Letzte Anpassung zur Version: 12.6.1

- Aktualisierung zum Redesign des Webinterfaces

notemptyDieser Artikel bezieht sich auf eine Beta-Version

Redundante Warnung

Die Erfahrung lehrt uns, daß dies leider immer wieder nicht sorgfältig genug bedacht wird und dann eine Wiederherstellung scheitert.

Die Mitarbeiter im Support kennen das Problem - können das aber nicht lösen: Es gibt keine Backdoor in unserem System.

Einleitung

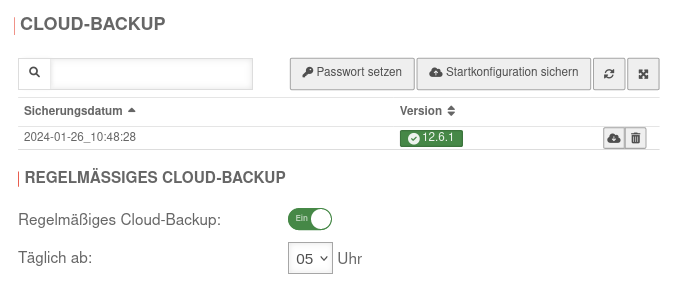

Zusätzlich zu einer lokalen Sicherung der Konfiguration oder über die Unified Security Console, gibt es in der UTM die Möglichkeit, ein Backup der Boot-Konfiguration auf unseren Cloud-Servern zu speichern.

Ohne dieses Kennwort ist das Backup nicht nutzbar.

Securepoint hat keinerlei Möglichkeiten, das Backup zu entschlüsseln.

Voraussetzungen

- Installierte und lizensierte UTM

- Internetzugriff

Meldung nach Update

UTMbenutzer@firewall.name.fqdnKonfigurationsverwaltung

Ohne Kenntnis des Passworts ist das Entschlüsseln des Cloud-Backups nicht möglich!

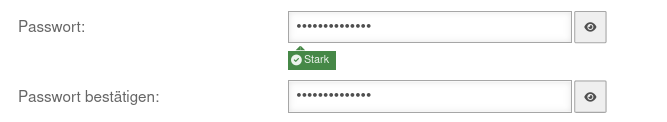

- mindestens 8 Zeichen Länge

- mindestens 3 der folgenden Kategorien:

- Großbuchstaben

- Kleinbuchstaben

- Sonderzeichen

- Ziffern

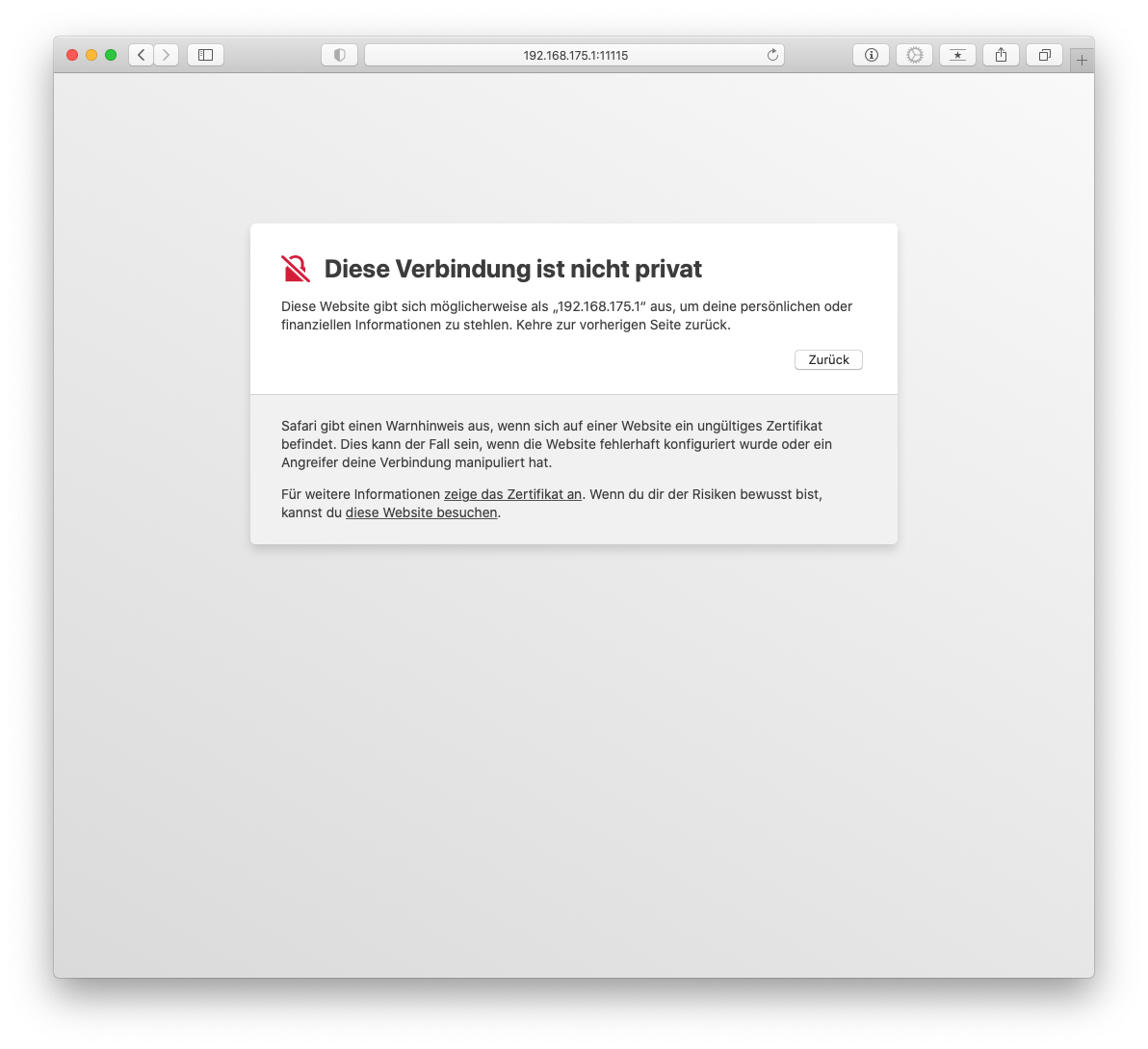

- Login auf dem Administrations-Interface der Firewall (im Auslieferungszustand: https://192.168.175.1:11115)

- Wurde vorher der Installationsassistent durchlaufen, muss die nun korrekte IP-Adresse verwendet werden

- Port des Admininterfaces ist im Default-Zustand 11115

- Konfiguration des Cloud-Backups im Menü Bereich Cloud-Backup

Cloud-Backup Konfiguration

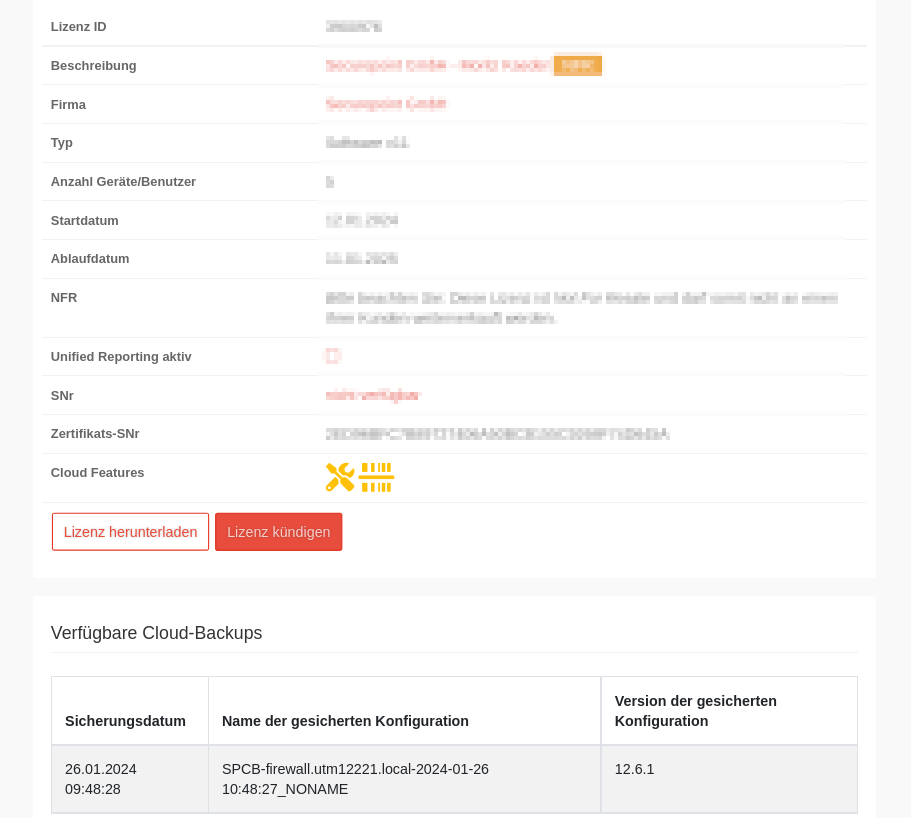

Ansicht im Resellerportal

Im Securepoint Reseller Portal besteht die Möglichkeit, eine Auflistung der verfügbaren Backups für eine bestimmte Lizenz anzusehen. Die Information befindet sich auf der Detailseite der Lizenz (Spalte "Lizenznehmer", wenn man auf der Profilseite ist).

Ein Download der Konfiguration ist jedoch nur möglich

- von einer Appliance mit dem entsprechenden Lizenzkey

- in der Unified Security Console (USC)

Die dafür in Frage kommende(n) Lizenz(en) befinden sich in der Spalte "Seriennummern" (siehe nebenstehende Abbildung).

Restore nach Werkseinstellungen mit Cloud-Backup

Um die Konfiguration eines Cloud-Backups nach einem Zurücksetzen auf Werkseinstellungen einzuspielen sind folgende Schritte notwendig:

- Anmelden auf dem Admin-Interface der UTM (IP-Adresse der UTM mitPortangabe, für gewöhnlich 11115

Beispiel https://192.168.175.1:11115 - Aktualisieren des Firwallnamens

- Einspielen einer Lizenzdatei

- Einrichten einer Internetverbindung

- Die Cloud-Backups werden über die Lizenz zugeordnet.

Sobald die UTM eine Verbindung zum Securepoint Lizenzserver aufbauen konnte, können im Menü bestehende Sicherungen auf die UTM eingespielt werden. - Mit der Schaltfläche kann die zurück-gespielte Version als zukünftige Startversion festgelegt werden

- lädt die Konfiguration als aktuell verwendete Version.

Restore auf neuer Hardware mit Cloud-Backup

- UTM im Netzwerk erreichbar machen, Admin-Interface aufrufen und Grundeinrichtung durchführen

Einbindung in das lokale Netzwerk

IP-Adressen der UTM per CLI anpassen

Wenn die Administration über das CLI keine Hindernis darstellt, kann die UTM direkt mit den erforderlichen IP-Adressen per CLI versehen werden

Monitor und Tastatur direkt an der UTM anschliessen.

Die Anmeldung erfolgt direkt auf der Konsole.

- Anschließen von Tastatur und Bildschirm direkt an der UTM

- Anmelden an der UTM: Username admin / Passwort: insecure

- es erscheint das Command Line Interface

- Netzwerkkonfiguration ändern:

- Ermitteln der vorhandenen Schnittstellen: interface get

- Ermitteln der ID der IP-Adressen: interface address get

eth0 / A1 / LAN2 (je nach verwendeter Hard- und Software) entspricht der internen Schnittstelle, über die das Admin-Interface erreichbar ist.

Die ID wird für eine Änderung der IP-Adresse im nächsten Schritt benötigt. - Ändern der Schnittstellen-IPs: interface address set id 1 address 192.168.12.1/24

system update interface (gewünschte IP des internen Netzes mit Subnetzmaske) - Aktivieren einer Schnittstelle: interface address new device A0 address 192.168.x.y/24

system update interface

- Administrationszugang einrichten:

In den Werkseinstellungen ist der Zugang zum Admin-Interface der UTM ausschließlich über die interne Schnittstelle () möglich. Soll das Admin-Interface über eine andere Schnittstelle erreichbar sein, muss die IP des Hosts (oder eine Netz-IP mit Subnetzmaske) freigegeben werden:A1 / eth1 / LAN2 - je nach verwendeter Hard- und Software

manager new hostlist 192.168.168.0/24

system update rule Hier: Alle Hosts im Netz 192.168.168.0 (egal an welcher Schnittstelle) können auf das Admin-Interface zugreifen

Achtung: Liegt z.B: die IP 192.168.175.1 an der externen Schnittstelle () an und soll von dort das Admin-Interface aufgerufen werden, muss trotzdem die IP 192.168.175.x extra freigegeben werden.A0 / eth0 / LAN1 - je nach verwendeter Hard- und Software

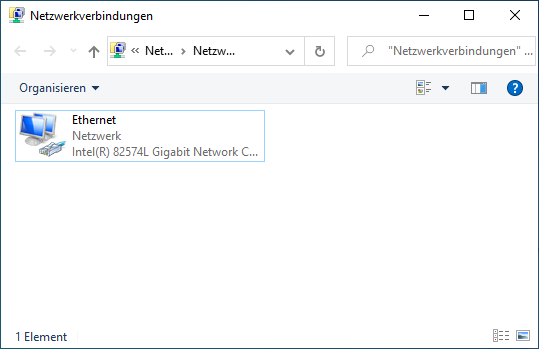

IP-Adresse des eigenen Rechners anpassen

Die IP-Adresse des eigenen Rechners wird vorübergehend an das Default-Netz der internen Schnittstelle der UTM angepasst.

Anschließend wird der eigene Rechner an die Schnittstelle A1 (das internal interface) der UTM angeschlossen.

So geht es

IP-Adresse unter Windows ändern

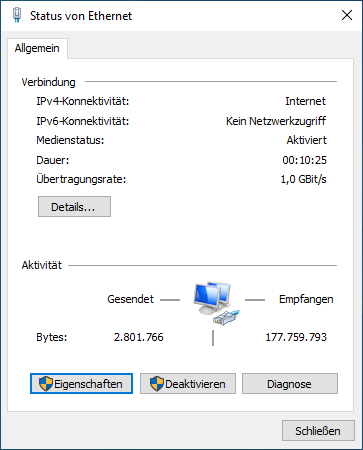

- Anzeige der Netzwerkverbindungen: r ncpa.cpl↵

- Status der Ethernetverbindung mit Doppelklick anzeigen

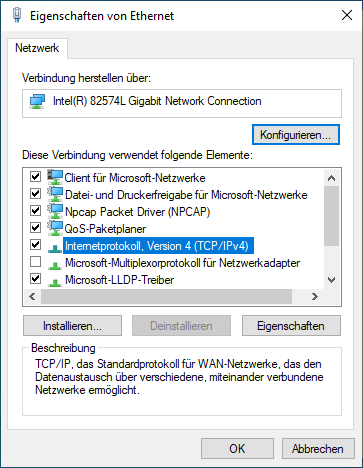

- Eigenschaften der Schnittstelle anzeigen

- Eigenschaften der TCP/IPv4-Verbindung anzeigen

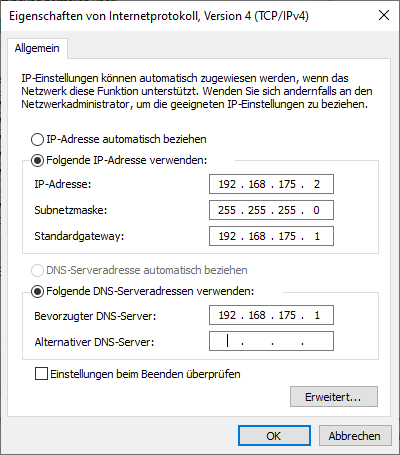

- IP-Adresse festlegen:

- IP-Adresse:192.168.175.2

- Subnetzmaske:255.255.255.0

- Standardgateway:192.168.175.1 (=Default-Adresse der internen Schnittstelle der UTM)

| 1. | 2. | 3. |

| Abb.1 | Abb.2 | Abb.3 |

| Abbildungen | ||

- Aufruf über Desktopanzeige:

- Klick auf das Netzwerksymbol in der Taskleiste neben der Uhr

- Klick auf Netzwerk- und Interneteinstellungen

- Klick auf Adapteroptionen ändern

- Aufruf per Befehl:

- Windowstaste r ncpa.cpl

- Mit Doppelklick auf die verwendete Schnittstelle den Status der Ethernetverbindung anzeigen lassen

IP-Adresse unter Linux ändern

Bitte die entsprechende Dokumentation der verwendeten Distributation beachten.

Beispiel für Ubunutu:

- Aufruf des Terminals

- Namen der Schnittstelle identifizieren: ip a

- IP Adresse Ändern: (Im Beispiel ist enp0s3 die verwendete Schnittstelle: sudo ip address add 192.168.175.2/24 dev enp0s3

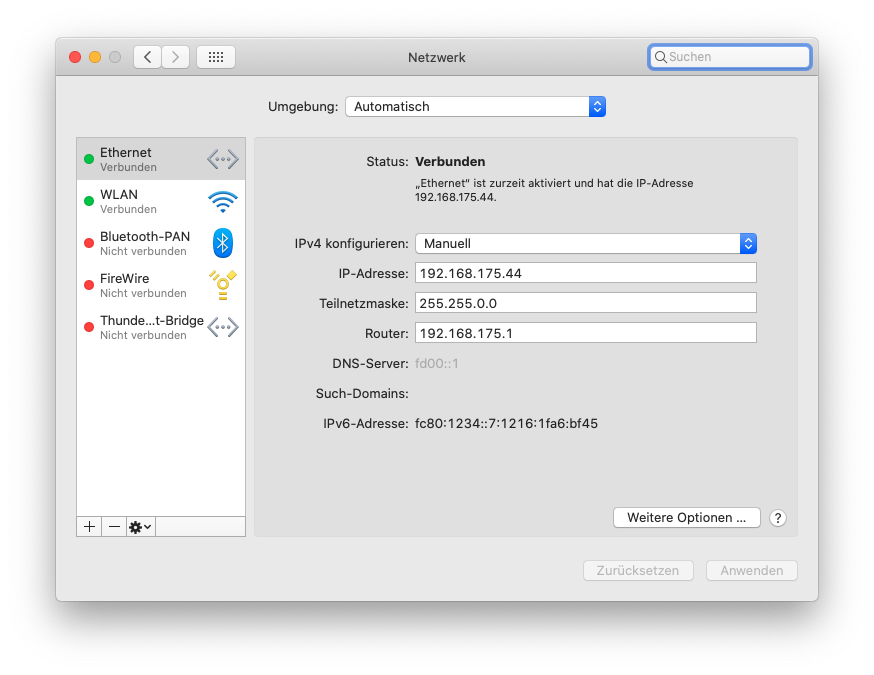

IP-Adresse auf einem MAC ändern

IP-Adresse auf einem MAC ändern

- Menü Systemeinstellungen / Netzwerk

- IPv4 konfigurieren: Manuell im Dropdownmenü auswählen

- IP-Adresse:192.168.175.2

- Teilnetzmaske:255.255.255.0

- Router:192.168.175.1 (=Default-Adresse der internen Schnittstelle der UTM)

- Schaltfläche

notemptyNach Abschluss des Installationsassistenten und Reboot befindet sich die UTM dann in einem anderen Netz.

Zur weiteren Konfiguration muss die IP-Adresse des eigenen Rechners dann erneut geändert werden.

Einstellen der ursprünglichen IP Adresse:

- Feste IP Adressen: Wie oben beschrieben eintragen

- DHCP aktivieren:

- Windows: Eigenschaften Internetprotokoll Version 4 (TCPIPv4) → IP-Adresse automatisch beziehen wählen

- Linux: Beispiel für Ubuntu: sudo ip address del 192.168.175.2/24 dev enp0s3

sudo dhclient enp0s3

Ggf. die Dokumentation der verwendeten Distributation beachten. - MAC:: Systemeinstellungen / Netzwerk / IPv4 konfigurieren: Im Dropdownmenü DHCP auswählen

Erster Aufruf

Sofern noch nicht geschehen, müssen jetzt folgende Verbindungen physisch hergestellt werden:

- Schnittstelle für das external interface () in Richtung Internet verbinden (Modem, Router etc.).A0 / eth0 / LAN1 - je nach verwendeter Hard- und Software

- Schnittstelle für das internal interface ()A1 / eth1 / LAN2 - je nach verwendeter Hard- und Software

- mit dem eigenen Rechner verbinden, falls auf diesem die IP-Adresse angepasst wurde.

- mit dem Netzwerk verbinden, von dem aus die UTM administriert werden soll, falls die IP-Adresse der UTM angepasst wurde.

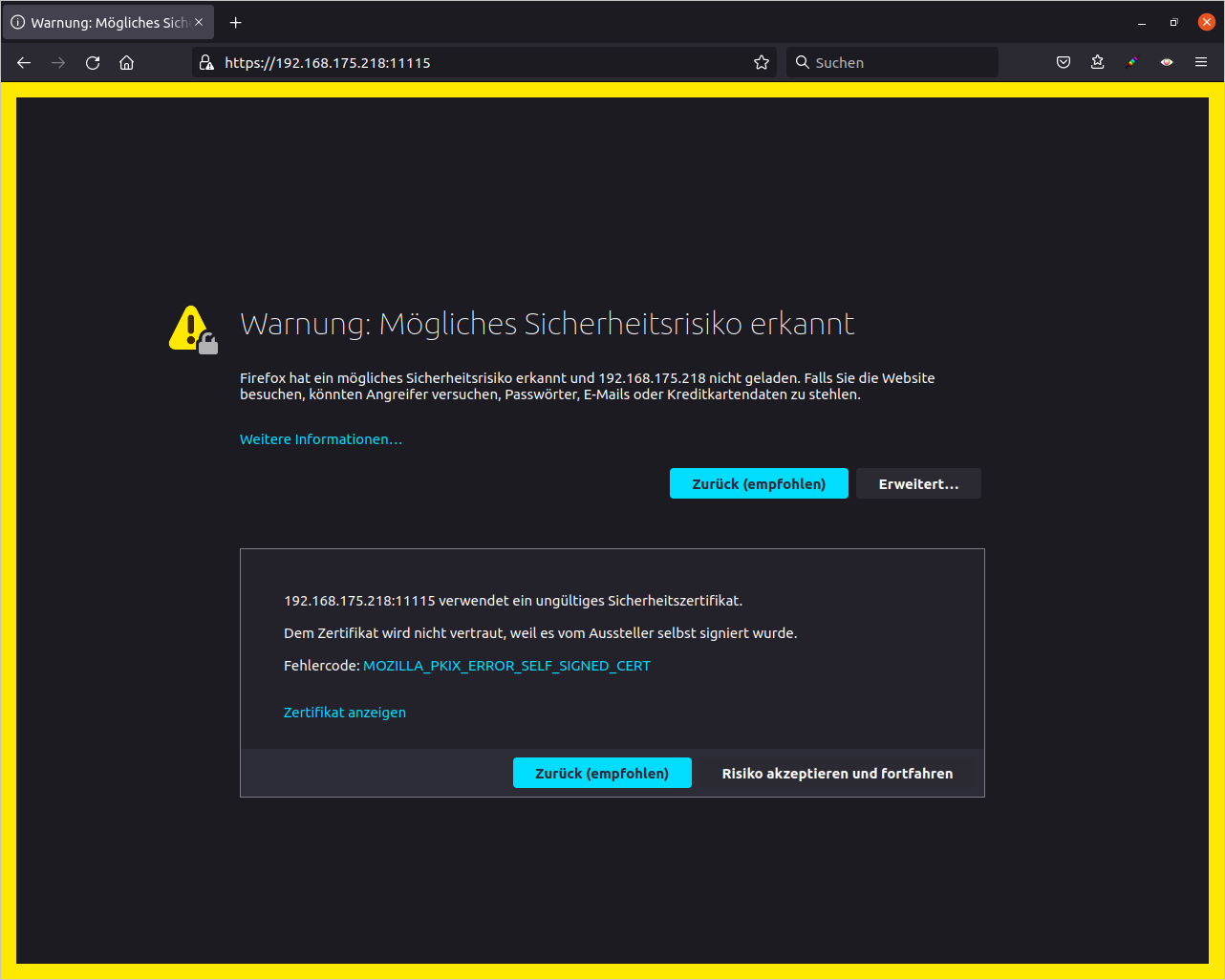

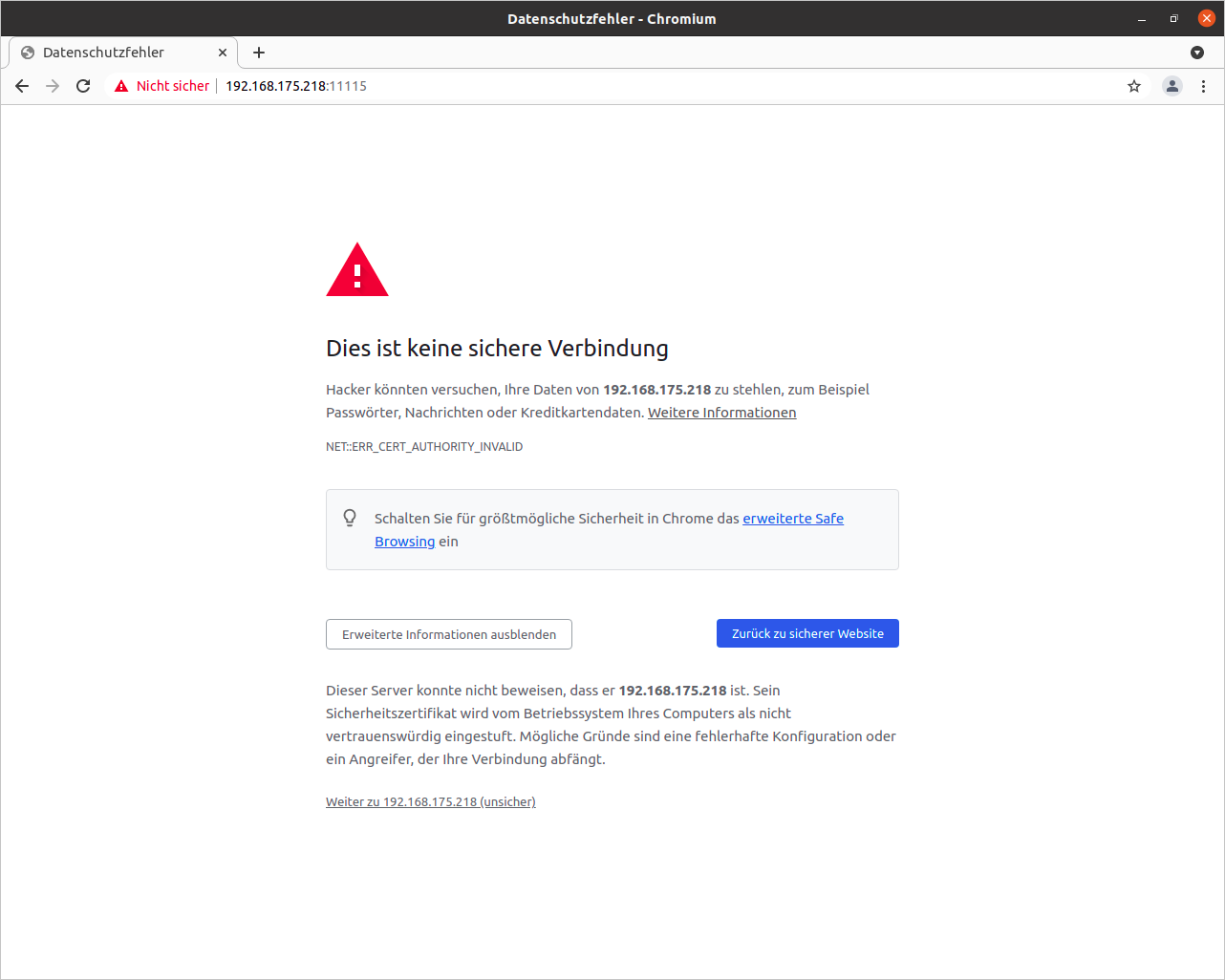

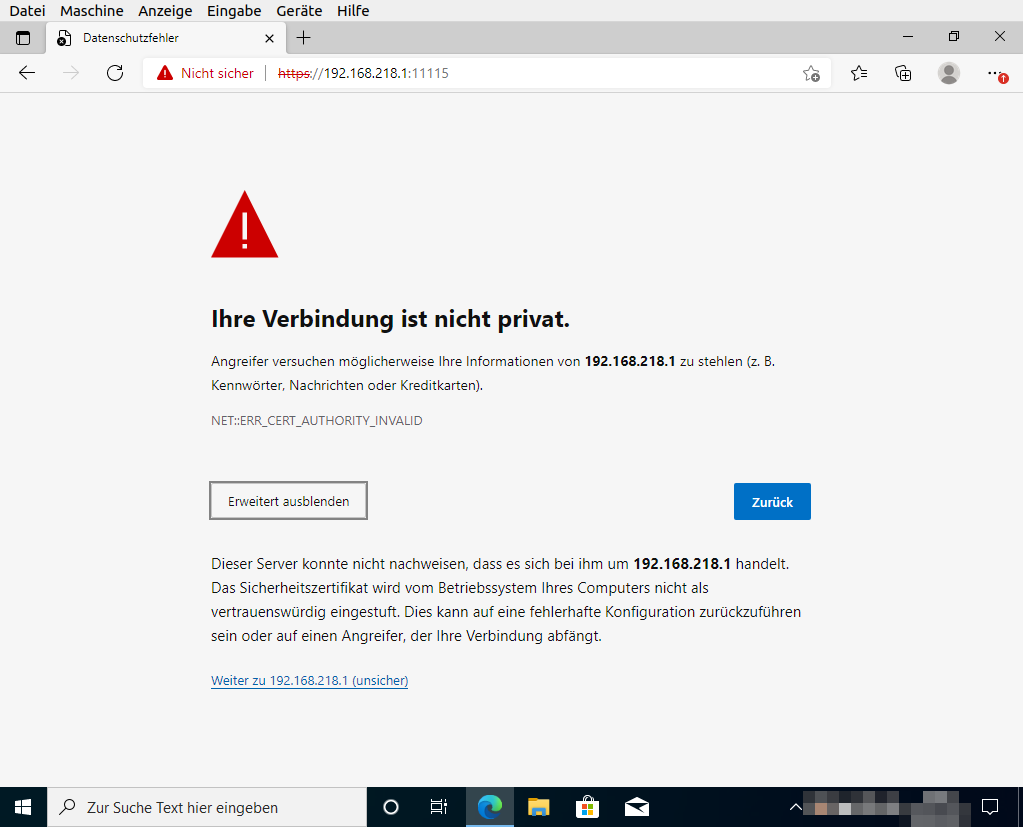

https://192.168.175.1:11115 (Default) oder

https://172.16.0.1:11115 wenn die IP-Adresse der UTM auf 172.16.0.1 geändert wurde

Beim ersten Aufruf des Admin-Interfaces erscheint im Browser eine Zertifikatswarnung.

Da der Browser das Zertifikat der UTM nicht kennen kann, wird eine Sicherheitswarnung ausgegeben.

Diese Warnung muss übergangen werden.

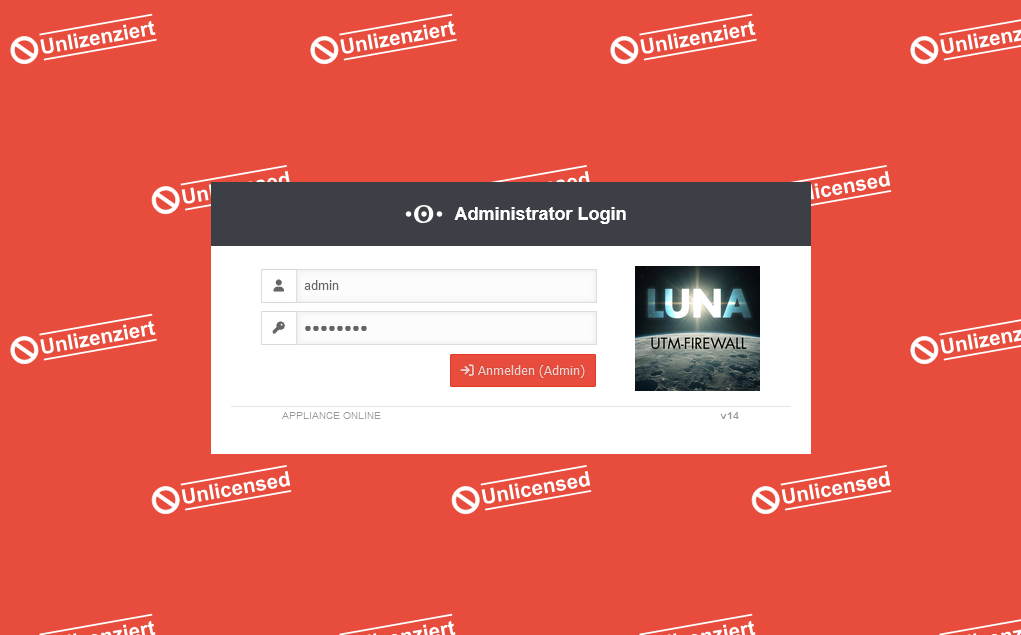

Erste Anmeldung | |||

| Beschriftung | Wert | Beschreibung |  |

|---|---|---|---|

| Benutzer | admin | Anmeldung mit den Zugangsdaten der Werkseinstellungen: admin | |

| Passwort | insecure | Anmeldung mit den Zugangsdaten der Werkseinstellungen: insecure | |

| Anmelden (admin) | |||

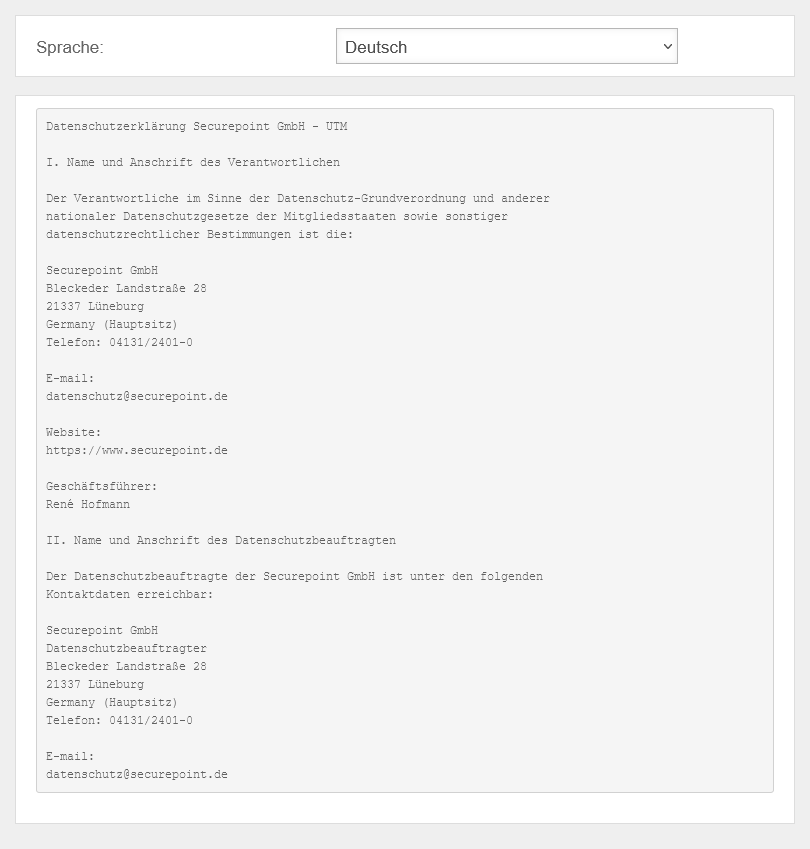

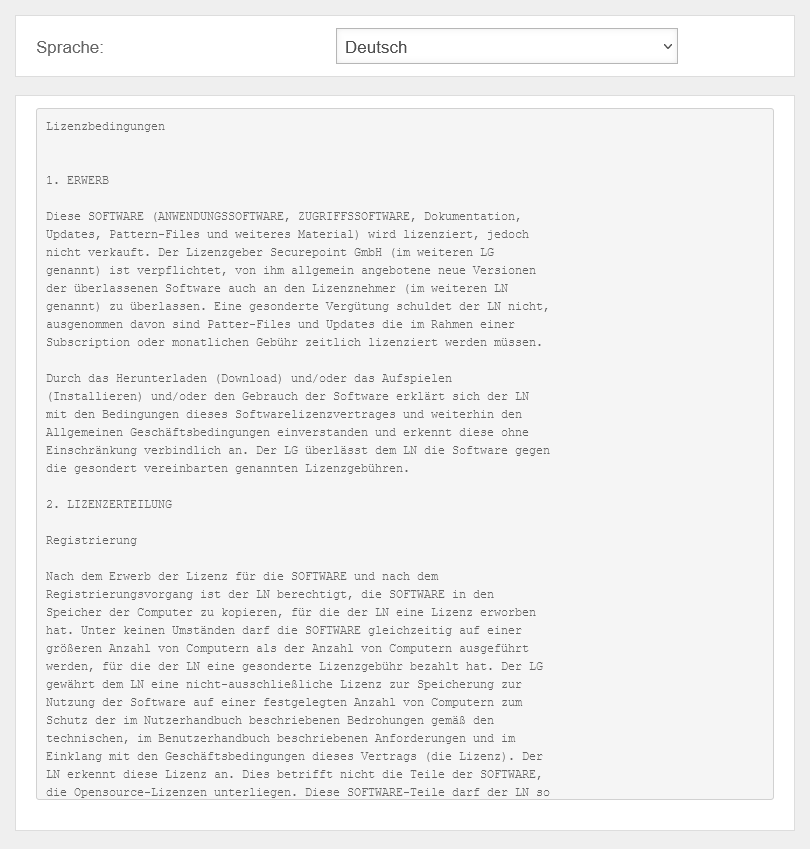

Lizenzvereinbarung und Datenschutzerklärung zustimmen | |||

| Die Lizenzvereinbarung und die Datenschutzerklärung müssen mit Klick auf die Schaltfläche angenommen werden. | UTM  Der Datenschutzerklärung muss zugestimmt werden. UTM Der Datenschutzerklärung muss zugestimmt werden. UTM  Der Lizenzvereinbarung muss zugestimmt werden. Der Lizenzvereinbarung muss zugestimmt werden.

| ||

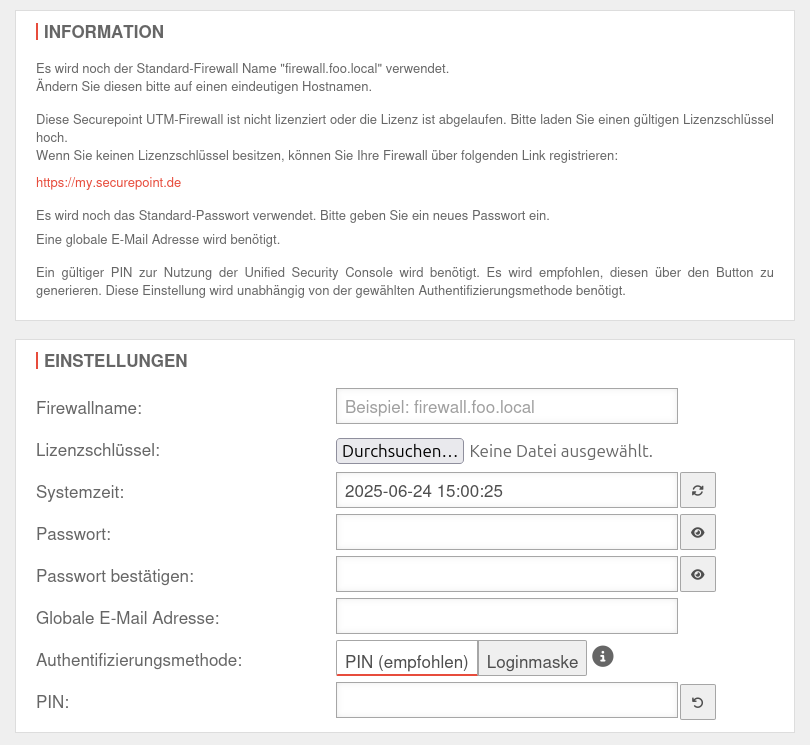

Grundlegende Einstellungen | |||

| Firewallname | firewall.ttt-point.local | Es muss ein individueller Firewallname vergeben werden. |

UTMbenutzer@firewall.name.fqdn  Grundlegende Einstellungen Die angezeigten Felder können variieren, je nachdem welche Informationen bereits auf der UTM vorliegen

|

| Lizenzschlüssel | Gültige Lizenz einspielen. | ||

| Systemzeit | yyyy-mm-dd hh-m--ss | Die Systemzeit sollte korrekt sein. Sie wird z.B. zur Anwenderauthentifizierung (Kerberos, OTP etc.) mit anderen Servern abgeglichen. Bei zu großer Abweichung wird z.B. keine Anmeldung möglich sein. | |

| Passwort Passwort bestätigen |

|

Das Standard Passwort insecure Kennwörter müssen folgende Kriterien erfüllen:

| |

| Globale E-Mail Adresse: notemptyNeu ab v12.4.4 | admin@ttt-point.de | Erforderliche Angabe z.B. für den Mailconnector und den Proxy. Dient auch als Postmasteradresse für das Mailrelay | |

| Authentifizierungsmethode: notemptyNeu ab v12.5.1 | Authentifizierungsmethode für Websessions über die USC Der Webession-PIN sichert auch die Benutzung der folgenden Aktionen im Rahmen der USC ab:

Wenn der PIN nicht genutzt wird, sind diese Aktionen nicht aus dem Unified Security Portal aufrufbar. | ||

| PIN: | PIN als zusätzliche Absicherung für Websessions Es sind keine Zahlenfolgen oder Doppelungen zulässig | ||

| Erstellt eine sichere PIN | |||

| Zeigt die Lizenzvereinbarung an | |||

| Zeigt die Datenschutzerklärung an | |||

| Meldet sich wieder ab. Es werden keine Einstellungen gespeichert! | |||

| Abschließen | Schließt den Anmeldevorgang ab und öffnet das Willkommens-Fenster. | ||

Willkommen | |||

| Mit dem Willkommensdialog sind grundlegenden Einstellungen abgeschlossen. | UTMbenutzer@firewall.name.fqdn  Willkommen-Dialog Willkommen-Dialog

| ||

| Startet den Installationsassistenten. | |||

| Startet einen Rundgang, der in 15 Schritten die Adminoberfläche und die Menüs erklärt. | |||

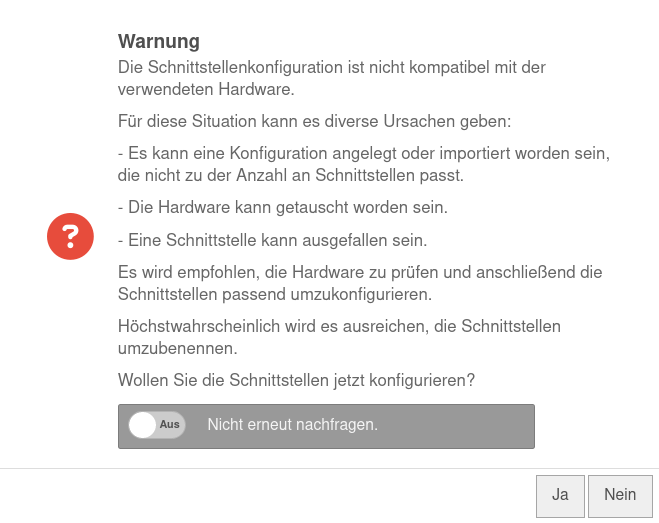

Schnittstellen konfigurierennotemptyNeu ab v12.7.0 | |||

| Wollen Sie die Schnittstellen jetzt konfigurieren? | Diese Meldung erscheint, wenn nicht alle vorhandenen Schnittstellen richtig konfiguriert sind. Es wird jedoch empfohlen dies zu tun, um möglichen Probleme vorzubeugen. Mit der Schaltfläche wird direkt die Netzwerkkonfiguration geöffnet. |  | |

| Nicht erneut nachfragen. | Aus | Wenn diese Meldung nicht erwünscht ist, kann hier eingestellt werden, dass sie nicht wieder angezeigt wird. | |

- Den Willkommensdialog schließen mit in der Titelzeile, ohne den Rundgang oder den Installationsassistenten zu starten

- Zwischen Fertigung einer UTM und ihrem Einsatz können bereits neue Firmware-Versionen erschienen sein.

Es ist möglich, daß ein Cloud-Backup mit einer neueren Version erstellt wurde, als auf einer neu eingesetzten Hardware vorhanden ist. Bevor ein Cloudbackup auf neuer Hardware eingespielt wird, sollte daher ein Firmware-Update durchgeführt werden. Menü - Anschließend wird wie bei einem Restore nach Werkseinstellungen verfahren.