K Pascalm verschob Seite IPSec Site to End nach UTM/VPN/IPSec-S2E |

KKeine Bearbeitungszusammenfassung |

||

| (7 dazwischenliegende Versionen von 2 Benutzern werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

{{Archivhinweis|UTM/VPN/IPSec-S2E}} | |||

{{Set_lang}} | |||

{{#vardefine:headerIcon|spicon-utm}} | |||

{{var | display | |||

| IPSec - End to Site / Roadwarrior | |||

| IPSec - End to Site / Roadwarrior }} | |||

{{var | header | |||

| Konfiguration einer End-to-Site-Verbindung mit IPSec für Roadwarrior | |||

| Configuration of an End-to-Site-connection with IPSec for roadwarrior }} | |||

{{var | Changelog | |||

| Changelog | |||

| Changelog }} | |||

{{var | Designanpassung | |||

| Designanpassung | |||

| Design adaptation }} | |||

{{var | Einleitung | |||

| Einleitung | |||

| Introduction }} | |||

{{var | Einleitung--desc | |||

| Eine Roadwarrior-Verbindung verbindet einzelne Hosts mit dem lokalen Netzwerk. Dadurch kann sich beispielsweise ein Außendienstmitarbeiter mit dem Netzwerk der Zentrale verbinden. <br>In dieser Schritt für Schritt Anleitung wird die Konfiguration einer End-to-Site Verbindung gezeigt. Der gewählte Verbindungstyp ist native IPSec mit IKEv1.<br>Für native IPSec Verbindungen mit IKEv1 benötigt der Client ein separates Programm. | |||

| A roadwarrior connection connects individual hosts to the local network. This allows, for example, a field service employee to connect to the network of the headquarters. <br>This step-by-step guide shows how to configure an end-to-site connection. The selected connection type is native IPSec with IKEv1.<br>For native IPSec connections with IKEv1 the client needs a separate program. }} | |||

{{var | Konfiguration | |||

| Konfiguration einer nativen IPSec Verbindung | |||

| Configuration of a native IPSec connection }} | |||

{{var | Konfiguration--desc | |||

| Nach dem Login auf das Administrations-Interface der Firewall (im Auslieferungszustand: https://192.168.175.1:11115) kann im Menü {{Menu|VPN|IPSec|| IPSec Verbindung hinzufügen|+}} eine IPSec Verbindung hinzugefügt werden. | |||

| After logging into the administration interface of the firewall (factory default: https://192.168.175.1:11115) an IPSec connection can be added in the menu {{Menu|VPN|IPSec|| Add IPSec Connection|+}}. }} | |||

{{var | Einrichtungsassistent | |||

| Einrichtungsassistent | |||

| Wizard }} | |||

{{var | Schritt | |||

| Schritt | |||

| Step }} | |||

{{var | Verbindungstyp | |||

| Verbindungstyp | |||

| Connection Type }} | |||

{{var | Schritt1--Auswahl | |||

| Auswahl des Verbindungs-Typs | |||

| Selection of the connection type }} | |||

{{var | Schritt1--val | |||

| Es stehen folgende Verbindungen zur Verfügung: | |||

| The following connections are available: }} | |||

{{var | Schritt1--desc | |||

| Für die Konfiguration einer E2S / End-to-Site-Verbindung wird '''Roadwarrior''' ausgewählt. | |||

| For the configuration of an E2S / End-to-Site-connection ''' roadwarrior''' is to be selected. }} | |||

{{var | Schritt1--bild | |||

| UTMv11.8.8_IPSEC_Assitent1.png | |||

| UTMv11.8.8_IPSEC_Assitent1-en.png }} | |||

{{var | Einrichtungsschritt | |||

| Einrichtungsschritt | |||

| Wizard step }} | |||

{{var | Schritt2--desc | |||

| Allgemein | |||

| General }} | |||

{{var | Schritt2--Name--desc | |||

| Name für die Verbindung | |||

| Name for the connection }} | |||

{{var | Schritt2--bild | |||

| UTMv11.8.8_IPSEC_S2E_ikev1_Assitent2.png | |||

| UTMv11.8.8_IPSEC_S2E_ikev1_Assitent2-en.png }} | |||

{{var | Schritt2--verbindungstyp--cap | |||

| Verbindungstyp: | |||

| Connection Type: }} | |||

{{var | Schritt2--mögliche-verbindungstypen | |||

| Mögliche Verbindungstypen: | |||

| Possible connection types: }} | |||

{{var | Schritt2--Verbindungstyp--Hinweis | |||

| Bitte beachten, welcher Typ vom Betriebssystem [[UTM/VPN/Übersicht#Roadwarrior_oder_End_to_Site_VPN_Verbindungen | unterstützt wird. ]] | |||

| Please note which type is [[UTM/VPN/Übersicht#Roadwarrior_oder_End_to_Site_VPN_Verbindungen | supported ]] by the operating system }} | |||

{{var | Schritt2--authentifizierungsmethode | |||

| Authentifizierungsmethode: | |||

| Authentication method: }} | |||

{{var | Schritt2--authentifizierungsmethode--desc | |||

| Alternativ: | |||

* {{Button| X.509 Zertifikat}} | |||

* {{Button| RSA}} (Nicht bei IKEv2 !) | |||

| Alternatively: | |||

* {{Button| X.509 Certificate}} | |||

* {{Button| RSA}} (Not with IKEv2 !) }} | |||

{{var | Schritt2--psk--cap | |||

| Pre-Shared Key: | |||

| Pre-Shared Key: }} | |||

{{var | Schritt2--psk--desc | |||

| Ein beliebiger PSK. Mit der Schaltfläche {{Button|1=<span class="halflings halflings-key halflings-size-14"></span>}} wird ein sehr starker Schlüssel erzeugt. | |||

| Any PSK. With the button {{Button|1=<span class="halflings halflings-key halflings-size-14"></span>}} a very strong key is generated. }} | |||

{{var | Schritt2--x509--cap | |||

| X.509 Zertifikat: | |||

| X.509 Certificate: }} | |||

{{var | Schritt2--x509--val | |||

| Server-Zertifikat | |||

| Server Certificate }} | |||

{{var | Schritt2--x509--desc | |||

| Auswahl eines Zertifikates | |||

| Selection of a certificate }} | |||

{{var | Lokal | |||

| Lokal | |||

| Local }} | |||

{{var | Schritt3--gatewayID--desc | |||

| Die Gateway ID fließt in die Authentifizierung mit ein. Dies kann eine IP-Adresse, ein Hostname oder eine Schnittstelle sein. | |||

| The gateway ID is included in the authentication. This can be an IP address, a host name or an interface. }} | |||

{{var | Schritt3--bildd | |||

| UTMv11.8.8_IPSEC_Assitent3.png | |||

| UTMv11.8.8_IPSEC_Assitent3-en.png }} | |||

{{var | Schritt3--Netzwerk--cap | |||

| Netzwerk freigeben: | |||

| Share networks: }} | |||

{{var | Schritt3--Netzwerk--desc | |||

| Das lokale Netzwerk, das über die VPN-Verbindung verbunden werden soll | |||

| The local network to be connected via the VPN connection }} | |||

{{var | Gegenstelle | |||

| Gegenstelle | |||

| Remote }} | |||

{{var | oder | |||

| oder | |||

| or }} | |||

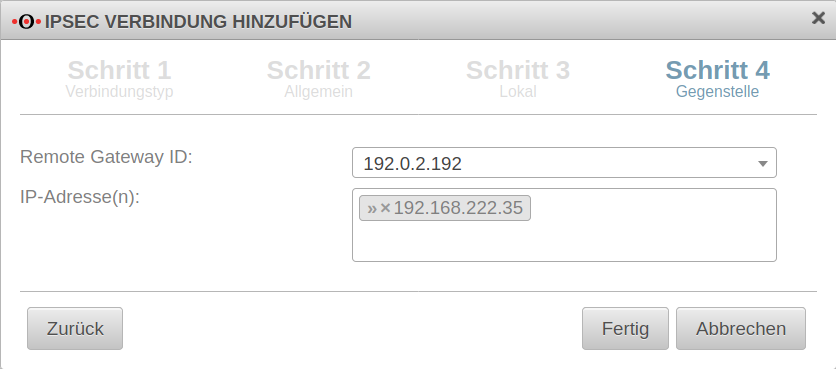

{{var | Schritt4--gatewayID--val | |||

| Mein_Roadwarrior | |||

| My_Roadwarrior }} | |||

{{var | Schritt4--gatewayID--desc | |||

| Wird mehr als '''eine''' IPSec-Verbindung eingerichtet, sollte hier unbedingt eine eindeutige ID eingetragen werden. Das Kennwort ankommender Verbindungen wird anhand der ID der IPSec-Verbindung überprüft. | |||

| If more than '''one''' IPSec connection is established, a unique ID should be entered here. The password of incoming connections is validated against the ID of the IPSec connection. }} | |||

{{var | Schritt4--gatewayID--info | |||

| Wird als ID keine IP-Adresse angegeben, sind bei Site-to-Site-Verbindungen weitere Einstellungen vorzunehmen. | |||

| If no IP address is specified as ID, further settings must be made for site-to-site connections. }} | |||

{{var | Schritt4--gatewayID--bild | |||

| UTMv11.8.8_IPSEC_S2E_ikev1_Assitent4.png | |||

| UTMv11.8.8_IPSEC_S2E_ikev1_Assitent4-en.png }} | |||

{{var | Schritt4--IPadresse--cap | |||

| IP-Adresse(n): | |||

| IP Address(es): }} | |||

{{var | Schritt4--IPadresse--desc | |||

| Zusätzliche IP-Adresse für den Roadwarrior, mit der die IPSec-Verbindung aufgebaut wird. | |||

| Additional IP address for the roadwarrior with which the IPSec connection is established. }} | |||

{{var | Schritt4--IPadresse--hinweis | Sollen viele Roadwarrior den gleichen Tunnel verwenden, kann später in {{Button|Phase 2|w}} {{Reiter| Subnetze}} eine Netzwerkadresse konfiguriert werden. | If many Roadwarriors should use the same tunnel, a network address can be configured later in {{Button|Phase 2|w}} / {{Reiter|Subnets}}. }} | |||

{{var | Schritt4--IPadresse--phase2 | |||

| de=Für dieses Beispiel wird nach Beendigung des Assistenten die soeben angegebene Adresse bearbeitet {{Button||w}} und für das {{b|Remote-Netzwerk}} der Wert {{ic|192.168.22.0/24}} eingetragen. | |||

| For this example, after the wizard has finished, the ip-address just dedicated is edited {{Button||w}} and for the {{b|Remote network}} the value {{ic|192.168.22.0/24}} is entered. }} | |||

{{var | wizard-beenden | |||

| Beenden des Einrichtungsassistenten mit {{Button| Fertig }} | |||

| Exit the setup wizard with {{Button|Finish}} }} | |||

{{var | Regelwerk | |||

| Regelwerk | |||

| Set of rules }} | |||

{{var | Regelwerk--desc | |||

| Um den Zugriff, auf das Interne Netz zu gewähren muss die Verbindung erlaubt werden. | |||

| To grant access to the internal network, the connection must be allowed. }} | |||

{{var | Implizite Regeln | |||

| Implizite Regeln | |||

| Implied rules }} | |||

{{var | Implizite Regeln--hinweis | |||

| Es ist möglich, aber '''nicht empfehlenswert''' dies mit impliziten Regeln unter {{Menu| Firewall | Implizite Regeln }} Abschnitt {{ic|VPN}} und Abschnitt {{ic|IPSec Traffic}} zu konfigurieren. Diese Impliziten Regeln geben die Ports, die für IPSec Verbindungen genutzt werden, jedoch auf '''allen''' Schnittstellen frei. | |||

| It is possible, but '''not recommended''' to do this with implied rules in {{Menu| Firewall | Implied Rules }} section {{ic|VPN}} and section {{ic|IPSec Traffic}}. However, these implied rules enable the ports used for IPSec connections on '''all''' interfaces. }} | |||

{{var | Screenshots | |||

| Screenshots zeigen | |||

| Show screenshots }} | |||

{{var | ausblenden | |||

| ausblenden | |||

| hide }} | |||

{{var | Implizite Regeln--bild1 | |||

| UTM_v11.8.8_Implizite-Regeln_IPSec.png | |||

| UTM_v11.8.8_Implizite-Regeln_IPSec-en.png }} | |||

{{var | Implizite Regeln--bild1--cap | |||

| Implizite Regeln, Abschnitt VPN | |||

| Implied rules, VPN section }} | |||

{{var | Implizite Regeln--bild2 | |||

| UTM_v11.8.8_Implizite-Regeln_IPSec-Traffic.png | |||

| UTM_v11.8.8_Implizite-Regeln_IPSec-Traffic-en.png }} | |||

{{var | Implizite Regeln--bild2--cap | |||

| Implizite Regeln, Abschnitt IPSec Traffic | |||

| Implied rules, section IPSec Traffic }} | |||

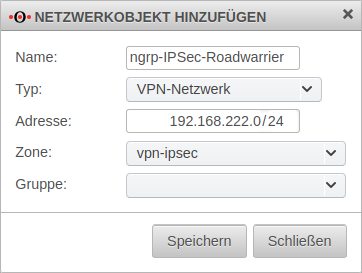

{{var | Netzwerkobjekt | |||

| Netzwerkobjekt anlegen | |||

| Creating a network object }} | |||

{{var | Netzwerkobjekte | |||

| Netzwerkobjekte | |||

| Network objects }} | |||

{{var | Netzwerkobjekte--hinzufügen | |||

| Objekt hinzufügen | |||

| Add object }} | |||

{{var | Netzwerkobjekte--name--desc | |||

| Name für das IPSec-Netzwerkobjekt | |||

| Name for the IPSec network object }} | |||

{{var | Netzwerkobjekte--bild | |||

| UTM v11.8.8 Netzwerkobjekt IPSec-native.png | |||

| UTM v11.8.8 Netzwerkobjekt IPSec-native-en.png }} | |||

{{var | Netzwerkobjekte--bild--cap | |||

| Netzwerkobjekt | |||

| Network object }} | |||

{{var | Netzwerkobjekte--typ | |||

| Typ: | |||

| Type: }} | |||

{{var | Netzwerkobjekte----typ--val | |||

| VPN-Netzwerk | |||

| VPN network }} | |||

{{var | Netzwerkobjekte--typ--desc | |||

| zu wählender Typ | |||

| type to be selected }} | |||

{{var | Netzwerkobjekte--adresse | |||

| Adresse: | |||

| Address: }} | |||

{{var | Netzwerkobjekte--adresse--desc | |||

| Roadwarrior IP-Adresse oder der Roadwarrior Pool angegeben, der im ''Installationsassistenten'' im Schritt 4 eingetragen (oder nachträglich in Phase 2 angepasst) wurde.<br>In diesem Beispiel also das Netzwerk 192.168.222.0/24. | |||

| roadwarrior IP address or the roadwarrior pool entered in the ''Installation Wizard'' in step 4 (or subsequently adjusted in phase 2).<br> In this example the network 192.168.222.0/24. }} | |||

{{var | Netzwerkobjekte--zone | |||

| Zone: | |||

| Zone: }} | |||

{{var | Netzwerkobjekte--zone--desc | |||

| zu wählende Zone | |||

| zone to be selected }} | |||

{{var | Netzwerkobjekte--gruppe | |||

| Gruppe: | |||

| Group: }} | |||

{{var | Netzwerkobjekte--gruppe--desc | |||

| Optional: Gruppe | |||

| Optional: Group }} | |||

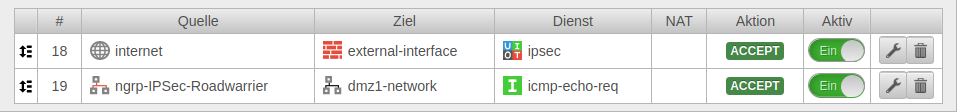

{{var | regeln | |||

| Portfilter Regeln | |||

| Port filter rules }} | |||

{{var | regeln--bild | |||

| UTM_v11.8.8_Portfilter-Regel_IPSec-ikev1.png | |||

| UTM_v11.8.8_Portfilter-Regel_IPSec-ikev1-en.png }} | |||

{{var | regeln--bild--cap | |||

| Portfilter-Regel | |||

| Port filter rule }} | |||

{{var | regel1--desc | |||

| Die erste Regel ermöglicht, das der IPSec-Tunnel überhaupt aufgebaut wird. | |||

| The first rule allows the IPSec tunnel to be built at all. }} | |||

{{var | Quelle | |||

| Quelle | |||

| Source }} | |||

{{var | regel1--quelle--desc | |||

| Quelle, aus welcher der Zugriff auf das interne Netz erfolgen soll. | |||

| Source from which access to the internal network is to be made. }} | |||

{{var | Ziel | |||

| Ziel | |||

| Destination }} | |||

{{var | regel1--ziel--desc | |||

| Schnittstelle, auf der die Verbindung ankommt. | |||

| Interface on which the connection is received. }} | |||

{{var | Dienst | |||

| Dienst | |||

| Service }} | |||

{{var | regel1--dienst--desc | |||

| Vordefinierte Dienstgruppe für IPSec | |||

| Predefined service group for IPSec }} | |||

{{var | regel1--dienst--info | |||

| Dienst / Protokoll, Port isakmp / udp 500 nat-traversal / udp 4500 Protokoll esp | |||

| Service / Protocol, Port isakmp / udp 500 nat-traversal / udp 4500 Protocol esp }} | |||

{{var | regel2--desc | |||

| Die zweite Regel erlaubt dem Roadwarrior den Zugriff auf die Schnittstelle der dmz. | |||

| }} | |||

{{var | regel2--quelle--desc | |||

| Roadwarrior -Host oder -Netzwerk | |||

| }} | |||

{{var | regel2--ziel | |||

| Schnittstelle, die vor dem Netz liegt, auf das zugegriffen werden soll. | |||

| }} | |||

{{var | regel2--dienst--desc | |||

| Vordefinierte Dienstgruppe | |||

| }} | |||

{{var | regel3--desc | |||

| Eine zweite Regel erlaubt dem Roadwarrior den Zugriff auf das gewünschte Netzwerk, einen Host oder eine Netzwerkgruppe. | |||

| A second rule allows the roadwarrior to access the desired network, host or network group. }} | |||

{{var | regel3--quelle--desc | |||

| Roadwarrior -Host oder -Netzwerk | |||

| Roadwarrior host or network }} | |||

{{var | regel3--ziel--desc | |||

| Netzwerk, auf das zugegriffen werden soll. | |||

| Network to be accessed. }} | |||

{{var | regel3--dienst--desc | |||

| Gewünschter Dienst oder Dienstgruppe | |||

| Desired service or service group }} | |||

{{var | verbindung-herstellen | |||

| Jetzt kann eine Verbindung mit einem Roadwarrior hergestellt werden. | |||

| Now a connection with a roadwarrior can be established. }} | |||

{{var | verbindung--parameter--desc | |||

| Hierzu muss ggf. ein Client verwendet werden. {{Hinweis|!|g}} Es muss darauf geachtet werden, dass in allen Phasen der Verbindung die Parameter auf beiden Seiten jeweils identisch sind. | |||

| A client may have to be used for this. {{Hinweis|!|g}} Care must be taken to ensure that the parameters on both sides are identical in all phases of the connection. }} | |||

{{var | verbindung--parameter--val | |||

| Bei Verwendung eines NCP-Clients müssen z.B. die Parameter | |||

* ''Diffie-Hellman Group:'' <small>(UTM)</small> bzw. ''IKE-DH-Gruppe'' <small>(NCP)</small> und | |||

* ''DH-Gruppe (PFS)'' <small>(UTM)</small> bzw. IKE DH-Gruppe <small>(NCP)</small> | |||

entweder in der UTM oder im NCP-Client angepasst werden.<br>Bei Verwendung von IKEv1 muss außerdem der | |||

* ''Austausch-Modus'' | |||

im NCP-Client auf den sicheren ''Main Mode (IKEv1)'' eingestellt werden. | |||

| When using an NCP client, for example, the parameters | |||

* ''Diffie-Hellman Group:'' <small>(UTM)</small> or ''IKE-DH Group'' <small>(NCP)</small> and | |||

* ''DH group (PFS)'' <small>(UTM)</small> or IKE DH group <small>(NCP)</small> | |||

either in the UTM or in the NCP client.<br>When using IKEv1, the | |||

* ''Exchange mode'' | |||

can be set to the secure ''Main Mode (IKEv1)'' in the NCP client. }} | |||

{{var | Verschlüsselung | |||

| Verschlüsselung: | |||

| Encryption: }} | |||

{{var | Authentifizierung | |||

| Authentifizierung: | |||

| Authentication: }} | |||

{{var | Schlüssel-Lebensdauer | |||

| Schlüssel-Lebensdauer: | |||

| Key lifetime: }} | |||

{{var | Stunden | |||

| Stunden | |||

| hours }} | |||

{{var | Neustart | |||

| Neustart nach Abbruch: | |||

| Restart on abort: }} | |||

{{var | Austausch-Modus | |||

| Austausch-Modus | |||

| Exchange mode }} | |||

{{var | nonkonfig | |||

| nicht konfigurierbar | |||

| not configurable }} | |||

{{var | default-utm | |||

| Default-Werte UTM | |||

| Default values UTM }} | |||

{{var | default-ncp | |||

| Default-Werte NCP-Client | |||

| Default values NCP client }} | |||

</div>{{DISPLAYTITLE: {{#var: display| IPSec - End to Site / Roadwarrior }} }}{{Select_lang}}{{TOC2}} | |||

<p>''' {{#var: header| Konfiguration einer Roadwarrior-Verbindung mit IPSec }} '''</p> | |||

== | === {{#var: Changelog| Changelog }} === | ||

<p>{{#var:ver|Letzte Anpassung zur Version:}} '''11.8''' </p> | |||

<br> | |||

<p>{{cl|{{#var:neu}}| | |||

* {{#var: Designanpassung| Designanpassung }} | |||

* {{#var:trans|Übersetzung}} }}</p> | |||

<br> | |||

<p>{{#var:prev|Vorherige Versionen:}} [[UTM/VPN/IPSec-S2E_v11.6 | 11.6.12]] </p> | |||

<br> | |||

=== {{#var: Einleitung| Einleitung }} === | |||

{{#var: Einleitung--desc| Eine Roadwarrior-Verbindung verbindet einzelne Hosts mit dem lokalen Netzwerk. | |||

Dadurch kann sich beispielsweise ein Außendienstmitarbeiter mit dem Netzwerk der Zentrale verbinden. | |||

In dieser Schritt für Schritt Anleitung wird die Konfiguration einer Site-to-End Verbindung gezeigt. Der gewählte Verbindungstyp ist native IPSec mit IKEv1.<br> | |||

Für native IPSec Verbindungen wird ein separates Client Programm benötigt. Das Betriebssystem Microsoft Windows ab Version 7 beinhaltet bereits einen Client für natives IPSec. }} | |||

=== {{#var: Konfiguration| Konfiguration einer nativen IPSec Verbindung }} === | |||

{{#var: Konfiguration--desc| Nach dem Login auf das Administrations-Interface der Firewall (im Auslieferungszustand: https://192.168.175.1:11115) kann unter "VPN" und "IPSec" eine IPSec Verbindung hinzugefügt werden. }} | |||

====Schritt | ==== {{#var: Einrichtungsassistent| Einrichtungsassistent }} ==== | ||

{| class="sptable2 pd5" | |||

* | ! {{#var:Beschriftung}} !! {{#var:Wert}} !! {{#var:Beschreibung}} | ||

|- | |||

* | | class="Leerzeile" colspan="2" | | ||

< | ===== {{#var: Schritt| Schritt }} 1 {{#var: Verbindungstyp| Verbindungstyp }} ===== | ||

<br /><br /> | |- | ||

<br / | | {{#var: Schritt1--Auswahl| Auswahl des Verbindungs-Typs }} | ||

| {{#var: Schritt1--val| es stehen folgende Verbindungen zur Verfügung: }} | |||

* {{ic| '''Roadwarrior'''}} | |||

* {{ic|Site to Site }} | |||

| {{#var: Schritt1--desc| Für die Konfiguration einer Roadwarrior Verbindung wird eben diese ausgewählt. }} | |||

| class="bild width-m" rowspan="2" | {{Bild| {{#var: Schritt1--bild| UTMv11.8.8_IPSEC_Assitent1.png}} | {{#var: Einrichtungsschritt| Einrichtungsschritt }} 1 }} | |||

|- | |||

| class="Leerzeile" colspan="3" | | |||

|- | |||

| class="Leerzeile" colspan="3" |<br> | |||

==== {{#var:Schritt}} 2 {{#var: Schritt2--desc| Allgemein }} ==== | |||

|- | |||

| {{b| Name: }} || {{ic| IPSec Roadwarrior }} || {{#var: Schritt2--Name--desc| Name für die Verbindung}} || class="bild width-m" rowspan="5" | {{Bild| {{#var: Schritt2--bild| UTMv11.8.8_IPSEC_S2E_ikev1_Assitent2.png }} <!-- UTMv11.8.8_IPSEC_Assitent2.png --> | {{#var:Einrichtungsschritt}} 2 }} | |||

|- | |||

| {{b| {{#var: Schritt2--verbindungstyp--cap| Verbindungstyp: }} }} || {{Button| IKEv1 - Native |dr|w=140px}} || {{cl|{{#var: Schritt2--mögliche-verbindungstypen|Mögliche Verbindungstypen: }} | {{Button| IKEv1 - L2TP|dr|w=140px}}<br>{{Button| IKEv1 - XAuth |dr|w=140px}}<br>{{Button| IKEv1 - Native |dr|w=140px}}<br>{{Button| IKEv2 - Native |dr|w=140px}} | w=130px}}<br> | |||

{{#var: Schritt2--Verbindungstyp--Hinweis| Bitte beachten, welcher Typ vom Betriebssystem [[UTM/VPN/Übersicht#Roadwarrior_oder_End_to_Site_VPN_Verbindungen | unterstützt wird. ]] }} | |||

|- | |||

| {{b| {{#var: Schritt2--authentifizierungsmethode| Authentifizierungsmethode: }} }} || {{Button|PSK|blau}} || {{#var: Schritt2--authentifizierungsmethode--desc| Alternativ: <br>* {{Button| X.509 Zertifikat}} <br>* {{Button| RSA}} (Nicht bei IKEv2 !) }} | |||

|- | |||

| {{b| {{#var: Schritt2--psk--cap| Pre-Shared Key: }} }} || {{ic| 12345 }} || {{#var: Schritt2--psk--desc| Ein beiliebiger PSK. Mit der Schaltfläche {{Button|1=<span class="halflings halflings-key halflings-size-14"></span>}} wird ein sehr starker Schlüssel erzeugt. }} | |||

|- | |||

| {{b| {{#var: Schritt2--x509--cap| X.509 Zertifikat: }} }} || {{Button| {{#var: Schritt2--x509--val| Server-Zertifikat }} |dr}} || {{#var: Schritt2--x509--desc| Auswahl eines Zertifikates }} | |||

|- | |||

| class="Leerzeile" colspan="3" |<br> | |||

==== {{#var:Schritt}} 3 {{#var: Lokal| Lokal }} ==== | |||

|- | |||

| {{b| Local Gateway ID: }} || {{ic| eth0 | dr }} || {{#var: Schritt3--gatewayID--desc| Die Gateway ID fließt in die Authentifizierung mit ein. Dies kann eine IP-Adresse, ein Hostname oder eine Schnittstelle sein. }} || class="bild width-m" rowspan="2" | {{Bild| {{#var: Schritt3--bildd| UTMv11.8.8_IPSEC_Assitent3.png }} | {{#var:Einrichtungsschritt}} 3 }} | |||

|- | |||

| {{b| {{#var: Schritt3--Netzwerk--cap| Netzwerk freigeben: }} }} || {{ic| 192.168.122.0/24|dr}} || {{#var: Schritt3--Netzwerk--desc| Das lokale Netzwerk, das über die VPN-Verbindung verbunden werden soll }} | |||

|- | |||

| class="Leerzeile" colspan="3" |<br> | |||

==== {{#var:Schritt}} 4 {{#var: Gegenstelle| Gegenstelle }} ==== | |||

|- | |||

| {{b| Remote Gateway ID: }} || {{ic| 192.0.2.192 |dr}} <br><small>{{#var: oder| oder }}</small><br>{{ic| {{#var: Schritt4--gatewayID--val| Mein_Roadwarrior }} |dr}}|| {{Hinweis|!}} {{#var: Schritt4--gatewayID--desc| Wird mehr als '''eine''' IPSec-Verbindung eingerichtet, sollte hier unbedingt eine eindeutige ID eingetragen werden. Das Kennwort ankommender Verbindungen wird anhand der ID der IPSec-Verbindung überprüft. }} {{info|{{#var: Schritt4--gatewayID--info| Wird als ID keine IP-Adresse angegeben, sind bei Site-to-Site-Verbindungen weitere Einstellungen vorzunehmen. }} }} || class="bild width-m" rowspan="3" | {{Bild| {{#var: Schritt4--gatewayID--bild| UTMv11.8.8_IPSEC_S2E_ikev1_Assitent4.png }} <!-- UTMv11.8.8_IPSEC_Assitent4.png --> | {{#var:Einrichtungsschritt}} 4 }} | |||

|- | |||

| <!-- Mit '''IKEv2''': {{b|IP Adresse / Pool: }}<br> --> {{b|{{#var: Schritt4--IPadresse--cap| IP-Adresse(n): }} }} || {{ic| 192.168.222.35 }} || {{#var: Schritt4--IPadresse--desc| IP-Adresse für den Roadwarrior. }} | |||

<li class="list--element__alert list--element__hint">{{#var: Schritt4--IPadresse--hinweis| Sollen viele Roadwarrior den gleichen Tunnel verwenden, kann später in {{Button|Phase 2|w}} / {{Reiter| Subnetze}} eine Netzwerkadresse konfiguriert werden. }}<br>{{#var: Schritt4--IPadresse--phase2| Für dieses Beispiel wird das nach Beendigung des Assistenten das soeben angelegte Subnetz bearbeitet {{Button||w}} und für das {{b|Remote-Netzwerk}} der Wert {{ic|192.168.22.0/24}} eingebtragen. }}</li> | |||

|- | |||

| class=" Leerzeile" colspan="3" | {{#var: wizard-beenden| Beenden des Einrichtungsassistenten mit {{Button| Fertig }} }} | |||

|- | |||

| class="Leerzeile" colspan="3" | | |||

---- | |||

== {{#var: Regelwerk| Regelwerk }} == | |||

==== | {{#var: Regelwerk--desc| Um den Zugriff, auf das Interne Netz zu gewähren muss die Verbindung erlaubt werden. }} | ||

|- | |||

| class="Leerzeile" colspan="3" | {{h3|{{#var: Implizite Regeln| Implizite Regeln }}}}{{Hinweis|!! § <small>{{#var: Implizite Regeln--hinweis| Es ist möglich, aber '''nicht empfehlenswert''' dies mit impliziten Regeln unter {{Menu| Firewall | Implizite Regeln }} Abschnitt {{ic|VPN}} und Abschnitt {{ic|IPSec Traffic}} zu konfigurieren. Diese Impliziten Regeln geben die Ports, die für IPSec Verbindungen genutzt werden, jedoch auf '''allen''' Schnittstellen frei. }} |g|lh=1em}}</small> | |||

| class="bild width-m" | {{Einblenden2 | {{#var: Screenshots| Screenshots zeigen }} | {{#var: ausblenden| ausblenden }} | dezent| true | {{Bild| {{#var: Implizite Regeln--bild1| UTM_v11.8.8_Implizite-Regeln_IPSec.png }} | {{#var: Implizite Regeln--bild1--cap| Implizite Regeln, Abschnitt VPN }} }}<br>{{Bild|{{#var: Implizite Regeln--bild2| UTM_v11.8.8_Implizite-Regeln_IPSec-Traffic.png }} | {{#var: Implizite Regeln--bild2--cap| Implizite Regeln, Abschnitt IPSec Traffic }} }} }} | |||

|- | |||

| class="Leerzeile" colspan="3" | | |||

<br | ---- | ||

==== {{#var: Netzwerkobjekt| Netzwerkobjekt anlegen }} ==== | |||

{{Menu| Firewall | Portfilter | {{#var: Netzwerkobjekte| Netzwerkobjekte }} |{{#var:Netzwerkobjekte--hinzufügen| Objekt hinzufügen }} |+}} | |||

|- | |||

| {{b| Name:}} || {{ic| ngrp-IPSec-Roadwarrior }} || {{#var: Netzwerkobjekte--name--desc| Name für das IPSec-Netzwerkobjekt }} || class="bild width-m" rowspan="5" | {{Bild| {{#var: Netzwerkobjekte--bild| UTM v11.8.8 Netzwerkobjekt IPSec-native.png }} | {{#var: Netzwerkobjekte--bild--cap| Netzwerkobjekt }} }} | |||

|- | |||

| {{b| {{#var: Netzwerkobjekte--typ| Typ: }} }} || {{ic| {{#var: Netzwerkobjekte----typ--val| VPN-Netzwerk }} |dr}} || {{#var: Netzwerkobjekte--typ--desc| zu wählender Typ }} | |||

|- | |||

| {{b| {{#var: Netzwerkobjekte--adresse| Adresse: }} }} || {{ic| 192.168.222.0/24 }} || {{#var: Netzwerkobjekte--adresse--desc| Roadwarrior IP-Adresse oder der Roadwarrior Pool angegeben, der im ''Installationsassistenten'' im Schritt 4 eingetragen wurde.<br>In diesem Beispiel also das Netzwerk 192.168.222.0/24. }} | |||

|- | |||

| {{b| {{#var: Netzwerkobjekte--zone| Zone: }} }} || {{ic| vpn-ipsec |dr}} || {{#var: Netzwerkobjekte--zone--desc| zu wählende Zone }} | |||

|- | |||

| {{b| {{#var: Netzwerkobjekte--gruppe| Gruppe: }} }} || {{ic| | dr}} || {{#var: Netzwerkobjekte--gruppe--desc| Optional: Gruppe }} | |||

|- | |||

| class="Leerzeile" colspan="3" | | |||

|- | |||

| class="Leerzeile" colspan="2" | <br> | |||

==== {{#var: regeln| Portfilter Regeln }} ==== | |||

| class="Leerzeile" colspan="2" class="bild" style="min-width: 69%;" | <br>{{bild| {{#var: regeln--bild| UTM_v11.8.8_Portfilter_IPSec.png }} | {{#var: regeln--bild--cap| Portfilter-Regel mit Test-Ping auf die Schnittstelle der internen dmz1 }} }} | |||

|- | |||

| class="Leerzeile" colspan="3"| {{#var: regel1--desc| Die erste Regel ermöglicht, das der IPSec-Tunnel überhaupt aufgebaut wird. }} | |||

|- | |||

| {{Kasten| {{#var: Quelle| Quelle }} }} || {{ic| internet|icon=internet}} || {{#var: regel1--quelle--desc| Quelle, aus welcher der Zugriff auf das interne Netz erfolgen soll. }} | |||

|- | |||

| {{Kasten| {{#var: Ziel| Ziel }} }} || style="min-width:175px;" | {{ic| external-interface |icon=interface}} || {{#var: regel1--ziel--desc| Schnittstelle, auf der die Verbindung ankommt. }} | |||

|- | |||

| {{Kasten| {{#var: Dienst| Dienst }} }} || {{ic| ipsec|icon=dienste}} || {{#var: regel1--dienst--desc| Vordefinierte Dienstgruppe für IPSec }} {{Info| {{#var: regel1--dienst--info| Dienst / Protokoll, Port isakmp / udp 500 nat-traversal / udp 4500 Protokoll esp }} }} | |||

|- | |||

<!-- | |||

| class="Leerzeile" colspan="3"| <br>{{#var: regel2--desc| Die zweite Regel erlaubt dem Roadwarrior den Zugriff auf die Schnittstelle der dmz um dessen Netzwerk auflösen zu können. }} | |||

|- | |||

| {{Kasten|{{#var:Quelle}} }} || {{ic| IPSec Roadwarrior|icon=vpn-network}} || {{#var: regel2--quelle--desc| Roadwarrior -Host oder -Netzwerk }} | |||

|- | |||

| {{Kasten| {{#var:Ziel}} }} || {{ic| dmz1-interface |icon=interface}} || {{#var: regel2--ziel| Schnittstelle, die vor dem Netz liegt, auf das zugegriffen werden soll. }} | |||

|- | |||

| {{Kasten| {{#var:Dienst}} }} || {{ic| proxy|icon=dienste}} || {{#var: regel2--dienst--desc| Vordefinierte Dienstgruppe }} | |||

|- | |||

--> | |||

| class="Leerzeile" colspan="3"| <br>{{#var: regel3--desc| Eine zweite Regel erlaubt dann dem Roadwarrior den Zugriff auf das gewünschte Netzwerk, einen Host oder eine Netzwerkgruppe. }} | |||

|- | |||

| {{Kasten| {{#var:Quelle}} }} || {{ic| IPSec Roadwarrior|icon=vpn-network}} || {{#var: regel3--quelle--desc| Roadwarrior -Host oder -Netzwerk }} | |||

|- | |||

| {{Kasten| {{#var:Ziel}} }} || {{ic| dmz1-network |icon=net}} || {{#var: regel3--ziel--desc| Netzwerk, auf das zugegriffen werden soll. }} | |||

|- | |||

| {{Kasten| {{#var:Dienst}} }} || {{ic| xyz|icon=dienste}} || {{#var: regel3--dienst--desc| Gewünschter Dienst oder Dienstgruppe }} | |||

|} | |||

<p>{{#var: verbindung-herstellen| Jetzt kann eine Verbindung mit einem Roadwarrior hergestellt werden. }}<br> | |||

{{#var: verbindung--parameter--desc| Hierzu muss ggf. ein Client verwendet werden. {{Hinweis|!|g}} Es muss darauf geachtet werden, dass in allen Phasen der Verbindung die Parameter auf beiden Seiten jeweils identisch sind. }}</p> | |||

<p>{{#var: verbindung--parameter--val| Bei Verwendung des bintec-elmeg-Clients müssen z.B. die Parameter | |||

* ''Diffie-Hellman Group:'' <small>(UTM)</small> bzw. ''IKE-DH-Gruppe'' <small>(bintec)</small> und | |||

* | * ''DH-Gruppe (PFS)'' <small>(UTM)</small> bzw. IKE DH-Gruppe <small>(bintec)</small> | ||

* | entweder in der UTM oder im bintec-Client angepasst werden.<br> | ||

< | Bei Verwendung von IKEv1 muss außerdem der | ||

* ''Austausch-Modus'' | |||

im bintec-Client auf den sicheren ''Main Mode (IKEv1)'' eingestellt werden. }}</p> | |||

* | |||

< | |||

{| class="sptable pd5" | |||

|- | |||

|+ Default-Werte IKEv1 / IKEv2 | |||

|- | |||

! {{#var:Beschriftung}} !! {{#var:default-utm|Default-Werte UTM}} !! {{#var:default-ncp|Default-Werte NCP-Client}} | |||

|- | |||

| class="Leerzeile" colspan="2" | <br>'''Phase 1''' | |||

|- | |||

| {{b| {{#var: Verschlüsselung| Verschlüsselung: }} }} || {{Button| aes128 |dr|w=115px}} || AES 128 Bit | |||

|- | |||

| {{b| {{#var: Authentifizierung| Authentifizierung: }} }} || {{Button| sha2_256 |dr|w=115px}} || Hash: SHA2 256 Bit | |||

|- | |||

| {{b| Diffie-Hellman Group: }} || {{Button| modp2048 |dr|w=115px}} || IKE DH-Grupe: DH2 (modp1024) | |||

|- | |||

| {{b| Strict: }} || {{ButtonAus|{{#var:aus}} }} | |||

|- | |||

| {{b| IKE Lifetime: }} || {{Button| 1 Stunde |dr|w=115px}} | |||

|- | |||

| {{b| Rekeying: }} || {{Button| default |dr|w=115px}} | |||

|- | |||

| class="Leerzeile" colspan="2" | <br>'''Phase 2''' | |||

|- | |||

| {{b| {{#var:Verschlüsselung}} }} || {{Button| aes128 |dr|w=115px}} || AES 128 Bit | |||

|- | |||

| {{b| {{#var:Authentifizierung}} }} || {{Button| sha2_256 |dr|w=115px}} || SHA2 256 Bit | |||

|- | |||

| {{b| DH-Gruppe (PFS): }} || {{Button| modp2048 |dr|w=115px}} || keine | |||

|- | |||

| {{b| {{#var: Schlüssel-Lebensdauer| Schlüssel-Lebensdauer: }} }} || {{Button| 8 {{#var: Stunden| Stunden }} |dr|w=115px}} || 8 {{#var:Stunden}} | |||

|- | |||

| {{b| {{#var: Neustart| Neustart nach Abbruch: }} }} || {{ButtonAus|{{#var:aus}} }} | |||

|- | |||

| {{#var: Austausch-Modus| Austausch-Modus }} || Main Mode ({{#var: nonkonfig| nicht konfigurierbar }}) || Agressive Mode (IKEv1) | |||

|} | |||

Aktuelle Version vom 22. Juli 2022, 19:49 Uhr

notempty

Konfiguration einer End-to-Site-Verbindung mit IPSec für Roadwarrior

Changelog

Letzte Anpassung zur Version: 11.8

- Neu:

- Designanpassung

- Übersetzung

Vorherige Versionen: 11.6.12

Einleitung

Eine Roadwarrior-Verbindung verbindet einzelne Hosts mit dem lokalen Netzwerk. Dadurch kann sich beispielsweise ein Außendienstmitarbeiter mit dem Netzwerk der Zentrale verbinden.

In dieser Schritt für Schritt Anleitung wird die Konfiguration einer End-to-Site Verbindung gezeigt. Der gewählte Verbindungstyp ist native IPSec mit IKEv1.

Für native IPSec Verbindungen mit IKEv1 benötigt der Client ein separates Programm.

Konfiguration einer nativen IPSec Verbindung

Nach dem Login auf das Administrations-Interface der Firewall (im Auslieferungszustand: https://192.168.175.1:11115) kann im Menü Schaltfläche eine IPSec Verbindung hinzugefügt werden.

Einrichtungsassistent

| Beschriftung | Wert | Beschreibung | |

|---|---|---|---|

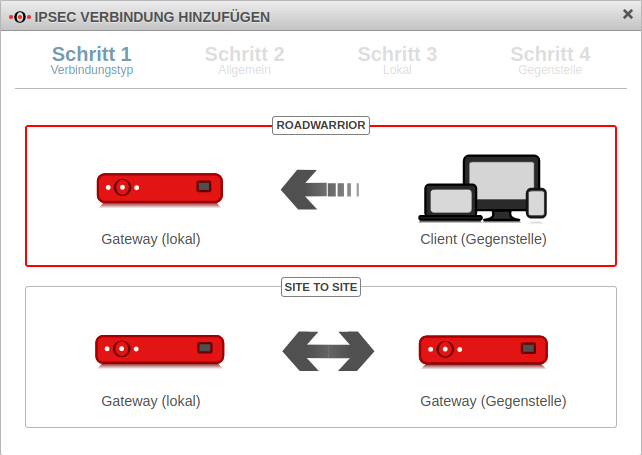

Schritt 1 Verbindungstyp | |||

| Auswahl des Verbindungs-Typs | Es stehen folgende Verbindungen zur Verfügung:

|

Für die Konfiguration einer E2S / End-to-Site-Verbindung wird Roadwarrior ausgewählt. |  |

Schritt 2 Allgemein | |||

| Name: | IPSec Roadwarrior | Name für die Verbindung |  |

| Verbindungstyp: |

Bitte beachten, welcher Typ vom Betriebssystem unterstützt wird. | ||

| Authentifizierungsmethode: | Alternativ:

| ||

| Pre-Shared Key: | 12345 | Ein beliebiger PSK. Mit der Schaltfläche wird ein sehr starker Schlüssel erzeugt. | |

| X.509 Zertifikat: | Auswahl eines Zertifikates | ||

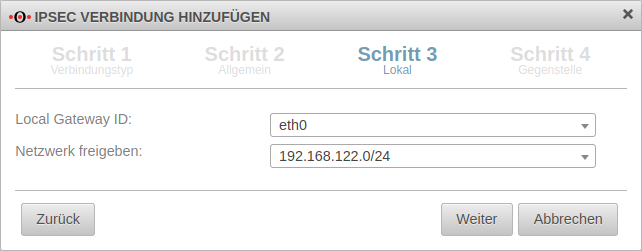

Schritt 3 Lokal | |||

| Local Gateway ID: | eth0 | Die Gateway ID fließt in die Authentifizierung mit ein. Dies kann eine IP-Adresse, ein Hostname oder eine Schnittstelle sein. |  |

| Netzwerk freigeben: | 192.168.122.0/24 | Das lokale Netzwerk, das über die VPN-Verbindung verbunden werden soll | |

Schritt 4 Gegenstelle | |||

| Remote Gateway ID: | 192.0.2.192 oder Mein_Roadwarrior |

Wird mehr als eine IPSec-Verbindung eingerichtet, sollte hier unbedingt eine eindeutige ID eingetragen werden. Das Kennwort ankommender Verbindungen wird anhand der ID der IPSec-Verbindung überprüft. Wird als ID keine IP-Adresse angegeben, sind bei Site-to-Site-Verbindungen weitere Einstellungen vorzunehmen. |

|

| IP-Adresse(n): | 192.168.222.35 | Zusätzliche IP-Adresse für den Roadwarrior, mit der die IPSec-Verbindung aufgebaut wird.

Für dieses Beispiel wird nach Beendigung des Assistenten die soeben angegebene Adresse bearbeitet und für das Remote-Netzwerk der Wert 192.168.22.0/24 eingetragen. | |

| Beenden des Einrichtungsassistenten mit | |||

RegelwerkUm den Zugriff, auf das Interne Netz zu gewähren muss die Verbindung erlaubt werden. | |||

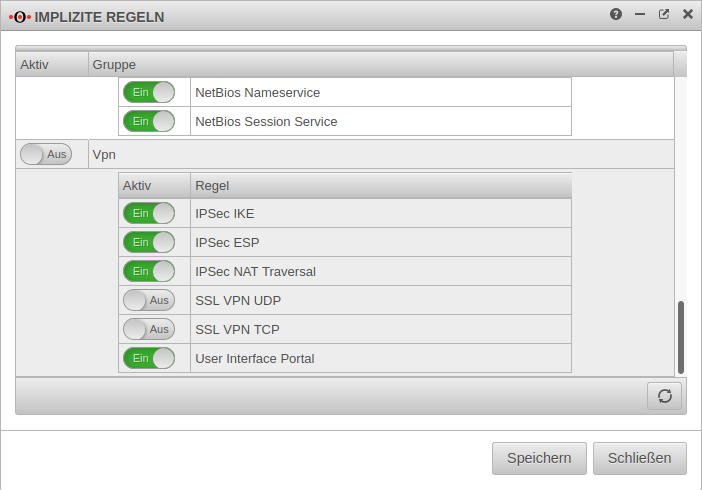

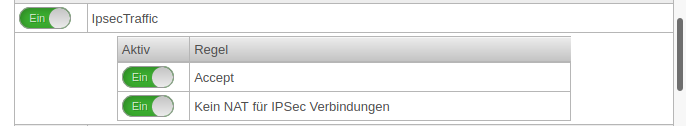

Implizite RegelnEs ist möglich, aber nicht empfehlenswert dies mit impliziten Regeln unter Abschnitt VPN und Abschnitt IPSec Traffic zu konfigurieren. Diese Impliziten Regeln geben die Ports, die für IPSec Verbindungen genutzt werden, jedoch auf allen Schnittstellen frei. |

|||

Netzwerkobjekt anlegenReiter Netzwerkobjekte Schaltfläche | |||

| Name: | ngrp-IPSec-Roadwarrior | Name für das IPSec-Netzwerkobjekt |  |

| Typ: | VPN-Netzwerk | zu wählender Typ | |

| Adresse: | 192.168.222.0/24 | Roadwarrior IP-Adresse oder der Roadwarrior Pool angegeben, der im Installationsassistenten im Schritt 4 eingetragen (oder nachträglich in Phase 2 angepasst) wurde. In diesem Beispiel also das Netzwerk 192.168.222.0/24. | |

| Zone: | vpn-ipsec | zu wählende Zone | |

| Gruppe: | Optional: Gruppe | ||

Portfilter Regeln |

| ||

| Die erste Regel ermöglicht, das der IPSec-Tunnel überhaupt aufgebaut wird. | |||

Quelle |

Quelle, aus welcher der Zugriff auf das interne Netz erfolgen soll. | ||

Ziel |

Schnittstelle, auf der die Verbindung ankommt. | ||

Dienst |

Vordefinierte Dienstgruppe für IPSec Dienst / Protokoll, Port

isakmp / udp 500

nat-traversal / udp 4500

Protokoll esp | ||

Eine zweite Regel erlaubt dem Roadwarrior den Zugriff auf das gewünschte Netzwerk, einen Host oder eine Netzwerkgruppe. | |||

Quelle |

Roadwarrior -Host oder -Netzwerk | ||

Ziel |

Netzwerk, auf das zugegriffen werden soll. | ||

Dienst |

Gewünschter Dienst oder Dienstgruppe | ||

Jetzt kann eine Verbindung mit einem Roadwarrior hergestellt werden.

Hierzu muss ggf. ein Client verwendet werden. Es muss darauf geachtet werden, dass in allen Phasen der Verbindung die Parameter auf beiden Seiten jeweils identisch sind.

Bei Verwendung eines NCP-Clients müssen z.B. die Parameter

- Diffie-Hellman Group: (UTM) bzw. IKE-DH-Gruppe (NCP) und

- DH-Gruppe (PFS) (UTM) bzw. IKE DH-Gruppe (NCP)

entweder in der UTM oder im NCP-Client angepasst werden.

Bei Verwendung von IKEv1 muss außerdem der

- Austausch-Modus

im NCP-Client auf den sicheren Main Mode (IKEv1) eingestellt werden.

| Beschriftung | Default-Werte UTM | Default-Werte NCP-Client |

|---|---|---|

Phase 1 | ||

| Verschlüsselung: | AES 128 Bit | |

| Authentifizierung: | Hash: SHA2 256 Bit | |

| Diffie-Hellman Group: | IKE DH-Grupe: DH2 (modp1024) | |

| Strict: | Aus | |

| IKE Lifetime: | ||

| Rekeying: | ||

Phase 2 | ||

| Verschlüsselung: | AES 128 Bit | |

| Authentifizierung: | SHA2 256 Bit | |

| DH-Gruppe (PFS): | keine | |

| Schlüssel-Lebensdauer: | 8 Stunden | |

| Neustart nach Abbruch: | Aus | |

| Austausch-Modus | Main Mode (nicht konfigurierbar) | Agressive Mode (IKEv1) |