(Die Seite wurde neu angelegt: „{{Set_lang}} {{#vardefine:headerIcon|spicon-utm}} {{:UTM/VPN/IPSec-Fritzbox-Multi.lang}} </div>{{Select_lang}}{{TOC2}} {{Header|12.5.1 <small>09.2023</small>|new=true | | | {{Menu|VPN|IPSec}} {{#var:Admin Interface der Fritz!Box}} {{Menu|Internet|Freigaben|VPN (IPSec)|Anw=AVM}} }} {{#var:Vorbemerkung Einzelnetz}} {{Disclaimer|class=unset}} ---- === {{#var:Voraussetzungen}} === <div class="einrücken"> * {{#var:FritzBox erforderlich}} <li class="…“) |

K (Textersetzung - „sptable2 spezial“ durch „sptable2 Paketfilter“) |

||

| (4 dazwischenliegende Versionen von 2 Benutzern werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

{{Set_lang}} | <span id=1270></span>{{Set_lang}} | ||

{{#vardefine:headerIcon|spicon-utm}} | {{#vardefine:headerIcon|spicon-utm}} | ||

{{:UTM/VPN/IPSec-Fritzbox-Multi.lang}} | {{:UTM/VPN/IPSec-Fritzbox-Multi.lang}} | ||

</div>{{Select_lang}}{{TOC2}} | </div><div class="new_design"></div>{{Select_lang}}{{TOC2}} | ||

{{Header|12. | {{Header|12.7.0| | ||

| | * {{#var:neu--rwi}} | ||

| | | [[UTM/VPN/IPSec-Fritzbox-Multi_v12.5 | v12.5]] | ||

| {{Menu|VPN|IPSec}} {{#var:Admin Interface der Fritz!Box}} {{Menu|Internet|Freigaben|VPN (IPSec)|Anw=AVM}} | | {{Menu-UTM|VPN|IPSec}} {{#var:Admin Interface der Fritz!Box}} {{Menu|Internet|Freigaben|VPN (IPSec)|Anw=AVM}} | ||

}} | }} | ||

{{#var:Vorbemerkung Einzelnetz}} | {{#var:Vorbemerkung Einzelnetz}} | ||

| Zeile 23: | Zeile 23: | ||

{{Hinweis-box | {{#var:Vorbemerkung statische IP-Adresse--Hinweis}} {{info|{{#var:Vorbemerkung statische IP-Adresse--info}} }} }} | {{Hinweis-box | {{#var:Vorbemerkung statische IP-Adresse--Hinweis}} {{info|{{#var:Vorbemerkung statische IP-Adresse--info}} }} }} | ||

</li> | </li> | ||

<span id="ESP & UDP"></span><li class="list--element__alert list--element__warning">{{#var:Vorbereitung FritzBox ESP}} {{Hinweis-box||gr|12.5.2|status=update}}</li> | |||

</div> | </div> | ||

| Zeile 50: | Zeile 51: | ||

! {{#var:cap}} !! {{#var:val}} !! {{#var:desc}} | ! {{#var:cap}} !! {{#var:val}} !! {{#var:desc}} | ||

|- | |- | ||

| {{#var:Update-URL}} || {{ic|https://update.spdyn.de/ | | {{#var:Update-URL}} || {{ic|https://update.spdyn.de/nic/update?...|class=available}} || {{#var:Update-URL--desc}} | ||

|- | |- | ||

| {{#var:Domainname}} || {{ic|d-vpn.spdns.de|class=available}} || {{#var:Domainname--desc}} | | {{#var:Domainname}} || {{ic|d-vpn.spdns.de|class=available}} || {{#var:Domainname--desc}} | ||

| Zeile 103: | Zeile 104: | ||

|{{#var:Anleitung VPN Konfiguration Schritt2--Bild}}|{{#var:Anleitung VPN Konfiguration Schritt2--cap}}| Abb2={{#var:Schritt}} 2 | |{{#var:Anleitung VPN Konfiguration Schritt2--Bild}}|{{#var:Anleitung VPN Konfiguration Schritt2--cap}}| Abb2={{#var:Schritt}} 2 | ||

|{{#var:Anleitung VPN Konfiguration Schritt3--Bild}}|{{#var:Anleitung VPN Konfiguration Schritt3--cap}}| Abb3={{#var:Schritt}} 3 | |{{#var:Anleitung VPN Konfiguration Schritt3--Bild}}|{{#var:Anleitung VPN Konfiguration Schritt3--cap}}| Abb3={{#var:Schritt}} 3 | ||

|{{#var:Anleitung VPN Konfiguration Schritt4--Bild}}|{{#var:Anleitung VPN Konfiguration Schritt4--cap}}| Abb4={{#var:Schritt}} 4 | |{{#var:Anleitung VPN Konfiguration Schritt4--Bild}}|cap4 {{#var:Anleitung VPN Konfiguration Schritt4--cap}}| Abb4={{#var:Schritt}} 4 | ||

|{{#var:Anleitung VPN Konfiguration Schritt5--Bild}}|{{#var:Anleitung VPN Konfiguration Schritt5--cap}}| Abb5={{#var:Schritt}} 5 | |{{#var:Anleitung VPN Konfiguration Schritt5--Bild}}|{{#var:Anleitung VPN Konfiguration Schritt5--cap}}| Abb5={{#var:Schritt}} 5 | ||

|{{#var:Anleitung VPN Konfiguration Schritt6--Bild}}|{{#var:Anleitung VPN Konfiguration Schritt6--cap}}| Abb6={{#var:Schritt}} 6 | |{{#var:Anleitung VPN Konfiguration Schritt6--Bild}}|{{#var:Anleitung VPN Konfiguration Schritt6--cap}}| Abb6={{#var:Schritt}} 6 | ||

| Zeile 301: | Zeile 302: | ||

|- | |- | ||

| class="Leerzeile" colspan="3"| {{#var: Schritt 1 UTM Fritz!Box--desc}} | | class="Leerzeile" colspan="3"| {{#var: Schritt 1 UTM Fritz!Box--desc}} | ||

| class="Bild" | {{Bild| {{#var:Schritt 1 UTM Fritz!Box--Bild}} | {{#var:Schritt 1 UTM Fritz!Box--cap}} }} | | class="Bild" | {{Bild| {{#var:Schritt 1 UTM Fritz!Box--Bild}} | {{#var:Schritt 1 UTM Fritz!Box--cap}}||{{#var:IPSec Verbindung hinzufügen}}|VPN|IPSec}} | ||

|- | |- | ||

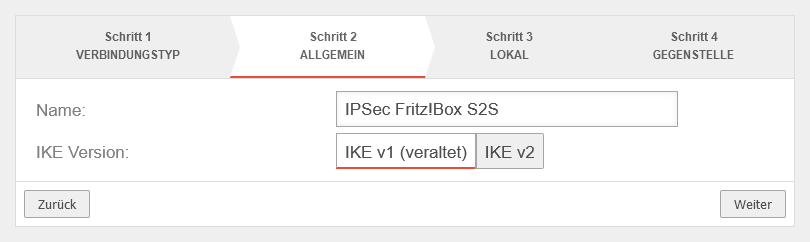

| class="Leerzeile" colspan="3" | {{h-5|{{#var:Schritt 2 - Allgemein}}|{{#var:Schritt 2 - Allgemein}} }} | | class="Leerzeile" colspan="3" | {{h-5|{{#var:Schritt 2 - Allgemein}}|{{#var:Schritt 2 - Allgemein}} }} | ||

| Zeile 310: | Zeile 311: | ||

| {{b|{{#var:Name}} }} || {{ic|IPSec Fritz!Box S2S|class=available}} || {{#var:Name--desc}} | | {{b|{{#var:Name}} }} || {{ic|IPSec Fritz!Box S2S|class=available}} || {{#var:Name--desc}} | ||

|- | |- | ||

| {{b|{{#var:IKE Version}} }} || {{Button|IKE v1| | | {{b|{{#var:IKE Version}} }} || {{Button|IKE v1|class=aktiv}}{{Button|IKE v2}} || {{#var:IKE Version--desc}} <li class="list--element__alert list--element__warning small">{{#var:Hinweis IKEv1-AVM}}</li> | ||

|- class="Leerzeile" | |- class="Leerzeile" | ||

| | | | ||

| Zeile 354: | Zeile 355: | ||

|- | |- | ||

! {{#var:cap}} !! {{#var:val}} !! {{#var:desc}} | ! {{#var:cap}} !! {{#var:val}} !! {{#var:desc}} | ||

| class="Bild" rowspan="10"| {{Bild|{{#var:IKEv1 Phase 1 konfigurieren--Bild}}|{{#var:IKEv1 Phase 1 konfigurieren--cap}} }} | | class="Bild" rowspan="10"| {{Bild|{{#var:IKEv1 Phase 1 konfigurieren--Bild}}|{{#var:IKEv1 Phase 1 konfigurieren--cap}}||{{#var:Phase 1 bearbeiten}}|VPN|IPSec|icon=fa-floppy-disk-circle-xmark|icon2=fa-close}} | ||

|- | |- | ||

| {{b|{{#var:Verschlüsselung}} }} || {{button|aes256|dr|class=available}} || {{#var:Verschlüsselung--desc}} | | {{b|{{#var:Verschlüsselung}} }} || {{button|aes256|dr|class=available}} || {{#var:Verschlüsselung--desc}} | ||

| Zeile 380: | Zeile 381: | ||

|- | |- | ||

! {{#var:cap}} !! {{#var:val}} !! {{#var:desc}} | ! {{#var:cap}} !! {{#var:val}} !! {{#var:desc}} | ||

| class="Bild" rowspan="10"| {{Bild|{{#var:IKEv1 Phase 2 konfigurieren--Bild}}|{{#var:IKEv1 Phase 2 konfigurieren--cap}} }} | | class="Bild" rowspan="10"| {{Bild|{{#var:IKEv1 Phase 2 konfigurieren--Bild}}|{{#var:IKEv1 Phase 2 konfigurieren--cap}}||{{#var:Phase 2 bearbeiten}}|VPN|IPSec|icon=fa-floppy-disk-circle-xmark|icon2=fa-close}} | ||

|- | |- | ||

| {{b|{{#var:Verschlüsselung}} }} || {{button|aes256|dr|class=available}} || {{#var:Verschlüsselung--desc}} | | {{b|{{#var:Verschlüsselung}} }} || {{button|aes256|dr|class=available}} || {{#var:Verschlüsselung--desc}} | ||

| Zeile 413: | Zeile 414: | ||

|- | |- | ||

! {{#var:Aktiv}} !! colspan="2"| {{#var:Regel}} | ! {{#var:Aktiv}} !! colspan="2"| {{#var:Regel}} | ||

| class="Bild" rowspan="6"| {{Bild|{{#var:Implizite Regeln--Bild}}|{{#var:Implizite Regeln--cap}} }} | | class="Bild" rowspan="6"| {{Bild|{{#var:Implizite Regeln--Bild}}|{{#var:Implizite Regeln--cap}}||{{#var:Implizite Regeln}}|Firewall|icon=fa-save}} | ||

|- | |- | ||

| {{ButtonAn|{{#var:ein}} }} || colspan="2"| {{b|IPSec IKE}} | | {{ButtonAn|{{#var:ein}} }} || colspan="2"| {{b|IPSec IKE}} | ||

| Zeile 426: | Zeile 427: | ||

|- | |- | ||

| class="Leerzeile" colspan="4"| | | class="Leerzeile" colspan="4"| | ||

===== {{#var: | ===== {{#var:Paketfilter-Regel}} ===== | ||

|- | |- | ||

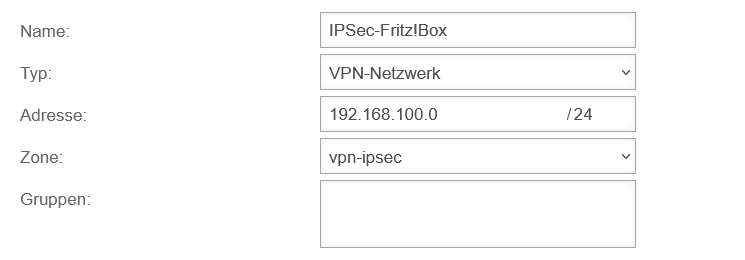

| class="Leerzeile" colspan="4"| {{#var: | | class="Leerzeile" colspan="4"| {{#var:Paketfilter-Regel Netzwerkobjekt}} | ||

|- | |- | ||

! {{#var:cap}} !! {{#var:val}} !! {{#var:desc}} | ! {{#var:cap}} !! {{#var:val}} !! {{#var:desc}} | ||

| class="Bild" rowspan="7"| {{Bild|{{#var: | | class="Bild" rowspan="7"| {{Bild|{{#var:Paketfilter-Regel Netzwerkobjekt--Bild}}|{{#var:Paketfilter-Regel Netzwerkobjekt--cap}}||{{#var:Netzwerkobjekt hinzufügen}}|Firewall|{{#var:Netzwerkobjekte}}|icon=fa-save|icon2=fa-floppy-disk-circle-xmark|icon3=fa-close}} | ||

|- | |- | ||

| {{b|Name:}} || {{ic|IPSec-Fritz!Box|class=available}} || {{#var:Name Regel--desc}} | | {{b|Name:}} || {{ic|IPSec-Fritz!Box|class=available}} || {{#var:Name Regel--desc}} | ||

| Zeile 445: | Zeile 446: | ||

| | | | ||

|- | |- | ||

| class="Leerzeile" colspan="3"| {{#var: | | class="Leerzeile" colspan="3"| {{#var:Paketfilter-Regel--desc}} | ||

| class=" | |} | ||

|- class=" | {| class="sptable2 Paketfilter pd5 tr--bc__white zh1 Einrücken" | ||

| | |- class="bold small no1cell" | ||

| class="Leerzeile bc__default" | || || <nowiki>#</nowiki> || style="min-width:12em;"| {{#var:Quelle}} || style="min-width:12em;"| {{#var:Ziel}} || style="min-width:12em;"| {{#var:Dienst}} || style="min-width:6em;"| NAT || {{#var:Aktion}} || {{#var:Aktiv}} ||style="min-width:5em;"| | |||

|- | |||

| class="bc__default" | || {{spc|drag|o|-}} || || {{spc|network|o|-}} internal-network || {{spc|vpn-network|o|-}} IPSec-Fritz!Box || {{spc|tcp|o|-}} ms-rdp || {{Kasten|HNE|blau}} || {{Kasten|ACCEPT|grün}} || {{ButtonAn|{{#var:ein}} }} || {{Button||w|fs=14}}{{Button||trash|fs=14}}{{Button||copy|fs=14}} | |||

|- | |||

| class="bc__default" | || {{spc|drag|o|-}} || || {{spc|vpn-network|o|-}} IPSec-Fritz!Box || {{spc|network|o|-}} internal-network || {{spc|tcp|o|-}} ms-rdp || || {{Kasten|ACCEPT|grün}} || {{ButtonAn|{{#var:ein}} }} || {{Button||w|fs=14}}{{Button||trash|fs=14}}{{Button||copy|fs=14}} | |||

|} | |} | ||

| Zeile 458: | Zeile 464: | ||

<div class="einrücken"> | <div class="einrücken"> | ||

{{Gallery3 | {{Gallery3 | ||

|{{#var:Verbindung herstellen--Bild}}|{{#var:Verbindung herstellen--desc}} | |{{#var:Verbindung herstellen--Bild}}|{{#var:Verbindung herstellen--desc}}|Abb1-header={{Dialog-header|IPSec|VPN|icon=fa-chart-bar|icon-text=IPSec Log|icon2= icon-save-and-restart|icon2-text={{#var:Speichern und neustarten}} }} {{f|icon2 eigentlich custom icon "save-and-restart"}} | ||

|{{#var:Verbindung herstellen Fritz!Box--Bild}}|{{#var:Verbindung herstellen Fritz!Box}} | |{{#var:Verbindung herstellen Fritz!Box--Bild}}|{{#var:Verbindung herstellen Fritz!Box}} | ||

|i=2|Abb=true}} | |i=2|Abb=true}} | ||

{{Hinweis-box|{{#var:Verbindung herstellen Fritz!Box Downgrade}}|fs__icon=em2}} | {{Hinweis-box|{{#var:Verbindung herstellen Fritz!Box Downgrade}}|fs__icon=em2}} | ||

</div> | </div> | ||

Aktuelle Version vom 29. Mai 2024, 10:46 Uhr

- Aktualisierung zum Redesign des Webinterfaces

Folgender Wiki-Artikel beschreibt, wie eine einzelne IPSec-Verbindung einer Securepoint UTM mit einer Fritz!Box erstellt wird.

Dieser Artikel beinhaltet Beschreibungen der Software von Drittanbietern und basiert auf dem Stand zum Zeitpunkt der Erstellung dieser Seite.

Änderungen an der Benutzeroberfläche durch den Hersteller sind jederzeit möglich und müssen in der Durchführung entsprechend berücksichtigt werden.

Alle Angaben ohne Gewähr.

Voraussetzungen

- Es wird eine AVM Fritz!Box benötigt

- Die Gegenstelle, die mit einer Securepoint Appliance ausgerüstet ist, muss über eine statische IP-Adresse verfügen

Die Hashwerte des Preshared Keys werden unverschlüsselt übertragen.

Somit ist die Sicherheit von der Stärke des Preshared Keys und vom verwendeten Hashverfahren abhängig.

Da die meisten gemeinsamen Schlüssel aber nur die Mindestanforderungen erfüllen, wird dieser Modus nicht unterstützt.

Konfiguration der Fritz!Box

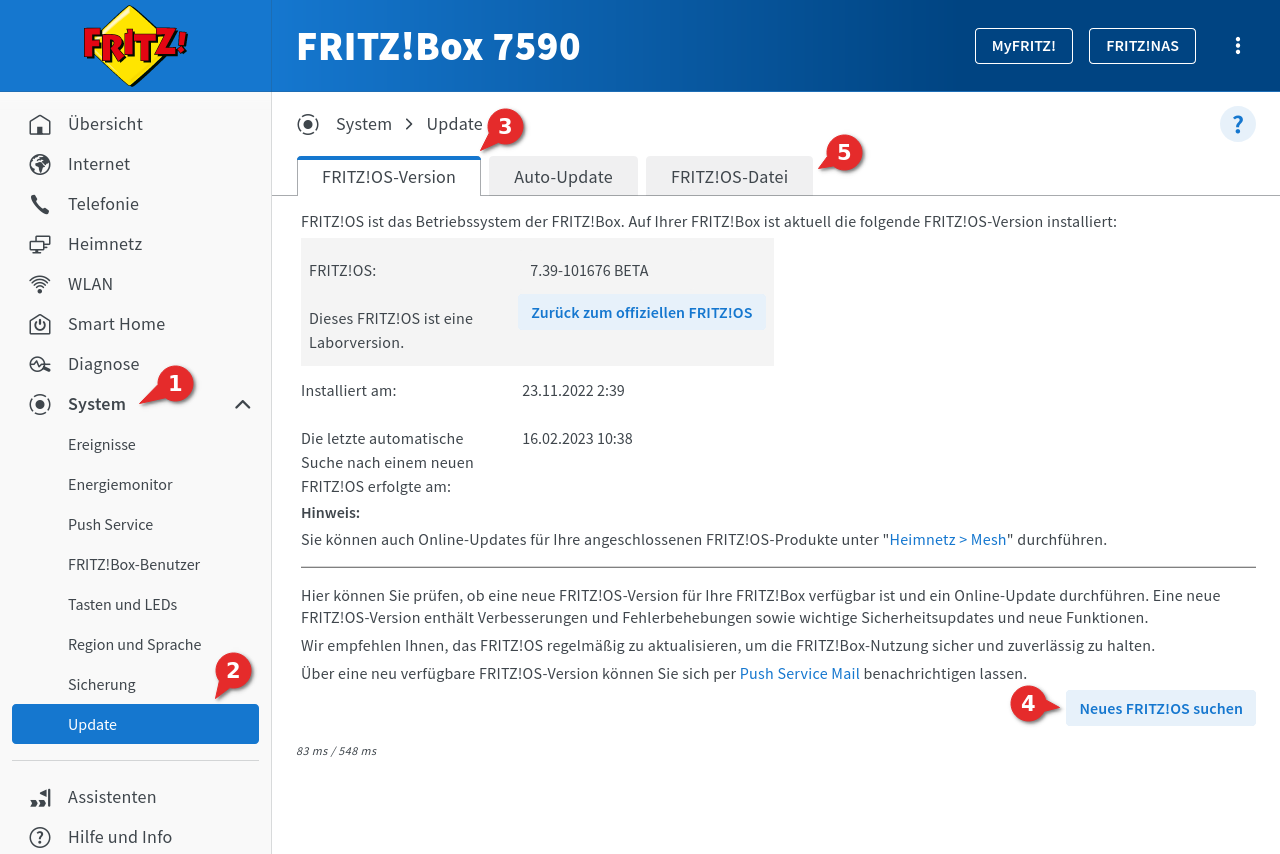

Einspielen einer neuen Firmware Version

Auf der Homepage des Herstellers kann überprüft werden, ob eine neue Firmware für die Fritz!Box verfügbar ist.

Weitere Informationen dazu sind im Abschnitt Die Konfigurationsdatei anpassen zu finden.

Vor dem Herunterladen der neue Firmware Version von der Internetseite von AVM, ist darauf zu achten, dass nur Firmware benutzt werden kann, die für das vorhandene Produkt zugelassen ist.

- Das Interface der Fritz!Box wird im Browser aufgerufen. Werkseinstellung: https://192.168.178.1

- Auf System ➊ → Update ➋ klicken notemptyStammt die Fritz!Box von einem Kabelanbieter, steht diese Funktion nicht zur Verfügung!

- Im Dialog Fritz!OS-Version ➌ auf ➍ klicken um online nach einem Update zu suchen, oder im Dialog Fritz!OS-Datei ➎ die heruntergeladene Firmware-Datei einspielen

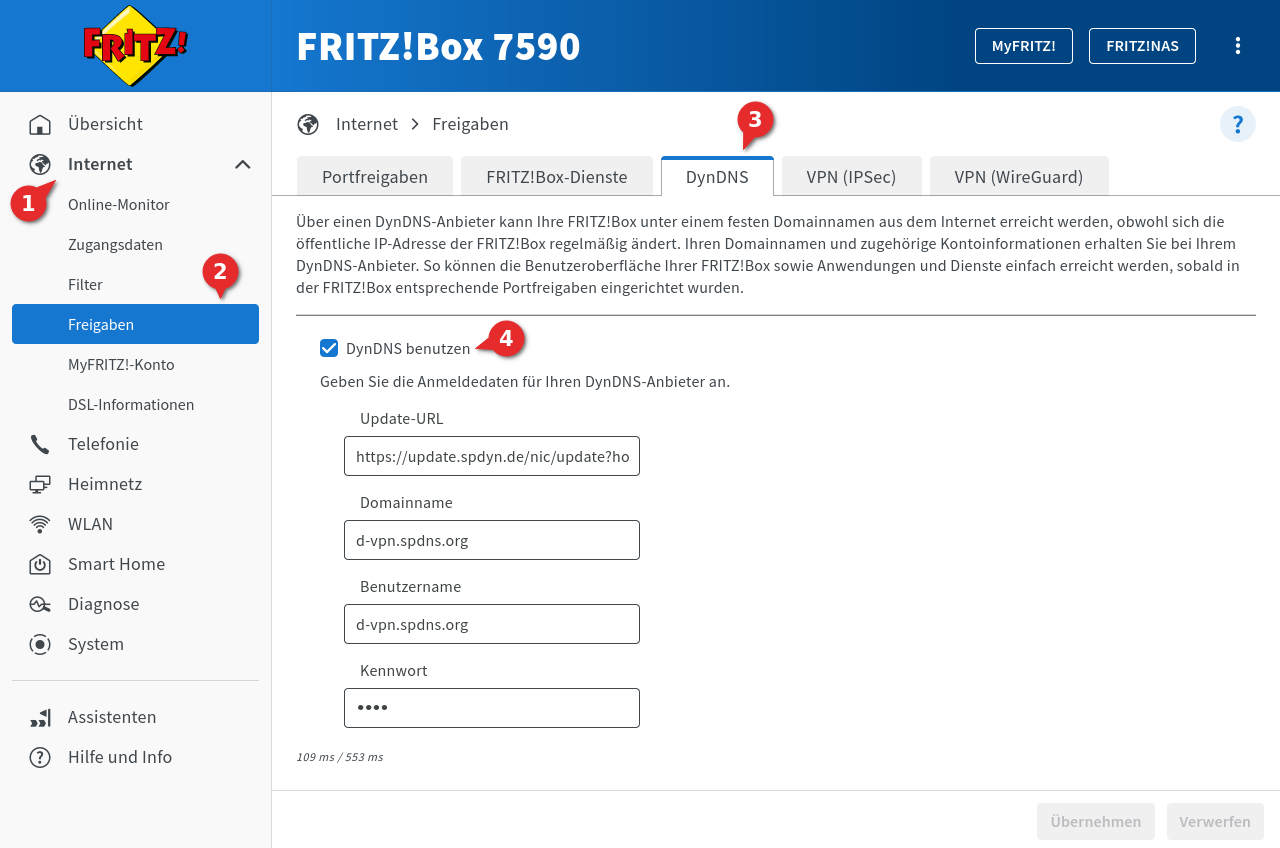

DynDNS aktivieren

Um einen DynDNS in der VPN Konfiguration nutzen zu können, muss diese Funktion vorher eingerichtet werden. Dies setzt voraus, dass ein Account bei einem DynDNS Dienst Anbieter vorhanden ist ( Securepoint Dynamic DNS Host verwenden ).

- Im Interface der Fritz!Box Internet ➊ → Freigaben ➋ aufrufen

- Zum Dialog DynDNS ➌ wechseln

- Aktivierung der Checkbox DynDNS benutzen ➍

- Die Anmeldedaten des verwendeten DynDNS-Anbieters eintragen:

| Beschriftung | Wert | Beschreibung |

|---|---|---|

| Update-URL | https://update.spdyn.de/nic/update?... | Die Update-URL des DynDNS-Anbieters |

| Domainname | d-vpn.spdns.de | Der Domainname für die Fritz!Box beim DynDNS-Anbieter |

| Benutzername | d-vpn.spdns.org | Der Benutzername des Accounts Bei spDyn mit Reselleraccount ebenfalls der Hostname |

| Kennwort | **** | Das Passwort des Accounts Bei spDyn mit Reselleraccount der Token |

- Mit der Schaltfläche werden getätigte Änderungen abgespeichert.

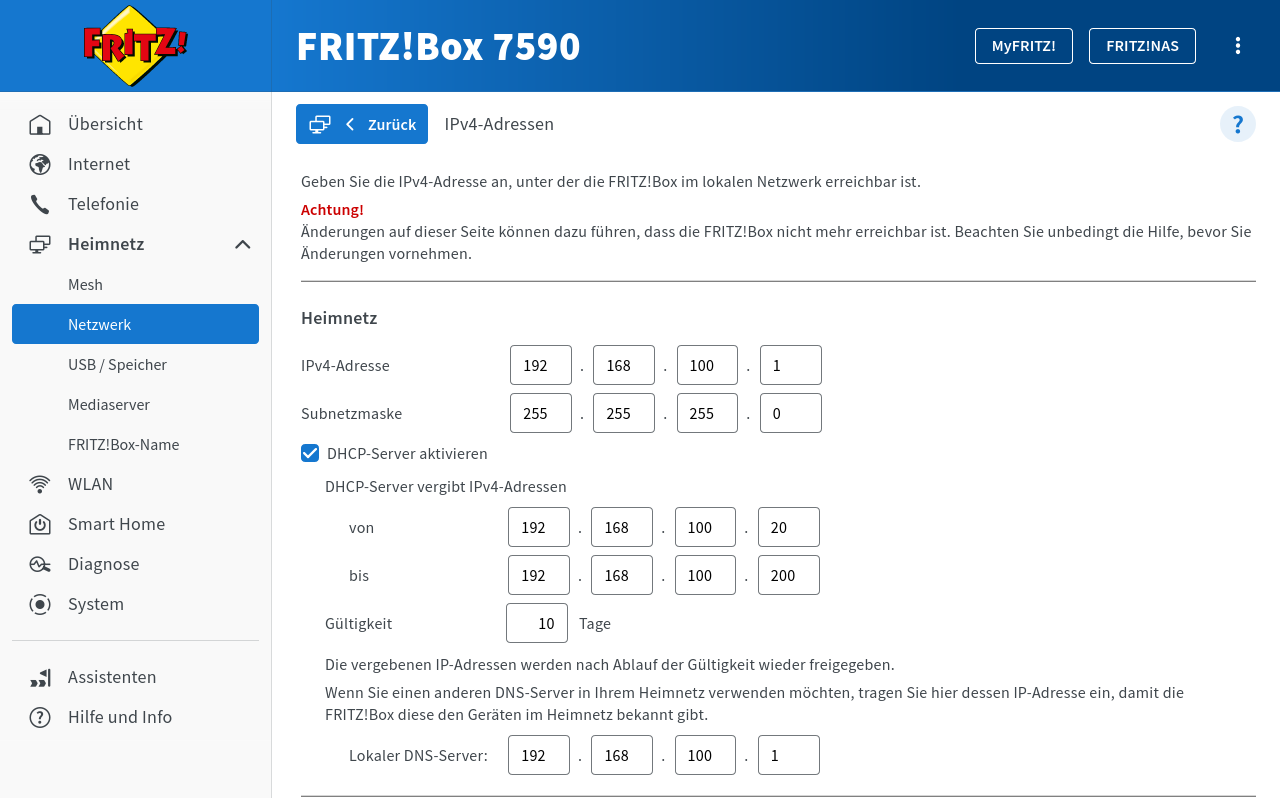

Internes Netzwerk ändern

Die Securepoint Appliances und die Fritz!Box dürfen intern nicht das gleiche IP-Netzwerk verwenden. Per Default ist dies bei denen 192.168.178.0/24.

Hinweise zur Änderung / Konfiguration der IP-Adrresse der UTM finden sich im Wiki-Artikel zu den Netzwerkschnittstellen der UTM.

Das werkseingestellte interne Netz 192.168.178.0/24 der Fritz!Box darf nach Vorgabe des Fritz!Box VPN Assistenten nicht für VPN genutzt werden.

Daher muss das interne Netz gewechselt werden.

- Im Interface der Fritz!Box Heimnetz → Netzwerk→ Reiter Netzwerkeinstellungen aufrufen

- Im Abschnitt IP-Adressen auf die Schaltfläche klicken

- Unter Heimnetz lässt sich folgendes finden:

| Beschriftung | Wert | Beschreibung |

|---|---|---|

| IPv4-Adresse | 192.168.100.1 | Die neue IPv4-Adresse für die Fritz!Box |

| Subnetzmaske | 255.255.255.0 | Die Subnetzmaske für die neue IPv4-Adresse der Fritz!Box |

| DHCP-Server aktivieren wählen und Folgendes eintragen: | ||

| von | 192.168.100.20 | Den Beginn der Spanne der DHCP-IPv4-Adressen |

| bis | 192.168.100.200 | Das Ende der Spanne der DHCP-IPv4-Adressen |

| Gültigkeit | 10Tage | Die Gültigkeit der DHCP-IPv4-Adressen |

- Mit der Schaltfläche werden getätigte Änderungen abgespeichert. Eine neue Anmeldung auf die neue IP-Adresse der Fritz!Box ist dann nötig

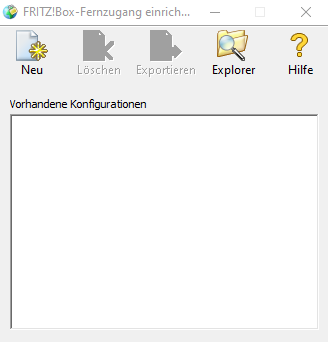

VPN Konfiguration erstellen

Die Konfiguration der VPN Verbindung wird nicht über die Konfigurationsoberfläche im Browser vorgenommen, sondern wird als Datei auf die Fritz!Box eingespielt. Die Konfigurationsdatei wird mit einer Anwendungssoftware erstellt, welche über die Internetseite des Herstellers AVM heruntergeladen wird. Die Anwendungssoftware trägt den Namen Fritz!Fernzugang einrichten.

- Die Software Fritz!Fernzugang einrichten herunterladen und installieren

- Auf das Icon Neu in der Symbolleiste klicken, um eine neue Konfigurationsdatei anzulegen. Es werden immer zwei Dateien angelegt, wovon die fritzbox_fritz_lokal.spdyn.de.cfg-Datei benötigt wird Die benötigte Konfigurationsdatei beginnt immer mit fritzbox_ und dazu den eingetragenen DynDNS-Namen der Fritz!Box aus dem 2. Einrichtungsschritt in der Anwendungssoftware.

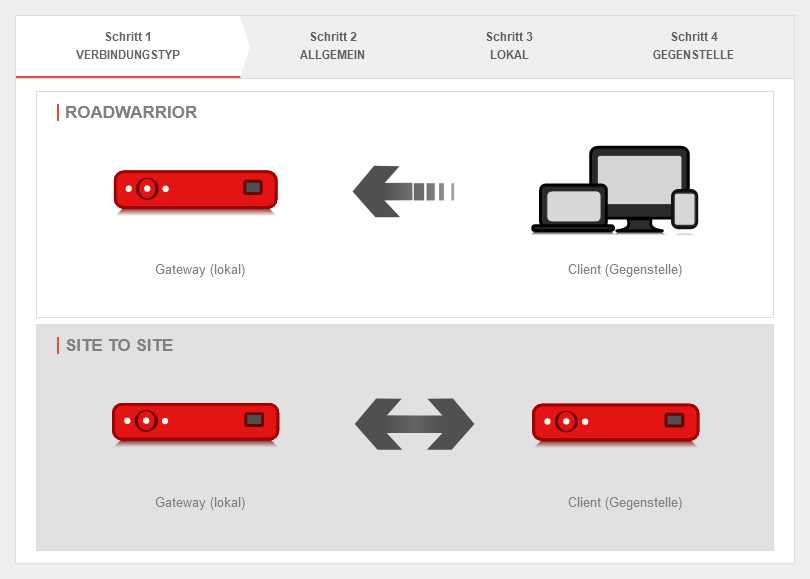

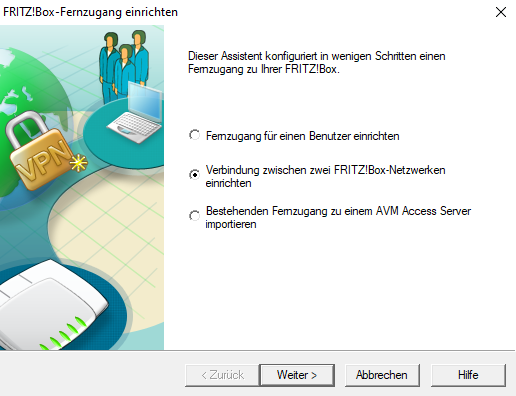

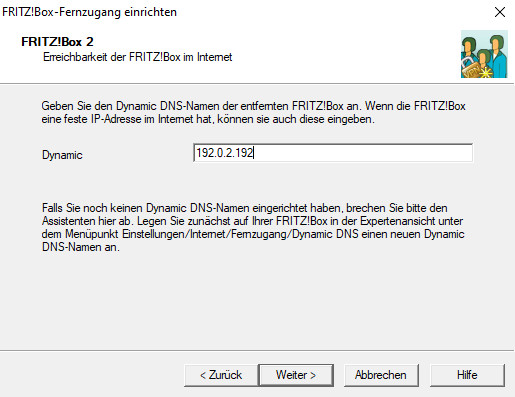

Ein Assistent führt durch die Erstellung der Konfigurationsdatei:

- Im ersten Schritt auswählen, welche Geräte miteinander verbunden werden sollen

- Zwei Geräte sollen sich miteinander verbinden. Aktivierung von Verbindung zwischen zwei FRITZ!Box-Netzwerken errichten

- Weiter

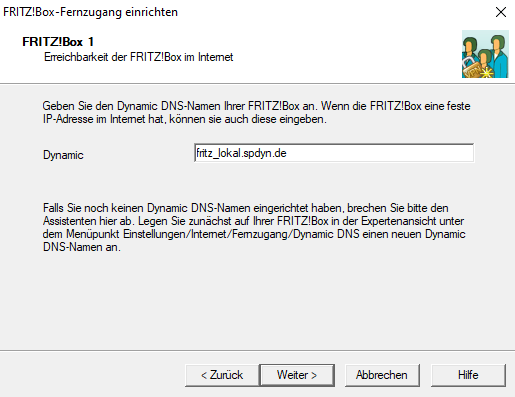

- Zunächst werden die Daten der lokalen Fritz!Box abgefragt

- Die eingerichtete spDyn URL des lokalen Routers angeben

- In diesem Beispiel: fritz_lokal.spdyn.de

- Weiter

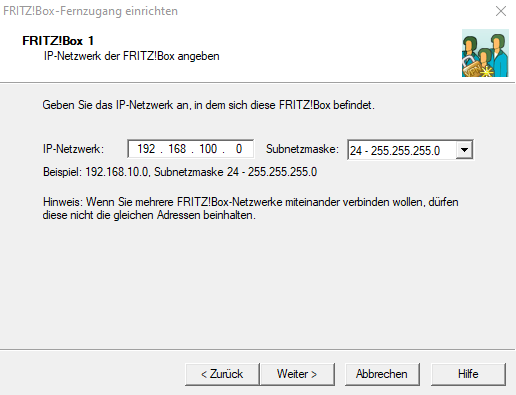

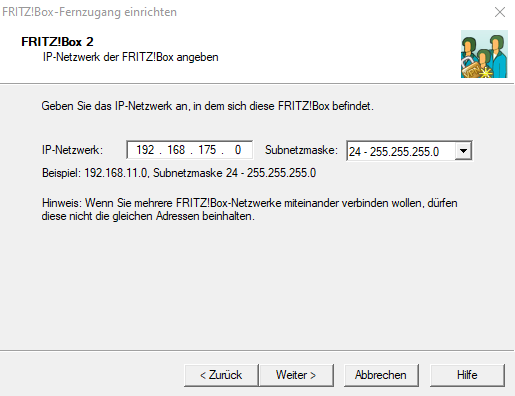

- Das interne Netz der lokalen Fritz!Box und die zugehörige Subnetzmaske eingeben

- Weiter

- Danach werden die Daten der Gegenstelle abgefragt

- Die feste IP-Adresse der Securepoint Appliance angeben

- In diesem Beispiel: 192.0.2.192

- Weiter

- Das interne Netz der Securepoint Appliance und die zugehörige Subnetzmaske eintragen

- Weiter

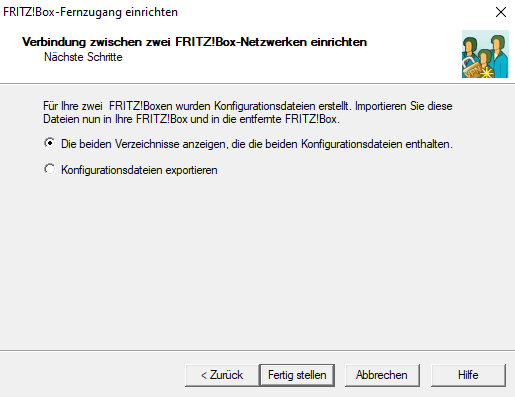

- Die Dateneingabe ist damit beendet

- Im nächsten Schritt entscheiden, ob die Konfigurationsdateien angezeigt oder exportiert werden sollen

- Hier den ersten Punkt auswählen

- Fertig stellen

Der Speicherort der Dateien wird angezeigt.

- Diese Datei in einem beliebigem Editor öffnen

Die Konfigurationsdatei anpassen

Die oben erstellte Konfigurationsdatei wird angepasst, damit die VPN-Verbindung eingerichtet werden kann.

Falls eine VPN-Verbindung einer Securepoint Appliance mit einer Fritz!Box schon vorliegt und weitere Netze mit der Fritz!Box per VPN verbunden werden sollen, dann kann die vorhandene Konfigurationsdatei als Grundlage verwendet werden.

Für jedes weitere Netz muss diesen Verbindung in die Konfigurationsdatei eingetragen werden.

Sollen beispielsweise eine UTM mit dem Netz 192.168.10.0/24 und eine zweite UTM mit dem Netz 192.168.20.0/24 mit einem Fritz!Box-Netz 192.168.100.0/24 per VPN verbunden werden, so wird in der Konfigurationsdatei innerhalb des connections-Abschnittes je Netz ein Eintrag gemacht. Im folgendem Beispiel anhand der oben erstellten Datei fritzbox_fritz_lokal.spdyn.de.cfg.

Grün markierte Einträge sind individuelle Konfigurationen.

Notwendige manuelle Änderungen sind zusätzlich mit gekennzeichnet.

vpncfg {

connections { // Beginn Netz der 1. Appliance

enabled = yes;

conn_type = conntype_lan;

name = "Securepoint 1. Verbindung"; // Name der Verbindung in der Konfigurationsoberfläche

always_renew = yes; // auf "no" setzen, wenn die Verbindung nur bei Bedarf aufgebaut und bei Inaktivität abgebaut werden soll

reject_not_encrypted = no;

dont_filter_netbios = yes;

localip = 0.0.0.0;

local_virtualip = 0.0.0.0;

remoteip = 192.0.2.10; // statische IP-Adresse der 1. Appliance

remote_virtualip = 0.0.0.0;

localid {

fqdn = "fritz_lokal.spdyn.de"; // spdyn-DNS-Name der Fritz!Box

//ipaddr = xxx.xxx.xxx.xxx; // statische IP-Adresse der Fritz!Box, wenn vorhanden

}

remoteid {

ipaddr = 192.0.2.10; // statische IP-Adresse der 1. Appliance

}

mode = phase1_mode_idp; // Main-Mode

phase1ss = "dh15/aes/sha"; // Proposals für Phase 1 (DH15, AES, SHA)

keytype = connkeytype_pre_shared;

key = "<gemeinsame Passphrase>"; // VPN Kennwort (Preshared Key)

cert_do_server_auth = no;

use_nat_t = no; / yes; // Befindet sich eine Seite hinter einem NAT Router ja = yes; nein = no;

use_xauth = no;

use_cfgmode = no;

phase2localid {

ipnet {

ipaddr = 192.168.100.0; // internes Netz der Fritz!Box

mask = 255.255.255.0; // dazugehörige Netzmaske

}

}

phase2remoteid {

ipnet {

ipaddr = 192.168.10.0; // internes Netz der 1. Appliance

mask = 255.255.255.0; // dazugehörige Netzmaske

}

}

phase2ss = "esp-all-all/ah-none/comp-all/pfs"; // mit Kompression

accesslist = "permit ip 192.168.100.0 255.255.255.0 192.168.10.0 255.255.255.0"; // internes Netzwerk der Fritz!Box und der ersten Securepoint Appliance mit jeweiligen Netzwerkmasken

} // Ende Netz der 1. Appliance

{ // Beginn Netz der 2. Appliance

enabled = yes;

conn_type = conntype_lan;

name = "Securepoint 2. Verbindung"; // Name der Verbindung in der Konfigurationsoberfläche

always_renew = yes; // auf "no" setzen, wenn die Verbindung nur bei Bedarf aufgebaut und bei Inaktivität abgebaut werden soll

reject_not_encrypted = no;

dont_filter_netbios = yes;

localip = 0.0.0.0;

local_virtualip = 0.0.0.0;

remoteip = 192.0.2.20; // statische IP-Adresse der 2. Appliance

remote_virtualip = 0.0.0.0;

localid {

fqdn = "fritz_lokal.spdyn.de"; // spdyn-DNS-Name der Fritz!Box

//ipaddr = xxx.xxx.xxx.xxx; // statische IP-Adresse der Fritz!Box, wenn vorhanden

}

remoteid {

ipaddr = 192.0.2.20; // statische IP-Adresse der 2. Appliance

}

mode = phase1_mode_idp; // Main-Mode

phase1ss = "dh15/aes/sha"; // Proposals für Phase 1 (DH15, AES, SHA)

keytype = connkeytype_pre_shared;

key = "<gemeinsame Passphrase>; // VPN Kennwort (Preshared Key)

cert_do_server_auth = no;

use_nat_t = no;

use_xauth = no;

use_cfgmode = no;

phase2localid {

ipnet {

ipaddr = 192.168.100.0; // internes Netz der Fritz!Box

mask = 255.255.255.0; // dazugehörige Netzmaske

}

}

phase2remoteid {

ipnet {

ipaddr = 192.168.20.0; //

mask = 255.255.255.0; //

}

}

phase2ss = "esp-all-all/ah-none/comp-all/pfs"; // mit Kompression

accesslist = "permit ip 192.168.100.0 255.255.255.0 192.168.20.0 255.255.255.0"; // internes Netzwerk der Fritz!Box und der zweiten Securepoint Appliance mit jeweiligen Netzwerkmasken

} // Ende Netz der 2. Appliance

ike_forward_rules = "udp 0.0.0.0:500 0.0.0.0:500",

"udp 0.0.0.0:4500 0.0.0.0:4500";

} //

// EOF

Folgende Parameter müssen für jede Verbindung entsprechend angepasst werden (hier am Beispiel der 1. Appliance):

| Beschriftung | Wert | Beschreibung |

|---|---|---|

| name = | "Securepoint"; | // Name der Verbindung in der Konfigurationsoberfläche Der Name der Verbindung wurde zu einem eindeutigen Begriff umbenannt. Dieser wird in der Konfigurationsoberfläche der Fritz!Box angezeigt, wenn die Datei importiert wurde. |

| remoteip = | 192.0.2.10; | // statische IP-Adresse der 1. Appliance Dies ist die statische IP-Adresse der Securepoint Appliance. Wurde bereits im Assistenten konfiguriert. |

| localid{ fqdn = |

"fritz_lokal.spdyn.de"; |

// spdyn-DNS-Name der Fritz!Box Wurde bereits im Assistenten konfiguriert. |

| //ipaddr = } |

xxx.xxx.xxx.xxx; | // statische IP-Adresse der Fritz!Box, wenn vorhanden Hier kann auch eine IP-Adresse eingeben werden, wenn die Fritz!Box über eine statische IP-Adresse verfügt. Diese Angaben werden auch vom Assistenten gesetzt. |

| remoteid { ipaddr = } |

192.0.2.10; |

// statische IP-Adresse der 1. Appliance Erneute Eingabe der statischen IP-Adresse der Securepoint Appliance. Wurde bereits im Assistenten konfiguriert. |

| mode = | phase1_mode_idp; | // Main-Mode Der Transportmodus muss von „aggressive“ auf „main“ geändert werden, da nur dieser von der Securepoint Software unterstützt wird. |

| phase1ss = | "dh15/aes/sha"; | // Proposals für Phase 1 (DH15, AES, SHA) Die Verschlüsselungsparameter für die IKE Phase 1 müssen angepasst werden. notempty Ältere Fritz!Box-Firmware-Versionen unterstützen ausschließlich AES 128 bits, SHA1 und DH2. Alternativ ist auch der Eintrag "all/all/all" möglich. Dann kann der Verbindungsaufbau etwas länger dauern. |

| key = | "gemeinsame Passphrase"; | // VPN Kennwort (Preshared Key) Den Preshared Key eingeben. Der vom Assistenten generierte Preshared Key kann ebenfalls verwendet werden. Dieser muss dann auf der Securepoint Appliance hinterlegt werden. |

| phase2localid { ipnet { |

192.168.100.0; 255.255.255.0; |

// internes Netz der Fritz!Box // Subnetzmaske |

| phase2remoteid { ipnet { |

192.168.175.0; 255.255.255.0; |

// internes Netz der 1. Appliance Unter phase2remoteid muss das interne Netz der Securepoint Appliance verzeichnet sein. |

| phase2ss = | "esp-all-all/ah-none/comp-all/pfs" | // mit Kompression Die Verschlüsselungsparameter für die IKE Phase 2 müssen mit der von Phase 1 identisch sein. notempty Ältere Fritz!Box-Firmware-Versionen unterstützen ausschließlich AES 128 bits, SHA1 und DH2. Wird in Phase 1 "all/all/all" eingetragen, kann dann entsprechend "esp-all-all" eingetragen werden. Mit "ah-none" wird kein Authentication Header erwartet und mit "comp-all" wird Kompression unterstützt. |

| accesslist = | "permit ip 192.168.100.0 255.255.255.0 192.168.10.0 255.255.255.0"; | // internes Netzwerk der Fritz!Box und der ersten Securepoint Appliance mit jeweiligen Netzwerkmasken |

Die so modifizierte Konfigurationsdatei wird wieder als fritzbox_fritz_lokal.spdyn.de.cfg abgespeichert.

Weitere Netze hinzufügen

Sollen noch weitere Netzwerke der Securepoint Appliance hinzugefügt werden, so wird in der Konfigurationsdatei der Parameter accesslist entsprechend angepasst.

Die Netze 192.168.82.0/24 bis 192.168.92.0/24 sollen über VPN erreichbar sein.

So wird im Parameter accesslist lediglich die angegebene Netzwerkmaske angepasst:

accesslist = "permit ip any 192.168.82.0 255.255.240.0";

Neben dem Netz 192.168.175.0/24 soll auch das Netz 192.168.82.0/24 über VPN erreichbar sein.

So wird im Parameter accesslist dieses weitere Netz hinzugefügt:

accesslist = "permit ip any 192.168.175.0 255.255.255.0", "permit ip any 192.168.82.0 255.255.255.0";

Konfigurationsdatei hochladen

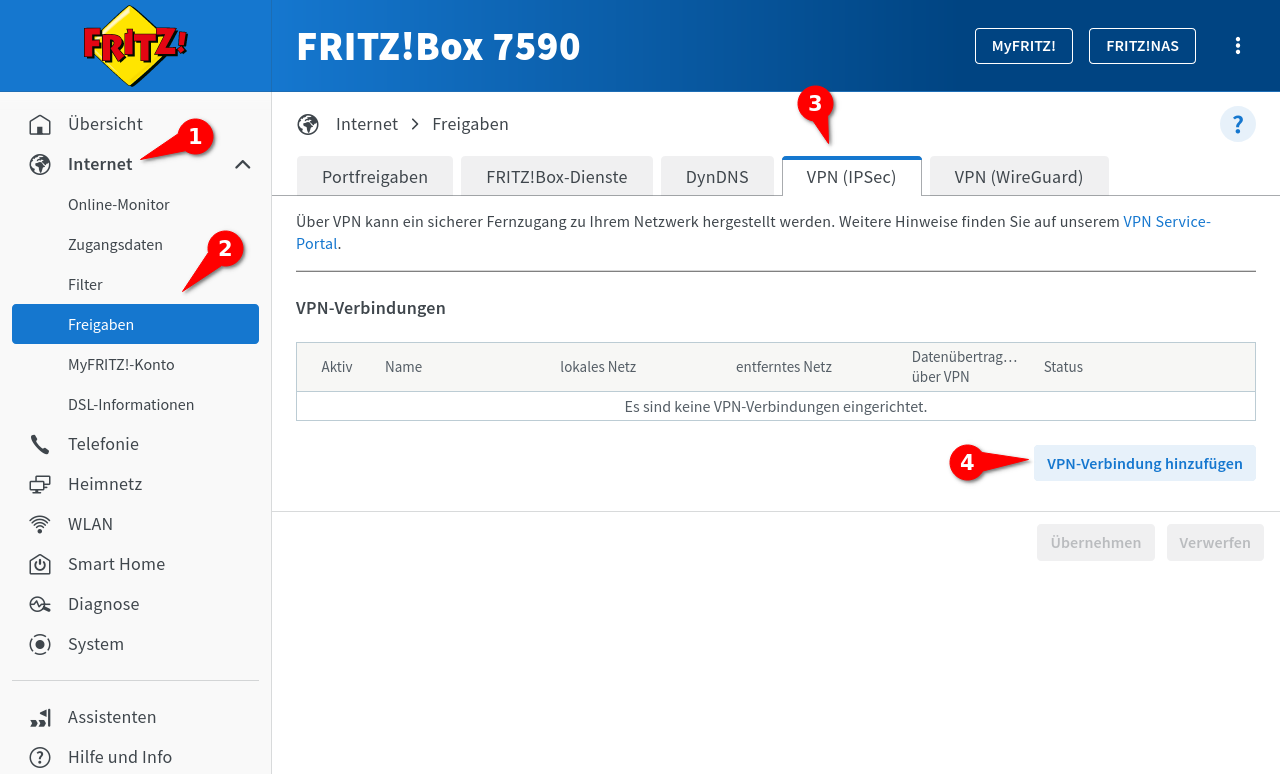

Im eingeloggten Fritz!Box-Interface wird über Internet ➊ → Freigaben ➋ → VPN (IPSec) ➌ auf die Schaltfläche ➍ geklickt.

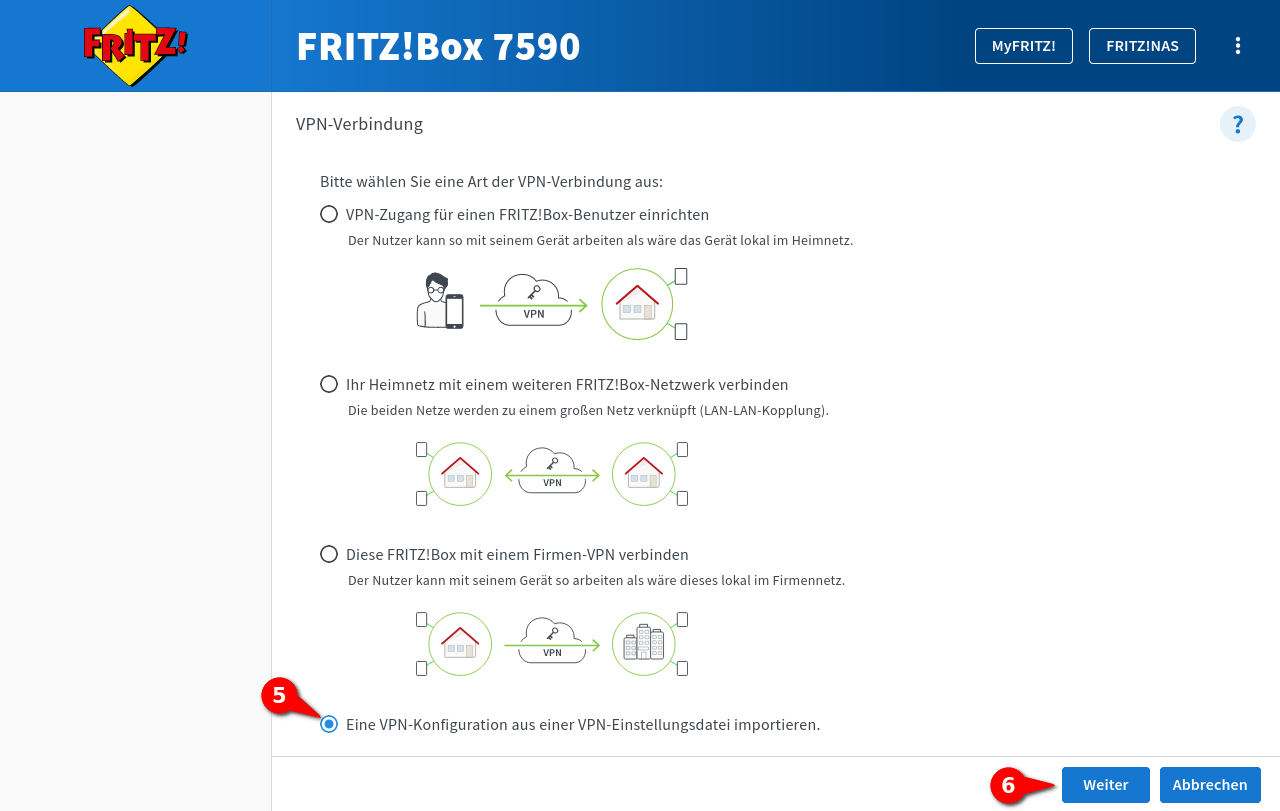

In dem Fenster VPN-Verbindung wird von den vier Einrichtungsmöglichkeiten Eine VPN-Konfiguration aus einer VPN-Einstellungsdatei importieren ➎ ausgewählt.

Weiter mit Weiter ➏.

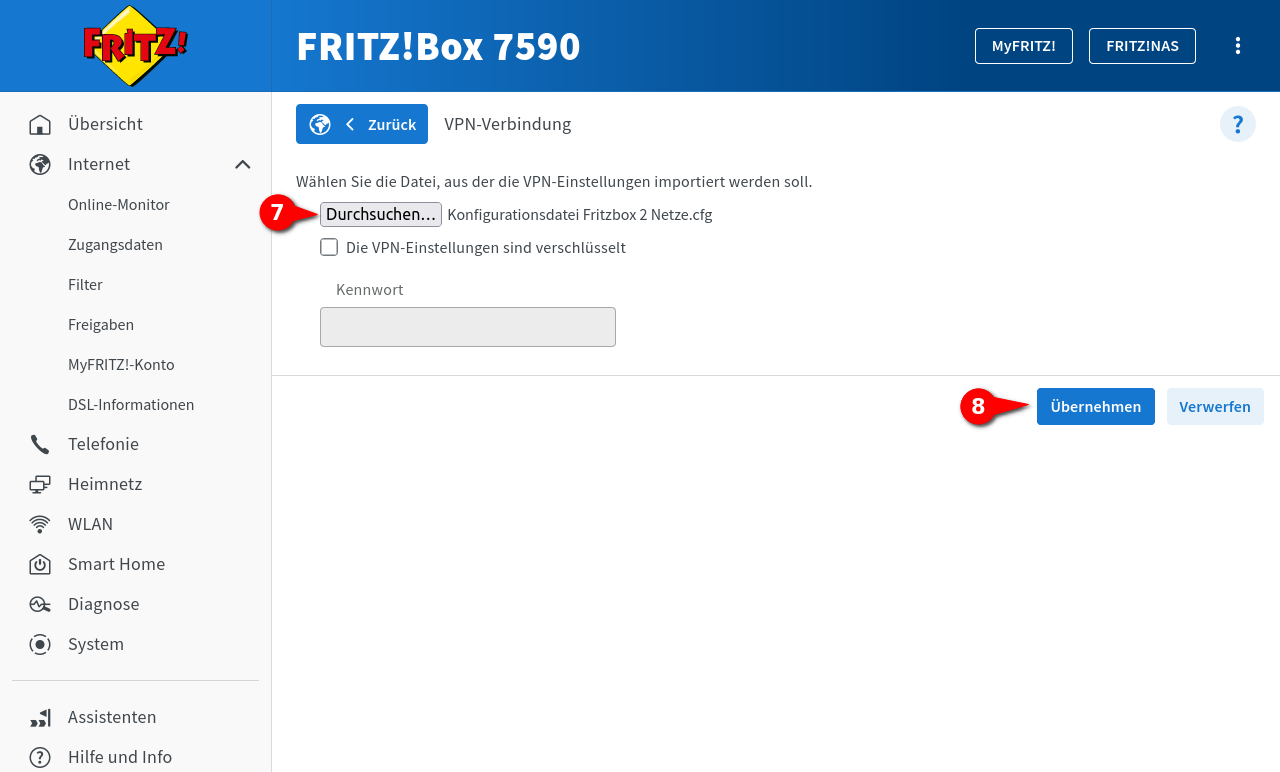

Über die Schaltfläche ➐ wird die erstellte Konfigurationsdatei ausgewählt.

Falls die Datei verschlüsselt ist, wird diese Einstellung aktiviert. Unter Kennwort wird dann das Kennwort eingetragen.

Abschließend wird auf Übernehmen ➑ geklickt.

Unter System → Ergebnisse wird der Verbindungsaufbau protokolliert.

Securepoint Appliance einrichten

Anschließend müssen die Einstellungen an der Securepoint Appliance vorgenommen werden:

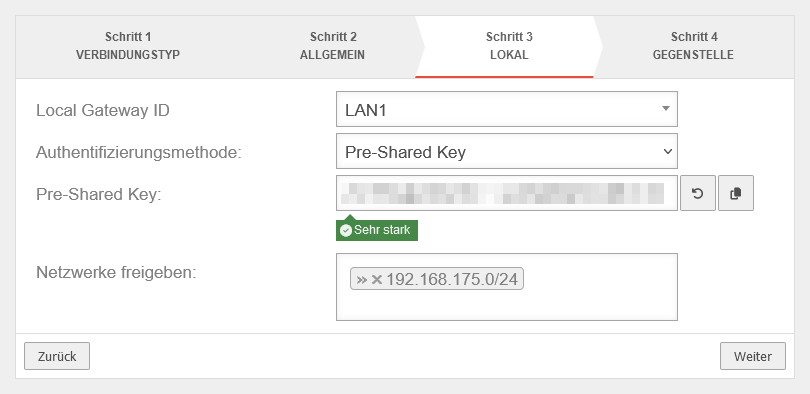

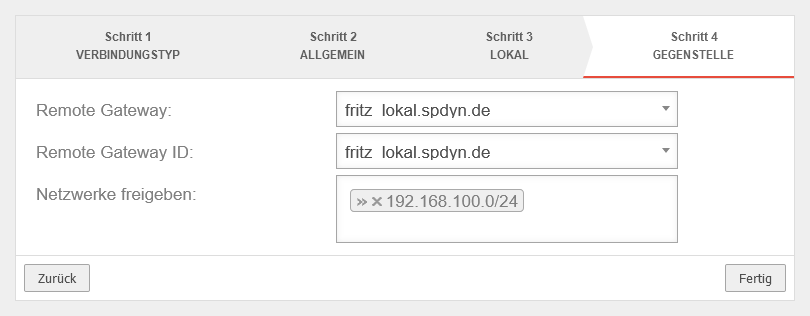

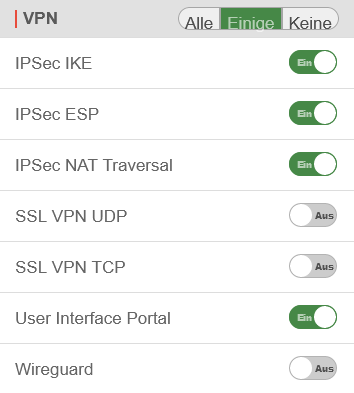

- Eine Site-to-Site IPSec-Verbindung wird eingerichtet. notemptyIKE-Version 1 und den gleichen Preshared Key wie in der Konfigurationsdatei der Fritz!Box verwenden

- Falls notwendig ein Netzwerkobjekt für das IPSec-VPN Netzwerk der Gegenstelle anlegen und entsprechende Firewall Regeln, wenn diese nicht vom Assistenten automatisch anlegen lassen

- Die Einstellungen der Phasen der IPSec-Verbindung anpassen. notemptyPhase 2 PFS verwenden

IPSec S2S-Verbindung herstellen

IKEv1 Phasen konfigurieren

notempty

Diese Default-Werte werden von der Fritz!Box nicht unterstützt.

Der Hersteller AVM informiert welche Verschlüsselungsverfahren und Algorithmen von der Fritz!Box unterstützt werden.

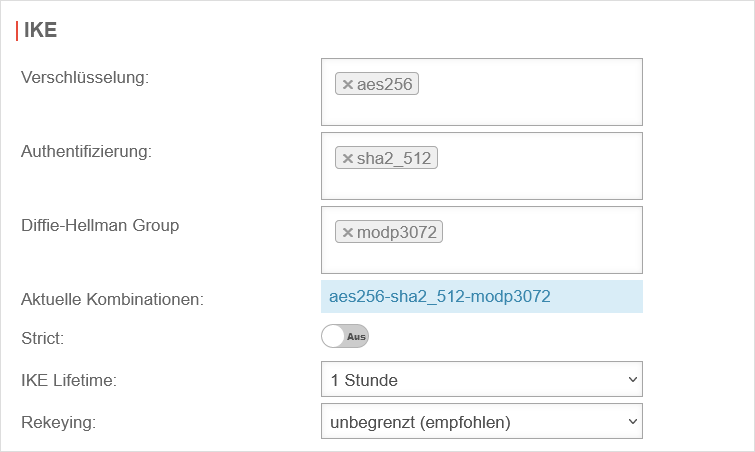

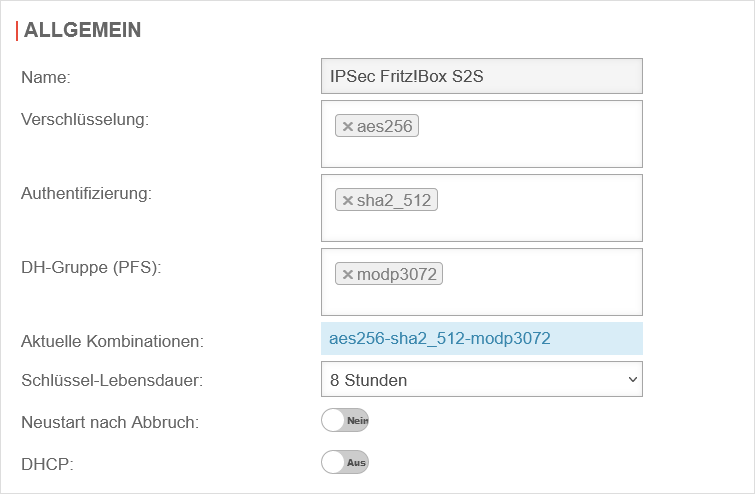

IKEv1 Phase 1 konfigurieren | |||

| Unter Bereich Verbindungen wird bei der erstellten IPSec S2S-Verbindung auf geklickt und im Dialog Phase 1 bearbeiten auf den Reiter IKE gewechselt. | |||

| Beschriftung | Wert | Beschreibung | UTMbenutzer@firewall.name.fqdnVPNIPSec  Konfiguration von Phase 1 bei IKEv1 Konfiguration von Phase 1 bei IKEv1

|

|---|---|---|---|

| Verschlüsselung: | Als Verschlüsselung aes256 einstellen. Es kann auch eine andere gewählt werden.notempty Sollte die Fritz!Box die eingestellten Verschlüsselungen nicht unterstützen, aes128 auswählen.

| ||

| Authentifizierung: | Als Authentifizierung sha2_512 einstellen. Es kann auch eine andere gewählt werden. notempty Sollte die Fritz!Box die eingestellten Authentifizierung nicht unterstützen, sha1 auswählen.

| ||

| Diffie-Hellman Group: | Als Diffie-Hellman Group modp3072 (DH15) einstellen. notempty Sollte die Fritz!Box die eingestellten Diffie-Hellman Group nicht unterstützen, modp1024 (DH2) auswählen.

| ||

| Schwache Algorithmen anzeigen: | Aus | Wird aktiviert Ein, wenn schwächere Algorithmen benötigt werden, wie für Authentifizierung: und Diffie-Hellman Group: . | |

| Strict: | Aus | Bei Aktivierung Ein werden ausschließlich die konfigurierten Parameter und keine weiteren Proposals verwendet. | |

| IKE Lifetime: | Default |

Die IKE Lifetime kann angepasst werden. | |

| Rekeying: | Default |

Die Anzahl des Rekeying kann angepasst werden. | |

| Mit der Schaltfläche werden die getätigten Änderungen übernommen. | |||

IKEv1 Phase 2 konfigurieren | |||

| Unter Bereich Verbindungen wird bei der erstellten IPSec S2S-Verbindung auf geklickt. notempty Die eingestellten Parameter müssen identisch mit der von Phase 1 sein.

| |||

| Beschriftung | Wert | Beschreibung | UTMbenutzer@firewall.name.fqdnVPNIPSec  Konfiguration von Phase 2 bei IKEv1 Konfiguration von Phase 2 bei IKEv1

|

| Verschlüsselung: | Als Verschlüsselung aes256 einstellen. Es kann auch eine andere gewählt werden.notempty Sollte die Fritz!Box die eingestellten Verschlüsselungen nicht unterstützen, aes128 auswählen.

| ||

| Authentifizierung: | Als Authentifizierung sha2_512 einstellen. Es kann auch eine andere gewählt werden. notempty Sollte die Fritz!Box die eingestellten Authentifizierung nicht unterstützen, sha1 auswählen.

| ||

| Diffie-Hellman Group: | Als Diffie-Hellman Group modp3072 (DH15) einstellen. notempty Sollte die Fritz!Box die eingestellten Diffie-Hellman Group nicht unterstützen, modp1024 (DH2) auswählen.

| ||

| Schwache Algorithmen anzeigen: | Aus | Wird aktiviert Ein, wenn schwächere Algorithmen benötigt werden, wie für Authentifizierung: und Diffie-Hellman Group: . | |

| Schlüssel-Lebensdauer: | Default |

Die Schlüssel-Lebensdauer kann angepasst werden. | |

| Neustart nach Abbruch: | Aus | Bei Aktivierung Ein wird die Verbindung wiederhergestellt bei einem unerwartetem Abbruch. | |

| DHCP: | Aus | Bei Aktivierung Ein erhalten die Clients IP-Adressen aus einem lokalen Netz. Dazu sind weitere Konfigurationen erforderlich, siehe Wiki Artikel zu DHCP für IPSec. | |

| Mit der Schaltfläche werden die getätigten Änderungen übernommen. | |||

Firewall-Regel

| # | NAT | Aktiv | |||||||

| HNE | ACCEPT | Ein | |||||||

| ACCEPT | Ein |

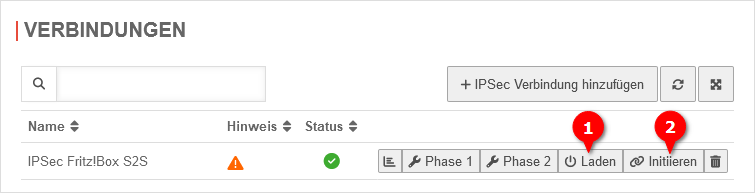

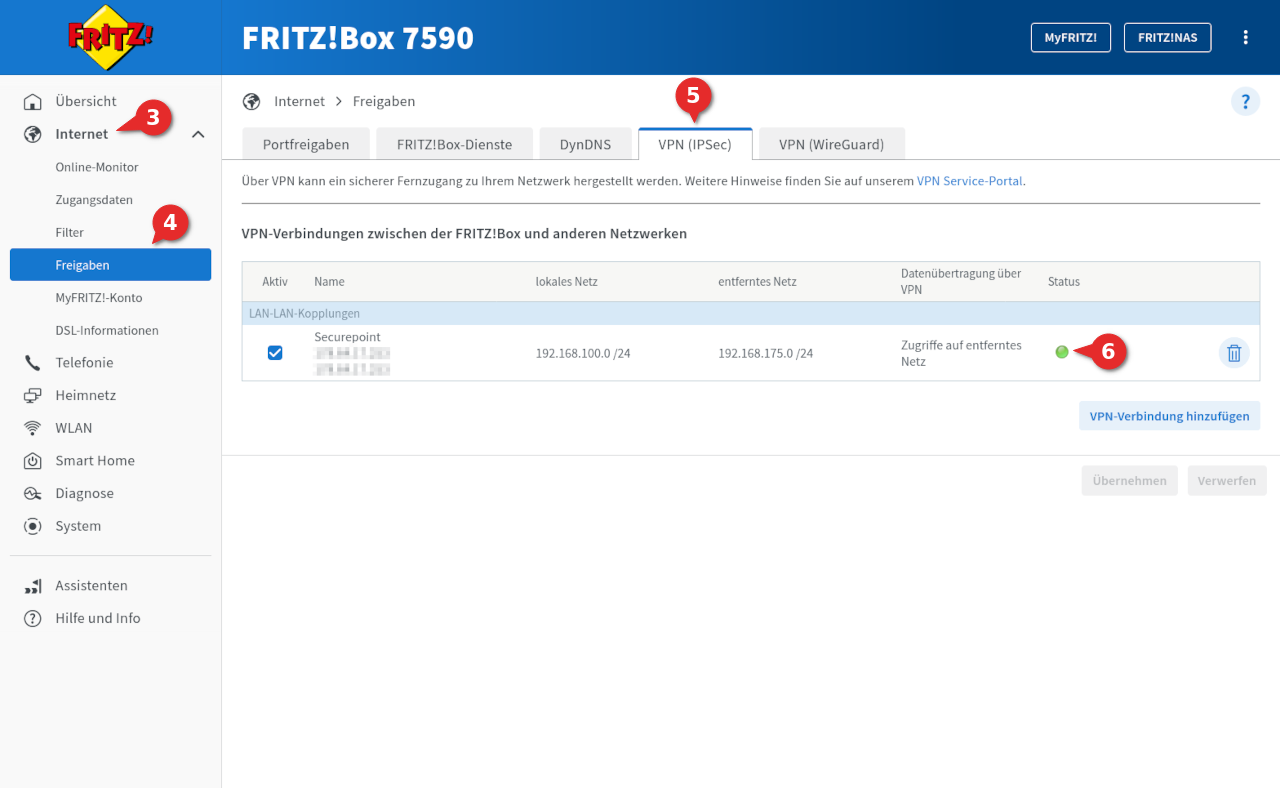

IPSec-Verbindung initiieren

Die Verbindung von der Securepoint Appliance aus herstellen:

- Auf Bereich Verbindungen wechseln

- Bei der eben erstellten Verbindung auf die Schaltfläche ➊ klicken, um die Verbindungsdaten zu laden

- Zum Starten der Verbindung auf die Schaltfläche ➋ klicken

- Um den Status der Verbindung auf der Fritz!Box einzusehen, im Interface der Fritz!Box auf Internet ➌ → Freigaben ➍ gehen

- Auf den Dialog VPN (IPSec) ➎ wechseln

- Im unteren Bereich VPN-Verbindungen ist die erstellte Verbindung zu sehen

- In der Spalte Status wird bei einer aufgebauten Verbindung ein grüner Kreis ➏ angezeigt

Dann kann unter Umständen ein Downgrade der Fritz!Box-Firmware-Version, Konfiguration der Fritz!Box ohne 2-Faktor-Authentifizierung und erneutes Update der Fritz!Box-Firmware helfen.

Dennoch sollte zuerst die getätigten Einstellungen, speziell bei IKEv1, überprüft werden.