Die Seite wurde neu angelegt: „{{Set_lang}} {{#vardefine:headerIcon|spicon-utm}} {{var | display | Mailrelay | Mailrelay }} {{var | head | Konfiguration des Mailrelays | Configuration of the mailrelay }} {{var | Anwendungen | Anwendungen | Applications }} {{var | Konfiguration des Mailrelay | Konfiguration des Mailrelay | Configuration of the Mailrelay }} {{var | Konfiguration des Mailrelay--desc | Die Securepoint UTM Applian…“ |

Keine Bearbeitungszusammenfassung |

||

| Zeile 1: | Zeile 1: | ||

{{Archivhinweis | UTM/APP/Mailrelay | pre=14.0.0}} | |||

{{Set_lang}} | {{Set_lang}} | ||

Aktuelle Version vom 25. November 2024, 14:16 Uhr

notempty

Letzte Anpassung zur Version: 12.7.1

- Wo erforderlich werden nur Zertifikate mit privatem Schlüssel-Teil angeboten

- 12.6.0

- Lokale E-Mails können signiert werden

Konfiguration des Mailrelay

Die Securepoint UTM Appliance kann mithilfe des Mailrelays E-Mails entgegennehmen und an einen Mailserver im internen Netzwerk weiterleiten. Das Mailrelay prüft die empfangenen E-Mails und teilt diese in eine entsprechende Kategorie ein. Anhand der Kategorie, wird entschieden ob eine E-Mail an den internen Mailserver weitergeleitet wird oder nicht.

Zum Schutz vor Spam bzw. zur Entlastung des Mailfilters lassen sich weitere Optionen konfigurieren. So stammt weit über 90% des Spams nicht von regulären Mailservern, sondern vielmehr von durch Viren und Trojaner kompromittierten Privat- und Arbeitsplatzrechnern. Dagegen haben sich die Überprüfung der Ziel E-Mail-Adressen, das Greylisting und die Greeting Pause als wirksame Funktionen erwiesen.

Voraussetzungen

Einstellungen des Providers

Um eine reibungslose Teilnahme am Mailverkehr zu gewährleisten, müssen einige Voraussetzungen erfüllt sein:

- Die UTM muss über eine feste IP-Adresse verfügen. (z.B. 195.4.169.36)

- Auf dem Server des DNS-Providers existiert ein A-Record, der auf diese IP-Adresse auflöst. (Beispielabfrage für den A-Record:

>nslookup -q=a ttt-point.de

Server: UnKnown

Address: 192.168.175.1

Nicht autorisierende Antwort:

Name: ttt-point.de

Address: 195.4.169.36)

host -t a ttt-point.de

ttt-point.de has address 195.4.169.36 - Auf dem Server des DNS-Providers existiert ein MX-Record, der auf diese Adresse auflöst. (Beispielabfrage für den MX-Record:

>nslookup -q=mx ttt-point.de

Server: UnKnown

Address: 192.168.175.1

Nicht autorisierende Antwort:

ttt-point.de MX preference = 10, mail exchanger = mx01.ttt-point.de)

host -t mx ttt-point.de

ttt-point.de mail is handled by 10 mx01.ttt-point.de. - Auf dem Server des Internet-Providers existiert ein PTR-Record, der korrekt auf den DNS-A-Record auflöst, der im MX-Record verwendet wird (reverse DNS). (Beispielabfrage für den PTR-Record: =

>nslookup -q=ptr 195.4.169.36

Server: UnKnown

Address: 192.168.175.1

Nicht autorisierende Antwort:

36.169.4.195.in-addr.arpa name = mx01.ttt-point.de)

host -t ptr 195.4.169.36

36.169.4.195.in-addr.arpa domain name pointer mx01.ttt-point.de.

Dies sind alles Einstellungen, die providerseitig vorgenommen werden müssen und NICHT auf der Securepoint Appliance!

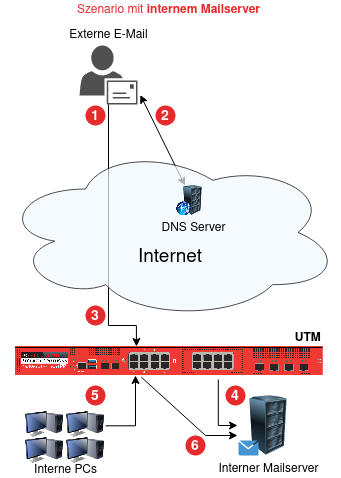

➊ E-Mail wird abgesendet

➋ DNS-MX-Record zeigt auf UTM

➌ E-Mail wird an die UTM zugestellt und verarbeitet (Mailfilter, Greylisting etc.)

- ➍

(gemäß Pfad unter

➎ E-Mail-Abfrage aus dem internen Netz

➏ Abfrage wird an den Mailserver weitergeleitet, der als SMTP-Route festgelegt wurde

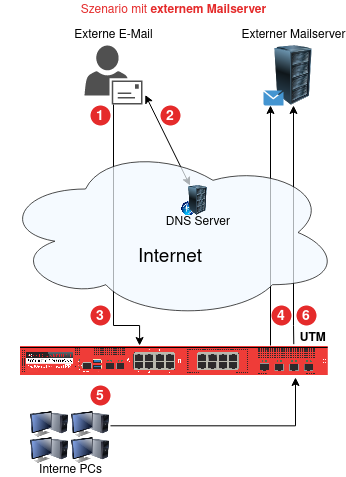

➊ E-Mail wird abgesendet

➋ DNS-MX-Record zeigt auf UTM

➌ E-Mail wird an die UTM zugestellt und verarbeitet (Mailfilter, Greylisting etc.)

- ➍

(gemäß Pfad unter

➎ E-Mail-Abfrage aus dem internen Netz

➏ Abfrage wird an den Mailserver weitergeleitet, der als SMTP-Route festgelegt wurde

Regelwerk

E-Mail-Adresse

Unter Globale E-Mail Adresse: sollte unbedingt eine Postmaster-Adresse konfiguriert werden, sonst verbleiben nicht zustellbare Mails auf dem Festplattenspeicher. Dies kann dazu führen, dass der verfügbare Speicher irgendwann nicht mehr ausreicht und keine Mails mehr angenommen werden.

Grundkonfiguration des Mail Relay zum Empfang von Mails

Die Konfiguration des Mailrelay findet unter statt.

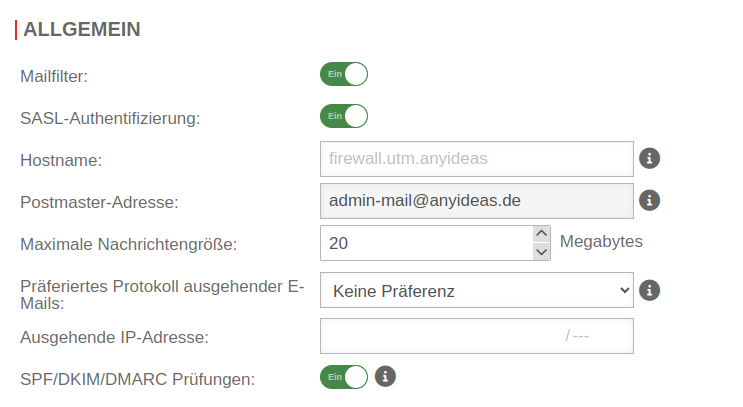

Allgemein

| Beschriftung | Wert | Beschreibung | UTMbenutzer@firewall.name.fqdnAnwendungen  Allgemeine Einstellungen des Mailrealy Allgemeine Einstellungen des Mailrealy

|

|---|---|---|---|

| Mailfilter aktivieren: | Ein | Aktivieren | |

| SASL-Authentifizierung: | Aus | Ermöglicht SASL-Authentifizierung, wenn aktiviert | |

| Postmaster-Adresse: | admin-mail@anyideas.de | Hier muss eine korrekte Mail-Adresse hinterlegt sein. Diese E-Mail-Adresse wird im Dialog im Feld Globale E-Mail Adresse festgelegt. Änderungen sind nur dort möglich. | |

| Maximale Nachrichtengröße: | 20 Megabytes | Maximale Größe der Mails in Megabytes, die vom Mailrelay angenommen werden. Es erscheint ein Hinweis in der Mailfilter Ansicht im Userinterface über die Ablehnung. | |

| Präferiertes Protokoll ausgehender E-Mails: | Legt fest, ob das Mailrelay ausgehende Verbindungen bevorzugt mit einem bestimmten Protokoll aufbauen soll. Die Einstellung sollte nur in Spezialfällen (z.B. IPv4 hinter NAT) und wenn Zustellungsprobleme auftreten geändert werden, da sie die Optionen für erfolgreiche Konnektivität einschränkt. | ||

| IPv4 wird als Protokol bevorzugt (z.B. IPv4 hinter NAT) | |||

| IPv6 wird als Protokol bevorzugt | |||

| Ausgehende IP-Adresse: | Bei Multipath-Routing kann hier eine ausgehende Schnittstelle durch die IP-Adresse angegeben werden. Auch die Kommunikation aus dem internen Netz läuft dann über diese IP-Adresse. Auf dem Mailserver und seiner Firewall müssen weitere Einstellungen vorgenommen werden, damit Mails von dieser IP-Adresse angenommen werden.

| ||

| SPF/DKIM/DMARC Prüfungen: | Aus | Ermöglicht bei Aktivierung Ein das Filtern nach entsprechenden SPF/DKIM/DMARC Resultaten in einer Mailfilterregel. Fügt der E-Mail einen RFC 8601 Authentication-Results Header hinzu. Wird nicht ausgeführt für via SASL authentifizierte Clients und "trusted Hosts", also Clients, für die in der relaying list mit der Option "Connect" oder ohne Option die Aktion "RELAY" angegeben ist. Weitere Hinweise im Artikel zum Mailfilter

| |

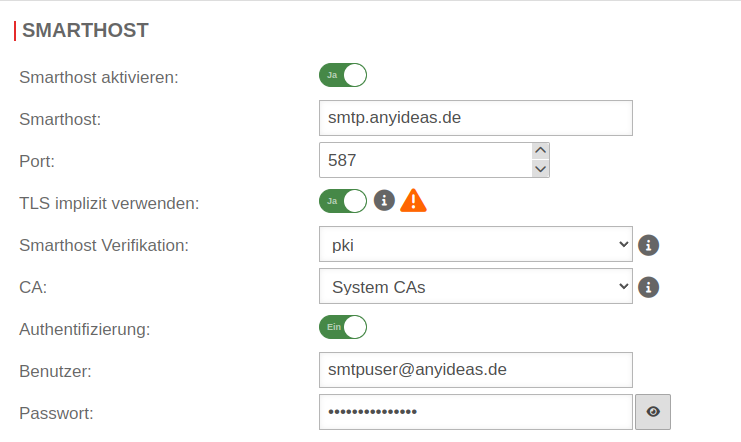

Smarthost

Einstellungen für einen Smarthost werden nur benötigt, wenn ein solcher für ausgehende Mails nötig ist. Das ist z.B. der Fall, wenn kein eigener Mailserver betrieben wird oder keine feste öffentliche IP-Adresse vorliegt.

| Beschriftung | Wert | Beschreibung |  |

|---|---|---|---|

| Smarthost aktivieren: | Ein | Aktiviert die Smarthost-Funktion. | |

| Smarthost: | smtp.anyideas.de | Mailserver, der ausgehende Mails entgegennehmen und versenden soll.(Beispieladresse) | |

| Port: | 587 | Mail-Port für externen Mail-Server 25: Standardport für smtp (Default) 465: Standardport für implizites TLS 587: Standardport für STARTTLS | |

| TLS implizit verwenden | Aus | Per Default (deaktiviert) wird eine Verbindung zunächst über smtp aufgebaut und anschließend versucht mit der Gegenstelle eine TLS-Verschlüsselung zu initiieren. | |

| Ein | Bei Aktivierung wird die Verbindung erst mit TLS verschlüsselt, bevor die smtp-Kommunikation aufgebaut wird. Beherrscht die Gegenstelle kein TLS kommt keine Verbindung zu Stande. Die TLS-Version wird unter konfiguriert. | ||

| Smarthost Verifikation: | Es wird keine Verifikation des Smarthosts vorgenommen. | ||

| Der Smarthost wird anhand von standardmäßig installierten Root-CAs oder einer selbst signierten CA verifiziert. CA: (Default) Alternativ kann eine (zuvor unter erstellte oder importierte ) CA zur Authentifizierung ausgewählt werden. | |||

| Authentifiziert und verwendet TLS zu DANE-Konformen Servern, sofern es angeboten wird. | |||

| Authentifizierung aktivieren: | Ein | Ermöglicht die Authentifizierung am Smarthost-Mailserver. Zur Authentifizierung ist eine TLS/SSL-Verschlüsselung erforderlich

| |

| Benutzer: | Zugangsdaten | Den Benutzer des Smarthost | |

| Passwort: | Zugangsdaten | Das dazugehörige Passwort | |

| Zeigt das Passwort an | |||

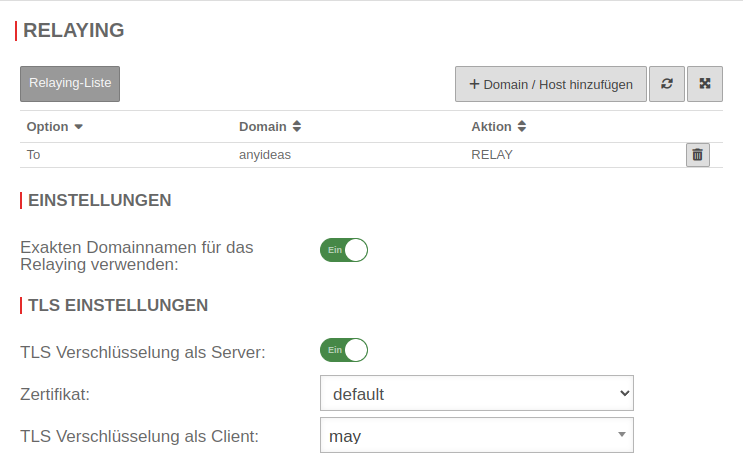

Relaying

Relaying-Liste

Relaying-Liste

Hier wird konfiguriert, welche Mails von der Securepoint Appliance angenommen und an den internen Mailserver weitergeleitet werden. Das Relaying kann bestimmten Hosts oder bestimmten Domains erlaubt werden.

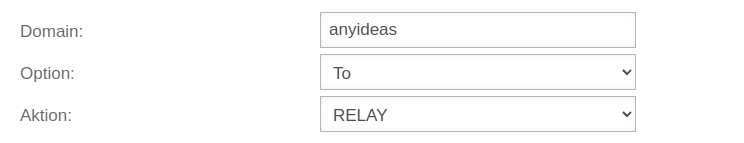

Hinzufügen eines Eintrags mit dem Button

| Beschriftung | Wert | Beschreibung | UTMbenutzer@firewall.name.fqdnAnwendungenMailrelay  Domain / Host hinzufügen Dialog Domain / Host hinzufügen Dialog

|

|---|---|---|---|

| Domain: | anyideas.de | E-Mail-Domainname oder IP-Adresse | |

| Option: | Die Aktion wird auf alle Ereignisse angewendet. | ||

| Hier wird die Absender-Domain ausgewertet. Beispiel: Domain: ttt-point.de - Betrifft alle Mails mit der Domain ttt-point.de im Absender. notempty Da sich die Absender-Domain leicht fälschen lässt, ist diese Option nur nach sorgfältiger Prüfung einzusetzen. | |||

| Hier wird die Empfänger-Domain ausgewertet. Beispiel: Domain: anyideas.de - Betrifft alle Mails mit der Domain anyideas.de im Empfänger. | |||

| Hier wird die IP, der Hostname oder die Domain des Mailservers ausgewertet, der die Mail zustellen möchte. Beispiel: Domain: ttt-point.de - Betrifft alle Mails, von Mailservern aus der Domain ttt-point.de - unabhängig vom Sender oder Empfänger der Mail. | |||

| Aktion: | Mails, die die entsprechenden Bedingungen erfüllen, werden angenommen und weitergeleitet. | ||

| Mails werden abgewiesen. | |||

| Mails werden angenommen und an ein lokales Postfach zugestellt, aber nicht weitergeleitet. |

Um also alle Mails zu relayen, die für Empfänger der eigenen Domain bestimmt sind, muss folgender Eintrag konfiguriert werden:

| Domain / Host hinzufügen | |

|---|---|

| Domain: | anyideas.de |

| Option: | |

| Aktion: | |

Einstellungen

Exakten Domainnamen für das Relaying verwenden:

Ein Das Relay reagiert nur auf den in der Liste eingetragenen Domainnamen und nicht auf nicht eingetragene Subdomains oder Erweiterungen.

Beispiel: In die Relayliste eingetragene Domain: anyideas.de

| Ein vom Mailrelay akzeptiert: |

Aus vom Mailrelay akzeptiert: |

|---|---|

| @anyideas.de | @anyideas.de @support.anyideas.de @anyideas.de.com |

TLS Einstellungen

| Beschriftung | Default | Beschreibung |

|---|---|---|

| TLS Verschlüsselung als Server: | Ein | Wird TLS deaktiviert, werden Mails über unverschlüsselte Verbindungen versendet! |

| Zertifikat: Es sind nur Zertifikate mit privatem Schlüssel-Teil auswählbar |

Das Mailrelay verwendet ein selbst-signiertes Zertifikat für die Transportverschlüsselung. Optional kann ein Zertifikat, dessen CN dem Hostnamen der UTM entspricht, unter importiert werden. | |

| TLS Verschlüsselung als Client: | Verwendet TLS, sofern es angeboten wird. | |

| Verwendet immer TLS. Verbindung mit Servern, die kein TLS anbieten, werden wieder abgebrochen. | ||

| Authentifiziert und verwendet TLS zu DANE-Konformen Servern, sofern es angeboten wird. |

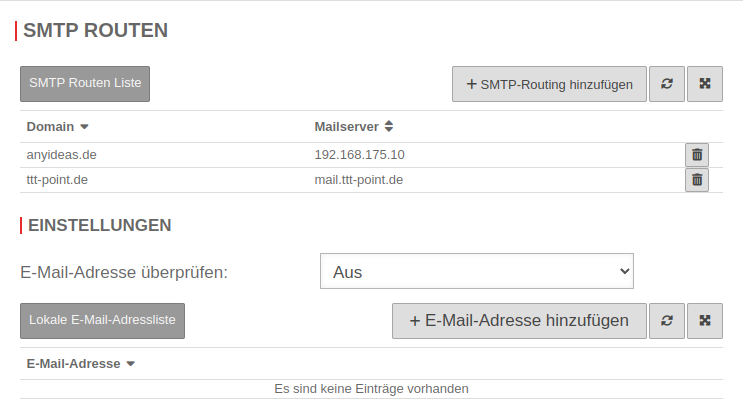

SMTP Routen

SMTP Routen Liste

SMTP Routen Liste UTMbenutzer@firewall.name.fqdnAnwendungen  Konfiguration der SMTP Routen

Hier muss eingestellt werden, an welchen Mailserver eine entgegengenommene Mail weitergeleitet werden soll. Falls dies nicht geschieht, wertet das Mailrelay den MX-Record der Empfänger-Domain aus - der auf das Relay selbst zeigt! Es wird dann ein sogenannter "Loopback" erkannt, durch den die Annahme der Mail mit einer entsprechenden Fehlermeldung abgebrochen wird. Im Folgenden können dann auch weitere Domains auf den gleichen oder auf andere Mailserver weitergeleitet werden.

Konfiguration der SMTP Routen

Hier muss eingestellt werden, an welchen Mailserver eine entgegengenommene Mail weitergeleitet werden soll. Falls dies nicht geschieht, wertet das Mailrelay den MX-Record der Empfänger-Domain aus - der auf das Relay selbst zeigt! Es wird dann ein sogenannter "Loopback" erkannt, durch den die Annahme der Mail mit einer entsprechenden Fehlermeldung abgebrochen wird. Im Folgenden können dann auch weitere Domains auf den gleichen oder auf andere Mailserver weitergeleitet werden.

Mit dem Button werden weitere Routen angelegt.

| Erforderliche Angaben dabei: | |

|---|---|

| Domain: | anyideas.de (bzw. die entsprechende Maildomain) |

| Mailserver: | entweder als FQDN oder die IP-Adresse |

Einstellungen

In dieser Rubrik kann die Überprüfung der Ziel E-Mail-Adresse konfiguriert werden. Sie bewirkt, dass Mails an unbekannte Empfänger abgelehnt werden. So wird einerseits der Versuch, Spam an "erfundene" Empfänger zuzustellen, wirkungsvoll unterbunden, zum anderen erhalten eigentlich legitime Absender ein Feedback, dass ihre Mail nicht zugestellt werden konnte, beispielsweise weil sie sich bei der Empfängeradresse verschrieben haben.

| Funktion | Option | Beschreibung |

|---|---|---|

| E-Mail-Adresse überprüfen: | Es findet keine Überprüfung von E-Mail-Adressen statt. Es wird versucht, alle Mails zuzustellen. | |

| Die Securepoint Appliance fragt im Hintergrund den internen Mailserver ab. notempty Hinweis | ||

| Die Securepoint Appliance fragt beispielsweise den Active Directory-Server ab. Im Falle der Authentifizierung über LDAP muss der entsprechende Server unter konfiguriert werden. Der Benutzer muss nicht zwingend der Administrator sein, es reicht ein Benutzer mit Leserechten. | ||

| Eine Liste akzeptierter Mail-Empfänger kann auch lokal anglegt werden. | ||

| Hiermit können Mail-Adressen hinzugefügt werden. | ||

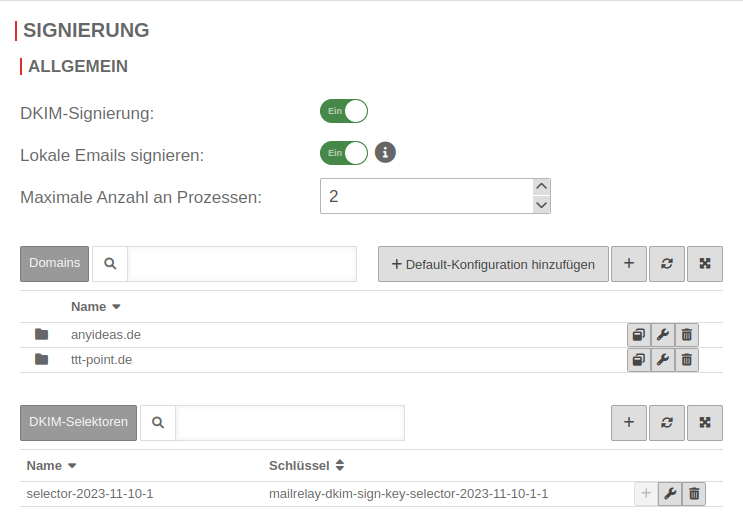

Signierung

Ausgehende E-Mails können mittels DomainKeys Identified Mail signiert werden. Dabei werden einzelne Segmente im Header sowie der Body jeweils separat signiert, damit ein weiterleiten einer Mail über einen Mailserver und damit eine Veränderung des Mailheaders nicht die Signatur zerstört.

Allgemein

| ||||

| Beschriftung | Wert | Beschreibung | UTMbenutzer@firewall.name.fqdnAnwendungen  Signierung mit DKIM Signierung mit DKIM

| |

|---|---|---|---|---|

| DKIM-Signierung | Ein | Bei Aktivierung kann die DKIM-Signierung genutzt werden. | ||

| notempty Neu ab v12.5.1 Lokale Emails signieren: |

Ein | Von der UTM stammende Mails werden mit DKIM signiert. | ||

| Maximale Anzahl an Prozessen: | 2 | Steuert die globale Anzahl gleichzeitiger Verbindungen zum Mailrelay (und anhängender Filter und Spamabwehr-Prozesse) | ||

| Domains | ||||

| Fügt eine Standardkonfiguration hinzu. Dazu wird ein RSA-Schlüssel erzeugt (Selector) und jeder Mail-Domain, die als SMTP-Route eingetragen ist zugeordnet | ||||

| Hinzufügen | Fügt einen Domainname-Eintrag hinzu | |||

| / | Öffnet / schließt die Übersicht, in der die Selektoren für eine Domain angezeigt werden, die zum signieren verwendet werden. | |||

| Entfernt einen Selektor aus einem Domain-Eintrag | ||||

| Zeigt die DNS-Einstellungen an | ||||

| Plain text | Nein | Bei Ja Aktivierung werden die DNS-Einstellungen zusammenhängend in einem Fenster angezeigt. Wird ein eigener authoritativer DNS-Server betrieben, kann dieser Wert direkt in eine BIND Zonendatei kopiert werden.

| ||

| Kopiert den Eintrag in die Zwischenablage. Zur Zuordnung der Subdomain beim DNS-Hoster.

| ||||

| Kopiert den Eintrag in die Zwischenablage. Zur Zuordnung der Subdomain beim DNS-Hoster. Dies ist der öffentliche Teil des RSA-Schlüssels, der im TXT-Record der Mail-Domain hinterlegt werden muss. Zu finden auch unter im Menü Authentifizierung / RSA-Schlüssel / Öffentlicher Teil (des zugehörigen Schlüssels) / PEM-Format | ||||

| Bearbeitet den jeweiligen Domain-Namen | ||||

| Löscht den Eintrag | ||||

DKIM-Selektoren | ||||

| Hinzufügen | Fügt einen DKIM-Selektor hinzu | |||

| Fügt den Selektor dem aktiven (blau hinterlegten) Domain-Eintrag zu. | ||||

| Bearbeitet den Eintrag | ||||

| Name: | selector-2020-02-13-1 | Name des Selektors | ||

| RSA-Schlüssel: | Schlüsselname | Vorhandenen Schlüssel auswählen oder mit der Schaltfläche einen Neues Schlüsselpaar erzeugen | ||

| Hash-Algorithmus: | sha256 | Verwendeter Algorithmus | ||

[–] Erweiterte Einstellungen

| ||||

| E-Mail Header Normalisierung: | Normalisiert die E-Mail Header. Da verschiedene Quellen (wie weiterleitende Mailserver) die E-Mail Header verändern können, ist es möglich, eine normalisierte Version dieser Header, zur Erstellung der Signatur bzw. zur Überprüfung dieser, zu verwenden - die Header selbst werden dabei nicht verändert. Dadurch wird die Zuverlässigkeit der Signierung erhöht. | |||

| Normalisiert die E-Mail Header nicht. | ||||

| E-Mail Body Normalisierung: | Entfernt leere Zeilen am Ende der E-Mail und räumt Leerzeichen auf. Da verschiedene Quellen (wie weiterleitende Mailserver) den E-Mail Body verändern können, ist es möglich, eine normalisierte Version, zur Erstellung der Signatur bzw. zur Überprüfung dieser, zu verwenden - der Body selbst wird dabei nicht verändert. Dadurch wird die Zuverlässigkeit der Signierung erhöht. | |||

| Entfernt lediglich leere Zeilen am Ende der E-Mail. | ||||

| Standard E-Mail Header signieren: | Ja | Standardwert: h=From:Reply-To:Subject:Date:To:Cc:Resent-Date:Resent-From:Resent-To:Resent-Cc:In-Reply-To:References:List-Id:List-Help:List-Unsubscribe:List-Subscribe:List-Post:List-Owner:List-Archive; | ||

| Zu signierende E-Mail Header: | »From »Date »Subject »To »List-Unsubscribe »List-ID |

E-Mail Header, die signiert werden sollen. | ||

Optionale Einstellungen

Weitere Einstellungen sind empfehlenswert, aber für einen operativen Einsatz nicht zwingend notwendig:

Greylisting

Greylisting bewirkt, dass der Zustellversuch eines unbekannten Mailservers zunächst abgelehnt wird. Spambots unternehmen in der Regel keine weiteren Zustellversuche, damit wurde die Zustellung von Spam bereits erfolgreich unterbunden, bevor die Mail durch die Spamfilter-Engine laufen musste.Ein regulärer Mailserver wird hingegen nach einem gewissen Zeitraum einen erneuten, diesmal erfolgreichen Zustellversuch unternehmen.

Folgende Konfigurationen sind möglich:

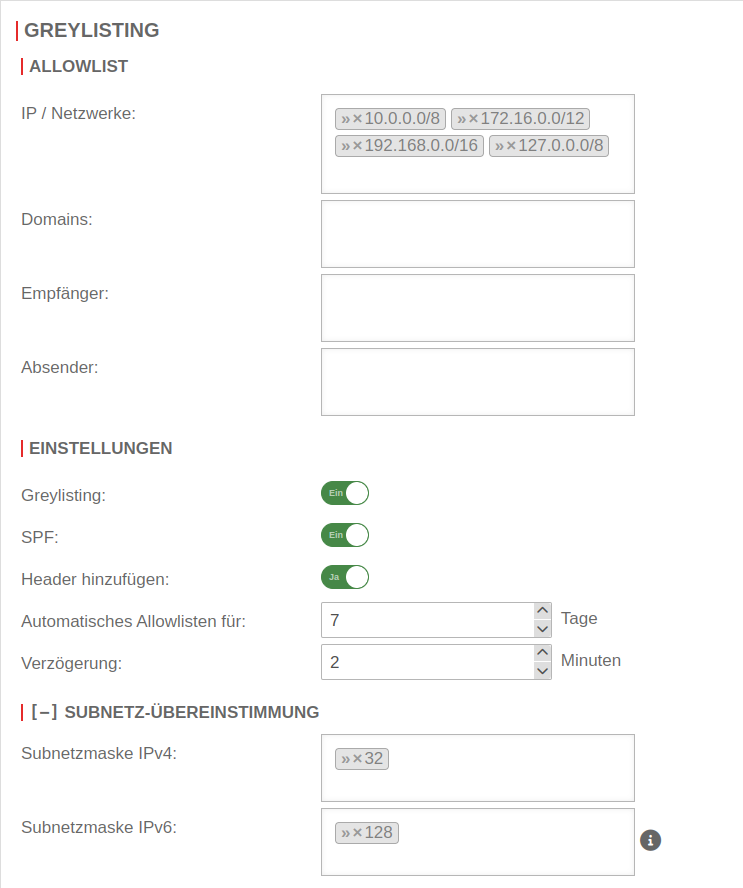

AllowlistAllowlist

| |||

| Beschriftung | Default | Beschreibung | UTMbenutzer@firewall.name.fqdnAnwendungen  Konfiguration von Greylisting Konfiguration von Greylisting

|

|---|---|---|---|

| IP / Netzwerke: | »10.0.0.0/8 »172.16.0.0/12 »192.168.0.0/16 »127.0.0.0/8 | Vorgabe sind die privaten IP-Adressbereiche sowie die Loopback-Adresse. Mit Klick in die Klickbox lassen sich weitere Netzwerke und einzelne Hosts (z.B.: »203.0.113.113/32) hinzufügen. | |

| Domains: | Hier können einzelne Mailserver-Domains hinzugefügt werden z.B.: smtp.anyideas.de Die Domain des Mailservers muss nicht identisch mit der E-Mail Domain des Absender sein. Beispiel: Absender user@ttt-point.de sendet über den Mailserver »smtp.anyideas.de | ||

| Empfänger: | Hier können einzelne Empfänger hinzugefügt werden z.B.: »MailUser@ttt-point.de | ||

| Absender: | Hier können einzelne Absender hinzugefügt werden z.B.:»MailSender@ttt-point.de Um alle Absender einer E-Mail Domain in die Whitelist mit aufzunehmen, wird dieser Eintrag als Regulärer Ausdruck eingetragen: »/.*@ttt-point\.de/ | ||

EinstellungenEinstellungen | |||

| Greylisting: | Aus | Ein aktiviert die Funktion. Zustellversuche unbekannter Mailservers werden zunächst abgelehnt. s.o. | |

| SPF: | Aus | Wenn das Sender Policy Framework der Absenderdomain korrekt im DNS eingetragen ist, wird bei Aktivierung Ein die Mail ohne Verzögerung zugestellt. | |

| Header hinzufügen: | Ja | Im Standard wird für jeden Empfänger, der im Mailheader gelistet wird ein weiterer Greylisting Eintrag hinzugehügt. Das kann zu Problemen führen, wenn viele Empfänger im Header stehen. Bei Deaktivierung Nein werden keine Greylisting Header eingefügt. | |

| Automatisches Allowlisten für: | 7 Tage (Default) | Für diesen Zeitraum werden nach einer erfolgreichen Zustellung Mails sofort entgegengenommen. | |

| Verzögerung: | 2 Minuten (Default) | Zeitraum, der dem sendenden Mailserver vorgegeben wird, um einen weiteren Zustellversuch vorzunehmen. | |

Subnetz-ÜbereinstimmungSubnetz-Übereinstimmung | |||

| Subnetzmaske IPv4: | »32 | Anstatt, dass der sendende Server die genaue IP-Adresse wie zuvor haben muss, kann diese so geändert werden, dass nur die ersten 2 oder 3 Oktette übereinstimmen müssen. Damit wird ein Whitelisting auch dann ermöglicht, wenn der Absender über mehrere Mailserver verfügt. Möglich Werte: (Es lässt sich nur ein Wert eintragen.) »32 (Einzelner Host) »24 Subnetz, mit übereinstimmung der ersten drei Oktette »29 Beliebiger Wert über Tastatureingabe. | |

| Subnetzmaske IPv6: | »128 | ||

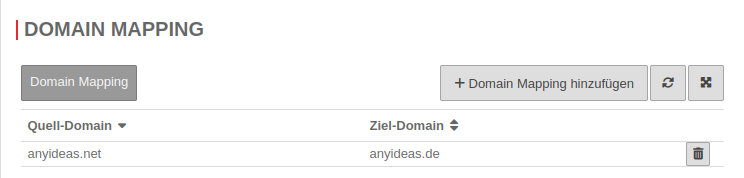

Domain Mapping

Domains können gemappt werden, um eingehende Mails an z.B. user@anyideas.net auch unter user@anyideas.de zu empfangen.

Mit kann das Mapping zwischen zwei Domains aktiviert werden.

Dazu muss jeweils eine Quell-Domain: und eine Ziel-Domain: angegeben werden.

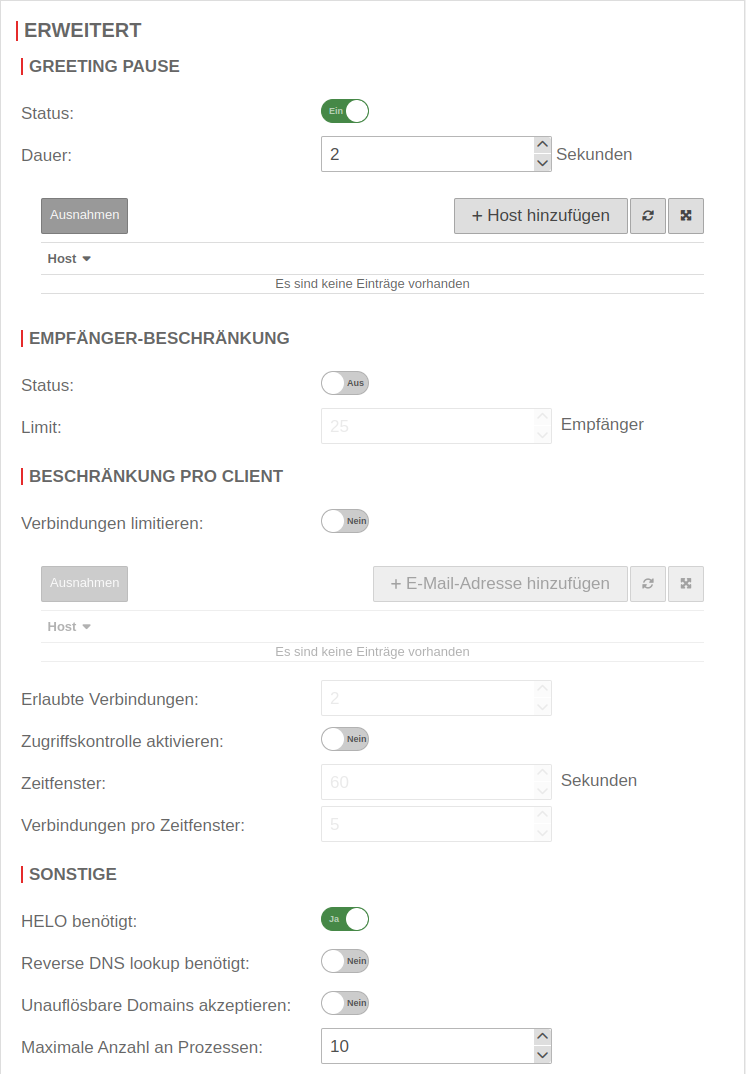

Erweiterte Einstellungen

Hier befinden sich weitere Optionen zur Vermeidung von Spam, die jeweils einzeln aktiviert werden können:

Greeting Pause

| |||

| Beschriftung | Funktion | Beschreibung |  |

|---|---|---|---|

| Status: | Ein | aktiviert die Funktion. | |

| Dauer: | 2 | Sekunden (Standardwert). Zeit, die das Mailrelay die Grußbotschaft verzögert. Sendet der verbundene Client vor Ablauf dieser Zeit SMTP Kommandos, wird sein Request beim RCPT TO-Kommando mit einem "Protocol Error" abgewiesen. können für bekannte Mailserver als Netzwerk- oder Host-IP-Adresse definiert werden. Erfolgreich wartende Mailserver werden außerdem automatisch für einen Tag in die Whitelist aufgenommen.

| |

Empfänger-Beschränkung

| |||

| Status: | Aus | ||

| Limit: | 25 | Empfänger | |

Beschränkung pro Client

| |||

| Verbindungen limitieren: | Aus | Ausnahmen können für bekannte Mailserver als Netzwerk- oder Host-IP-Adresse definiert werden. Konfiguration, wenn ein einzelner Mailserver (identifiziert anhand seiner IP-Adresse) maximal eine Verbindung zur UTM Appliance und maximal 5 Verbindungen nacheinander pro Minute aufbauen dürfen soll: | |

| Erlaubte Verbindungen: | 1 | Anzahl der (Client-) Verbindungen, je verbundenem Mailserver. | |

| Zugriffskontrolle aktivieren: | Aus | Beschränkt die Anzahl der (Client-) Verbindungen je verbundenem Mailserver innerhalb eines Zeitfensters. | |

| Zeitfenster: | 60 | Sekunden | |

| Verbindungen pro Zeitfenster: | 5 | ||

Sonstige

| |||

| HELO benötigt: | Ein | Sollte unbedingt aktiviert bleiben (Standard) Dieser Schalter existiert, um Abwärtskompatibilität zu gewähleisten. | |

| Reverse DNS lookup benötigt: | Aus | Verlangt, dass für verbundene Mailserver ein Reverse-Lookup(Address) existiert. Der Forward Lookup muss wieder die IP-Adresse ergibt. | |

| Unauflösbare Domains akzeptieren: | Aus | Erlaubt Absenderadressen, deren Domäne nicht per DNS auflösbar ist. | |

| Maximale Anzahl an Prozessen: | 10 | Steuert die globale Anzahl gleichzeitiger Verbindungen zum Mailrelay (und anhängender Filter und Spamabwehr-Prozesse) | |

Konfiguration des Mailrelays für ausgehende Mails

Um sicher zu stellen, dass keine Spams oder Malware aus dem eigenen Netz versendet werden können, kann das Mailrelay auch für ausgehende Mails verwendet werden.

Regelwerk

| Um den Zugriff auf das Mailrelay zu erlauben, muss den zum Mailversand berechtigten Hosts der Zugriff auf die entsprechende Schnittstelle der Securepoint Appliance (abhängig von der Zone, in der sich die Hosts befinden) über das Protokoll SMTP erlaubt werden. Dies kann je nach Anforderung ein einzelner Host (z.B. der Mailserver), eine Gruppe von Hosts oder das gesamte Netzwerk sein. Wichtig ist, dass sämtliche Anwendungen, die Mails über das Mailrelay versenden sollen, die entsprechende Schnittstelle der Firewall als SMTP-Server bzw. Smarthost eingetragen haben. Um z.B. dem internen Netzwerk den Zugriff auf das Mailrelay zu gestatten, kann das Regelwerk mit den vordefinierten Netzwerkgruppen erstellt werden: |

UTMbenutzer@firewall.name.fqdnFirewall

| |||||||||||||||||||||||||||

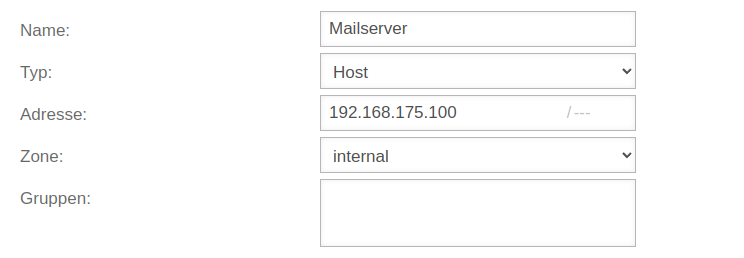

UTMbenutzer@firewall.name.fqdnFirewall  Netzwerkobjekt Mailserver

Soll nur der Mailserver Mails versenden können, muss dieser zunächst als Netzwerkobjekt angelegt werden:

Netzwerkobjekt Mailserver

Soll nur der Mailserver Mails versenden können, muss dieser zunächst als Netzwerkobjekt angelegt werden:

| Dieses Objekt kann dann in der Firewall-Regel verwendet werden: |

UTMbenutzer@firewall.name.fqdnFirewall

| |||||||||||||||||||||||||||||

| Aktiv: | Ein | Regel aktivieren, damit der Portfilter greift | ||||||||||||||||||||||||||||

| Quelle: | Als Quelle Mailserver (bzw. das oben erstellte Netzwerkobjekt) auswählen | |||||||||||||||||||||||||||||

| Ziel: | Als Ziel internal-interface auswählen | |||||||||||||||||||||||||||||

| Dienst: | Als Dienst smtp auswählen | |||||||||||||||||||||||||||||

| Aktion: | Mails, die die entsprechenden Bedingungen erfüllen, werden angenommen und weitergeleitet | |||||||||||||||||||||||||||||

| Logging: | Logging wird nicht benötigt | |||||||||||||||||||||||||||||

| Gruppe: | Die Portfilterregel kann einer Gruppe zugeordnet werden | |||||||||||||||||||||||||||||

Soll einer bestimmten Gruppe von Rechnern im internen Netzwerk gestattet sein, das Mailrelay zu benutzen, dann müssen diese Rechner jeweils als Netzwerkobjekt angelegt werden. Diese können dann in einer Gruppe zusammengefasst werden (z.B. "SMTP-Berechtigte").

Konfiguration Relaying

| Domain: | 192.0.2.0/30 oder 192.0.2.192 notempty Dieses sind Beispiel-IPs für die internen Mailserver. Diese müssen durch individuelle Adressen ersetzt werden! |

| Option: | |

| Aktion: |

Ergebnis

Die UTM kann jetzt eingehende und ggf. auch ausgehende Mails auf Spam und Viren überprüfen.