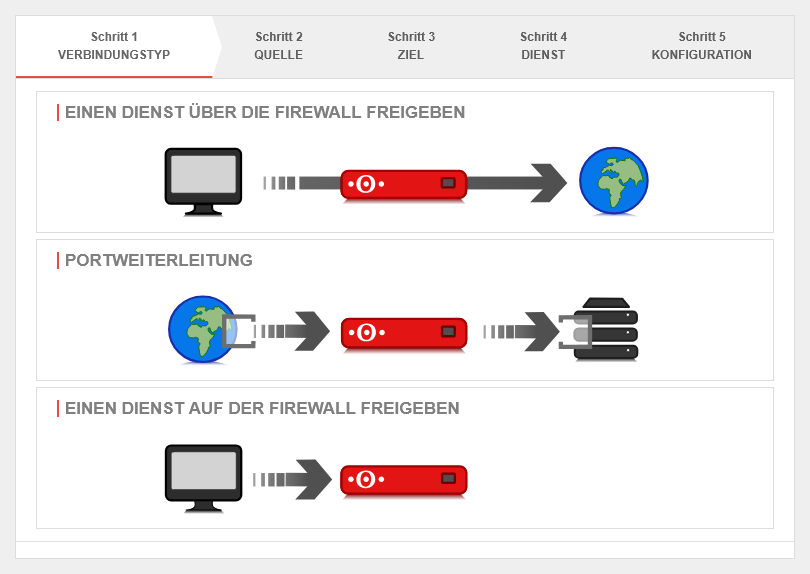

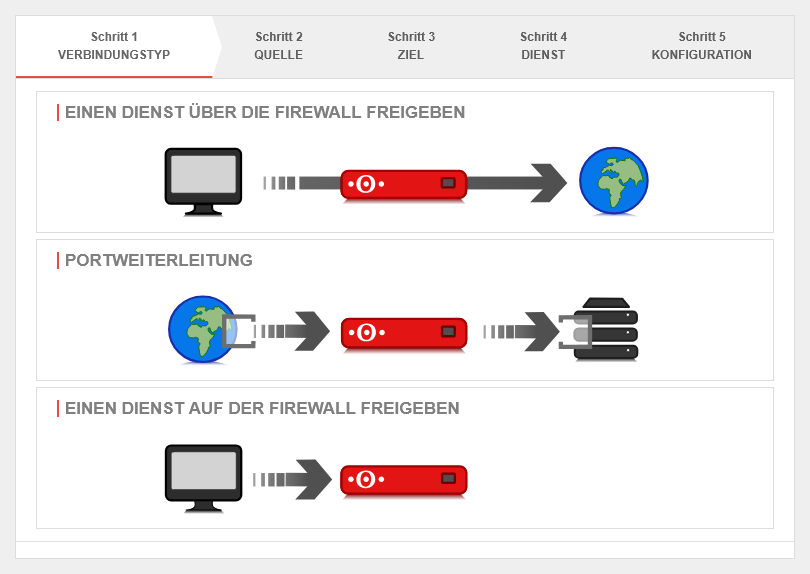

| Einen Dienst über die Firewall freigeben |

Einen Dienst über die Firewall freigeben wie z. B. einen interner Server, der über das Internet erreichbar sein soll

|

Der Regelassistent des Paketfilters Der Regelassistent des Paketfilters

|

| Portweiterleitung |

Portweiterleitung einrichten

|

| Einen Dienst auf der Firewall freigeben |

Einen Dienst freigeben, der von der UTM selbst angeboten wird wie z. B. ein VPN- oder Proxy-Server

|

|

|

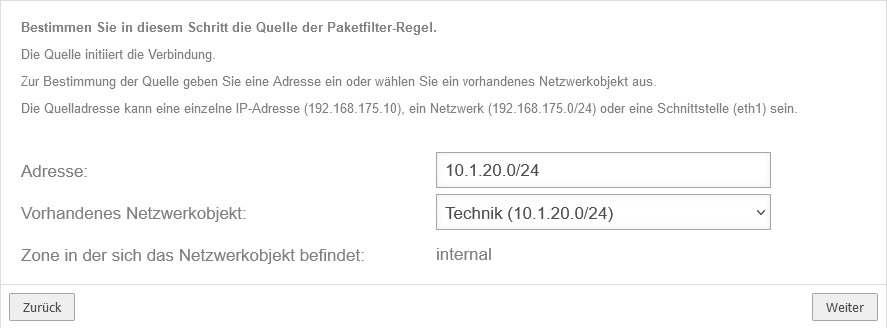

Schritt 2: Quelle

|

|

Im zweiten Schritt bestimmt man die Quelle.

Sie stellt die Verbindung her.

Dabei handelt es sich entweder um

- eine Adresse (IP-Adresse, Netzwerk oder Schnittstelle)

- eine Schnittstelle (z. B. LAN4)

- ein bereits vorhandenes Netzwerkobjekt

|

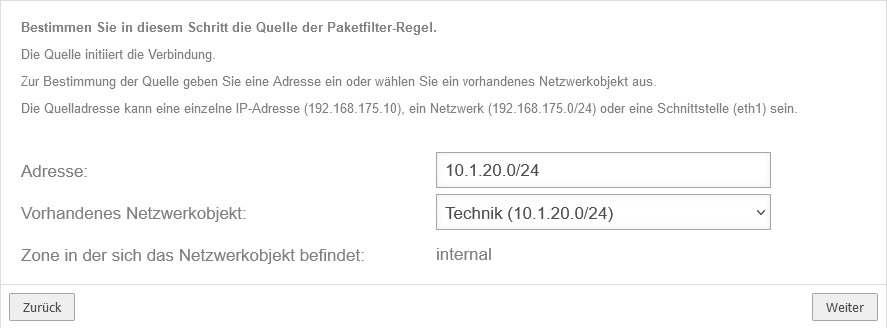

Adresse festlegen

|

| Beschriftung |

Wert |

Beschreibung

|

Quelladresse festlegen wie z. B. das Netzwerk 10.1.20.0/24

|

| Adresse: |

192.168.175.10

10.1.20.0/24 |

Einzelne IP-Adresse oder ein Netzwerk eingeben

|

Vorhandenes Netzwerkobjekt:

Anzeige nur bei bereits vergebenen IPs oder Netzwerken |

Technik (10.1.20.0/24) |

Das korrekte Netzwerkobjekt wird automatisch eingetragen

|

Name des neuen Netzwerkobjekts:

Anzeige nur bei noch nicht anderweitig vergebenen IPs oder Netzwerken: |

Marketing |

Einen eindeutigen Namen vergeben für das neue Netzwerkobjekt

|

| Zone in der sich das Netzwerkobjekt befindet: |

internal |

Die Zone des Netzwerkobjekts wird automatisch angezeigt

|

| Auf Weiter klicken

|

|

|

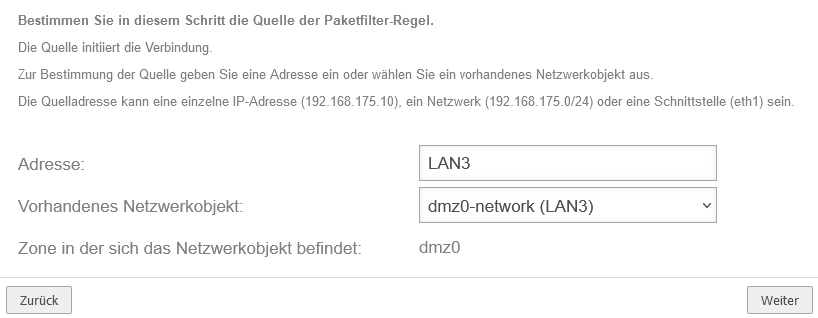

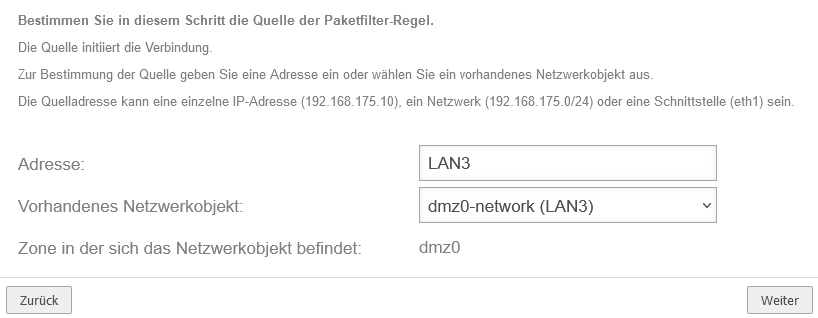

Schnittstelle bestimmen

|

| Adresse: |

LAN3 |

Schnittstelle eingeben Auf korrekte Groß- und Kleinschreibung achten!

|

Als Adresse eine Schnittstelle wie LAN3 eingeben

|

| Vorhandenes Netzwerkobjekt: |

dmz0-network (LAN3) |

Das korrekte Netzwerkobjekt wird automatisch eingetragen

|

| Zone in der sich das Netzwerkobjekt befindet: |

dmz0 |

Die Zone des Netzwerkobjekts wird automatisch angezeigt

|

| Auf Weiter klicken

|

|

|

|

|

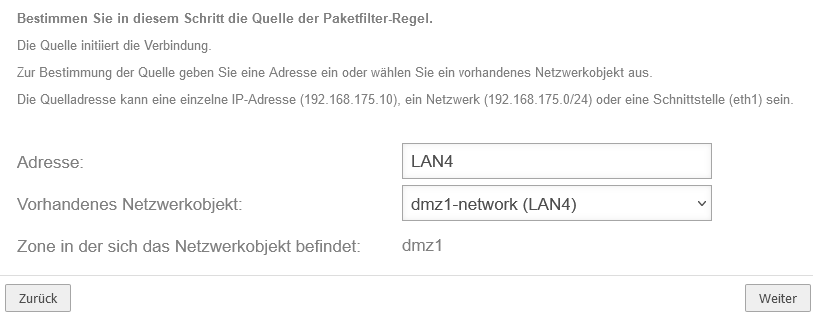

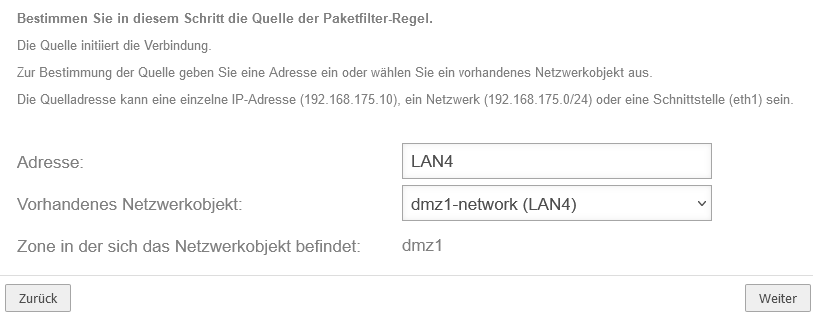

Netzwerkobjekt auswählen

|

| Adresse: |

LAN4 |

Die Adresse wird automatisch eingetragen nach der Auswahl des Vorhandenen Netzwerkobjekts

|

Ein vorhandenes Netzwerkobjekt wie dmz1-network (LAN4) auswählen

|

| Vorhandenes Netzwerkobjekt: |

dmz1-network (LAN4) |

Ein bereits existentes Netzwerkobjekt auswählen

|

| Zone in der sich das Netzwerkobjekt befindet: |

dmz1 |

Die Zone des Netzwerkobjekts wird automatisch angezeigt

|

| Auf Weiter klicken

|

|

|

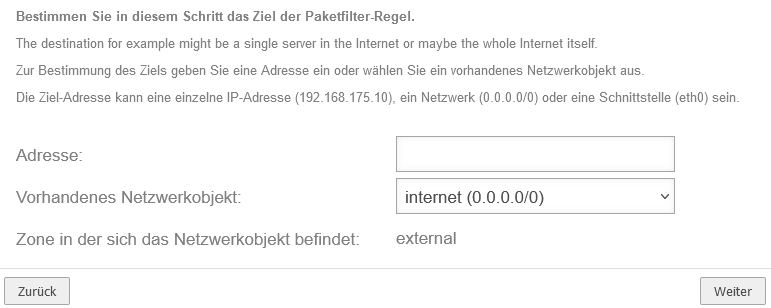

Schritt 3: Ziel

|

Adresse festlegen

|

| Adresse: |

192.168.175.10

192.168.175.0/24 |

Einzelne IP-Adresse oder ein Netzwerk eingeben

|

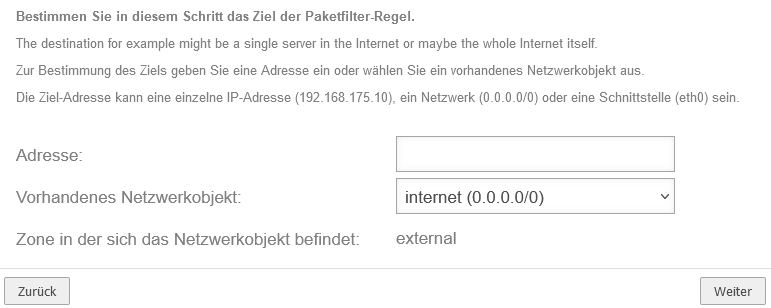

Das Ziel ist das gesamte Internet

|

Vorhandenes Netzwerkobjekt:

Anzeige nur bei bereits vergebenen IPs oder Netzwerken |

internet (0.0.0.0/0) |

Das korrekte Netzwerkobjekt wird automatisch eingetragen

|

Name des neuen Netzwerkobjekts:

Anzeige nur bei noch nicht anderweitig vergebenen IPs oder Netzwerken: |

Marketing |

Einen eindeutigen Namen vergeben für das neue Netzwerkobjekt

|

| Zone in der sich das Netzwerkobjekt befindet: |

internal |

Die Zone des Netzwerkobjekts wird automatisch angezeigt

|

| Auf Weiter klicken

|

|

|

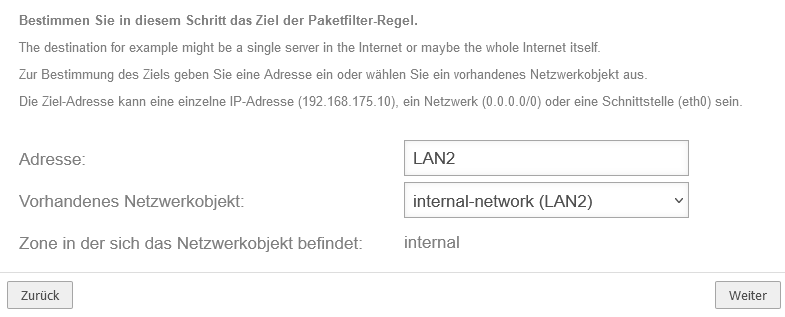

Schnittstelle bestimmen

|

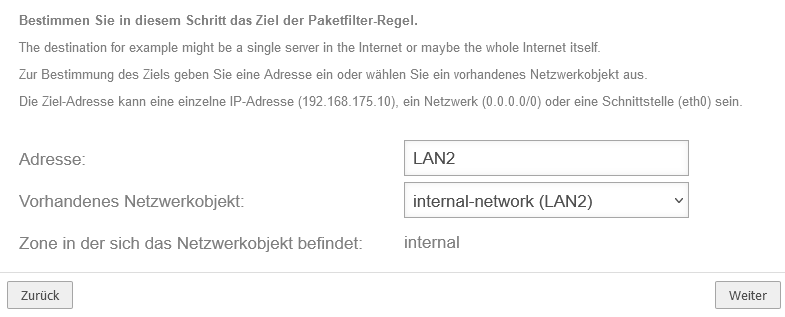

| Adresse: |

LAN2 |

Schnittstelle eingeben Auf korrekte Groß- und Kleinschreibung achten!

|

LAN 2 als Schnittstelle eingegeben

|

| Vorhandenes Netzwerkobjekt: |

internal-network (LAN2) |

Das korrekte Netzwerkobjekt wird automatisch eingetragen

|

| Zone in der sich das Netzwerkobjekt befindet: |

internal |

Die Zone des Netzwerkobjekts wird automatisch angezeigt

|

| Auf Weiter klicken

|

|

|

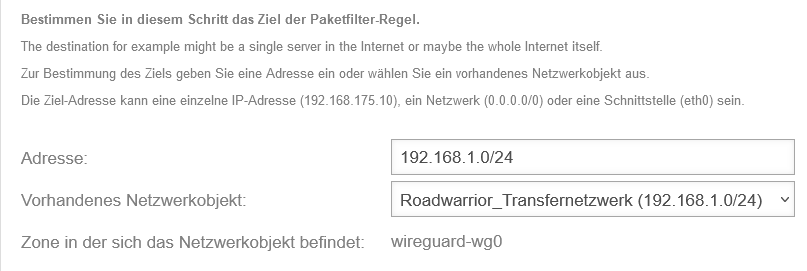

Netzwerkobjekt auswählen

|

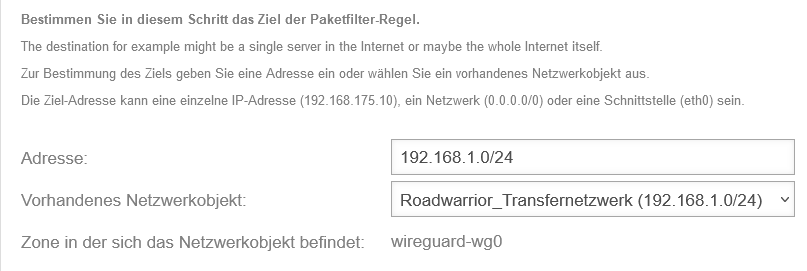

| Einen Dienst über die Firewall freigeben und Portweiterleitung

|

| Adresse: |

192.168.1.0/24 |

Die Adresse wird automatisch eingetragen nach der Auswahl des Vorhandenen Netzwerkobjekts

|

Das Ziel lautet hier Roadwarrior_Transfernetz

|

| Vorhandenes Netzwerkobjekt: |

Roadwarrior_Transfernetzwerk (192.168.1.0/24) |

Ein bereits existentes Netzwerkobjekt auswählen

|

| Zone in der sich das Netzwerkobjekt befindet: |

wireguard-wg0 |

Die Zone des Netzwerkobjekts wird automatisch angezeigt

|

| Auf Weiter klicken

|

|

|

|

|

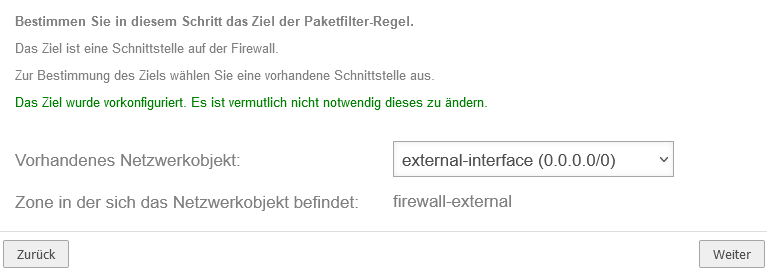

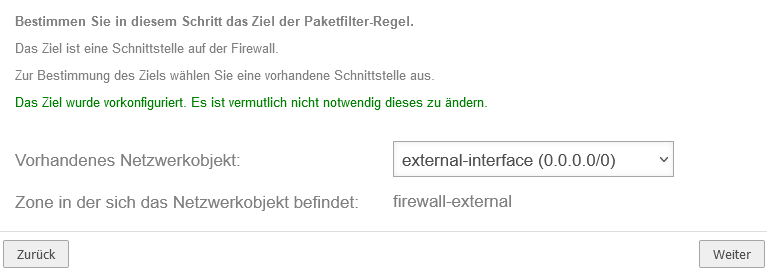

| Einen Dienst auf der Firewall freigeben

|

| Vorhandenes Netzwerkobjekt: |

external-interface (0.0.0.0/0) |

Die UTM konfiguriert -sofern möglich - automatisch das Ziel

|

Das Ziel external-interface wurde gesetzt

|

| Wenn kein passendes Ziel konfiguriert wurde: Das Ziel selbst bestimmen oder alternativ einen anderen Dienst wählen

|

| Zone in der sich das Netzwerkobjekt befindet: |

firewall-external |

Die Zone des Netzwerkobjekts wird automatisch angezeigt

|

| Auf Weiter klicken

|

|

|

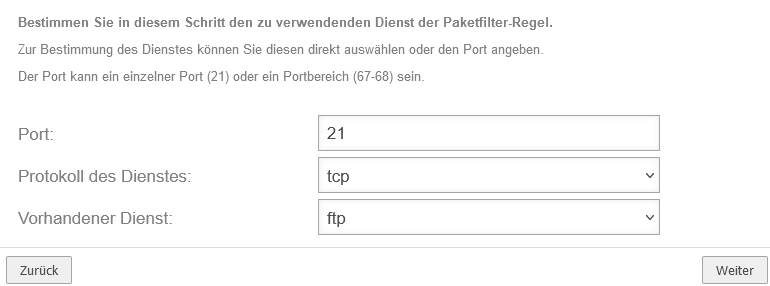

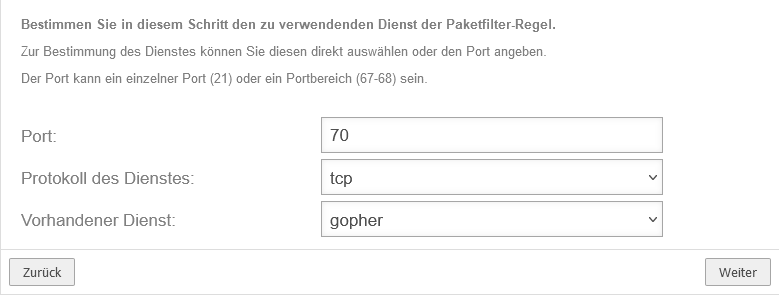

Schritt 4: Dienst

|

|

Im vierten Schritt wird der Dienst bestimmt, den man nutzen möchte. Dazu gibt es zwei Möglichkeiten:

- Den Dienst direkt auswählen

- Den entsprechenden Port oder Portbereich eingeben

|

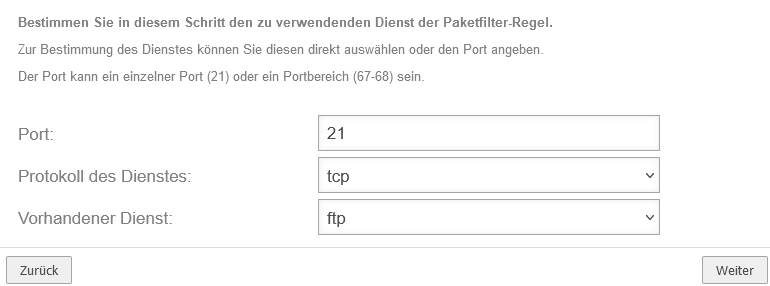

Dienst auswählen

|

| Port |

21 |

Der Name des Ports wird automatisch eingetragen nach der Auswahl des Vorhandenen Dienstes

|

Einen Dienst auswählen

|

Protokoll des Dienstes

Wird nur für Dienste mit Protokoll eingeblendet |

tcp |

tcp oder udp auswählen

|

Vorhandener Dienst

Wird nur bei bereits existierenden Diensten angezeigt |

ftp |

Dienst wählen

|

Name des neuen Dienstes

Wird nur bei Protokollen ohne vorhandenen Dienst eingeblendet |

gopher-udp |

Den neuen Dienst benennen

|

| Auf Weiter klicken

|

|

|

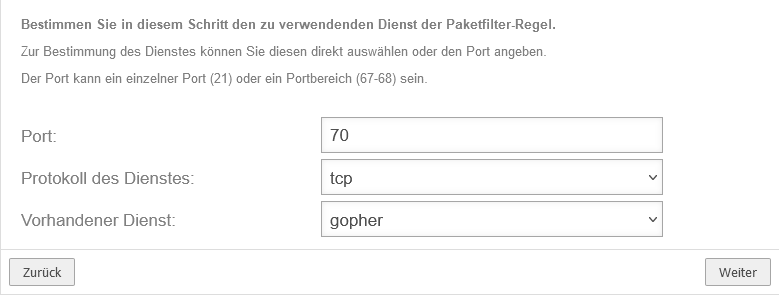

| Den Zielport oder den Portbereich direkt eingeben

|

| Port |

70 |

Den Zielport oder den Portbereich direkt eingeben

|

Einen Zielport eingeben

|

Protokoll des Dienstes

Wird nur für Dienste mit Protokoll eingeblendet |

tcp |

tcp oder udp auswählen

|

Vorhandener Dienst

Wird nur bei bereits existierenden Diensten angezeigt |

gopher |

Dienst wird automatisch eingetragen

|

Name des neuen Dienstes

Wird nur bei Protokollen ohne vorhandenen Dienst eingeblendet |

gopher-udp |

Den neuen Dienst benennen

|

| Auf Weiter klicken

|

|

|

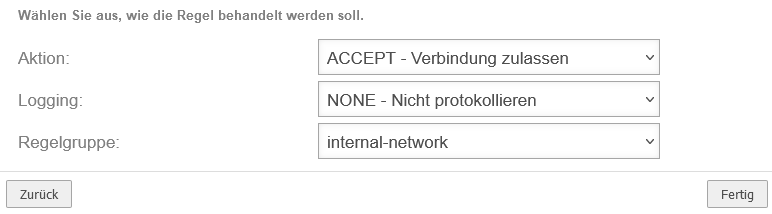

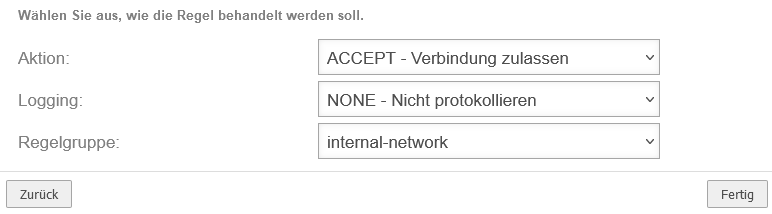

Schritt 5: Konfiguration

|

| Aktion |

ACCEPT - Verbindung zulassen |

Die Regel erlaubt eine Aktion

|

Die Konfiguration der neu erstellten Regel

|

| DROP - Verbindung verwerfen (Quelle wird nicht benachrichtigt) |

Die Regel verwirft eine Aktion ohne Benachrichtigung an den Nutzer

|

| REJECT - Verbindung ablehnen (Quelle wird benachrichtigt) |

Die Regel unterbindet eine Aktion mit einer Benachrichtigung an den Nutzer

|

| QoS und Stateless können nur manuell konfiguriert werden.

|

| Logging |

NONE - Nicht protokollieren |

Es wird nicht protolliert

|

| SHORT - Drei Einträge pro Minute protokollieren |

Eingeschränktes Logging mit bis zu 3 Einträgen pro Minute

|

| LONG - Alles protokollieren |

Alles wird protokolliert.

Sollte man nur für Debug-Zwecke verwenden!

|

| Regelgruppe |

internal-network |

Eine Regelgruppe auswählen

|

|

|