Davidg (Diskussion | Beiträge) Keine Bearbeitungszusammenfassung |

KKeine Bearbeitungszusammenfassung |

||

| (15 dazwischenliegende Versionen von 3 Benutzern werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

{{ | {{set_lang}} | ||

{{#vardefine:headerIcon|spicon-utm}} | |||

{{var | local-cert | |||

| Lokales Zertifikat erzeugen | |||

| Generate local certificate }} | |||

{{var | öocal-cert--text | |||

| Die Landingpage des Captive Portals ist eine HTTPS-Website. Damit ein Browser diese Seite als Vertrauenswürdig einstufen kann, wird ein Zertifikat benötigt. | |||

| The landing page of the captive portal is an HTTPS website. A certificate is required for a browser to classify this page as trustworthy. }} | |||

{{var | local-cert--list-ca | |||

| Unter {{Menu| Authentifizierung | Zertifikate | CA}} muss eine CA angelegt sein | |||

| At {{Menu| Authentication | Certificates | CA}} a CA must be created }} | |||

{{var | local-cert--list-CS | |||

| Unter {{Menu| Authentifizierung | Zertifikate | Zertifikate}} muss ein '''Server-'''Zertifikat angelegt werden. | |||

| At {{Menu| Authentication | Certificates | Certificates}} a '''Server-''' certificate must be created. }} | |||

{{var | local-cert--list-hint | |||

| Es sollte für das Captive-Portal eine eigenes Zertifikat erstellt werden, damit dieses auch ohne Auswirkungen auf andere Verbindungen oder Anwendungen im Bedarfsfall widerrufen werden kann. | |||

| A separate certificate should be created for the captive portal so that it can be revoked if necessary without affecting other connections or applications. }} | |||

{{var | link-cert | |||

| Wie ein Zertifikat auf der UTM erstellt werden kann, ist [[UTM/AUTH/Zertifikate | hier]] zu lesen. | |||

| How to create a certificate on the UTM can be read [[UTM/AUTH/Zertifikate | here]]. }} | |||

</div>{{DISPLAYTITLE:Captive Portal mit einem lokal generierten Zertifikat}}{{Select_lang}}{{TOC2}} | |||

{{:UTM/APP/HTTP_Proxy-Captive_Portal_extern-lokal}} | |||

== | === {{#var:local-cert| Lokales Zertifikat erzeugen }} === | ||

<p>{{#var:öocal-cert--text| Da die Landingpage des Captive Portals eine HTTPS-Website ist muss im nächsten Schritt für das benötigte Zertifikat gesorgt werden. }} </p> | |||

* {{#var:local-cert--list-ca| Unter {{Menu| Authentifizierung | Zertifikate | CA}} muss eine CA angelegt sein }} | |||

* {{#var:local-cert--list-CS| Unter {{Menu| Authentifizierung | Zertifikate | Zertifikate}} muss ein '''Server-'''Zertifikat angelegt werden. }} {{Info | {{#var:local-cert--list-hint| Es sollte für das Captive-Portal eine eigenes Zertifikat erstellt werden, damit dieses auch ohne Auswirkungen auf andere Verbindungen oder Anwendungen im Bedarfsfall widerrufen werden kann. }}}} | |||

{{#var:link-cert| Wie ein Zertifikat auf der UTM erstellt werden kann, ist [[UTM/AUTH/Zertifikate | hier]] zu lesen. }} | |||

---- | |||

{{:UTM/APP/HTTP_Proxy-Captive_Portal_extern-lokal2}} | |||

Aktuelle Version vom 11. Februar 2020, 11:46 Uhr

Konfiguration des Captive-Portal

Letzte Anpassung zur Version: 11.8.7

- Neu:

- Artikel aktualisiert

- Übersetzung auf englisch

- Regel für HTTPS mit SLL-Interception hinzugefügt

Vorherige Versionen: -

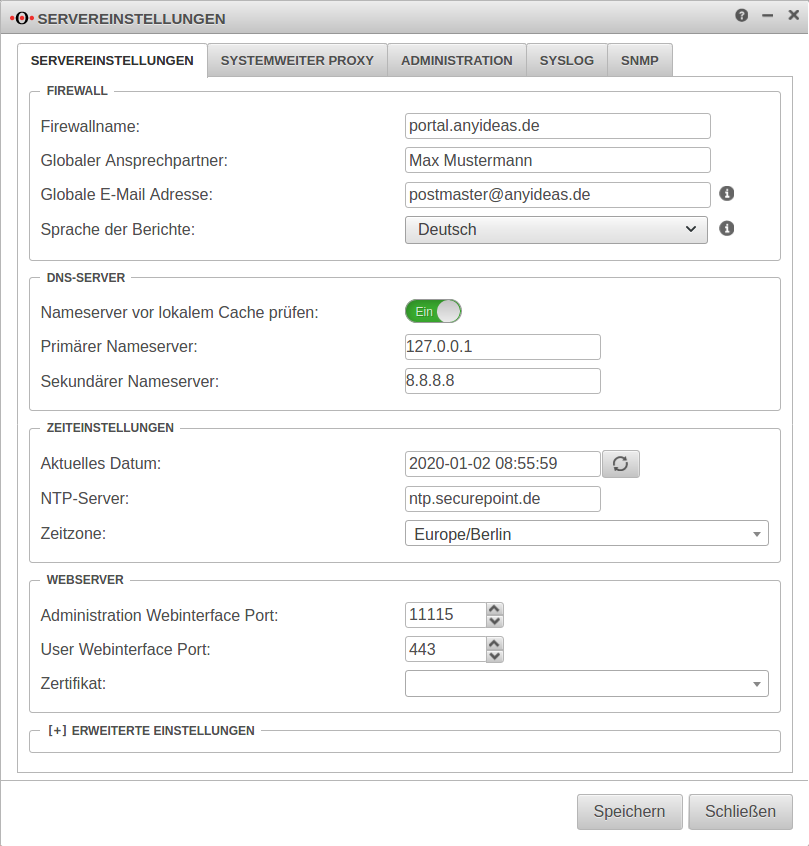

Servereinstellungen

Menü Reiter Servereinstellungen

Firewallname anpassen

Der Firewallname sollte als FQDN definiert sein. (Im Beispiel portal.anyideas.de)

Dies ist nötig, damit später die Auflösung der Landingpage des Captive Portals mit dem Zertifikat zusammenspielt.Sollte ein Wechsel des Hostnamen nicht möglich sein, weil die Firewall zum Beispiel als ausgehendes Mailrelay benutzt wird, muss auf den Nameservereintrag geachtet werden.

Firewall

| ||

| Firewallname | portal.anyideas.de | FQDN-konformer Firewallname |

DNS-Server eintragenAls primärer Nameserver wird der Localhost (hier 127.0.0.1) eingetragen. Als sekundärer Nameserver hat sich in der Vergangenheit 'google-public-dns-a.google.com' durch eine schnelle Antwortzeit und hohe Verfügbarkeit bewährt. DNS-Server | ||

| Primärer Nameserver | 127.0.0.1 | Localhost |

| Sekundärer Nameserver | 8.8.8.8 | Möglicher Nameserver: google-public-dns-a.google.com |

Lokales Zertifikat erzeugen

Die Landingpage des Captive Portals ist eine HTTPS-Website. Damit ein Browser diese Seite als Vertrauenswürdig einstufen kann, wird ein Zertifikat benötigt.

- Unter Reiter CA muss eine CA angelegt sein

- Unter Reiter Zertifikate muss ein Server-Zertifikat angelegt werden. Es sollte für das Captive-Portal eine eigenes Zertifikat erstellt werden, damit dieses auch ohne Auswirkungen auf andere Verbindungen oder Anwendungen im Bedarfsfall widerrufen werden kann.

Wie ein Zertifikat auf der UTM erstellt werden kann, ist hier zu lesen.