KKeine Bearbeitungszusammenfassung |

|||

| (3 dazwischenliegende Versionen von einem anderen Benutzer werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

{{Archivhinweis|UTM/VPN/SSL_VPN-Roadwarrior}} | |||

{{DISPLAYTITLE:SSL-VPN Roadwarrior}} | {{DISPLAYTITLE:SSL-VPN Roadwarrior}} | ||

== Informationen == | == Informationen == | ||

Letzte Anpassung zur Version: '''11.7''' | |||

<br> | <br> | ||

Bemerkung: Funktions- und Designanpassung | Bemerkung: Funktions- und Designanpassung | ||

| Zeile 12: | Zeile 13: | ||

Dadurch kann sich beispielsweise ein Außendienstmitarbeiter mit dem Netzwerk der Zentrale verbinden. | Dadurch kann sich beispielsweise ein Außendienstmitarbeiter mit dem Netzwerk der Zentrale verbinden. | ||

SSL-VPN benutzt zur Verschlüsselung der Verbindung den TLS/SSL Standard. | SSL-VPN benutzt zur Verschlüsselung der Verbindung den TLS/SSL Standard. | ||

<div> | |||

<div style="display: flex;padding-right:10px;float:left;"> [[Datei:alert-yellow.png]] </div> | |||

<div style="display: flex;"><span style="background-color: #ffc926;padding:10px;border-radius:4px;font-weight:bold;">Mit einem SSL-VPN Roadwarrior können mehrere Clients angebunden werden.</span></div> | |||

</div> | |||

<div style="clear: both;"></div> | |||

==Roadwarrior konfiguration== | ==Roadwarrior konfiguration== | ||

Nach dem Login auf das Administrations-Interface der Firewall (im Auslieferungszustand: [https://192.168.175.1:11115 https://192.168.175.1:11115]) kann unter "VPN" und "SSL-VPN" eine SSL-VPN Verbindung hinzugefügt werden. | Nach dem Login auf das Administrations-Interface der Firewall (im Auslieferungszustand: [https://192.168.175.1:11115 https://192.168.175.1:11115]) kann unter "VPN" und "SSL-VPN" eine SSL-VPN Verbindung hinzugefügt werden. | ||

<div> | |||

<div style="display: flex;padding-right:10px;float:left;"> [[Datei:alert-red.png]] </div> | |||

<div style="display: flex;"><span style="background-color: #bc1b18;padding:10px;border-radius:4px;font-weight:bold;color:white">Für die Einrichtung des Roadwarrior wird ein Zertifikat benötigt.</span></div> | |||

</div> | |||

<div style="clear: both;"></div> | |||

===Einrichtungsassistent=== | ===Einrichtungsassistent=== | ||

====Schritt 1==== | ====Schritt 1==== | ||

[[Datei:Utm_ssl-vpn_roadwarrior01.png |300px|thumb|right| Einrichtungsschritt 1]] | [[Datei:Utm_ssl-vpn_roadwarrior01.png |300px|thumb|right| Einrichtungsschritt 1]] | ||

<br> | |||

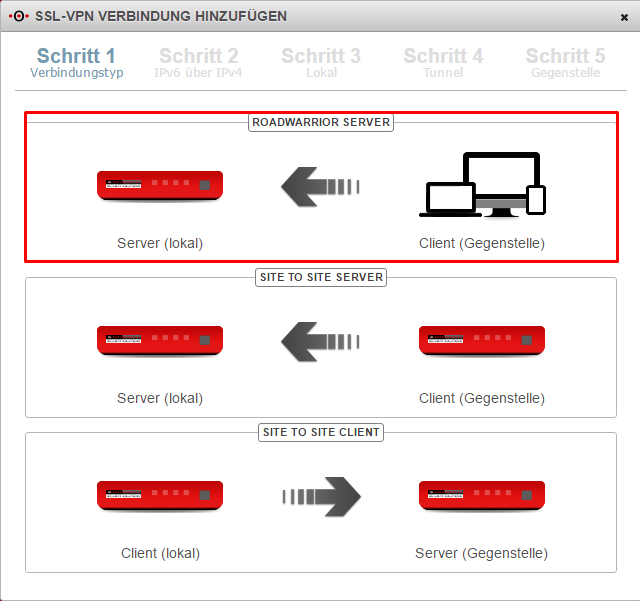

Im Installationsschritt 1 wird der Verbindungstyp ausgewählt, es stehen folgende Verbindungen zur Verfügung. | Im Installationsschritt 1 wird der Verbindungstyp ausgewählt, es stehen folgende Verbindungen zur Verfügung. | ||

*'''Roadwarrior Server''' | *'''Roadwarrior Server''' | ||

| Zeile 33: | Zeile 36: | ||

*Site to Site Client | *Site to Site Client | ||

Für die Konfiguration des Roadwarrior Servers wird dieser ausgewählt. | Für die Konfiguration des Roadwarrior Servers wird dieser ausgewählt. | ||

< | <div style="clear: both;"></div> | ||

====Schritt 2==== | ====Schritt 2==== | ||

[[Datei:Utm_ssl-vpn_roadwarrior02.png |200px|thumb|right| Einrichtungsschritt 2]] | [[Datei:Utm_ssl-vpn_roadwarrior02.png |200px|thumb|right| Einrichtungsschritt 2]] | ||

<br> | |||

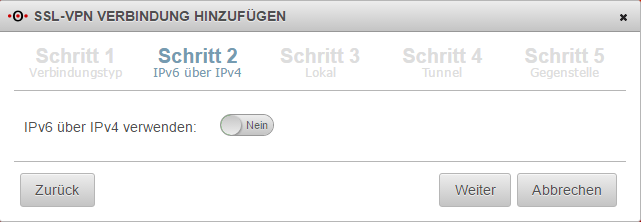

Die Einstellung "IPv6 über IPv4" zu verwenden kann im Installationsschritt 2 eingeschaltet werden. | Die Einstellung "IPv6 über IPv4" zu verwenden kann im Installationsschritt 2 eingeschaltet werden. | ||

< | <div style="clear: both;"></div> | ||

====Schritt 3==== | ====Schritt 3==== | ||

[[Datei:Utm_ssl-vpn_roadwarrior03.png |300px|thumb|right| Einrichtungsschritt 3]] | [[Datei:Utm_ssl-vpn_roadwarrior03.png |300px|thumb|right| Einrichtungsschritt 3]] | ||

<br> | |||

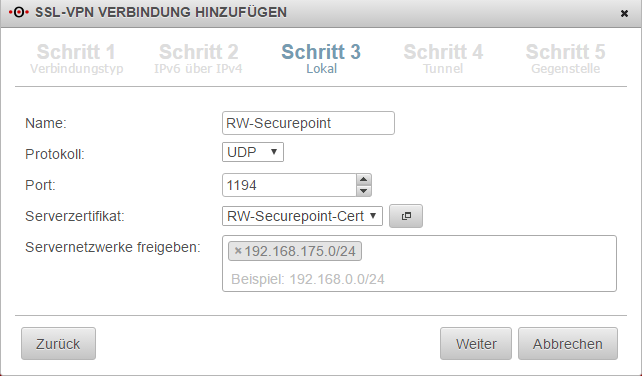

Lokale Einstellungen für den Roadwarrior Server können im Schritt 3 getätigt werden. Hier kann ein Name für die Verbindung eingetragen, Protokoll und Port ausgewählt, ein Serverzertifikat gewählt - durch einen Klick auf die Schaltfläche mit dem Fenster kann eine CA und ein Zertifikat erstellt werden - und die Servernetzwerke freigegeben werden. | Lokale Einstellungen für den Roadwarrior Server können im Schritt 3 getätigt werden. Hier kann ein Name für die Verbindung eingetragen, Protokoll und Port ausgewählt, ein Serverzertifikat gewählt - durch einen Klick auf die Schaltfläche mit dem Fenster kann eine CA und ein Zertifikat erstellt werden - und die Servernetzwerke freigegeben werden. | ||

< | <div style="clear: both;"></div> | ||

====Schritt 4==== | ====Schritt 4==== | ||

[[Datei:Utm_ssl-vpn_roadwarrior04.png |200px|thumb|right| Einrichtungsschritt 4]] | [[Datei:Utm_ssl-vpn_roadwarrior04.png |200px|thumb|right| Einrichtungsschritt 4]] | ||

<br> | |||

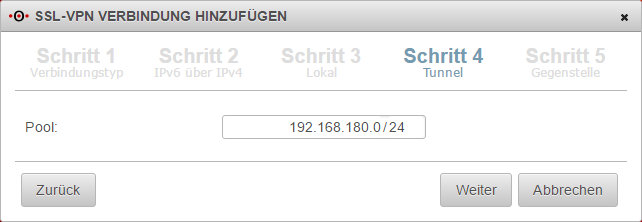

Im Installationsschritt 4 wird das Transfernetz für den Roadwarrior eingetragen. | Im Installationsschritt 4 wird das Transfernetz für den Roadwarrior eingetragen. | ||

< | <div style="clear: both;"></div> | ||

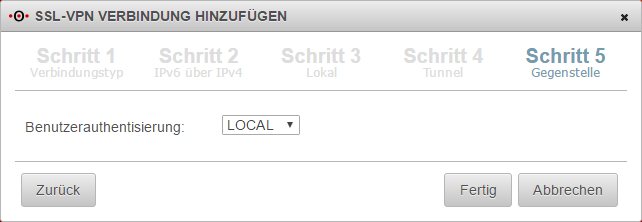

====Schritt 5==== | ====Schritt 5==== | ||

[[Datei:Utm_ssl-vpn_roadwarrior05.png |200px|thumb|right| Einrichtungsschritt 5]] | [[Datei:Utm_ssl-vpn_roadwarrior05.png |200px|thumb|right| Einrichtungsschritt 5]] | ||

<br> | |||

Die Benutzerauthentisierung wird im letzten Schritt ausgewählt. Danach kann der Einrichtungsassistent abgeschlossen werden. | Die Benutzerauthentisierung wird im letzten Schritt ausgewählt. Danach kann der Einrichtungsassistent abgeschlossen werden. | ||

*None = Authentifizierung nur über die Zertifikate | *None = Authentifizierung nur über die Zertifikate | ||

*Local = Lokale Benutzer und AD Gruppen | *Local = Lokale Benutzer und AD Gruppen | ||

*Radius = Radius Server | *Radius = Radius Server | ||

< | <div style="clear: both;"></div> | ||

< | |||

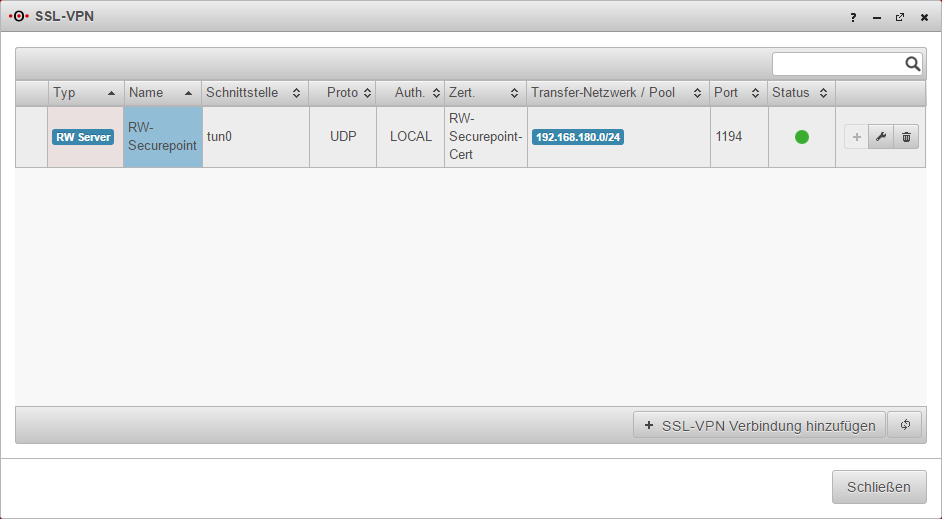

====Schritt 6==== | ====Schritt 6==== | ||

[[Datei:Utm_ssl-vpn_roadwarrior06.png |400px|thumb|right| Einrichtungsschritt 6]] | [[Datei:Utm_ssl-vpn_roadwarrior06.png |400px|thumb|right| Einrichtungsschritt 6]] | ||

<br> | |||

In der SSL-VPN Übersicht werden alle konfigurierten Verbindungen angezeigt. | In der SSL-VPN Übersicht werden alle konfigurierten Verbindungen angezeigt. | ||

< | <div style="clear: both;"></div> | ||

< | |||

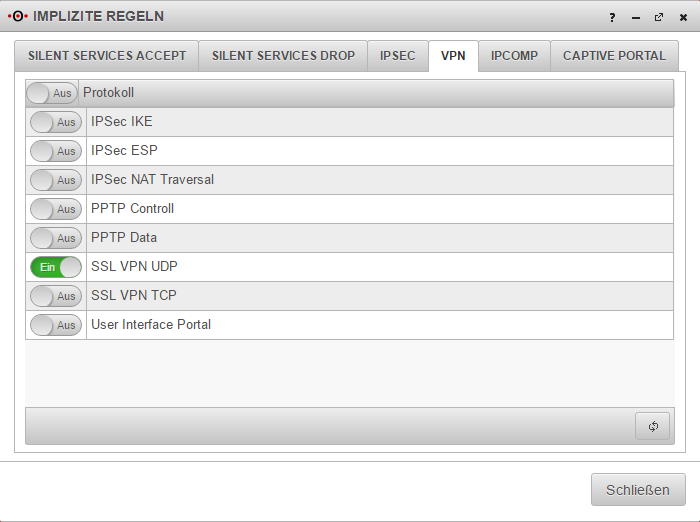

===Regelwerk=== | ===Regelwerk=== | ||

[[Datei:Utm_ssl-vpn_roadwarrior10.png|thumb|240px|Implizierte Regeln]] | [[Datei:Utm_ssl-vpn_roadwarrior10.png|thumb|240px|Implizierte Regeln]] | ||

<br> | |||

Unter Firewall -> Implizierte Regeln -> VPN kann das Protokoll, welches für die Verbindung genutzt wird aktiviert werden. Diese Implizierte Regel gibt die Ports, welche für SSL VPN Verbindungen genutzt werden, auf die WAN-Schnittstellen frei. Soll der Anwender den Client vom User-Interface herunterladen, muss dies hier zusätzlich freigegeben werden. Gegebenenfalls muss das Userinterface auf einen anderen Port gelegt werden, wenn Port 443 an einen internen Server weitergeleitet wurde. | Unter Firewall -> Implizierte Regeln -> VPN kann das Protokoll, welches für die Verbindung genutzt wird aktiviert werden. Diese Implizierte Regel gibt die Ports, welche für SSL VPN Verbindungen genutzt werden, auf die WAN-Schnittstellen frei. Soll der Anwender den Client vom User-Interface herunterladen, muss dies hier zusätzlich freigegeben werden. Gegebenenfalls muss das Userinterface auf einen anderen Port gelegt werden, wenn Port 443 an einen internen Server weitergeleitet wurde. | ||

< | <div style="clear: both;"></div> | ||

< | |||

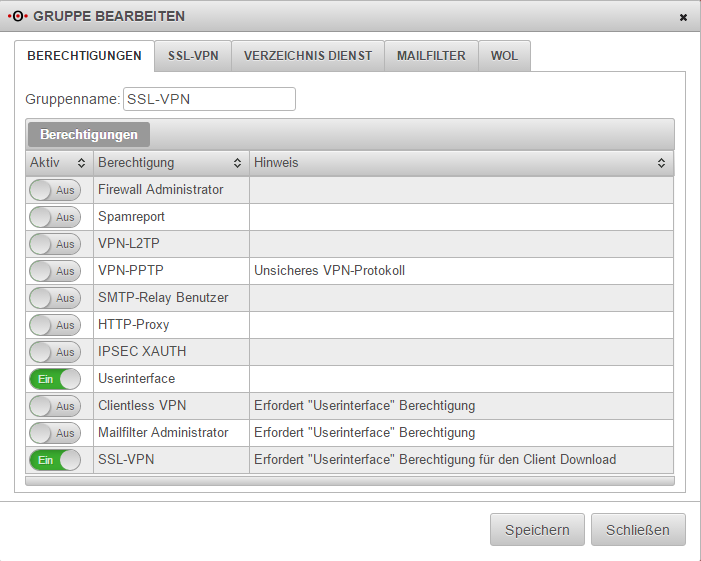

===Benutzer und Gruppen anlegen=== | ===Benutzer und Gruppen anlegen=== | ||

====Gruppe==== | ====Gruppe==== | ||

[[Datei:Utm_ssl-vpn_roadwarrior12.png|thumb|240px|SSL-VPN Einstellungen für die Gruppe]] | [[Datei:Utm_ssl-vpn_roadwarrior12.png|thumb|240px|SSL-VPN Einstellungen für die Gruppe]] | ||

<br> | |||

Unter Authentifizierung -> Benutzer muss für die Benutzer, die auf den Roadwarrior zugreifen sollen zunächst eine '''Gruppe''' hinzugefügt werden. Die Gruppe muss die Berechtigung '''SSL-VPN''' erhalten. | Unter Authentifizierung -> Benutzer muss für die Benutzer, die auf den Roadwarrior zugreifen sollen zunächst eine '''Gruppe''' hinzugefügt werden. Die Gruppe muss die Berechtigung '''SSL-VPN''' erhalten. | ||

< | <div style="clear: both;"></div> | ||

====Benutzer==== | ====Benutzer==== | ||

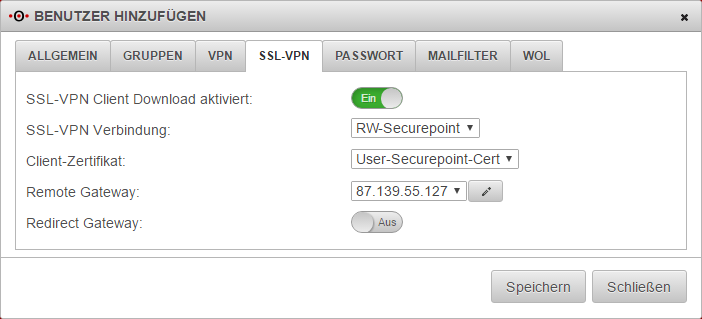

[[Datei:Utm_ssl-vpn_roadwarrior13.png|thumb|240px|SSL-VPN Einstellungen für die Benutzer]] | [[Datei:Utm_ssl-vpn_roadwarrior13.png|thumb|240px|SSL-VPN Einstellungen für die Benutzer]] | ||

<br> | |||

Unter Authentifizierung -> Benutzer muss jedem Benutzer die vorher erstelle Gruppe gegeben werden. Unter dem Reiter SSL-VPN wird der Benutzer weiter konfiguriert. Hier wird für den Benutzer die erstelle SSL-VPN Verbindung und das Client-Zertifikat ausgewählt, sowie das Remote Gateway eingetragen. Das Remote Gateway ist die Adresse der externen Schnittstelle. Diese Adresse muss von extern erreichbar sein. | Unter Authentifizierung -> Benutzer muss jedem Benutzer die vorher erstelle Gruppe gegeben werden. Unter dem Reiter SSL-VPN wird der Benutzer weiter konfiguriert. Hier wird für den Benutzer die erstelle SSL-VPN Verbindung und das Client-Zertifikat ausgewählt, sowie das Remote Gateway eingetragen. Das Remote Gateway ist die Adresse der externen Schnittstelle. Diese Adresse muss von extern erreichbar sein. | ||

Wenn der Benutzer selbst die Berechtigung haben soll, den SSL-Client herunterzuladen muss unter den SSL-VPN Einstellungen der '''SSL-VPN Client Download''' aktiviert werden. | Wenn der Benutzer selbst die Berechtigung haben soll, den SSL-Client herunterzuladen muss unter den SSL-VPN Einstellungen der '''SSL-VPN Client Download''' aktiviert werden. | ||

< | <div style="clear: both;"></div> | ||

===SSL-VPN Verbindung als Client herstellen=== | ===SSL-VPN Verbindung als Client herstellen=== | ||

Für Benutzer, die sich per SSL-VPN mit der UTM verbinden möchten, stellt die Appliance einen vorkonfigurierten SSL-VPN Client zur Verfügung. Der Client wird als normal installierbare und portable Version angeboten. Die portable Version kann zum Beispiel auf einen USB-Stick kopiert werden und somit auch an anderen Rechnern ausgeführt werden. Voraussetzung hierfür sind Administrationsrechte, da ein virtuelles TAP Device installiert und Routen gesetzt werden müssen. Die komprimierten Ordner enthalten neben den SSL-VPN Client eine Konfigurationsdatei, die CA- und Client-Zertifikate sowie einen Treiber für die virtuelle TAP-Netzwerkschnittstelle. Zum Installieren der virtuellen Tab Schnittstelle benötigt der Benutzer auf dem verwendeten Rechner Administratorrechte. Die Datei wird entweder vom Administrator der Securepoint Firewall an den Benutzer weitergereicht oder der Benutzer meldet sich an dem Userinterface der Securepoint Firewall an und lädt sich die Datei herunter. | Für Benutzer, die sich per SSL-VPN mit der UTM verbinden möchten, stellt die Appliance einen vorkonfigurierten SSL-VPN Client zur Verfügung. Der Client wird als normal installierbare und portable Version angeboten. Die portable Version kann zum Beispiel auf einen USB-Stick kopiert werden und somit auch an anderen Rechnern ausgeführt werden. Voraussetzung hierfür sind Administrationsrechte, da ein virtuelles TAP Device installiert und Routen gesetzt werden müssen. Die komprimierten Ordner enthalten neben den SSL-VPN Client eine Konfigurationsdatei, die CA- und Client-Zertifikate sowie einen Treiber für die virtuelle TAP-Netzwerkschnittstelle. Zum Installieren der virtuellen Tab Schnittstelle benötigt der Benutzer auf dem verwendeten Rechner Administratorrechte. Die Datei wird entweder vom Administrator der Securepoint Firewall an den Benutzer weitergereicht oder der Benutzer meldet sich an dem Userinterface der Securepoint Firewall an und lädt sich die Datei herunter. | ||

<div> | |||

<div style="display: flex;padding-right:10px;float:left;"> [[Datei:alert-yellow.png]] </div> | |||

<div style="display: flex;"><span style="background-color: #ffc926;padding:10px;border-radius:4px;font-weight:bold;">Die Installation muss mit Administratoren-Rechten durchgeführt werden.</span></div> | |||

</div> | |||

<div style="clear: both;"></div> | |||

<div> | |||

<div style="display: flex;padding-right:10px;float:left;"> [[Datei:alert-yellow.png]] </div> | |||

<div style="display: flex;"><span style="background-color: #ffc926;padding:10px;border-radius:4px;font-weight:bold;">Ab Windows 10 muss der SSL-VPN Client >V2 genutzt werden.</span></div> | |||

</div> | |||

<div style="clear: both;"></div> | |||

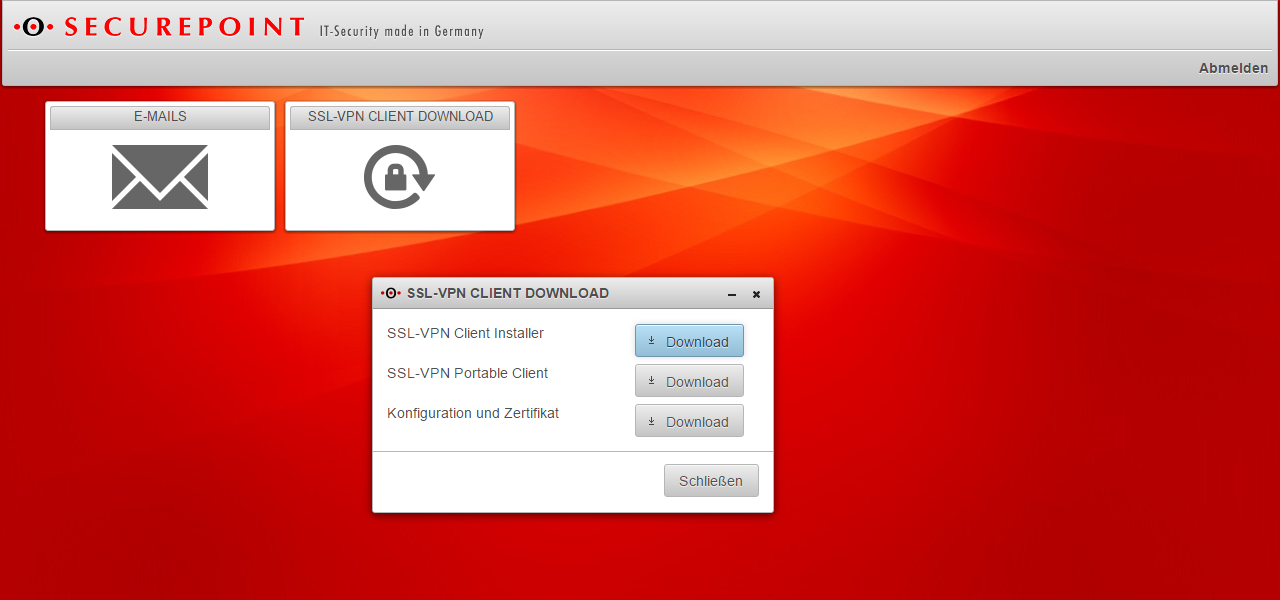

==== Herunterladen des SSL-VPN Clients im Userinterface==== | ==== Herunterladen des SSL-VPN Clients im Userinterface==== | ||

[[Datei:Utm_ssl-vpn_roadwarrior14.png|thumb|240px|User-Interface]] | [[Datei:Utm_ssl-vpn_roadwarrior14.png|thumb|240px|User-Interface]] | ||

<br> | |||

Erreicht wird das Userinterface über das interne Interface der Securepoint Appliance. Ein Zugriff von externen Benutzern ist nur möglich, wenn die Implizite SSL Regeln aktiviert ist, die den Zugriff vom Internet auf das externe Interface per HTTPS erlaubt. | Erreicht wird das Userinterface über das interne Interface der Securepoint Appliance. Ein Zugriff von externen Benutzern ist nur möglich, wenn die Implizite SSL Regeln aktiviert ist, die den Zugriff vom Internet auf das externe Interface per HTTPS erlaubt. | ||

<br> | <br> | ||

| Zeile 115: | Zeile 104: | ||

*SSL-VPN Portable Client | *SSL-VPN Portable Client | ||

*Konfiguration und Zertifikat | *Konfiguration und Zertifikat | ||

< | <div style="clear: both;"></div> | ||

<div> | |||

<div style="display: flex;padding-right:10px;float:left;"> [[Datei:alert-yellow.png]] </div> | |||

<div style="display: flex;"><span style="background-color: #ffc926;padding:10px;border-radius:4px;font-weight:bold;">Die Konfiguration und Zertifikate sind in den Client Versionen bereits vorhanden.</span></div> | |||

</div> | |||

<div style="clear: both;"></div> | |||

===Hinweise=== | ===Hinweise=== | ||

====Verschlüsselung==== | ====Verschlüsselung==== | ||

Standartmäßig wird ein Blowfish-CBC Verfahren angewendet. Das Verschlüsselungsverfahren kann im Serverprofil angepasst werden. | Standartmäßig wird ein Blowfish-CBC Verfahren angewendet. Das Verschlüsselungsverfahren kann im Serverprofil angepasst werden. | ||

<div> | |||

<div style="display: flex;padding-right:10px;float:left;"> [[Datei:alert-yellow.png]] </div> | |||

<div style="display: flex;"><span style="background-color: #ffc926;padding:10px;border-radius:4px;font-weight:bold;">Die Parameter müssen auf Server- und Client-Seite identisch sein. Ansonsten ist eine Datenübertragung nicht möglich.</span></div> | |||

</div> | |||

<div style="clear: both;"></div> | |||

====Regeln==== | ====Regeln==== | ||

| Zeile 141: | Zeile 131: | ||

==== Hinweis zu vorgeschalteten Routern/Modems==== | ==== Hinweis zu vorgeschalteten Routern/Modems==== | ||

Es kommt immer wieder zu Problemen mit der Stabilität der Verbindung, wenn ein Router/Modem vor der Appliance ebenfalls eine aktive Firewall hat. Bitte auf diesen Geräten jegliche Firewall-Funktionalität [[Drittgeräte-Firewalls|deaktivieren]]. | Es kommt immer wieder zu Problemen mit der Stabilität der Verbindung, wenn ein Router/Modem vor der Appliance ebenfalls eine aktive Firewall hat. Bitte auf diesen Geräten jegliche Firewall-Funktionalität [[Drittgeräte-Firewalls|deaktivieren]]. | ||

<div> | |||

<div style="display: flex;padding-right:10px;float:left;"> [[Datei:alert-yellow.png]] </div> | |||

<div style="display: flex;"><span style="background-color: #ffc926;padding:10px;border-radius:4px;font-weight:bold;">Es muss sichergestellt werden, dass die benötigten Ports weitergeleitet werden.</span></div> | |||

</div> | |||

<div style="clear: both;"></div> | |||

====IPv6 für eingehende Verbindungen==== | ====IPv6 für eingehende Verbindungen==== | ||

In den Einstellungen des Roadwarriorserver kann unter Allgemein -> Protokoll das Protokoll UDP6 oder TCP6 für IPv6 aktiviert werden. | In den Einstellungen des Roadwarriorserver kann unter Allgemein -> Protokoll das Protokoll UDP6 oder TCP6 für IPv6 aktiviert werden. | ||

Aktuelle Version vom 7. Februar 2025, 16:31 Uhr

notempty

Informationen

Letzte Anpassung zur Version: 11.7

Bemerkung: Funktions- und Designanpassung

Vorherige Versionen: 11.6.11

Einleitung

Eine Roadwarrior-Verbindung verbindet einzelne Hosts mit dem lokalen Netzwerk. Dadurch kann sich beispielsweise ein Außendienstmitarbeiter mit dem Netzwerk der Zentrale verbinden. SSL-VPN benutzt zur Verschlüsselung der Verbindung den TLS/SSL Standard.

Roadwarrior konfiguration

Nach dem Login auf das Administrations-Interface der Firewall (im Auslieferungszustand: https://192.168.175.1:11115) kann unter "VPN" und "SSL-VPN" eine SSL-VPN Verbindung hinzugefügt werden.

Einrichtungsassistent

Schritt 1

Im Installationsschritt 1 wird der Verbindungstyp ausgewählt, es stehen folgende Verbindungen zur Verfügung.

- Roadwarrior Server

- Site to Site Server

- Site to Site Client

Für die Konfiguration des Roadwarrior Servers wird dieser ausgewählt.

Schritt 2

Die Einstellung "IPv6 über IPv4" zu verwenden kann im Installationsschritt 2 eingeschaltet werden.

Schritt 3

Lokale Einstellungen für den Roadwarrior Server können im Schritt 3 getätigt werden. Hier kann ein Name für die Verbindung eingetragen, Protokoll und Port ausgewählt, ein Serverzertifikat gewählt - durch einen Klick auf die Schaltfläche mit dem Fenster kann eine CA und ein Zertifikat erstellt werden - und die Servernetzwerke freigegeben werden.

Schritt 4

Im Installationsschritt 4 wird das Transfernetz für den Roadwarrior eingetragen.

Schritt 5

Die Benutzerauthentisierung wird im letzten Schritt ausgewählt. Danach kann der Einrichtungsassistent abgeschlossen werden.

- None = Authentifizierung nur über die Zertifikate

- Local = Lokale Benutzer und AD Gruppen

- Radius = Radius Server

Schritt 6

In der SSL-VPN Übersicht werden alle konfigurierten Verbindungen angezeigt.

Regelwerk

Unter Firewall -> Implizierte Regeln -> VPN kann das Protokoll, welches für die Verbindung genutzt wird aktiviert werden. Diese Implizierte Regel gibt die Ports, welche für SSL VPN Verbindungen genutzt werden, auf die WAN-Schnittstellen frei. Soll der Anwender den Client vom User-Interface herunterladen, muss dies hier zusätzlich freigegeben werden. Gegebenenfalls muss das Userinterface auf einen anderen Port gelegt werden, wenn Port 443 an einen internen Server weitergeleitet wurde.

Benutzer und Gruppen anlegen

Gruppe

Unter Authentifizierung -> Benutzer muss für die Benutzer, die auf den Roadwarrior zugreifen sollen zunächst eine Gruppe hinzugefügt werden. Die Gruppe muss die Berechtigung SSL-VPN erhalten.

Benutzer

Unter Authentifizierung -> Benutzer muss jedem Benutzer die vorher erstelle Gruppe gegeben werden. Unter dem Reiter SSL-VPN wird der Benutzer weiter konfiguriert. Hier wird für den Benutzer die erstelle SSL-VPN Verbindung und das Client-Zertifikat ausgewählt, sowie das Remote Gateway eingetragen. Das Remote Gateway ist die Adresse der externen Schnittstelle. Diese Adresse muss von extern erreichbar sein.

Wenn der Benutzer selbst die Berechtigung haben soll, den SSL-Client herunterzuladen muss unter den SSL-VPN Einstellungen der SSL-VPN Client Download aktiviert werden.

SSL-VPN Verbindung als Client herstellen

Für Benutzer, die sich per SSL-VPN mit der UTM verbinden möchten, stellt die Appliance einen vorkonfigurierten SSL-VPN Client zur Verfügung. Der Client wird als normal installierbare und portable Version angeboten. Die portable Version kann zum Beispiel auf einen USB-Stick kopiert werden und somit auch an anderen Rechnern ausgeführt werden. Voraussetzung hierfür sind Administrationsrechte, da ein virtuelles TAP Device installiert und Routen gesetzt werden müssen. Die komprimierten Ordner enthalten neben den SSL-VPN Client eine Konfigurationsdatei, die CA- und Client-Zertifikate sowie einen Treiber für die virtuelle TAP-Netzwerkschnittstelle. Zum Installieren der virtuellen Tab Schnittstelle benötigt der Benutzer auf dem verwendeten Rechner Administratorrechte. Die Datei wird entweder vom Administrator der Securepoint Firewall an den Benutzer weitergereicht oder der Benutzer meldet sich an dem Userinterface der Securepoint Firewall an und lädt sich die Datei herunter.

Herunterladen des SSL-VPN Clients im Userinterface

Erreicht wird das Userinterface über das interne Interface der Securepoint Appliance. Ein Zugriff von externen Benutzern ist nur möglich, wenn die Implizite SSL Regeln aktiviert ist, die den Zugriff vom Internet auf das externe Interface per HTTPS erlaubt.

Nach dem Login auf das User-Interface der Firewall (im Auslieferungszustand: https://192.168.175.1:443) kann unter SSL-VPN Client Download der Client heruntergeladen werden.

- SSL-VPN Client Installer

- SSL-VPN Portable Client

- Konfiguration und Zertifikat

Hinweise

Verschlüsselung

Standartmäßig wird ein Blowfish-CBC Verfahren angewendet. Das Verschlüsselungsverfahren kann im Serverprofil angepasst werden.

Regeln

Die Regel im Portfilter muss noch gesetzt werden, diese wird nicht durch den Einrichtungsassistent geschrieben. Mit der Einrichtung der Verbindung wurde ein TUN-Interface erzeugt. Es erhält automatisch die erste IP aus dem in der Verbindung konfigurierten Transfernetz und eine Zone "vpn-openvpn-<servername>". Die Roadwarrior-Clients erhalten eine IP aus diesem Netz und befinden sich in dieser Zone. Dementsprechend muss das Netzwerkobjekt für die Portfilter-Regel angelegt werden.

QoS

Für die VPN-Verbindung können die TOS-Felder für das automatische QoS in den Paketen gesetzt werden. Diese Einstellung kann in den Einstellungen der VPN Verbindung unter "Erweitert" aktiviert werden.

Search Domain

Die Search Domain kann automatisch übermittelt werden. Diese Einstellung kann in den Einstellungen der VPN Verbindung unter "Allgemein" aktiviert werden.

DNS/WINS übermitteln

Der DNS und der WINS können automatisch übermittel werden. Diese Einstellung kann in den Einstellungen der VPN Verbindung unter "Erweitert" aktiviert werden. Die IP-Adressen vom DNS und WINS werden unter "VPN" -> "Globale VPN-Einstellungen" gesetzt.

Hinweis zu vorgeschalteten Routern/Modems

Es kommt immer wieder zu Problemen mit der Stabilität der Verbindung, wenn ein Router/Modem vor der Appliance ebenfalls eine aktive Firewall hat. Bitte auf diesen Geräten jegliche Firewall-Funktionalität deaktivieren.

IPv6 für eingehende Verbindungen

In den Einstellungen des Roadwarriorserver kann unter Allgemein -> Protokoll das Protokoll UDP6 oder TCP6 für IPv6 aktiviert werden.