|

|

| (21 dazwischenliegende Versionen von 2 Benutzern werden nicht angezeigt) |

| Zeile 1: |

Zeile 1: |

| {{DISPLAYTITLE: SSL-VPN Roadwarrior mit iOS oder Android}} | | {{Set_lang}} |

| <p>'''Erstellen der Konfigurations-Dateien für eine SSL-VPN Roadwarrior Verbindung mit iOS oder Android'''</p>

| |

|

| |

|

| <p>Letze Anpassung zur Version: '''11.8.2''' </p>

| | {{#vardefine:headerIcon|spicon-utm}} |

| <p> {{ td | Bemerkung: |

| | {{:UTM/VPN/SSL VPN-Roadwarrior-iOS.lang}} |

| * Artikelanpassung

| |

| * Verwendung der Securepoint Mobile Security App für iOS bzw. Android

| |

| |w=80px}}

| |

| </p>

| |

| <p>Vorherige Versionen: [[UTM/NET/SSL_VPN-Roadwarrior-iOS-11.6 | 11.6.11]] / [[UTM/NET/SSL_VPN-Roadwarrior-iOS-11.7.1 | 11.7.1]]</p>

| |

| <br>

| |

|

| |

|

| ===Einleitung===

| | {{var | neu--Design |

| Da es immer wieder Probleme mit IPSec- und L2TP-VPN durch doppelt genattete Verbindungen oder gesperrte Ports im Zusammenhang mit Mobilen Geräten gibt, haben wir dieses zum Anlass genommen, diese Konfiguration in einem Wiki zu beschreiben.

| | | Neues Design |

| | | New design }} |

|

| |

|

| | </div><div class="new_design"></div>{{TOC2}}{{Select_lang}} |

| | {{Header|12.6.0| |

| | * {{#var:neu--Design}} |

| | |[[UTM/VPN/SSL_VPN-Roadwarrior-iOS_v11.8.2 | 11.8.2]] |

| | [[UTM/NET/SSL_VPN-Roadwarrior-iOS-11.6 | 11.6.11]] |

| | [[UTM/VPN/SSL_VPN-Roadwarrior-iOS_11.7 | 11.7.1]] |

| | }} |

| | ---- |

|

| |

|

| <!--''<span style="color:red;"><b>Achtung! Leider ergibt sich aus der Kombination iOS9 + OpenVPN Connect 1.0.5 ein Problem, sodass sich die Verbindung nicht herstellen lässt. Bis dies nicht in der App mit einer Aktualisierung behoben ist, ist es nicht möglich eine Verbindung herzustellen. </b></span>''<br>

| |

| Die Fehlermeldung im Log lautet:<br>

| |

| TLS_ERROR: BIO read tls_read_plaintext error: error:1408F10B:SSL routines:SSL3_GET_RECORD:wrong version number-->

| |

|

| |

|

| | ==={{#var:Einleitung}}=== |

| | <div class="Einrücken"> |

| | {{#var:Einleitung--desc}} |

| | </div> |

|

| |

|

| ===Vorbereitungen=== | | ==={{#var:Vorbereitungen}}=== |

| Voraussetzung ist die Einrichtung eines SSL-VPN Roadwarrior auf der Securepoint Firewall wie im Artikel [[UTM/VPN/SSL_VPN-Roadwarrior|SSL-VPN Roadwarrior-Wiki]] beschrieben.

| | <div class="Einrücken"> |

| | {{#var:Vorbereitungen--desc}} |

| | </div> |

|

| |

|

| === Konfigurationsdateien bereitstellen === | | ==={{#var:Konfigurationsdateien bereitstellen}}=== |

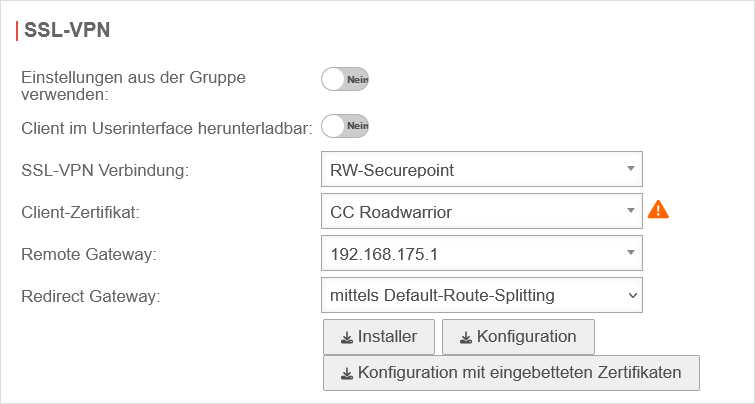

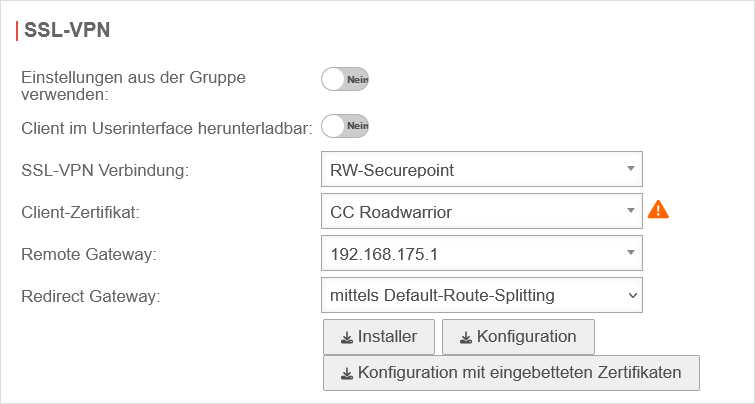

| {{ pt | UTM_v11-8-2_Authentifizierung_Benutzer_SSL-VPN.png | SSL-VPN Einstellungen für Benutzer}}

| | <div class="Einrücken"> |

| <br clear=all>

| | {{#var:Konfigurationsdateien bereitstellen--desc}} |

| * Unter {{Menu | Authentifizierung | Benutzer }} / {{ Reiter | Benutzer }} wird der Benutzer ausgewählt, für den eine SSL-VPN-Verbindung eingerichtet werden soll.

| | </div> |

| * Aufrufen der Details mit {{ Button | | w}}

| |

| * Auswahl Reiter {{ Reiter | SSL-VPN }}

| |

| <div style="margin-left: 30px;"> | |

| {|

| |

| |-

| |

| | style="vertical-align: top; width: 300px;" | {{ b | Einstellungen aus der Gruppe verwenden: }} || style="vertical-align: top;" | {{ ButtonAus | Nein }} || Wenn der Benutzer Mitglied einer Gruppe ist, können die Einstellungen von dort übernommen werden. Die folgenden Einstellungen werden dann hier ausgeblendet und sind im Menü {{ Menu | Authentifizierung | Benutzer }} / {{ Reiter | Gruppen}} zu konfigurieren.

| |

| |-

| |

| |style="vertical-align: top;" | {{ b | Client im Userinterface herunterladbar: }} || style="vertical-align: top;" | {{ ButtonAn | Ja }} || Der Securepoint VPN-Windows-Client kann im User Webinterface (im Standard über Port 1443 erreichbar) herunter geladen werden. Der Port ist konfigurierbar im Menü {{ Menu | Netzwerk | Servereinstellungen}} / {{ Reiter | Servereinstellugnen }} / {{ Kasten | Webserver }} / {{ b |User Webinterface Port: }} : {{ ic | 1443 | c }}. {{a|9}}

| |

| |-

| |

| | style="vertical-align: top;" | {{ b | SSL-VPN Verbindung: }} || style="vertical-align: top; width: 200px;" | {{ ic | RW-SSL-VPN-Verbindung | dr | w=180px}} || Auswahl einer Verbindung, die im Menü {{ Menu | VPN | SSL-VPN }} angelegt wurde. {{a|9}}

| |

| |-

| |

| | style="vertical-align: top;" | {{ b | Client-Zertifikat: }} || style="vertical-align: top;" | {{ ic | RW-SSL-VPN Zertifikat | dr | w=180px }} || {{ spc | ! | o | - | c=gelb }} Es muss ein Zertifikat angegeben werden, mit dem sich der Client gegenüber der UTM authentifiziert. {{a|9}}

| |

| |-

| |

| | style="vertical-align: top;" | {{ b | Remote Gateway: }} || style="vertical-align: top;" | {{ ic | 192.168.175.1 | dr | w=180px }} || IP-Adresse oder im DNS auflösbare Adresse des Gateways, zu dem die Verbindung hergestellt werden soll.{{a|9}}

| |

| |-

| |

| | style="vertical-align: top;" | {{ b | Redirect Gateway: }} ||style="vertical-align: top;" | {{ ButtonAus | Nein }} || Bei Aktivierung wird der gesamte Netzwerkverkehr des Clients über das gewählte Gateway gesendet.{{a|9}}

| |

| |}

| |

|

| |

|

| | ==={{Reiter| SSL-VPN }}=== |

| | {{:UTM/AUTH/Benutzerverwaltung_SSL-VPN}} |

|

| |

|

| [[Datei:UTM116_UI_SSLconfDL.png|250px|thumb|right|Download der Konfigurationsdateien]]

| | <div class="Einrücken"> |

| Zuerst muss die Konfiguration des gewünschten SSL-VPN Benutzers von der Securepoint UTM heruntergeladen und die ZIP-Datei entpackt werden.

| | {{#var:SSL-VPN--desc}} |

| | <br clear=all></div> |

|

| |

|

|

| |

|

| | ==={{#var:Übertragung der Konfigurationsdateien}}=== |

| | <div class="Einrücken"> |

| | {{#var:Übertragung der Konfigurationsdateien--desc}} |

| | {{td| {{spc | iOS|o| iOS| c=grau-l}} | {{#var:Konfigurationsdateien-iOS}} | w=100px }} |

| | {{td| {{spc|an|o|Android|c=green}} | {{#var:Konfigurationsdateien-Android}} | w=100px }}<br clear=all> |

| | {{Hinweis-box|{{#var:Übertragung der Konfigurationsdateien-Hinweis}} |g}} |

| | </div> |

|

| |

|

|

| |

|

| | | ==={{#var:VPN Verbindung auf dem Mobilgerät herstellen}}=== |

| | | <div class="Einrücken"> |

| | | {{#var:VPN Verbindung auf dem Mobilgerät herstellen--desc}} |

| | |

| | |

| | |

| [[Datei:Win10_WE_SSL-confdat.png|250px|thumb|right|SSL-VPN Dateien]]

| |

| Dieses erzeugt einen Ordner in dem sich vier Dateien befinden:

| |

| * ....ovpn

| |

| * ...-cert.pem

| |

| * ...-cert.key

| |

| * ...-ca.pem

| |

| | |

| | |

| [[Datei:iPad_pic1.png|250px|thumb|right|iPad mit OpenVPN App]]

| |

| Die App von OpenVPN muss aus dem AppStore heruntergeladen und installiert werden. [https://itunes.apple.com/de/app/openvpn-connect/id590379981?mt=8 (OpenVPN Connect)]

| |

| | |

| ===Übertragung der Konfigurationsdateien ...=== | |

| ====... mit iTunes====

| |

| [[Datei:Apple_iT_SSLConfdathinz.png|250px|thumb|right|Konfig Dateien über iTunes hinzufügen]]

| |

| Zur Übertragung der Konfigurationsdatei und der Zertifikate wird eine Verbindung vom iOS Gerät mit dem Rechner über iTunes hergestellt. Im Bereich ''Apps'' befindet sich die OpenVPN App, welche markiert wird. Anschließend können die Dateien hinzugefügt werden.

| |

| | |

| | |

| | |

| | |

| | |

| | |

| | |

| | |

| | |

| | |

| ====... ohne iTunes====

| |

| [[Datei:OVPN_KonfDat1.png|250px|thumb|right|Bearbeiten der Konfigurationsdatei]]

| |

| [[Datei:OVPN_KonfDat2.png|250px|thumb|right|Hinzufügen der Zertifikate]]

| |

| Die Zertifikate müssen in die .ovpn Datei eingefügt werden.

| |

| Dazu müssen die Dateien im Editor geöffnet werden.

| |

| | |

| In der Konfigurations-Datei openvpn.ovpn müssen die folgenden Zeilen entfernt werden.

| |

| ca ca.pem

| |

| cert cert.pem

| |

| key cert.key

| |

| | |

| | |

| | |

| | |

| | |

| | |

| | |

| | |

| | |

| | |

| | |

| | |

| | |

| | |

| und dei Inhalt der drei Zertifikat-Dateien unter die letzte Zeile der Konfiguration kopiert werden.

| |

| in der Form:

| |

|

| |

| <ca>

| |

| -----BEGIN CERTIFICATE-----

| |

| -----END CERTIFICATE-----

| |

| </ca>

| |

| | |

| <cert>

| |

| -----BEGIN CERTIFICATE-----

| |

| -----END CERTIFICATE-----

| |

| </cert>

| |

| | |

| <key>

| |

| -----BEGIN PRIVATE KEY-----

| |

| -----END PRIVATE KEY-----

| |

| </key>

| |

| | |

| | |

| Nun müssen die Änderungen gespeichert werden und auf das Apple Gerät übertragen werden.

| |

| | |

| | |

| | |

| | |

| | |

| | |

| | |

| | |

| | |

| | |

| [[Datei:iPad_pic2.png|250px|thumb|right|Importieren der openvpn.ovpn Datei]]

| |

| Die angepasste *.ovpn Datei muss importiert werden. z.B. indem diese per E-Mail an das iOS Gerät versendet wird.

| |

| | |

| | |

| | |

| | |

| | |

| | |

| | |

| | |

| | |

| | |

| | |

| | |

| | |

| | |

| <div style="clear: both;"></div>

| |

| ===Konfiguration auf dem iOS Gerät===

| |

| <div> | |

| <div style="display: flex;padding-right:10px;float:left;"> [[Datei:alert-yellow.png]] </div>

| |

| <div style="display: flex;"><span style="background-color: #ffc926;padding:10px;border-radius:4px;font-weight:bold;">Jeder Benutzer des Apple-Gerätes kann die VPN Verbindung aktivieren und nutzen.</span></div>

| |

| </div> | | </div> |

| <div style="clear: both;"></div>

| |

| [[Datei:iPad_pic3.png|250px|thumb|right|Auswahl des VPN-Profils]]

| |

| Die Verbindung kann durch ein Klick auf den Profilnamen hinter dem Zahnrad bearbeitet werden.

| |

|

| |

|

| |

|

| |

|

| |

|

| |

|

| |

|

| |

|

| |

|

| |

|

| |

|

| |

|

| |

|

| |

|

| |

|

| |

|

| |

| [[Datei:iPad_pic4.png|250px|thumb|right|Eingabe Benutzername und Kennwort]]

| |

| Unter User ID und Password die Daten müssen die Benutzerdaten, die für diesen Benutzer auf der Securepoint UTM hinterlegt sind eingetragen werden.

| |

|

| |

| Mit Aktivierung des Button ''Save‘‘ können die Daten gepeichert werden.

| |

| Um die Verbindung herzustellen, muss der Button ‘‘Connection‘‘ aktiviert werden

| |

|

| |

| Eine Internetverbindung per UMTS oder WLAN muss bestehen.

| |

|

| |

|

| |

|

| |

|

| |

|

| |

|

| |

| [[Datei:iPad_pic5.png|250px|thumb|right|OpenVPN Connect]]

| |

| Der ‘‘Status‘‘ wechselt von Disconnected zu Connected und oben in der Statusanzeige erscheint das Symbol [[Datei:iPad_VPNsym.png|25px]].

| |

|

| |

|

| |

|

| |

|

| |

|

| |

|

| |

|

| |

|

| |

|

| |

|

| |

|

| |

| Damit ist die Verbindung zur Securepoint UTM hergestellt.

| |

In dieser Seite werden die Variablen für unterschiedliche Sprachen definiert.

Diese Seite wird auf folgenden Seiten eingebunden

Erstellen der Konfigurations-Dateien für eine SSL-VPN Roadwarrior Verbindung mit iOS oder Android

Letzte Anpassung zur Version: 12.6.0

Neu:

notemptyDieser Artikel bezieht sich auf eine Beta-Version

Einleitung

Vorbereitungen

Voraussetzung ist die Einrichtung eines SSL-VPN Roadwarriors auf der Securepoint Firewall wie im Artikel SSL-VPN Roadwarrior beschrieben.

Konfigurationsdateien bereitstellen

Die Konfigurationsdateien lassen sich in der Benutzerverwaltung herunterladen:

- Unter Bereich Benutzer wird der Benutzer ausgewählt,

für den eine SSL-VPN-Verbindung eingerichtet werden soll.

- Aufrufen der Details mit

SSL-VPN

| Beschriftung |

Wert |

Beschreibung

|

SSL-VPN Einstellungen für Benutzer Die Schaltflächen Installer, Konfiguration und Konfiguration mit eingebetteten Zertifikaten werden nur angezeigt, wenn man einen Benutzer bereits gespeichert hat und diesen bearbeitet SSL-VPN Einstellungen für Benutzer Die Schaltflächen Installer, Konfiguration und Konfiguration mit eingebetteten Zertifikaten werden nur angezeigt, wenn man einen Benutzer bereits gespeichert hat und diesen bearbeitet

|

| Einstellungen aus der Gruppe verwenden: |

Nein |

Wenn der Benutzer Mitglied einer Gruppe ist, können die Einstellungen von dort übernommen werden. Die folgenden Einstellungen werden dann hier ausgeblendet und sind im Menü Bereich Gruppen zu konfigurieren.

|

| Client im Userinterface herunterladbar |

Ja |

Der Securepoint VPN-Windows-Client kann im User Webinterface (im Standard über Port 1443 erreichbar) heruntergeladen werden. Der Port ist konfigurierbar im Menü Bereich Servereinstellungen Schaltfläche Webserver / User Webinterface Port: : 1443.

|

| SSL-VPN Verbindung: |

RW-Securepoint |

Auswahl einer Verbindung, die im Menü angelegt wurde.

|

| Client-Zertifikat: |

CC Roadwarrior |

Es muss ein Zertifikat angegeben werden, mit dem sich der Client gegenüber der UTM authentifiziert.

Es können auch ACME-Zertifikate genutzt werden.

|

| Remote Gateway: |

192.168.175.1 (Beispiel-IP) |

Externe IP-Adresse oder im DNS auflösbare Adresse des Gateways, zu dem die Verbindung hergestellt werden soll.

|

| Redirect Gateway: |

mittels Default-Route-Splitting notempty |

Der gesamte Datenverkehr wird in den Tunnel geleitet. Der VPN-Tunnel fungiert als primäres Standard-Gateway. Falls der Tunnel nicht antwortet, wird das reguläre Standard-Gateway genutzt.

|

| mittels Ersetzen des Standard-Gateways (veraltet) |

Der gesamte Datenverkehr wird in den Tunnel geleitet. Ersetzt das Standard Gateway vollständig (ohne Fallback)

|

| Aus |

Nur Ziele hinter dem VPN werden in den Tunnel geleitet. Für alle anderen Ziele wird das Default Gateway verwendet

|

Installer

notemptyARM-64 Version verfügbarPortable x64 und ARM-64 Version verfügbarWindows Client verfügbar

Die Schaltflächen werden nur bei bereits angelegten Benutzern angezeigt |

Lädt ein Installationsprogramm herunter, mit dem man entweder

- den aktuellen Windows VPN-Client installiert oder alternativ

- den Windows VPN-Client als portable Version (ohne Installation) herunterladen und nutzen kann

Der installierte Client aktualisiert sich bei neuen Updates eigenständig - unabhängig von der UTM-Version.

|

| Konfiguration |

Lädt die Konfigurationsdateien für beliebige VPN-Clients herunter. Die Datei enthält im Ordner local_firewall.securepoint.local.tblk die dazu notwendigen Konfigurationsdateien und Zertifikate.

|

| Konfiguration mit eingebetteten Zertifikaten notempty |

Lädt die Konfigurationsdatei für beliebige VPN-Clients herunter.

Die Zertifikate werden dabei direkt in die ovpn-Datei geschrieben.

|

| Der Dateiname enthält den Benutzernamen und notempty den Typ der Datei (Installer, Konfig oder inline)

|

|

|

Herunterladen der Konfigurationsdateien, die in der Securepoint VPN Client App verwendet werden mit Konfiguration.

Übertragung der Konfigurationsdateien

Die .zip-Datei kann nun an das mobile Gerät übertragen werden:

- iOS

- Verwendung von iTunes, Apple-Konfigurator2 oder über einen geeigneten Cloud-Dienst.

Speichern der .zip-Datei unter Speicherorte / Auf meinem iPhone / Securepoint VPN Client / Benutzer.zip

- Android

- Übertragung per USB oder über einen geeigneten Cloud-Dienst.

notemptyVon der Übertragung per Mail oder Cloud-Diensten, die nicht DSGVO-konform sind, wird aus Sicherheitsgründen abgeraten!

VPN Verbindung auf dem Mobilgerät herstellen

Installation der Securepoint VPN Client App und Import der Konfigurations-Datei in die jeweilige App, wird hier beschrieben: iOS bzw. Android

SSL-VPN Einstellungen für Benutzer

SSL-VPN Einstellungen für Benutzer