KKeine Bearbeitungszusammenfassung |

K Textersetzung - „#WEITERLEITUNG(.*)Preview1260\n“ durch „“ Markierung: Weiterleitung entfernt |

||

| (7 dazwischenliegende Versionen von 2 Benutzern werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

{{ | {{Set_lang}} | ||

{{#vardefine:headerIcon|spicon-utm}} | |||

< | {{:UTM/VPN/SSL VPN-Roadwarrior-iOS.lang}} | ||

* | |||

{{var | neu--Design | |||

| Neues Design | |||

| New design }} | |||

</div><div class="new_design"></div>{{TOC2}}{{Select_lang}} | |||

{{Header|12.6.0| | |||

* {{#var:neu--Design}} | |||

|[[UTM/VPN/SSL_VPN-Roadwarrior-iOS_v11.8.2 | 11.8.2]] | |||

[[UTM/NET/SSL_VPN-Roadwarrior-iOS-11.6 | 11.6.11]] | |||

[[UTM/VPN/SSL_VPN-Roadwarrior-iOS_11.7 | 11.7.1]] | |||

}} | |||

---- | ---- | ||

=== | ==={{#var:Einleitung}}=== | ||

<div class="Einrücken"> | |||

{{#var:Einleitung--desc}} | |||

</div> | |||

==={{#var:Vorbereitungen}}=== | |||

<div class="Einrücken"> | |||

{{#var:Vorbereitungen--desc}} | |||

</div> | |||

==={{#var:Konfigurationsdateien bereitstellen}}=== | |||

<div class="Einrücken"> | |||

{{#var:Konfigurationsdateien bereitstellen--desc}} | |||

</div> | |||

==={{Reiter| SSL-VPN }}=== | |||

{{:UTM/AUTH/Benutzerverwaltung_SSL-VPN}} | {{:UTM/AUTH/Benutzerverwaltung_SSL-VPN}} | ||

<div class="Einrücken"> | |||

{{#var:SSL-VPN--desc}} | |||

<br clear=all></div> | |||

==={{#var:Übertragung der Konfigurationsdateien}}=== | |||

<div class="Einrücken"> | |||

{{#var:Übertragung der Konfigurationsdateien--desc}} | |||

{{td| {{spc | iOS|o| iOS| c=grau-l}} | {{#var:Konfigurationsdateien-iOS}} | w=100px }} | |||

{{td| {{spc|an|o|Android|c=green}} | {{#var:Konfigurationsdateien-Android}} | w=100px }}<br clear=all> | |||

{{Hinweis-box|{{#var:Übertragung der Konfigurationsdateien-Hinweis}} |g}} | |||

</div> | |||

=== VPN Verbindung auf dem Mobilgerät herstellen === | ==={{#var:VPN Verbindung auf dem Mobilgerät herstellen}}=== | ||

< | <div class="Einrücken"> | ||

{{#var:VPN Verbindung auf dem Mobilgerät herstellen--desc}} | |||

</div> | |||

Aktuelle Version vom 16. Januar 2024, 15:16 Uhr

Letzte Anpassung zur Version: 12.6.0

- Neues Design

Einleitung

Sollen Geräte unter iOS oder Android an die UTM angebunden werden, kann dieses am einfachsten mit Hilfe der Securepoint VPN Client App für iOS oder der Securepoint VPN Client App für Android erfolgen. Die Konfigurationsdateien lassen sich einfach von der UTM exportieren und auf den mobilen Endgeräten importieren.

Vorbereitungen

Voraussetzung ist die Einrichtung eines SSL-VPN Roadwarriors auf der Securepoint Firewall wie im Artikel SSL-VPN Roadwarrior beschrieben.

Konfigurationsdateien bereitstellen

Die Konfigurationsdateien lassen sich in der Benutzerverwaltung herunterladen:

- Unter Bereich Benutzer wird der Benutzer ausgewählt,

für den eine SSL-VPN-Verbindung eingerichtet werden soll. - Aufrufen der Details mit

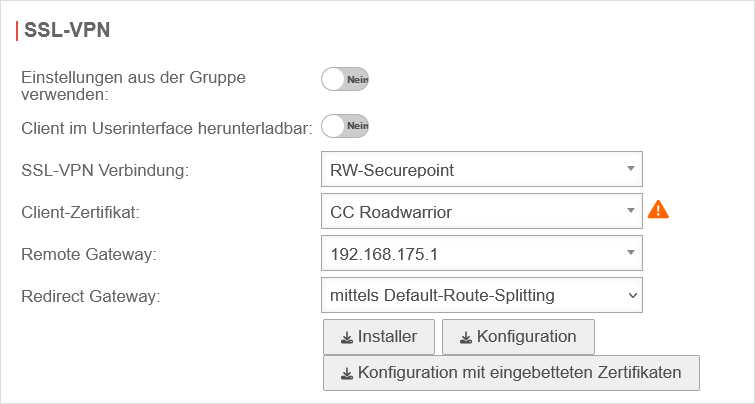

SSL-VPN

| Beschriftung | Wert | Beschreibung | UTMbenutzer@firewall.name.fqdnAuthentifizierungBenutzer  SSL-VPN Einstellungen für Benutzer SSL-VPN Einstellungen für Benutzer |

|---|---|---|---|

| Einstellungen aus der Gruppe verwenden: | Nein | Wenn der Benutzer Mitglied einer Gruppe ist, können die Einstellungen von dort übernommen werden. Die folgenden Einstellungen werden dann hier ausgeblendet und sind im Menü Bereich Gruppen zu konfigurieren. | |

| Client im Userinterface herunterladbar | Ja | Der Securepoint VPN-Windows-Client kann im User Webinterface (im Standard über Port 1443 erreichbar) heruntergeladen werden. Der Port ist konfigurierbar im Menü Bereich Servereinstellungen Schaltfläche / User Webinterface Port: : 1443. | |

| SSL-VPN Verbindung: | RW-Securepoint | Auswahl einer Verbindung, die im Menü angelegt wurde. | |

| Client-Zertifikat: | CC Roadwarrior | Es muss ein Zertifikat angegeben werden, mit dem sich der Client gegenüber der UTM authentifiziert. Es können auch ACME-Zertifikate genutzt werden. | |

| Remote Gateway: | 192.168.175.1 (Beispiel-IP) | Externe IP-Adresse oder im DNS auflösbare Adresse des Gateways, zu dem die Verbindung hergestellt werden soll. | |

| Redirect Gateway: |

mittels Default-Route-Splitting notempty Neu ab v14.1.1 |

Der gesamte Datenverkehr wird in den Tunnel geleitet. Der VPN-Tunnel fungiert als primäres Standard-Gateway. Falls der Tunnel nicht antwortet, wird das reguläre Standard-Gateway genutzt. | |

| mittels Ersetzen des Standard-Gateways (veraltet) | Der gesamte Datenverkehr wird in den Tunnel geleitet. Ersetzt das Standard Gateway vollständig (ohne Fallback) | ||

| Aus | Nur Ziele hinter dem VPN werden in den Tunnel geleitet. Für alle anderen Ziele wird das Default Gateway verwendet | ||

notempty Neu ab v14.1.1 |

Lädt ein Installationsprogramm herunter, mit dem man entweder

Der installierte Client aktualisiert sich bei neuen Updates eigenständig - unabhängig von der UTM-Version. | ||

| Lädt die Konfigurationsdateien für beliebige VPN-Clients herunter. Die Datei enthält im Ordner local_firewall.securepoint.local.tblk die dazu notwendigen Konfigurationsdateien und Zertifikate. | |||

| notempty Neu ab v14.0.1 |

Lädt die Konfigurationsdatei für beliebige VPN-Clients herunter. Die Zertifikate werden dabei direkt in die ovpn-Datei geschrieben. | ||

| Der Dateiname enthält den Benutzernamen und notempty Neu ab v14.1.1 | |||

Herunterladen der Konfigurationsdateien, die in der Securepoint VPN Client App verwendet werden mit .

Übertragung der Konfigurationsdateien

Die .zip-Datei kann nun an das mobile Gerät übertragen werden:

- iOS

- Verwendung von iTunes, Apple-Konfigurator2 oder über einen geeigneten Cloud-Dienst.

Speichern der .zip-Datei unter Speicherorte / Auf meinem iPhone / Securepoint VPN Client / Benutzer.zip

- Android

- Übertragung per USB oder über einen geeigneten Cloud-Dienst.

notempty