K Weiterleitung auf UTM/RULE/Hidenat Exclude v11.7 entfernt Markierung: Weiterleitung entfernt |

K Textersetzung - „sptable2 spezial“ durch „sptable2 Paketfilter“ |

||

| (Eine dazwischenliegende Version desselben Benutzers wird nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

{{Set_lang}} | {{Set_lang}} | ||

{{#vardefine:headerIcon|spicon-utm}} | {{#vardefine:headerIcon|spicon-utm}} | ||

{{:UTM/RULE/Hidenat_Exclude.lang}} | {{:UTM/RULE/Hidenat_Exclude.lang}} | ||

</div><div class="new_design"></div>{{Select_lang}} | |||

{{Header|12.6.0| | |||

* {{#var:neu--rwi}} | |||

|[[UTM/RULE/Hidenat_Exclude_v12.1 | 12.1]] | |||

[[UTM/RULE/Hidenat_Exclude_v11.7 | 11.7]] | |||

|{{Menu-UTM|Firewall|{{#var:Paketfilter}} }} | |||

}} | |||

---- | |||

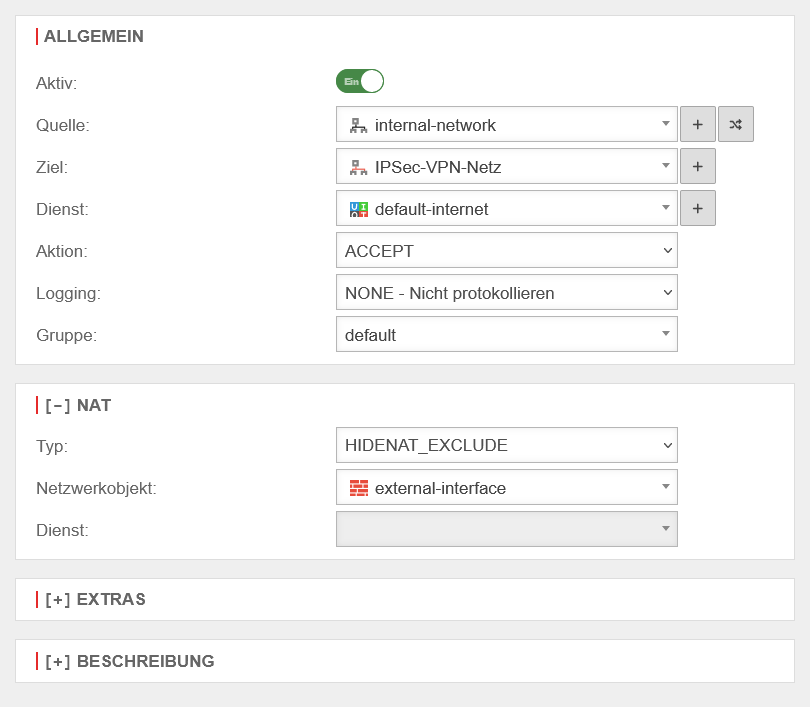

=== {{#var:HideNat Exclude}} === | |||

{| class="sptable2 pd5 zh1 Einrücken noborder" | |||

{ | | {{#var:HideNat Exclude--desc}}<br> | ||

{{#var:Regel-Detail}} | |||

| class="Bild" rowspan="5" | {{Bild| {{#var:HideNat Exclude--Bild}} | {{#var:HideNat Exclude--cap}}||{{#var:Regel hinzufügen}}|Firewall|{{#var:Paketfilter}}|icon=fa-save|icon2=fa-floppy-disk-circle-xmark|icon3=fa-close}} | |||

|- | |||

| | |||

}}<br> | {| class="sptable2 pd5 Einrücken nonoborder" | ||

{{#var: | |||

{{ | |||

{{#var: | |||

{| class="sptable2 pd5" | |||

|- | |- | ||

! {{#var:cap}} !! {{#var:val}} | ! {{#var:cap}} !! {{#var:val}} | ||

|- | |- | ||

| {{ | | {{b|{{#var:Quelle}}: }} || {{ic|internal-network|dr|icon=network|iconborder=none|class=mw13}} | ||

|- | |||

| {{b|{{#var:Ziel}}: }} || {{ic|internal-network|dr|icon=vpn-network|iconborder=none|class=mw13}} | |||

|- | |- | ||

| {{ | | {{b|{{#var:Dienst}}: }} || {{ic|default-internet|dr|icon=dienste|iconborder=none|class=available}} | ||

|- | |- | ||

| {{ | | {{b|{{#var:Aktion}}: }} || {{Button|ACCEPT|dr|class=available}} | ||

|} | |||

|- | |- | ||

| {{Kasten| | | <div class="einrücken">{{Kasten|[ - ] NAT}}</div> | ||

|- | |- | ||

| { | | | ||

{| class="sptable2 pd5 Einrücken nonoborder" | |||

| {{b|{{#var:Typ}}: }} || {{Button|HIDENAT EXCLUDE|dr|class=available}} | |||

|- | |- | ||

| {{ | | {{b|{{#var:Netzwerkobjekt}}: }} || {{Button|external-interface|dr|class=available}} | ||

|} | |||

|- class=Leerzeile | |||

| | |||

|} | |} | ||

<div class="einrücken"> | |||

{{ | {{Hinweis-box|{{#var:HideNat Exclude--Regelreihenfolge}}|g}} | ||

{| class="sptable2 Paketfilter pd5 tr--bc__white zh1 nonoborder" | |||

|- class="bold small no1cell" | |||

<br clear= | | rowspan="3" class="Leerzeile pd0 pdr05 bc__default fs-initial normal" | {{#var:Portfilterregel--desc}} | ||

| || # || class=mw12 | {{#var:Quelle}} || class=mw12 | {{#var:Ziel}} || class=mw12 | {{#var:Dienst}} || class=mw6 | NAT|| class=mw7 | {{#var:Aktion}} || {{#var:Aktiv}} || class=mw5 | | |||

|- | |||

| {{spc|drag|o|-}} || || {{spc|network|o|-}} internal-network || {{spc|vpn-network|o|-}} IPSec-VPN-Netz|| {{spc|dienste|o|-}} default-internet|| {{Kasten|HNE|blau}} || {{Kasten|Accept|grün}} || {{ButtonAn|{{#var:Ein}}}} || {{Button||w|fs=14}}{{Button||trash|fs=14}} | |||

|- | |||

| {{spc|drag|o|-}} || || {{spc|network|o|-}} internal-network || {{spc|world|o|-}} internet || {{spc|dienste|o|-}} default-internet|| {{Kasten|HN|blau}} || {{Kasten|Accept|grün}} || {{ButtonAn|{{#var:Ein}}}} || {{Button||w|fs=14}}{{Button||trash|fs=14}} | |||

|} | |||

<br clear=all></div> | |||

Aktuelle Version vom 29. Mai 2024, 10:48 Uhr

Hidenat-Exclude Regeln

Letzte Anpassung zur Version: 12.6.0

Neu:

- Aktualisierung zum Redesign des Webinterfaces

Dieser Artikel bezieht sich auf eine Beta-Version