KKeine Bearbeitungszusammenfassung |

KKeine Bearbeitungszusammenfassung |

||

| (2 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

{{Set_lang}} | {{Set_lang}} | ||

{{#vardefine:headerIcon|spicon-utm}} | {{#vardefine:headerIcon|spicon-utm}} | ||

{{:UTM/APP/Captive_Portal.lang}} | {{:UTM/APP/Captive_Portal.lang}} | ||

</div>{{DISPLAYTITLE:{{#var:display}}}}{{TOC2}} {{Select_lang}} | </div><!-- {{DISPLAYTITLE:{{#var:display}}}} --><div class="new_design"></div>{{TOC2}} {{Select_lang}} | ||

{{:UTM/APP/Captive_Portal_extern-lokal}} | {{:UTM/APP/Captive_Portal_extern-lokal}} | ||

| Zeile 15: | Zeile 15: | ||

<div class="Einrücken notocnumber"> | <div class="Einrücken notocnumber"> | ||

{{#var:ACME-Zertifikat erstellen--desc}} | {{#var:ACME-Zertifikat erstellen--desc}} | ||

<li class="list--element__alert list--element__warning">{{#var:ACME-Zertifikat--Hinweis-Wildcard}}</li> | |||

{{Einblenden| {{#var:Details anzeigen}} | {{#var:hide}} | true | dezent }} | {{Einblenden| {{#var:Details anzeigen}} | {{#var:hide}} | true | dezent }} | ||

Aktuelle Version vom 7. Mai 2024, 08:13 Uhr

- Es sind keine Änderungen an den Servereinstellungen mehr erforderlich

- Es können ACME-Wildcard-Zertifikate für die Landingpage verwendet werden

- 05.2024: Aktualisierung zum Redesign des Webinterfaces

12.1.9 (externe & lokale Zertifikate) 11.8.7 (externe Zertifikate) 11.8.7 (lokale Zertifikate) 11.7.3 (externe Zertifikate) 11.7.3 (lokale Zertifikate) 11.7

Vorbemerkung

Das Captive Portal leitet einen HTTP-Client in einem Netzwerk auf eine spezielle Webseite (sog. Landingpage) um, bevor dieser sich normal in das Internet verbinden kann. So muss die Annahme der Nutzungsbedingung erfolgen und es kann eine zusätzliche Authentifizierung konfiguriert werden.

Es wird empfohlen entweder ein ACME-Zertifikat oder ein käuflich erworbenes Zertifikat von einer offiziellen CA (oder ein bereits vorhandenes Wildcardzertifikat) für das Captive Portal zu verwenden, um späteren Irritationen wegen Warnmeldungen des Browsers vorzubeugen.

Planung

Folgende Aspekte sollten vor der Konfiguration bedacht werden:

- Für welche Netze soll das Captive Portal konfiguriert werden?

Werden ausschließlich alle potentiellen Nutzer erreicht? - Wie und von wem werden die Nutzungsbedingungen geschrieben?

- Soll eine Authentifizierung stattfinden?

- Welche internen Webserver dürfen aus dem Netz hinter dem Captive Portal nicht erreicht werden?

Für eine Nutzung des Captive Portals müssen nur wenige Vorbereitungen getroffen werden:

- Es muss ein Zertifikat für die Landingpage zur Verfügung stehen

- Implizite und Portfilteregeln müssen den Zugriff erlauben

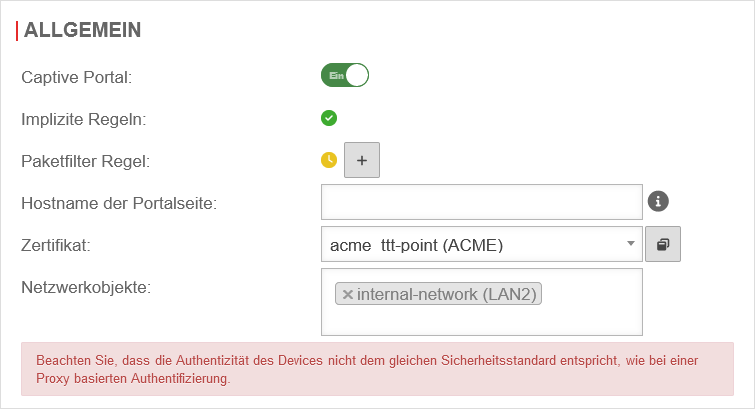

Der Hostname der Portalseite wird unter Bereich Allgemein konfiguriert.

Zertifikat bereit stellen

ACME-Zertifikat erstellen

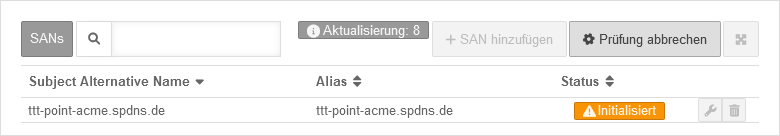

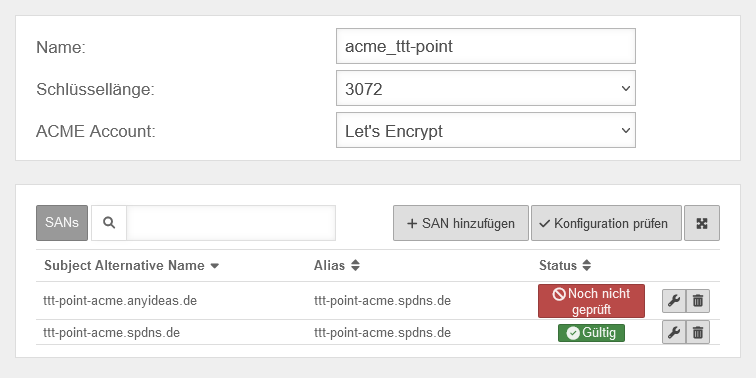

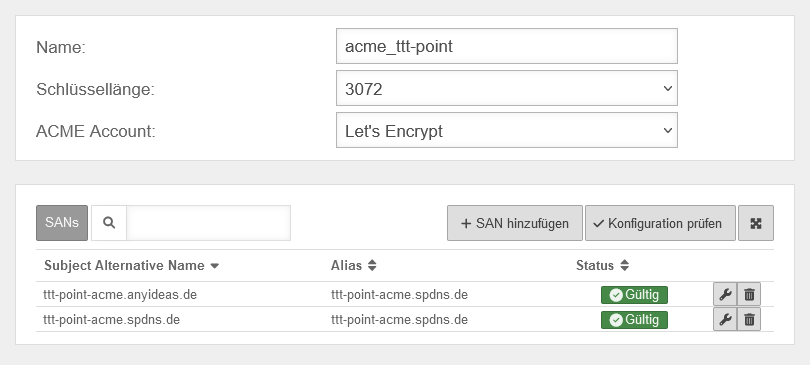

Um ACME Zertifikate (Let's Encrypt) nutzen zu können sind folgende Schritte erforderlich:

- ACME Dienst aktivieren

- ACME Challenge Token auf spDyn generieren

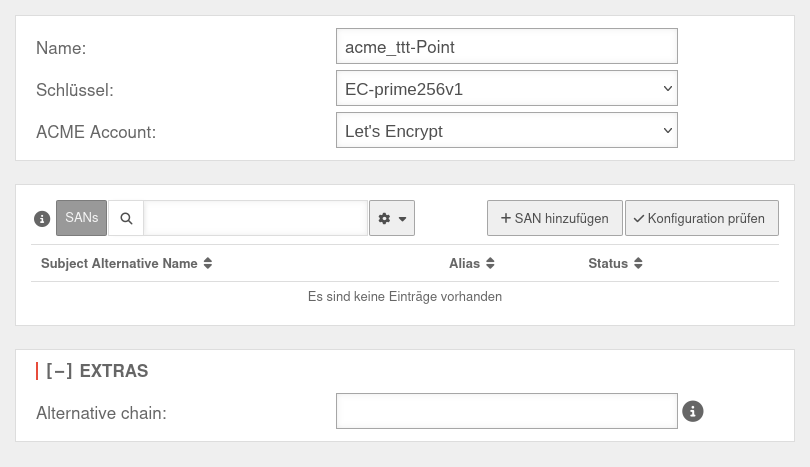

- Zertifikat anlegen

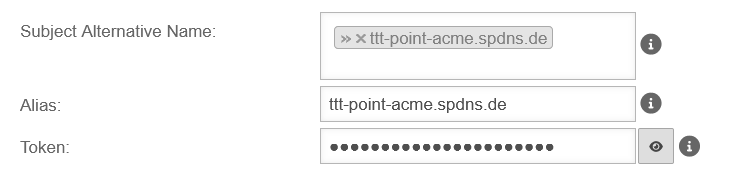

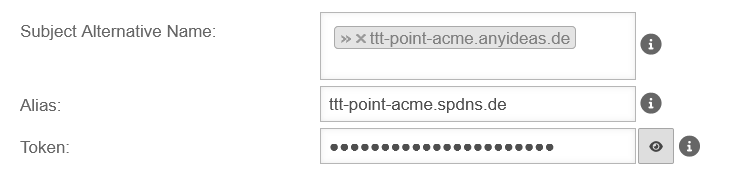

- SAN mit dem spDyn Hostnamen und dem Token hinzufügen

- Zertifikat erstellen

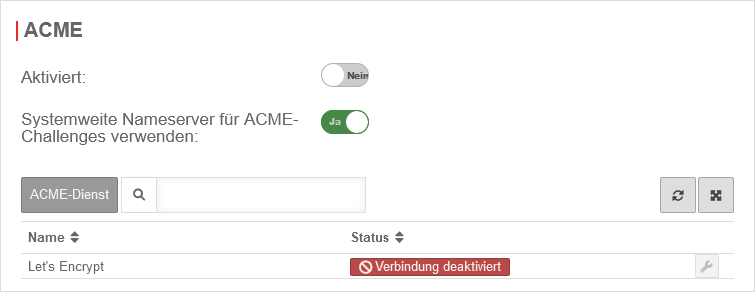

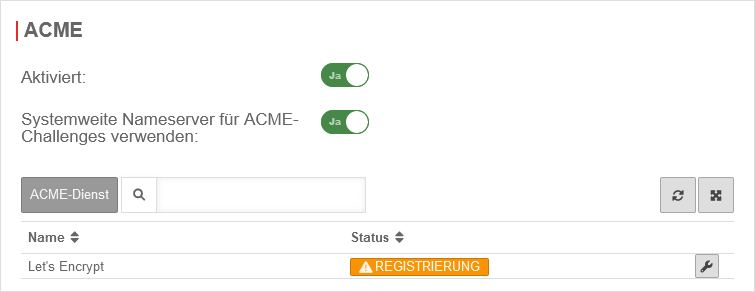

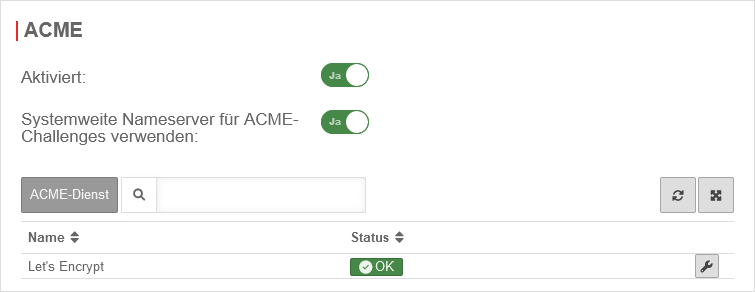

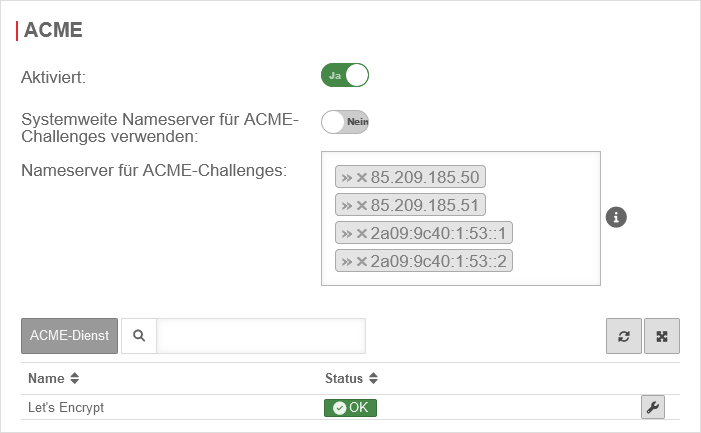

Bereich ACME

| Beschriftung | Wert | Beschreibung | UTMbenutzer@firewall.name.fqdnAuthentifizierung

|

|---|---|---|---|

| Aktiviert: | Ja | Aktiviert die Nutzung von ACME-Zertifikaten. Weitere Informationen siehe unten ACME Dienst aktivieren. | |

| Systemweite Nameserver für ACME-Challenges verwenden: | Ja | Sollten die Adressen für die Server zur Verlängerung der ACME-Challenges nicht über den systemweiten Nameserver aufgelöst werden können (z.B. wg. konfigurierter Relay- oder Foreward-Zonen) können bei Deaktivierung Nein alternative Nameserver eingetragen werden. | |

| Nameserver für ACME-Challenges: Bei deaktivierten systemweiten Nameserver für ACME-Challenges nutzbar |

»85.209.185.50»85.209.185.51»2a09:9c40:1:53::1»2a09:9c40:1:53::2 | Hier lassen sich die Nameserver für die ACME-Challenges eintragen. | |

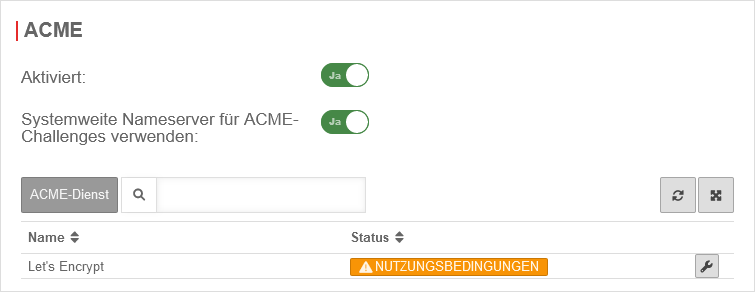

ACME Dienst aktivieren

Um ACME Zertifikate nutzen zu können, muss dies unter Bereich ACME Aktiviert: Ja aktiviert werden.

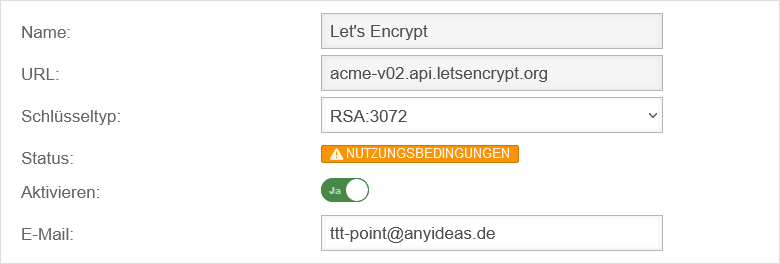

- Sobald der Dienst aktiviert wurde und dies mit gespeichert wurde, wird der Link zu den Nutzungsbedingungen geladen und es lassen sich die Einstellungen aufrufen.

- Mit der Schaltfläche Aktivieren Ja und dem Hinterlegen einer E-Mail Adresse für Benachrichtigungen durch den ACME Dienstanbieter (hier: Let's Encrypt) lassen sich die Angaben unter speichern.

- Daraufhin wird ein Dialog eingeblendet mit einem Link zu den Nutzungsbedingungen, die akzeptiert Ja werden müssen.

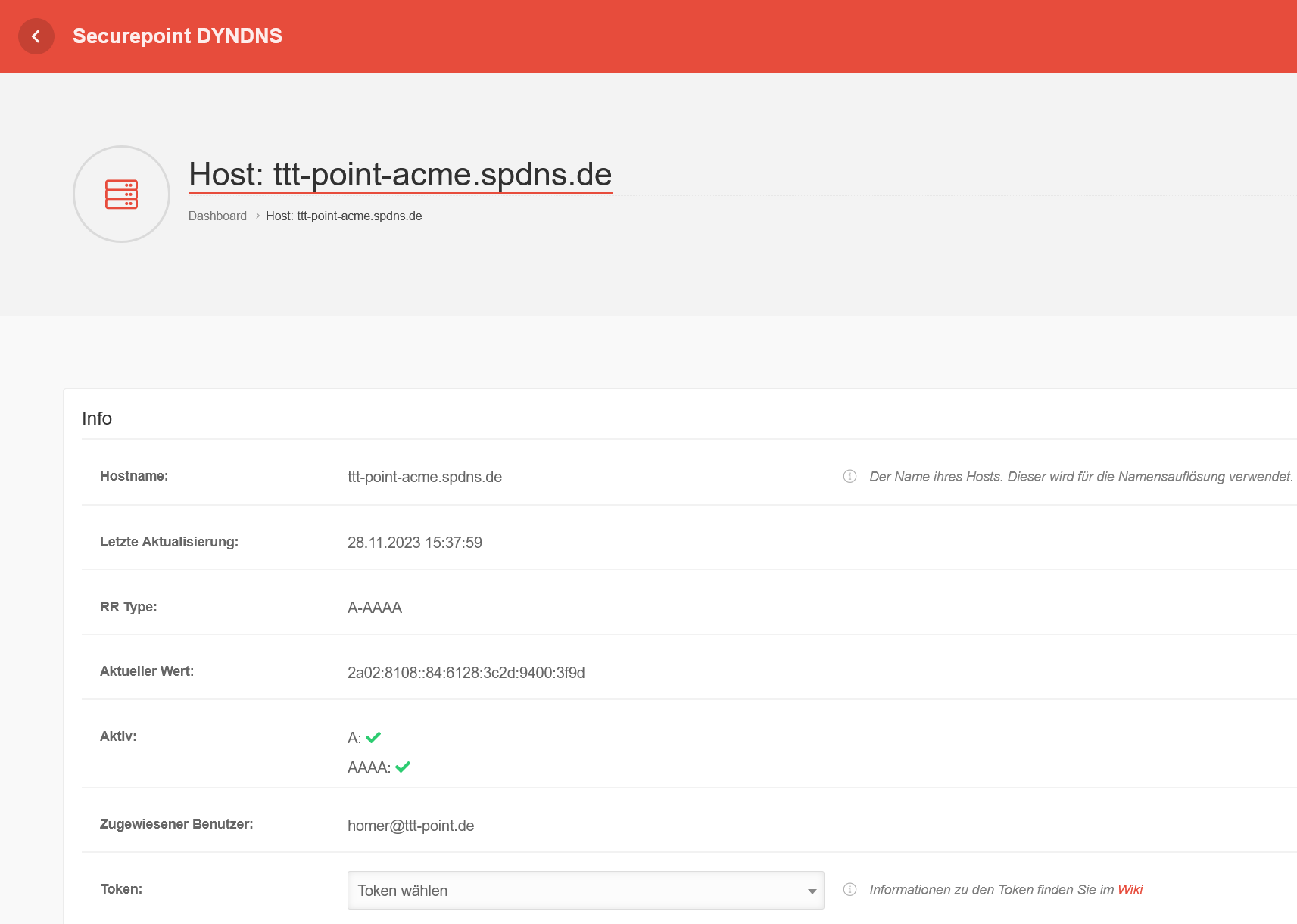

Token generieren

spDYN Für die Erzeugung der Zertifikate ist zunächst der ACME-Token im spDYN Portal zu generieren.

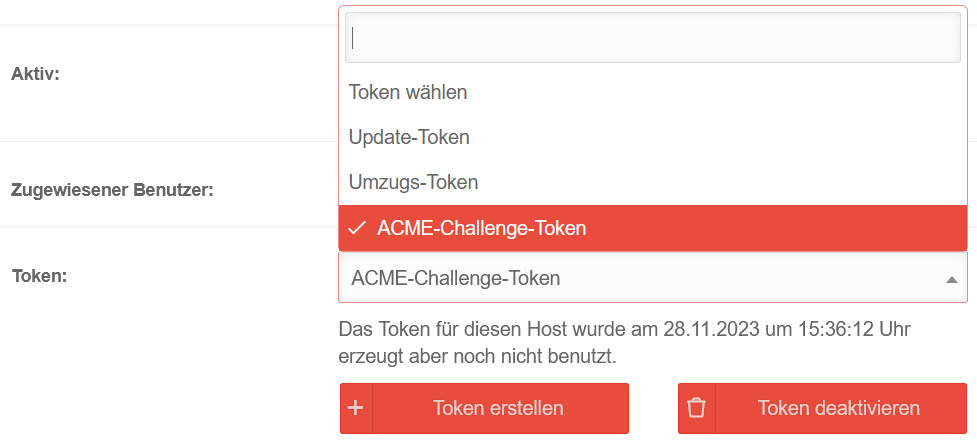

Innerhalb des spDYN-Portals ist der entsprechende Host zu öffnen.

- spDyn Host aufrufen

- Im Dropdown Menü für Token den ACME Challenge Token wählen

- Token generieren

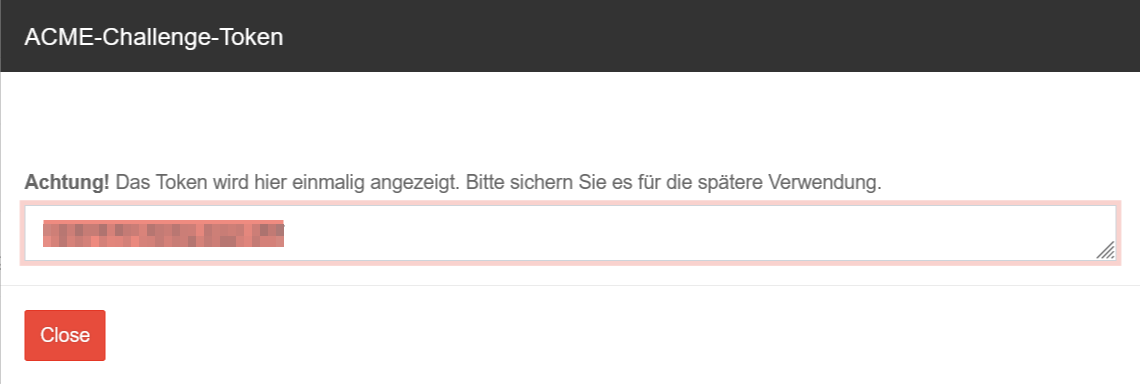

notemptyDer Token wird einmal bei der Generierung angezeigt und kann nicht erneut angezeigt werden.

Der Token sollte notiert und sicher aufbewahrt werden.

Verlängerung der ACME Zertifikate

Die Verlängerung der ACME/Let's Encrypt Zertifikate findet über die verwendeten Nameserver, welche unter Bereich ACME (siehe oben) konfiguriert werden, statt.

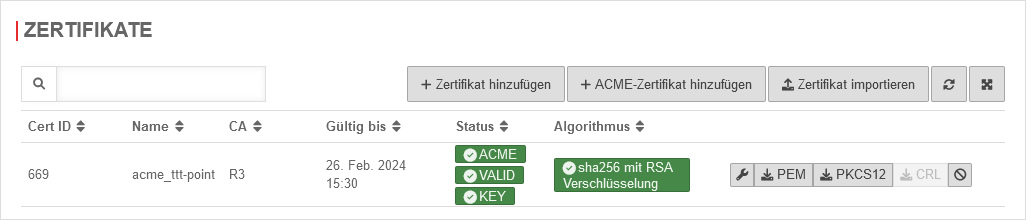

ACME-Zertifikate

Nach Abschluss der vorherigen Schritte kann nun das eigentliche Zertifikat erzeugt werden. Ein Klick im Bereich Zertifikate auf öffnet den entsprechenden Dialog.

Gekauftes Zertifikat

Alternativ kann auch ein gekauftes Zertifikat importiert werden

Grundsätzlich bestehen hier zwei Optionen:

- Ein Zertifikat für einen FQDN

- in diesem Fall wäre der Common Name des Zertifikats portal.anyideas.de

- Ein Wildcardzertifikat

- in diesem Fall wäre der Common Name des Zertifikats *.anyideas.de

Im ersten Schritt muss die, zusammen mit dem Zertifikat zur Verfügung gestellte CA, in die UTM importiert werden.

Menü Bereich CA SchaltflächeAnschließend wird der gleiche Schritt für das eigentliche Zertifikat wiederholt.

Menü Bereich Zertifikate Schaltfläche

Importformat

Zertifikate und CAs, die in eine UTM importiert werden sollen, müssen im PEM-Format (Dateiendung meist .pem) oder PKCS12-Format (Dateiendung meist .p12 oder .pfx) vorliegen.

Mit dem für alle gängigen Plattformen erhältlichen Tool openssl (Bestandteil von Linux, Aufruf über die Konsole) und den folgenden Befehlen können Zertifikate konvertiert werden:

| Zertifikat | Befehl |

|---|---|

| X509 zu PEM | openssl x509 -in certificatename.cer -outform PEM -out certificatename.pem |

| DER zu PEM | openssl x509 -inform der -in certificate.cer -out certificate.pem |

| P7B zu PEM | openssl pkcs7 -print_certs -in certificate.p7b -out certificate.pem |

Fehlermeldung beim Import

Beim Import kann es zur Fehlermeldung "The certificate format is not supported…" kommen.

Passwortgeschützte Zertifikate im pkcs12-Format (.p12 , .pfx , .pkcs12) in Verbindung mit älteren Ciphern können diesen Fehler auslösen.

Ein Import ist meist möglich, wenn im Bereich Allgemein die Option Veraltete kryptografische Algorithmen unterstützen Ein aktiviert wird.

Möglichkeiten für den Import von Zertifikaten:

- Zertifikat in *.pem umwandeln

Mit dem für alle gängigen Plattformen erhältlichen Tool openssl (Bestandteil von Linux, Aufruf über die Konsole) und den folgenden Befehlen können Zertifikate konvertiert werden:

openssl pkcs12 -in Zertifikat.pfx -out Zertifikat.pem -nodes

Alternativ mithilfe eines Online-Dienstes

- CLI Befehle, um Zertifikate-Import mit veralteten Ciphern in der UTM zu erlauben:

extc global set variable GLOB_ENABLE_SSL_LEGACY value 1

appmgmt config application "securepoint_firewall"

appmgmt config application "fwserver"

system reboot

cli> extc global get variable GLOB_ENABLE_SSL_LEGACY variable |value ----------------------+----- GLOB_ENABLE_SSL_LEGACY|0 cli> extc global set variable GLOB_ENABLE_SSL_LEGACY value 1 OK cli> extc global get variable GLOB_ENABLE_SSL_LEGACY variable |value ----------------------+----- GLOB_ENABLE_SSL_LEGACY|1 cli> appmgmt config application "securepoint_firewall" cli> appmgmt config application "fwserver"

Lokales Zertifikat

Die UTM kann auch ein eigenes Zertifikat bereitstellen

- Unter Bereich CA muss eine CA angelegt sein

- Unter Bereich Zertifikate muss ein Server-Zertifikat angelegt werden. Es sollte für das Captive-Portal eine eigenes Zertifikat erstellt werden, damit dieses auch ohne Auswirkungen auf andere Verbindungen oder Anwendungen im Bedarfsfall widerrufen werden kann.

Wie ein Zertifikat auf der UTM erstellt werden kann, ist hier zu lesen.

Der Nutzer erhält eine Warnmeldung, in der einmalig die Vertrauenswürdigkeit bestätigt werden muss.

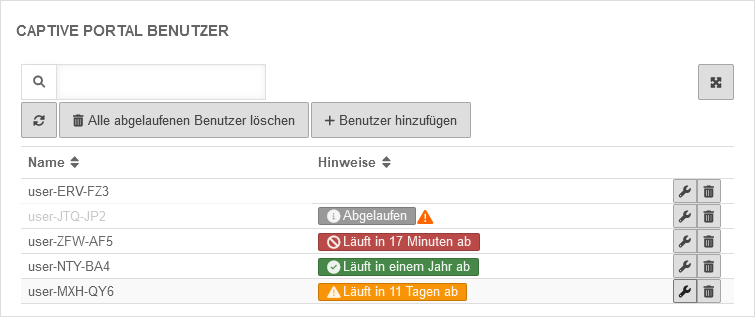

Captive Portal Benutzer

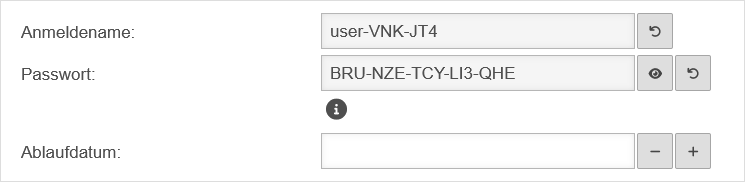

Benutzer hinzufügen

Captive Portal Benutzer können verwaltet werden von:

- Administratoren

- Benutzern, die Mitglied einer Gruppe mit der Berechtigung Userinterface Administrator sind.

Diese erreichen die Benutzerverwaltung über das Userinterface.

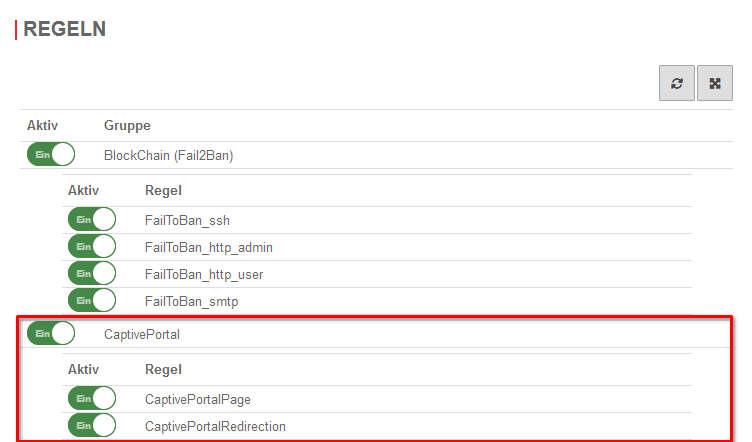

Implizite Regeln

UTMbenutzer@firewall.name.fqdnFirewall  Firewall - Implizite Regeln

Menü Gruppe Ein Captive Portal

Firewall - Implizite Regeln

Menü Gruppe Ein Captive Portal

Der Schalter CaptivePortalPage öffnet einen eingehenden Port auf dem entsprechenden Interface der Firewall, dass für das Captive Portal vorgesehen ist, um die Landingpage anzeigen zu können.

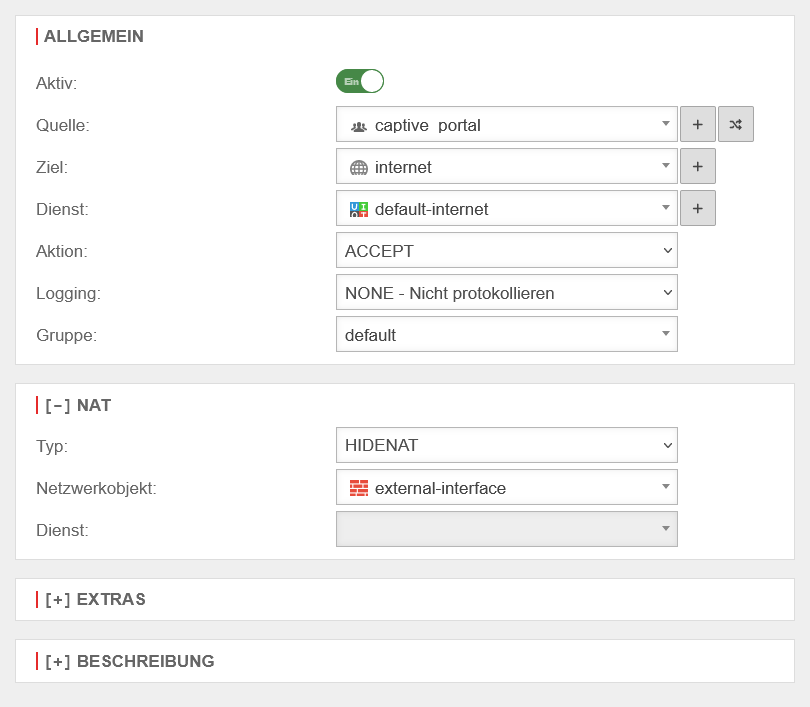

Paketfilter

UTMbenutzer@firewall.name.fqdnFirewallPaketfilter  Firewall - Portfilter IP

Im Portfilter ist eine Regel erforderlich, die den Zugriff der Captive Portal Benutzer auf das Internet ermöglicht.

Firewall - Portfilter IP

Im Portfilter ist eine Regel erforderlich, die den Zugriff der Captive Portal Benutzer auf das Internet ermöglicht.

Alternativ kann auch in den Captive Portal Einstellungen mit der Schaltfläche im Bereich Allgemein eine autogenerierte any-Regel erzeugt werden.

| Quelle: | |

| Ziel: | |

| Dienst: | |

[–] NAT

| |

| Typ: | |

| Netzwerkobjekt: |

SpeichernSpeichern und schließen

Anschließend mit der Schaltfläche die

Einstellungen im Captive Portal

Menü

Allgemein

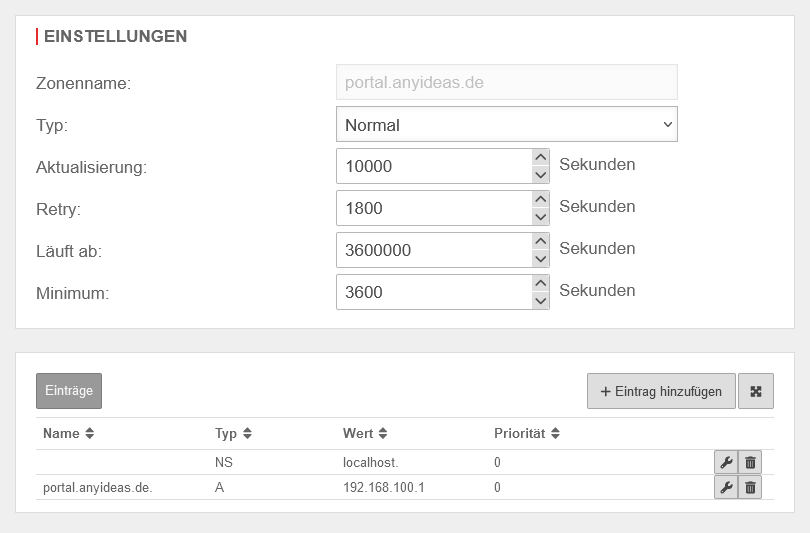

Nameserver

Menü Bereich Zonen

Wenn der Firewallname nicht auf einen FQDN geändert werden kann, weil zum Beispiel die UTM als ausgehendes Mailrelay verwendet wird muss zusätzlich der Nameserver der Firewall genutzt werden.In diesem Beispiel wird davon ausgegangen, dass die Firewall für das Netz des Captive Portals der zuständige DHCP-Server ist und als primären DNS-Server eingerichtet ist.

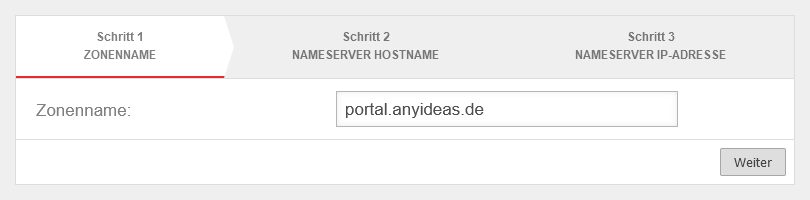

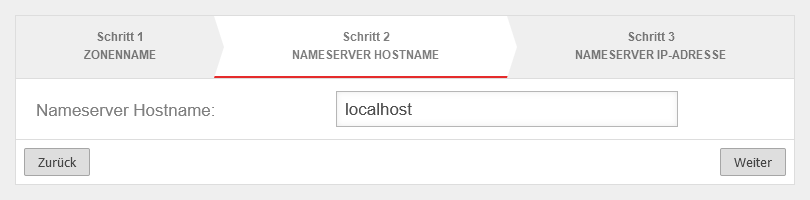

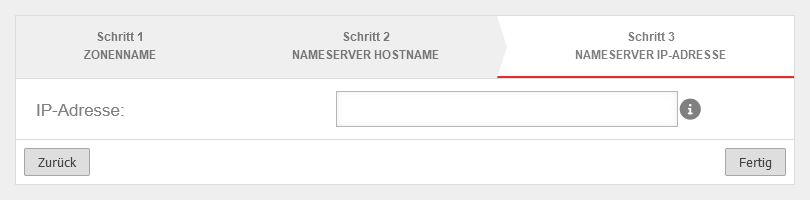

Forward-Zone hinzufügen

Schaltfläche

- Der zu vergebende Zonenname entspricht der Landingpage des Captive Portals.

Im Beispiel portal.anyideas.de. - Als Hostname des Nameservers wird localhost verwendet.

- Das Feld der IP-Adresse kann leer gelassen werden.

Forward-Zone bearbeiten

UTMbenutzer@firewall.name.fqdnAnwendungenNameserver  Nameserver - A-Record mit IP-Adresse

Der soeben erstellten Zone wird folgender Eintrag hinzu gefügt → Schaltfläche :

Nameserver - A-Record mit IP-Adresse

Der soeben erstellten Zone wird folgender Eintrag hinzu gefügt → Schaltfläche :

| Beschriftung | Wert | Beschreibung |

|---|---|---|

| Name: | portal.anyideas.de. | FQDN der Zone für das Captive Portal |

| Typ: | A-Record | |

| Wert: | 192.168.100.1 | IP der Schnittstelle, über die das Captive Portal erreicht werden soll (hier wlan0 ) |

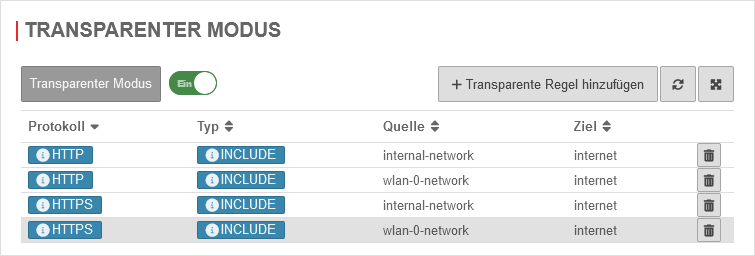

Transparenter Modus

UTMbenutzer@firewall.name.fqdnAnwendungen  HTTP-Proxy - Transparenter Proxy

Menü Bereich Transparenter Modus

HTTP-Proxy - Transparenter Proxy

Menü Bereich Transparenter Modus

Für den Zugriff auf das Internet über den benötigten HTTP-Proxy ist mindestens eine Regel notwendig (HTTP), besser zwei (zusätzlich HTTPS)

Schaltfläche

| Beschriftung | Wert |

|---|---|

| Protokoll | |

| Typ | |

| Quelle | |

| Ziel |

Für den Zugriff auf https-Seiten muss zusätzlich im Bereich SSL-Interception

die SSL-Interception Ein aktiviert sein. (Benötigt ein CA-Zertifikat der UTM)

| Beschriftung | Wert |

|---|---|

| Protokoll | |

| Typ | |

| Quelle | |

| Ziel |

Webfilter

Abschließend sollte noch der Webfilter konfiguriert werden. Da über den Proxy gesurft wird ist ohne Regel im Portfilter ein Zugriff auf z.B. interne Webserver möglich.Folgende Schritte sind durchzuführen:

mit Authentifizierung

- Bereich Netzwerkobjekte Schaltfläche

Erstellen einer Gruppe (z.B. grp_CP_webfilter), die das wlan-0-network-Netzwerkobjekt beinhaltet - Schaltfläche

- Netzwerk- oder Benutzergruppe: Die neu erstellte Gruppe wählen

- neu generierten Regelsatz bearbeiten

- webserver.anyideas.de URL des (internen) Servers, auf den der Zugriff über das Captive Portal gesperrt werden soll

- Aktion auf blockieren belassen

ohne Authentifizierung

- Schaltfläche

- Die Gruppe der Benutzer wählen

- neu generierten Regelsatz bearbeiten

- webserver.anyideas.de URL des (internen) Servers, auf den der Zugriff über das Captive Portal gesperrt werden soll

- Aktion auf blockieren belassen