KKeine Bearbeitungszusammenfassung |

Keine Bearbeitungszusammenfassung |

||

| (2 dazwischenliegende Versionen von 2 Benutzern werden nicht angezeigt) | |||

| Zeile 9: | Zeile 9: | ||

{{var | neu--Benutzerauthentifizierungsmethode | {{var | neu--Benutzerauthentifizierungsmethode | ||

| [[#Im_Menu_E-Mail_Konten | Benutzer-Authentifizierung durch Microsoft Azure]] ermöglicht Mehrfaktor-Authentifizierung im DMS | | [[#Im_Menu_E-Mail_Konten | Benutzer-Authentifizierung durch Microsoft Azure]] ermöglicht Mehrfaktor-Authentifizierung im DMS | ||

| | | [[#In_the_menu_email_accounts | User authentication using Microsoft Azure]] enables multi-factor authentication in the DMS }} | ||

{{var | neu--Azure Cloud Deutschland | |||

| Aktualisierung der Azure Cloud [[#Im_Einrichtungsassistenten | im Einrichtungsassistenten]] und [[#Im_Menu_E-Mail_Konten | im Menu E-Mail Konten]] | |||

| Azure Cloud Update [{{#var:host}}#Im_Einrichtungsassistenten in the Setup Wizard] and [{{#var:host}}#Im_Menu_Email_Konten in the Email Accounts menu] }} | |||

</div><noinclude>{{Select_lang}}{{TOC2}} | </div><noinclude>{{Select_lang}}{{TOC2}} | ||

{{Header|3.3 <small>( | {{Header|3.3.4 <small>(07.2023)</small>| | ||

* {{#var:neu--Azure Cloud Deutschland}} | |||

* {{#var:neu--Benutzerauthentifizierungsmethode}} | * {{#var:neu--Benutzerauthentifizierungsmethode}} | ||

* {{#var:neu-Secret-ID}} <small>(v3.2)</small> | * {{#var:neu-Secret-ID}} <small>(v3.2)</small> | ||

|[[UMA/AD/Azure- | |[[UMA/AD/Azure-Benutzer_v3.3 | 3.3]] | ||

[[UMA/AD/Azure-Benutzer_v3.2 | 3.2]] | |||

|{{Menu|{{#var:System-Einstellungen}}|{{#var:E-Mail Konten}} }} | |||

}}<br> | }}<br> | ||

</noinclude> | </noinclude> | ||

| Zeile 49: | Zeile 56: | ||

| {{#var:API-Administratorzustimmung-bestätigen--Bild}} | {{#var:API-Administratorzustimmung-bestätigen--cap}} | | {{#var:API-Administratorzustimmung-bestätigen--Bild}} | {{#var:API-Administratorzustimmung-bestätigen--cap}} | ||

| {{#var:Anwendungsberechtigungen konfiguriert--Bild}} | {{#var:Anwendungsberechtigungen konfiguriert--cap}} | | {{#var:Anwendungsberechtigungen konfiguriert--Bild}} | {{#var:Anwendungsberechtigungen konfiguriert--cap}} | ||

| {{#var:redirect URI--Bild}} | {{#var:redirect URI--cap}} | |||

| {{#var:redirect URI2--Bild}} | {{#var:redirect URI2--cap}} | |||

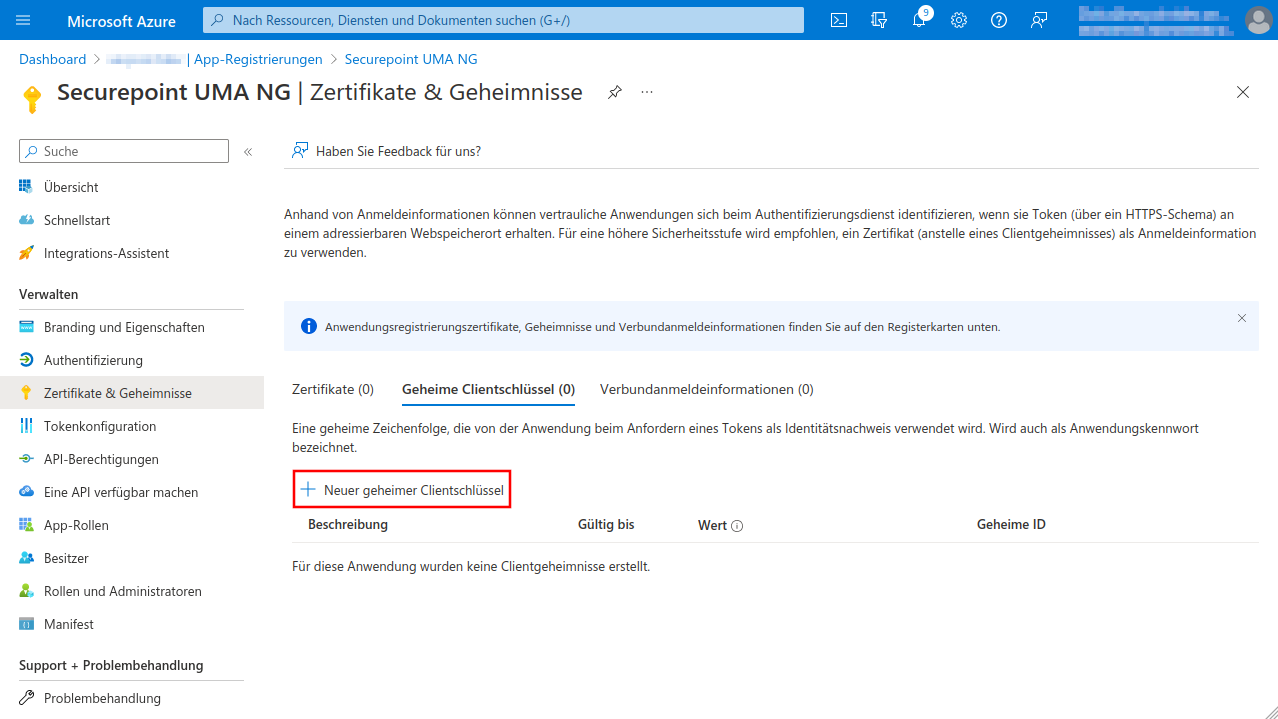

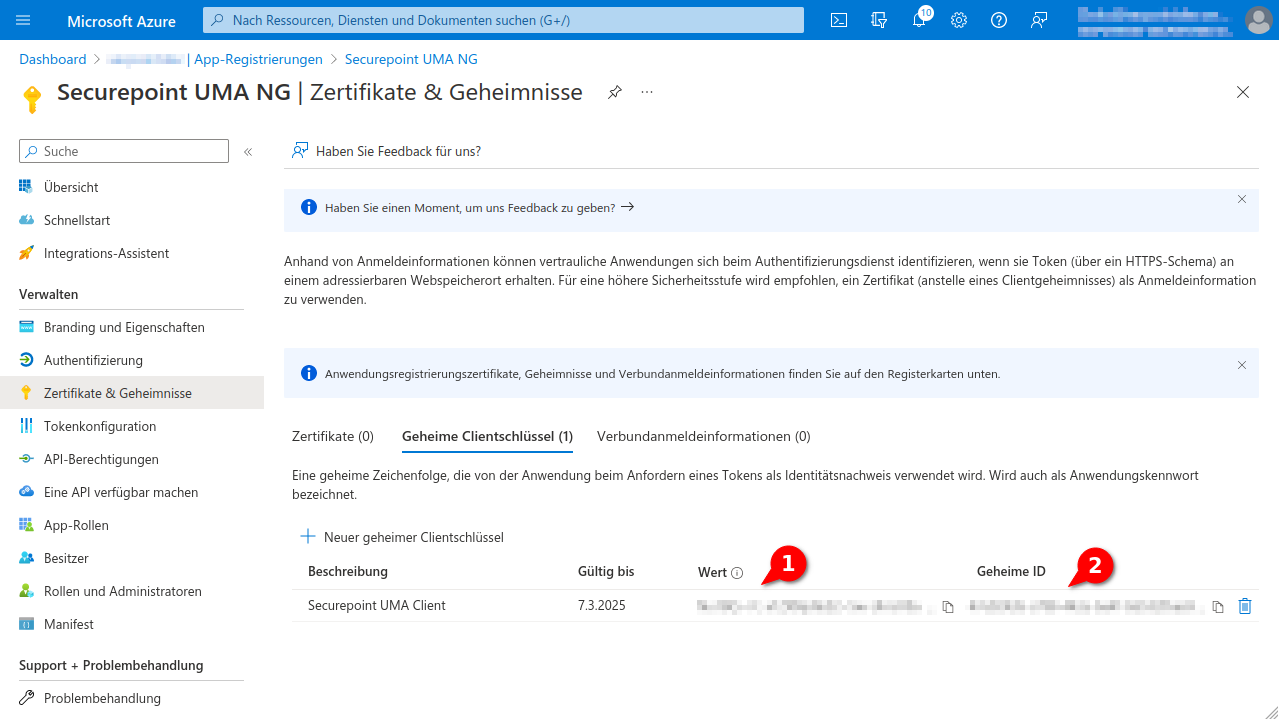

| {{#var:Zertifikate-Gehemeimnisse--Bild}} | {{#var:Zertifikate-Gehemeimnisse--cap}} | | {{#var:Zertifikate-Gehemeimnisse--Bild}} | {{#var:Zertifikate-Gehemeimnisse--cap}} | ||

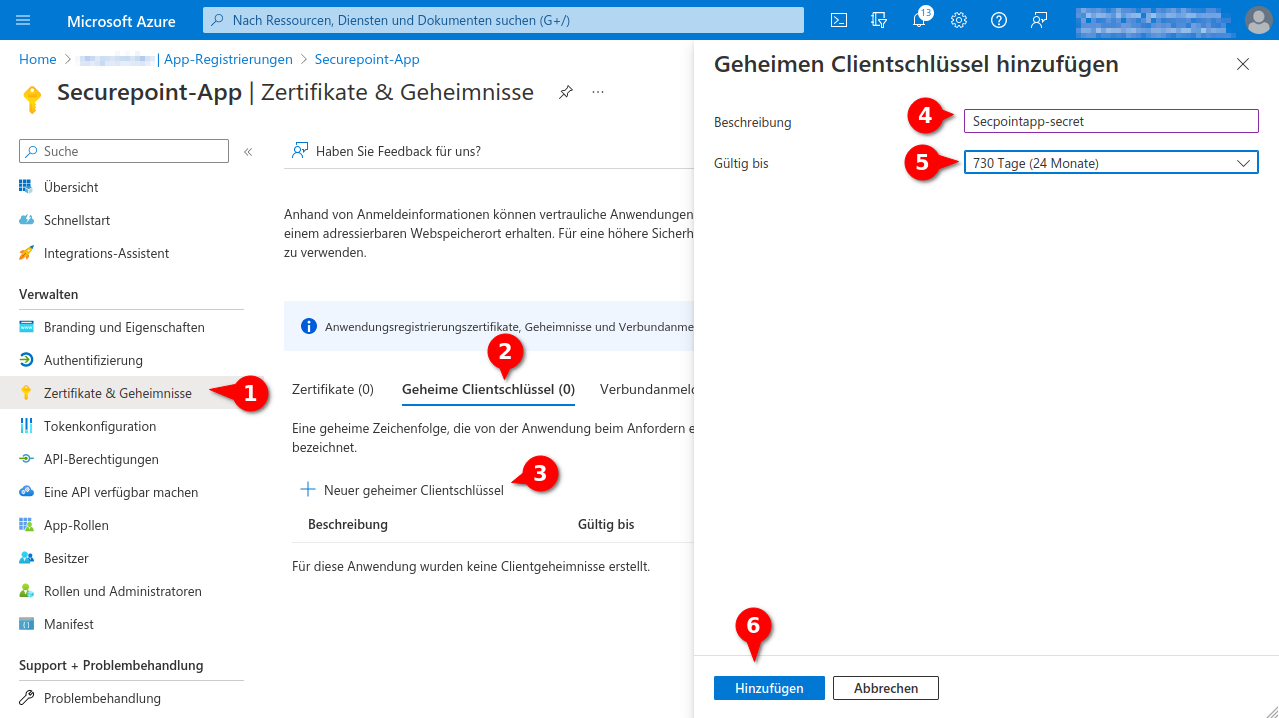

| {{#var:Neuer geheimer Clientschlüssel--Bild}} | {{#var:Neuer geheimer Clientschlüssel--cap}} | | {{#var:Neuer geheimer Clientschlüssel--Bild}} | {{#var:Neuer geheimer Clientschlüssel--cap}} | ||

| Zeile 54: | Zeile 65: | ||

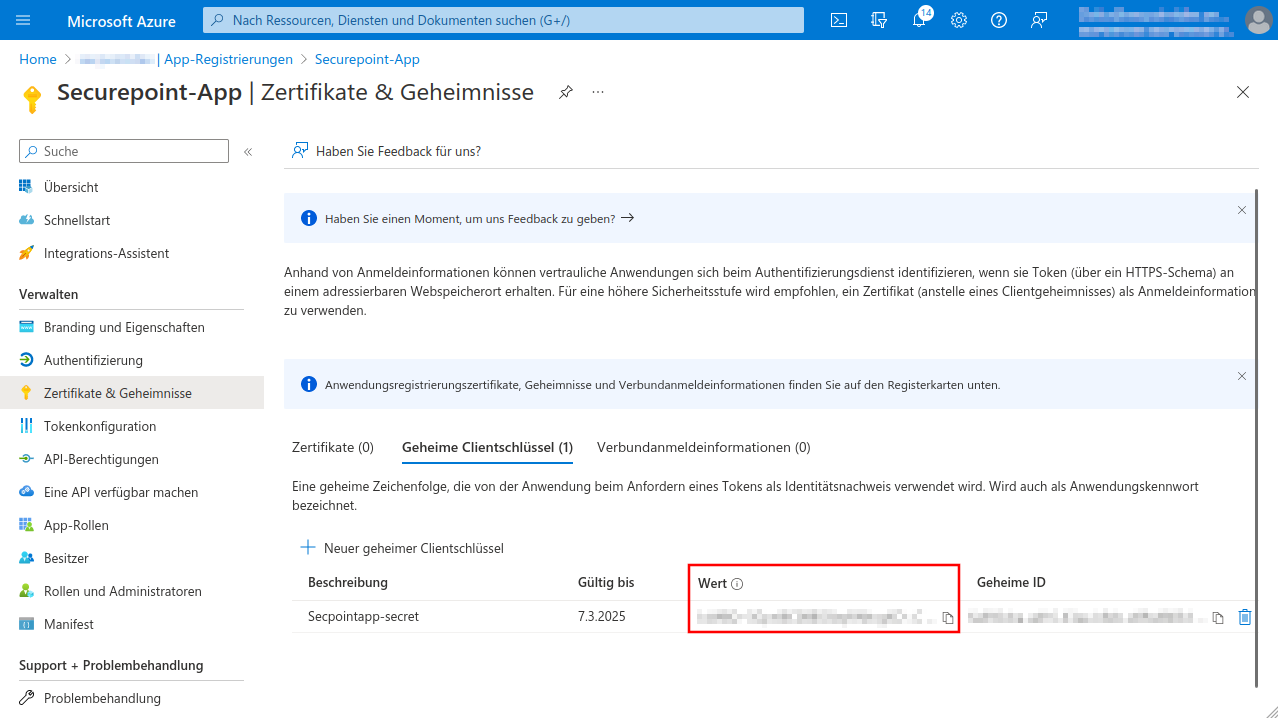

| {{#var:Geheimer Clientschlüssel--Bild}} | {{#var:Geheimer Clientschlüssel--cap}} | | {{#var:Geheimer Clientschlüssel--Bild}} | {{#var:Geheimer Clientschlüssel--cap}} | ||

| {{#var:Alternative Mailadresse--Bild}} | {{#var:Alternative Mailadresse--desc}} | | {{#var:Alternative Mailadresse--Bild}} | {{#var:Alternative Mailadresse--desc}} | ||

|i=2}} | |i=2|Abb=true}} | ||

</div></span></div> | </div></span></div> | ||

{{#var:Authentifizierung mit Azure}} | {{#var:Authentifizierung mit Azure}} | ||

| Zeile 71: | Zeile 82: | ||

{| class="sptable2 pd5 zh1" | {| class="sptable2 pd5 zh1" | ||

|- | |- | ||

! {{#var:cap}} !! {{#var:val}} !! {{#var:desc}} || class="Bild" rowspan=" | ! {{#var:cap}} !! {{#var:val}} !! {{#var:desc}} || class="Bild" rowspan="11" | {{Bild|{{#var:Einrichtungsassistent--Bild}} |{{#var:Einrichtungsassistent--cap}} }} | ||

|- | |- | ||

| {{b|{{#var:Repository Type}} }} || {{Button|Azure AD|dr|class=available}} || {{#var:Repository Type--desc}} | | {{b|{{#var:Repository Type}} }} || {{Button|Azure AD|dr|class=available}} || {{#var:Repository Type--desc}} | ||

|- | |- | ||

| {{b|{{#var: | | {{b|{{#var:Verzeichnis-ID (Mandanten-ID)}} }} || {{ic|••••••• |class=available}} || {{#var:Mandant--desc}}{{Bild|{{#var:App-IDs--Bild}} }} | ||

|- | |- | ||

| {{b|{{#var:Client-ID}} }} || {{ic|••••••• |class=available}} || {{#var:Client-ID--desc}} | | {{b|{{#var:Client-ID}} }} || {{ic|••••••• |class=available}} || {{#var:Client-ID--desc}} | ||

| Zeile 83: | Zeile 94: | ||

| {{b|{{#var:Client-Secret-ID}} }} || {{ic|••••• |class=available}} || {{#var:Client-Secret-ID--desc}} | | {{b|{{#var:Client-Secret-ID}} }} || {{ic|••••• |class=available}} || {{#var:Client-Secret-ID--desc}} | ||

|- | |- | ||

| {{b|{{#var:Azure Cloud}} }} || {{Button|Azure Cloud Global|dr|class=available}}{{a|3}}{{Button|Azure Cloud USA|dr|class=available}}{{a|3}}{{Button|Azure Cloud Deutschland|dr|class=available}}{{a|3}}{{Button|Azure Cloud China|dr|class=available}} || {{#var:Azure Cloud--desc}} | | {{b|{{#var:Azure Cloud}} }} || {{Button|Azure Cloud Global|dr|class=available}}{{a|3}}{{Button|Azure Cloud USA|dr|class=available}}{{a|3}}{{Button|Azure Cloud Deutschland|dr|class=available}}{{Hinweis-box|{{#var:Azure Cloud Deutschland--Hinweis}}{{info|{{#var:Azure Cloud Deutschland--info}} }}|fs__icon=em2}}{{a|3}}{{Button|Azure Cloud China|dr|class=available}} || {{#var:Azure Cloud--desc}} | ||

|- | |- | ||

| rowspan="3" | {{b|{{#var:Benutzer-Authentifizierungsmethode}} }}{{Hinweis-neu||3.3|status=update}} | | rowspan="3" | {{b|{{#var:Benutzer-Authentifizierungsmethode}} }}{{Hinweis-neu||3.3|status=update}} | ||

| Zeile 107: | Zeile 118: | ||

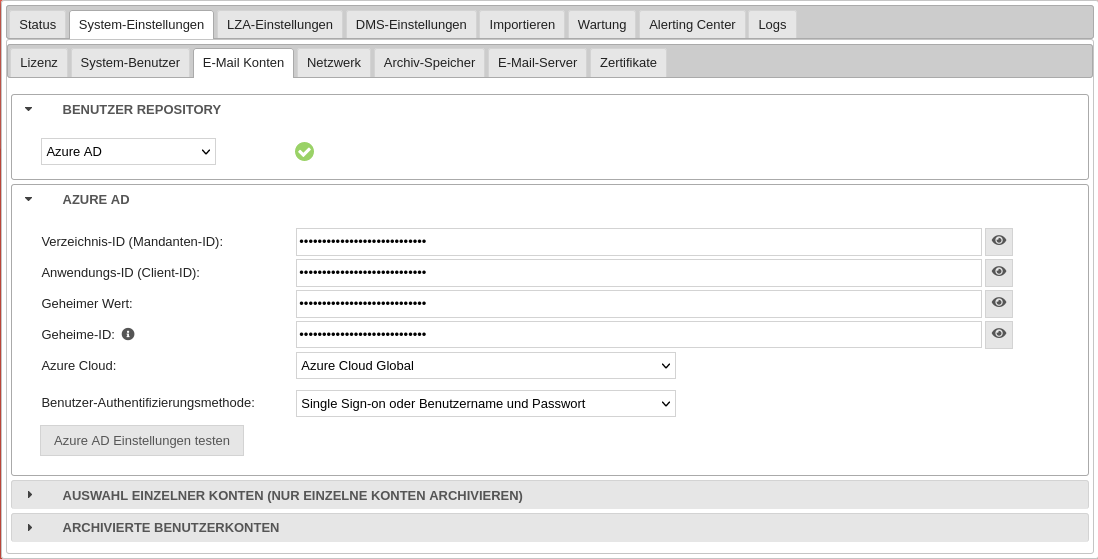

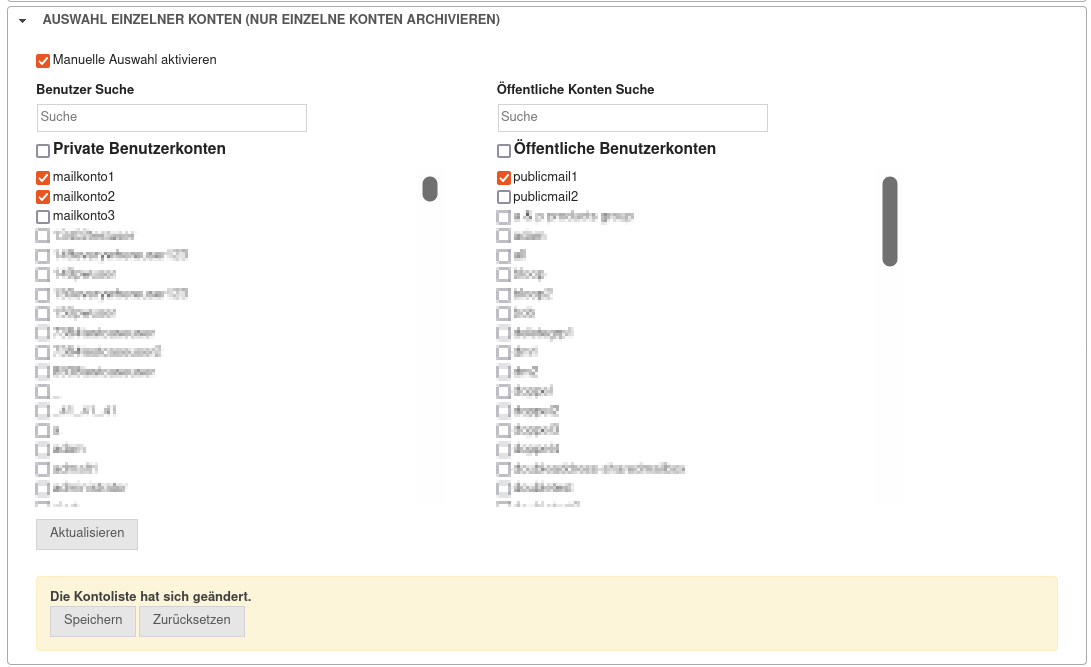

| {{b|{{#var:Benutzer Repository}} }} || {{Button|Azure AD|dr|class=available}} || {{#var:Repository Type--desc}} | | {{b|{{#var:Benutzer Repository}} }} || {{Button|Azure AD|dr|class=available}} || {{#var:Repository Type--desc}} | ||

|- | |- | ||

| {{b|{{#var: | | {{b|{{#var:Verzeichnis-ID (Mandanten-ID)}} }} || {{ic|••••••• |class=available}} || {{#var:Mandant--desc}}{{Bild|{{#var:App-IDs--Bild}} }} | ||

|- | |- | ||

| {{b|{{#var:Client-ID}} }} || {{ic|••••••• |class=available}} || {{#var:Client-ID--desc}} | | {{b|{{#var:Client-ID}} }} || {{ic|••••••• |class=available}} || {{#var:Client-ID--desc}} | ||

| Zeile 115: | Zeile 126: | ||

| {{b|{{#var:Client-Secret-ID}} }} || {{ic|••••• |class=available}} || {{#var:Client-Secret-ID--desc}} | | {{b|{{#var:Client-Secret-ID}} }} || {{ic|••••• |class=available}} || {{#var:Client-Secret-ID--desc}} | ||

|- | |- | ||

| {{b|{{#var:Azure Cloud}} }} || {{Button|Azure Cloud Global|dr|class=available}}{{a|3}}{{Button|Azure Cloud USA|dr|class=available}}{{a|3}}{{Button|Azure Cloud Deutschland|dr|class=available}}{{a|3}}{{Button|Azure Cloud China|dr|class=available}} || {{#var:Azure Cloud--desc}} | | {{b|{{#var:Azure Cloud}} }} || {{Button|Azure Cloud Global|dr|class=available}}{{a|3}}{{Button|Azure Cloud USA|dr|class=available}}{{a|3}}{{Button|Azure Cloud Deutschland|dr|class=available}}{{Hinweis-box|{{#var:Azure Cloud Deutschland--Hinweis}}{{info|{{#var:Azure Cloud Deutschland--info}} }} }}{{a|3}}{{Button|Azure Cloud China|dr|class=available}} || {{#var:Azure Cloud--desc}} | ||

|- | |- | ||

| rowspan="3" | {{b|{{#var:Benutzer-Authentifizierungsmethode}} }}{{Hinweis-neu||3.3|status=update}} | | rowspan="3" | {{b|{{#var:Benutzer-Authentifizierungsmethode}} }}{{Hinweis-neu||3.3|status=update}} | ||

Aktuelle Version vom 12. Juli 2023, 13:18 Uhr

Konfiguration im Azure AD, um mit dem UMA auf dessen Benutzer zugreifen zu können

Letzte Anpassung zur Version: 3.3.4 (07.2023)

Neu:

- Aktualisierung der Azure Cloud im Einrichtungsassistenten und im Menu E-Mail Konten

- Benutzer-Authentifizierung durch Microsoft Azure ermöglicht Mehrfaktor-Authentifizierung im DMS

- Client-Secret ID aus dem Azure-AD erforderlich (v3.2)

Dieser Artikel bezieht sich auf eine Beta-Version

Voraussetzungen

- Benutzer im Azure AD mit zu Archivierenden Mail-Adressen

Konfiguration Azure AD

Folgende Schritte sind notwendig:

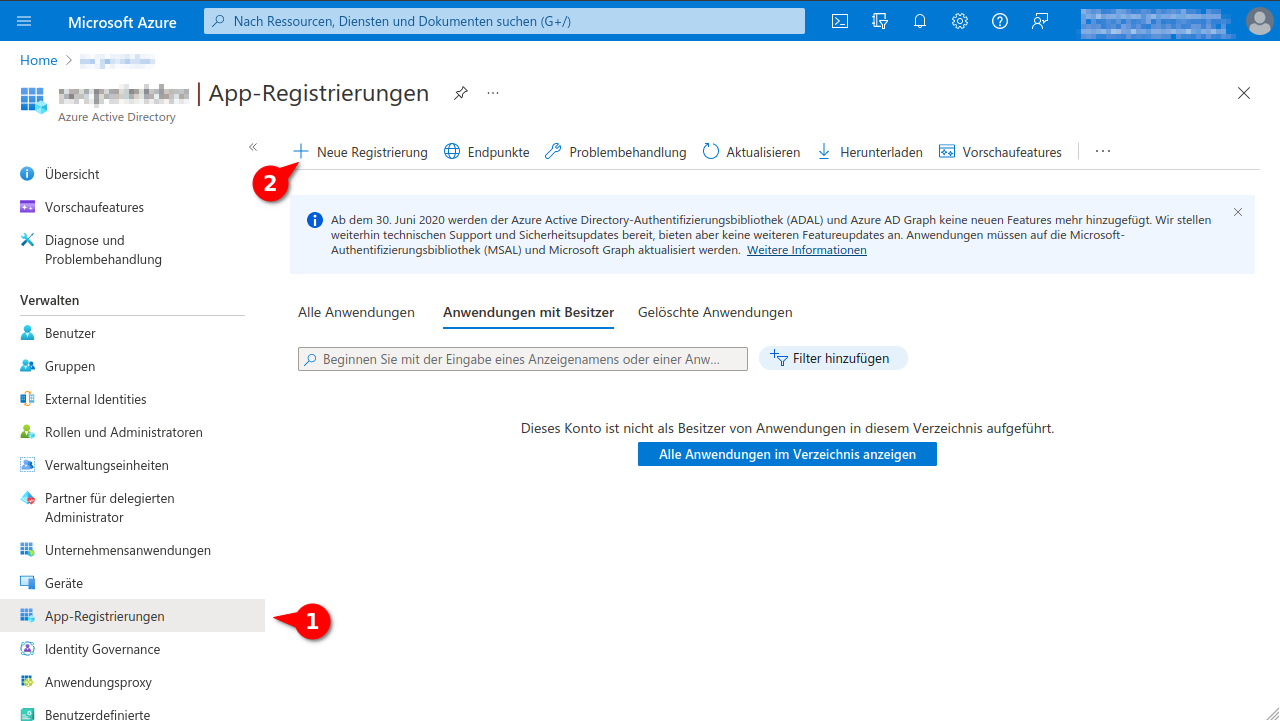

- Im Azure AD muss das Securepoint UMA NG als neue App registriert werden

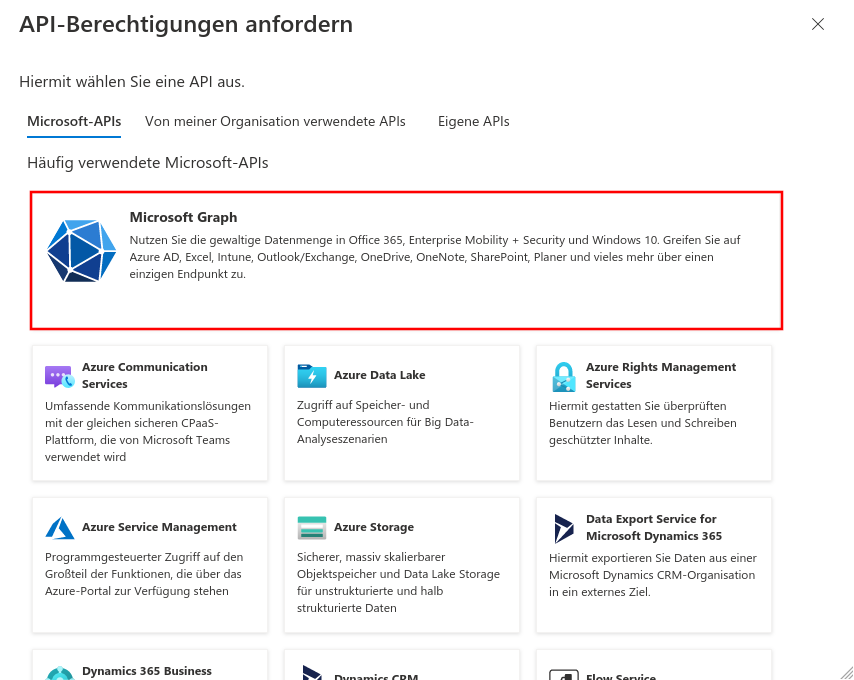

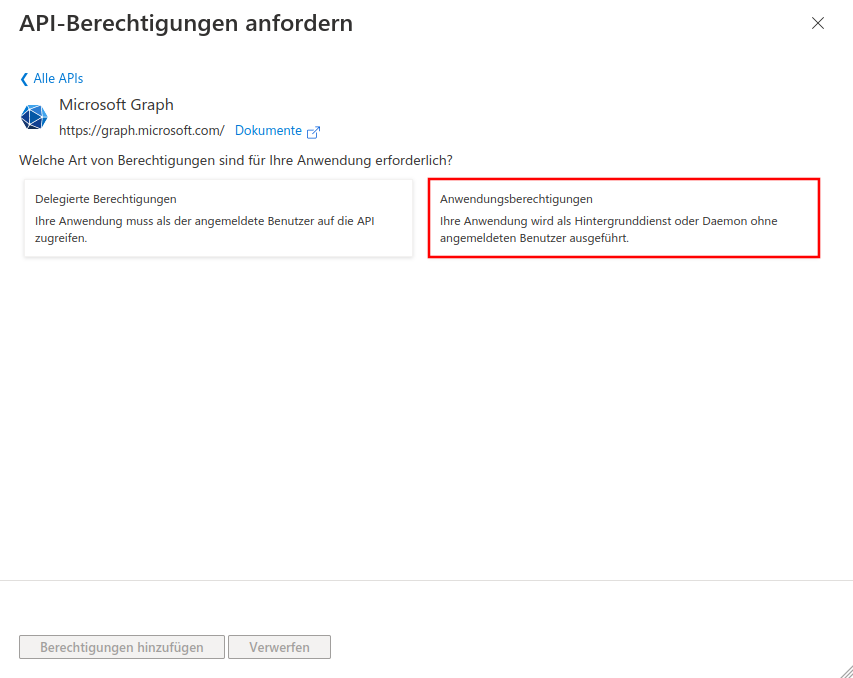

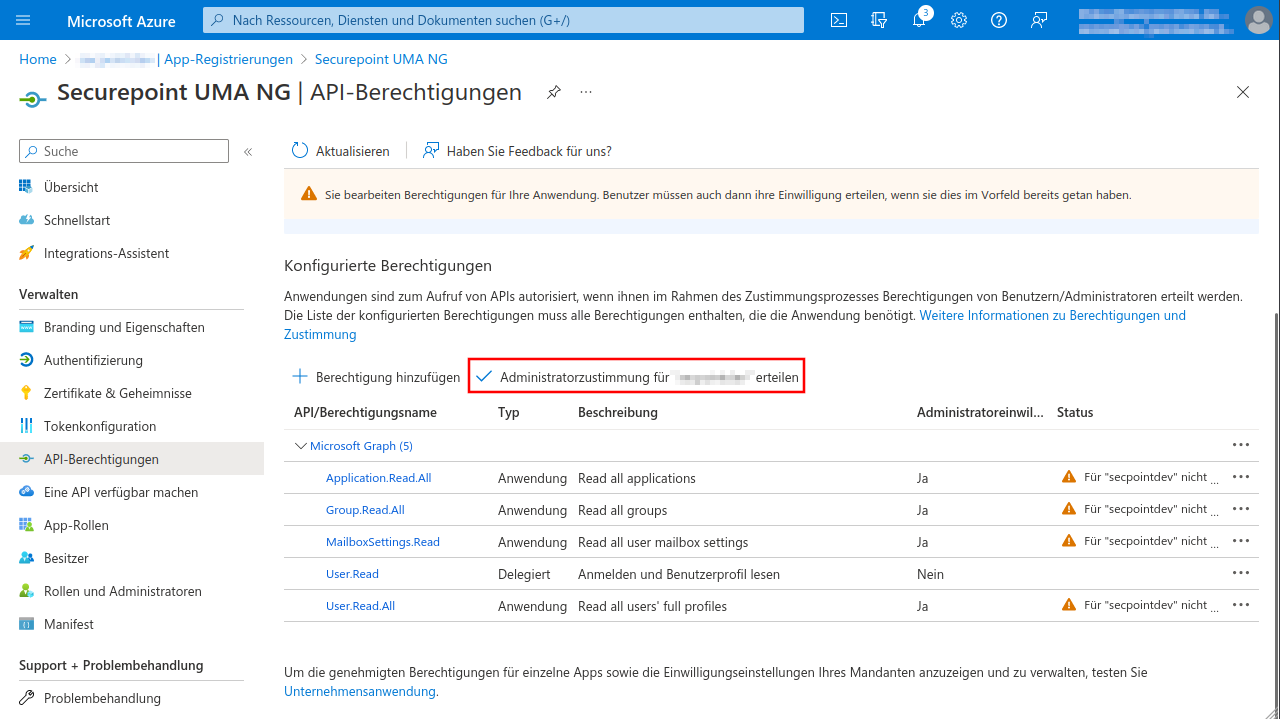

- Folgende Berechtigungen sind erforderlich:

- MS-Graph / Delegierte Berechtigung:

- User.Read (sollte als Default-Berechtigung bereits existieren)

- MS-Graph / Anwendungsberechtigungen:

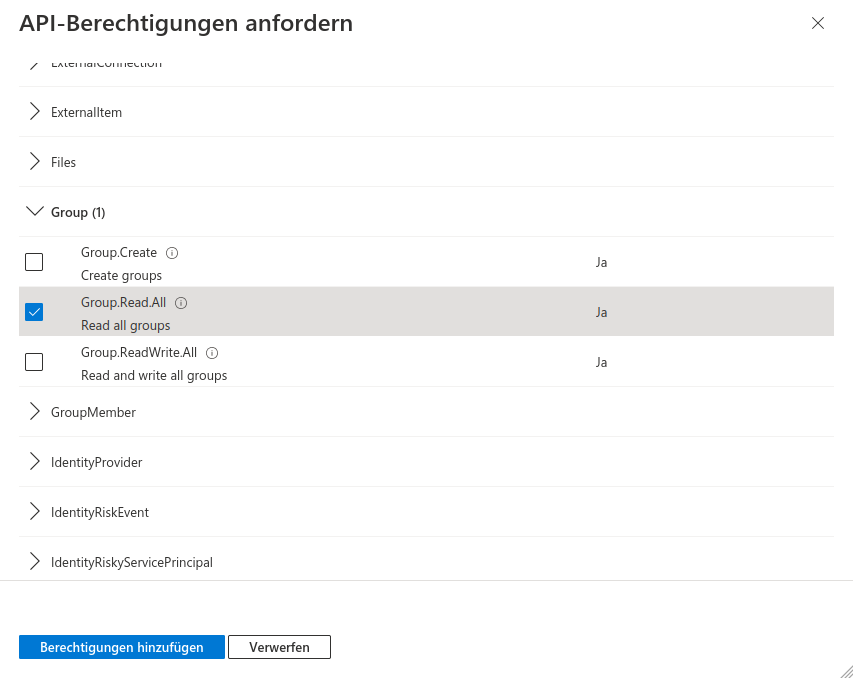

- Group.Read.All

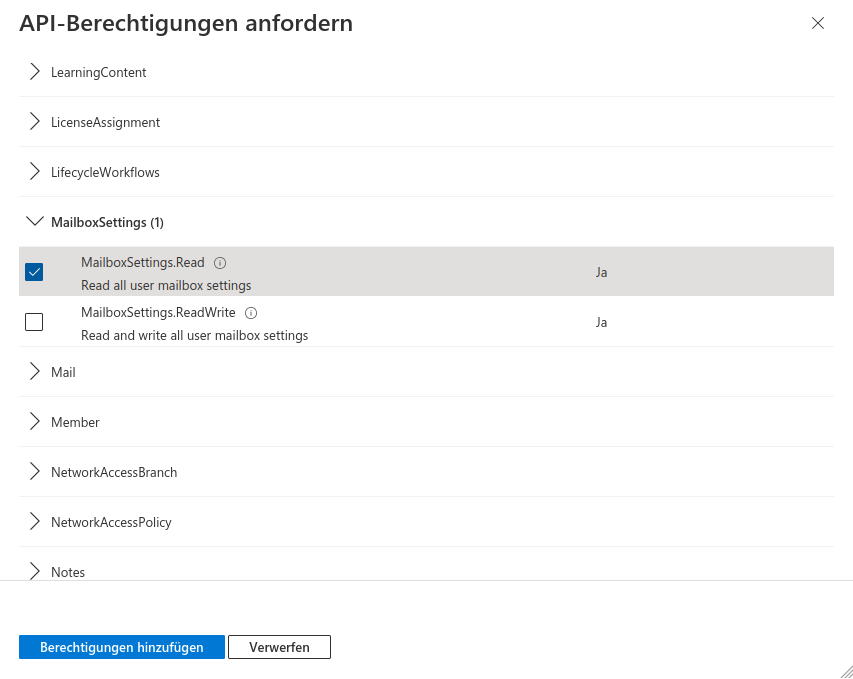

- MailboxSettings.Read

- User.Read.All

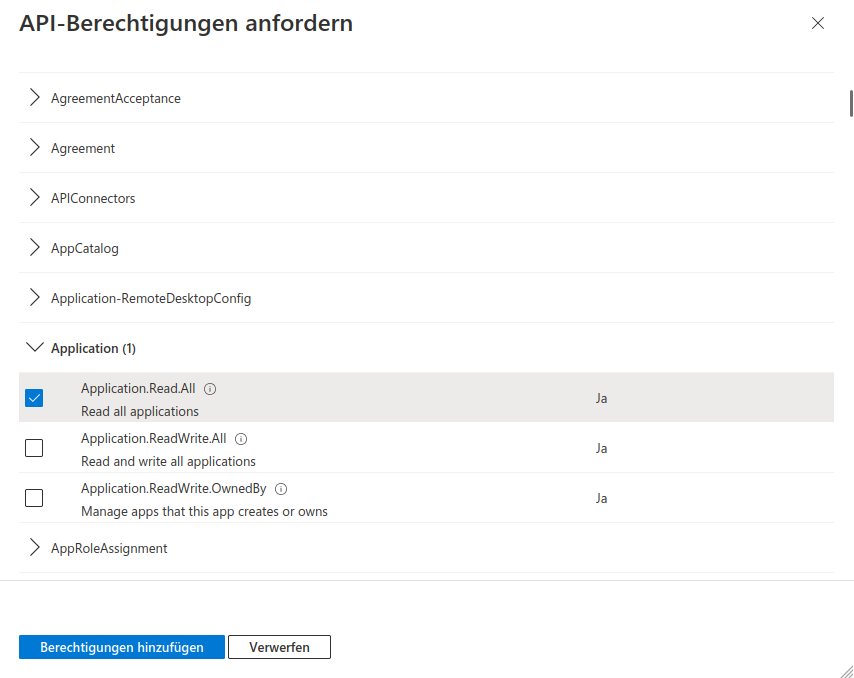

- Application.Read.All

- MS-Graph / Delegierte Berechtigung:

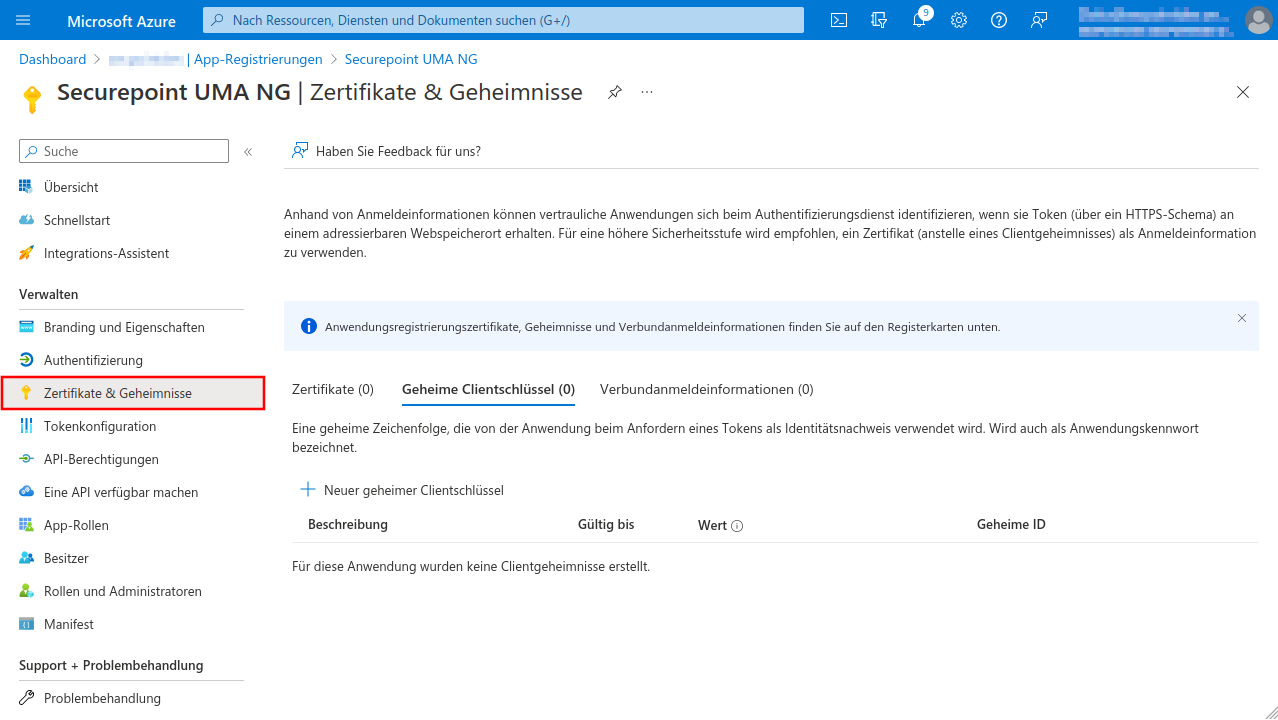

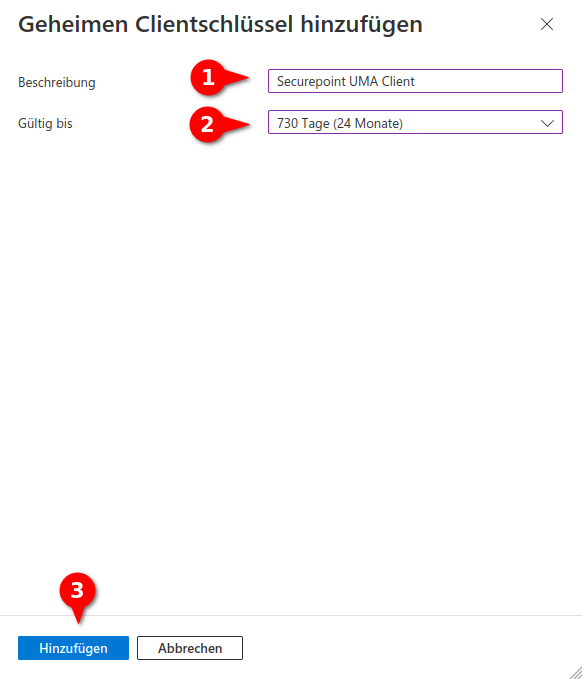

- Der App muss ein Geheimer Clientschlüssel hinzugefügt werden

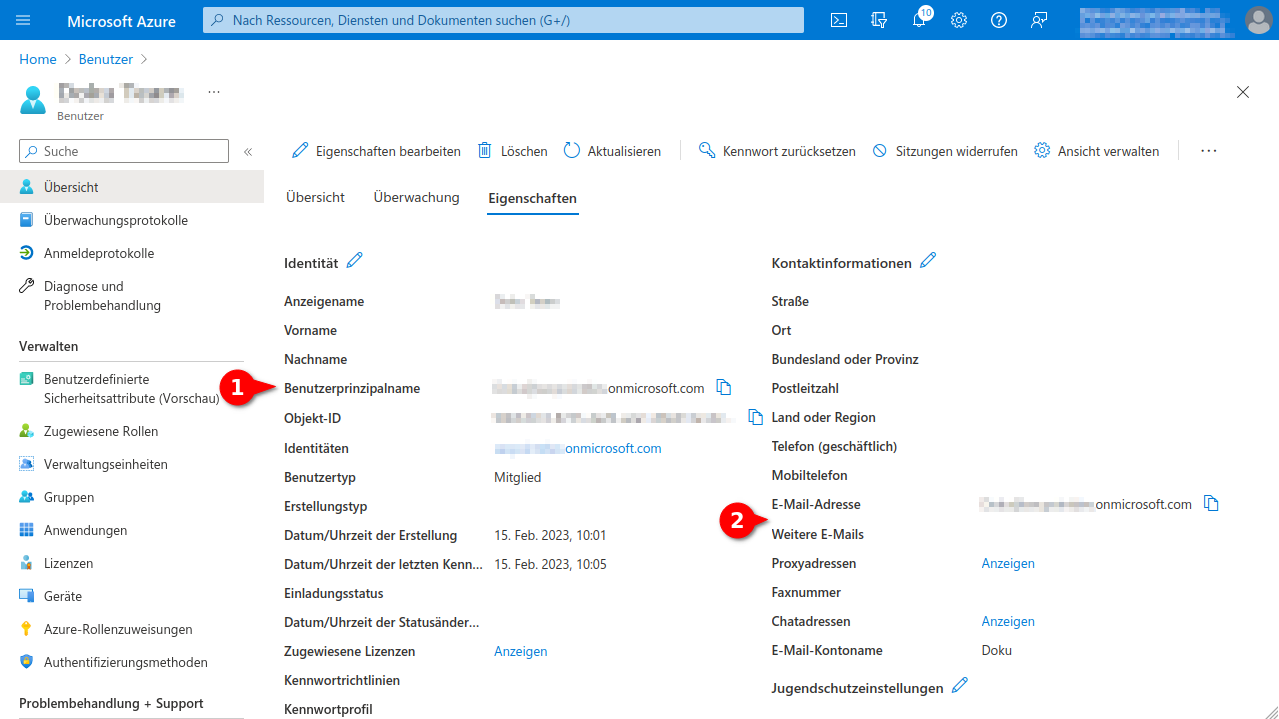

- Um neben der originären Microsoft Azure E-Mail Adresse weitere Mailadressen zu archivieren, müssen diese im Benutzer-Profil im Azure Active Directory im Abschnitt Kontaktinformationenen als Alternative E-Mail-Adresse hinterlegt werden.

Die Anmeldung des Benutzers bzw. der Benutzerin im Securepoint UMA NG erfolgt dann mit dem Benutzerprinzipalnamen (user pricipal name) und dem dazugehörigen Kennwort aus dem Azure AD.

| 1. | 2. | 3. |

| Abb.1 | Abb.2 | Abb.3 |

| Abbildungen | ||

Abb.1

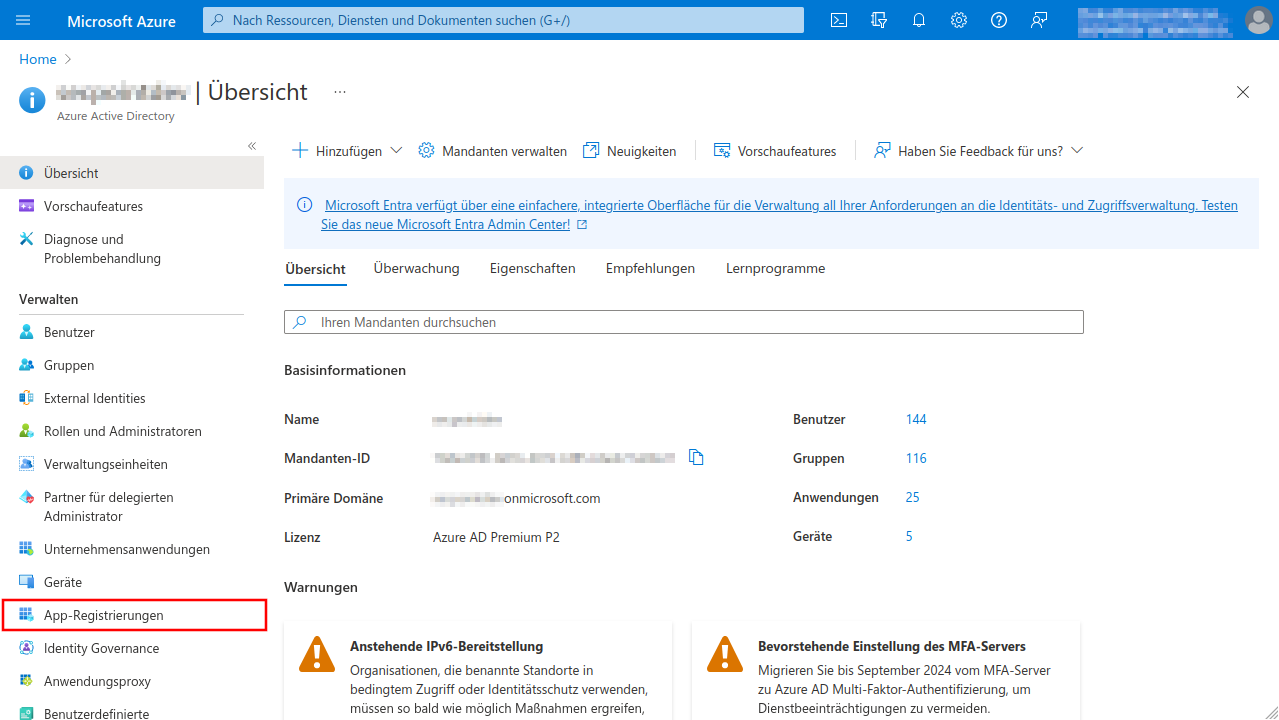

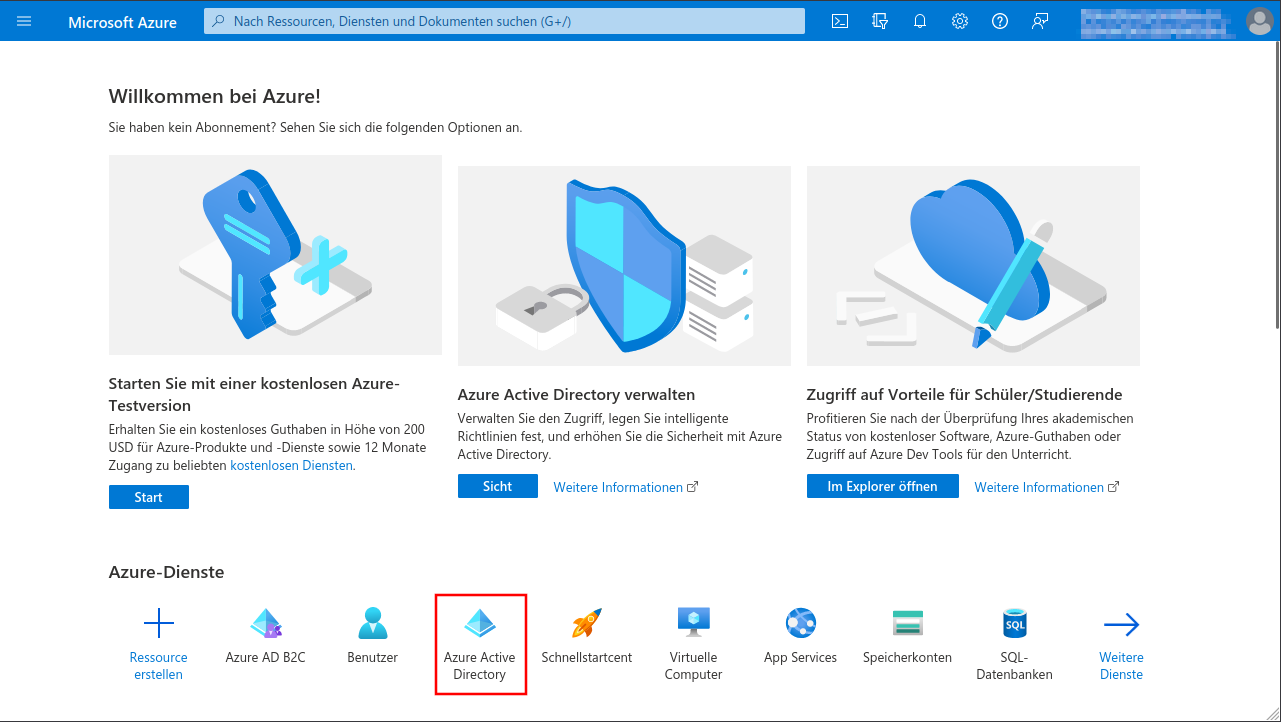

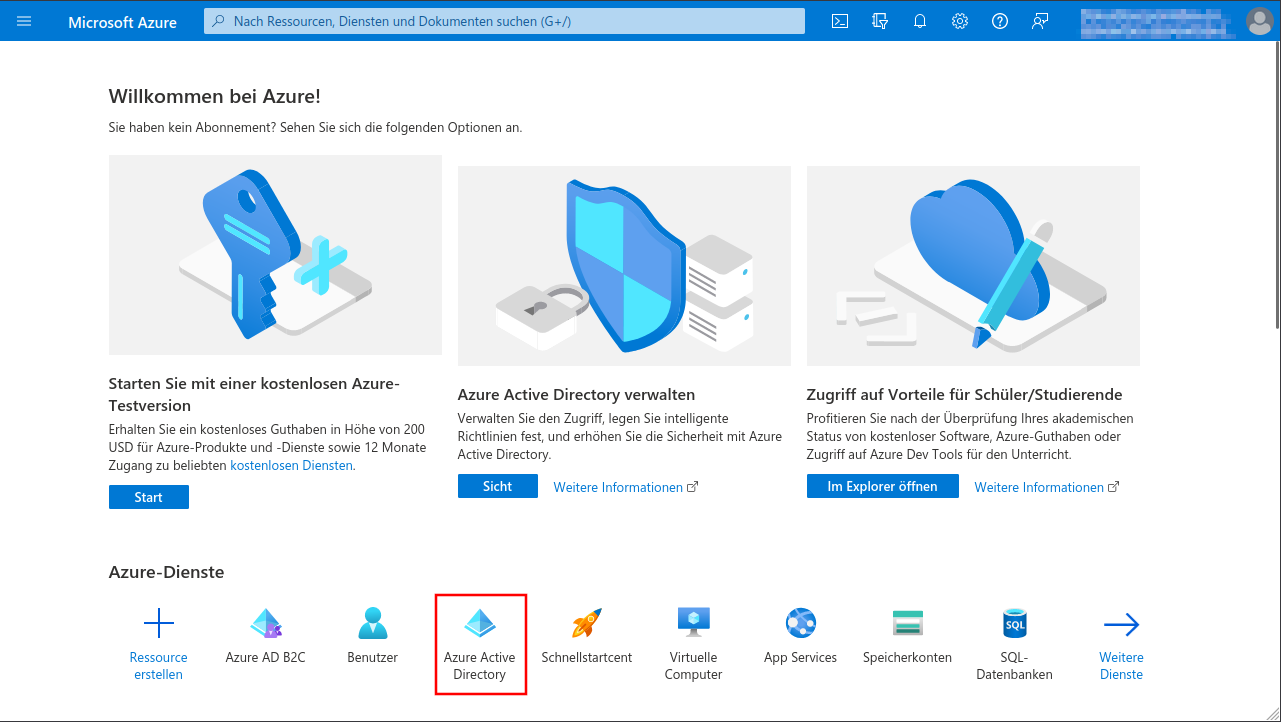

- Aufruf des Azure Dashboards oder des Microsoft 365 Portals

- Menü Azure Active Directory

Abb.4

Abb.5

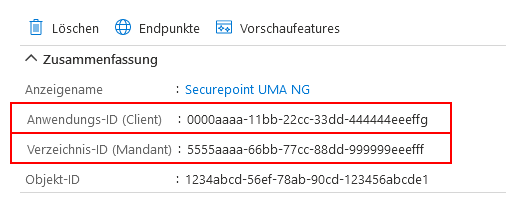

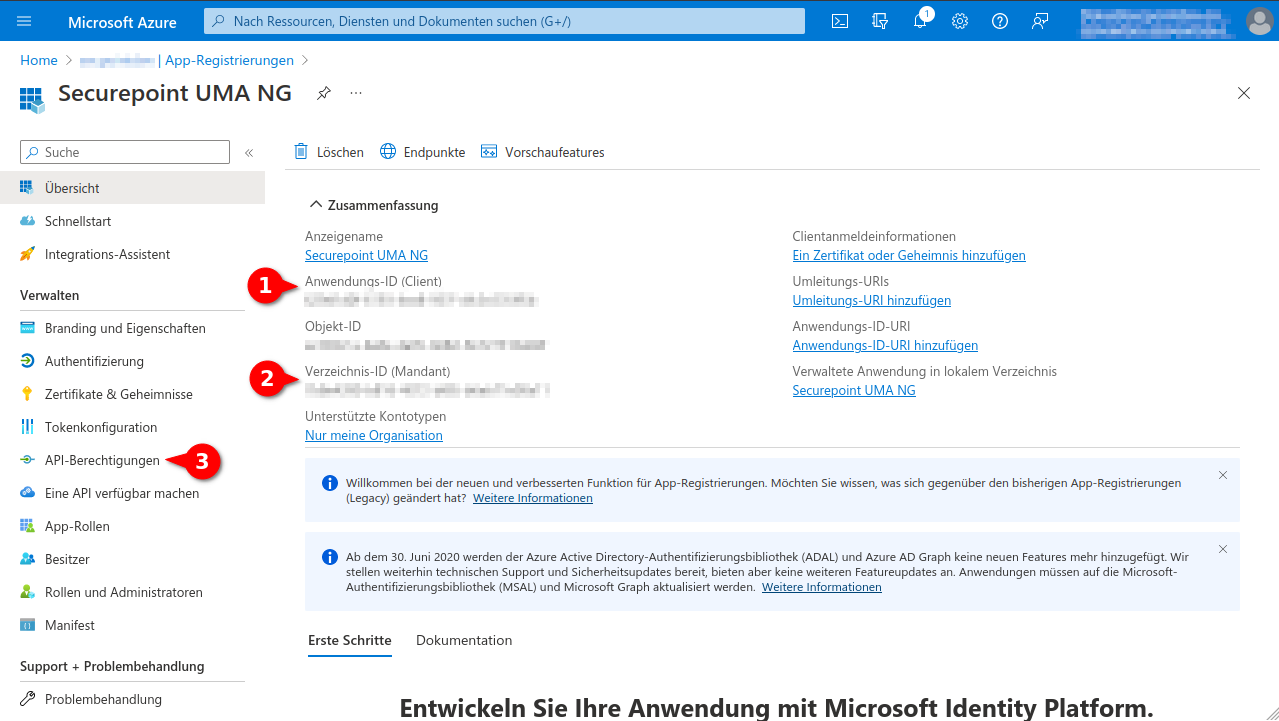

- Anwendungs-ID (Client-ID)

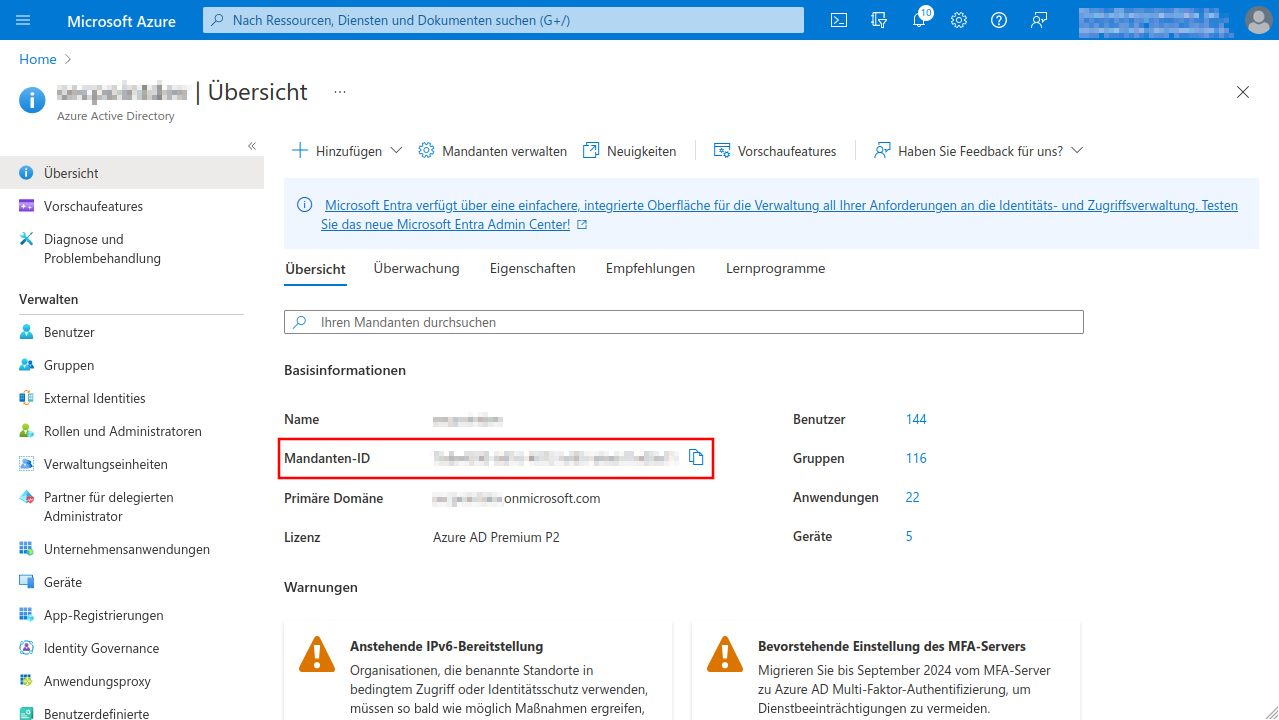

- Verzeichnis-ID (Mandant)

- Client-Secret-ID

Abb.6

Abb.9

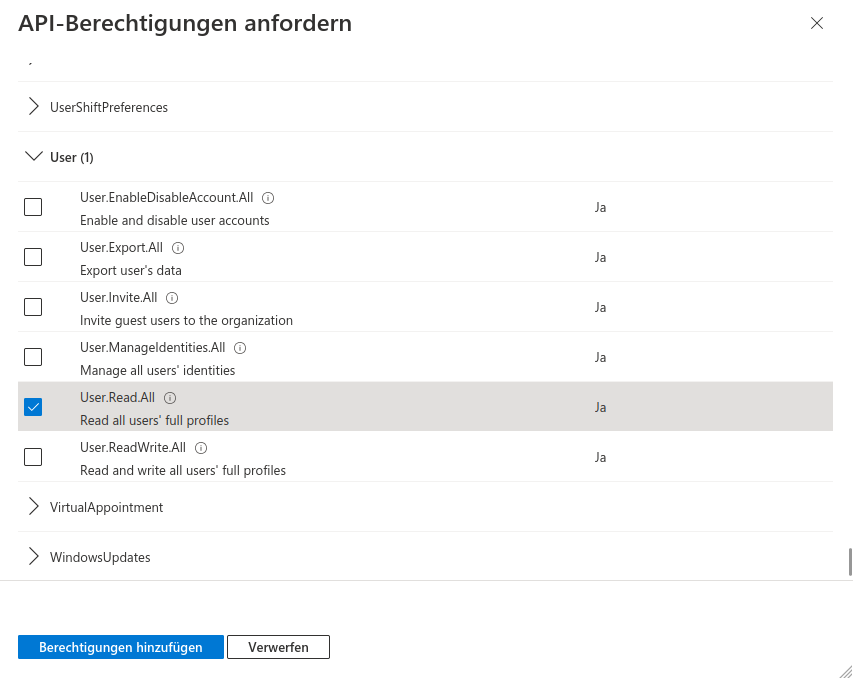

So lässt sich schneller die benötigte Berechtigung finden.

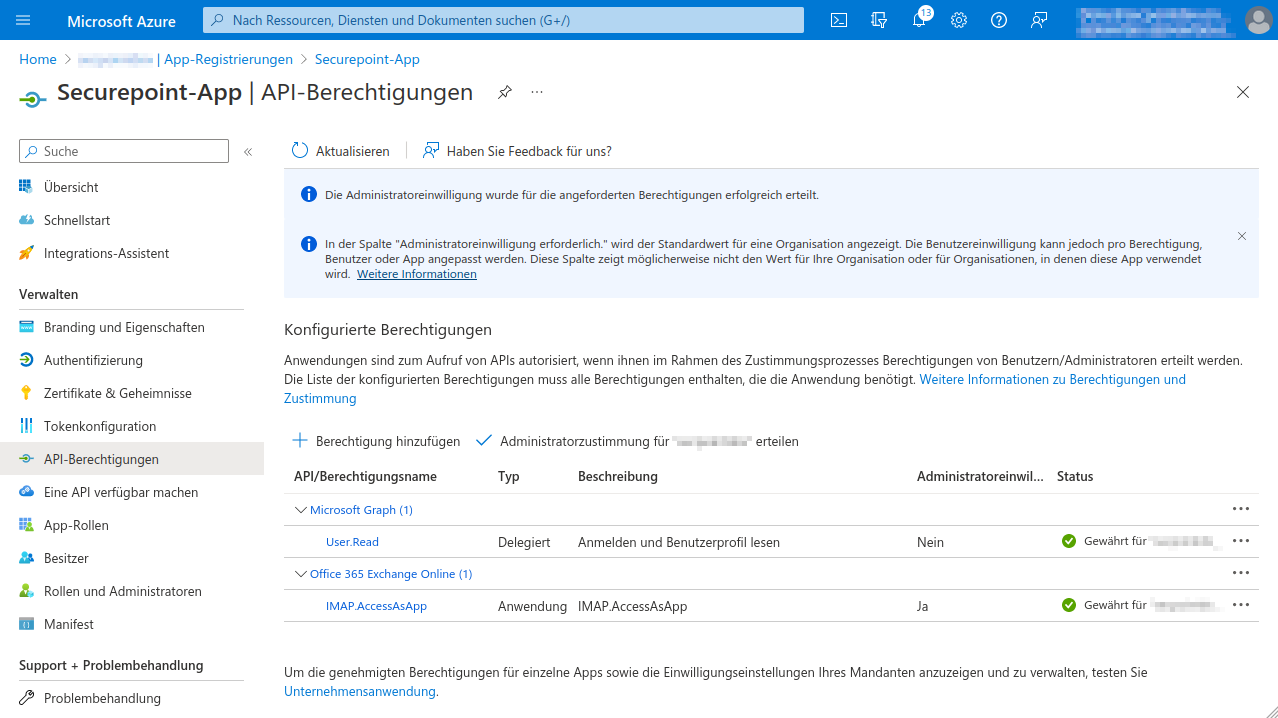

Abb.10

- API-Berechtigung MailboxSettings.Read markieren

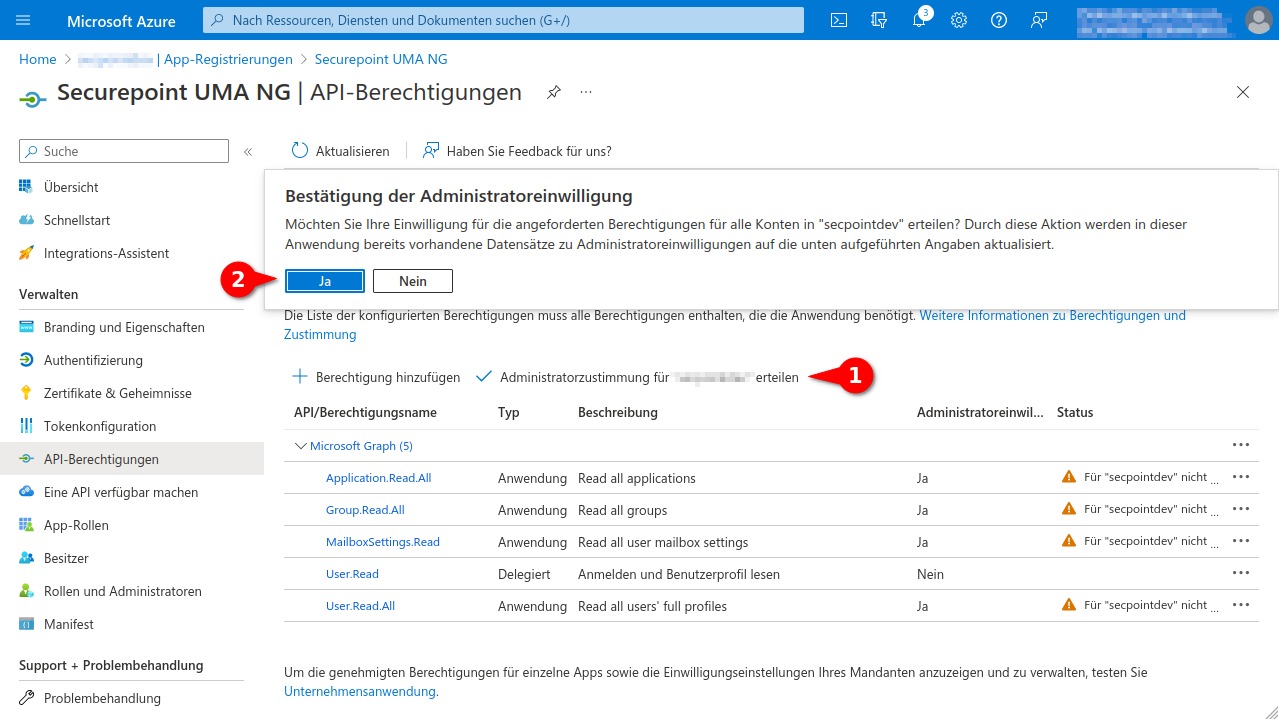

Abb.12

Abb.13

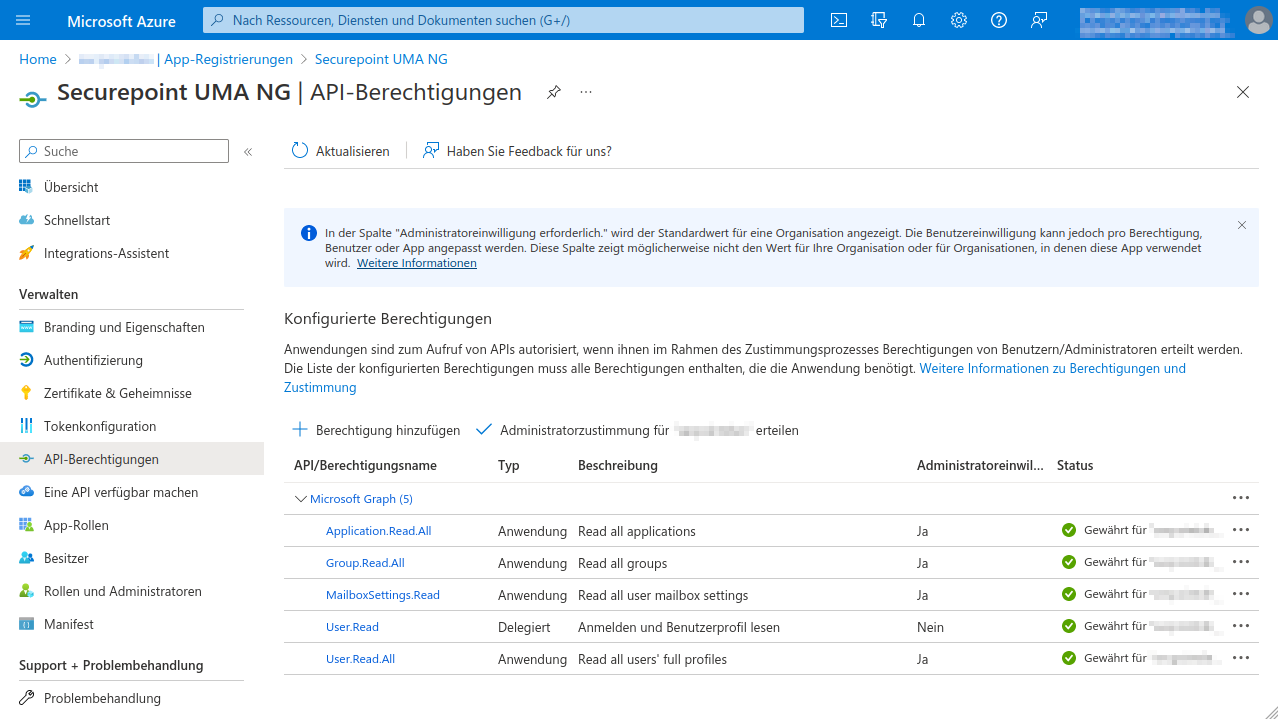

Abb.16

Abb.17

Abb.20

Der Geheime Clientschlüssel muss rechtzeitig erneuert werden. Nach Ablauf des Gültigkeitszeitraumes werden keine E-Mails mehr an das UMA zugestellt und Benutzer des UMA DMS können nicht mehr durch das Azure AD authentisiert werden.

Abb.21

Neu ab 3.1.3 Beide Werte werden für die Konfiguration im Securepoint UMA benötigt.

Abb.22

- Um neben der originären Microsoft Azure E-Mail Adresse weitere Mailadressen zu archivieren, müssen diese im Benutzer-Profil im Azure Active Directory im Abschnitt Kontaktinformationenen als Alternative E-Mail-Adresse hinterlegt werden.

Die Anmeldung des Benutzers bzw. der Benutzerin im Securepoint UMA NG erfolgt dann mit dem Benutzerprinzipalnamen (user pricipal name) und dem dazugehörigen Kennwort aus dem Azure AD.

Für den Mailbox-Import und Journal-Postfach-Nutzung aus Azure sind zusätzlich konfigurierte Apps im Azure erforderlich.

Dieser Artikel beinhaltet Beschreibungen der Software von Drittanbietern und basiert auf dem Stand zum Zeitpunkt der Erstellung dieser Seite.

Änderungen an der Benutzeroberfläche durch den Hersteller sind jederzeit möglich und müssen in der Durchführung entsprechend berücksichtigt werden.

Alle Angaben ohne Gewähr.

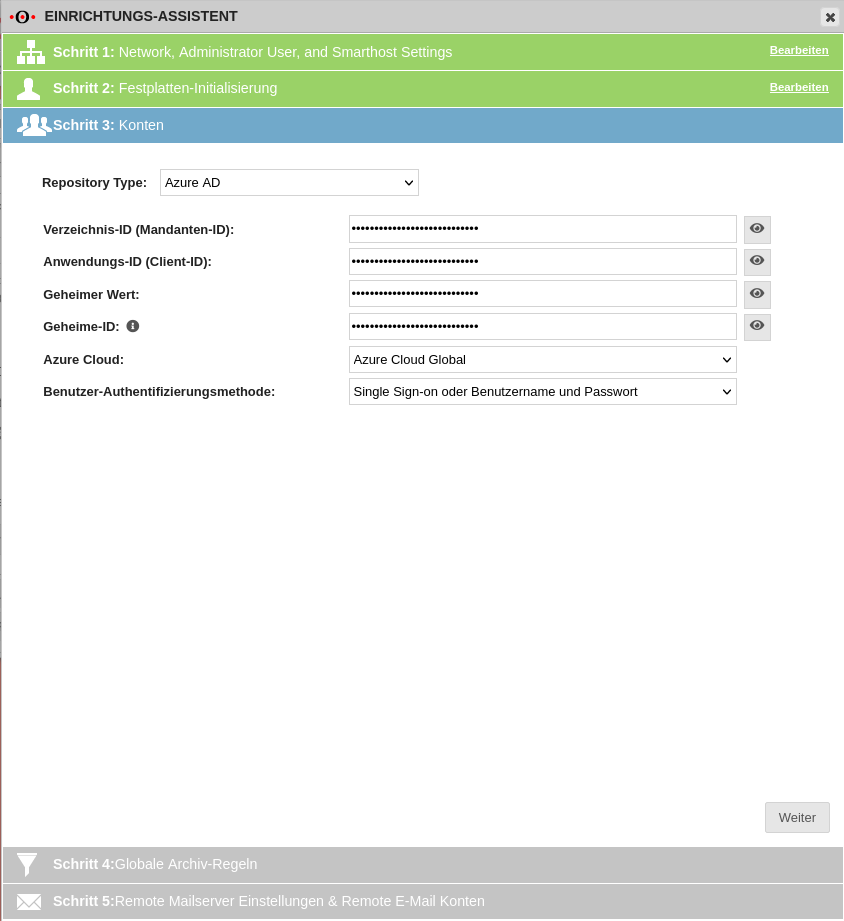

- Mandanten-ID

- Anwendungs-ID

- Geheimer Wert

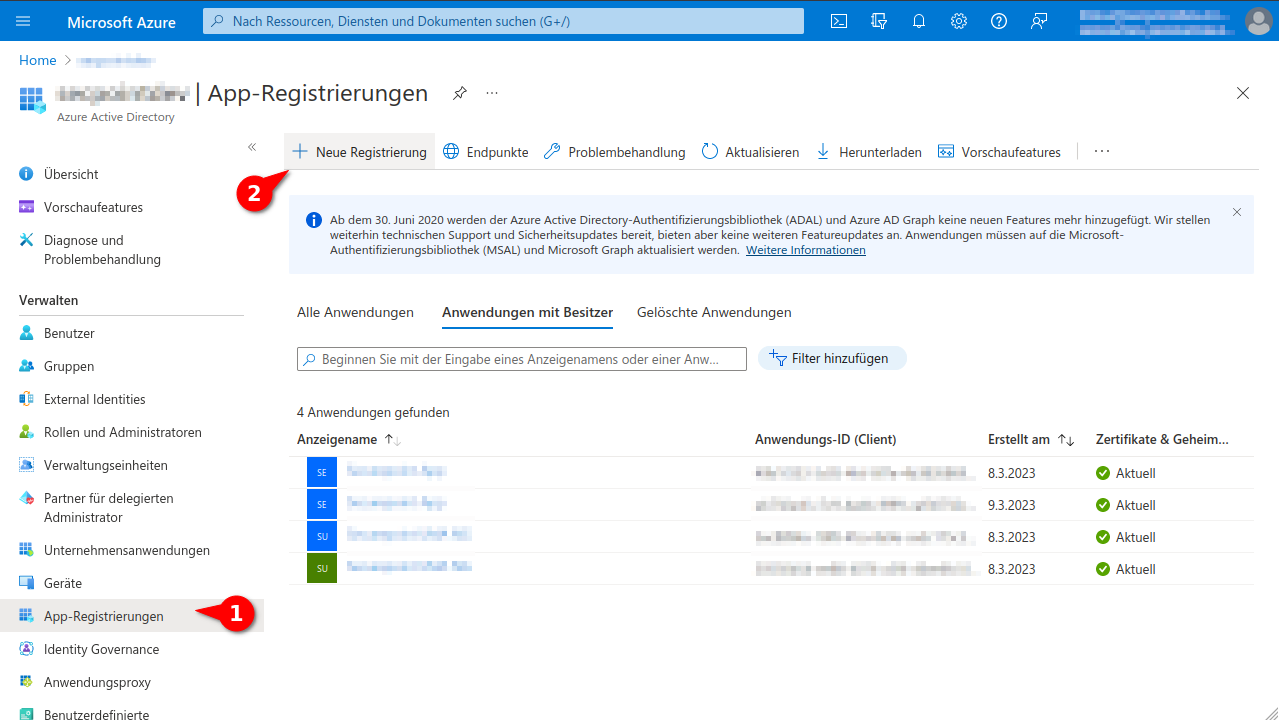

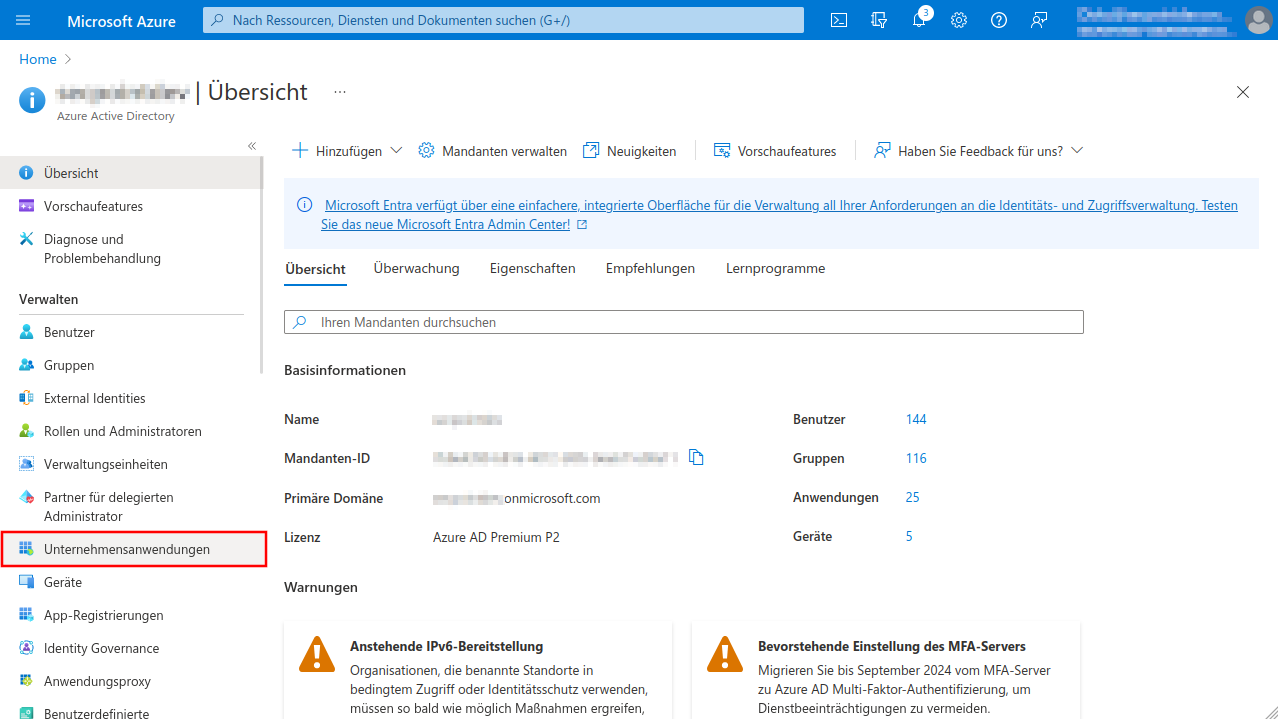

- Azure Active Directory admin center starten

- Mandanten-ID im Menü Azure Active Directory notieren/kopieren

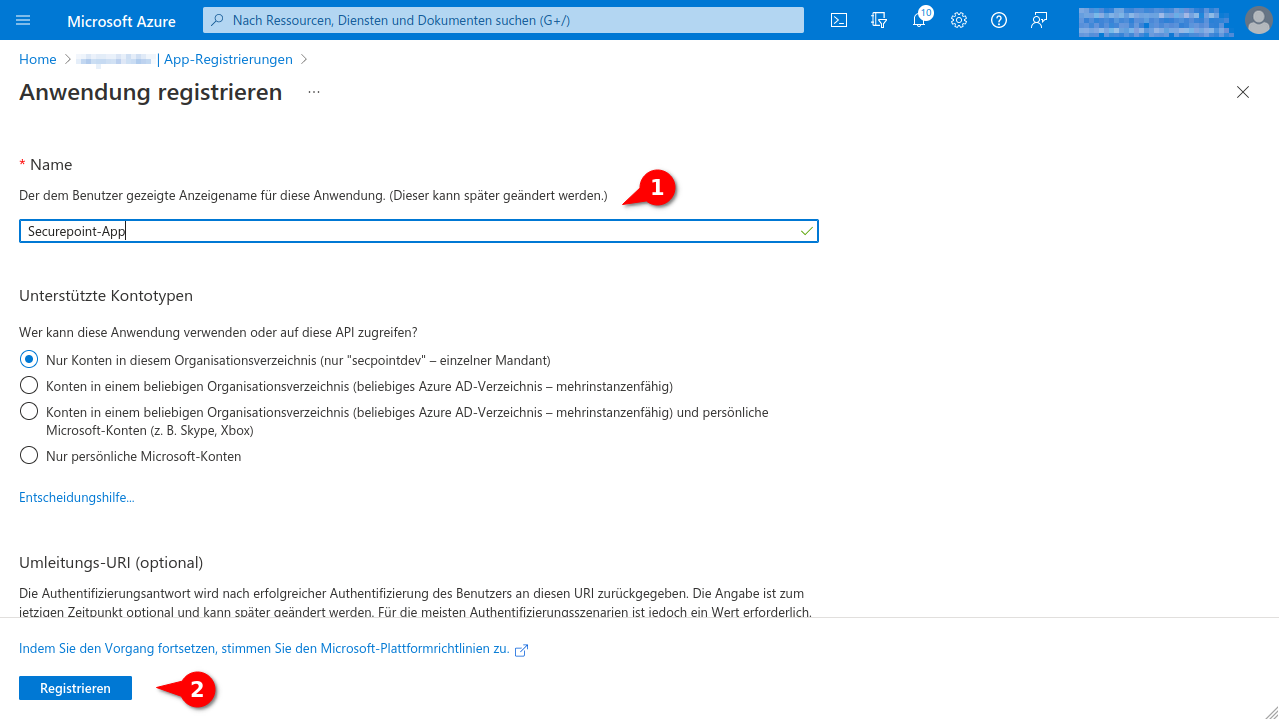

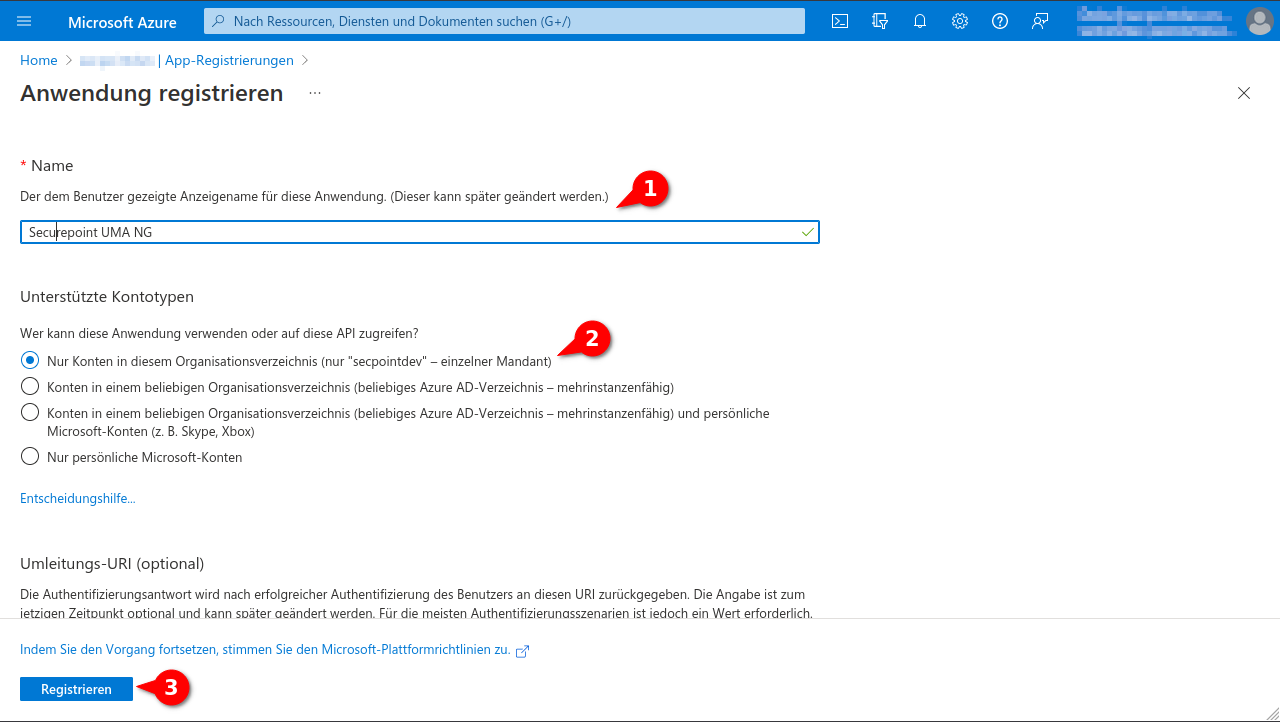

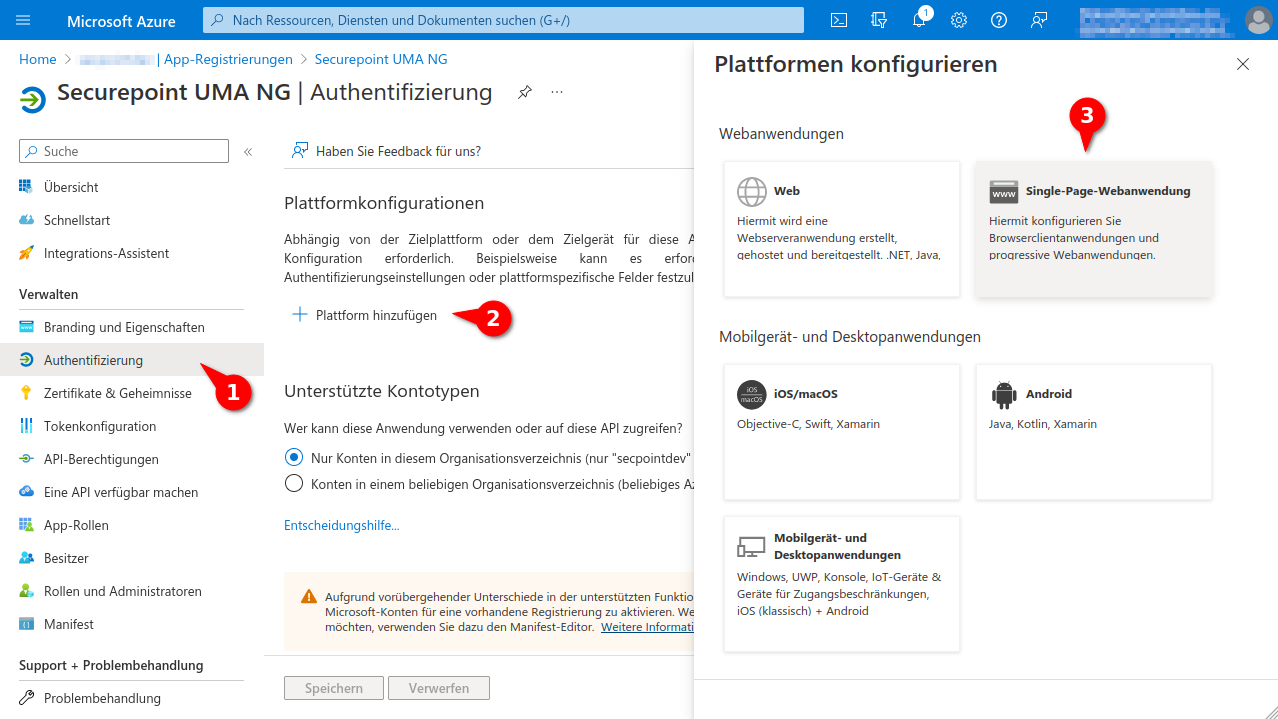

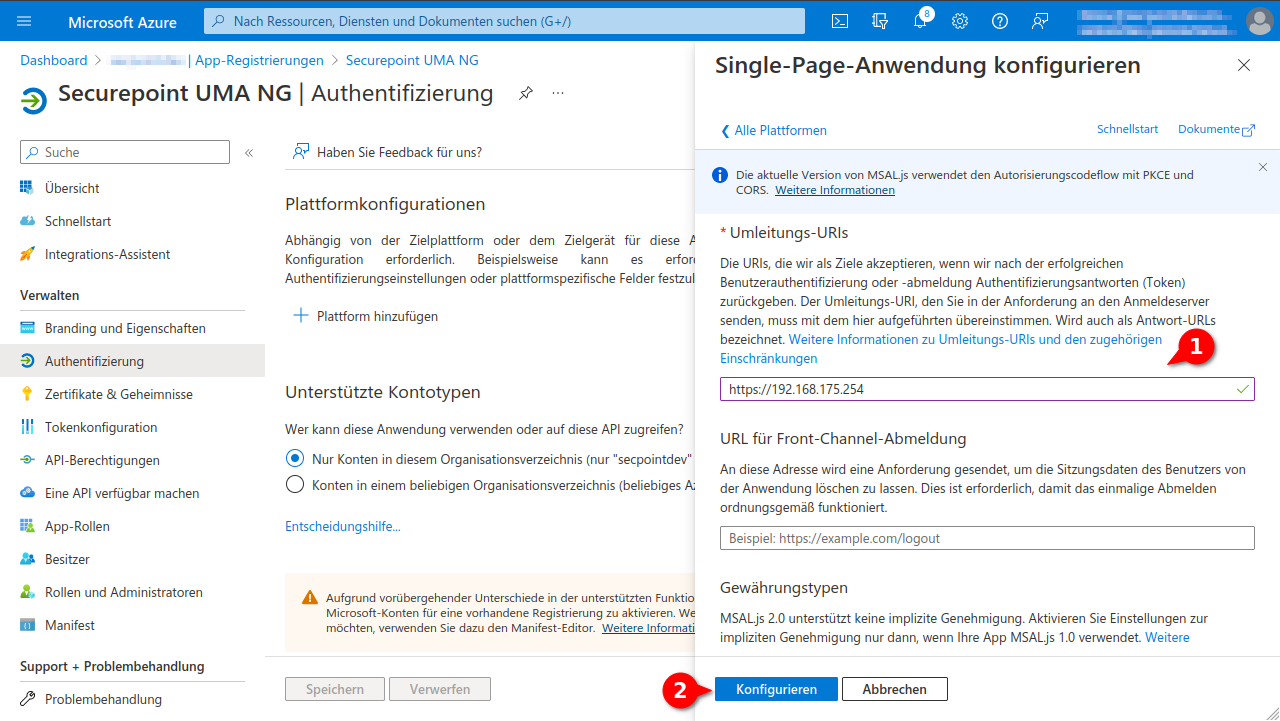

- Neue App registrieren unter Menü App-Registrierung Schaltfläche Neue Registrierung

- Eindeutigen Namen vergeben und Schaltfläche Registrieren klicken

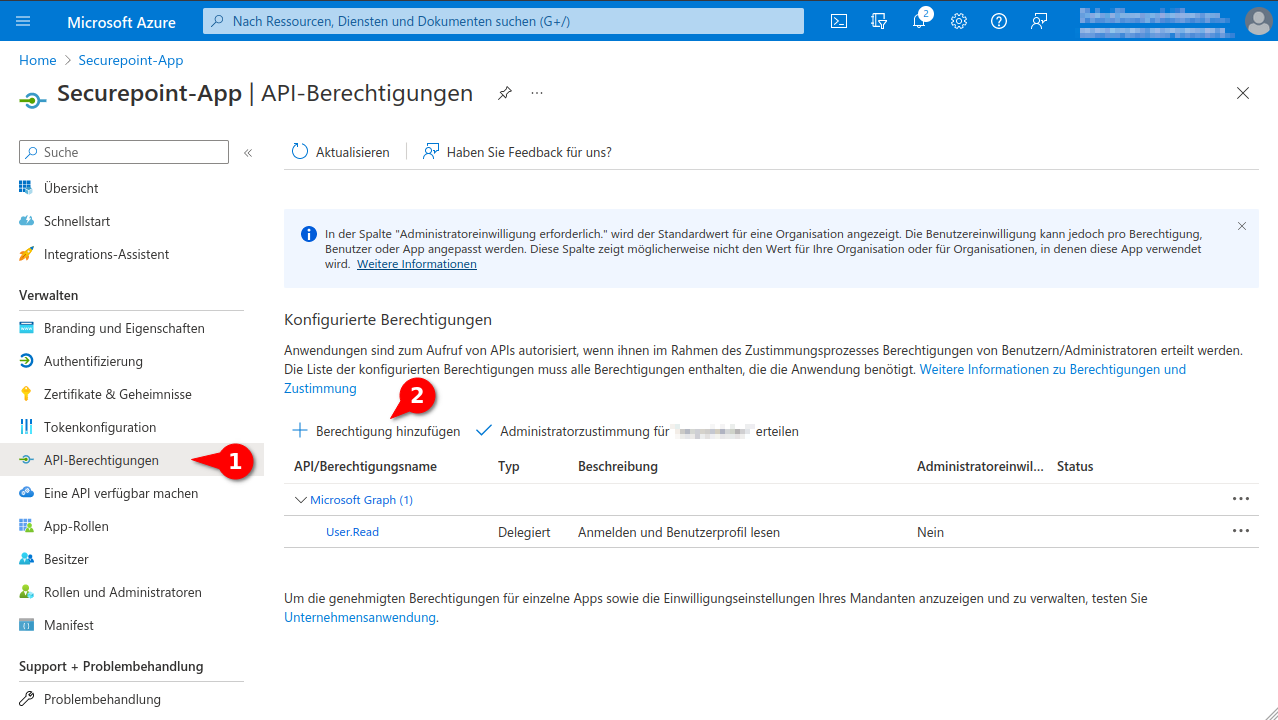

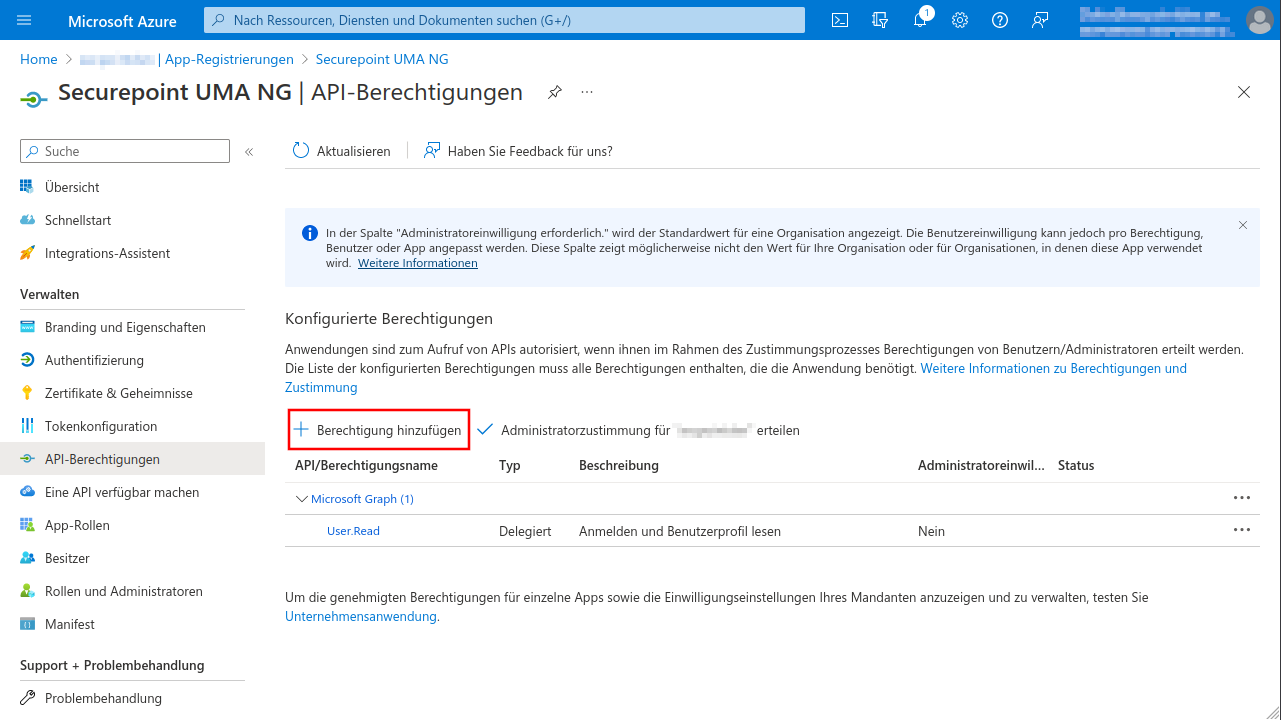

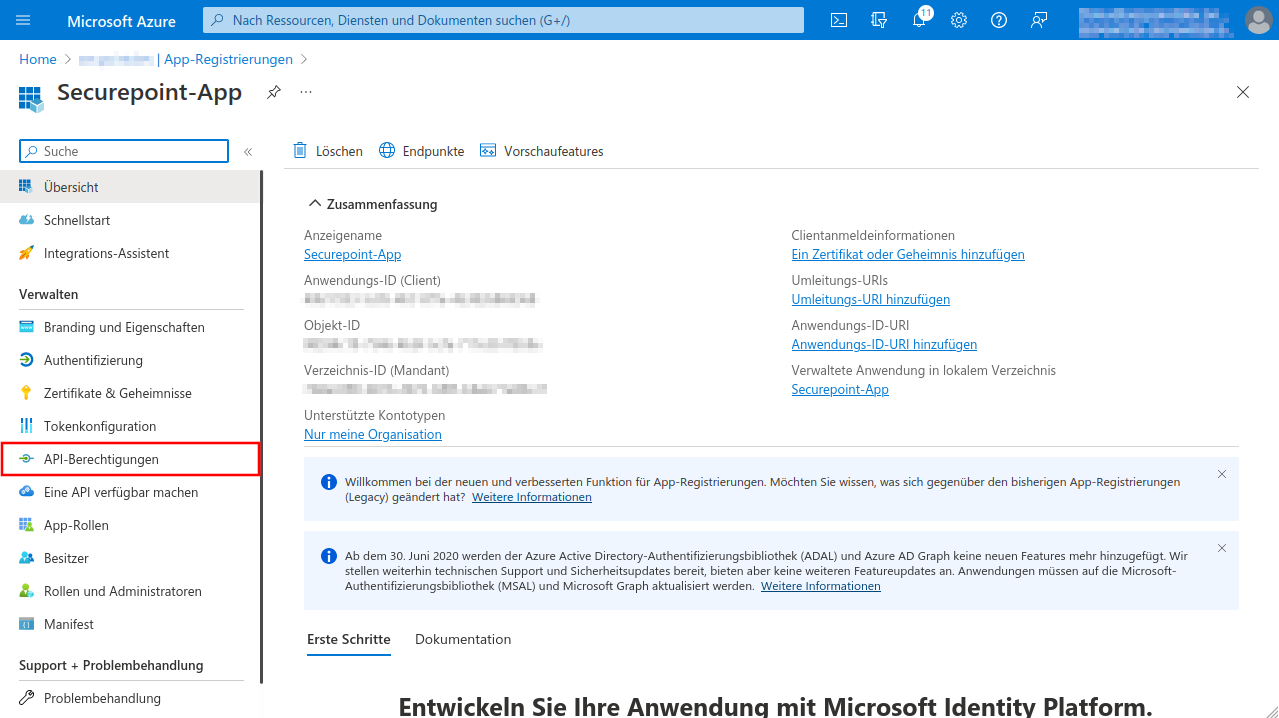

- Im Menü API-Berechtigungen die Schaltfläche Berechtigung hinzufügen klicken

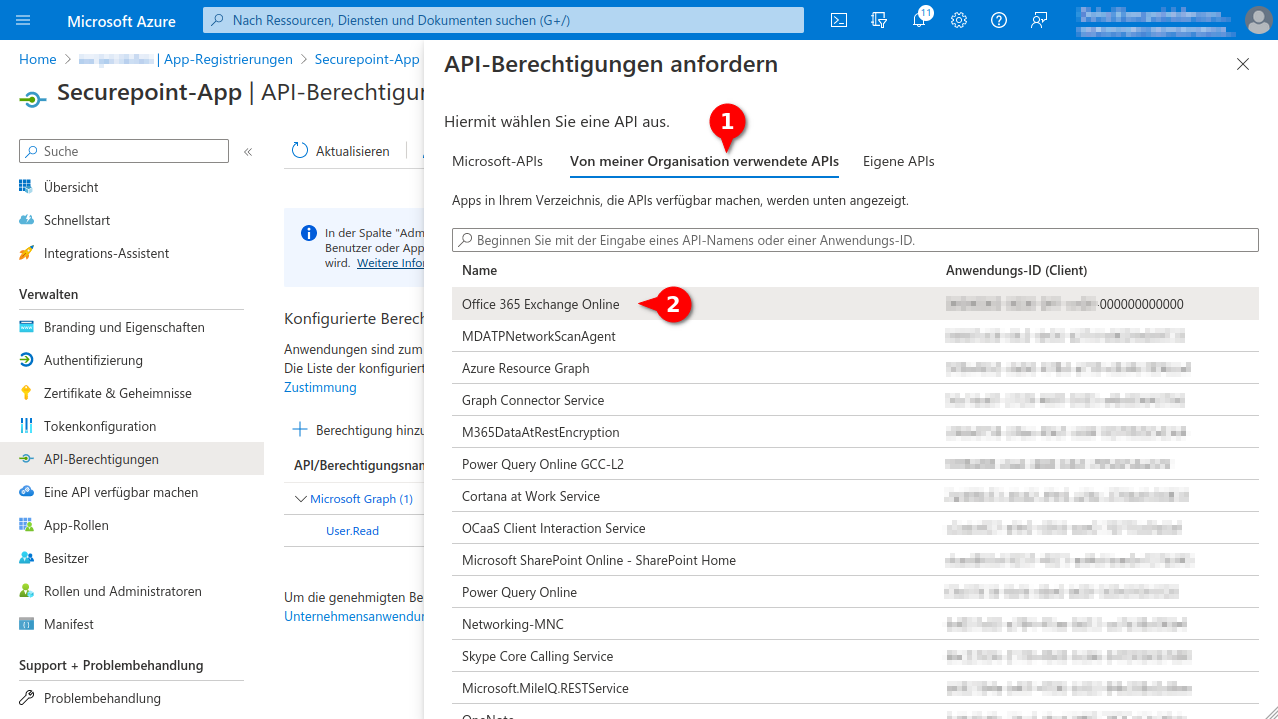

- Berechtigung für Office 365 Exchange Online im Reiter Von meiner Organisation verwendete APIs wählen

- IMAP.AccessAsApp-Berechtigung für Office 365 Exchange Online hinzufügen

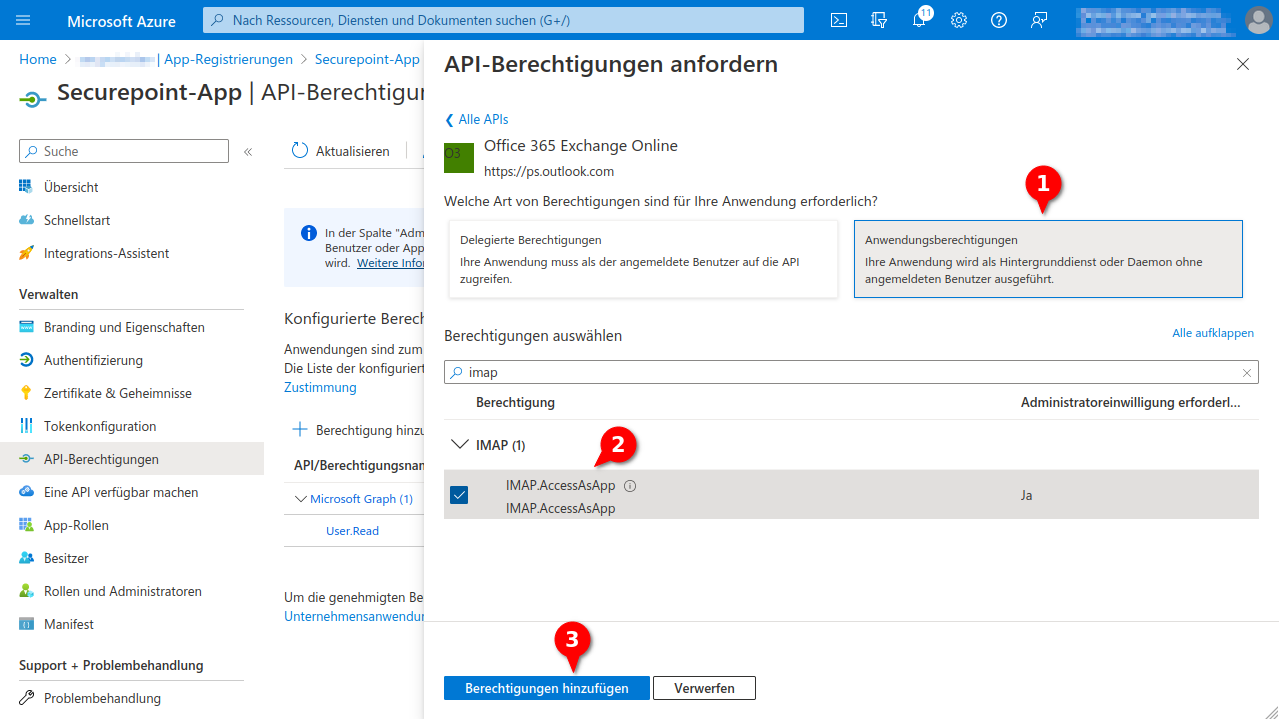

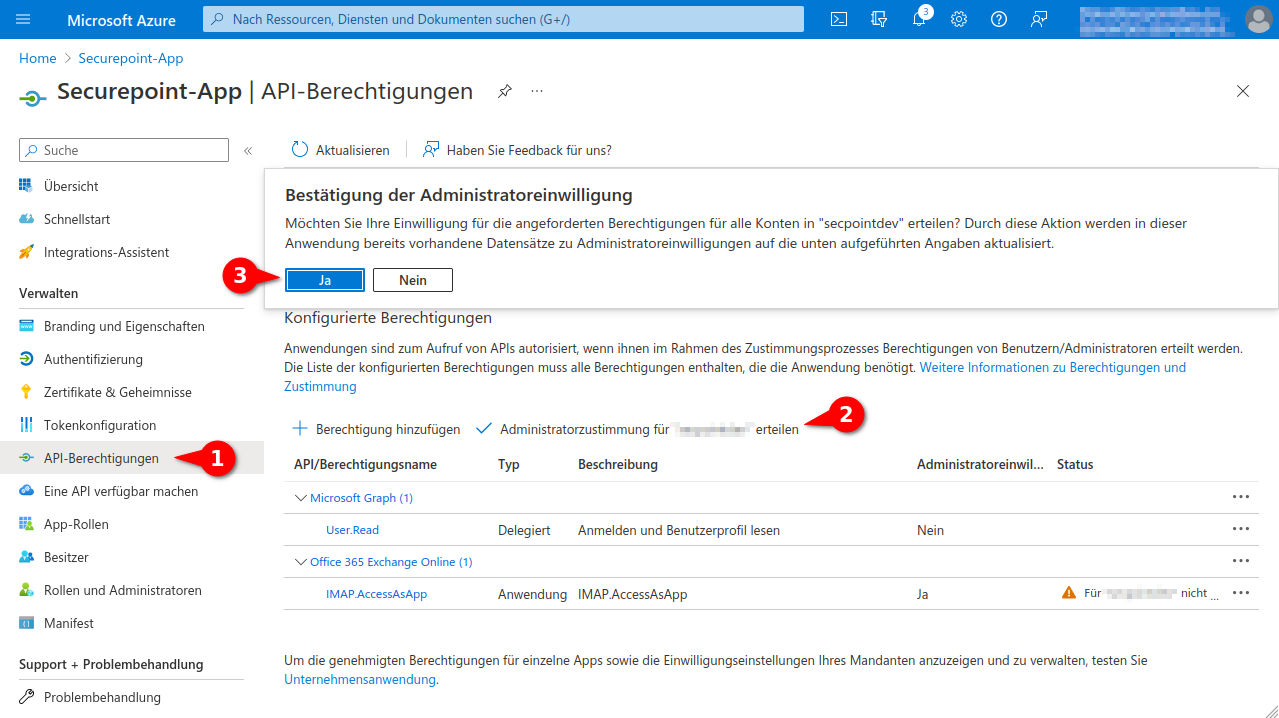

- Im Menü API-Berechtigungen den Eintrag Administratorzustimmung für [...] erteilen aktivieren

- Im Menü Zertifikate & Geheimnisse ein Geheimen Clientschlüssel erstellen

- Wert notieren, wird als Client secret bei Remote E-Mail-Konten und Einzelnes Postfach Importieren eingetragen

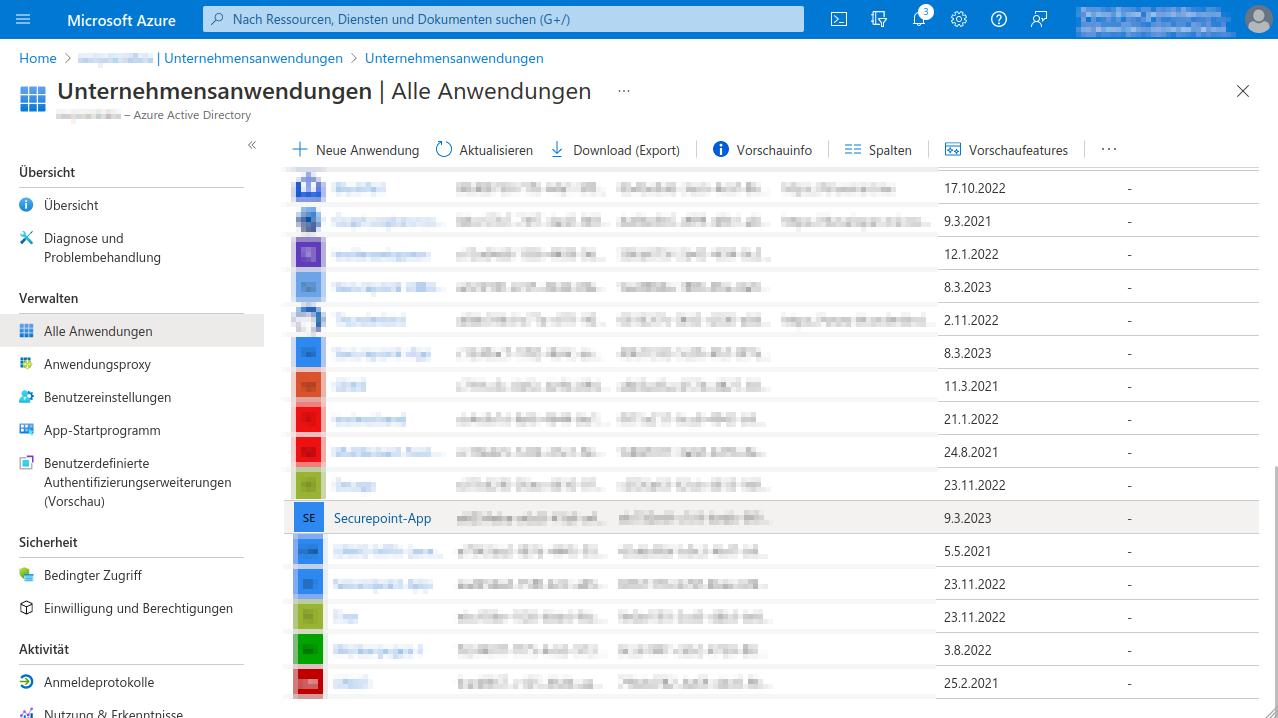

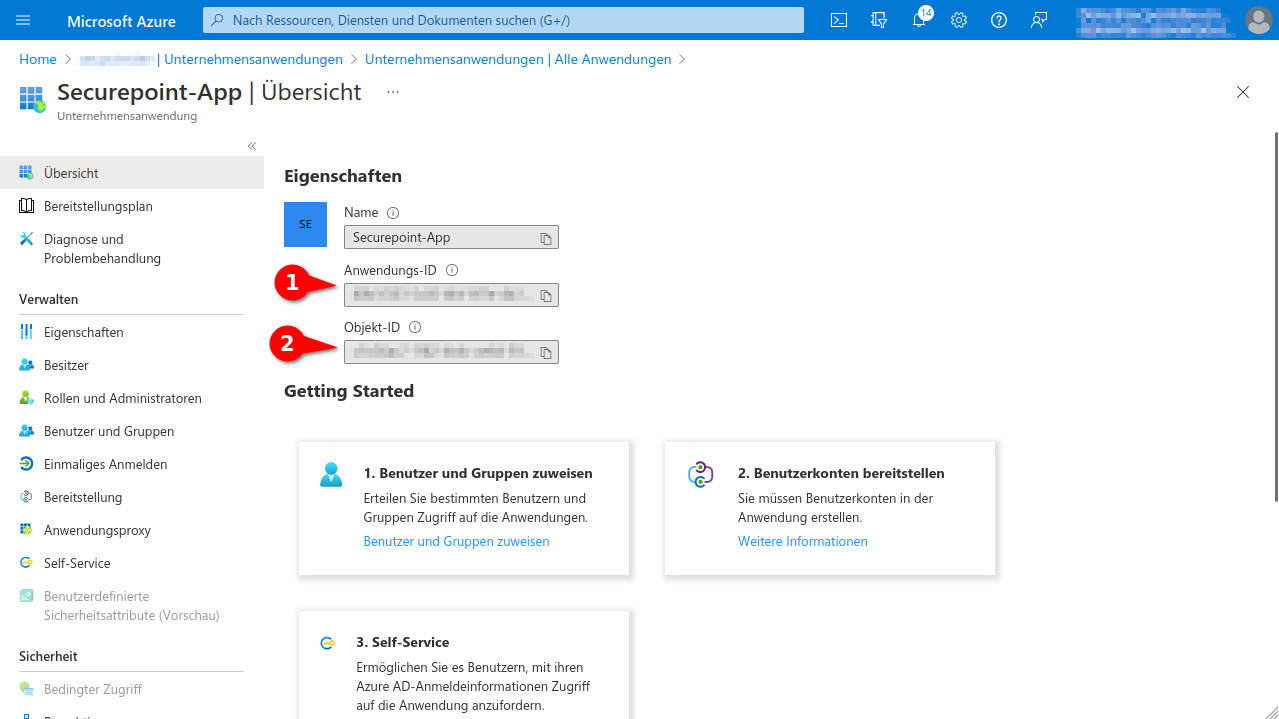

- Menü Unternehmensanwendungen öffnen und App wählen

- Aus den App Eigenschaften Anwendungs-ID und Objekt-ID notieren

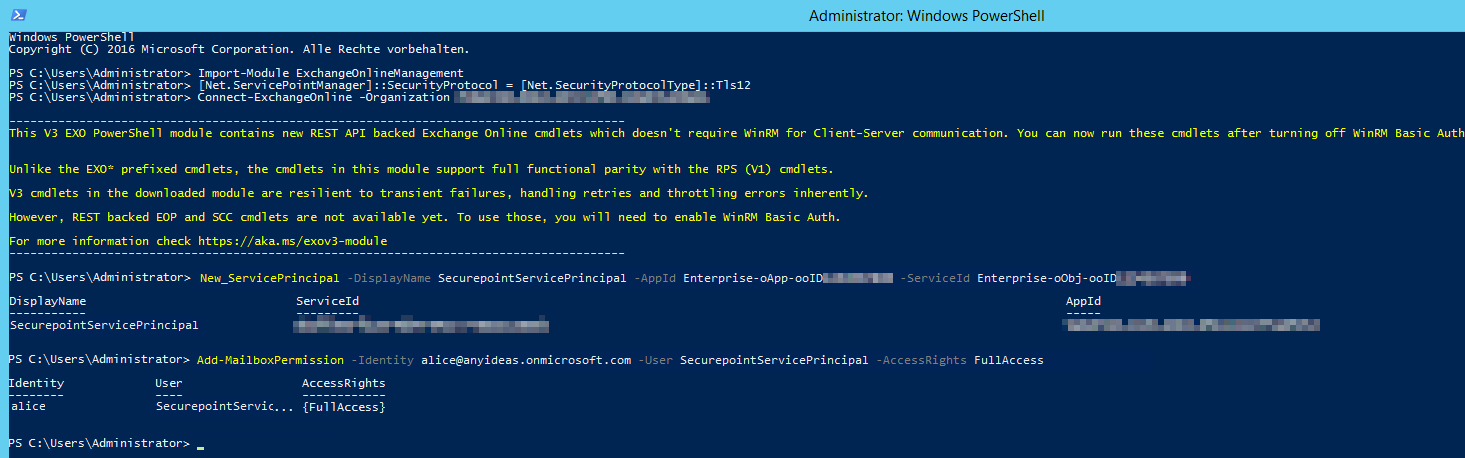

- Auf Windows Client Administrator Powershell öffnen, ExchangeOnlineManagement importieren und mit Tenant verbinden

- Empfängermailbox im Exchange admin center auswählen und als Delegation Read and manage (Full Access) wählen

- Mitglied für Mailbox Delegation hinzufügen

- Damit ist die Konfiguration im Microsoft Azure abgeschlossen.

Die weitere Konfiguration erfolgt im UMA im Menü

Systemeinstellungen Reiter E-Mail Konten Abschnitt Azure AD bzw. im Einrichtungsassistent oder beim Import von Mailboxen. - Die Microsoft Server brauchen ggf. bis zu 30 Minuten, bevor der Zugang funktioniert

| 1. | 2. | 3. |

| Abb.1 | Abb.2 | Abb.3 |

| Abbildungen | ||

Abb.1

- Anmelden unter Portal Azure oder Microsoft EntraIn Microsoft Entra sind einige Menupunkte als Untermenupunkte eingerichtet.

- Azure Active Directory wählen

- Mandanten-ID notieren, wird bei Remote E-Mail-Konten und bei Einzelnes Postfach Importieren eingetragen

Abb.4

Es wird eine Zusammenfassung der soeben registrierten App angezeigt

Die hier angezeigte Object ID gehört nicht zur App und wird nicht benötigt!

Menu API-Berechtigungen wählen

Abb.6

Abb.7

Abb.8

Abb.10

Abb.11

Wert notieren, wird als Client secret bei Remote E-Mail-Konten und Einzelnes Postfach Importieren eingetragen

Abb.14

Aus den App Eigenschaften notieren:

Anwendungs-ID, wird als Anwendungs-ID bei Remote E-Mail-Konten und Einzelnes Postfach Importieren eingetragen

Objekt-ID, wird für die Vergabe der Berechtigung per Powershell benötigt

Abb.15

- ExchangeOnlineManagement Modul installieren Falls es Probleme beim Installieren des Moduls oder beim Verbinden gibt muss man ggf. Powershell auf TLS 1.2 konfigurieren:

>[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12- > Install-Module -Name ExchangeOnlineManagement -allowprerelease

- ExchangeOnlineManagement importieren und mit Tenant verbinden:

- > Import-Module ExchangeOnlineManagement

- > Connect-ExchangeOnline -Organization Mandanten-ID (Siehe Abb.1)

- Neuen Dienst Prinzipal anlegen und eindeutigen Namen vergeben:

- > New-ServicePrincipal -DisplayName SecurepointServicePrincipal -AppId Enterprise-oApp-ooID-oooo-oooooooo -ServiceId Enterprise-oObj-ooID-oooo-oooooooo

- Bei Enterprise-oApp-ooID-oooo-oooooooo die Anwendungs-ID und bei Enterprise-oObj-ooID-oooo-oooooooo die Objekt-ID (siehe Abb. 14) eintragen

- Im Anschluss Mailbox Permissions vergeben:

- > Add-MailboxPermission -Identity alice@anyideas.onmicrosoft.com -User SecurepointServicePrincipal -AccessRights FullAccess

Die Microsoft Server brauchen ggf. bis zu 30 Minuten, bevor der Zugang funktioniert

Die vorbereitende Konfiguration des Azure AD ist damit abgeschlossen

Konfiguration im UMA

Im Einrichtungsassistenten

Im Menu E-Mail Konten

Menu System-Einstellungen / E-Mail Konten

Troubleshooting

Fehlermeldungen bei Testen der Azure AD Einstellungen:

| Fehlermeldung | Beschreibung |

|---|---|

| Unzureichende Berechtigungen, um den Vorgang abzuschließen. | In dem Fall unbedingt prüfen, ob alle Berechtigungen korrekt gesetzt wurden |

| Der angeforderte Benutzer ist ungültig. | Selbsterklärend. Benutzernamen müssen vorhanden und zulässig sein. Nicht zulässig ist z.B.: '@ttt-point.onmicrosoft.com |

| Es wurden zu viele Anfragen gestellt. Bitte versuchen Sie es später noch einmal. | Throttling. Passiert nur selten bis niemals. Die Microsoft Graph-API verkraftet sehr viele Requests in kurzer Zeit. Wenn nicht, hilft es, etwas zu warten. |

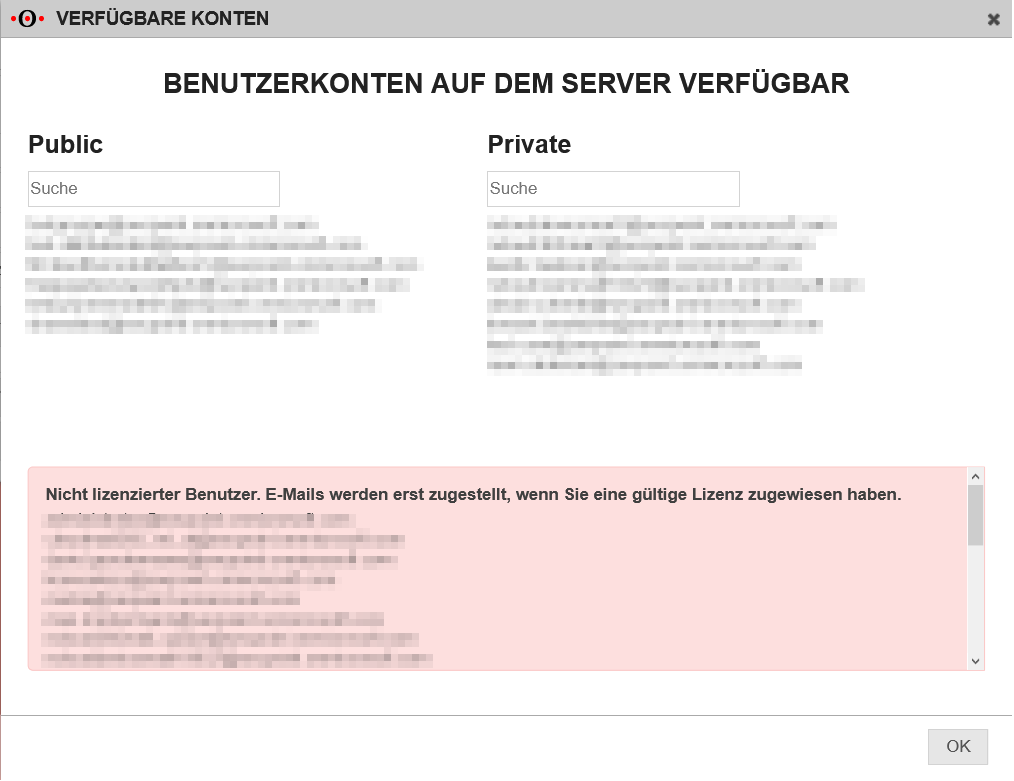

| Nicht lizenzierter Benutzer. E-Mails werden erst zugestellt, wenn Sie eine gültige Lizenz zugewiesen haben. | Tritt auf, wenn der abgefragte Account keine gültige Lizenz hat. Das führt dazu, dass das Attribut mailboxSettings nicht abgefragt werden kann. Dies ist erforderlich, um zu prüfen, ob es sich bei dem Account um eine Shared-Mailbox handelt. Kann das Attribut nicht abgefragt werden, ist ungewiss ob der Account nach public oder private archiviert werden muss. |

| Ein unbekannter Fehler ist aufgetreten. | Dies ist das Fallback, wenn der Fehler nicht identifiziert werden konnte. Das kann in ganz seltenen Fällen passieren. Die Microsoft Graph-API schickt in unglaublich seltenen Situationen kein valides json. Bitte erneut probieren. |