Andreb (Diskussion | Beiträge) Keine Bearbeitungszusammenfassung |

KKeine Bearbeitungszusammenfassung |

||

| (6 dazwischenliegende Versionen von 2 Benutzern werden nicht angezeigt) | |||

| Zeile 2: | Zeile 2: | ||

{{#vardefine:headerIcon|spicon-utm}} | {{#vardefine:headerIcon|spicon-utm}} | ||

{{:UTM/APP/Webfilter.lang}} | {{:UTM/APP/Webfilter.lang}}{{Rollout|14.1.1}} | ||

{{var | neu--Regelsatz als Label | {{var | neu--Regelsatz als Label | ||

| Zeile 16: | Zeile 16: | ||

| Es werden [[#Regeln | internationale Domainnamen (z.B. Umlaute) unterstützt]] | | Es werden [[#Regeln | internationale Domainnamen (z.B. Umlaute) unterstützt]] | ||

| [[#Rules | International domain names (e.g. special character) are supported]] }} | | [[#Rules | International domain names (e.g. special character) are supported]] }} | ||

{{var | neu--Rechtsklick | |||

| Neue Optionen [[#Verschieben| zum Verschieben von Elementen verfügbar]] | |||

| New options [[#Verschieben|for moving elements]] now available}} | |||

{{var | neu--Ähnlichkeitsprüfung | |||

| Neues Feature [[#Ähnlichkeitserkennung|Ähnlichkeitserkennung]] | |||

| New feature [[#Ähnlichkeitserkennung|similarity detection]]}} | |||

</div><div class="new_design"></div>{{TOC2|limit=2}}{{Select_lang}} | </div><div class="new_design"></div>{{TOC2|limit=2}}{{Select_lang}} | ||

{{Header|14.1. | {{Header|14.1.1| | ||

* {{#var:neu--Regelsatz als Label}} | * {{#var:neu--Rechtsklick}} | ||

* {{#var:neu--Regelsatz zu Profil}} | * {{#var:neu--Ähnlichkeitsprüfung}} | ||

* {{#var:neu--IDN}} | * {{#var:neu--Regelsatz als Label}} <small>(14.1.0)</small> | ||

* {{#var:neu--Regelsatz zu Profil}} <small>(14.1.0)</small> | |||

* {{#var:neu--IDN}} <small>(14.1.0)</small> | |||

|[[UTM/APP/Webfilter_v12.7.0 | 12.7.0]] | |[[UTM/APP/Webfilter_v12.7.0 | 12.7.0]] | ||

[[UTM/APP/Webfilter_v12.5 | 12.5]] | [[UTM/APP/Webfilter_v12.5 | 12.5]] | ||

| Zeile 50: | Zeile 58: | ||

| colspan="3" | {{h4|{{#var:Allgemeine Einstellungen}} | {{Kasten|{{#var:Allgemein}} }} }} | | colspan="3" | {{h4|{{#var:Allgemeine Einstellungen}} | {{Kasten|{{#var:Allgemein}} }} }} | ||

|- | |- | ||

! {{#var:cap}} !! {{#var:val}} !! {{#var:desc}} | ! {{#var:cap}} !! class=mw6 | {{#var:val}} !! {{#var:desc}} | ||

| class="Bild" rowspan="10" | {{Bild| {{#var:Webfilter--Bild}} |{{#var:Webfilter--cap}}||Webfilter|{{#var:Anwendungen}}|icon=fa-chart-bar|icon-text=Webfilter Log|icon2=fa-save}} | | class="Bild" rowspan="10" | {{Bild| {{#var:Webfilter--Bild}} |{{#var:Webfilter--cap}}||Webfilter|{{#var:Anwendungen}}|icon=fa-chart-bar|icon-text=Webfilter Log|icon2=fa-save}} | ||

|- | |- | ||

| Zeile 70: | Zeile 78: | ||

|- | |- | ||

| {{ButtonAn|{{#var:ja}} }} || {{#var:Sämtliche Regelsätze überprüfen--ja--desc}} | | {{ButtonAn|{{#var:ja}} }} || {{#var:Sämtliche Regelsätze überprüfen--ja--desc}} | ||

|- | |||

| rowspan="2" | <span id="Ähnlichkeitserkennung"></span>{{b|{{#var:Schutz durch Ähnlichkeitserkennung}} }}<br>{{Hinweis-box|{{#var:neu ab}} v14.1.1 Experimentell|gr|14.1.2|status=neu}} || {{ButtonAus|{{#var:nein}} }}<i title="Experimentell" class="fas fa-flask style="font-size:1.25em; position:relative; top:4px;""></i> || {{#var:Schutz durch Ähnlichkeitserkennung--nein--desc}} | |||

|- | |||

| {{ButtonAn|{{#var:ja}} }} <i style="font-size:1.25em; position:relative; top:4px;" title="Experimentell" class="fas fa-flask fc__or"></i> || {{#var:Schutz durch Ähnlichkeitserkennung--ja--desc}} <li class="fas fa-flask ic__or">{{#var:Hinweis-Experimentell}}</li> | |||

|- class="Leerzeile" | |- class="Leerzeile" | ||

| | | | ||

|} | |} | ||

{| class="sptable2 pd5 zh1 Einrücken" | {| class="sptable2 pd5 zh1 Einrücken" | ||

| Zeile 79: | Zeile 91: | ||

| colspan="3" | {{#var:Profile--desc}} | | colspan="3" | {{#var:Profile--desc}} | ||

|- | |- | ||

| {{spc|drag|o|-}} <span class=Hover>{{#var:Verschieben}}</span> || colspan="2" | {{#var:Verschieben--desc}} | | {{spc|drag|o|-}} <span class=Hover id=Verschieben>{{#var:Verschieben}}</span> || colspan="2" | {{#var:Verschieben--desc}}<br>{{Hinweis-box|{{#var:neu ab}} v14.1.1|gr|14.1.2|status=update}} {{#var:Weitere Optionen via Rechtsklick verfügbar}} {{Info|{{:UTM/Drag_and_Drop}} }} | ||

| class="Bild" rowspan="5" | {{Bild| {{#var:Profile--Bild}} |{{#var:Profile--cap}}||Webfilter|{{#var:Anwendungen}}|icon=fa-chart-bar|icon-text=Webfilter Log|icon2=fa-save}} | | class="Bild" rowspan="5" | {{Bild| {{#var:Profile--Bild}} |{{#var:Profile--cap}}||Webfilter|{{#var:Anwendungen}}|icon=fa-chart-bar|icon-text=Webfilter Log|icon2=fa-save}} | ||

|- | |- | ||

| Zeile 98: | Zeile 110: | ||

| | | | ||

|- class=noborder | |- class=noborder | ||

| {{ | | {{h-5|{{#var:Profil hinzufügen}}{{Button|{{#var:Profil hinzufügen}}|addfolder}} }} | ||

| colspan="2" | {{#var:Profil hinzufügen--desc}} | | colspan="2" | {{#var:Profil hinzufügen--desc}} | ||

|- | |- | ||

| Zeile 187: | Zeile 199: | ||

* {{Hinweis-box|{{#var:neu ab}} v14.1.0|gr|14.1|status=neu}} {{#var:IDN möglich}} | * {{Hinweis-box|{{#var:neu ab}} v14.1.0|gr|14.1|status=neu}} {{#var:IDN möglich}} | ||

|- | |- | ||

| colspan="2" | {{spc|drag|o|-}} <span class=Hover>{{#var:Verschieben}}</span> || {{#var:Verschieben--desc}} | | colspan="2" | {{spc|drag|o|-}} <span class=Hover>{{#var:Verschieben}}</span> || {{#var:Verschieben--desc}}<br>{{Hinweis-box|{{#var:neu ab}} v14.1.1|gr|14.1.2|status=update}} {{#var:Weitere Optionen via Rechtsklick verfügbar}} {{Info|{{:UTM/Drag_and_Drop}} }} | ||

|- | |- | ||

| colspan="2" | {{ButtonAn|check}} <span class=Hover>{{#var:zulassen}}</span> || {{#var:Regel zulassen--desc}} | | colspan="2" | {{ButtonAn|check}} <span class=Hover>{{#var:zulassen}}</span> || {{#var:Regel zulassen--desc}} | ||

| Zeile 202: | Zeile 214: | ||

|- class="Leerzeile" | |- class="Leerzeile" | ||

| colspan="3" | | | colspan="3" | | ||

{{h5| {{#var: | {{h5| {{#var:Allowlisting Beispiele}} | {{#var:Allowlisting Beispiele}} }} | ||

|- class="Leerzeile" | |- class="Leerzeile" | ||

| colspan="3" | {{#var: | | colspan="3" | {{#var:Allowlisting Beispiele--desc}} | ||

| class="Bild" rowspan="2" | {{Bild|{{#var: | | class="Bild" rowspan="2" | {{Bild|{{#var:Allowlisting Beispiele--Bild}}| ||{{#var:Regelsatz bearbeiten}}|{{#var:Anwendungen}}|Webfilter|icon=fa-floppy-disk-circle-xmark|icon2=fa-close}} | ||

|- class="Leerzeile" | |- class="Leerzeile" | ||

| | | | ||

| Zeile 211: | Zeile 223: | ||

{{#var:Beispiel-Hinweis}} | |||

---- | |||

== {{#var:Beispiele für Ausnahmen für Windows-Updateserver}}== | |||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{#var:Beispiele für Ausnahmen für Windows-Updateserver--desc}} | {{#var:Beispiele für Ausnahmen für Windows-Updateserver--desc}} | ||

</div> | </div> | ||

Aktuelle Version vom 19. Dezember 2025, 09:45 Uhr

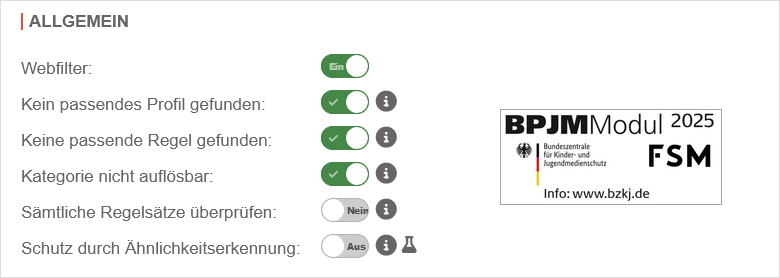

Webfilter Konfiguration auf der UTM

Letzte Anpassung zur Version: 14.1.1 (11.2025)

Neu:

- BetaNur für Teilnehmer am Beta-Channel:

- Neue Optionen zum Verschieben von Elementen verfügbar

- Neues Feature Ähnlichkeitserkennung

- Regelsätze werden in den Profilen jetzt als Label dargestellt (14.1.0)

- Regelsätze werden jetzt direkt in den Profilen hinzugefügt oder entfernt (14.1.0)

- Es werden internationale Domainnamen (z.B. Umlaute) unterstützt (14.1.0)

Dieser Artikel bezieht sich auf eine Beta-Version

Voraussetzung

Damit die UTM den Netzwerkverkehr, den sie filtern soll überhaupt "zu sehen" bekommt, muss der Proxy der UTM auch für https genutzt werden.

Dazu muss entweder

- die SSL-Interception ( Bereich SSL-Interception) aktiviert

und

der transparente Modus für https aktiviert werden (Menü Bereich Transparenter Modus)

oder - auf jedem Host wird die UTM als Proxy in jedem Browser eingerichtet.

Übersicht

- In den Regelsätzen wird der gesamte Zugang oder einzelne Domains, URLs oder Kategorien blockiert bzw. zugelassen

- Die Regelsätze können in ihrer Gültigkeit nach Wochentag und Uhrzeit zeitlich beschränkt werden

- Die Regelsätze werden Profilen zugeordnet

- Die Profile sind Netzwerk- oder Benutzergruppen zugeordnet

- Die Regelsätze werden der Reihe nach überprüft, ob sie zutreffen (inhaltlich und zeitlich)

Webfilter

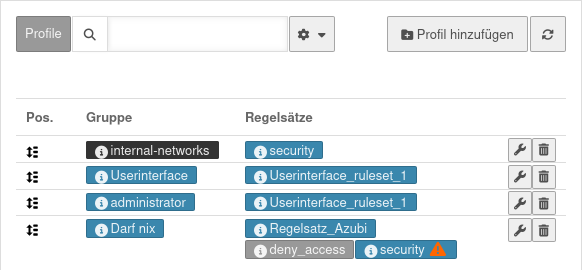

Profile Profile

Profile allgemein | |||

In den einzelnen Profilen werden die Regelsätze mit

verbunden.

| |||

| Die Elemente können verschoben werden. notempty Neu ab v14.1.1 |

UTMbenutzer@firewall.name.fqdnAnwendungen  Webfilter - Abschnitt Profile Webfilter - Abschnitt Profile

| ||

| security | notempty Neu ab v14.1.0 Blau: Regelsatz wird angewendet | ||

| security | Grau: Regelsatz ist deaktiviert | ||

| security Regelsatz wird überlagert von… | Blau mit Warnhinweis: Dieser Regelsatz wird ganz oder teilweise von einem anderen Regelsatz überlagert und wird daher ganz oder teilweise nicht angewendet Details im jeweiligen Hovertext | ||

| Bearbeiten | Öffnet den Dialog zum bearbeiten des Profils. Es können:

| ||

| Löschen | Löscht das Profil | ||

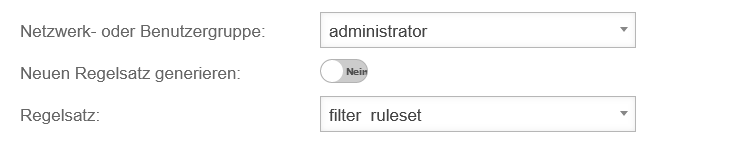

Profil hinzufügen |

Öffnet den Dialog zum Hinzufügen eines Profils | ||

| Netzwerk- oder Benutzergruppe: | administrator | Netzwerk- oder Benutzergruppe, auf die das Profil angewendet werden soll | UTMbenutzer@firewall.name.fqdnAnwendungenWebfilter

|

| Neuen Regelsatz generieren: | Ja Default |

Erzeugt automatisch einen neuen Regelsatz, der diesem Profil zugeordnet ist

| |

| Regelsatz: (Nur, wenn Neuen Regelsatz generieren Nein deaktiviert wurde) |

filter_ruleset | Bestehender Regelsatz, der in diesem Profil gelten soll Angaben wie im folgenden Abschnitt Profil bearbeiten | |

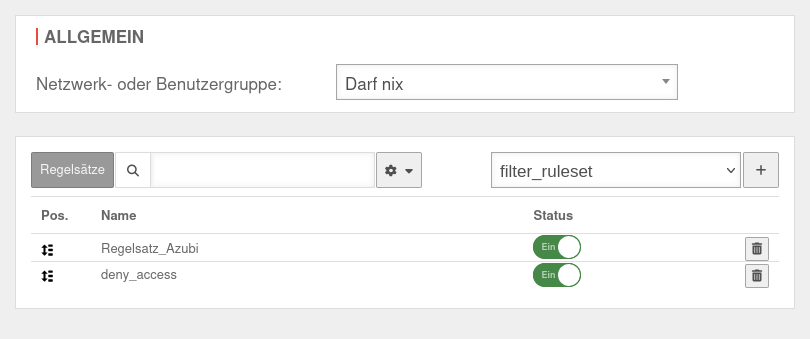

Profil bearbeiten Profil bearbeiten

| |||

| Netzwerk- oder Benutzergruppe: | Darf nix | Netzwerk- oder Benutzergruppe, auf die das Profil angewendet werden soll | UTMbenutzer@firewall.name.fqdnAnwendungenWebfilter

|

| Regelsatz: | notempty Neu an dieser Stelle |

Bestehender Regelsatz, der mit der Schaltfläche diesem Profil hinzugefügt werden soll | |

| Status | Ein | Aktiviert bzw. deaktiviert Aus einen Regelsatz Geeignet zum Testen oder vorübergehendem Deaktivieren | |

| Löschen | Entfernt den Regelsatz aus dem Profil | ||

Regelsätze Regelsätze

| |||

| In den Regelsätzen wird definiert, welche Webseiten und Kategorien geblockt und freigegeben werden. Die Regelsätze können außerdem für einen Zeitraum begrenzt werden, um z. B. Mitarbeitern in der Mittagspause die Möglichkeit zu geben, privat zu surfen. | UTMbenutzer@firewall.name.fqdnAnwendungen  Regelsätze Regelsätze

| ||

| Regelsatz kopieren notempty Neu ab v12.7.0 |

Öffnet den Dialog zum Bearbeiten eines Regelsatzes mit den kopierten Eigenschaften der ausgewählten Regel | ||

| Bearbeiten | Öffnet die Einstellungen des Regelsatzes zum Bearbeiten | ||

| Löschen | Löscht einen Regelsatz | ||

| Öffnet den Dialog zum Anlegen eines neuen Regelsatzes | |||

Regelsatz DetailsRegelsatz Details

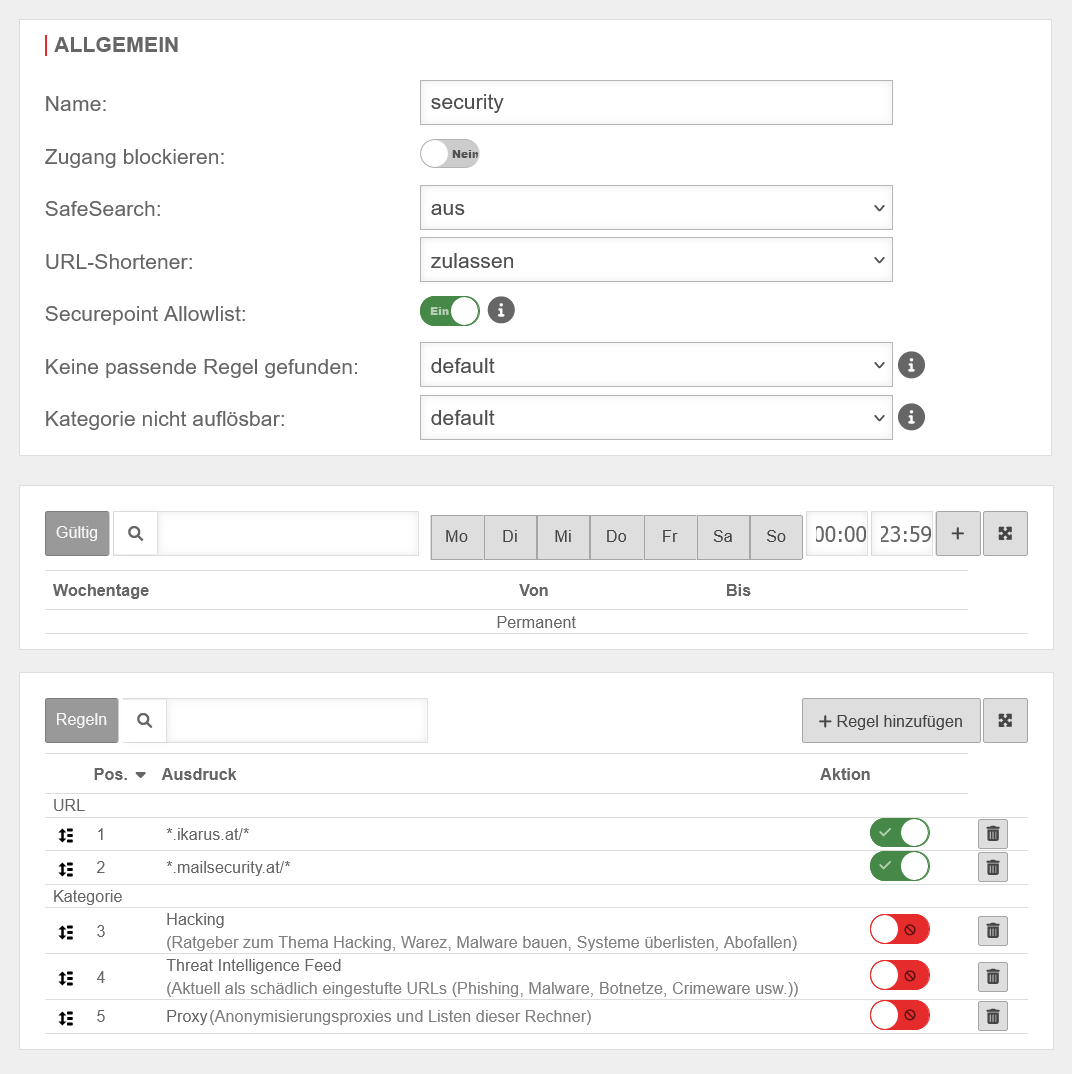

AllgemeinAllgemein | |||

| Name: | security | Eindeutiger Name | UTMbenutzer@firewall.name.fqdnAnwendungenWebfilter  Anzeige beim Hinzufügen eines neuen oder bearbeiten eines bestehenden Regelsatzes Anzeige beim Hinzufügen eines neuen oder bearbeiten eines bestehenden Regelsatzes

|

| Zugang blockieren: | Nein | Alle Webseiten werden gesperrt | |

| SafeSearch: | Inhalte, die nicht jugendfrei sind, werden nicht gefiltert. | ||

| Texte, Bilder und Videos, die nicht jugendfrei sind, werden aus den Suchergebnissen herausgefiltert. | |||

| Bilder und Videos, die nicht jugendfrei sind, werden aus den Suchergebnissen herausgefiltert, entsprechende Texte aber nicht. | |||

| URL-Shortener: | Definiert den Zugriff auf Webseiten, deren Hostnamen URL-Shortener-Dienste verwenden. Hier kann gewählt werden, ob diese unabhängig vom tatsächlichen Ziel blockiert oder zugelassen werden oder der Hostname aufgelöst und anschließend entsprechend bestehender Regeln behandelt wird. | ||

| Securepoint Allowlist: | Ein | Zugriff auf URLs, die Securepoint als vertrauenswürdig bezeichnet Die Securepoint Allowlist enthält z.B.: Seriöse Adressen, öffentliche- und Unternehmensseiten, technische Dienste, welche nicht geblockt werden sollten. | |

| Keine passende Regel gefunden: | Übernimmt die globalen Einstellungen aus Webfilter Allgemein | ||

| Blockiert den Datenverkehr, wenn im Regelsatz keine passende Regel gefunden wurde | |||

| Lässt den Datenverkehr zu, wenn im Regelsatz keine passende Regel gefunden wurde | |||

| Kategorie nicht auflösbar: | Übernimmt die globalen Einstellungen aus Webfilter Allgemein | ||

| Blockiert den Datenverkehr, falls die Kategorie nicht aufgelöst wurde. (Beispielsweise wenn keine Verbindung zum Server aufgebaut werden konnte.) | |||

| Lässt den Datenverkehr zu, falls die Kategorie nicht aufgelöst wurde. (Beispielsweise wenn keine Verbindung zum Server aufgebaut werden konnte.) | |||

Gültig Gültig

| |||

| Dem Regelsatz kann hier ein oder mehrere Zeiträume zugewiesen werden, in dem dieser gültig ist | |||

Regeln Regeln

| |||

Hier wird festgelegt, welche Webseiten erlaubt sind oder auch nicht erreicht werden sollen.

| |||

| Die Elemente können verschoben werden. notempty Neu ab v14.1.1 | |||

| zulassen | Lässt den Datenverkehr zu | ||

| blockieren | Blockiert den Datenverkehr | ||

| Löschen | Löscht die Regel | ||

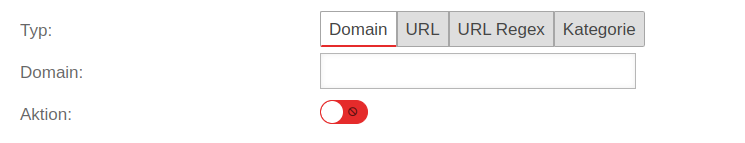

Regel hinzufügen | |||

| Typ: | anyideas.com | Domain in Klartext-Schreibweise. Es wird auf alle Subdomains und Unterseiten gefiltert. | UTMbenutzer@firewall.name.fqdnAnwendungen  Filterregel Filterregel

|

| Typ: | *.anyideas.com/pages/* | Es wird nur auf exakt die URL gefiltert (Wildcard * ist möglich) | |

| Typ: | .*\.anyideas\.com | URL im Regex Format, das zahlreiche Platzhalter erlaubt Syntax der Regulären Ausdrücke - Regex | |

| Typ: | Unbekannt |

Damit lässt sich der Zugriff auf alle Webseiten blockieren, die bisher von Securepoint nicht klassifiziert wurden

| |

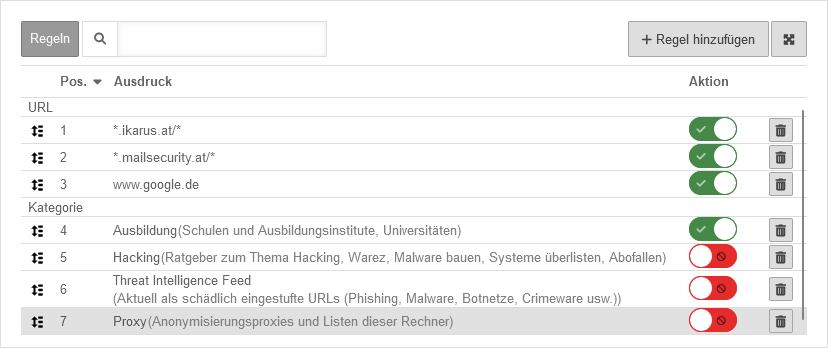

Allowlisting Beispiele Allowlisting Beispiele

| |||

| In diesem Beispiel wurde die URL www.google.de und die Kategorie Ausbildung über die Funktion zum Allowlisting hinzugefügt. Da der Webfilter die Regeln von oben nach unten bearbeitet, musste in diesem Beispiel die Kategorie Ausbildung manuell an die erste Stelle geschoben werden.

|

UTMbenutzer@firewall.name.fqdnAnwendungenWebfilter

| ||

Ausführliche Anwendungsbeispiele finden sich auf einer extra Seite.

Beispiele für Ausnahmen für Windows-Updateserver

Weitere Beispiele zur Einrichtung des Webfilter, Authentifizierungsausnahmen, Virenscanner und SSL-Interception bezüglich Windows Updates gibt es im Knowledge Base Artikel Windows Updates mit HTTP-Proxy und Webfilter