Die Seite wurde neu angelegt: „{{Set_lang}} {{#vardefine:headerIcon|spicon-utm}} {{:UTM/VPN/SSL VPN zu IPSec-Ziel.lang}} </div>{{DISPLAYTITLE:{{#var:display}} }}{{TOC2| Bild={{#var:Ausgan…“ |

KKeine Bearbeitungszusammenfassung |

||

| Zeile 74: | Zeile 74: | ||

| | | | ||

|} | |} | ||

---- | ---- | ||

==== {{#var:Konfiguration ohne HideNat}} ==== | ==== {{#var:Konfiguration ohne HideNat}} ==== | ||

| Zeile 163: | Zeile 131: | ||

<li class="list--element__alert list--element__hint">{{#var:Regeln aktualisieren--desc}}</li><br><br> | <li class="list--element__alert list--element__hint">{{#var:Regeln aktualisieren--desc}}</li><br><br> | ||

</div> | </div> | ||

---- | |||

==== {{#var:Konfiguration mit HideNat-Regel}} ==== | |||

{{#var:Konfiguration mit HideNat-Regel--desc}}<br> | |||

{{Hinweis| ! {{#var:Konfiguration mit HideNat-Regel--Hinweis}} }} | |||

<br clear=all> | |||

<div class="Einrücken"> | |||

===== {{#var:Portfilter Regel}} ===== | |||

<i class="host utm">{{#var:Standort}} B</i><br>{{#var:Portfilter Regel--desc}} | |||

{| class="sptable2 spezial pd5 zh1" | |||

| {{Kasten| {{#var:Quelle}} }} || {{ic| SSL-VPN-RW-Network|icon=vpn-network}} || {{#var: regel--quelle--desc| Roadwarrior -Host oder -Netzwerk }} | |||

|- | |||

| {{Kasten| {{#var:Ziel}} }} || {{ic| {{#var:Name--val}} |icon=host}} || {{#var: regel--ziel--desc| Netzwerk, auf das zugegriffen werden soll. }} | |||

|- | |||

| {{Kasten| {{#var:Dienst}} }} || {{ic| xyz|icon=dienste}} || {{#var: regel--dienst--desc| Gewünschter Dienst oder Dienstgruppe }} | |||

|- | |||

| {{Kasten|NAT}} {{Kasten|{{#var:Typ}} }}|| {{ic|Hidenat|dr}} || {{#var:Typ-Hidenat--desc}} | |||

|- | |||

| {{Kasten|NAT}} {{Kasten|{{#var:Netzwerkobjekt}} }}|| {{ic|internal-interface|dr}} || <li class="list--element__alert list--element__warning">{{#var:Netzwerkobjekt--desc}}</li> | |||

|} | |||

{{#var:Hinzufügen und schließen--desc}} | |||

{{#var:Anzeige Portfilter Regel}} | |||

{| class="sptable2 spezial pd5 tr--bc__white zh1" | |||

|- class="bold small no1cell" | |||

| class="Leerzeile bc__default" | || ||<nowiki>#</nowiki> || style="min-width:12em;"| {{#var:Quelle}} || style="min-width:12em;"| {{#var:Ziel}} || style="min-width:12em;"| {{#var:Dienst}} || style="min-width:6em;"| NAT || {{#var:Aktion}} || {{#var:Aktiv}} ||style="min-width:5em;"| | |||

|- | |||

| class="bc__default noborder" | || {{spc|drag|o|-}} || 7 || {{spc|vpn-network|o|-}} SSL-VPN-RW-Network || {{spc|host|o|-}} {{#var:Name--val}} || {{spc|dienste|o|-}} default-internet || {{Kasten|HN|blau}} || {{Kasten|Accept|grün}} || {{ButtonAn|{{#var:ein}} }} || {{Button||w|fs=14}}{{Button||trash|fs=14}} | |||

|} | |||

<li class="list--element__alert list--element__hint">{{#var:Regeln aktualisieren--desc}}</li><br><br> | |||

</div> | |||

---- | |||

Version vom 8. Oktober 2021, 16:51 Uhr

Mit einem SSL-VPN Roadwarrior auf ein Netzwerk hinter einer IPSec Site-to-Site Verbindung zugreifen

Letzte Anpassung: 10.2021

- Neu:

- Neuer Artikel

Vorherige Versionen: -

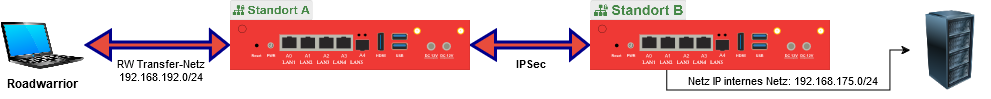

Ausgangslage

- Ein Netzwerk am Standort A ist über eine IPSec-Site-to-Site-Verbindung mit einem Netzwerk an Standort B verbunden

- Es besteht eine SSL-VPN-Verbindung von einem Roadwarrior zu dem Netzwerk an Standort B

Ziel:

- Das Interne Netzwerk an Standort A soll für den Roadwarrior über die SSL-VPN-Verbindung zu Standort B erreichbar sein.

Konfiguration:

- Standort A:

Internes Netzwerk: 192.168.174.0/24 - Standort B:

Internes Netzwerk: 192.168.175.0/24 - Roadwarrior:

SSL-VPN-Verbindung zu Standort B

Transfernetz-IP: 192.168.192.0/24

IPSec Site-to-Site Verbindung einrichten

Ein Anleitung zur Konfiguration einer IPSec-Site-to-Site Verbindung gibt es in diesem Wiki.

SSL-VPN Verbindung einrichten

Ein Anleitung zur Konfiguration einer SSL-VPN Verbindung für Roadwarrior gibt es in diesem Wiki.

Anpassen der Konfiguration

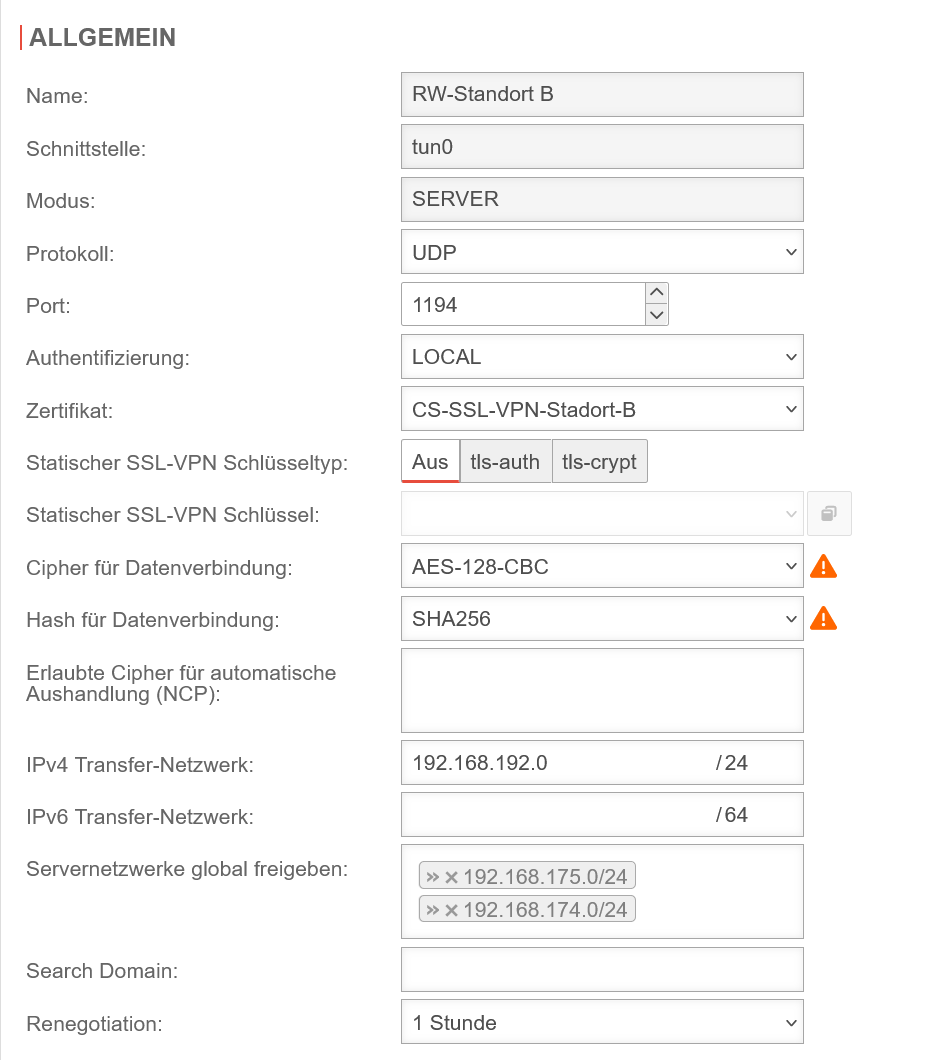

SSL-VPN-Verbindung bearbeiten

Standort B

Anpassen der SSL-VPN-Roadwarrior Verbindung unter Schaltfläche der Verwendeten Verbindung, Reiter Allgemein

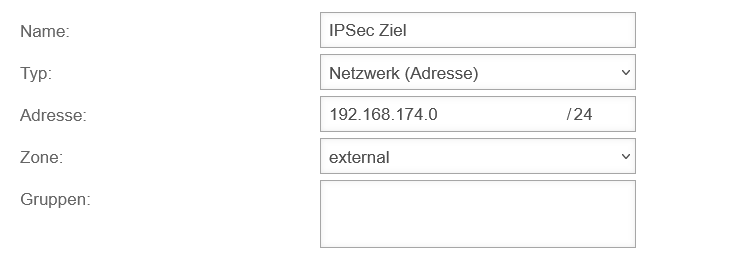

Konfiguration mit Anpassung der IPSec-Verbindung

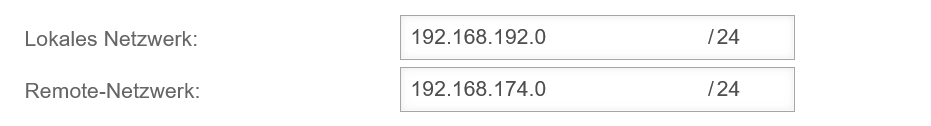

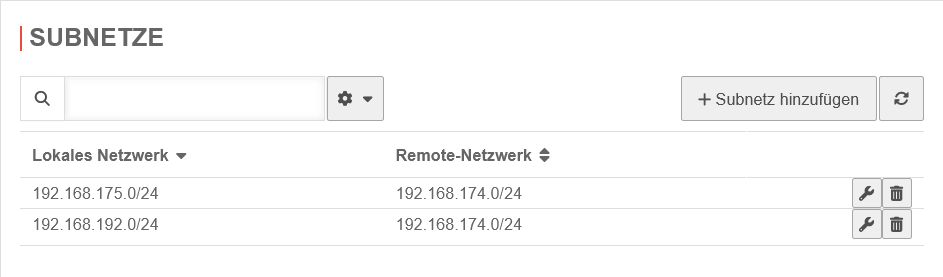

Das Transfernetz des Roadwarriors muss auf beiden UTMs in der Phase 2 der IPSec Verbindung eingetragen werden.

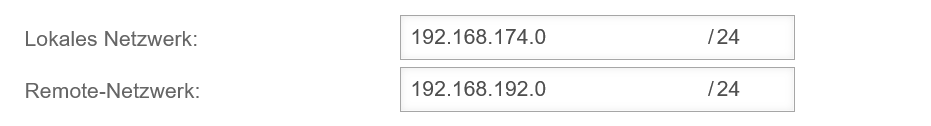

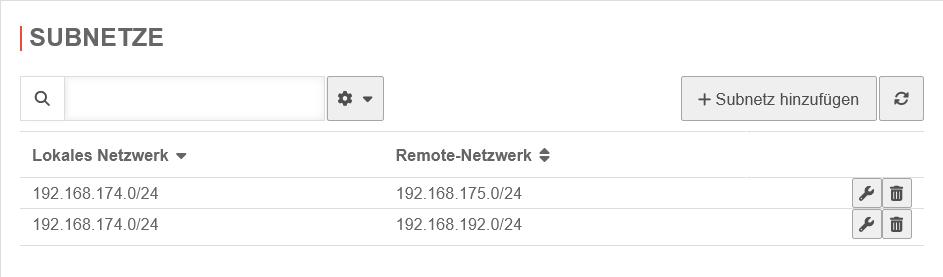

Konfiguration unter Schaltfläche der verwendeten Verbindung, Bereich Subnetze, Schaltfläche

Anpassen der IPSec-Verbindung

Standort B

Quelle |

Netzwerkobjekt des Roadwarrior-Netzwerkes | |

Ziel |

Netzwerk, auf das zugegriffen werden soll | |

Dienst |

Gewünschter Dienst oder Dienstgruppe |

Speichern der Regel mit der Schaltfläche Speichern und schließen

| # | Quelle | Ziel | Dienst | NAT | Aktion | Aktiv | |||

| 7 | Accept | Ein |

Konfiguration mit HideNat-Regel

Besteht kein Zugriff auf die Konfiguration an Standort A, kann auch eine Regel mit HideNat verwendet werden. Dies ersetzt dann die Übergabe der Netz-IP des SSL-VPN-Transfernetzes in Phase 2 der IPSec-Verbindung.

Da hierbei IP-Adressen ausgetauscht werden, kann dies zu Problemen z.B. mit VoIP oder FTP führen.

Standort B

Speichern der Regel mit der Schaltfläche Speichern und schließen

| # | Quelle | Ziel | Dienst | NAT | Aktion | Aktiv | |||

| 7 | HN | Accept | Ein |