K Lauritzl verschob die Seite UTM/VPN/IPSec-S2S nach UTM/VPN/IPSec-S2S v12.2 |

KKeine Bearbeitungszusammenfassung |

||

| Zeile 1: | Zeile 1: | ||

{{Archivhinweis|UTM/VPN/IPSec-S2S}} | |||

{{Set_lang}} | {{Set_lang}} | ||

{{#vardefine:headerIcon|spicon-utm}} | {{#vardefine:headerIcon|spicon-utm}} | ||

{{var | display | |||

| IPSec Site-to-Site | |||

| IPSec Site-to-Site }} | |||

{{var | head | |||

| IPSec Verbindungen Site-to-Site | |||

| IPSec connections Site-to-Site }} | |||

{{var | neu--cipher | |||

| Cipher, die nicht mehr als sehr sicher gelten wurden entfernt | |||

| Ciphers that are no longer considered very secure have been removed }} | |||

{{var | neu--Subnetzekombinationen | |||

| Subnetzekombinationen möglich | |||

| Subnets combinations possible }} | |||

{{var | Einleitung | |||

| Einleitung | |||

| Introduction }} | |||

{{var | Einleitung--desc | |||

| <p>Eine Site-to-Site-Verbindung verbindet zwei Netzwerke miteinander. <br> | |||

Beispielsweise das lokale Netzwerk einer Hauptstelle mit dem lokalen Netzwerk einer Filiale / Zweigstelle.</p><p> | |||

Für das Verbinden der beiden Gegenstellen lassen sich öffentliche IP-Adressen, sowie dynamische DNS Einträge, verwenden.</p> | |||

| <p>A Site-to-Site connection links two networks together. <br> | |||

For example, the local network of a main office with the local network of a branch office / secondary office.</p><p> | |||

Public IP addresses, as well as dynamic DNS entries, can be used to connect the two remote gateways.</p> }} | |||

{{var | Konfiguration einer IPSec Site-to-Site Verbindung | |||

| Konfiguration einer IPSec Site-to-Site Verbindung | |||

|Configuration of an IPSec Site-to-Site connection }} | |||

{{var | Konfiguration einer IPSec Site-to-Site Verbindung--desc | |||

| Nach dem Login auf das Administrations-Interface der Firewall (im Auslieferungszustand: https://192.168.175.1:11115) kann im Menü {{Menu| VPN | IPSec | | IPSec Verbindung hinzufügen|+}} eine IPSec Verbindung hinzugefügt werden. | |||

| After logging in to the administration interface of the firewall (in the delivery state: https://192.168.175.1:11115), an IPSec connection can be added in the menu {{Menu| VPN | IPSec | | Add IPSec connection|+}}. }} | |||

{{var | Einrichtungsassistent | |||

| Einrichtungsassistent | |||

| Setup Wizard }} | |||

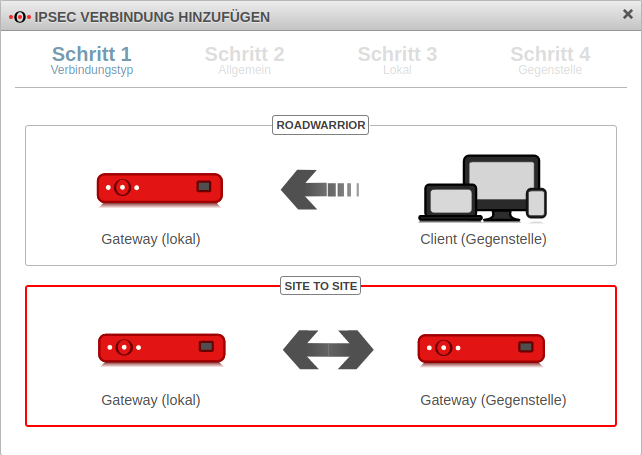

{{var | Schritt 1 - Verbindungstyp | |||

| Schritt 1 - Verbindungstyp | |||

| Step 1 - Connection type }} | |||

{{var | Site2Site--desc | |||

| Es stehen folgende Verbindungen zur Verfügung. | |||

* Roadwarrior | |||

* '''Site to Site''' | |||

Für die Konfiguration einer Site to Site Verbindung wird eben diese ausgewählt. | |||

| The following connections are available. | |||

* Roadwarrior | |||

* '''Site to Site''' | |||

For the configuration of a Site-to-Site connection, this one is selected. }} | |||

{{var | Schritt 1 - Verbindungstyp--Bild | |||

| UTM_v11.8.8_IPSec_S2S_Schritt1.png | |||

| UTM_v11.8.8_IPSec_S2S_Schritt1-en.png }} | |||

{{var | Schritt 1 - Verbindungstyp--cap | |||

| Einrichtungsschritt 1 | |||

| Setup step 1 }} | |||

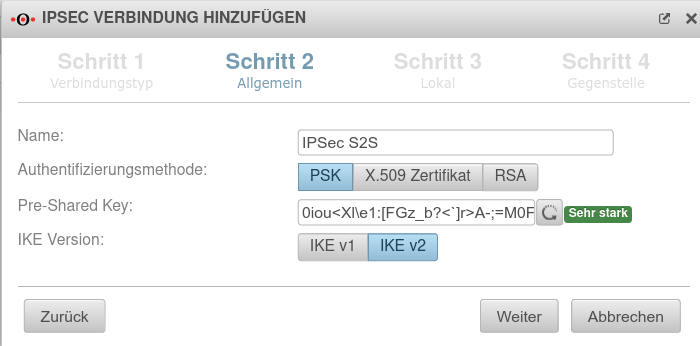

{{var | Schritt 2 - Allgemein | |||

| Schritt 2 - Allgemein | |||

| Step 2 - General }} | |||

{{var | Schritt 2 - Allgemein--Bild | |||

| UTM v12.2 IPSec S2S Schritt2.png | |||

| UTM v12.2 IPSec S2S Schritt2-en.png }} | |||

{{var | Schritt 2 - Allgemein--cap | |||

| Einrichtungsschritt 2 | |||

| Setup step 2 }} | |||

{{var | Name | |||

| Name | |||

| Name }} | |||

{{var | Name--desc | |||

| Name für die Verbindung | |||

| Name for the connection }} | |||

{{var | Authentifizierungsmethode | |||

| Authentifizierungsmethode | |||

| Authentication method }} | |||

{{var | Authentifizierungsmethode--desc | |||

| Außerdem möglich:<br>{{Button| X.509 Zertifikat}}<br>{{Button|RSA}} | |||

| Also possible:<br>{{button| X.509 certificate}}<br>{{Button|RSA}} }} | |||

{{var | Bei Authentifizierungsmethode | |||

| Bei Authentifizierungsmethode | |||

| For authentication method }} | |||

{{var | Pre-Shared Key | |||

| Pre-Shared Key | |||

| Pre-Shared Key }} | |||

{{var | Pre-Shared Key--desc | |||

| Ein beliebiger PSK. Mit der Schaltfläche {{Button||r}} wird ein sehr starker Schlüssel erzeugt. | |||

| An arbitrary PSK. The {{Button||r}} button generates a very strong key. }} | |||

{{var | Zertifikat | |||

| Zertifikat | |||

| Certificate }} | |||

{{var | Zertifikat--val | |||

| Server-Zertifikat | |||

| Server certificate }} | |||

{{var | Zertifikat--desc | |||

| Auswahl eines Zertifikates | |||

| Selection of a certificate }} | |||

{{var | RSA--desc | |||

| Hier steht nur ''IKE v1'' zu Verfügung. | |||

| Only ''IKE v1'' is available here. }} | |||

{{var | IKE Version | |||

| IKE Version: | |||

| IKE Version: }} | |||

{{var | IKE Version--desc | |||

| Auswahl der IKE Version<br>{{Hinweis|Neu ab v12.2|12.2}} | |||

| Selection of the IKE version<br>{{Hinweis|New from v12.2|12.2}} }} | |||

{{var | IKE-Multichannel | |||

| Bei Verwendung von '''IKE v2''' ist es möglich, mehrere Subnetze unter einer SA zusammenzufassen (default für neu angelegte Verbindungen). | |||

| When using '''IKE v2''' it is possible to combine multiple subnets under one SA (default for newly created connections). }} | |||

{{var | IKE-Multichannel--info | |||

| Ohne diese Option wird für jede Subnetzkombination eine eigene SA ausgehandelt. Dies hat besonders bei vielen SAs deutliche Nachteile und führt durch das Design des IPSec-Protokolls zu Limitierungen und zu Einbußen in der Stabilität der Verbindungen. Aktiviert wird diese Option bei der Bearbeitung der Konfiguration der Phase 2 mit dem Eintrag ''Subnetzkombinationen gruppieren''. | |||

| Without this option, a separate SA is negotiated for each subnet combination. This has significant disadvantages, especially with numerous SAs, and leads to limitations and losses in the stability of the connections due to the design of the IPSec protocol. This option is activated while editing the phase 2 configuration with the entry ''Group subnet combinations''. }} | |||

{{var | IKE-Multichannel--Netzwerkhinweis | |||

| Durch diese Option werden alle lokalen Netzwerke mit allen remote Netzwerken verbunden! | |||

| This option connects all local networks to all remote networks! }} | |||

{{var | IKE-Multichannel--Portfilter--Hinweis | |||

| Portfilterregeln ermöglichen es, den Zugriff zu steuern. | |||

| Port filter rules make it possible to control access. }} | |||

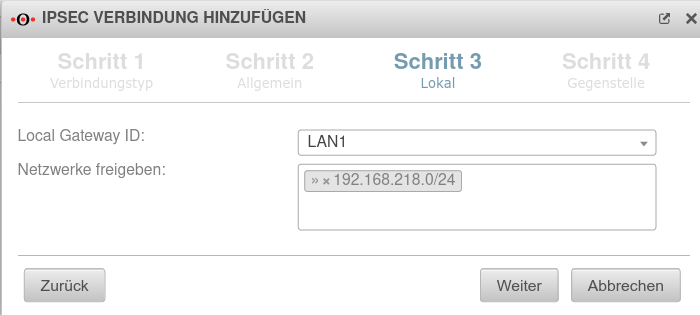

{{var | Schritt 3 - Lokal | |||

| Schritt 3 - Lokal | |||

| Step 3 - Local }} | |||

{{var | Local Gateway ID | |||

| Local Gateway ID: | |||

| Local Gateway ID: }} | |||

{{var | Local Gateway ID--desc | |||

| Beliebige Zeichenfolge<br>Die Gateway ID fließt in die Authentifizierung mit ein. Dies kann eine IP-Adresse, ein Hostname oder eine Schnittstelle sein. Auf der Gegenstelle muss dieser Wert exakt genau so konfiguriert werden. | |||

| Any string<br>The gateway ID flows into the authentication. This can be an IP address, a host name or an interface. On the remote gateway, this value must be configured exactly the same way. }} | |||

{{var | Schritt 3 - Lokal--Bild | |||

| UTM v12.2 IPSec S2S Schritt3.png | |||

| UTM v12.2 IPSec S2S Schritt3-en.png }} | |||

{{var | Schritt 3 - Lokal--cap | |||

| Einrichtungsschritt 3 | |||

| Setup step 3 }} | |||

{{var | Privater RSA-Schlüssel | |||

| Privater RSA-Schlüssel | |||

| Private RSA key }} | |||

{{var | Privater RSA-Schlüssel--desc | |||

| Privater RSA-Schlüssel zur Identifizierung | |||

| Private RSA key for identification }} | |||

{{var | Netzwerke freigeben | |||

| Netzwerke freigeben | |||

| Share networks}} | |||

{{var | Netzwerke freigeben--desc | |||

| Lokale Netzwerke, auf die Zugriff gewährt werden soll. | |||

| Local networks to which the access should be granted. }} | |||

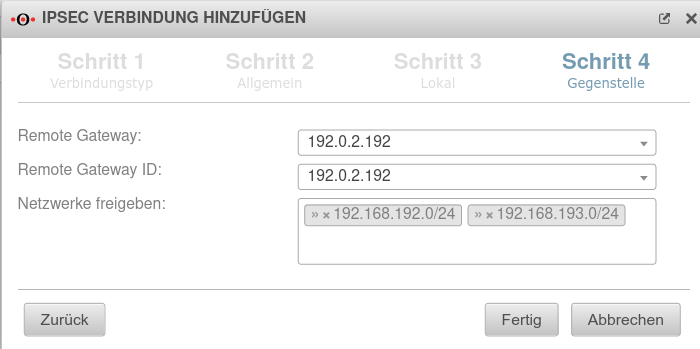

{{var | Schritt 4 - Gegenstelle | |||

| Schritt 4 - Gegenstelle | |||

| Step 4 - Remote Gateway }} | |||

{{var | Schritt 4 - Gegenstelle--Bild | |||

| UTM v12.2 IPSec S2S Schritt4.png | |||

| UTM v12.2 IPSec S2S Schritt4-en.png }} | |||

{{var | Schritt 4 - Gegenstelle--cap | |||

| Einrichtungsschritt 4 | |||

| Setup step 4 }} | |||

{{var | Remote Gateway | |||

| Remote Gateway | |||

| Remote Gateway }} | |||

{{var | Remote Gateway--desc | |||

| Öffentliche IP-Adresse (oder Hostname, der per DNS aufgelöst werden kann) der Gegenstelle | |||

| Public IP address (or hostname that can be resolved via DNS) of the remote gateway. }} | |||

{{var | Remote Gateway ID | |||

| Remote Gateway ID | |||

| Remote Gateway ID }} | |||

{{var | Remote Gateway ID--desc | |||

| ID, die auf der Gegenstelle als ''lokale ID'' konfiguriert wurde (beliebige Zeichenfolge) | |||

| ID configured as ''local ID'' on the remote gateway (any character string).}} | |||

{{var | Öffentlicher RSA-Schlüssel | |||

| Öffentlicher RSA-Schlüssel | |||

| Public RSA key }} | |||

{{var | Öffentlicher RSA-Schlüssel--desc | |||

| RSA-Schlüssel, der öffentliche Teil mit dem sich die Gegenstelle authentifizieren muss. | |||

| RSA key, the public part of which the remote gateway must use to authenticate itself. }} | |||

{{var | Netzwerke freigeben | |||

| Netzwerke freigeben | |||

| Share networks }} | |||

{{var | Netzwerke freigeben--desc | |||

| Das lokale Netzwerk der Gegenstelle, auf das zugegriffen werden soll | |||

| The local network of the remote gateway to be accessed }} | |||

{{var | Beenden | |||

| Beenden des Einrichtungsassistenten mit {{Button| Fertig }} | |||

| Exit the setup wizard with {{Button| Finish }} }} | |||

{{var | Regelwerk | |||

| Regelwerk | |||

| Rulebook }} | |||

{{var | Regelwerk--desc | |||

| Um den Zugriff, auf das Interne Netz zu gewähren muss die Verbindung erlaubt werden. | |||

| To grant access to the internal network, the connection must be allowed. }} | |||

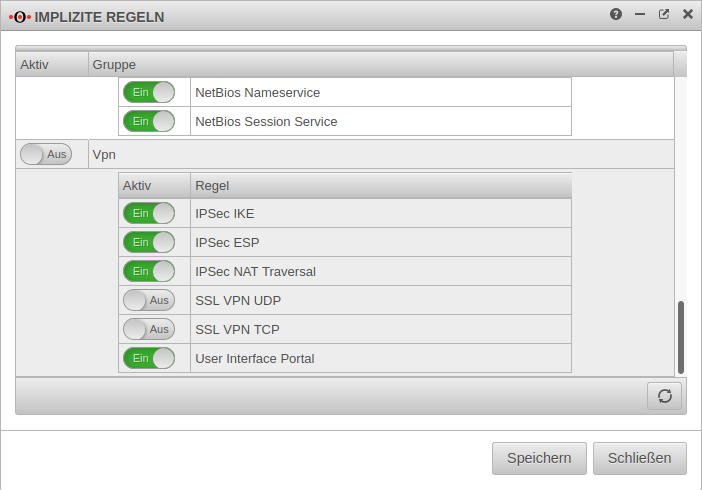

{{var | Implizite Regeln | |||

| Implizite Regeln | |||

| Implied rules}} | |||

{{var | Implizite Regeln--Bild | |||

| UTM_v11.8.8_Implizite-Regeln_IPSec.png | |||

| UTM_v11.8.8_Implizite-Regeln_IPSec-en.png }} | |||

{{var | Implizite Regeln--cap | |||

| Screenshot zeigen | |||

| Show screenshot }} | |||

{{var | Implizite Regeln--desc | |||

| Es ist möglich, aber '''nicht empfehlenswert''' dies mit impliziten Regeln unter {{Menu| Firewall | Implizite Regeln }} Abschnitt {{ic|VPN}} zu konfigurieren.<br> | |||

{{Hinweis|!|g}} Diese Impliziten Regeln geben die Ports, die für IPSec Verbindungen genutzt werden, jedoch auf '''allen''' Schnittstellen frei. | |||

| It is possible, but '''not recommended''' to do this with implied rules under {{Menu| Firewall | Implied Rules }} section {{ic|VPN}} to configure this.<br> | |||

{{Hinweis|!|g}} However, these Implied Rules release the ports used for IPSec connections on '''all''' interfaces. }} | |||

{{var | Freigabe-Hinweis | |||

| '''Grundsätzlich gilt:'''<br>Es wird nur das freigegeben, was benötigt wird und nur für denjenigen, der es benötigt! | |||

| '''As a general rule:'''<br>Only what is needed and only for the one who needs it is released! }} | |||

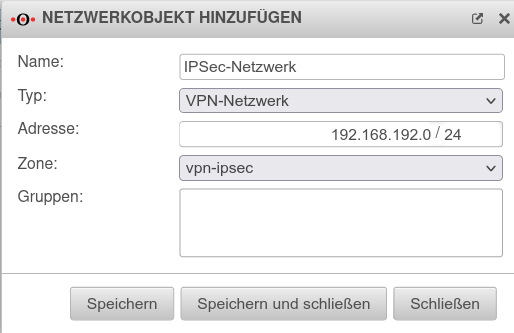

{{var | Netzwerkobjekt anlegen | |||

| Netzwerkobjekt anlegen | |||

| Create network object }} | |||

{{var | Netzwerkobjekt anlegen--Bild | |||

| UTM v12.2 Netzwerkobjekt IPSec.png | |||

| UTM v12.2 Netzwerkobjekt IPSec-en.png }} | |||

{{var | Netzwerkobjekt anlegen--cap | |||

| Netzwerkobjekt | |||

| Network object }} | |||

{{var | Netzwerkobjekt anlegen--Menü | |||

| Es muss ein Netzwerkobjekt für das entfernte Netz erstellt werden.<br>{{Menu| Firewall | Portfilter | Netzwerkobjekte | Objekt hinzufügen |+}} | |||

| A network object must be created for the remote network.<br>{{Menu| Firewall | Port Filter | Network Objects | Add Object |+}} }} | |||

{{var | Netzwerkobjekt anlegen--multi | |||

| Existieren mehrere Subnetze auf der Gegenstelle, muss für jedes Subnetz ein Netzwerkobjekt angelegt werden.<br>Wenn die entsprechenden Berechtigungen vergeben werden sollen, lassen sich diese zu Netzwerkgruppen zusammenfassen. | |||

| If several subnets exist on the remote gateway, a network object must be created for each subnet.<br>If the corresponding authorizations are to be assigned, these can be combined into network groups. }} | |||

{{var | Name-IPSec--desc | |||

| Name für das IPSec-S2S-Netzwerkobjekt | |||

| Name for the IPSec S2S network object }} | |||

{{var | Typ | |||

| Typ | |||

| Type }} | |||

{{var | VPN-Netzwerk | |||

| VPN-Netzwerk | |||

| VPN network }} | |||

{{var | VPN-Netzwerk--desc | |||

| zu wählender Typ | |||

| Type to be selected }} | |||

{{var | Adresse | |||

| Adresse | |||

| Address }} | |||

{{var | Adresse--desc | |||

| Die IP-Adresse des lokalen Netzwerks der gegenüberliegenden Seite, wie im ''Installationsassistenten'' in ''Schritt 4 - Gegenstelle'' in der Zeile ''Netzwerke freigeben'' eingetragen wurde.<br>In diesem Beispiel also das Netzwerk 192.168.192.0/24. | |||

| The IP address of the local network of the opposite side, as entered in the ''Installation Wizard'' in ''Step 4 - Remote Gateway'' in the line ''Share networks''.<br>So in this example the network 192.168.192.0/24. }} | |||

{{var | Zone | |||

| Zone | |||

| Zone }} | |||

{{var | Zone--desc | |||

| zu wählende Zone | |||

| Zone to be selected }} | |||

{{var | Gruppe | |||

| Gruppe | |||

| Groups }} | |||

{{var | Gruppe--desc | |||

| Optional: Eine oder mehrere Gruppen, zu denen das Netzwerkobjekt gehört. | |||

| Optional: One or more groups to which the network object belongs. }} | |||

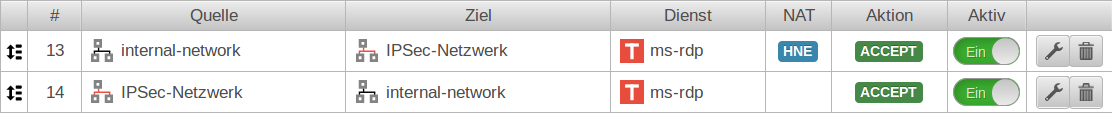

{{var | Portfilter Regeln | |||

| Portfilter Regeln | |||

| Port filter rule }} | |||

{{var | Portfilter Regeln--Bild | |||

| UTM_v11.8.5_Firewall_Regel-IPSEC.png | |||

| UTM_v11.8.5_Firewall_Regel-IPSEC.png }} | |||

{{var | Portfilter Regeln--cap | |||

| Portfilter-Regel | |||

| Port filter rules }} | |||

{{var | Quelle | |||

| Quelle | |||

| Source }} | |||

{{var | Quelle--desc | |||

| Host oder Netzwerk (-Pool), der Zugriff auf das interne Netz bekommen soll | |||

| Host or network (-pool), which should get access to the internal network }} | |||

{{var | Ziel | |||

| Ziel | |||

| Destination }} | |||

{{var | Ziel--desc | |||

| Host, Netzwerk oder Netzwerkgruppe, auf die der Zugriff gewährt werden soll. Hier z.B. eine Gruppe von rdp-Servern. | |||

| Host, network or network group to which access is to be granted. Here, for example, a group of rdp servers. }} | |||

{{var | Dienst | |||

| Dienst | |||

| Service }} | |||

{{var | Dienst--val | |||

| benötigter Dienst | |||

| benötigter Dienst }} | |||

{{var | Dienst--desc | |||

| Dienst oder Dienstgruppe, die benötigt wird | |||

| Service or service group that is needed }} | |||

{{var | Konfiguration des zweiten Gateways | |||

| Konfiguration des zweiten Gateways | |||

| Configuration of the second gateway }} | |||

{{var | Gleiche IKE-Verision--Hinweis | |||

| Es ist zu beachten, dass die IKE-Version auf beiden Seiten identisch ist. | |||

| It should be noted that the IKE version is identical on both sides.}} | |||

{{var | Verwendung einer Securepoint UTM | |||

| Verwendung einer Securepoint UTM | |||

| Use of a Securepoint UTM }} | |||

{{var | Gegenstelle Hinweise | |||

| Auf der entfernten Appliance müssen die Einstellungen analog vorgenommen werden | |||

* Mit Hilfe des IPSec-Assistenten wird eine neue IPSec-VPN-Verbindung angelegt | |||

* Ein Netzwerkobjekt für das IPSec-Netzwerk wird erstellt | |||

* Portfilterregeln werden erstellt. | |||

| On the remote gateway, the settings must be made in a similar way | |||

* A new IPSec VPN connection is created using the IPSec wizard | |||

* A network object for the IPSec network is created | |||

* Port filter rules are created }} | |||

{{var | Gegenstelle Schritt2 | |||

| Gegenstelle Schritt 2 | |||

| Remote Gateway step 2 }} | |||

{{var | Gegenstelle Schritt2--desc | |||

|* Es muss die gleiche Authentifizierungsmethode gewählt werden | |||

* Es muss der gleiche Authentifizierungs-Schlüssel (PSK, Zertifikat, RSA-Schlüssel) vorliegen | |||

* Es muss die gleiche IKE-Version verwendet werden | |||

| * The same authentication method must be selected | |||

* The same authentication key (PSK, certificate, RSA key) must be available | |||

* The same IKE version must be used }} | |||

{{var | Gegenstelle Schritt3 | |||

| Gegenstelle Schritt 3 | |||

| Remote Gateway step 3 }} | |||

{{var | Gegenstelle Schritt3--desc | |||

|* Als ''Local Gateway ID'' muss nun die ''Remote Gateway ID aus Schritt 4 der ersten UTM verwendet werden | |||

* Unter ''Netzwerke freigeben'' muss ebenfalls das (dort Remote-) Netzwerk aus Schritt 4 der ersten UTM verwendet werden | |||

| * As ''Local Gateway ID'' the ''Remote Gateway ID from step 4 of the first UTM must now be used | |||

* Under ''Share Networks'' the (there remote) network from step 4 of the first UTM must also be used }} | |||

{{var | Gegenstelle Schritt4 | |||

| Gegenstelle Schritt 4 | |||

| Remote Gateway step 4 }} | |||

{{var | Gegenstelle Schritt4--desc | |||

|* Als ''Remote Gateway'' muss die öffentliche IP-Adresse (oder ein Hostname, der per DNS aufgelöst werden kann) der ersten UTM eingetragen werden.<br><small>(Diese Adresse wurde im Assistenten der ersten UTM '''nicht''' benötigt)</small> | |||

* Als ''Remote Gateway ID'' muss die ''Local Gateway ID'' aus Schritt 3 der ersten UTM verwendet werden | |||

* Unter ''Netzwerke freigeben'' muss ebenfalls das (dort lokale) Netzwerk aus Schritt 3 der ersten UTM verwendet werden | |||

| * The public IP address (or a hostname that can be resolved via DNS) of the first UTM must be entered as ''Remote Gateway''.<br><small>(This address was '''not''' required in the wizard of the first UTM)</small>. | |||

* The ''Local Gateway ID'' from step 3 of the first UTM must be used as ''Remote Gateway ID | |||

* Under ''Share networks'' the (there local) network from step 3 of the first UTM must also be used. }} | |||

{{var | Gegenstelle Netzwerkobjekt | |||

| Netzwerkobjekt der Gegenstelle anlegen | |||

| Create network object of the remote gateway }} | |||

{{var | Gegenstelle Netzwerkobjekt--desc | |||

|* Das Netzwerkobjekt der Gegenstelle stellt das Netzwerk der ersten UTM dar.<br>Entsprechend muss unter ''Adresse' die Netzwerkadresse des lokalen Netzes der ersten UTM eingetragen werden. <br>Im Beispiel {{ic|192.168.218.0/24}} | |||

| * The network object of the remote gateway represents the network of the first UTM.<br>Correspondingly, the network address of the local network of the first UTM must be entered under ''Address''. <br>In the example {{ic|192.168.218.0/24}} }} | |||

{{var | Verwendung andere Hersteller | |||

| Verwendung von Hardware anderer Hersteller | |||

| Use of hardware from other manufacturers }} | |||

{{var | Verwendung andere Hersteller--desc | |||

|* Die Securepoint UTM kann IPSec-Tunnel zu Gegenstellen aufbauen, die eine korrekte IPSec-Implementierung besitzen. | |||

* Dazu gehören unter anderem: Gateways die Strongswan, Openswan oder Freeswan verwenden (Astaro, IPCop, Cisco IPSec-VPN, Checkpoint usw.). | |||

* Die Konfiguration der Gegenstelle muss dem Handbuch des Herstellers entnommen werden. | |||

Die Parameter müssen mit den Einstellungen auf der Securepoint UTM übereinstimmen. | |||

| * The Securepoint UTM can establish IPSec tunnels to remote gateways that have a correct IPSec implementation. | |||

* These include: Gateways that use Strongswan, Openswan, or Freeswan (Astaro, IPCop, Cisco IPSec VPN, Checkpoint, etc.). | |||

* The configuration of the remote gateway must be taken from the manufacturer's manual. | |||

The parameters must match the settings on the Securepoint UTM. }} | |||

{{var | Hinweise | |||

| Hinweise | |||

| Notes }} | |||

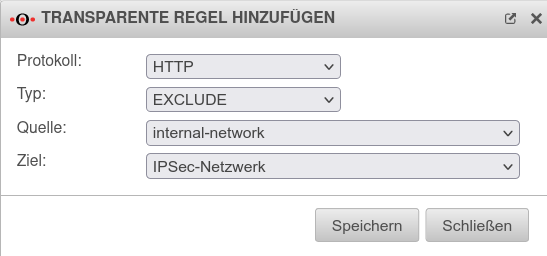

{{var | Der transparente HTTP-Proxy | |||

| Der transparente HTTP-Proxy | |||

| The transparent HTTP proxy }} | |||

{{var | Der transparente HTTP-Proxy--desc | |||

| Wenn aus dem Internen Netzwerk via ''HTTP'' auf einen Server hinter der Site-to-Site Verbindung zugegriffen werden soll, kann es sein das der transparente HTTP-Proxy die Pakete filtert. <br>Dies kann zu Fehlern bei den Zugriffen auf das Ziel führen. <br>Damit das nicht passiert, muss im Menü {{Menu|Anwendungen|HTTP-Proy|Transparenter Modus|Transparente Regel hinzufügen|+}} eine Regel '''Exclude''' mit der Quelle '''internal-network'''' zum Ziel '''name-vpn-netzwerk-objekt'''' und dem Protokoll '''HTTP''' erstellt werden. | |||

| If a server behind the Site-to-Site connection is to be accessed from the internal network via ''HTTP'', the transparent HTTP proxy may filter the packets. <br>This can lead to errors while accessing the target. <br>To prevent this from happening, a rule '''Exclude''' must be created in the {{Menu|Applications|HTTP-Proy|Transparent mode|Add transparent rule|+}} menu with source '''internal-network''' to target '''name-vpn-network-object''' and protocol '''HTTP'''. }} | |||

{{var | Der transparente HTTP-Proxy--Bild | |||

| UTM v12.2 IPSec S2S HNE bei transparentem Proxy.png | |||

| UTM v12.2 IPSec S2S HNE bei transparentem Proxy-en.png}} | |||

{{var | Der transparente HTTP-Proxy--cap | |||

| Transparente Regel | |||

| Transparent rule }} | |||

{{var | Portfilter Regeln--multi--desc | |||

| Existieren unterschiedliche Zugriffsrechte von/auf lokale und remote Netzwerke müssen mehrere Portfilterregeln angelegt werden. | |||

| If there are different access rights from/to local and remote networks, multiple port filter rules must be setup. }} | |||

{{var | Portfilter Regeln--desc | |||

| Es müssen zwei Portfilter Regeln erstellt werden.<br>Menü {{Menu|Firewall|Portfilter|Portfilter|Regel hinzufügen|+}} | |||

| Two port filter rules must be created.<br>Menu {{Menu|Firewall|Portfilter|Add Rule|+}} }} | |||

{{var | Erste Regel | |||

| Erste Regel | |||

| First rule }} | |||

{{var | IPSc-Netzwerk | |||

| IPSc-Netzwerk | |||

| IPSc network }} | |||

{{var | Netzwerkobjekt | |||

| Netzwerkobjekt | |||

| Network object }} | |||

{{var | Zweite Regel | |||

| Zweite Regel | |||

| Second rule }} | |||

{{var | Kein NAT | |||

| Kein NAT | |||

| No NAT}} | |||

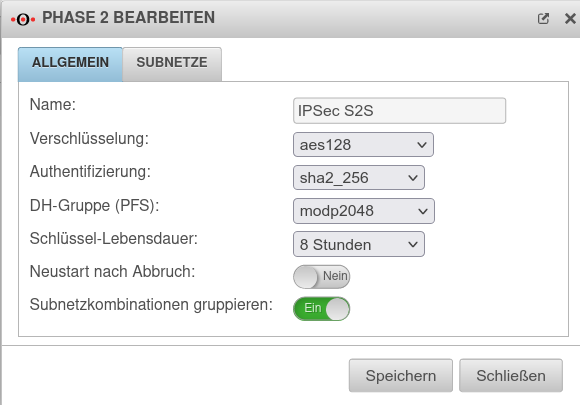

{{var | Phase2 bearbeiten | |||

| Phase 2 bearbeiten | |||

| Edit phase 2 }} | |||

{{var | Phase2 bearbeiten--desc | |||

| {{Hinweis|Neu ab v12.2|12.2}} Mehrere Subnetze per ''MULTI_TRAFFIC_SELECTOR'' zusammen fassen. | |||

| {{Hinweis|New as of v12.2|12.2}} Combine multiple subnets via ''MULTI_TRAFFIC_SELECTOR''. }} | |||

{{var | Phase2 bearbeiten--Bild | |||

| UTM v12.2 IPSec S2S Phase2.png | |||

| UTM v12.2 IPSec S2S Phase2-en.png }} | |||

{{var | Phase2 bearbeiten--cap | |||

| | |||

| }} | |||

{{var | Subnetzkombinationen gruppieren | |||

| Subnetzkombinationen gruppieren: | |||

| Group subnet combinations: }} | |||

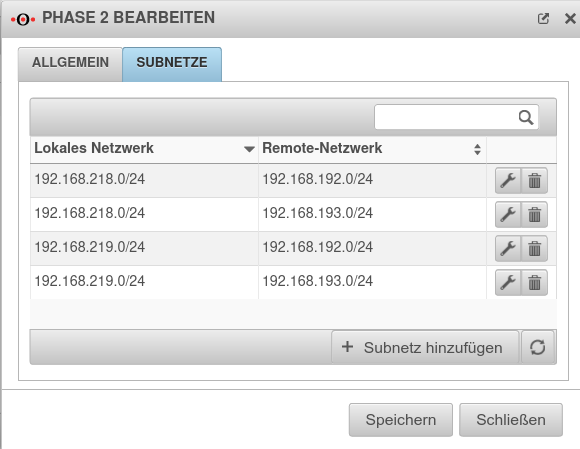

{{var | Subnetzkombinationen gruppieren--desc | |||

| Sind auf lokaler Seite oder auf der Gegenstelle mehr als ein Netz konfiguriert, wird bei Deaktivierung für jede Subnetzkombination eine eigene SA ausgehandelt.<br>Dies hat besonders bei mehreren Subnetzen viele Subnetzkombinationen und damit viele SAs zur Folge und führt durch das Design des IPSec-Protokolls zu Limitierungen und zu Einbußen in der Stabilität der Verbindungen. | |||

| If more than one network is configured on the local side or at the remote gateway, a separate SA is negotiated for each subnet combination when it is deactivated.<br>This results in numerous subnet combinations and thus many SAs, especially with multiple subnets, and leads to limitations and losses in the stability of the connections due to the design of the IPSec protocol. }} | |||

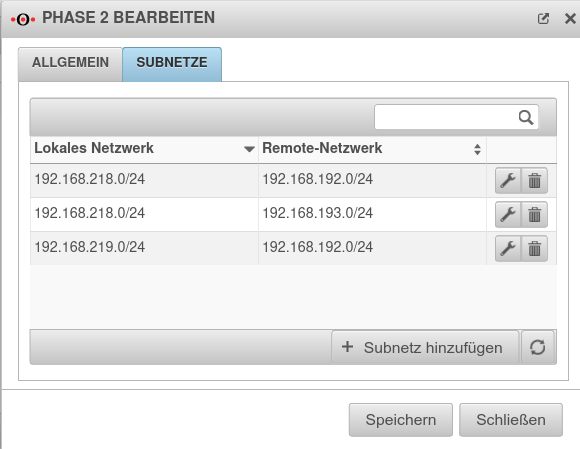

{{var | Subnetz teilweise--desc | |||

| Wird in Phase zwei ein lokales Netzwerk '''nicht''' mit allen remote Netzwerken (oder ein remote Netzwerk '''nicht''' mit allen lokalen) verbunden, wird das bei aktiver Option ''Subnetkombiantionen gruppieren'' nicht berücksichtigt! | |||

| If in phase two a local network is '''not''' connected to all remote networks (or a remote network is '''not''' connected to all local ones), this will not be taken into account if the option ''Group subnet combinations'' is active! }} | |||

{{var | Beispiel mit root-Login | |||

| Beispiel mit root-Login | |||

| Example with root-Login }} | |||

{{var | Beispiel mit root-Login--desc | |||

| Mit einem SSH-Login als root lässt sich das Verhalten besonders gut nachvollziehen.<br>Beispiel mit jeweils zwei Subnetzen. | |||

| With an SSH login as root, the behavior can be understood particularly well.<br>Example with two subnets each. }} | |||

{{var | Mit Subnetzkombinationen | |||

| Subnetzkombinationen gruppieren Aktiviert {{ButtonAn|{{#var:ein }}}} | |||

| Group subnet combinations Enabled {{ButtonAn|{{#var:on }}}} }} | |||

{{var | Ohne Subnetzkombinationen | |||

| Subnetzkombinationen gruppieren Deaktiviert {{ButtonAus|{{#var:aus }}}} | |||

| Group subnet combinations Disabled {{ButtonAus|{{#var:off }}}} }} | |||

{{var | Subnetz teilweise--Bild | |||

| UTM v12.2 IPSec S2S Phase2 3Subnetze.png | |||

| UTM v12.2 IPSec S2S Phase2 3Subnetze-en.png }} | |||

{{var | Subnetz teilweise--cap | |||

| Das zweite lokale Subnetz wird '''nur mit einem''' remote Subnetz verbunden | |||

| The second local subnet is connected '''only to one''' remote subnet }} | |||

{{var | Subnetze alle | |||

| Alle Subnetze haben untereinander Zugriff | |||

| All subnets have access to each other }} | |||

{{var | Subnetze alle--desc | |||

| Durch den Assistenten wird automatisch jedes lokale Netz mit jedem remote Netz verbunden. | |||

| The wizard automatically connects each local network to each remote network. }} | |||

{{var | Subnetze alle--Bild | |||

| UTM v12.2 IPSec S2S Phase2 4Subnetze.png | |||

| UTM v12.2 IPSec S2S Phase2 4Subnetze-en.png}} | |||

{{var | Subnetze alle--cap | |||

| Alle Subnetze haben untereinander Zugriff | |||

| All subnets have access to each other }} | |||

{{var | Subnetz teilweise | |||

| Nicht alle Subnetze dürfen auf jedes Netz der Gegenstelle zugreifen | |||

| Not all subnets may access every network of the remote gateway }} | |||

{{var | Troubeshooting | |||

| Troubeshooting | |||

| Troubeshooting }} | |||

{{var | Troubeshooting--desc | |||

| Detaillierte Hinweise zum Troubleshooting finden sich im [[UTM/VPN/IPSec-Troubleshooting | Troubleshooting-Guide]] | |||

| Detailed Troubleshooting instructions can be found in the [[UTM/VPN/IPSec-Troubleshooting | Troubleshooting Guide]] }} | |||

{{var | Gateway-ID--Hinweis | |||

| Sollte als Gayteway-ID eine E-Mail-Adresse verwendet werden, ist es erforderlich '''vor''' die ID ein doppeltes ''@@'' einzfügen (Aus ''mail@…'' wird ''@@mail@…''). Andernfalls wird die ID als FQDN behandelt | |||

| If an email address should be used as Gayteway ID, it is necessary to insert a double ''@@'' '''in front''' of the ID (''mail@...'' becomes ''@@mail@...''). Otherwise the ID will be treated as FQDN }} | |||

</div>{{DISPLAYTITLE:IPSec Site-to-Site}}{{TOC2}}{{Select_lang}} | </div>{{DISPLAYTITLE:IPSec Site-to-Site}}{{TOC2}}{{Select_lang}} | ||

Aktuelle Version vom 22. Juli 2022, 19:58 Uhr

notempty

Letzte Anpassung zur Version: 12.2

- Cipher, die nicht mehr als sehr sicher gelten wurden entfernt

- Subnetzekombinationen möglich

Einleitung

Eine Site-to-Site-Verbindung verbindet zwei Netzwerke miteinander.

Beispielsweise das lokale Netzwerk einer Hauptstelle mit dem lokalen Netzwerk einer Filiale / Zweigstelle.

Für das Verbinden der beiden Gegenstellen lassen sich öffentliche IP-Adressen, sowie dynamische DNS Einträge, verwenden.

Konfiguration einer IPSec Site-to-Site Verbindung

Nach dem Login auf das Administrations-Interface der Firewall (im Auslieferungszustand: https://192.168.175.1:11115) kann im Menü Schaltfläche eine IPSec Verbindung hinzugefügt werden.

Einrichtungsassistent

Konfiguration des zweiten Gateways

Es ist zu beachten, dass die IKE-Version auf beiden Seiten identisch ist.

Verwendung einer Securepoint UTM

Auf der entfernten Appliance müssen die Einstellungen analog vorgenommen werden

- Mit Hilfe des IPSec-Assistenten wird eine neue IPSec-VPN-Verbindung angelegt

- Ein Netzwerkobjekt für das IPSec-Netzwerk wird erstellt

- Portfilterregeln werden erstellt.

Gegenstelle Schritt 2

- Es muss die gleiche Authentifizierungsmethode gewählt werden

- Es muss der gleiche Authentifizierungs-Schlüssel (PSK, Zertifikat, RSA-Schlüssel) vorliegen

- Es muss die gleiche IKE-Version verwendet werden

Gegenstelle Schritt 3

- Als Local Gateway ID muss nun die Remote Gateway ID aus Schritt 4 der ersten UTM verwendet werden

- Unter Netzwerke freigeben muss ebenfalls das (dort Remote-) Netzwerk aus Schritt 4 der ersten UTM verwendet werden

Gegenstelle Schritt 4

- Als Remote Gateway muss die öffentliche IP-Adresse (oder ein Hostname, der per DNS aufgelöst werden kann) der ersten UTM eingetragen werden.

(Diese Adresse wurde im Assistenten der ersten UTM nicht benötigt) - Als Remote Gateway ID muss die Local Gateway ID aus Schritt 3 der ersten UTM verwendet werden

- Unter Netzwerke freigeben muss ebenfalls das (dort lokale) Netzwerk aus Schritt 3 der ersten UTM verwendet werden

Netzwerkobjekt der Gegenstelle anlegen

- Das Netzwerkobjekt der Gegenstelle stellt das Netzwerk der ersten UTM dar.

Entsprechend muss unter Adresse' die Netzwerkadresse des lokalen Netzes der ersten UTM eingetragen werden.

Im Beispiel 192.168.218.0/24

Hinweise

Der transparente HTTP-Proxy

Wenn aus dem Internen Netzwerk via HTTP auf einen Server hinter der Site-to-Site Verbindung zugegriffen werden soll, kann es sein das der transparente HTTP-Proxy die Pakete filtert.

Dies kann zu Fehlern bei den Zugriffen auf das Ziel führen.

Damit das nicht passiert, muss im Menü Reiter Transparenter Modus Schaltfläche eine Regel Exclude mit der Quelle internal-network' zum Ziel name-vpn-netzwerk-objekt' und dem Protokoll HTTP erstellt werden.

Troubeshooting

Detaillierte Hinweise zum Troubleshooting finden sich im Troubleshooting-Guide