Die Seite wurde neu angelegt: „{{Set_lang}} {{#vardefine:headerIcon|spicon-utm}} {{:UTM/AUTH/SSL-VPN-AD.lang}} </div>{{TOC2}} {{Header|10.2023|new=true | | |{{Menu|{{#var:Authentifizierung}}|{{#var:AD/LDAP Authentifizierung}}||{{#var:Erweitert}} }} }} ---- === {{#var:Einleitung}} === <div class="einrücken"> {{#var:Einleitung--desc}} </div> ---- === {{#var:Benutzerauthentifizierung über die UTM mit dem Active Directory für SSL-VPN }} === <div class="einrücken"> ==== {{#var:Ko…“ |

KKeine Bearbeitungszusammenfassung |

||

| Zeile 5: | Zeile 5: | ||

</div>{{TOC2}} | </div>{{Select_lang}}{{TOC2}} | ||

{{Header|10.2023|new=true | {{Header|10.2023|new=true | ||

| | | | ||

Version vom 25. Oktober 2023, 14:03 Uhr

Neuer Artikel: 10.2023

Einleitung

Benutzer und Gruppen lassen sich per AD-Attribut an eine SSL-VPN-Verbindung anbinden.

Benutzerauthentifizierung über die UTM mit dem Active Directory für SSL-VPN

Konfiguration der Zertifikate

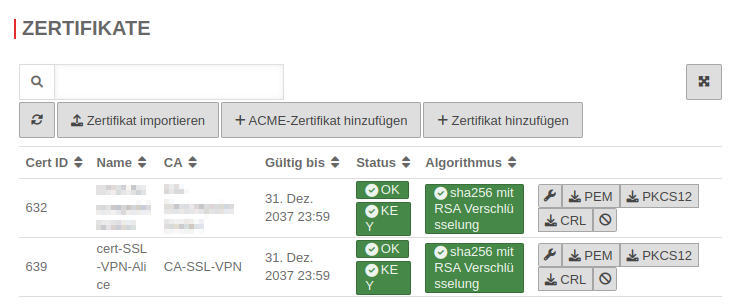

Unter werden die ausgewählten Zertifikate der jeweiligen Benutzer und der Gruppen überprüft

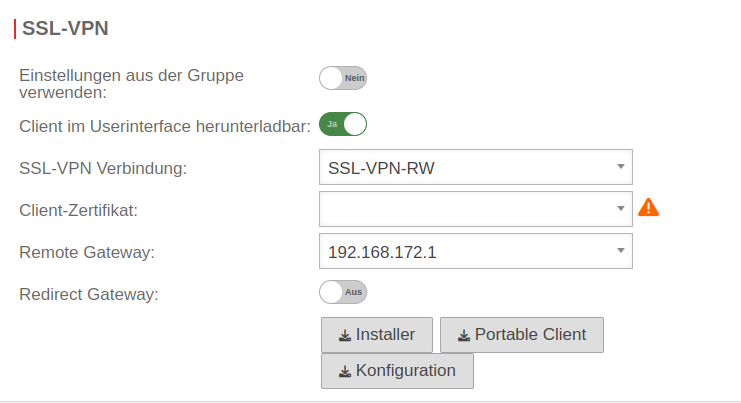

- Im Bereich Benutzer wird über die Schaltfläche Bearbeiten der Dialog geöffnet

- Zum Bereich SSL-VPN wechseln

- Beim Parameter Client-Zertifikat: darf kein Zertifikat ausgewählt sein

Sollte in Client-Zertifikat ein Zertifikat ausgewählt sein und es lässt sich nicht entfernen, wird im CLI folgender Befehl eingegeben user attribute set name "user" attribute "openvpn_certificate" value 0

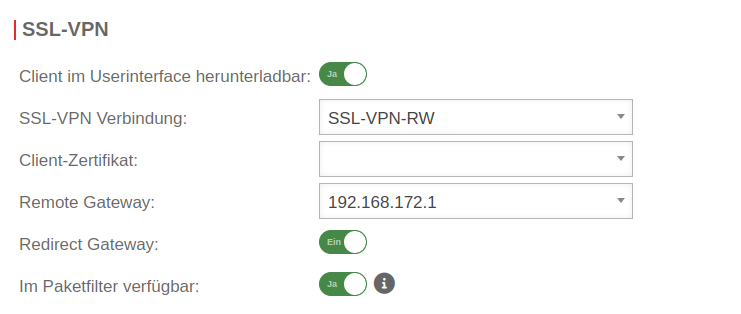

- Im Bereich Gruppen wird über die Schaltfläche Bearbeiten der Dialog geöffnet

- Zum Bereich SSL-VPN wechseln

- Beim Parameter Client-Zertifikat: darf kein Zertifikat ausgewählt sein

Sollte in Client-Zertifikat ein Zertifikat ausgewählt sein und es lässt sich nicht entfernen, wird im CLI folgender Befehl eingegeben user group attribute set name "group" attribute "openvpn_certificate" value 0

Über Bereich Zertifikate wird mit der Schaltfläche ein Zertifikat für einen Benutzer angelegt.

notempty

Attribute im Active Directory

Die UTM wird an das Active Directory angebunden. Eine Anleitung dafür gibt es in diesem Wiki-Artikel Active Directory Anbindung. Ein nicht genutztes Attribut im Active Directory Schema wird benötigt. Darin wird der Zertifikatsname des Benutzers hinterlegt.

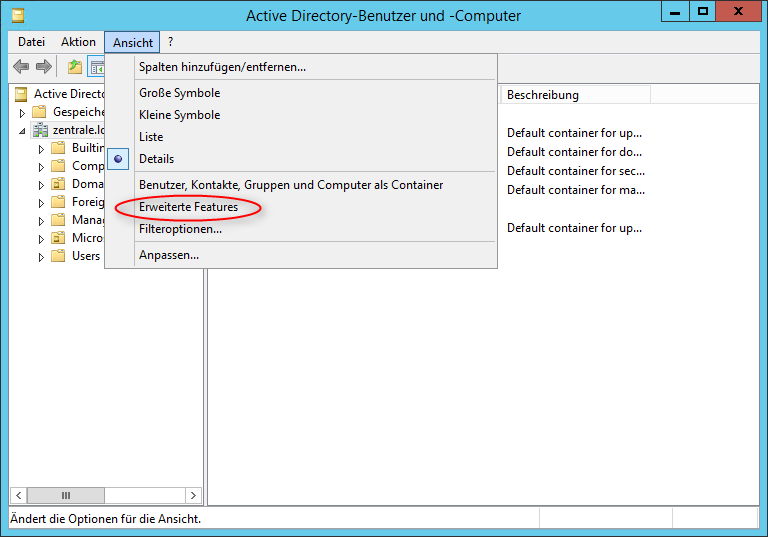

Eine Liste der Attribute befindet sich im Active Directory unter Active Directory-Benutzer und -Computer.

Dazu ist es allerdings notwendig, unter Ansicht den Menüpunkt Erweiterte Features zu aktivieren.

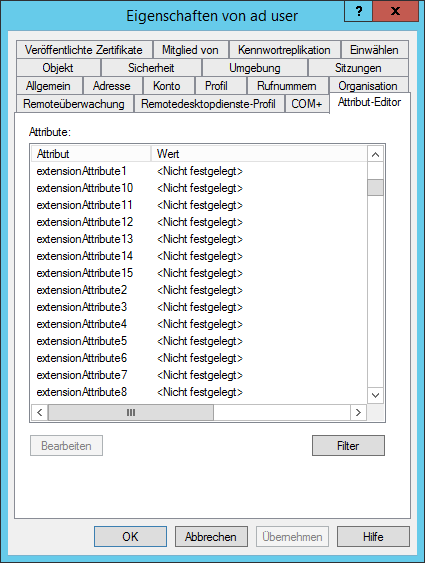

Beim gewünschtem Benutzer Eigenschaften öffnen. Zum Reiter Attribut-Editor wechseln. Dort befindet sich die Liste mit den Attributen.

In diesem Beispiel stehen die Attribute extensionAttribute1 - 15 zur Verfügung. Eines dieser Attribute auswählen, indem der Zertifikatsname als Attribut für den Benutzer hinterlegt wird.

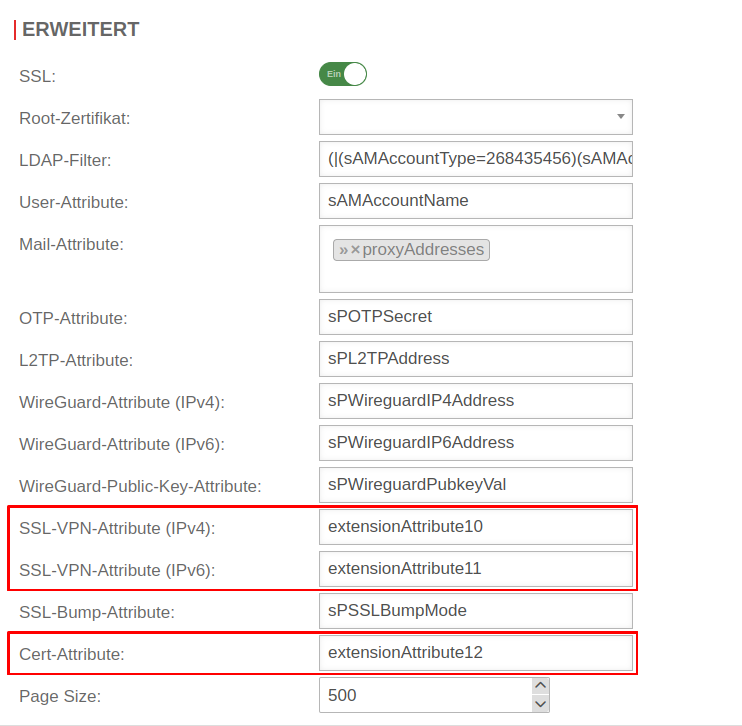

Attribut in der UTM Eintragen

Der Name des Attributs aus dem AD mit dem Zertifikatsnamen muss in die UTM eingetragen werden.

Im Menu zum Bereich Erweitert wechseln.