Andreb (Diskussion | Beiträge) Die Seite wurde neu angelegt: „{{Set_lang}} {{#vardefine:headerIcon|spicon-utm}} {{:UTM/TIaaS.lang}} </div><div class="new_design"></div><!--{{Select_lang}}-->{{TOC2}} {{Header|14.0.0|new=true |Menu={{Menu-UTM}} }} ---- === {{#var:RISE als TIaas-Provider}} === ==== {{#var:WireGuard Konfiguration}} ==== {| class="sptable2 pd5 zh1 Einrücken" | colspan=3 class=noborder | {{h5|{{#var:Schritt}} 1 - {{#var:Konfiguration importieren}}|{{Button|{{#var:Schritt}} 1 <small>{{#var:Konfiguratio…“ |

KKeine Bearbeitungszusammenfassung |

||

| Zeile 6: | Zeile 6: | ||

</div><div class="new_design"></div><!--{{Select_lang}}-->{{TOC2}} | </div><div class="new_design"></div><!--{{Select_lang}}-->{{TOC2}} | ||

{{Header|14.0.0|new=true | {{Header|14.0.0|new=true | ||

|Menu={{Menu-UTM}} | |Menu={{Menu-UTM|Anwendungen|TI-Proxy}} | ||

}} | }} | ||

---- | ---- | ||

Version vom 25. März 2025, 08:03 Uhr

Konfiguration von Telematik Infrastruktur as a Service

Neuer Artikel zur Version: 14.0.0 (11.2024)

Dieser Artikel bezieht sich auf eine Beta-Version

-

RISE als TIaas-Provider

WireGuard Konfiguration

TI-Proxy Konfigurieren

RISE stellt eine Connection.conf Datei bereit, diese enthält die IP Adresse des Konnektors.

Beispiel Connection.conf:

tiaas:

wireguard:

ip: 172.31.34.1

client:

konnektor:

url: 10.180.96.90

# This is a template to be filled by the customer. Please consult the manual how to perform the configuration

#card-terminal:

IP-Adresse des Konnektors ist der Wert unter tiaas → client → konnektor → url also hier die 10.180.96.90.

Anschließend wird mit dieser IP-Adresse die Konfiguration des TI-Proxys durchgeführt.

Best Practice

Dieser Abschnitt zeigt eine Umsetzung, die sich in der Praxis bewährt hat. Die Konfiguration erhebt keinen Anspruch auf Vollständigkeit und Korrektheit.

Wir übernehmen keine Gewähr für etwaige Probleme oder Schäden, die direkt oder indirekt durch diese Konfiguration entstehen.

- Kartenterminal anschließen: Über die Netzwerktopologie ein festes Lease zuweisen

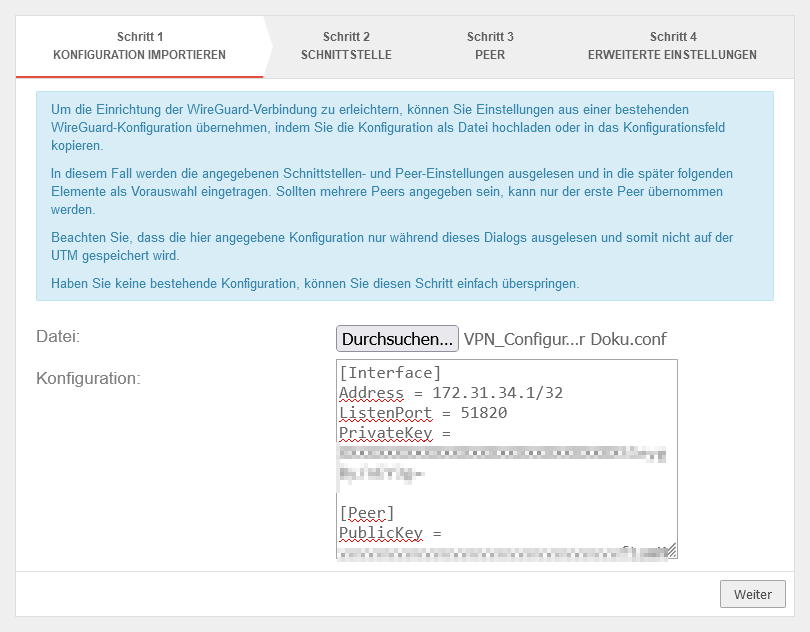

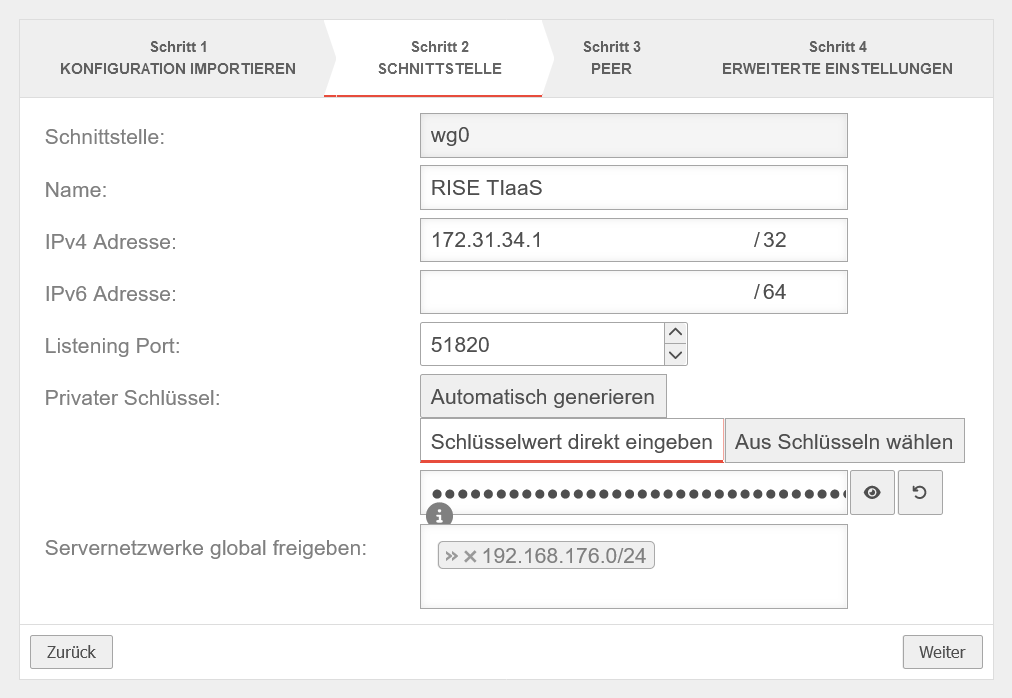

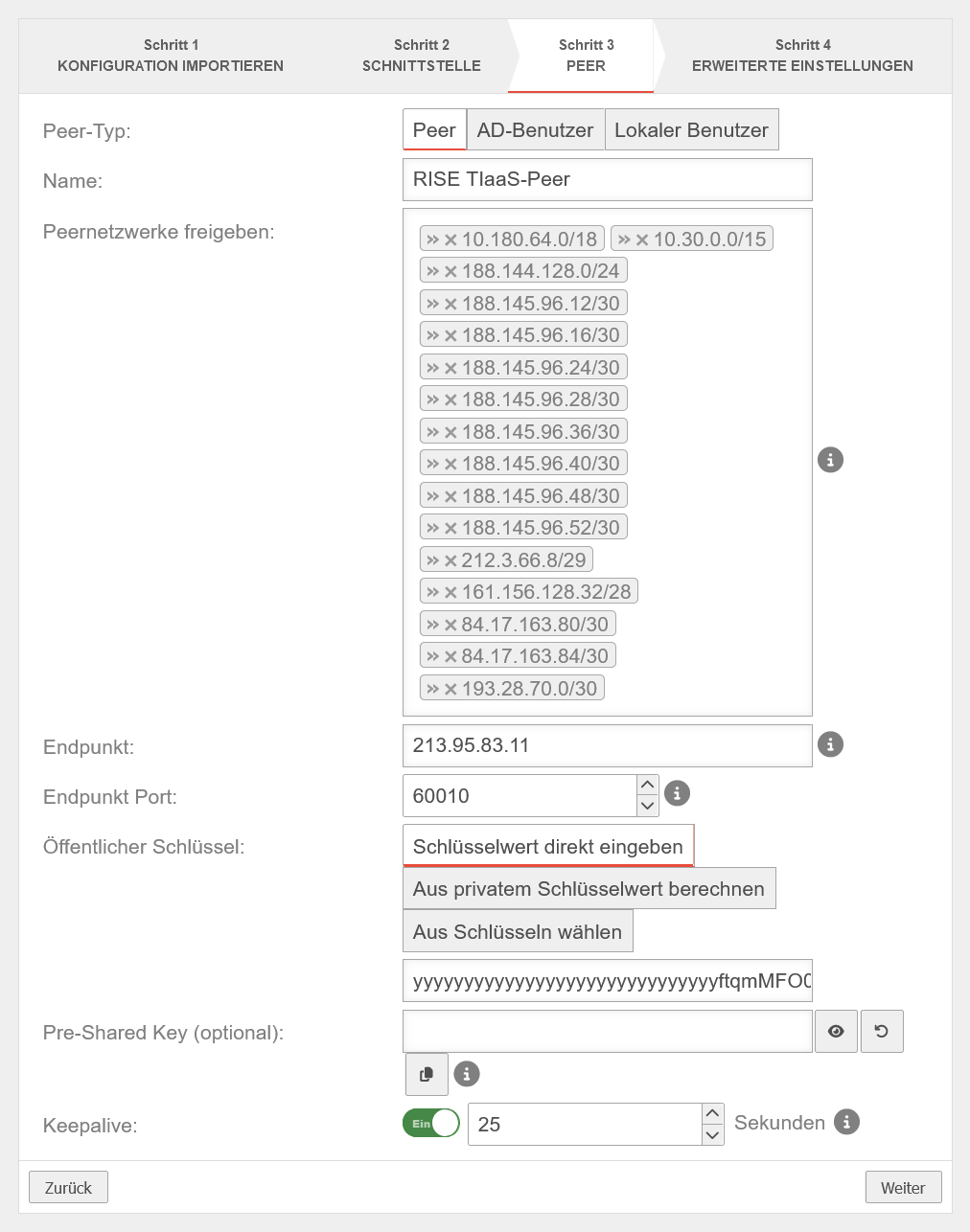

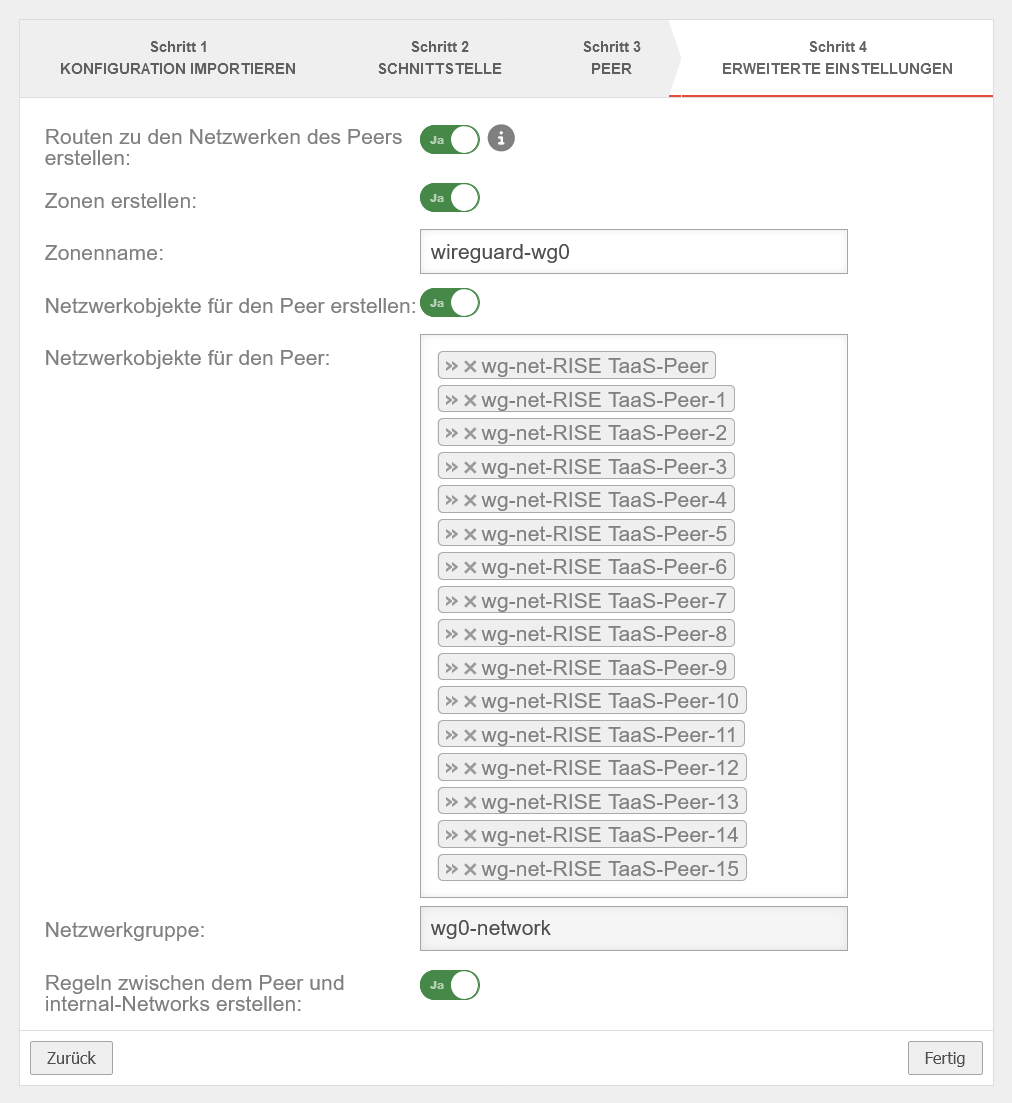

- Wireguard-Wizard starten und Konfiguration vom Provider auf der UTM hinterlegen. Im letzten Schritt des Wizards alle Optionen auswählen

- Netzwerkobjekt für Wireguard-Schnittstelle anlegen: Name: wg0-interface (in diesem Beispiel), → Typ: Dynamische Schnittstelle, Ziel: wg0 (in diesem Beispiel), Zone: firewall-wireguard-wg0 (in diesem Beispiel)

- Drei Dienste anlegen:

- Name: TI-Proxy-60000, Protokoll: udp, Zielport: 60000

- Name: TI-Proxy-4742, Protokoll: udp, Zielport: 4742

- Name: TI-Proxy-60000-TCP, Protokoll: tcp, Zielport: 60000

- Im Paketfilter die automatisch angelegte Regel mit der Quelle internal-networks und dem Ziel wg0-networks öffnen und ein HIDENAT auf das wg0-interface hinzufügen

- Im Paketfilter die ebenfalls automatisch angelegte Regel in das interne Netzwerk löschen.

Stattdessen die drei folgenden Regeln anlegen:- Quelle: internal-interface, Ziel: wg0-networks, Dienst: TI-Proxy-4742, Typ: HIDENAT, Netzwerkobjekt: wg0-Interface

- Quelle: wg0-networks, Ziel: wg1-interface, Dienst: TI-Proxy-60000

- Quelle: wg0-networks, Ziel: wg1-interface, Dienst: TI-Proxy-60000-TCP

- Daten im Proxy eintragen

- Die virtuelle Konnektor IP - im Beispiel 10.180.96.90 - eintragen

- Die IP des lokalen Wireguard-Interfaces eintragen (in diesem Beispiel 172.31.34.1)

- Die IP des internen Interfaces eingeben, an dem die Kartenterminals hängen (hier im Beispiel 192.168.200.1)

- Terminal auf dem Konnektor anlegen (Konnektor-Zugang im Beispiel https://10.180.96.90:8443)

- Die IP-Adresse ist die Wireguard-Adresse der UTM: im Beispiel 172.31.34.1

- Hinweis

- Der vorgegebene Port ist 60000

- Die Mac-Adresse wird nicht benötigt

- Auf dem Terminal muss ggf. im Admin-Menü unter TSL-Liste der Vertrauensraum auf RU gestellt werden

- Auf dem Terminal müssen ggf. im Admin-Menü unter Pairing alle Vertrauensblöcke gelöscht werden

- Pair im Konnektor anklicken

- Auf dem Terminal Pair bestätigen