KKeine Bearbeitungszusammenfassung |

KKeine Bearbeitungszusammenfassung |

||

| Zeile 1: | Zeile 1: | ||

{{Set_lang}} | {{Set_lang}} | ||

{{#vardefine:headerIcon|spicon-utm}} | {{#vardefine:headerIcon|spicon-utm}} | ||

{{:UTM/NET/DHCP_Server-v4.lang}} | |||

</div>{{DISPLAYTITLE:{{#var:display|DHCP-Server IPv4}}}}{{Select_lang}}{{TOC2}} | |||

</div>{{DISPLAYTITLE:{{#var:display|DHCP-Server IPv4}}}}{{TOC2}} | |||

<p>'''{{#var:1|Einrichtung des DHCP-Servers für ein IPv4-Netzwerk}}'''</p> | <p>'''{{#var:1|Einrichtung des DHCP-Servers für ein IPv4-Netzwerk}}'''</p> | ||

{{#var: | {{#var:ver}} '''11.8.4''' (07.2019) | ||

<br> | <br> | ||

{{ | {{cl | {{#var:neu}} | | ||

* {{#var:4|Weitere Router-Optionen zur Auswahl}} | * {{#var:4|Weitere Router-Optionen zur Auswahl}} | ||

* {{#var:5|Änderungen beim Festlegen von DHCP-Pool Leases}} | * {{#var:5|Änderungen beim Festlegen von DHCP-Pool Leases}} | ||

}} | |||

<br> | <br> | ||

{{#var:prev}} [[UTM/NET/DHCP_Server-v4_v11.7 | '''11.7''']] | |||

---- | ---- | ||

<br clear=all> | |||

=== {{#var:7|IP-Adressbereiche vorbereiten}} === | === {{#var:7|IP-Adressbereiche vorbereiten}} === | ||

{{ | {{pt3| {{#var:8|UTM_v11.8.5_Netzwerkkonfiguration.png}}}} | ||

{{#var:9|Damit die Firewall als DHCP-Server in einem Netz fungieren kann, muss das IP-Netzwerk auf dem Interface der Firewall liegen, hinter dem die Geräte liegen, die mit DHCP versorgt werde nsollen. Im Beispiel werden IP-Adressen im Netzwerk 192.0.2.0/24 vergeben. Um dieses Vorhaben zu realisieren, wird eine IP aus diesem Netzwerk auf dem Interface hinzugefügt. {{Button | eth1}} → {{Button| |w}} → {{Reiter | IP-Adressen}} → In der Klickbox ggf. die eine IP aus dem gewünschtem Netz mit der gewünschten Subnetzmaske eintragen. Hier 192.0.2.1/24}} | {{#var:9|Damit die Firewall als DHCP-Server in einem Netz fungieren kann, muss das IP-Netzwerk auf dem Interface der Firewall liegen, hinter dem die Geräte liegen, die mit DHCP versorgt werde nsollen. Im Beispiel werden IP-Adressen im Netzwerk 192.0.2.0/24 vergeben. Um dieses Vorhaben zu realisieren, wird eine IP aus diesem Netzwerk auf dem Interface hinzugefügt. {{Button | eth1}} → {{Button| |w}} → {{Reiter | IP-Adressen}} → In der Klickbox ggf. die eine IP aus dem gewünschtem Netz mit der gewünschten Subnetzmaske eintragen. Hier 192.0.2.1/24}} | ||

<br clear=all> | <br clear=all> | ||

=== {{#var:10|DHCP-Server einrichten}} === | === {{#var:10|DHCP-Server einrichten}} === | ||

{{ | {{pt3|{{#var:11|UTM_v11.8.5_Netzwerkkonfiguration_DHCP-Pools.png}}}} | ||

<p>{{#var:12|Unter {{Menu|Netzwerk | Netzwerkkonfiguration}} → {{Reiter| DHCP-Pools}} können mehrere DHCP-Pools hinzugefügt werden.}}</p> | <p>{{#var:12|Unter {{Menu|Netzwerk | Netzwerkkonfiguration}} → {{Reiter| DHCP-Pools}} können mehrere DHCP-Pools hinzugefügt werden.}}</p> | ||

| Zeile 186: | Zeile 33: | ||

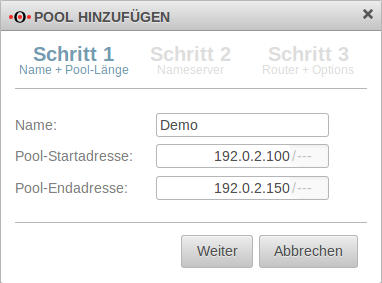

===== {{#var:15|Schritt 1: Name und IP-Bereich}} ===== | ===== {{#var:15|Schritt 1: Name und IP-Bereich}} ===== | ||

{{ | {{pt3|{{#var:16|UTM_v11.8.5_Netzwerkkonfiguration_DHCP-Pools_Schritt1.png}} | hochkant=1}} | ||

{{#var:17|In Schritt 1 wird der Name für den Pool sowie der gültige IP-Bereich für den DHCP verlangt. Im Beispiel sollen IP-Adressen von 192.168.10.20 bis 192.168.10.50 vergeben werden.}} | {{#var:17|In Schritt 1 wird der Name für den Pool sowie der gültige IP-Bereich für den DHCP verlangt. Im Beispiel sollen IP-Adressen von 192.168.10.20 bis 192.168.10.50 vergeben werden.}} | ||

<br clear=all/> | <br clear=all/> | ||

===== {{#var:18|Schritt 2: Nameserver}} ===== | ===== {{#var:18|Schritt 2: Nameserver}} ===== | ||

{{ | {{pt3|{{#var:19|UTM_v11.8.5_Netzwerkkonfiguration_DHCP-Pools_Schritt2.png}} | hochkant=1}} | ||

{{#var:20|In Schritt 2 kann der DNS-Server für die DHCP-Clients festgelegt werden. Hier kann entweder die IP eines öffentlichen DNS-Servers (z.B. der Google-DNS-Server mit der IP 8.8.8.8) oder die IP der Firewall selbst eingetragen werden. In diesem Beispiel nutzen die Clients die Firewall selber als DNS. Damit die UTM die DNS-Anfragen aus dem internen Netzwerk auch beantwortet, wird eine entsprechende Regel benötigt.}} | {{#var:20|In Schritt 2 kann der DNS-Server für die DHCP-Clients festgelegt werden. Hier kann entweder die IP eines öffentlichen DNS-Servers (z.B. der Google-DNS-Server mit der IP 8.8.8.8) oder die IP der Firewall selbst eingetragen werden. In diesem Beispiel nutzen die Clients die Firewall selber als DNS. Damit die UTM die DNS-Anfragen aus dem internen Netzwerk auch beantwortet, wird eine entsprechende Regel benötigt.}} | ||

<br clear=all> | <br clear=all> | ||

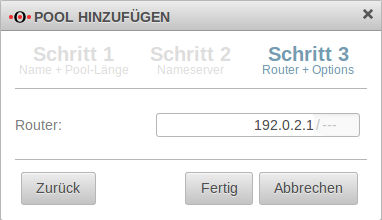

===== {{#var:21|Schritt 3: Router}} ===== | ===== {{#var:21|Schritt 3: Router}} ===== | ||

{{ | {{pt3|{{#var:22|UTM_v11.8.5_Netzwerkkonfiguration_DHCP-Pools_Schritt3.png}} | hochkant=1}} | ||

{{#var:23|In Schritt 3 des Assistenten wird das Standardgateway der DHCP-Clients angegeben. <br> | {{#var:23|In Schritt 3 des Assistenten wird das Standardgateway der DHCP-Clients angegeben. <br> | ||

Achtung: Im Normalfall wird hier immer die IP der Firewall eingetragen. Ein falscher Eintrag in diesem Feld verhindert möglicherweise einen Zugriff in das Internet.}} | Achtung: Im Normalfall wird hier immer die IP der Firewall eingetragen. Ein falscher Eintrag in diesem Feld verhindert möglicherweise einen Zugriff in das Internet.}} | ||

| Zeile 226: | Zeile 73: | ||

| {{#var:50|NTP Server}} || 41 || {{#var:51| }}|| {{#var:52|Server sollten in der Reihenfolge ihrer Präferenz aufgelistet werden.}} | | {{#var:50|NTP Server}} || 41 || {{#var:51| }}|| {{#var:52|Server sollten in der Reihenfolge ihrer Präferenz aufgelistet werden.}} | ||

|- | |- | ||

| {{#var:53|Vendor Encapsulated Options}} || 43 || {{#var:54|Beispiel [http://wiki.snom.com/Features/Auto_Provisioning/DHCP/Options#Option_43_.28vendor-encapsulated-options.29 snom]}} || {{#var:55|Werte müssen '''codiert''' angegeben werden. }} | | {{#var:53|Vendor Encapsulated Options}} || 43 || <!--{{#var:54|Beispiel [http://wiki.snom.com/Features/Auto_Provisioning/DHCP/Options#Option_43_.28vendor-encapsulated-options.29 snom]}}--> || {{#var:55|Werte müssen '''codiert''' angegeben werden. }} | ||

|- | |- | ||

| {{#var:56|TFTP Server Name}} || 66 || {{#var:57|z.B.: profile.gigaset.net/device}} || {{#var:58|option tftp-server-name text;}} | | {{#var:56|TFTP Server Name}} || 66 || {{#var:57|z.B.: profile.gigaset.net/device}} || {{#var:58|option tftp-server-name text;}} | ||

Version vom 11. Februar 2021, 09:50 Uhr

Einrichtung des DHCP-Servers für ein IPv4-Netzwerk

Letzte Anpassung zur Version: 11.8.4 (07.2019)

- Neu:

- Weitere Router-Optionen zur Auswahl

- Änderungen beim Festlegen von DHCP-Pool Leases

Vorherige Versionen: 11.7

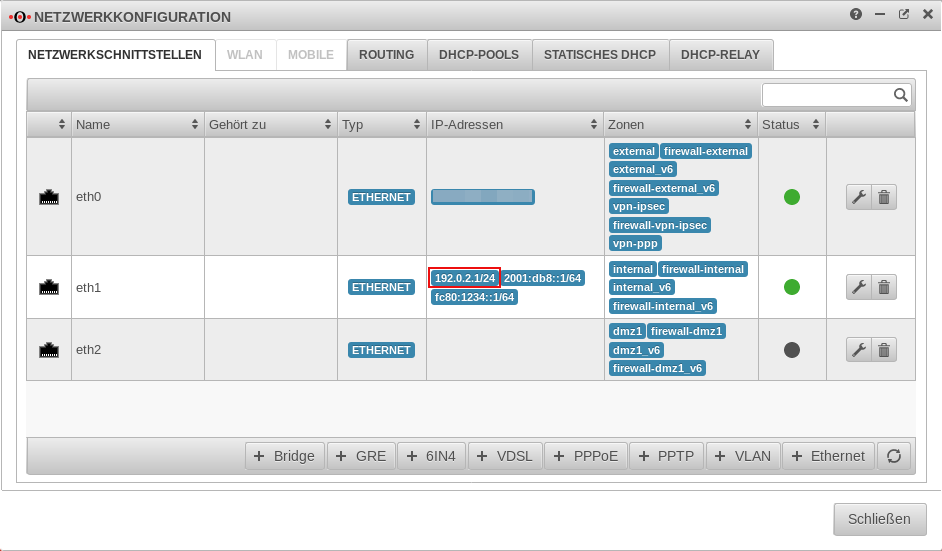

IP-Adressbereiche vorbereiten

Damit die Firewall als DHCP-Server in einem Netz fungieren kann, muss das IP-Netzwerk auf dem Interface der Firewall liegen, hinter dem die Geräte liegen, die mit DHCP versorgt werde nsollen. Im Beispiel werden IP-Adressen im Netzwerk 192.0.2.0/24 vergeben. Um dieses Vorhaben zu realisieren, wird eine IP aus diesem Netzwerk auf dem Interface hinzugefügt. → → IP-Adressen → In der Klickbox ggf. die eine IP aus dem gewünschtem Netz mit der gewünschten Subnetzmaske eintragen. Hier 192.0.2.1/24

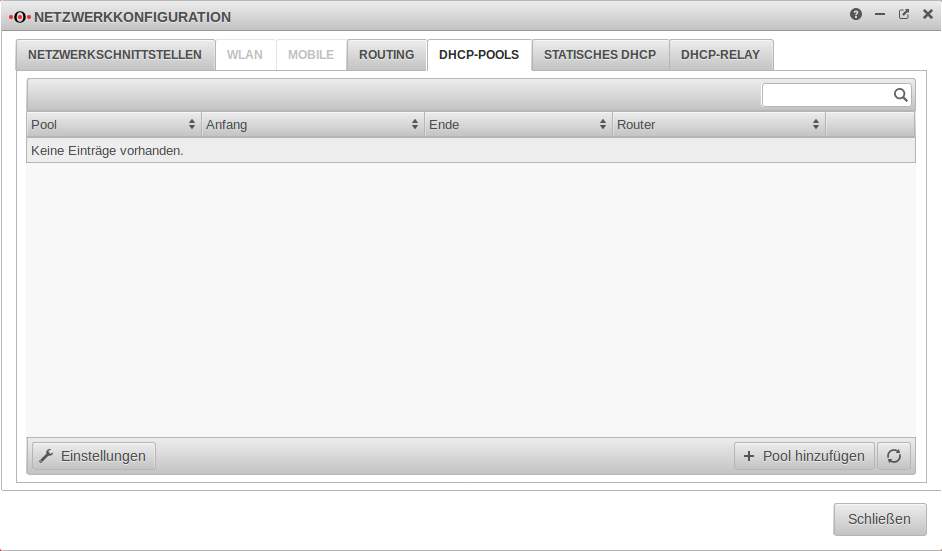

DHCP-Server einrichten

Unter → DHCP-Pools können mehrere DHCP-Pools hinzugefügt werden.

Installationsassistent

Nach einem Klick auf öffnet sich der Einrichtungsassistent und die DHCP-Parameter können angegeben werden.

Schritt 1: Name und IP-Bereich

In Schritt 1 wird der Name für den Pool sowie der gültige IP-Bereich für den DHCP verlangt. Im Beispiel sollen IP-Adressen von 192.168.10.20 bis 192.168.10.50 vergeben werden.

Schritt 2: Nameserver

In Schritt 2 kann der DNS-Server für die DHCP-Clients festgelegt werden. Hier kann entweder die IP eines öffentlichen DNS-Servers (z.B. der Google-DNS-Server mit der IP 8.8.8.8) oder die IP der Firewall selbst eingetragen werden. In diesem Beispiel nutzen die Clients die Firewall selber als DNS. Damit die UTM die DNS-Anfragen aus dem internen Netzwerk auch beantwortet, wird eine entsprechende Regel benötigt.

Schritt 3: Router

In Schritt 3 des Assistenten wird das Standardgateway der DHCP-Clients angegeben.

Achtung: Im Normalfall wird hier immer die IP der Firewall eingetragen. Ein falscher Eintrag in diesem Feld verhindert möglicherweise einen Zugriff in das Internet.

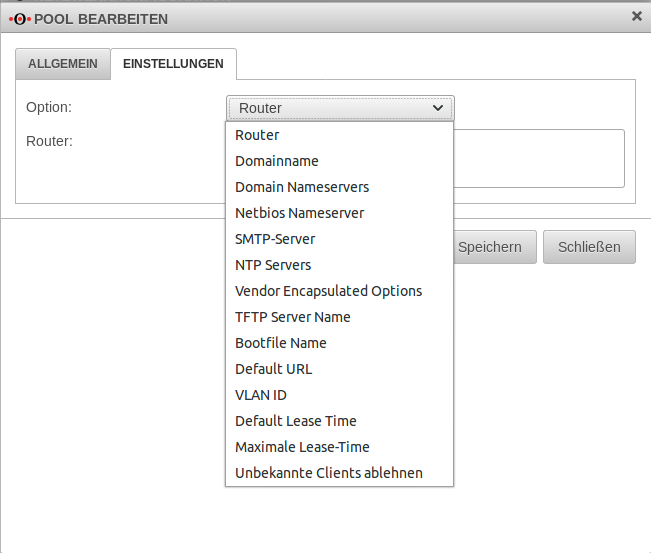

Schritt 4: weitere Einstellungen

DHCP Optionen

| Option | Options-Nummer | Beispiel-Parameter | Bemerkungen |

|---|---|---|---|

| Router | 3 | 192.168.175.1 | Router, wie in Schritt 3 konfiguriert |

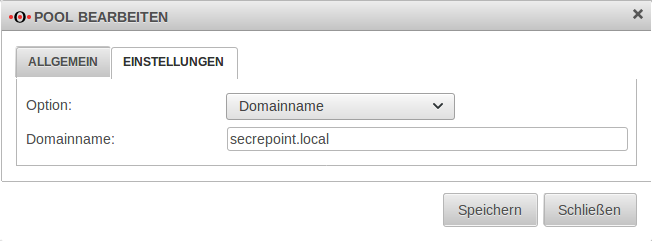

| Domainname | 15 | securepoint.local | Name der Domain, in der die DHCP-Leases vergeben werden |

| Domain Nameserver | 5 | 192.168.175.1 | Nameserver, wie in Schritt 2 konfiguriert |

| Netbios Nameserver | 44 | NetBIOS over TCP/IP Name Server Option | |

| SMTP-Server | 69 | Simple Mail Transport Protocol (SMTP) Server Option | |

| NTP Server | 41 | Server sollten in der Reihenfolge ihrer Präferenz aufgelistet werden. | |

| Vendor Encapsulated Options | 43 | Werte müssen codiert angegeben werden. | |

| TFTP Server Name | 66 | z.B.: profile.gigaset.net/device | option tftp-server-name text; |

| Bootfile Name | 67 | option bootfile-name text; | |

| Default URL | 114 | https://teamwork.gigaset.com/gigawiki/display/GPPPO/DHCP+option+114 | option default-url string; |

| VLAN ID | 132 | option vlan-id code 132 = text ; option vlan-id "128"; | |

| Default Lease Time | 51 | ||

| Maximal Lease Time | nn | ||

| Unbekannte Clients ablehnen | DHCP wird nur auf Clients angewandt, die mit statischen Leases bekannt sind. |

Statische Leases

Sollen Hosts mit statischen Leases (also an die MAC-Adresse gebundene feste IPs, die aber durch die UTM zugeteilt werden) an die UTM angebunden werden, wird wie folgt vorgangen:

- → Statisches DHCP

- Hier wird mit eine Feste IP für einen Host konfiguriert

- Anschließend muss unter DHCP-Pools ein DHCP-Pool eingetragen werden, der diese Adresse(n) beinhaltet.

- Ein gleichzeitiges Verwenden von statischen und dynamischen Leases ist zur Zeit nicht möglich.

- Damit IPs aus einem statischen Pool nicht trotzdem an andere Hosts, die per DHCP einen Lease anfordern vergeben werden, muss in mit Pool bearbeiten → Einstellungen die Option mit Ja übergeben werden.