KKeine Bearbeitungszusammenfassung |

K Textersetzung - „fs__alert“ durch „fs__icon“ |

||

| Zeile 16: | Zeile 16: | ||

[[UTM/APP/Mailrelay-Best_Practice_11.7 | '''11.7''']] | [[UTM/APP/Mailrelay-Best_Practice_11.7 | '''11.7''']] | ||

}} | }} | ||

{{Hinweis-box| {{#var:disclaimer}}| | {{Hinweis-box| {{#var:disclaimer}}|fs__icon=em3 }} | ||

---- | ---- | ||

| Zeile 91: | Zeile 91: | ||

===={{Reiter|{{#var:SMTP Routen}}}}==== | ===={{Reiter|{{#var:SMTP Routen}}}}==== | ||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{Hinweis-box| {{#var:SMTP Routen-Hinweis}} |gelb| | {{Hinweis-box| {{#var:SMTP Routen-Hinweis}} |gelb|fs__icon=none}} | ||

<p>{{#var:Abschnitt}} {{Kasten|{{#var:Einstellungen}}|class=Beschriftung }}</p> | <p>{{#var:Abschnitt}} {{Kasten|{{#var:Einstellungen}}|class=Beschriftung }}</p> | ||

| Zeile 250: | Zeile 250: | ||

</div> | </div> | ||

</div> | </div> | ||

<div class="Filterzeile>{{Hinweis-box| {{#var:Spam_POP3-Proxy-Hinweis}} | gr|| | <div class="Filterzeile>{{Hinweis-box| {{#var:Spam_POP3-Proxy-Hinweis}} | gr||fs__icon=none}}<br> | ||

</div> | </div> | ||

<div class="Filterzeile>{{r|{{#var:Spam_POP3-Proxy-Warnung}}}}</div> | <div class="Filterzeile>{{r|{{#var:Spam_POP3-Proxy-Warnung}}}}</div> | ||

Version vom 12. Juli 2023, 16:28 Uhr

Letzte Anpassung: 07.2023

- Zusätzliche Filterregeln empfohlen:

notemptyDieser Artikel bezieht sich auf eine Beta-Version

notempty Dieser Artikel ist ein Best Practice zum Thema Mail-Security.

Dies sind Einstellungen, die von uns empfohlen werden.

Ohne Gewähr auf Vollständigkeit !

Voraussetzungen

Diese Empfehlungen beziehen sich auf folgendes Szenario:

- Empfang der E-Mails über das Mailrelay

- Zustellung erfolgt direkt über MX

- Filterung erfolgt direkt bei Eingang auf MX

- Festlegung einer Globalen E-Mail Adresse Bereich Servereinstellungen Abschnitt Firewall Beschriftung Globale E-Mail Adresse

Allgemein

Unter ist die Konfiguration so einzustellen, dass nur E-Mails an die Empfänger-Adresse angenommen werden.

Allgemein

| Beschriftung | Wert | Beschreibung |

|---|---|---|

| Ein | Die Mailfilter Funktion muss aktiviert werden | |

| SPF/DKIM/DMARC Prüfungen | Ein | Fügt der E-Mail einen RFC 8601 Authentication-Results Header hinzu und ermöglicht das Filtern nach entsprechenden SPF/DKIM/DMARC Resultaten in einer Mailfilterregel (s.u.). |

Relaying

Relaying-Liste

Mit kann die Relaying Liste ergänzt werden. Hierbei sind folgende Konfigurationen sinnvoll:

| ||

| ||

| Aktion: | ||

| Sollen auch ausgehend E-Mails über das Mailrelay der UTM versendet werden, wird ein weiterer Eintrag benötigt: | ||

| ||

| ||

| Aktion: | ||

| Eintrag für einen Mailserver, der auf eine Blocklist soll: | ||

| ||

| ||

| Aktion: | ||

| Exakten Domainnamen für das Relaying verwenden | Ein | Durch diese Option werden E-Mails an Empfänger innerhalb einer Subdomain nicht angenommen. |

TLS Einstellungen

| ||

| TLS Verschlüsselung als Server | Ein | Die TLS-Verschlüsselung für das Mailrelay ist zu aktivieren, andernfalls werden E-Mails über unverschlüsselte Verbindungen entgegengenommen. Siehe hierzu auch die Hinweise des BSI zur Verwendung von TLS. |

| Zertifikat | Der Import eines Zertifikats, dessen CN dem Hostnamen der UTM entspricht, ist optional. Wird ein solches Zertifikat nicht importiert, verwendet das Mailrelay ein selbst-signiertes Zertifikat zum Zweck der Transportverschlüsselung. | |

| TLS Verschlüsselung als Client | ||

SMTP Routen

notempty Der Mailserver sollte E-Mails an Adressen ohne Postfach während des SMTP-Dialogs ablehnen.

Abschnitt

Die Validierung der Empfänger auf gültige E-Mail Adressen ist bei Verwendung des SMTP-Protokolls zu aktivieren.

Dadurch werden nur E-Mails angenommen, welche an einen Empfänger gehen, der auch auf dem Mail-Server vorhanden ist.

Greylisting bewirkt, dass der Zustellversuch eines unbekannten Mailservers zunächst abgelehnt wird.

Spambots unternehmen in der Regel keine weiteren Zustellversuche, damit wurde die Zustellung von Spam bereits erfolgreich unterbunden, bevor die Mail durch die Spamfilter-Engine laufen musste.

Ein regulärer Mailserver wird hingegen nach einem gewissen Zeitraum einen erneuten, diesmal erfolgreichen Zustellversuch unternehmen.

Neben der Abwehr von einfachen Spambots durch das Greylisting, wird auch wertvolle Zeit gewonnen um neue Definitionen zu laden und so etwaige neue SPAM-Wellen zu erkennen.

notempty Bei Verwendung des Mailconnectors darf kein Greylisting konfiguriert werden

| Beschriftung | Empfehlung | Beschreibung |

|---|---|---|

| Ein | Aktiviert das Greylisting | |

| Ein | Wenn das Sender Policy Framework der Absenderdomain korrekt im DNS eingetragen ist, wird die Mail ohne Verzögerung zugestellt. Im SPF-Record werden alle Mailserver IP-Adressen des Absenders eingetragen, die zum Versand von E-Mails berechtigt sind. Der Empfänger prüft dann anhand des Envelope Sender Mail From Kommandos Beschreibung korrigiert | |

| Header hinzufügen | Ein | Im Standard wird für jeden Empfänger, der im Mailheader gelistet wird ein weiterer Greylisting Eintrag hinzugefügt. Das kann zu Problemen führen, wenn viele Empfänger im Header stehen. Bei Deaktivierung Nein werden keine Greylisting Header eingefügt. |

| 60 Tage | ||

| Verzögerung | 2 Minuten | Zeitraum, der dem sendenden Mailserver vorgegeben wird, um einen weiteren Zustellversuch vorzunehmen. notempty Je nach Konfiguration des sendenden Mailservers kann sich die erneute Zustellung um weitaus mehr als den konfigurierten Zeitraum (Auslieferzustand 2 Minuten) verzögern - im Extremfall um mehrere Stunden. In diesem Falle können Sender bzw. Empfänger von besonders zeitkritischen E-Mails manuell in eine Allowlist eingetragen werden. notempty Wird ein größerer Wert für Verzögerung von z.B.: 30 Minuten gewählt, kann die Scan-Engine bei der erneuten Zustellung mit zwischenzeitlich aktualisierten Virensignaturen eine höhere Erkennungswahrscheinlichkeit bei neuen Outbreaks aufweisen. |

Erweitert | ||

| Beschriftung | Empfehlung | Beschreibung |

| Ein | Ähnlich wie das Greylisting macht sich die Greeting Pause zu Nutze, dass in Spam-Bots das SMTP-Protokoll nicht zur Gänze implementiert ist. Damit lassen sich diese von regulären Mailservern unterscheiden. Das Greeting ist eine Begrüßung, die vom Mailrelay an den sendenden Mailserver übermittelt wird. Diese könnte z. B. so aussehen: 220 firewall.foo.local ESMTP Ready | |

Empfänger-BeschränkungEmpfänger-Beschränkung | ||

| Aus |

Die Option blockiert E-Mails, die mehr als eine definierte Anzahl Empfängeradressen aufweisen. Inzwischen werden die meisten Spammails als individuelle E-Mail verschickt. Diese Option sollte nur in Sonderfällen aktiviert werden. | |

| Limit: | 25 | Anzahl der Empfänger, die nicht überschritte nwerden darf (Achtung: Trifft ggf. auf firmeninterne Mail-Gruppen zu!) |

Beschränkungen pro Client

| ||

| Verbindungen limitieren | Ein | Aktiviert die Funktion, die Anzahl für maximal erlaubte Verbindungen zu konfigurieren. Das Verbindungslimit wirkt möglichen DDOS-Attacken entgegen. |

| Zugriffskontrolle aktivieren | Ein | Möglichen DOS-Attacken wird durch die Zugriffskontrolle entgegengewirkt. |

| Zeitfenster | 60 Sekunden | |

| Verbindungen pro Zeitfenster | 5 | |

| Host | Sollen ausgehende E-Mails ebenfalls über das Mailrelay der UTM gesendet werden, sollten die entsprechenden Mailserver hinzugefügt werden. | |

Sonstige Sonstige | ||

| HELO benötigt | Ein | Ist HELO aktiviert, wird vom SMTP Client gefordert seinen Namen zu nennen. Sollte unbedingt aktiviert bleiben (Standard) Dieser Schalter existiert, um Abwärtskompatibilität zu gewährleisten. |

| Reverse DNS lookup benötigt | Ein |

Prüft, ob der HELO-Name existiert und im PTR zutrifft. Aktion deaktivieren Aus

|

| Unauflösbare Domains akzeptieren: | Nein |

Prüft, ob ob Host-Adresse und Sender-Adresse auflösbar sind. Sollte bei SMTP deaktiviert bleiben. notempty Muss bei Verwendung des Mailconnectors aktiviert werden |

| Maximale Anzahl an Prozessen: | 10 | Der Wert sollte nur bei permanent hohem Mailaufkommen angepasst werden und muss die Leistungsfähigkeit der Hardware berücksichtigen! |

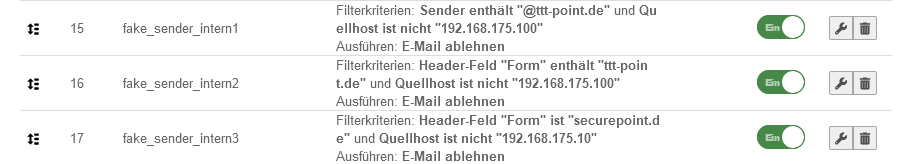

Unter sollten verschiedene Filterregeln angepasst bzw. neu erstellt werden:

Filterregeln

Der URL-Filter überprüft

- die URL selbst. Weitere Hinweise im Wiki zum Mailfilter.

Damit lassen sich in Verbindung mit der Aktion zulassen vor allem Allowlists erstellen - in welche inhaltliche Kategorie die aufgerufene Seite fällt.

Diese Kategorisierung wird von unserem Contentfilter-Team ständig aktualisiert.

Es lassen sich auch hier Allowlist-Einträge (z.B. Ausbildung (Schulen und Ausbildungsinstitute, Universitäten) mit der Aktion zulassen oder Blocklist-Einträge mit der Aktion blockieren erstellen.

Die folgenden Kategorien sind in Installationen seit 11.8 vorkonfiguriert und sollten auch bei älteren Installationen nicht fehlen:

| Typ | Name | Beschreibung | Aktion |

|---|---|---|---|

| Kategorie | Diese Kategorie enthält aktuell als schädlich eingestufte URLs welche Schadsoftware verbreiten und Phishing Seiten enthalten (Phishing, Malware, Botnetze, Crimeware usw.) | blockieren | |

| Kategorie | Diese Kategorie enthält URLs die Pornographische oder überwiegend sexuelle Inhalte bereitstellen. | blockieren | |

| Kategorie | Diese Kategorie enthält URLs die Ratgeber bereitstellen zum Thema Hacking, Warez, Malware bauen, Systeme überlisten oder Abofallen. | blockieren | |

| Kategorie | Server und Dienste für wichtige Softwareupdates Diese Kategorie ist für Allowlist-Umgebungen vorgesehen. |

zulassen |

notempty Weitere Kategorien sind den Anforderungen des Unternehmens anzupassen

Durch das Kicken auf wird die Filterregel hinzugefügt.

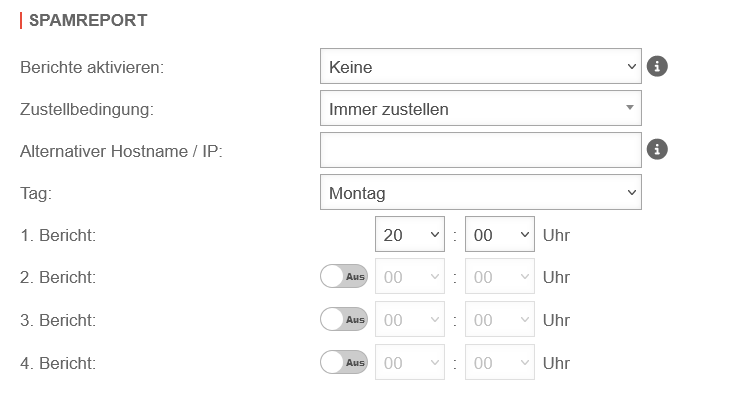

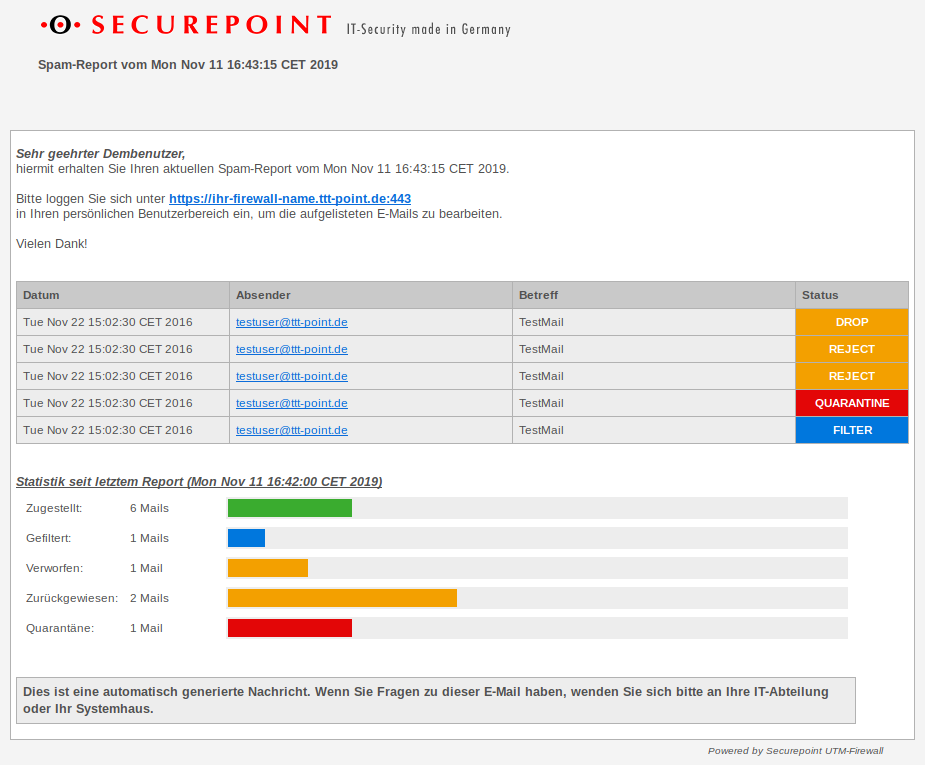

Spamreport

Der Spamreport kann in bestimmten Intervallen die E-Mail Benutzer über von der UTM gefilterte, geblockte oder in Quarantäne genommene E-Mails informieren. Dieser Report kann entweder an einem bestimmten Wochentag oder Täglich, zu einer bestimmten Uhrzeit versendet werden.

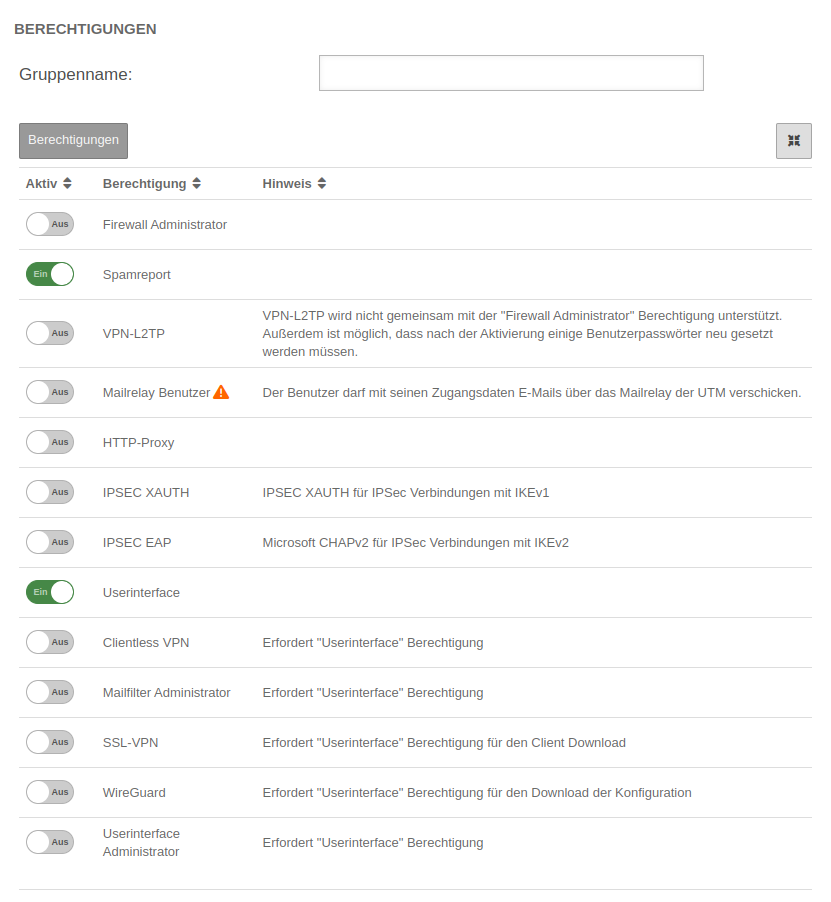

Damit der Report den E-Mail Benutzer auch erreicht, ist es notwendig, dass sich dieser in einer Gruppe befindet, die die Berechtigung Spamreport beinhaltet.

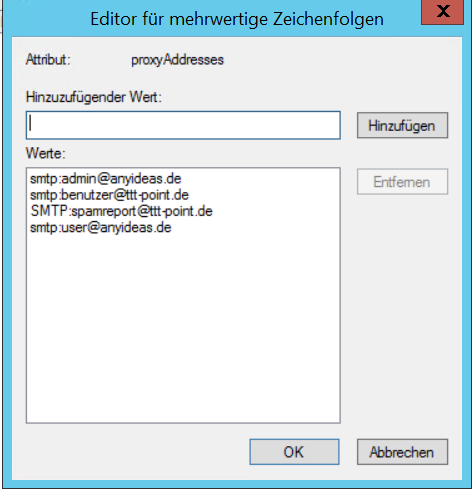

Sind mehrere Mailadressen für einen Benutzer in einem AD hinterlegt, wird der dort als Primäre SMTP-Adresse konfigurierte Eintrag als Default-Adresse verwendet.

UTMbenutzer@firewall.name.fqdnAuthentifizierungBenutzer  Gruppe unter hinzufügen

Die Einstellung dazu erfolgt im Menü

Gruppe unter hinzufügen

Die Einstellung dazu erfolgt im Menü

Gruppen bzw. bearbeiten unter Berechtigungen:

Hier müssen folgende Abschnitte aktiviert werden:

- Spamreport

- Ein aktiviert die Erstellung des Spamreports

- Userinterface

- Ein Die E-Mail Adresse kann aus einem Verzeichnis-Server wie ActiveDirectory oder LDAP entnommen werden, wenn die UTM daran angebunden ist. Ansonsten muss der Benutzer mit seiner E-Mail-Adresse auf der UTM angelegt werden.

Die E-Mail Adresse kann aus einem Verzeichnis-Server wie ActiveDirectory oder LDAP entnommen werden, wenn die UTM daran angebunden ist. Ansonsten muss der Benutzer mit seiner E-Mail-Adresse auf der UTM angelegt werden.

Im Abschnitt Mailfilter müssen weitere Einstellungen vorgenommen werden, u.a. wird dort die E-Mail Adresse hinterlegt, an die Berichte gesendet werden:

| Beschriftung | Default | Beschreibung |

|---|---|---|

| Herunterladen von folgenden Anhängen erlauben: | (Default) | Mitglieder dieser Gruppe können im User-Interface Anhänge von Mails herunterladen, die bestimmte Kriterien erfüllen. |

| Weiterleiten von folgenden E-Mails erlauben: |

Mitglieder dieser Gruppe können im User-Interface E-Mails weiterleiten, die bestimmte Kriterien erfüllen. | |

| (Default) | ||

| Bericht E-Mail-Adresse: | E-Mail-Adresse, an die ein Spam-Report versendet wird. Wenn hier kein Eintrag erfolgt, wird der Spam-Report an die erste E-Mail-Adresse der Liste gesendet. Sind mehrere Mailadressen für einen Benutzer in einem AD hinterlegt, wird der dort als Primäre SMTP-Adresse konfigurierte Eintrag als Default-Adresse verwendet.

| |

| Sprache der Berichte: | Vorgabe unter → Firewall → Sprache der BerichteEs kann gezielt ausgewählt werden: bzw. | |

| E-Mail-Adressen | ||

| E-Mail-Adresse | Eintragen einer Mail-Adresse in die Liste | |

| support@ttt-point.de | E-Mailkonten, die von Mitgliedern dieser Gruppe eingesehen werden können, um den Mailfilter zu kontrollieren. Löschen mit |

Spamreport an den User.

Disclaimer und Hinweise

Diese Website wurde mit größtmöglicher Sorgfalt zusammengestellt. Trotzdem kann keine Gewähr für die Fehlerfreiheit und Genauigkeit der enthaltenen Informationen übernommen werden. Jegliche Haftung für Schäden, die direkt oder indirekt aus der Benutzung dieser Website entstehen, wird ausgeschlossen. Sofern von dieser Website auf Internetseiten verwiesen wird, die von Dritten betrieben werden, übernimmt die Securepoint GmbH keine Verantwortung für deren Inhalte.

Folgende Wiki-Artikel können bei der Einrichtung hilfreich sein.