Die Seite wurde neu angelegt: „{{Set_lang}} {{#vardefine:headerIcon|spicon-uma}} {{:UMA/Konfig/Anpassung der Firewall.lang}} {{var | neu--Layout | Layoutanpassung | }} {{var | neu--Ports | Weitere Ports erforderlich: Port 123 (ntp) und Port 443 (zum Abruf) | }} {{var | neu--Zeitstempel | Freigabe: tsa.exceet.cloud für Zeitstempel | }} {{var | URL-UTM | {{Hover|Admin Interface der UTM |UTM-IP:Port oder UTM-U…“ |

KKeine Bearbeitungszusammenfassung |

||

| Zeile 6: | Zeile 6: | ||

{{var | neu--Layout | {{var | neu--Layout | ||

| Layoutanpassung | | Layoutanpassung | ||

| | | Layout adjustment }} | ||

{{var | neu--Ports | {{var | neu--Ports | ||

| Weitere Ports erforderlich: [[#Port Eingang | Port 123 (ntp)]] und [[#Port Ausgang | Port 443 (zum Abruf)]] | | Weitere Ports erforderlich: [[#Port Eingang | Port 123 (ntp)]] und [[#Port Ausgang | Port 443 (zum Abruf)]] | ||

| | | Additional ports required: [[#Port_Eingang | Port 123 (ntp)]] and [[#Port_Ausgang | Port 443 (for retrieval)]]. }} | ||

{{var | neu--Zeitstempel | {{var | neu--Zeitstempel | ||

| Freigabe: tsa.exceet.cloud für [[#Zeitstempel | Zeitstempel]] | | Freigabe: tsa.exceet.cloud für [[#Zeitstempel | Zeitstempel]] | ||

| | | Release: tsa.exceet.cloud for [[#Timestamp | Timestamp]] }} | ||

{{var | URL-UTM | {{var | URL-UTM | ||

| Zeile 18: | Zeile 18: | ||

| {{Hover|Admin Interface of the UTM |UTM-IP:Port or UTM-URL:Port<br>Port as configured at Network / Appliance Settings / Webserver <br>Default-Port:	11115<br>i.e.:			https://utm.ttt-point.de:11115<br>Default:		https://192.168.175.1:11115}} }} | | {{Hover|Admin Interface of the UTM |UTM-IP:Port or UTM-URL:Port<br>Port as configured at Network / Appliance Settings / Webserver <br>Default-Port:	11115<br>i.e.:			https://utm.ttt-point.de:11115<br>Default:		https://192.168.175.1:11115}} }} | ||

</div>{{TOC2}} | </div>{{Select_lang}}{{TOC2}} | ||

{{Header|3.3| | {{Header|3.3| | ||

* {{#var:neu--Ports}} | * {{#var:neu--Ports}} | ||

Version vom 25. Oktober 2023, 16:32 Uhr

Anpassung der Firewall an das UMA

Letzte Anpassung zur Version: 3.3 (02.2023)

Neu:

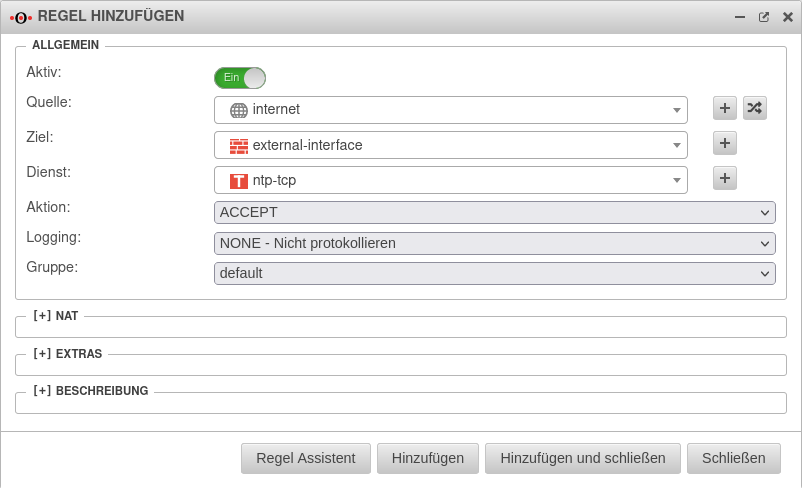

- Weitere Ports erforderlich: Port 123 (ntp) und Port 443 (zum Abruf)

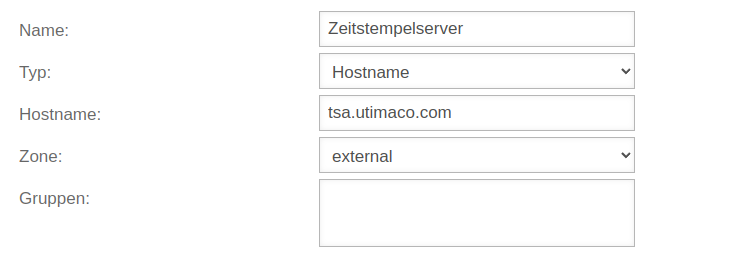

- Freigabe: tsa.exceet.cloud für Zeitstempel

- Layoutanpassung

Dieser Artikel bezieht sich auf eine Beta-Version

Einleitung

Einleitung

Das UMA wird in der Regel in einem internen Netz einer vorgeschalteten Firewall, bzw. einem Router mit Firewall-Funktion eingesetzt. Um volle Funktionalität zu gewährleisten, ist es in einigen Fällen erforderlich, die benötigten Ports für das UMA freizugeben.

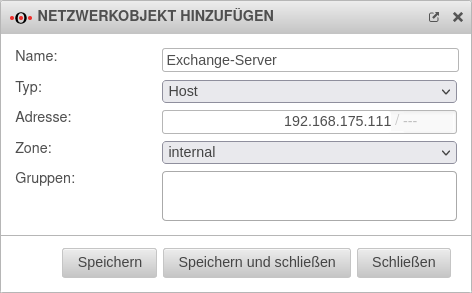

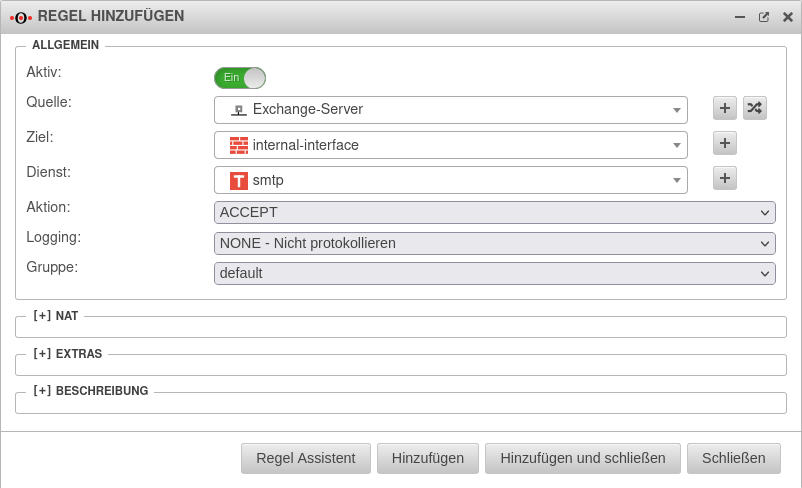

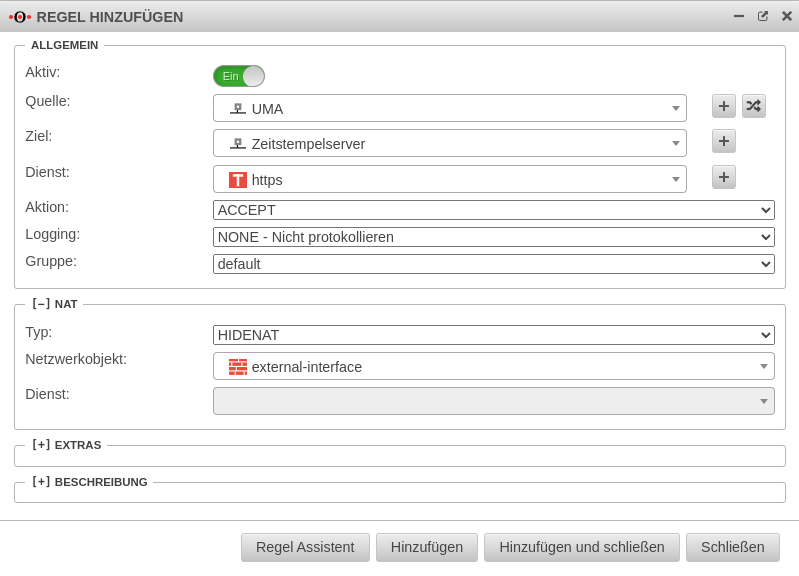

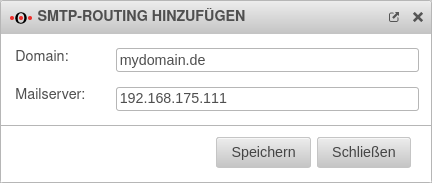

Anlegen der Netzwerkobjekte und Firewall-Regeln für SMTP

Anlegen der Netzwerkobjekte und Firewall-Regeln für SMTP

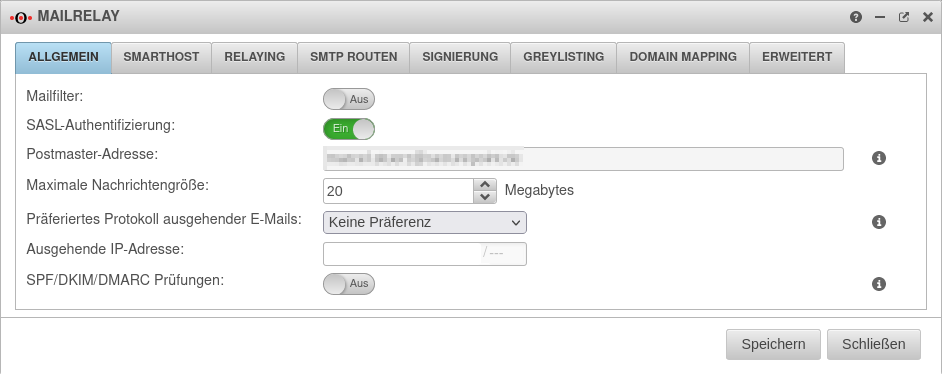

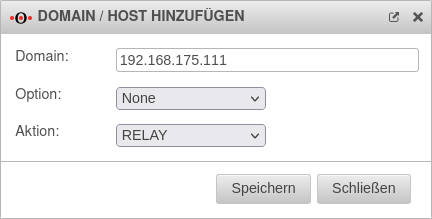

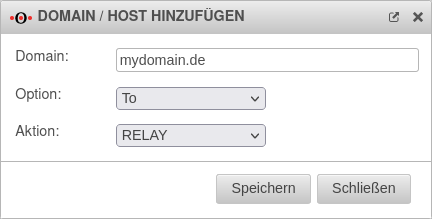

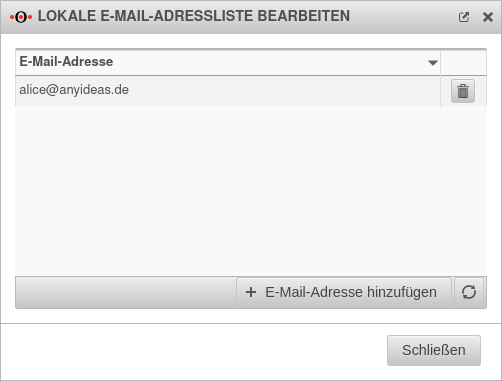

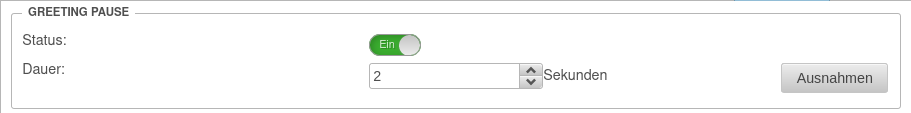

Konfigurieren des Mailrelays

Konfigurieren des Mailrelays

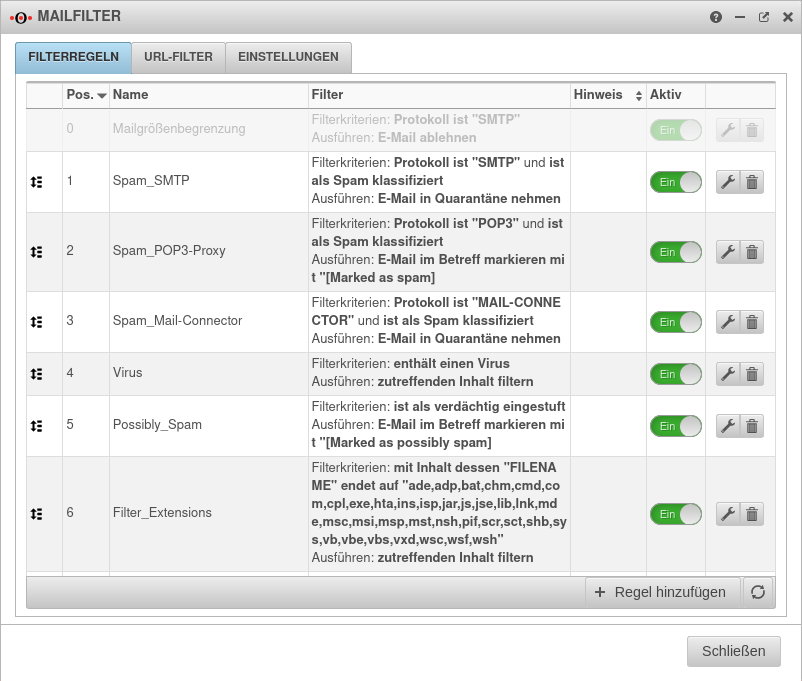

Anpassen des Mailfilters

Anpassen des Mailfilters