KKeine Bearbeitungszusammenfassung |

KKeine Bearbeitungszusammenfassung |

||

| Zeile 4: | Zeile 4: | ||

{{:UTM/RULE/ibf.lang}} | {{:UTM/RULE/ibf.lang}} | ||

</div>{{TOC2}}{{Select_lang}} | </div><div class="new_design"></div>{{TOC2}}{{Select_lang}} | ||

{{Header| | {{Header|12.6.0| | ||

* {{#var:neu-- | * {{#var:neu--rwi}} | ||

|[[UTM/RULE/ibf_10.2022 | 10.2022]] | |||

[[UTM/RULE/ibf_v11.8 | 11.8]] | |||

|{{Menu|{{#var:Firewall | |{{Menu-UTM|{{#var:Firewall}} }} | ||

}} | }} | ||

---- | ---- | ||

| Zeile 28: | Zeile 28: | ||

|- | |- | ||

! {{#var:cap}} !! {{#var:val}} !! {{#var:desc}} | ! {{#var:cap}} !! {{#var:val}} !! {{#var:desc}} | ||

| class="Bild" rowspan="5" | {{Bild| {{#var:Gruppen konfigurieren--Bild}} | {{#var:Gruppen konfigurieren--cap}} }} | | class="Bild" rowspan="5" | {{Bild| {{#var:Gruppen konfigurieren--Bild}} | {{#var:Gruppen konfigurieren--cap}}||{{#var:Gruppe hinzufügen}}|{{#var:Authentifizierung}}|{{#var:Benutzer}}|icon=fa-floppy-disk-circle-xmark|icon2=fa-close}} | ||

|- | |- | ||

| {{b|{{#var:Gruppenname}}:}} || {{ic|Road-Warrior|class=mw10}} || {{#var:Gruppenname--desc}} | | {{b|{{#var:Gruppenname}}:}} || {{ic|Road-Warrior|class=mw10}} || {{#var:Gruppenname--desc}} | ||

| Zeile 48: | Zeile 48: | ||

===={{#var: | ===={{#var:Paketfilterregel anlegen}}==== | ||

<div class="Einrücken">{{#var: | <div class="Einrücken">{{#var:Paketfilterregel anlegen--desc}}</div> | ||

{| class="sptable2 pd5 zh1 Einrücken" | {| class="sptable2 pd5 zh1 Einrücken" | ||

|- | |- | ||

! {{#var:cap}} !! {{#var:val}} !! {{#var:desc}} | ! {{#var:cap}} !! {{#var:val}} !! {{#var:desc}} | ||

| class="Bild" rowspan=" | | class="Bild" rowspan="8" | {{Bild| {{#var:Paketfilterregel anlegen--Bild}} | {{#var:Paketfilterregel anlegen--cap}}||{{#var:Regel hinzufügen}}|Firewall|{{#var:Paketfilter}}|icon=fa-save|icon2=fa-floppy-disk-circle-xmark|icon3=fa-close}} | ||

|- | |- | ||

| {{b|{{#var:Aktiv}}:}} || {{ButtonAn|{{#var:ein}}}} || {{#var:Aktiv--desc}} | | {{b|{{#var:Aktiv}}:}} || {{ButtonAn|{{#var:ein}}}} || {{#var:Aktiv--desc}} | ||

| Zeile 64: | Zeile 64: | ||

| {{b|{{#var:Dienst}}:}} || {{ic|ssl-vpn|dr|icon =dienste|class=available|iconborder=none}} || {{#var:Dienst--desc}} | | {{b|{{#var:Dienst}}:}} || {{ic|ssl-vpn|dr|icon =dienste|class=available|iconborder=none}} || {{#var:Dienst--desc}} | ||

|- | |- | ||

| {{b|{{#var:Aktion}}:}} || {{Button| | | {{b|{{#var:Aktion}}:}} || {{Button|ACCEPT|dr|class=available}} || {{#var:Aktion--desc}} | ||

|- class="Leerzeile" | |- class="Leerzeile" | ||

| colspan="2" | {{Button|{{#var: | | colspan="2" | {{Button-dialog||fa-floppy-disk-circle-xmark|hover={{#var:Speichern und schließen}}}} || {{#var:Hinzufügen und schließen--desc}} | ||

|- class="Leerzeile" | |- class="Leerzeile" | ||

| | | colspan="3" | <li class="list--element__alert list--element__hint">{{#var:Hinzufügen und schließen--Hinweis}}</li> | ||

|} | |} | ||

| Zeile 81: | Zeile 78: | ||

---- | ---- | ||

=== {{#var: | === {{#var:Paketfilterregel interne Dienste}} === | ||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{Hinweis- | {{Hinweis-box|{{#var:Paketfilterregel interne Dienste--Hinweis}}|fs__icon=em2}} | ||

<p>{{#var: | <p>{{#var:Paketfilterregel interne Dienste--desc}}</p> | ||

==== {{#var:Netzwerkobjekt anlegen}} ==== | ==== {{#var:Netzwerkobjekt anlegen}} ==== | ||

| Zeile 92: | Zeile 89: | ||

|- | |- | ||

! {{#var:cap}} !! {{#var:val}} !! {{#var:desc}} | ! {{#var:cap}} !! {{#var:val}} !! {{#var:desc}} | ||

| class="Bild" rowspan="7" | {{Bild | {{#var:Netzwerkobjekt anlegen--Bild}}|{{#var:Netzwerkobjekt anlegen--cap}} }} | | class="Bild" rowspan="7" | {{Bild | {{#var:Netzwerkobjekt anlegen--Bild}}|{{#var:Netzwerkobjekt anlegen--cap}}||{{#var:Netzwerkobjekt hinzufügen}}|Firwall|{{#var:Netzwerkobjekte}}|icon=fa-save|icon2=fa-floppy-disk-circle-xmark|icon3=fa-close}} | ||

|- | |- | ||

| {{b|{{#var:Name}} }} || {{ic| {{#var:Name--val}}|class=mw12 }} || {{#var:Name--desc}} | | {{b|{{#var:Name}} }} || {{ic| {{#var:Name--val}}|class=mw12 }} || {{#var:Name--desc}} | ||

| Zeile 98: | Zeile 95: | ||

| {{b|{{#var:Typ}} }} || {{Button| {{#var:Typ--val}}|dr|class=available }} || {{#var:Typ--desc}} | | {{b|{{#var:Typ}} }} || {{Button| {{#var:Typ--val}}|dr|class=available }} || {{#var:Typ--desc}} | ||

|- | |- | ||

| {{b|{{#var:Adresse}} }} || {{ic| 10.0.1.0/24 | | {{b|{{#var:Adresse}} }} || {{ic| 10.0.1.0|rechts|icon=/24 |iconw=x|class=available}} || {{#var:Adresse--desc}} {{info|{{#var:Adresse--info}} }} | ||

|- | |- | ||

| {{b|{{#var:Zone}} }} || {{Button| vpn-ssl-Roadwarrior|dr|class=available }} || {{#var:Zone--desc}} | | {{b|{{#var:Zone}} }} || {{Button| vpn-ssl-Roadwarrior|dr|class=available }} || {{#var:Zone--desc}} | ||

| Zeile 108: | Zeile 105: | ||

==== {{#var: | ==== {{#var:Paketfilterregel anlegen}} ==== | ||

<div class="Einrücken">{{#var: | <div class="Einrücken">{{#var:Paketfilterregel interne Dienste--desc}}</div> | ||

{| class="sptable2 spezial pd5 zh1 Einrücken" | {| class="sptable2 spezial pd5 zh1 Einrücken" | ||

Version vom 30. Januar 2024, 07:52 Uhr

Letzte Anpassung zur Version: 12.6.0

- Aktualisierung zum Redesign des Webinterfaces

Einführung

Firewallregeln wirken grundsätzlich auf Netzwerkobjekte.

Um Firewallregeln auf Mitglieder einer SSL-VPN-Gruppe anzuwenden, werden diese unter als einzelne Hosts oder Netzwerke mit IP-Adresse als Netzwerkobjekte angelegt und dann zu Netzwerkgruppen zusammengefügt.

Alternativ ist es möglich, Netzwerkobjekte auf Grundlage von Benutzergruppen automatisch zu erstellen und so identitätsbasierte Paketfilter-Regeln einzusetzen.

Wenn die Benutzer durch ein AD oder LDAP authentifiziert werden, wird der Verwaltungsaufwand deutlich reduziert.

Für die internen Dienste (wie z.B. DNS) muss das Transfernetzwerk angelegt werden und von diesem die Paketfilterregeln geschrieben werden.

Konfiguration auf der UTM

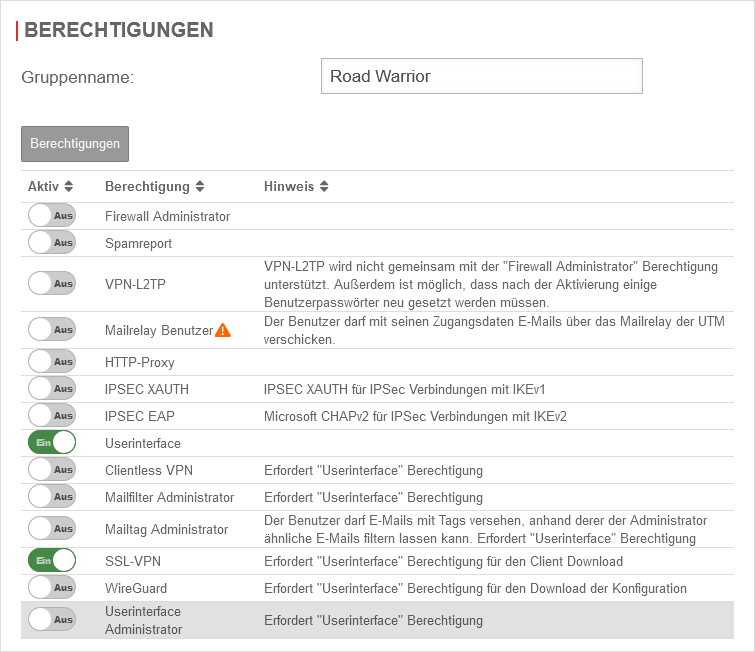

Gruppe konfigurieren

Entweder wird eine neue Gruppe erstellt oder eine bestehende Gruppe wird bearbeitet.

SSL-VPN

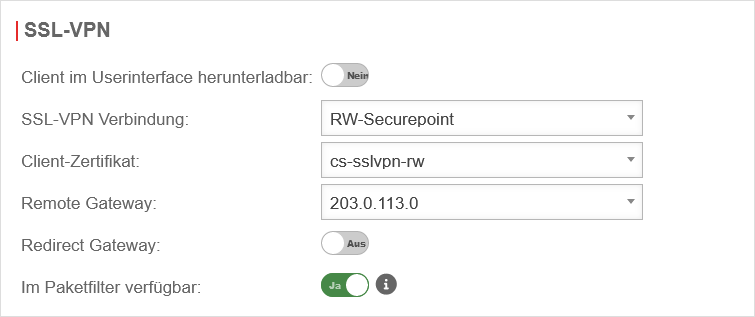

Hier können für die gesamte Gruppe Einstellungen für das SSL-VPN konfiguriert werden.

Alle Benutzer verwenden das gleiche Zertifikat, wenn die Gruppeneinstellungen verwendet werden!

SSL-VPN Einstellungen einzelner Benutzer überschreiben die Gruppeneinstellungen.

| Beschriftung: | Wert | Beschreibung: | UTMbenutzer@firewall.name.fqdnAuthentifizierungBenutzer  SSL-VPN Einstellungen der Gruppe SSL-VPN Einstellungen der Gruppe

|

|---|---|---|---|

| Client im Userinterface herunterladbar: | Nein | Wenn aktiviert, dann kann der VPN-Client im Userinterface heruntergeladen werden | |

| SSL-VPN Verbindung: | RW-Securepoint | Auswahl der gewünschten Verbindung (Angelegt unter ) | |

| Client-Zertifikat: | cs-sslvpn-rw | Auswahl des Zertifikats für diese Gruppe (Angelegt unter Bereich Zertifikate) Es können auch ACME-Zertifikate genutzt werden. | |

| Remote Gateway: | 203.0.113.0 | IP-Adresse des Gateways, auf dem sich die SSL-VPN-Clients einwählen. Freie Eingabe oder Auswahl per Dropdown-Menü. | |

| Redirect Gateway: | Aus | Anfragen zu Zielen außerhalb des lokalen Netzwerks (und damit auch des VPNs) werden vom Gateway des VPN-Users in der Regel direkt ins Internet geleitet. Bei Aktivierung des Buttons Ein wird das lokale Gateway umgeleitet auf die UTM. Dadurch profitieren auch diese Pakete vom Schutz der UTM. Diese Einstellung verändert die Konfigurationsdatei für den VPN-Client. | |

| Im Paketfilter verfügbar: | Nein | Durch Aktivierung Ja dieser Option können im Paketfilter Regeln für diese Gruppe erstellt werden. Damit lässt sich der Zugriff für Benutzer, die Mitglied dieser über SSL-VPN verbundenen Gruppe sind, steuern. | |

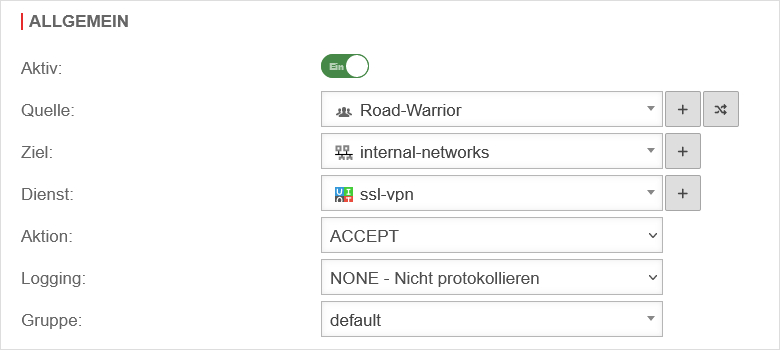

Paketfilterregel anlegen

Ergebnis

Paketfilterregel für interne Dienste der Firewall

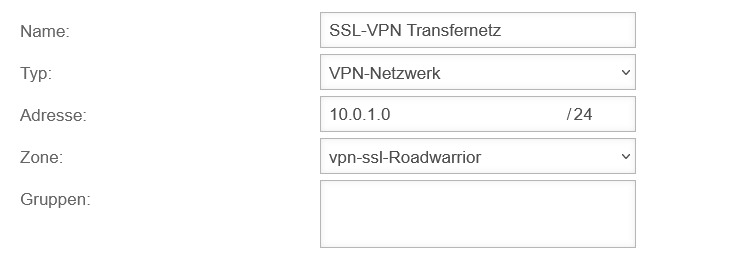

Wird ein Dienst benötigt, der von einem Interface-Netzwerkobjekt zur Verfügung gestellt wird (z.B. DNS oder, wie im folgenden Beispiel der Proxy) ist eine weitere Filterregel mit dem Netzwerkobjekt des Transfernetzes erforderlich.

Eine weitere Regel wird im Paketfilter angelegt unter Schaltfläche

Netzwerkobjekt anlegen

Paketfilterregel anlegen

Eine weitere Regel wird im Paketfilter angelegt unter Schaltfläche