KKeine Bearbeitungszusammenfassung |

K Textersetzung - „sptable2 spezial“ durch „sptable2 Paketfilter“ |

||

| Zeile 135: | Zeile 135: | ||

<i class="host utm">{{#var:Standort}} A</i> {{#var:Paketfilter Regel--desc}}<br> | <i class="host utm">{{#var:Standort}} A</i> {{#var:Paketfilter Regel--desc}}<br> | ||

{| class="sptable2 | {| class="sptable2 Paketfilter pd5 zh1" | ||

| {{b| {{#var:Quelle}} }} || {{ic| SSL-VPN-RW-Network|dr|class=mw15|icon=vpn-network}} || {{#var: regel--quelle--desc| Roadwarrior -Host oder -Netzwerk }} | | {{b| {{#var:Quelle}} }} || {{ic| SSL-VPN-RW-Network|dr|class=mw15|icon=vpn-network}} || {{#var: regel--quelle--desc| Roadwarrior -Host oder -Netzwerk }} | ||

|- | |- | ||

| Zeile 148: | Zeile 148: | ||

{{#var:Anzeige Paketfilter Regel}} | {{#var:Anzeige Paketfilter Regel}} | ||

{| class="sptable2 | {| class="sptable2 Paketfilter pd5 tr--bc__white zh1" | ||

|- class="bold small no1cell" | |- class="bold small no1cell" | ||

| class="Leerzeile bc__default" | || ||<nowiki>#</nowiki> || style="min-width:12em;"| {{#var:Quelle}} || style="min-width:12em;"| {{#var:Ziel}} || style="min-width:12em;"| {{#var:Dienst}} || style="min-width:6em;"| NAT || {{#var:Aktion}} || {{#var:Aktiv}} ||style="min-width:5em;"| | | class="Leerzeile bc__default" | || ||<nowiki>#</nowiki> || style="min-width:12em;"| {{#var:Quelle}} || style="min-width:12em;"| {{#var:Ziel}} || style="min-width:12em;"| {{#var:Dienst}} || style="min-width:6em;"| NAT || {{#var:Aktion}} || {{#var:Aktiv}} ||style="min-width:5em;"| | ||

| Zeile 195: | Zeile 195: | ||

<div class="Einrücken"> | <div class="Einrücken"> | ||

<i class="host utm">{{#var:Standort}} B</i><br>{{#var:Paketfilter Regel--desc}} | <i class="host utm">{{#var:Standort}} B</i><br>{{#var:Paketfilter Regel--desc}} | ||

{| class="sptable2 | {| class="sptable2 Paketfilter pd5 zh1" | ||

| {{b| {{#var:Quelle}} }} || {{ic| SSL-VPN-RW-Network|icon=vpn-network|dr|class=mw15}} || {{#var: regel--quelle--desc| Roadwarrior -Host oder -Netzwerk }} | | {{b| {{#var:Quelle}} }} || {{ic| SSL-VPN-RW-Network|icon=vpn-network|dr|class=mw15}} || {{#var: regel--quelle--desc| Roadwarrior -Host oder -Netzwerk }} | ||

|- | |- | ||

| Zeile 206: | Zeile 206: | ||

{{#var:Anzeige Paketfilter Regel}} | {{#var:Anzeige Paketfilter Regel}} | ||

{| class="sptable2 | {| class="sptable2 Paketfilter pd5 tr--bc__white zh1" | ||

|- class="bold small no1cell" | |- class="bold small no1cell" | ||

| class="Leerzeile bc__default" | || ||<nowiki>#</nowiki> || style="min-width:12em;"| {{#var:Quelle}} || style="min-width:12em;"| {{#var:Ziel}} || style="min-width:12em;"| {{#var:Dienst}} || style="min-width:6em;"| NAT || {{#var:Aktion}} || {{#var:Aktiv}} ||style="min-width:5em;"| | | class="Leerzeile bc__default" | || ||<nowiki>#</nowiki> || style="min-width:12em;"| {{#var:Quelle}} || style="min-width:12em;"| {{#var:Ziel}} || style="min-width:12em;"| {{#var:Dienst}} || style="min-width:6em;"| NAT || {{#var:Aktion}} || {{#var:Aktiv}} ||style="min-width:5em;"| | ||

| Zeile 262: | Zeile 262: | ||

<i class="host utm">{{#var:Standort}} B</i><br>{{#var:Paketfilter Regel--desc}} | <i class="host utm">{{#var:Standort}} B</i><br>{{#var:Paketfilter Regel--desc}} | ||

{| class="sptable2 | {| class="sptable2 Paketfilter pd5 zh1" | ||

| {{b| {{#var:Quelle}} }} || {{ic| SSL-VPN-RW-Network|icon=vpn-network|dr|class=mw15}} || {{#var: regel--quelle--desc| Roadwarrior -Host oder -Netzwerk }} | | {{b| {{#var:Quelle}} }} || {{ic| SSL-VPN-RW-Network|icon=vpn-network|dr|class=mw15}} || {{#var: regel--quelle--desc| Roadwarrior -Host oder -Netzwerk }} | ||

|- | |- | ||

| Zeile 277: | Zeile 277: | ||

{{#var:Anzeige Paketfilter Regel}} | {{#var:Anzeige Paketfilter Regel}} | ||

{| class="sptable2 | {| class="sptable2 Paketfilter pd5 tr--bc__white zh1" | ||

|- class="bold small no1cell" | |- class="bold small no1cell" | ||

| class="Leerzeile bc__default" | || ||<nowiki>#</nowiki> || style="min-width:12em;"| {{#var:Quelle}} || style="min-width:12em;"| {{#var:Ziel}} || style="min-width:12em;"| {{#var:Dienst}} || style="min-width:6em;"| NAT || {{#var:Aktion}} || {{#var:Aktiv}} ||style="min-width:5em;"| | | class="Leerzeile bc__default" | || ||<nowiki>#</nowiki> || style="min-width:12em;"| {{#var:Quelle}} || style="min-width:12em;"| {{#var:Ziel}} || style="min-width:12em;"| {{#var:Dienst}} || style="min-width:6em;"| NAT || {{#var:Aktion}} || {{#var:Aktiv}} ||style="min-width:5em;"| | ||

Version vom 29. Mai 2024, 10:49 Uhr

Letzte Anpassung zur Version: 12.6.0

- Aktualisierung zum Redesign des Webinterfaces

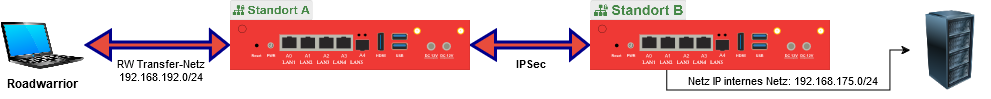

Ausgangslage

- Ein Netzwerk am Standort A ist über eine IPSec-Site-to-Site-Verbindung mit einem Netzwerk an Standort B verbunden

- Es besteht eine SSL-VPN-Verbindung von einem Roadwarrior zu dem Netzwerk an Standort B

Ziel:

- Das Interne Netzwerk an Standort A soll für den Roadwarrior über die SSL-VPN-Verbindung zu Standort B erreichbar sein.

Konfiguration:

- Standort A:

Internes Netzwerk: 192.168.174.0/24 - Standort B:

Internes Netzwerk: 192.168.175.0/24 - Roadwarrior:

SSL-VPN-Verbindung zu Standort B

Transfernetz-IP: 192.168.192.0/24

IPSec Site-to-Site Verbindung einrichten

Ein Anleitung zur Konfiguration einer IPSec-Site-to-Site Verbindung gibt es in diesem Wiki.

SSL-VPN Verbindung einrichten

Ein Anleitung zur Konfiguration einer SSL-VPN Verbindung für Roadwarrior gibt es in diesem Wiki.

Anpassen der Konfiguration

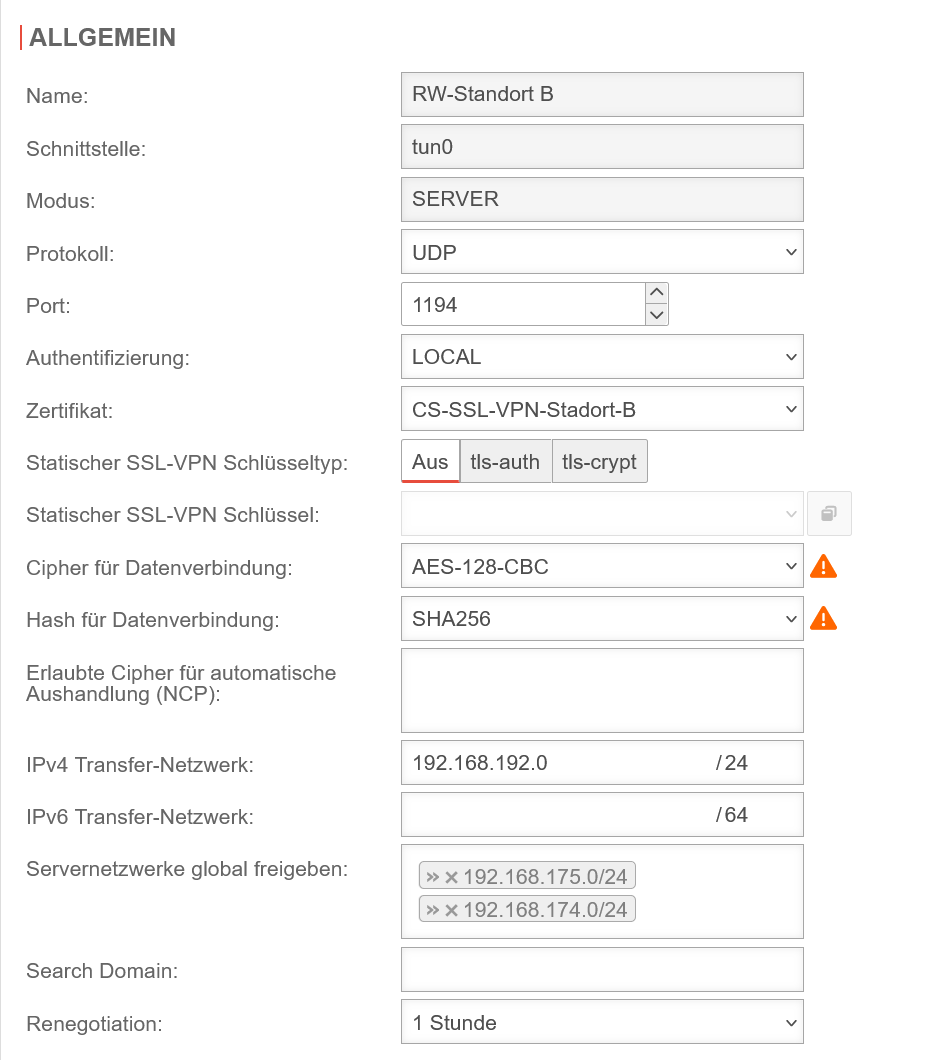

SSL-VPN-Verbindung bearbeiten

Standort B

Anpassen der SSL-VPN-Roadwarrior Verbindung unter Schaltfläche der Verwendeten Verbindung, Reiter Allgemein

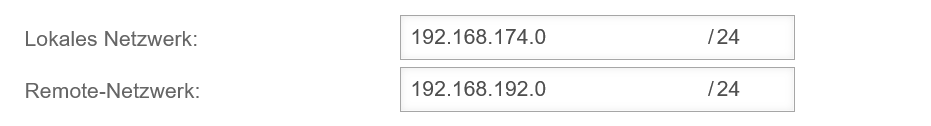

Konfiguration mit Anpassung der IPSec-Verbindung

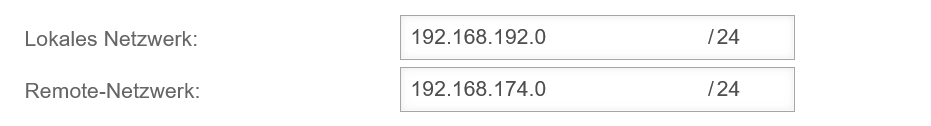

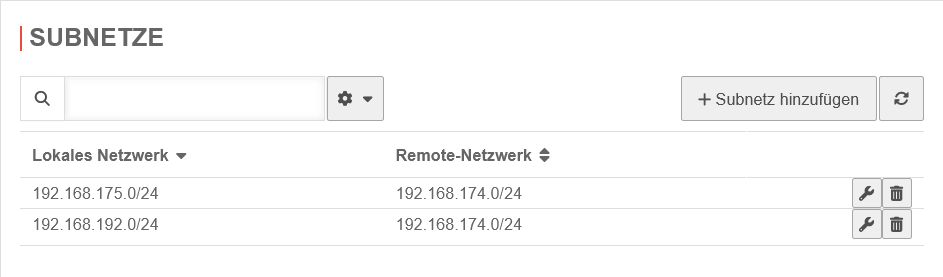

Das Transfernetz des Roadwarriors muss auf beiden UTMs in der Phase 2 der IPSec Verbindung eingetragen werden.

Konfiguration unter Schaltfläche der verwendeten Verbindung, Bereich Subnetze, Schaltfläche

Anpassen der IPSec-Verbindung

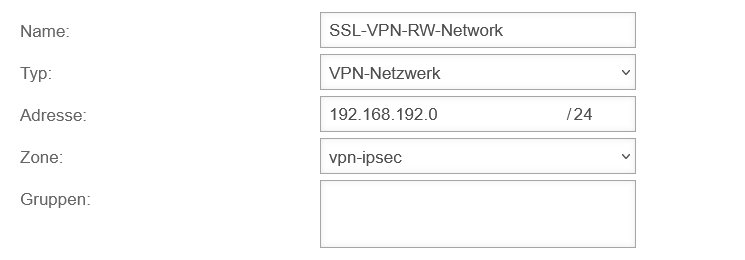

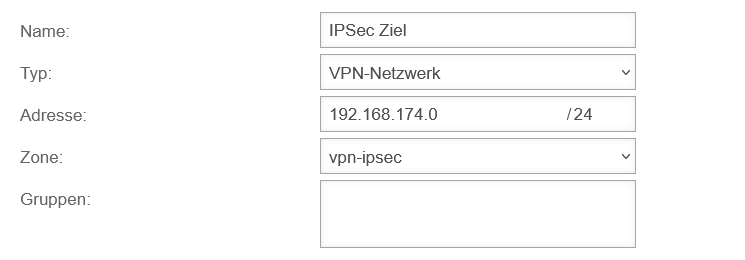

Netzwerkobjekt am Standort A anlegen

Standort A

Diese Regel ist nicht erforderlich, wenn die IPSec-Verbindung über implizite Regeln erlaubt wurde.

Davon ist jedoch im Regelfall abzuraten, da implizite Regeln die Ports, die für IPSec Verbindungen genutzt werden, allen Schnittstellen freigeben.

Netzwerkobjekt anlegen im Reiter Schaltfläche

Paketfilter-Regel Standort A

Standort A

Anzeige der Paketfilter-Regel in der Übersicht

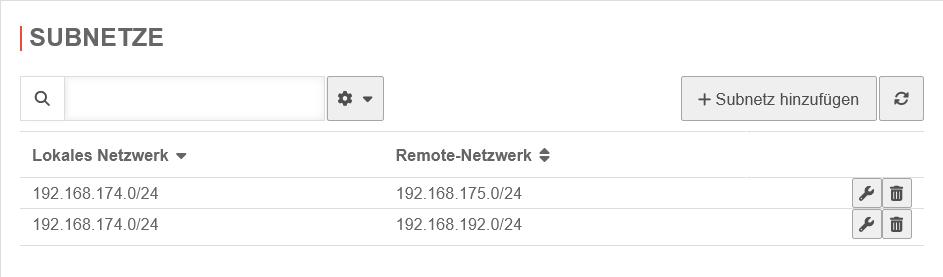

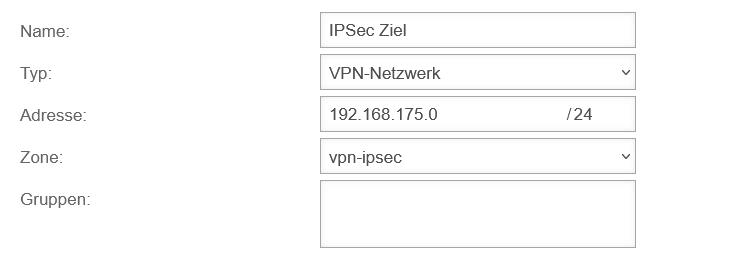

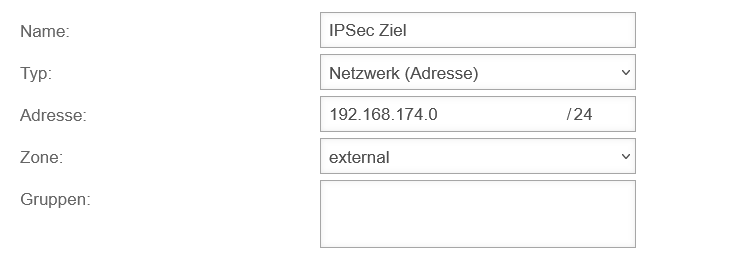

Netzwerkobjekt am Standort B anlegen

Standort B

Anlegen eines Netzwerkobjektes für das Zielnetzwerk unter Schaltfläche

Paketfilter-Regel Standort B

Standort B

| Quelle | Netzwerkobjekt des Roadwarrior-Netzwerkes | |

| Ziel | Netzwerk, auf das zugegriffen werden soll | |

| Dienst | Gewünschter Dienst oder Dienstgruppe |

Speichern der Regel mit der Schaltfläche Speichern und schließen

Anzeige der Paketfilter-Regel in der Übersicht

Konfiguration mit HideNat-Regel

Besteht kein Zugriff auf die Konfiguration an Standort A, kann auch eine Regel mit HideNat verwendet werden. Dies ersetzt dann die Übergabe der Netz-IP des SSL-VPN-Transfernetzes in Phase 2 der IPSec-Verbindung.

Da hierbei IP-Adressen ausgetauscht werden, kann dies zu Problemen z.B. mit VoIP oder FTP führen.

Netzwerkobjekt am Standort B anlegen

Standort B

Anlegen eines Netzwerkobjektes für das Zielnetzwerk unter Schaltfläche

Paketfilter-Regel Standort B

Standort B

Speichern der Regel mit der Schaltfläche Speichern und schließen

Anzeige der Paketfilter-Regel in der Übersicht

| # | Quelle | Ziel | Dienst | NAT | Aktion | Aktiv | |||

| 7 | HN | Accept | Ein |