KKeine Bearbeitungszusammenfassung |

|||

| Zeile 4: | Zeile 4: | ||

{{:UTM/VPN/WireGuard-SP-Fritzbox.lang}} | {{:UTM/VPN/WireGuard-SP-Fritzbox.lang}} | ||

{{var | neu--Fritz!Box NetBIOS | {{var | neu--Fritz!Box NetBIOS | ||

| Hinweis zu [[#Schritt_3_-_Konfigurationsdatei_hochladen | NetBIOS in der Fritz!Box]] | | Hinweis zu [[#Schritt_3_-_Konfigurationsdatei_hochladen | NetBIOS in der Fritz!Box]] | ||

| Zeile 14: | Zeile 11: | ||

| Added note that the Fritz!Box must be [[#Neustart_Fritz!Box | restarted after changing the configuration.]] }} | | Added note that the Fritz!Box must be [[#Neustart_Fritz!Box | restarted after changing the configuration.]] }} | ||

{{var | neu--Korrektur IP AllowedIPs | {{var | neu--Korrektur IP AllowedIPs | ||

| Korrektur in der IPv4 Adresse bei [[#Schritt_2_-_Schnittstelle | Schritt 2 - Schnittstelle | | Korrektur in der IPv4 Adresse bei [[#Schritt_2_-_Schnittstelle | Schritt 2 - Schnittstelle]] | ||

| }} | | }} | ||

</div><div class="new_design"></div>{{Select_lang}}{{TOC2}} | </div><div class="new_design"></div>{{Select_lang}}{{TOC2}} | ||

{{Header| | {{Header|11.2024| | ||

* {{#var:neu--Korrektur IP AllowedIPs}} | * {{#var:neu--Korrektur IP AllowedIPs}} | ||

| vorher= | | vorher= | ||

* {{#var:neu-- | * {{#var:neu--Hinweis Neustart Fritz!Box}} | ||

* {{#var:neu--Fritz!Box NetBIOS}} | * {{#var:neu--Fritz!Box NetBIOS}} | ||

| vorher-ver | | vorher-ver= 09.2024 | ||

|[[UTM/VPN/WireGuard-SP-Fritzbox_v12.5.1| 12.5.1]] | |[[UTM/VPN/WireGuard-SP-Fritzbox_v12.5.1| 12.5.1]] | ||

|{{Menu-UTM|Authentifizierung|Schlüssel}} {{Menu-UTM|VPN|WireGuard}} }} | |{{Menu-UTM|Authentifizierung|Schlüssel}} {{Menu-UTM|VPN|WireGuard}} }} | ||

| Zeile 119: | Zeile 114: | ||

| {{b|{{#var:IPv4 Adresse}} }} || {{ic|10.0.0.1/24|class=available}} || {{#var:IPv4 Adresse--Standort A--desc}} | | {{b|{{#var:IPv4 Adresse}} }} || {{ic|10.0.0.1/24|class=available}} || {{#var:IPv4 Adresse--Standort A--desc}} | ||

|- | |- | ||

| {{b|{{#var:IPv6 Adresse}} }} || {{ic| | | {{b|{{#var:IPv6 Adresse}} }} || {{ic||class=available}} || {{#var:IPv6 Adresse--Standort A--desc}} | ||

|- | |- | ||

| {{b|Listening Port:}} || {{ic|51820|c|class=available}} || {{#var:Listening Port--desc}} | | {{b|Listening Port:}} || {{ic|51820|c|class=available}} || {{#var:Listening Port--desc}} | ||

Version vom 8. November 2024, 13:49 Uhr

Letzte Anpassung: 11.2024

- Korrektur in der IPv4 Adresse bei Schritt 2 - Schnittstelle

- Hinweis hinzugefügt, dass die Fritz!Box nach einer Änderung der Konfiguration neugestartet werden muss.

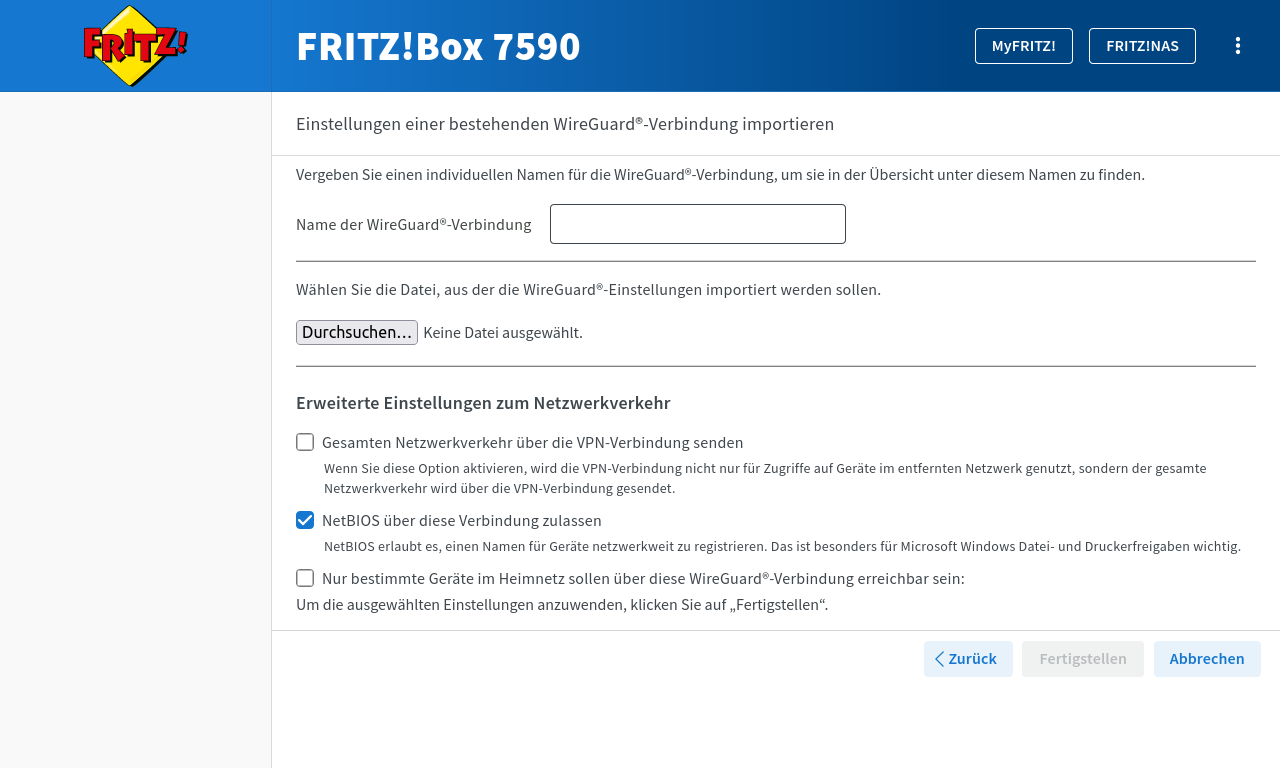

- Hinweis zu NetBIOS in der Fritz!Box

notemptyDieser Artikel bezieht sich auf eine Beta-Version

Dieser Artikel beinhaltet Beschreibungen der Software von Drittanbietern und basiert auf dem Stand zum Zeitpunkt der Erstellung dieser Seite.

Änderungen an der Benutzeroberfläche durch den Hersteller sind jederzeit möglich und müssen in der Durchführung entsprechend berücksichtigt werden.

Alle Angaben ohne Gewähr.

Einleitung

Dieses HowTo beschreibt die Konfiguration einer WireGuard Site-to-Site VPN-Verbindung einer Securepoint UTM mit einer Fritz!Box.

Schlüssel hinzufügen

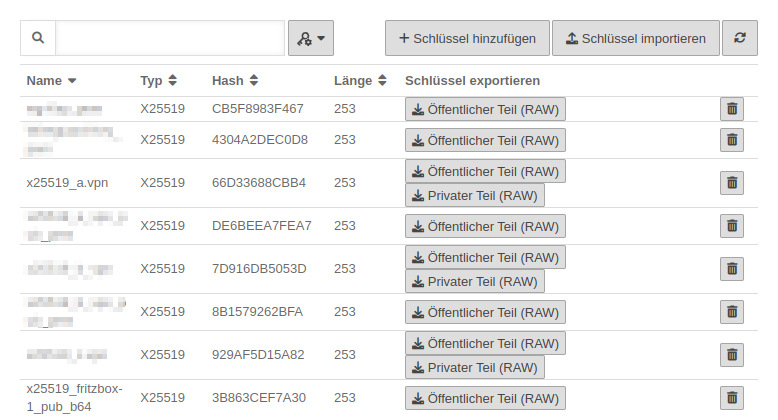

Damit eine Kommunikation zwischen der UTM und der Fritz!Box möglich ist, sind folgende Schlüssel notwendig:

- Schlüssel vom Typ x25519 für die UTM

- x25519 Schlüssel für die Fritz!Box

Von beiden Schlüsseln wird der öffentliche und der private Teil benötigt.

| Schlüssel hinzufügen | |||

| Schlüsselverwaltung öffnen unter mit der Schaltfläche den Dialog öffnen | |||

| Beschriftung | Wert | Beschreibung | UTMbenutzer@firewall.name.fqdnAuthentifizierungSchlüssel

|

|---|---|---|---|

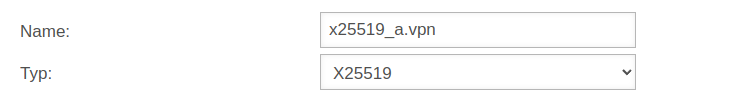

| Name: | x25519_a.vpn | Eindeutigen Namen vergeben Hier der Schlüsselname für die UTM | |

| Typ: | Als Typ X25519 auswählen | ||

| Dialog mit der Schaltfläche Speichern und schließen schließen. | |||

| Fritz!Box-Schlüssel | |||

| Den oben beschriebenen Vorgang für einen Schlüssel mit dem Namen x25519_fritzbox-1 wiederholen. | |||

|

UTMbenutzer@firewall.name.fqdnAuthentifizierung  Der fertige Zustand beider Schlüssel Der fertige Zustand beider Schlüssel

| ||

| Auf die Schaltfläche klicken und den öffentlichen Teil des Fritz!Box-Schlüssels importieren. | |||

WireGuard-Verbindung hinzufügen

WireGuard-Konfiguration an der UTM

Unter auf die Schaltfläche klicken

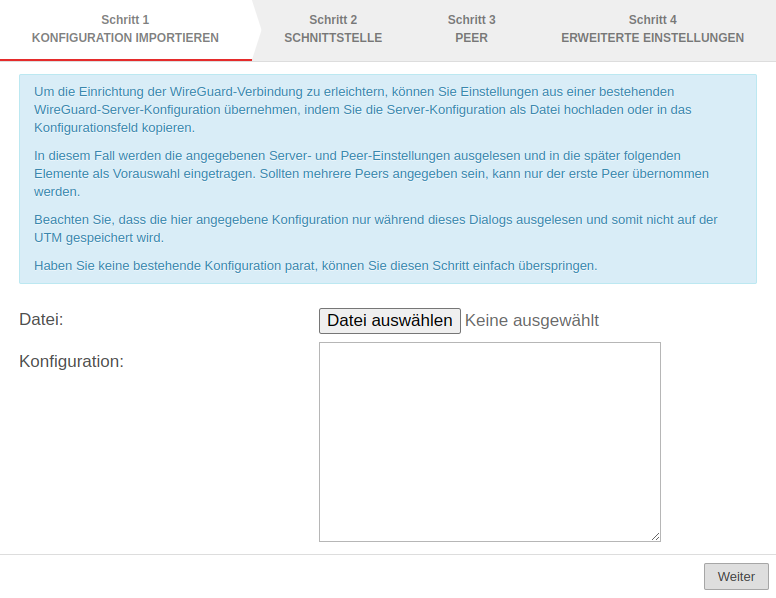

Schritt 1 - Konfiguration importierenSchritt 1 - Konfiguration importieren | |||

| notemptyEs wird empfohlen die WireGuard-Verbindung über die UTM zu erstellen. Daher sollte der Schritt 1 - Konfiguration importieren übersprungen werden. | |||

| Beschriftung | Wert | Beschreibung | UTMbenutzer@firewall.name.fqdnVPNWireGuard  WireGuard Assistent - Schritt 1 WireGuard Assistent - Schritt 1

|

|---|---|---|---|

| Datei: | Falls die WireGuard-Verbindung über die Fritz!Box erstellt wurde, kann hier die entsprechende Konfigurationsdatei hochgeladen werden. Allgemein trägt die Konfigurationsdatei die Bezeichnung wg_config.conf. Entsprechend wird unter Konfiguration: das Konfigurationsfeld ausgefüllt. | ||

| Konfiguration: | Falls eine WireGuard-Verbindung über die Fritz!Box erstellt wurde, kann die Konfiguration in dieses Konfigurationsfeld kopiert werden. [Interface]

PrivateKey = #privater Schlüsselwert

ListenPort = #Der genutzte Port

Address = #Das entfernte Netzwerk der UTM

DNS = #DNS IP-Adresse

DNS = #DNS FQDN

| ||

Schritt 2 - SchnittstelleSchritt 2 - Schnittstelle | |||

| Beschriftung | Wert | Beschreibung |  |

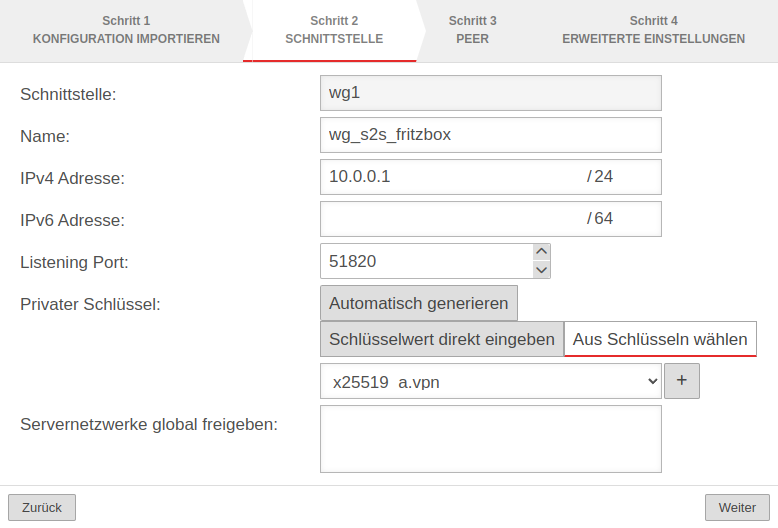

| Schnittstelle: | wg1 | Name der Schnittstelle, die für die Verbindung angelegt wird (automatische Vorgabe, kann nicht geändert werden) | |

| Name: | wg_s2s_fritzbox | Eindeutiger Name für die Verbindung | |

| IPv4 Adresse: | 10.0.0.1/24 | IPv4 Adresse für die Netzwerkschnittstelle des Transfernetzes der UTM | |

| IPv6 Adresse: | IPv6 Adresse für die Netzwerkschnittstelle des Transfernetzes der UTM (optional) | ||

| Listening Port: | 51820 | Default-Port für WireGuard Verbindungen | |

| Privater Schlüssel: | |||

| Privater Schlüssel der UTM im Format x25519. Es sind nur solche Schlüssel auswählbar, die auch über einen privaten Schlüsselteil verfügen. | |||

| Servernetzwerke global freigeben: | Zusätzliche Netzwerke für die (lokale) Serverseite, auf die der WireGuard-Tunnel der Peers zugreifen können | ||

Schritt 3 - PeerSchritt 3 - Peer | |||

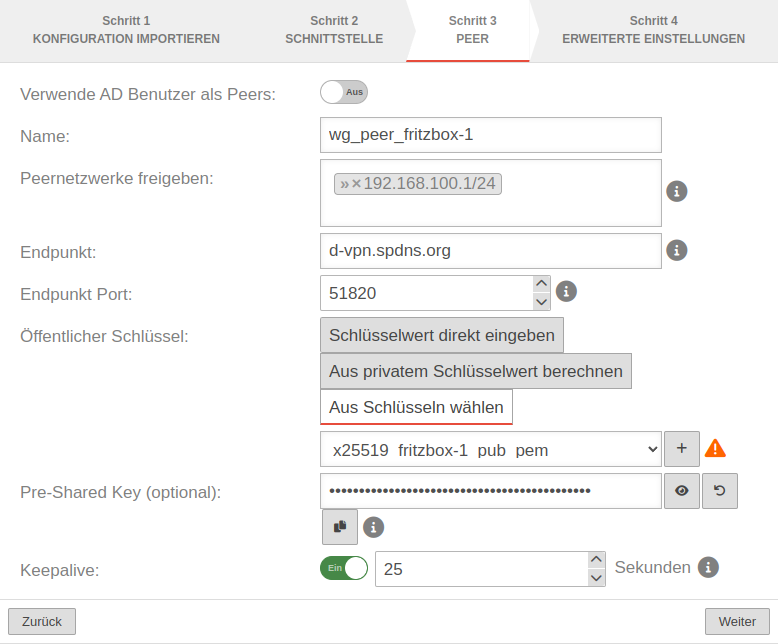

| Verwende AD Benutzer als Peers: | Aus | Die Verwendung An von AD Benutzern als Peer wird dann empfohlen, wenn diese mit einem AD/LDAP-Server vebunden sind und diese die richtigen Attributseinstellungen vorweisen. Weiterhin muss eine Benutzergruppe auf der UTM mit einer Benutzergruppe im AD/LDAP verknüpft sein und diese die WireGuard-Berechtigung besitzen. Weitere Informationen sind im Wiki-Artikel AD/LDAP-Anbindung zu finden. |

|

| Name: | wg_peer_fritzbox-1 | Bezeichnung der Gegenstelle für die Fritz!Box | |

| Peernetzwerke freigeben: | »192.168.178.1/24 | Das interne Netz der Fritz!Box, auf das zugegriffen werden soll | |

| Endpunkt: | d-vpn.spdns.org | Öffentliche DNS auflösbarer FQDN der Fritz!Box | |

| Endpunkt Port: | 51820 | Der Listening Port der Fritz!Box | |

| Öffentlicher Schlüssel: | |||

| Den öffentlichen Schlüsselteil der Fritz!Box auswählen Es lassen sich nur Schlüssel auswählen, für die auf diesem Interface nocht keine Verbindung besteht. Der PublicKey muss innerhalb einer Verbindung eindeutig sein, da das Routing eingehender Pakete darüber durchgeführt wird. Soll für einen Peer der gleiche PublicKey z.B. für ein Fallback verwendet werden, muss dafür eine weitere WireGuard Verbindung angelegt werden. | |||

| Pre-Shared Key (optional): | …8DmBioPyPNqZ7Rk= | Pre-Shared Key zur weiteren Absicherung der Verbindung | |

| Anzeigen Verbergen |

Zeigt / Verbirgt den Pre-Shared Key | ||

| Generieren | Erzeugt einen sehr starken Pre-Shared Key | ||

| In die Zwischenablage kopieren | Kopiert den PSK in die Zwischenablage | ||

| Keepalive: | Aus | Sendet regelmäßig ein Signal. Dadurch werden Verbindungen auf NAT-Routern offen gehalten. Ein Die Aktivierung wird empfohlen. | |

| 25 Sekunden | Abstand in Sekunden, in dem ein Signal gesendet wird | ||

Schritt 4 - Erweiterte EinstellungenSchritt 4 - Erweiterte Einstellungen | |||

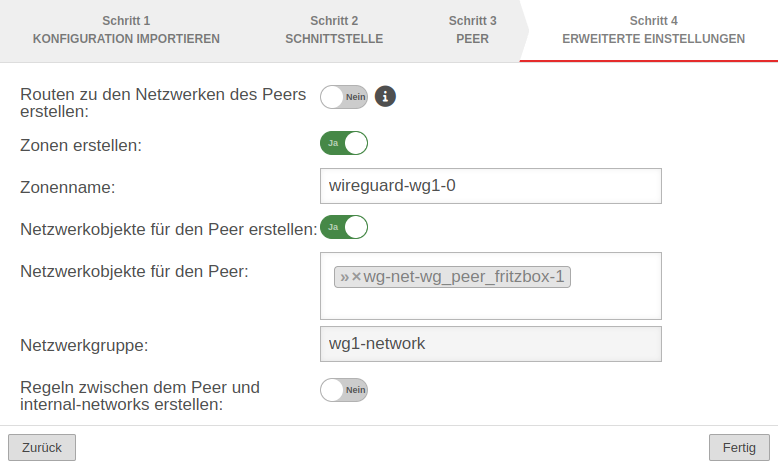

| Routen zu den Netzwerken des Peers erstellen: | Nein | Aktivierung wird empfohlen. Es werden Routen zu den Netzwerken / Hosts erstellt, die in Schritt 3 unter Erlaubte IPs eingetragen wurden mit der Schnittstelle als Gateway, die in Schritt 2 angezeigt wurde. |

|

| Zonen erstellen: | Ja | Erzeugt eine neue Zone für die WireGuard Schnittstelle | |

| Zonenname: | wireguard-wg0-1 | Einen Namen für die Zone eintragen | |

| Netzwerkobjekte für den Peer erstellen: | Ja »wg_peer_fritzbox-1-0 |

Erzeugt bei Aktivierung Ja Netzwerkobjekte (IPv4 und ggf. IPv6) für die Gegenstelle. Der automatische Vorschlag kann auch geändert werden. | |

| Regeln zwischen dem Peer und internal-networks erstellen: | Nein | Erzeugt bei Aktivierung autogenerierte Regeln, die die Inbetriebnahme erleichtern. notemptyDiese Regeln müssen unbedingt durch eigene Regeln, die nur notwendige Dienste mit notwendigen Netzwerkobjekten erlauben, ersetzt werden. | |

| Mit der Schaltfläche werden die Einstellungen übernommen. | |||

| Anschließend wird über die Schaltfläche Neustarten der WireGuard-Dienst neu gestartet. Die UTM wird nicht neu gestartet. | |||

WireGuard-Konfiguration an der Fritz!Box

Schritt 1 - Öffentlicher Schlüssel

Schritt 1 - Öffentlicher Schlüssel

Den öffentlichen Teil des Schlüssels der UTM x25519_a.vpn im .raw-Format exportieren.

Schritt 2 - Konfigurationsdatei erstellen

Schritt 2 - Konfigurationsdatei erstellen

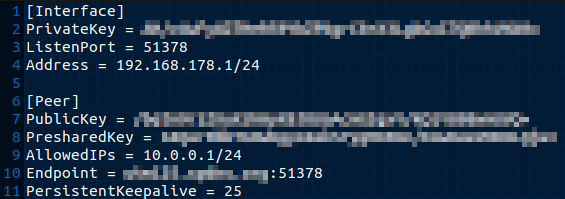

Eine Konfigurationsdatei mit folgendem Inhalt wird erstellt. Dazu wird eine Datei in einem beliebigem Editor geöffnet.

[Interface] PrivateKey = $PRIVATE_KEY_FRITZBOX ListenPort = $LISTENPORT_WIREGUARD_FRITZBOX Address = $LOCAL_IP_FRITZBOX/$NETMASK

[Peer] PublicKey = $PUBLIC_KEY_UTM PresharedKey = $PRESHAREDKEY AllowedIPs = $NETWORK_SECUREPOINT/$NETMASK Endpoint = $HOSTNAME_UTM:$LISTENPORT_WIREGUARD_UTM PersistentKeepalive = 1

Schritt 3 - Konfigurationsdatei hochladen

Schritt 3 - Konfigurationsdatei hochladen

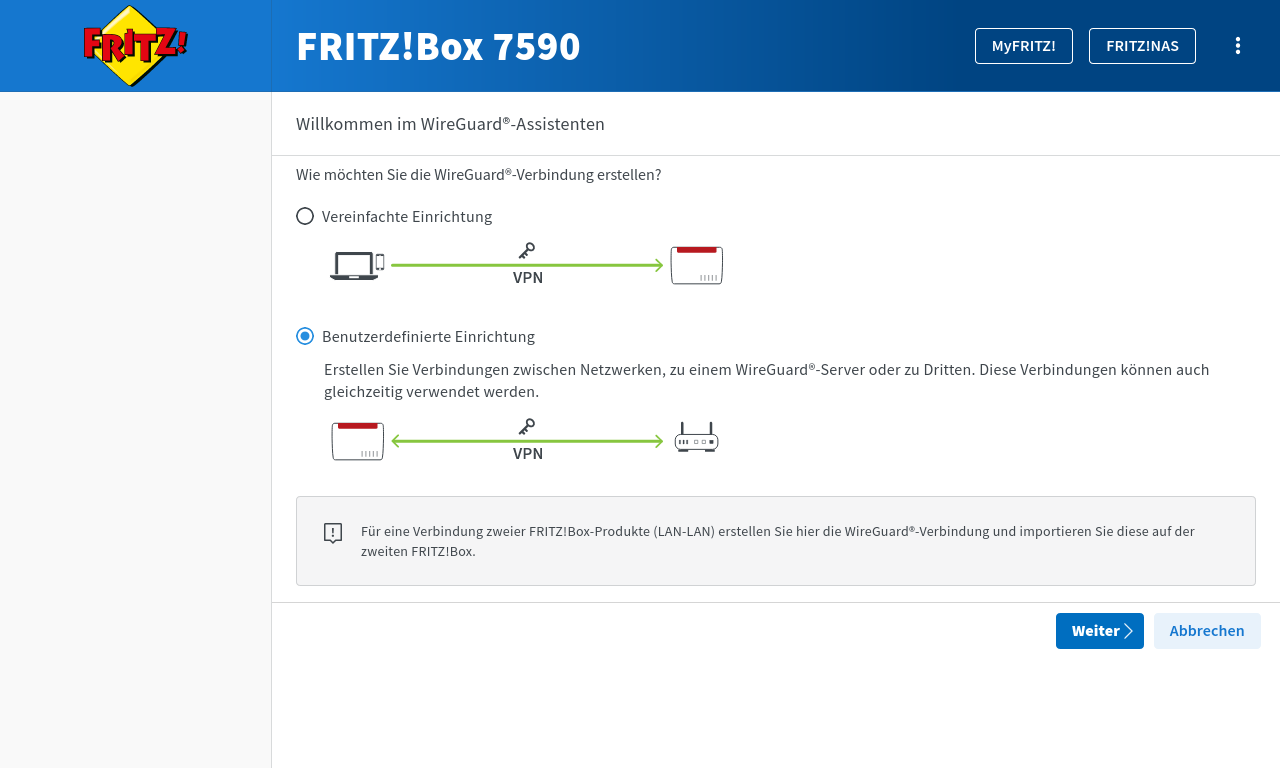

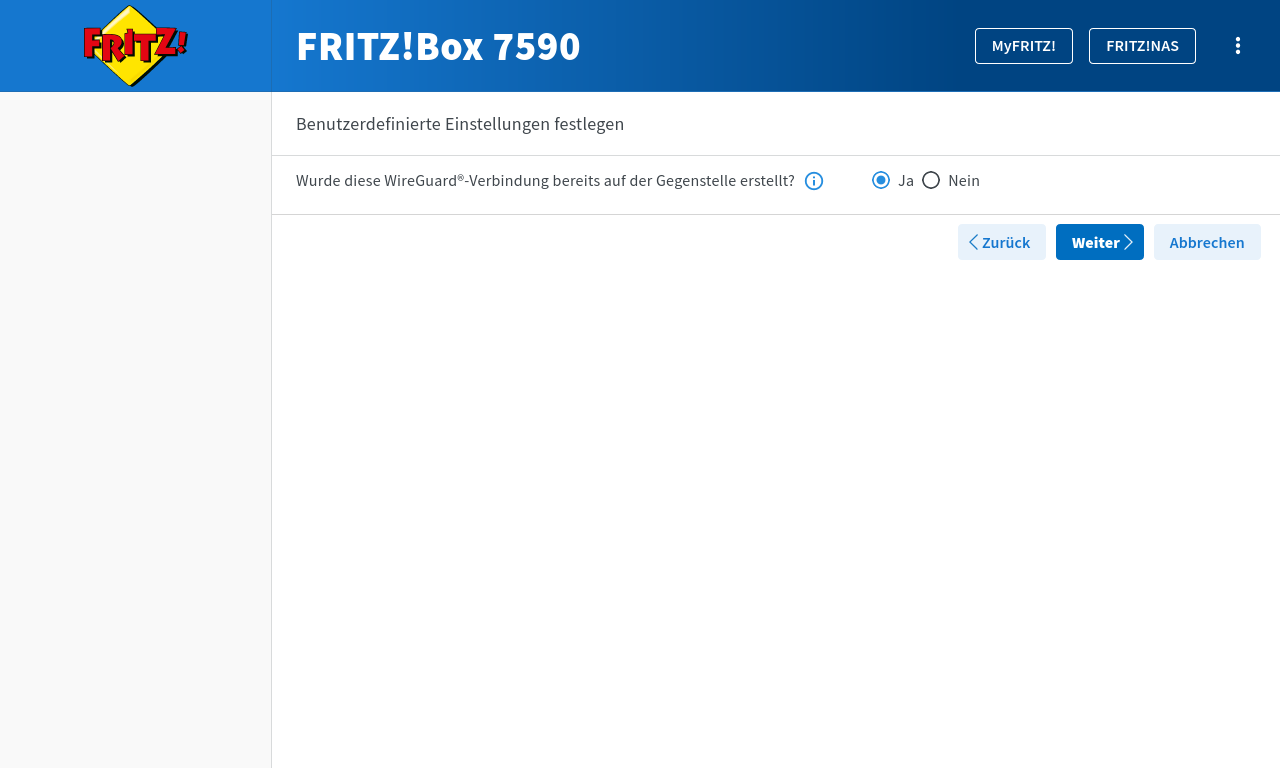

Im Interface der Fritz!Box anmelden und unter Internet → Freigaben→ Reiter VPN (WireGuard) wechseln.

Dort auf klicken.

Nach dem automatischem Wechsel auf den Dialog VPN (WireGuard) wird auf Aktualisieren geklickt und die WireGuard-Verbindung ist aktiv.

Sollte unter anderem beim Hochladen der Konfigurationsdatei ein Fehler auftreten, wird unter System → Ereignisse die entsprechende Fehlermeldung angezeigt.

Troubleshooting beim Port nach Import der Konfigurationsdatei

Beim Import der Konfigurationsdatei kann es vorkommen, dass die Fritz!Box den eingetragenen Port ignoriert und einen eigenen Port selbstständig vergibt.

- In Internet → Freigaben→ Reiter VPN (WireGuard) wird über die Schaltfläche Bearbeiten der Konfigurationsdialog der entsprechenden WireGuard-Verbindung geöffnet

- Im Abschnitt Verwendete Internet-Adresse der Gegenstelle und Ihrer Fritz!Box kann nachgelesen werden, welcher Endport (nach dem Doppelpunkt) genutzt wird

- Wurde dieser Port verändert, diesen dann als Listening-Port in der WireGuard-Verbindung der UTM eintragen