KKeine Bearbeitungszusammenfassung |

Maltea (Diskussion | Beiträge) Keine Bearbeitungszusammenfassung |

||

| Zeile 12: | Zeile 12: | ||

* {{#var:neu--SplitTunneling}} | * {{#var:neu--SplitTunneling}} | ||

* {{#var:neu--rwi}} | * {{#var:neu--rwi}} | ||

|[[UTM/VPN/IPSec-EAP-Windows_v12.5|12.5]] | |[[UTM/VPN/IPSec-EAP-Windows_v12.5 | 12.5]] | ||

|{{Menu-UTM|VPN|IPSec|{{#var:Verbindungen}}|{{#var:IPSec Verbindung hinzufügen}} }} | |{{Menu-UTM|VPN|IPSec|{{#var:Verbindungen}}|{{#var:IPSec Verbindung hinzufügen}} }} | ||

| zuletzt=05.2024}} | | zuletzt=05.2024}} | ||

---- | |||

=== {{#var:Einleitung}} === | === {{#var:Einleitung}} === | ||

| Zeile 22: | Zeile 22: | ||

{{#var:Einleitung--desc}} | {{#var:Einleitung--desc}} | ||

</div> | </div> | ||

---- | |||

=== {{#var:Anpassung des Server-Zertifikats}} === | === {{#var:Anpassung des Server-Zertifikats}} === | ||

| Zeile 32: | Zeile 32: | ||

<br> | <br> | ||

{{#var:Speichern}} | {{#var:Speichern}} | ||

</div> | </div><br clear=all> | ||

<br clear=all> | |||

---- | ---- | ||

=== {{#var:IPSec mit EAP-MSCHAPv2}} === | === {{#var:IPSec mit EAP-MSCHAPv2}} === | ||

<div class="einrücken"> | <div class="einrücken"> | ||

{{#var:IPSec mit EAP-MSCHAPv2--desc}} | {{#var:IPSec mit EAP-MSCHAPv2--desc}}<br> | ||

<br> | |||

{{Hinweis-box|{{#var:IPSec mit EAP-MSCHAPv2 DHCP Option}}|g}} | {{Hinweis-box|{{#var:IPSec mit EAP-MSCHAPv2 DHCP Option}}|g}} | ||

</div> | |||

==== {{#var:Anpassung der IPSec-Verbindung}} ==== | ==== {{#var:Anpassung der IPSec-Verbindung}} ==== | ||

<div class="einrücken"> | <div class="einrücken"> | ||

{{#var:Anpassung der IPSec-Verbindung--desc}} | {{#var:Anpassung der IPSec-Verbindung--desc}} | ||

</div> | |||

===== IKEv2 Phase 1 ===== | ===== IKEv2 Phase 1 ===== | ||

<div class="einrücken"> | <div class="einrücken"> | ||

{{#var:IKEv2 Phase 1--desc}} | {{#var:IKEv2 Phase 1--desc}} | ||

{| class="sptable2 pd5 zh1" | </div> | ||

{| class="sptable2 pd5 zh1 Einrücken" | |||

! {{#var:cap}} !! {{#var:val}} !! {{#var:desc}} | ! {{#var:cap}} !! {{#var:val}} !! {{#var:desc}} | ||

| class="Bild" rowspan="9"| {{Bild|{{#var:IKEv2 Phase 1--Bild}}|IKEv2 Phase 1||{{#var:Phase 1 bearbeiten}}|VPN|IPSec|icon=fa-floppy-disk-circle-xmark|icon2=fa-close}} | | class="Bild" rowspan="9" | {{Bild| {{#var:IKEv2 Phase 1--Bild}} |IKEv2 Phase 1||{{#var:Phase 1 bearbeiten}}|VPN|IPSec|icon=fa-floppy-disk-circle-xmark|icon2=fa-close}} | ||

|- | |- | ||

| {{b|{{#var:Verschlüsselung}} }} || {{ic|aes256|dro|bc=white-l|class=available}} || {{#var:Verschlüsselung--desc}} | | {{b|{{#var:Verschlüsselung}}:}} || {{ic|aes256|dro|bc=white-l|class=available}} || {{#var:Verschlüsselung--desc}} | ||

|- | |- | ||

| {{b|{{#var:Authentifizierung}}:}} || {{ic|sha2_384|dro|bc=white-l|class=available}} || {{#var:Authentifizierung--desc}} | | {{b|{{#var:Authentifizierung}}:}} || {{ic|sha2_384|dro|bc=white-l|class=available}} || {{#var:Authentifizierung--desc}} | ||

|- | |- | ||

| {{b| | | {{b|Diffie-Hellman Group:}} || {{ic|modp2048s256|dro|bc=white-l|class=available}} || {{#var:Diffie-Hellman Group--desc}} | ||

|- | |- | ||

| {{b|Strict:}} || {{ | | {{b|Strict:}} || {{ButtonAn|{{#var:ein}} }} || {{#var:Strict--desc}} | ||

|- | |- | ||

| {{b|IKE Lifetime:}} || {{ | | {{b|IKE Lifetime:}} || {{ButtonAus|{{#var:aus}} }} || {{#var:IKE Lifetime--desc}} | ||

|- | |- | ||

| {{b|IKE Rekeytime:}} || {{ic|1|c|bc=white-l}} {{#var:Stunden}} || {{#var:IKE Rekeytime--desc}} | | {{b|IKE Rekeytime:}} || {{ic|1|c|bc=white-l}} {{#var:Stunden}} || {{#var:IKE Rekeytime--desc}} | ||

| Zeile 68: | Zeile 73: | ||

| | | | ||

|} | |} | ||

===== IKEv2 Phase 2 ===== | ===== IKEv2 Phase 2 ===== | ||

<div class="einrücken"> | <div class="einrücken"> | ||

{{#var:IKEv2 Phase 2--desc}} | {{#var:IKEv2 Phase 2--desc}} | ||

{| class="sptable2 pd5 zh1" | </div> | ||

{| class="sptable2 pd5 zh1 Einrücken" | |||

! {{#var:cap}} !! {{#var:val}} !! {{#var:desc}} | ! {{#var:cap}} !! {{#var:val}} !! {{#var:desc}} | ||

| class="Bild" rowspan="9"| {{Bild|{{#var:IKEv2 Phase 2--Bild}}|IKEv2 Phase 2||{{#var:Phase 2 bearbeiten}}|VPN|IPSec|icon=fa-floppy-disk-circle-xmark|icon2=fa-close}} | | class="Bild" rowspan="9" | {{Bild| {{#var:IKEv2 Phase 2--Bild}} |IKEv2 Phase 2||{{#var:Phase 2 bearbeiten}}|VPN|IPSec|icon=fa-floppy-disk-circle-xmark|icon2=fa-close}} | ||

|- | |- | ||

| {{b|{{#var:Verschlüsselung}} }} || {{ic|aes256|dro|bc=white-l|class=available}} || {{#var:Verschlüsselung--desc}} | | {{b|{{#var:Verschlüsselung}}:}} || {{ic|aes256|dro|bc=white-l|class=available}} || {{#var:Verschlüsselung--desc}} | ||

|- | |- | ||

| {{b|{{#var:Authentifizierung}} }} || {{ic|sha2_384|dro|bc=white-l|class=available}} || {{#var:Authentifizierung--desc}} | | {{b|{{#var:Authentifizierung}} }} || {{ic|sha2_384|dro|bc=white-l|class=available}} || {{#var:Authentifizierung--desc}} | ||

|- | |- | ||

| {{b| | | {{b|Diffie-Hellman Group:}} || {{ic|modp2048s256|dro|bc=white-l|class=available}} || {{#var:Diffie-Hellman Group--desc}} | ||

|- | |- | ||

| {{b|{{#var:Schlüssel-Lebensdauer}} }} || {{ic|8 {{#var:Stunden}}|dro|bc=white-l|class=available}} || {{#var:Schlüssel-Lebensdauer--desc}} | | {{b|{{#var:Schlüssel-Lebensdauer}} }} || {{ic|8 {{#var:Stunden}}|dro|bc=white-l|class=available}} || {{#var:Schlüssel-Lebensdauer--desc}} | ||

| Zeile 92: | Zeile 100: | ||

| | | | ||

|} | |} | ||

---- | |||

=== {{#var:Einrichtung der Verbindung auf dem Windows Client}} === | === {{#var:Einrichtung der Verbindung auf dem Windows Client}} === | ||

==== {{#var:Server-Zertifikat importieren}} ==== | ==== {{#var:Server-Zertifikat importieren}} ==== | ||

<div class="einrücken"> | <div class="einrücken"> | ||

| Zeile 111: | Zeile 116: | ||

|i=2|Abb=true}} | |i=2|Abb=true}} | ||

</div> | </div> | ||

==== {{#var:Einrichtung der Verbindung}} ==== | ==== {{#var:Einrichtung der Verbindung}} ==== | ||

<div class="einrücken"> | <div class="einrücken"> | ||

| Zeile 119: | Zeile 126: | ||

{{#var:Powershell Befehl Option Login}} | {{#var:Powershell Befehl Option Login}} | ||

</div> | </div> | ||

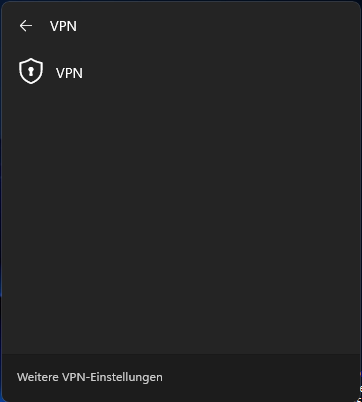

==== {{#var:Verbindung initiieren}} ==== | ==== {{#var:Verbindung initiieren}} ==== | ||

<div class="einrücken"> | <div class="einrücken"> | ||

{{pt3|{{#var:Verbindung initiieren--Bild}}|{{#var:Verbindung initiieren--cap}} }} | {{pt3|{{#var:Verbindung initiieren--Bild}}|{{#var:Verbindung initiieren--cap}} }} | ||

{{#var:Verbindung initiieren--desc}} | {{#var:Verbindung initiieren--desc}} | ||

</div> | </div> | ||

Aktuelle Version vom 28. Februar 2025, 11:41 Uhr

Letzte Anpassung zur Version: 12.6.0

- Parameter ergänzt, der verhindert, daß der gesamte Internetverkehr durch den Tunnel geleitet wird

- Aktualisierung zum Redesign des Webinterfaces

- 05.2024

Einleitung

Dieses HowTo beschreibt, wie eine IPSec Roadwarrior-Verbindung mit IKEv2 EAP-MSCHAPv2 zu einem Windows Client erstellt wird.

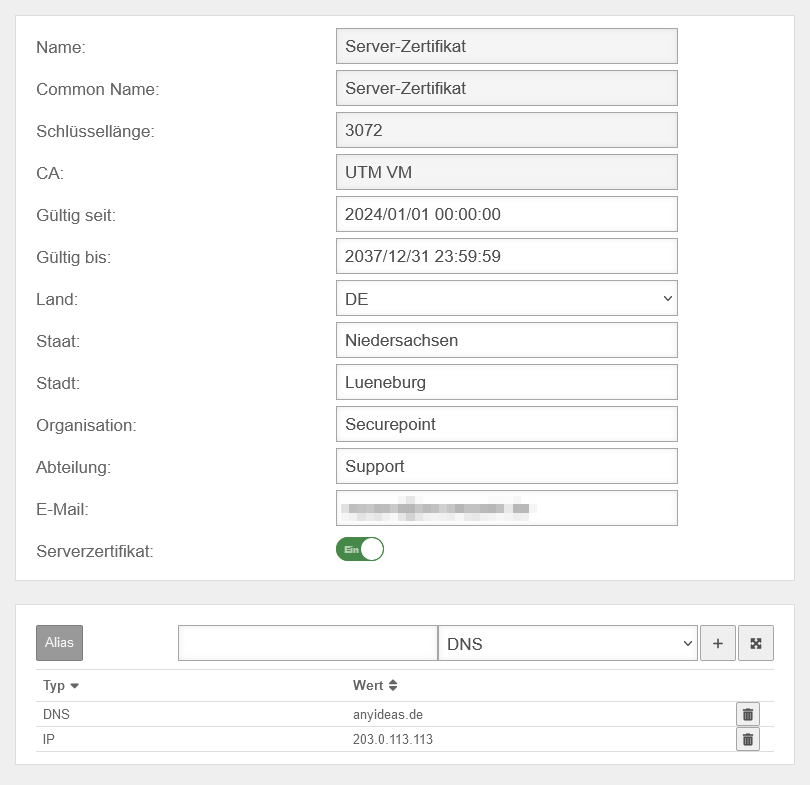

Anpassung des Server-Zertifikats

UTMbenutzer@firewall.name.fqdnAuthentifizierungZertifikate  Anpassung des Server-Zertifikats

Das Server-Zertifikat auf der UTM muss angepasst werden, damit der Windows Client der IPSec-Verbindung vertraut.

Anpassung des Server-Zertifikats

Das Server-Zertifikat auf der UTM muss angepasst werden, damit der Windows Client der IPSec-Verbindung vertraut.

Dazu wird ein Subject Alternative Name definiert:

- Wird die Verbindung über eine statische IP-Adresse hergestellt, wird diese Adresse eingetragen

- Wird die Verbindung über einen Domainnamen hergestellt, wird dieser Name eingetragen

- Es lassen sich auch beide Einträge kombinieren

In wird über die Schaltfläche Bearbeiten der Bearbeitungs-Dialog des Server-Zertifikats geöffnet.

Falls noch kein Server-Zertifikat vorhanden ist, wird über die Schaltflächen , oder eines erstellt.

Unter Alias wird entweder mit IP die IP-Adresse, oder mit DNS der Domainname eingetragen und mit der Schaltfläche hinzugefügt.

Über die Schaltfläche werden die Einträge abgespeichert.

IPSec mit EAP-MSCHAPv2

Es wird eine IPSec Roadwarrior-Verbindung mit EAP-MSCHAPv2 zum Windows Client benötigt. Der entsprechenden Wiki-Artikel IPSec mit EAP-MSCHAPv2 enthält die Anleitung dazu.

Anpassung der IPSec-Verbindung

Bei der verwendeten IPSec-Verbindung müssen die IKEv2 Phasen 1 und 2 angepasst werden, da Windows die Default-Werte nicht unterstützt.

Unter Bereich Verbindungen wird bei der IPSec-Roadwarrior-Verbindung auf die Schaltflächen der entsprechenden IKEv2 Phasen geklickt.

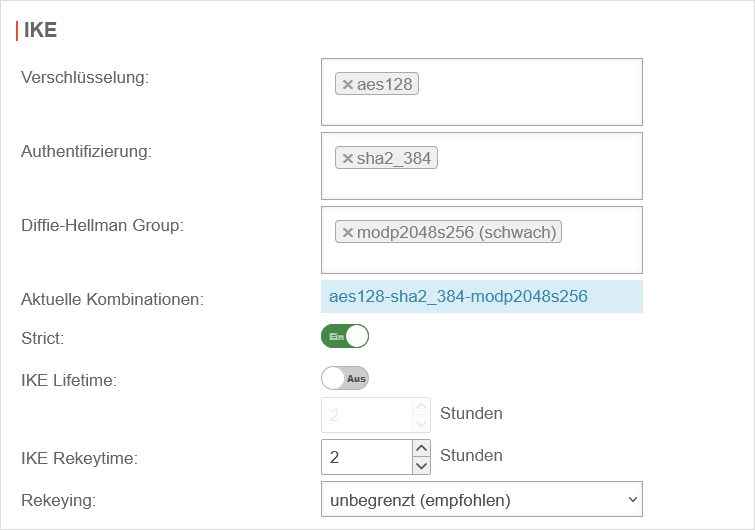

IKEv2 Phase 1

Über die Schaltfläche wird im Fenster auf den Reiter IKE gewechselt und folgende empfohlene Einstellungen getätigt

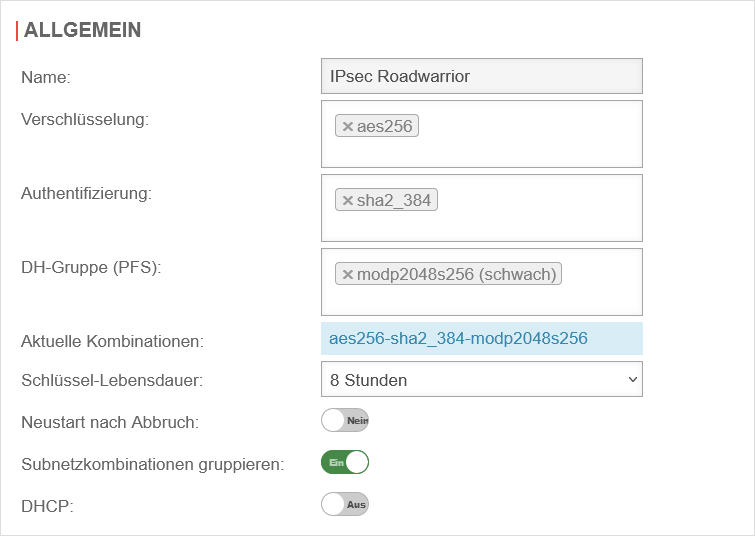

IKEv2 Phase 2

Über die Schaltfläche wird im Fenster auf den Reiter Allgemein gewechselt und folgende empfohlene Einstellungen getätigt

Einrichtung der Verbindung auf dem Windows Client

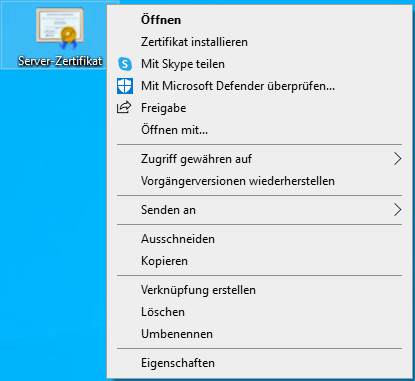

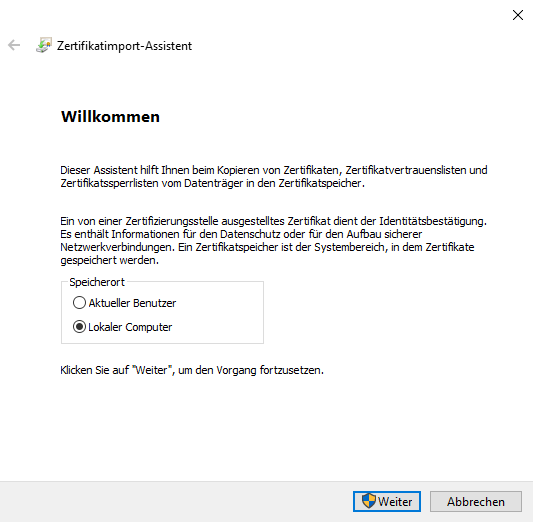

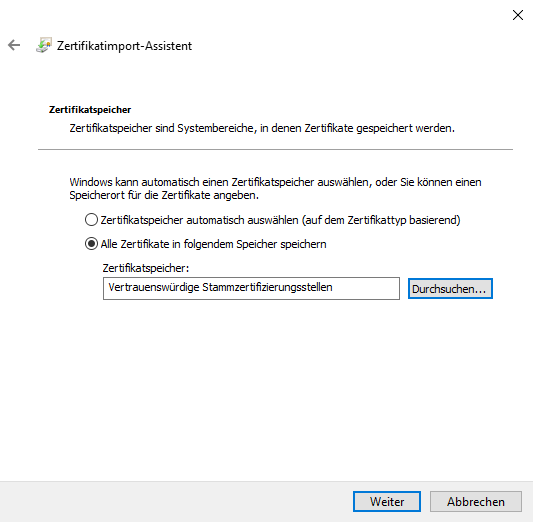

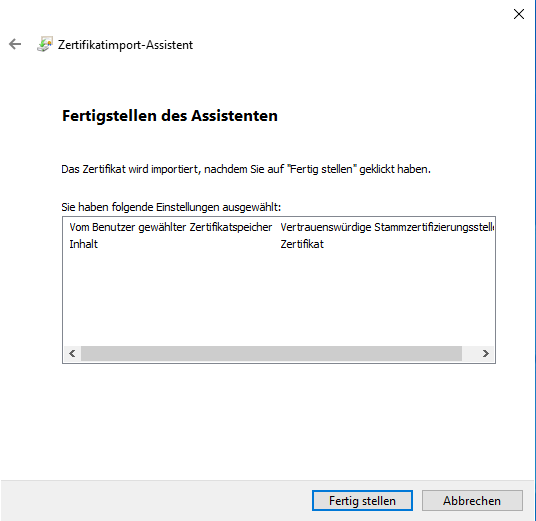

CA vom Server-Zertifikat importieren

Der öffentliche Schlüssel der CA, die zum oben überarbeitetem Server-Zertifikat gehört, wird als Zertifikat auf dem Windows Client hinterlegt. Erst dann vertraut der Client der UTM.

- Die CA muss als PEM exportiert und in einem Editor geöffnet werden.

- Der Abschnitt zwischen -----BEGIN PRIVATE KEY----- und -----END PRIVATE KEY----- wird gelöscht.

- Die CA muss als .crt-Datei abgespeichert werden.

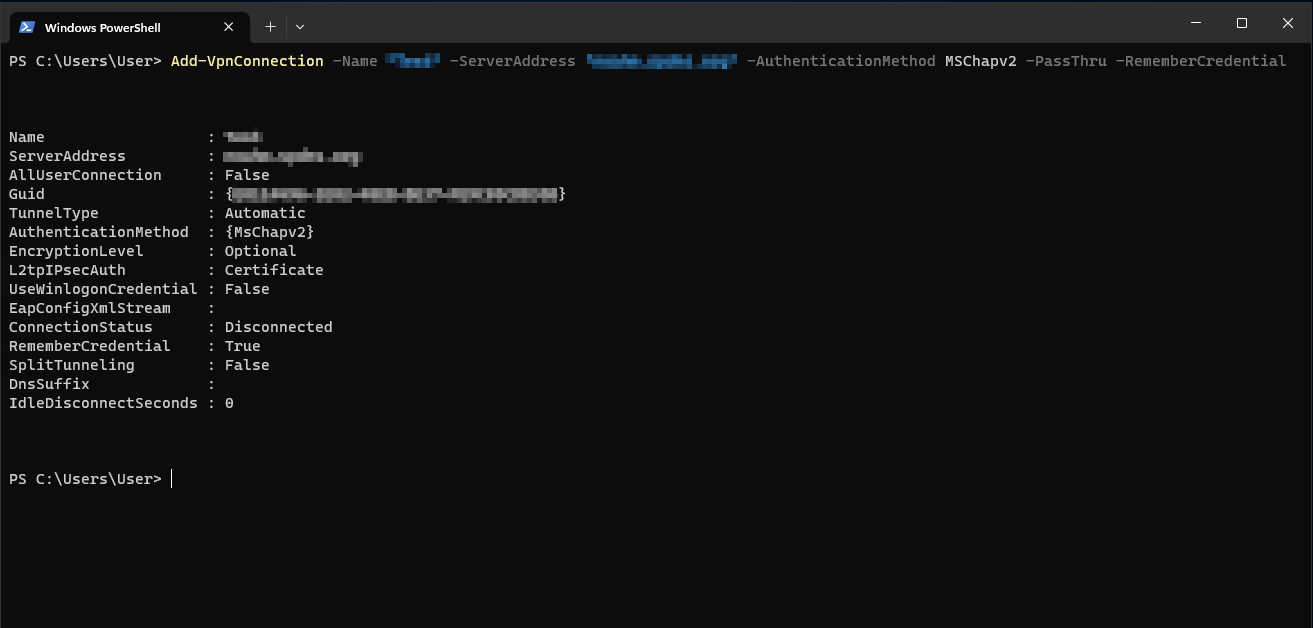

Einrichtung der Verbindung

Die IPSec-Verbindung kann auf unterschiedliche Weise dem Windows Client hinzugefügt werden.

Hier wird die Methode über Powershell beschrieben.

Add-VpnConnection -Name "IPSec RW Windows" -ServerAddress "utm.spdns.eu" -AuthenticationMethod MSChapv2 -PassThru -RememberCredential -SplitTunneling

Folgende Anpassung müssen dabei getan werden:

- Add-VpnConnection -Name "IPSec RW Windows": Der Name der erstellten IPSec-Verbindung

- -ServerAddress "utm.spdns.eu": Hostname der UTM

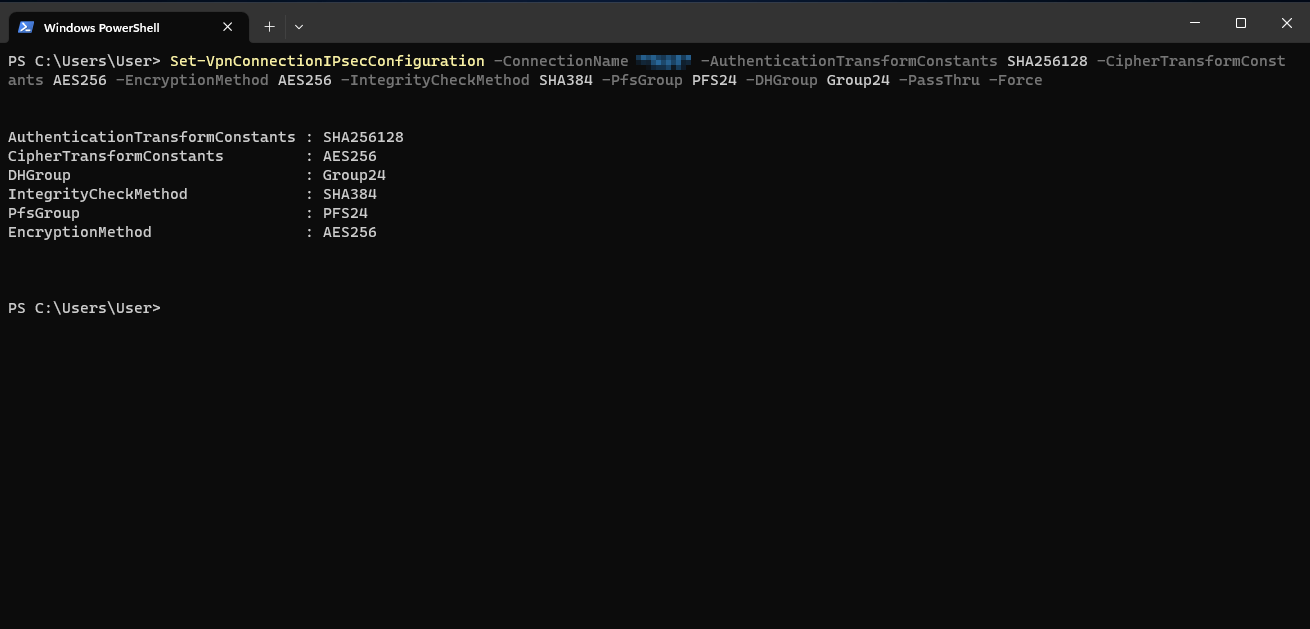

Set-VpnConnectionIPsecConfiguration -ConnectionName "IPSec RW Windows" -AuthenticationTransformConstants SHA256128 -CipherTransformConstants AES256 -EncryptionMethod AES256 -IntegrityCheckMethod SHA384 -PfsGroup PFS24 -DHGroup Group24 -PassThru -Force

Folgende Anpassung müssen dabei getan werden:

- -ConnectionName "IPSec RW Windows": Der Name der erstellten IPSec-Verbindung

Alternativ kann die Option -UseWinlogonCredential eingetragen werden. Dann werden die Windows Logindaten des aktuellen Benutzers an die UTM übergeben.