Letze Anpassung zur Version: 11.8

Bemerkung: Verschlüsselung forcieren hinzugefügt, URL-Filter ergänzt.

Vorherige Versionen: 11.7.1

Einleitung

Dieser Artikel ist ein Best Practice zum Thema Mail-Security. Diese Empfehlungen beziehen sich auf folgendes Szenario:

- Empfang der E-Mails per SMTP über das Mailrelay

- Zustellung erfolgt direkt über MX

- Filterung erfolgt direkt bei Eingang auf MX

Die Domain securepoint.de und die IP-Adresse 192.168.175.100 sind Beispiel Adressen.

Mail-Security

Allgemein

Globale E-Mail Adresse

Um Benachrichtigungen im Fehlerfall zu erhalten, muss unterUnter ist die Konfiguration so einzustellen, dass nur E-Mails an die Empfänger-Adresse angenommen werden.

Relaying

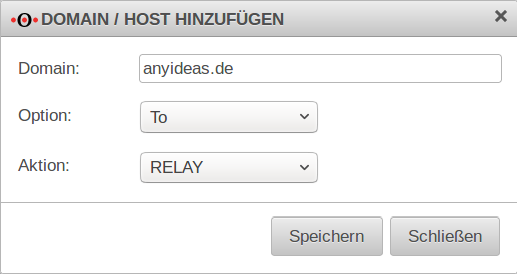

Relaying-Liste

- Domain:

securepoint.de

- Option:

- Aktion:

Sollen auch ausgehend Emails über das Mailrelay der UTM versendet werden, wird ein weiterer Eintrag benötigt:

- Domain:

IP: 192.168.175.100

- Option:

- Aktion:

Exakten Domainnamen für das Relaying verwenden: Ein

Durch diese Option werden E-Mails an Empfänger innerhalb einer Subdomain nicht angenommen.

TLS Verschlüsselung für das Mailrelay aktivieren: Ein

Die TLS-Verschlüsselung für das Mailrelay ist zu aktivieren.

Der Import eines Zertifikats, dessen CN dem Hostnamen der UTM entspricht, ist optional. Wird ein solches Zertifikat nicht importiert, verwendet das Mailrelay ein selbst-signiertes Zertifikat zum Zweck der Transportverschlüsselung.

SMTP Routen

Der Mailserver sollte Mails an Adressen ohne Postfach während des SMTP-Dialogs ablehnen.

Abschnitt:Die Validierung der Empfänger auf gültige E-Mail Adressen ist zu aktivieren. Dadurch werden nur E-Mails angenommen, welche an einem Empfänger gehen, der auch auf dem Mail-Server vorhanden ist.

Für E-Mail-Adresse überprüfen: Stehen folgende zur Verfügung:

- über , indem die Securepoint Appliance im Hintergrund den internen Mailserver abfragt.

Hinweis: Die Validierung muss ebenso am Mailserver aktiv sein! (Recipient Verification z.B. bei einem Exchange) - über , indem die Securepoint Appliance beispielsweise den Active Directory-Server abfragt.

Im Falle der Authentifizierung über LDAP muss der entsprechende Server unter konfiguriert werden. Der Benutzer muss nicht zwingend der Administrator sein, es reicht ein Benutzer mit Leserechten. - über eine , in der alle bekannten Adressen stehen.

Greylisting

Greylisting bewirkt, dass der Zustellversuch eines unbekannten Mailservers zunächst abgelehnt wird.Spambots unternehmen in der Regel keine weiteren Zustellversuche, damit wurde die Zustellung von Spam bereits erfolgreich unterbunden, bevor die Mail durch die Spamfilter-Engine laufen musste.

Ein regulärer Mailserver wird hingegen nach einem gewissen Zeitraum einen erneuten, diesmal erfolgreichen Zustellversuch unternehmen.

Neben der Abwehr von einfachen Spam-Bots durch das Greylisting, wird auch wertvolle Zeit gewonnen um neuen Definitionen zu laden und so etwaige neue SPAM-Wellen zu erkennen.

- Greylisting aktivieren:

- Ein Greylisting sollte aktiviert werden.

- SPF aktivieren:

- Ein Wenn das Sender Policy Framework der Absenderdomain korrekt im DNS eingetragen ist, wird die Mail ohne Verzögerung zugestellt.

Im SPF-Record werden alle Mailserver IP-Adressen des Absenders eingetragen, die zum Versand von E-Mails berechtigt sind. Der Empfänger prüft dann anhand des Mail Header Feldes „Mail From“ oder des „HELO“ Kommandos, welche Domain dort eingetragen ist oder genannt wird und ob diese mit einer der IP-Adressen im SPF-Record übereinstimmt. Stimmt die IP-Adresse des Absenders nicht mit denen des SPF-Record überein, geht die Mail in das Greylisting.

- Automatisches Whitelisten für:

60Der Wert kann auf 60 Tage erhöht werden.

- Verzögerung:

- Vorgabe

2Minuten: Zeitraum, der dem sendenden Mailserver vorgegeben wird, um einen weiteren Zustellversuch vorzunehmen.

- Je nach Konfiguration des sendenden Mailservers kann sich die erneute Zustellung um weitaus mehr als den konfigurierten Zeitraum (Auslieferzustand 2 Minuten) verzögern - im Extremfall um mehrere Stunden. In diesem Falle können Sender bzw. Empfänger von besonders zeitkritischen E-Mails manuell in eine Whitelist eingetragen werden.

Positiv: Wird ein größerer Wert für Verzögerung von z.B.:

Positiv: Wird ein größerer Wert für Verzögerung von z.B.: 30Minuten gewählt, kann die Scan-Engine bei der erneuten Zustellung mit zwischenzeitlich aktualisierten Virensignaturen eine höhere Erkennungswahrscheinlichkeit bei neuen Outbreaks aufweisen.

Erweitert

- Greeting Pause

- Ein Ähnlich wie das Greylisting macht sich die Greeting Pause zu Nutze, dass in Spam-Bots das SMTP-Protokoll nicht zur Gänze implementiert ist. Damit lassen sich diese von regulären Mailservern zu unterscheiden.

Das Greeting ist eine Begrüßung, die vom Mailrelay an den sendenden Mailserver übermittelt wird.

Diese könnte z. B. so aussehen:220 firewall.foo.local ESMTP Ready

Bei vollständig implementiertem SMTP-Protokoll wird ein Mailserver diese Begrüßungszeile abwarten und auswerten, bevor er weitere SMTP-Kommandos sendet, um die Mailzustellung einzuleiten. Ein Spam-Bot wird sofort nach erfolgtem TCP-Handshake beginnen Kommandos zu senden. In diesem Fall wird das Mailrelay keine weiteren Kommandos entgegennehmen und die Verbindung abbrechen.

- HELO benötigt

- Ein Ist HELO aktiviert, wird vom SMTP Client gefordert seinen Namen zu nennen.

Sollte unbedingt aktiviert bleiben (Standard) Dieser Schalter existiert, um Abwärtskompatibilität zu gewähleisten.

- Recipient flooding verhindern

- Ein Viele Spammer versuchen, Spams an "erfundene" Mailempfänger einer Domain zuzustellen. Durch diese Massen können, aufgrund der verbrauchten Bandbreite, andere Internetverbindungen empfindlich gestört werden. Um dieses "Recipient Flooding" wirksam zu unterbinden, können Anfragen eines Hosts, der innerhalb kurzer Zeit eine definierte Anzahl fehlgeschlagener Zustellungsversuche (z. B. aufgrund von fehlgeschlagener E-MailAdressen Validierung) aufzuweisen hat, nur noch verzögert beantwortet werden. (Default: 2 Versuche)

- Empfängerbeschränkung aktivieren

- Ein Die Option blockiert Mails, die mehr als eine definierte Anzahl Empfängeradressen aufweisen (Default: 25 Empfänger).

- Verbindungslimit aktivieren

- Ein Hier kann eingestellt werden, wie viele Verbindungen das Mailrelay pro Sekunde annimmt (Default: 5).

Für bekannte Mailserver können von dieser Limitierung ausgenommen werden. Das Verbindungslimit wirkt möglichen DDOS-Attacken entgegen..

- Rate Kontrolle aktivieren

- Ein Möglichen DOS-Attacken wird durch die Rate Kontrolle entgegengewirkt.

Sollen ausgehende Emails ebenfalls über das Mailrelay der UTM gesendet werden, sollten für die entsprechenden Mailserver hinzugefügt werden.

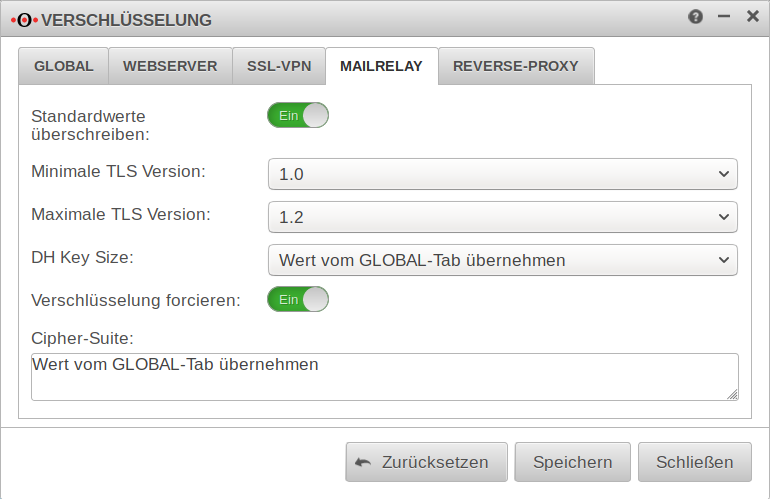

Verschlüsselung

Unter Mailrelay kann eingestellt werden, dass die Verschlüsselung forciert wird. Wenn diese Einstellung aktiviert, sind nur noch verschlüsselte Verbindungen zum Mailrelay möglich und auch die Client Verbindung, die das Mailrelay zu einem Mailserver aufbaut ist verschlüsselt.

Wenn die Gegenstelle keine Verschlüsselung unterstützt, wird die Verbindung abgebrochen. Das normale Verhalten eines Mailservers wäre, das er als Fallback eine unverschlüsselte Verbindung zu lässt. Das ist dann nicht mehr möglich. Das forcieren der Verschlüsselung wirkt den Spam Mails entgegnen.

- Standardwerte überschreiben:

- Ein

- Verschlüsselung forcieren:

- Ein

Alle übrigen Einstellungen können unverändert bleiben.

Übernehmen der Einstellungen mit .

Mailfilter

Unter sollten verschieden Filterregeln angepasst werden:

Filterregel "ist als Spam klassifiziert

- Spam_SMTP

- Default: Filterkriterien: Protokoll ist "SMTP" und ist als Spam klassifiziert. Ausführen: E-Mail in Quarantäne nehmen.

Mail-Server oder Absender deren E-Mails als SPAM klassifiziert werden, sind in der Vergangenheit als SPAM-Quelle aufgefallen. E-Mails von diesen Systemen sollte auf gar keinen Fall angenommen werden.

Die Annahme solcher E-Mails (auch wenn diese danach in Quarantäne genommen werden) macht die E-Mail-Domäne für potentielle SPAM- und Viren-Versender nur interessanter.

Securepoint empfiehlt, dass diese Mails abgelehnt werden.

Filterregel bearbeiten: Aktion ausführen:

- Spam_POP3-Proxy

- Default: Filterkriterien: Protokoll ist "POP3" und ist als Spam klassifiziert. Ausführen: E-Mail im Betreff markieren mit [Marked as spam]

Securepoint empfiehlt, dass diese Mails in Quarantäne genommen werden. Bei Verwendung des POP3-Proxys dürfen Mails nicht abgelehnt werden!

Bei Verwendung des POP3-Proxys dürfen Mails nicht abgelehnt werden!

Filterregel bearbeiten: Aktion ausführen:

- Possibly_Spam

- Default: Filterkriterien: ist als verdächtig eingestuft. Ausführen: E-Mail im Betreff markieren mit [Marked as possibly spam]

E-Mails die als verdächtig eingestuft werden enthalten verdächtige Muster und Inhalte und sollten nicht in die Mailbox des Users zugestellt werden.

Securepoint empfiehlt, dass diese Mails in Quarantäne genommen werden.

Filterregel bearbeiten: Aktion ausführen:

- Virus

- Default: Filterkriterien: enthält einen Virus. Ausführen: zutreffenden Inhalt filtern

Würde ich so lassen!

Die Annahme solcher E-Mails (auch wenn diese danach in Quarantäne genommen werden) macht die E-Mail-Domäne für potentielle SPAM- und Viren-Versender nur interessanter. Securepoint empfiehlt, dass diese Mails abgelehnt werden. Bei der Verwendung des Transparenten POP3-Proxys oder des Mail-Connectors darf diese Option nicht verwendet werden! Hier empfielt sich die Option in Quarantäne nehmen

- Filter_Extensions

- Default: Filterkriterien: mit Inhalt dessen "FILENAME endet auf ade, adp, bat, chm, cmd, com, cpl, exe, hta, ins, isp, jar, js, jse, lib, lnk, mde, msc, msi, msp, mst, nsh, pif, scr, sct, shb, sys, vb, vbe, vbs, vxd, wsc, wsf, wsh". Ausführen: zutreffenden Inhalt filtern

Die aktuelle Gefährdungslage macht deutlich, dass Standard-Verfahren im Kampf gegen Malware nicht mehr mithalten können. Potentiell gefährliche Dokumente sollten nicht in die Mailbox des Users zuzustellen. Die Identifizierung der Dokumente erfolgt dabei über MIME-Types und Dateiendungen.

Kann bei Bedarf ergänzt werden.

Securepoint empfiehlt, dass diese Mails in Quarantäne genommen werden.

Filterregel bearbeiten: Aktion ausführen:

Bulk_Mail- E-Mails die als BULK eingestuft sind, werden aktuell massenhaft versendet und sollten nicht in die Mailbox des Users zugestellt werden. Dies könnten z. B. die ersten E-Mails einer neuen SPAM-Welle sein.

Securepoint empfiehlt, dass diese Mails in Quarantäne genommen werden.

Anlegen einer neuen Regel:

RegelnameBulk_Mail

Wenn eine E-Mail eingeht:

Aktion ausführen:

URL_Filter- E-Mails die eine gefährliche URL enthalten sollten nicht angenommen werden und nicht in die Mailbox des Users zugestellt werden. Bitte dazu die Einstellungen des URL-Filters beachten.

Securepoint empfiehlt, dass bei diesen Mails der zutreffende Inhalt entfernt wird. Ist das so?

Anlegen einer neuen Regel:

RegelnameURL_Filter

Wenn eine E-Mail eingeht:

Aktion ausführen:

Word_Mime- Damit Word-Dokumente anhand des MIME-Types gefiltert werden, wird eine neue Regel benötigt.

Securepoint empfiehlt, dass Mails mit Office-Dokumenten im Anhang vorläufig Quarantäne genommen und nach 30 Minuten erneut gefiltert werden!

Anlegen einer neuen Regel:

RegelnameWord_Mime

Wenn eine E-Mail eingeht:

In der Klick-Box können nun MIME_Typen ausgewählt werden. Als Inhalt kann diese Liste eingetragen werden.application/msword,application/vnd.openxmlformats-officedocument.wordprocessingml.document,application/vnd.openxmlformats-officedocument.wordprocessingml.template,application/vnd.ms-word.document.macroEnabled.12,application/vnd.ms-word.template.macroEnabled.12

Aktion ausführen:

Excel-Dokumente auf Basis des MIME-Types

Damit Excel-Dokumente anhand des MIME-Types gefiltert werden, wird eine neue Regel benötigt.

- und mit Inhalt dessen

- MIME-Typ

- enthält

Als Inhalt kann diese Liste eingetragen werden.

application/vnd.ms-excel,application/vnd.openxmlformats-officedocument.scodeadsheetml.sheet,application/vnd.openxmlformats-officedocument.scodeadsheetml.template,application/vnd.ms-excel.sheet.macroEnabled.12,application/vnd.ms-excel.template.macroEnabled.12,application/vnd.ms-excel.addin.macroEnabled.12,application/vnd.ms-excel.sheet.binary.macroEnabled.12

Office-Dokumente auf Basis der Dateiendung

Damit Office-Dokumente anhand der Dateiendung gefiltert werden, wird eine neue Regel benötigt.

- und mit Inhalt dessen

- Dateiname

- endet auf

Als Inhalt kann diese Liste eingetragen werden.

doc,dot,docx,docm,dotx,dotm,docb,xls,xlsx,xlt,xlm,xlsb,xla,xlam,xll,xlw,ppt,pot,pps,pptx,pptm,potx,potm,ppam,ppsx,ppsm,sldx,sldm,pub

Komprimierte Dateien auf Basis des MIME-Type

Damit Komprimierte Dateien anhand des MIME-Types gefiltert werden, wird eine neue Regel benötigt.

- und mit Inhalt dessen

- MIME-Typ

- enthält

Als Inhalt kann diese Liste eingetragen werden.

application/x-zip-comcodessed,application/zip

Komprimierte Dateien auf Basis der Endung

Damit Komprimierte Dateien anhand der Dateiendung gefiltert werden, wird eine neue Regel benötigt.

- und mit Inhalt dessen

- Dateiname

- endet auf

Als Inhalt kann diese Liste eingetragen werden.

zip,7z,ace,arj,cab,zz,zipx

Ausführbare Dateien auf Basis der Endung

Damit Ausführbare Dateien anhand der Dateiendung gefiltert werden, wird eine neue Regel benötigt.

- und mit Inhalt dessen

- Dateiname

- endet auf

Als Inhalt kann diese Liste eingetragen werden.

exe,com,bat,cmd,msc,hta,pif,scf,scr,vbs,msi

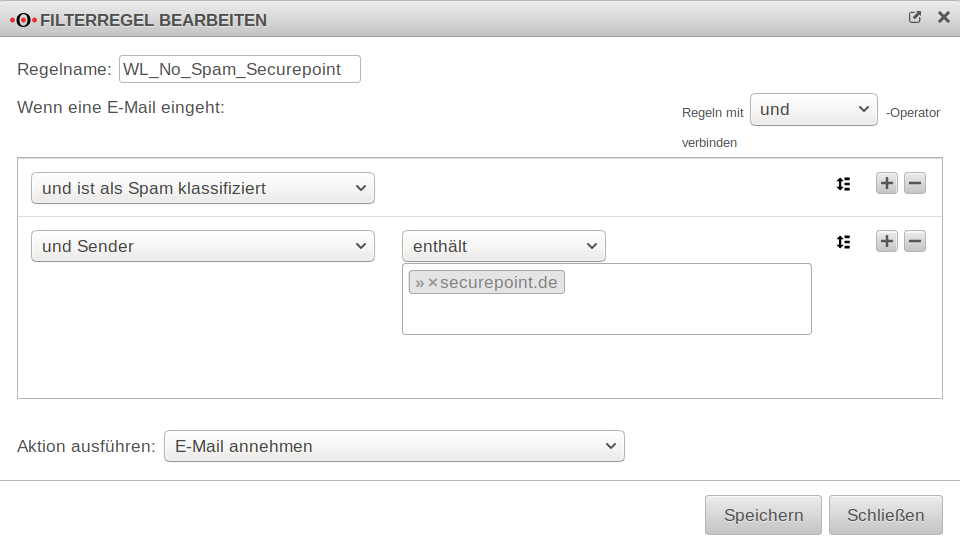

Whitelist Ausnahme Regeln erstellen

Diese muss folgende Merkmale enthalten:

- Protokoll ist SMTP

- Mail ist als Spam klassifiziert

- Sender enthält securepoint.de

Als Aktion wird dann ausgewählt, dass diese E-Mails angenommen werden sollen.

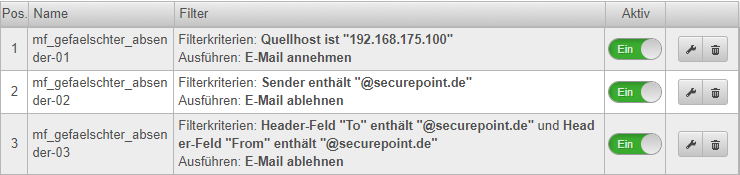

Gefälschter Absender

Damit E-Mails mit gefälschten Absender nicht angenommen werden, empfehlen wir drei Filterregeln nach folgenden Beispielen zu erstellen.

Diese Regeln sollten in der Reihenfolge ganz oben stehen.

Mehrere E-Mail-Server können durch ein Komma getrennt werden.

URL-Filter Kategorien

Die folgenden Kategorien sollten in die Liste des URL-Filter mit aufgenommen werden.

Danger

Diese Kategorie enthält URLs welche Schadsoftware verbreitet und Phishing Seiten enthält

Porno und Erotik

Diese Kategorie enthält URLs die Pornographische Inhalte bereitstellen.

Hacking

Diese Kategorie enthält URLs die auf Anleitungen zum Bauen von Schadsoftware und Hacking bereitstellen.

Durch das Kicken auf ![]() wird die Filterregel hinzugefügt.

wird die Filterregel hinzugefügt.

Einstellungen -> Spamreport

Der Spamreport kann in bestimmten Intervallen die E-Mail Benutzer über von der UTM gefilterte, geblockte oder in Quarantäne genommene E-Mails informieren. Dieser Report kann entweder an einem bestimmten Wochentag oder Täglich, zu einer bestimmten Uhrzeit versendet werden. Damit der Report den E-Mail Benutzer auch erreicht, ist es notwendig, dass sich dieser in einer Gruppe befindet, die die Berechtigung Spamreport beinhaltet und das seine E-Mail Adresse hinterlegt ist.

Hinweise

Folgende Wiki-Artikel können bei der Einrichtung hilfreich sein.