Installation von Anwendungen über Android Packages (APKs) außerhalb des Google Play Stores

Letzte Anpassung: 11.2024

Neu:

- Screenshots und Layout aktualisiert

- Neuer Abschnitt Fehlermeldung / Troubleshooting

Insecure Key Size - Screenshots aktualisiert

notemptyDieser Artikel bezieht sich auf eine Beta-Version

notemptyApps im Play Store durchlaufen eine Überprüfung durch Google.

APKs ohne diese Überprüfung stellen ein erhebliches Sicherheitsrisiko dar. Sei es durch gezielten Schadcode, der durch die Installation aus unbekannten Quellen ungeprüft auf dem Gerät landet oder auch nur durch schlechten Code, der unbekannte Sicherheitslücken enthält.

Installationsvarianten

Installation per Sideloading (nicht empfohlen!)

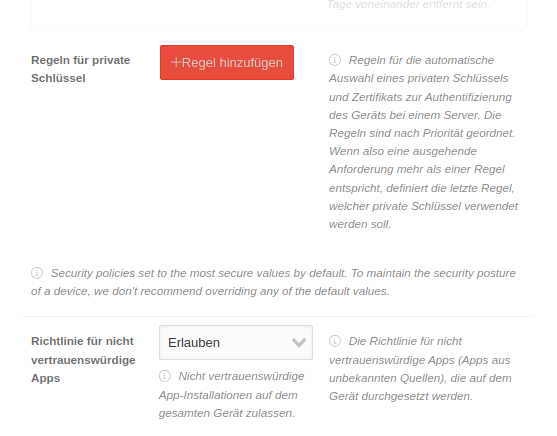

- Profil öffnen → Reiter Einschränkungen:

- Richtlinie für nicht vertrauenswürdige Apps → "Erlauben"

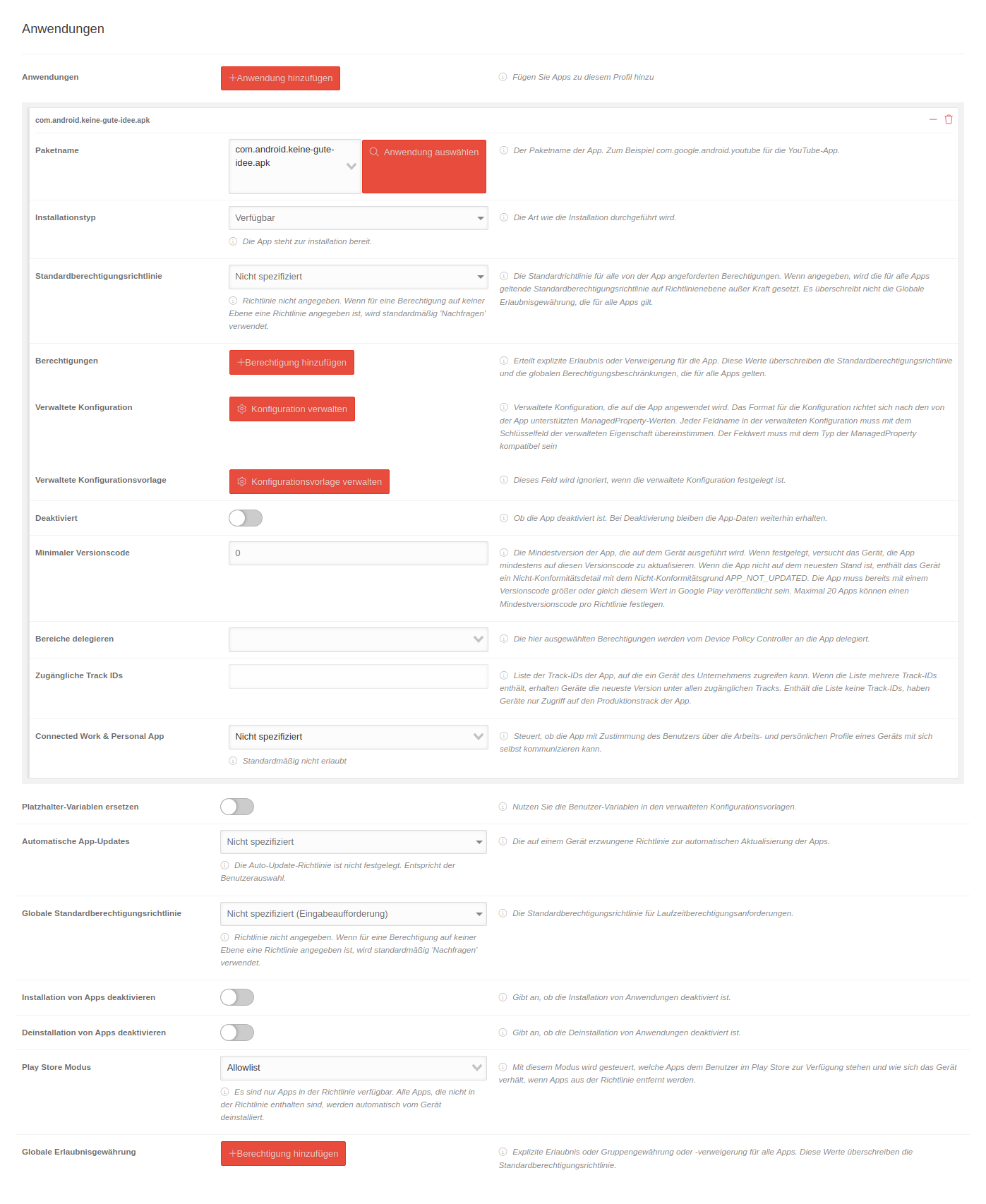

- Reiter Anwendungen (wenn Play Store Modus auf Zulassungsliste)

- Paketnamen hinzufügen

- Installationstyp Verfügbar oder Installation erzwingen

- APK manuell auf den Geräten installieren

- Richtlinie für nicht vertrauenswürdige Apps → "Nicht Erlauben"

- Kein Review durch Google → Keine Qualitätssicherung

- Google Play Protect prüft auf (bekannte) potenziell schädliche Funktionen. Änderungen am ursprünglichen Quellcode werden jedoch nicht erkannt.

- Kein Update-Kanal → Neue Versionen müssen erneut manuell installiert werden

- Jedes Gerät muss einzeln in die Hand genommen werden

Private Apps

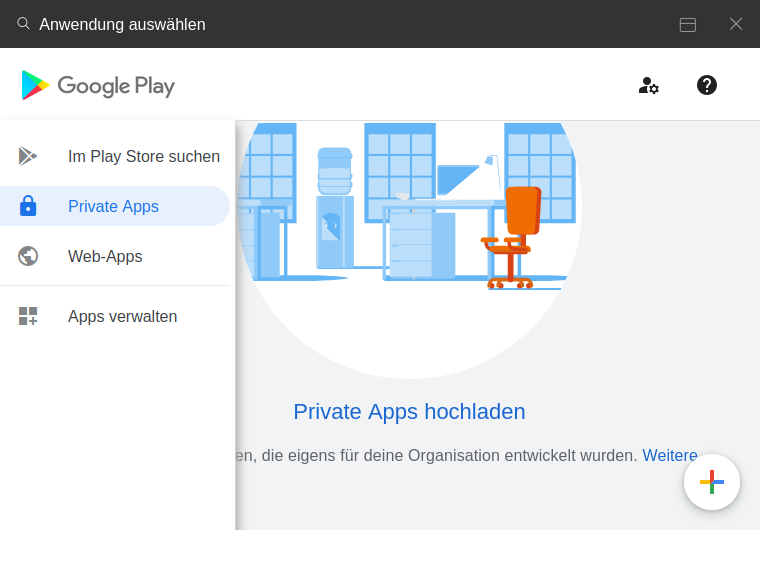

- Profil öffnen

- Reiter Anwendungen

- Anwendung hinzufügen

- Schaltfläche Anwendung auswählen (Google Play Store Dialog öffnet sich)

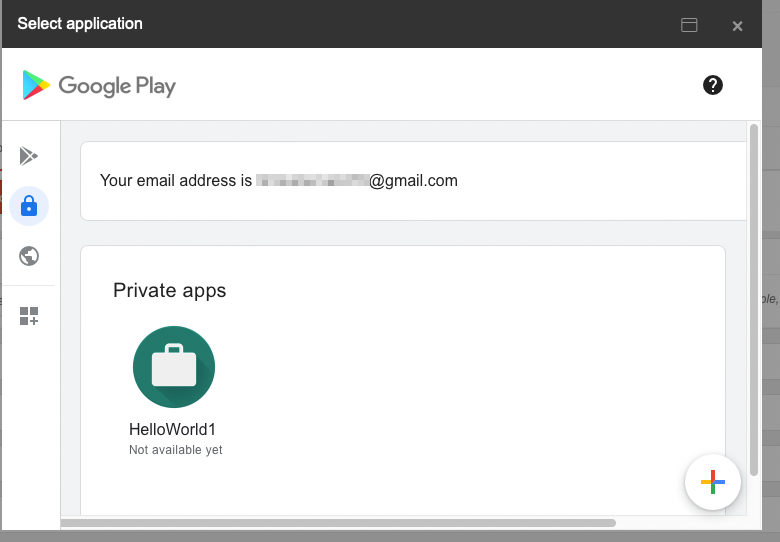

- Menü linke Seite: private Apps

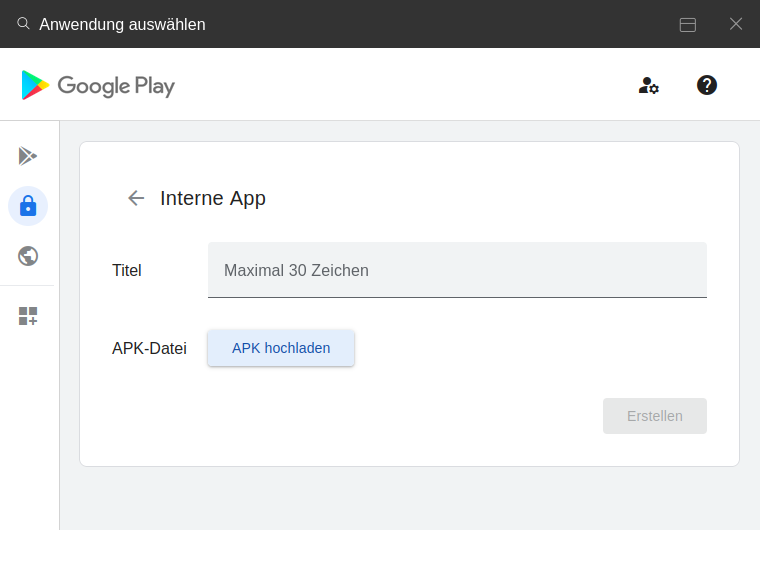

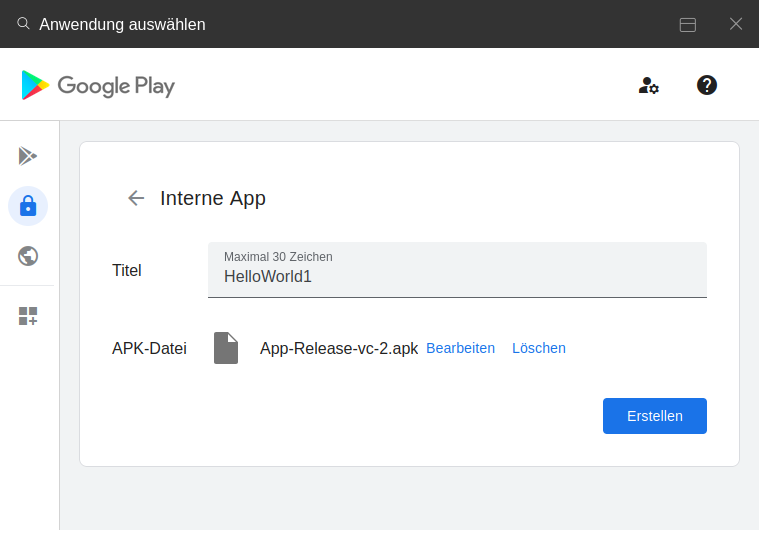

- Private App hochladen

→ Hoher Entwickleraufwand: Für jeden Kunden muss eine eigene APK existieren

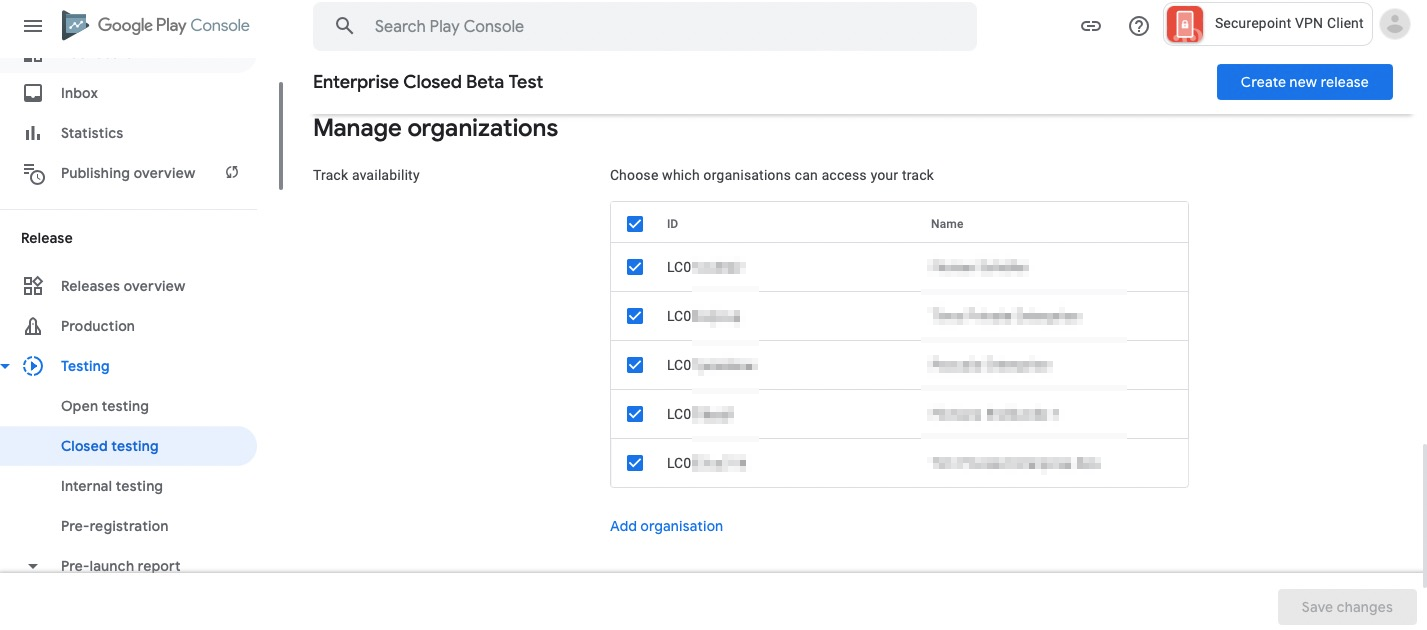

per closedTrack in Kooperation mit dem Entwickler

Google sieht explizit die Verwendung von Closed Tracks nicht nur für Beta-Versionen mit einem geschlossenen Kreis von Testern vor, sondern auch "… customers may need more granular control over which versions of an app reaches end users." Managed Google Play Help Dieses Verfahren bietet folgende Vorteile:

| Voraussetzungen (entwicklerseitige Schritte) |  | ||

|---|---|---|---|

| |||

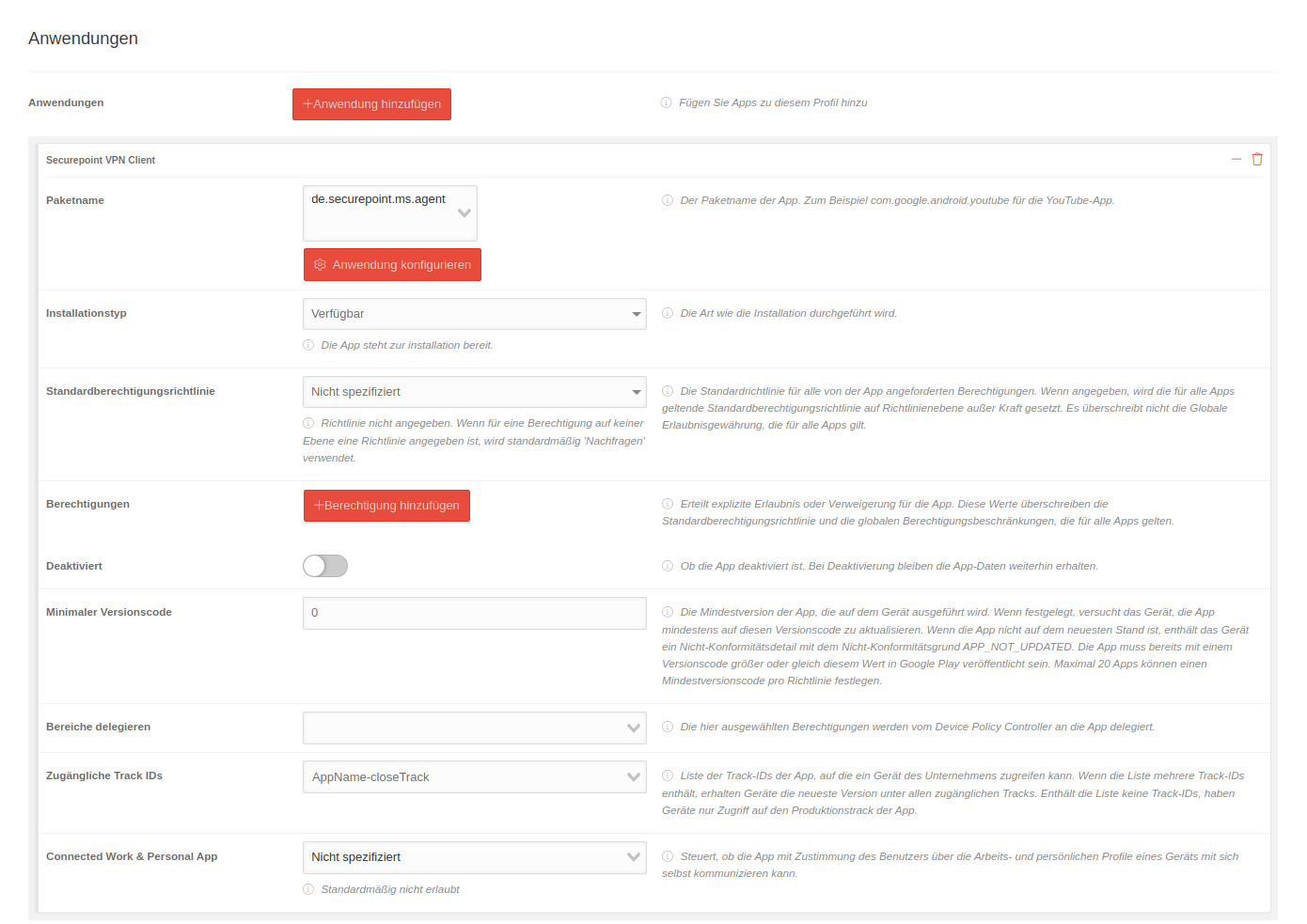

Unified Security Portal → Profil öffnen → Reiter Anwendungen | |||

| Anwendungen | Anwendung hinzufügen |  | |

| Paketname | de.securepoint.ms.agent | Paketnamen hinzufügen (muss durch den App-Entwickler mitgeteilt werden) | |

| Installationstyp | Verfügbar Installation erzwingen |

Geeigneten Installationstyp wählen: Verfügbar oder Installation erzwingen | |

| Zugängliche Track IDs | AppName-closedTrack |

| |

Fehlermeldung / Troubleshooting

| Fehlermeldung | Ursache | Lösung |

|---|---|---|

| APK has been signed with an insecure key size | Google stuft die Schlüssellänge als zu unsicher ein | Google verlangt eine Schlüssellänge von mindestens 2048 Bit. Neuen Schlüssel mit mindestens dieser Bitlänge erstellen. |