Letzte Anpassung zur Version: 2.8 (08.2025)

- Neue Option: Split-DNS für neue und vorhandene Core-UTMs

- Mehrere Core-UTMs sind möglich

- Core-UTMs können als DNS-Server verwendet werden

- Screenshots aktualisiert

notemptyDieser Artikel bezieht sich auf eine Beta-Version

notemptyVPN-Konfigurationen in der USC erfordern eine UTM v14.0 oder höher.

Diese Version ist derzeit nur als Reseller Preview verfügbar

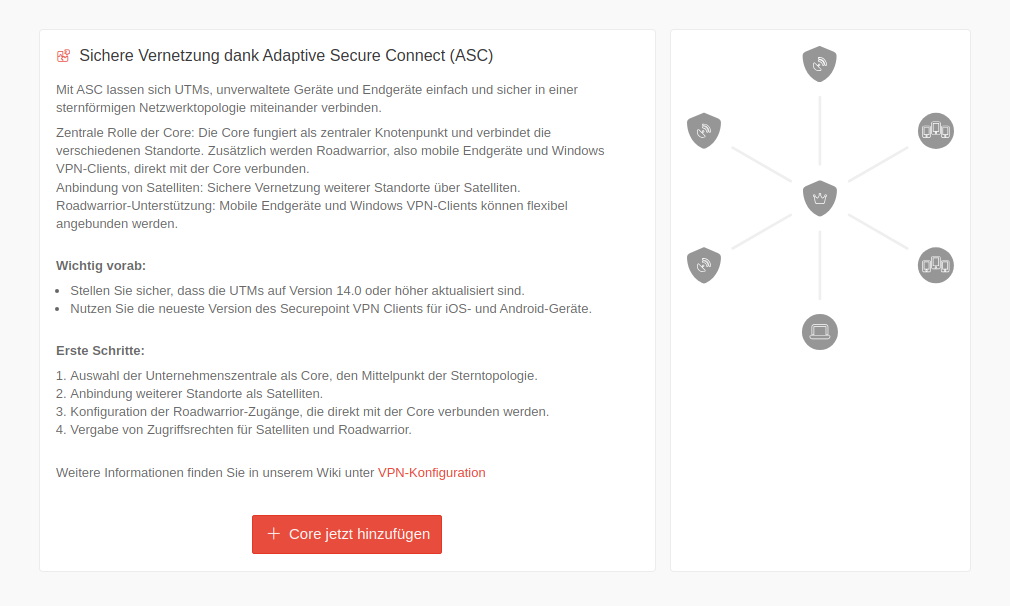

Core-UTM hinzufügen

| ||||||||||||||||

| Es ist möglich mehrere Core-UTMs zu haben. Jede Core-UTM wird in eine Topologie Topology 1 zugeordnet Default Bezeichnung und es wird durchnummeriert

Soll eine weitere Core-UTM und damit eine weitere Topologie hinzugefügt werden geschieht dies mit der Schaltfläche Topologie hinzufügen

| ||||||||||||||||

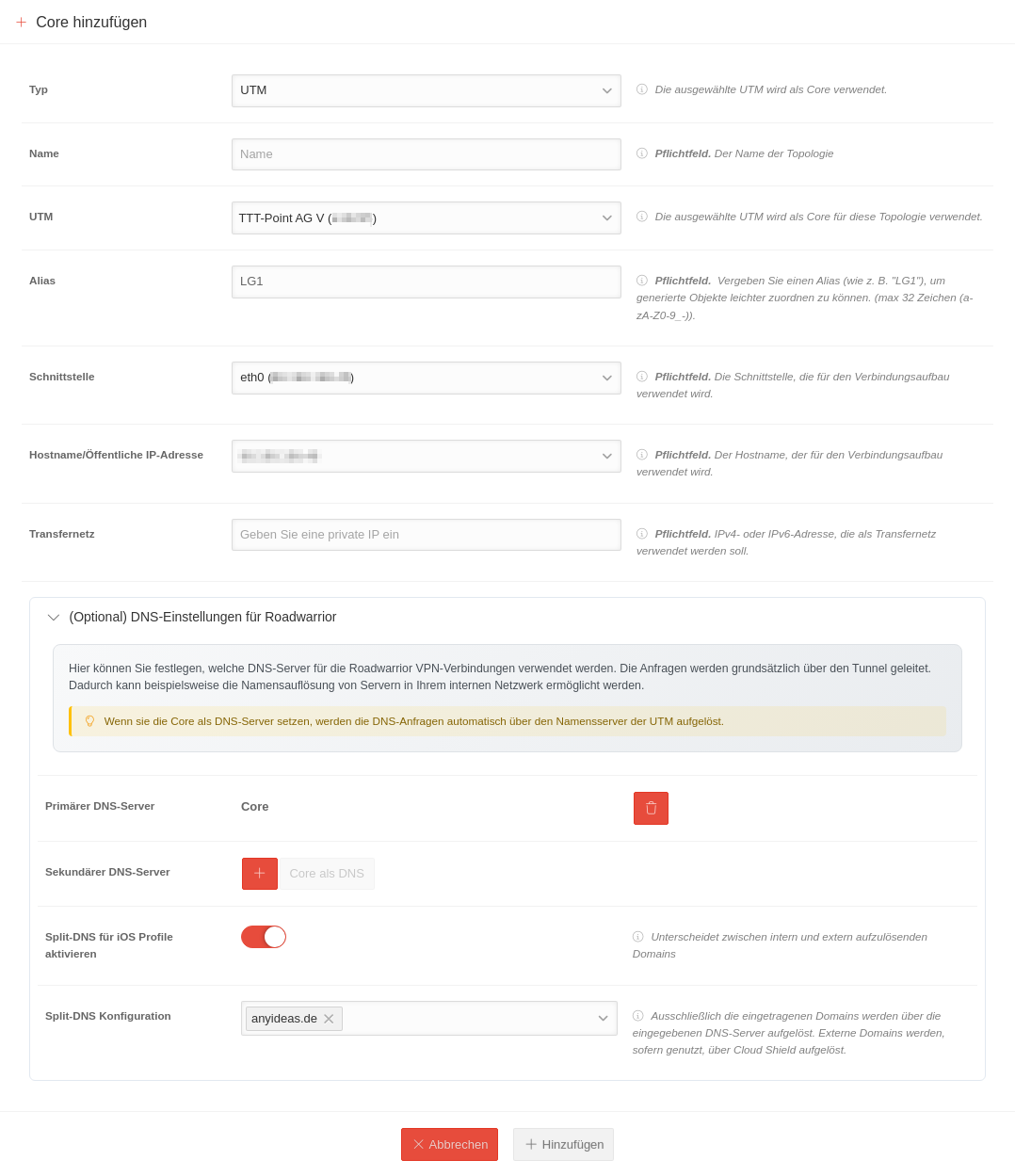

| Beschriftung | Wert | Beschreibung |  | |||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Name | Name | Name der Topologie | ||||||||||||||

| UTM | TTT-Point AG V | Liste an verfügbaren UTMs, die als Core-UTM ausgewählt werden können. Es stehen ausschließlich die UTMs zur Auswahl, die über eine öffentliche IP-Adresse verfügen, mit dem Portal verbunden und online sind. UTMs, die mit dem Portal verbunden sind, aber offline sind, oder deren Version nicht kompatibel sind, werden im Listenabschnitt nicht verfügbar aufgelistet. Die nächsten Schritte werden erst nach der Auswahl einer UTM eingeblendet. | ||||||||||||||

| Alias Pflichtfeld |

LG1 | Es muss ein Alias für die Core-UTM vergeben werden, um generierte Objekte dieser UTM zuordnen zu können. | ||||||||||||||

| Schnittstelle | eth0 (203.113.0.113) | Die Schnittstelle der Core-UTM, die für den Verbindungsaufbau verwendet werden soll. Per Default wird die erste Schnittstelle, die mit dem Internet verbunden ist, verwendet. | ||||||||||||||

| Hostname / Öffentliche IP-Adresse | 203.113.0.113 | Der Hostname, oder die öffentliche IP-Adresse, die für den Verbindungsaufbau verwendet wird. Per Default wird die öffentliche IP-Adresse der Internetschnittstelle der UTM verwendet. | ||||||||||||||

| Transfernetz | 192.168.20.0/24 | Private IPv4- oder IPv6-Adresse, die als Transfernetz verwendet werden soll. | ||||||||||||||

| Primärer DNS-Server (Optional) | DNS-Server hinzufügen | Es können hier DNS-Server im Netzwerk der Core-UTM ausgewählt werden, damit die Namensauflösung für die Roadwarrior-Clients funktioniert. Es werden in den Roadwarrior-Pools automatisch Regeln angelegt. | ||||||||||||||

| Netzwerkobjekt | Bitte wählen Sie ein Netzwerkobjekt aus | Auswahl eines Netzwerkobjektes, das einem DNS-Server zugeordnet ist. | ||||||||||||||

Falls kein passendes Netzwerkobjekt vorhanden ist, kann über die Hinzufügen-Schaltfläche ein neues angelegt werden.

| ||||||||||||||||

| Dienst | Auswahl des Dienstes bzw. der Dienstgruppe, die DNS ermöglicht macht. | |||||||||||||||

Falls kein passender Dienst vorhanden ist, kann über die Hinzufügen-Schaltfläche ein neuer angelegt werden.

| ||||||||||||||||

| Split-DNS für iOS Profile aktivieren Wird erst eingeblendet, wenn ein DNS-Server ausgewählt wurde notemptyNeu ab: 2.8 |

Wenn aktiviert kann Split-DNS für iOS Profile verwendet werden.

Es wird zwischen internen und externen aufzulösenden Domains unterschieden. | |||||||||||||||

| Split-DNS Konfiguration Wird erst eingeblendet, wenn Split-DNS für iOS Profile aktiviert ist notemptyNeu ab: 2.8 |

Domains hinzufügen |

| ||||||||||||||

| Mit der Schaltfläche DNS hinzufügen wird der DNS-Server hinzugefügt. | ||||||||||||||||

| Fügt die UTM als Core-UTM hinzu. Erst wenn alle Einträge ausgefüllt sind, wird die Schaltfläche UTM hinzufügen aktiv. | ||||||||||||||||

| Anschließend muss mit der Schaltfläche Veröffentlichen diese Konfiguration nutzbar gemacht werden. | ||||||||||||||||

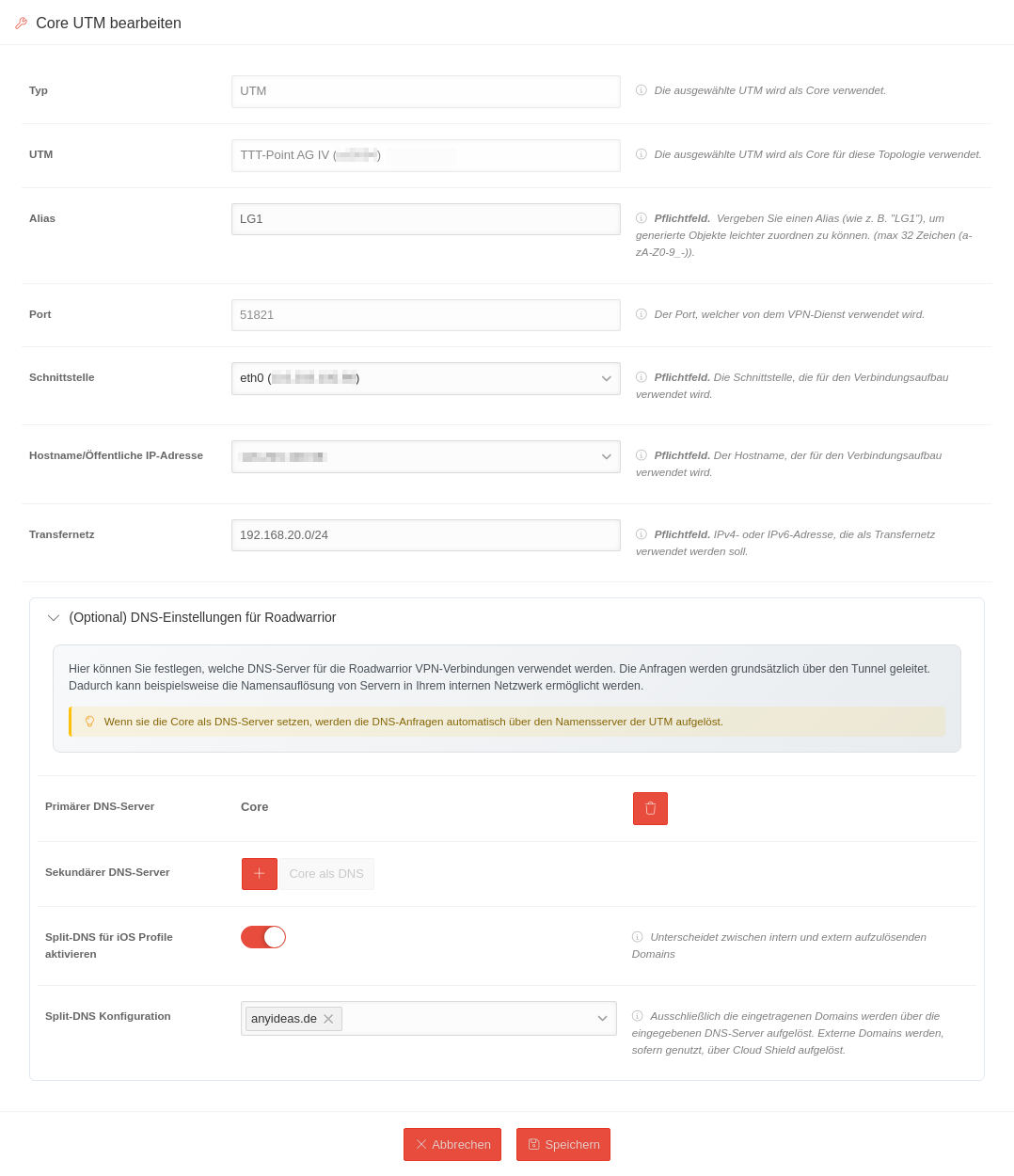

Core-UTM bearbeiten

| Eine aktive, verbundene Core-UTM lässt sich über die Schraubenschlüssel-Schaltfläche bearbeiten. | ||||||||||||||||

| Beschriftung | Wert | Beschreibung |  | |||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Name | Name | Name der Topologie | ||||||||||||||

| UTM | TTT-Point AG IV | Die UTM, die als Core-UTM dient, kann nachträglich nicht geändert werden. | ||||||||||||||

| Alias Pflichtfeld |

LG1 | Es muss ein Alias für die Core-UTM vergeben werden, um generierte Objekte dieser UTM zuordnen zu können. | ||||||||||||||

| Port | 51820 | Anzeige des Ports, der vom VPN-Dienst verwendet wird. Kann nicht geändert werden. | ||||||||||||||

| Schnittstelle | eth0 (203.113.0.113) | Die Schnittstelle, die für den Verbindungsaufbau verwendet wird. | ||||||||||||||

| Hostname / Öffentliche IP-Adresse | 203.113.0.113 | Der Hostname bzw. die öffentliche IP-Adresse, die für den Verbindungsaufbau verwendet wird. | ||||||||||||||

| Transfernetz | 192.168.20.0/24 | IPv4- oder IPv6-Adresse, die als Transfernetz verwendet werden soll. | ||||||||||||||

| Primärer DNS-Server (Optional) | DNS-Server hinzufügen | Es können hier DNS-Server im Netzwerk der Core-UTM ausgewählt werden, damit die Namensauflösung für die Roadwarrior-Clients funktioniert. Es werden in den Roadwarrior-Pools automatisch Regeln angelegt. |

| |||||||||||||

| Netzwerkobjekt | Bitte wählen Sie ein Netzwerkobjekt aus | Auswahl eines Netzwerkobjektes, das einem DNS-Server zugeordnet ist. | ||||||||||||||

Falls kein passendes Netzwerkobjekt vorhanden ist, kann über die Hinzufügen-Schaltfläche ein neues angelegt werden.

| ||||||||||||||||

| Dienst | Auswahl des Dienstes bzw. der Dienstgruppe, die DNS ermöglicht macht. | |||||||||||||||

Falls kein passender Dienst vorhanden ist, kann über die Hinzufügen-Schaltfläche ein neuer angelegt werden.

| ||||||||||||||||

| Mit der Schaltfläche DNS hinzufügen wird der DNS-Server hinzugefügt. | ||||||||||||||||

| Split-DNS für iOS Profile aktivieren Wird erst eingeblendet, wenn ein DNS-Server ausgewählt wurde notemptyNeu ab: 2.8 |

Wenn aktiviert kann Split-DNS für iOS Profile verwendet werden.

Es wird zwischen internen und externen aufzulösenden Domains unterschieden. | |||||||||||||||

| Split-DNS Konfiguration Wird erst eingeblendet, wenn Split-DNS für iOS Profile aktiviert ist notemptyNeu ab: 2.8 |

Domains hinzufügen |

| ||||||||||||||

| Anschließend muss mit der Schaltfläche Veröffentlichen diese Konfiguration nutzbar gemacht werden. | ||||||||||||||||