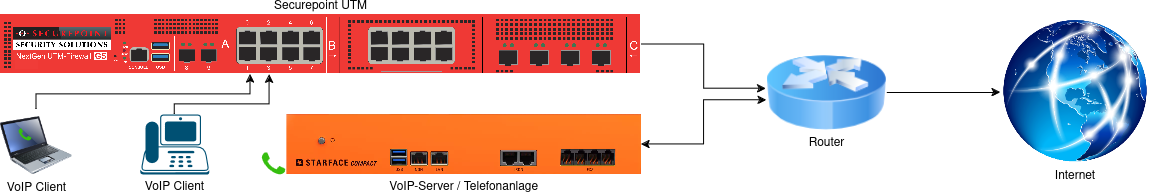

Beispielszenarien zur VoIP Konfiguration mit der Securepoint UTM

Neuer Artikel: 09.2025

Dieser Artikel bezieht sich auf eine Beta-Version

-

Vorbemerkung

FAQs zur Fehlerbehandlung und z.B. anderen Protokoll Optionen (udp ohne SIP Helper, TCP mit SIP-Helpern) finden sich in einem eigenen Artikel.

Router mit integrierter Telefonanlage

Beispielszenario 1: Router mit integrierter Telefonanlage

- Der Router (z. B. Fritz!Box) benötigt eine Route für die zu erreichenden Netzwerke hinter der Firewall Hinweis

Dieser Abschnitt beinhaltet Beschreibungen der Software von Drittanbietern und basiert auf dem Stand zum Zeitpunkt der Erstellung dieser Seite.

Änderungen an der Benutzeroberfläche durch den Hersteller sind jederzeit möglich und müssen in der Durchführung entsprechend berücksichtigt werden.

Alle Angaben ohne Gewähr.- Szenario:

- IP-Adresse der Fritz!Box im internen Netz: 192.168.178.1

- IP-Adresse der UTM im Netz zur Fritz!Box (z.B. A0, Zone external): 192.168.178.2

- Netz-IP des internen Netzes, in dem sich die VoIP-Clients befinden (z.B. A1, Zone internal-network): 192.168.175.0/24

- Beispiel Fritzbox:

- Menü Heimnetz → Netzwerk→ Reiter Netzwerkeinstellungen → Option weitere Einstellungen → Abschnitt Tabelle für statische Routen → Schaltfläche

- Schaltfläche

- IPv4-Netzwerk: 192.168.175.0

- Subnetzmaske: 255.255.255.0

- Gateway: 192.168.178.1

- Checkbox: IPv4-Route aktiv

- Schaltfläche Übernehmen

Hinweis

Dieser Abschnitt beinhaltet Beschreibungen der Software von Drittanbietern und basiert auf dem Stand zum Zeitpunkt der Erstellung dieser Seite.

Änderungen an der Benutzeroberfläche durch den Hersteller sind jederzeit möglich und müssen in der Durchführung entsprechend berücksichtigt werden.

Alle Angaben ohne Gewähr.- Szenario:

- IP-Adresse des Speedport im internen Netz: 192.168.2.1

- IP-Adresse der UTM im Netz zum Speedport (z.B. A0, Zone external): 192.168.2.2

- Netz-IP des internen Netzes, in dem sich die VoIP-Clients befinden (z.B. A1, Zone internal-network): 192.168.175.0/24

- Beispiel Speedport:

- Menü Heimnetz → Netzwerkeinstellungen → Routing

(Je nach Modell kann der Pfad leicht abweichen, z. B. "Erweiterte Einstellungen → Statische Routen") - Neue Route hinzufügen:

- Zielnetz: 192.168.175.0

- Subnetzmaske: 255.255.255.0

- Gateway: 192.168.2.1

- Schnittstelle:LAN

- Schaltfläche Übernehmen

- Menü Heimnetz → Netzwerkeinstellungen → Routing

- Szenario:

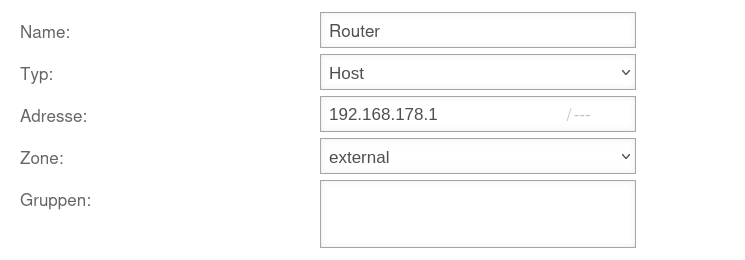

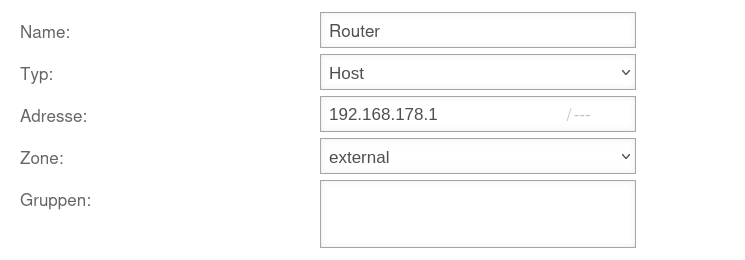

- Für den Router wird ein Netzwerkobjekt im Paketfilter angelegt

- Eine Regelgruppe wird erstellt, die möglichst oben im Regelwerk angelegt wird.

Wenn vorhanden, auto generierte Regeln in einer anderen Gruppe nachbauen und diese dann deaktivieren

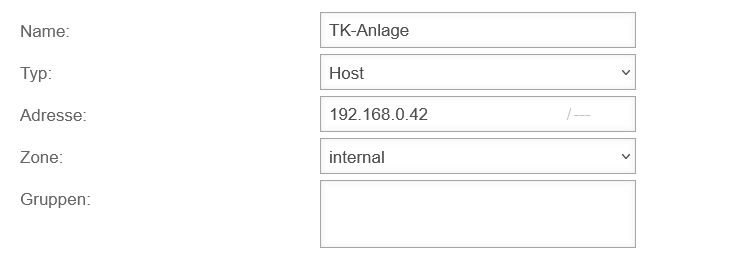

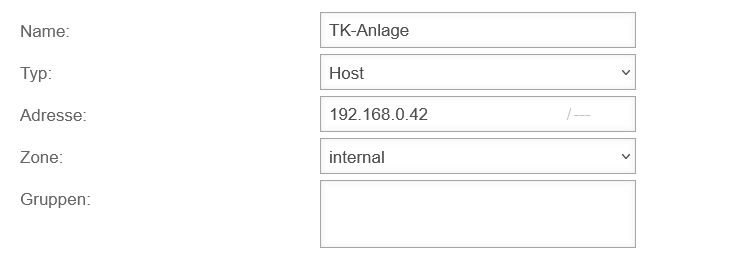

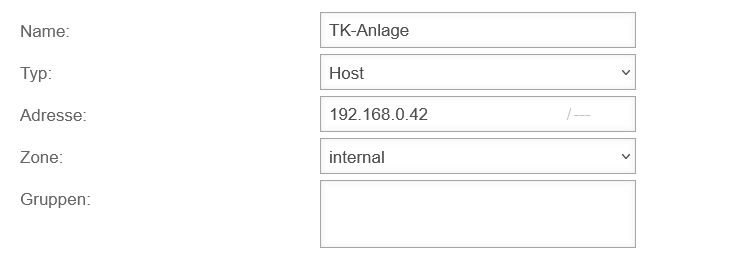

UTMbenutzer@firewall.name.fqdnFirewallNetzwerkobjekte

Abb.1

- Netzwerkobjekt für den Router erstellen unter Schaltfläche

UTMbenutzer@firewall.name.fqdnFirewallPaketfilter

Diese an oberste Position verschieben

Abb.2

- Unter Schaltfläche sollte eine Regelgruppe für die Paktefilter Regeln erstellt werden.

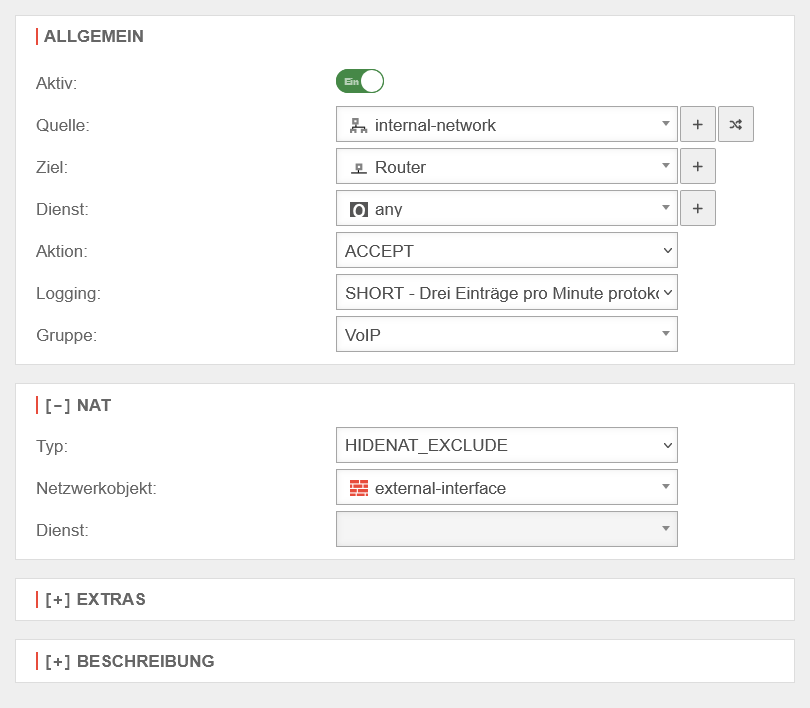

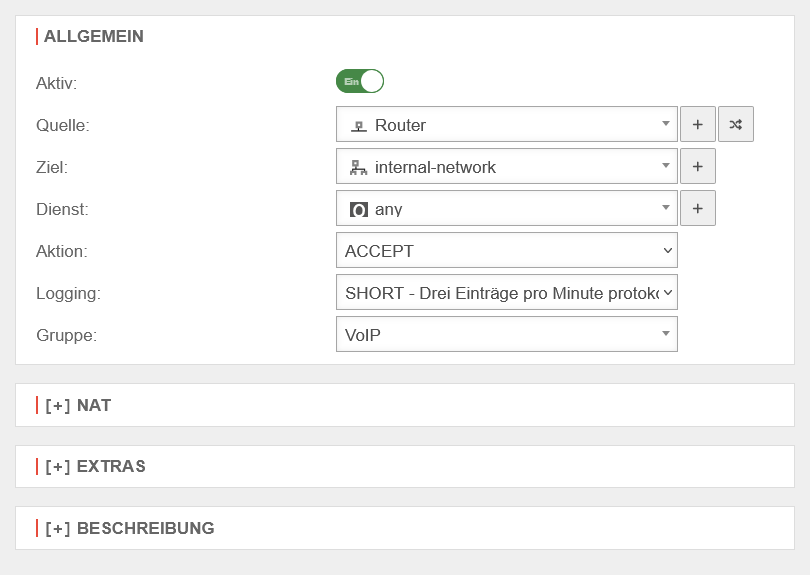

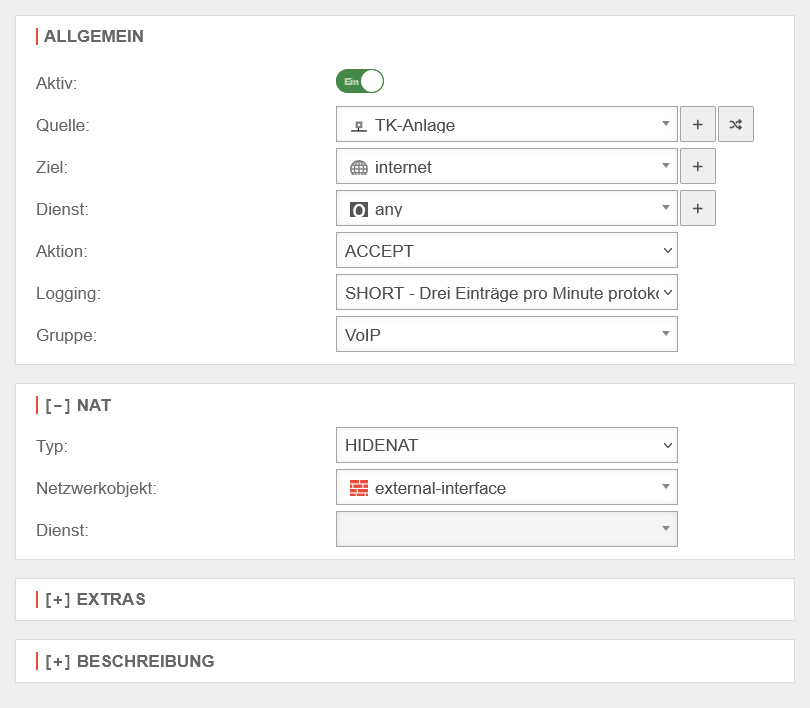

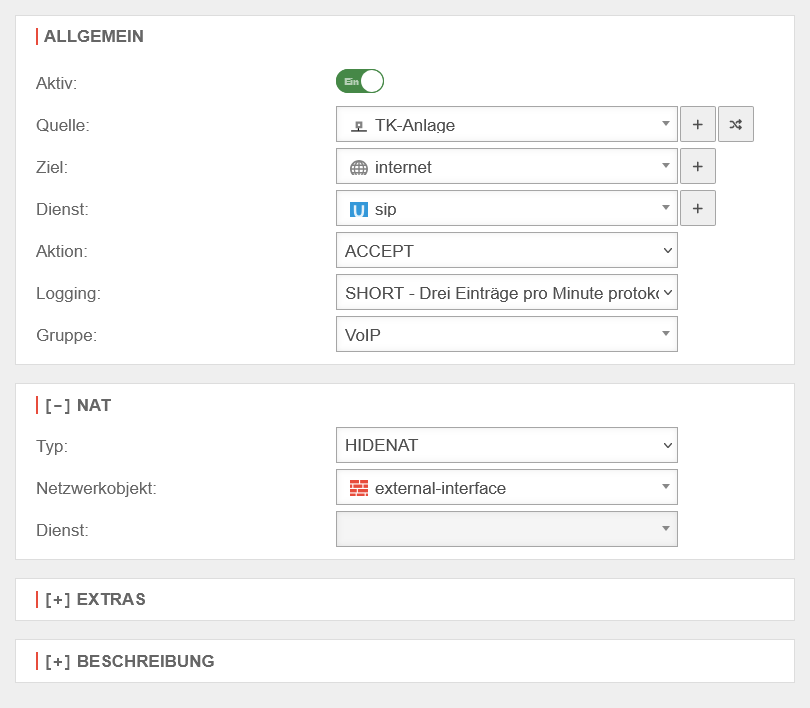

Übersicht der Regeln

| # | Quelle | Ziel | Dienst | NAT | Logging | Aktion | Aktiv | ||||

| 1 | HNE | ACCEPT | Ein | (Abb.3) | |||||||

| 2 | ACCEPT | Ein | (Abb.4) |

Telefonanlage und UTM im gleichen Netz an einem Router

Beispielszenario 2: Telefonanlage und UTM im gleichen Netz an einem Router

notempty

Diese Konfiguration sollte unbedingt vermieden werden! Lassen sich keine Routen in der Telefonanlage hinterlegen kommt es mit hoher Wahrscheinlichkeit zu asynchronem Routing.

Die Telefonanlage sollte am besten in einem eigenen Netz hinter die Firewall gebaut werden. Dann gilt Beispielszenario 3.

Die Telefonanlage sollte am besten in einem eigenen Netz hinter die Firewall gebaut werden. Dann gilt Beispielszenario 3.

Mit Regeln auf Telefonanlage

Beispielszenario 2a: Mit Regeln auf Telefonanlage

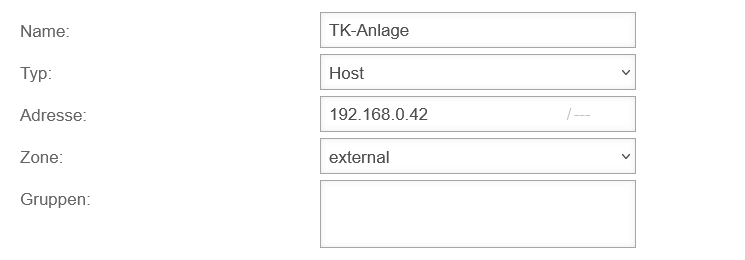

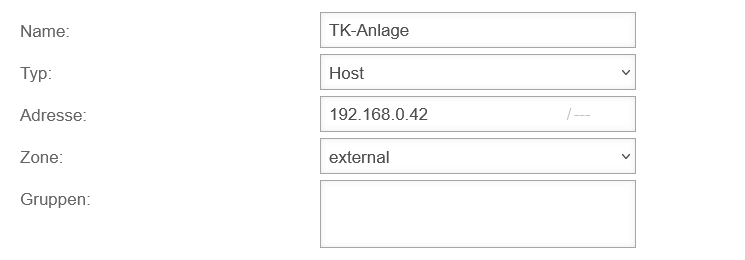

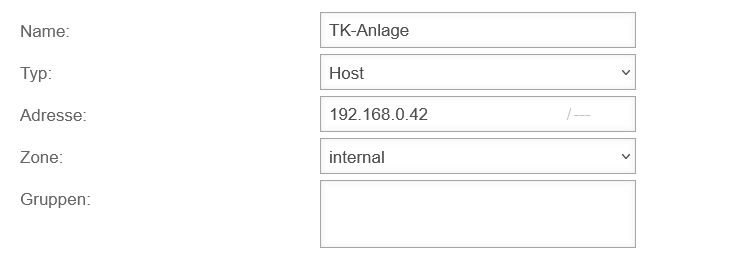

UTMbenutzer@firewall.name.fqdnFirewallNetzwerkobjekte

Abb.1

- Es muss ein Netzwerkobjekt für die TK-Anlage unter Schaltfläche erstellt werden

UTMbenutzer@firewall.name.fqdnFirewallPaketfilter

Diese an oberste Position verschieben

Abb.2

- Unter Schaltfläche sollte eine Regelgruppe für die Paktefilter Regeln erstellt werden.

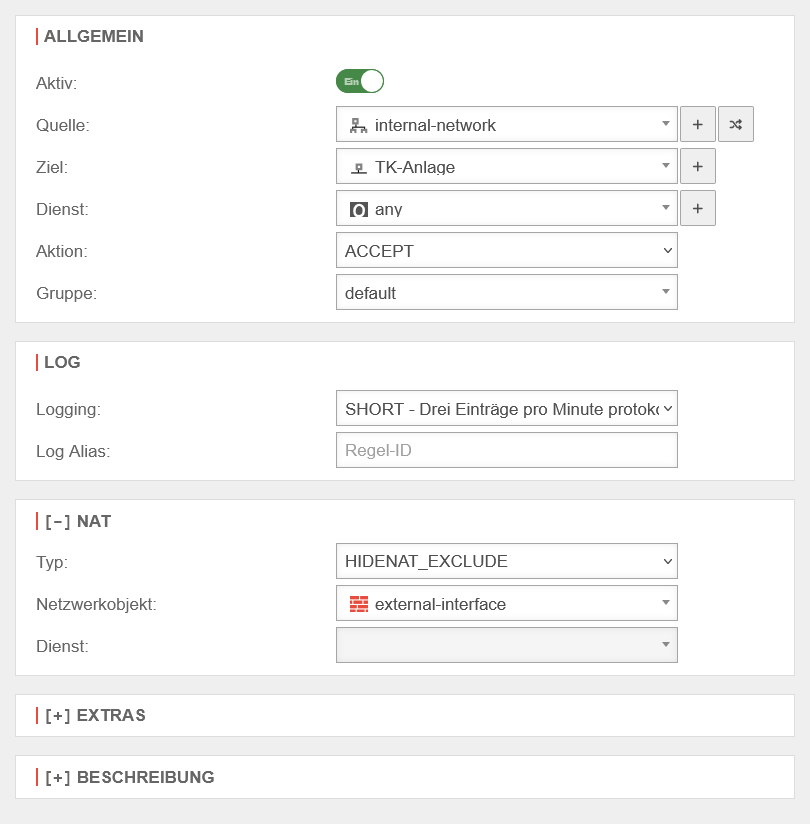

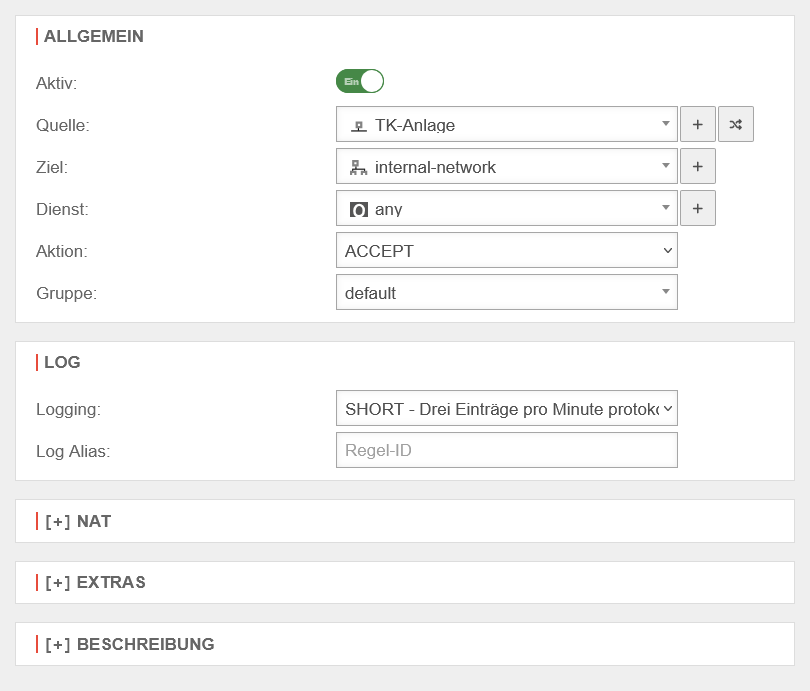

Übersicht der Regeln

| # | Quelle | Ziel | Dienst | NAT | Logging | Aktion | Aktiv | ||||

| 2 | HNE | ACCEPT | Ein | (Abb.3) | |||||||

| 4 | ACCEPT | Ein | (Abb.4) |

Ohne Regeln auf Telefonanlage

Beispielszenario 2b: Ohne Regeln auf Telefonanlage

Wenn keine Regeln auf der Telefonanlage angelegt werden könne, müssen auf der UTM auch Regeln für die Kommunikation zum Router erstellt werden. Dazu ist die Erstellung eines Netzwerkobjektes für den Router sowie zwei Regeln nötig. Insgesamt müssen in diesem Szenario dann folgende Regeln erstellt werden:

Telefonanlage in einem eigenen Netz an der UTM mit Router

Beispielszenario 3: Telefonanlage in einem eigenen Netz an der UTM mit Router

- Eine Regelgruppe wird erstellt, die möglichst oben im Regelwerk angelegt wird. Wenn vorhanden

- ggf. kann auf eine extra Regel für das SIP-Protokoll verzichtet werden, wenn SIP verschlüsselt übertragen wird. (Schreibt der Provider ggf. vor und muss dann auf der Telefonanlage eingerichtet werden.)

- auto generierte Regeln in einer anderen Gruppe nachbauen und diese dann deaktivieren

- Achtung: Hier findet doppeltes NAT statt: 1x durch die UTM und 1x durch den Router !

UTMbenutzer@firewall.name.fqdnFirewallNetzwerkobjekte

Abb.1

- Es muss ein Netzwerkobjekt für die TK-Anlage unter Schaltfläche erstellt werden

UTMbenutzer@firewall.name.fqdnFirewallPaketfilter

Diese an oberste Position verschieben

Abb.2

- Unter Schaltfläche sollte eine Regelgruppe für die Paktefilter Regeln erstellt werden.

Übersicht der Regeln

| # | Quelle | Ziel | Dienst | NAT | Logging | Aktion | Aktiv | ||||

| 2 | HN | ACCEPT | Ein | (Abb.3) | |||||||

| 1 | HN | ACCEPT | Ein | (Abb.4) |

Telefonanlage in einem eigenen Netz an der UTM / direkter Internetzugang

Beispielszenario 4: Telefonanlage in einem eigenen Netz an der UTM / direkter Internetzugang

- Bei dieser Konfiguration sollten die Conntrack-Module nicht per Portfilterregel eingesetzt werden.

- Wichtig ist hier in den meisten Fällen, das in der Telefonanlage ein STUN-Server hinterlegt ist oder, wie bei Starface, die externe IP (kann unter Server → Netzwerk geprüft werden) anderweitig ermittelt wird.

Meist muss die TK-Anlage aber noch dazu gebracht werden, diese IP in den SDP-Teil des SIP-Paketes zu setzen.

Bei Starface klappt das im Verbindungsprofil. Dort gibt es eine NAT-Einstellung. - Falls der Provider keinen STUN-Server anbietet klappt es meist ohne diesen. Man kann sich jedoch nicht darauf verlassen.

UTMbenutzer@firewall.name.fqdnFirewallNetzwerkobjekte

Abb.1

- Es muss ein Netzwerkobjekt für die TK-Anlage unter Schaltfläche erstellt werden

UTMbenutzer@firewall.name.fqdnFirewallPaketfilter

Diese an oberste Position verschieben

Abb.2

- Unter Schaltfläche sollte eine Regelgruppe für die Paktefilter Regeln erstellt werden.

Übersicht der Regeln

| # | Quelle | Ziel | Dienst | NAT | Logging | Aktion | Aktiv | ||||

| 1 | HN | ACCEPT | Ein | (Abb.3) | |||||||

| 2 | HN | ACCEPT | Ein | (Abb.4) |