Letzte Anpassung zur Version: 12.3.6

- Aktualisierung des Ablauf-Diagramms

- Default-Cipher für SSL-VPN aktualisiert

- Cipher für TLS 1.3 bei SSL-VPN separat konfigurierbar

- Hinweis zum Verschlüsselungsziel beim Reverse-Proxy

Einleitung

In diesem Menü wird definiert, mit welchem Verschlüsselungsprotokoll die Anwendungen auf der UTM angesprochen werden sollen.

Die von Securepoint gewählten Grundeinstellungen gelten zur Zeit als sicher und sind auf Kompatibilität geprüft.

Wenn ein höheres Schutzbedürfnis besteht, können die Einstellungen im Menü geändert werden (Jargon: härten).

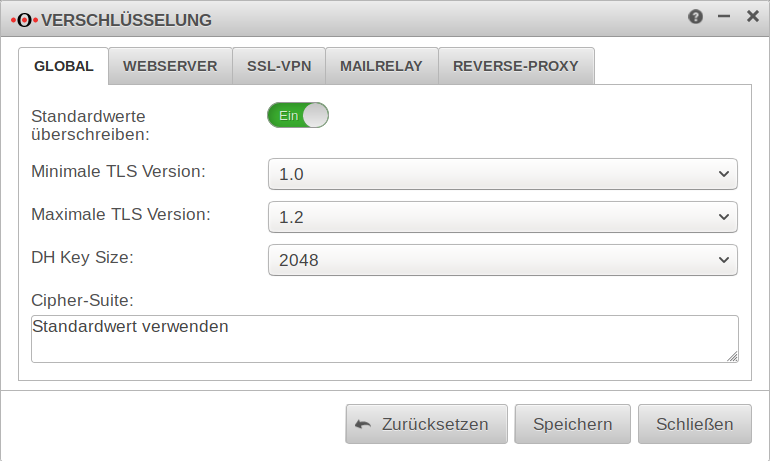

- Im Bereich Global werden die Grundeinstellungen angezeigt

- Mit Standardwerte überschreiben Ein können die Default Einstellungen von Openssl für alle folgenden Anwendungen überschrieben werden:

- Webserver

- SSL-VPN

- Mailrelay

- Reverse-Proxy (Clients)

- Diese im Reiter Global vorgenommenen Änderungen wiederum können für jede Anwendung separat überschrieben werden

- Dort können anwendungsspezifische Vorgaben konfiguriert werden.

Einzelne Einstellungen können jedoch wieder die globalen Werte übernehmen, indem ausgewählt wird.

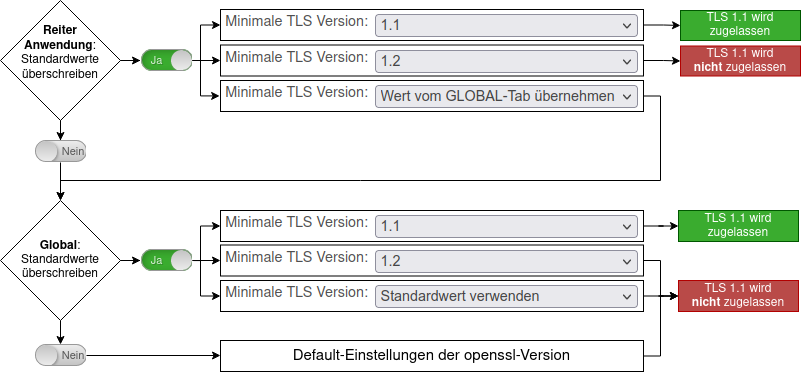

Die Grafik stellt die Abhängigkeit von den Einstellungen einer Anwendung zur Globalen Einstellung anhand der Minimalen TLS Version 1.1 dar.

Für alle in der Grafik gezeigten Einstellungen gilt: TLS 1.0 wird nicht zugelassen. TLS 1.2 & TLS 1.3 wird zugelassen.

Verschlüsselung

Die Einstellungen werden vorgenommen im Menu

Global Global

| |||

| Beschriftung | Wert | Beschreibung |  |

|---|---|---|---|

| Standardwerte überschreiben: | Nein | Wird diese Funktion aktiviert, können die Einstellungen für die Protokolle verändert werden. | |

| Minimale TLS Version: | Default: | ||

| Maximale TLS Version: | Default: | ||

| DH Key Size: | Die Länge des Diffie-Hellmann Schlüssels kann auf Bit oder Bit eingestellt werden. | ||

| Cipher-Suite: | Im Feld Cipher-Suite können die gewünschten Verschlüsselungen und Modi definiert werden. | ||

| Standardwert verwenden | Wird kein Wert angegeben, wird der Standardwert der jeweiligen Anwendung (s.u.) verwendet | ||

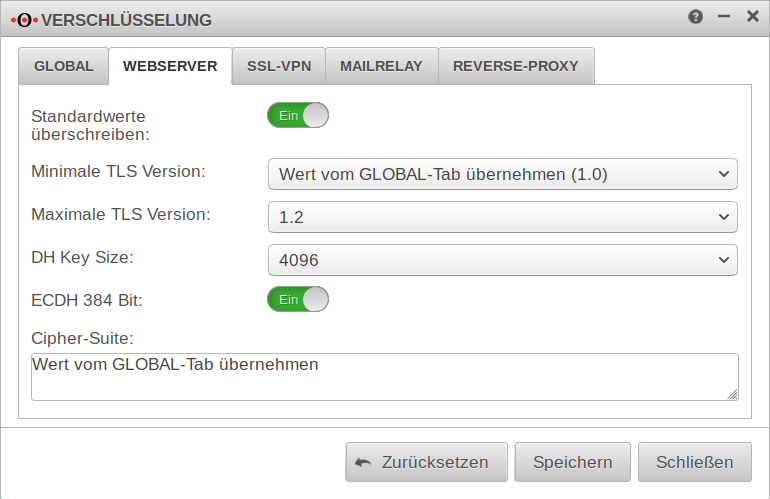

Webserver Webserver

| |||

| Standardwerte überschreiben: | Nein | Wird diese Funktion aktiviert, können die Einstellungen für die Protokolle verändert werden. |  |

| Minimale TLS Version: | Default: | ||

| Maximale TLS Version: | Default: | ||

| DH Key Size: | Die Länge des Diffie-Hellmann Schlüssels kann auf Bit oder Bit eingestellt werden. | ||

| ECDH 384 Bit: | Ein | Verwendet das Elliptic Curve Diffie-Hellman-Verfahren mit 384 Bit zur Schlüsselberechnung. | |

| Cipher-Suite: | Im Feld Cipher-Suite können die gewünschten Verschlüsselungen und Modi definiert werden. Standardwert: ECDH+AESGCM:DH+AESGCM:ECDH+AES256:DH+AES256:ECDH+AES128:DH+AES:ECDH+3DES:DH+3DES:RSA+AESGCM:RSA+AES:RSA+3DES:!aNULL:!MD5:!DSS; | ||

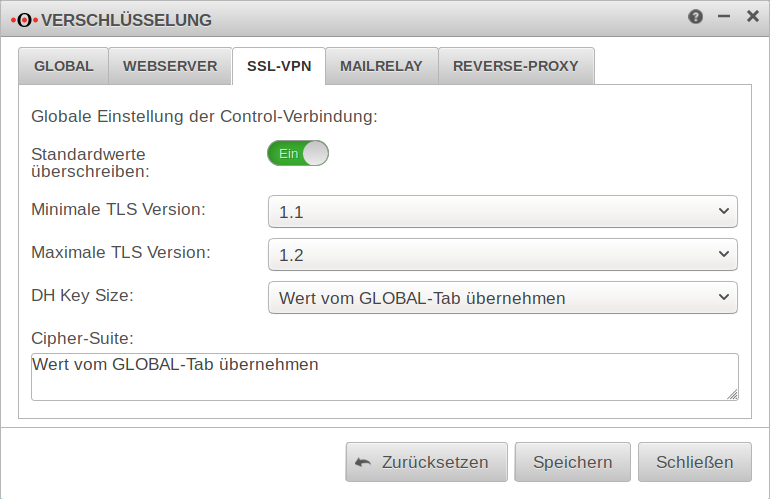

SSL-VPN SSL-VPN

| |||

| Standardwerte überschreiben: | Nein | Wird diese Funktion aktiviert, können die Einstellungen für die Protokolle verändert werden. |  |

| Minimale TLS Version: | Default: | ||

| Minimale TLS Version: | Default: | ||

| DH Key Size: | Die Länge des Diffie-Hellmann Schlüssels kann auf Bit oder Bit eingestellt werden. | ||

| TLS 1.3 Cipher Suite | Ggf. Einschränkungen der Cipher-Suites, die für TLS 1.3 verwendet werden sollen Standardwert TLS_AES_128_GCM_SHA256:TLS_AES_256_GCM_SHA384:TLS_CHACHA20_POLY1305_SHA256:TLS_AES_128_CCM_SHA256:TLS_AES_128_CCM_8_SHA256 | ||

| Cipher-Suite: | Im Feld Cipher-Suite können die gewünschten Verschlüsselungen und Modi definiert werden. Standardwert aktualisiert

ECDH+AESGCM:DH+AESGCM:ECDH+AES256:DH+AES256:ECDH+AES128:DH+AES:ECDH+3DES:DH+3DES:RSA+AESGCM:RSA+AES:RSA+3DES:!aNULL:!MD5:!DSS | ||

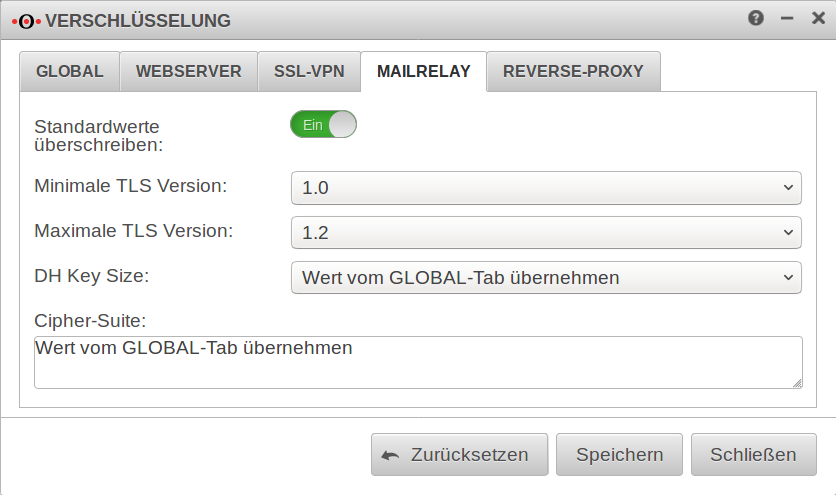

Mailrelay Mailrelay

| |||

| Standardwerte überschreiben: | Nein | Wird diese Funktion aktiviert, können die Einstellungen für die Protokolle verändert werden. |  |

| Minimale TLS Version: | Default: Soll TLS erzwungen werden, erfolgt die Einstellung unter Reiter Relaying. | ||

| Maximale TLS Version: | Default: | ||

| DH Key Size: | Die Länge des Diffie-Hellmann Schlüssels kann auf Bit oder Bit eingestellt werden. | ||

| Cipher-Suite: | Im Feld Cipher-Suite können die gewünschten Verschlüsselungen und Modi definiert werden. Standardwert ECDH+AESGCM:DH+AESGCM:ECDH+AES256:DH+AES256:ECDH+AES128:DH+AES:ECDH+3DES:DH+3DES:RSA+AESGCM:RSA+AES:RSA+3DES:!aNULL:!MD5:!DSS | ||

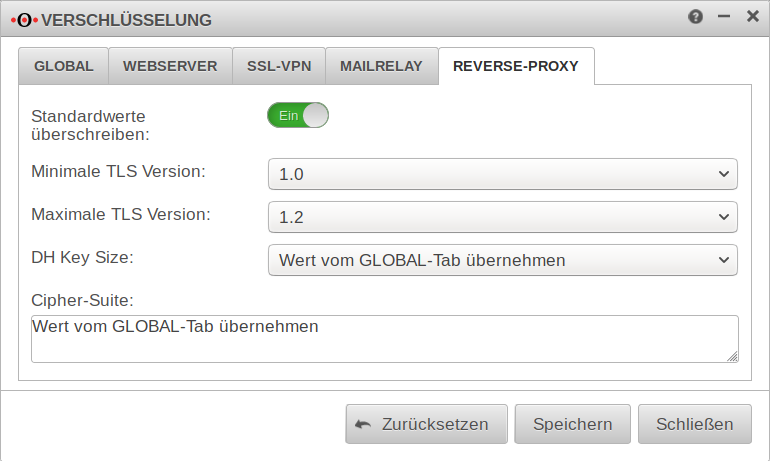

Reverse-Proxy Reverse-Proxy

Diese TLS Einstellungen gelten für die Verbindung zwischen dieser Appliance und den Clients.

Die TLS Einstellungen zwischen den Servern (die über den Reverse-Proxy erreicht werden sollen) und dieser Appliance werden unter konfiguriert. Siehe Wiki zum Reverse-Proxy. | |||

| Standardwerte überschreiben: | Nein | Wird diese Funktion aktiviert, können die Einstellungen für die Protokolle verändert werden. |  |

| Minimale TLS Version: | Default: | ||

| Maximale TLS Version: | Default: | ||

| DH Key Size: | Die Länge des Diffie-Hellmann Schlüssels kann auf Bit oder Bit eingestellt werden. | ||

| Cipher-Suite: | Im Feld Cipher-Suite können die gewünschten Verschlüsselungen und Modi definiert werden. Standardwert ECDH+AESGCM:DH+AESGCM:ECDH+AES256:DH+AES256:ECDH+AES128:DH+AES:ECDH+3DES:DH+3DES:RSA+AESGCM:RSA+AES:RSA+3DES:!aNULL:!MD5:!DSS | ||

Speichern / Wiederherstellen

Über die Schaltfläche werden die Einstellung in dem gerade geöffneten Bereich wieder auf die Globalen-Werte zurückgesetzt. Wird Standardwerte überschreiben wieder deaktiviert, werden die Einstellung in dem gerade geöffneten Bereich wieder auf die Standard-Werte der einzelnen Applikation zurückgesetzt.

CLI

Die Einstellungen, die im Webinterface vorgenommen werden sind auf dem Command Line Interface über die nachfolgenden Befehle sichtbar.

Globale Einstellungen

extc value get application "securepoint_firewall"

Das Ergebnis sollte ähnlich wie folgt aussehen:

application |variable |value

--------------------+-------------------------------+-----

securepoint_firewall|ANONYMIZELOGS |1

|CIPHER_LIST |

|CLUSTERADVBASE |2

|CLUSTERDEADRATIO |15

|CLUSTERPREEMTIVE |0

|CLUSTER_ID |1

|CLUSTER_SECRET |secret

|CRYPTO_OVERRIDE |0

|DHPARAM_LENGTH |2048

|DHPARAM_LENGTH_DEFAULT |2048

|ECDHE_CURVE |secp384r1

|FULLCONENAT_ZONE_DST |external

|FULLCONENAT_ZONE_SRC |internal

|HTTP_TRANSPARENT_EXCEPTION_LIST|

|HTTP_TRANSPARENT_LIST |LAN2

|IPCONNTRACK |32000

|LANG |en_US

|LASTRULE_LOGGING |2

|POP3_TRANSPARENT_EXCEPTION_LIST|

|POP3_TRANSPARENT_LIST |LAN2

|PPPOE_LCP_ECHO |1

|TLS_VERSION_MAX |1.3

|TLS_VERSION_MAX_DEFAULT |1.3

|TLS_VERSION_MIN |1.2

|TLS_VERSION_MIN_DEFAULT |1.2

|UPDATE_TRIGGER_DELAY |2

|USE_ECDHE |1

|USE_OTP |0

Um hier den Wert einer einzelnen Variablen zu ändern, kann folgender Befehl verwendet werden. Geändert wird der Wert der Variablen TLS_VERSION_MIN.

extc value set application "securepoint_firewall" variable "TLS_VERSION_MIN" value 1.1

Die Änderung erfolgt in diesem Bereich:

|TLS_VERSION_MAX |1.3

|TLS_VERSION_MAX_DEFAULT |1.3

|TLS_VERSION_MIN |1.1

|TLS_VERSION_MIN_DEFAULT |1.2

Einzelne Anwendungen

Die Verschlüsselung der einzelnen Anwendungen können mit demselben Befehl ausgeführt werden. Lediglich der Name der Anwendung muss ausgetauscht werden. Zur Verfügung stehen folgende Anwendungen:

extc value get application "webserver" extc value get application "openvpn" extc value get application "smtpd" extc value get application "squid-reverse"

Änderungen, die auf dem CLI durchgeführt werden, müssen mit einem Neustart der jeweiligen Anwendung aktiviert werden. Der Befehl dazu lautet:

appmgmt restart application "[Name der Anwendung]"