Weiterleitung nach:

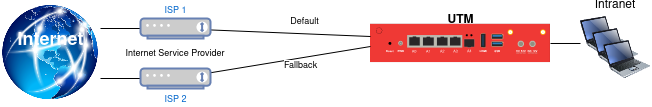

Preview1260

Funktionsweise

Ablauf eines Fallbacks

Über einen regelmäßigen Ping-Check wird die Verfügbarkeit einer Verbindung getestet. Dabei kann das Ziel, das angepingt werden soll (Ping-Check IP), der zeitliche Abstand (Intervall) und die Anzahl der Versuche (Threshold) individuell vorgegeben werden.

Wird die Ping-check IP über die eingestellte Zeit nicht erreicht, wird davon ausgegangen, dass die Leitung gestört ist. Das Fallback wird eingeleitet:

- Die Default-Route wird auf die Fallback-Schnittstelle geändert

- Die geänderte Default Route wird nicht in der Netzwerkkonfiguration angezeigt.

Im Menü Bereich Routingtabelle ist aber die aktualisierte Default Route ersichtlich. - Die Zonen der Schnittstelle der Hauptleitung werden auf die Fallback-Schnittstelle umgezogen Der Umzug der Zonen wird nicht im UI angezeigt

- Sollte ein DYNDNS konfiguriert sein, wird dieses nun auf der Fallback-Schnittstelle ausgeführt

- Auf der Schnittstelle der Hauptleitung wird weiterhin ein Ping-check ausgeführt

- Es erfolgt eine Benachrichtigung durch das Alerting Center

Ablauf Failback

Ist der Ping-check auf der Schnittstelle der Hauptleitung wieder erfolgreich, wird ein Failback durchgeführt. Das Fallback wird "rückabgewickelt":

- Die Default-Route wird auf die Schnittstelle der Hauptleitung geändert

- Die Zonen der Fallback-Schnittstelle werden wieder auf die Schnittstelle der Hauptleitung umgezogen

- Sollte ein DYNDNS konfiguriert sein, wird dieses nun wieder auf der Schnittstelle der Hauptleitung ausgeführt

- Es erfolgt eine Benachrichtigung durch das Alerting Center

Eingehende Verbindungen

Stehen aus dem Internet heraus bestimmte Dienste zur Verfügung, sind diese eventuell nach einem Switch auf das Fallback nicht verfügbar.

Das lässt sich in gewissem Umfang durch die Verwendung von DynDNS umgehen, jedoch gibt es - je nach Art der Fallback-Leitung - Grenzen:

- Die IP der Fallback-Leitung darf keine private IP sein (geschieht in der Regel bei LTE-Verbindungen)

Die Verbindung zur Unified Security Console (USC) ist auch mit einer privaten IP möglich - Eingehende Verbindungen müssen einen DynDNS-Namen verwenden

- Besonders betroffene Anwendungen:

- Mailrelay

- IPSec- und SSL-VPN Verbindungen

- Freigabe für Administrativen Zugriff

- Portweiterleitungen (Netzwerkobjekte werden nicht mit umgezogen)

- Reverse Proxy

Ausgehende Verbindungen

- Ausgehende Verbindungen, von Anwendungen auf der UTM oder im lokalen Netz, die an eine IP gebunden sind, sollten auf eine private IP konfiguriert sein, die auch beim Fallback noch zur Verfügung steht.

- Besonders betroffene Anwendungen:

- HTTP-Proxy

- Mailrelay

Vorbereitungen

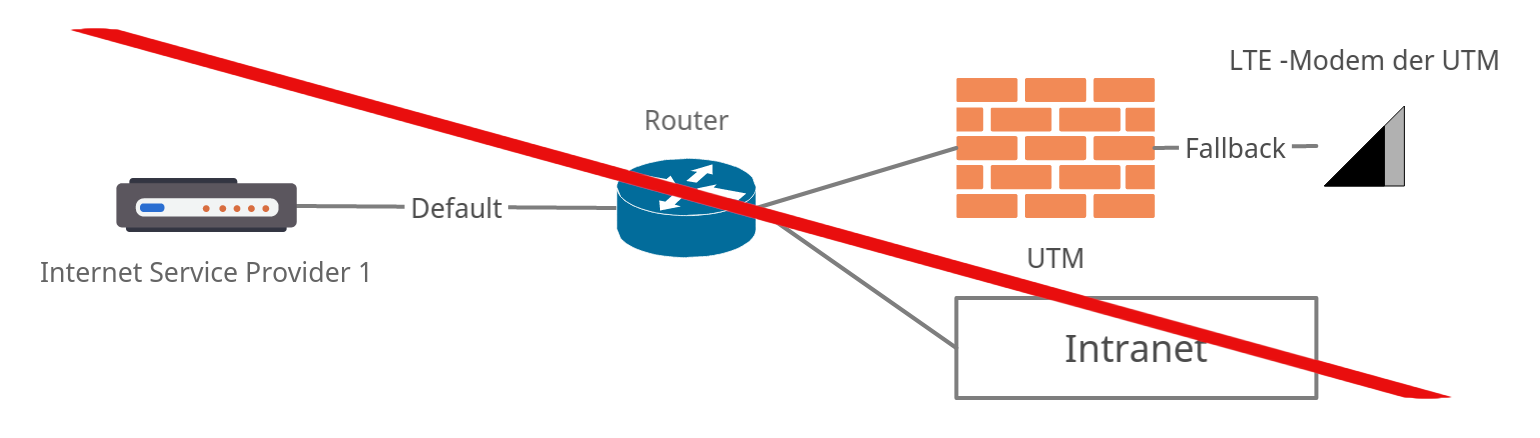

Anbindung der UTM im lokalen Netz

Bei einem Fallback werden alle Zonen der Schnittstelle, über die die Ping-check IP geprüft wird, umgezogen.

Ist ein Netz an der gleichen Schnittstelle vorhanden über die diese Prüfung erfolgt, ist auch dieses gesamte Netz bei einem Fallback nicht mehr erreichbar.

- Die UTM ist in einem lokalen Netz hinter einem Router, der den Default-Internetzugang bereitstellt.

- Die UTM dient z.B. als Cloud-Connector nur für bestimmte Anwendungen

- Die LTE-Schnittstelle der UTM soll als Fallback dienen

- Die UTM prüft nun über den Default-Internetzugang die Ping-check IP und stellt fest, dass dieser nicht erreichbar ist

- Daraufhin werden alle Zonen der UTM, die auf der Schnittstelle zum Router des Default-Internetzugangs liegen auf die LTE-Schnittstelle umgezogen

- Damit ist die UTM dann aber nicht mehr erreichbar, weil das ja auch der Zugang zum lokalen Netz war.

Unterschiedliche Anbindungen an das Internet

PPPoE (wan)-Schnittstellen

Der Zugang erfolgt über PPPoE (wan)-Schnittstellen

Fallback beim gleichen Provider

In diesem Falle würden sich Netz-IPs und Router-IPs überschneiden können.

Abhilfe verschafft hier die Verwendung eines Routers zwischen Netzzugang und UTM, der ein Transfer-Netz aufbaut und die Verbindung dabei nattet.

Ethernet (LAN)-Schnittstellen

Die Default-Leitung und / oder die Fallback-Leitung wird über einen weiteren Router (z.B. eine Fritzbox oder einen Speedport) angesprochen.

Ethernet Schnittstellen bearbeiten

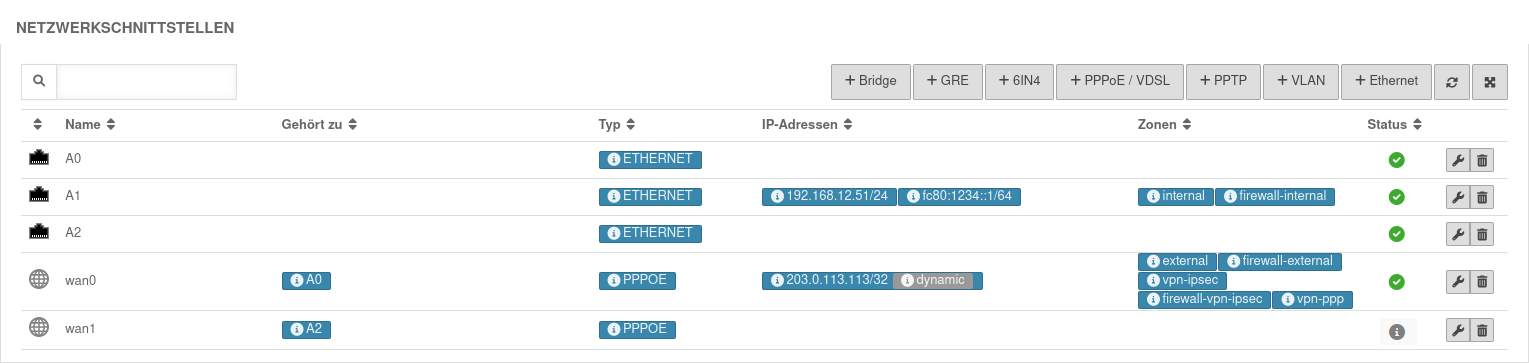

Konfiguration Netzwerkschnittstellen

Konfiguration unter Bereich Netzwerkschnittstellen

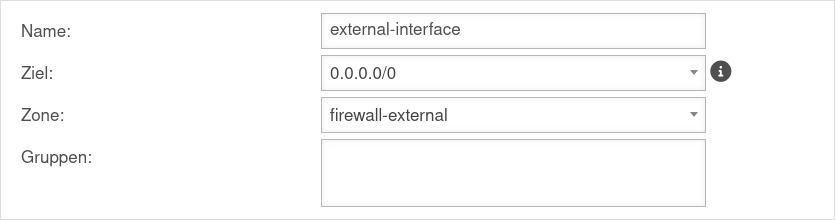

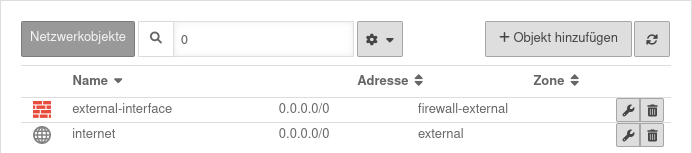

- Das Netzwerk sollte so konfiguriert sein, dass die externen Zonen (external, firewall-external und die VPN-Zonen) auf dem primären Interface liegen.

- Auf dem Fallback-Interface (im Beispiel

wan1) dürfen keine Zonen vorhanden sein.

Ggf. unter Schaltfläche das Ziel von z.B. A0, eth0 oder LAN1 auf 0.0.0.0/0 ändern.

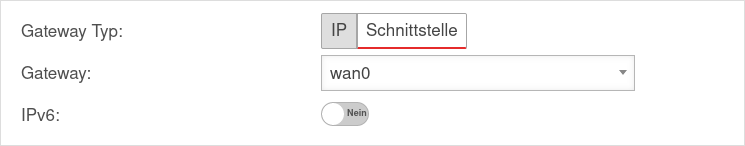

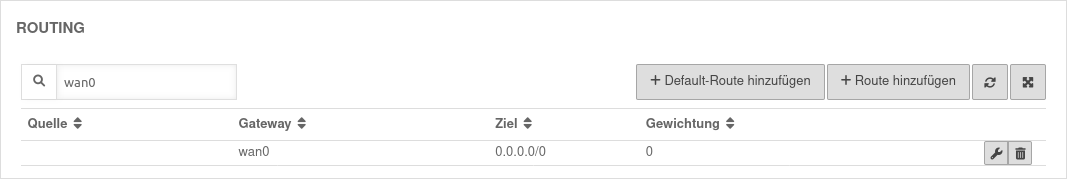

Routing

Auf der Firewall wird genau eine Default-Route über die "Standardleitung" benötigt.

Im Beispiel wan0

Konfiguration des Fallbacks

Fallback

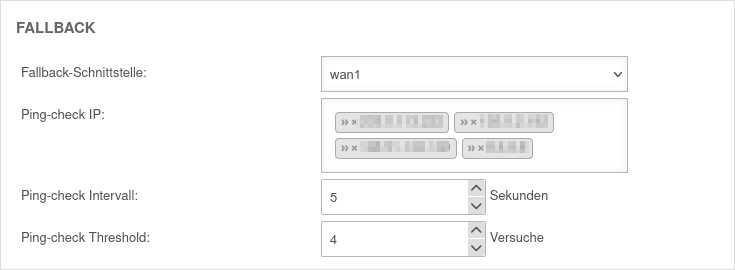

Konfiguration unter Bereich Netzwerkschnittstellen Schaltfläche Bearbeiten der betreffenden Schnittstelle, Abschnitt Fallback

Schnittstelle der Default-Leitung konfigurieren

| Beschriftung | Wert | Beschreibung | UTMbenutzer@firewall.name.fqdn Netzwerk Netzwerkkonfiguration  Fallback-Einstellungen Fallback-Einstellungen

|

|---|---|---|---|

| Fallback-Schnittstelle: | |

Schnittstelle, auf die im Falle eines Ausfalls gewechselt werden soll. | |

| Ping-check IP: | »203.0.2.203 »192.0.2.192 Beispiel-IPs müssen ersetzt werdennotempty Neu: Mehrere IP-Adressen möglich |

Bis zu 4 Hosts eigener Wahl, die angepingt werden sollen um so die Verfügbarkeit des Netzes zu bestätigen.

| |

| Ping-check Intervall: | 5 Sekunden | Die "Pause" zwischen den Pings. | |

| Ping-check Threshold | 4 Versuche | Anzahl der erlaubten aufeinander folgenden Pings ohne Antwort, bevor das Fallback ausgelöst wird. | |

Hinweise zur Anwendung

Eine Einschränkung bezüglich Hostnamen in der Liste der Administration in Verbindung mit Fallback existiert nicht mehr.