Letzte Anpassung zur Version: 12.2.2

- (v12.2)

- (v12.2)

Einleitung

Dadurch kann sich beispielsweise ein Außendienstmitarbeiter mit dem Netzwerk der Zentrale verbinden.

SSL-VPN benutzt zur Verschlüsselung der Verbindung den TLS/SSL Standard.

Vorbereitungen

Diese Zertifikate können ggf. auch während der Einrichtung erstellt werden.

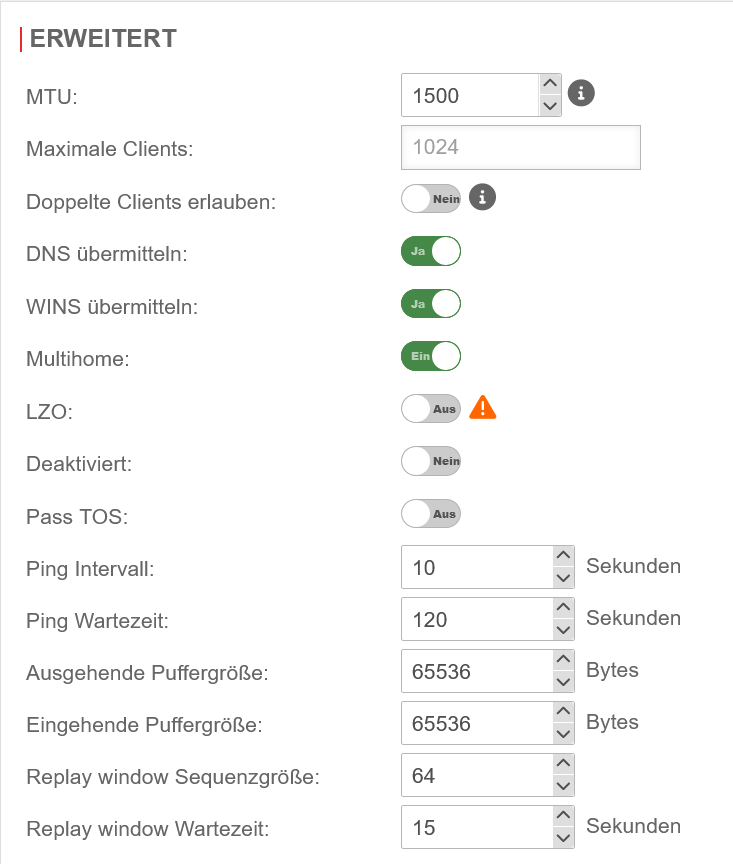

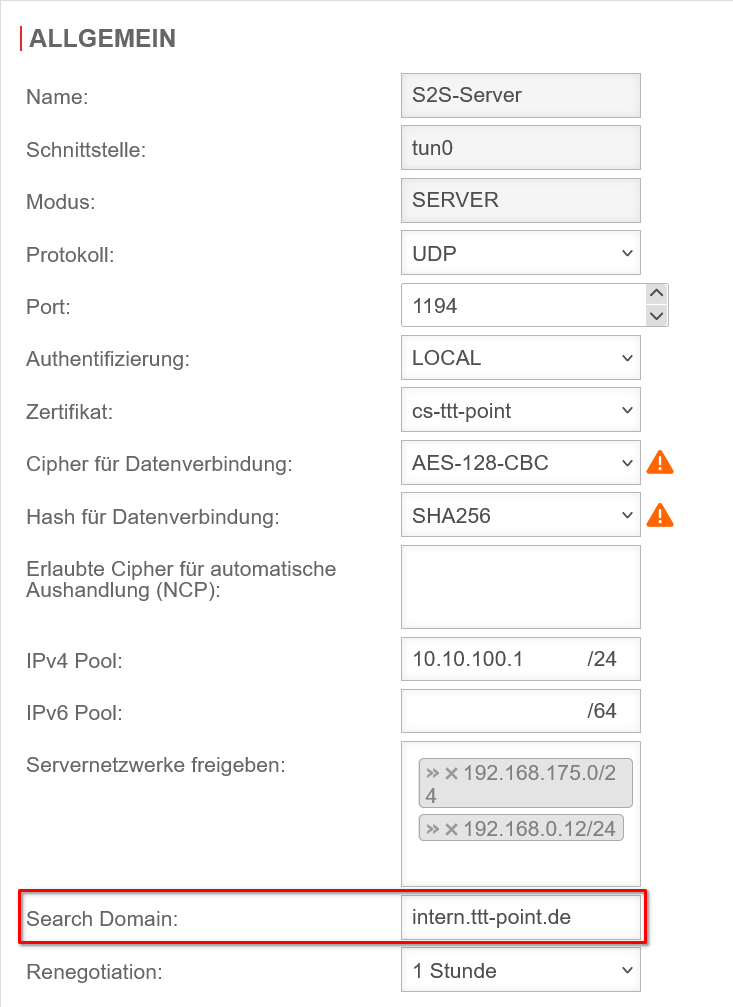

Auflösung interner Hostnamen im SSL-VPN

Sollen Server im SSL-VPN für den Roadwarrior unter ihrem Hostnamen erreichbar sein, sind folgende Einstellungen erforderlich:

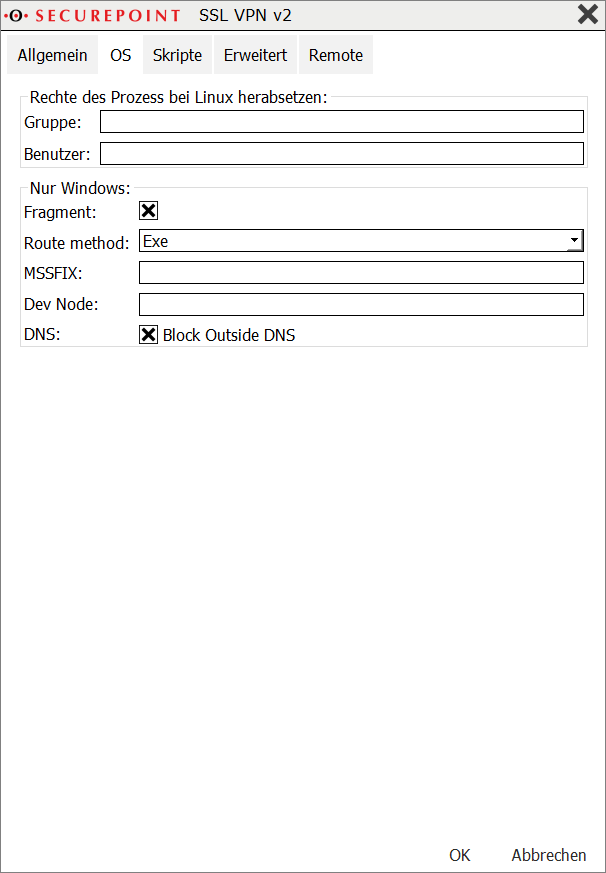

Bei manchen Windows 10 Clients kann es notwendig sein, in der Konfiguration des SSL-VPN Clients die Option "block-outside-dns" zu hinterlegen:

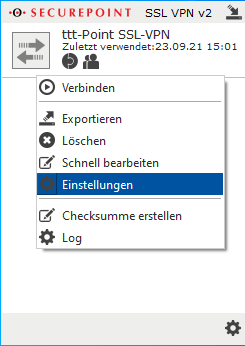

Im Securepoint SSL-VPN Client mit der rechten Maustaste auf die gewünschte Verbindung klicken, Menü Einstellungen Schaltfläche Erweitert Reiter OS Eintrag DNS Block Outside DNS

Roadwarrior Konfiguration

Einrichtungsassistent

|

|

| ||||||||||||||||||

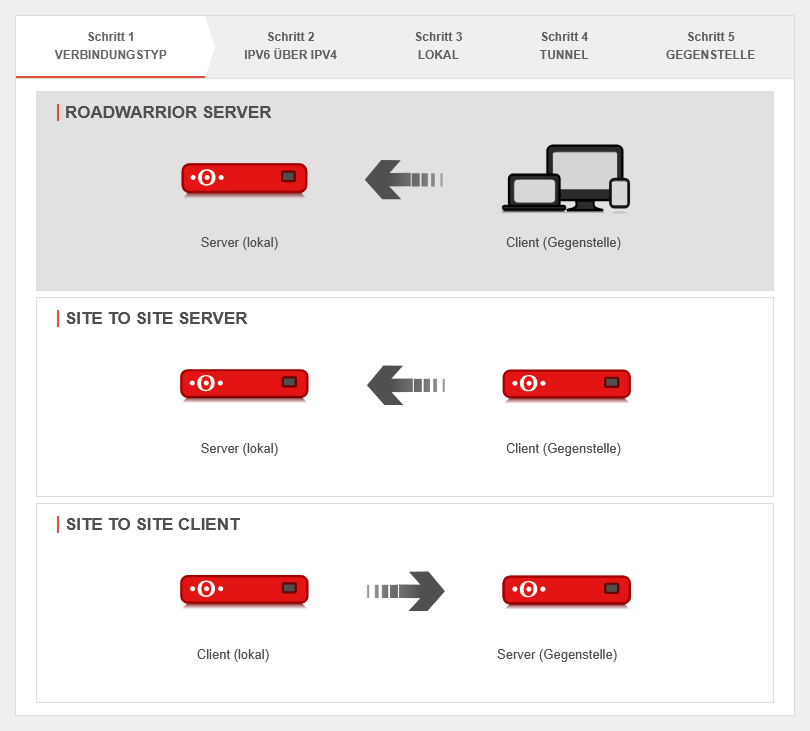

| Im Installationsschritt 1 wird der Verbindungstyp ausgewählt. Es stehen folgende Verbindungen zur Verfügung.

Für die Konfiguration des Roadwarrior Servers wird dieser ausgewählt. | |||||||||||||||||||

|

|

| ||||||||||||||||||

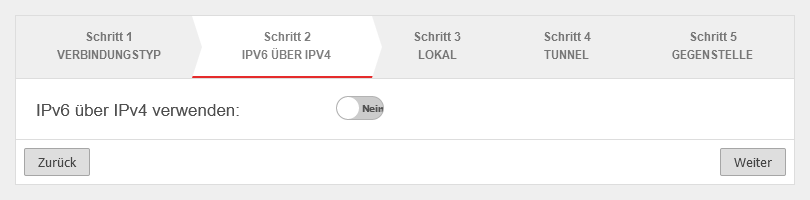

| Soll im Quell- und Zielnetz IPv6 verwendet werden, muss dies hier ermöglicht werden. | |||||||||||||||||||

|

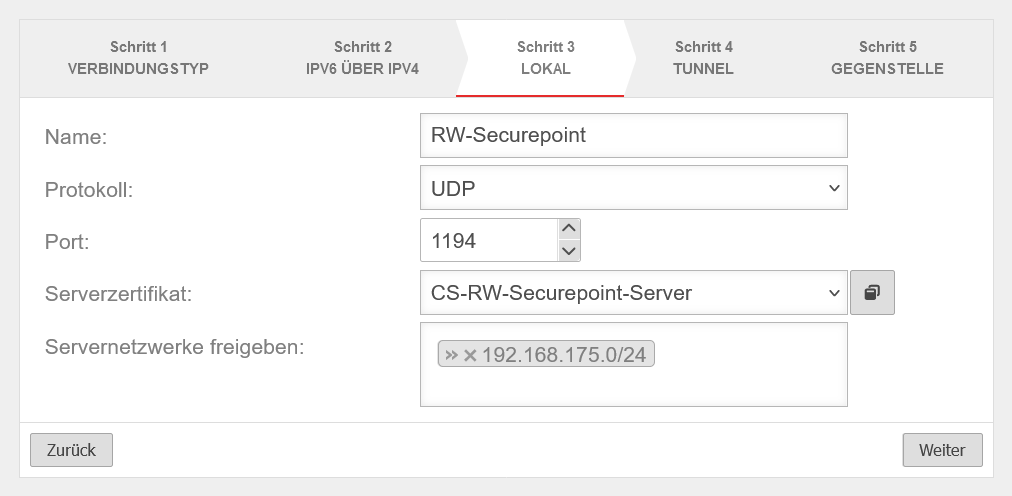

Lokale Einstellungen für den Roadwarrior Server können in Schritt 3 getätigt werden. | |||||||||||||||||||

|

| ||||||||||||||||||

|

|

| ||||||||||||||||||

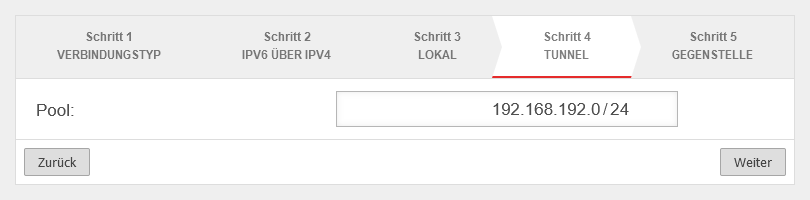

| Im Installationsschritt 4 wird das Transfernetz für den Roadwarrior eingetragen. Das Transfernetz kann frei gewählt werden, darf aber noch nicht anderweitig auf der UTM verwendet werden. | |||||||||||||||||||

|

|

| ||||||||||||||||||

| Die Benutzerauthentisierung wird im letzten Schritt ausgewählt. Danach kann der Einrichtungsassistent abgeschlossen werden.

| |||||||||||||||||||

Abschluss |

| ||||||||||||||||||

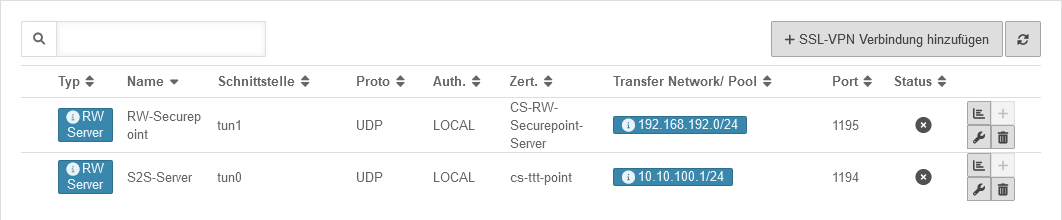

| In der SSL-VPN Übersicht werden alle konfigurierten Verbindungen angezeigt. Damit die Verbindung aktiv wird, muss der SSL-VPN-Dienst neu gestartet werden: | |||||||||||||||||||

Regelwerk

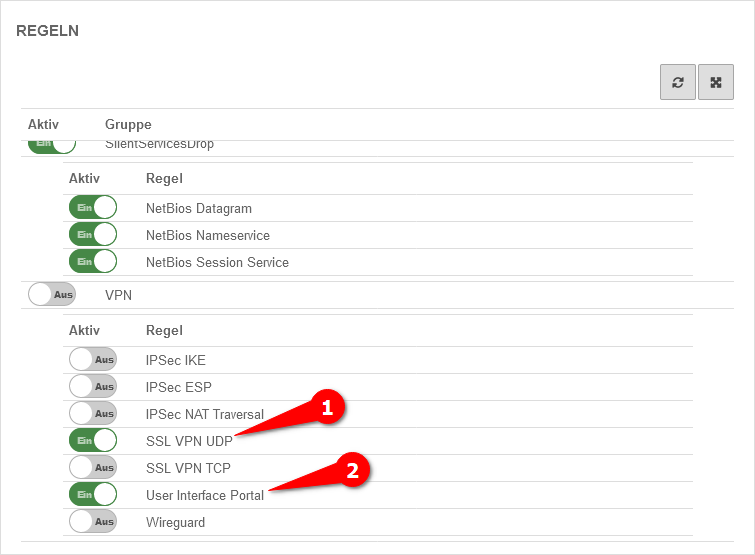

Implizite Regeln

Unter Bereich VPN kann das Protokoll, das für die Verbindung genutzt wird, aktiviert werden.

Im Beispiel Ein SSL-VPN UDP ➊

Diese Implizite Regel gibt die Ports, die für SSL-VPN Verbindungen genutzt werden, auf allen Schnittstellen frei. Paketfilter-Regeln anstelle von impliziten Regeln können das individuell für einzelne Schnittstellen regeln.

Soll der Anwender den Client vom User-Interface herunterladen, muss dies hier zusätzlich freigegeben werden:

Ein User Interface Portal ➋

Netzwerkobjekte

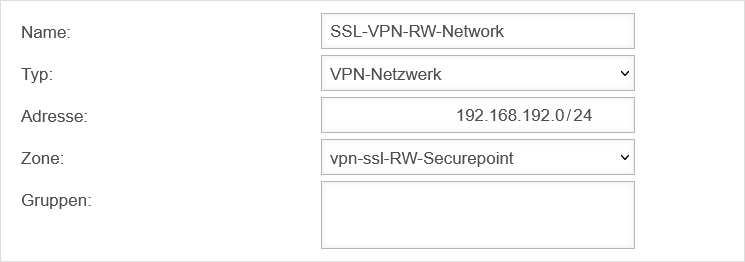

Mit der Einrichtung der Verbindung wurde ein tun-Interface erzeugt. Es erhält automatisch die erste IP-Adresse aus dem in der Verbindung konfigurierten Transfernetz und eine Zone "vpn-ssl-<servername>".

Die Roadwarrior-Clients erhalten eine IP-Adresse aus diesem Netz und befinden sich in dieser Zone.

Um den Roadwarriorn den Zugriff auf das eigene Netz zu gewähren, muss dafür ein Netzwerkobjekt angelegt werden.

| Beschriftung | Wert | Beschreibung |

|---|---|---|

| SSL-VPN-RW-Network | Eindeutige Bezeichnung, frei wählbar | |

| Typ | Passenden Typen wählen | |

| Adresse | 192.168.192.0/24 | Die Netzwerk-IP, die in Schritt 4 als Tunnel-Pool angegeben wurde. |

| Die Zone, über die das Tunnel-Netzwerk angesprochen wird. | ||

| Gruppen | Optionale Zuordnung zu Netzwerkgruppen |

[[Datei: |hochkant=2.5|mini| ]]

| Beschriftung | Wert | Beschreibung |

|---|---|---|

| Quelle | SSL-VPN-RW-Network | Eingehende Regel |

| Ziel | internal-network | Als Ziel muss internal-network angegeben werden |

| Dienst |

Benutzer und Gruppen anlegen

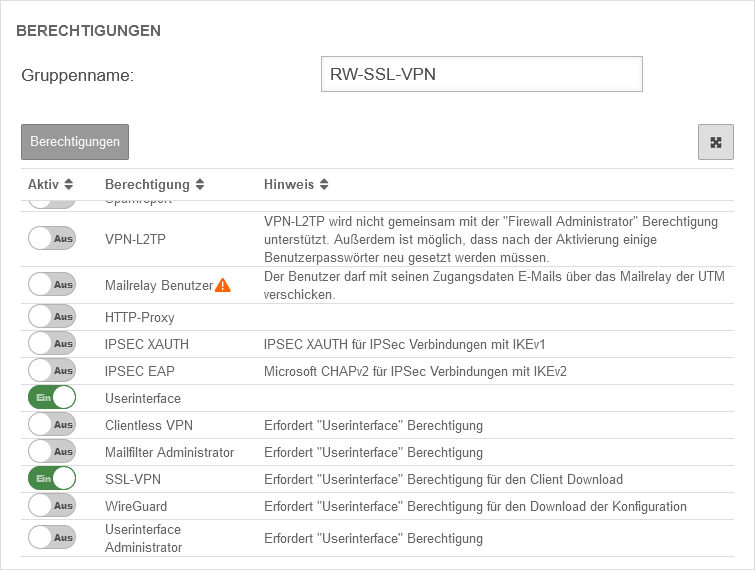

Gruppe

Folgende Berichtigungen müssen erteilt werden:

- Ein Userinterface

- Ein SSL-VPN

| Client im Userinterface herunterladbar: | Ein | Per default über den Port 443, also z.b. unter https://192.168.75.1 erreichbar |

| SSL-VPN Verbindung: | Soeben angelegte Verbindung wählen | |

| Auswahl des Client-Zertifikates, das in Schritt 3 des Einrichtungsassistenten beschrieben wurde.

| ||

| 192.0.2.192 | Das Remote Gateway ist die Adresse der externen Schnittstelle. Diese Adresse muss von extern erreichbar sein. | |

| Aus | Bei Aktivierung werden auch Anfragen der Roadwarrior-Clients ins Internet bzw. in Netzwerke außerhalb des VPN über das lokale Gateway umgeleitet. Dadurch profitieren auch diese Verbindungen vom Schutz der UTM. | |

| Im Portfilter verfügbar: | Ein | Ermöglicht Identity-Based Firewall (IBF) für SSL-VPN |

Benutzer

AllgemeinReiter Allgemein | ||

| Gruppen | RW-SSL-VPN | Optionale Zuordnung zu Netzwerkgruppen |

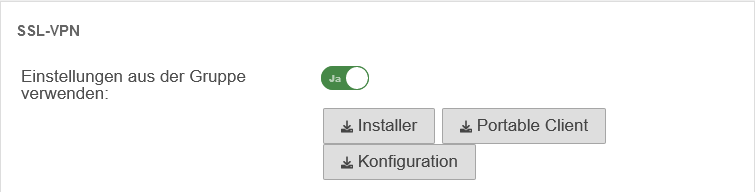

SSL-VPNReiter SSL-VPN | ||

| Einstellungen aus der Gruppe verwenden | Ein | Wurden bereits für die Gruppe Einstellungen getroffen, können statt individueller Werte diese hier übernommen werden. |

| Wurden die Angaben gespeichert, können bereits an dieser Stelle die entsprechenden Dateien vom Administrator herunter geladen werden. | ||

| Weitere Angaben zu Benutzern können dem Artikel zur Benutzerverwaltung entnommen werden. | ||

Der SSL-VPN Client

Herunterladen des SSL-VPN Clients im Userinterface

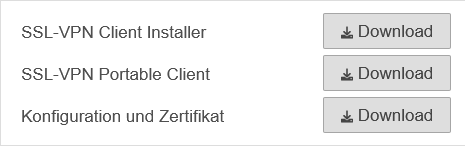

Für Benutzer, die sich per SSL-VPN mit der UTM verbinden möchten, stellt die Appliance einen vorkonfigurierten SSL-VPN Client zur Verfügung:

- Zum Download gelangt man über den Menüpunkt .

- Dieser Client enthält die Konfigurationsdateien sowie sämtliche benötigten Zertifikate.

- Anmeldung im Userinterface der UTM per default über den Port 443, also z.b. unter https://192.168.75.1

- Erreicht wird das Userinterface über das interne Interface der Securepoint Appliance.

Der Client wird angeboten als:

Die portable Version kann zum Beispiel auf einen USB-Stick kopiert werden und somit auch an anderen Rechnern ausgeführt werden.

- Konfiguration und Zertifikat

Zur Verwendung in anderen SSL-VPN-Clients

- eine Konfigurationsdatei

- die CA- und Client-Zertifikate

- sowie einen Treiber für die virtuelle TAP-Netzwerkschnittstelle.

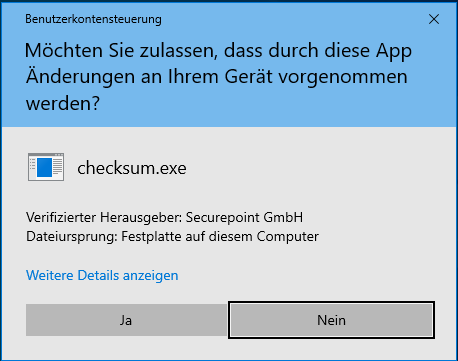

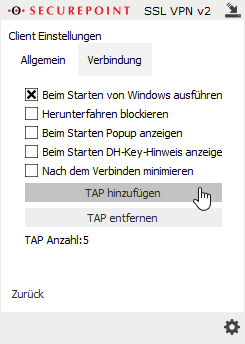

Zum Installieren der virtuellen TAP Schnittstelle benötigt der Benutzer auf dem verwendeten Rechner Administratorrechte.

Installation: Hinweise zur Installation finden sich auf unsere Wiki-Seite zum VPN-Client

SSL-VPN Verbindung als Client herstellen

Starten der Verbindung mit Klick auf

Mehrere VPN-Server als Ziele für eine Verbindung

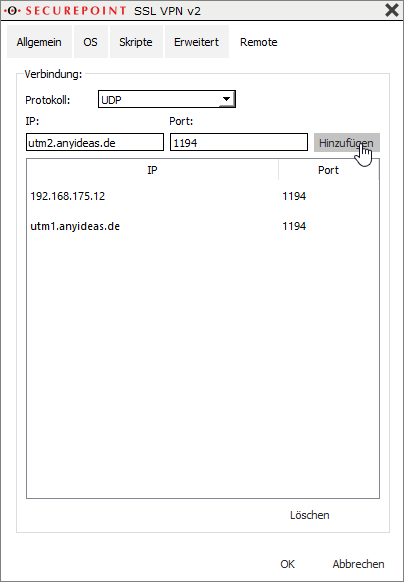

In den Einstellungen einer Verbindung können unter Erweitert/Remote weitere VPN Server mit IP oder Hostname als Ziel hinterlegt werden.

Mehrere VPN-Profile nutzen

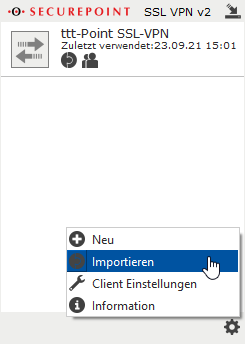

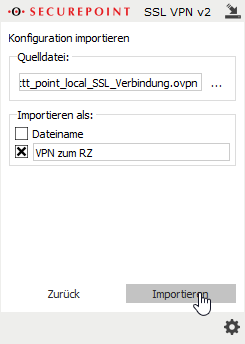

Es lassen sich mehrere VPN-Profile importieren und ggf. auch gleichzeitig nutzen

Hinweise

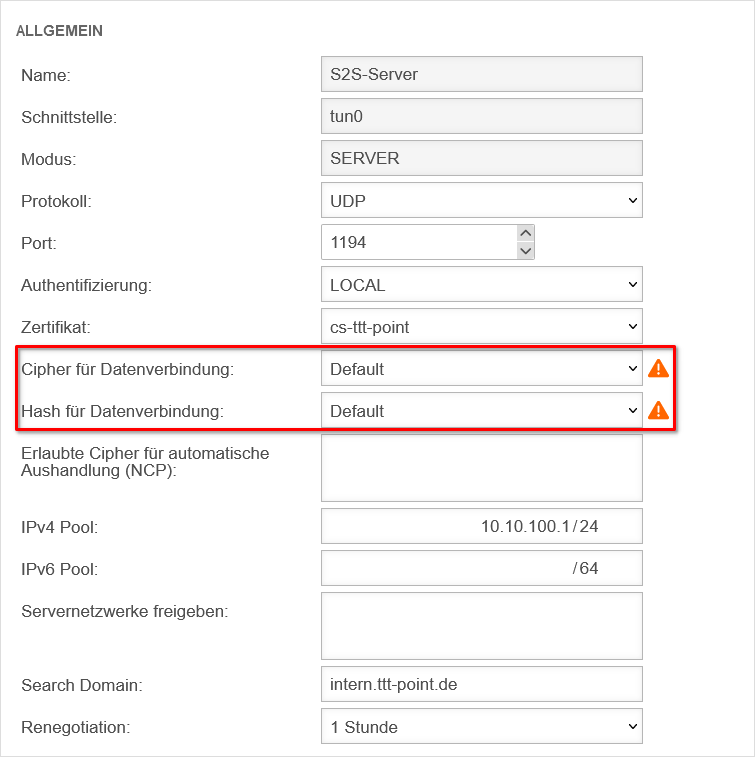

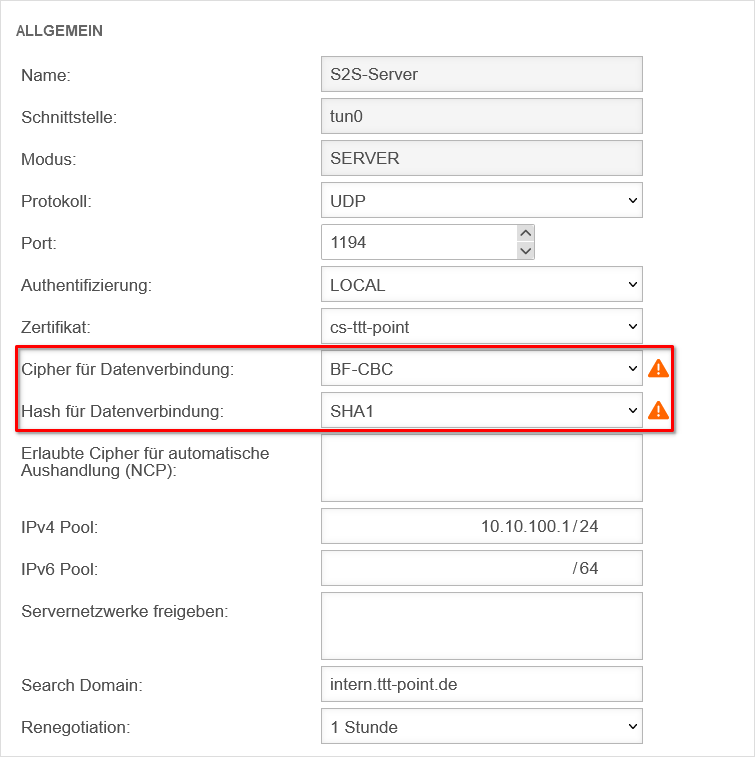

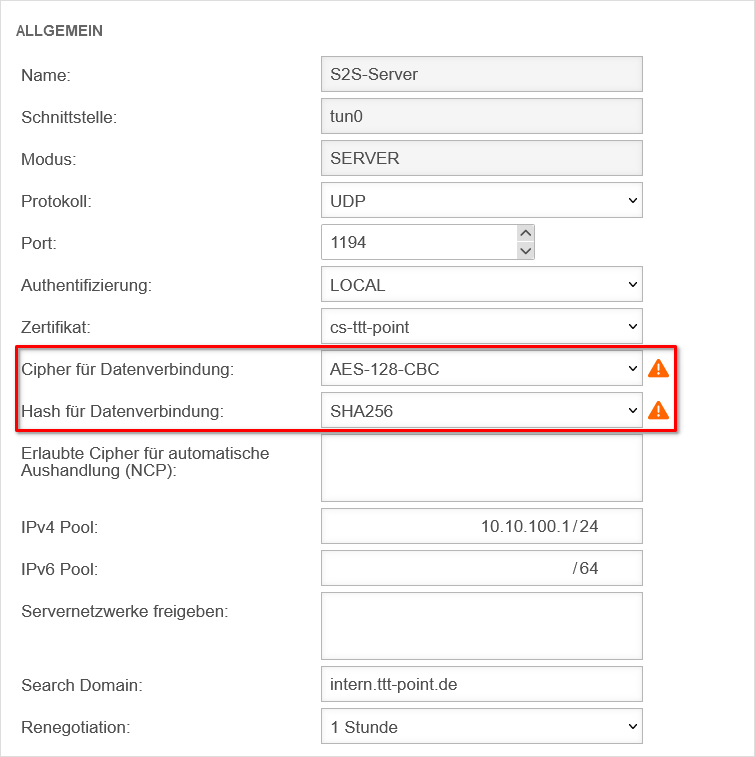

Verschlüsselung

Standardmäßig wird ein AES128-CBC Verfahren angewendet. Das Verschlüsselungsverfahren kann im Server- oder/und Clientprofil angepasst werden.

Hashverfahren

Standardmäßig wird ein SHA256 Hashverfahren angewendet. Das Hashverfahren kann im Server- oder/und Clientprofil angepasst werden.

Es kommt immer wieder zu Problemen mit der Stabilität der Verbindung, wenn ein Router/Modem vor der Appliance ebenfalls eine aktive Firewall hat. Bitte auf diesen Geräten jegliche Firewall-Funktionalität deaktivieren.