Konfiguration einer IPSec-VPN-Verbindung mit einer Sophos-Firewall als Gegenstelle

Neuer Artikel: 01.2023

Dieser Artikel bezieht sich auf eine Beta-Version

-

Vorbemerkung

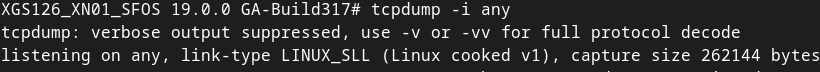

- Dieses Best Practice verwendet die Softwareversionen

- Securepoint UTM: v12.2.3.1 Es sollte mindestens Version 12.2.5.1 verwendet werden

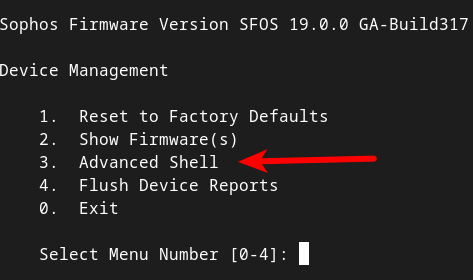

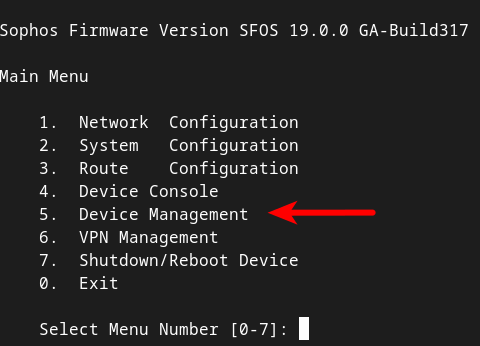

- Sophos: SFOS v19.0.0 GA-Build317

- Securepoint UTM: v12.2.3.1

- Einstellungsmöglichkeiten können sich in zukünftigen Softwareversionen ändern, umbenannt oder verschoben werden.

Die grundsätzliche Funktionalität sollte dadurch nicht eingeschränkt werden

- Unterstütze VPN-Typen:

- IPSec mit IKEv1

- IPSec mit IKEv2

- SSL / OpenVPN wird nicht unterstützt:

- Sophos verwendet Proprietäre Konfigurationsdateien (.apc statt .ovpn)

- Es gibt nur wenige Einstellungsmöglichkeiten

Folgende Netzwerk Situationen wurden getestet:

- Sophos (Öffentliche, feste IP) <-> UTM (Öffentliche, feste IP)

- Sophos (Öffentliche, feste IP) <-> UTM (NAT ohne Portweiterleitung)

- Sophos (Öffentliche, feste IP) <-> UTM (NAT mit Portweiterleitung)

- Sophos (NAT ohne Portweiterleitung) <-> UTM (Öffentliche, feste IP)

- Sophos (NAT mit Portweiterleitung) <-> UTM (NAT ohne Portweiterleitung)

Zusätzliche Router

Stehen die Securepoint UTM oder die Sophos Firewall zusätzlich hinter einem weiteren Router (z.B. einer Fritzbox, die den Internetzugang bereit stellt), so müssen dort folgende Ports weitergeleitet werden:

- Kein NAT auf beiden Seiten: Port 500/UDP (ISAKMP)

- NAT auf einer Seite: Port 500/UDP + 4500/UDP (NAT-T)

Konfiguration auf der Securepoint UTM

Die Einrichtung der Verbindung auf der UTM erfolgt, wie im Wiki Artikel IPSec Site-to-Site beschrieben.

Folgende Parameter müssen dabei beachtet werden:

Folgende Parameter müssen dabei beachtet werden:

AssistentSecurepoint UTM IPSec-Assistent: Reiter Verbindungen Schaltfläche | ||

| Protokollansicht | Empfohlene Einstellung | |

|---|---|---|

| IKE-Protokoll: | IKEv2 (Bei nicht lösbaren Problemen, IKEv1 benutzen) | |

Phase 1Reiter Allgemein | ||

| Startverhalten: Outgoing / Incoming | Incoming, auf der Seite wo das Gerät am "direktesten" mit dem Internet verbunden ist. Rangfolge:

| |

| DPD | Ein Aktiv | |

| Verschlüsselung: | Empfohlene Werte:

| |

| Authentifizierung: | Empfohlene Werte:

| |

| Diffie-Hellman Group: | ecp521, ecp384, ecp256, modp8192, modp6144, modp4096 | |

| Strict | Ein Aktiv | |

| IKE Lifetime: | Child_SA Lifetime ≦ IKE_SA Lifetime < 8 Stunden Grund: Auf der Sophos muss die Child_SA Lifetime kleiner oder gleich der IKE_SA Lifetime sein | |

| Rekeying | unbegrenzt | |

Phase 2 | ||

| Verschlüsselung: | AES256, AES198, AES128 | |

| Authentifizierung: | SHA2_512, SHA2_384, SHA2_512 | |

| Diffie-Hellman Group: | ecp512, ecp384, ecp256, modp8192, modp6144, modp4096 | |

| IKE_SA Lifetime: | Child_SA Lifetime ≦ IKE_SA Lifetime < 8 Stunden Grund: Auf der Sophos muss die Child_SA Lifetime kleiner oder gleich der IKE_SA Lifetime sein | |

| Neustart nach Abbruch: | ggf. Ein Aktiv (Nur auf der Outgoing Seite) | |

| Subnetzkombinationen gruppieren: | Option wird nicht von Sophos unterstützt bzw. ist nicht verfügbar | |

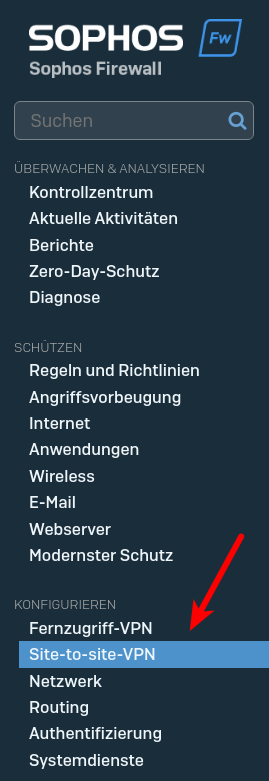

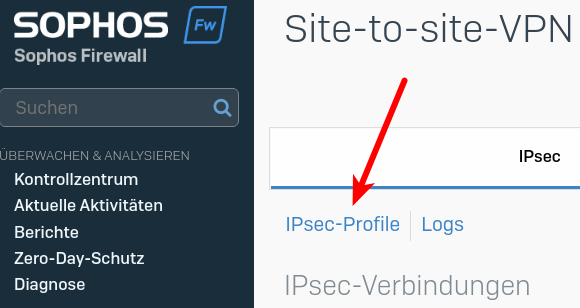

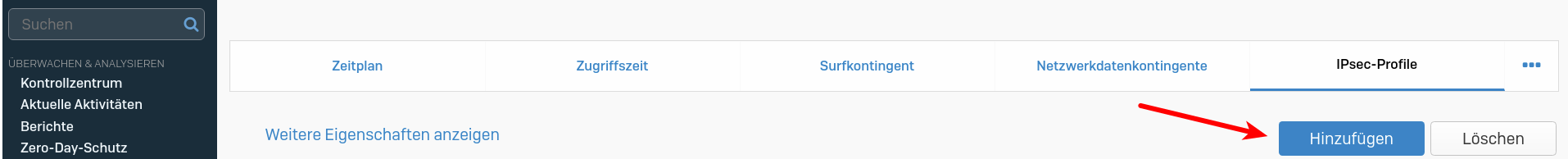

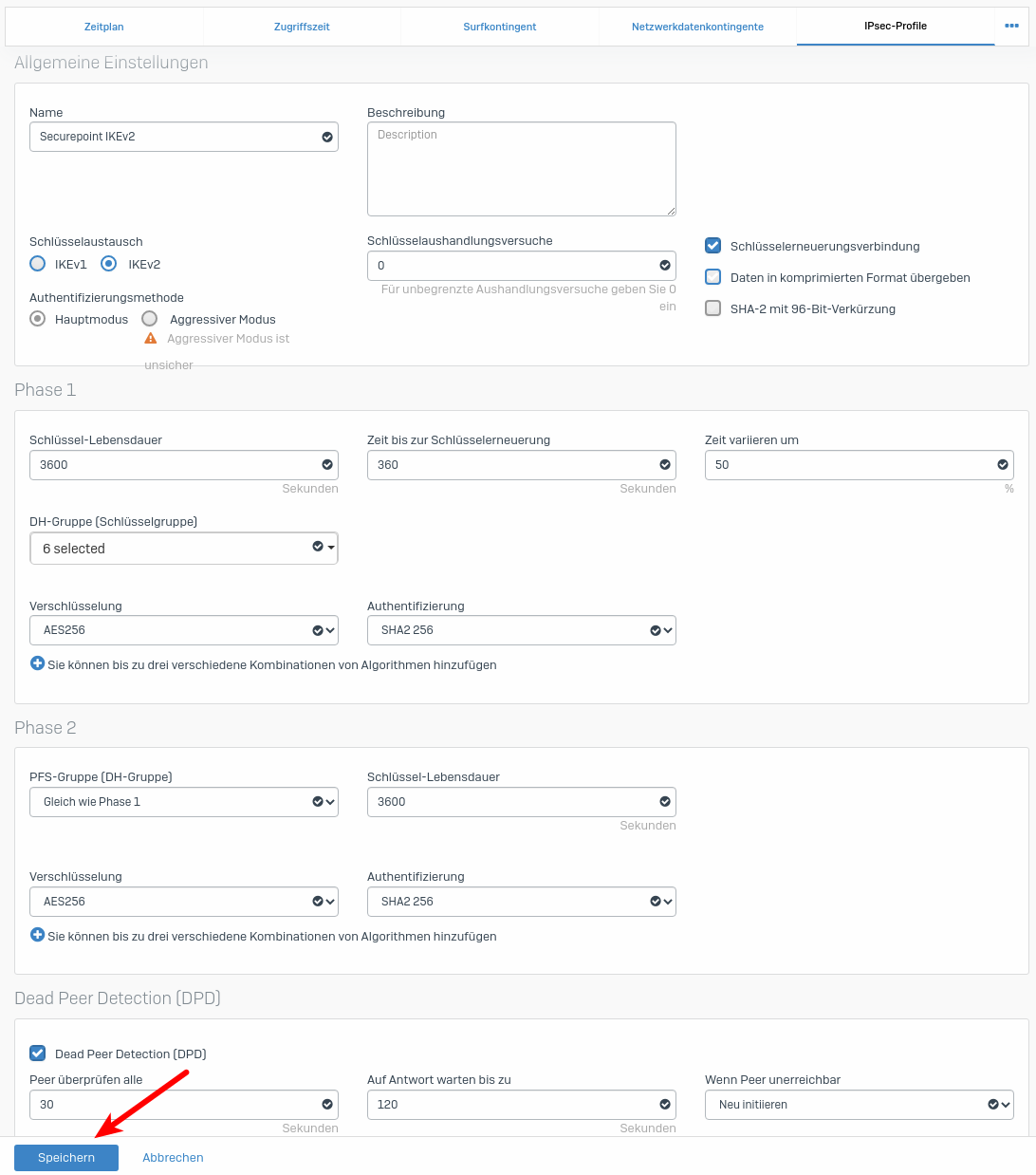

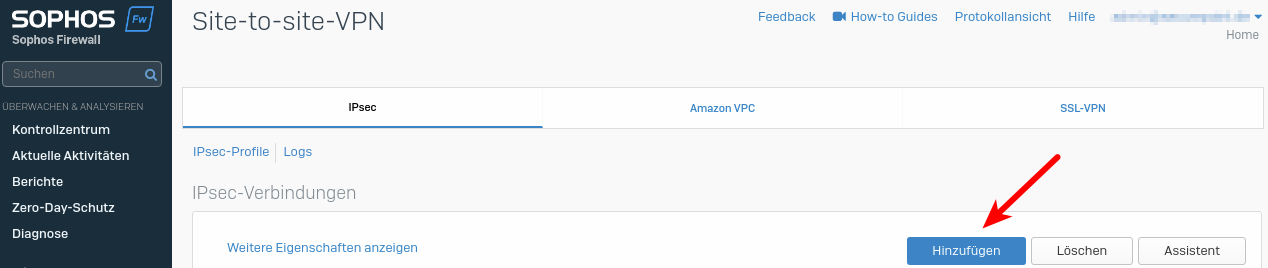

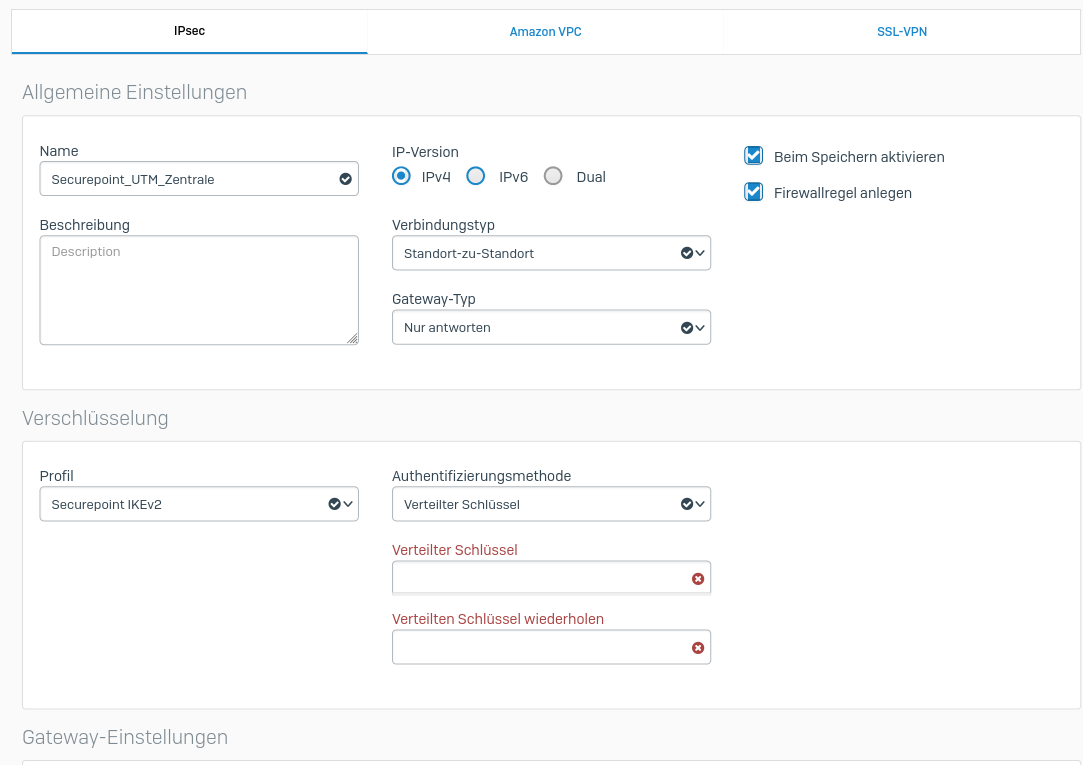

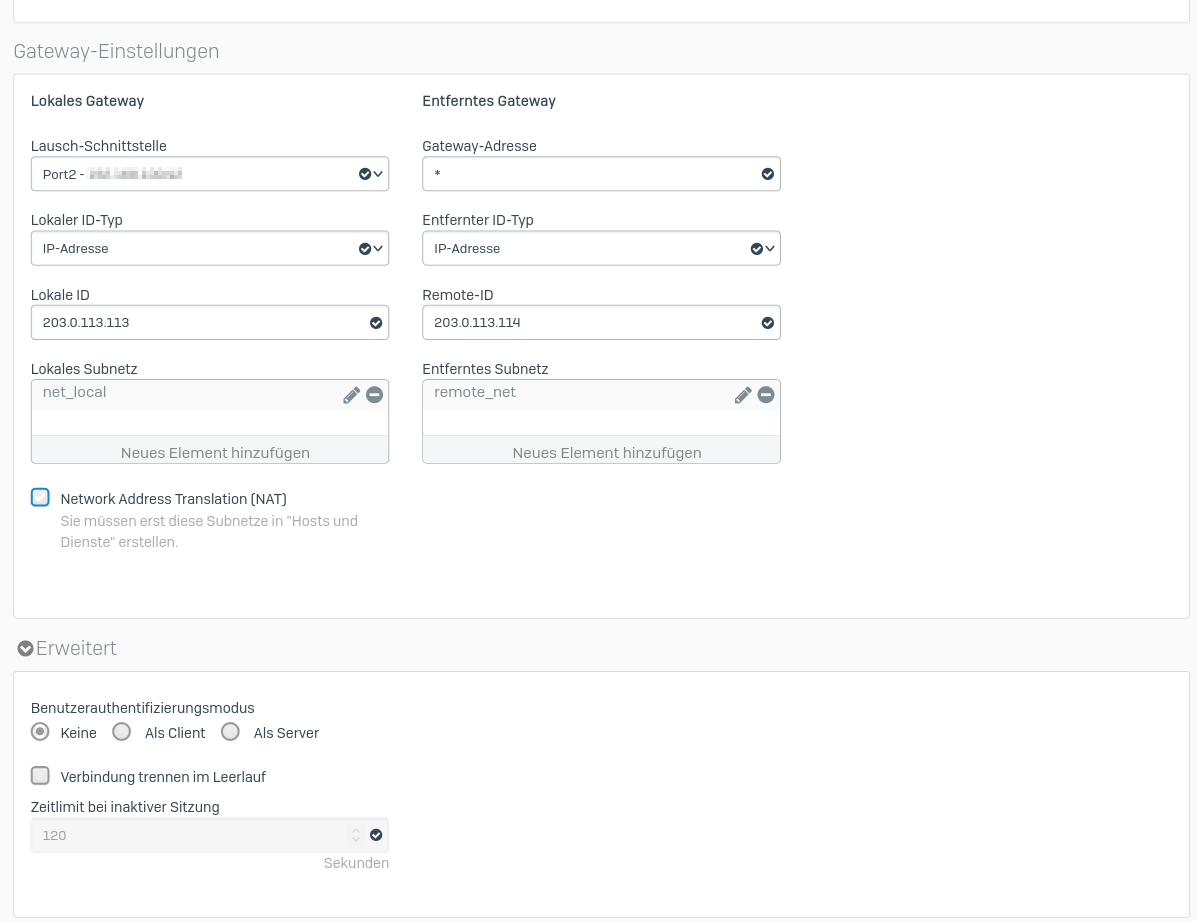

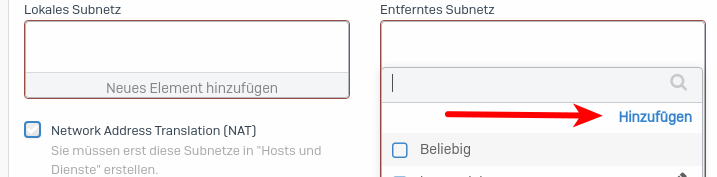

Konfiguration auf der Sophos Firewall

Troubleshooting

IPsec Log

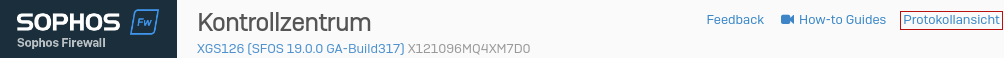

Einsehbar unter dem Menüpunkt Kontrollzentrum im Abschnitt Überwachen & Analysieren, Link Protokollansicht am oberen rechten Rand des Sophos Admin Panels.

- Nach dem Auswählen dieser Option öffnet sich ein PopUp Fenster

- Hier im Dropdownmenü die Log Kategorie Firewall auswählen

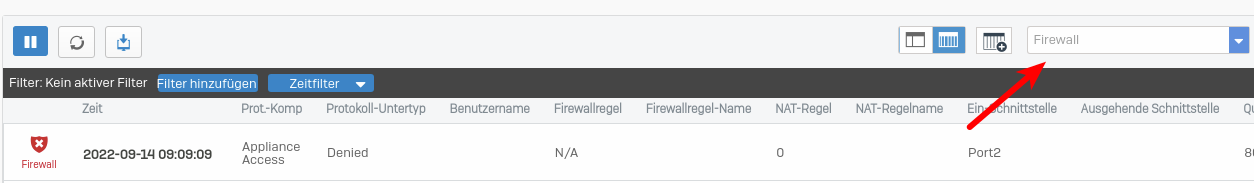

- Jetzt lässt sich im Dropdownmenü die Log Kategorie VPN auswählen