Letzte Anpassung zur Version: 12.5.1

Einleitung

Die hier eingetragenen Benutzer werden in einer lokalen Datenbank auf der Appliance gespeichert.

Auch die an dieser Stelle konfigurierte Authentifizierung wird gegen die lokale Datenbank vorgenommen.

Es können zusätzlich lokale Benutzergruppen einer AD/LDAP - Gruppe zugeordnet werden.

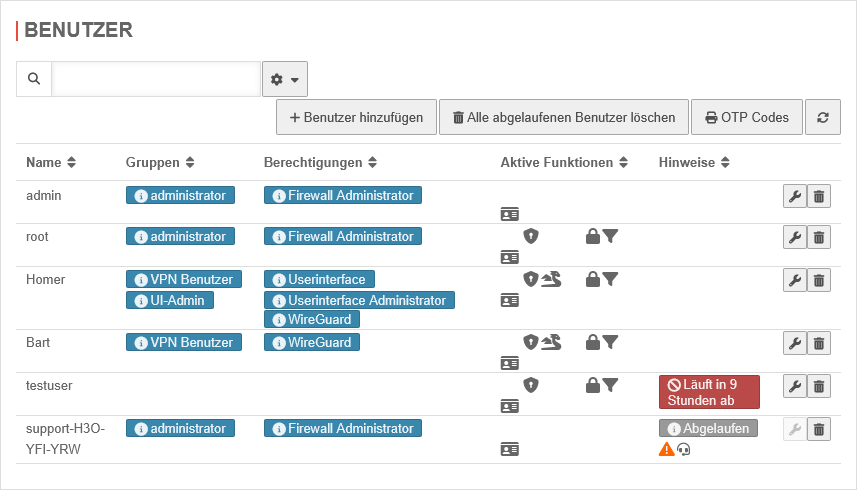

Benutzerübersicht

| Beschriftung | Wert | Beschreibung |

|

|---|---|---|---|

| Name | admin |

||

| Gruppen | Administrator | ||

| Berechtigungen | Firewall Administrator | ||

| Hinweise | ' | Nach Ablauf kann sich der Benutzer nicht mehr anmelden. | |

| Bearbeiten oder Löschen des Benutzers+ | |||

| Erzeugt ein pdf Dokument mit OTP Codes im QR-Format und Klartext für alle Benutzer außer dem Benutzer admin notempty Neu ab v12.5 notempty Es wird ein OTP Code pro Seite angezeigt. | |||

| Legt einen neuen Benutzer an. s.u. | |||

| Tut genau das. Supportbenutzer werden spätestens 24 Stunden nach Ablaufdatum automatisch entfernt. | |||

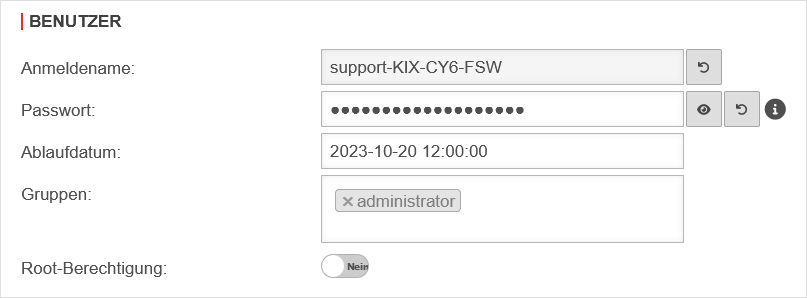

Support-Benutzer

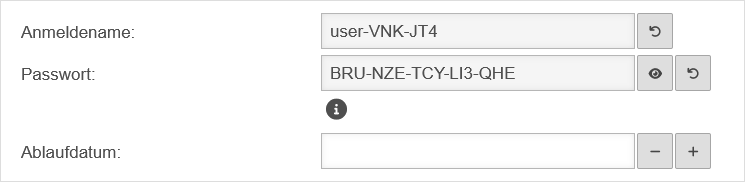

Der Support-Benutzer ist ein temporärer Administrator, der zum Beispiel zur Unterstützung für den Securepoint Support aktiviert werden kann.

| Beschriftung | Wert | Beschreibung | [[Datei: ]] |

|---|---|---|---|

| Anmeldename: | support-N3e-oDt | Willkürlicher Name, der mit support- beginnt. Es ist keine manuelle Eingabe möglich. | |

| Passwort: | red-SZZ-sIa-dCB | ||

| Ablaufdatum: | 2019-08-20 11:11:11 | ||

| Gruppen: | administrator | Es ist per Default die erste Benutzer-Gruppe mit der Berechtigung Firewall Administrator eingetragen. Es lassen sich andere Gruppen, die ebenfalls über diese Berechtigung verfügen auswählen. | |

| Root-Berechtigung: | Nein | ||

Ja |

|||

Der Inhalt der Zwischenablage sieht dann wie folgt aus: Benutzername: support-NII-Z53-Yk2 Passwort: UMC-DP6-FSK-F46-ULD | |||

| Mit einem Klick auf die Schaltfläche wird der Supportbenutzer angelegt und gespeichert. | |||

| Mit einem Klick auf die Schaltfläche wird der Vorgang abgebrochen und der Dialog für den Supportbenutzer geschlossen. | |||

| CLI-Befehl | user support new name support-4711 password Insecure.123 groups administrator expirydate 1566650891 flags ROOT |

||

Allgemeine Benutzer

Benutzer hinzufügen / bearbeiten

/Benutzer Allgemein

root-Benutzer

| Beschriftung | Wert | Beschreibung | [[Datei: ]] |

|---|---|---|---|

| Anmeldename | admin-user | Login-Name des Benutzers | |

| root |

| ||

| Passwort Passwort bestätigen |

•••••••• Sehr Stark |

Kennwörter müssen folgende Kriterien erfüllen:

| |

| Ablaufdatum: | 2020-08-21 00:00:00 | Das Ablaufdatum lässt sich ebenfalls per CLI ändern: user attribute set name testnutzer attribute expirydate value 2023-11-01 00:00 Der Wert kann entweder als Unixtime (Zeit in Sekunden seit dem 1.1.1970 00:00 Uhr) angegeben werden oder im Format: YYYY-MM-DD HH:MM | |

| Gruppen: | administrator | Gruppenzugehörigkeit und damit Berechtigungen dieses Benutzers | |

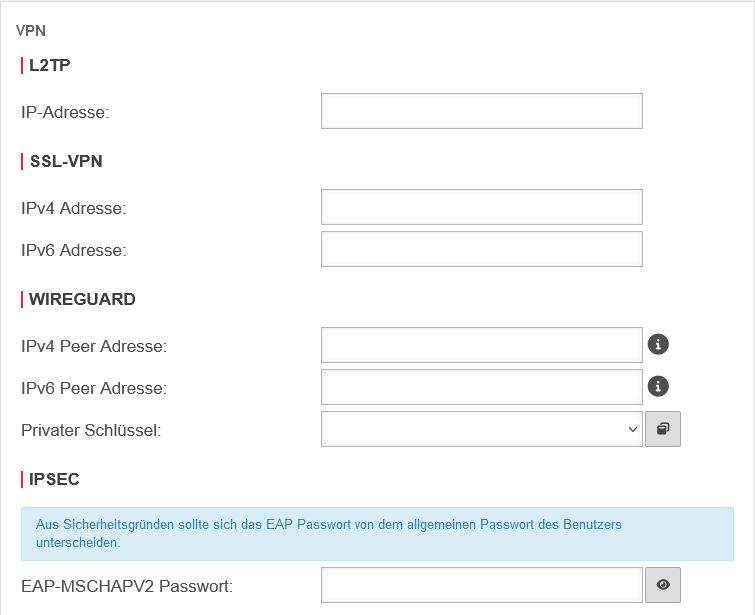

VPN

Hier können feste Tunnel IP-Adressen an die Benutzer vergeben werden.

L2TP

| ||

| Beschriftung | Beschreibung |  |

|---|---|---|

| L2TP IP-Adresse: | Die Tunnel IP-Adresse für L2TP | |

SSL-VPN

| ||

| IPv4-Adresse | Die Tunnel IPv4-Adresse für SSL-VPN | |

| Die Tunnel IPv6-Adresse für SSL-VPN | ||

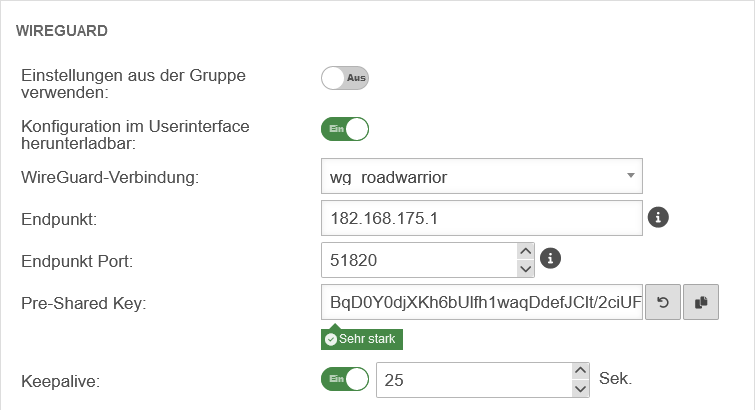

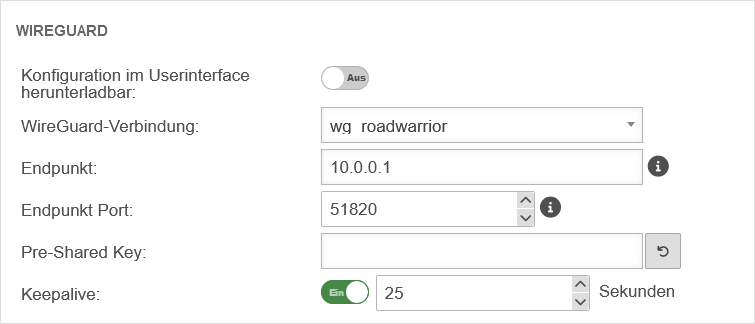

WIREGUARD

| ||

| IPv4 Peer Adresse | Die Tunnel IPv4-Adresse für WireGuard Diese Option konfiguriert WireGuards AllowedIPs für den Benutzer-Client. Die IPs der Gegenstellen werden in der UTM als allowed IPs hinterlegt. | |

| IPv6 Peer Adresse | Die Tunnel IPv6-Adresse für WireGuard Diese Option konfiguriert WireGuards AllowedIPs. Die IPs der Gegenstellen werden in der UTM als allowed IPs hinterlegt. | |

| Privater Schlüssel | Privater Schlüssel, der für eine benutzerbezogene WireGuard-Verbindung verwendet werden soll. | |

| Über die Schaltfläche kann die Schlüsselverwaltung geöffnet und ein Schlüssel erzeugt werden. | ||

IPSEC

| ||

| EAP-MSCHAPV2 Passwort | Das Passwort für EAP-MSCHAPV2 Aus Sicherheitsgründen sollte sich das EAP Passwort von dem allgemeinen Passwort des Benutzers unterscheiden. Dieses HowTo beschreibt die Konfiguration von IPSec EAP | |

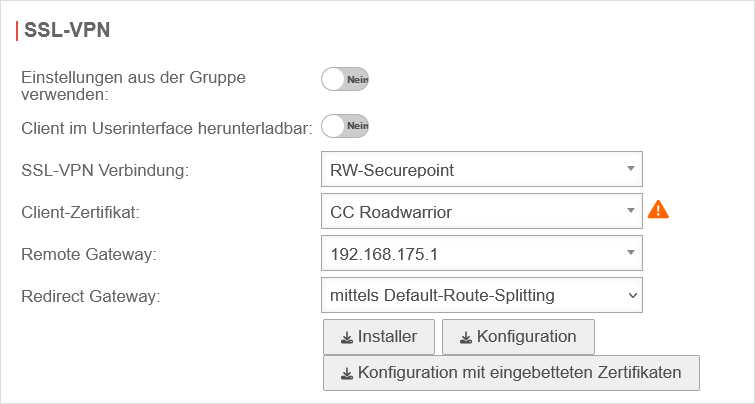

SSL-VPN

| Beschriftung | Wert | Beschreibung | UTMbenutzer@firewall.name.fqdnAuthentifizierungBenutzer  SSL-VPN Einstellungen für Benutzer SSL-VPN Einstellungen für Benutzer |

|---|---|---|---|

| Einstellungen aus der Gruppe verwenden: | Nein | Wenn der Benutzer Mitglied einer Gruppe ist, können die Einstellungen von dort übernommen werden. Die folgenden Einstellungen werden dann hier ausgeblendet und sind im Menü Bereich Gruppen zu konfigurieren. | |

| Client im Userinterface herunterladbar | Ja | Der Securepoint VPN-Windows-Client kann im User Webinterface (im Standard über Port 1443 erreichbar) heruntergeladen werden. Der Port ist konfigurierbar im Menü Bereich Servereinstellungen Schaltfläche / User Webinterface Port: : 1443. | |

| SSL-VPN Verbindung: | RW-Securepoint | Auswahl einer Verbindung, die im Menü angelegt wurde. | |

| Client-Zertifikat: | CC Roadwarrior | Es muss ein Zertifikat angegeben werden, mit dem sich der Client gegenüber der UTM authentifiziert. Es können auch ACME-Zertifikate genutzt werden. | |

| Remote Gateway: | 192.168.175.1 (Beispiel-IP) | Externe IP-Adresse oder im DNS auflösbare Adresse des Gateways, zu dem die Verbindung hergestellt werden soll. | |

| Redirect Gateway: |

mittels Default-Route-Splitting notempty Neu ab v14.1.1 |

Der gesamte Datenverkehr wird in den Tunnel geleitet. Der VPN-Tunnel fungiert als primäres Standard-Gateway. Falls der Tunnel nicht antwortet, wird das reguläre Standard-Gateway genutzt. | |

| mittels Ersetzen des Standard-Gateways (veraltet) | Der gesamte Datenverkehr wird in den Tunnel geleitet. Ersetzt das Standard Gateway vollständig (ohne Fallback) | ||

| Aus | Nur Ziele hinter dem VPN werden in den Tunnel geleitet. Für alle anderen Ziele wird das Default Gateway verwendet | ||

notempty Neu ab v14.1.1 |

Lädt ein Installationsprogramm herunter, mit dem man entweder

Der installierte Client aktualisiert sich bei neuen Updates eigenständig - unabhängig von der UTM-Version. | ||

| Lädt die Konfigurationsdateien für beliebige VPN-Clients herunter. Die Datei enthält im Ordner local_firewall.securepoint.local.tblk die dazu notwendigen Konfigurationsdateien und Zertifikate. | |||

| notempty Neu ab v14.0.1 |

Lädt die Konfigurationsdatei für beliebige VPN-Clients herunter. Die Zertifikate werden dabei direkt in die ovpn-Datei geschrieben. | ||

| Der Dateiname enthält den Benutzernamen und notempty Neu ab v14.1.1 | |||

Passwort

| Beschriftung | Default | Beschreibung | [[Datei: ]] |

|---|---|---|---|

| Passwortänderung erlaubt | Aus | ||

| Mindestkennwortlänge | 8 | Die minimale Kennwortlänge kann auf mehr als 8 Zeichen gesetzt werden. | |

Kennwörter müssen folgende Kriterien erfüllen:

| |||

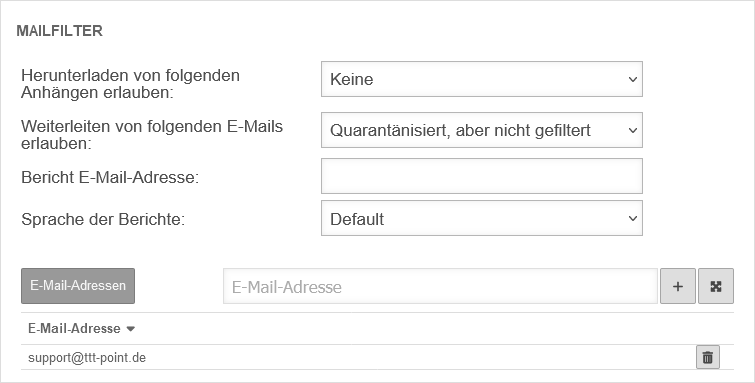

Mailfilter

| Beschriftung | Beschreibung | [[Datei: ]] | |

|---|---|---|---|

| Einstellungen aus der Gruppe verwenden | Nein | Wenn der Benutzer Mitglied einer Gruppe ist, können die Einstellungen von dort übernommen werden. Die folgenden Einstellungen werden dann hier ausgeblendet und sind im Menü / Gruppen zu konfigurieren. | |

| ' | |||

| user@ttt-point.de | E-Mailkonten, die von diesem Benutzer eingesehen werden können, um den Mailfilter zu kontrollieren. Löschen mit | ||

| Eintragen einer E-Mail-Adresse in die Liste | |||

| Herunterladen von folgenden Anhängen erlauben: | (Default) | Der Benutzer kann im User-Interface Anhänge von Mails herunterladen, die bestimmte Kriterien erfüllen. | |

| Diese Funktion ermöglicht u.U. das herunterladen von Viren und sollte daher nur versierten Benutzern erlaubt werden! | |||

| Diese Funktion ermöglicht u.U. das herunterladen von Viren und sollte daher nur versierten Benutzern erlaubt werden! | |||

| Diese Funktion ermöglicht u.U. das herunterladen von Viren und sollte daher nur versierten Benutzern erlaubt werden! | |||

| Weiterleiten von folgenden E-Mails erlauben: | (Default) | Der Benutzer kann im User-Interface E-Mails weiterleiten, die bestimmte Kriterien erfüllen. | |

| Diese Funktion ermöglicht u.U. das weiterleiten von Viren und sollte daher nur versierten Benutzern erlaubt werden! | |||

| Diese Funktion ermöglicht u.U. das weiterleiten von Viren und sollte daher nur versierten Benutzern erlaubt werden! | |||

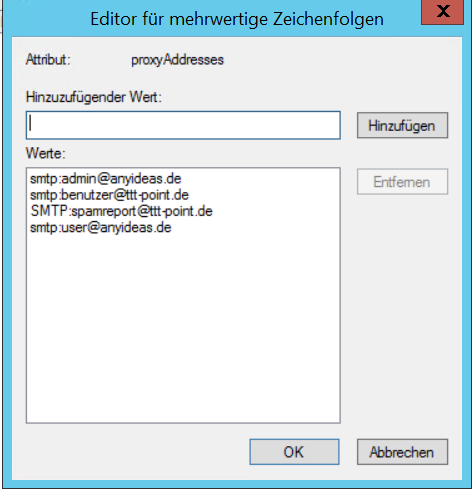

| Bericht E-Mail-Adresse: | Sind mehrere Mailadressen für einen Benutzer in einem AD hinterlegt, wird der dort als Primäre SMTP-Adresse konfigurierte Eintrag als Default-Adresse verwendet.

| ||

| Sprache der Berichte | Vorgabe unter → Firewall → Sprache der BerichteEs kann gezielt ausgewählt werden: bzw. | ||

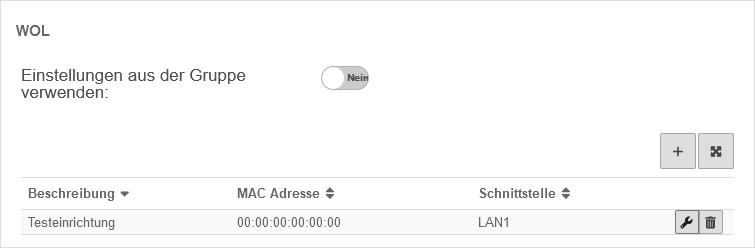

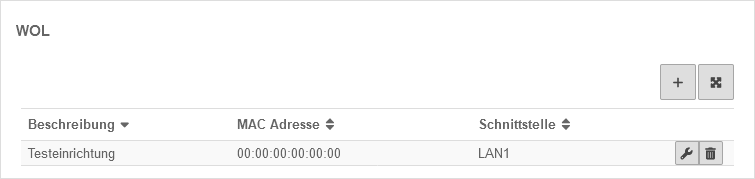

WOL

OTP

Gruppen

Manche Einstellungen, die im Abschnitt Benutzer beschrieben worden sind, können auch für die gesamte Gruppe eingestellt werden. Die Einstellungen für den einzelnen Benutzer ersetzen allerdings die Gruppeneinstellungen.

Berechtigungen

| Beschriftung | Beschreibung | [[Datei: ]] |

|---|---|---|

| Frei wählbarer Name | ||

| Berechtigungen | ||

| Firewall Administrator | ||

| Spamreport | Mitglieder dieser Gruppe können einen Spamreport erhalten | |

| VPN-L2TP | Mitglieder dieser Gruppe können eine VPN-L2TP-Verbindung aufbauen | |

| Mailrelay Benutzer | Mitglieder dieser Gruppe können das Mailrelay verwenden | |

| HTTP-Proxy | Mitglieder dieser Gruppe können den HTTP-Proxy verwenden | |

| IPSEC XAUTH | Mitglieder dieser Gruppe können sich mit IPSEC authentifizieren | |

| IPSEC EAP | Mitglieder dieser Gruppe können sich mit Microsoft CHAPv2 für IPSec Verbindungen mit IKEv2 authentisieren | |

| Userinterface | Mitglieder dieser Gruppe haben Zugriff auf das Userinterface (inkl. Mailfilter) | |

| Clientless VPN | Mitglieder dieser Gruppe können Clientless VPN verwenden | |

| SSL-VPN | Mitglieder dieser Gruppe können eine SSL-VPN-Verbindung aufbauen | |

| WireGuard | Mitglieder dieser Gruppe können eine WireGuard-Verbindung aufbauen | |

| Userinterface Administrator | Mitglieder dieser Gruppe können über das Userinterface auf die Captive Portal Benutzerverwaltung zugreifen. | |

Clientless VPN

[[Datei: |hochkant=2|mini|]]

Dieser Reiter wird nur angezeigt, wenn im Reiter Berechtigungen Clientless VPN aktiviert Ein wurde.

| Clientless VPN | ||

|---|---|---|

| Name | ||

| Zugriff | Nein | Bei Aktivierung können Mitglieder dieser Gruppe diese Verbindung nutzen |

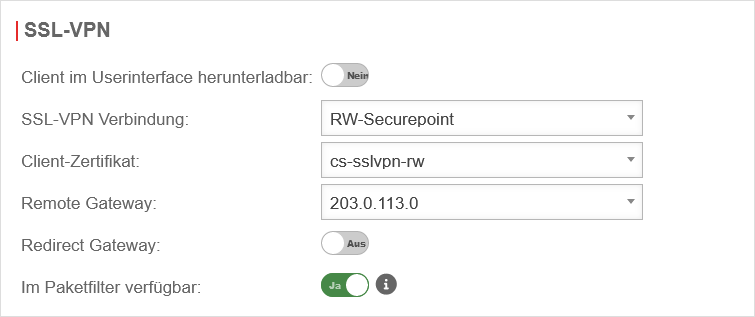

SSL-VPN

Hier können für die gesamte Gruppe Einstellungen für das SSL-VPN konfiguriert werden.

Alle Benutzer verwenden das gleiche Zertifikat, wenn die Gruppeneinstellungen verwendet werden!

SSL-VPN Einstellungen einzelner Benutzer überschreiben die Gruppeneinstellungen.

| Beschriftung: | Wert | Beschreibung: | UTMbenutzer@firewall.name.fqdnAuthentifizierungBenutzer  SSL-VPN Einstellungen der Gruppe SSL-VPN Einstellungen der Gruppe

|

|---|---|---|---|

| Client im Userinterface herunterladbar: | Nein | Wenn aktiviert, dann kann der VPN-Client im Userinterface heruntergeladen werden | |

| SSL-VPN Verbindung: | RW-Securepoint | Auswahl der gewünschten Verbindung (Angelegt unter ) | |

| Client-Zertifikat: | cs-sslvpn-rw | Auswahl des Zertifikats für diese Gruppe (Angelegt unter Bereich Zertifikate) Es können auch ACME-Zertifikate genutzt werden. | |

| Remote Gateway: | 203.0.113.0 | IP-Adresse des Gateways, auf dem sich die SSL-VPN-Clients einwählen. Freie Eingabe oder Auswahl per Dropdown-Menü. | |

| Redirect Gateway: | Aus | Anfragen zu Zielen außerhalb des lokalen Netzwerks (und damit auch des VPNs) werden vom Gateway des VPN-Users in der Regel direkt ins Internet geleitet. Bei Aktivierung des Buttons Ein wird das lokale Gateway umgeleitet auf die UTM. Dadurch profitieren auch diese Pakete vom Schutz der UTM. Diese Einstellung verändert die Konfigurationsdatei für den VPN-Client. | |

| Im Paketfilter verfügbar: | Nein | Durch Aktivierung Ja dieser Option können im Paketfilter Regeln für diese Gruppe erstellt werden. Damit lässt sich der Zugriff für Benutzer, die Mitglied dieser über SSL-VPN verbundenen Gruppe sind, steuern. | |

Verzeichnis Dienst

[[Datei: |hochkant=2|mini|AD/LDAP Gruppenzuordnung ]]

Mailfilter

Die Berechtigung Userinterface Ein wird benötigt.

| Beschriftung | Default | Beschreibung |

|---|---|---|

| Herunterladen von folgenden Anhängen erlauben: | (Default) | Mitglieder dieser Gruppe können im User-Interface Anhänge von Mails herunterladen, die bestimmte Kriterien erfüllen. |

| Weiterleiten von folgenden E-Mails erlauben: aktualisiert |

Mitglieder dieser Gruppe können im User-Interface E-Mails weiterleiten, die bestimmte Kriterien erfüllen. | |

| (Default) | ||

| Bericht E-Mail-Adresse: | E-Mail-Adresse, an die ein Spam-Report versendet wird. Wenn hier kein Eintrag erfolgt, wird der Spam-Report an die erste E-Mail-Adresse der Liste gesendet. Sind mehrere Mailadressen für einen Benutzer in einem AD hinterlegt, wird der dort als Primäre SMTP-Adresse konfigurierte Eintrag als Default-Adresse verwendet.

| |

| Sprache der Berichte: | Vorgabe unter → Firewall → Sprache der BerichteEs kann gezielt ausgewählt werden: bzw. | |

| E-Mail-Adressen | ||

| E-Mail-Adresse | Eintragen einer Mail-Adresse in die Liste | |

| support@ttt-point.de | E-Mailkonten, die von Mitgliedern dieser Gruppe eingesehen werden können, um den Mailfilter zu kontrollieren. Löschen mit |

WOL

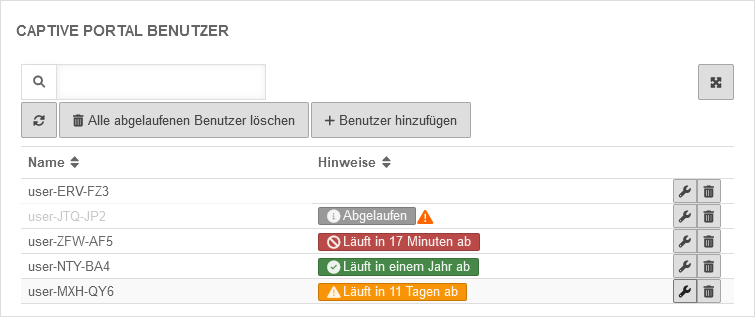

Captive Portal Benutzer

Benutzer hinzufügen

Captive Portal Benutzer können verwaltet werden von:

- Administratoren

- Benutzern, die Mitglied einer Gruppe mit der Berechtigung Userinterface Administrator sind.

Diese erreichen die Benutzerverwaltung über das Userinterface.