notempty

Letzte Anpassung zur Version: 12.5.0

- Automatische Firmware Updates lokal konfigurieren

- Manueller Download der neusten Firmware (v12.4)

Vorbemerkung

- Damit die UTM Updates erhalten kann, muss sie das Internet erreichen können und und die DNS-Auflösung muss funktionieren

Hat die UTM keinen Zugang zum Internet, kann ein Update per USB-Stick eingespielt werden - Die UTM prüft alle 120 Minuten, ob ein neues Update auf den Update Servern zu Verfügung steht

- Aufgrund der hohen Anzahl an UTM's, die ein Update herunterladen wollen, werden diese über einen bestimmten Zeitraum verteilt

Diese Verteilung wird durch die Update Server vorgenommen - Der Download des Updates erfolgt dann automatisch

- Die UTM lädt immer ein komplettes Firmware Image für die entsprechende Version herunter

- Bei Cluster-Geräten bitte das Wiki zum Cluster-Management beachten

Update Planung

Bei aktiver Unified Security Console (USC) müssen automatische Updates dort im Portal geplant werden.

Siehe Wiki Artikel zu den USC Profilen.

Update Erkennung

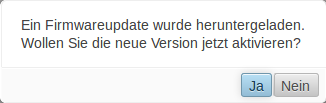

Wenn die UTM eine neue Version auf den Update Servern erkannt hat und dieser vollständig heruntergeladen wurde, wird beim nächsten Login auf der Administrationsoberfläche ein Hinweis zum Update angezeigt. Wird die Meldung mit bestätigt, erfolgt eine Weiterleitung in das Menü .

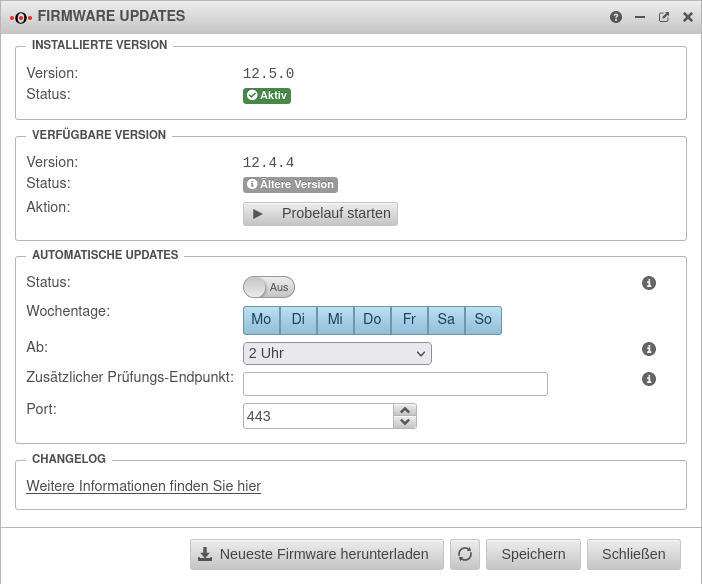

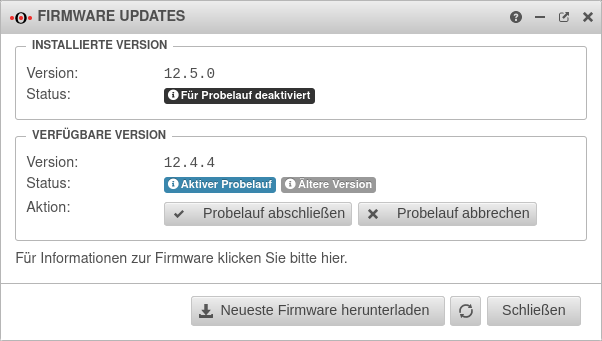

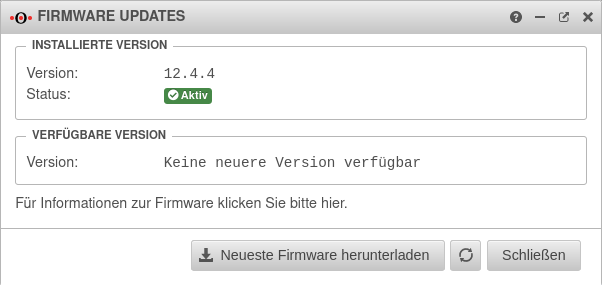

Firmware Update

| Beschriftung | Wert | Beschreibung |  |

|---|---|---|---|

Installierte Version

| |||

| Version: | Die aktuell laufende Version | ||

| Status: | Aktiv | ||

| Für Probelauf deaktiviert | |||

Verfügbare Version

| |||

| Version: | Installierbare Version | ||

| Status: | Neuere Version | ||

| Ältere Version | Für Rollback | ||

| Aktiver Probelauf | notempty Während des Problaufs darf kein Factory-Reset durchgeführt werden! | ||

| Updateprozess starten

| |||

| Die zuvor installierte Version wird wieder aktiviert. Die UTM startet dabei neu. | |||

| Die Version wird als zukünftige Boot-Version festgelegt. | |||

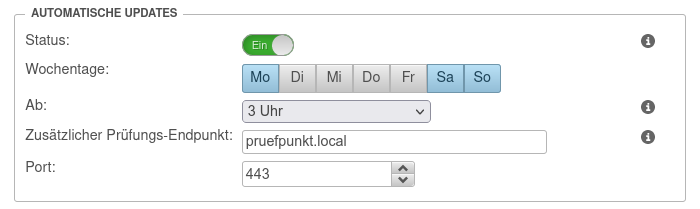

Automatische Updates notemptyNeu ab: v12.5 | |||

| Status: |

Aus | Bei Aktivierung Ein werden Updates automatisch installiert, gestartet und finalisiert.notempty Automatische Updates werden nicht ausgeführt, wenn die Unified Security Console aktiv ist. | |

| Wochentage: |

Die Wochentage, an denen die Updates automatisch installiert und gestartet werden sollen. | ||

| Ab: |

Die Uhrzeit, ab welcher die Updates automatisch installiert und gestartet werden sollen. | ||

| Zusätzlicher Prüfungs-Endpunkt: |

Zusätzlicher Endpunkt eines Servers (Hostname oder IP-Adresse), dessen Erreichbarkeit vor dem Finalisieren ebenfalls getestet werden soll. Bevor ein Dryrun gestartet wird, also auch nachdem ein Update installiert und gestartet wurde (noch bevor es finalisiert wird), wird die Appliance testen, ob der Securepoint Update-Server erreicht werden kann. Sollte ein Test fehlschlagen, wird kein Firmware Update ausgeführt und gegebenenfalls ein Rollback zu der vorherigen Version durchgeführt. | ||

| Port: |

443 | Der Port zum zusätzlichen Prüfungs-Endpunkt | |

| Manueller Download der neuesten Firmware, auch wenn diese UTM noch nicht in der normalen Verteilung vorgesehen ist.

| |||

| Aktualisieren | Aktualisiert die Anzeige der auf der UTM verfügbaren Version. | ||

| Speichert die Einstellungen | |||

| Schließt das Fenster. Nicht gespeicherte Einstellungen gehen dabei verloren. | |||

notempty

CLI Code zum aktivieren des Features

extc value set { application spupdater variable AUTO_UPDATE_ENABLE value [ "1" ] }

Im Default ist das Feature Aus. Bei Aktivierung ohne weitere Konfiguration werden tägliche Updates ab 2 Uhr aktiviert.

Wird der Securepoint Update Server nach dem Update nicht erreicht erfolgt ein reboot mit der vorherigen Firmware.

CLI-Code zum konfigurieren der Auto-Update-Funktion:

extc valuelist set [ { application "spupdater" values [ { variable "AUTO_UPDATE_ENABLE" value [ "1" ] } { variable "AUTO_UPDATE_TIME" value [ "3 MON,FRI,SUN" ] } { variable "AUTO_UPDATE_HOST_CHECK" value [ "pruefpunkt.local" ] } { variable "AUTO_UPDATE_HOST_PORT_CHECK" value [ "443" ] } ] } ]

Zur besseren Lesbarkeit mit Zeilenumbrüchen:

extc valuelist set [ { application "spupdater"

values [ { variable "AUTO_UPDATE_ENABLE" value [ "1" ] }

{ variable "AUTO_UPDATE_TIME" value [ "3 MON,SAT,SUN" ] }

{ variable "AUTO_UPDATE_HOST_CHECK" value [ "pruefpunkt.local" ] }

{ variable "AUTO_UPDATE_HOST_PORT_CHECK" value [ "443" ] }

] } ](Nicht Copy-Paste-fähig)

| Variable | Wert | Beschreibung |

|---|---|---|

| AUTO_UPDATE_ENABLE | 1 | Aktiviert das Feature: value [ "1" ] bzw. deaktiviert es: value [ "0" ] |

| AUTO_UPDATE_TIME | h d,d,d | Zeit für das Update: Stunde gefolgt von einem Leerzeichen und einer Liste der Wochentage (mit Komma getrennt, ohne Leerzeichen) z.B.: 15 MON,SAT,SUN oder 2 * MON - Montag TUE - Dienstag WED - Mittwoch THU - Donnerstag FRI - Freitag SAT - Sonnabend SUN - Sonntag * - Jeder Wochentag |

| AUTO_UPDATE_HOST_CHECK | pruefpunkt.local | Endpunkt eines Servers, dessen Erreichbarkeit zusätzlich zum Securepoint Update Server vor dem Finalisieren ebenfalls getestet werden soll

|

| AUTO_UPDATE_HOST_PORT_CHECK | 443 | Der Port zum zusätzlichen Prüfungs-Endpunkt |

Anzeige der Werte im CLI

extc value get { application "spupdater" } application|variable |value -----------+---------------------------+----- spupdater |AUTO_UPDATE_ENABLE |1 |AUTO_UPDATE_HOST_CHECK |pruefpunkt.local |AUTO_UPDATE_HOST_PORT_CHECK|443 |AUTO_UPDATE_POST_CHECK |0 |AUTO_UPDATE_RUN |0 |AUTO_UPDATE_TIME |3 MON,SAT,SUN

Update abschließen

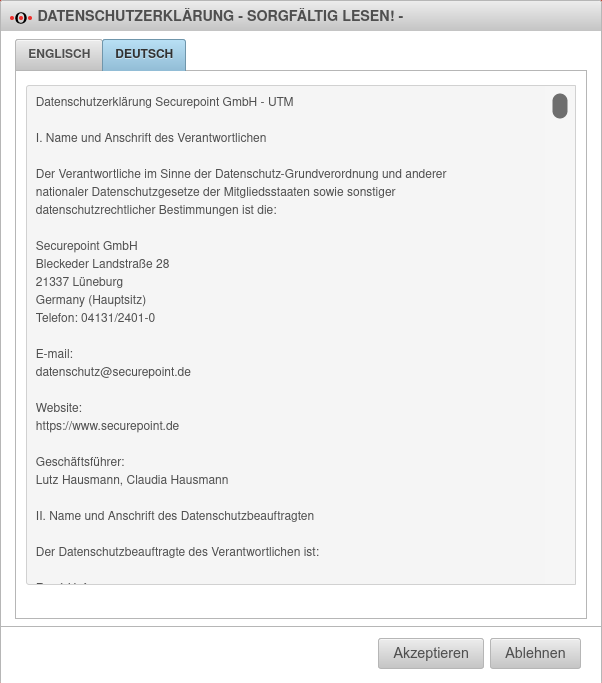

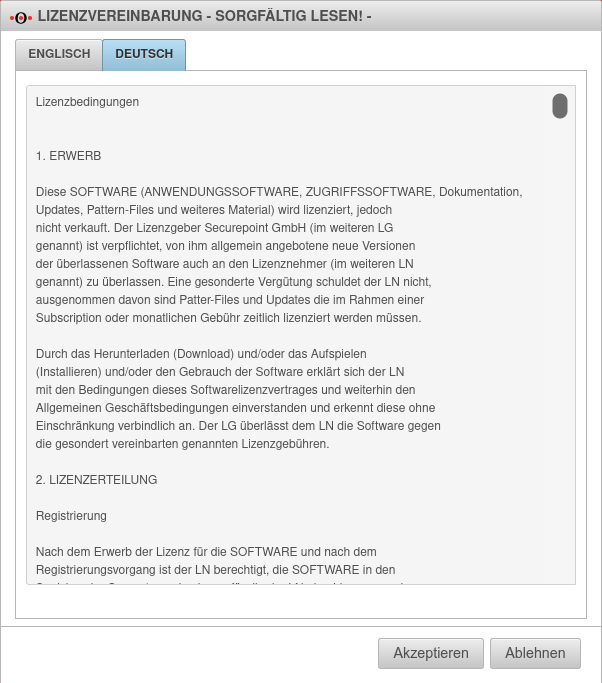

Annahme Lizenzvereinbarung und Datenschutzerklärung

Nach dem Update und erneutem Login an der Administrations-Weboberfläche wird die Lizenzvereinbarung angezeigt. Diese muss man .

Mit wird die vorherige Version wieder aktiviert.

Es wird die Datenschutzerklärung angezeigt. Diese muss man .

Mit wird die vorherige Version wieder aktiviert.

Changelog

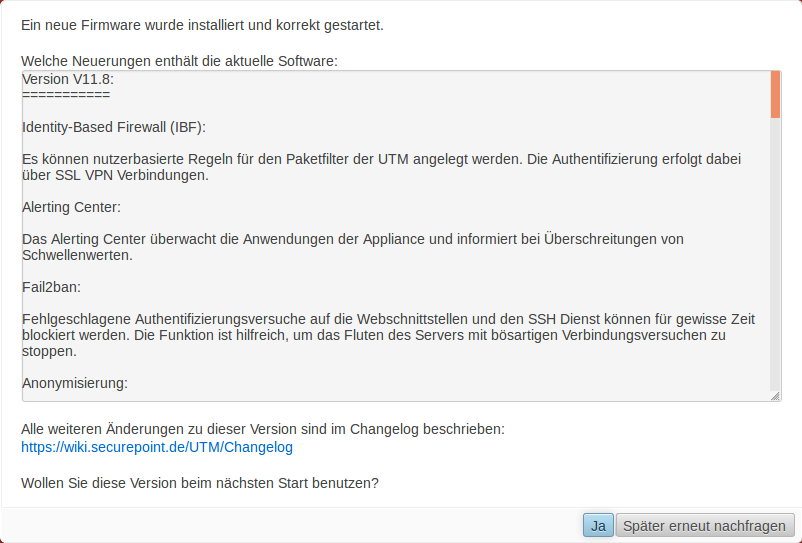

| Es wird das Changelog mit den wichtigsten Änderungen angezeigt.

Mit kann bereits jetzt festgelegt werden, dass diese Version beim nächsten Start verwendet wird. |

| |

ProbelaufProbelauf | ||

|

| |

RollbackRollback | ||

Mit einem Rollback wird die Firmware auf die zuletzt installierte Version gesetzt.

|

| |

Problembehandlung

Das System fährt mit der neuen Firmware-Version nicht hoch

Wenn das System nach dem Neustart nicht ordnungsgemäß startet, kann durch ein Neustart die vorherige Version wieder aktiviert werden.

Der Neustart kann über die CLI (system reboot), das Webinterface (sofern erreichbar unter oder durch betätigen des Power-Schalters an der Gehäuserückseite durchgeführt werden.

Bestimmte Funktionen Verhalten sich nach dem Update nicht wie gewünscht

Wenn die UTM nach dem Update nicht wie gewünscht funktioniert, kann ein Rollback durchgeführt werden.

Wenn der störungsfreie Betrieb noch nicht bestätigt wurde, kann wie oben verfahren werden.

Ansonsten unter im Abschnitt

Eine neue Version wird nicht automatisch heruntergeladen

- Eine gültige Lizenz muss vorhanden sein.

- Die Uhrzeit des Systems darf nicht zu stark abweichen.

- Der Update-Server ist nicht erreichbar. z.B. aufgrund einer zu großen Paketgröße (MTU), diese muss ggf. angepasst werden.

- Der automatische Update-Prozess wird zur Lastverteilung über einen bestimmten Zeitraum verteilt (siehe Changelog: Geplanter Rollout Zeitraum)

- Update lädt nicht und folgende Fehlermeldung ist im Log zu sehen:

2023-01-09T09:51:17.302+01:00|spupdater|22223|downloading do-update.sh: failed

ggf. weitere Logzeilen:

2023-01-09T09:46:24.870+01:00|spupdater||ATTENTION! Not enough space available on /rootdisk to download an firmware update.

2023-01-09T09:46:24.871+01:00|spupdater|20609|post update script: failed

Zusätzlich kann die Konfiguration nicht gespeichert werden bzw. es kann keine neue Konfiguration angelegt werden.

Lösung:- Speicherplatz prüfen

- Beschreibarkeit der Partition/Festplatte prüfen.

Erreichbarkeit des Support-Servers prüfen

Aus der root-Shell heraus lässt sich folgender Befehl ausführen

root@fw:~# curl update-001.v12.utm.spnoc.de

| Ergebnis | Beschreibung |

|---|---|

| curl: (6) Could not resolve host: update-001.v12.utm.spnoc.de | DNS Problem |

| curl: (7) Error | Failed to connect() to host or proxy TCP Verbindung schlägt Fehl. Falsche Route, Verbindung wird durch eine andere Firewall blockiert o.ä. |