(Weiterleitung nach UTM/GeoIP v12.4 erstellt) Markierung: Neue Weiterleitung |

KKeine Bearbeitungszusammenfassung |

||

| (6 dazwischenliegende Versionen von 2 Benutzern werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

{{Archivhinweis|UTM/GeoIP|pre=12.7.0}}{{Set_lang}} | |||

{{Set_lang}} | |||

{{#vardefine:headerIcon|spicon-utm}} | {{#vardefine:headerIcon|spicon-utm}} | ||

{{:UTM/GeoIP. | |||

{{var | display | |||

| GeoIPs verwenden | |||

| Use GeoIP }} | |||

{{var | head | |||

| Konfiguration von Zugriffen mittels Geo-IP auf der UTM steuern | |||

| Control configuration of access via Geo-IP on the UTM }} | |||

{{var | Netzwerkobjekte | |||

| Netzwerkobjekte | |||

| }} | |||

{{var | Erklärung | |||

| IP-Adressen können über die zugehörigen IP-Netze und den Organisationen und Institutionen, denen diese zugewiesen sind, einem Land zugeordnet werden. <p>Für jedes Land existiert in der UTM dafür eine GeoIP, in der diese Zuweisungen gespeichert werden.</p> | |||

Diese Datenbank wird regelmäßig unabhängig von der Firmware aktualisiert. | |||

| IP addresses can be assigned to a country via the associated IP networks and the organisations and institutions to which they are assigned. <p>For each country, a GeoIP exists on the UTM for this purpose, in which these assignments are stored.</p> | |||

This database is regularly updated independently of the firmware. }} | |||

{{var | Erklärung--info | |||

| IPs, die von der Datenbank nicht erfasst werden, werden von den Regeln nicht berücksichtigt. Die UTM prüft wöchentlich (oder per CLI bei Bedarf) , ob eine neue Datenbank vorliegt. | |||

| IPs that are not covered by the database are not taken into account by the rules. The UTM checks weekly (or via CLI if required) whether a new database is available. }} | |||

{{var | Erklärung--Netzwerkobjekte | |||

| Die GeoIPs werden von der UTM dabei wie '''Netzwerkobjekte''' der Zone ''external'' behandelt. [[#Einrichten weiterer Zonen für GeoIP | → weitere Zonen]] | |||

| The GeoIPs are treated by the UTM as '''network objects''' in the zone ''external''. [[#Setting up additional zones for GeoIP | → further zones]] }} | |||

{{var | Erklärung--Hinweis | |||

| Der tatsächliche Standort eines Hosts kann von der Zuordnung abweichen oder z.B. durch einen VPN Tunnel nicht ersichtlich sein! | |||

| The actual location of a host may differ from the assignment or may not be visible, e.g. due to a VPN tunnel! }} | |||

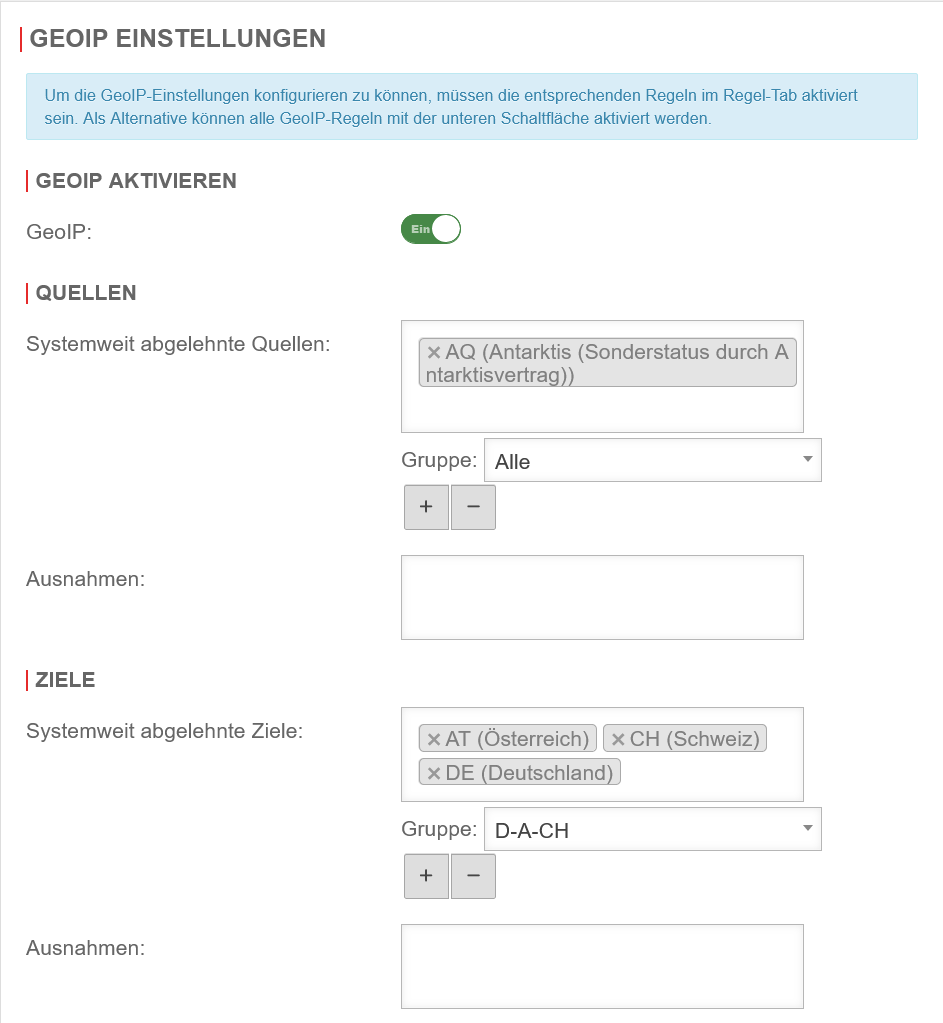

{{var | Globale Einstellung | |||

| Systemweites Blocking | |||

| System-wide blocking }} | |||

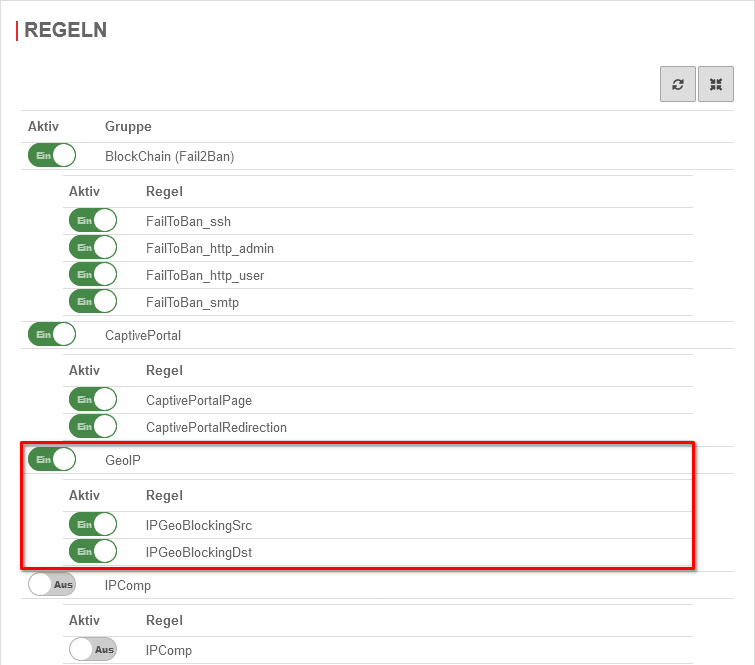

{{var | Globale Einstellung--desc | |||

| Unter {{Menu-UTM|Firewall|Implizite Regeln}} lassen sich Regionen systemweit als Quelle oder Ziel blockieren | |||

| Under {{Menu-UTM|Firewall|Implied Rules}} regions can be blocked system-wide as source or destination }} | |||

{{var | Globale Einstellung--Hinweis | |||

| Diese Einstellungen gelten systemweit in '''allen Zonen''' und werden '''vor''' den Paketfilter-Regeln angewendet! | |||

| These settings apply system-wide in '''all zones''' and are applied '''before''' the packet filter rules! }} | |||

{{var | GeoIP-basierte Paketfilter Regeln | |||

| GeoIP-basierte Paketfilter Regeln | |||

| GeoIP based port filter rules }} | |||

{{var | GeoIP-basierte Paketfilter Regeln--desc | |||

| Auf Paketfilter Ebene können GeoIPs blockiert oder zugelassen werden<br> GeoIPs lassen sich dazu auch zu Netzwerkgruppen zusammenfassen. | |||

| GeoIPs can be blocked or allowed at the packet filter level<br> GeoIPs can also be combined into network groups for this purpose. }} | |||

{{var | GeoIP--Zone | |||

| GeoIPs haben per Default die Zone ''external'' | |||

| GeoIPs have the zone ''external'' by default }} | |||

{{var | Einrichten weiterer Zonen für GeoIP-Gui--desc | |||

| Unter {{Menu-UTM|Firewall|Netzwerkobjekte||Objekt hinzufügen|+}} kann ein Netzwerkobjekt vom Typ {{Button|GeoIP|dr}} hinzugefügt werden.<br>Dabei muss die Zone angegeben werden, in der diese Objekte liegen sollen. <br>Ein Präfix ist optional möglich. <br>Siehe auch [[UTM/RULE/Paketfilter#Netzwerkobjekte_erstellen | Wiki: Paketfilter / Netzwerkobjekte erstellen]] | |||

| Under {{Menu-UTM|Firewall|Network Objects||Add Object|+}} o new network object of type {{Button|GeoIP|dr}} can be added. The zone in which these objects are to be located must be specified.<br>A prefix is optionally possible. <br>See also [{{#var:host}}UTM/RULE/Paketfilter#Create_network_objects Wiki: Paketfilter/ Create network objects] }} | |||

{{var | Einrichten weitere Zonen für GeoIP-cli--desc | |||

| Alternativ geschieht dies mit einem CLI-Befehl. | |||

| Alternatively, this is done with a CLI command. }} | |||

{{var | CLI-Befehl anzeigen | |||

| CLI-Befehl anzeigen | |||

| Show CLI command }} | |||

{{var | CLI-Befehl anzeigen--desc | |||

| {{code|node geoip generate zone <zone> name <prefix>}} | |||

<p>Der Prefixname ist optional, die Zone muss bereits existieren. </p> | |||

<p>Beispiel: {{code|node geoip generate zone external2 name EXT2_}} </p> | |||

Dieser Befehl erzeugt für jede Region ein zusätzliches Netzwerkobjekt in der Zone external2. <br>Für Deutschland hieße das dann ''EXT2_GEOIP:DE'' | |||

| {{code|node geoip generate zone <zone> name <prefix>}} </p> | |||

The prefix name is optional, the zone must already exist. | |||

<p>Example: {{code|node geoip generate zone external2 name EXT2_}} </p> | |||

This command creates an additional network object in the external2 zone for each region.<br> For Germany, this would then be called ''EXT2_GEOIP:DE'' }} | |||

{{var | Paketfilter basierte Blockade | |||

| Beispiel: Blocking | |||

| Example: Blocking }} | |||

{{var | Paketfilter basierte Blockade--desc | |||

| Bestimmten Regionen soll der Zugriff auf bestimmte Ports verwehrt werden.<br> Hier: Keine Mails aus der Antarktis | |||

| Certain regions are to be denied access to certain ports.<br> Here: No mails from Antarctica }} | |||

{{var | GeoIP Schritt 1 | |||

| Schritt 1: Anlegen einer Netzwerkgruppe | |||

| Step 1: Create a network group }} | |||

{{var | Gruppe hinzufügen--Bild | |||

| UTM v12.6 GeoIP Netzwerkobjekte Gruppe hinzufügen Geo-Mail-Blocking.png | |||

| UTM v12.6 GeoIP Netzwerkobjekte Gruppe hinzufügen Geo-Mail-Blocking-en.png }} | |||

{{var | Netzwerkgruppe hinzufügen | |||

| Netzwerkgruppe hinzufügen | |||

| }} | |||

{{var | Gruppe hinzufügen--desc | |||

| Hinzufügen einer Netzwerkgruppe für GeoIPs, die blockiert werden sollen im Abschnitt {{Kasten|Netzwerkgruppen|grau}} mit der Schaltfläche {{Button|Gruppe hinzufügen|addfolder}} | |||

| Add a network group for GeoIPs to be blocked in the {{Kasten|Network Groups|grau}} section with the {{Button|Add Group|addfolder}} button. }} | |||

{{var | Name | |||

| Name: | |||

| Name: }} | |||

{{var | GeoIP-Netzwerkgruppen-Name--desc | |||

| Aussagekräftiger Name für die Netzwerkgruppe | |||

| Meaningful name for the network group }} | |||

{{var | Netzwerkobjekte | |||

| Netzwerkobjekte | |||

| Network Objects }} | |||

{{var | Netzwerkobjekte--desc | |||

| Suchtext für gewünschtes Land | |||

| Search text for desired country }} | |||

{{var | Objekt hinzufügen | |||

| Objekt hinzufügen | |||

| Add object }} | |||

{{var | Objekt hinzufügen--desc | |||

| Öffnet den Dialog um ein Netzwerkobjekt hinzuzufügen | |||

| Opens the dialogue to add a network object }} | |||

{{var | Speichern | |||

| Speichern | |||

| Save }} | |||

{{var | Speichern--desc | |||

| Speichert die Einstellungen | |||

| Saves the settings }} | |||

{{var | Speichern und schließen | |||

| Speichern und schließen | |||

| }} | |||

{{var | SpeichernSchließen--desc | |||

| Speichert die Einstellungen und schließt das Fenster | |||

| }} | |||

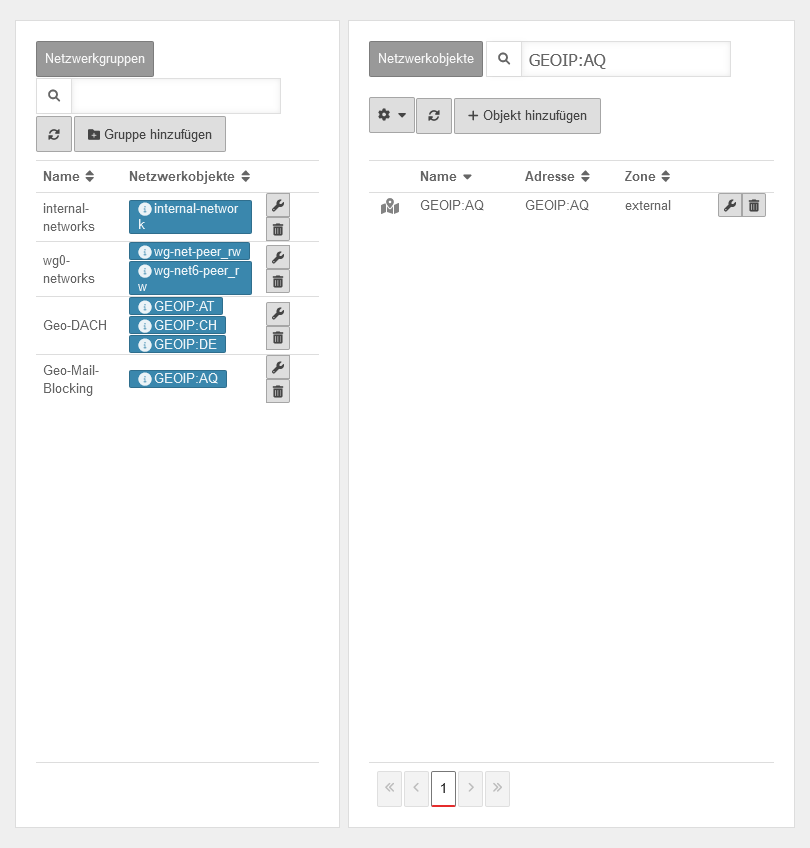

{{var | GeoIP Schritt 2 | |||

| Schritt 2: Übersicht Netzwerkgruppen | |||

| Step 2: Overview Network Groups }} | |||

{{var | Netzwerkgruppe bearbeiten--desc | |||

| Öffnet das Bearbeitungsfenster erneut und es können z.B. weitere Regionen hinzugefügt werden. | |||

| Opens the editing window again and more regions can be added, for example. }} | |||

{{var | GeoIP Schritt 2--Bild | |||

| UTM v12.6 GeoIP Netzwerkobjekte AQ angezeigt.png | |||

| UTM v12.6 GeoIP Netzwerkobjekte AQ angezeigt-en.png }} | |||

{{var | Übersicht Netzwerkgruppen | |||

| Übersicht Netzwerkgruppen | |||

| }} | |||

{{var | Regeln aktualisieren | |||

| Regeln aktualisieren | |||

| }} | |||

{{var | Mültonne--desc | |||

| Löscht die Netzwerkgruppe | |||

| Deletes the network group }} | |||

{{var | GeoIP-Objekt anzeigen | |||

| Zeigt das Netzwerkobjekt rechts an inkl. Adresse und Zone. | |||

| Shows the network object on the right incl. address and zone. }} | |||

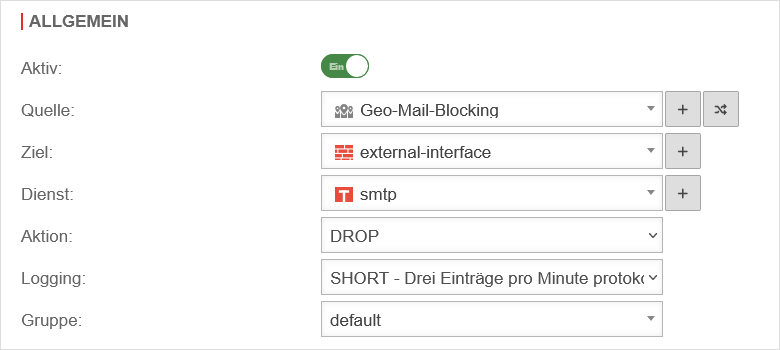

{{var | GeoIP Schritt 3 | |||

| Schritt 3: Paketfilter Regel hinzufügen | |||

| Step 3: Add Paketfilter rules }} | |||

{{var | GeoIP Schritt 3--desc | |||

| Neue Paketfilter Regel anlegen unter {{Menu-UTM|Firewall|Paketfilter||Regel hinzufügen|+|mit=true}} | |||

| Create a new port filter rule under {{Menu-UTM|Firewall|Packetfilter||Add rule|+|mit=true}} }} | |||

{{var | GeoIP Schritt 3--Bild | |||

| UTM v12.6 GeoIP Paketfilterregel Block.png | |||

| UTM v12.6 GeoIP Paketfilterregel Block-en.png }} | |||

{{var | Paketfilter Regel hinzufügen | |||

| Paketfilter Regel hinzufügen | |||

| }} | |||

{{var | Paketfilter | |||

| Paketfilter | |||

| Packetfilter }} | |||

{{var | Regel hinzufügen | |||

| Regel hinzufügen | |||

| }} | |||

{{var | Quelle | |||

| Quelle: | |||

| Source: }} | |||

{{var | GeoIP-Quelle | |||

| Geo-Blocking-Mail | |||

| Geo-Blocking-Mail }} | |||

{{var | 1=GeoIP-Quelle--desc | |||

| 2=Im Dropdown-Menü im Abschnitt <span class="small bold">GeoIP Netzwerkgruppen</span> die gewünschte Gruppe auswählen | |||

| 3=Select the desired group in the drop-down menu in the <span class="small bold">GeoIP network objects</span> section }} | |||

{{var | Ziel | |||

| Ziel: | |||

| Destination: }} | |||

{{var | Ziel--desc | |||

| Schnittstelle, auf der die zu blockierende Pakete ankommen | |||

| Interface on which the packets to be blocked arrive }} | |||

{{var | Dienst | |||

| Dienst: | |||

| Service: }} | |||

{{var | Dienst--desc | |||

| Dienst oder Dienstgruppe, der bzw. die blockiert werden soll | |||

| Service or service group to be blocked }} | |||

{{var | Aktion | |||

| Aktion: | |||

| Action: }} | |||

{{var | Aktion--desc | |||

| Verwirft die Pakete | |||

| Discards the packages }} | |||

{{var | Logging | |||

| Logging: | |||

| Logging: }} | |||

{{var | Logging--desc | |||

| Gewünschtes Logging wählen | |||

| Select desired logging }} | |||

{{var | Gruppe | |||

| Gruppe: | |||

| Group: }} | |||

{{var | Gruppe--desc | |||

| Gewünschte Gruppe wählen | |||

| Select desired group }} | |||

{{var | Hinzufügen und schließen | |||

| Hinzufügen und schließen | |||

| Add and close }} | |||

{{var | Regeln aktualisieren | |||

| Regeln aktualisieren | |||

| Update Rules }} | |||

{{var | GeoIP Schritt 4 | |||

| Schritt 4: Regeln aktualisieren | |||

| Step 4: Update Rules }} | |||

{{var | Beispiel Allow | |||

| Beispiel: Zugriff erlauben | |||

| Example: Allow access }} | |||

{{var | Beispiel Allow--desc | |||

| Der Zugriff aus dem Ausland soll auf ausgewählte Länder beschränkt werden.<br> Eine Paketfilter Regel erlaubt den Zugriff aus dem Internet auf das externe Interface mit https.<br> Hierfür muss unter {{Menu-UTM|Firewall|Netzwerkobjekte}} auf die Schaltfläche {{Button|Gruppe hinzufügen|addfolder}} geklickt werden | |||

| Access from abroad is to be restricted to selected countries.<br> A packet filter rule allows access from the Internet to the external interface with https.<br> For this, the button {{Button|Add group|addfolder}} must be clicked under {{Menu-UTM|Firewall|Network objects}}. }} | |||

| Add a network group for GeoIPs to be given access in the {{Kasten|networkgroups|grau}} section with the {{Button|Add Group|addfolder}} button. }} | |||

{{var | Gruppe hinzufügen-allow--Bild | |||

| UTM v12.6 GeoIP Netzwerkobjekte Gruppe hinzufügen GeoIP-Test.png | |||

| UTM v12.6 GeoIP Netzwerkobjekte Gruppe hinzufügen GeoIP-Test-en.png }} | |||

{{var | GeoIPs auswählen | |||

| GeoIPs können nun schon ausgewählt werden. Alternativ können die GeoIPs auch im folgenden Schritt hinzugefügt werden. | |||

| GeoIPs can now already be selected. Alternatively, the GeoIPs can also be added in the following step. }} | |||

{{var | GeoIP-allow Schritt 2--Bild | |||

| UTM v12.6 GeoIP Netzwerkobjekte AT angezeigt.png | |||

| UTM v12.6 GeoIP Netzwerkobjekte AT angezeigt-en.png }} | |||

{{var | GeoIP-allow Schritt 3 | |||

| Schritt 3: Bestehende Regel bearbeiten | |||

| Step 3: Edit existing rules }} | |||

{{var | GeoIP-allow Schritt 3--desc | |||

| Unter {{Menu-UTM|Firewall|Paketfilter||Regel hinzufügen|+|mit=true}} eine neue Regel anlegen oder eine bestehende bearbeiten {{Button||w}} | |||

| Add a new rule under {{Menu-UTM|Firewall|Paketfilter||Add rule|w|mit=true}} or edit an existing one {{Button||w}} }} | |||

{{var | GeoIP-allow Schritt 3--Bild | |||

| UTM v12.6 GeoIP Paketfilterregel Accept.png | |||

| UTM v12.6 GeoIP Paketfilterregel Accept-en.png }} | |||

{{var | Netzwerkobjekt hinzufügen | |||

| Netzwerkobjekt hinzufügen | |||

| }} | |||

{{var | Netzwerkobjekte | |||

| Netzwerkobjekte | |||

| }} | |||

{{var | Aktion-allow--desc | |||

| Lässt die Pakete durch | |||

| Lets the packets pass through }} | |||

{{var | Ziel--allow--desc | |||

| Schnittstelle, auf der die zu erlaubenden Pakete ankommen | |||

| Interface on which the packets to be allowed arrive }} | |||

{{var | Dienst--allow--desc | |||

| Dienst oder Dienstgruppe, der bzw. die erlaubt werden soll | |||

| Service or service group to be allowed }} | |||

{{var | Einrichten weiterer Zonen für GeoIP | |||

| Einrichten weiterer Zonen für GeoIP | |||

| Setting up additional zones for GeoIP }} | |||

{{var | Einrichten weiterer Zonen für GeoIP--Bild | |||

| UTM v12.6 GeoIP Netzwerkobjekt hinzufuegen.png | |||

| UTM v12.6 GeoIP Netzwerkobjekt hinzufuegen-en.png }} | |||

{{var | Einrichten weiterer Zonen für GeoIP--cap | |||

| Dialog für Netzwerkobjekt GeoIP | |||

| Dialog for network object GeoIP }} | |||

{{var | Einrichten weitere Zonen für GeoIP--desc | |||

| <p>Liegt die Schnittstelle mit dem Internetzugang in einer anderen Zone oder steht an mehreren Schnittstellen mit weiteren Zonen ein Internetzugang bereit, müssen GeoIP-Netzwerkobjekte dort ebenfalls zur Verfügung stehen. </p> | |||

| <p>If the interface with the Internet access is located in another zone or if Internet access is available at several interfaces with further zones, GeoIP network objects must also be available there. </p> }} | |||

{{var | CLI-Befehl anzeigen--Warnung | |||

| Achtung: Dieser Befehl legt ca. 250 neue Netzwerkobjekte an | |||

| Attention: This command creates approx. 250 new network objects }} | |||

{{var | Potentiell gefährliche IPs sperren | |||

| Potentiell gefährliche IPs sperren | |||

| Block potentially dangerous IPs }} | |||

{{var | Potentiell gefährliche IPs sperren--desc | |||

| Unabhängig von der geographischen Zuordnung einer IP können über die [[UTM/APP/IDS-IPS#Cyber_Defence_Cloud | Cyber Defence Cloud]] IPs gesperrt werden, die als potentiell bedrohlich erkannt wurden:<br>Aktivierung unter {{Menu-UTM|Anwendungen|IDS/IPS|Cyber Defence Cloud}} Schaltfläche {{ic|Verbindung protokollieren und blockieren: {{ButtonAn|Ja}} }} | |||

| Regardless of the geographical assignment of an IP, IPs that have been identified as potentially threatening can be blocked via the [[UTM/APP/IDS-IPS#Cyber_Defence_Cloud | Cyber Defence Cloud]]: Activate under {{Menu-UTM|Application|IDS/IPS|Cyber Defence Cloud}} Button {{ic|Log and drop connection: {{ButtonAn|Yes}} }} }} | |||

{{var | CDC-Default--Hinweis | |||

| Diese Einstellung ist per Default '''nicht''' aktiviert, da die UTM keine Sperrungen durchführt, die nicht ausdrücklich gewollt sind! | |||

| This setting is '''not''' activated by default, as the UTM does not perform any blocking that is not explicitly wanted! }} | |||

{{var | Video-Anleitung | |||

| Anleitung als Kurz-Video | |||

| Instructions as a short video }} | |||

{{var | Hinweis Outlook-App über USA | |||

| Soll die '''Outlook-App für iOS oder Android von Microsoft''' verwendet werden, muss hier ggf. zusätzlich der Zugriff aus weiteren Quellen (z.Zt.:USA) erlaubt werden. | |||

| If the '''Outlook App for iOS or Android by Microsoft''' is to be used, access from other sources (currently:USA) may also have to be permitted here. }} | |||

{{var | Hinweis Outlook-App über USA--info | |||

| Die Outlook-App von Microsoft baut keine direkte Verbindung auf, sondern leitet den gesamten Verkehr über Microsoft-Server. Deren Standort ist (Stand 08.2022) in den USA.<br> Dort werden auch die Zugangsdaten gespeichert!<br> Siehe auch https://www.heise.de/mac-and-i/meldung/Microsofts-Outlook-App-schleust-E-Mails-ueber-Fremd-Server-2533240.html | |||

|The Outlook app from Microsoft does not establish a direct connection, but routes all traffic via Microsoft servers. Their location is ( as at 08.2022) in the USA.<br> That's also where the access data is stored! }} | |||

{{var | Datenbank-Update per CLI | |||

| Datenbank-Update per CLI | |||

| Database update via CLI }} | |||

{{var | Datenbank-Status per CLI--desc | |||

| Der '''Status''' der Datenbank kann abgefragt werden mit dem Befehl:<br>{{code|geolocation info}} | |||

| The '''status''' of the database can be queried with the command:<br>{{code|geolocation info}} }} | |||

{{var | Datenbank-Update per CLI--desc | |||

| Die Meldung ''need update'' erscheint, wenn es ein Update zur Verfügung steht.</p><p> | |||

Ein '''Update''' der Datenbank erfolgt mit dem CLI-Befehl:<br>{{Code|geolocation update}} Achtung: Die Statusmeldung erfolgt mit einer kleinen Verzögerung von wenigen Sekunden. | |||

| The message ''need update'' appears when an update is available.</p><p> | |||

An '''update''' of the database is done with the CLI command:<br>{{Code|geolocation update}}. Attention: The status message occurs with a small delay of a few seconds. }} | |||

{{var | Datenbank-Update--Hinweis | |||

| Das System aktualisiert regelmäßig die Geo-IP Datenbanken automatisch. | |||

| The system regularly updates the Geo-IP databases automatically. }} | |||

{{var | neu-Eigener Reiter | {{var | neu-Eigener Reiter | ||

| Zeile 33: | Zeile 314: | ||

{{Hinweis-box|{{#var:Globale Einstellung--Hinweis}} }} | {{Hinweis-box|{{#var:Globale Einstellung--Hinweis}} }} | ||

<br clear=all></div> | <br clear=all></div> | ||

{{:UTM/RULE/Implizite_Regeln- | {{:UTM/RULE/Implizite_Regeln-GeoIP_v12.6}} | ||

Aktuelle Version vom 23. Mai 2024, 11:54 Uhr

notempty

- Aktualisierung zum Redesign des Webinterfaces

Für jedes Land existiert in der UTM dafür eine GeoIP, in der diese Zuweisungen gespeichert werden.

Diese Datenbank wird regelmäßig unabhängig von der Firmware aktualisiert.Die GeoIPs werden von der UTM dabei wie Netzwerkobjekte der Zone external behandelt. → weitere Zonen

Systemweites Blocking

Unter lassen sich Regionen systemweit als Quelle oder Ziel blockieren

notempty

GeoIP-basierte Paketfilter Regeln

Bestimmten Regionen soll der Zugriff auf bestimmte Ports verwehrt werden.

Hier: Keine Mails aus der Antarktis

Einrichten weiterer Zonen für GeoIP

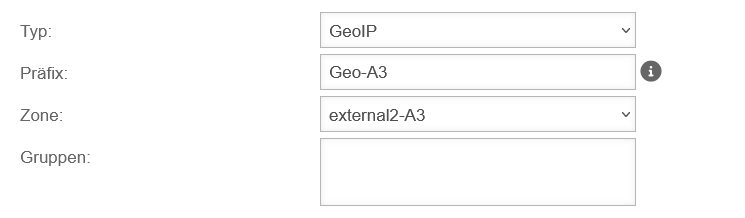

UTMbenutzer@firewall.name.fqdnFirewallNetzwerkobjekte  Dialog für Netzwerkobjekt GeoIP

Dialog für Netzwerkobjekt GeoIP

Liegt die Schnittstelle mit dem Internetzugang in einer anderen Zone oder steht an mehreren Schnittstellen mit weiteren Zonen ein Internetzugang bereit, müssen GeoIP-Netzwerkobjekte dort ebenfalls zur Verfügung stehen.

Unter Schaltfläche kann ein Netzwerkobjekt vom Typ hinzugefügt werden.

Dabei muss die Zone angegeben werden, in der diese Objekte liegen sollen.

Ein Präfix ist optional möglich.

Siehe auch Wiki: Paketfilter / Netzwerkobjekte erstellen

node geoip generate zone <zone> name <prefix>

Der Prefixname ist optional, die Zone muss bereits existieren.

Beispiel: node geoip generate zone external2 name EXT2_

Dieser Befehl erzeugt für jede Region ein zusätzliches Netzwerkobjekt in der Zone external2.

Für Deutschland hieße das dann EXT2_GEOIP:DE

Beispiel: Blocking

Bestimmten Regionen soll der Zugriff auf bestimmte Ports verwehrt werden.

Hier: Keine Mails aus der Antarktis

Beispiel: Zugriff erlauben

Der Zugriff aus dem Ausland soll auf ausgewählte Länder beschränkt werden.

Eine Paketfilter Regel erlaubt den Zugriff aus dem Internet auf das externe Interface mit https.

Hierfür muss unter auf die Schaltfläche geklickt werden

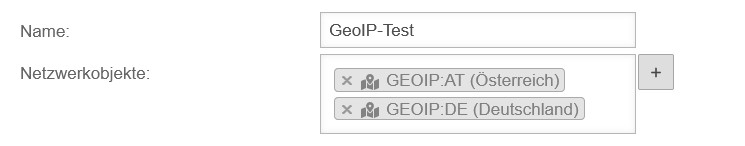

Schritt 1: Anlegen einer Netzwerkgruppe Schritt 1: Anlegen einer Netzwerkgruppe

| |||

| Beschriftung | Wert | Beschreibung | UTMbenutzer@firewall.name.fqdnFirewallNetzwerkobjekte  Netzwerkgruppe hinzufügen Netzwerkgruppe hinzufügen

|

|---|---|---|---|

| Name: | GeoIP-Test | Aussagekräftiger Name für die Netzwerkgruppe | |

| Netzwerkobjekte: | ×GEOIP:AT (Österreich) ×GEOIP:DE (Deutschland) |

GeoIPs können nun schon ausgewählt werden. Alternativ können die GeoIPs auch im folgenden Schritt hinzugefügt werden. | |

| Objekt hinzufügen | Öffnet den Dialog um ein Netzwerkobjekt hinzuzufügen | ||

| Speichern und schließen | Speichert die Einstellungen und schließt das Fenster | ||

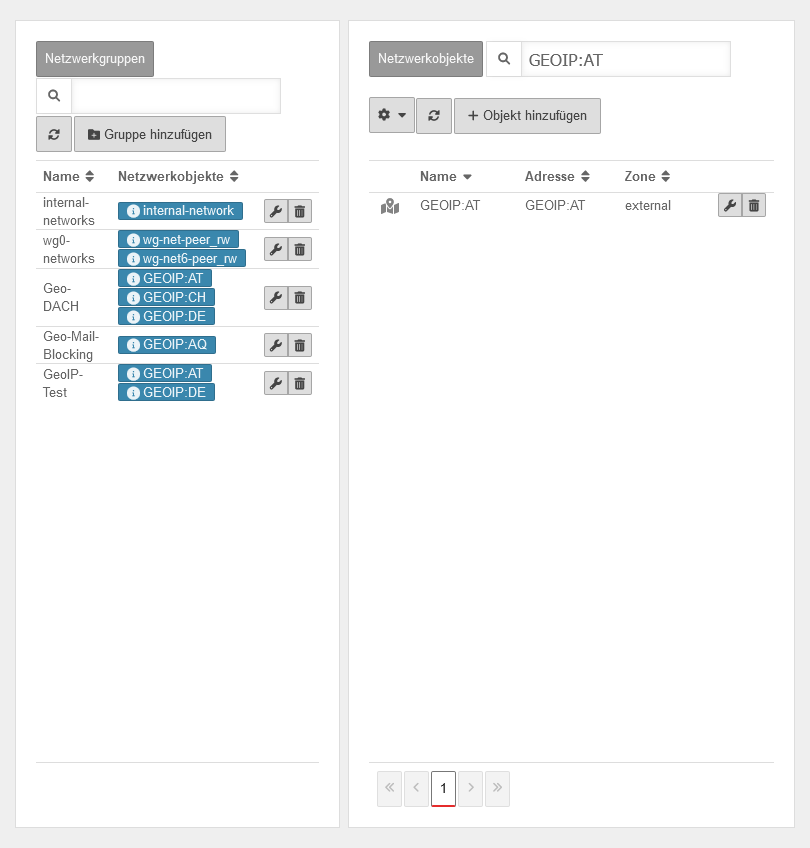

Schritt 2: Übersicht Netzwerkgruppen Schritt 2: Übersicht Netzwerkgruppen

| |||

| Öffnet das Bearbeitungsfenster erneut und es können z.B. weitere Regionen hinzugefügt werden. | UTMbenutzer@firewall.name.fqdnFirewall  Übersicht Netzwerkgruppen Übersicht Netzwerkgruppen

| ||

| Löscht die Netzwerkgruppe | |||

| Netzwerkobjekte: | GEOIP:AT GEOIP:DE | Zeigt das Netzwerkobjekt rechts an inkl. Adresse und Zone. | |

Die Outlook-App von Microsoft baut keine direkte Verbindung auf, sondern leitet den gesamten Verkehr über Microsoft-Server. Deren Standort ist (Stand 08.2022) in den USA. Dort werden auch die Zugangsdaten gespeichert! Siehe auch https://www.heise.de/mac-and-i/meldung/Microsofts-Outlook-App-schleust-E-Mails-ueber-Fremd-Server-2533240.html | |||

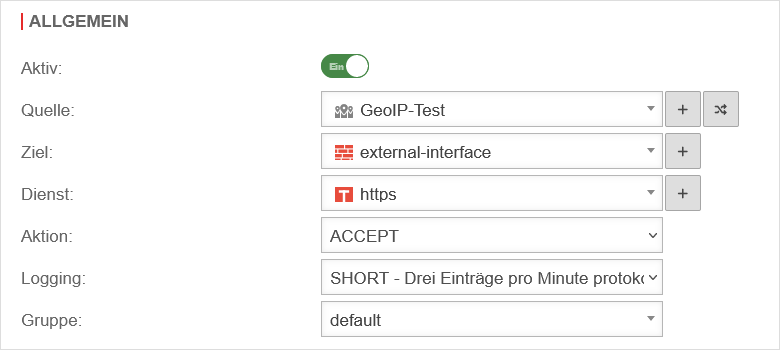

Schritt 3: Bestehende Regel bearbeiten Schritt 3: Bestehende Regel bearbeiten

| |||

| Unter Schaltfläche eine neue Regel anlegen oder eine bestehende bearbeiten | UTMbenutzer@firewall.name.fqdnFirewallPaketfilter  Paketfilter Regel hinzufügen Paketfilter Regel hinzufügen

| ||

| Quelle: | Im Dropdown-Menü im Abschnitt GeoIP Netzwerkgruppen die gewünschte Gruppe auswählen | ||

| Ziel: | Schnittstelle, auf der die zu erlaubenden Pakete ankommen | ||

| Dienst: | Dienst oder Dienstgruppe, der bzw. die erlaubt werden soll | ||

| Aktion: | Lässt die Pakete durch | ||

| Logging: | Gewünschtes Logging wählen | ||

| Gruppe | Auswahl aus voreingestellten Gruppen, welche z.B. alle Länder eines Kontinents auswählt. | ||

| Speichern und schließen | Speichert die Einstellungen und schließt das Fenster | ||

Schritt 4: Regeln aktualisieren Schritt 4: Regeln aktualisieren

| |||

Datenbank-Update per CLI

Der Status der Datenbank kann abgefragt werden mit dem Befehl:

geolocation info

cli> geolocation info attribute |value -------------------+----- IP4 Database Status|need update IP4 Last Update |2023-02-14 09:36:22.060000000 +0100 IP6 Database Status|need update IP6 Last Update |2023-02-14 09:36:22.700000000 +0100

Die Meldung need update erscheint, wenn es ein Update zur Verfügung steht.

Ein Update der Datenbank erfolgt mit dem CLI-Befehl:

geolocation update Achtung: Die Statusmeldung erfolgt mit einer kleinen Verzögerung von wenigen Sekunden.

cli> geolocation update OK cli> geolocation info attribute |value -------------------+----- IP4 Database Status|ok IP4 Last Update |2023-03-26 07:54:29.339700632 +0200 IP6 Database Status|ok IP6 Last Update |2023-03-26 07:54:29.899700632 +0200

Potentiell gefährliche IPs sperren

Unabhängig von der geographischen Zuordnung einer IP können über die Cyber Defence Cloud IPs gesperrt werden, die als potentiell bedrohlich erkannt wurden:

Aktivierung unter Bereich Cyber Defence Cloud Schaltfläche Verbindung protokollieren und blockieren: Ja