Letzte Anpassung zur Version: 14.0.1 (01.2025)

notemptyDieser Artikel bezieht sich auf eine Beta-Version

Für jedes Land existiert in der UTM dafür eine GeoIP, in der diese Zuweisungen gespeichert werden.

Diese Datenbank wird regelmäßig unabhängig von der Firmware aktualisiert.Die GeoIPs werden von der UTM dabei wie Netzwerkobjekte der Zone external behandelt. → weitere Zonen

GeoIP-basierte Paketfilter Regeln

Bestimmten Regionen soll der Zugriff auf bestimmte Ports verwehrt werden.

Hier: Keine Mails aus der Antarktis

GeoIPs haben per Default die Zone external

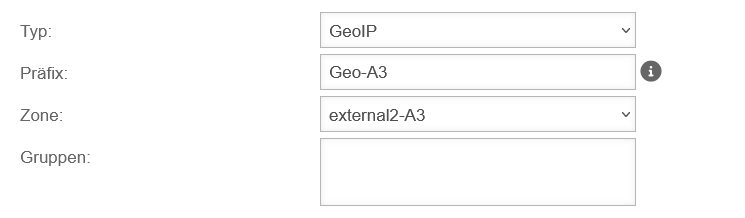

Einrichten weiterer Zonen für GeoIP

UTMbenutzer@firewall.name.fqdnFirewallNetzwerkobjekte  Dialog für Netzwerkobjekt GeoIP

Dialog für Netzwerkobjekt GeoIP

Liegt die Schnittstelle mit dem Internetzugang in einer anderen Zone oder steht an mehreren Schnittstellen mit weiteren Zonen ein Internetzugang bereit, müssen GeoIP-Netzwerkobjekte dort ebenfalls zur Verfügung stehen.

Unter Schaltfläche kann ein Netzwerkobjekt vom Typ hinzugefügt werden.

Dabei muss die Zone angegeben werden, in der diese Objekte liegen sollen.

Ein Präfix ist optional möglich.

Siehe auch Wiki: Paketfilter / Netzwerkobjekte erstellen

node geoip generate zone <zone> name <prefix>

Der Prefixname ist optional, die Zone muss bereits existieren.

Beispiel: node geoip generate zone external2 name EXT2_

Dieser Befehl erzeugt für jede Region ein zusätzliches Netzwerkobjekt in der Zone external2.

Für Deutschland hieße das dann EXT2_GEOIP:DE

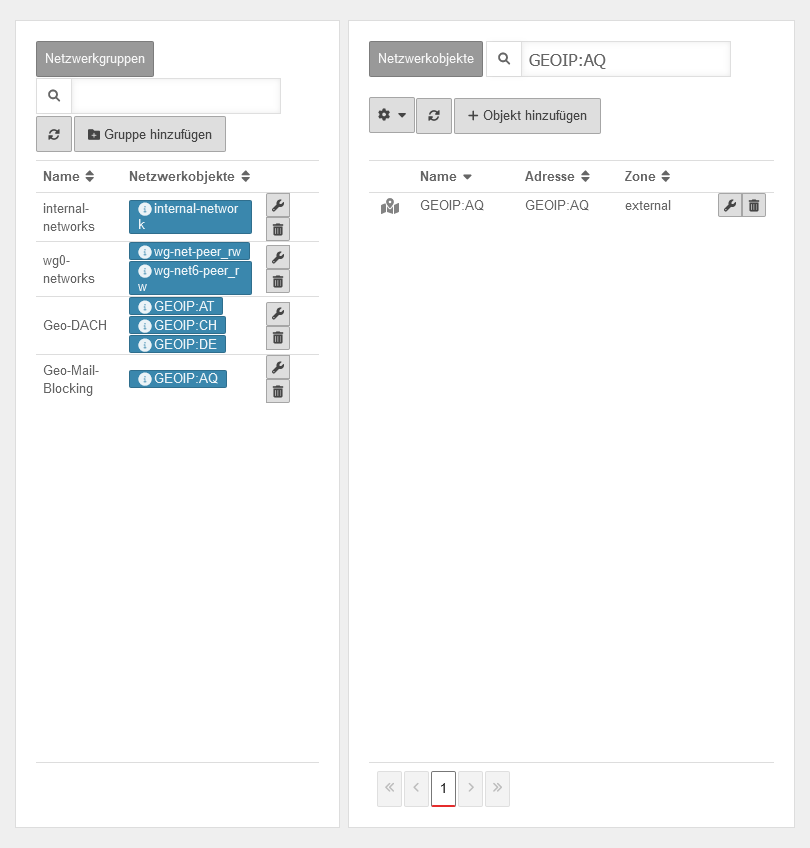

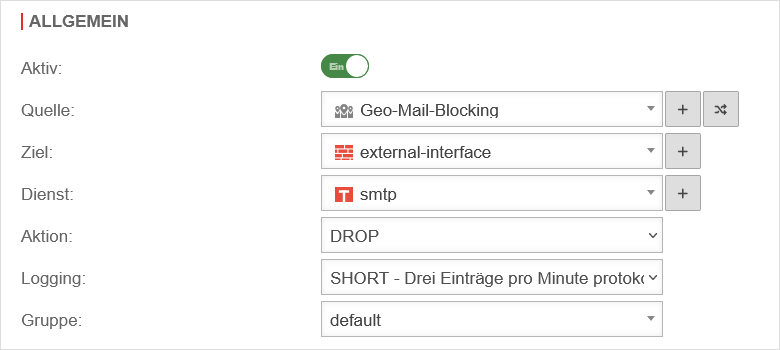

Beispiel: Blocking

Bestimmten Regionen soll der Zugriff auf bestimmte Ports verwehrt werden.

Hier: Keine Mails aus der Antarktis

Beispiel: Zugriff erlauben

Der Zugriff aus dem Ausland soll auf ausgewählte Länder beschränkt werden.

Eine Paketfilter Regel erlaubt den Zugriff aus dem Internet auf das externe Interface mit https.

Hierfür muss unter auf die Schaltfläche geklickt werden

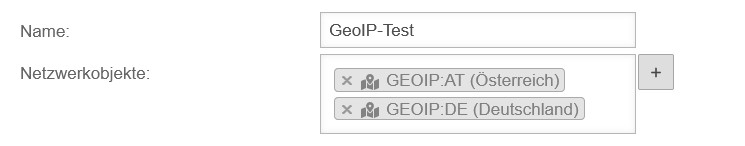

Schritt 1: Anlegen einer Netzwerkgruppe Schritt 1: Anlegen einer Netzwerkgruppe

| |||

| Beschriftung | Wert | Beschreibung | UTMbenutzer@firewall.name.fqdnFirewallNetzwerkobjekte  Netzwerkgruppe hinzufügen Netzwerkgruppe hinzufügen

|

|---|---|---|---|

| Name: | GeoIP-Test | Aussagekräftiger Name für die Netzwerkgruppe | |

| Netzwerkobjekte: | GeoIPs können nun schon ausgewählt werden. Alternativ können die GeoIPs auch im folgenden Schritt hinzugefügt werden. | ||

| Objekt hinzufügen | Öffnet den Dialog um ein Netzwerkobjekt hinzuzufügen | ||

| Speichern und schließen | Speichert die Einstellungen und schließt das Fenster | ||

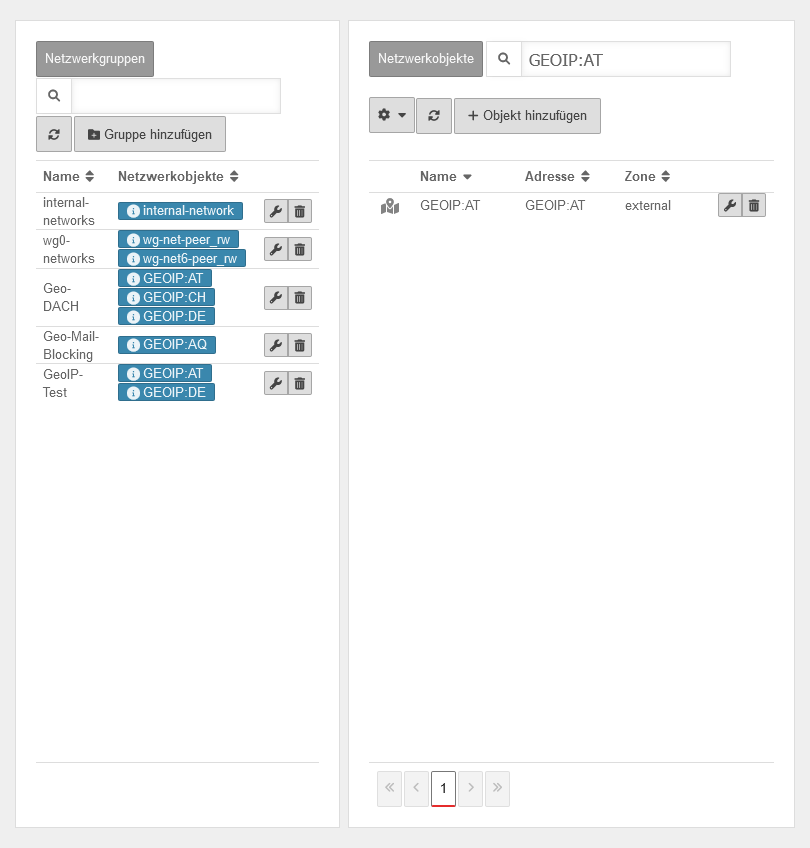

Schritt 2: Übersicht Netzwerkgruppen Schritt 2: Übersicht Netzwerkgruppen

| |||

| Öffnet das Bearbeitungsfenster erneut und es können z.B. weitere Regionen hinzugefügt werden. | UTMbenutzer@firewall.name.fqdnFirewall  Übersicht Netzwerkgruppen Übersicht Netzwerkgruppen

| ||

| Netzwerkobjekte: | GEOIP:AT GEOIP:DE | Zeigt das Netzwerkobjekt rechts an inkl. Adresse und Zone. | |

Die Outlook-App von Microsoft baut keine direkte Verbindung auf, sondern leitet den gesamten Verkehr über Microsoft-Server. Deren Standort ist (Stand 08.2022) in den USA. Dort werden auch die Zugangsdaten gespeichert! Siehe auch https://www.heise.de/mac-and-i/meldung/Microsofts-Outlook-App-schleust-E-Mails-ueber-Fremd-Server-2533240.html | |||

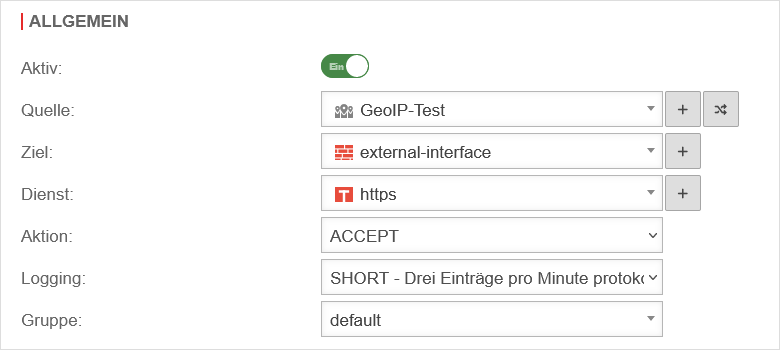

Schritt 3: Bestehende Regel bearbeiten Schritt 3: Bestehende Regel bearbeiten

| |||

| Unter mit der Schaltfläche eine neue Regel anlegen oder eine bestehende bearbeiten | UTMbenutzer@firewall.name.fqdnFirewallPaketfilter  Paketfilter Regel hinzufügen Paketfilter Regel hinzufügen

| ||

| Quelle: | Im Dropdown-Menü im Abschnitt GeoIP Netzwerkgruppen die gewünschte Gruppe auswählen | ||

| Ziel: | Schnittstelle, auf der die zu erlaubenden Pakete ankommen | ||

| Dienst: | Dienst oder Dienstgruppe, der bzw. die erlaubt werden soll | ||

| Aktion: | Lässt die Pakete durch | ||

| Logging: | Gewünschtes Logging wählen | ||

| Gruppe | Auswahl aus voreingestellten Gruppen, welche z.B. alle Länder eines Kontinents auswählt. | ||

| Speichern und schließen | Speichert die Einstellungen und schließt das Fenster | ||

Schritt 4: Regeln aktualisieren Schritt 4: Regeln aktualisieren

| |||

Datenbank-Update per CLI

Der Status der Datenbank kann abgefragt werden mit dem Befehl:

geolocation info

cli> geolocation info attribute |value -------------------+----- IP4 Database Status|need update IP4 Last Update |2023-02-14 09:36:22.060000000 +0100 IP6 Database Status|need update IP6 Last Update |2023-02-14 09:36:22.700000000 +0100

Die Meldung need update erscheint, wenn es ein Update zur Verfügung steht.

Ein Update der Datenbank erfolgt mit dem CLI-Befehl:

geolocation update Achtung: Die Statusmeldung erfolgt mit einer kleinen Verzögerung von wenigen Sekunden.

cli> geolocation update OK cli> geolocation info attribute |value -------------------+----- IP4 Database Status|ok IP4 Last Update |2023-03-26 07:54:29.339700632 +0200 IP6 Database Status|ok IP6 Last Update |2023-03-26 07:54:29.899700632 +0200

Potentiell gefährliche IPs sperren

Unabhängig von der geographischen Zuordnung einer IP können über die Cyber Defence Cloud IPs gesperrt werden, die als potentiell bedrohlich erkannt wurden:

Aktivierung unter Bereich Cyber Defence Cloud Schaltfläche Verbindung protokollieren und blockieren: Ja

notemptyDiese Einstellung ist per Default nicht aktiviert, da die UTM keine Sperrungen durchführt, die nicht ausdrücklich gewollt sind!