KKeine Bearbeitungszusammenfassung |

KKeine Bearbeitungszusammenfassung |

||

| (Eine dazwischenliegende Version desselben Benutzers wird nicht angezeigt) | |||

| Zeile 2: | Zeile 2: | ||

{{Archivhinweis|UTM/APP/Mailrelay-Best_Practice}} | |||

{{#vardefine:headerIcon|spicon-utm}} | {{#vardefine:headerIcon|spicon-utm}} | ||

{{var | display | |||

| Mail Security - Empfohlene Einstellungen 2022 | |||

| Mail Security - recommended settings 2022 }} | |||

{{var | head | |||

| Best Practice zum Thema Mail-Security | |||

| Best practice on mail security }} | |||

{{var | disclaimer | |||

| Dieser Artikel ist ein Best Practice zum Thema Mail-Security. <br>Dies sind Einstellungen, die von uns empfohlen werden.<br>'''Ohne Gewähr auf Vollständigkeit !''' | |||

| The article describes a best practice for mail security. <br> These are our recommended settings. <br>'''All information provided without guarantee!''' }} | |||

{{var | neu--rtf | |||

| '''rtf-Dokumente''' werden nun auch berücksichtigt in den | |||

** [[#Filterregel_»Open-Office_/_Libre-Office-Dokumente_auf_Basis_des_MIME-Types« | Filterregeln zu Open Office]] | |||

** und in den [[#Filterregel_»Office-Dokumente_auf_Basis_der_Dateiendung« | Filterregeln für Office-Dokumente auf Basis der Dateiendung]] | |||

| '''rtf documents''' are now also factored in | |||

** [[#Filterregel_»Open-Office_/_Libre-Office-Dokumente_auf_Basis_des_MIME-Types« | Filter rules for Open Office]] and also | |||

** [[#Filterregel_»Office-Dokumente_auf_Basis_der_Dateiendung« | Filter rules for Office documents based on file extension]] }} | |||

{{var | aktualisiert | |||

| aktualisiert | |||

| updated }} | |||

{{var | neu--Whitelist-from | |||

| [[#Whitelist_Ausnahme_Regeln_erstellen | Whitelist Filterregel]] für Absender aktualisiert | |||

| [[#Whitelist_Ausnahme_Regeln_erstellen | White list filter rule]] updated for sender }} | |||

{{var | Voraussetzungen | |||

| Voraussetzungen | |||

| Requirements }} | |||

{{var | Voraussetzungen--desc | |||

| Diese Empfehlungen beziehen sich auf folgendes Szenario: | |||

* Empfang der E-Mails über das Mailrelay | |||

* Zustellung erfolgt direkt über MX | |||

* Filterung erfolgt direkt bei Eingang auf MX | |||

| These recommendations refer to the following scenario: | |||

* Receiving the emails through the mail relay | |||

* Delivery is made directly via MX | |||

* Filtering occurs directly on input to MX }} | |||

{{var | Allgemein | |||

| Allgemein | |||

| General }} | |||

{{var | Globale E-Mail Adresse | |||

| Globale E-Mail Adresse | |||

| Global email address }} | |||

{{var | Globale E-Mail Adresse--desc | |||

| Um Benachrichtigungen im Fehlerfall zu erhalten, muss unter {{Menu | Netzwerk | Servereinstellungen}} {{Kasten|Firewall}} {{Beschriftung |Globale E-Mail Adresse}} eine gültige Postmaster Adresse eingetragen werden. | |||

| In order to receive error notifications, a valid postmaster address must be set under {{Menu | Network | Server settings}} {{Kasten|Firewall}} {{Beschriftung | Global email address}} }} | |||

{{var | Mailrelay | |||

| Mailrelay | |||

| Mail relay }} | |||

{{var | Mailrelay--desc | |||

| Unter {{Menu| Anwendungen | Mailrelay}} ist die Konfiguration so einzustellen, dass nur E-Mails an die Empfänger-Adresse angenommen werden. | |||

| Under {{Menu| Applications | Mail relay}}, set the configuration to accept only emails to the recipient's address. }} | |||

{{var | Relaying-Liste | |||

| Relaying-Liste | |||

| Relaying list }} | |||

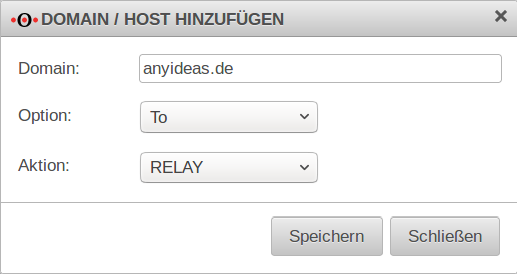

{{var | Relaying-Liste--Bild | |||

| UTM_11-8_Mailrelay_Relaying_Domain_hinzufügen.png | |||

| UTM_11-8_Mailrelay_Relaying_Domain_hinzufügen.png }} | |||

{{var | Relaying-Liste--cap | |||

| Domain / Host hinzufügen | |||

| Add domain / host }} | |||

{{var | Relaying-Liste--desc | |||

| Konfigurieren mit {{Button|+ Domain / Host hinzufügen}} | |||

| Configure with {{Button|+ Add domain / host}} }} | |||

{{var | Mails, die an anyideas | |||

| Mails, die an Domain ''anyideas.de'' gerichtet sind, sollen vom Mailrelay weitergeleitet werden: | |||

| Mails, addressed to the ''anyideas.de'' domain should be forwarded by mail relay }} | |||

{{var | Domain | |||

| Domain | |||

| Domain }} | |||

{{var | Domain--desc | |||

| Beispiel-Domain, für die Mails empfangen werden | |||

| Example domains for receiving emails }} | |||

{{var | Option | |||

| Option | |||

| Option }} | |||

{{var | Aktion | |||

| Aktion | |||

| Action }} | |||

{{var | Aktion--desc | |||

| Weiterleiten | |||

| Relay }} | |||

{{var | Sollen auch ausgehend Email | |||

| Sollen auch ausgehend Emails über das Mailrelay der UTM versendet werden, wird ein weiterer Eintrag benötigt: | |||

| If outbound emails are to be sent via the mail relay of the UTM, another entry is required: }} | |||

{{var | Domain-ausgehend--desc | |||

| IP-Adresse des internen Mailservers | |||

| IP address of the internal mail server }} | |||

{{var | Option-ausgehend--desc | |||

| Bei Verbindungsherstellung | |||

| While making a connection }} | |||

{{var | Aktion-ausgehend--desc | |||

| Weiterleiten | |||

| Relay }} | |||

{{var | Eintrag für einen Mailserver | |||

| Eintrag für einen Mailserver, der auf eine Blacklist soll: | |||

| Entry for a mail server that is to be blacklisted: }} | |||

{{var | Domain-Mailserver--desc | |||

| IP-Adresse des fremden Mailservers | |||

| IP address of the foreign mail server }} | |||

{{var | Option-Mailserver--desc | |||

| Bei Verbindungsherstellung | |||

| While making a connection }} | |||

{{var | Aktion-Mailserver--desc | |||

| Ablehnen | |||

| refuse }} | |||

{{var | Exakten Domainnamen für das Relaying verwenden | |||

| Exakten Domainnamen für das Relaying verwenden: | |||

| Use exact domain name for relaying: }} | |||

{{var | Ein | |||

| Ein | |||

| On }} | |||

{{var | Exakten Domainnamen für das Relaying verwenden--desc | |||

| Durch diese Option werden E-Mails an Empfänger innerhalb einer Subdomain nicht angenommen. | |||

| This option will not accept emails to recipients within a subdomain. }} | |||

{{var | Einstellungen | |||

| Einstellungen | |||

| Settings }} | |||

{{var | TLS Einstellungen | |||

| TLS Einstellungen | |||

| TLS settings }} | |||

{{var | TLS Verschlüsselung als Server | |||

| TLS Verschlüsselung als Server: | |||

| TLS encryption as a server: }} | |||

{{var | 1=TLS Verschlüsselung als Server--desc | |||

| 2=Die TLS-Verschlüsselung für das Mailrelay ist zu aktivieren, andernfalls werden Mails über unverschlüsselte Verbindungen entgegengenommen. Siehe hierzu auch die Hinweise des [https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Mindeststandards/Mindeststandard_BSI_TLS_Version_2_0.pdf BSI zur Verwendung von TLS.] | |||

| 3=TLS encryption for mail relay must be enabled, otherwise mails will be received over unencrypted connections. | |||

See also the notes of the [https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Mindeststandards/Mindeststandard_BSI_TLS_Version_2_0.pdf German BSI for using TLS <small>(german language)</small>.] }} | |||

{{var | Zertifikat | |||

| Zertifikat | |||

| Certificate }} | |||

{{var | Zertifikat--desc | |||

| Der Import eines Zertifikats, dessen CN dem Hostnamen der UTM entspricht, ist optional. Wird ein solches Zertifikat nicht importiert, verwendet das Mailrelay ein selbst-signiertes Zertifikat zum Zweck der Transportverschlüsselung. | |||

| Importing a certificate whose CN corresponds to the host name of the UTM is optional. If such a certificate is not imported, the mail relay uses a self-signed certificate for the purpose of transport encryption. }} | |||

{{var | TLS Verschlüsselung als Client | |||

| TLS Verschlüsselung als Client: | |||

| TLS encryption as a client: }} | |||

{{var | TLS Verschlüsselung als Client--desc | |||

| Stellt sicher, dass Emails in jedem Falle über eine verschlüsselte Verbindung versendet werden. | |||

| Ensures that emails are sent over an encrypted connection in all instances. }} | |||

{{var | SMTP Routen | |||

| SMTP Routen | |||

| SMTP routes }} | |||

{{var | SMTP Routen-Hinweis | |||

| Der Mailserver sollte Mails an Adressen ohne Postfach während des SMTP-Dialogs ablehnen. | |||

| The mail server should reject emails to addresses without a mailbox during the SMTP dialog. }} | |||

{{var | SMTP Routen--desc | |||

| Die Validierung der Empfänger auf gültige E-Mail Adressen ist zu aktivieren. <br>Dadurch werden nur E-Mails angenommen, welche an einen Empfänger gehen, der auch auf dem Mail-Server vorhanden ist. | |||

| Validation of recipients for valid e-mail addresses must be activated. <br>This means that only emails that go to a recipient that is also registered on the mail server are accepted. }} | |||

{{var | E-Mail-Adresse überprüfen | |||

| E-Mail-Adresse überprüfen: | |||

| Verify email address: }} | |||

{{var | E-Mail-Adresse überprüfen--desc | |||

| Es stehen folgende {{MenuD|Werte}} zur Verfügung: | |||

| The following {{MenuD|values}} are available: }} | |||

{{var | SMTP--desc | |||

| Die Securepoint Appliance fragt im Hintergrund den internen Mailserver ab. | |||

| The Securepoint appliance inquires the internal mail server in the background. }} | |||

{{var | SMTP-Hinweis | |||

| Die Validierung muss ebenso am Mailserver aktiv sein! (Recipient Verification z.B. bei einem Exchange-Server) | |||

| The validation must also be active on the mail server! (Recipient Verification e.g. for an exchange server) }} | |||

{{var | LDAP--desc | |||

| Die Securepoint Appliance fragt beispielsweise den Active Directory-Server ab.<br>Im Falle der Authentifizierung über LDAP muss der entsprechende Server unter [[UTM/AUTH/AD_Anbindung|{{Menu | Authentifizierung | AD/LDAP Authentifzierung}}]] konfiguriert werden. Der Benutzer muss nicht zwingend der Administrator sein, es reicht ein Benutzer mit Leserechten. | |||

| The Securepoint appliance inquires the active directory server, for example.<br>For authentication via LDAP, the corresponding server must be configured under [[UTM/AUTH/AD_Anbindung|{{Menu | Authentication | AD/LDAP Authentication}}]]. The user does not have to be an administrator, a user with viewing rights is sufficient. }} | |||

{{var | Lokale E-Mail-Adressliste | |||

| Lokale E-Mail-Adressliste | |||

| Local Email Adress List }} | |||

{{var | Lokale E-Mail-Adressliste--desc | |||

| Die bekannten Adressen werden lokal auf der UTM verwaltet | |||

| The known addresses are managed locally on the UTM }} | |||

{{var | Lokale E-Mail-Adressliste bearbeiten | |||

| Lokale E-Mail-Adressliste bearbeiten | |||

| Edit local email address list }} | |||

{{var | Lokale E-Mail-Adressliste bearbeiten--desc | |||

| Hier stehen alle bekannten Adressen.<br> | |||

{{Button | E-Mail-Adresse hinzufügen|+}} E-Mail-Adressen können hinzugefügt werden<br>{{Button||trash}} E-Mail-Adressen können entfernt werden | |||

| All known addresses are here.<br> | |||

{{Button | Add email address|+}} email addresses can be added<br>{{Button||trash}} email addresses can be removed }} | |||

{{var | Greylisting | |||

| Greylisting | |||

| Greylisting }} | |||

{{var | Greylisting--desc | |||

| Greylisting bewirkt, dass der Zustellversuch eines unbekannten Mailservers zunächst abgelehnt wird.<br> | |||

Spambots unternehmen in der Regel keine weiteren Zustellversuche, damit wurde die Zustellung von Spam bereits erfolgreich unterbunden, bevor die Mail durch die Spamfilter-Engine laufen musste.<br> | |||

Ein regulärer Mailserver wird hingegen nach einem gewissen Zeitraum einen erneuten, diesmal erfolgreichen Zustellversuch unternehmen.</p> | |||

<p>Neben der Abwehr von einfachen Spambots durch das Greylisting, wird auch wertvolle Zeit gewonnen um neue Definitionen zu laden und so etwaige neue SPAM-Wellen zu erkennen. | |||

| Greylisting causes the delivery attempt of an unknown mail server to be rejected at first.<br> | |||

Spambots usually do not make any further delivery attempts, so the delivery of spam has already been successfully stopped before the mail had to go through the spam filter engine.<br> | |||

A regular mail server, on the other hand, will make another, this time successful, delivery attempt after a certain period of time.</p> | |||

<p>In addition to fending off simple spambots through greylisting, valuable time is also gained to load new definitions to detect any new spam waves. }} | |||

{{var | Beschriftung | |||

| Beschriftung | |||

| Labeling }} | |||

{{var | Empfehlung | |||

| Empfehlung | |||

| Recommendation }} | |||

{{var | Beschreibung | |||

| Beschreibung | |||

| Description }} | |||

{{var | Greylisting aktivieren | |||

| Greylisting: | |||

| Greylisting: }} | |||

{{var | Greylisting aktivieren--desc | |||

| Aktiviert das Greylisting. | |||

| Enables greylisting. }} | |||

{{var | SPF aktivieren | |||

| SPF: | |||

| SPF: }} | |||

{{var | SPF aktivieren--desc | |||

| Wenn das [https://de.wikipedia.org/wiki/Sender_Policy_Framework Sender Policy Framework] der Absenderdomain korrekt im DNS eingetragen ist, wird die Mail ohne Verzögerung zugestellt. <p>Im SPF-Record werden alle Mailserver IP-Adressen des Absenders eingetragen, die zum Versand von E-Mails berechtigt sind. Der Empfänger prüft dann anhand des Mail Header Feldes „Mail From“ oder des „HELO“ Kommandos, welche Domain dort eingetragen ist oder genannt wird und ob diese mit einer der IP-Adressen im SPF-Record übereinstimmt. Stimmt die IP-Adresse des Absenders nicht mit denen des SPF-Record überein, geht die Mail in das Greylisting.</p> | |||

| If the [https://en.wikipedia.org/wiki/Sender_Policy_Framework Sender Policy Framework] of the sender domain is correctly entered in the DNS, the mail is delivered without delay. <p> In the SPF record, all mail server IP addresses of the sender are entered that are authorized to send emails. | |||

The recipient then checks the mail header field "Mail From" or the "HELO" command to see which domain is entered or named there and whether it matches one of the IP addresses in the SPF record. If the IP address of the sender does not match those of the SPF record, the mail goes into greylisting.</p> }} | |||

{{var | Header hinzufügen | |||

| Header hinzufügen: | |||

| Add header: }} | |||

{{var | Header hinzufügen--desc | |||

| Im Standard wird für jeden Empfänger, der im Mailheader gelistet wird ein weiterer Greylisting Eintrag hinzugefügt.<br> | |||

Das kann zu Problemen führen, wenn viele Empfänger im Header stehen.<br> | |||

Bei Deaktivierung {{ButtonAus|{{#var:nein}} }} werden keine Greylisting Header eingefügt. | |||

| By default, an additional greylisting entry is added for each recipient listed in the mail header.<br> | |||

This can cause issues if there are many recipients in the header.<br> | |||

When disabled {{ButtonAus|{{#var:nein}} }} no greylisting headers will be inserted. }} | |||

{{var | Automatisches Whitelisten für | |||

| Automatisches Allowlisten für: | |||

| Automatic allow list for: }} | |||

{{var | Automatisches Whitelisten für--desc | |||

| Der Wert kann auf 60 Tage erhöht werden. | |||

| The value can be increased up to 60 days. }} | |||

{{var | Tage | |||

| Tage | |||

| days }} | |||

{{var | Verzögerung | |||

| Verzögerung: | |||

| Delay: }} | |||

{{var | Minuten | |||

| Minuten | |||

| minutes }} | |||

{{var | Verzögerung--desc | |||

| Zeitraum, der dem sendenden Mailserver vorgegeben wird, um einen weiteren Zustellversuch vorzunehmen. | |||

| Time frame given to the sending mail server to make another delivery attempt. }} | |||

{{var | Verzögerung-Hinweis | |||

| Je nach Konfiguration des sendenden Mailservers kann sich die erneute Zustellung um weitaus mehr als den konfigurierten Zeitraum (Auslieferzustand 2 Minuten) verzögern - im Extremfall um mehrere Stunden. In diesem Falle können Sender bzw. Empfänger von besonders zeitkritischen E-Mails manuell in eine Whitelist eingetragen werden. | |||

| Depending on the configuration of the sending mail server, redelivery may be delayed by much more than the configured time frame (default settings 2 minutes) - in extreme cases by several hours. }} | |||

{{var | 1=Verzögerung-Positiver Hinweis | |||

| 2=Wird ein größerer Wert für {{Beschriftung |Verzögerung}} von z.B.: {{ ic | 30 | c|w=110px }} Minuten gewählt, kann die Scan-Engine bei der erneuten Zustellung mit zwischenzeitlich aktualisierten Virensignaturen eine höhere Erkennungswahrscheinlichkeit bei neuen Outbreaks aufweisen. | |||

| 3=If a larger value is set for {{Beschriftung |Delay}} for instance: | |||

{{ ic | 30 | c|w=110px }} minutes selected, the scan engine may have a higher probability of detecting new outbreaks with redelivered emails, because the virus signatures may have been updated in the meantime. }} | |||

{{var | Erweitert | |||

| Erweitert | |||

| Extended }} | |||

{{var | Greeting Pause | |||

| Greeting Pause | |||

| }} | |||

{{var | Status | |||

| Status | |||

| Status }} | |||

{{var | Status--desc | |||

| Ähnlich wie das Greylisting macht sich die Greeting Pause zu Nutze, dass in Spam-Bots das SMTP-Protokoll nicht zur Gänze implementiert ist. Damit lassen sich diese von regulären Mailservern unterscheiden.<br> | |||

Das Greeting ist eine Begrüßung, die vom Mailrelay an den sendenden Mailserver übermittelt wird.<br> | |||

Diese könnte z. B. so aussehen: | |||

| | |||

}} | |||

{{var | Status nach Code--desc | |||

| Bei vollständig implementiertem SMTP-Protokoll wird ein Mailserver diese Begrüßungszeile abwarten und auswerten, bevor er weitere SMTP-Kommandos sendet, um die Mailzustellung einzuleiten. Ein Spam-Bot wird sofort nach erfolgtem TCP-Handshake beginnen Kommandos zu senden. In diesem Fall wird das Mailrelay keine weiteren Kommandos entgegennehmen und die Verbindung abbrechen. | |||

| When the SMTP protocol is fully implemented, a mail server will wait for and evaluate this greeting line before sending further SMTP commands to initiate mail delivery. A spam bot will start sending commands immediately after the TCP handshake is completed. In this case, the mail relay will not accept any further commands and will terminate the connection. }} | |||

{{var | Empfänger-Beschränkung | |||

| Empfänger-Beschränkung | |||

| Recipient limitations }} | |||

{{var | 1=Empfänger-Beschränkung-Status--desc | |||

| 2=Die Option blockiert Mails, die mehr als eine definierte Anzahl Empfängeradressen aufweisen. {{a|5}} {{ b | Limit }} {{ic |25 | c |w=60px}} Empfänger <small>(Default-Wert belassen.)</small> | |||

| 3=The option blocks mails that have more than a defined number of recipient addresses. {{a|5}} {{ b | Limit }} {{ic |25 | c |w=60px}} recipient | |||

<small>(Leave default value.)</small> }} | |||

{{var | Beschränkungen pro Client | |||

| Beschränkungen pro Client | |||

| Limitations per client }} | |||

{{var | Verbindungen limitieren | |||

| Verbindungen limitieren | |||

| Limit connections }} | |||

{{var | 1=Verbindungen limitieren--desc | |||

| 2=Hier kann eingestellt werden, wie viele Verbindungen das Mailrelay gleichzeitig annimmt. {{a|5}}{{Button|Ausnahmen}} können für bekannte Mailserver als Host-Liste definiert werden.<br> {{ b | Erlaubte Verbindungen:}} {{ic|1|c}} <small>(Default-Wert belassen.)</small><br> Das Verbindungslimit wirkt möglichen DDOS-Attacken entgegen. | |||

| 3=Here you can define how many connections the mail relay accepts at the same time. {{a|5}}{{Button|Exceptions}} can be defined for known mail servers as a host list.<br> {{ b | Allowed connections:}} {{ic|1|c}} <small>(Leave default value.)</small><br> The connection limit counteracts possible DDOS attacks. }} | |||

{{var | Zugriffskontrolle aktivieren | |||

| Zugriffskontrolle aktivieren | |||

| Enable access control }} | |||

{{var | Zugriffskontrolle aktivieren--desc | |||

| Möglichen DOS-Attacken wird durch die Zugriffskontrolle entgegengewirkt. | |||

| Possible DOS attacks are counteracted by the access control. }} | |||

{{var | Zeitfenster | |||

| Zeitfenster: | |||

| Time slot: }} | |||

{{var | Sekunden | |||

| Sekunden | |||

| seconds }} | |||

{{var | Verbindungen pro Zeitfenster | |||

| Verbindungen pro Zeitfenster: | |||

| Connections per time slot: }} | |||

{{var | Ausnahmen | |||

| Ausnahmen | |||

| Exceptions }} | |||

{{var | Ausnahmen--desc | |||

| Sollen ausgehende Mails ebenfalls über das Mailrelay der UTM gesendet werden, sollten für die entsprechenden Mailserver hinzugefügt werden. | |||

| If outbound mails are also to be sent via the mail relay of the UTM, the corresponding mail servers should be added. }} | |||

{{var | Sonstige | |||

| Sonstige | |||

| Other }} | |||

{{var | HELO benötigt | |||

| HELO benötigt | |||

| HELO required }} | |||

{{var | HELO benötigt--desc | |||

| Ist HELO aktiviert, wird vom SMTP Client gefordert seinen Namen zu nennen.<br> Sollte unbedingt aktiviert bleiben (Standard) Dieser Schalter existiert, um Abwärtskompatibilität zu gewährleisten. | |||

| If HELO is enabled, the SMTP client is requested to give its name.<br> Must absolutely remain activated (default) This option exists to ensure backward compatibility. }} | |||

{{var | Mailfilter | |||

| Mailfilter | |||

| Mail filter }} | |||

{{var | Anwendungen | |||

| Anwendungen | |||

| Applications }} | |||

{{var | Mailfilter--desc | |||

| Unter {{Menu|Anwendungen|Mailfilter}} sollten verschieden {{Reiter|Filterregeln}} angepasst bzw. neu erstellt werden: | |||

| Under {{Menu|Applications|Mail filter}} many different {{Tabs|Filter rules}} should be adjusted and/or newly created: }} | |||

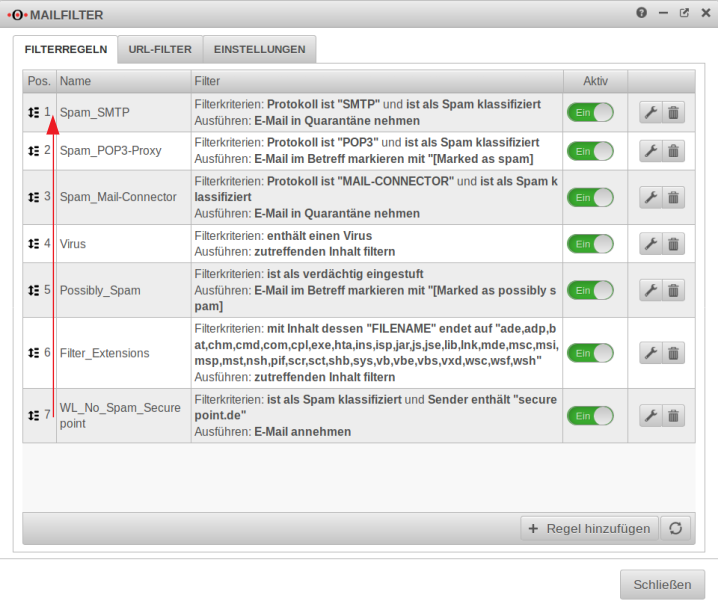

{{var | Filterregeln | |||

| Filterregeln | |||

| Filter rules }} | |||

{{var | Filterregel | |||

| Filterregel | |||

| Filter rule }} | |||

{{var | Filterregel »ist als SPAM klassifiziert / SMTP« | |||

| Filterregel »ist als SPAM klassifiziert / SMTP« | |||

| Filter rule »is classified as SPAM / SMTP« }} | |||

{{var | Wenn eine E-Mail eingeht | |||

| Wenn eine E-Mail eingeht | |||

| When an email is received }} | |||

{{var | und Protokoll | |||

| und Protokoll | |||

| and protocol }} | |||

{{var | ist | |||

| ist | |||

| is }} | |||

{{var | und ist als Spam klassifiziert | |||

| und ist als Spam klassifiziert | |||

| and is classified as spam }} | |||

{{var | Aktion ausführen | |||

| Aktion ausführen: | |||

| Run action: }} | |||

{{var | Filterregel bearbeiten | |||

| Filterregel bearbeiten: | |||

| Edit filter rule: }} | |||

{{var | Spam_SMTP--desc | |||

| Mail-Server oder Absender deren E-Mails als SPAM klassifiziert werden, sind in der Vergangenheit als SPAM-Quelle aufgefallen. E-Mails von diesen Systemen sollte auf gar keinen Fall angenommen werden.<br> | |||

Die Annahme solcher E-Mails (auch wenn diese danach in Quarantäne genommen werden) macht die E-Mail-Domäne für potentielle SPAM- und Viren-Versender nur interessanter. | |||

| Mail servers or senders whose emails are classified as SPAM have attracted attention as SPAM sources in the past. Emails from these systems should not be accepted under any circumstances.<br> | |||

Accepting such emails (even if they are quarantined afterwards) only makes the email domain more interesting for potential SPAM and virus senders. }} | |||

{{var | Spam_SMTP-Hinweis | |||

| Securepoint empfiehlt, dass diese Mails <u>abgelehnt</u> werden. | |||

| Securepoint recommends that these mails be <u>rejected</u>. }} | |||

{{var | Filterregel »ist als SPAM klassifiziert / POP3« | |||

| Filterregel »ist als SPAM klassifiziert / POP3« | |||

| Filter rule »is classified as SPAM / POP3«. }} | |||

{{var | zutreffenden Inhalt filtern | |||

| zutreffenden Inhalt filtern | |||

| Filter applicable content }} | |||

{{var | E-Mail im Betreff markieren mit [Marked as spam] | |||

| E-Mail im Betreff markieren mit [Marked as spam] | |||

| Tag email in subject with [Marked as spam] }} | |||

{{var | Spam_POP3-Proxy-Hinweis | |||

| Securepoint empfiehlt, dass in diesen Mails die zutreffenden Inhalte entfernt werden. | |||

| Securepoint recommends that applicable content in these mails be removed. }} | |||

{{var | Spam_POP3-Proxy-Warnung | |||

| Bei Verwendung des POP3-Proxys dürfen Mails nicht abgelehnt werden! | |||

| When using the POP3 proxy, mails must not be rejected! }} | |||

{{var | Filterregel »ist als verdächtig eingestuft« | |||

| Filterregel »ist als verdächtig eingestuft« | |||

| Filter rule »is classified as suspicious«. }} | |||

{{var | und ist als verdächtig eingestuft | |||

| und ist als verdächtig eingestuft. | |||

| and is classified as suspicious. }} | |||

{{var | E-Mail im Betreff markieren mit [Marked as possibly spam] | |||

| E-Mail im Betreff markieren mit [Marked as possibly spam] | |||

| Tag email in subject with [Marked as possibly spam] }} | |||

{{var | Possibly_Spam--desc | |||

| E-Mails die als verdächtig eingestuft werden enthalten verdächtige Muster und Inhalte und sollten nicht in die Mailbox des Users zugestellt werden. | |||

| Emails that are classified as suspicious contain suspicious patterns and content and should not be delivered to the user's mailbox. }} | |||

{{var | Possibly_Spam-Hinweis | |||

| Securepoint empfiehlt, dass diese Mails <u>in Quarantäne genommen</u> werden. | |||

| Securepoint recommends that these mails be <u>quarantined</u>. }} | |||

{{var | Filterregel »enthält einen Virus« | |||

| Filterregel »enthält einen Virus« | |||

| Filter rule »contains a virus« }} | |||

{{var | und enthält einen Virus | |||

| und enthält einen Virus. | |||

| and contains a virus. }} | |||

{{var | Virus--desc | |||

| Die Annahme solcher E-Mails (auch wenn diese danach in Quarantäne genommen werden) macht die E-Mail-Domäne für potentielle SPAM- und Viren-Versender nur interessanter. | |||

| Accepting such emails (even if they are quarantined afterwards) only makes the email domain more interesting for potential SPAM and virus senders. }} | |||

{{var | Virus-Hinweis | |||

| Securepoint empfiehlt, dass diese Mails <u>abgelehnt</u> werden. | |||

| Securepoint recommends that these mails be <u>rejected</u>. }} | |||

{{var | Filterregel »mit Inhalt dessen« | |||

| Filterregel »mit Inhalt dessen« | |||

| Filter rule »with content of« }} | |||

{{var | mit Inhalt dessen | |||

| mit Inhalt dessen | |||

| with content of }} | |||

{{var | Dateiname | |||

| Dateiname | |||

| File name }} | |||

{{var | endet auf | |||

| endet auf | |||

| ends with }} | |||

{{var | E-Mail in Quarantäne nehmen | |||

| E-Mail in Quarantäne nehmen | |||

| Quarantine email }} | |||

{{var | Filter_Extensions--desc | |||

| Ausführbare Dateien sollten nicht zugestellt werden. Sie werden anhand der Dateiendung gefiltert. Kann bei Bedarf ergänzt werden. | |||

| Executable files should not be delivered. They are filtered based on the file extension. Can be added to as needed. }} | |||

{{var | Filter_Extensions-Hinweis | |||

| Securepoint empfiehlt, dass diese Mails <u>in Quarantäne genommen</u> werden. | |||

| Securepoint recommends that these mails be <u>quarantined</u>. }} | |||

{{var | Filterregel »ist eine Bulk E-Mail« | |||

| Filterregel »ist eine Bulk E-Mail« | |||

| Filter rule »is a bulk email« }} | |||

{{var | Regel hinzufügen | |||

| Regel hinzufügen | |||

| Add rule }} | |||

{{var | und ist eine Bulk E-Mail | |||

| und ist eine Bulk E-Mail | |||

| and is a bulk email }} | |||

{{var | Bulk_Mail--desc | |||

| E-Mails die als BULK eingestuft sind, werden aktuell massenhaft versendet und sollten nicht in die Mailbox des Users zugestellt werden.<br> | |||

Dies könnten z. B. die ersten E-Mails einer neuen SPAM-Welle sein. | |||

| Emails classified as BULK are currently being sent out in masses and should not be delivered to the user's mailbox.<br> These could be, for example, the first emails of a new SPAM wave. }} | |||

{{var | Bulk_Mail-Hinweis | |||

| Securepoint empfiehlt, dass diese Mails <u>in Quarantäne genommen</u> werden. | |||

| Securepoint recommends that these mails be <u>quarantined</u>. }} | |||

{{var | Filterregel »wurde vom URL-Filter erfasst« | |||

| Filterregel »wurde vom URL-Filter erfasst« | |||

| Filter rule »was caught by the URL filter« }} | |||

{{var | und wurde vom URL-Filter erfasst | |||

| und wurde vom URL-Filter erfasst | |||

| and was caught by the URL filter }} | |||

{{var | URL_Filter--desc | |||

| E-Mails die eine gefährliche URL enthalten sollten nicht angenommen werden und nicht in die Mailbox des Users zugestellt werden. | |||

Bitte dazu die Einstellungen des URL-Filters beachten. | |||

| Emails containing a dangerous URL should not be accepted and delivered to the user's mailbox. | |||

Please note the settings of the URL filter. }} | |||

{{var | URL_Filter-Hinweis | |||

| Securepoint empfiehlt, dass bei diesen Mails der <u>zutreffende Inhalt entfernt</u> wird. | |||

| Securepoint recommends that these emails have any <u>applicable content removed</u>. }} | |||

{{var | Die aktuelle Gefährdungslage macht deutlich | |||

| Die aktuelle Gefährdungslage macht deutlich, dass Standard-Verfahren im Kampf gegen Malware nicht mehr mithalten können. | |||

| The current threat situation makes it clear that standard procedures can no longer keep up in the fight against malware. }} | |||

{{var | Die aktuelle Gefährdungslage macht deutlich-Warnung | |||

| Potentiell gefährliche Dokumente sollten nicht in die Mailbox des Benutzers zugestellt werden. <br>Die Identifizierung der Dokumente erfolgt dabei über MIME-Types und Dateiendungen. | |||

| Potentially dangerous documents should not be delivered to the user's mailbox. <br>Documents are identified by MIME types and file extensions. }} | |||

{{var | Filterregel »Word-Dokumente auf Basis des MIME-Types« | |||

| Filterregel »Word-Dokumente auf Basis des MIME-Types« | |||

| Filter rule »Word documents based on MIME types« }} | |||

{{var | MIME-Typ | |||

| MIME-Typ | |||

| MIME type }} | |||

{{var | MIME-Typ--desc | |||

| In der Klick-Box können nun MIME-Typen ausgewählt werden. Als Inhalt kann diese Liste eingetragen werden. | |||

| MIME types can now be selected in the click box. This list can be entered as content. }} | |||

{{var | Word_MIME--desc | |||

| Damit Word-Dokumente anhand des MIME-Types gefiltert werden, wird eine neue Regel benötigt. | |||

| In order for Word documents to be filtered based on MIME types, a new rule is needed. }} | |||

{{var | Word_MIME-Hinweis | |||

| Securepoint empfiehlt, dass Mails mit Office-Dokumenten im Anhang vorläufig in Quarantäne genommen und nach 30 Minuten erneut gefiltert werden! | |||

| Securepoint recommends mails with Office documents attached are temporarily quarantined and filtered again after 30 minutes! }} | |||

{{var | Speichern | |||

| Speichern | |||

| Save }} | |||

{{var | Filterregel »Excel-Dokumente auf Basis des MIME-Types« | |||

| Filterregel »Excel-Dokumente auf Basis des MIME-Types« | |||

| Filter rule »Excel documents based on MIME types« }} | |||

{{var | Filterregel hinzufügen | |||

| Filterregel hinzufügen | |||

| Add fitler rule }} | |||

{{var | In der Klick-Box können nun MIME-Typen ausgewählt werden | |||

| In der Klick-Box können nun MIME-Typen ausgewählt werden. Als Inhalt kann diese Liste eingetragen werden. | |||

| MIME types can now be selected in the click box. This list can be entered as content. }} | |||

{{var | Excel_MIME--desc | |||

| Damit Excel-Dokumente anhand des MIME-Types gefiltert werden, wird eine neue Regel benötigt. | |||

| In order for Excel documents to be filtered based on MIME types, a new rule is needed. }} | |||

{{var | Excel_MIME-Hinweis | |||

| Securepoint empfiehlt, dass Mails mit Office-Dokumenten im Anhang vorläufig in Quarantäne genommen und nach 30 Minuten erneut gefiltert werden! | |||

| Securepoint recommends that mails with Office documents attached are temporarily quarantined and filtered again after 30 minutes! }} | |||

{{var | Filterregel »Open-Office / Libre-Office-Dokumente auf Basis des MIME-Types« | |||

| Filterregel »Open-Office / Libre-Office-Dokumente auf Basis des MIME-Types« | |||

| Filter rule »Open Office / Libre Office documents based on MIME types« }} | |||

{{var | Office_MIME--desc | |||

| Damit Open-Office- und Libre-Office-Dokumente anhand des MIME-Types gefiltert werden, wird eine neue Regel benötigt. | |||

| In order for Open Office and Libre Office documents to be filtered based on MIME types, a new rule is needed. }} | |||

{{var | Filterregel »Office-Dokumente auf Basis der Dateiendung« | |||

| Filterregel »Office-Dokumente auf Basis der Dateiendung« | |||

| Filter rule »Office documents based on file extension« }} | |||

{{var | In der Klick-Box können nun Datei-Endungen | |||

| In der Klick-Box können nun Datei-Endungen ausgewählt werden. Als Inhalt kann diese Liste eingetragen werden. | |||

| File extensions can now be selected in the click box. This list can be entered as content. }} | |||

{{var | Office_Extension--desc | |||

| Damit Office-Dokumente anhand der Dateiendung gefiltert werden, wird eine neue Regel benötigt. | |||

| In order for Office documents to be filtered by file extension, a new rule is needed. }} | |||

{{var | Office_Extension-Hinweis | |||

| Securepoint empfiehlt, dass Mails mit Office-Dokumenten im Anhang vorläufig in Quarantäne genommen <br>und nach 30 Minuten erneut gefiltert werden! | |||

| Securepoint recommends that mails with Office documents attached are temporarily quarantined <br>and filtered again after 30 minutes! }} | |||

{{var | Filterregel »Komprimierte Dateien auf Basis des MIME-Types« | |||

| Filterregel »Komprimierte Dateien auf Basis des MIME-Types« | |||

| Filter rule »Compressed files based on MIME types« }} | |||

{{var | Compressed_MIME--desc | |||

| Damit komprimierte Dateien anhand des MIME-Types gefiltert werden, wird eine neue Regel benötigt. | |||

| In order for compressed files to be filtered based on MIME types, a new rule is needed. }} | |||

{{var | Compressed_MIME-Hinweis | |||

| Securepoint empfiehlt, dass Mails mit komprimierten Dateien im Anhang vorläufig in Quarantäne genommen und nach 30 Minuten erneut gefiltert werden! | |||

| Securepoint recommends that mails with compressed files attached are temporarily quarantined and filtered again after 30 minutes! }} | |||

{{var | Filterregel »Komprimierte Dateien auf Basis der Endung« | |||

| Filterregel »Komprimierte Dateien auf Basis der Endung« | |||

| Filter rule »Compressed files based on extension« }} | |||

{{var | Compressed_Extension--desc | |||

| Damit Komprimierte Dateien anhand der Dateiendung gefiltert werden, wird eine neue Regel benötigt. | |||

| In order for compressed files to be filtered based on the file extension, a new rule is needed. }} | |||

{{var | Compressed_Extension-Hinweis | |||

| Securepoint empfiehlt, dass Mails mit komprimierten Dateien im Anhang vorläufig in Quarantäne genommen <br>und nach 30 Minuten erneut gefiltert werden! | |||

| Securepoint recommends that mails with compressed files attached are temporarily quarantined <br>and filtered again after 30 minutes! }} | |||

{{var | Filterregel ISO-Dateien | |||

| Filterregel »ISO-Dateien auf Basis des MIME-Typs oder der Endung« | |||

| Filter rule »ISO files based on MIME type or extension« }} | |||

{{var | Regeln mit | |||

| Regeln mit | |||

| Rules with }} | |||

{{var | oder | |||

| oder | |||

| or }} | |||

{{var | Operator verbinden | |||

| Operator verbinden | |||

| Connect operators }} | |||

{{var | oder mit Inhalt dessen | |||

| oder mit Inhalt dessen | |||

| or with content of }} | |||

{{var | In der Klick-Box können nun MIME-Typen eingegeben werden. Als Inhalt kann diese Liste eingetragen werden. | |||

| In der Klick-Box können nun MIME-Typen eingegeben werden. Als Inhalt kann diese Liste eingetragen werden. | |||

| MIME types can now be entered in the click box. This list can be entered as content. }} | |||

{{var | images--desc | |||

| Damit .iso und .img -Dateien gefiltert werden, wird eine neue Regel benötigt. | |||

| In order for .iso and .img files to be filtered, a new rule is needed. }} | |||

{{var | images-Hinweis | |||

| Securepoint empfiehlt, dass Mails mit Images im Anhang vorläufig in Quarantäne genommen <br>und nach 30 Minuten erneut gefiltert werden! | |||

| Securepoint recommends that mails with images attached are temporarily quarantined <br>and filtered again after 30 minutes! }} | |||

{{var | WL-Anhänge markieren oder filtern-h6 | |||

| Filterregel: Anhänge bestimmter Absender markieren andere filtern | |||

| Filter rule: Tag attachments of certain senders, filter others }} | |||

{{var | WL-Anhänge zustellen | |||

| WL-Anhänge zustellen | |||

| Deliver WL attachments }} | |||

{{var | WL-Anhänge markieren | |||

| WL-Anhänge markieren | |||

| Tag WL attachments }} | |||

{{var | Anlegen einer neuen Regel | |||

| Anlegen einer neuen Regel: | |||

| Create a new rule: }} | |||

{{var | Regelname | |||

| Regelname | |||

| rule name }} | |||

{{var | und mit Inhalt dessen | |||

| und mit Inhalt dessen | |||

| and with content of }} | |||

{{var | und Sender | |||

| und Sender | |||

| and sender }} | |||

{{var | enthält | |||

| enthält | |||

| contains }} | |||

{{var | Partnerdomain | |||

| partnerdomain.de | |||

| partnerdomain.de }} | |||

{{var | pass | |||

| pass | |||

| pass }} | |||

{{var | E-Mail im Betreff markieren mit | |||

| E-Mail im Betreff markieren mit | |||

| Mark email in subject with }} | |||

{{var | Absender geprüft | |||

| Absender geprüft | |||

| Sender verified }} | |||

{{var | E-Mail annehmen | |||

| E-Mail annehmen | |||

| Accept email }} | |||

{{var | Anhänge filtern | |||

| Anhänge filtern | |||

| Filter attachments }} | |||

{{var | enthält nicht | |||

| enthält nicht | |||

| does not contain }} | |||

{{var | E-Mail in Quarantäne aufnehmen und erneut filtern nach | |||

| E-Mail in Quarantäne aufnehmen und erneut filtern nach | |||

| Quarantine email and filter again for }} | |||

{{var | WL_Anhänge markieren | |||

| WL_Anhänge markieren | |||

| WL_mark attachments }} | |||

{{var | WL_Anhänge markieren oder filtern | |||

| WL_Anhänge markieren oder filtern | |||

| WL_mark or filter attachments }} | |||

{{var | WL_Anhänge zustellen | |||

| WL_Anhänge zustellen | |||

| WL_accept attachements }} | |||

{{var | WL_Anhänge markieren oder filtern--desc | |||

| Szenario: Anhänge bestimmter Absender sollen markiert und zugestellt werden. Alle anderen Anhänge sollen gefiltert werden. | |||

* 1. Regel: E-Mails mit Anhängen bestimmter Absender markieren | |||

* 2. Regel: E-Mails mit Anhängen bestimmter Absender zustellen | |||

* 3. Regel: E-Mails mit Anhängen die nicht von bestimmten Absendern stammen filtern | |||

| Scenario: Attachments from specific senders are to be tagged and delivered. All other attachments should be filtered. | |||

* 1st rule: Tag emails with attachments from specific senders. | |||

* 2nd rule: Deliver emails with attachments from specific senders. | |||

* 3rd rule: Filter emails with attachments that do not come from specific senders. }} | |||

{{var | Kriterium hinzufügen | |||

| Kriterium hinzufügen | |||

| Add criterion }} | |||

{{var | Filter-Abarbeitung fortführen | |||

| Die Prüfung auf das Regelwerk wird bei den Aktionen {{Button| zutreffenden Inhalt filtern|dr}} und {{Button| E-Mail im Betreff markieren mit|dr}} nicht abgebrochen, sondern fortgeführt. Weiter Filterregeln können auf solche Mails angewendet werden. | |||

| The check for the set of rules is not canceled for the actions {{Button| Filter applicable content|dr}} and {{Button|Tag email in subject with|dr}}, but continues. Further filter rules can be applied to such emails. }} | |||

{{var | Filter-Abarbeitung beenden | |||

| In allen anderen Aktions-Fällen wird die Prüfung auf das Regelwerk beendet, sofern die Kriterien zutreffen. | |||

| In all other action cases, the verification on the set of rules is terminated if the criteria apply. }} | |||

{{var | Whitelist Ausnahme Regeln erstellen | |||

| Whitelist Ausnahme Regeln erstellen | |||

| Create whitelist exception rules }} | |||

{{var | Mailfilter Whitelist-Regel | |||

| Mailfilter Whitelist-Regel | |||

| Mail filter whitelist rule }} | |||

{{var | Mailfilter Whitelist--Bild | |||

| UTM_v11-8_Mailfilter_Filterregeln_Whitelist.png | |||

| UTM_v11-8_Mailfilter_Filterregeln_Whitelist.png }} | |||

{{var | Wenn E-Mails eines bestimmten Absenders | |||

| Wenn E-Mails eines bestimmten Absenders (hier von securepoint.de) in jedem Fall zugestellt werden sollen, | |||

muss hierfür eine Whiltelist-Ausnahme in dem Mailfilter Regelwerk angelegt werden. | |||

| If emails from a certain sender (here from securepoint.de) are to be delivered in any case, a whiltelist exception must be created in the mail filter rule set. }} | |||

{{var | und Protokoll | |||

| und Protokoll | |||

| and protocol }} | |||

{{var | und ist als Spam klassifiziert | |||

| und ist als Spam klassifiziert | |||

| and is classified as SPAM }} | |||

{{var | UTM-Filterregeln verschieben--Bild | |||

| UTM_v11-8_Mailfilter_Filterregeln-verschieben.png | |||

| UTM_v11-8_Mailfilter_Filterregeln-verschieben.png }} | |||

{{var | UTM-Filterregeln verschieben--cap | |||

| Filterregel verschieben | |||

| Move filter rule }} | |||

{{var | UTM-Filterregeln verschieben--desc | |||

| Damit eine Regel als Whitelist-Regel funktioniert, muss die Reihenfolge definiert werden, so dass diese Regel vor der allgemeinen Spam-Quarantäne-Regel greift.<br> | |||

Durch klicken und halten mit der linken Maustaste auf die Whitelist-Regel (Pos. 7) in der Spalte „Pos.“, wird diese Regel nach oben über die allgemeine Spam_SMTP Filterregel verschoben. Hat die Regel die gewünschte Position erreicht, wird die Maustaste losgelassen.<br> | |||

Die Whitelist-Regel erhält nun entsprechend ihrer Rangfolge eine neue Positionsnummer. | |||

| For a rule to work as a whitelist rule, the order must be defined so that this rule takes effect before the general spam quarantine rule.<br> | |||

By clicking and holding with the left mouse button on the whitelist rule (pos. 7) in the "Pos." column, this rule is moved up above the general Spam_SMTP filter rule. | |||

When the rule has reached the desired position, release the mouse button.<br> | |||

The whitelist rule is now assigned a new position number according to its ranking. }} | |||

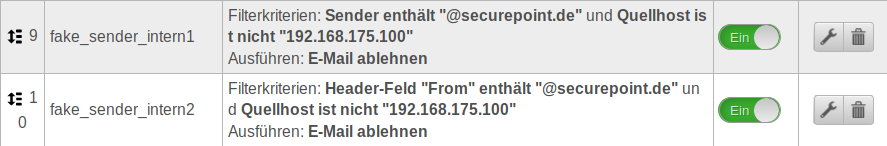

{{var | Gefälschter Absender | |||

| Gefälschter Absender | |||

| Fake sender }} | |||

{{var | fake_sender_intern | |||

| fake_sender_intern | |||

| fake_sender_internal }} | |||

{{var | fake_sender_intern--Bild | |||

| UTM_v11-8_Mailfilter_Filterregeln-fake-sender.png | |||

| UTM_v11-8_Mailfilter_Filterregeln-fake-sender.png }} | |||

{{var | fake_sender_intern--cap | |||

| Fake Sender | |||

| Fake sender }} | |||

{{var | Gefälschter Absender--desc | |||

| Damit E-Mails mit gefälschtem internen Absender (die gewöhnlich ein hohes Vertrauen genießen) nicht angenommen werden, empfehlen wir drei Filterregeln nach folgendem Beispiel zu erstellen: | |||

| In order to avoid accepting emails with fake internal senders (which usually enjoy a high level of trust), we recommend creating three filter rules according to the following example: }} | |||

{{var | Gefälschter Absender--Hinweis-Securepoint | |||

| In diesem Beispiel sollen Mails der Maildomain @securepoint.de angenommen werden.<br>Die IP-Adresse des Mailservers wird mit 192.168.175.100 angenommen. | |||

| In this example, mails of the mail domain @securepoint.de are to be accepted.<br>The IP address of the mail server is assumed to be 192.168.175.100. }} | |||

{{var | Gefälschter Absender--Hinweis--lokal-anpassen | |||

| Dies sind lediglich Beispieladressen, die lokal angepasst werden müssen. | |||

| These are only sample addresses that need to be customized locally. }} | |||

{{var | fake_sender_intern1 | |||

| fake_sender_intern1 | |||

| fake_sender_internal1 }} | |||

{{var | und Quellhost | |||

| und Quellhost | |||

| and source host }} | |||

{{var | fake_sender_intern2 | |||

| fake_sender_intern2 | |||

| fake_sender_internal2 }} | |||

{{var | und Header-Feld | |||

| und Header-Feld | |||

| and header field }} | |||

{{var | E-Mail ablehnen | |||

| E-Mail ablehnen | |||

| Reject email }} | |||

{{var | fake_sender_intern3 | |||

| fake_sender_intern3 | |||

| fake_sender_internal3 }} | |||

{{var | ist nicht | |||

| ist nicht | |||

| is not }} | |||

{{var | Whitelist | |||

| Whitelist | |||

| Whitelist }} | |||

{{var | URL-Filter | |||

| URL-Filter | |||

| URL filter }} | |||

{{var | 1=URL-Filter--desc | |||

| 2=Der URL-Filter überprüft | |||

* die '''URL''' selbst. {{Button|Regel hinzufügen|+}} Weitere Hinweise im Wiki zum [[UTM/APP/Mailfilter#URL-Filter | Mailfilter]].<br>Damit lassen sich in Verbindung mit der Aktion {{ButtonAn|check}} ''zulassen'' vor allem Whitelists erstellen<br><br> | |||

* in welche inhaltliche '''Kategorie''' die aufgerufene Seite fällt. {{ Button | Kategorie hinzufügen|+}}<br>Diese Kategorisierung wird von unserem Contentfilter-Team ständig aktualisiert. <br>Es lassen sich auch hier Allowlist-Einträge (z.B. ''Ausbildung (Schulen und Ausbildungsinstitute, Universitäten'') mit der Aktion {{ButtonAn|check}} ''zulassen'' oder Blocklist-Einträge mit der Aktion {{ButtonAus|ban}} blockieren erstellen.<br><br> | |||

Die folgenden Kategorien sind in Installationen seit 11.8 vorkonfiguriert und sollten auch bei älteren Installationen nicht fehlen: | |||

| 3=The URL filter verifies | |||

* the '''URL''' itself. {{Button|Add rule|+}} Further notes in the wiki about the [[UTM/APP/Mailfilter#URL-Filter | Mailfilter]].<br>This can be used in combination with the {{ButtonAn|check}} ''allow'' action to create mainly whitelists<br><br> | |||

* in which content '''category''' the visited page falls. {{ Button | Add category|+}} <br>This categorization is constantly updated by our content filter team. <br>Allowlist entries (e.g. ''Education (schools and training institutes, universities'') can also be created here with the {{ButtonAn|check}} ''allow'' action, or blocklist entries with the {{ButtonAus|ban}} action.<br><br> | |||

The following categories are preconfigured in installations since 11.8 and should not be missed in older installations: }} | |||

{{var | Kategorie hinzufügen | |||

| Kategorie hinzufügen | |||

| Add category }} | |||

{{var | Typ | |||

| Typ | |||

| Type }} | |||

{{var | Kategorie | |||

| Kategorie | |||

| Category }} | |||

{{var | Threat Intelligence Feed--desc | |||

| Diese Kategorie enthält aktuell als schädlich eingestufte URLs welche Schadsoftware verbreiten und Phishing Seiten enthalten (Phishing, Malware, Botnetze, Crimeware usw.) | |||

| This category contains URLs currently classified as malicious which spread malware and contain phishing pages (phishing, malware, botnets, crime ware, etc.) }} | |||

{{var | blockieren | |||

| blockieren | |||

| block }} | |||

{{var | Porno und Erotik | |||

| Porno und Erotik | |||

| Porn and erotic }} | |||

{{var | Porno und Erotik--desc | |||

| Diese Kategorie enthält URLs die Pornographische oder überwiegend sexuelle Inhalte bereitstellen. | |||

| This category contains URLs that provide pornographic or predominantly sexual content. }} | |||

{{var | Hacking--desc | |||

| Diese Kategorie enthält URLs die Ratgeber bereitstellen zum Thema Hacking, Warez, Malware bauen, Systeme überlisten oder Abofallen. | |||

| This category contains URLs that provide advice on hacking, warez, building malware, tricking systems or subscription traps. }} | |||

{{var | Update Server--desc | |||

| Server und Dienste für wichtige Softwareupdates<br> {{Hinweis|!|g}} Diese Kategorie ist für Whitelist-Umgebungen vorgesehen. | |||

| Server and services for important software updates<br> {{Hinweis|!|g}} This category is intended for whitelist environments. }} | |||

{{var | zulassen | |||

| zulassen | |||

| allow }} | |||

{{var | Weitere Kategorien sind den Anforderungen des Unternehmens anzupassen | |||

| Weitere Kategorien sind den Anforderungen des Unternehmens anzupassen | |||

| Other categories are to be adapted to the requirements of the company }} | |||

{{var | Filterregel hinzufügen durch speichern | |||

| Durch das Kicken auf {{Button|Speichern}} wird die Filterregel hinzugefügt. | |||

| By clicking on {{Button|Save}} the filter rule will be added. }} | |||

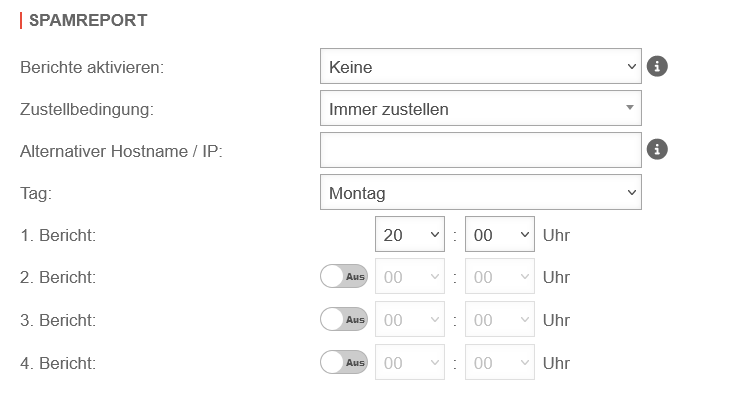

{{var | Spamreport | |||

| Spamreport | |||

| Spam Report }} | |||

{{var | Disclaimer und Hinweise | |||

| Disclaimer und Hinweise | |||

| Disclaimer and hints }} | |||

{{var | Haftung | |||

| Haftung | |||

| Liability }} | |||

{{var | Disclaimer und Hinweise--desc | |||

| Diese Website wurde mit größtmöglicher Sorgfalt zusammengestellt. Trotzdem kann keine Gewähr für die Fehlerfreiheit und Genauigkeit der enthaltenen Informationen übernommen werden. Jegliche Haftung für Schäden, die direkt oder indirekt aus der Benutzung dieser Website entstehen, wird ausgeschlossen. Sofern von dieser Website auf Internetseiten verwiesen wird, die von Dritten betrieben werden, übernimmt die Securepoint GmbH keine Verantwortung für deren Inhalte. | |||

| This website was compiled with the greatest possible care. Nevertheless, no guarantee can be given for the correctness and accuracy of the information provided. Any liability for damages arising directly or indirectly from the use of this website is excluded. If this website refers to websites operated by third parties, Securepoint GmbH is not responsible for any content linked or referred from this site. }} | |||

{{var | Folgende Wiki-Artikel können bei der Einrichtung hilfreich sein | |||

| Folgende Wiki-Artikel können bei der Einrichtung hilfreich sein. | |||

| The following wiki articles may be helpful for setup. }} | |||

{{var | Abgelehnt | |||

| Abgelehnt | |||

| Denied }} | |||

{{var | Abschnitt | |||

| Abschnitt | |||

| Section }} | |||

{{var | Neu 06.2022: | |||

| Neu 06.2022: | |||

| New 06.2022: }} | |||

{{var | | |||

| | |||

| }} | |||

{{var | | |||

| | |||

| }} | |||

Aktuelle Version vom 29. Juni 2023, 16:42 Uhr

Letzte Anpassung: 06.2022

- rtf-Dokumente werden nun auch berücksichtigt in den

- Whitelist Filterregel für Absender aktualisiert

Dies sind Einstellungen, die von uns empfohlen werden.

Ohne Gewähr auf Vollständigkeit !

Voraussetzungen

Diese Empfehlungen beziehen sich auf folgendes Szenario:

- Empfang der E-Mails über das Mailrelay

- Zustellung erfolgt direkt über MX

- Filterung erfolgt direkt bei Eingang auf MX

Allgemein

Globale E-Mail Adresse

Mailrelay

Unter ist die Konfiguration so einzustellen, dass nur E-Mails an die Empfänger-Adresse angenommen werden.

Relaying

Relaying-Liste

Konfigurieren mit

| Mails, die an Domain anyideas.de gerichtet sind, sollen vom Mailrelay weitergeleitet werden: | ||

| Domain: | anyideas.de |

Beispiel-Domain, für die Mails empfangen werden |

| Option: | ||

| Aktion: | Weiterleiten | |

| Sollen auch ausgehend Emails über das Mailrelay der UTM versendet werden, wird ein weiterer Eintrag benötigt: | ||

| Domain: | 192.168.175.100 |

IP-Adresse des internen Mailservers |

| Option: | Bei Verbindungsherstellung | |

| Aktion: | Weiterleiten | |

| Eintrag für einen Mailserver, der auf eine Blacklist soll: | ||

| Domain: | 203.0.113.113 |

IP-Adresse des fremden Mailservers |

| Option: | Bei Verbindungsherstellung | |

| Aktion: | Ablehnen | |

| Exakten Domainnamen für das Relaying verwenden: | Ein | Durch diese Option werden E-Mails an Empfänger innerhalb einer Subdomain nicht angenommen. |

TLS Einstellungen

| ||

| TLS Verschlüsselung als Server: | Ein | Die TLS-Verschlüsselung für das Mailrelay ist zu aktivieren, andernfalls werden Mails über unverschlüsselte Verbindungen entgegengenommen. Siehe hierzu auch die Hinweise des BSI zur Verwendung von TLS. |

| Zertifikat | Der Import eines Zertifikats, dessen CN dem Hostnamen der UTM entspricht, ist optional. Wird ein solches Zertifikat nicht importiert, verwendet das Mailrelay ein selbst-signiertes Zertifikat zum Zweck der Transportverschlüsselung. | |

| TLS Verschlüsselung als Client: | Stellt sicher, dass Emails in jedem Falle über eine verschlüsselte Verbindung versendet werden. | |

SMTP Routen

Abschnitt

Die Validierung der Empfänger auf gültige E-Mail Adressen ist zu aktivieren.

Dadurch werden nur E-Mails angenommen, welche an einen Empfänger gehen, der auch auf dem Mail-Server vorhanden ist.

Greylisting

Greylisting bewirkt, dass der Zustellversuch eines unbekannten Mailservers zunächst abgelehnt wird.

Spambots unternehmen in der Regel keine weiteren Zustellversuche, damit wurde die Zustellung von Spam bereits erfolgreich unterbunden, bevor die Mail durch die Spamfilter-Engine laufen musste.

Ein regulärer Mailserver wird hingegen nach einem gewissen Zeitraum einen erneuten, diesmal erfolgreichen Zustellversuch unternehmen.

Neben der Abwehr von einfachen Spambots durch das Greylisting, wird auch wertvolle Zeit gewonnen um neue Definitionen zu laden und so etwaige neue SPAM-Wellen zu erkennen.

| Beschriftung | Empfehlung | Beschreibung |

|---|---|---|

| Greylisting: | Ein | Aktiviert das Greylisting. |

| SPF: | Ein | Wenn das Sender Policy Framework der Absenderdomain korrekt im DNS eingetragen ist, wird die Mail ohne Verzögerung zugestellt. Im SPF-Record werden alle Mailserver IP-Adressen des Absenders eingetragen, die zum Versand von E-Mails berechtigt sind. Der Empfänger prüft dann anhand des Mail Header Feldes „Mail From“ oder des „HELO“ Kommandos, welche Domain dort eingetragen ist oder genannt wird und ob diese mit einer der IP-Adressen im SPF-Record übereinstimmt. Stimmt die IP-Adresse des Absenders nicht mit denen des SPF-Record überein, geht die Mail in das Greylisting. |

| Header hinzufügen: | Ein | Im Standard wird für jeden Empfänger, der im Mailheader gelistet wird ein weiterer Greylisting Eintrag hinzugefügt. Das kann zu Problemen führen, wenn viele Empfänger im Header stehen. |

| Automatisches Allowlisten für: | 60 Tage | Der Wert kann auf 60 Tage erhöht werden. |

| Verzögerung: | 2 Minuten | Zeitraum, der dem sendenden Mailserver vorgegeben wird, um einen weiteren Zustellversuch vorzunehmen.

Je nach Konfiguration des sendenden Mailservers kann sich die erneute Zustellung um weitaus mehr als den konfigurierten Zeitraum (Auslieferzustand 2 Minuten) verzögern - im Extremfall um mehrere Stunden. In diesem Falle können Sender bzw. Empfänger von besonders zeitkritischen E-Mails manuell in eine Whitelist eingetragen werden.

Wird ein größerer Wert für Verzögerung von z.B.: 30 Minuten gewählt, kann die Scan-Engine bei der erneuten Zustellung mit zwischenzeitlich aktualisierten Virensignaturen eine höhere Erkennungswahrscheinlichkeit bei neuen Outbreaks aufweisen.

|

Erweitert

Greeting Pause

| ||

| Beschriftung | Empfehlung | Beschreibung |

|---|---|---|

| Status | Ein | Ähnlich wie das Greylisting macht sich die Greeting Pause zu Nutze, dass in Spam-Bots das SMTP-Protokoll nicht zur Gänze implementiert ist. Damit lassen sich diese von regulären Mailservern unterscheiden. Das Greeting ist eine Begrüßung, die vom Mailrelay an den sendenden Mailserver übermittelt wird. |

Empfänger-Beschränkung

| ||

| Status | Ein | Die Option blockiert Mails, die mehr als eine definierte Anzahl Empfängeradressen aufweisen. |

Beschränkungen pro Client

| ||

| Verbindungen limitieren | Ein | Hier kann eingestellt werden, wie viele Verbindungen das Mailrelay gleichzeitig annimmt. Erlaubte Verbindungen: 1 (Default-Wert belassen.) Das Verbindungslimit wirkt möglichen DDOS-Attacken entgegen. |

| Zugriffskontrolle aktivieren | Ein | Möglichen DOS-Attacken wird durch die Zugriffskontrolle entgegengewirkt. |

| Zeitfenster: | 60 Sekunden | |

| Verbindungen pro Zeitfenster: | 5 | |

| Host | Sollen ausgehende Mails ebenfalls über das Mailrelay der UTM gesendet werden, sollten für die entsprechenden Mailserver hinzugefügt werden. | |

Sonstige

| ||

| HELO benötigt | Ein | Ist HELO aktiviert, wird vom SMTP Client gefordert seinen Namen zu nennen. Sollte unbedingt aktiviert bleiben (Standard) Dieser Schalter existiert, um Abwärtskompatibilität zu gewährleisten. |

Mailfilter

Unter sollten verschieden Filterregeln angepasst bzw. neu erstellt werden:

Filterregeln

URL-Filter

Der URL-Filter überprüft

- die URL selbst. Weitere Hinweise im Wiki zum Mailfilter.

Damit lassen sich in Verbindung mit der Aktion zulassen vor allem Whitelists erstellen - in welche inhaltliche Kategorie die aufgerufene Seite fällt.

Diese Kategorisierung wird von unserem Contentfilter-Team ständig aktualisiert.

Es lassen sich auch hier Allowlist-Einträge (z.B. Ausbildung (Schulen und Ausbildungsinstitute, Universitäten) mit der Aktion zulassen oder Blocklist-Einträge mit der Aktion blockieren erstellen.

Die folgenden Kategorien sind in Installationen seit 11.8 vorkonfiguriert und sollten auch bei älteren Installationen nicht fehlen:

| Typ | Name | Beschreibung | Aktion |

|---|---|---|---|

| Kategorie | Diese Kategorie enthält aktuell als schädlich eingestufte URLs welche Schadsoftware verbreiten und Phishing Seiten enthalten (Phishing, Malware, Botnetze, Crimeware usw.) | blockieren | |

| Kategorie | Diese Kategorie enthält URLs die Pornographische oder überwiegend sexuelle Inhalte bereitstellen. | blockieren | |

| Kategorie | Diese Kategorie enthält URLs die Ratgeber bereitstellen zum Thema Hacking, Warez, Malware bauen, Systeme überlisten oder Abofallen. | blockieren | |

| Kategorie | Server und Dienste für wichtige Softwareupdates Diese Kategorie ist für Whitelist-Umgebungen vorgesehen. |

zulassen |

Durch das Kicken auf wird die Filterregel hinzugefügt.

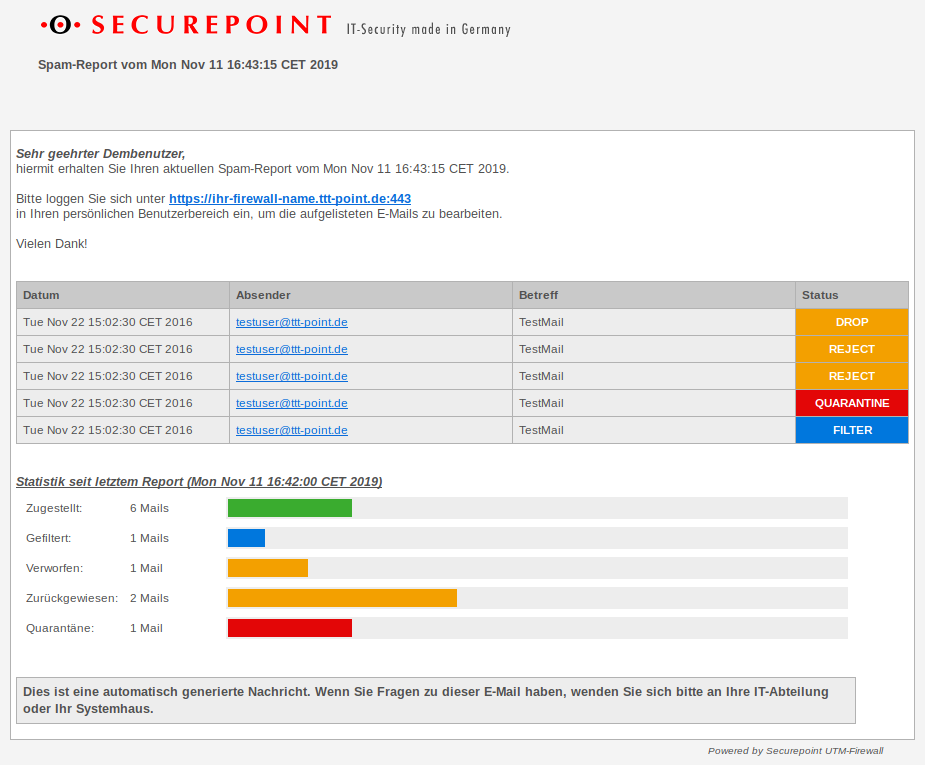

Spamreport

Der Spamreport kann in bestimmten Intervallen die E-Mail Benutzer über von der UTM gefilterte, geblockte oder in Quarantäne genommene E-Mails informieren. Dieser Report kann entweder an einem bestimmten Wochentag oder Täglich, zu einer bestimmten Uhrzeit versendet werden.

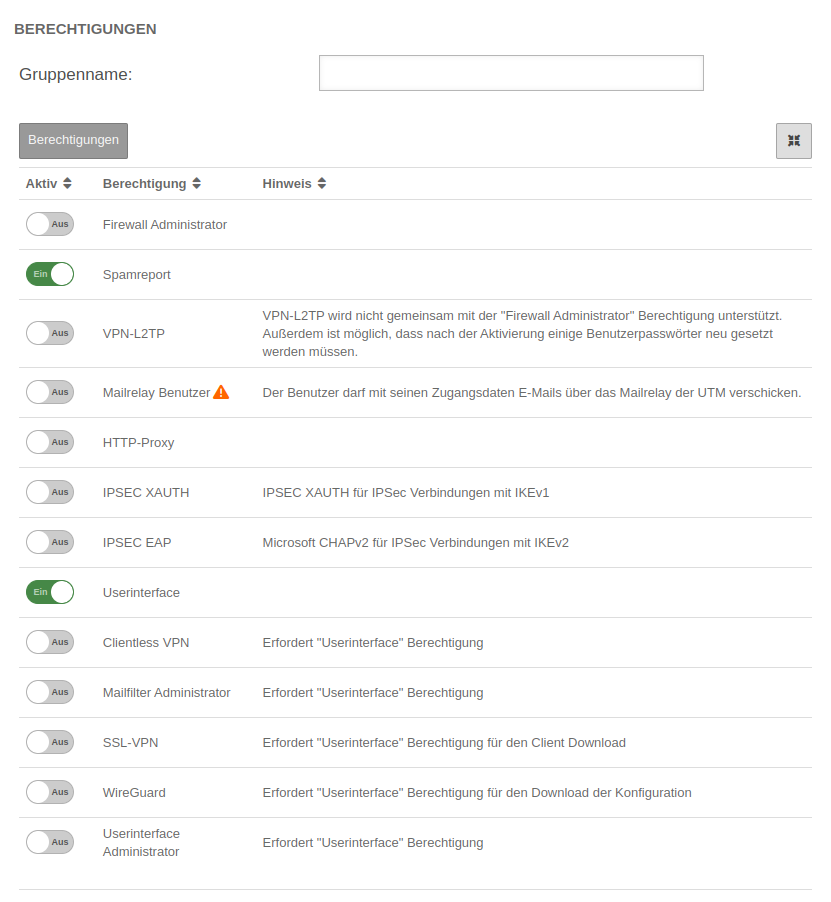

Damit der Report den E-Mail Benutzer auch erreicht, ist es notwendig, dass sich dieser in einer Gruppe befindet, die die Berechtigung Spamreport beinhaltet.

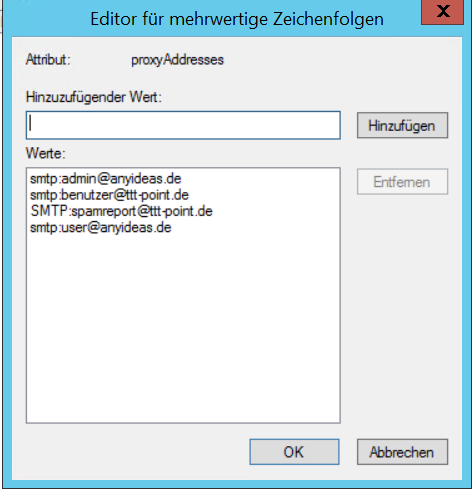

Sind mehrere Mailadressen für einen Benutzer in einem AD hinterlegt, wird der dort als Primäre SMTP-Adresse konfigurierte Eintrag als Default-Adresse verwendet.

UTMbenutzer@firewall.name.fqdnAuthentifizierungBenutzer  Gruppe unter hinzufügen

Die Einstellung dazu erfolgt im Menü

Gruppe unter hinzufügen

Die Einstellung dazu erfolgt im Menü

Gruppen bzw. bearbeiten unter Berechtigungen:

Hier müssen folgende Abschnitte aktiviert werden:

- Spamreport

- Ein aktiviert die Erstellung des Spamreports

- Userinterface

- Ein Die E-Mail Adresse kann aus einem Verzeichnis-Server wie ActiveDirectory oder LDAP entnommen werden, wenn die UTM daran angebunden ist. Ansonsten muss der Benutzer mit seiner E-Mail-Adresse auf der UTM angelegt werden.

Die E-Mail Adresse kann aus einem Verzeichnis-Server wie ActiveDirectory oder LDAP entnommen werden, wenn die UTM daran angebunden ist. Ansonsten muss der Benutzer mit seiner E-Mail-Adresse auf der UTM angelegt werden.

Im Abschnitt Mailfilter müssen weitere Einstellungen vorgenommen werden, u.a. wird dort die E-Mail Adresse hinterlegt, an die Berichte gesendet werden:

| Beschriftung | Default | Beschreibung |

|---|---|---|

| Herunterladen von folgenden Anhängen erlauben: | (Default) | Mitglieder dieser Gruppe können im User-Interface Anhänge von Mails herunterladen, die bestimmte Kriterien erfüllen. |

| Weiterleiten von folgenden E-Mails erlauben: aktualisiert |

Mitglieder dieser Gruppe können im User-Interface E-Mails weiterleiten, die bestimmte Kriterien erfüllen. | |

| (Default) | ||

| Bericht E-Mail-Adresse: | E-Mail-Adresse, an die ein Spam-Report versendet wird. Wenn hier kein Eintrag erfolgt, wird der Spam-Report an die erste E-Mail-Adresse der Liste gesendet. Sind mehrere Mailadressen für einen Benutzer in einem AD hinterlegt, wird der dort als Primäre SMTP-Adresse konfigurierte Eintrag als Default-Adresse verwendet.

| |

| Sprache der Berichte: | Vorgabe unter → Firewall → Sprache der BerichteEs kann gezielt ausgewählt werden: bzw. | |

| E-Mail-Adressen | ||

| E-Mail-Adresse | Eintragen einer Mail-Adresse in die Liste | |

| support@ttt-point.de | E-Mailkonten, die von Mitgliedern dieser Gruppe eingesehen werden können, um den Mailfilter zu kontrollieren. Löschen mit |

Spamreport an den User.

Disclaimer und Hinweise

Diese Website wurde mit größtmöglicher Sorgfalt zusammengestellt. Trotzdem kann keine Gewähr für die Fehlerfreiheit und Genauigkeit der enthaltenen Informationen übernommen werden. Jegliche Haftung für Schäden, die direkt oder indirekt aus der Benutzung dieser Website entstehen, wird ausgeschlossen. Sofern von dieser Website auf Internetseiten verwiesen wird, die von Dritten betrieben werden, übernimmt die Securepoint GmbH keine Verantwortung für deren Inhalte.

Folgende Wiki-Artikel können bei der Einrichtung hilfreich sein.