Andreb (Diskussion | Beiträge) Die Seite wurde neu angelegt: „{{Set_lang}} {{#vardefine:headerIcon|spicon-utm}} {{:UTM/APP/Webfilter-Beispiel.lang}} </div>{{TOC2}}<!--{{Select_lang}}--> {{Header|12.7| * {{#var:neu--rwi}} |vorher-ver= | 11.6 |{{Menu-UTM|Anwendungen|Webfilter}} }}<div class="new_design"></div> === {{#var:Vorgaben}} === <div class="Einrücken"> <p>{{#var:Vorgaben Benutzergruppen--desc}}</p> <p>{{#var:Vorgaben Netzwerkgruppen--desc}}</p> </div> === {{#var:Einrichtung der…“ |

(kein Unterschied)

|

Aktuelle Version vom 5. September 2025, 11:20 Uhr

Letzte Anpassung zur Version: 12.7

- Aktualisierung zum Redesign des Webinterfaces

Vorgaben

Variante 1: Benutzergruppen

Für das Beispiel-Szenario gibt es Vorgaben für drei Benutzergruppen.

- Jede Benutzergruppe hat eigene Regelsätze

- Unterschiedliche Berechtigungen beim Aufrufen sind notwendig

Anhand der Benutzergruppen werden im Webfilter drei Profile erstellt und mit ihren Regelsätzen verbunden.

- Benutzergruppe Proxy_chef: Keine Einschränkungen.

Die Geschäftsführung soll jedoch vor Webseiten mit Schadsoftware geschützt werden. - Die Benutzergruppe Proxy_mitarbeiter soll auch vor Schadsoftware bewahrt werden.

Zudem sollen die folgenden Kategorien blockiert werden:- Porno und Erotik

- Soziale Netzwerke und

- Shopping

Es muss aber erlaubt sein, bei der Anyideas GmbH online einzukaufen.

- Für die Benutzergruppe Proxy_azubi soll nur die Webseite von Securepoint verfügbar sein.

Zusätzlich sollen die Azubis in einem bestimmten Zeitfenster Instagram nutzen können.

Variante 2: Netzwerkgruppen

Netzwerkgruppen werden in Profilen Regelsätzen zugeordnet.

Sie sollen nicht-authentifizierte Geräte per HTTP-Proxy und den Webfilter schützen.

Dazu wird hier zwischen drei Netzwerkgruppen unterschieden:

- Netzwerkgruppe nw_grp_GF: Für Geräte der Geschäftsführung mit dem IP-Netz 10.1.10.0/24

- Netzwerkgruppe nw_grp_IT: Für Geräte der IT mit dem IP-Netz 10.1.20.0/24

- Netzwerkgruppe nw_grp_VT: Für Geräte des Vertriebs mit dem IP-Netz 10.1.30.0/24

- Alle Netzwerkgruppen sollen vor Schadsoftware geschützt werden

- Für den Vertrieb sollen zusätzlich Werbe Dienste geblockt werden

Einrichtung der Gruppen

Variante 1: Benutzergruppen

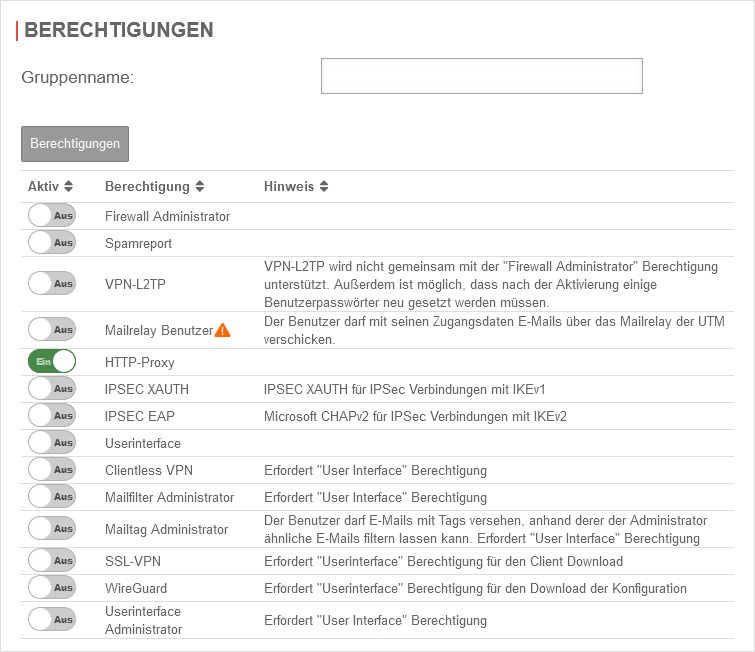

Aufruf in Menü Bereich Gruppen Schaltfläche Bereich Berechtigungen

UTMbenutzer@firewall.name.fqdnAuthentifizierungBenutzer  Proxy Gruppe anlegen

Proxy Gruppe anlegen

| Beschriftung | Wert | Beschreibung |

|---|---|---|

| Gruppenname | Proxy_chef | Eindeutiger Name für die Benutzergruppe |

| HTTP-Proxy | Ein | Der Webfilter benötigt die Berechtigung HTTP-Proxy |

| Verzeichnis Dienst | |||

| Verzeichnisdienst Gruppenzuordnung | AD-Gruppenname | Bei Active-Directory-Anbindung kann eine entsprechende Gruppe ausgewählt werden (genaue Beschreibung dazu im Artikel zu den AD-Benutzergruppen) |  |

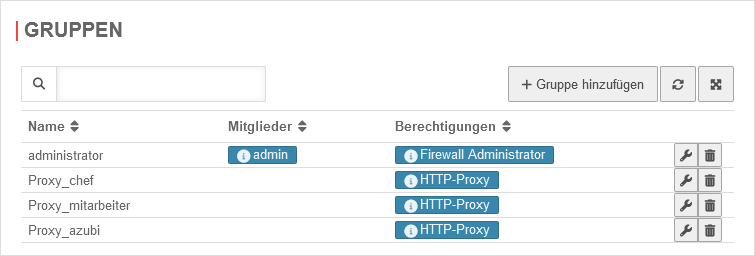

Gruppen anlegen

UTMbenutzer@firewall.name.fqdnAuthentifizierung  Drei Proxy-Gruppen angelegt

Drei Proxy-Gruppen angelegt

Nun legt man jeweils eine eigene Benutzergruppe an für

- Proxy_chef

- Proxy_mitarbeiter und

- Proxy_azubi

Benutzer anlegen

Aufruf in Menü Bereich Benutzer Bereich Allgemein

Wenn keine Authentifizierung über ein Active Directory stattfindet, dann werden lokale Benutzer benötigt.

Sie sollen die Berechtigungen von den Benutzergruppen erben.

UTMbenutzer@firewall.name.fqdnAuthentifizierungBenutzer  Benutzer Mitarbeiter anlegen

Benutzer Mitarbeiter anlegen

| Beschriftung | Wert | Beschreibung |

|---|---|---|

| Anmeldename: | Mitarbeiter | Benutzer anlegen wie z. B. Mitarbeiter |

| Passwort | ••••••••••••••••••• | Sicheres Passwort vergeben |

| Passwort bestätigen | ••••••••••••••••••• | Passwort erneut eingeben |

| Ablaufdatum | 2024-11-07 12:00:00 | Optional: Ablaufdatum vergeben |

| Gruppen | Proxy_mitarbeiter | In der Klickbox Gruppen die passende Option auswählen |

| Abschließend Speichern und Schließen |

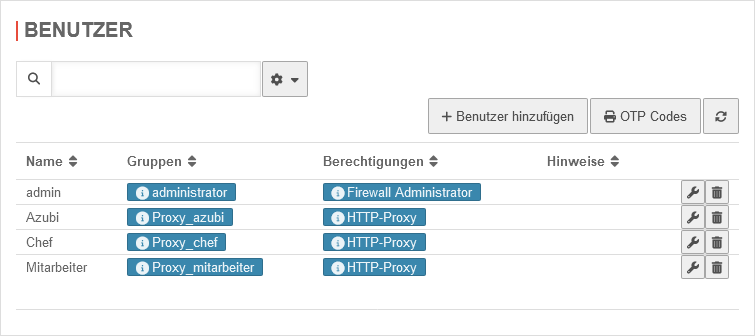

Bereich Benutzer

UTMbenutzer@firewall.name.fqdnAuthentifizierung  Die drei angelegten Benutzer.

Die drei angelegten Benutzer.

Jetzt werden noch die Benutzer Chef und Azubi benötigt.

Variante 2: Netzwerkgruppen

UTMbenutzer@firewall.name.fqdnFirewall  Alternative Verwendung von Netzwerkgruppen

Alternative Verwendung von Netzwerkgruppen

Alternativ zu den Benutzergruppen können auch Netzwerkgruppen verwendet werden.

Hierzu legt man Netzwerkobjekte an und verknüpft sie mit den Netzwerkgruppen.

Einrichtung des Webfilters

Profil erstellen

Aufruf in Menü Profile

Man verknüpft die angelegten Gruppen mit den Regelsätzen, um einen Webfilter einzurichten.

Dazu legt man Profile an.

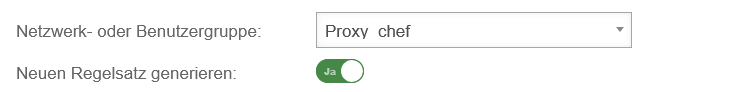

UTMbenutzer@firewall.name.fqdnAnwendungenWebfilter  Profil hinzufügen für Proxy_chef

Profil hinzufügen für Proxy_chef

| Beschriftung | Wert | Beschreibung |

|---|---|---|

| Netzwerk- oder Benutzergruppe | Proxy_chef | Eine der angelegten Netzwerk- oder Benutzergruppen wie z. B. Proxy_chef auswählen |

| Neuen Regelsatz generieren | Auf Zulassen eingestellt lassen | |

| Mit Speichern und Schließen wird das neue Profil angelegt |

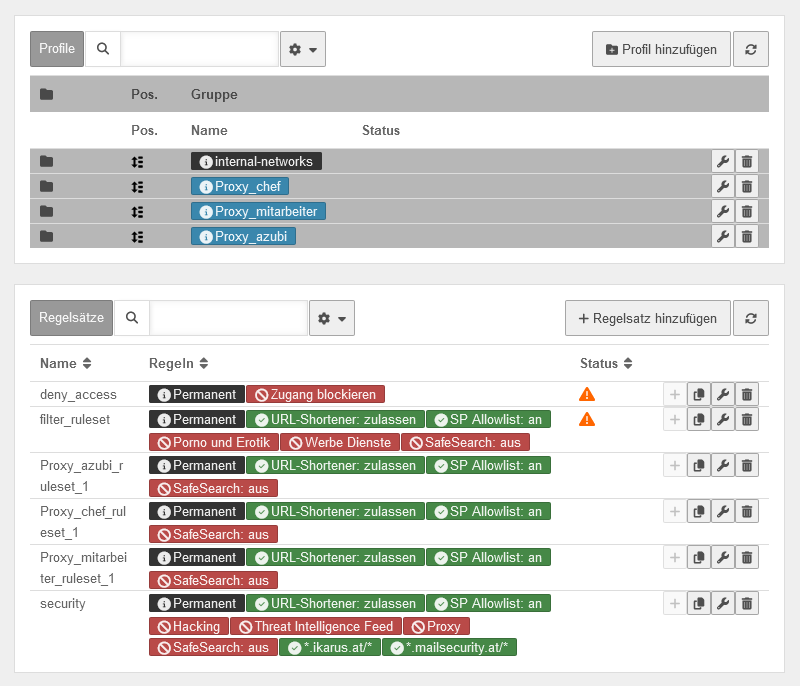

UTMbenutzer@firewall.name.fqdnAnwendungen  Profile hinzugefügt

Profile hinzugefügt

Auf diese Weise wird für jede der Netzwerk- oder Benutzer-Gruppen ein Profil angelegt.

Regelsätze

- Proxy_azubi_ruleset_1

- Proxy_mitarbeiter_ruleset_1

- Proxy_chef_ruleset_1

| Bereich | Schaltfläche/Wert | Beschreibung |

|---|---|---|

| Regelsätze | Mit der Schaltfläche öffnet man einen neuen Dialog zum Bearbeiten eines Regelsatzes. | |

| Bei einem Klick auf die Schaltfläche öffnet sich ein weiterer Dialog.

Hier verbietet oder erlaubt man

| ||

| | | Standardmäßig wird die jeweilige Aktion blockiert.

Mit einem Klick auf die Schaltfläche erlaubt man sie. |

Regelsatz für Benutzergruppe Proxy_chef

Regelsatz für Benutzergruppe Proxy_chef UTMbenutzer@firewall.name.fqdnAnwendungenWebfilterRegelsatz bearbeiten  Regelsatz für Proxy_chef bearbeiten

Regelsatz für Proxy_chef bearbeiten

- Regelsatz bearbeiten und Regel anlegen: Typ Hacking

| Beschreibung | |

|---|---|

| Regelsatz bearbeiten und einen neuen Dialog öffnen | |

| Auf Schaltfläche klicken | |

| Typ wählen | |

| Hacking | Kategorie wählen |

| Aktion festlegen (Default: Blockieren) | |

| Regel speichern |

- Weitere Regel mit Threat Intelligence Feed anlegen

Alternative zum Anlegen eines neuen Regelsatzes: einen bereits existierenden kopieren.

Vorteil: Reduziert den Arbeitsaufwand merklich, wenn dieser bereits alle oder einige der gewünschten Kategorien, URL Regex usw. beinhaltet.

So blockt der vordefinierte Regelsatz security beispielsweise Webseiten aus den Kategorien Hacking und Threat Intelligence Feed.

- Regelsatz security kopieren und Proxy_chef zuweisen:

| Beschreibung | |

|---|---|

| Regelsatz kopieren | |

| Kopierten Regelsatz modifizieren | Es öffnet sich ein neuer Dialog. Den Regelsatz in Proxy_chef_ruleset_1 umbenennen. Optional: Den Regelsatz weiter anpassen |

| Kopierten Regelsatz speichern und den Dialog schließen. | |

| Auf Schaltfläche klicken. Es öffnet sich ein neuer Dialog | |

| Proxy chef | Netzwerk- oder Benutzergruppe auswählen |

| Ja | Auf Schaltfläche klicken |

| Nein | Es erscheint diese Schaltfläche. Damit wird kein Regelsatz angelegt. |

| Proxy_chef_ruleset1 | Kopierten Regelsatz auswählen |

| Speichern und Profil hinzufügen |

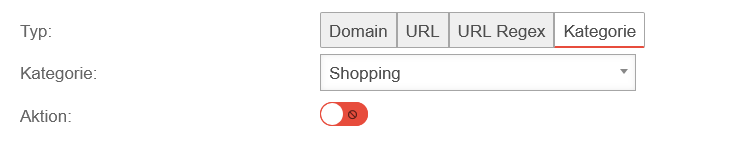

Regelsatz für Benutzergruppe Proxy_mitarbeiter

Regelsatz für Benutzergruppe Proxy_mitarbeiterAuch für den Regelsatz der Benutzergruppe Proxy_mitarbeiter kopiert man den Regelsatz security zum Schutz vor Schadsoftware.

Man legt Regeln an für

- Shopping

- Porno und Erotik

- Soziale Netzwerke und

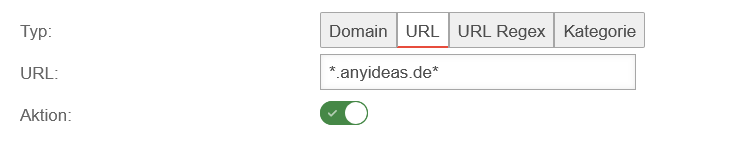

- den Spezialfall Shopping bei der Anyideas GmbH mithilfe von Wildcards

| Beschreibung | |

|---|---|

| Regelsatz bearbeiten und einen neuen Dialog öffnen | |

| Auf Schaltfläche klicken | |

| Typ wählen | |

| Shopping | Kategorie wählen |

| Blockieren | |

| Regel speichern | |

| Porno und Erotik und Soziale Netzwerke auf die gleiche Weise blockieren | |

| Typ wählen | |

| URL | Vor und nach anyideas.de eine Wildcard * setzen (erlaubt alle Subdomains und Pfade auf der Webseite) |

| Zulassen | |

| Speichern und Schließen | |

Regelsatz für Benutzergruppe Proxy_azubi

Regelsatz für Benutzergruppe Proxy_azubiDie Benutzergruppe Proxy_azubi stellt einen Sonderfall dar.

- Azubis sollen Instagram nur in einem klar definierten Zeitfenster nutzen dürfen

- Alle anderen URLs sollen ausnahmslos blockiert werden

- Ausnahme: Die Website von Securepoint soll jederzeit erreichbar sein (und wird daher in jedem Regelsatz benötigt)

Es werden daher zwei Regelsätze benötigt:

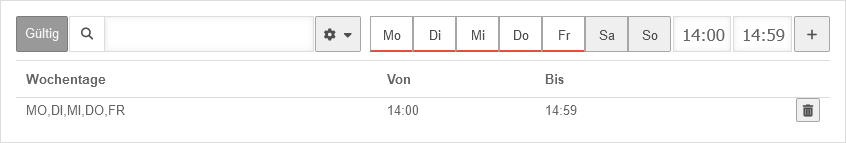

- Einer für die Zeitkomponente (Montag - Freitag von 14:00 - 14:59 Uhr)

- Ein weiterer, der außerhalb des bestimmten Zeitrahmens gilt

Wichtig:

- Alle Regelsätze müssen vollständig eingerichtet sein

- Die Abarbeitung erfolgt nicht von oben nach unten, also dass ein Regelsatz nach dem anderen umgesetzt wird

- Es wird nur überprüft, ob die Zeit mit einem Regelsatz übereinstimmt oder nicht

Vorgehen:

- Regelsatz 1 für Proxy_azubi anlegen:

- Regel 1: URL securepoint.de erlauben

- Regel 2: Alle anderen URLs blockieren

- Regelsatz kopieren - spart Zeit:

- Neuen Regelsatz umbenennen

- Zeitrahmen bestimmen

- URL Regel für Instagram anlegen

- Regelsatz 2 per Drag and Drop vor Regelsatz 1 schieben und Speichern

Schritt-für-Schritt-Anleitung

Schritt 1: Regelsatz 1 anlegen

UTMbenutzer@firewall.name.fqdnAnwendungenWebfilter  Basis Regelsatz für Proxy_azubi

Basis Regelsatz für Proxy_azubi

| Bereich | Schaltfläche/Wert | Beschreibung |

|---|---|---|

| Profile | Auf Schaltfläche klicken und einen neuen Dialog öffnen | |

| Proxy_azubi | Benutzergruppe Proxy_azubi auswählen | |

| Ja | Neuen Regelsatz generieren und den Regelsatz Proxy_azubi_ruleset_1 anlegen | |

| Speichern und den Dialog schließen | ||

| Regelsätze | Proxy_azubi_ruleset_1 | Regelsatz bearbeiten und einen neuen Dialog öffnen |

| Regeln | Auf Schaltfläche klicken und einen neuen Dialog öffnen | |

| Typ wählen | ||

| URL | securepoint.de eingeben | |

| Zulassen | ||

| Regel speichern | ||

| * | Wildcard eingeben | |

| Blockieren | ||

| Speichern und den Dialog schließen | ||

| Erneut Speichern und die Bearbeitung des Regelsatzes beenden |

Schritt 2: Regelsatz 1 kopieren und erweitern

| Bereich | Schaltfläche/Wert | Beschreibung |

|---|---|---|

| Regelsätze | Proxy_azubi_ruleset_1 |

Auf Schaltfläche klicken, Regelsatz kopieren und einen neuen Dialog öffnen |

| Name: | Umbenennen in Proxy_azubi_ruleset_2 | |

Zeitrahmen definieren: Mo-Fr 14:00 - 14:59 Uhr

Bei mehreren Einträgen: Ihre Darstellung in der Tabelle kann angepasst werden wie im Artikel zur UTM Tool-Leiste beschrieben | ||

| Auf Schaltfläche klicken und dem Regelsatz den Zeitrahmen hinzufügen | ||

| Regeln | Auf Schaltfläche klicken und einen neuen Dialog öffnen | |

| Typ wählen | ||

| URL | *instagram* → Die flexible URL-Regel mit Wildcards erlaubt

| |

| Aktion erlauben | ||

| Speichern und den Dialog schließen | ||

| Regeln | URL |

Die Instagram-Regel via Drag and Drop vor die Wildcard-Regel verschieben |

| Speichern und Schließen. | ||

| Regelsätze | Proxy_azubi_ruleset_2 | Nach dem Speichern erscheint ein Ausrufezeichen beim Regelsatz, denn: Der Regelsatz

|

| Profile |

Proxy_azubi | Mit der Maus markieren |

| Regelsätze | Proxy_azubi_ruleset_2 | Auf Schaltfläche klicken und den Regelsatz mit dem Profil Proxy_azubi verknüpfen |

Schritt 3: Regelsatz verschieben

| Bereich | Schaltfläche/Wert | Beschreibung |

|---|---|---|

| Profile | Proxy_azubi_ruleset_2 verschieben vor Proxy_azubi_ruleset_1 Jetzt wird der Regelsatz angewendet | |

| Konfiguration speichern | ||

Die Regelsätze für die Netzwerkgruppen werden genauso nach den oben genannten Vorgaben eingerichtet.

Wildcards

Wildcards können sehr flexibel eingesetzt werden.

Hier einige Beispiele:

| Wildcard-Beispiele | Beschreibung |

|---|---|

| *ttt-point* | Erlaubt alle Zeichen vor und nach ttt-point

Beispiele:

|

| *.ttt-point.* | Erlaubt vor und nach dem String .ttt-point. alle und beliebig viele Zeichen. Im Gegensatz zum ersten Beispiel ist diese Vorgabe ein wenig restriktiver. Sie schreibt jeweils einen Punkt vor und nach ttt-point vor. |

| *ttt-point․de (oder .net, .com etc.) | Erlaubt beliebige Zeichen vor ttt-point․de in unbegrenzter Anzahl Nach der Länderdomain de sind jedoch keine weiteren Zeichen erlaubt. Die Folge: Potenzielle Unterverzeichnisse auf dem jeweiligen Server sind nicht erreichbar. |

| https://*ttt-point․de* | Erlaubt alle Zeichen nach https:// sofern anschließend ein ttt-point․de folgt. Im Anschluss an ttt-point․de können beliebige weitere Zeichen vorkommen. |

| https://*ttt-point․* | Dieselben Vorgaben wie im vorigen Beispiel, außer dass alle Domain-Endungen wie beispielsweise .com, .fr oder .site erlaubt werden. |

| https://ttt-point․de* | Erlaubt nur Adressen, die mit https://ttt-point․de eingeleitet werden.

Beispiele für blockierte Adressen:

Nach der Domain-Endung können beliebige Zeichen in unbegrenzter Anzahl folgen. |

| https://ttt-point․de | Erlaubt ausschließlich die Adresse https://ttt-point․de (keine weiteren Subdomains & Co.). |

Webfilter aktivieren

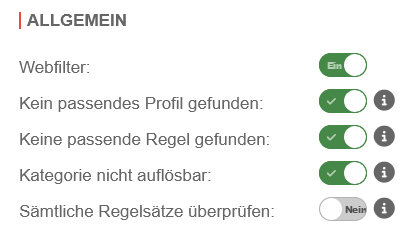

Bereich Allgemein

UTMbenutzer@firewall.name.fqdnAnwendungen  Der Webfilter ist aktiviert.

Der Webfilter ist aktiviert.

| Bereich | Schaltfläche/Wert | Beschreibung |

|---|---|---|

| Webfilter: | Überprüfen, ob der Webfilter noch aktiviert ist (Werkseinstellung der UTM) | |

| Kein passendes Profil gefunden: | In der Standardeinstellung akzeptiert der Webfilter auch Netzwerk- und Benutzergruppen,

| |

Wenn man Blockieren aktiviert, dann wird jeder Nutzer geblockt,

| ||

| Nach Modifikationen Konfiguration speichern |

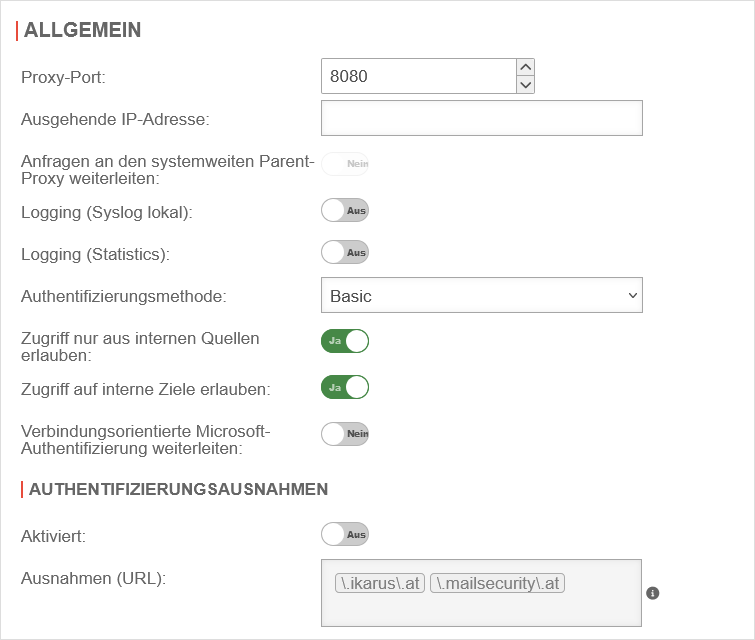

HTTP-Proxy einrichten

Aufruf in Menü

UTMbenutzer@firewall.name.fqdnAnwendungen  Authentifizierung aktivieren

Authentifizierung aktivieren

In der UTM ist eine Authentifizierung für die Proxy Benutzergruppen erforderlich.

Dazu wählt man im HTTP-Proxy die entsprechende Authentifizierungsmethode.

Zu beachten:

- Für die Authentifizierungsmethode Basic werden Benutzer auf der UTM benötigt

- Bei NTLM muss die UTM vorher in die Domäne eingebunden werden

Transparenter Modus

Bereich Transparenter Modus Schaltfläche

Die Benutzer der Netzwerkgruppen werden über den transparenten Modus des Proxy gesteuert.

Die Mitglieder der Netzwerkgruppen mit dem Ziel Internet sollen für HTTPS durch den Typ include immer über den HTTP-Proxy umgeleitet werden.

Dafür legt man entsprechende Regeln an.

UTMbenutzer@firewall.name.fqdnAnwendungenHTTP-Proxy  Transparente Regeln anlegen

Transparente Regeln anlegen

| Bereich | Schaltfläche/Wert | Beschreibung |

|---|---|---|

| Protokoll: | HTTPS | Protokoll HTTPS wählen |

| Typ: | INCLUDE | Typ INCLUDE festlegen |

| Quelle: | nw_grp_GF | Als Quelle nw_grp_GF bestimmen |

| Ziel: | internet | Als Ziel internet auwählen |

| Speichern und Schließen |

Die Regeln werden nur bei aktivierter SSL Interception angewendet.

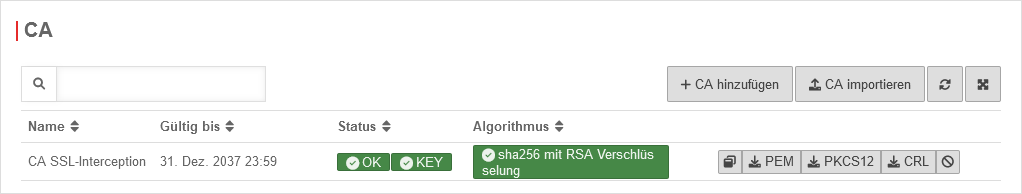

SSL-Interception

Dessen Public Key ist dann bei den Browsern der Clients in der Zertifikatsverwaltung zu hinterlegen.

| Bereich | Schaltfläche/Wert | Beschreibung |

|---|---|---|

| Aktiviert: | oder |

Festlegen, ob die SSL-Interception

aktiv ist |

| CA-Zertifikat: | CA SSL-Interception | CA-Zertifikat auswählen |

| Speichern und Schließen | ||

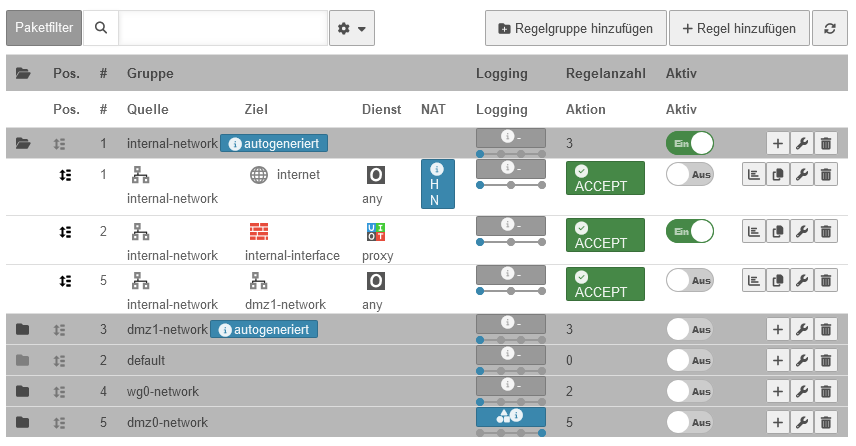

Paketfilter

Aufruf in Menü

Erst danach werden die Regeln angewendet!

/ →

- Der Zugriff auf die Dienste der UTM ist zu erlauben

- Webseitenaufrufe ohne Proxy für HTTP und HTTPS sollen gesperrt werden

Die UTM erhält bereits werksseitig autogenerierte Regeln.

Die Regel für den Proxy enthält schon die benötigten Dienste für den Webcache-Port 8080 und den Nameserver-Port 53 für UDP und TCP.

UTMbenutzer@firewall.name.fqdnPaketfilter  Konfigurierter Paketfilter mit deaktivierten Regeln

Konfigurierter Paketfilter mit deaktivierten Regeln

Keine andere Regel darf in diesem Beispiel HTTP und HTTPS erlauben. Das bedeutet zum Beispiel, dass Regeln mit dem Dienst any zu deaktivieren oder zu löschen sind.

Alternativ dazu können sie durch eine selbst angelegte Dienstgruppe ohne HTTP und HTTPS ersetzt werden.

Paketfilterregel für Benutzergruppen

internal-network Schaltfläche Bereich Allgemein

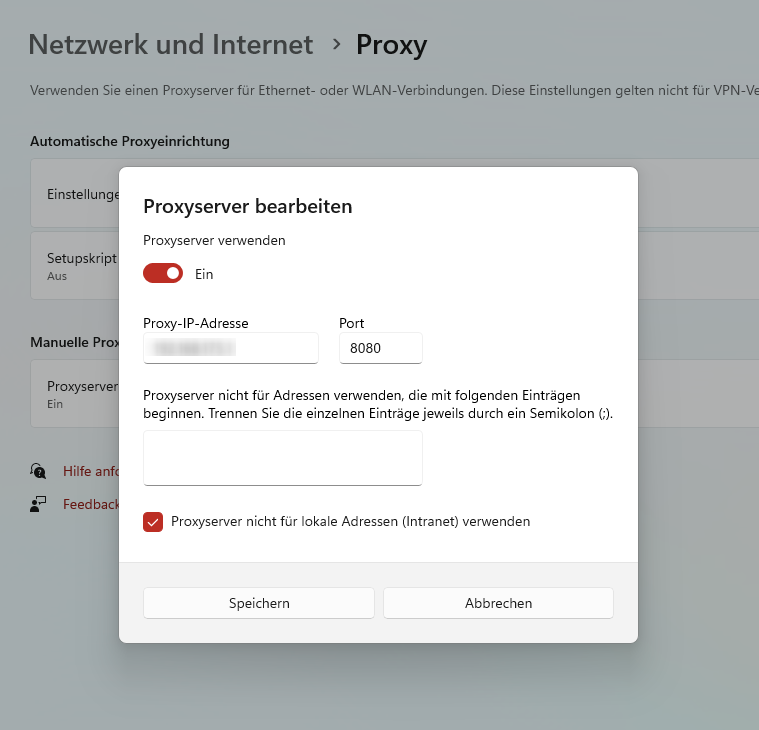

Bei den Mitgliedern der Benutzergruppen ist es erforderlich, dass ihre Browser für den HTTP-Proxy eingerichtet werden.

Den Proxy-Port trägt man dafür im Browser ein.

Dafür wird eine Regel benötigt, die eben diesen Port von diesem internen Netzwerk auf der entsprechende Schnittstelle zulässt.

Standardmäßig handelt es sich dabei um den Port 8080, der mit dem Dienst Webcache auch schon angelegt ist.

UTMbenutzer@firewall.name.fqdnFirewallPaketfilter  Paketfilterregel für Benutzergruppen hinzufügen

Paketfilterregel für Benutzergruppen hinzufügen

Paketfilterregel für Netzwerkgruppen

Sowohl HTTP mit Port 80 als auch HTTPS mit Port 443 werden über den Proxy umgeleitet.

Dafür benötigt man die Namensauflösung.

Es ist eine Regel erforderlich, die DNS aus dem privaten Netzwerk auf der dazugehörigen Netzwerkschnittstelle erlaubt.

Voraussetzung dafür: Die UTM ist als Nameserver bei den Clients eingetragen.

Browsereinstellung für Benutzergruppen

Beim Transparenten Modus sind keine weiteren Einstellungen im Browser notwendig.

Der Browser hingegen benötigt für die Authentifizierung die IP-Adresse und den Port des Proxies.

Chrome und Edge verwenden die Windows Einstellungen.

In Firefox werden die Einstellungen unabhängig von Windows festgelegt.

Wenn der Browser so weit eingerichtet ist, dann erscheint beim ersten Webseitenaufruf eine Authentifizierungsmaske.

Hier gibt man Benutzernamen und Passwort ein.

Wenn

- die UTM in die Active Directory Domäne eingebunden ist

- der Client ebenfalls Mitglied der Domäne ist und

- Chrome oder Edge verwendet wird

dann findet in der Regel keine Authentifizierung nach Browser-Start mehr statt. Hier ist dann Single-Sign-on aktiv, so dass die Authentifizierungsdaten aus der Windows-Anmeldung übernommen werden.