KKeine Bearbeitungszusammenfassung |

KKeine Bearbeitungszusammenfassung |

||

| Zeile 159: | Zeile 159: | ||

| For Terra-Cloud machines it may be necessary to adjust the registry entry. }} | | For Terra-Cloud machines it may be necessary to adjust the registry entry. }} | ||

{{var | VPN-Hinweis | {{var | VPN-Hinweis | ||

| Bei '''VNC''' handelt es sich um ein <u>unverschlüsseltes Protokoll.</u> <br>'''Wir empfehlen zusätzlich eine VPN Verbindung''' zwischen Server und der UTM. <p>Generell ist auch bei | | Bei '''VNC''' handelt es sich um ein <u>unverschlüsseltes Protokoll.</u> <br>'''Wir empfehlen zusätzlich eine VPN Verbindung''' zwischen Server und der UTM. <p><!-- Generell ist auch bei Clientless VPN-Verbindungen mit '''RDP''' zu empfehlen, die Verbindung zwischen Server und UTM durch VPN zu schützen, um die Authentizität zu gewährleisten. | ||

Bei VNC handelt es sich um ein unverschlüsseltes Protokoll. Daher wird empfohlen, die Verbindung zwischen dem Server und dieser Appliance zusätzlich durch eine VPN Verbindung zu tunneln. | |||

Auch bei Verwendung von RDP wird empfohlen, die Verbindung durch ein VPN zu schützen, um die Authentizität zu gewährleisten. | |||

Um die Sicherheit von '''RDP''' unter Linux zu erhöhen, sollte auch bei diesem Typ die Verbindung zwischen Server und UTM durch VPN geschützt werden. | |||

--> | |||

Um die Sicherheit von '''RDP''' zwischen UTM und Server zu erhöhen, sollte auch diese Verbindung zusätzlich durch VPN geschützt werden.</p> | |||

| '''VNC''' is an <u>unencrypted protocol.</u> <br>'''We also recommend a VPN connection''' between the server and the UTM. <p>In general, even when using '''RDP''', it is recommended to protect the connection with a VPN to ensure authenticity. }} | | '''VNC''' is an <u>unencrypted protocol.</u> <br>'''We also recommend a VPN connection''' between the server and the UTM. <p>In general, even when using '''RDP''', it is recommended to protect the connection with a VPN to ensure authenticity. }} | ||

Version vom 5. November 2025, 16:32 Uhr

Letzte Anpassung zur Version: 14.0.9.2

- Die Verwendung von NLA als Sicherheitsprotokoll wird empfohlen

Einleitung

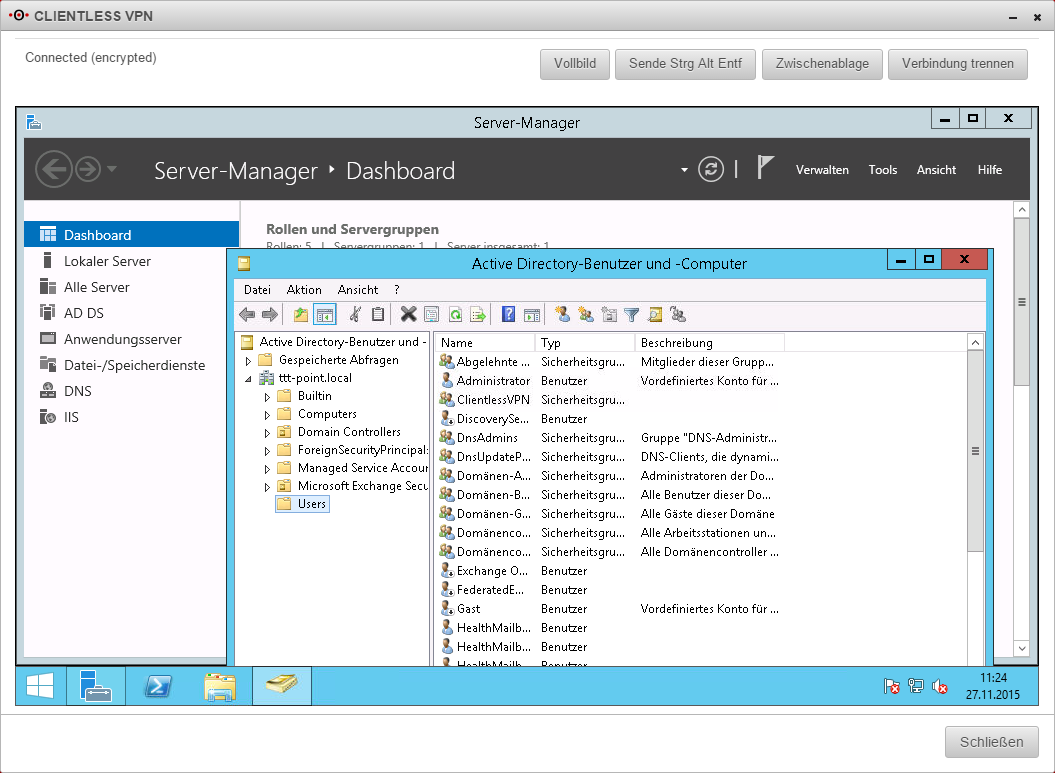

Das Clientless-VPN bietet die Möglichkeit, sich über den Browser auf einen RDP- oder VNC-Server im Firmennetz zu verbinden. Die Benutzer melden sich am Userinterface an und erhalten dann die Möglichkeit, sich auf einen vorgegeben Server zu verbinden. Damit dies funktioniert, muss der Browser HTML5 besitzen, Java oder Ähnliches ist nicht nötig.

Konfiguration der UTM

Clientless Host hinzufügen

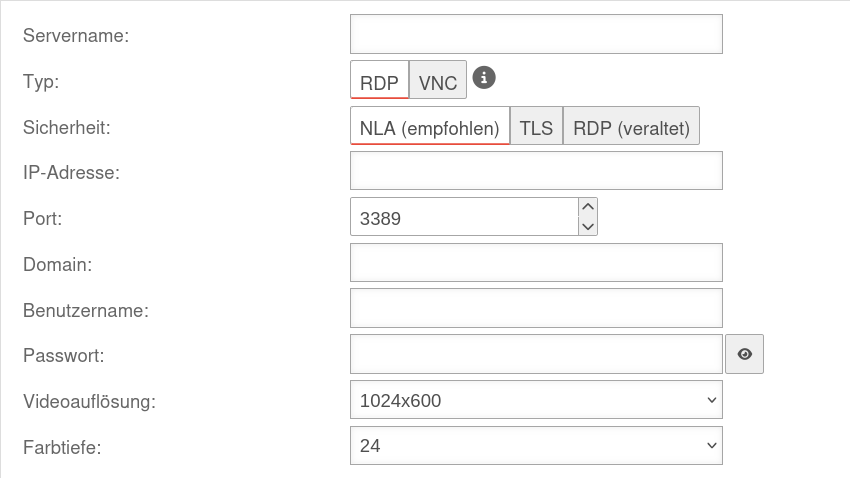

Unter Schaltfläche klicken.

Hier werden alle Server eingetragen, die den Benutzern über das Userinterface per Clientless VPN verfügbar gemacht werden sollen.

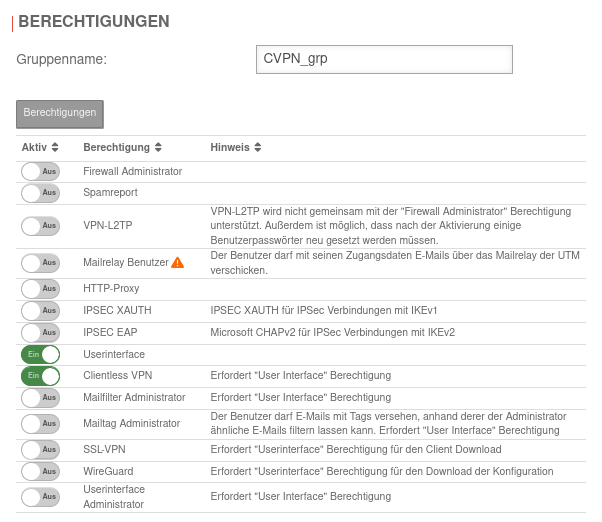

Zuweisen der Gruppe

UTMbenutzer@firewall.name.fqdnAuthentifizierungBenutzer  Gruppen Berechtigungen

Gruppen Berechtigungen

- Bereich Gruppen Schaltfläche klicken

- Im Reiter Berechtigungen Userinterface und Clientless VPN mit Ein aktivieren

- Im Feld Gruppenname: einen eindeutigen Namen vergeben

- Daraufhin erscheint der Reiter Clientless VPN

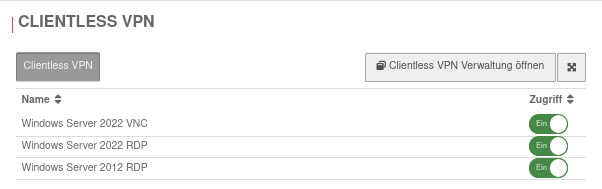

- In den Reiter Clientless VPN wechseln

- Den Clientless VPN mit Ein aktivieren

- Die Änderungen mit speichern

Zugriff erlauben

UTMbenutzer@firewall.name.fqdnFirewall  Gruppen Berechtigungen

Gruppen Berechtigungen

Nun muss sichergestellt werden, dass sich der Clientless VPN Benutzer auch über den Browser am User Webinterface anmelden darf. Dies kann entweder durch Implizite Regeln oder aber durch eine entsprechend manuell erstellte Paketfilter-Regel auf das Interface geschehen.

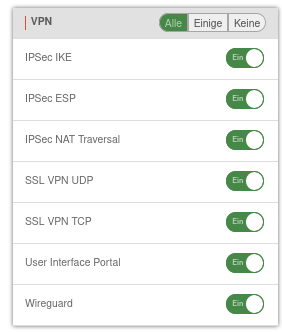

Hierbei reicht es aus im Menü unter Bereich VPN die VPN Regeln mit Ein zu aktivieren.

Anmeldung am Userinterface

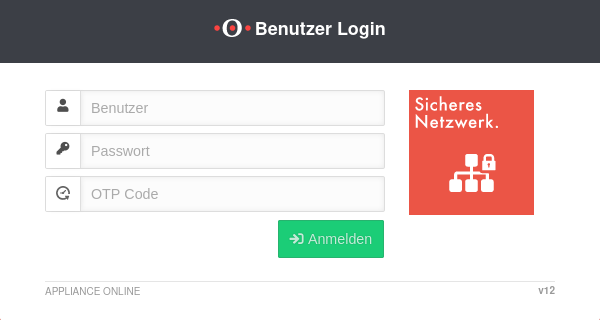

- Der Aufruf des Benutzer Login zum Userinterface erfolgt über die IP-Adresse oder URL der UTM ggf. gefolgt von einer Portangabe

- Abhängig von den vergebenen Berechtigungen werden verschiedene Funktionen bereit gestellt

- Mit Klick auf die entsprechende Kachel gelangt man dann zur gewünschten Funktion

| Einstellung | Port | Aufruf mit Beispiel-IP | Aufruf mit Beispiel URL |

|---|---|---|---|

| Default | 443 | z.B. https://192.168.175.1 | z.B. https://utm.ttt-point.de |

| Port vom Admininstator geändert Menü: Netzwerk / Servereinstellungen / Servereinstellungen / Webserver / User Webinterface Port |

4443 | z.B. https://192.168.175.1:4443 | z.B. https://utm.ttt-point.de:4443 |

notempty

Nach der Eingabe der IP-Adresse wird die Benutzer Login Seite der Securepoint UTM geladen. Dort werden die Anmeldedaten eingetragen.

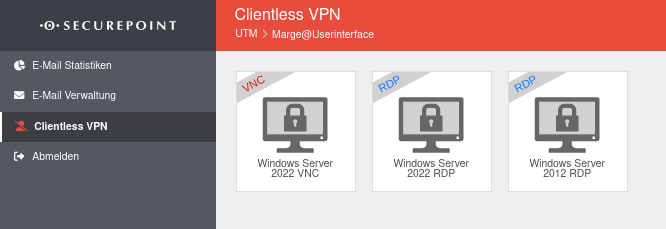

Ein Klick auf Clientless-VPN öffnet den folgenden Dialog.

Mit einen Klick auf den entsprechenden Server wird die Verbindung zu diesem aufgebaut. Ist kein Benutzername und Passwort in den Servereinstellungen unter Clientless VPN hinterlegt, werden diese nun abgefragt.

Hinweise

Windows 2012R2 mit aktivierten Terminaldiensten

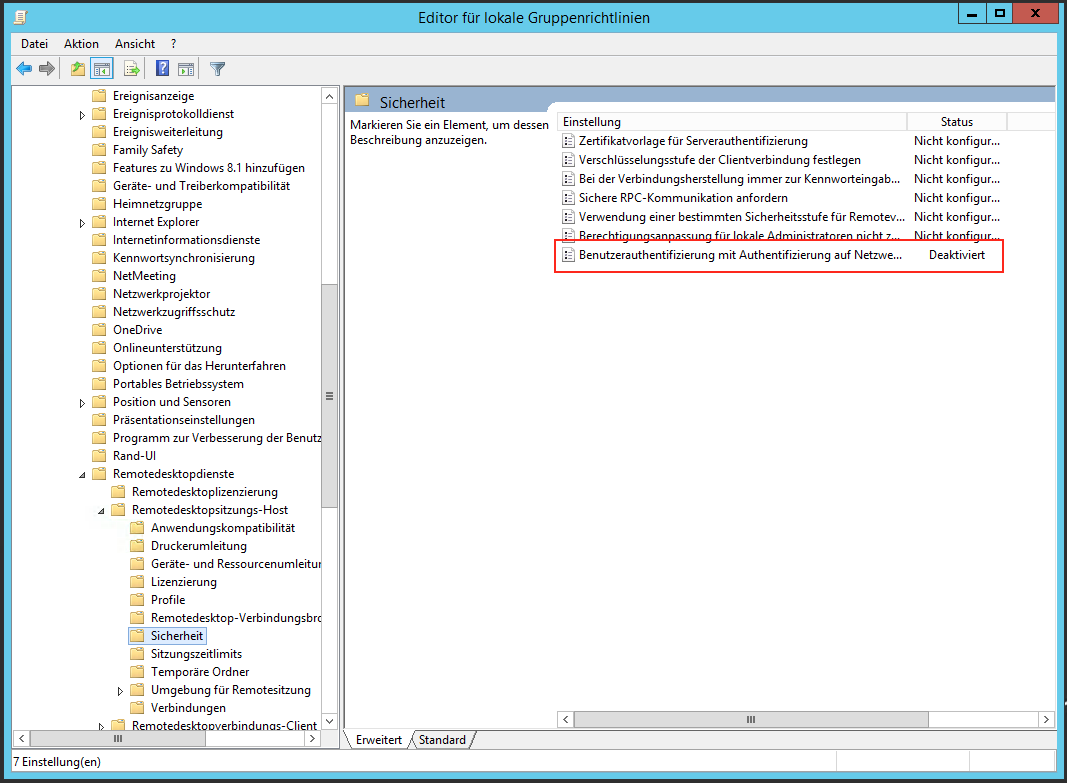

Soll als RDP-Server für das Clientless VPN ein Server 2012R2 verwendet werden, scheitert der Aufbau der RDP-Verbindung an der „Authentifizierung auf Netzwerkebene“.

Bei Verwendung der Terminal-Dienste kann diese Funktion auch nicht mehr über den bekannten Weg deaktiviert werden.

Allerdings ist es möglich über die GPO (Gruppenrichtlinien) die Deaktivierung der „Authentifizierung auf Netzwerkebene“ zu erzwingen.

Anpassung der Registry

Es kann aber auch notwendig sein ein Registry Eintrag anzupassen. Dieser muss den Wert 1 erhalten.

Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp

SecurityLayer