KKeine Bearbeitungszusammenfassung |

Maltea (Diskussion | Beiträge) Keine Bearbeitungszusammenfassung |

||

| (4 dazwischenliegende Versionen von einem anderen Benutzer werden nicht angezeigt) | |||

| Zeile 4: | Zeile 4: | ||

{{:UTM/VPN/Netmap.lang}} | {{:UTM/VPN/Netmap.lang}} | ||

</div><div class="new_design"></div>{{TOC2|limit=2}}{{Select_lang}} | |||

{{Header|12.6.0| | |||

* {{#var:neu--rwi}} | |||

|[[UTM/VPN/Netmap_v12.3.6 | 12.3.6]] | |||

[[UTM/VPN/Netmap_v11.8.7 | 11.8.7]] | |||

</div>{{ | |||

{{Header| | |||

* {{#var:neu-- | |||

[[UTM/VPN/Netmap_11.7 | 11.7]] | [[UTM/VPN/Netmap_11.7 | 11.7]] | ||

| (1.){{Menu|Firewall| | | (1.){{Menu-UTM|Firewall|Paketfilter}} (2.){{Menu-UTM|VPN|IPSec}} | ||

}} | }} | ||

---- | ---- | ||

| Zeile 28: | Zeile 20: | ||

<li class="list--element__alert list--element__warning">{{#var:Mapnetz-Warnung}}</li> | <li class="list--element__alert list--element__warning">{{#var:Mapnetz-Warnung}}</li> | ||

</div> | </div> | ||

---- | |||

=== {{#var:6 | === {{#var:6}} === | ||

<div class="einrücken"> | <div class="einrücken"> | ||

{{#var:Vorbereitung Menu}} | {{#var:Vorbereitung Menu}} | ||

==== {{#var: | </div> | ||

==== {{#var:Vorbereitungen}} ==== | |||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{ | {{Bild| {{#var:Netzwerkobjekt bearbeiten--Bild}} |{{#var:Netzwerkobjekt auf Adresse umstellen}}||{{#var:Netzwerkobjekt bearbeiten}}|Firewall|{{#var:Netzwerkobjekte}}|icon=fa-floppy-disk-circle-xmark|icon2=fa-close|class=Bild-t}} | ||

{{spc|utm|s|'''{{#var:Zentrale}}'''|c=grün }} & {{spc|utm|s|'''{{#var:Filiale}}'''|c=grün }} | {{spc|utm|s|'''{{#var:Zentrale}}'''|c=grün }} & {{spc|utm|s|'''{{#var:Filiale}}'''|c=grün }} | ||

<p>{{Hinweis- | <p>{{Hinweis-box|{{#var:NETMAP Bedingungen}} |r}}</p> | ||

<li class="list--element__alert list--element__hint">{{#var:Subnetze gleiche Groesse}}</li> | <li class="list--element__alert list--element__hint">{{#var:Subnetze gleiche Groesse}}</li> | ||

<li class="list--element__alert list--element__hint | <li class="list--element__alert list--element__hint">{{Hinweis-box|{{#var:definierte Netzwerk IP-Adresse}} |g|fs__icon=none}} <br>{{#var:Überprüfung des Netzwerkobjektes}}</li> | ||

</div> | </div><br clear=All> | ||

<br clear=All> | |||

<!-- | <!-- | ||

| Zeile 49: | Zeile 42: | ||

{{pt3|{{#var:Vorbereitungen--Bild}} | {{#var:Vorbereitungen--cap}} }} | {{pt3|{{#var:Vorbereitungen--Bild}} | {{#var:Vorbereitungen--cap}} }} | ||

{{spc|utm|s|'''{{#var:Zentrale}}'''|c=grün }} & {{spc|utm|s|'''{{#var:Filiale}}'''|c=grün }} | {{spc|utm|s|'''{{#var:Zentrale}}'''|c=grün }} & {{spc|utm|s|'''{{#var:Filiale}}'''|c=grün }} | ||

<p>{{Hinweis- | <p>{{Hinweis-box|{{#var:NETMAP Bedingungen IPSec}}|fs__icon=em2}}</p> | ||

<div class="Einrücken"> | <div class="Einrücken"> | ||

<li class="list--element__alert list--element__hint">{{#var:Subnetze gleiche Groesse}}</li> | <li class="list--element__alert list--element__hint">{{#var:Subnetze gleiche Groesse}}</li> | ||

<li class="list--element__alert list--element__warning top-Hinweis">{{Hinweis- | <li class="list--element__alert list--element__warning top-Hinweis">{{Hinweis-box|{{#var:definierte Netzwerk IP-Adresse IPSec}} }}</li> | ||

<li class="list--element__alert list--element__hint">{{#var:Überprüfung des Netzwerkobjektes IPSec}}</li> | <li class="list--element__alert list--element__hint">{{#var:Überprüfung des Netzwerkobjektes IPSec}}</li> | ||

</div></div> | </div></div> | ||

<br clear= | <br clear=all></div> | ||

</div> | |||

--> | --> | ||

---- | ---- | ||

'''{{#var: | '''{{#var:Ausgangslage}}''' | ||

=== {{#var: | === {{#var:Zentrale und Filiale haben das gleiche Subnetz}} === | ||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{pt3| {{#var:18 | {{pt3| {{#var:18}} |hochkant=2.5}} | ||

{{#var:19 | {{#var:19}} | ||

{| class="sptable0 pd5" | {| class="sptable0 pd5 z1 Einrücken" | ||

|- | |- | ||

| || {{#var: | | || {{#var:Lokales Netz}} || {{#var:Öffentliche IP}} || Netmap | ||

|- | |- | ||

| {{#var: | | {{#var:Zentrale}}: ||172.16.3.0/24 || 192.0.2.192 || 10.0.1.0/24 | ||

|- | |- | ||

| {{#var: | | {{#var:Filiale}}: || 172.16.3.0/24 || 192.0.2.193 || 10.0.2.0/24 <sup>{{Hinweis-box||g}}</sup> | ||

|} | |} | ||

<li class="list--element__alert list--element__hint">{{#var:Ausganglage Vorgegebenes Netz}}</li> | |||

'''{{#var:Die Verbindung soll über IPSec hergestellt werden}}''' | '''{{#var:Die Verbindung soll über IPSec hergestellt werden}}''' | ||

</div><br clear=All> | </div><br clear=All> | ||

---- | |||

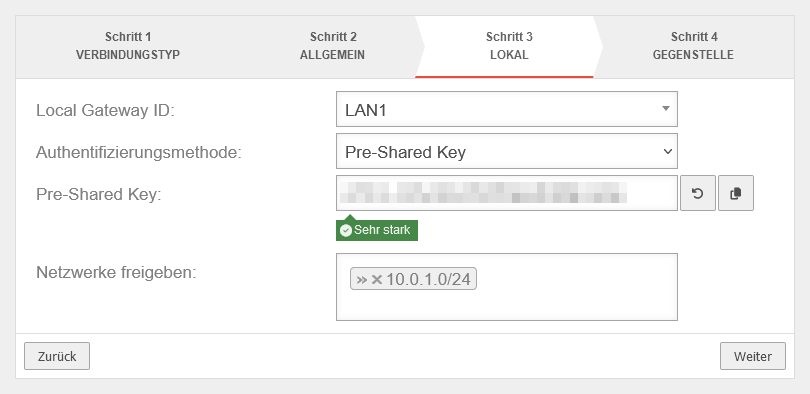

==== {{#var: | ==== {{#var:VPN-Verbindung anlegen}} ==== | ||

{| class="sptable2 pd5 zh1 Einrücken noborder" | |||

|- | |||

| {{h5|{{#var:Zentrale}}|{{spc|utm|s|'''{{#var:Zentrale}}'''|c=grün}} }} | |||

{{#var:65 | |- | ||

| {{#var:65}} | |||

<li class="list--element__alert list--element__hint">{{#var:Lokales Mapnetz Zentrale}}</li> | <li class="list--element__alert list--element__hint">{{#var:Lokales Mapnetz Zentrale}}</li> | ||

| class="Bild" rowspan="2" | {{Bild| {{#var:Zentrale Schritt 3--Bild}} |{{spc|utm|s|'''{{#var:Zentrale}}''' |c=grün}} {{#var:64}}||{{#var:IPSec Verbindung hinzufügen}}|VPN|IPSec}} | |||

<!-- | |||

{{Gallery3 | |||

|{{#var:Zentrale Schritt 3--Bild}} | {{spc|utm|s|'''{{#var:Zentrale}}''' |c=grün}} {{#var:64}} | Abb1-header={{Dialog-header|{{#var:IPSec Verbindung hinzufügen}}|VPN|IPSec}} | |||

{{spc|utm|s|'''{{#var: | |{{#var:Zentrale Schritt 4--Bild}} | {{spc|utm|s|'''{{#var:Zentrale}}''' |c=grün}} {{#var:62}} | Abb2-header={{Dialog-header|{{#var:IPSec Verbindung hinzufügen}}|VPN|IPSec}} | ||

{{ | |i=2}} | ||

{{ | --> | ||

{{#var: | |- class="Leerzeile" | ||

| | |||

|- | |||

| <li class="list--element__alert list--element__hint">{{#var:Remote Netz Zentrale}} <small>({{#var:Vorgegebenes Netz}})</small></li> | |||

| class="Bild" rowspan="2" | {{Bild| {{#var:Zentrale Schritt 4--Bild}} |{{spc|utm|s|'''{{#var:Zentrale}}''' |c=grün}} {{#var:62}}||{{#var:IPSec Verbindung hinzufügen}}|VPN|IPSec}} | |||

|- class="Leerzeile" | |||

| | |||

|- class="Leerzeile" | |||

| {{h5|{{#var:Filiale}}|{{spc|utm|s|'''{{#var:Filiale}}''' |c=grün}} }} | |||

|- | |||

| {{#var:65}} | |||

<li class="list--element__alert list--element__hint">{{#var:Lokales Mapnetz Filiale}} <small>({{#var:Vorgegebenes Netz}})</small></li> | <li class="list--element__alert list--element__hint">{{#var:Lokales Mapnetz Filiale}} <small>({{#var:Vorgegebenes Netz}})</small></li> | ||

<li class="list--element__alert list--element__hint">{{#var:Remote Netz Filiale}}</li> | | class="Bild" rowspan="2" | {{Bild| {{#var:70}} |{{spc|utm|s|'''{{#var:Filiale}}''' |c=grün}} {{#var:71}}||{{#var:IPSec Verbindung hinzufügen}}|VPN|IPSec}} | ||

|- class="Leerzeile" | |||

| | |||

|- | |||

| <li class="list--element__alert list--element__hint">{{#var:Remote Netz Filiale}}</li> | |||

| class="Bild" rowspan="2" | {{Bild| {{#var:68}} |{{spc|utm|s|'''{{#var:Filiale}}''' |c=grün}} {{#var:69}}||{{#var:IPSec Verbindung hinzufügen}}|VPN|IPSec}} | |||

|- class="Leerzeile" | |||

| | |||

|} | |||

---- | ---- | ||

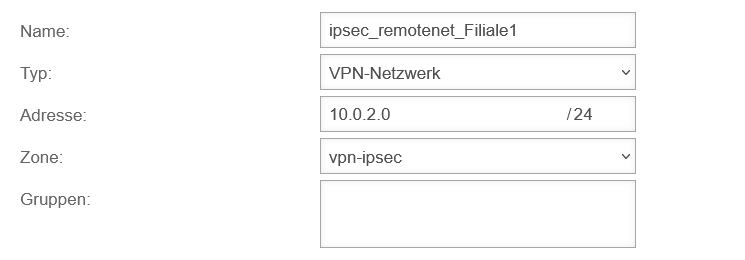

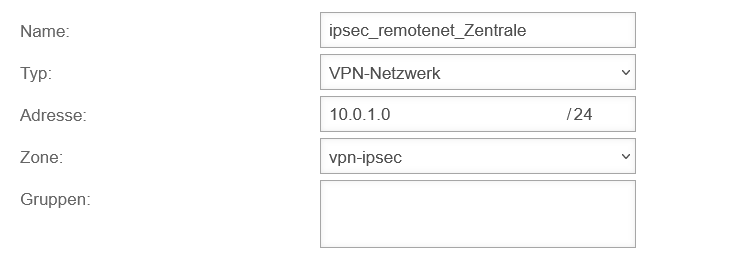

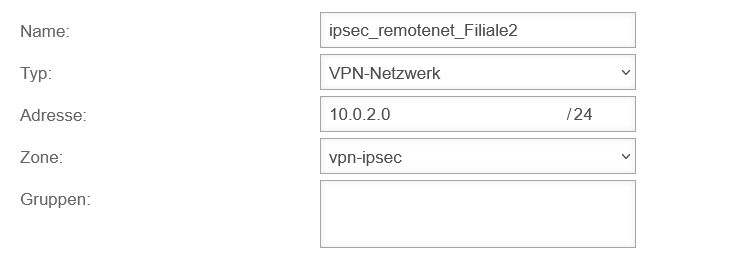

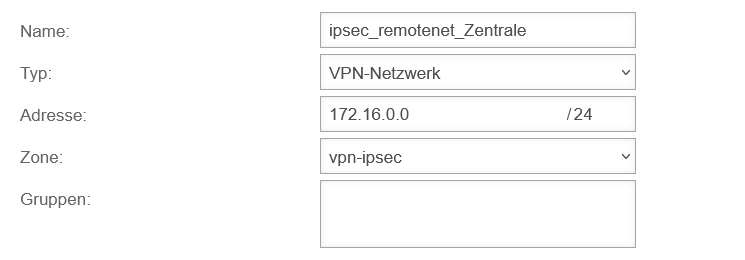

==== {{#var:Netzwerkobjekte für Transfernetz erstellen}} ==== | ==== {{#var:Netzwerkobjekte für Transfernetz erstellen}} ==== | ||

{| class="sptable2 pd5 zh1 Einrücken noborder" | |||

| {{#var:30}}<br> | |||

{{ | {{Menu-UTM|Firewall|Paketfilter|{{#var:Netzwerkobjekte}}|{{#var:Objekt hinzufügen}}|+}} | ||

|- | |||

{{#var: | | {{h5|{{#var:Zentrale}}|{{spc|utm|s|'''{{#var:Zentrale}}'''|c=grün}} }} | ||

{{spc|utm|s|'''{{#var:Zentrale}}'''|c=grün }} | |- | ||

| * {{#var:32}} | |||

* {{#var:32 | |||

<li class="list--element__alert list--element__warning">{{#var:Zone für IP-Sec}}</li> | <li class="list--element__alert list--element__warning">{{#var:Zone für IP-Sec}}</li> | ||

<li class="list--element__alert list--element__hint">{{#var:SSL-VPN-Verbindungen anlegen}}</li> | <li class="list--element__alert list--element__hint">{{#var:SSL-VPN-Verbindungen anlegen}}</li> | ||

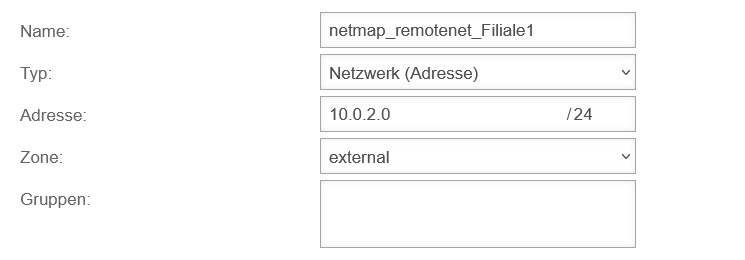

< | | class=Bild rowspan=2 | {{Bild|{{#var:Remotenet Filiale--Bild}}|{{spc|utm|s|'''{{#var:Zentrale}}'''|c=grün}} {{#var:29b}}||{{#var:Netzwerkobjekt hinzufügen}}|Firewall|{{#var:Netzwerkobjekte}}|icon=fa-save|icon2=fa-floppy-disk-circle-xmark|icon3=fa-close}} | ||

|- class="Leerzeile" | |||

| | |||

|- | |||

| {{#var:36}} | |||

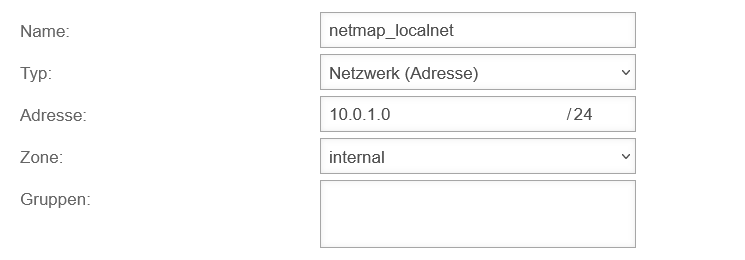

| class="Bild" rowspan="2" | {{Bild|{{#var:Zentrale localnet--Bild}}|{{spc|utm|s|'''{{#var:Zentrale}}'''|c=grün}} {{#var:28}}||{{#var:Netzwerkobjekt hinzufügen}}|Firewall|{{#var:Netzwerkobjekte}}|icon=fa-save|icon2=fa-floppy-disk-circle-xmark|icon3=fa-close}} | |||

|- class="Leerzeile" | |||

| | |||

|- | |||

| {{h5|{{#var:Filiale}}|{{spc|utm|s|'''{{#var:Filiale}}'''|c=grün}} }} | |||

|- | |||

| {{#var:41}}<br> {{#var:42}} | |||

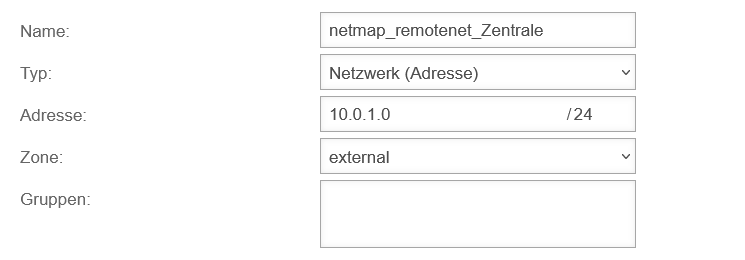

| class="Bild" rowspan="2" | {{Bild|{{#var:Remotenet Zentrale--Bild}}|{{spc|utm|s|'''{{#var:Filiale}}'''|c=grün}} {{#var:38}}||{{#var:Netzwerkobjekt hinzufügen}}|Firewall|{{#var:Netzwerkobjekte}}|icon=fa-save|icon2=fa-floppy-disk-circle-xmark|icon3=fa-close}} | |||

|- class="Leerzeile" | |||

| | |||

|- | |||

| {{#var:42b}} | |||

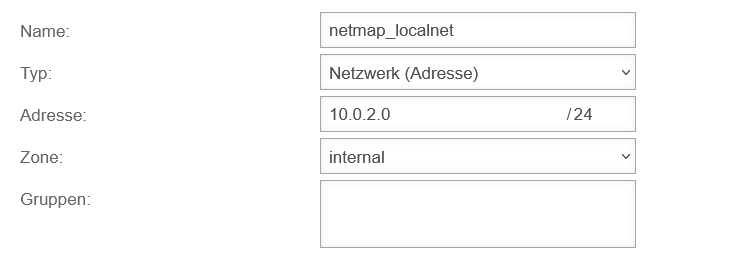

| class="Bild" rowspan="2" | {{Bild|{{#var:Filiale localnet--Bild}}|{{spc|utm|s|'''{{#var:Filiale}}'''|c=grün}} {{#var:40}}||{{#var:Netzwerkobjekt hinzufügen}}|Firewall|{{#var:Netzwerkobjekte}}|icon=fa-save|icon2=fa-floppy-disk-circle-xmark|icon3=fa-close}} | |||

|- class="Leerzeile" | |||

| | |||

|} | |||

---- | |||

==== {{#var:NETMAP Regel anlegen}} ==== | |||

{| class="sptable2 pd5 zh1 Einrücken" | |||

|- class="noborder" | |||

| colspan="3" | {{#var:46}} | |||

|- class="noborder" | |||

| colspan="3" | {{h5|{{#var:Zentrale}}|{{spc|utm|s|'''{{#var:Zentrale}}'''|c=grün}} }} | |||

|- | |- | ||

| {{ | !! colspan="3" | {{#var:47}} {{spc|utm|s|'''{{#var:Zentrale}}''' |c=grün}} {{#var:Mapping ausgehend}} | ||

| class="Bild" rowspan="17" | {{Bild| {{#var:Paketfilterregel Zentrale--Bild}} |{{spc|utm|s|'''{{#var:Zentrale}}'''|c=grün}} {{#var:45}}||{{#var:Regel hinzufügen}}|Firewall|{{#var:Paketfilter}}|icon=fa-save|icon2=fa-floppy-disk-circle-xmark|icon3=fa-close}} | |||

|- | |- | ||

| {{b| {{#var: | | {{b|{{#var:Quelle}}: }} || {{ic|internal network|dr|icon=net|iconborder=none|class=available}} || | ||

|- | |- | ||

| {{b| {{#var: | | {{b|{{#var:Ziel}} }} || {{ic|{{#var:netmap_remotenet_filiale}} |dr|icon=net|iconborder=none|class=available}} || {{#var:Mapnetz der Filiale}} | ||

|- | |- | ||

| {{b|{{#var: | | {{b|{{#var:Dienst}} }} || {{ic|any |dr|icon=other|iconborder=none|class=available}} || {{#var:any-Dienst--desc}} | ||

|- | |- | ||

| | | {{b|{{#var:Aktion}}: }} || {{Button|ACCEPT|dr|class=available}} || | ||

|- class=noborder | |||

| {{Kasten| [ – ] NAT}} | |||

|- | |- | ||

| {{b| {{#var: | | {{b|{{#var:Typ}}: }} || {{Button|NETMAP |dr|class=available}} || | ||

|- | |- | ||

| {{b| {{#var: | | {{b|{{#var:Netzwerkobjekt}}: }} || {{ic|netmap_localnet|dr|icon=net| iconborder=none|class=available}} || {{#var:55}} | ||

|- | |- | ||

| {{b|{{#var:Dienst}} }} || {{ic|any |dr|icon=other|iconborder=none|class=available}} || {{#var:any-Dienst--desc}} | |||

|- class=Leerzeile | |||

| | |||

|- | |- | ||

! colspan="3" | {{#var:47}} {{spc|utm|s|'''{{#var:Zentrale}}''' |c=grün }} {{#var:Mapping eingehend}} | |||

|- | |- | ||

| {{b| {{#var: | | {{b|{{#var:Quelle}}: }} || {{ic|{{#var:netmap_remotenet_filiale}} |dr|icon=net|iconborder=none|class=available}} || {{#var:Mapnetz der Filiale}} | ||

|- | |- | ||

| {{b| {{#var: | | {{b|{{#var:Ziel}} }} || {{ic|internal network |dr|icon=net|iconborder=none|class=available}} || | ||

|- | |- | ||

| {{b|{{#var: | | {{b|{{#var:Dienst}} }} || {{ic|any |dr|icon=other|iconborder=none|class=available}} || {{#var:any-Dienst--desc}} | ||

|- | |- | ||

| | | {{b|{{#var:Aktion}} }} || {{Button|ACCEPT|dr|class=available}} || | ||

|- class=noborder | |||

| {{Kasten| [ + ] NAT}} || colspan="2" | {{Hinweis-box|{{#var:112}} |g}} | |||

|- class="Leerzeile" | |- class="Leerzeile" | ||

| | | | ||

|- class="noborder" | |||

| colspan="3" | {{h5|{{#var:Filiale}}|{{spc|utm|s|'''{{#var:Filiale}}''' |c=grün}} }} | |||

|- | |||

!! colspan="3" | {{#var:47}} {{spc|utm|s|'''{{#var:Filiale}}'''|c=grün}} {{#var:Mapping ausgehend}} | |||

| class=Bild rowspan=17 | {{Bild|{{#var:Paketfilterregel Filiale--Bild}}|{{spc|utm|s|'''{{#var:Filiale}}'''|c=grün}} {{#var:45}}||{{#var:Regel hinzufügen}}|Firewall|{{#var:Paketfilter}}|icon=fa-save|icon2=fa-floppy-disk-circle-xmark|icon3=fa-close}} | |||

|- | |||

| {{b|{{#var:Quelle}} }} || {{ic|internal network |dr|icon=net|iconborder=none|class=available}} || | |||

|- | |- | ||

| {{b|{{#var:Ziel}} }} || {{ic|{{#var:netmap_remotenet_zentrale}} |dr|icon=net|iconborder=none|class=available}} || {{#var:55}} | |||

|- | |- | ||

| {{b| {{#var: | | {{b|{{#var:Dienst}} }} || {{ic|any |dr|icon=other|iconborder=none|class=available}} || {{#var:any-Dienst--desc}} | ||

|- | |- | ||

| {{b| {{#var: | | {{b|{{#var:Aktion}}: }} || {{Button|ACCEPT|dr|class=available}} || | ||

|- class=noborder | |||

| {{Kasten| [ – ] NAT}} | |||

|- | |- | ||

| {{b| {{#var: | | {{b|{{#var:Typ}} }} || {{Button|NETMAP|dr|class=available}} || | ||

|- | |- | ||

| | | {{b|{{#var:Netzwerkobjekt}} }} || {{ic|netmap_localnet|dr|icon=net|iconborder=none|class=available}} || {{#var:Mapnetz der Filiale}} | ||

|- | |- | ||

| {{b| {{#var: | | {{b|{{#var:Dienst}} }} || {{ic|any |dr|icon=other|iconborder=none|class=available}} || {{#var:any-Dienst--desc}} | ||

|- class="Leerzeile" | |||

| | |||

|- | |- | ||

! colspan=" | ! colspan="3" | {{#var:47}} {{spc|utm|s|'''{{#var:Filiale}} ''' |c=grün}} {{#var:Mapping eingehend}} | ||

|- | |- | ||

| {{b| | | {{b|{{#var:Quelle}} }} || {{ic|{{#var:netmap_remotenet_zentrale}} |dr|icon=net|iconborder=none|class=available}} || {{#var:55}} | ||

|- | |- | ||

| {{b| {{#var: | | {{b|{{#var:Ziel}} }} || {{ic|internal network |dr|icon=net|iconborder=none|class=available}} || | ||

|- | |- | ||

| {{b| {{#var: | | {{b|{{#var:Dienst}} }} || {{ic|any |dr|icon=other|iconborder=none|class=available}} || {{#var:any-Dienst--desc}} | ||

|- | |- | ||

| | | {{b|{{#var:Aktion}}: }} || {{Button|ACCEPT|dr|class=available}} || | ||

|- class="noborder" | |||

| {{Kasten| [ + ] NAT}} || colspan="2" | {{Hinweis-box|{{#var:112}} |g}} | |||

|- class="Leerzeile" | |||

| | |||

|} | |} | ||

---- | ---- | ||

==== {{#var: | |||

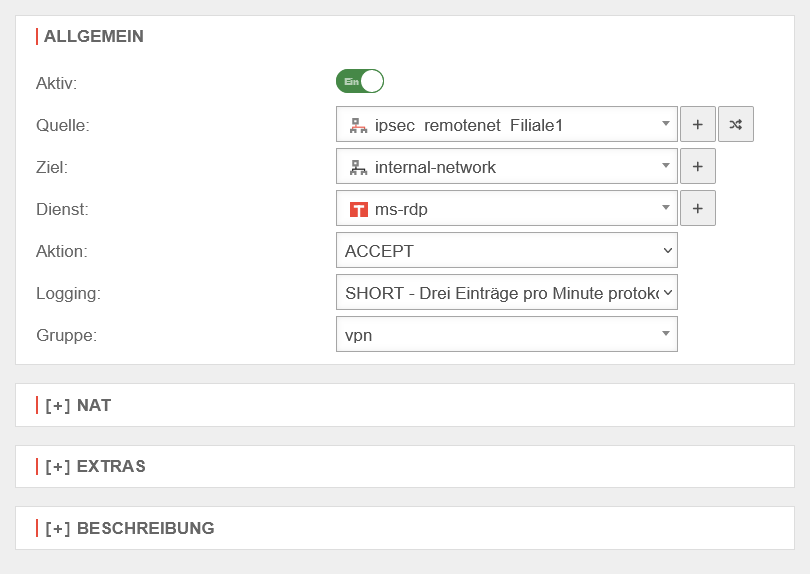

==== {{#var:Paketfilterregeln}} ==== | |||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{#var: | {{#var:Paketfilterregeln--desc}}<br> | ||

< | {{#var:105}} | ||

</div> | |||

===== {{#var:Implizite Regeln}} ===== | ===== {{#var:Implizite Regeln}} ===== | ||

<div class="Einrücken">{{ | <div class="Einrücken"> | ||

{{spc|utm|s|'''{{#var:Zentrale}}'''|c=grün }} & {{spc|utm|s|'''{{#var:jede Filiale}}'''|c=grün }}<br> | {{Bild| {{#var:Implizite Regeln--Bild}} |{{#var:Implizite Regeln--cap}}||{{#var:Implizite Regeln}}|Firewall|icon=fa-save|class=Bild-t}} | ||

{{#var:106 | {{spc|utm|s|'''{{#var:Zentrale}}''' |c=grün }} & {{spc|utm|s|'''{{#var:jede Filiale}}'''|c=grün }}<br> | ||

{{#var:106}} | |||

</div><br clear=all> | </div><br clear=all> | ||

===== {{#var:Dedizierte | |||

===== {{#var:Dedizierte Paketfilter Regeln}} ===== | |||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{Hinweis-box|{{#var:Empfohlen}}|gr}} | |||

<!-- {{pt3| {{#var:107|UTM_v11.8.7_Firewall_Portfilter_Regel_Netmap-Filiale2.png}} }} --> | <!-- {{pt3| {{#var:107|UTM_v11.8.7_Firewall_Portfilter_Regel_Netmap-Filiale2.png}} }} --> | ||

{{Gallery3 | | <p>{{#var:109 | |||

| {{#var:ipsec-Netzwerkobjekt Zentrale--Bild}} | {{#var:ipsec-Netzwerkobjekt Zentrale--desc}} | Abb2={{#var:ipsec-Netzwerkobjekt Zentrale--cap}} | {{Gallery3| | <p>{{#var:109}}</p>'''{{#var:ipsec-Netzwerkobjekt}}''' | ||

| {{#var:ipsec-Netzwerkobjekt Filiale--Bild}} | {{#var:ipsec-Netzwerkobjekt Filiale--desc}} | Abb3={{#var:ipsec-Netzwerkobjekt Filiale--cap}} | | {{#var:ipsec-Netzwerkobjekt Zentrale--Bild}} | {{#var:ipsec-Netzwerkobjekt Zentrale--desc}} | Abb2={{#var:ipsec-Netzwerkobjekt Zentrale--cap}} | Abb2-header={{Dialog-header|{{#var:Netzwerkobjekt hinzufügen}}|Firewall|{{#var:Netzwerkobjekte}}|icon=fa-save|icon2=fa-floppy-disk-circle-xmark|icon3=fa-close}} | ||

| {{#var:ipsec-Netzwerkobjekt Filiale--Bild}} | {{#var:ipsec-Netzwerkobjekt Filiale--desc}} | Abb3={{#var:ipsec-Netzwerkobjekt Filiale--cap}} | Abb3-header={{Dialog-header|{{#var:Netzwerkobjekt hinzufügen}}|Firewall|{{#var:Netzwerkobjekte}}|icon=fa-save|icon2=fa-floppy-disk-circle-xmark|icon3=fa-close}} | |||

|i=3| class-cell1=blank noborder}} | |i=3| class-cell1=blank noborder}} | ||

<br clear=all> | <br clear=all> | ||

| Zeile 221: | Zeile 259: | ||

{| class="noborder sptable2 zh1" | {| class="noborder sptable2 zh1" | ||

|- | |- | ||

| {{Hinweis- | | {{Hinweis-box|{{#var:101}} |r}}<br> {{Hinweis-box|{{#var:112}} |g}} | ||

< | |||

| | | | ||

| class="Bild" rowspan="3" | {{Bild | | | class="Bild" rowspan="3" | {{Bild| {{#var:Paketfilter IPSec-Regel Zentrale--Bild}} |{{#var:Paketfilter IPSec-Regel Zentrale--cap}}||{{#var:Regel hinzufügen}}|Firewall|{{#var:Paketfilter}}|icon=fa-save|icon2=fa-floppy-disk-circle-xmark|icon3=fa-close}} | ||

|- | |- | ||

| colspan="2" | {{#var:Zentrale ausgehende Regel}} | | colspan="2" | {{#var:Zentrale ausgehende Regel}} | ||

| Zeile 232: | Zeile 269: | ||

{| class="sptable2 | {| class="sptable2 Paketfilter pd5 tr--bc__white zh1" | ||

|- class="bold small no1cell" | |- class="bold small no1cell" | ||

| class="Leerzeile bc__default" |<big>{{spc|utm|s|{{#var:Zentrale}}|c=grün }}</big> {{#var:Übersicht der | | class="Leerzeile bc__default" |<big>{{spc|utm|s|{{#var:Zentrale}}|c=grün }}</big> {{#var:Übersicht der Paketfilterregeln}} || || <nowiki>#</nowiki> || class=mw12 | {{#var:Quelle}} || class=mw12 | {{#var:Ziel}} || class=mw12 | {{#var:Dienst}} || class=mw6 | NAT || {{#var:Aktion}} || {{#var:Aktiv}} || class=mw12 | | ||

|- | |- | ||

| class="bc__default" | {{#var:netmap Regel in Zentrale}}, {{#var:um das eigene lokale Netz zu mappen}} || {{spc|drag|o|-}} || 4 || {{spc|net|o|-}} internal network || {{spc|net|o|-}} {{#var:netmap_remotenet_Filiale}}1 || {{spc|other|o|-}} any || {{Kasten|NM|blau|title={{#var:Netzwerkobjekt}} | | class="bc__default" | {{#var:netmap Regel in Zentrale}}, {{#var:um das eigene lokale Netz zu mappen}} || {{spc|drag|o|-}} || 4 || {{spc|net|o|-}} internal network || {{spc|net|o|-}} {{#var:netmap_remotenet_Filiale}}1 || {{spc|other|o|-}} any || {{Kasten|NM|blau|title={{#var:Netzwerkobjekt}}: netmap_localnet}} || {{Kasten|Accept|grün}} || {{ButtonAn|{{#var:ein}} }} || {{Button||w|fs=14}}{{Button||trash|fs=14}} | ||

|- | |- | ||

| class="bc__default" | {{#var:netmap Regel in Zentrale}}, {{#var:um das Netz der Filiale zu mappen}} || {{spc|drag|o|-}} || 5 || {{spc|net|o|-}} {{#var:netmap_remotenet_Filiale}}1 || {{spc|net|o|-}} internal network || {{spc|other|o|-}} any || || {{Kasten|Accept|grün}} || {{ButtonAn|{{#var:ein}} }} || {{Button||w|fs=14}}{{Button||trash|fs=14}} | | class="bc__default" | {{#var:netmap Regel in Zentrale}}, {{#var:um das Netz der Filiale zu mappen}} || {{spc|drag|o|-}} || 5 || {{spc|net|o|-}} {{#var:netmap_remotenet_Filiale}}1 || {{spc|net|o|-}} internal network || {{spc|other|o|-}} any || || {{Kasten|Accept|grün}} || {{ButtonAn|{{#var:ein}} }} || {{Button||w|fs=14}}{{Button||trash|fs=14}} | ||

|- | |- | ||

| class="bc__default" | {{#var:Eingehender Netzwerkverkehr in der Zentrale von Filiale}} <small>({{#var:Beispielhafte | | class="bc__default" | {{#var:Eingehender Netzwerkverkehr in der Zentrale von Filiale}} <small>({{#var:Beispielhafte Paketfilterregel}})</small> || {{spc|drag|o|-}} || 6 || {{spc|vpn-network|o|ipsec_remotenet_{{#var:Filiale}}1 }} || {{spc|net|o|-}} internal network || {{spc|tcp|o|-}} ms-rdp || || {{Kasten|Accept|grün}} || {{ButtonAn|{{#var:ein}} }} || {{Button||w|fs=14}}{{Button||trash|fs=14}} | ||

|- class="Leerzeile bc__default" | |- class="Leerzeile bc__default" | ||

| <br> | | <br> | ||

|- class="bold small no1cell" | |- class="bold small no1cell" | ||

| class="Leerzeile bc__default" | <big>{{spc|utm|s|{{#var:Filiale}}|c=grün }}</big> {{#var:Übersicht der | | class="Leerzeile bc__default" | <big>{{spc|utm|s|{{#var:Filiale}}|c=grün }}</big> {{#var:Übersicht der Paketfilterregeln}}|| || <nowiki>#</nowiki> || style="min-width:12em;"| {{#var:Quelle}} || style="min-width:12em;"| {{#var:Ziel}} || style="min-width:12em;"| {{#var:Dienst}} || style="min-width:6em;"| NAT || {{#var:Aktion}} || {{#var:Aktiv}} ||style="min-width:5em;"| | ||

|- | |- | ||

| class="bc__default" | {{#var:netmap Regel in Filiale}}, {{#var:um das eigene lokale Netz zu mappen}} || {{spc|drag|o|-}} || 4 || {{spc|net|o|-}} internal network || {{spc|net|o|-}} {{#var:mapnet_remotenet_Zentrale}} || {{spc|other|o|-}} any || {{Kasten|NM|blau|title={{#var:Netzwerkobjekt}} | | class="bc__default" | {{#var:netmap Regel in Filiale}}, {{#var:um das eigene lokale Netz zu mappen}} || {{spc|drag|o|-}} || 4 || {{spc|net|o|-}} internal network || {{spc|net|o|-}} {{#var:mapnet_remotenet_Zentrale}} || {{spc|other|o|-}} any || {{Kasten|NM|blau|title={{#var:Netzwerkobjekt}}: netmap_localnet}} || {{Kasten|Accept|grün}} || {{ButtonAn|{{#var:ein}} }} || {{Button||w|fs=14}}{{Button||trash|fs=14}} | ||

|- | |- | ||

| class="bc__default" | {{#var:netmap Regel in Filiale}}, {{#var:um das Netz der Zentrale zu mappen}} || {{spc|drag|o|-}} || 5 || {{spc|net|o|-}} {{#var:mapnet_remotenet_Zentrale}} || {{spc|net|o|-}} internal network || {{spc|other|o|-}} any || || {{Kasten|Accept|grün}} || {{ButtonAn|{{#var:ein}} }} || {{Button||w|fs=14}}{{Button||trash|fs=14}} | | class="bc__default" | {{#var:netmap Regel in Filiale}}, {{#var:um das Netz der Zentrale zu mappen}} || {{spc|drag|o|-}} || 5 || {{spc|net|o|-}} {{#var:mapnet_remotenet_Zentrale}} || {{spc|net|o|-}} internal network || {{spc|other|o|-}} any || || {{Kasten|Accept|grün}} || {{ButtonAn|{{#var:ein}} }} || {{Button||w|fs=14}}{{Button||trash|fs=14}} | ||

|- | |- | ||

| class="bc__default" | {{#var:Ausgehender Netzwerkverkehr in der Filiale}} {{#var:zur Zentrale}} <small>({{#var:Beispielhafte | | class="bc__default" | {{#var:Ausgehender Netzwerkverkehr in der Filiale}} {{#var:zur Zentrale}} <small>({{#var:Beispielhafte Paketfilterregel}})</small> || {{spc|drag|o|-}} || 6 || {{spc|network|o|-}} internal-network || {{spc|vpn-network|o|-}} ipsec_remotenet_Zentrale || {{spc|tcp|o|-}} ms-rdp || || {{Kasten|Accept|grün}} || {{ButtonAn|{{#var:ein}} }} || {{Button||w|fs=14}}{{Button||trash|fs=14}} | ||

|} | |} | ||

<!-- | <!-- | ||

{| class="sptable pd5" | {| class="sptable pd5" | ||

! class="Leerzeile top" rowspan=6" | {{spc|utm|s|'''{{#var:Zentrale}}'''|c=grün }} !! colspan="2" | {{#var:47 | ! class="Leerzeile top" rowspan=6" | {{spc|utm|s|'''{{#var:Zentrale}}'''|c=grün }} !! colspan="2" | {{#var:47}} {{spc|utm|s|'''{{#var:Zentrale}}'''|c=grün }} {{#var:für eingehenden Netzwerkverkehr}} | ||

| class="Bild" rowspan="10" | {{Bild | | | class="Bild" rowspan="10" | {{Bild| {{#var:Paketfilter IPSec-Regel Zentrale--Bild}} |{{#var:Paketfilter IPSec-Regel Zentrale--cap}} }} | ||

|- | |- | ||

| {{b| {{#var: | | {{b|{{#var:Quelle}} }} || {{ic|ipsec_remotenet |dr|icon=vpn-network|iconborder=none|class=mw18}} {{#var:111}} | ||

|- | |- | ||

| {{b| {{#var: | | {{b|{{#var:Ziel}} }} || {{ic|internal network |dr|icon=net|iconborder=none|class=mw18}} | ||

|- | |- | ||

| {{b| {{#var: | | {{b|{{#var:Dienst}} }} || {{ic|ms-rdp |dr|icon=tcp|iconborder=none|class=mw18}} {{#var:91}} | ||

|- class="Leerzeile" | |- class="Leerzeile" | ||

| || {{Hinweis- | | || {{Hinweis-box|{{#var:101}} }} | ||

{{Hinweis- | {{Hinweis-box|{{#var:112}} |g}} | ||

{{#var:Zentrale ausgehende Regel}} | {{#var:Zentrale ausgehende Regel}} | ||

|- class="Leerzeile" | |- class="Leerzeile" | ||

| | | | ||

|- | |- | ||

! class="Leerzeile top" rowspan=5" | {{spc|utm|s|'''{{#var:Filiale}}'''|c=grün }} !! colspan="2" | {{#var:47 | ! class="Leerzeile top" rowspan=5" | {{spc|utm|s|'''{{#var:Filiale}}''' |c=grün }} !! colspan="2" | {{#var:47}} {{spc|utm|s|'''{{#var:Filiale}}''' |c=grün}} für ausgehenden Netzwerkverkehr | ||

|- | |- | ||

| {{b| {{#var: | | {{b|{{#var:Quelle}} }} || {{ic|internal network |dr|icon=net|iconborder=none|class=mw18}} | ||

|- | |- | ||

| {{b| {{#var: | | {{b|{{#var:Ziel}} }} || {{ic|ipsec_remotenet |dr|icon=vpn-network|iconborder=none|class=mw18}} {{#var:111}} | ||

|- | |- | ||

| {{b| {{#var: | | {{b|{{#var:Dienst}} }} || {{ic|ms-rdp |dr|icon=tcp|iconborder=none|class=mw18}} {{#var:91}} | ||

|- class="Leerzeile" | |- class="Leerzeile" | ||

| | | | ||

|} | |} | ||

--> | --> | ||

</div></div> | </div></div> | ||

---- | |||

==== {{#var:71 | ==== {{#var:71}} ==== | ||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{#var:72 | {{#var:72}} | ||

</div> | </div> | ||

<div style="width: 100%; height:10px; background: {{Farbe|rot}}"></div> | <div style="width: 100%; height:10px; background: {{Farbe|rot}}"></div> | ||

'''{{#var:16}} ''' | |||

'''{{#var:16 | === {{#var:73}} === | ||

=== {{#var:73 | |||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{pt3|{{#var:74 | {{pt3| {{#var:74}} |hochkant=2}} | ||

{| class="sptable0 pd5" | {| class="sptable0 pd5" | ||

|- | |- | ||

| || {{#var:75 | | || {{#var:75}} || {{#var:76}} || Netmap | ||

|- | |- | ||

| {{#var:10 | | {{#var:10}} || 172.16.'''0'''.0/24 || 192.0.2.192 || ''{{#var:78}} '' | ||

|- | |- | ||

| {{#var:Filiale}} 1: || 172.16.'''3'''.0/24 || 192.0.2.193 || ''{{#var:78 | | {{#var:Filiale}} 1: || 172.16.'''3'''.0/24 || 192.0.2.193 || ''{{#var:78}}'' | ||

|- | |- | ||

| {{#var:Filiale}} 2: || 172.16.'''3'''.0/24 || 192.0.2.194 || 10.0.1.0/24 | | {{#var:Filiale}} 2: || 172.16.'''3'''.0/24 || 192.0.2.194 || 10.0.1.0/24 | ||

|} | |} | ||

<br> | <br clear=all> | ||

{{#var:79 | {{#var:79}} | ||

<li class="list--element__alert list--element__warning">{{#var:Mapnetz-Warnung}}</li> | <li class="list--element__alert list--element__warning">{{#var:Mapnetz-Warnung}}</li> | ||

</div><br clear=all> | </div><br clear=all> | ||

---- | ---- | ||

==== {{#var:VPN-Verbindung anlegen}} ==== | |||

{| class="sptable2 pd5 zh1 Einrücken noborder" | |||

| {{#var:65}} | |||

|- | |||

| {{spc|utm|s|'''{{#var:Filiale}} 1''' |c=grün}} <small>{{#var:nicht abgebildet}}</small> | |||

* {{#var:Filiale1 behält Subnetz}} | * {{#var:Filiale1 behält Subnetz}} | ||

<li class="list--element__alert list--element__hint">{{#var:96 | <li class="list--element__alert list--element__hint">{{#var:96}}</li> | ||

| rowspan="5" | {{Gallery3|{{#var:94}}|{{#var:95}}|Abb1-header={{Dialog-header|{{#var:IPSec Verbindung hinzufügen}}|VPN|IPSec}}|{{#var:93}}|{{#var:93b}}|Abb2-header={{Dialog-header|{{#var:IPSec Verbindung hinzufügen}}|VPN|IPSec}}|i=2}} | |||

|- | |||

| {{spc|utm|s|'''{{#var:Filiale}} 2'''|c=grün }} <small>{{#var:97}}</small> | |||

<li class="list--element__alert list--element__hint">{{#var:Schritt 3 lokales Mapnetz freigeben}} {{cb|10.0.1.0/24}} </li> | <li class="list--element__alert list--element__hint">{{#var:Schritt 3 lokales Mapnetz freigeben}} {{cb|10.0.1.0/24}} </li> | ||

|- | |||

| {{spc|utm|s|'''{{#var:jede Filiale}}''' |c=grün}} | |||

<li class="list--element__alert list--element__hint">{{#var:Remote-Netz der Zentrale freigeben}} {{cb|172.16.0.0/24}}</li> | <li class="list--element__alert list--element__hint">{{#var:Remote-Netz der Zentrale freigeben}} {{cb|172.16.0.0/24}}</li> | ||

< | |- | ||

| {{spc|utm|s|'''{{#var:Zentrale}}''' |c=grün}} | |||

<li class="list--element__alert list--element__warning">{{#var:101}}</li> | |||

* {{#var:102}} {{cb|172.16.0.0/24}} | |||

* {{#var:103}} {{cb|10.0.1.0/24}} | |||

|- class="Leerzeile" | |||

| | |||

* {{#var:102 | |} | ||

* {{#var:103 | |||

---- | ---- | ||

==== {{#var: | ==== {{#var:Netzwerkobjekte erstellen}} ==== | ||

{| class="sptable2 pd5 zh1 Einrücken noborder" | |||

| {{#var:mapnet der Zentrale für Filialen}} | |||

| rowspan=4 | {{Gallery3|{{#var:83b}}|{{#var:84b}}|Abb1-header={{Dialog-header|{{#var:Netzwerkobjekt hinzufügen}}|Firewall|{{#var:Netzwerkobjekte}}|icon=fa-save|icon2=fa-floppy-disk-circle-xmark|icon3=fa-close}}|{{#var:83}}|{{#var:84}}|Abb2-header={{Dialog-header|{{#var:Netzwerkobjekt hinzufügen}}|Firewall|{{#var:Netzwerkobjekte}}|icon=fa-save|icon2=fa-floppy-disk-circle-xmark|icon3=fa-close}}|i=2}} | |||

|- | |||

| {{#var:Lokales Mapnetz für Filialen}} | |||

|- | |||

| <li class="list--element__alert list--element__warning">{{#var:Lokales Mapnetz für Filialen--Hinweis}}</li> | |||

|- class="Leerzeile" | |||

| | |||

|} | |||

==== {{#var:86}} ==== | |||

{| class="sptable2 pd5 zh1 Einrücken" | |||

|+ {{#var:89}} | |||

{{ | |- | ||

!! colspan="3" | {{#var:47}} {{spc|utm|s|'''{{#var:Filiale}} 2''' |c=grün}} {{#var:Mapping ausgehend}} | |||

| class=Bild rowspan=10 | {{Bild|{{#var:87}} |{{spc|utm|s|'''{{#var:Filiale}} 2''' |c=grün}} {{#var:88}}||{{#var:Regel hinzufügen}}|Firewall|{{#var:Paketfilter}}|icon=fa-save|icon2=fa-floppy-disk-circle-xmark|icon3=fa-close}} | |||

= | |||

{{ | |||

|- | |- | ||

| {{b| {{#var: | | {{b|{{#var:Quelle}} }} || {{ic|internal network|dr|icon=net|iconborder=none|class=available}} || | ||

|- | |- | ||

| {{b| {{#var: | | {{b|{{#var:Ziel}} }} || {{ic|{{#var:mapnet_remotenet_Zentrale}} |dr|icon=network|iconborder=none|class=available}} || | ||

|- | |- | ||

| {{b| {{#var: | | {{b|{{#var:Dienst}} }} || {{ic|any|dr|icon=other|iconborder=none|class=available}} || {{#var:any-Dienst--desc}} | ||

|- | |- | ||

| {{b|{{#var:Aktion}} }} || {{Button| | | {{b|{{#var:Aktion}} }} || {{Button|ACCEPT|dr|class=available}} || | ||

|- class=noborder | |||

| {{Kasten| [ – ] NAT}} | |||

|- | |- | ||

| | | {{b|{{#var:Typ}} }} || {{Button|NETMAP|dr|class=available}} || | ||

|- | |- | ||

| {{b| {{#var: | | {{b|{{#var:Netzwerkobjekt}} }} || {{ic|{{#var:mapnet_localnet_Filiale2}} |dr|icon=net|iconborder=none|class=available}} || | ||

|- | |- | ||

| {{b| {{#var: | | {{b|{{#var:Dienst}} }} || {{ic|any|dr|icon=other|iconborder=none|class=available}} || {{#var:any-Dienst--desc}} | ||

|- class="Leerzeile" | |||

| | |||

|} | |} | ||

---- | |||

< | ==== {{#var:Paketfilterregeln}} ==== | ||

<div class="Einrücken"> | |||

{{#var:Paketfilterregeln--desc}} | |||

<p>{{#var:105}}</p> | |||

</div> | |||

==== {{#var: | ===== {{#var:Implizite Regeln}} ===== | ||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{ | {{Bild| {{#var:Implizite Regeln--Bild}} |{{#var:Implizite Regeln--cap}}||{{#var:Implizite Regeln}}|Firewall|icon=fa-save|class=Bild-t}} | ||

{{spc|utm|s|'''{{#var:Zentrale}}'''|c=grün }} & {{spc|utm|s|'''{{#var:jede Filiale}}'''|c=grün }}<br> | {{spc|utm|s|'''{{#var:Zentrale}}'''|c=grün }} & {{spc|utm|s|'''{{#var:jede Filiale}}'''|c=grün }}<br> | ||

{{#var:106 | {{#var:106}} | ||

</div><br clear=all> | </div><br clear=all> | ||

===== {{#var:Dedizierte | |||

===== {{#var:Dedizierte Paketfilter Regeln}} ===== | |||

<div class="Einrücken"> | <div class="Einrücken"> | ||

<p>{{Hinweis- | <p>{{Hinweis-box|{{#var:Empfohlen}} |gr}}</p> | ||

<!-- {{pt3| {{#var:107 | <!-- {{pt3| {{#var:107}} }} --> | ||

{{Gallery3 | | <p>{{#var:109 | {{Gallery3| | <p>{{#var:109}}</p>''' {{#var:ipsec-Netzwerkobjekt}}''' | ||

| {{#var:Netzwerkobjekt ipsec-vpn Filiale2 in Zentrale--Bild}} | {{#var:Netzwerkobjekt ipsec-vpn Filiale2 in Zentrale--desc}} | Abb2={{#var:Netzwerkobjekt ipsec-vpn Filiale2 in Zentrale--cap}} | | {{#var:Netzwerkobjekt ipsec-vpn Filiale2 in Zentrale--Bild}} | {{#var:Netzwerkobjekt ipsec-vpn Filiale2 in Zentrale--desc}} | Abb2={{#var:Netzwerkobjekt ipsec-vpn Filiale2 in Zentrale--cap}} | Abb2-header={{Dialog-header|{{#var:Netzwerkobjekt hinzufügen}}|Firewall|{{#var:Netzwerkobjekte}}|icon=fa-save|icon2=fa-floppy-disk-circle-xmark|icon3=fa-close}} | ||

| {{#var:Netzwerkobjekt ipsec-vpn Zentrale in Filiale2--Bild}} | {{#var:ipsec-Netzwerkobjekt Filiale2--desc}} | Abb3={{#var:Netzwerkobjekt ipsec-vpn Zentrale in Filiale2--cap}} | | {{#var:Netzwerkobjekt ipsec-vpn Zentrale in Filiale2--Bild}} | {{#var:ipsec-Netzwerkobjekt Filiale2--desc}} | Abb3={{#var:Netzwerkobjekt ipsec-vpn Zentrale in Filiale2--cap}} | Abb3-header={{Dialog-header|{{#var:Netzwerkobjekt hinzufügen}}|Firewall|{{#var:Netzwerkobjekte}}|icon=fa-save|icon2=fa-floppy-disk-circle-xmark|icon3=fa-close}} | ||

|i=3| class-cell1=blank noborder}} | |i=3| class-cell1=blank noborder}} | ||

<br clear=all> | <br clear=all> | ||

{| class="sptable2 Paketfilter pd5 tr--bc__white zh1" | |||

{| class="sptable2 | |||

|- class="bold small no1cell" | |- class="bold small no1cell" | ||

| class="Leerzeile bc__default" |<big>{{spc|utm|s|{{#var:Zentrale}}|c=grün }}</big> {{#var:Übersicht der | | class="Leerzeile bc__default" |<big>{{spc|utm|s|{{#var:Zentrale}}|c=grün }}</big> {{#var:Übersicht der Paketfilterregeln}} || || <nowiki>#</nowiki> || class=mw12 | {{#var:Quelle}} || class=mw12 | {{#var:Ziel}} || class=mw12 | {{#var:Dienst}} || class=mw6 | NAT || {{#var:Aktion}} || {{#var:Aktiv}} || class=mw12 | | ||

|- | |- | ||

| class="bc__default" | {{#var:Eingehender Netzwerkverkehr in der Zentrale von Filiale}}1 <small>({{#var:Beispielhafte | | class="bc__default" | {{#var:Eingehender Netzwerkverkehr in der Zentrale von Filiale}}1 <small>({{#var:Beispielhafte Paketfilterregel}})</small> || {{spc|drag|o|-}} || 4 || {{spc|vpn-network|o|ipsec_remotenet_{{#var:Filiale}}1 }} || {{spc|net|o|-}} internal network || {{spc|tcp|o|-}} ms-rdp || || {{Kasten|Accept|grün}} || {{ButtonAn|{{#var:ein}} }} || {{Button||w|fs=14}}{{Button||trash|fs=14}} | ||

|- | |- | ||

| class="bc__default" | {{#var:Eingehender Netzwerkverkehr in der Zentrale von Filiale}}2 <small>({{#var:Beispielhafte | | class="bc__default" | {{#var:Eingehender Netzwerkverkehr in der Zentrale von Filiale}}2 <small>({{#var:Beispielhafte Paketfilterregel}})</small> || {{spc|drag|o|-}} || 5 || {{spc|vpn-network|o|ipsec_remotenet_{{#var:Filiale}}2 }} || {{spc|net|o|-}} internal network || {{spc|tcp|o|-}} ms-rdp || || {{Kasten|Accept|grün}} || {{ButtonAn|{{#var:ein}} }} || {{Button||w|fs=14}}{{Button||trash|fs=14}} | ||

|- class="Leerzeile bc__default" | |- class="Leerzeile bc__default" | ||

| <br> | | <br> | ||

|- class="bold small no1cell" | |- class="bold small no1cell" | ||

| class="Leerzeile bc__default" | <big>{{spc|utm|s|{{#var:Filiale}}1|c=grün }}</big> {{#var:Übersicht der | | class="Leerzeile bc__default" | <big>{{spc|utm|s|{{#var:Filiale}}1|c=grün }}</big> {{#var:Übersicht der Paketfilterregeln}}|| || <nowiki>#</nowiki> || style="min-width:12em;"| {{#var:Quelle}} || style="min-width:12em;"| {{#var:Ziel}} || style="min-width:12em;"| {{#var:Dienst}} || style="min-width:6em;"| NAT || {{#var:Aktion}} || {{#var:Aktiv}} ||style="min-width:5em;"| | ||

|- | |- | ||

| class="bc__default" | {{#var:Ausgehender Netzwerkverkehr in der Filiale}}1 {{#var:zur Zentrale}} <small>({{#var:Beispielhafte | | class="bc__default" | {{#var:Ausgehender Netzwerkverkehr in der Filiale}}1 {{#var:zur Zentrale}} <small>({{#var:Beispielhafte Paketfilterregel}})</small> || {{spc|drag|o|-}} || 5 || {{spc|network|o|-}} internal-network || {{spc|vpn-network|o|-}} ipsec_remotenet_Zentrale || {{spc|tcp|o|-}} ms-rdp || || {{Kasten|Accept|grün}} || {{ButtonAn|{{#var:ein}} }} || {{Button||w|fs=14}}{{Button||trash|fs=14}} | ||

|- class="Leerzeile bc__default" | |- class="Leerzeile bc__default" | ||

| <br> | | <br> | ||

|- class="small bold no1cell" | |- class="small bold no1cell" | ||

| class="Leerzeile bc__default" | <big>{{spc|utm|s|{{#var:Filiale}}2|c=grün }}</big> {{#var:Übersicht der | | class="Leerzeile bc__default" | <big>{{spc|utm|s|{{#var:Filiale}}2|c=grün }}</big> {{#var:Übersicht der Paketfilterregeln}} || || <nowiki>#</nowiki> || style="min-width:12em;" class=bold | {{#var:Quelle}} || style="min-width:12em;"| {{#var:Ziel}} || style="min-width:12em;"| {{#var:Dienst}} || style="min-width:6em;"| NAT || {{#var:Aktion}} || {{#var:Aktiv}} ||style="min-width:5em;"| | ||

|- | |- | ||

| class="bc__default" | {{#var:netmap Regel in Filiale}}2, {{#var:um das eigene lokale Netz zu mappen}} || {{spc|drag|o|-}} || 4 || {{spc|net|o|-}} internal network || {{spc|net|o|-}} {{#var:mapnet_remotenet_Zentrale}} || {{spc|other|o|-}} any || {{Kasten|NM|blau|title="Netzwerkobjekt: {{#var:mapnet_localnet_Filiale2}}"}} || {{Kasten|Accept|grün}} || {{ButtonAn|{{#var:ein}} }} || {{Button||w|fs=14}}{{Button||trash|fs=14}} | | class="bc__default" | {{#var:netmap Regel in Filiale}}2, {{#var:um das eigene lokale Netz zu mappen}} || {{spc|drag|o|-}} || 4 || {{spc|net|o|-}} internal network || {{spc|net|o|-}} {{#var:mapnet_remotenet_Zentrale}} || {{spc|other|o|-}} any || {{Kasten|NM|blau|title="Netzwerkobjekt: {{#var:mapnet_localnet_Filiale2}}"}} || {{Kasten|Accept|grün}} || {{ButtonAn|{{#var:ein}} }} || {{Button||w|fs=14}}{{Button||trash|fs=14}} | ||

|- | |- | ||

| class="bc__default" | {{#var:Ausgehender Netzwerkverkehr in der Filiale}}2 {{#var:zur Zentrale}} <small>({{#var:Beispielhafte | | class="bc__default" | {{#var:Ausgehender Netzwerkverkehr in der Filiale}}2 {{#var:zur Zentrale}} <small>({{#var:Beispielhafte Paketfilterregel}})</small> || {{spc|drag|o|-}} || 5 || {{spc|network|o|-}} internal-network || {{spc|vpn-network|o|-}} ipsec_remotenet_Zentrale || {{spc|tcp|o|-}} ms-rdp || || {{Kasten|Accept|grün}} || {{ButtonAn|{{#var:ein}} }} || {{Button||w|fs=14}}{{Button||trash|fs=14}} | ||

|} | |} | ||

---- | ---- | ||

==== {{#var:114 | ==== {{#var:114}} ==== | ||

<div class="Einrücken"> | |||

{{#var:115 | {{#var:115}} | ||

<br clear=all></div> | |||

Aktuelle Version vom 28. Februar 2025, 11:48 Uhr

Letzte Anpassung zur Version: 12.6.0

- Aktualisierung zum Redesign des Webinterfaces

Einleitung

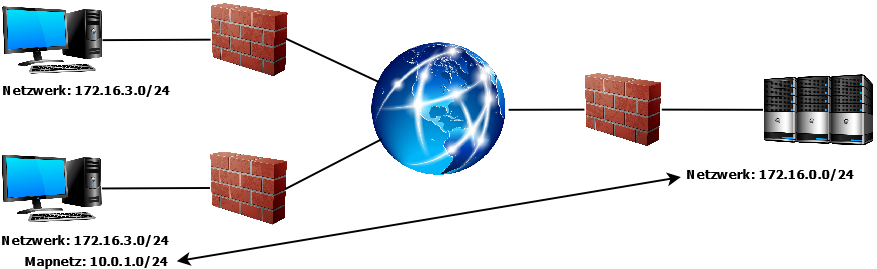

Sollten auf beiden Seiten einer VPN Verbindung die gleichen Subnetze eingesetzt werden, ist es normalerweise nicht möglich diese Verbindung einzurichten.

Weiterhin kann es passieren, dass hinter verschiedenen Gegenstellen die gleichen Netzwerke eingerichtet sind.

Mit dem NAT-Typ NETMAP und Hilfsnetzwerken (Mapnetz), die auf keinen der zu verbindenden Gegenstellen eingerichtet sind, können diese Verbindungen trotzdem erstellt werden, ohne auf eine der Seiten das Subnetz komplett zu ändern.

NATen von kompletten Subnetzen mit NETMAP

öffnen.

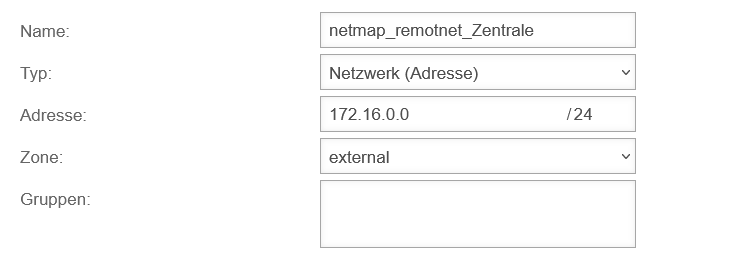

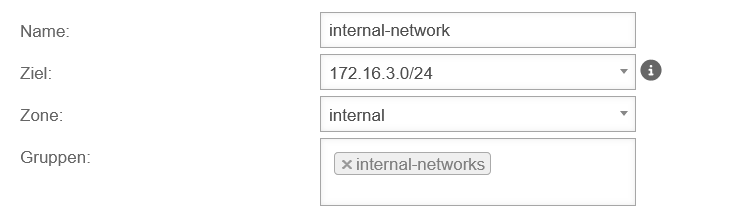

Vorbereitungen

UTMbenutzer@firewall.name.fqdnFirewallNetzwerkobjekte  Netzwerkobjekt auf Adresse umstellen

Zentrale & Filiale

Netzwerkobjekt auf Adresse umstellen

Zentrale & Filiale

notempty

Es dürfen keine Schnittstellen für die Festlegung des Netzwerkobjektes ausgewählt werden.

Das Netzwerkobjekt des internen Netzwerkes muss überprüft und gegebenenfalls als Ziel: die Netz-IP des internen Netzes, das gemappt werden soll, eingetragen werden.

In diesem Beispiel wird auf beiden Seiten das Netzwerk 172.16.3.0/24 verwendet.

Ausgangslage:

Zentrale und Filiale haben das gleiche Subnetz

In diesem Fall muss das Mapping auf beiden Seiten der Verbindung eingerichtet werden.

| Lokales Netz | Öffentliche IP | Netmap | |

| Zentrale: | 172.16.3.0/24 | 192.0.2.192 | 10.0.1.0/24 |

| Filiale: | 172.16.3.0/24 | 192.0.2.193 | 10.0.2.0/24 |

VPN-Verbindung anlegen

Zentrale Zentrale

| |

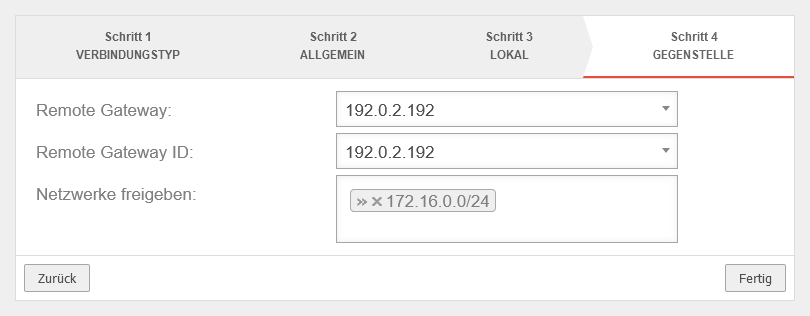

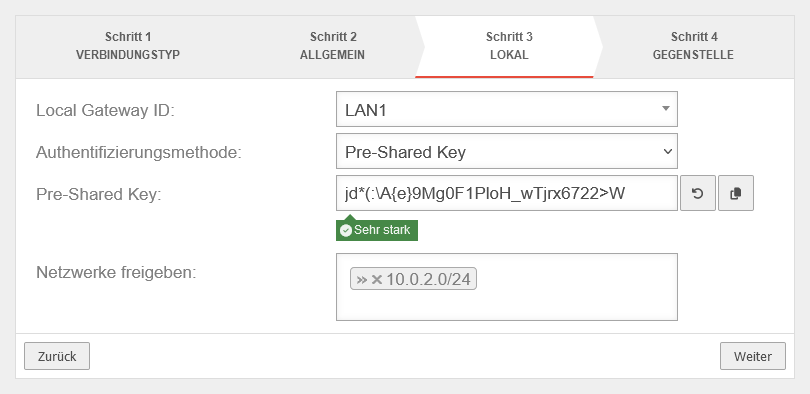

| Anlegen einer IPSec-Site-to-Site VPN-Verbindung, wie im Wiki beschrieben im Menü mit der Schaltfläche .

Hier »10.0.1.0/24 |

UTMbenutzer@firewall.name.fqdnVPNIPSec  Zentrale Schritt 3 mit lokalem Mapnetz der Zentrale Zentrale Schritt 3 mit lokalem Mapnetz der Zentrale

|

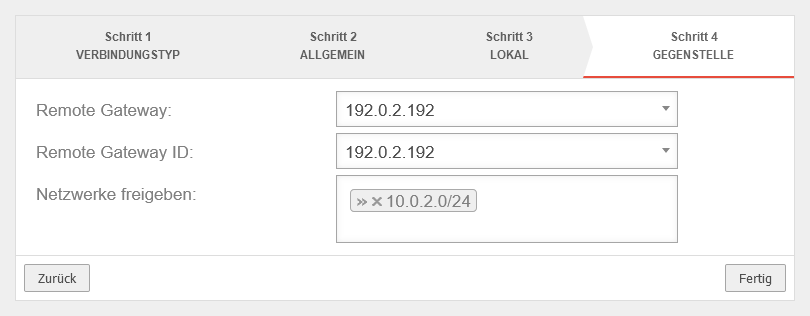

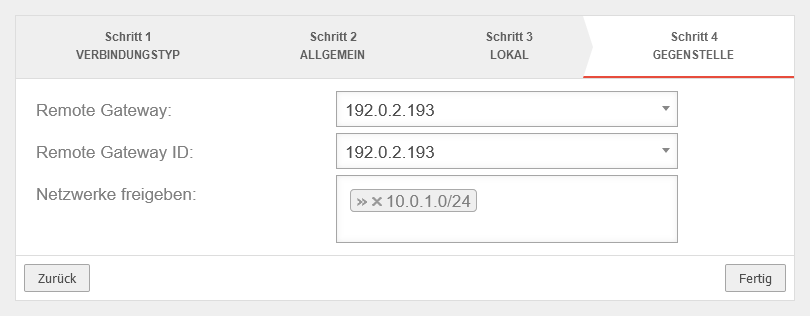

und das remote Mapnetz der Filiale als freigegebenes Netzwerk. Hier »10.0.2.0/24 (ggf. durch vorgegebene Netz-IP für die Filiale ersetzen) |

UTMbenutzer@firewall.name.fqdnVPNIPSec  Zentrale Schritt 4 mit remote Mapnetz der Filiale Zentrale Schritt 4 mit remote Mapnetz der Filiale

|

Filiale Filiale

| |

| Anlegen einer IPSec-Site-to-Site VPN-Verbindung, wie im Wiki beschrieben im Menü mit der Schaltfläche .

Hier »10.0.2.0/24 (ggf. durch vorgegebene Netz-IP für die Filiale ersetzen) |

UTMbenutzer@firewall.name.fqdnVPNIPSec  Filiale Erreichbarkeit von Hosts der Gegenstelle Filiale Erreichbarkeit von Hosts der Gegenstelle

|

und das remote Mapnetz der Zentrale als freigegebenes Netzwerk. Hier »10.0.1.0/24 |

UTMbenutzer@firewall.name.fqdnVPNIPSec  Filiale Schritt 4 mit remote Mapnetz der Zentrale Filiale Schritt 4 mit remote Mapnetz der Zentrale

|

Netzwerkobjekte für Transfernetz erstellen

NETMAP Regel anlegen

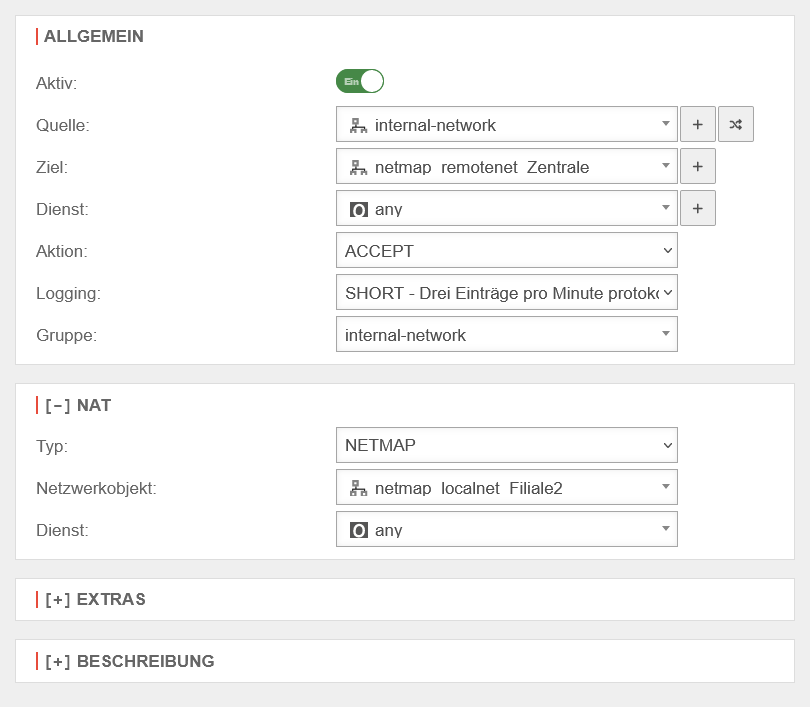

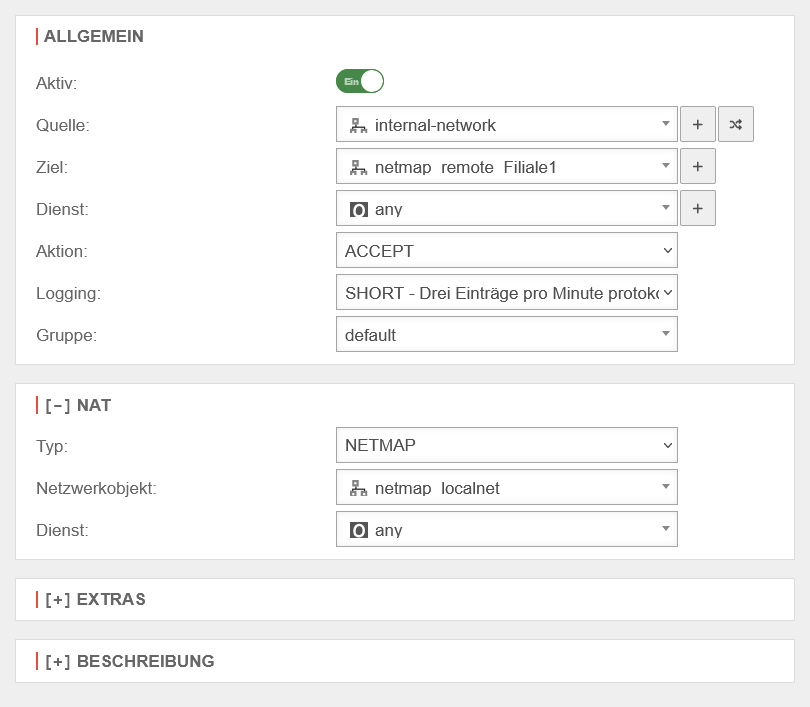

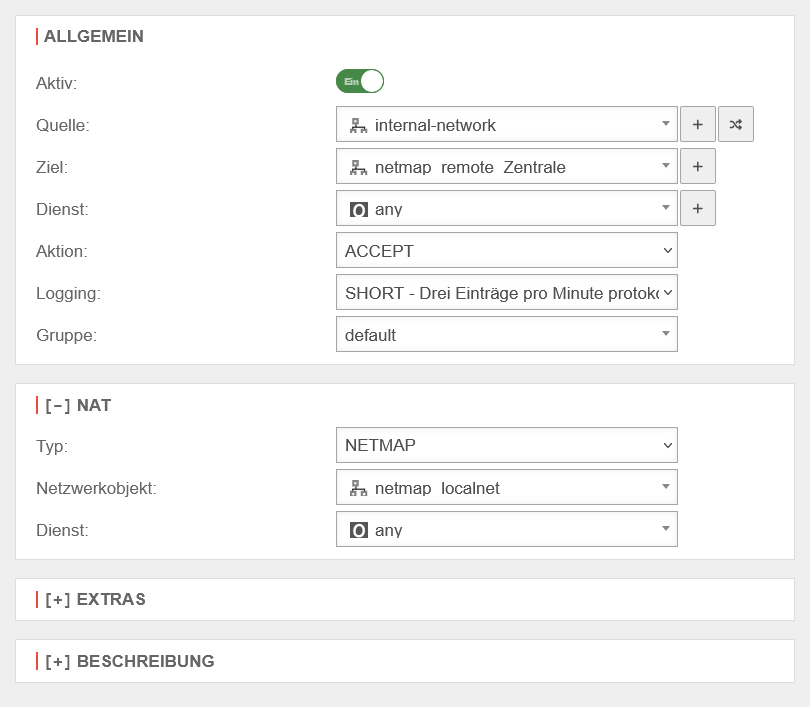

| Es müssen auf jeder Seite zwei Paketfilterregeln erstellt werden, die das Mapping ausgehend sowie ausgehend durchführen. | |||

Zentrale Zentrale

| |||

| Auf der Seite der Zentrale für ausgehendes Mapping | UTMbenutzer@firewall.name.fqdnFirewallPaketfilter  Zentrale NETMAP Paketfilterregel Zentrale NETMAP Paketfilterregel Das Mapnetz kann als Netzwerkobjekt nicht ausgewählt werden, wenn es noch mit einer Schnittstelle anstatt mit einer IP-Adresse verknüpft ist.

| ||

|---|---|---|---|

| Quelle: | |||

| Ziel: | Mapnetz der Filiale | ||

| Dienst: | Ausnahmsweise ist hier eine any-Regel sinnvoll | ||

| Aktion: | |||

[ – ] NAT

| |||

| Typ: | |||

| Netzwerkobjekt: | Mapnetz der Zentrale | ||

| Dienst: | Ausnahmsweise ist hier eine any-Regel sinnvoll | ||

| Auf der Seite der Zentrale für eingehendes Mapping | |||

| Quelle: | Mapnetz der Filiale | ||

| Ziel: | |||

| Dienst: | Ausnahmsweise ist hier eine any-Regel sinnvoll | ||

| Aktion | |||

[ + ] NAT |

notempty Hierfür wird kein NAT vom Typ NETMAP mehr benötigt | ||

Filiale Filiale

| |||

| Auf der Seite der Filiale für ausgehendes Mapping | UTMbenutzer@firewall.name.fqdnFirewallPaketfilter  Filiale NETMAP Paketfilterregel Filiale NETMAP Paketfilterregel Das Mapnetz kann als Netzwerkobjekt nicht ausgewählt werden, wenn es noch mit einer Schnittstelle anstatt mit einer IP-Adresse verknüpft ist.

| ||

| Quelle | |||

| Ziel: | Mapnetz der Zentrale | ||

| Dienst: | Ausnahmsweise ist hier eine any-Regel sinnvoll | ||

| Aktion: | |||

[ – ] NAT

| |||

| Typ | |||

| Netzwerkobjekt | Mapnetz der Filiale | ||

| Dienst: | Ausnahmsweise ist hier eine any-Regel sinnvoll | ||

| Auf der Seite der Filiale für eingehendes Mapping | |||

| Quelle | Mapnetz der Zentrale | ||

| Ziel: | |||

| Dienst: | Ausnahmsweise ist hier eine any-Regel sinnvoll | ||

| Aktion: | |||

[ + ] NAT |

notempty Hierfür wird kein NAT vom Typ NETMAP mehr benötigt | ||

Paketfilterregeln

Zusätzlich zu den Netmap-Regeln werden weitere Regeln benötigt, die den Datenverkehr zwischen dem jeweiligen lokalen Netz und dem jeweiligen Remotenetz zulassen.

Zwei Möglichkeiten stehen zur Verfügung:

Implizite Regeln

UTMbenutzer@firewall.name.fqdnFirewall  IPSec-Abschnitt in den implizierten Regeln

Zentrale & jede Filiale

IPSec-Abschnitt in den implizierten Regeln

Zentrale & jede Filiale

In diesem Falle werden Regeln im Hintergrund angelegt, die alle Dienste für alle Rechner auf beiden Seiten zulassen. (Default)

Dedizierte Paketfilter Regeln

Eigene Paketfilterregeln, die nur die Dienste zuzulassen, die auch benötigt werden.

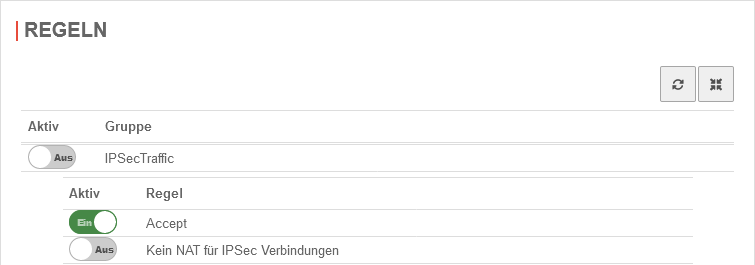

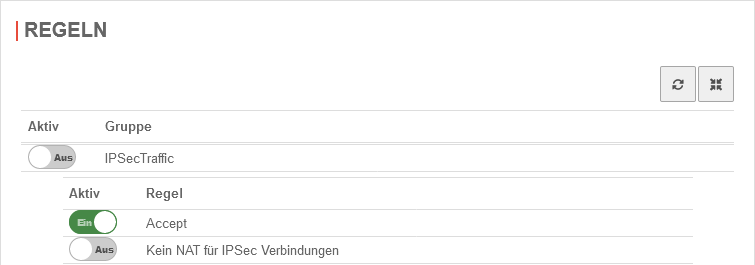

Dazu wird im Menü im Abschnitt IpsecTraffic die Option Accept deaktiviert Aus und Paketfilterregeln manuell angelegt.

Im Beispiel wird davon ausgegangen, das aus der Filiale heraus auf Server der Zentrale zugegriffen werden soll.

Es wird auf jeder Seite ein Netzwerkobjekt für das jeweils entfernte VPN-Netzwerk benötigt

Erreichbarkeit von Hosts der Gegenstelle

Ein Rechner mit der IP-Adresse 172.16.3.10 in der Filiale wird von der Zentrale aus mit der IP-Adresse 10.0.2.10 angesprochen. (Erforderliche Regel wird im Beispiel nicht gezeigt!)

Ein Rechner mit der IP-Adresse 172.16.3.120 in der Zentrale wird von der Filiale aus mit der IP-Adresse 10.0.1.120 angesprochen.

Mehrere Filialen haben das gleiche Subnetz

| Lokales Netz | Öffentliche IP | Netmap | |

| 172.16.0.0/24 | 192.0.2.192 | nicht erforderlich | |

| Filiale 1: | 172.16.3.0/24 | 192.0.2.193 | nicht erforderlich |

| Filiale 2: | 172.16.3.0/24 | 192.0.2.194 | 10.0.1.0/24 |

Hierbei wird das Mapping nur auf den Filialen eingerichtet, die das gleiche Netzwerk nutzen wie auf einer schon eingerichteten VPN-Verbindung. In der Zentrale wird kein Mapping benötigt, sofern sich das interne Netz der Zentrale von denen der Filialen unterscheidet. Ebenfalls kann in einer Filiale das vorhandene Netz ohne Mapping verwendet werden.

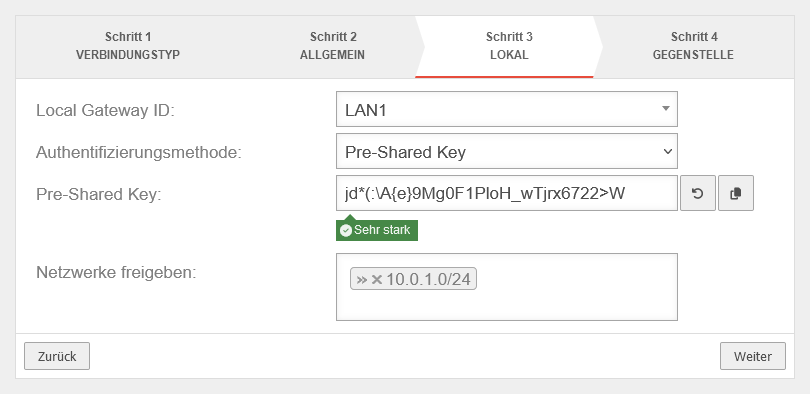

VPN-Verbindung anlegen

| Anlegen einer IPSec-Site-to-Site VPN-Verbindung, wie im Wiki beschrieben im Menü mit der Schaltfläche . | |

Filiale 1 nicht abgebildet

Im Beispiel: |

|

| Filiale 2 (und ggf. weitere Filialen)

Im Beispiel: »10.0.1.0/24 | |

| jede Filiale

Im Beispiel: »172.16.0.0/24 | |

Zentrale

| |

Netzwerkobjekte erstellen

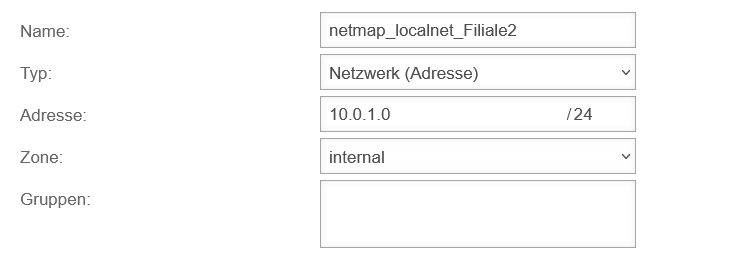

| In der Filiale 2 (und in jeder weiteren Filiale, die ein auch an anderer Stelle genutztes lokales Netz verwendet) wird ein Netzwerkobjekt für die Zentrale in der Zone benötigt, mit dem das Mapping durchgeführt werden kann. Hier kann direkt das genutze lokale Netz der Zentrale verwendet werden. |

|

| Zusätzlich wird ein zweites Netzwerkobjekt für das lokale Netz der jeweiligen Filiale erstellt, das gemappt wird. Das Netzwerkobjekt für das Mapnetz in der Filiale muss sich in der Zone des internen Netzwerkes befinden und bekommt im Beispiel die Netz-IP 10.0.1.0/24. (Weitere Filialen erhalten an dieser Stelle ein anderes Mapnet!) | |

NETMAP Regel anlegen

Paketfilterregeln

Zusätzlich zu den Netmap-Regeln werden weitere Regeln benötigt, die den Datenverkehr zwischen dem jeweiligen lokalen Netz und dem jeweiligen Remotenetz zulassen.

Zwei Möglichkeiten stehen zur Verfügung:

Implizite Regeln

UTMbenutzer@firewall.name.fqdnFirewall  IPSec-Abschnitt in den implizierten Regeln

Zentrale & jede Filiale

IPSec-Abschnitt in den implizierten Regeln

Zentrale & jede Filiale

In diesem Falle werden Regeln im Hintergrund angelegt, die alle Dienste für alle Rechner auf beiden Seiten zulassen. (Default)

Dedizierte Paketfilter Regeln

notempty

Eigene Paketfilterregeln, die nur die Dienste zuzulassen, die auch benötigt werden.

Dazu wird im Menü im Abschnitt IpsecTraffic die Option Accept deaktiviert Aus und Paketfilterregeln manuell angelegt.

Im Beispiel wird davon ausgegangen, das aus der Filiale heraus auf Server der Zentrale zugegriffen werden soll.

Es wird auf jeder Seite ein Netzwerkobjekt für das jeweils entfernte VPN-Netzwerk benötigt

Erreichbarkeit von Hosts der Gegenstelle

Ein Rechner mit der IP-Adresse 172.16.3.10 in der Filiale 1 wird von der Zentrale aus mit eben dieser IP-Adresse (172.1.6.3.10) angesprochen.

Ein Rechner mit der IP-Adresse 172.16.3.10 in der Filiale 2 wird von der Zentrale aus mit der gemappten IP-Adresse 10.0.1.10 angesprochen.

Einen Rechner mit der IP-Adresse 172.16.0.120 in der Zentrale wird von der Filiale aus mit der IP-Adresse 172.16.0.120 angesprochen.