KKeine Bearbeitungszusammenfassung |

K 1 Version importiert: Release USP Version 2.14 |

||

| (5 dazwischenliegende Versionen von 3 Benutzern werden nicht angezeigt) | |||

| Zeile 4: | Zeile 4: | ||

{{:USC/UTM.lang}} | {{:USC/UTM.lang}} | ||

{{var | neu-- | {{var | neu--Lizenzmigration Terra Cloud zu Securepoint | ||

| | | [[#Voraussetzungen|Lizenzmigration aus der Terra Cloud zu Securepoint]] | ||

| | | [[#Requirements|Licence migration from Terra Cloud to Securepoint]] }} | ||

{{var | neu--Protokolle | |||

| [[#Protokolle|Neuer Reiter Protokolle]], welcher die vorherigen Reiter '''Operationen Log''' und '''Cloud Scheduler''' zusammenführt | |||

| }} | |||

{{var | neu--Schaltfläche Sortieren | |||

| [[#Allgemeine_Optionen|Neue Schaltfläche Sortieren]] | |||

| }} | |||

{{var | neu-- | {{var | neu--Statuslayout | ||

| | | [[#Status_Anzeigen | Die Labels in den UTM-Gerätekacheln wurden durch Icons ersetzt]] | ||

| [[#Status_Overview | The labels in the UTM device tiles have been replaced by icons]] }} | |||

| | |||

</div><div class=new_design></div>{{TOC2|limit=2}}{{Select_lang}} | </div><div class=new_design></div>{{TOC2|limit=2}}{{Select_lang}} | ||

{{Header|2. | {{Header|2.14| | ||

* {{#var:neu-- | * {{#var:neu--Protokolle}} | ||

* {{#var:neu-- | * {{#var:neu--Schaltfläche Sortieren}} | ||

| vorher= | | vorher= | ||

* {{#var:neu-- | * {{#var:neu--Statuslayout}} | ||

* {{#var:neu-- | | vorher-ver=2.12 | ||

|zuletzt=02.2026 | |||

* {{#var:neu--Lizenzmigration Terra Cloud zu Securepoint}} | |||

|[[USC/UTM_v12.5.2| v12.5.2]] | |[[USC/UTM_v12.5.2| v12.5.2]] | ||

| {{Menu|usc||server|UTMs}} | | {{Menu|usc||server|UTMs}} | ||

| Zeile 41: | Zeile 34: | ||

---- | ---- | ||

=== {{#var:Voraussetzungen}} === | === {{#var:Voraussetzungen}} {{Hinweis-box||gr|2.14|status=update}} === | ||

<div class="Einrücken"> | <div class="Einrücken"> | ||

* {{#var:Voraussetzungen-UTM}} | * {{#var:Voraussetzungen-UTM}} | ||

| Zeile 50: | Zeile 43: | ||

* {{#var:Zugriff auf Portal durch UTM--desc}} | * {{#var:Zugriff auf Portal durch UTM--desc}} | ||

<li class="list--element__alert list--element__positiv">{{#var:Zugriff auf Portal durch UTM--Hinweis}}</li> | <li class="list--element__alert list--element__positiv">{{#var:Zugriff auf Portal durch UTM--Hinweis}}</li> | ||

* {{#var:Lizenzmigration Terra Securepoint}} {{Hinweis-box||gr|2.14|status=neu}} | |||

<li class="list--element__alert list--element__warning">{{#var:USC Wortmann und Terra-Hinweis}}</li> | <li class="list--element__alert list--element__warning">{{#var:USC Wortmann und Terra-Hinweis}}</li> | ||

<br clear=all></div> | <br clear=all></div> | ||

| Zeile 65: | Zeile 59: | ||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{Einblenden| {{#var:Endkundenlogin für USC konfigurieren}} | {{#var:hide}} |bigdezent}} | {{Einblenden| {{#var:Endkundenlogin für USC konfigurieren}} | {{#var:hide}} |bigdezent}} | ||

{{:MS/Login-Endkunden}} | {{:MS/Login-Endkunden|TOC=TOC4}} | ||

<br clear=all> | <br clear=all> | ||

</div></div><span | </div></div><span> | ||

==== {{#var:USC aufrufen}} ==== | ==== {{#var:USC aufrufen}} ==== | ||

{ | {| class="sptable2 pd5 zh1 einrücken" | ||

|- class="noborder" | |||

{{#var:USC aufrufen-- | | colspan="3"| {{#var:USC aufrufen--desc}} | ||

<li class="list--element__alert list--element__hint">{{#var:Benennung}}</li> | | class=Bild rowspan="12"| {{Bild|{{#var:USC aufrufen--Bild}} }} | ||

|- class="noborder" | |||

| colspan="3"| <li class="list--element__alert list--element__hint">{{#var:Benennung}}</li> | |||

|- class="Leerzeile" | |||

| colspan="3"| | |||

===== {{#var:Allgemeine Optionen}} {{Hinweis-box||gr|2.14|status=update}}===== | |||

|- | |||

| {{ic|{{#var:Suche}} |icon=suche|class=available}} || colspan="2" | {{#var:Suche--desc}} | |||

|- | |||

| rowspan="5"| {{spc|fa|b|{{#var:Sortieren}}|class=fal fa-sort}} {{Hinweis-box||gr|2.14|status=update}} || colspan="2"| {{#var:Sortieren--desc}} | |||

|- | |||

| {{ic|Name|icon=fa|icon-class=fal fa-sort|class=available|dr}} || {{#var:Name}} | |||

|- | |||

| {{ic|{{#var:Cluster / Name}}|icon=fa|icon-class=fal fa-sort|class=available|dr}} || {{#var:Cluster / Name}} | |||

|- | |||

| {{ic|Tags|icon=fa|icon-class=fal fa-sort|class=available|dr}} || Tags | |||

|- | |||

| {{ic| {{#var:Aufsteigend}}|dr|icon=fa|icon-class=fal fa-sort-alpha-down|class=available}} || {{#var:Aufsteigend--desc}} | |||

|- | |||

| {{ spc | list ||-}} / {{ spc | menu ||-}} {{Hover-class|{{#var:Listenansicht / Rasteransicht}} }} || colspan="2"| {{#var:Listenansicht / Rasteransicht--desc}} | |||

|- | |||

| {{ spc | sync ||-}} {{Hover-class|{{#var:Aktualisieren}} }} || colspan="2"| {{#var:Aktualisieren--desc}} | |||

|- class="Leerzeile" | |||

| | |||

|} | |||

<br clear=all></div> | <br clear=all></div> | ||

==== {{#var:Status Anzeigen}} ==== | ==== {{#var:Status Anzeigen}} {{Hinweis-box||gr|2.11|status=update}}==== | ||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{#var:Status Anzeigen--desc}} | {{#var:Status Anzeigen--desc}} | ||

| Zeile 84: | Zeile 102: | ||

{| class="sptable2 pd5 zh1 Einrücken" | {| class="sptable2 pd5 zh1 Einrücken" | ||

! | ! Icon || Hovertext !! {{#var:desc}} | ||

|- | |- | ||

| {{spc|fa|s| | | {{spc|fa|s|-|class=fas fa-cloud|bc=grün|c=white-l}} || {{Hover-class|{{#var:Verbunden}} }} || {{#var:Verbunden--desc}} | ||

|- | |- | ||

| {{spc|fa|s|{{#var:Getrennt}}|class=fas | | {{spc|fa|s|-|class=fas fa-cloud-slash|bc=rot|c=white-l}} || {{Hover-class|{{#var:Getrennt}} }} || {{#var:Getrennt--desc}} | ||

<!--|- | |||

| {{spc|check|s|{{#var:USC aktiv}}|class=fas|bc=grün|c=white-l}} || {{#var:USC aktiv--desc}}--> | |||

|- | |- | ||

| {{spc| | | {{spc|cp|s|-|class=fas|sp-class=status-text blue|c=white-l}} || {{Hover-class|{{#var:USR aktiv}} }} || {{#var:USR aktiv--desc}} | ||

|- | |- | ||

| {{spc| | | {{spc|vpn-konfig|s|-|class=fas|sp-class=status-text blue|c=white-l}} || {{Hover-class|VPN}} || {{#var:VPN--desc}} | ||

|- | |- | ||

| {{spc| | | {{spc|shield|s|-|class=fas|sp-class=status-text blue|c=white-l}} || {{Hover-class|Cloud Shield}} || {{#var:USC--Cloud Shield--desc}} | ||

|- | |- | ||

| {{spc| | | {{spc|fa|s|a1b2|class=fa fa-circle-nodes|sp-class=USC status-text blue|c=white-l}} || {{Hover-class|Cluster a1b2}} || {{#var:Status Cluster--desc}}{{info|{{#var:Status Cluster--info}} }} | ||

|- | |- | ||

| {{spc| | | {{spc|renew|s|-|class=fas|bc=grün|c=white-l}} || {{Hover-class|{{#var:Update verfügbar}} }} || {{#var:Update verfügbar--desc}} | ||

|- | |- | ||

| {{spc| | | {{spc|renew|s|-|class=fas|bc=rot|c=white-l}} || {{Hover-class|{{#var:Update dringend empfohlen!}} }} || {{#var:Update dringend empfohlen!--desc}} | ||

|- class="Leerzeile" | |- class="Leerzeile" | ||

| | | | ||

| Zeile 189: | Zeile 207: | ||

| | | | ||

|- class="Leerzeile" | |- class="Leerzeile" | ||

| colspan="2" | {{h-4|{{#var:Log}} | <small>{{Reiter| {{spc|typ|o|-}} {{#var:Log}} }}</small> }} | | colspan="2" | {{h-4|{{#var:Protokolle}} | <small>{{Reiter|{{spc|typ|o|-}} {{#var:Protokolle}} }}</small> {{Hinweis-box||gr|2.14|status=update}} }} | ||

|- class="noborder" | |||

| colspan="2" | {{#var:Protokolle--desc}}<br>{{#var:Log UTM-Profil}} <li class="list--element__alert list--element__hint">{{#var:Auditlog--Hinweis}}</li> | |||

<!--| class="Bild" rowspan="9" | {{Bild|{{#var:Log--Bild}} }}--> | |||

|- class="Leerzeile" | |||

| colspan="2"| {{h-5|{{#var:Operationen Log}} | <small>{{Reiter|{{spc|typ|o|-}} {{#var:Operationen Log}} }}</small> {{Hinweis-box|{{#var:neu ab}}: 2.14|gr|2.14|status=neu}} }} | |||

|- class="noborder" | |- class="noborder" | ||

| colspan="2" | {{#var:Log--desc | | colspan="2" | {{#var:Operationen Log--desc}} | ||

|- | |- | ||

| {{b|{{#var:Zeit}} }} || {{#var:Zeit--desc}} | | {{b|{{#var:Zeit}} }} || {{#var:Zeit--desc}} | ||

| class=Bild rowspan="6"| {{Bild|{{#var:Operationen Log--Bild}} }} | |||

|- | |- | ||

| {{b|Job}} || {{#var:Job--desc}}<br>{{#var:Job--desc2}} | | {{b|Job}} || {{#var:Job--desc}}<br>{{#var:Job--desc2}} | ||

|- | |- | ||

| {{b|{{#var: | | {{b|{{#var:Richtung}} }} || {{#var:Richtung--desc}} | ||

|- | |||

| {{b|Status}} || {{#var:Status Operationen Log--desc}} | |||

|- | |||

| {{b|{{#var:Info}} }} || {{#var:Info--desc}} | |||

|- | |||

| {{b|{{#var:Aktionen}} }} || {{#var:Aktionen--desc}} | |||

|- class="Leerzeile" | |||

| colspan="2"| {{h-5|{{#var:Profile & VPN Log}} | <small>{{Reiter|{{spc|typ|o|-}} {{#var:Profile & VPN Log}} }}</small> {{Hinweis-box|{{#var:neu ab}}: 2.14|gr|2.14|status=neu}} }} | |||

|- class="noborder" | |||

| colspan="2" | {{#var:Profile & VPN Log--desc}} | |||

|- | |||

| {{b|{{#var:Zeit}} }} || {{#var:Zeit--desc}} | |||

| class=Bild rowspan="6"| {{Bild|{{#var:Profile & VPN Log--Bild}} }} | |||

|- | |||

| {{b|Job}} || {{#var:Job--desc}}<br>{{#var:Job--desc2}} | |||

|- | |- | ||

| {{b|{{#var:Richtung}} }} || {{#var:Richtung--desc}} | | {{b|{{#var:Richtung}} }} || {{#var:Richtung--desc}} | ||

| Zeile 205: | Zeile 243: | ||

|- | |- | ||

| {{b|{{#var:Info}} }} || {{#var:Info--desc}} | | {{b|{{#var:Info}} }} || {{#var:Info--desc}} | ||

|- | |||

| {{b|{{#var:Aktionen}} }} || {{#var:Aktionen--desc}} | |||

|- class="Leerzeile" | |||

| colspan="2"| {{h-5|{{#var:Cloud Scheduler Log}} | <small>{{Reiter|{{spc|typ|o|-}} {{#var:Cloud Scheduler Log}} }}</small> {{Hinweis-box||gr|2.14|status=update}} }} | |||

|- class="noborder" | |||

| colspan="2" | {{#var:Cloud Scheduler Log--desc}} | |||

|- | |||

| {{b|{{#var:Ausführzeit}} }} || {{#var:Ausführzeit--desc}} | |||

| class=Bild rowspan="6"| {{Bild|{{#var:Cloud Scheduler Log--Bild}} }} | |||

|- | |||

| {{b|{{#var:Profil}} }} || {{#var:Profil Cloud Scheduler Log--desc}} | |||

|- | |||

| {{b|{{#var:Typ}} }} || {{#var:Typ Cloud Scheduler Log--desc}} | |||

|- | |||

| {{b|Status}} || {{#var:Status Operationen Log--desc}} | |||

|- | |- | ||

| {{b|{{#var:Aktionen}} }} || {{#var:Aktionen--desc}} | | {{b|{{#var:Aktionen}} }} || {{#var:Aktionen--desc}} | ||

Aktuelle Version vom 25. Februar 2026, 09:23 Uhr

Letzte Anpassung zur Version: 2.14 (02.2026)

- Neuer Reiter Protokolle, welcher die vorherigen Reiter Operationen Log und Cloud Scheduler zusammenführt

- Neue Schaltfläche Sortieren

notemptyDieser Artikel bezieht sich auf eine Beta-Version

Voraussetzungen

- Hardware und VM: Es wird mindestens die Version 12.2 benötigt, außerdem muss eine aktuelle Lizenz vorliegen.

- Es wird ein Benutzerzugang aus dem Resellerportal benötigt.

Um auch Änderungen vornehmen zu können, ist es erforderlich, den Benutzerzugang bei der ersten Anmeldung im Unified Security Portal zu verknüpfen. - Die Lizenz muss einer UTM eindeutig zuzuordnen sein

- Cluster Lizenzen müssen neu aus dem Resellerportal geladen und dem Master bzw. der Spare separat zugewiesen werden, damit diese in der USC eindeutig sind.

- Die UTM muss Zugriff per https auf die Unified Security Infrastruktur haben

(Ausnahme: Die Funktion Security Scan)

Es wird keine Verbindung von Außen zur UTM aufgebaut

Die UTM meldet sich selber im Unified Security Portal und ruft Konfigurationsänderungen und Befehle ab.

Die Einstellungen im Portal werden daher nicht in Echtzeit, sondern mit einer kleinen Verzögerung ausgeführt.

- Folgender Wiki-Artikel beschreibt die Lizenzmigration aus der Terra Cloud zu Securepoint

Vorbereitungen

Einstellungen und Berechtigungen der UTM für die Unified Security Console

|

notemptyHinweis für Cluster-Lizenzen Damit beide Clustermitglieder einander zugeordnet werden können, müssen auf beiden Geräten spezielle, neue Lizenzen registriert werden. Menü Schaltfläche Dazu müssen im Resellerportal zwei Lizenzen herunter geladen werden. Sollte im Resellerportal keine Lizenz als xynnnnn-SPARE gekennzeichnet sein (zusammengehörige Lizenzen haben am linken Tabellenrand eine identische Farbmarkierung) bitte eine E-Mail an lizenzen@securepoint.de senden mit Kundennamen, Kundennummer und den Seriennummern der Geräte bzw. bei VMs mit der Lizenz ID. Der Zugriff über die Unified Security Console muss zunächst in der UTM im Menü selbst freigeschaltet werden. |

UTMbenutzer@firewall.name.fqdn

| ||

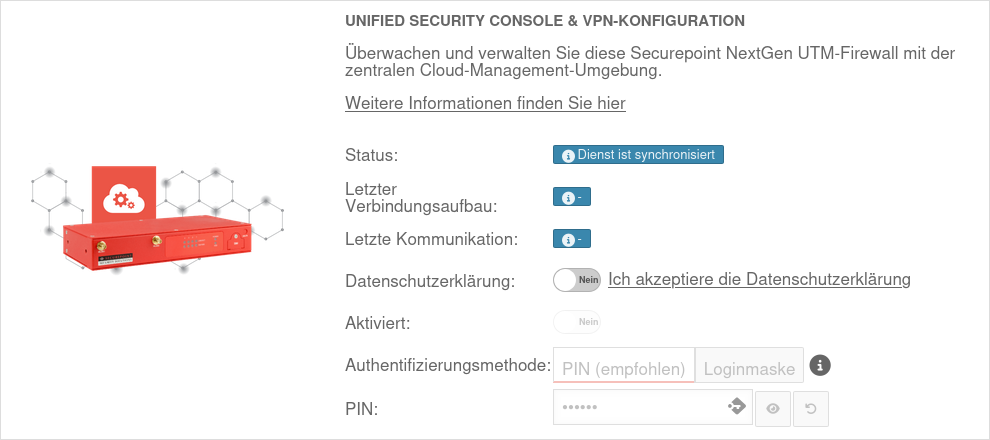

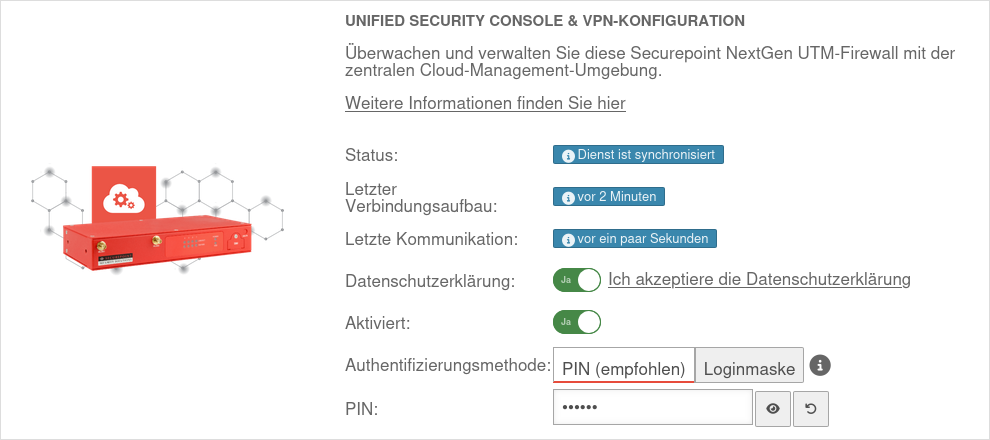

| Beschriftung | Wert | Beschreibung |  |

|---|---|---|---|

| Datenschutzerklärung: | Ja | Der Datenschutzerklärung muss zugestimmt werden | |

| Aktiviert: | Ja | Hiermit wird die Unified Security Console - und damit die Anzeige, Konfiguration und der Zugriff über das Securepoint Unified Security Portal aktiviert. | |

| Authentifizierungsmethode: | Authentifizierungsmethode für eine Websession | ||

| PIN: | •••••••• | Als Authentifizierung für eine Websession kann eine 6-stellige PIN statt der Loginmaske mit Zugangsdaten gewählt werden.

| |

| Zeigt die Websession PIN an | |||

| Erstellt eine neue PIN | |||

| Die eingegebene PIN ist falsch | Nach 5 (Default-Wert Wert im CLI veränderbar mit der extc-Variable SESSIONAUTH_MAXRETRY extc value set application "spcloudpuppet" variable "SESSIONAUTH_MAXRETRY" value "5" Bei einem Login auf der UTM selbst kann die PIN wieder entsperrt werden. | ||

Aktionen, die nur mit PIN ausführbar sind:

| |||

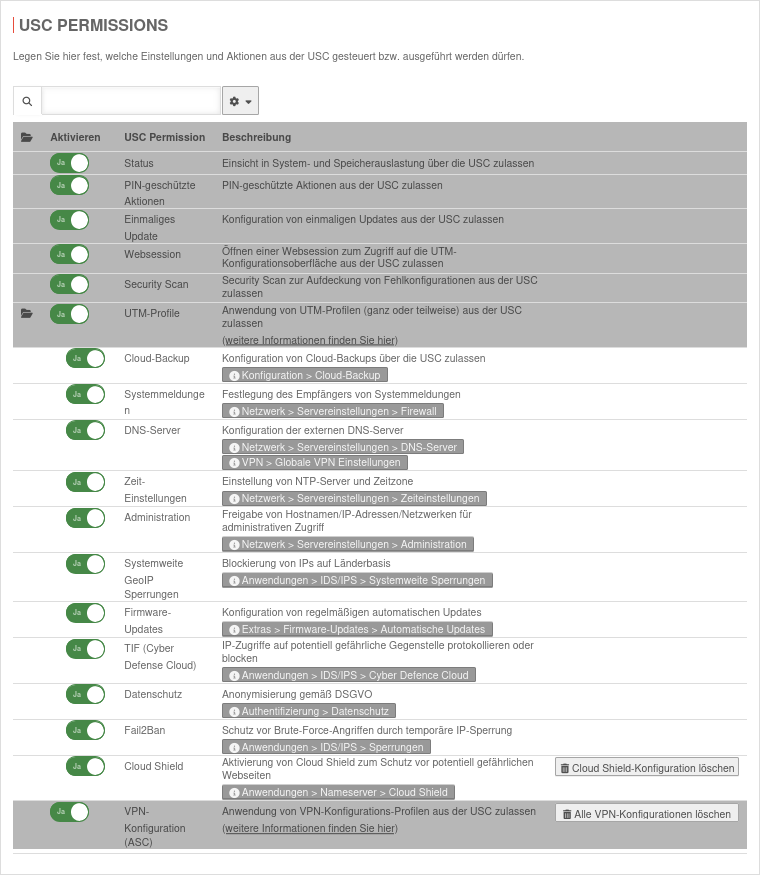

Detaillierte Berechtigungen

USC im Portal

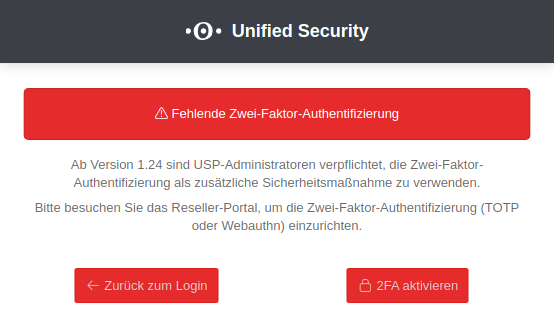

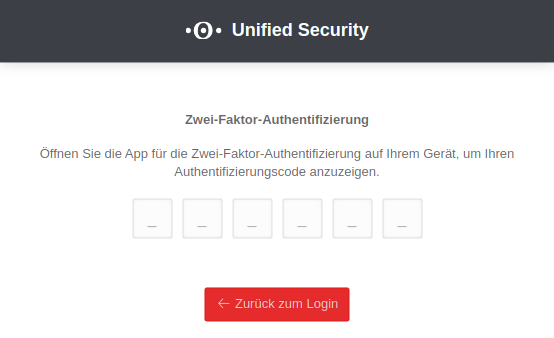

Hinweis zur Zwei-Faktor-Authentifizierung

notemptyUSP-Administratoren sind verpflichtet, die Zwei-Faktor-Authentifizierung als zusätzliche Sicherheitsmaßnahme zu verwenden.

Ist die Zwei-Faktor-Authentifizierung in Ihrem Benutzerkonto nicht aktiviert, ist der Login in das USP bis zur Aktivierung der Zwei-Faktor-Authentifizierung gesperrt.

Aktivierung der Zwei-Faktor-Authentifizierung

Die Aktivierung der Zwei-Faktor-Authentifizierung ist abhängig von der Art des Benutzerkontos:

- Ist das Benutzerkonto mit dem Resellerportal verknüpft, das Label RSP ist beim Benutzerkonto zu sehen, wird die Zwei-Faktor-Authentifizierung über das Resellerportal aktiviert

- Der Wiki-Artikel Reseller Portal Benutzerverwaltung beschreibt den Aktivierungsvorgang der Zwei-Faktor-Authentifizierung TOTP

- Ist das Benutzerkonto nur im Portal vorhanden, erfolgt die Aktivierung über die Benutzer-Option Passwort zurücksetzen

- Eine Weiterleitung zur notwendigen 2FA-Aktivierung findet über die Schaltfläche 2FA aktivieren im Informationsdialog statt

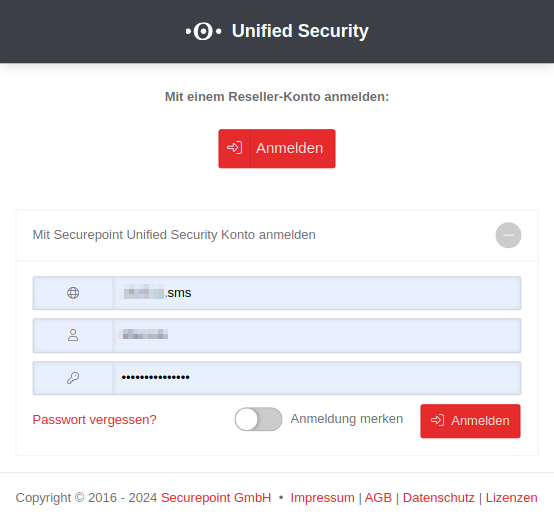

Anmeldung am Portal

Mit einem Reseller-Konto anmelden | ||

Über die Schaltfläche Anmelden ist es möglich sich mit einem Resellerportal-Konto in das Unified Security Portal USP anzumelden

|

| |

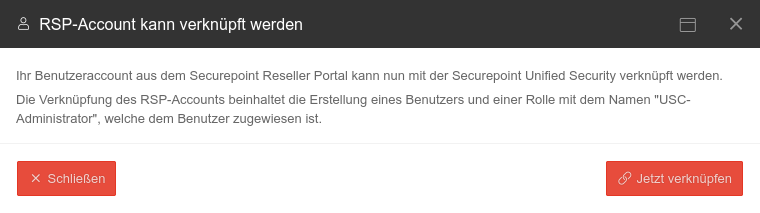

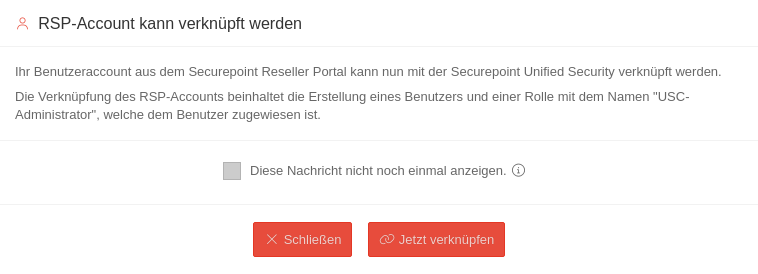

| Ist das angemeldete RSP-Konto noch nicht im USP als Benutzer vorhanden, so öffnet sich ein Dialogfenster, indem es möglich ist den RSP-Benutzer im USP als Benutzer hinzuzufügen

notemptyFür RSP-Nutzer mit den Rollen Reseller und Endkunde notemptyNeu ab: 2.10

| ||

Mit Securepoint Unified Security Konto anmelden | ||

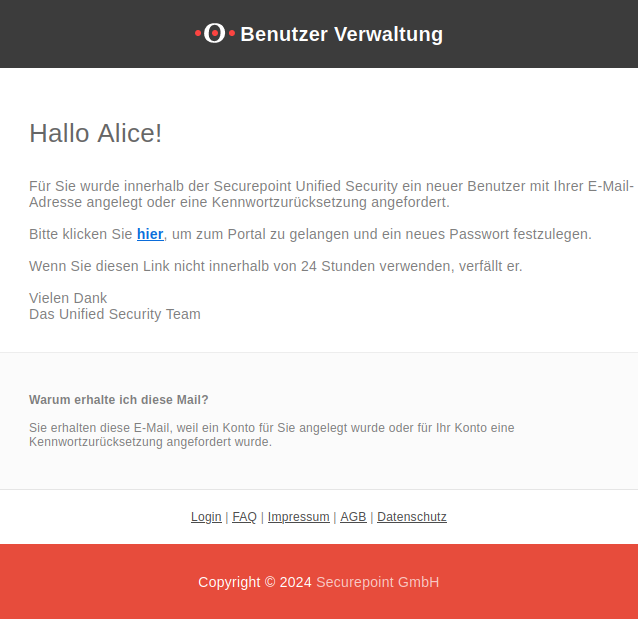

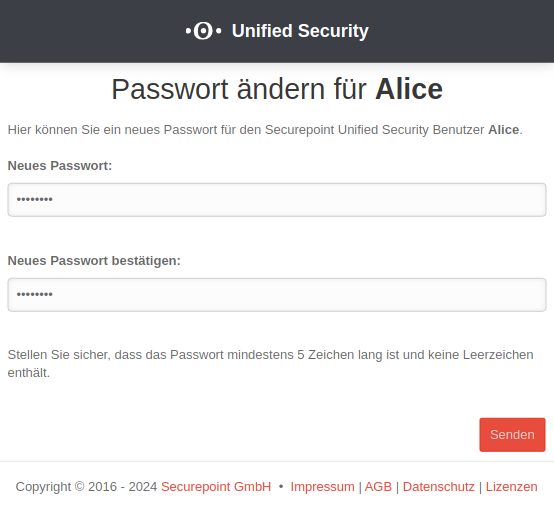

| Damit Endkunden sich im Portal anmelden können sind nur wenige Schritte notwendig: | ||

| ||

| zu finden im URL als Nummer hinter dem Begriff tenant. https://portal.securepoint.cloud/…-tenant-123456.sms-… → 123456.sms | ||

| Passwort vergessen? | Über diesen Link wird ein Dialog geöffnet, über dem es möglich ist, das Passwort zurückzusetzen. Es wird dabei eine Passwort-Reset-Email dem Benutzer zugesendet. | |

Es sind keine Angaben zu anderen Kunden des Resellers einsehbar. | ||

Zwei-Faktor-Authentifizierung | ||

| Nach erfolgreicher Eingabe der Anmeldedaten erscheint ein Eingabedialog des TOTP der Zwei-Faktor-Authentifizierung. Nach korrekter Eingabe des TOTP erfolgt automatisch die Anmeldung auf dem Portal. |

| |

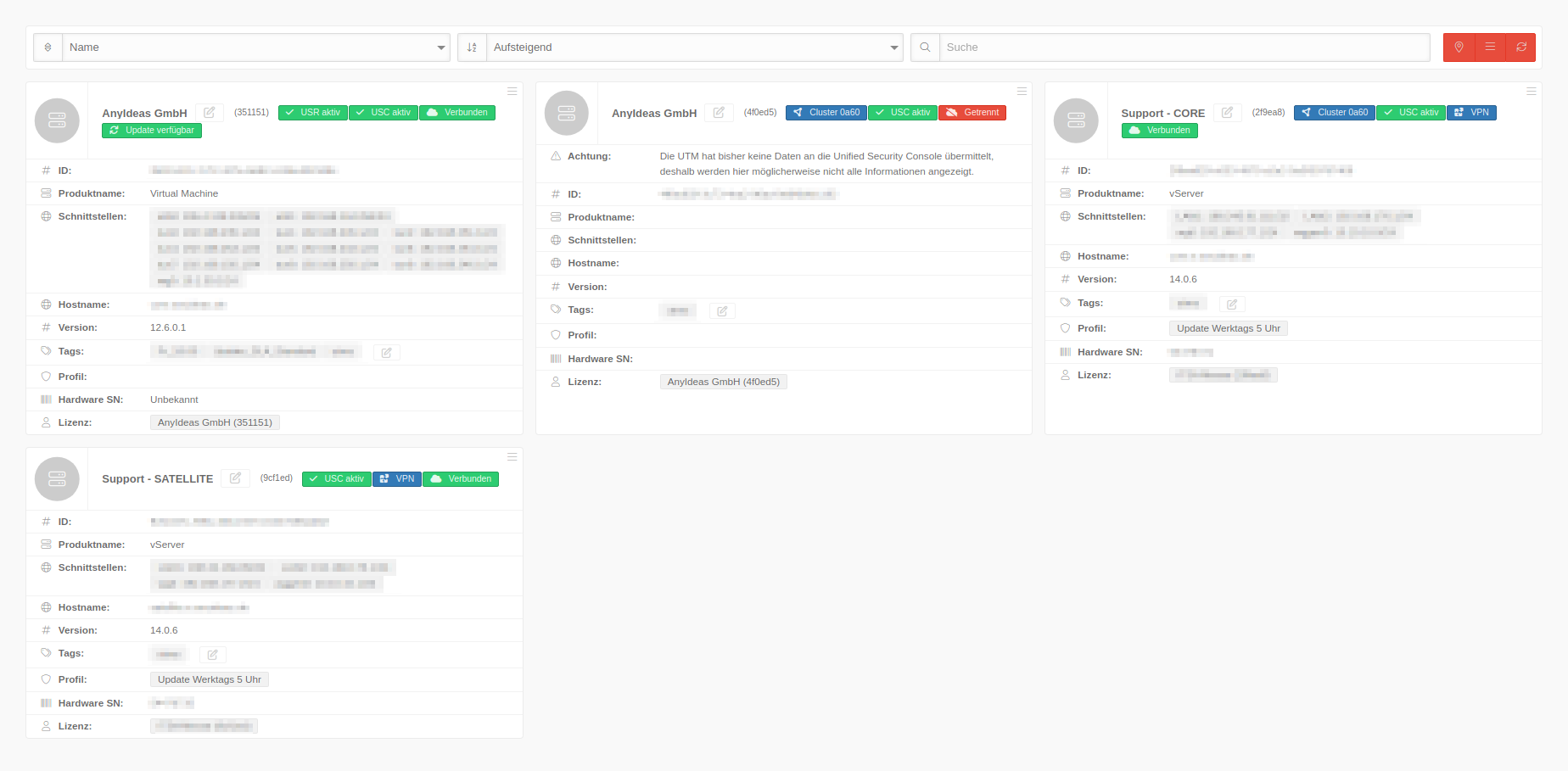

USC aufrufen

| Der Aufruf der Unified Security Console erfolgt über das Securepoint Unified Security Portal unter https://portal.securepoint.cloud Ein Klick auf die Gerätekachel öffnet die Geräte-Details. |

| ||

Securepoint empfiehlt einen eindeutigen Namen nach einer klaren Struktur zu vergeben. | |||

Allgemeine Optionen | |||

| Filtert die Anzeige | |||

| Sortieren | Per Klick auf diese Schaltfläche öffnet sich ein Menü, indem nach bestimmten Kriterien die Kacheln sortiert werden können | ||

| Name | |||

| Cluster / Name | |||

| Tags | |||

| Zeigt die Suchergebnisse alphabetisch aufsteigen/absteigend an | |||

| / Listenansicht / Rasteransicht | Wechsel zwischen Listen- und Rasteransicht | ||

| Aktualisieren | Aktualisieren der Anzeige | ||

Status Anzeigen

Status Anzeigen in Kachelübersicht: notemptyneu ab: 2.11 Wenn ein Feature nicht aktiv ist, wird es ausgegraut angezeigt.

| Icon | Hovertext | Beschreibung |

|---|---|---|

| Verbunden | Die UTM kann das USC-Portal erreichen | |

| Getrennt | Das Portal erhält keine Meldung von der UTM | |

| USR aktiv | Unified Security Report ist konfiguriert und wird versendet | |

| VPN | Die UTM befindet sich in der VPN-Konfiguration (Adaptive Secure Connect ASC) | |

| Cloud Shield | Für die UTM ist Cloud Shield konfiguriert | |

| a1b2 | Cluster a1b2 | Gerät gehört zu einer Cluster-Lizenz. Über die ID lassen sich zusammengehörige Cluster-Lizenzen eindeutig identifizieren. Die Hex-Zahl entspricht den ersten 4 Stellen der license_cluster_id, zu finden mit dem CLI-Befehl system info |

| Update verfügbar | Es liegt ein Update auf der UTM vor, das installiert werden kann

| |

| Update dringend empfohlen! | Es liegt ein Sicherheits-Update vor das umgehend installiert werden sollte!

| |

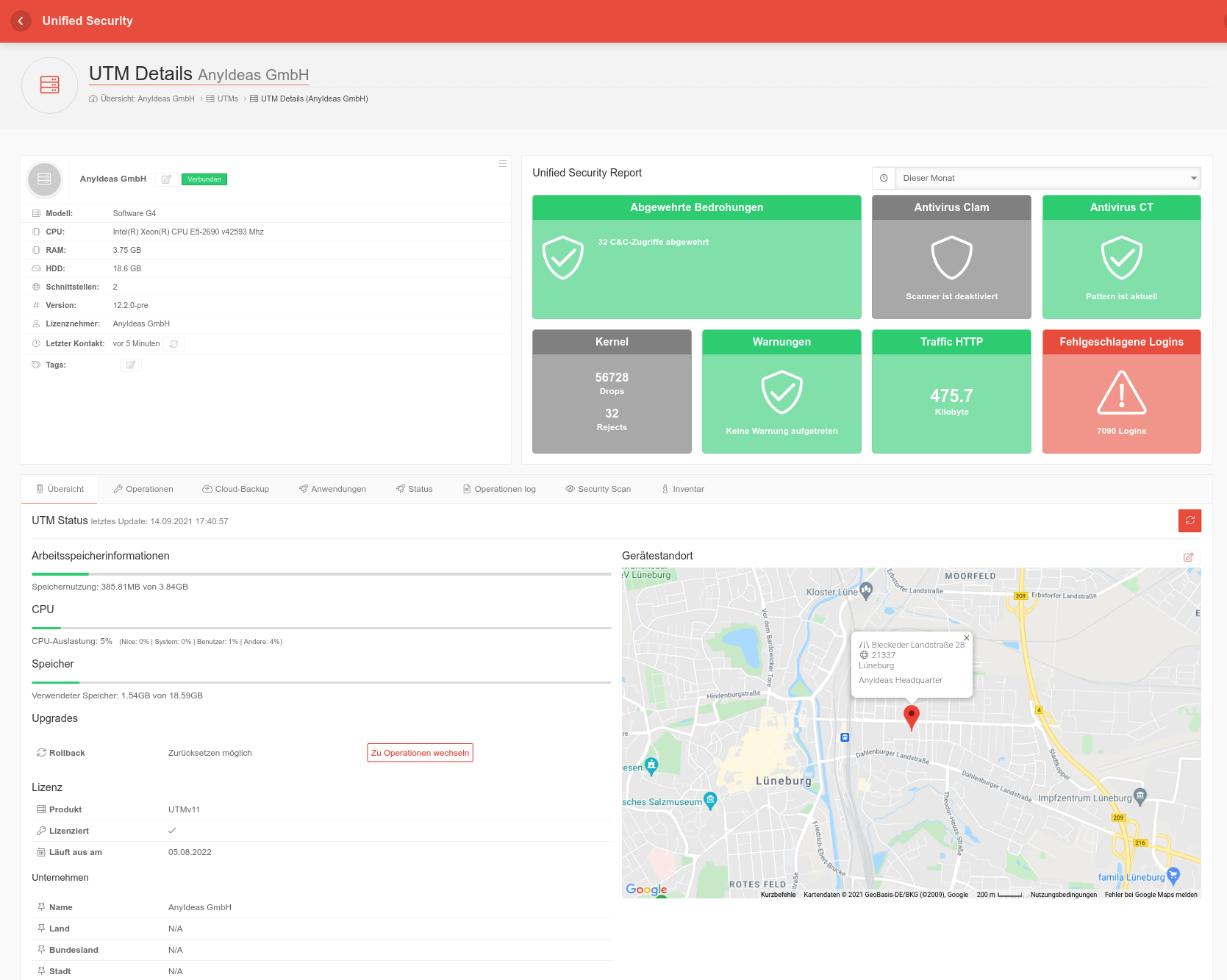

Detail-Anzeige

Die Detailanzeige ermöglicht einen Überblick über die wichtigsten Zustände und Meldungen zur UTM:

- Hard- und Software der UTM

- Meldungen des Unified Security Reports (falls diese Option im Resellerportal gebucht wurde)

- Eine Übersicht mit Angaben zum Hardware-Status:

- Arbeitsspeichernutzung

- CPU Auslastung

- Verwendeter Festplattenspeicher

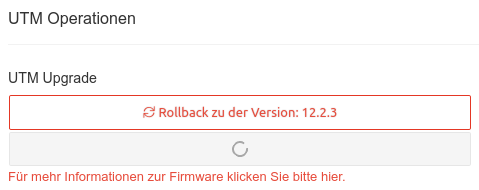

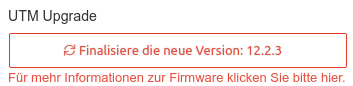

- Angaben zu Upgrade- / Rollbackmöglichkeiten

- Anzeige des Gerätestandortes in einer Karte (manuelle Erfassung, keine Ortung)

- Informationen zur Lizenz

- Angaben aus dem Resellerportal zum Unternehmen, das der Lizenz zugeordnet ist

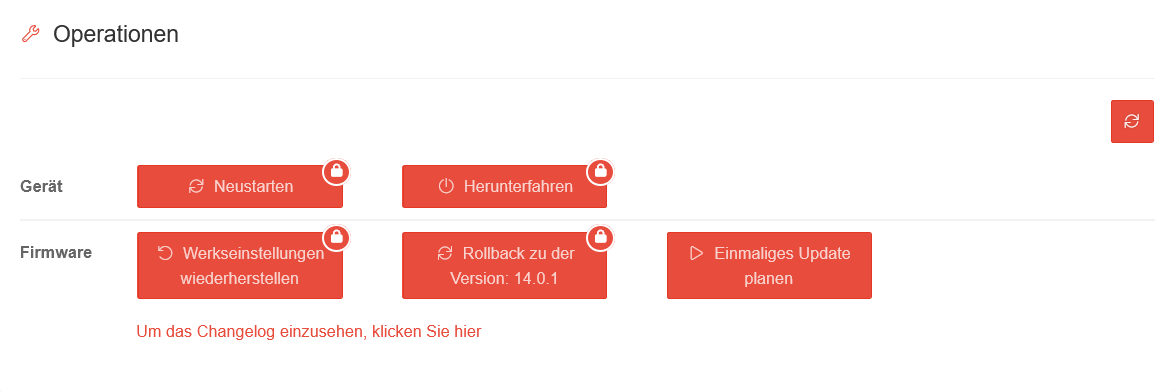

Operationen Operationen | |||||||||||||||

| Gerät | |||||||||||||||

| Aktion | Beschreibung |

| |||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

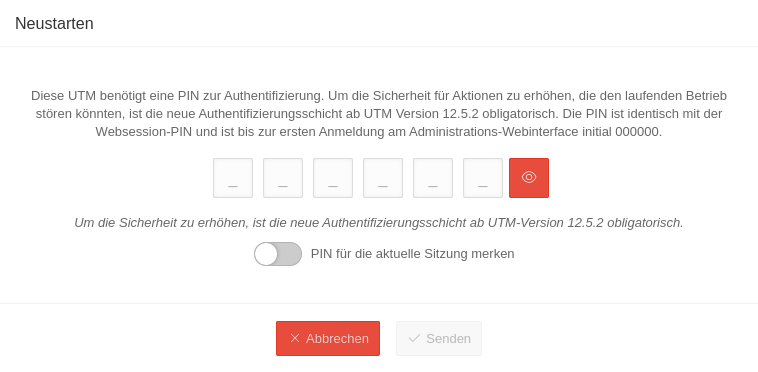

| Neustarten PIN erforderlich | Führt einen Neustart der UTM aus | ||||||||||||||

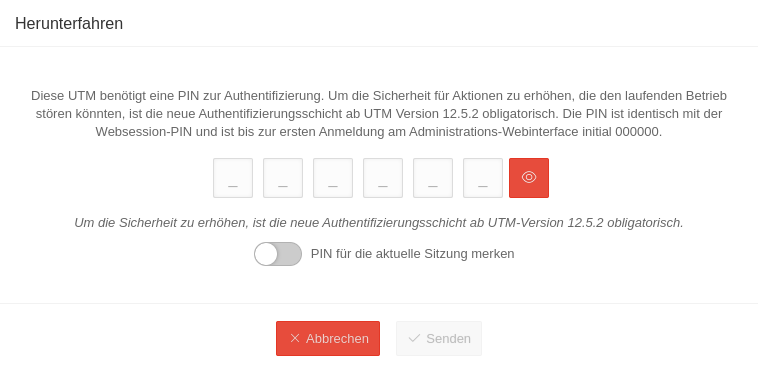

| Herunterfahren PIN erforderlich | Fährt die UTM herunter | ||||||||||||||

| Firmware | |||||||||||||||

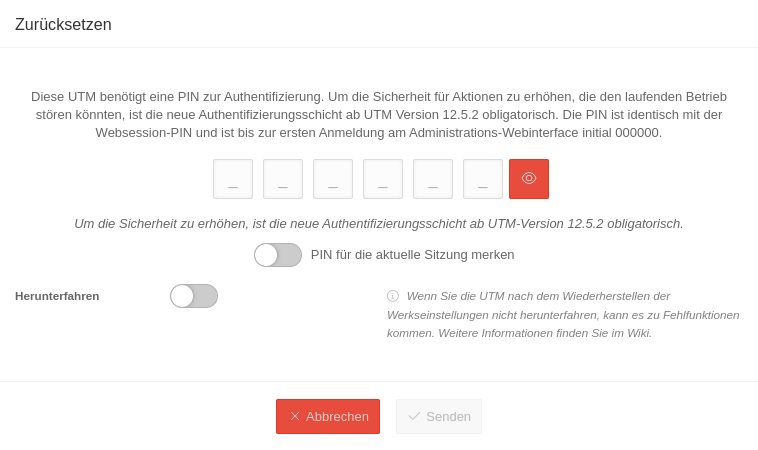

| Werkseinstellungen wiederherstellen PIN erforderlich | Stellt die Werkseinstellungen wieder her | ||||||||||||||

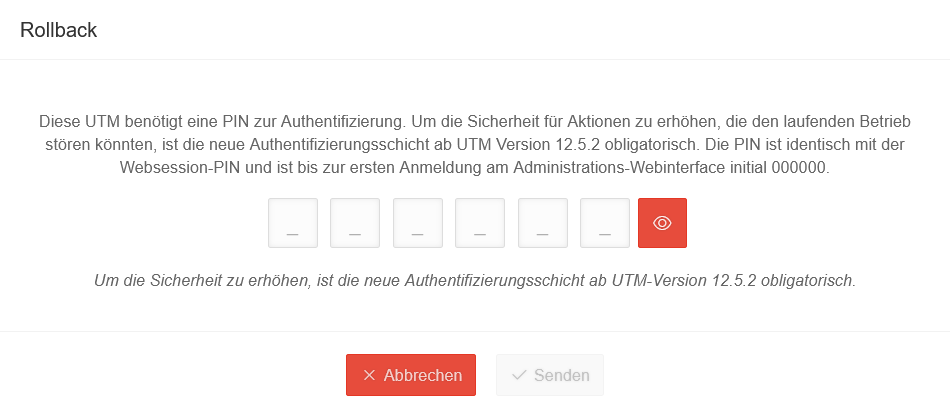

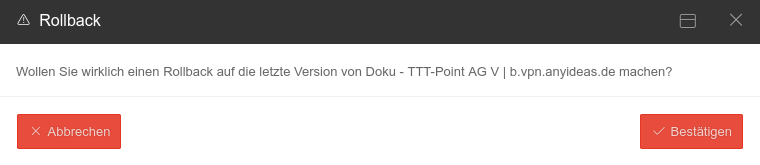

| Rollback zu der Version 12.x.y PIN erforderlich notemptyNeu ab UTM Version 14.1.0 |

Führt ein Rollback auf die zuvor installierte Version aus. Ist USC aktiv, wird die PIN abgefragt. | ||||||||||||||

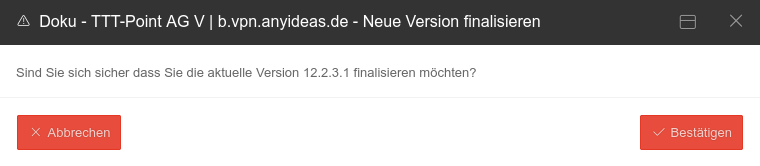

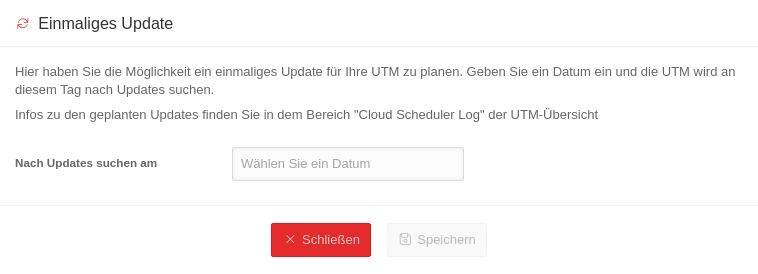

| Einmaliges Update planen | Ein einmaliges Firmware-Update lässt sich planen

Einmalige Updates über die USC lassen sich auf der UTM verbieten im Menü Bereich USC Permissions Eintrag Einmaliges Update Spalte Aktivieren Schaltfläche Nein Regelmäßige Updates lassen sich in den UTM-Profilen konfigurieren. Dieser Wiki-Artikel beschreibt diese Konfiguration. | ||||||||||||||

| PIN für die aktuelle Sitzung merken Verfügbar in Neustarten Herunterfahren Werkseinstellungen wiederherstellen |

In diesem Dialogfenstern ist es möglich die PIN für diese Sitzung zu merken. Wird dies aktiviert , wird die PIN automatisch bei anderen Dialogen eingetragen und der Schieberegler wird nicht mehr angezeigt. Wird die PIN dabei falsch eingetragen, erfolgt keine Speicherung. | ||||||||||||||

Cluster Cluster | |||||||||||||||

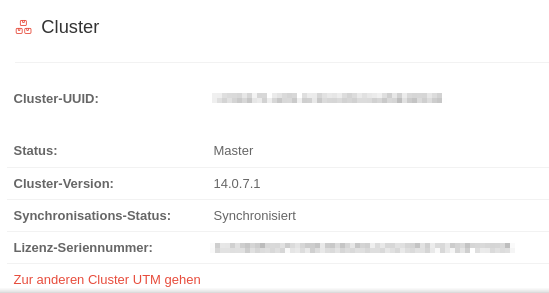

| Angaben zum Cluster: Cluster-UUID, Status, Cluster-Version (Firmware-Version des Cluster-Partners), Synchronisations-Status und Lizenz-Seriennummer Mit Klick auf Zur anderen Cluster UTM gehen gelangt man zum jeweils anderen Cluster-Partner. Damit beide Clustermitglieder einander zugeordnet werden können, müssen auf beiden Geräten spezielle, neue Lizenzen registriert werden. Menü Schaltfläche Dazu müssen im Resellerportal zwei Lizenzen herunter geladen werden. Sollte im Resellerportal keine Lizenz als xynnnnn-SPARE gekennzeichnet sein (zusammengehörige Lizenzen haben am linken Tabellenrand eine identische Farbmarkierung) bitte eine E-Mail an lizenzen@securepoint.de senden mit Kundennamen, Kundennummer und den Seriennummern der Geräte bzw. bei VMs mit der Lizenz ID. |

| ||||||||||||||

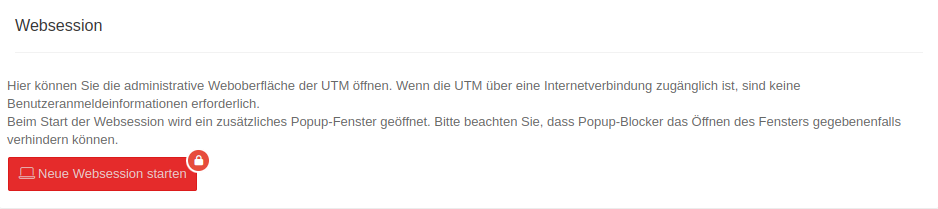

Websession Websession | |||||||||||||||

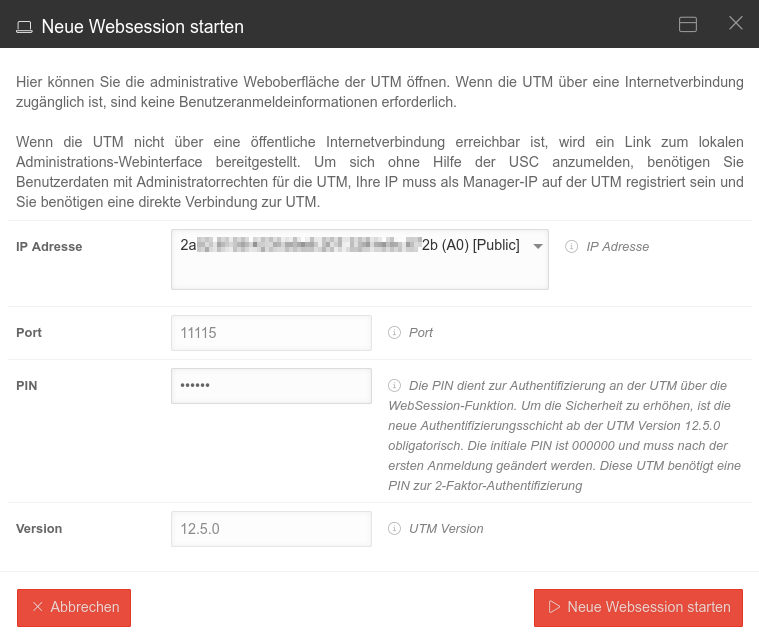

| Neue Websession starten | Öffnet den Dialog , um die administrative Weboberfläche der UTM zu starten |  | |||||||||||||

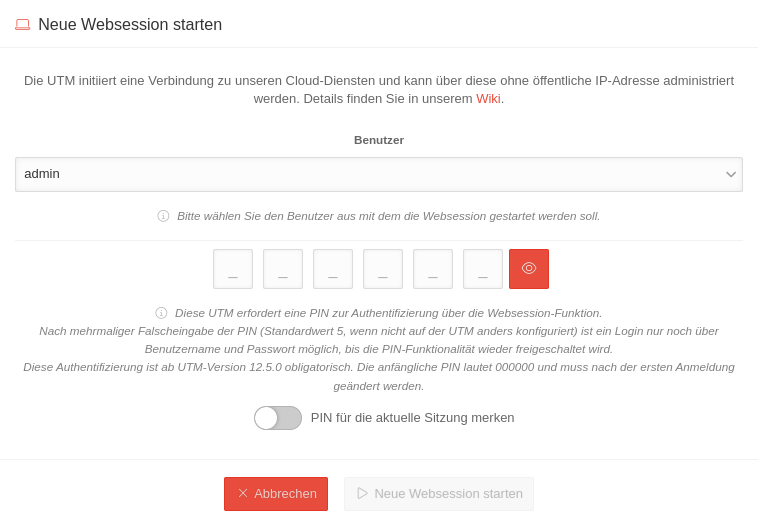

Websession mit PINnotemptyWebsession mit PIN (UTM ab v12.5.1) Die Verbindung wird über die Schnittstelle hergestellt, auf der die Default-Route der UTM eingerichtet ist. | |||||||||||||||

| admin | Gibt es keinen Benutzer mit dem Namen admin, kann hier ein Benutzer mit Adminrechten ausgewählt werden, mit dem die Websession Verbindung gestartet werden soll. |  | |||||||||||||

| _ _ _ _ _ _ | Websession PIN (Konfiguriert auf der UTM im Menü im Abschnitt Unified Security Console Nach Eingabe der PIN kann per ↵ Enter die Websession direkt gestartet werden. | ||||||||||||||

| notemptyNeu ab: 1.27 Zeigt die Websession PIN an | |||||||||||||||

| PIN für die aktuelle Sitzung merken notemptyNeu ab 1.30 | In diesem Dialogfenstern ist es möglich die PIN für diese Sitzung zu merken. Wird dies aktiviert , wird die PIN automatisch bei anderen Dialogen eingetragen und der Schieberegler wird nicht mehr angezeigt. Wird die PIN dabei falsch eingetragen, erfolgt keine Speicherung. | ||||||||||||||

| Die eingegebene PIN ist falsch | Nach 5 (Default-Wert Wert im CLI veränderbar mit der extc-Variable SESSIONAUTH_MAXRETRY extc value set application "spcloudpuppet" variable "SESSIONAUTH_MAXRETRY" value "5" Bei einem Login auf der UTM selbst kann die PIN wieder entsperrt werden. | ||||||||||||||

| Neue Websession starten | Öffnet das Admin-Interface der UTM in einem neuen Tab des verwendeten Browsers | ||||||||||||||

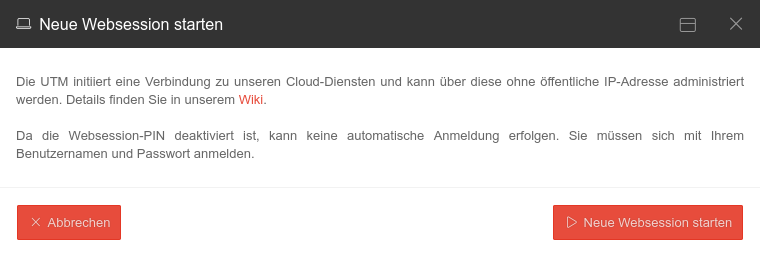

Websession mit LoginmaskenotemptyWebsession mit Loginmaske (UTM ab v12.5.1) | |||||||||||||||

| Die Verbindung wird über die Schnittstelle hergestellt, auf der die Default-Route der UTM eingerichtet ist. |  | ||||||||||||||

| Da die Websession-PIN deaktiviert ist, kann keine automatische Anmeldung erfolgen. Es sind Zugangsdaten (Benutzername und Passwort) erforderlich. | |||||||||||||||

| Neue Websession starten | Öffnet das Admin-Interface der UTM in einem neuen Tab des verwendeten Browsers | ||||||||||||||

Websession mit UTM bis v12.5.0notemptyEin Update auf die aktuellste Version wird empfohlen

| |||||||||||||||

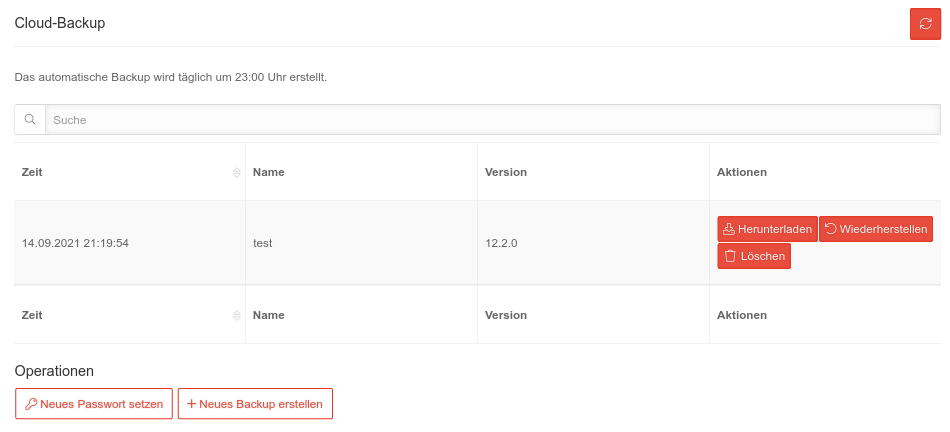

Cloud-Backup Cloud-Backup | |||||||||||||||

Angabe folgender Werte:

|

| ||||||||||||||

| Herunterladen | Lädt das Backup lokal herunter | ||||||||||||||

| Wiederherstellen PIN erforderlich | Stellt die ausgewählte Konfiguration wieder her. In der Konfigurationsverwaltung im Admin-Interface der UTM kann diese anschließend als aktive bzw. als Start-Konfiguration gesetzt werden. | ||||||||||||||

| Löschen | Löscht das Konfigurations-Backup | ||||||||||||||

| Operationen | |||||||||||||||

| Öffnet einen Dialog zum Erstellen eines neuen Passwortes | |||||||||||||||

| Erstellt ein Konfigurationsbackup | |||||||||||||||

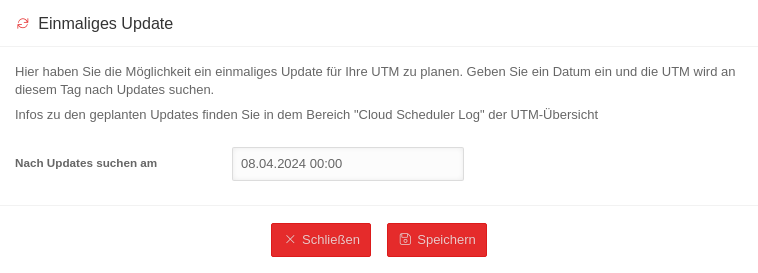

Protokolle Protokolle | |||||||||||||||

| Protokolliert die Logs der Kommunikation zwischen der UTM und der Unified Security Infrastruktur

Diese werden unterteilt in Operationen Log, Profile & VPN Log und Cloud Scheduler Log | |||||||||||||||

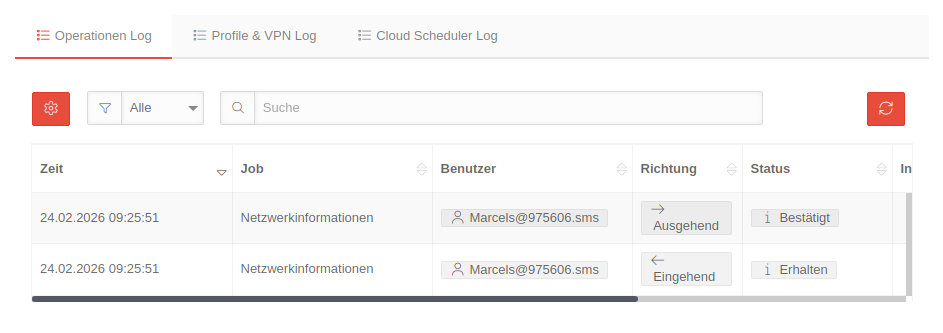

Operationen LogOperationen Log notemptyNeu ab: 2.14 | |||||||||||||||

| Der Status der Operationen zwischen der UTM und der USC | |||||||||||||||

| Zeit | Zeigt das Datum und die Uhrzeit an, beidem der Job ausgeführt wird |  | |||||||||||||

| Job | Zeigt den Job an, welcher ausgeführt wird Der angezeigte Job wird detaillierter beschrieben | ||||||||||||||

| Richtung | Zeigt die Richtung der Kommunikation an

| ||||||||||||||

| Status | Zeigt den Status des ausgeführten Jobs an

| ||||||||||||||

| Info | Zeigt weitere Informationen zum übermittelten Job an. Sollte ein Fehler aufgetreten sein, wird hier die Art des Fehlers beschrieben. | ||||||||||||||

| Aktionen | Hier angezeigte Aktionen können ausgeführt werden | ||||||||||||||

Profile & VPN LogProfile & VPN Log notemptyNeu ab: 2.14 | |||||||||||||||

| Der Status der übermittelten UTM-Profile sowie deren VPNs | |||||||||||||||

| Zeit | Zeigt das Datum und die Uhrzeit an, beidem der Job ausgeführt wird |  | |||||||||||||

| Job | Zeigt den Job an, welcher ausgeführt wird Der angezeigte Job wird detaillierter beschrieben | ||||||||||||||

| Richtung | Zeigt die Richtung der Kommunikation an

| ||||||||||||||

| Status | Zeigt den Status des ausgeführten Jobs an

| ||||||||||||||

| Info | Zeigt weitere Informationen zum übermittelten Job an. Sollte ein Fehler aufgetreten sein, wird hier die Art des Fehlers beschrieben. | ||||||||||||||

| Aktionen | Hier angezeigte Aktionen können ausgeführt werden | ||||||||||||||

Cloud Scheduler LogCloud Scheduler Log | |||||||||||||||

| Der Status der automatisch heruntergeladenen Updates der UTM | |||||||||||||||

| Ausführzeit | Zeigt das Datum und die Uhrzeit an, indem das Profil ausgeführt wurde |  | |||||||||||||

| Profil | Zeigt das Profil an | ||||||||||||||

| Typ | Zeigt den Typ des Profiles an | ||||||||||||||

| Status | Zeigt den Status des ausgeführten Jobs an

| ||||||||||||||

| Aktionen | Hier angezeigte Aktionen können ausgeführt werden | ||||||||||||||

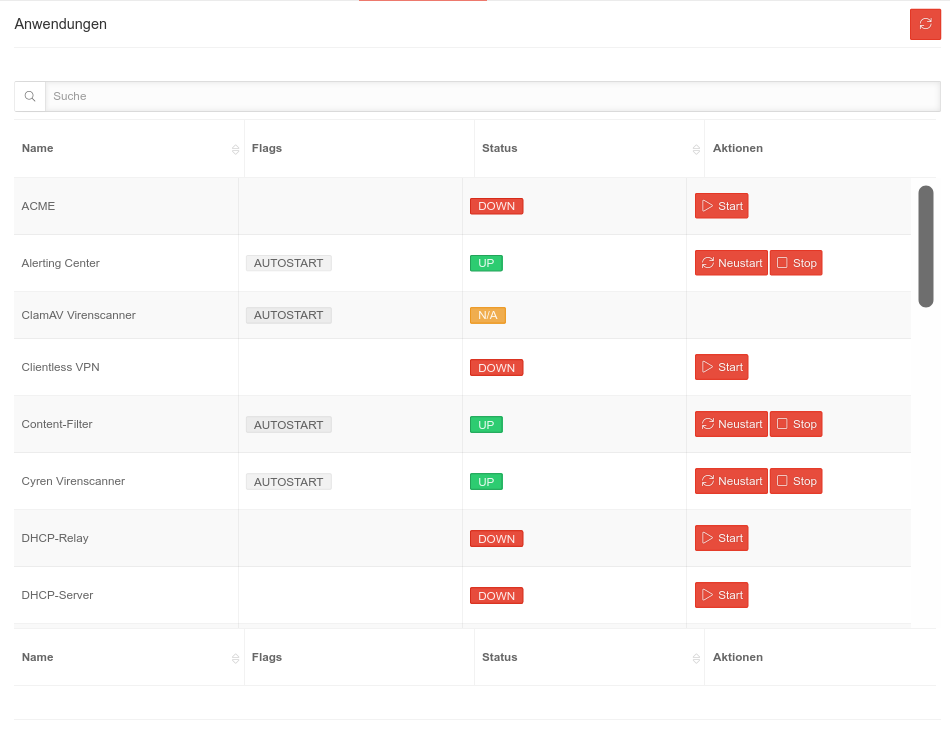

Anwendungen Anwendungen | |||||||||||||||

| Zeigt den Status der Anwendungen auf der UTM mit möglichen Aktionen. Die Tabelle lässt sich mit Klick auf die jeweilige Spalte nach Anwendungsname oder Status sortieren. | |||||||||||||||

| Status DOWN | Die Anwendung ist nicht aktiv |  | |||||||||||||

| Status UP | Die Anwendung ist aktiv | ||||||||||||||

| Status N/A | Die Anwendung ist auf dieser UTM nicht verfügbar | ||||||||||||||

| Start | Startet die Anwendung | ||||||||||||||

| Neustart | Stoppt die Anwendung und führt einen Neustart durch | ||||||||||||||

| Stop | Stoppt die Anwendung | ||||||||||||||

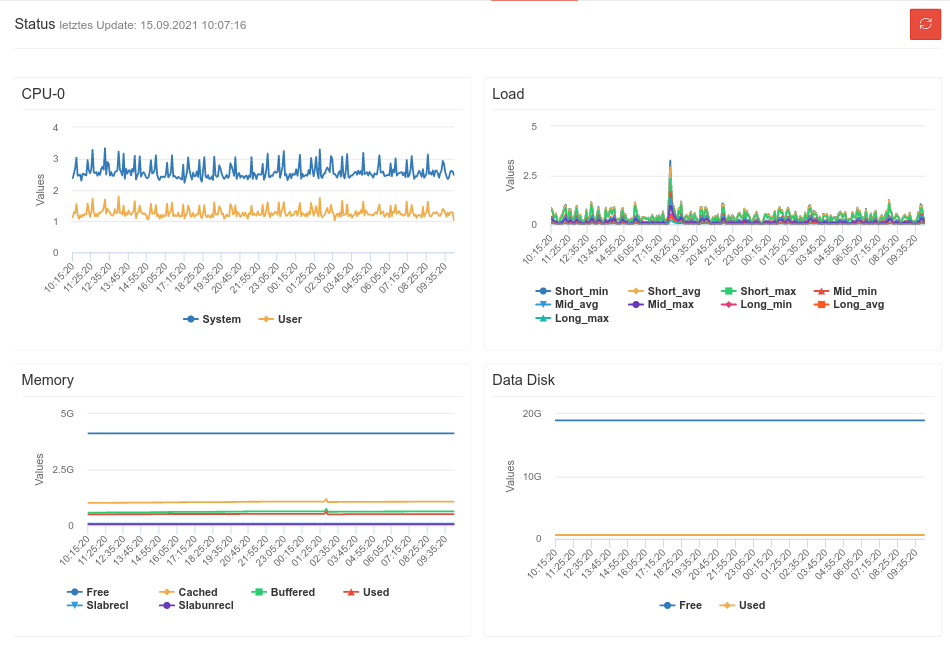

Status Status | |||||||||||||||

Zeigt Auslastung und Verbrauch im zeitlichen Verlauf für

|

| ||||||||||||||

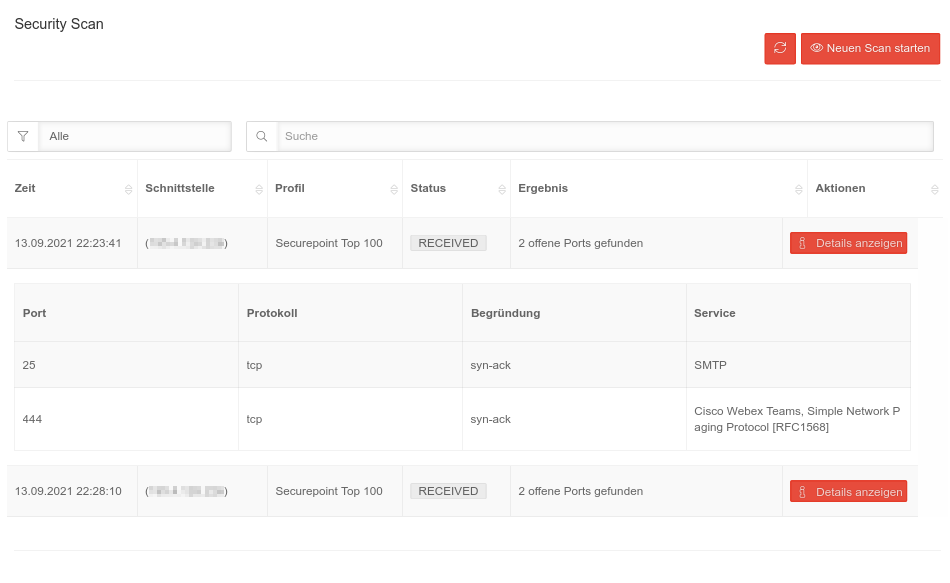

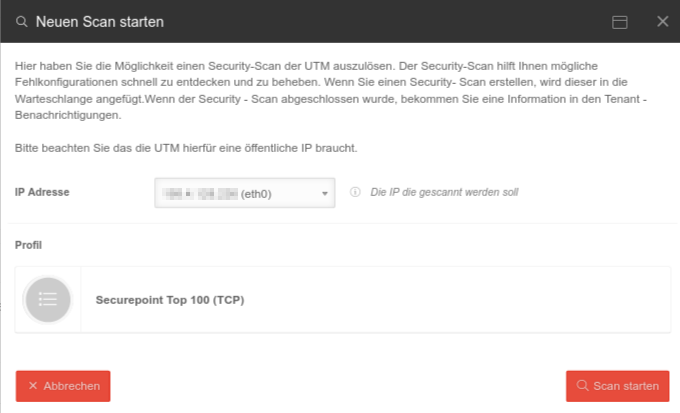

Security Scan Security Scan | |||||||||||||||

| Neuen Scan starten | Startet den Dialog zum Port-Scan |   | |||||||||||||

| IP-Adresse | 192.0.2.192 Öffentliche IP-Adresse, die gescannt werden soll. Werden mehrere Schnittstellen mit öffentlichen IP-Adressen identifiziert, die von Außen erreichbar sind, kann für jede Schnittstelle ein separates Ergebnis angezeigt werden. | ||||||||||||||

| Profil Securepoint TOP 100 (TCP) |

Ein Klick auf den Profileintrag zeigt die Liste der Ports, die gescannt werden mit Anwendungen und Diensten, die diesen Port für gewöhnlich verwenden. | ||||||||||||||

| Details anzeigen | Zeigt offene Ports an sowie Anwendungen und Dienste, die diese für gewöhnlich nutzen. | ||||||||||||||

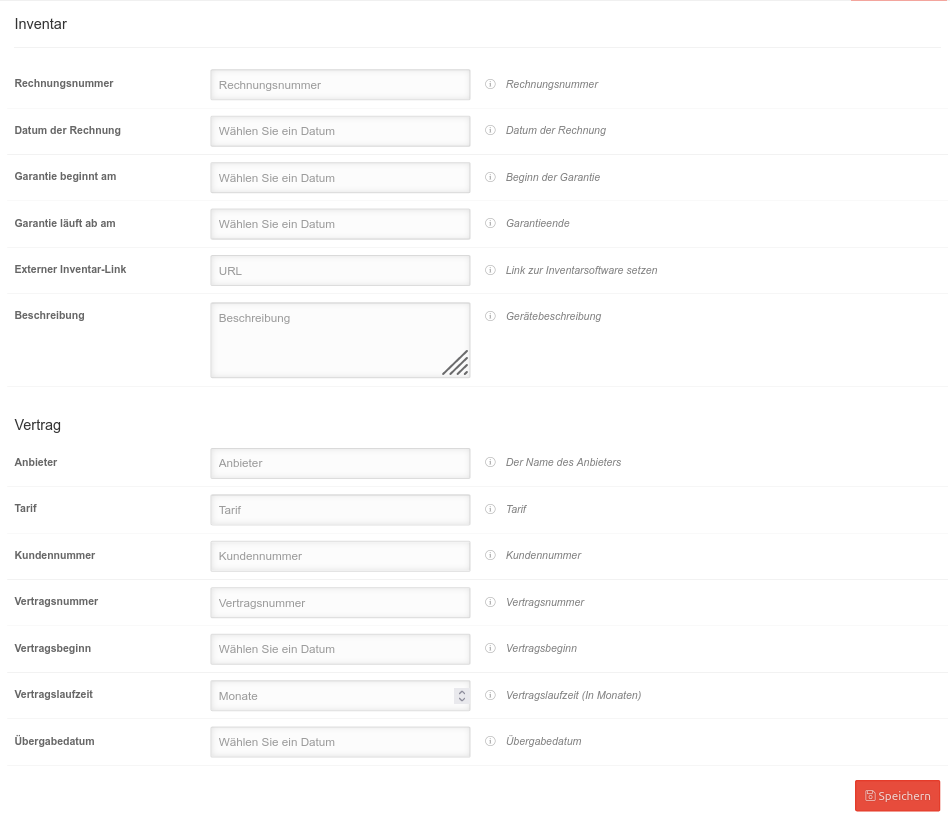

Inventar Inventar | |||||||||||||||

Hier lassen sich Angaben zum Gerät und (für Geräte mit SIM-Karte) zum Vertrag speichern:

|

| ||||||||||||||

Fehlermeldung / Troubleshooting

| Fehler | Lösung |

|---|---|

| UTM wird nicht in der USC angezeigt |

|