Lauritzl verschob die Seite UTM/VPN/IPSec-S2S nach UTM/VPN/IPSec-S2S v12.2 Markierung: Neue Weiterleitung |

K Weiterleitung auf UTM/VPN/IPSec-S2S v12.2 entfernt Markierung: Weiterleitung entfernt |

||

| Zeile 1: | Zeile 1: | ||

# | {{Set_lang}} | ||

{{#vardefine:headerIcon|spicon-utm}} | |||

{{:UTM/VPN/IPSec-S2S.lang}} | |||

</div>{{DISPLAYTITLE:IPSec Site-to-Site}}{{TOC2}}{{Select_lang}} | |||

{{Header|12.2| | |||

* {{#var:neu--DPD}} | |||

|[[UTM/VPN/IPSec-S2S_v12.2 | 12.2]] | |||

[[UTM/VPN/IPSec-S2S_v11.7 | 11.7]] | |||

[[UTM/VPN/IPSec-S2S_v11.6 | 11.6.12]] | |||

}} | |||

---- | |||

=== {{#var:Einleitung}} === | |||

<div class="Einrücken">{{#var:Einleitung--desc}}</div> | |||

---- | |||

=== {{#var:Konfiguration einer IPSec Site-to-Site Verbindung}} === | |||

<div class="Einrücken">{{#var:Konfiguration einer IPSec Site-to-Site Verbindung--desc}}</div> | |||

==== {{#var:Einrichtungsassistent}} ==== | |||

{| class="sptable2 pd5 zh1 Einrücken" | |||

|- | |||

| class="Leerzeile" colspan="3" |<br> | |||

===== {{#var:Schritt 1 - Verbindungstyp}} ===== | |||

|- | |||

! {{#var:Beschriftung}} !! {{#var:Wert}} !! {{#var:Beschreibung}} | |||

| class="bild width-m" rowspan="3" | {{Bild| {{#var:Schritt 1 - Verbindungstyp--Bild}} | {{#var:Schritt 1 - Verbindungstyp--cap}} }} | |||

|- | |||

| {{ic| Site to Site}} || colspan="2"| {{#var:Site2Site--desc}} | |||

|- class="Leerzeile" | |||

| | |||

|- | |||

| class="Leerzeile" colspan="3" |<br> | |||

===== {{#var:Schritt 2 - Allgemein}} ===== | |||

|- | |||

| {{b| {{#var:Name}}: }} || {{ic| IPSec S2S}} || {{#var:Name--desc}} || class="bild width-m" rowspan="5" | {{Bild| {{#var:Schritt 2 - Allgemein--Bild}} | {{#var:Schritt 2 - Allgemein--cap}} }} | |||

|- | |||

| {{b| {{#var:Authentifizierungsmethode}}:}} || {{Button| PSK | blau}} || {{#var:Authentifizierungsmethode--desc}} | |||

|- | |||

| <small>{{#var:Bei Authentifizierungsmethode}} {{Button| PSK}}</small><br>{{b| {{#var:Pre-Shared Key}}:}} || {{ic| 12345}} || {{#var:Pre-Shared Key--desc}} | |||

|- | |||

| <small>{{#var:Bei Authentifizierungsmethode}} {{Button| X.509 {{#var:Zertifikat}}}}</small><br>{{b| X.509 Zertifikat: }} || style="min-width: 155px;" | {{Button| {{#var:Zertifikat--val}}|dr}} || {{#var:Zertifikat--desc}} | |||

|- | |||

| {{b|{{#var:IKE Version}} }} || {{Button|IKE v1}}{{Button|IKE v2|blau}} || {{#var:IKE Version--desc}}<br> | |||

{{#var:IKE-Multichannel}}{{info|{{#var:IKE-Multichannel--info}} }}<br> | |||

<small>{{#var:Bei Authentifizierungsmethode}} {{Button| RSA }}</small><br>{{#var:RSA--desc}} | |||

|- | |||

| class="Leerzeile" colspan="3" |<br> | |||

|- | |||

| class="Leerzeile" colspan="3" |<br> | |||

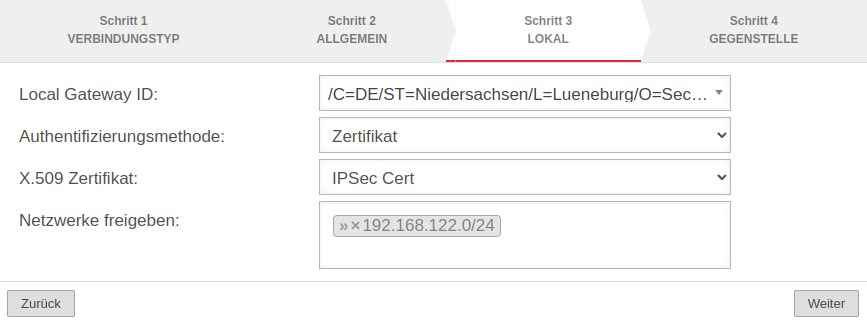

===== {{#var:Schritt 3 - Lokal}} ===== | |||

|- | |||

| {{b|{{#var: Local Gateway ID}} }} || {{ic|LAN1|dr}} || {{#var:Local Gateway ID--desc}} | |||

<li class="list--element__alert list--element__hint">{{#var:Gateway-ID--Hinweis}}</li> | |||

| class="bild width-m" rowspan="3" | {{Bild| {{#var:Schritt 3 - Lokal--Bild}} | {{#var:Schritt 3 - Lokal--cap}} }} | |||

|- | |||

| <small>{{#var:Bei Authentifizierungsmethode}} {{Button|RSA}}</small><br>{{b|{{#var:Privater RSA-Schlüssel}}: }} || {{Button|RSA-Site2Site|dr}} || {{#var:Privater RSA-Schlüssel--desc}} | |||

|- | |||

| {{b| {{#var:Netzwerke freigeben}}: }} || {{ic| {{cb|192.168.122.0/24}} |cb}} || {{#var:Netzwerke freigeben--desc}} | |||

|- | |||

| class="Leerzeile" colspan="3" |<br> | |||

===== {{#var:Schritt 4 - Gegenstelle}} ===== | |||

|- | |||

| {{b| {{#var:Remote Gateway}}:}} || {{ic| 192.0.2.192}} || {{#var:Remote Gateway--desc}} || class="bild width-m" rowspan="4" | {{Bild| {{#var:Schritt 4 - Gegenstelle--Bild}} | {{#var:Schritt 4 - Gegenstelle--cap}} }} | |||

|- | |||

| {{b| {{#var:Remote Gateway ID}}:}} || {{ic| 192.0.2.192}} || {{#var:Remote Gateway ID--desc}} | |||

|- | |||

| <small>{{#var:Bei Authentifizierungsmethode}} {{Button|RSA}}</small><br>{{b|{{#var:Öffentlicher RSA-Schlüssel}}: }} || {{Button|RSA-Site2Site|dro}} || {{#var:Öffentlicher RSA-Schlüssel--desc}} | |||

|- | |||

| {{b| {{#var:Netzwerke freigeben}}:}} || {{ic| {{cb|192.168.192.0/24}}|cb}} || {{#var:Netzwerke freigeben--desc}} | |||

|- | |||

| class="Leerzeile" colspan="3" | {{#var:Beenden}} | |||

|- class="Leerzeile" | |||

| colspan="3" | <li class="list--element__alert list--element__hint">{{#var:Phase2 bearbeiten--desc}}</li> | |||

{{:UTM/VPN/IPSec-Phase1-2}} | |||

|- | |||

| {{b|{{#var: Subnetzkombinationen gruppieren}} }} <br> {{ButtonAn|{{#var:ein}} }} | |||

| colspan="2" | {{#var:Subnetzkombinationen gruppieren--desc}} | |||

| class="Bild" rowspan="2" | {{Bild | {{#var:Phase2 bearbeiten--Bild}}|{{#var:Phase2 bearbeiten--cap}} }} | |||

|- class="Leerzeile" | |||

| | |||

|- | |||

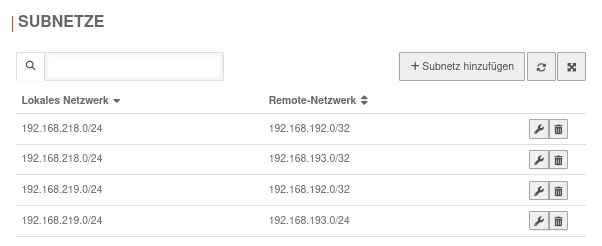

| '''{{#var:Subnetze alle}}''' | |||

| colspan="2" | <li class="list--element__alert list--element__hint">{{#var:Subnetze alle--desc}}</li> | |||

{{Einblenden|{{#var:Beispiel mit root-Login}}|{{#var:hide}}|dezent}} | |||

{{#var:Beispiel mit root-Login--desc}}<br> | |||

{{#var:Mit Subnetzkombinationen}} | |||

<code>root@firewall:~# swanctl --list-conns | |||

IPSec$20S2S: IKEv2, reauthentication every 3060s, no rekeying, dpd delay 10s | |||

local: %any | |||

remote: 192.0.2.192 | |||

local pre-shared key authentication: | |||

id: 192.168.175.218 | |||

remote pre-shared key authentication: | |||

id: 192.0.2.192 | |||

IPSec$20S2S: TUNNEL, rekeying every 28260s, dpd action is restart | |||

local: 192.168.218.0/24 192.168.219.0/24 | |||

remote: 192.168.192.0/24 192.168.193.0/24 | |||

</code> | |||

<br> | |||

{{#var:Ohne Subnetzkombinationen}}<br> | |||

<code> root@firewall:~# swanctl --list-conns | |||

IPSec$20S2S: IKEv2, reauthentication every 3060s, no rekeying, dpd delay 10s | |||

local: %any | |||

remote: 192.0.2.192 | |||

local pre-shared key authentication: | |||

id: 192.168.175.218 | |||

remote pre-shared key authentication: | |||

id: 192.0.2.192 | |||

IPSec$20S2S_4: TUNNEL, rekeying every 28260s, dpd action is restart | |||

local: 192.168.218.0/24 | |||

remote: 192.168.192.0/24 | |||

IPSec$20S2S_5: TUNNEL, rekeying every 28260s, dpd action is restart | |||

local: 192.168.218.0/24 | |||

remote: 192.168.193.0/24 | |||

IPSec$20S2S_6: TUNNEL, rekeying every 28260s, dpd action is restart | |||

local: 192.168.219.0/24 | |||

remote: 192.168.192.0/24 | |||

IPSec$20S2S_7: TUNNEL, rekeying every 28260s, dpd action is restart | |||

local: 192.168.219.0/24 | |||

remote: 192.168.193.0/24 | |||

</code> | |||

</div></span> | |||

| class="Bild" rowspan="2" | {{Bild | {{#var:Subnetze alle--Bild}}|{{#var:Subnetze alle--cap}} }} | |||

|- class="Leerzeile" | |||

| | |||

|- | |||

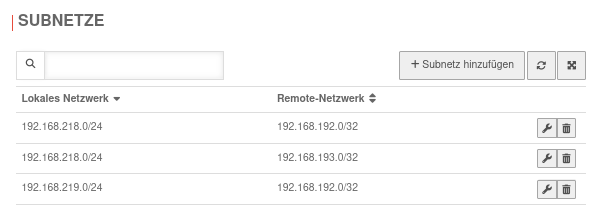

| '''{{#var:Subnetz teilweise}}''' | |||

| colspan="2" | {{#var:Subnetz teilweise--desc}}<br>{{Hinweis| ! {{#var:IKE-Multichannel--Netzwerkhinweis}} }} | |||

{{Hinweis| ! {{#var:IKE-Multichannel--Portfilter--Hinweis}} | gr}} | |||

{{Einblenden|{{#var:Beispiel mit root-Login}}|{{#var:hide}}|dezent}} | |||

{{#var:Beispiel mit root-Login--desc}}<br> | |||

{{#var:Mit Subnetzkombinationen}} | |||

<code>root@firewall:~# swanctl --list-conns | |||

IPSec$20S2S: IKEv2, reauthentication every 3060s, no rekeying, dpd delay 10s | |||

local: %any | |||

remote: 192.0.2.192 | |||

local pre-shared key authentication: | |||

id: 192.168.175.218 | |||

remote pre-shared key authentication: | |||

id: 192.0.2.192 | |||

IPSec$20S2S: TUNNEL, rekeying every 28260s, dpd action is restart | |||

local: 192.168.218.0/24 192.168.219.0/24 | |||

remote: 192.168.192.0/24 192.168.193.0/24 | |||

</code> | |||

<br> | |||

{{#var:Ohne Subnetzkombinationen}}<br> | |||

<code>root@firewall:~# swanctl --list-conns | |||

IPSec$20S2S: IKEv2, reauthentication every 3060s, no rekeying, dpd delay 10s | |||

local: %any | |||

remote: 192.0.2.192 | |||

local pre-shared key authentication: | |||

id: 192.168.175.218 | |||

remote pre-shared key authentication: | |||

id: 192.0.2.192 | |||

IPSec$20S2S_4: TUNNEL, rekeying every 28260s, dpd action is restart | |||

local: 192.168.218.0/24 | |||

remote: 192.168.192.0/24 | |||

IPSec$20S2S_5: TUNNEL, rekeying every 28260s, dpd action is restart | |||

local: 192.168.218.0/24 | |||

remote: 192.168.193.0/24 | |||

IPSec$20S2S_6: TUNNEL, rekeying every 28260s, dpd action is restart | |||

local: 192.168.219.0/24 | |||

remote: 192.168.192.0/24 | |||

</code> | |||

</div></span> | |||

| class="Bild" rowspan="2" | {{Bild | {{#var:Subnetz teilweise--Bild}}|{{#var:Subnetz teilweise--cap}} }} | |||

|- class="Leerzeile" | |||

| | |||

|- | |||

| class="Leerzeile" colspan="3" | | |||

---- | |||

=== {{#var:Regelwerk}} === | |||

{{#var:Regelwerk--desc}} | |||

|- | |||

| class="Leerzeile einrücken" colspan="3" | <p><small>{{#var:Implizite Regeln--desc}} </small></p> | |||

| class="bild width-m" | {{Einblenden2 | {{#var:Implizite Regeln--cap}} | {{#var:hide}} | dezent| true | {{Bild| {{#var:Implizite Regeln--Bild}} | {{#var:Implizite Regeln}} }} }} | |||

|- | |||

| class="Leerzeile" colspan="3" | {{Hinweis|!! § {{#var:Freigabe-Hinweis}} }} | |||

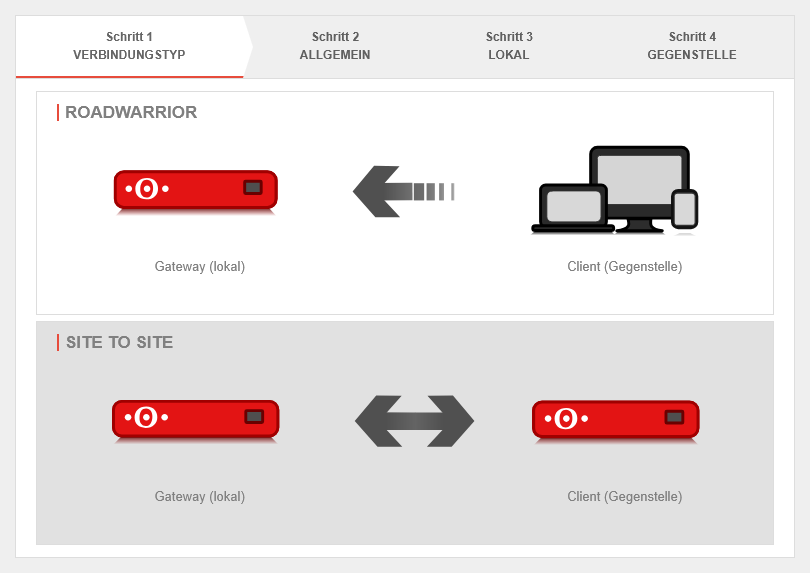

==== {{#var:Netzwerkobjekt anlegen}} ==== | |||

{{#var:Netzwerkobjekt anlegen--Menü}}<br> | |||

<li class="list--element__alert list--element__warning">{{#var:Netzwerkobjekt anlegen--multi}}</li> | |||

|- | |||

| {{b| {{#var:Name}}:}} || {{ic| IPSec-S2S }} || {{#var:Name-IPSec--desc}} || class="bild width-m" rowspan="5" | {{Bild| {{#var:Netzwerkobjekt anlegen--Bild}} | {{#var:Netzwerkobjekt anlegen--cap}} }} | |||

|- | |||

| {{b| {{#var:Typ}}: }} || {{ic| {{#var:VPN-Netzwerk}} |dr}} || {{#var:VPN-Netzwerk--desc}} | |||

|- | |||

| {{b| {{#var:Adresse}}: }} || {{ic| 192.168.192.0/24 }} || {{#var:Adresse--desc}} | |||

|- | |||

| {{b| {{#var:Zone}}: }} || {{Button| vpn-ipsec |dr}} || {{#var:Zone--desc}} | |||

|- | |||

| {{b| {{#var:Gruppe}}: }} || {{ic| | cb}} || {{#var:Gruppe--desc}} | |||

|- | |||

| class="Leerzeile" colspan="3" | | |||

|- | |||

| class="Leerzeile" colspan="2" | <br> | |||

==== {{#var:Portfilter Regeln}} ==== | |||

|- class="Leerzeile" | |||

| colspan="2" | {{#var:Portfilter Regeln--desc}} | |||

<li class="list--element__alert list--element__warning">{{#var:Portfilter Regeln--multi--desc}}</li> | |||

| colspan="2" rowspan="2" class="bild" style="min-width: 69%;" | <br>{{bild| {{#var:Portfilter Regeln--Bild}} | {{#var:Portfilter Regeln--cap}} }} | |||

|- class="Leerzeile" | |||

| | |||

|- class="Leerzeile" | |||

| '''{{#var:Erste Regel}}''' | |||

|- | |||

| {{Kasten| {{#var:Quelle}} }} || {{ic| internal-network }} || {{#var:Quelle--desc}} | |||

|- | |||

| {{Kasten| {{#var:Ziel}} }} || {{ic| {{#var:IPSc-Netzwerk}} }} || {{#var:Ziel}} | |||

|- | |||

| {{Kasten| {{#var:Dienst}} }} || {{ic| {{#var:Dienst--val}} }} || {{#var:Dienst--desc}} | |||

|- | |||

| {{Kasten| NAT }}<br>{{Kasten|{{#var:Typ}} }} || {{Button|Hidenat Exclude|dr}} || | |||

|- | |||

| {{Kasten| {{#var:Netzwerkobjekt}} }} || {{Button|external-interface|dr}} || | |||

|- class="Leerzeile" | |||

| <br>'''{{#var:Zweite Regel}}''' | |||

|- | |||

| {{Kasten| {{#var:Quelle}} }} || {{ic| {{#var:IPSc-Netzwerk}} }} || {{#var:Quelle--desc}} | |||

|- | |||

| {{Kasten| {{#var:Ziel}} }} || {{ic| internal-network }} || {{#var:Ziel}} | |||

|- | |||

| {{Kasten| {{#var:Dienst}} }} || {{ic| {{#var:Dienst--val}} }} || {{#var:Dienst--desc}} | |||

|- | |||

| {{Kasten| NAT }} || || {{#var:Kein NAT}} | |||

|} | |||

=== {{#var:Konfiguration des zweiten Gateways}} === | |||

{{Hinweis| ! {{#var:Gleiche IKE-Verision--Hinweis}} }} | |||

==== {{#var:Verwendung einer Securepoint UTM}} ==== | |||

{{#var:Gegenstelle Hinweise}} | |||

===== {{#var:Gegenstelle Schritt2}} ===== | |||

{{#var:Gegenstelle Schritt2--desc}} | |||

===== {{#var:Gegenstelle Schritt3}} ===== | |||

{{#var:Gegenstelle Schritt3--desc}} | |||

===== {{#var:Gegenstelle Schritt4}} ===== | |||

{{#var:Gegenstelle Schritt4--desc}} | |||

===== {{#var:Gegenstelle Netzwerkobjekt}} ===== | |||

{{#var:Gegenstelle Netzwerkobjekt--desc}} | |||

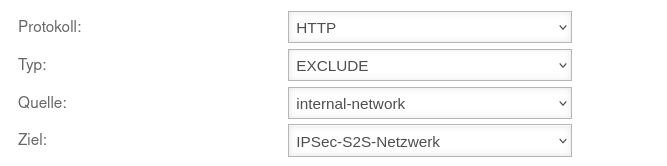

=== {{#var:Hinweise}} === | |||

{{pt3| {{#var:Der transparente HTTP-Proxy--Bild}} | {{#var:Der transparente HTTP-Proxy--cap}} }} | |||

==== {{#var:Der transparente HTTP-Proxy}} ==== | |||

{{#var:Der transparente HTTP-Proxy--desc}} | |||

<br clear=all> | |||

=== {{#var:Troubeshooting}} === | |||

{{#var:Troubeshooting--desc}} | |||

Version vom 22. Juli 2022, 19:59 Uhr

Letzte Anpassung zur Version: 12.2

Einleitung

Eine Site-to-Site-Verbindung verbindet zwei Netzwerke miteinander.

Beispielsweise das lokale Netzwerk einer Hauptstelle mit dem lokalen Netzwerk einer Filiale / Zweigstelle.

Für das Verbinden der beiden Gegenstellen lassen sich öffentliche IP-Adressen, sowie dynamische DNS Einträge, verwenden.

Konfiguration einer IPSec Site-to-Site Verbindung

Einrichtungsassistent

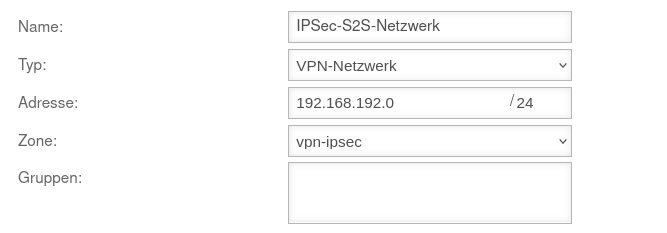

Schritt 1 - Verbindungstyp | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Beschriftung | Wert | Beschreibung |  | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Site to Site | Für die Konfiguration einer Site to Site Verbindung wird eben diese ausgewählt.

| |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

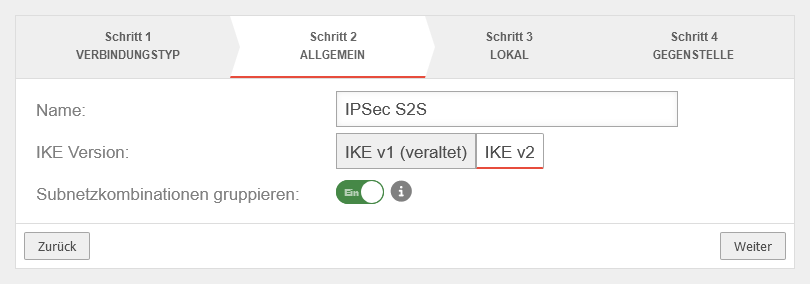

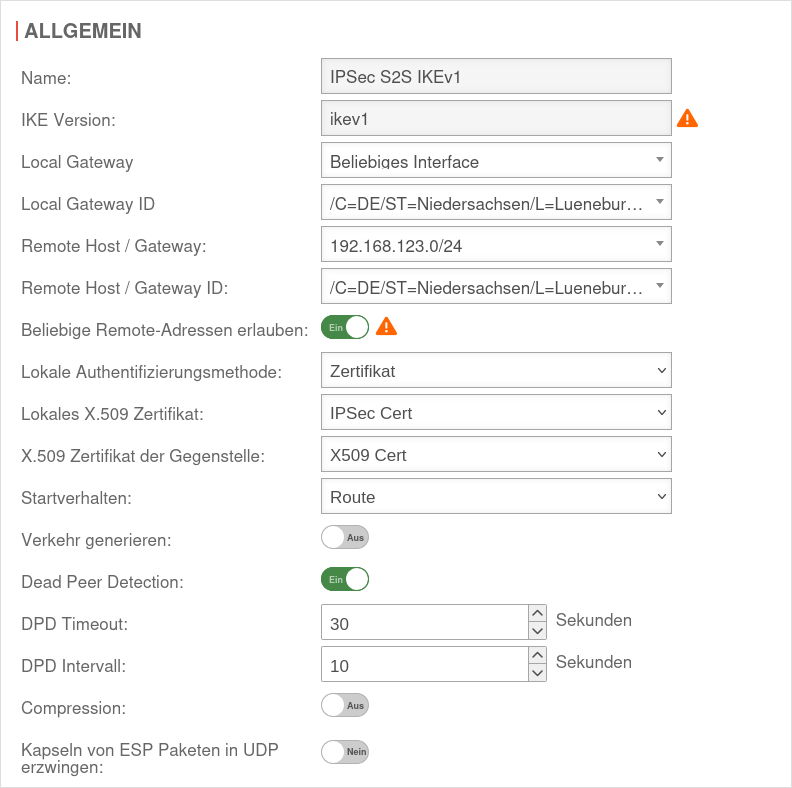

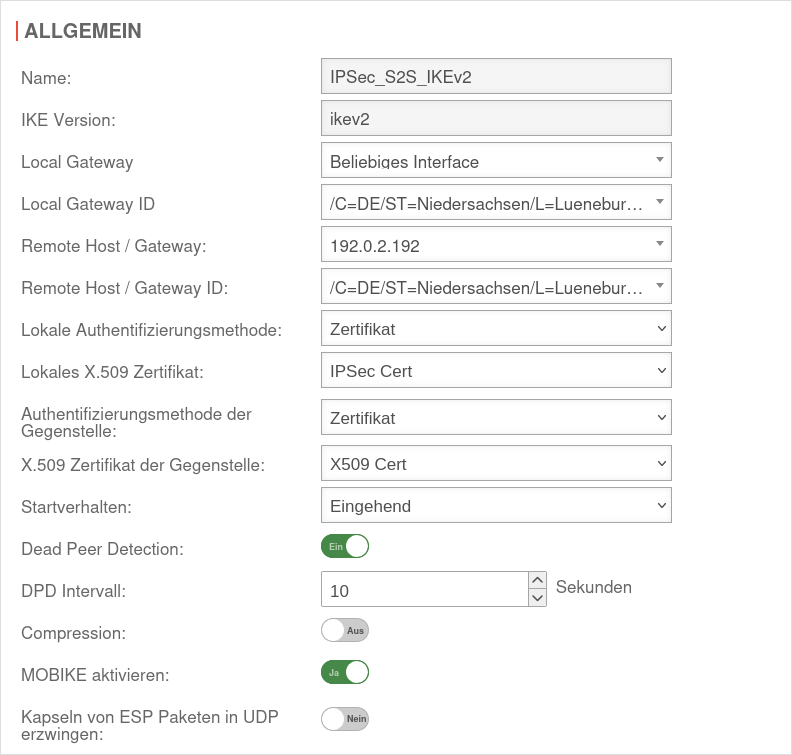

Schritt 2 - Allgemein | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Authentifizierungsmethode: | Ein Pre-Shared Key wird verwendet | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| X.509 Zertifikat: |

Auswahl eines Zertifikates | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Auswahl der IKE Version. Ohne diese Option wird für jede Subnetzkombination eine eigene SA ausgehandelt. Dies hat besonders bei vielen SAs deutliche Nachteile und führt durch das Design des IPSec-Protokolls zu Limitierungen und zu Einbußen in der Stabilität der Verbindungen. Diese Option kann auch nachträglich bei der Bearbeitung der Konfiguration der Phase 2 mit dem Eintrag Subnetzkombinationen gruppieren konfiguriert werden. | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Schritt 3 - Lokal | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| LAN1 | Beliebige Zeichenfolge. Die Gateway ID fließt in die Authentifizierung mit ein. Dies kann eine IP-Adresse, ein Hostname oder eine Schnittstelle sein. Auf der Gegenstelle muss dieser Wert exakt genau so konfiguriert werden. |

| ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Privater RSA-Schlüssel:: |

Privater RSA-Schlüssel zur Identifizierung | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Netzwerke freigeben: | »192.168.122.0/24 | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

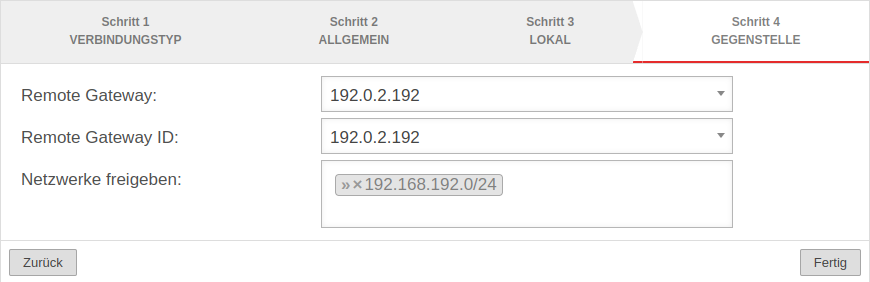

Schritt 4 - Gegenstelle | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Öffentlicher RSA-Schlüssel:: |

RSA-Schlüssel, der öffentliche Teil mit dem sich die Gegenstelle authentifizieren muss. | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Netzwerke freigeben: | »192.168.192.0/24 | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Beenden des Einrichtungsassistenten mit | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

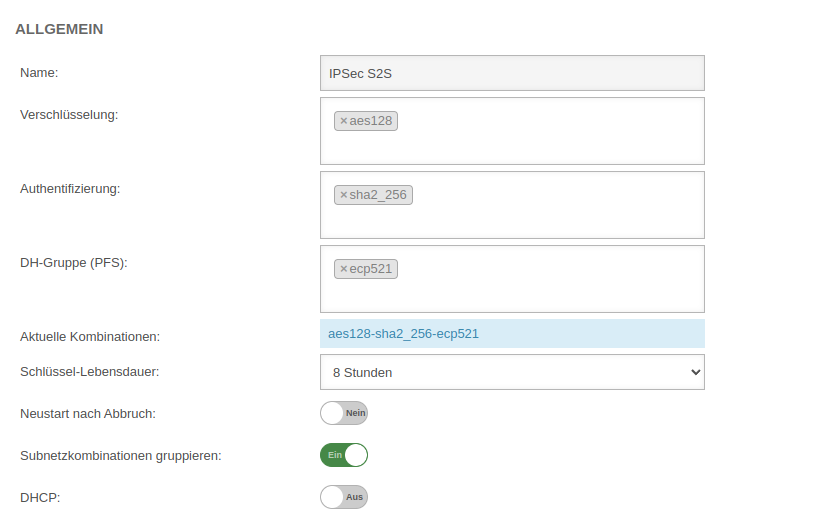

Dazu wird in Phase 2 die Option Subnetzkombinationen gruppieren aktiviert. |

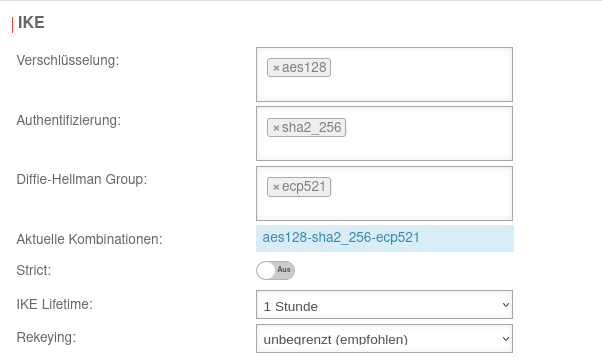

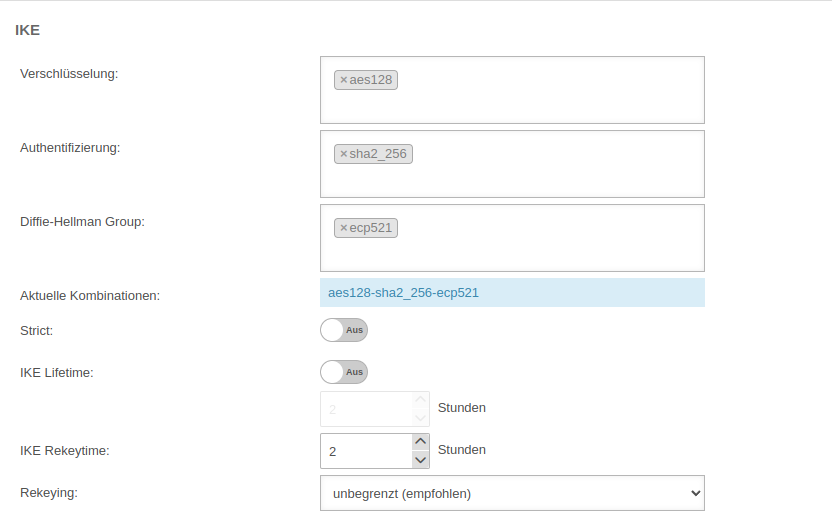

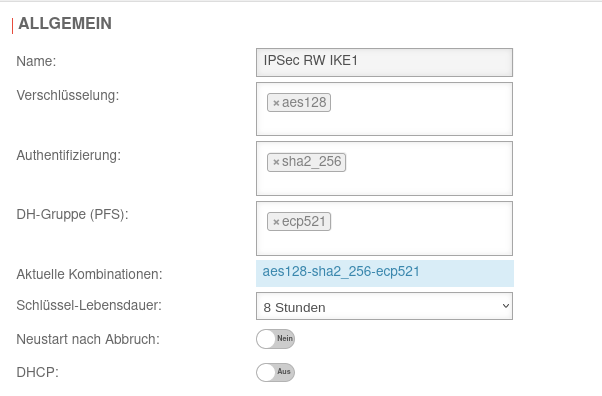

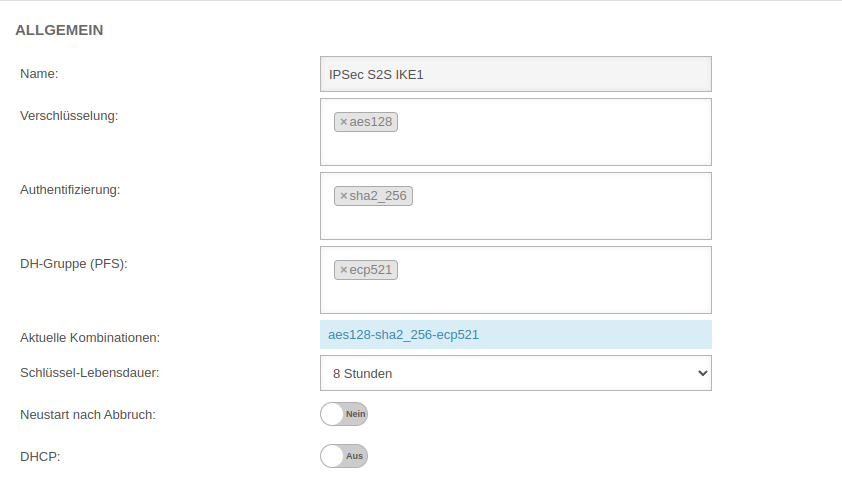

DH-Gruppe (PFS): | DH-Group (PFS):

TroubleshootingDetaillierte Hinweise zum Troubleshooting finden sich im Troubleshooting-Guide | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

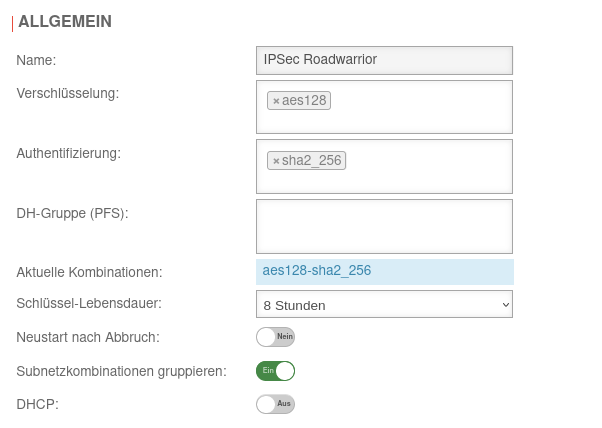

| Subnetzkombinationen gruppieren: Ein |

Sind auf lokaler Seite oder auf der Gegenstelle mehr als ein Netz konfiguriert, wird bei Deaktivierung für jede Subnetzkombination eine eigene SA ausgehandelt. Dies hat besonders bei mehreren Subnetzen viele Subnetzkombinationen und damit viele SAs zur Folge und führt durch das Design des IPSec-Protokolls zu Limitierungen und zu Einbußen in der Stabilität der Verbindungen. |

[[Datei: ]] | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Alle Subnetze haben untereinander Zugriff | Mit einem SSH-Login als root lässt sich das Verhalten besonders gut nachvollziehen.

|

| ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Nicht alle Subnetze dürfen auf jedes Netz der Gegenstelle zugreifen | Wird in Phase zwei ein lokales Netzwerk nicht mit allen remote Netzwerken (oder ein remote Netzwerk nicht mit allen lokalen) verbunden, wird das bei aktiver Option Subnetkombiantionen gruppieren nicht berücksichtigt! Durch die Option Subnetzkombinationen gruppieren werden alle lokalen Netzwerke mit allen remote Netzwerken verbunden! Portfilterregeln ermöglichen es, den Zugriff zu steuern. Mit einem SSH-Login als root lässt sich das Verhalten besonders gut nachvollziehen.

|

| ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

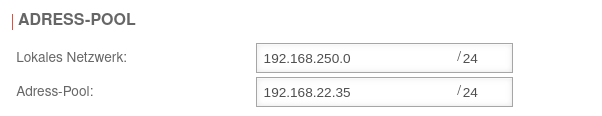

RegelwerkUm den Zugriff, auf das interne Netz zu gewähren muss die Verbindung erlaubt werden. | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Es ist möglich, aber nicht empfehlenswert dies mit impliziten Regeln unter Abschnitt VPN zu konfigurieren. Diese Impliziten Regeln geben die Ports, die für IPSec Verbindungen genutzt werden, jedoch auf allen Schnittstellen frei.

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

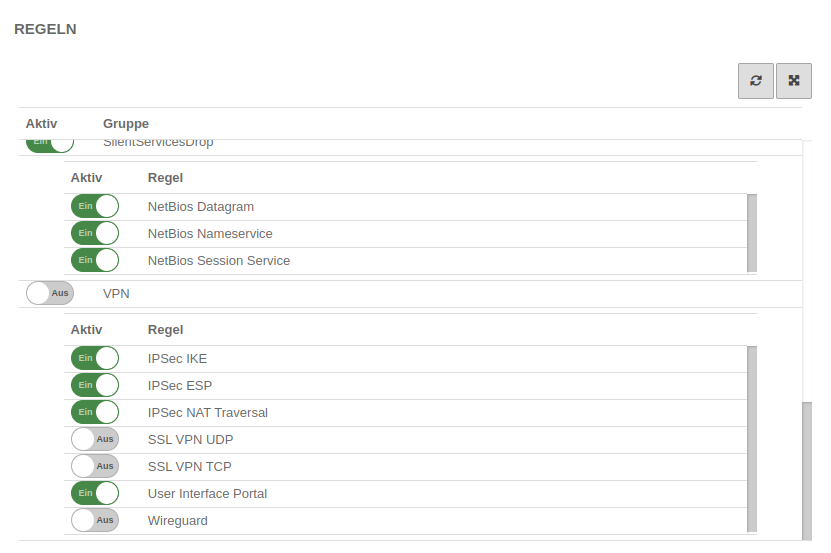

| Grundsätzlich gilt: Es wird nur das freigegeben, was benötigt wird und nur für denjenigen, der es benötigt! Netzwerkobjekt anlegenEs muss ein Netzwerkobjekt für das entfernte Netz erstellt werden. Wenn die entsprechenden Berechtigungen vergeben werden sollen, lassen sich diese zu Netzwerkgruppen zusammenfassen. | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Typ: | VPN-Netzwerk | zu wählender Typ | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Adresse: | 192.168.192.0/24 | Die IP-Adresse des lokalen Netzwerks der gegenüberliegenden Seite, wie im Installationsassistenten in Schritt 4 - Gegenstelle in der Zeile Netzwerke freigeben eingetragen wurde. In diesem Beispiel also das Netzwerk 192.168.192.0/24. | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Gruppe: | Optional: Eine oder mehrere Gruppen, zu denen das Netzwerkobjekt gehört. | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

[[Datei: ]] | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Erste Regel | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Quelle |

internal-network | Host oder Netzwerk (-Pool), der Zugriff auf das interne Netz bekommen soll | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Ziel |

Ziel | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Dienst |

Dienst oder Dienstgruppe, die benötigt wird | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

NAT Typ |

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Zweite Regel | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Quelle |

Host oder Netzwerk (-Pool), der Zugriff auf das interne Netz bekommen soll | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Ziel |

internal-network | Ziel | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Dienst |

Dienst oder Dienstgruppe, die benötigt wird | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

NAT |

Kein NAT

| |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Konfiguration des zweiten Gateways

Verwendung einer Securepoint UTM

Auf der entfernten Appliance müssen die Einstellungen analog vorgenommen werden

- Mit Hilfe des IPSec-Assistenten wird eine neue IPSec-VPN-Verbindung angelegt

- Ein Netzwerkobjekt für das IPSec-Netzwerk wird erstellt

- Paketfilterregeln werden erstellt.

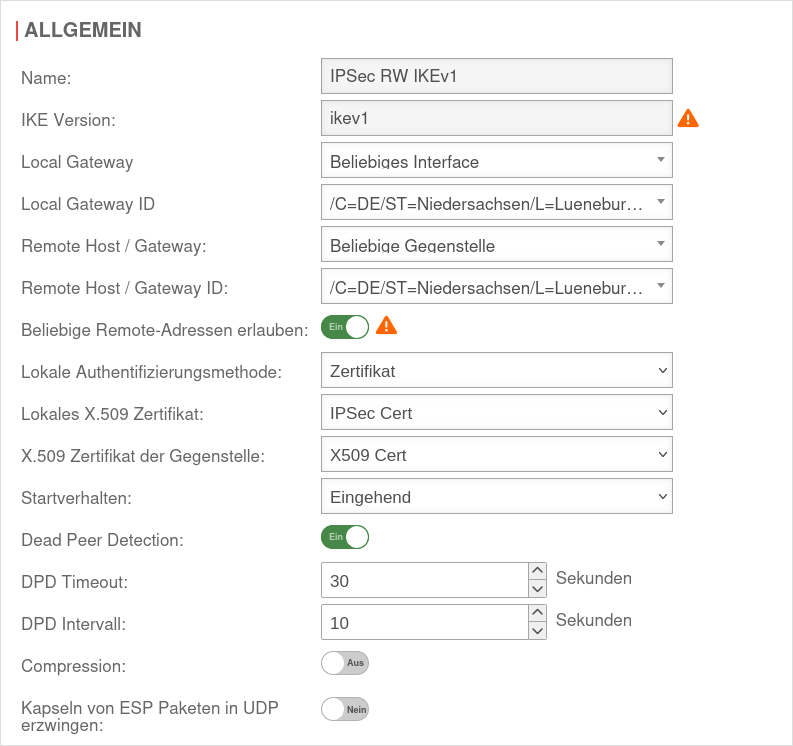

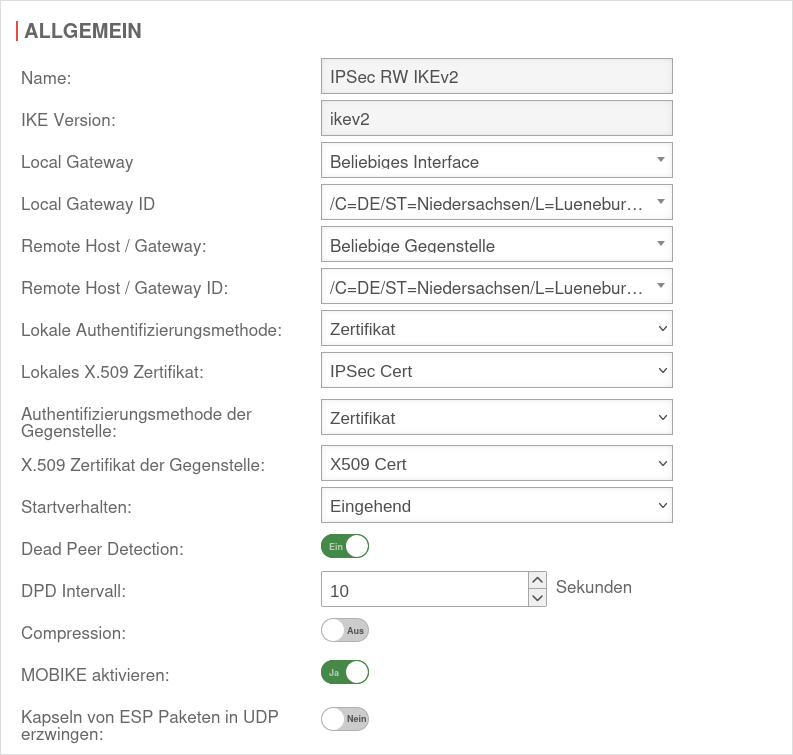

Gegenstelle Schritt 2

- Es muss die gleiche Authentifizierungsmethode gewählt werden

- Es muss der gleiche Authentifizierungs-Schlüssel (PSK, Zertifikat, RSA-Schlüssel) vorliegen

- Es muss die gleiche IKE-Version verwendet werden

Gegenstelle Schritt 3

- Als Local Gateway ID muss nun die Remote Gateway ID aus Schritt 4 der ersten UTM verwendet werden

- Unter Netzwerke freigeben muss ebenfalls das (dort Remote-) Netzwerk aus Schritt 4 der ersten UTM verwendet werden

Gegenstelle Schritt 4

- Als Remote Gateway muss die öffentliche IP-Adresse (oder ein Hostname, der per DNS aufgelöst werden kann) der ersten UTM eingetragen werden.

(Diese Adresse wurde im Assistenten der ersten UTM nicht benötigt) - Als Remote Gateway ID muss die Local Gateway ID aus Schritt 3 der ersten UTM verwendet werden

- Unter Netzwerke freigeben muss ebenfalls das (dort lokale) Netzwerk aus Schritt 3 der ersten UTM verwendet werden

Netzwerkobjekt der Gegenstelle anlegen

- Das Netzwerkobjekt der Gegenstelle stellt das Netzwerk der ersten UTM dar.

Entsprechend muss unter Adresse' die Netzwerkadresse des lokalen Netzes der ersten UTM eingetragen werden.

Im Beispiel 192.168.218.0/24

Hinweise

Der transparente HTTP-Proxy

Wenn aus dem Internen Netzwerk via HTTP auf einen Server hinter der Site-to-Site Verbindung zugegriffen werden soll, kann es sein das der transparente HTTP-Proxy die Pakete filtert.

Dies kann zu Fehlern bei den Zugriffen auf das Ziel führen.

Damit das nicht passiert, muss im Menü Bereich Transparenter Modus Schaltfläche eine Regel Exclude mit der Quelle internal-network zum Ziel name-vpn-netzwerk-objekt und dem Protokoll HTTP erstellt werden.