Lauritzl verschob die Seite UTM/VPN/DNS Relay nach UTM/VPN/DNS Relay v11.7 Markierung: Neue Weiterleitung |

K Weiterleitung auf UTM/VPN/DNS Relay v11.7 entfernt Markierung: Weiterleitung entfernt |

||

| Zeile 1: | Zeile 1: | ||

# | {{Set_lang}} | ||

{{:UTM/VPN/DNS_Relay.lang}} | |||

{{#vardefine:headerIcon| spicon-utm}} | |||

{{var | neu--Wireguard | |||

| [[#WireGuard | DNS Relay für einen Wireguard Site-to-Site Tunnel]] | |||

| }} | |||

</div>{{TOC2|limit=2}} | |||

{{Header|v12.2.3| | |||

* {{#var:neu--Wireguard}} | |||

|[[UTM/VPN/DNS_Relay_v11.7 | 11.7]] | |||

|{{Menu|{{#var:Anwendungen}}|{{#var:Nameserver}} }} | |||

}} | |||

---- | |||

=== {{#var:Einleitung}} === | |||

<div class="einrücken"> | |||

{{#var:Einleitung--desc}} | |||

{{#var:Einleitung--list}} | |||

</div> | |||

<br clear=all> | |||

---- | |||

=== {{#var:Anlegen der DNS Relay Zone}} === | |||

<div class="einrücken"> | |||

==== {{#var:Nameserver der Firewall festlegen}} ==== | |||

<div class="einrücken"> | |||

{{pt3|{{#var:Nameserver der Firewall festlegen--Bild}}|{{#var:Nameserver der Firewall festlegen--cap}} }} | |||

{{#var:Nameserver der Firewall festlegen--desc}} <br>{{#var:Nameserver der Firewall festlegen--list}} | |||

</div> | |||

<br clear=all> | |||

==== {{#var:DNS Relay anlegen}} ==== | |||

<div class="einrücken"> | |||

{{#var:DNS Relay anlegen--desc}} | |||

{{Gallery3 | {{#var:DNS Relay anlegen Relay Zone--Bild}} | {{#var:DNS Relay anlegen Relay Zone--cap}} | Abb1={{#var:Schritt 1}} | |||

| {{#var:DNS Relay anlegen Relay Zone eintragen--Bild}} | {{#var:DNS Relay anlegen Relay Zone eintragen--cap}} | Abb2={{#var:Schritt 2}} | |||

| {{#var:DNS Relay anlegen IP Adresse--Bild}} | {{#var:DNS Relay anlegen IP Adresse--cap}} | Abb3={{#var:Schritt 3}} | |||

| {{#var:DNS Relay anlegen--Bild}} | {{#var:DNS Relay anlegen--cap}} | Abb4={{#var:Schritt 4}} | |||

| i=3 | i3=5 |}} | |||

{{#var:DNS Relay anlegen--desc2}} | |||

</div> | |||

</div> | |||

<br clear=all> | |||

---- | |||

=== {{#var:DNS Relay für einen IPSec Site-to-Site Tunnel}} === | |||

<div class="einrücken"> | |||

{{#var:DNS Relay für einen IPSec Site-to-Site Tunnel--desc}} | |||

==== {{#var:Netzwerkobjekt anlegen}} ==== | |||

<div class="einrücken"> | |||

{{#var:Netzwerkobjekt anlegen--desc}} | |||

<br><br> | |||

{| class="sptable2 pd5 zh1" | |||

|- | |||

| rowspan=3 class="noborder bc__default top normal" | {{#var:Objekte vorkonfiguriert}} | |||

! {{#var:Netzwerkobjekt}} !! {{#var:zugehöriges Schnittstellen-Objekt}} | |||

| class="Bild" rowspan="7" | {{Bild | {{#var:Netzwerkobjekt anlegen Übersicht--Bild}}|{{#var:Netzwerkobjekt anlegen Übersicht--cap}} }} | |||

|- | |||

| {{ic|{{spc|world|o|{{#var:Internet}} }}|class=available}} || {{ic|{{spc|interface|o|{{#var:external-interface}} }}|class=available}} | |||

|- | |||

| {{ic|{{spc|network|o|{{#var:internal-network}} }}|class=available}} || {{ic|{{spc|interface|o|{{#var:internal-interface}} }}|class=available}} | |||

|- | |||

| class="noborder bold small" | {{#var:nur bei min 3 Schnittstellen}} || {{ic|{{spc|network|o|{{#var:dmz1-network}} }}|class=available}} || {{ic|{{spc|interface|o|{{#var:dmz1-interface}} }}|class=available}} | |||

|- class="noborder" | |||

| | |||

|- class="noborder" | |||

| colspan="3" | {{#var:Netzwerkobjekt anlegen Übersicht--desc}} | |||

|- class="Leerzeile" | |||

| | |||

|- | |||

! {{#var:cap}} !! {{#var:val}} !! {{#var:desc}} | |||

| class="Bild" rowspan="7"| {{Bild|{{#var:Netzwerkobjekt anlegen--Bild}} }} | |||

|- | |||

| {{b|{{#var:Name}} }} || {{ic|{{#var:Name--val}}|class=available}} || {{#var:Name--desc}} | |||

|- | |||

| {{b|{{#var:Typ}} }} || {{button|{{#var:Typ--val}}|dr|class=available}} || {{#var:Typ--desc}} | |||

|- | |||

| {{b|{{#var:Adresse}} }} || {{ic|192.168.8.0/24|class=available}} || {{#var:Adresse--desc}} | |||

|- | |||

| {{b|{{#var:Zone}} }} || {{button|vpn-ipsec|dr|class=available}} || {{#var:Zone--desc}} | |||

|- | |||

| {{b|{{#var:Gruppen}} }} || {{ic||cb|class=available}} || {{#var:Gruppen--desc}} | |||

|- class="Leerzeile" | |||

| | |||

|} | |||

{{#var:Netzwerkobjekt anlegen Speichern}} | |||

<br>{{#var:Netzwerkobjekt anlegen Regel aktualisieren}} | |||

</div> | |||

<br clear=all> | |||

==== {{#var:Regel erstellen}} ==== | |||

<div class="einrücken"> | |||

{{#var:Regel erstellen--desc}} | |||

{| class="sptable2 pd5 einrücken zh1" | |||

! {{#var:Beschriftung}} !! {{#var:Wert}} | |||

| class="Bild" rowspan="11" style="background-color:revert;border:revert;"| {{Bild | {{#var:Regel erstellen--Bild}}|{{#var:Regel erstellen--cap}} }} | |||

|- | |||

| {{b|{{#var:Regel erstellen Aktiv}}: }} || {{ButtonAn|{{#var:Regel erstellen Aktiv--val}} }} | |||

|- | |||

| {{b|{{#var:Regel erstellen Quelle}}: }} || {{ic|{{spc|interface|o|{{#var:Regel erstellen Quelle--val}} }}|dr|class=available}} | |||

|- | |||

| {{b|{{#var:Regel erstellen Ziel}}: }} || {{ic|{{spc|vpn-network|o|{{#var:Regel erstellen Ziel--val}} }}|dr|class=available}} | |||

|- | |||

| {{b|{{#var:Regel erstellen Dienst}}: }} || {{ic|{{spc|udp|o|{{#var:Regel erstellen Dienst--val}} }}|dr|class=available}} | |||

|- | |||

| {{b|{{#var:Regel erstellen Aktion}}: }} || {{button|{{#var:Regel erstellen Aktion--val}}|dr|class=available}} | |||

|- | |||

| class="Leerzeile" | {{Kasten|{{#var:Regel erstellen NAT}}|class=Beschriftung}} | |||

|- | |||

| {{b|{{#var:Regel erstellen Typ}}: }} || {{button|{{#var:Regel erstellen Typ--val}}|dr|class=available}} | |||

|- | |||

| {{b|{{#var:Regel erstellen Netzwerkobjekt}}: }} || {{ic|{{spc|interface|o|{{#var:Regel erstellen Netzwerkobjekt--val}} }}|dr|class=available}} | |||

|- class="Leerzeile" | |||

| | |||

|} | |||

{{#var:Regel erstellen Speichern}}<br><br> | |||

{{#var:Regel erstellen--desc2}} | |||

<br><br> | |||

{{Hinweis-neu|! {{#var:Regel erstellen--Hinweis}} }} | |||

</div> | |||

</div> | |||

<br clear=all> | |||

---- | |||

=== {{#var:DNS Relay für einen OpenVPN Site-to-Site Tunnel}} === | |||

<div class="einrücken"> | |||

{{#var:DNS Relay für einen OpenVPN Site-to-Site Tunnel--desc}} | |||

==== {{#var:Zone anlegen}} ==== | |||

<div class="einrücken"> | |||

{{#var:Zone anlegen--desc}} | |||

{| class="sptable2 pd5 zh1 einrücken" | |||

!{{#var:cap}} !! class="mw11"| {{#var:val}} !! class="mw12"| {{#var:desc}} | |||

| class="Bild" rowspan="5"| {{Bild| {{#var:Zone anlegen--Bild}}|{{#var:Zone anlegen--cap}} }} | |||

|- | |||

| {{b|{{#var:Name}} }} || {{ic|{{#var:Name Zone--val}}|class=available}} || {{#var:Name Zone--desc}} | |||

|- | |||

| {{b|{{#var:Schnittstelle}} }} || {{button|tun0|dr|class=available}} || {{#var:Schnittstelle--desc}} | |||

|- | |||

| {{b|Interface:}} || {{buttonAn|{{#var:ein}} }} || {{#var:Interface Zone--desc}} | |||

|- class="Leerzeile" | |||

| | |||

|} | |||

</div> | |||

<br clear=all> | |||

==== {{#var:Open-VPN Netzwerkobjekte anlegen}} ==== | |||

<div class="einrücken"> | |||

{{#var:Netzwerkobjekt anlegen--desc}} | |||

{| class="sptable2 pd5 zh1" | |||

|- | |||

| rowspan=3 class="noborder bc__default top normal" | {{#var:Objekte vorkonfiguriert}} | |||

! {{#var:Netzwerkobjekt}} !! {{#var:zugehöriges Schnittstellen-Objekt}} | |||

| class="Bild" rowspan="7" | {{Bild | {{#var:Netzwerkobjekt anlegen Übersicht--Bild}}|{{#var:Netzwerkobjekt anlegen Übersicht--cap}} }} | |||

|- | |||

| {{ic|{{spc|world|o|{{#var:Internet}} }}|class=available}} || {{ic|{{spc|interface|o|{{#var:external-interface}} }}|class=available}} | |||

|- | |||

| {{ic|{{spc|network|o|{{#var:internal-network}} }}|class=available}} || {{ic|{{spc|interface|o|{{#var:internal-interface}} }}|class=available}} | |||

|- | |||

| class="noborder bold small" | {{#var:nur bei min 3 Schnittstellen}} || {{ic|{{spc|network|o|{{#var:dmz1-network}} }}|class=available}} || {{ic|{{spc|interface|o|{{#var:dmz1-interface}} }}|class=available}} | |||

|- class="noborder" | |||

| | |||

|- class="noborder" | |||

| colspan="3" | {{#var:Netzwerkobjekt anlegen Übersicht--desc}} | |||

|- class="Leerzeile" | |||

| | |||

|- | |||

! class="mw11"| {{#var:cap}} !! class="mw14"| {{#var:val}} !! {{#var:desc}} | |||

| class="Bild" rowspan="7"| {{Bild|{{#var:Netzwerkobjekt anlegen Open VPN--Bild}} }} | |||

|- | |||

| {{b|{{#var:Name}} }} || {{ic|{{#var:Name Open VPN--val}}|class=available}} || {{#var:Name Open VPN--desc}} | |||

|- | |||

| {{b|{{#var:Typ}} }} || {{button|{{#var:Typ Open VPN--val}}|dr|class=available}} || {{#var:Typ Open VPN--desc}} | |||

|- | |||

| {{b|{{#var:Schnittstelle}} }} || {{button|0.0.0.0/0|dr|class=available}} || {{#var:Schnittstelle Netzwerkobjekt Open VPN--desc}} | |||

|- | |||

| {{b|{{#var:Zone}} }} || {{button|Site-to-Site-DNS-Relay|dr|class=available}} || {{#var:Zone Open VPN--desc}} | |||

|- | |||

| {{b|{{#var:Gruppen}} }} || {{ic||cb|class=available}} || {{#var:Gruppen--desc}} | |||

|- class="Leerzeile" | |||

| | |||

|} | |||

{{#var:Netzwerkobjekt anlegen Speichern}} | |||

<br>{{#var:Netzwerkobjekt anlegen Regel aktualisieren}} | |||

</div> | |||

<br clear=all> | |||

==== {{#var:Open-VPN Regel erstellen}} ==== | |||

<div class="einrücken"> | |||

{{#var:Regel erstellen--desc}} | |||

{| class="sptable2 pd5 zh1" | |||

! {{#var:Beschriftung}} !! {{#var:Wert}} | |||

| class="Bild" rowspan="11" style="background-color:revert;border:revert;" | {{Bild | {{#var:Regel erstellen Open VPN--Bild}}|{{#var:Regel erstellen Open VPN--cap}} }} | |||

|- | |||

| {{b|{{#var:Regel erstellen Aktiv}}: }} || {{ButtonAn|{{#var:Regel erstellen Aktiv--val}} }} | |||

|- | |||

| {{b|{{#var:Regel erstellen Quelle}}: }} || {{ic|{{spc|interface|o|{{#var:Regel erstellen Quelle--val}} }}|dr|class=available}} | |||

|- | |||

| {{b|{{#var:Regel erstellen Ziel}}: }} || {{ic|{{spc|interface|o|{{#var:Regel erstellen Open VPN Ziel--val}} }}|dr|class=available}} | |||

|- | |||

| {{b|{{#var:Regel erstellen Dienst}}: }} || {{ic|{{spc|udp|o|{{#var:Regel erstellen Dienst--val}} }}|dr|class=available}} | |||

|- | |||

| {{b|{{#var:Regel erstellen Aktion}}: }} || {{button|{{#var:Regel erstellen Aktion--val}}|dr|class=available}} | |||

|- | |||

| class="Leerzeile" | {{Kasten|{{#var:Regel erstellen NAT}}|class=Beschriftung}} | |||

|- | |||

|{{b|{{#var:Regel erstellen Typ}}: }} || {{button|{{#var:Regel erstellen Typ--val}}|dr|class=available}}<br>{{#var:Regel erstellen Open VPN NAT--desc}} | |||

|- | |||

| {{b|{{#var:Regel erstellen Netzwerkobjekt}}: }} || {{ic|{{spc|interface|o|{{#var:Regel erstellen Netzwerkobjekt--val}} }}|dr|class=available}} | |||

|- class="Leerzeile" | |||

| | |||

|} | |||

{{#var:Regel erstellen Speichern}} | |||

</div> | |||

</div> | |||

<br clear=all> | |||

---- | |||

<span id=WireGuard> | |||

=== {{#var:DNS Relay für einen Wireguard Site-to-Site Tunnel}} === | |||

<div class="einrücken"> | |||

{{#var:DNS Relay für einen Wireguard Site-to-Site Tunnel--desc}} | |||

==== {{#var:Zone anlegen}} ==== | |||

<div class="einrücken"> | |||

{{#var:WireGuard Zone anlegen--desc}} | |||

{| class="sptable2 pd5 zh1 einrücken" | |||

!{{#var:cap}} !! class="mw14"| {{#var:val}} !! class="mw12"| {{#var:desc}} | |||

| class="Bild" rowspan="5"| {{Bild| {{#var:WireGuard Zone anlegen--Bild}}|{{#var:Zone anlegen--cap}} }} | |||

|- | |||

| {{b|{{#var:Name}} }} || {{ic|{{#var:Name WireGuard Zone--val}}|class=available}} || {{#var:Name Zone--desc}} | |||

|- | |||

| {{b|{{#var:Schnittstelle}} }} || {{button|wg0|dr|class=available}} || {{#var:Schnittstelle WireGuard--desc}} | |||

|- | |||

| {{b|Interface:}} || {{buttonAn|{{#var:ein}} }} || {{#var:Interface Zone--desc}} | |||

|- class="Leerzeile" | |||

| | |||

|} | |||

</div> | |||

<br clear=all> | |||

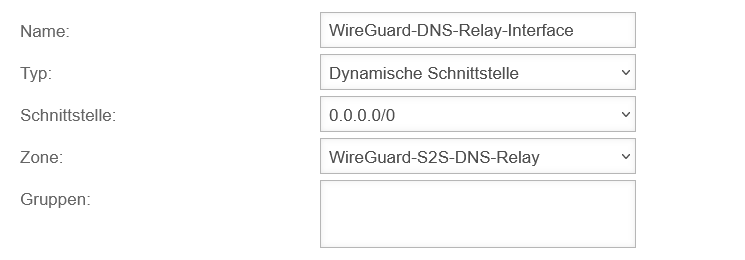

==== {{#var:WireGuard Netzwerkobjekte anlegen}} ==== | |||

<div class="einrücken"> | |||

{{#var:Netzwerkobjekt anlegen--desc}} | |||

{| class="sptable2 pd5 zh1" | |||

|- | |||

| rowspan=3 class="noborder bc__default top normal" | {{#var:Objekte vorkonfiguriert}} | |||

! {{#var:Netzwerkobjekt}} !! {{#var:zugehöriges Schnittstellen-Objekt}} | |||

| class="Bild" rowspan="7" | {{Bild | {{#var:Netzwerkobjekt anlegen Übersicht--Bild}}|{{#var:Netzwerkobjekt anlegen Übersicht--cap}} }} | |||

|- | |||

| {{ic|{{spc|world|o|{{#var:Internet}} }}|class=available}} || {{ic|{{spc|interface|o|{{#var:external-interface}} }}|class=available}} | |||

|- | |||

| {{ic|{{spc|network|o|{{#var:internal-network}} }}|class=available}} || {{ic|{{spc|interface|o|{{#var:internal-interface}} }}|class=available}} | |||

|- | |||

| class="noborder bold small" | {{#var:nur bei min 3 Schnittstellen}} || {{ic|{{spc|network|o|{{#var:dmz1-network}} }}|class=available}} || {{ic|{{spc|interface|o|{{#var:dmz1-interface}} }}|class=available}} | |||

|- class="noborder" | |||

| | |||

|- class="noborder" | |||

| colspan="3" | {{#var:Netzwerkobjekt anlegen Übersicht--desc}} | |||

|- class="Leerzeile" | |||

| | |||

|- | |||

! class="mw11"| {{#var:cap}} !! class="mw14"| {{#var:val}} !! {{#var:desc}} | |||

| class="Bild" rowspan="7"| {{Bild|{{#var:Netzwerkobjekt anlegen WireGuard--Bild}} }} | |||

|- | |||

| {{b|{{#var:Name}} }} || {{ic|{{#var:Name WireGuard--val}}|class=available}} || {{#var:Name WireGuard--desc}} | |||

|- | |||

| {{b|{{#var:Typ}} }} || {{button|{{#var:Typ Open VPN--val}}|dr|class=available}} || {{#var:Typ WireGuard--desc}} | |||

|- | |||

| {{b|{{#var:Schnittstelle}} }} || {{button|0.0.0.0/0|dr|class=available}} || {{#var:Schnittstelle Netzwerkobjekt Open VPN--desc}} | |||

|- | |||

| {{b|{{#var:Zone}} }} || {{button|WireGuard-S2S-DNS-Relay|dr|class=available}} || {{#var:Zone WireGuard--desc}} | |||

|- | |||

| {{b|{{#var:Gruppen}} }} || {{ic||cb|class=available}} || {{#var:Gruppen--desc}} | |||

|- class="Leerzeile" | |||

| | |||

|} | |||

{{#var:Netzwerkobjekt anlegen Speichern}} | |||

<br>{{#var:Netzwerkobjekt anlegen Regel aktualisieren}} | |||

</div> | |||

<br clear=all> | |||

==== {{#var:Open-VPN Regel erstellen}} ==== | |||

<div class="einrücken"> | |||

{{#var:Regel erstellen--desc}} | |||

{| class="sptable2 pd5 zh1" | |||

! {{#var:Beschriftung}} !! {{#var:Wert}} | |||

| class="Bild" rowspan="11" style="background-color:revert;border:revert;" | {{Bild | {{#var:Regel erstellen WireGuard--Bild}}|{{#var:Regel erstellen Open VPN--cap}} }} | |||

|- | |||

| {{b|{{#var:Regel erstellen Aktiv}}: }} || {{ButtonAn|{{#var:Regel erstellen Aktiv--val}} }} | |||

|- | |||

| {{b|{{#var:Regel erstellen Quelle}}: }} || {{ic|{{spc|interface|o|{{#var:Regel erstellen Quelle--val}} }}|dr|class=available}} | |||

|- | |||

| {{b|{{#var:Regel erstellen Ziel}}: }} || {{ic|{{spc|interface|o|{{#var:Regel erstellen WireGuard Ziel--val}} }}|dr|class=available}} | |||

|- | |||

| {{b|{{#var:Regel erstellen Dienst}}: }} || {{ic|{{spc|udp|o|{{#var:Regel erstellen Dienst--val}} }}|dr|class=available}} | |||

|- | |||

| {{b|{{#var:Regel erstellen Aktion}}: }} || {{button|{{#var:Regel erstellen Aktion--val}}|dr|class=available}} | |||

|- | |||

| class="Leerzeile" | {{Kasten|{{#var:Regel erstellen NAT}}|class=Beschriftung}} | |||

|- | |||

|{{b|{{#var:Regel erstellen Typ}}: }} || {{button|{{#var:Regel erstellen Typ--val}}|dr|class=available}}<br>{{#var:Regel erstellen Open VPN NAT--desc}} | |||

|- | |||

| {{b|{{#var:Regel erstellen Netzwerkobjekt}}: }} || {{ic|{{spc|interface|o|{{#var:Regel erstellen Netzwerkobjekt--val}} }}|dr|class=available}} | |||

|- class="Leerzeile" | |||

| | |||

|} | |||

{{#var:Regel erstellen Speichern}} | |||

</div> | |||

</div> | |||

</span> | |||

Version vom 8. März 2023, 17:50 Uhr

Letzte Anpassung zur Version: v12.2.3

Einleitung

In diesem Szenario sollen die UTM und die Clients einer Außenstelle an die Domäne im Hauptstandort angebunden werden.

- Alle DNS Anfragen für die Domäne an den DNS Server, durch den VPN Tunnel, werden zum Hauptstandort weitergeleitet

- Die UTM soll DNS für die Clients in der Außenstelle bereitstellen

- Anfragen für das Domänen Netz sollen in den VPN Tunnel zum DNS Server im Hauptstandort weitergeleitet werden

Anlegen der DNS Relay Zone

[[Datei:|hochkant=2|mini| ]]

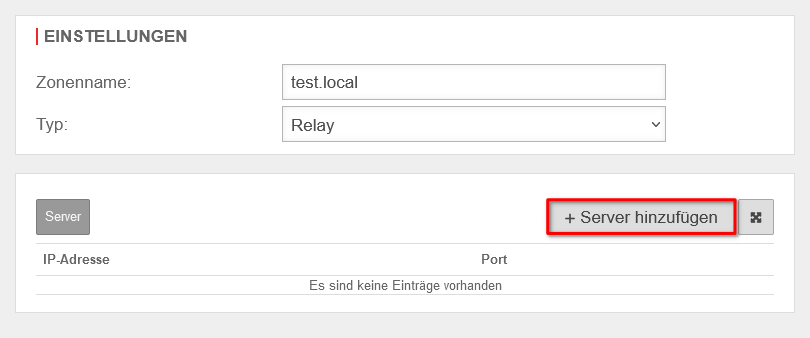

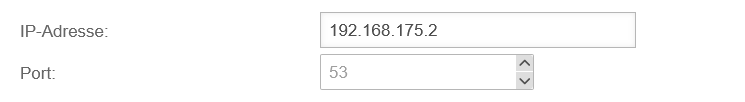

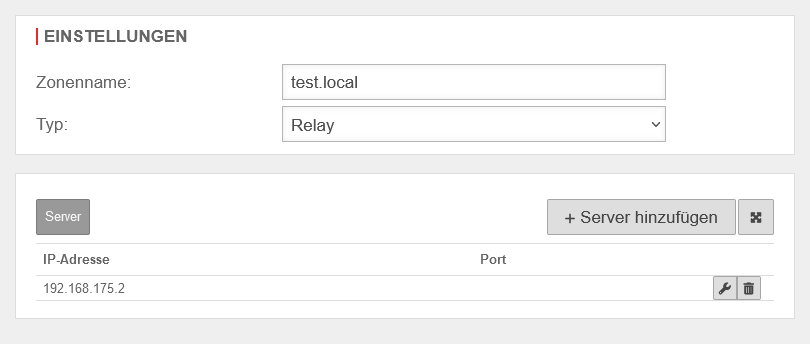

DNS Relay anlegen

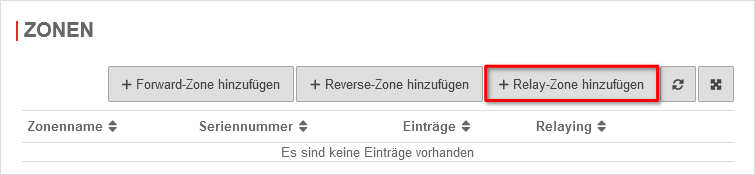

Bereich Zonen

Im nächsten Schritt wird eine Relay-Zone angelegt.

- Im Fenster Nameserver den Reiter Zonen öffnen

- Auf die Schaltfläche klicken, um eine neue Relay-Zone anzulegen

Nach dem Anlegen der Relay-Zone leitet die Firewall alle Anfragen auf das Domänennetz zum DNS-Server im Hauptstandort weiter.

DNS Relay für einen IPSec Site-to-Site Tunnel

Um interne Domainanfragen an einen entfernten Nameserver weiterzuleiten, der sich in einem IPSec-Netz befindet, ist zu beachten, dass standardmäßig alle direkten Anfragen, die sich an externe Nameserver richten, von der Firewall mit der externen IP aus geschickt werden. Eine öffentliche IP wird aber nicht in einen IPSec-Tunnel geroutet.

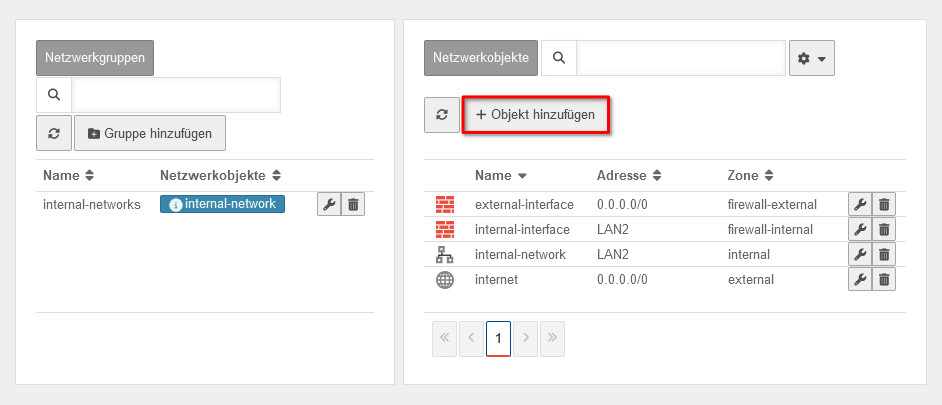

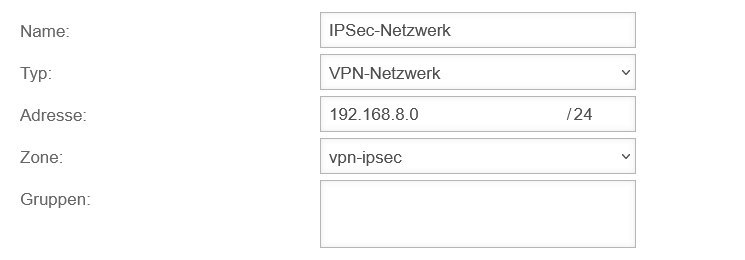

Netzwerkobjekt anlegen

Die Paketfilterregeln in den Impliziten Regeln werden automatisch aktiviert. Damit ist noch kein Netzwerkobjekt für das IPSec-Netz vorhanden.

Auf Speichern, oder Speichern und Schließen klicken, um dieses Netzwerkobjekt abzuspeichern.

Netzwerkobjekt in Regelwerk übernehmen mit

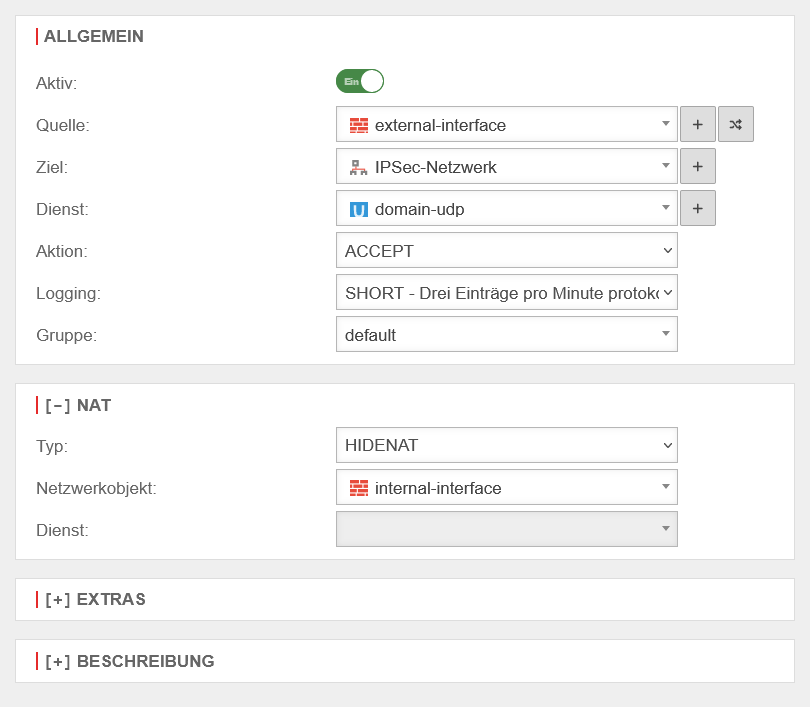

Regel erstellen

Im letzten Schritt muss eine Firewallregel mit einem Hide-NAT angelegt werden.

Diese bewirkt, dass die DNS-Weiterleitung auch in den Tunnel und nicht direkt in das Internet geht.

| Beschriftung | Wert |  |

|---|---|---|

| ||

| ||

| ||

Auf Speichern oder Speichern und Schließen klicken, um diese Regel abzuspeichern.

Mit dieser Regel werden alle Domain-UDP-Anfragen, die über die Firewall an den entfernten Nameserver gestellt werden, über die IP des internen Interfaces genatet und können somit in den IPSec-Tunnel geleitet werden.

DNS Relay für einen OpenVPN Site-to-Site Tunnel

Um interne Domainanfragen an einen entfernten Nameserver weiter zu leiten, der sich in einem OpenVPN-Netz befindet, ist zu beachten, dass standardmäßig alle direkten Anfragen, die sich an externe Nameserver richten, von der Firewall mit der externen IP aus geschickt werden. Eine öffentliche IP wird aber nicht in einen OpenVPN-Tunnel geroutet.

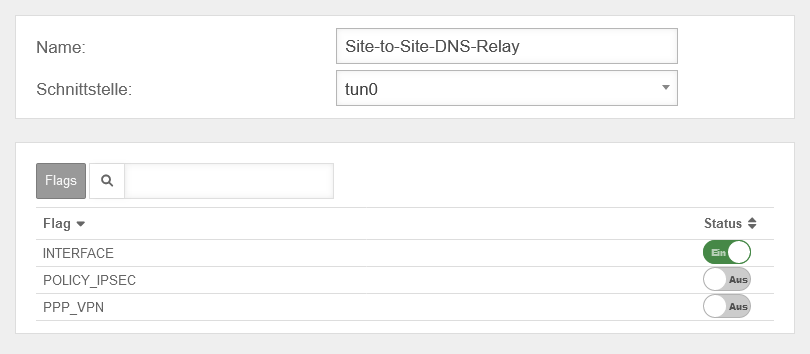

Zone anlegen

Um die DNS Anfragen in den OpenVPN Tunnel routen zu können, muss auf der UTM eine neue Interface Zone angelegt werden.

Eine neue Zone wird mit der Schaltfläche angelegt.

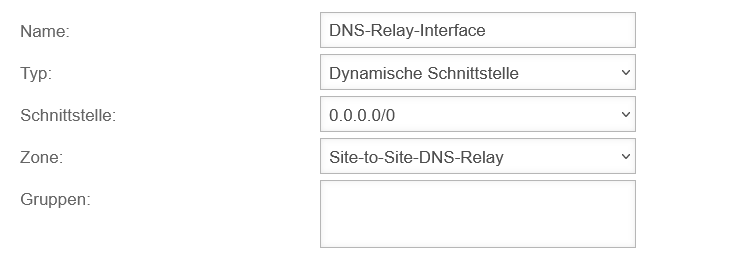

Open-VPN Netzwerkobjekte anlegen

Die Paketfilterregeln in den Impliziten Regeln werden automatisch aktiviert. Damit ist noch kein Netzwerkobjekt für das IPSec-Netz vorhanden.

Auf Speichern, oder Speichern und Schließen klicken, um dieses Netzwerkobjekt abzuspeichern.

Netzwerkobjekt in Regelwerk übernehmen mit

Regel erstellen

Im letzten Schritt muss eine Firewallregel mit einem Hide-NAT angelegt werden.

Diese bewirkt, dass die DNS-Weiterleitung auch in den Tunnel und nicht direkt in das Internet geht.

| Beschriftung | Wert |  |

|---|---|---|

| ||

| ||

| ||

Auf Speichern oder Speichern und Schließen klicken, um diese Regel abzuspeichern.

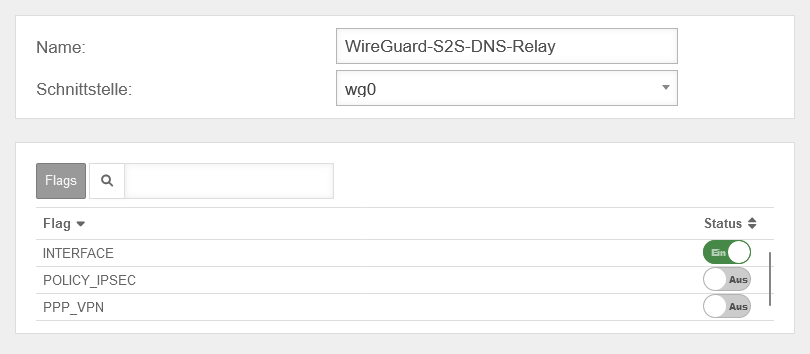

Zone anlegen

Um die DNS Anfragen in den WireGuard Tunnel routen zu können, muss auf der UTM eine neue Interface-Zone angelegt werden.

WireGuard Netzwerkobjekte anlegen

Die Paketfilterregeln in den Impliziten Regeln werden automatisch aktiviert. Damit ist noch kein Netzwerkobjekt für das IPSec-Netz vorhanden.

Auf Speichern, oder Speichern und Schließen klicken, um dieses Netzwerkobjekt abzuspeichern.

Netzwerkobjekt in Regelwerk übernehmen mit

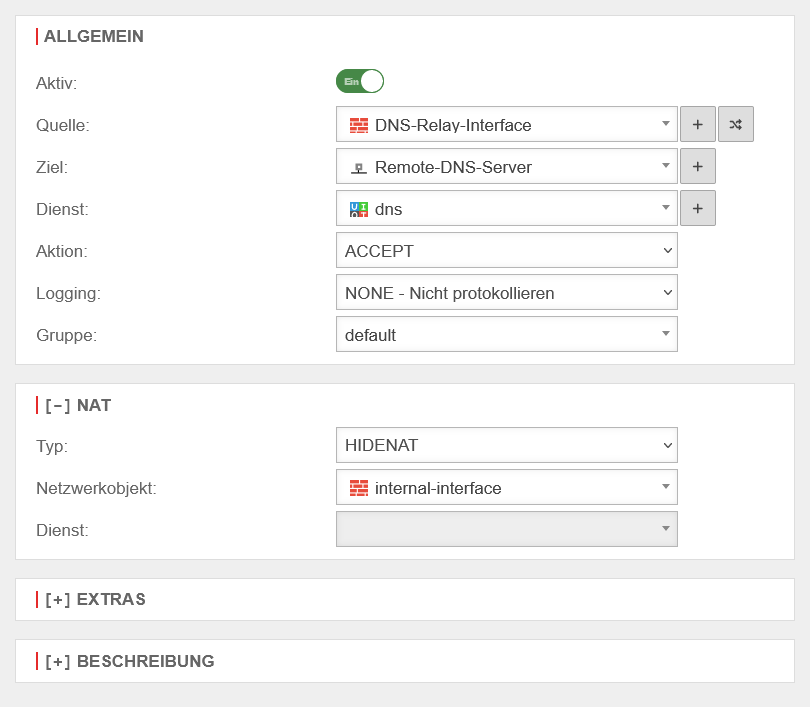

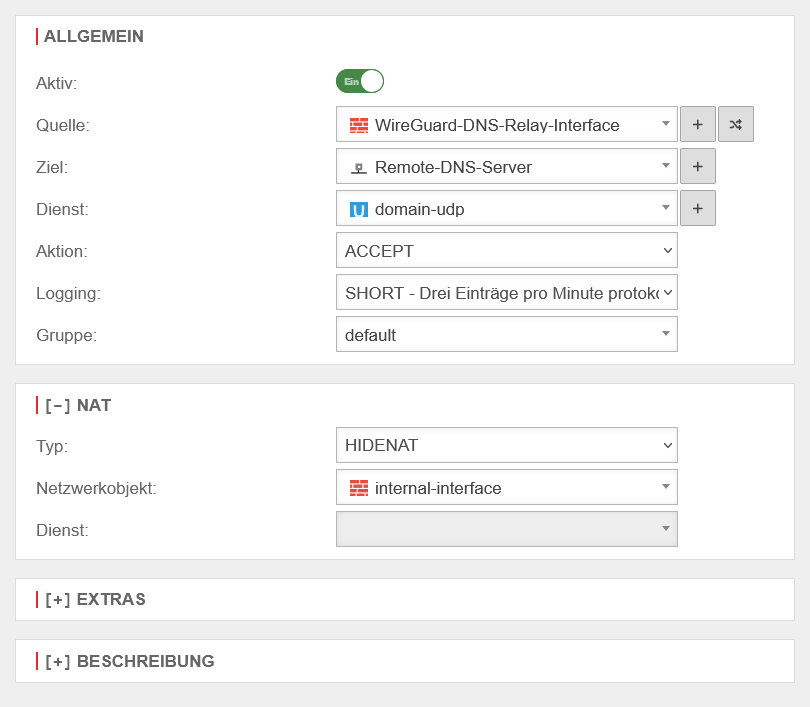

Regel erstellen

Im letzten Schritt muss eine Firewallregel mit einem Hide-NAT angelegt werden.

Diese bewirkt, dass die DNS-Weiterleitung auch in den Tunnel und nicht direkt in das Internet geht.

| Beschriftung | Wert |  |

|---|---|---|

| ||

| ||

| ||

Auf Speichern oder Speichern und Schließen klicken, um diese Regel abzuspeichern.