Weiterleitung nach UTM/VPN/WireGuard v12.5 erstellt Markierung: Neue Weiterleitung |

K Textersetzung - „#WEITERLEITUNG(.*)Preview1260\n“ durch „“ Markierung: Weiterleitung entfernt |

||

| Zeile 1: | Zeile 1: | ||

{{Set_lang}} | {{Set_lang}} | ||

Version vom 16. Januar 2024, 15:14 Uhr

Letzte Anpassung zur Version: 12.6.0

- Im Dashboard wird der Status der impliziten Regel angezeigt

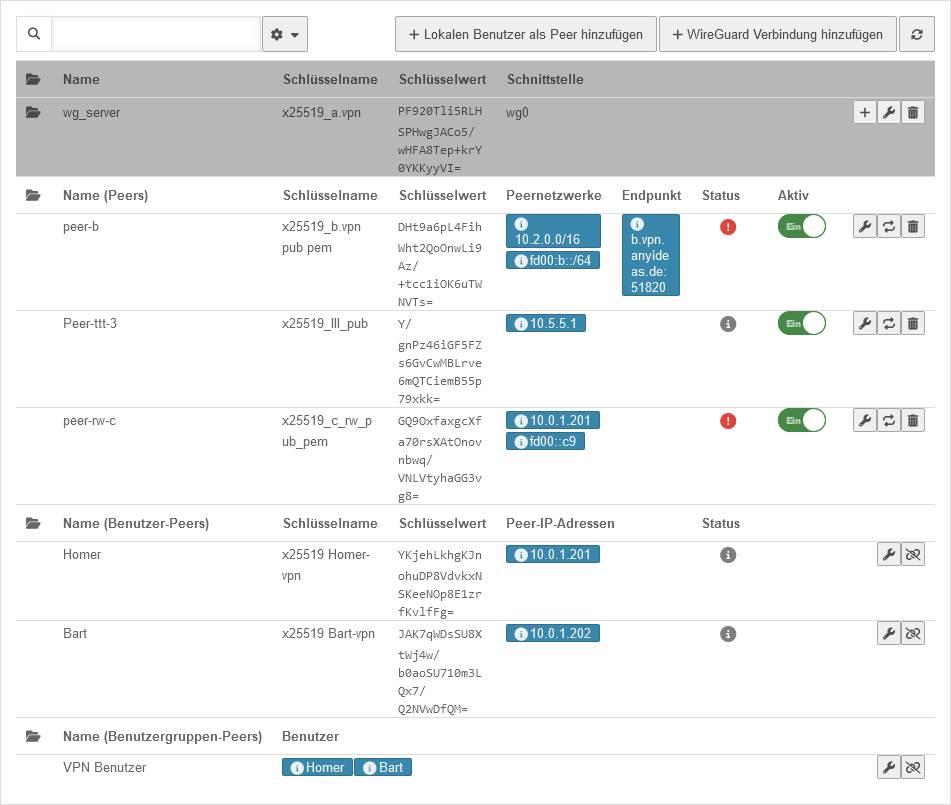

- Das Dashboard zeigt zusätzlich die jeweils öffentlichen Schlüsselwerte und den Status von Benutzer-Verbindungen an

Allgemeines

Übersicht

Vorteile

Auch die OpenVPN-Integration in der Securepoint UTM ist sehr performant.

Der Geschwindigkeitsnachteil von SSL-VPN-Verbindungen gegenüber WireGuard-Verbindungen fällt daher nicht so gravierend aus, wie dieses bei Mitbewerbern zu beobachten ist

Nachteile

Verbindung

Das Handling zwischen den beiden Peers ist sehr an OpenSSH angelehnt.

"Peers" müssen zunächst ihre PublicKeys austauschen und können dann im weiteren "einfach" Daten austauschen.

Dabei zählt der Austausch der PublicKeys explizit nicht zur Spezifikation von WireGuard und muss manuell erfolgen.

Eine mehrfache Verwendung ist nicht praktikabel.

Zum besseren Schutz kann zusätzlich noch ein Preshared Key verwendet werden.

Dadurch werden Verbindungen auf NAT-Routern offen gehalten.

Da die Kommunikation nur über einen UDP-Port läuft ist WireGuard gegenüber NAT-Problematiken entsprechend nicht anfällig.

Das Dashboard zeigt den Verbindungsstatus der einzelnen Peers einer Verbindung sowie Name, Schlüssel, den Wert des öffentlichen Schlüsselteils und die IP-Adresse eines Benutzers / einer Benutzerin und die dazu gehörigen Benutzergruppen.

UTMbenutzer@firewall.name.fqdnVPN  WireGuard Dashboard WireGuard Dashboard

|

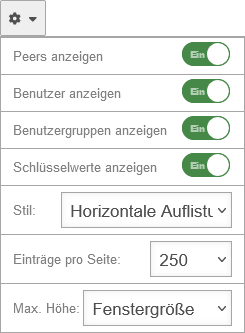

Dashboard Einstellungen

Für eine bessere Übersicht können ggf. einzelne Abschnitte in der Übersicht ausgeblendet werden:

Status der impliziten Regel notemptyNeu ab: 12.6

Eine Statuslampe zeigt den Zustand der impliziten Regel an: