Die Seite wurde neu angelegt: „{{Set_lang}} {{#vardefine:headerIcon|spicon-utm}} {{:UTM/CONFIG/Installationsassistent.lang|hw={{{hw|}}}}} </div>{{Select_lang}}{{TOC2}} {{Header|12.2 |disp…“ |

K Lauritzl verschob die Seite UTM/CONFIG/Installationsassistent nach UTM/CONFIG/Installationsassistent v12.2 |

(kein Unterschied)

| |

Version vom 22. Juli 2022, 10:14 Uhr

UTM einrichten mit dem Installationsassistenten

Letzte Anpassung zur Version: 12.2

Neu:

Dieser Artikel bezieht sich auf eine Beta-Version

Vorbemerkungen

- Üblicherweise erscheint der Installationsassistent bei der Ersteinrichtung der UTM.

Hierbei wird überprüft, ob schon eine Konfiguration vorhanden ist, die als Startkonfiguration markiert ist. (Status )

Ist das nicht der Fall öffnet sich der Assistent automatisch. - Ein nachträgliches Starten des Installationsassistenten ist nicht ratsam, da andere zwischenzeitlich getätigte Einstellungen dabei überschrieben werden können.

Installationsassistent

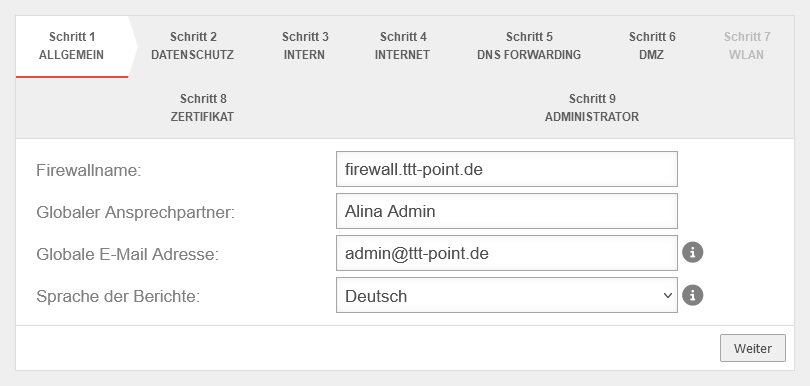

Schritt 1 - Allgemein

| Beschriftung | Wert | Beschreibung |  |

|---|---|---|---|

| Firewallname: | Hier geht es darum, wie sich die UTM gegenüber Anfragen meldet. Wenn zum Beispiel das Mailrelay genutzt werden soll, kann es sinnvoll sein, hier den Fully Qualified Domain Name (FQDN) des Mail-Exchange (MX) einzutragen, damit andere Mailserver diesen über die Rückwärtsauflösung des PTR Resource Record (PTR) abgleichen können. Diese Einstellung wird im Menü Bereich Einstellungen Eintrag Appliance Account vorgenommen. | ||

| Globaler Ansprechpartner: | In diesem Feld wird der Name des Administrators bzw. der Administratorin oder der Organisation eingetragen, welcher später in den UTM Fehlermeldungen für Rückfragen angegeben wird. | ||

| Globale E-Mail Adresse: | An diese E-Mail Adresse werden wichtige Systemmeldungen verschickt. | ||

| Sprache der Berichte: | Sprache, in der die Berichte und Systemmeldungen versendet werden | ||

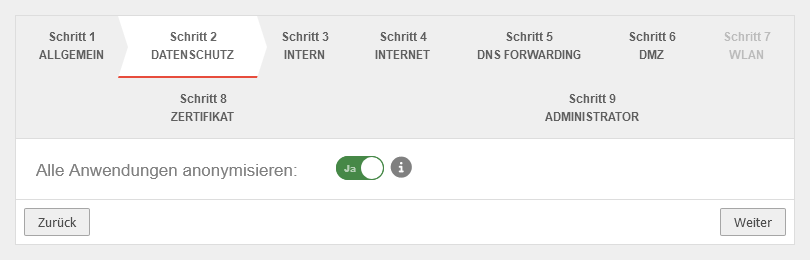

Schritt 2 - Datenschutz | |||

| Alle Anwendungen anonymisieren | Ja | Bei Aktivierung (Default) werden die Anwendungen der Appliance entsprechend der DSGVO anonymisiert. Unter kann die Anonymisierung auch individuell für jede Anwendung aktiviert werden. |

|

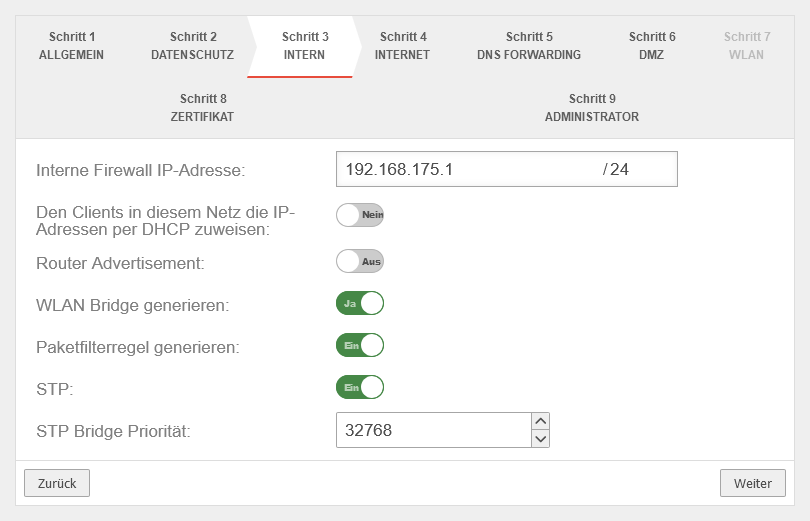

Schritt 3 - Intern | |||

| Interne Firewall IP-Adresse: | 192.168.175.1/24 | Die IP-Adresse der internen Schnittstelle ( A1 / eth1 / LAN2 - je nach verwendeter Hard- und Software |

|

| Den Clients in diesem Netz die IP-Adressen per DHCP zuweisen: | Nein | Bei Aktivierung Ja arbeitet die UTM als DHCP-Server: Alle Clients im internen Netzwerk erhalten per DHCP eine IP-Adresse. Dabei wird die UTM als Standardgateway und DNS Server für die Clients festgelegt. | |

| WLAN Bridge generieren: Nur, falls ein WLAN-Modul vorhanden ist |

Nein | Erstellt eine Bridge, so daß dieses Netzwerk und das WLAN im selben Netz liegen. | |

Nur, falls kein WLAN-Modul vorhanden ist |

Nein | Hat die UTM ein IPv6 Prefix erhalten, kann sie das Subnetz per Router Advertisement in dem Netzwerksegment hinter der Schnittstelle bekannt machen. (Siehe Artikel IPv6 Prefix Delegation) | |

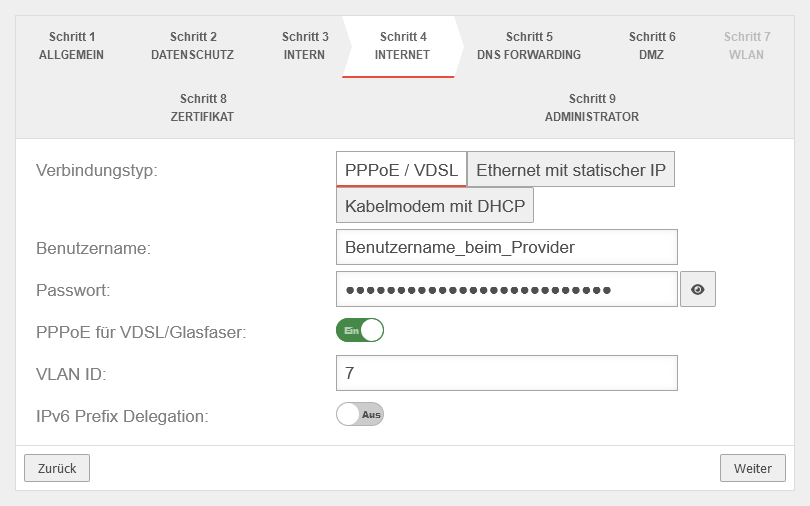

Schritt 4 - InternetHier wird die Internetverbindung auf der externen Schnittstelle (A0 / eth0 / LAN1 - je nach verwendeter Hard- und Software Es stehen folgende Varianten zur Auswahl: | |||

Verbindungstyp Verbindungstyp:

| |||

| Bei diesem Typ wird ein ADSL-, SDSL- oder VDSL-Modem an der Schnittstelle zum external interface ( A0 / eth0 / LAN1 - je nach verwendeter Hard- und Software | |||

| Benutzername: | (Teilt ISP mit) | Die Zugangsdaten werden durch den ISP (Internet Service Provider) bereitgestellt. |  |

| Passwort: | (Teilt ISP mit) | ||

Verbindungstyp Verbindungstyp:

| |||

| Benutzername: | (Teilt ISP mit) | Die Zugangsdaten werden durch den ISP (Internet Service Provider) bereitgestellt. | [[Datei: ]] |

| Passwort: | (Teilt ISP mit) | ||

| 7 | Die VLAN-ID wird in der Regel vom Netzbetreiber vorgegeben | ||

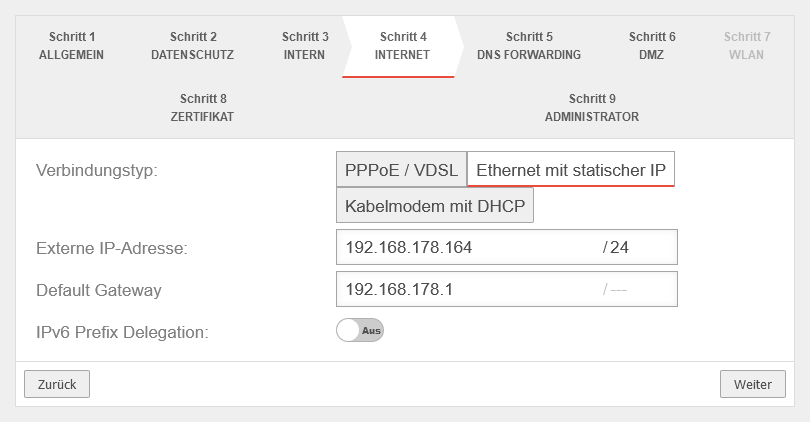

Verbindungstyp Ethernet mit statischer IP Verbindungstyp:

| |||

| Bei diesem Verbindungstyp wird ein Router an der Schnittstelle zum external interface ( A0 / eth0 / LAN1 - je nach verwendeter Hard- und Software | |||

| Externe IP-Adresse: | 192.168.178.101/24 | Die IP-Adresse der externen Schnittstelle ( A0 / eth0 / LAN1 - je nach verwendeter Hard- und Software |

|

| IP-Adresse des Standard-Gateways für die UTM, damit diese weiß, welches der nächste Router für alle Netze ist, die nicht an einer internen Schnittstelle anliegen: In der Regel: Das Internet. | |||

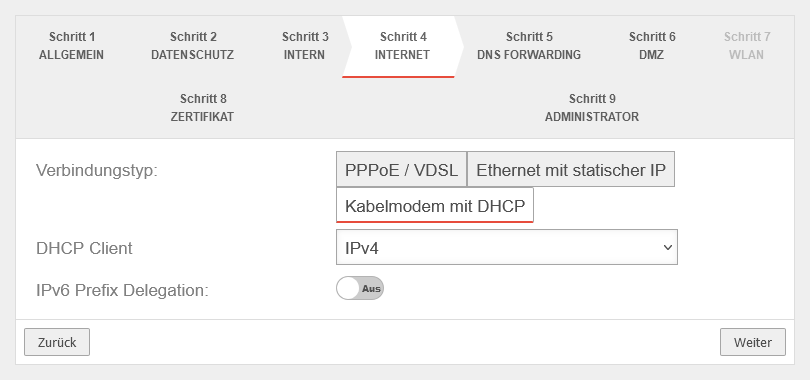

Verbindungstyp Kabelmodem mit DHCP Verbindungstyp:

Ursprünglich meist Geräte, die Kabelanbieter ihren Kunden zur Verfügung stellten. | |||

| Auch bei diesem Verbindungstyp wird ein Router an der Schnittstelle zum external interface ( A0 / eth0 / LAN1 - je nach verwendeter Hard- und Software |

| ||

Verbindungstyp LTE / andere Verbindungstyp:

| |||

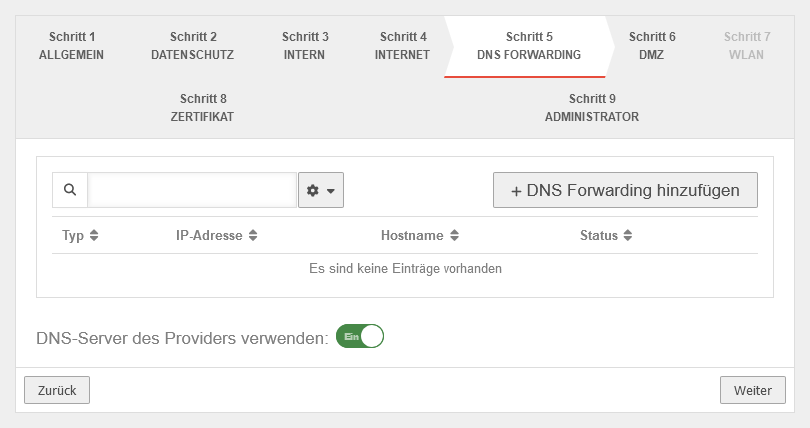

Schritt 5 - DNS ForwardingHier kann das DNS Forwarding des Nameservers konfiguriert werden. Es gibt die gleichen Optionen wie unter Bereich DNS Forwarding. Für genauere Informationen siehe den Artikel zum Nameserver. | |||

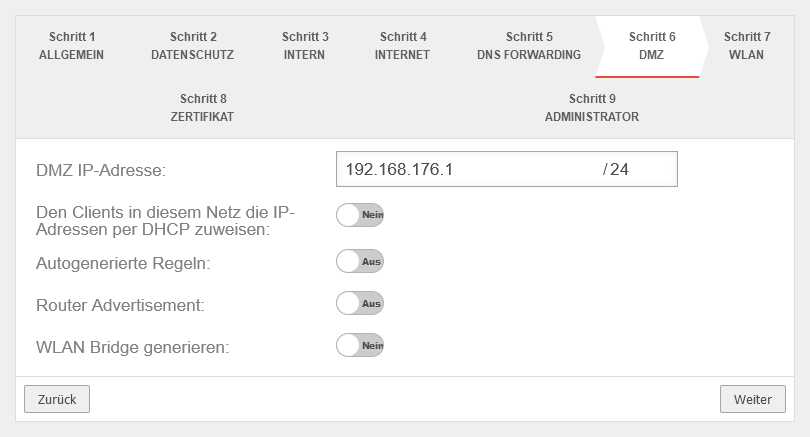

| DMZ IP-Adresse: | 192.168.176.1/24 | Die IP-Adresse der Schnittstelle A2 sowie die Subnetzmaske (als CIDR-Notierung) für das DMZ-Netzwerk |  |

| Den Clients in diesem Netz die IP-Adressen per DHCP zuweisen: | Nein | Bei Aktivierung Ja arbeitet die UTM als DHCP-Server: Alle Clients im DMZ Netzwerk erhalten per DHCP eine IP-Adresse. Dabei wird die UTM als Standardgateway und DNS Server für die Clients festgelegt. | |

| Autogenerierte Regeln: | Nein | Es können automatisch Portfilterregeln für dieses Netzwerk angelegt werden, die den Datenverkehr ins Internet auf der Schnittstelle zum external interface ( A0 / eth0 / LAN1 - je nach verwendeter Hard- und Software Ebenso werden Regeln angelegt, die auch den Datenverkehr aus dem internen Netzwerk in das DMZ-Netz zulassen. notempty Diese any Regeln sind für Testzwecke gedacht, sollten aber im Produktiv-Betrieb deaktiviert und durch genau definierte Regeln ersetzt werden. | |

| WLAN Bridge generieren: Nur, falls ein WLAN-Modul vorhanden ist |

Nein | Erstellt eine Bridge, so daß dieses Netzwerk und das WLAN im selben Netz liegen. | |

| Nein | Hat die UTM ein IPv6 Prefix erhalten, kann sie das Subnetz per Router Advertisement in dem Netzwerksegment hinter der Schnittstelle bekannt machen. (Siehe Artikel IPv6 Prefix Delegation) | ||

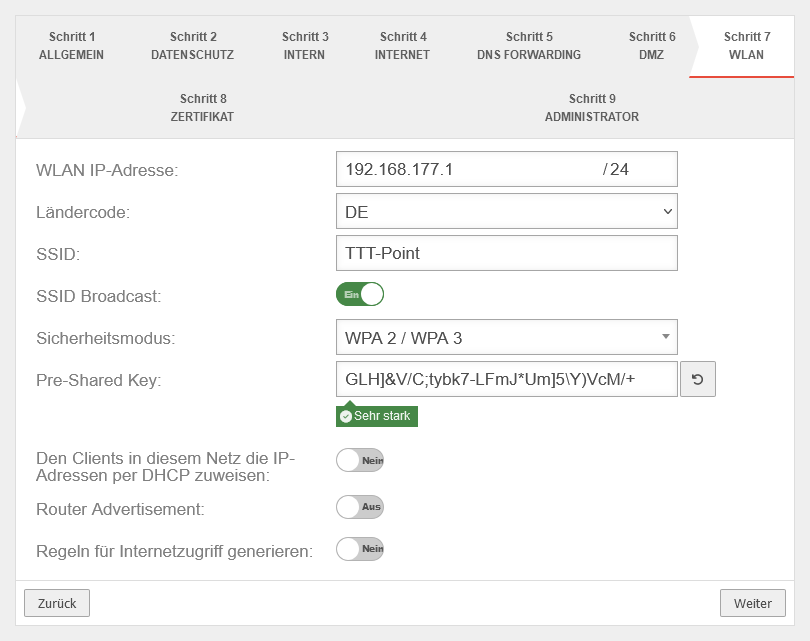

Schritt 6 - DMZIm Auslieferungszustand ist ein WLAN-Modul in der UTM verbaut. | |||

| WLAN IP-Adresse: Nicht im Bridge Modus |

192.168.177.1/24 | Die IP-Adresse des WLAN-Interfaces (wlan0) sowie die Subnetzmaske (als CIDR-Notierung) für das WLAN-Netzwerk. Im Bridge Modus wird hier die Einstellung aus dem internen Netz verwendet, in dem der Bridgemodus aktiviert wurde. |

[[Datei: ]] |

| Ländercode: | Über den Ländercode wird ermittelt, welche Frequenzen und welche Signalstärken verwendet werden dürfen. Die genutzten Frequenzen und die Sendeleistung lassen sich in einem Wikipedia-Artikel nachlesen. | ||

| Der Service Set Identifier (SSID) bezeichnet den Namen unter dem sich das WLAN-Netz den Clients zeigt. Dieser muss in jedem Fall eingegeben werden. | |||

| Ein | Mit dieser Option kann definiert werden, ob das WLAN-Netz für jeden Client zu sehen ist, oder ob die Übertragung der SSID unterdrückt werden soll. (Aus) | ||

| Sicherheitsmodus | Gilt als unsicher und ist lediglich aus Gründen der Abwärtskompatibilität vorhanden. (Verwendet TKIP als Verschlüsselungsmethode) | ||

| Standard mit erhöhter Sicherheit Verwendet AES128 als Verschlüsselungsmethode: https://de.wikipedia.org/wiki/WPA2 | |||

| v12 | Standard mit höchster verfügbarer Sicherheit Verwendet AES256 als Verschlüsselungsmethode und das SAE Verfahren: https://de.wikipedia.org/wiki/WPA3 | ||

| Den Clients in diesem Netz die IP-Adressen per DHCP zuweisen: Nicht im Bridge Modus |

Aus | Bei Aktivierung arbeitet die UTM als DHCP-Server: Alle Clients im WLAN Netzwerk erhalten per DHCP eine IP-Adresse. Dabei wird die UTM als Standardgateway und DNS Server für die Clients festgelegt. Im Bridge Modus wird hier die Einstellung aus dem internen Netz verwendet, in dem der Bridgemodus aktiviert wurde. | |

| Basisstation und Mobilgerät müssen über den selben PSK (≙Kennwort) verfügen. Die Sicherheit der Verschlüsselung hängt unmittelbar von der Länge und der Komplexität des PSKs ab! | |||

| Erzeugt automatisch einen sehr starken PSK | |||

| Regeln für Internetzugriff generieren: Nicht im Bridge Modus |

Aus | Es können automatisch Portfilterregeln für dieses Netzwerk angelegt werden, die den Datenverkehr ins Internet auf der Schnittstelle zum external interface ( A0 / eth0 / LAN1 - je nach verwendeter Hard- und Software notempty Diese any Regeln sind für Testzwecke gedacht, sollten aber im Produktiv-Betrieb deaktiviert und durch genau definierte Regeln ersetzt werden. Im Bridge Modus wird hier die Einstellung aus dem internen Netz verwendet, in dem der Bridgemodus aktiviert wurde. | |

Schritt 7 - WLAN | |||

| Benutzer | Der Benutzername admin kann an dieser Stelle nicht verändert werden |  | |

| Passwort: | ••••••• | Das Admin Passwort insecure ist schon deshalb unsicher, weil es in allen Dokumentationen zu unserer UTM auftaucht und muss daher schnellst möglich gegen ein sehr starkes Admin Passwort ersetzt werden. Das neue Kennwort muss die Kennwortrichtlinien erfüllen.

Kennwörter müssen folgende Kriterien erfüllen:

| |

| Passwort bestätigen: | ••••••• | ||

| |||

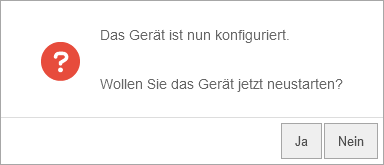

Neustart

| |||

| Wollen Sie das Gerät jetzt neu starten? | Damit die Konfigurations-Änderungen übernommen werden, müssen die jeweiligen Dienste in der richtigen Reihenfolge neu gestartet werden. Das wird durch einen Neustart des Gerätes erreicht. |

| |

| Wurde die eigene IP-Adresse geändert, um das Admin Interface der UTM zu erreichen, und in Schritt 3 - Intern die Vorgabe geändert, befindet sich die interne Schnittstelle der UTM nun in diesem Netz.

Zur weiteren Konfiguration muss die IP-Adresse des eigenen Rechners dann erneut geändert werden. Siehe dazu den Wiki Artikel zur ersten Anmeldung | |||