Die Seite wurde neu angelegt: „{{Set_lang}} {{#vardefine:headerIcon|spicon-utm}} {{:UTM/VPN/Cloud-Konzentrator.lang}} </div><div class="new_design"></div>{{TOC2|limit=3}} {{Header|05.2024| |new=true |Menu={{Menu-UTM|VPN|SSL-VPN}} }} ---- === {{#var:Vorbemerkung}} === <div class="einrücken"> {{#var:Vorbemerkung--desc}} {{Bild|{{#var:Vorbemerkung--Bild}} | {{#var:Vorbemerkung--cap}} | class=noborder}} <br clear=all></div> ---- === {{#var:Konfiguration Allgemein}} === <div class="ein…“ |

Maltea (Diskussion | Beiträge) Keine Bearbeitungszusammenfassung |

||

| Zeile 4: | Zeile 4: | ||

{{:UTM/VPN/Cloud-Konzentrator.lang}} | {{:UTM/VPN/Cloud-Konzentrator.lang}} | ||

</div><div class="new_design"></div>{{TOC2|limit=3}} | </div><div class="new_design"></div>{{TOC2|limit=3}}{{Select_lang}} | ||

{{Header|05.2024 | {{Header|05.2024|new=true| | ||

|new=true | || {{Menu-UTM|VPN|SSL-VPN}} | ||

| | |||

}} | }} | ||

---- | ---- | ||

=== {{#var:Vorbemerkung}} === | === {{#var:Vorbemerkung}} === | ||

<div class="einrücken"> | <div class="einrücken"> | ||

{{#var:Vorbemerkung--desc}} | {{#var:Vorbemerkung--desc}} | ||

{{Bild|{{#var:Vorbemerkung--Bild}} | {{#var:Vorbemerkung--cap}} | class=noborder}} | {{Bild|{{#var:Vorbemerkung--Bild}} |{{#var:Vorbemerkung--cap}}|class=noborder}} | ||

<br clear=all></div> | <br clear=all></div> | ||

---- | ---- | ||

=== {{#var:Konfiguration Allgemein}} === | === {{#var:Konfiguration Allgemein}} === | ||

<div class="einrücken"> | <div class="einrücken"> | ||

{{#var:Konfiguration Allgemein--desc}} | {{#var:Konfiguration Allgemein--desc}} | ||

{| class="sptable2 pd5 zh1" | </div> | ||

{| class="sptable2 pd5 zh1 Einrücken" | |||

| Terra-Cloud UTM || öffentliche IP: 203.0.113.203 | | Terra-Cloud UTM || öffentliche IP: 203.0.113.203 | ||

|- | |- | ||

| Zeile 29: | Zeile 32: | ||

|} | |} | ||

==== {{#var:Terra-Cloud UTM als S2S Server}} ==== | ==== {{#var:Terra-Cloud UTM als S2S Server}} ==== | ||

===== {{#var:Installationsassistent}} ===== | ===== {{#var:Installationsassistent}} ===== | ||

{{h-6| {{#var:Schritt}} 1 | 2= {{#var:Schritt}} 1 <i class="host utm">Terracloud UTM</i> }} | {{h-6| {{#var:Schritt}} 1 | 2= {{#var:Schritt}} 1 <i class="host utm">Terracloud UTM</i> }} | ||

{| class="sptable2 pd5 zh1 Einrücken noborder" | {| class="sptable2 pd5 zh1 Einrücken noborder" | ||

| {{#var:S2S Server Schritt 1--desc}} | | {{#var:S2S Server Schritt 1--desc}} | ||

| class="Bild" rowspan="2" | {{Bild|{{#var:S2S Server Schritt 1--Bild}} | {{#var:Installationsschritt}} 1||{{#var:SSL-VPN Verbindung hinzufügen}}|VPN|SSL-VPN}} | | class="Bild" rowspan="2" | {{Bild| {{#var:S2S Server Schritt 1--Bild}} |{{#var:Installationsschritt}} 1||{{#var:SSL-VPN Verbindung hinzufügen}}|VPN|SSL-VPN}} | ||

|- class="Leerzeile" | |- class="Leerzeile" | ||

| | | | ||

|- | |- | ||

| colspan=2 | | | colspan="2" | {{h6|{{#var:Schritt}} 2 | 2= {{#var:Schritt}} 2 <i class="host utm">Terracloud UTM</i>}} | ||

{{h6| {{#var:Schritt}} 2 | 2= {{#var:Schritt}} 2 <i class="host utm">Terracloud UTM</i> }} | |||

|- | |- | ||

| {{#var:S2S Server Schritt 2--desc}} | | {{#var:S2S Server Schritt 2--desc}} | ||

| class="Bild" rowspan="2" | {{Bild| {{#var:S2S Server Schritt 2--Bild}} | {{#var:Installationsschritt}} 2}} | | class="Bild" rowspan="2" | {{Bild| {{#var:S2S Server Schritt 2--Bild}} |{{#var:Installationsschritt}} 2}} | ||

|- class="Leerzeile" | |- class="Leerzeile" | ||

| | | | ||

| Zeile 57: | Zeile 60: | ||

|- | |- | ||

! {{#var:cap}} !! {{#var:val}} !! {{#var:desc}} | ! {{#var:cap}} !! {{#var:val}} !! {{#var:desc}} | ||

| class="Bild" rowspan="7" | {{Bild| {{#var:S2S Server Schritt 3--Bild}} | {{#var:Installationsschritt}} 3}} | | class="Bild" rowspan="7" | {{Bild| {{#var:S2S Server Schritt 3--Bild}} |{{#var:Installationsschritt}} 3}} | ||

|- | |- | ||

| {{b|Name:}} || {{ic|S2S}}-server || {{#var:Eindeutiger Name}} | | {{b|Name:}} || {{ic|S2S}}-server || {{#var:Eindeutiger Name}} | ||

| Zeile 70: | Zeile 73: | ||

|- class="Leerzeile" | |- class="Leerzeile" | ||

| | | | ||

|} | |} | ||

{{h6| {{#var:Schritt}} 4 | 2= {{#var:Schritt}} 4 <i class="host utm">Terracloud UTM</i> }} | {{h6| {{#var:Schritt}} 4 |2= {{#var:Schritt}} 4 <i class="host utm">Terracloud UTM</i>}} | ||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{#var:S2S Server Schritt 4--desc}} | {{#var:S2S Server Schritt 4--desc}} | ||

| Zeile 80: | Zeile 82: | ||

{| class="sptable2 pd5 zh1 Einrücken" | {| class="sptable2 pd5 zh1 Einrücken" | ||

! {{#var:cap}} !! {{#var:val}} !! {{#var:desc}} | ! {{#var:cap}} !! {{#var:val}} !! {{#var:desc}} | ||

| class="Bild" rowspan="5" | {{Bild| {{#var:S2S Server Schritt 4--Bild}} | {{#var:Installationsschritt}} 4}} | | class="Bild" rowspan="5" | {{Bild| {{#var:S2S Server Schritt 4--Bild}} |{{#var:Installationsschritt}} 4}} | ||

|- | |- | ||

| {{b|{{#var:Transfer-Netzwerk}}: }} || {{ic|192.168.190.0/24|class=available}} || {{#var:Transfer-Netzwerk--desc}} | | {{b|{{#var:Transfer-Netzwerk}}: }} || {{ic|192.168.190.0/24|class=available}} || {{#var:Transfer-Netzwerk--desc}} | ||

| Zeile 100: | Zeile 102: | ||

| {{b|{{#var:Client-Zertifikat}}:}} || {{Button|ssl-vpn-ClientA|dr|class=available}} || {{#var:Client-Zertifikat--desc}} | | {{b|{{#var:Client-Zertifikat}}:}} || {{Button|ssl-vpn-ClientA|dr|class=available}} || {{#var:Client-Zertifikat--desc}} | ||

|- | |- | ||

| {{b|{{#var:Clientnetzwerke freigeben}}: }} || {{ic| {{cb|192.168.174.0/24}} |cb|class=available}} || {{#var:Netzwerk Standort A freigeben--desc}} | | {{b|{{#var:Clientnetzwerke freigeben}}:}} || {{ic| {{cb|192.168.174.0/24}} |cb|class=available}} || {{#var:Netzwerk Standort A freigeben--desc}} | ||

|- class="Leerzeile" | |- class="Leerzeile" | ||

| colspan="3" | {{Hinweis-box|{{#var:Zertifikat Hinweis}} |g|c=graul|fs__icon=em2}} | | colspan="3" | {{Hinweis-box|{{#var:Zertifikat Hinweis}} |g|c=graul|fs__icon=em2}} | ||

| Zeile 106: | Zeile 108: | ||

| | | | ||

|} | |} | ||

==== {{#var:UTM Standort A als S2S Client}} ==== | ==== {{#var:UTM Standort A als S2S Client}} ==== | ||

===== {{#var:Installationsassistent}} ===== | ===== {{#var:Installationsassistent}} ===== | ||

{{h-6| {{#var:Schritt}} 1 | 2= {{#var:Schritt}} 1 <i class="host utm">Standort A</i> }} | {{h-6| {{#var:Schritt}} 1 | 2= {{#var:Schritt}} 1 <i class="host utm">Standort A</i> }} | ||

| Zeile 129: | Zeile 133: | ||

{{h6| {{#var:Schritt}} 3 | 2= {{#var:Schritt}} 3 <i class="host utm">Standort A</i> }} | {{h6| {{#var:Schritt}} 3 | 2= {{#var:Schritt}} 3 <i class="host utm">Standort A</i> }} | ||

{| class="sptable2 pd5 zh1 Einrücken" | {| class="sptable2 pd5 zh1 Einrücken" | ||

| class=noborder colspan=4 | {{#var:S2S Client Schritt 3--desc}} | |- class="noborder" | ||

| colspan="4" | {{#var:S2S Client Schritt 3--desc}} | |||

|- | |- | ||

! {{#var:cap}} !! {{#var:val}} !! {{#var:desc}} | ! {{#var:cap}} !! {{#var:val}} !! {{#var:desc}} | ||

| Zeile 144: | Zeile 149: | ||

{{h6| {{#var:Schritt}} 4 | 2= {{#var:Schritt}} 4 <i class="host utm">Standort A</i> }} | {{h6| {{#var:Schritt}} 4 |2={{#var:Schritt}} 4 <i class="host utm">Standort A</i>}} | ||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{#var:Dieser Installationsschritt entfällt}} | {{#var:Dieser Installationsschritt entfällt}} | ||

| Zeile 150: | Zeile 155: | ||

{{h6| {{#var:Schritt}} 5 | 2= {{#var:Schritt}} 5 <i class="host utm">Standort A</i> }} | {{h6| {{#var:Schritt}} 5 |2={{#var:Schritt}} 5 <i class="host utm">Standort A</i>}} | ||

{| class="sptable2 pd5 zh1 Einrücken noborder" | {| class="sptable2 pd5 zh1 Einrücken noborder" | ||

| {{#var:S2S Client Schritt 5--desc}} | | {{#var:S2S Client Schritt 5--desc}} | ||

| Zeile 159: | Zeile 164: | ||

===== {{#var:Netzwerkobjekte und Paketfilterregeln erstellen}} ===== | ===== {{#var:Netzwerkobjekte und Paketfilterregeln erstellen}} ===== | ||

{{h6| {{#var:Netzwerkobjekte}} | 2= {{#var:Netzwerkobjekte}} <i class="host utm">Standort A</i> }} | {{h6| {{#var:Netzwerkobjekte}} | 2={{#var:Netzwerkobjekte}} <i class="host utm">Standort A</i>}} | ||

{| class="sptable2 pd5 zh1 Einrücken" | {| class="sptable2 pd5 zh1 Einrücken" | ||

| class=noborder colspan=4 | {{#var:Netzwerkobjekte-Pfad}} | |- class="noborder" | ||

| colspan="4" | {{#var:Netzwerkobjekte-Pfad}} | |||

|- | |- | ||

! {{#var:cap}} !! {{#var:val}} !! {{#var:desc}} | ! {{#var:cap}} !! {{#var:val}} !! {{#var:desc}} | ||

| Zeile 170: | Zeile 176: | ||

| {{b|{{#var:Typ}}: }} || {{Button|{{#var:VPN-Netzwerk}} |dr|class=available}} || {{#var:Regelwerk-Typ--desc}} | | {{b|{{#var:Typ}}: }} || {{Button|{{#var:VPN-Netzwerk}} |dr|class=available}} || {{#var:Regelwerk-Typ--desc}} | ||

|- | |- | ||

| {{b|{{#var:Adresse}}: }} || {{ic|192.168.173.0|rechts|icon=/24 |iconw=x|class=available}} || {{#var:Adresse Client B--desc}}<br>{{#var:Regelwerk-Adresse--desc}} | | {{b|{{#var:Adresse}}: }} || {{ic|192.168.173.0|rechts|icon=/24 |iconw=x|class=available}} || {{#var:Adresse Client B--desc}}<br> {{#var:Regelwerk-Adresse--desc}} | ||

{{Einblenden3| {{#var:Hinweis bei mehreren Servernetzwerken}} |ausblenden|true|dezent}} | {{Einblenden3| {{#var:Hinweis bei mehreren Servernetzwerken}} |ausblenden|true|dezent}} | ||

{{#var:Hinweis bei mehreren Servernetzwerken--desc}}</span></div> | {{#var:Hinweis bei mehreren Servernetzwerken--desc}}</span></div> | ||

| Zeile 181: | Zeile 187: | ||

|} | |} | ||

{{h6| {{#var:Paketfilterregeln}} | 2= {{#var:Paketfilterregeln}} <i class="host utm">Standort A</i> }} | {{h6| {{#var:Paketfilterregeln}} |2={{#var:Paketfilterregeln}} <i class="host utm">Standort A</i>}} | ||

<div class="einrücken"> | <div class="einrücken"> | ||

{{#var:Paketfilterregeln-Pfad}} | {{#var:Paketfilterregeln-Pfad}} | ||

{| class="sptable2 Paketfilter pd5 tr--bc__white zh1 nonoborder" | {| class="sptable2 Paketfilter pd5 tr--bc__white zh1 nonoborder" | ||

|- class="bold small no1cell" | |- class="bold small no1cell" | ||

| Zeile 190: | Zeile 197: | ||

| class="bc__default" | || {{spc|drag|o|-}} || || {{spc|network|o|-}} internal-network || {{spc|vpn-network|o|-}} sslvpn-S2S-ClientB-Network || {{spc|dienste|o|-}} default-internet || || {{Logging-Slider}} || {{Kasten|Accept|grün}} || {{ButtonAn|{{#var:ein}} }} || {{Button||w|fs=14}}{{Button||trash|fs=14}}{{Button||copy|fs=14}} | | class="bc__default" | || {{spc|drag|o|-}} || || {{spc|network|o|-}} internal-network || {{spc|vpn-network|o|-}} sslvpn-S2S-ClientB-Network || {{spc|dienste|o|-}} default-internet || || {{Logging-Slider}} || {{Kasten|Accept|grün}} || {{ButtonAn|{{#var:ein}} }} || {{Button||w|fs=14}}{{Button||trash|fs=14}}{{Button||copy|fs=14}} | ||

|- | |- | ||

| class="bc__default" | || {{spc|drag|o|-}} || || {{spc|vpn-network|o|-}} sslvpn-S2S-ClientB-Network || {{spc|network|o|-}} internal-network || {{spc|dienste|o|-}} default-internet || | | class="bc__default" | || {{spc|drag|o|-}} || || {{spc|vpn-network|o|-}} sslvpn-S2S-ClientB-Network || {{spc|network|o|-}} internal-network || {{spc|dienste|o|-}} default-internet || || {{Logging-Slider}} || {{Kasten|Accept|grün}} || {{ButtonAn|{{#var:ein}} }} || {{Button||w|fs=14}}{{Button||trash|fs=14}}{{Button||copy|fs=14}} | ||

|} | |} | ||

</div> | |||

---- | ---- | ||

=== {{#var:Konfiguration Szenario S2S}} === | === {{#var:Konfiguration Szenario S2S}} === | ||

==== {{#var:Terracloud UTM Konfiguration anpassen}} ==== | ==== {{#var:Terracloud UTM Konfiguration anpassen}} ==== | ||

{{h5 | {{#var:Zweiten Client hinzufügen}} | {{#var:Zweiten Client hinzufügen}} {{host|Terracloud UTM}} }} | {{h5| {{#var:Zweiten Client hinzufügen}} | {{#var:Zweiten Client hinzufügen}} {{host|Terracloud UTM}} }} | ||

<div class="einrücken"> | <div class="einrücken"> | ||

{{#var:Zweiten Client hinzufügen--desc}} | {{#var:Zweiten Client hinzufügen--desc}} | ||

</div> | |||

{| class="sptable2 pd5 zh1 Einrücken" | {| class="sptable2 pd5 zh1 Einrücken" | ||

! {{#var:cap}} !! {{#var:val}} !! {{#var:desc}} | ! {{#var:cap}} !! {{#var:val}} !! {{#var:desc}} | ||

| class="Bild" rowspan="8" | {{Bild| {{#var:Zweiten Client hinzufügen--Bild}}|2=<i class="host utm">Terracloud UTM</i>|4={{#var:SSL-VPN Client-Gegenstelle hinzufügen}}|5=VPN|6=SSL-VPN|icon=fa-floppy-disk-circle-xmark|icon2=fa-close}} | | class="Bild" rowspan="8" | {{Bild| {{#var:Zweiten Client hinzufügen--Bild}} |2=<i class="host utm">Terracloud UTM</i>|4={{#var:SSL-VPN Client-Gegenstelle hinzufügen}}|5=VPN|6=SSL-VPN|icon=fa-floppy-disk-circle-xmark|icon2=fa-close}} | ||

|- | |- | ||

| {{b|Name:}} || {{ic|S2S-B}}-client || {{#var:Eindeutiger Name}} | | {{b|Name:}} || {{ic|S2S-B}}-client || {{#var:Eindeutiger Name}} | ||

| Zeile 223: | Zeile 233: | ||

===== {{#var:Netzwerkobjekte und Paketfilterregeln erstellen}} ===== | ===== {{#var:Netzwerkobjekte und Paketfilterregeln erstellen}} ===== | ||

{{h6| {{#var:Netzwerkobjekte}} |2={{#var:Netzwerkobjekte}} <i class="host utm">Terracloud UTM</i> }} | {{h6| {{#var:Netzwerkobjekte}} |2={{#var:Netzwerkobjekte}} <i class="host utm">Terracloud UTM</i> }} | ||

<div class="Einrücken" | <div class="Einrücken"> | ||

{{#var:Netzwerkobjekte Allgemein--desc}} | {{#var:Netzwerkobjekte Allgemein--desc}} | ||

</div> | |||

{| class="sptable2 pd5 zh1 Einrücken" | {| class="sptable2 pd5 zh1 Einrücken" | ||

! {{#var:cap}} !! {{#var:val}} !! {{#var:desc}} | ! {{#var:cap}} !! {{#var:val}} !! {{#var:desc}} | ||

| class=Bild rowspan="7" | {{Bild| {{#var:Netzwerkobjekt Client A--Bild}}| ||{{#var:Netzwerkobjekte hinzufügen}}|Firewall|{{#var:Netzwerkobjekte}}|icon=fa-save|icon2=fa-floppy-disk-circle-xmark|icon3=fa-close}} | | class="Bild" rowspan="7" | {{Bild| {{#var:Netzwerkobjekt Client A--Bild}}| ||{{#var:Netzwerkobjekte hinzufügen}}|Firewall|{{#var:Netzwerkobjekte}}|icon=fa-save|icon2=fa-floppy-disk-circle-xmark|icon3=fa-close}} | ||

|- | |- | ||

| {{b|Name:}} || {{ic|sslvpn-S2S-ClientA-Network|class=available}} || {{#var:Eindeutiger Name}} | | {{b|Name:}} || {{ic|sslvpn-S2S-ClientA-Network|class=available}} || {{#var:Eindeutiger Name}} | ||

| Zeile 247: | Zeile 256: | ||

|- | |- | ||

| {{b|Name:}} || {{ic|sslvpn-S2S-ClientB-Network|class=available}} || {{#var:Eindeutiger Name}} | | {{b|Name:}} || {{ic|sslvpn-S2S-ClientB-Network|class=available}} || {{#var:Eindeutiger Name}} | ||

| class=Bild rowspan="3" | {{Bild|{{#var:Server Netzwerkobjekt Client B--Bild}}| ||{{#var:Netzwerkobjekte hinzufügen}}|Firewall|{{#var:Netzwerkobjekte}}|icon=fa-save|icon2=fa-floppy-disk-circle-xmark|icon3=fa-close}} | | class="Bild" rowspan="3" | {{Bild| {{#var:Server Netzwerkobjekt Client B--Bild}} |||{{#var:Netzwerkobjekte hinzufügen}}|Firewall|{{#var:Netzwerkobjekte}}|icon=fa-save|icon2=fa-floppy-disk-circle-xmark|icon3=fa-close}} | ||

|- | |- | ||

| {{b|{{#var:Adresse}}: }} || {{ic|192.168.173.0|rechts|icon=/24 |iconw=x|class=available}} || {{#var:Adresse Client B--desc}}<br> | | {{b|{{#var:Adresse}}:}} || {{ic|192.168.173.0|rechts|icon=/24 |iconw=x|class=available}} || {{#var:Adresse Client B--desc}}<br> | ||

{{Einblenden3| {{#var:Hinweis bei mehreren Clientnetzwerken}} |ausblenden|true|dezent}} | {{Einblenden3| {{#var:Hinweis bei mehreren Clientnetzwerken}} |ausblenden|true|dezent}} | ||

{{#var:Hinweis bei mehreren Clientnetzwerken--desc}}</span></div> | {{#var:Hinweis bei mehreren Clientnetzwerken--desc}}</span></div> | ||

| Zeile 259: | Zeile 268: | ||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{#var:Portfilterregeln--desc}} | {{#var:Portfilterregeln--desc}} | ||

</div> | |||

{| class="sptable2 Paketfilter pd5 tr--bc__white zh1 nonoborder Einrücken" | {| class="sptable2 Paketfilter pd5 tr--bc__white zh1 nonoborder Einrücken" | ||

| Zeile 269: | Zeile 278: | ||

| class="bc__default" | || {{spc|drag|o|-}} || || {{spc|vpn-network|o|-}} sslvpn-S2S-ClientA-Network || {{spc|vpn-network|o|-}} sslvpn-S2S-ClientB-Network || {{spc|dienste|o|-}} default-internet || || {{Logging-Slider}} || {{Kasten|Accept|grün}} || {{ButtonAn|{{#var:ein}} }} || {{Button||w|fs=14}}{{Button||trash|fs=14}}{{Button||copy|fs=14}} | | class="bc__default" | || {{spc|drag|o|-}} || || {{spc|vpn-network|o|-}} sslvpn-S2S-ClientA-Network || {{spc|vpn-network|o|-}} sslvpn-S2S-ClientB-Network || {{spc|dienste|o|-}} default-internet || || {{Logging-Slider}} || {{Kasten|Accept|grün}} || {{ButtonAn|{{#var:ein}} }} || {{Button||w|fs=14}}{{Button||trash|fs=14}}{{Button||copy|fs=14}} | ||

|} | |} | ||

==== {{#var:UTM Standort B als S2S Client}} ==== | ==== {{#var:UTM Standort B als S2S Client}} ==== | ||

{{h-5| {{#var:Installationsassistent}} | {{#var:Installationsassistent}} {{host| {{#var:Standort}} B}} }} | {{h-5| {{#var:Installationsassistent}} | {{#var:Installationsassistent}} {{host|{{#var:Standort}} B}} }} | ||

{{h-6| {{#var:Schritt}} 1 | 2= {{#var:Schritt}} 1 }} | {{h-6| {{#var:Schritt}} 1 |2={{#var:Schritt}} 1 }} | ||

{| class="sptable2 pd5 zh1 Einrücken noborder" | {| class="sptable2 pd5 zh1 Einrücken noborder" | ||

| {{#var:S2S Client Schritt 1--desc}} | | {{#var:S2S Client Schritt 1--desc}} | ||

| Zeile 281: | Zeile 291: | ||

{{h6| {{#var:Schritt}} 2 | 2= {{#var:Schritt}} 2 <i class="host utm">Standort B</i> }} | {{h6| {{#var:Schritt}} 2 |2={{#var:Schritt}} 2 <i class="host utm">Standort B</i> }} | ||

{| class="sptable2 pd5 zh1 Einrücken noborder" | {| class="sptable2 pd5 zh1 Einrücken noborder" | ||

| {{#var:S2S Client Schritt 2--desc}} | | {{#var:S2S Client Schritt 2--desc}} | ||

| Zeile 290: | Zeile 300: | ||

{{h6| {{#var:Schritt}} 3 | 2= {{#var:Schritt}} 3 <i class="host utm">Standort B</i> }} | {{h6| {{#var:Schritt}} 3 |2={{#var:Schritt}} 3 <i class="host utm">Standort B</i> }} | ||

{| class="sptable2 pd5 zh1 Einrücken" | {| class="sptable2 pd5 zh1 Einrücken" | ||

| class=noborder colspan=4 | {{#var:S2S Client Schritt 3--desc}} | |- class="noborder" | ||

| colspan="4" | {{#var:S2S Client Schritt 3--desc}} | |||

|- | |- | ||

! {{#var:cap}} !! {{#var:val}} !! {{#var:desc}} | ! {{#var:cap}} !! {{#var:val}} !! {{#var:desc}} | ||

| Zeile 299: | Zeile 310: | ||

| {{b|Name:}} || {{ic|S2S}}-client || {{#var:Eindeutiger Name}} | | {{b|Name:}} || {{ic|S2S}}-client || {{#var:Eindeutiger Name}} | ||

|- | |- | ||

| {{b|{{#var:Protokoll}}: }} || {{Button|UDP|dr|class=available}} || {{#var:Protokoll--desc}} <li class="list--element__alert list--element__hint">{{#var:S2S Client Protokoll-Hinweis}}</li> | | {{b|{{#var:Protokoll}}:}} || {{Button|UDP|dr|class=available}} || {{#var:Protokoll--desc}} <li class="list--element__alert list--element__hint">{{#var:S2S Client Protokoll-Hinweis}}</li> | ||

|- | |- | ||

| {{b|{{#var:Client-Zertifikat}}: }} || {{Button|ssl-vpn-ClientB|dr|class=mw6}} || {{#var:S2S Client-Zertifikat--desc}} | | {{b|{{#var:Client-Zertifikat}}:}} || {{Button|ssl-vpn-ClientB|dr|class=mw6}} || {{#var:S2S Client-Zertifikat--desc}} | ||

|- class="Leerzeile" | |- class="Leerzeile" | ||

| | | | ||

| Zeile 307: | Zeile 318: | ||

{{h6| {{#var:Schritt}} 4 | 2= {{#var:Schritt}} 4 <i class="host utm">Standort B</i> }} | {{h6| {{#var:Schritt}} 4 |2={{#var:Schritt}} 4 <i class="host utm">Standort B</i>}} | ||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{#var:Dieser Installationsschritt entfällt}} | {{#var:Dieser Installationsschritt entfällt}} | ||

| Zeile 313: | Zeile 324: | ||

{{h6| {{#var:Schritt}} 5 | 2= {{#var:Schritt}} 5 <i class="host utm">Standort B</i> }} | {{h6| {{#var:Schritt}} 5 |2={{#var:Schritt}} 5 <i class="host utm">Standort B</i>}} | ||

{| class="sptable2 pd5 zh1 Einrücken noborder" | {| class="sptable2 pd5 zh1 Einrücken noborder" | ||

| {{#var:S2S Client Schritt 5--desc}} | | {{#var:S2S Client Schritt 5--desc}} | ||

| Zeile 320: | Zeile 331: | ||

| | | | ||

|} | |} | ||

===== {{#var:Netzwerkobjekte und Paketfilterregeln erstellen}} ===== | ===== {{#var:Netzwerkobjekte und Paketfilterregeln erstellen}} ===== | ||

{{h6| {{#var:Netzwerkobjekte}} | 2= {{#var:Netzwerkobjekte}} <i class="host utm">Standort B</i> }} | {{h6| {{#var:Netzwerkobjekte}} |2={{#var:Netzwerkobjekte}} <i class="host utm">Standort B</i>}} | ||

{| class="sptable2 pd5 zh1 Einrücken" | {| class="sptable2 pd5 zh1 Einrücken" | ||

| class=noborder colspan=4 | {{#var:Netzwerkobjekte-Pfad}} | | class=noborder colspan=4 | {{#var:Netzwerkobjekte-Pfad}} | ||

| Zeile 331: | Zeile 344: | ||

| {{b|Name:}} || {{ic|sslvpn-S2S-ClientA-Network|class=available}} || {{#var:Eindeutiger Name}} | | {{b|Name:}} || {{ic|sslvpn-S2S-ClientA-Network|class=available}} || {{#var:Eindeutiger Name}} | ||

|- | |- | ||

| {{b|{{#var:Typ}}: }} || {{Button|{{#var:VPN-Netzwerk}} |dr|class=available}} || {{#var:Regelwerk-Typ--desc}} | | {{b|{{#var:Typ}}:}} || {{Button|{{#var:VPN-Netzwerk}} |dr|class=available}} || {{#var:Regelwerk-Typ--desc}} | ||

|- | |- | ||

| {{b|{{#var:Adresse}}: }} || {{ic|192.168.174.0|rechts|icon=/24 |iconw=x|class=available}} || {{#var:Adresse Client A--desc}}<br>{{#var:Regelwerk-Adresse--desc}} | | {{b|{{#var:Adresse}}:}} || {{ic|192.168.174.0|rechts|icon=/24 |iconw=x|class=available}} || {{#var:Adresse Client A--desc}}<br>{{#var:Regelwerk-Adresse--desc}} | ||

{{Einblenden3| {{#var:Hinweis bei mehreren Servernetzwerken}} |ausblenden|true|dezent}} | {{Einblenden3| {{#var:Hinweis bei mehreren Servernetzwerken}} |ausblenden|true|dezent}} | ||

{{#var:Hinweis bei mehreren Servernetzwerken--desc}}</span></div> | {{#var:Hinweis bei mehreren Servernetzwerken--desc}}</span></div> | ||

| Zeile 343: | Zeile 356: | ||

| | | | ||

|} | |} | ||

{{h6| {{#var:Paketfilterregeln}} | 2= {{#var:Paketfilterregeln}} <i class="host utm">Standort B</i> }} | {{h6| {{#var:Paketfilterregeln}} | 2= {{#var:Paketfilterregeln}} <i class="host utm">Standort B</i> }} | ||

<div class="einrücken"> | <div class="einrücken"> | ||

{{#var:Paketfilterregeln-Pfad}} | {{#var:Paketfilterregeln-Pfad}} | ||

{| class="sptable2 Paketfilter pd5 tr--bc__white zh1 nonoborder" | {| class="sptable2 Paketfilter pd5 tr--bc__white zh1 nonoborder" | ||

|- class="bold small no1cell" | |- class="bold small no1cell" | ||

| Zeile 357: | Zeile 372: | ||

<br clear=all></div> | <br clear=all></div> | ||

---- | ---- | ||

=== {{#var:Konfiguration Szenario S2E}} === | === {{#var:Konfiguration Szenario S2E}} === | ||

==== {{#var:Terracloud UTM Konfiguration anpassen}} ==== | ==== {{#var:Terracloud UTM Konfiguration anpassen}} ==== | ||

===== {{#var:Netzwerkobjekte und Paketfilterregeln erstellen}} ===== | ===== {{#var:Netzwerkobjekte und Paketfilterregeln erstellen}} ===== | ||

{{h6| {{#var:Netzwerkobjekte}} |2={{#var:Netzwerkobjekte}} <i class="host utm">Terracloud UTM</i> }} | |||

<div class="Einrücken" | {{h6| {{#var:Netzwerkobjekte}} |2={{#var:Netzwerkobjekte}} <i class="host utm">Terracloud UTM</i>}} | ||

<div class="Einrücken"> | |||

{{#var:Netzwerkobjekte Allgemein--desc}} | {{#var:Netzwerkobjekte Allgemein--desc}} | ||

</div> | |||

{| class="sptable2 pd5 zh1 Einrücken" | {| class="sptable2 pd5 zh1 Einrücken" | ||

! {{#var:cap}} !! {{#var:val}} !! {{#var:desc}} | ! {{#var:cap}} !! {{#var:val}} !! {{#var:desc}} | ||

| class=Bild rowspan="7" | {{Bild| {{#var:Netzwerkobjekt Client A--Bild}}| ||{{#var:Netzwerkobjekte hinzufügen}}|Firewall|{{#var:Netzwerkobjekte}}|icon=fa-save|icon2=fa-floppy-disk-circle-xmark|icon3=fa-close}} | | class=Bild rowspan="7" | {{Bild| {{#var:Netzwerkobjekt Client A--Bild}} |||{{#var:Netzwerkobjekte hinzufügen}}|Firewall|{{#var:Netzwerkobjekte}}|icon=fa-save|icon2=fa-floppy-disk-circle-xmark|icon3=fa-close}} | ||

|- | |- | ||

| {{b|Name:}} || {{ic|sslvpn-S2S-ClientA-Network|class=available}} || {{#var:Eindeutiger Name}} | | {{b|Name:}} || {{ic|sslvpn-S2S-ClientA-Network|class=available}} || {{#var:Eindeutiger Name}} | ||

| Zeile 386: | Zeile 404: | ||

|- | |- | ||

| {{b|Name:}} || {{ic|Roadwarrior-Network|class=available}} || {{#var:Eindeutiger Name}} | | {{b|Name:}} || {{ic|Roadwarrior-Network|class=available}} || {{#var:Eindeutiger Name}} | ||

| class=Bild rowspan="3" | {{Bild|{{#var:Server Netzwerkobjekt Roadwarrior--Bild}}| ||{{#var:Netzwerkobjekte hinzufügen}}|Firewall|{{#var:Netzwerkobjekte}}|icon=fa-save|icon2=fa-floppy-disk-circle-xmark|icon3=fa-close}} | | class=Bild rowspan="3" | {{Bild| {{#var:Server Netzwerkobjekt Roadwarrior--Bild}} |||{{#var:Netzwerkobjekte hinzufügen}}|Firewall|{{#var:Netzwerkobjekte}}|icon=fa-save|icon2=fa-floppy-disk-circle-xmark|icon3=fa-close}} | ||

|- | |- | ||

| {{b|{{#var:Adresse}}: }} || {{ic|192.168.173.0|rechts|icon=/24 |iconw=x|class=available}} || {{#var:Adresse Client B--desc}}<br> | | {{b|{{#var:Adresse}}: }} || {{ic|192.168.173.0|rechts|icon=/24 |iconw=x|class=available}} || {{#var:Adresse Client B--desc}}<br> | ||

| Zeile 395: | Zeile 413: | ||

|} | |} | ||

{{h6| {{#var:Paketfilterregeln}} |2={{#var:Paketfilterregeln}} <i class="host utm">Terracloud UTM</i> }} | {{h6| {{#var:Paketfilterregeln}} |2={{#var:Paketfilterregeln}} <i class="host utm">Terracloud UTM</i>}} | ||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{#var:Portfilterregeln--desc}} | {{#var:Portfilterregeln--desc}} | ||

</div> | |||

{| class="sptable2 Paketfilter pd5 tr--bc__white zh1 nonoborder Einrücken" | {| class="sptable2 Paketfilter pd5 tr--bc__white zh1 nonoborder Einrücken" | ||

| Zeile 411: | Zeile 429: | ||

==== {{#var:UTM Standort B als Roadwarrior}} ==== | ==== {{#var:UTM Standort B als Roadwarrior}} ==== | ||

{{h-5| {{#var:Installationsassistent}} | {{#var:Installationsassistent}} {{host| Roadwarrior}} }} | {{h-5| {{#var:Installationsassistent}} | {{#var:Installationsassistent}} {{host|Roadwarrior}} }} | ||

{| class="sptable2 pd5 zh1 Einrücken noborder" | {| class="sptable2 pd5 zh1 Einrücken noborder" | ||

| {{h-6| {{#var:Schritt}} 1 | 2= {{#var:Schritt}} 1 }} | | {{h-6| {{#var:Schritt}} 1 | 2= {{#var:Schritt}} 1 }} | ||

| Zeile 420: | Zeile 438: | ||

| | | | ||

|- | |- | ||

| {{h6| {{#var:Schritt}} 2 | 2= {{#var:Schritt}} 2 <i class="host utm">Roadwarrior</i> }} | | {{h6|{{#var:Schritt}} 2 |2={{#var:Schritt}} 2 <i class="host utm">Roadwarrior</i> }} | ||

|- | |- | ||

| {{#var:RW Schritt 2--desc}} | | {{#var:RW Schritt 2--desc}} | ||

| class="Bild" rowspan="2" | {{Bild|{{#var:RW Schritt 2--Bild}} |{{#var:Einrichtung Schritt}} 2}} | | class="Bild" rowspan="2" | {{Bild| {{#var:RW Schritt 2--Bild}} |{{#var:Einrichtung Schritt}} 2}} | ||

|- class="Leerzeile" | |- class="Leerzeile" | ||

| | | | ||

|- | |- | ||

| {{h6| {{#var:Schritt}} 3 | 2= {{#var:Schritt}} 3 <i class="host utm">Roadwarrior</i> }} | | {{h6| {{#var:Schritt}} 3 |2={{#var:Schritt}} 3 <i class="host utm">Roadwarrior</i> }} | ||

|- | |- | ||

| {{#var:RW Schritt 3--desc}} | | {{#var:RW Schritt 3--desc}} | ||

|- | |- | ||

| colspan=2 | | | colspan="2" | | ||

{| class="sptable2 pd5 zh1 nonoborder" | {| class="sptable2 pd5 zh1 nonoborder" | ||

! {{#var:cap}} !! {{#var:val}} !! {{#var:desc}} | ! {{#var:cap}} !! {{#var:val}} !! {{#var:desc}} | ||

| class="Bild" rowspan="6" | {{Bild|{{#var:RW Schritt 3--Bild}} |{{#var:Einrichtung Schritt}} 3}} | | class="Bild" rowspan="6" | {{Bild| {{#var:RW Schritt 3--Bild}} |{{#var:Einrichtung Schritt}} 3}} | ||

|- | |- | ||

| {{b|Name:}} || {{ic|Roadwarrior}} || {{#var:Eindeutiger Name}} | | {{b|Name:}} || {{ic|Roadwarrior}} || {{#var:Eindeutiger Name}} | ||

| Zeile 447: | Zeile 465: | ||

|} | |} | ||

|- | |- | ||

| {{h6| {{#var:Schritt}} 4 | 2= {{#var:Schritt}} 4 <i class="host utm">Roadwarrior</i> }} | | {{h6| {{#var:Schritt}} 4 |2={{#var:Schritt}} 4 <i class="host utm">Roadwarrior</i> }} | ||

|- | |- | ||

| {{#var:RW Schritt 4--desc}} | | {{#var:RW Schritt 4--desc}} | ||

| class="Bild" rowspan="2" | {{Bild|{{#var:RW Schritt 4--Bild}} |{{#var:Einrichtung Schritt}} 4}} | | class="Bild" rowspan="2" | {{Bild| {{#var:RW Schritt 4--Bild}} |{{#var:Einrichtung Schritt}} 4}} | ||

|- class="Leerzeile" | |- class="Leerzeile" | ||

| | | | ||

|- | |- | ||

| {{h6| {{#var:Schritt}} 5 | 2= {{#var:Schritt}} 5 <i class="host utm">Roadwarrior</i> }} | | {{h6| {{#var:Schritt}} 5 |2={{#var:Schritt}} 5 <i class="host utm">Roadwarrior</i> }} | ||

|- | |- | ||

| {{#var:RW Schritt 5--desc}} | | {{#var:RW Schritt 5--desc}} | ||

| class="Bild" rowspan="2" | {{Bild|{{#var:RW Schritt 5--Bild}} |{{#var:Einrichtung Schritt}} 5}} | | class="Bild" rowspan="2" | {{Bild| {{#var:RW Schritt 5--Bild}} |{{#var:Einrichtung Schritt}} 5}} | ||

|- class="Leerzeile" | |- class="Leerzeile" | ||

| | | | ||

|} | |} | ||

===== Regelwerk ===== | ===== Regelwerk ===== | ||

{{h6| {{#var:Implizite Regeln}} | 2= {{#var:Implizite Regeln}} <i class="host utm">Roadwarrior</i> }} | {{h6| {{#var:Implizite Regeln}} | 2= {{#var:Implizite Regeln}} <i class="host utm">Roadwarrior</i> }} | ||

{| class="sptable2 pd5 zh1 Einrücken noborder" | {| class="sptable2 pd5 zh1 Einrücken noborder" | ||

| {{#var:Implizite Regeln--desc}} | | {{#var:Implizite Regeln--desc}} | ||

| class="Bild" rowspan="3" | {{Bild| {{#var:Implizite Regeln--Bild}} | {{#var:Implizite Regeln--cap}}||{{#var:Implizite Regeln}}|Firewall|icon=fa-save}} | | class="Bild" rowspan="3" | {{Bild| {{#var:Implizite Regeln--Bild}} |{{#var:Implizite Regeln--cap}}||{{#var:Implizite Regeln}}|Firewall|icon=fa-save}} | ||

|- | |- | ||

| <li class="list--element__alert list--element__hint">{{#var:Implizite Regeln--Hinweis--Portänderung}}</li> <br clear=all></div> | | <li class="list--element__alert list--element__hint">{{#var:Implizite Regeln--Hinweis--Portänderung}}</li> <br clear=all></div> | ||

| Zeile 472: | Zeile 491: | ||

|} | |} | ||

{{h6| {{#var:Netzwerkobjekte}} | 2= {{#var:Netzwerkobjekte}} <i class="host utm">Roadwarrior</i> }} | {{h6| {{#var:Netzwerkobjekte}} |2={{#var:Netzwerkobjekte}} <i class="host utm">Roadwarrior</i> }} | ||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{#var:RW Netzwerkobjekte--desc}} | {{#var:RW Netzwerkobjekte--desc}} | ||

| Zeile 478: | Zeile 497: | ||

{| class="sptable2 pd5 zh1 Einrücken" | {| class="sptable2 pd5 zh1 Einrücken" | ||

! {{#var:cap}} | ! {{#var:cap}} !! {{#var:val}} !! {{#var:desc}} | ||

| class="Bild" rowspan="7" | {{Bild|{{#var:RW Netzwerkobjekte--Bild}} |{{#var:Netzwerkobjekte hinzufügen--cap}}||{{#var:Netzwerkobjekt hinzufügen}}|Firewall|{{#var:Netzwerkobjekte}}|icon=fa-save|icon2=fa-floppy-disk-circle-xmark|icon3=fa-close}} | | class="Bild" rowspan="7" | {{Bild| {{#var:RW Netzwerkobjekte--Bild}} |{{#var:Netzwerkobjekte hinzufügen--cap}}||{{#var:Netzwerkobjekt hinzufügen}}|Firewall|{{#var:Netzwerkobjekte}}|icon=fa-save|icon2=fa-floppy-disk-circle-xmark|icon3=fa-close}} | ||

|- | |- | ||

| {{b|Name:}} || {{ic|SSL-VPN-RW-Network|class=available}} || {{#var:Eindeutiger Name}} | | {{b|Name:}} || {{ic|SSL-VPN-RW-Network|class=available}} || {{#var:Eindeutiger Name}} | ||

| Zeile 502: | Zeile 521: | ||

| {{b|{{#var:Typ}}: }} || {{Button|{{#var:VPN-Netzwerk}} |dr|class=available}} || {{#var:Regelwerk-Typ--desc}} | | {{b|{{#var:Typ}}: }} || {{Button|{{#var:VPN-Netzwerk}} |dr|class=available}} || {{#var:Regelwerk-Typ--desc}} | ||

|- | |- | ||

| {{b|{{#var:Adresse}}: }} || {{ic|192.168.174.0|rechts|icon=/24 |iconw=x|class=available}} || {{#var:Adresse Client A--desc}}<br>{{#var:Regelwerk-Adresse--desc}} | | {{b|{{#var:Adresse}}: }} || {{ic|192.168.174.0|rechts|icon=/24 |iconw=x|class=available}} || {{#var:Adresse Client A--desc}}<br> {{#var:Regelwerk-Adresse--desc}} | ||

{{Einblenden3| {{#var:Hinweis bei mehreren Servernetzwerken}} |ausblenden|true|dezent}} | {{Einblenden3| {{#var:Hinweis bei mehreren Servernetzwerken}} |ausblenden|true|dezent}} | ||

{{#var:Hinweis bei mehreren Servernetzwerken--desc}}</span></div> | {{#var:Hinweis bei mehreren Servernetzwerken--desc}}</span></div> | ||

| Zeile 513: | Zeile 532: | ||

|} | |} | ||

{{h6| {{#var:Paketfilterregeln}} | 2= {{#var:Paketfilterregeln}} <i class="host utm">Roadwarrior</i> }} | |||

{{h6|{{#var:Paketfilterregeln}} |2={{#var:Paketfilterregeln}} <i class="host utm">Roadwarrior</i> }} | |||

<div class="einrücken"> | <div class="einrücken"> | ||

{{#var:RW Paketfilterregeln--desc}} | {{#var:RW Paketfilterregeln--desc}} | ||

</div> | </div> | ||

{| class="sptable2 Paketfilter pd5 tr--bc__white zh1 nonoborder Einrücken" | {| class="sptable2 Paketfilter pd5 tr--bc__white zh1 nonoborder Einrücken" | ||

|- class="bold small no1cell" | |- class="bold small no1cell" | ||

Aktuelle Version vom 28. Februar 2025, 11:39 Uhr

Neuer Artikel: 05.2024

Vorbemerkung

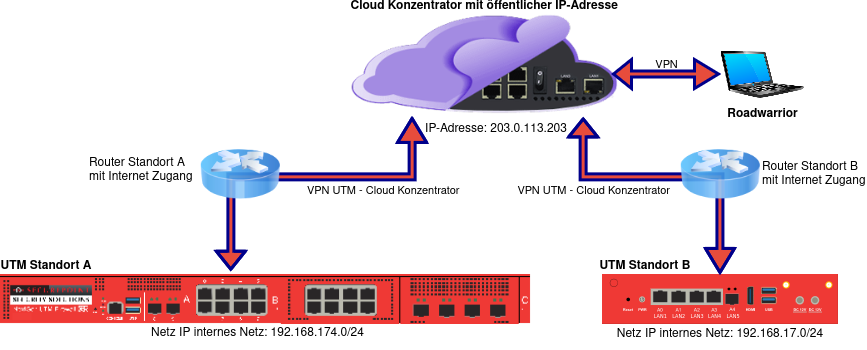

Im folgenden wird die Problemstellung, dass kein Standort eine öffentliche IP-Adresse hat, aber dennoch S2S und S2E Verbindungen ermöglicht werden sollen, behandelt.

Die zwei Szenarien unterscheiden sich nur in der Konfiguration der zweiten Hardware UTM, somit muss in beiden Fällen zunächst die allgemeine Konfiguration durchgeführt werden und anschließend die spezifische Konfiguration für das Szenario S2S oder das Szenario S2E.

Konfiguration Allgemein

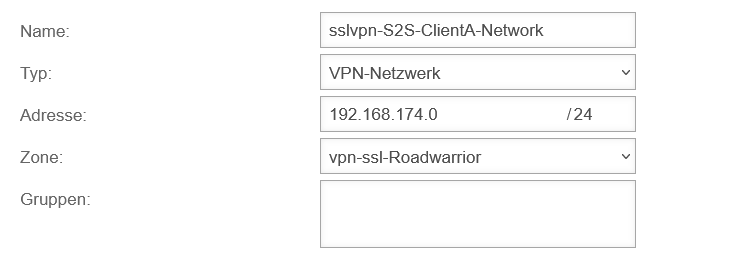

Mithilfe einer weiteren UTM (im Beispiel eine virtuelle UTM in der terra Cloud) kann diese als VPN-Konzentrator die Pakete zwischen den Clients und Standorten vermittelt. Der VPN-Konzentrator verfügt dabei über eine öffentliche IP-Adresse.

Zur Umsetzung wird die Terra-Cloud-UTM als SSL-VPN Site-to-Site Server konfiguriert und die Hardware-UTM des Standort A als SSL-VPN Site-to-Site Clients.

Diese IP-Adressen werden im folgenden verwendet:

| Terra-Cloud UTM | öffentliche IP: 203.0.113.203 |

| Standort A | internes Netz: 192.168.174.0/24 |

| Standort B | internes Netz: 192.168.173.0/24 |

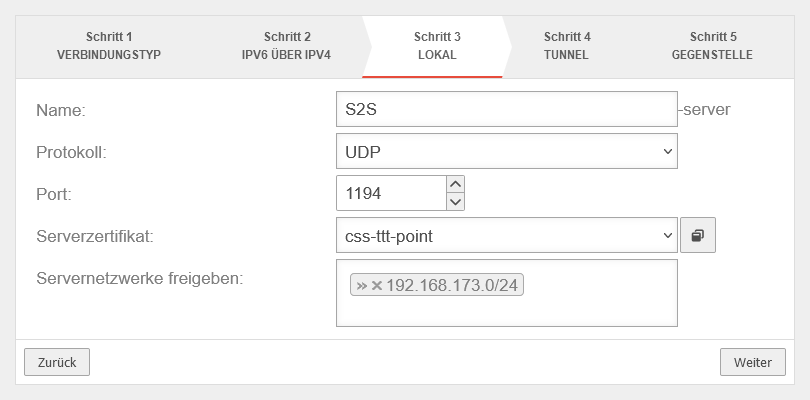

Terra-Cloud UTM als S2S Server

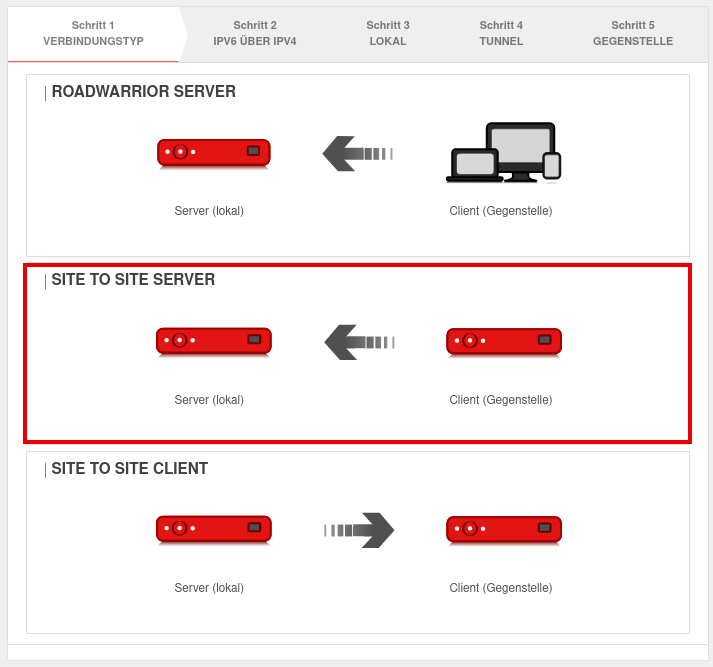

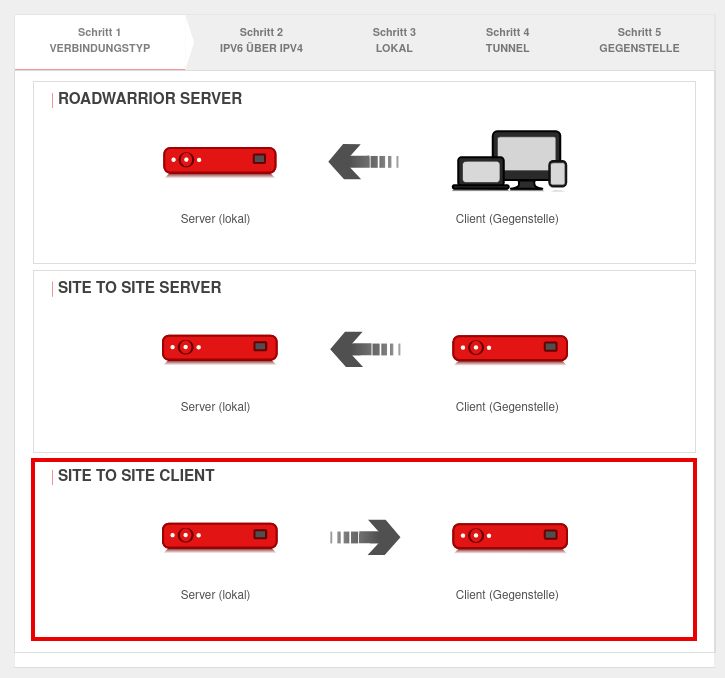

Installationsassistent

Schritt 1

Schritt 1 Terracloud UTM

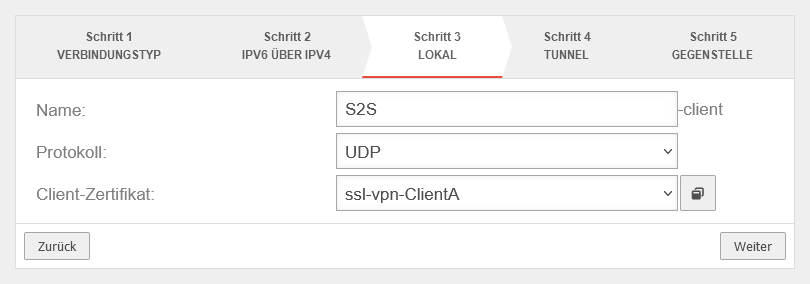

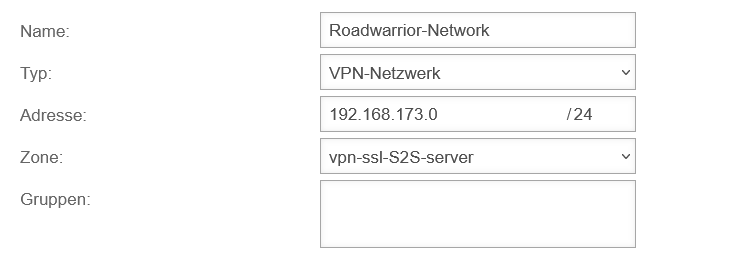

Schritt 3

Lokale Einstellungen für den Site-to-Site Server

| Beschriftung | Wert | Beschreibung |  |

|---|---|---|---|

| Name: | S2S-server | Eindeutiger Name | |

| Protokoll: | Gewünschtes Protokoll wählen | ||

| Port: | 1194 | Der Port ist voreingestellt | |

| Serverzertifikat: | Auswahl des Zertifikates, mit dem der Server sich authentifiziert. Sollte noch kein Serverzertifikat vorliegen, kann dieses (und ggf. auch eine CA) in der Zertifikatsverwaltung erstellt werden. Aufruf mit

Beide Zertifikate müssen mit der selben CA erstellt werden! | ||

| Servernetzwerke freigeben: | » 192.168.173.0/24 | Lokales Netzwerk von Standort B, das freigegeben werden soll. (Eingabe mit Klick in die Klickbox und anschließend über die Tastatur.) | |

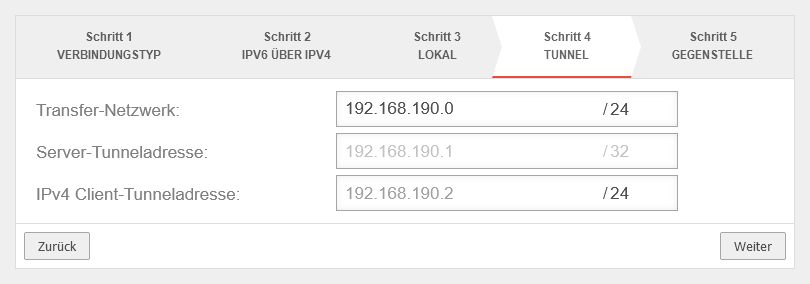

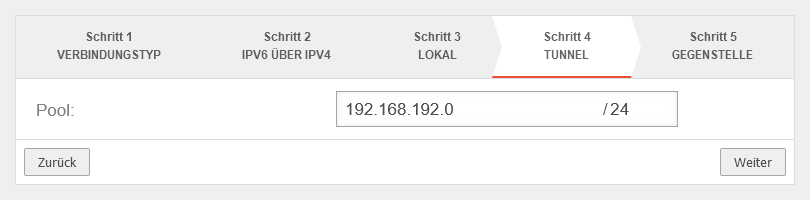

Schritt 4

Im Installationsschritt 4 wird das Transfernetz für den Site-to-Site Server eingetragen.

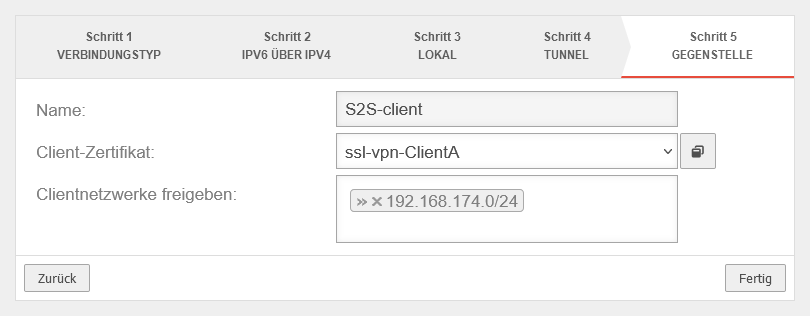

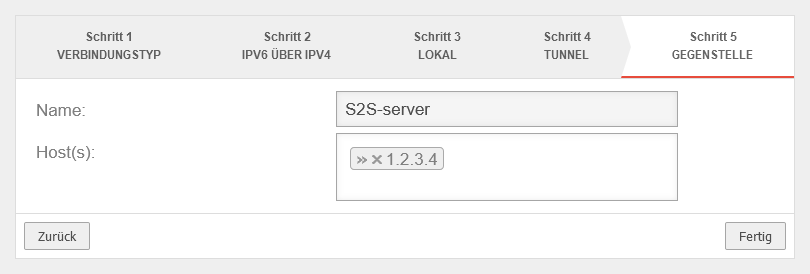

Schritt 5

UTM Standort A als S2S Client

Installationsassistent

Schritt 1

Schritt 1 Standort A

Schritt 2

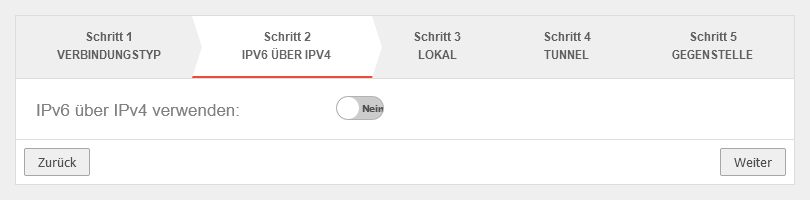

| Soll ein lokales IPv6-Netz angebunden werden, muss die Option IPv6 über IPv4 verwenden: aktiviert Ja werden. |  |

Schritt 3

Schritt 4

Dieser Installationsschritt entfällt beim Site-to-Site Client.

Schritt 5

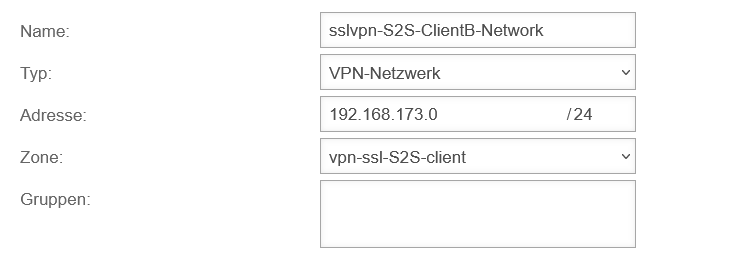

Netzwerkobjekte und Paketfilterregeln erstellen

Netzwerkobjekte

Paketfilterregeln

Eine neue Paketfilterregel kann unter Schaltfläche erstellt werden.

| # | Quelle | Ziel | Dienst | NAT | Logging | Aktion | Aktiv | |||

| Accept | Ein | |||||||||

| Accept | Ein |

Konfiguration Szenario S2S

Terracloud UTM Konfiguration anpassen

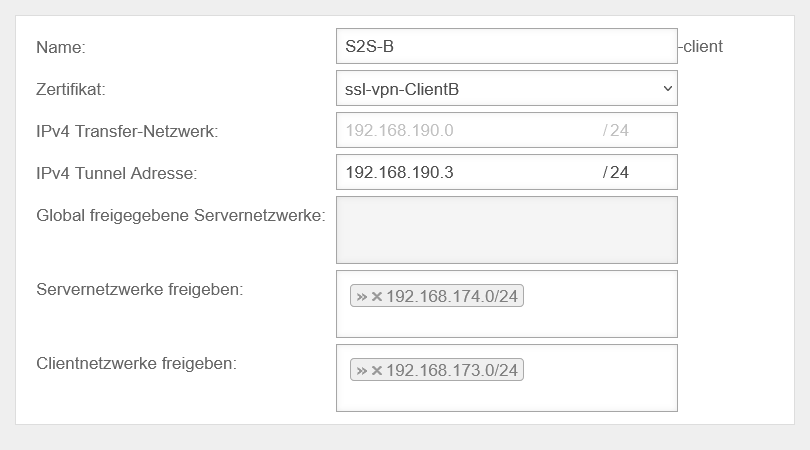

Zweiten Client hinzufügen

Der zweite Client muss separat erstellt werden unter Schaltfläche SSL-VPN Client-Gegenstelle hinzufügen, bei der zuvor erstellten Verbindung.

Netzwerkobjekte und Paketfilterregeln erstellen

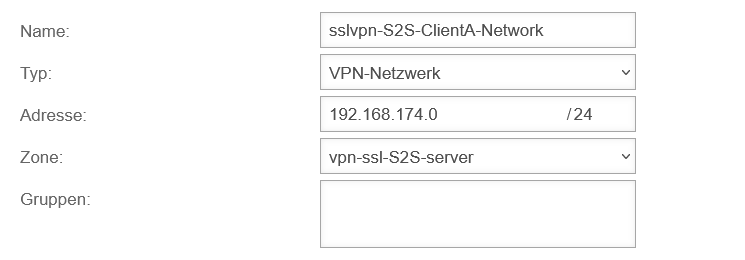

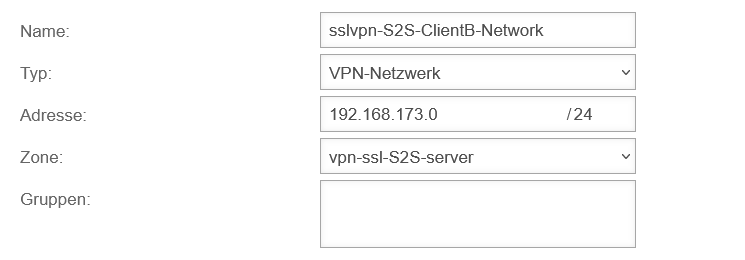

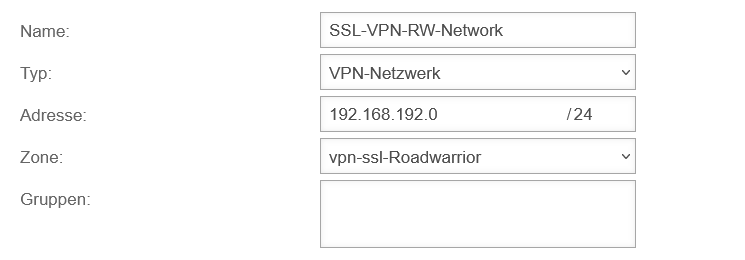

Netzwerkobjekte

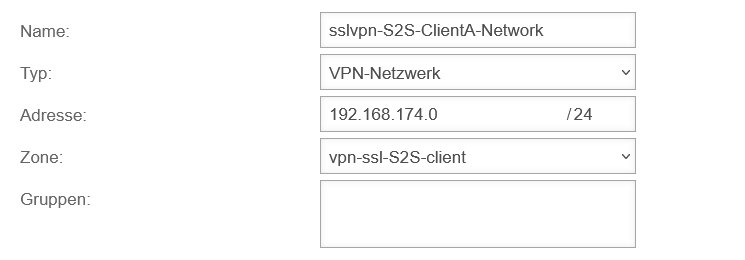

Mit der Einrichtung der Verbindung wurde ein TUN-Interface erzeugt. Es erhält automatisch die erste IP aus dem in der Verbindung konfigurierten Transfernetz und eine Zone "vpn-ssl-<servername>".

Um das Clientnetzwerk der Gegenstelle erreichen zu können, muss dafür ein Netzwerkobjekt unter Schaltfläche angelegt werden.

Das TUN-Interface des Site-to-Site-Clients erhält ebenfalls eine IP aus diesem Netz. Diese dient als Gateway in das Subnetz des Site-to-Site-Clients. Das Subnetz des Clients muss als Netzwerkobjekt angelegt werden und befindet sich in der Zone auf dem zugehörigen TUN-Interface.

Paketfilterregeln

Damit die Clients auf das jeweils andere Netz zugreifen können muss dies nun mithilfe von Paketfilterregeln erlaubt werden. Diese können wie folgt aussehen:

UTM Standort B als S2S Client

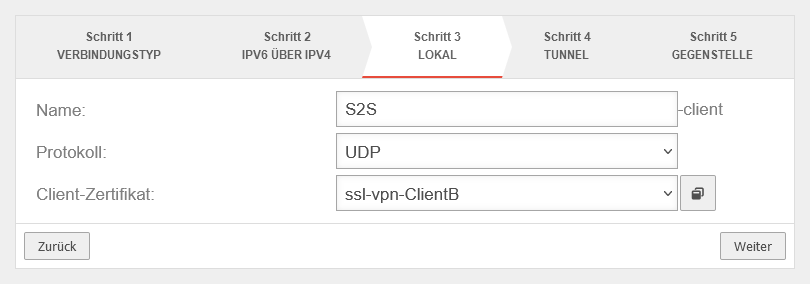

Installationsassistent

Installationsassistent Standort B

Schritt 1

Schritt 1

Schritt 2

| Soll ein lokales IPv6-Netz angebunden werden, muss die Option IPv6 über IPv4 verwenden: aktiviert Ja werden. |  |

Schritt 3

Schritt 4

Dieser Installationsschritt entfällt beim Site-to-Site Client.

Schritt 5

Netzwerkobjekte und Paketfilterregeln erstellen

Netzwerkobjekte

Paketfilterregeln

Eine neue Paketfilterregel kann unter Schaltfläche erstellt werden.

| # | Quelle | Ziel | Dienst | NAT | Logging | Aktion | Aktiv | |||

| Accept | Ein | |||||||||

| Accept | Ein |

Konfiguration Szenario S2E

Terracloud UTM Konfiguration anpassen

Netzwerkobjekte und Paketfilterregeln erstellen

Netzwerkobjekte

Mit der Einrichtung der Verbindung wurde ein TUN-Interface erzeugt. Es erhält automatisch die erste IP aus dem in der Verbindung konfigurierten Transfernetz und eine Zone "vpn-ssl-<servername>".

Um das Clientnetzwerk der Gegenstelle erreichen zu können, muss dafür ein Netzwerkobjekt unter Schaltfläche angelegt werden.

Das TUN-Interface des Site-to-Site-Clients erhält ebenfalls eine IP aus diesem Netz. Diese dient als Gateway in das Subnetz des Site-to-Site-Clients. Das Subnetz des Clients muss als Netzwerkobjekt angelegt werden und befindet sich in der Zone auf dem zugehörigen TUN-Interface.

Paketfilterregeln

Damit die Clients auf das jeweils andere Netz zugreifen können muss dies nun mithilfe von Paketfilterregeln erlaubt werden. Diese können wie folgt aussehen:

| # | Quelle | Ziel | Dienst | NAT | Logging | Aktion | Aktiv | |||

| Accept | Ein | |||||||||

| Accept | Ein |

UTM Standort B als Roadwarrior

Installationsassistent

Installationsassistent Roadwarrior

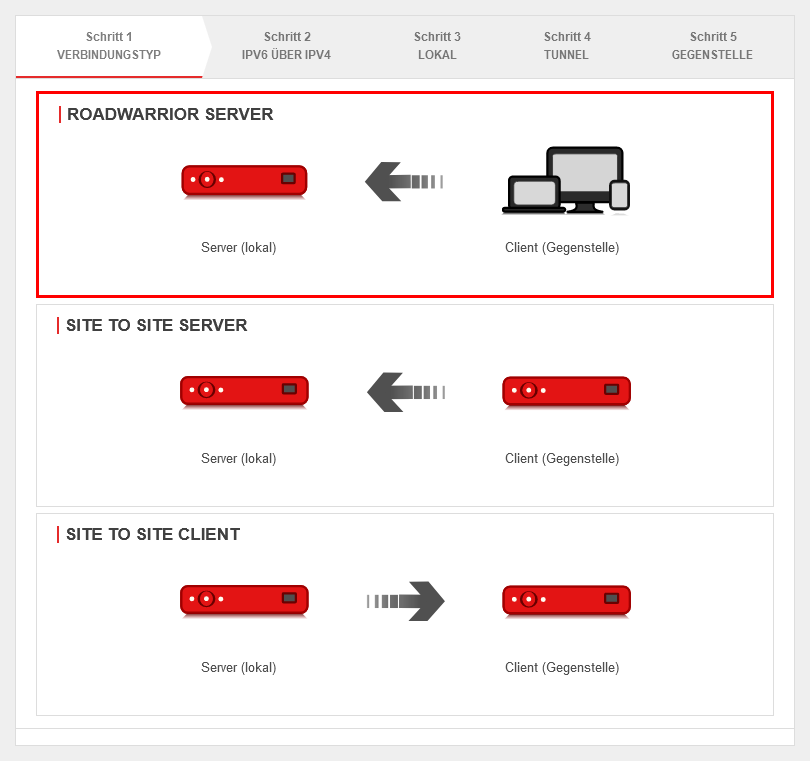

Schritt 1Schritt 1 | ||||||||||||||||||||

| Im Installationsschritt 1 wird der Verbindungstyp ausgewählt. Es stehen folgende Verbindungen zur Verfügung.

Für die Konfiguration des Roadwarrior Servers wird dieser ausgewählt. |

UTMbenutzer@firewall.name.fqdnVPNSSL-VPN  Einrichtung Schritt 1 Einrichtung Schritt 1

| |||||||||||||||||||

Schritt 2Schritt 2 Roadwarrior

| ||||||||||||||||||||

| Soll im Quell- und Zielnetz IPv6 verwendet werden, muss dies hier ermöglicht werden. |  | |||||||||||||||||||

Schritt 3Schritt 3 Roadwarrior

| ||||||||||||||||||||

| ||||||||||||||||||||

Schritt 4Schritt 4 Roadwarrior

| ||||||||||||||||||||

| Im Installationsschritt 4 wird das Transfernetz für den Roadwarrior eingetragen. Das Transfernetz kann frei gewählt werden, darf aber noch nicht anderweitig auf der UTM verwendet werden. |

| |||||||||||||||||||

Schritt 5Schritt 5 Roadwarrior

| ||||||||||||||||||||

| Die Benutzerauthentisierung wird im letzten Schritt ausgewählt. Danach kann der Einrichtungsassistent abgeschlossen werden.

|

| |||||||||||||||||||

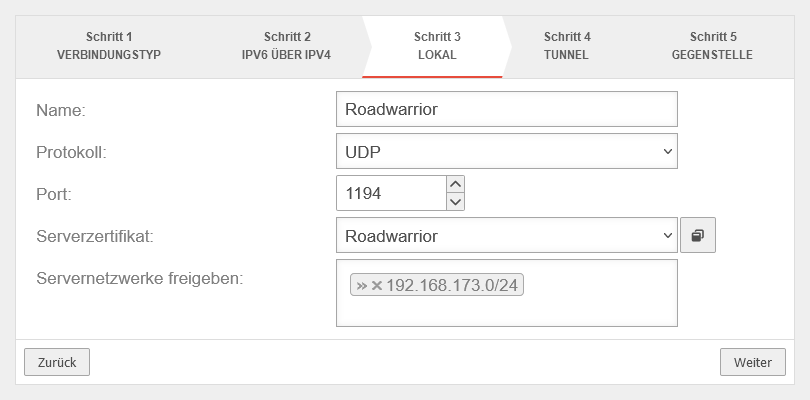

Regelwerk

Implizite Regeln

Netzwerkobjekte

Mit der Einrichtung der Verbindung wurde ein tun-Interface erzeugt. Es erhält automatisch die erste IP-Adresse aus dem in der Verbindung konfigurierten Transfernetz und eine Zone "vpn-ssl-<servername>".

Die Roadwarrior-Clients erhalten eine IP-Adresse aus diesem Netz und befinden sich in dieser Zone.

Um den Roadwarriorn den Zugriff auf das eigene Netz zu gewähren, muss dafür ein Netzwerkobjekt angelegt werden.

Paketfilterregeln

Es wird eine Paketfilterregel benötigt, die den RW-Clients den Zugriff auf das internal-network erlaubt, sowie zwei Weitere, die den Zugriff vom Standort A aus erlauben: