Letzte Anpassung zur Version: 1.26

- Bei einem ZeroTouch Enrollment können ist ein Enrollmenttoken mit PIN Pflicht

- 05.2024

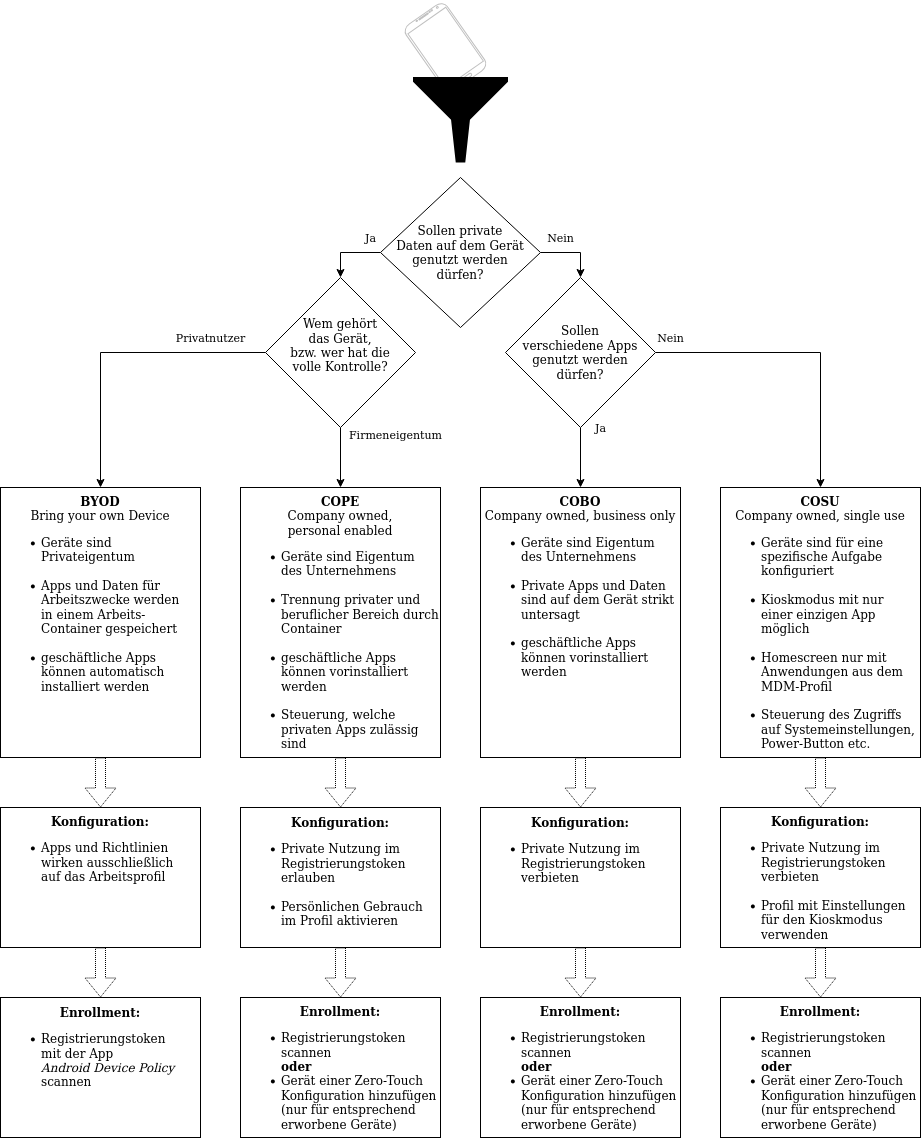

Betriebsarten im MDM

Die Kompatibilität zwischen iOS und Securepoint Mobile Security wird stets auf aktuellen Geräten getestet.

notempty

| iOS / iPadOS Version | Mobile Security | Bemerkung |

|---|---|---|

| bis 15.5 | Technisch nicht kompatibel | |

| 15.5 bis 16 | () | Version 15.5 ist die technisch niedrigste unterstützte Version Technisch kompatibel, es werden vom Betriebssystem her aber nicht alle Funktionen unterstützt. |

| 17 bis 26 |

Technisch kompatibel | |

Kompatibilitäten Android

Kompatibilität der Android-Versionen mit Securepoint Mobile Security:

notempty

| Android Version | Mobile Security | Bemerkung |

|---|---|---|

| bis einschließlich 6 | Technisch nicht kompatibel | |

| 7 bis 13 | () | Version 7 ist die technisch niedrigste unterstützte Version Technisch kompatibel, es werden vom Betriebssystem her aber nicht alle Funktionen unterstützt. |

| Ab 14 |

Es werden alle Geräte ab Android 7.0 mit Zugriff auf die Google Play Api unterstützt Das schließt z.B. neuere Geräte von Huawei, die keinen Zugriff auf Google Play haben, aus! Mobile Security und MDM ist kompatibel zu den von Google empfohlenen Geräten. Die aktuelle Liste der kompatiblen Geräte findet sich unter https://androidenterprisepartners.withgoogle.com/devices/# | |

BYOD: Bring your own Device

Privates Gerät mit beruflicher Nutzung:

- Jede Mitarbeiterin und jeder Mitarbeiter verwendet sein privates Gerät

- Apps und Daten für Arbeitszwecke werden in einem Arbeits-Container gespeichert

Hinweis: Diese App erscheint nicht auf dem Homescreen oder im App Launcher.

Der Aufruf der App erfolgt über die Liste der installierten Apps im Google Play Store

Ablauf

Hier werden die erforderlichen Schritte beschrieben, um Android Geräte verbinden zu können:

Voraussetzungen:

- Das Securepoint Mobile Device Management (MDM) muss mit einem Google-Konto als Android Enterprise Konto verknüpft sein

- Im Securepoint Unified Security Portal konfiguriertes Android Enterprise Profil

Enrollment:

- Das Securepoint Mobile Device Management (MDM) muss mit einem Google-Konto als Android Enterprise Konto verknüpft sein

- Im Securepoint Unified Security Portal konfiguriertes Android Enterprise Profil

Enrollment:

- Das Securepoint Mobile Device Management (MDM) muss mit einem Google-Konto als Android Enterprise Konto verknüpft sein

- Im Securepoint Unified Security Portal konfiguriertes Android Enterprise Profil

Enrollment:

- Das Securepoint Mobile Device Management (MDM) muss mit einem Google-Konto als Android Enterprise Konto verknüpft sein

- Im Securepoint Unified Security Portal konfiguriertes Android Enterprise Profil

Enrollment:

Vorbereitung

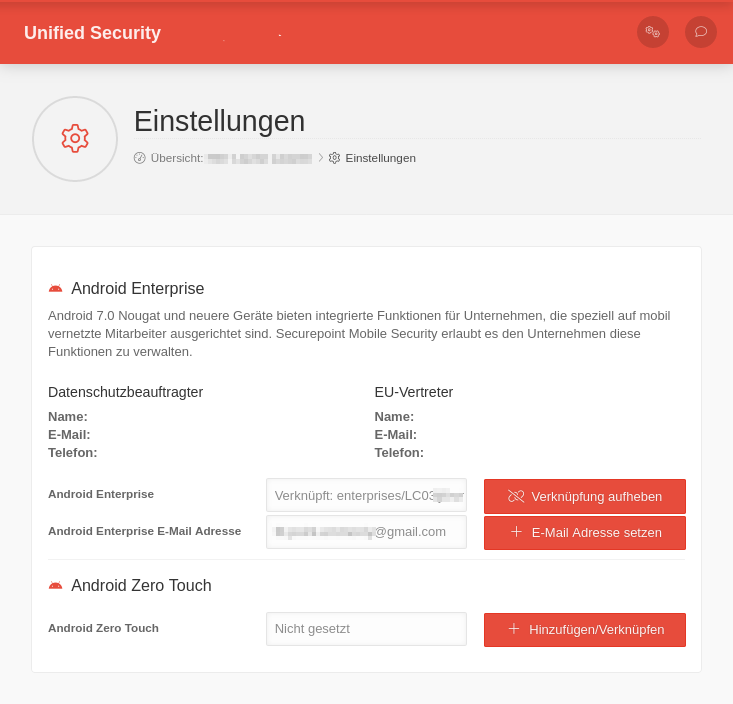

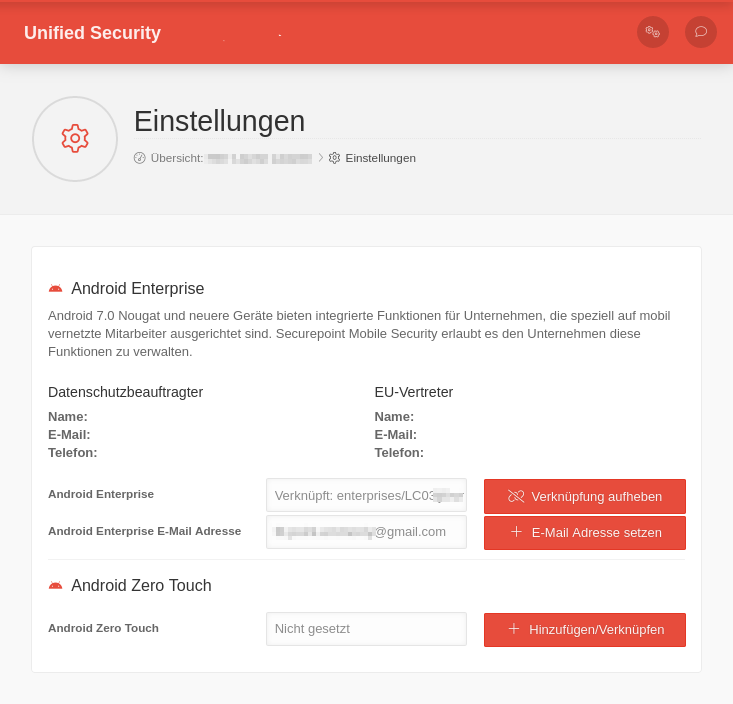

Es muss eine Verbindung vom Securepoint Mobile Security Portal zu einem Android Enterprise Konto bestehen.

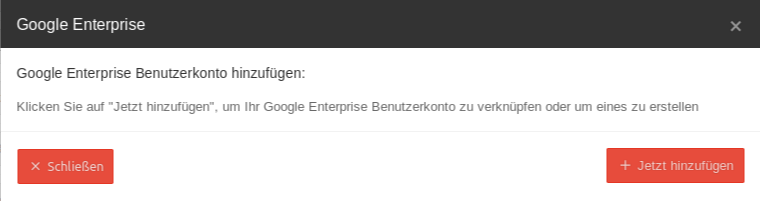

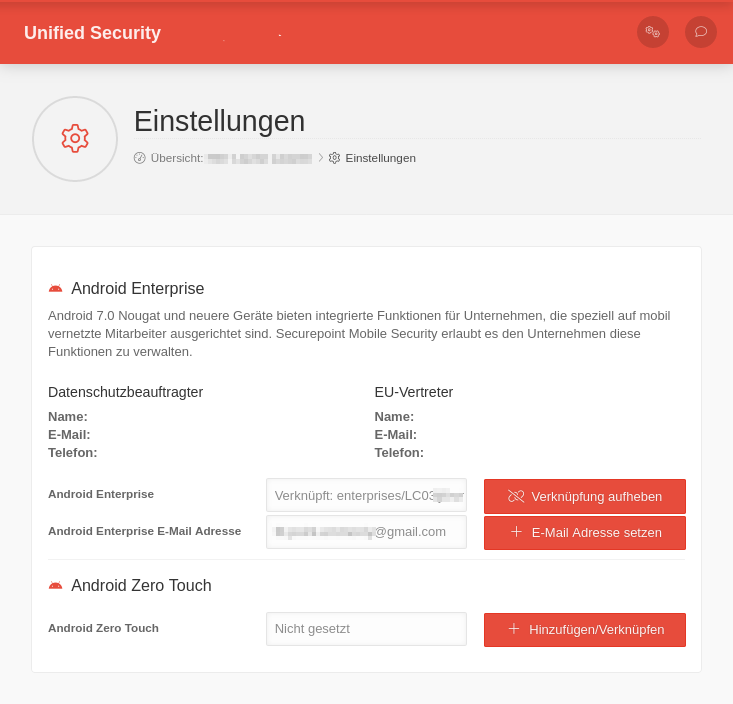

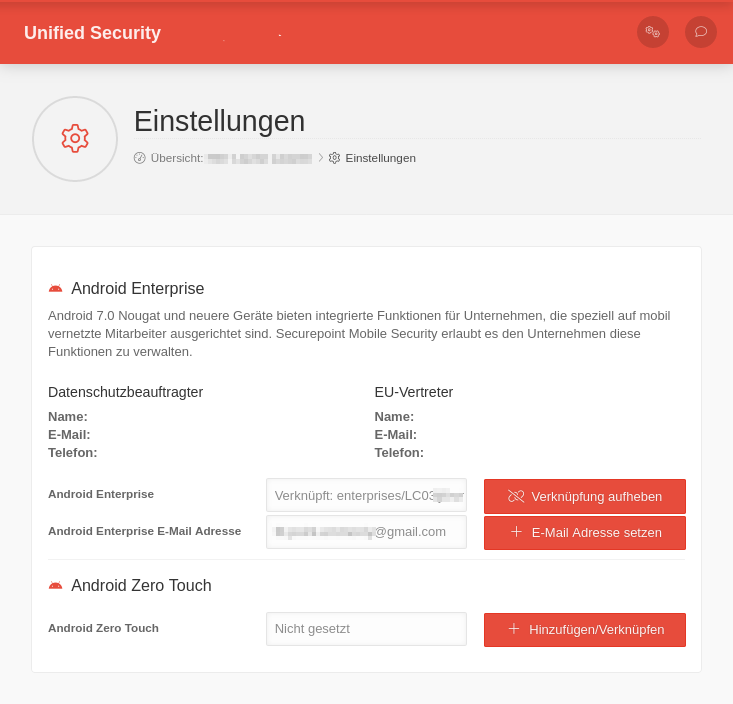

BYOD: Verknüpfung Google Enterprise mit Securepoint Mobile Security

| Um Google Enterprise für Unternehmen nutzen und über Securepoint Mobile Security administrieren zu können, muss eine Verknüpfung zwischen dem Konto bei Securepoint Mobile Security und einem Google-Konto für EMM hergestellt werden. notempty Wichtig ist hierbei, dass es nur noch ein Google-Enterprise-Konto für alle Geräte eines Tenants (Kunde mit eigenem Mobile-Security-Konto) gibt. Ohne EMM hat jedes Gerät ein eigenes Google-Konto. |

| ||||||||||||||||||

| notempty Ein Google-Konto darf jeweils mit nur einem Tenant verknüpft werden! Andernfalls erscheinen alle Geräte, die einem Tenant – und damit einem Google-Konto – zugeordneten wurden in allen weiteren Tenants, die mit dem gleichen Google-Konto verknüpft sind! | |||||||||||||||||||

|

Verknüpfung im Menü

| |||||||||||||||||||

| → Android Enterprise → Hinzufügen/Verknüpfen | |||||||||||||||||||

| Ein Google-Konto wird durch die Verknüpfung mit Securepoint Mobile Security als EMM-Anbieter zu einem Enterprise Konto | |||||||||||||||||||

| Die Kommunikation des Securepoint Mobile Security Portals läuft hierbei komplett über dieses Google-Konto. | |||||||||||||||||||

| notempty Um ungewollte Nebeneffekte zu vermeiden, sollte unbedingt ein neues Konto angelegt werden. | |||||||||||||||||||

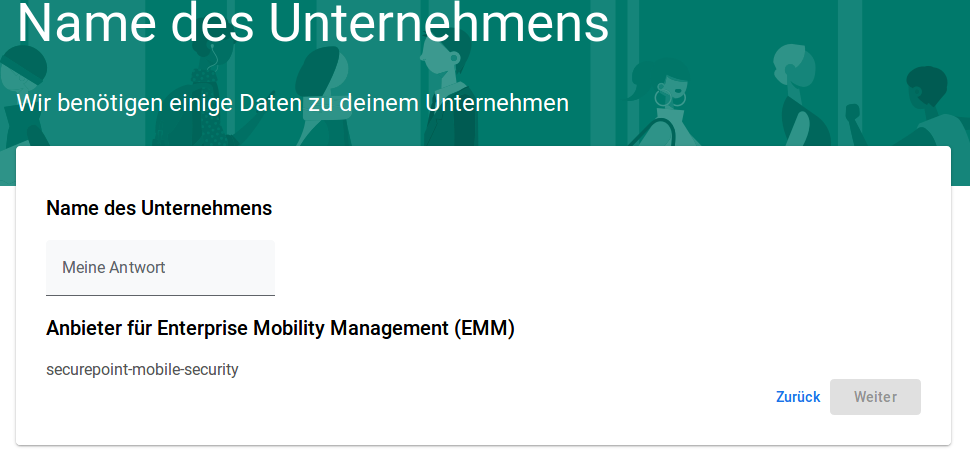

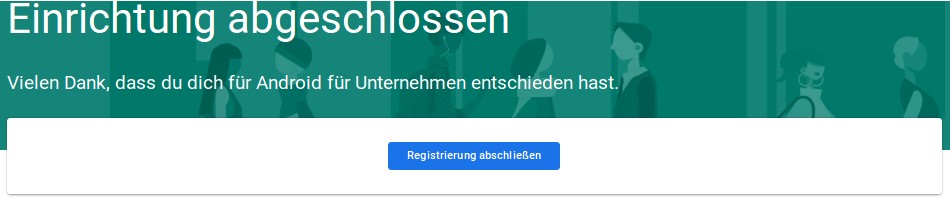

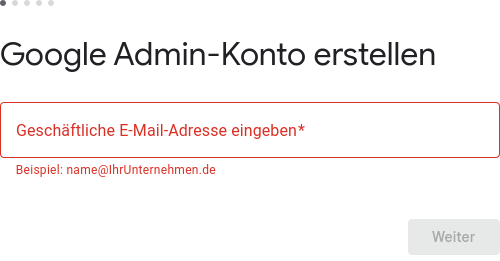

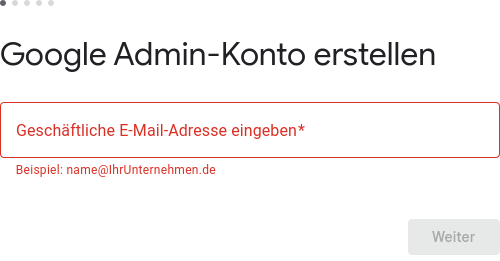

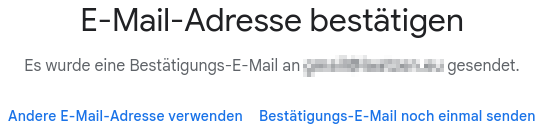

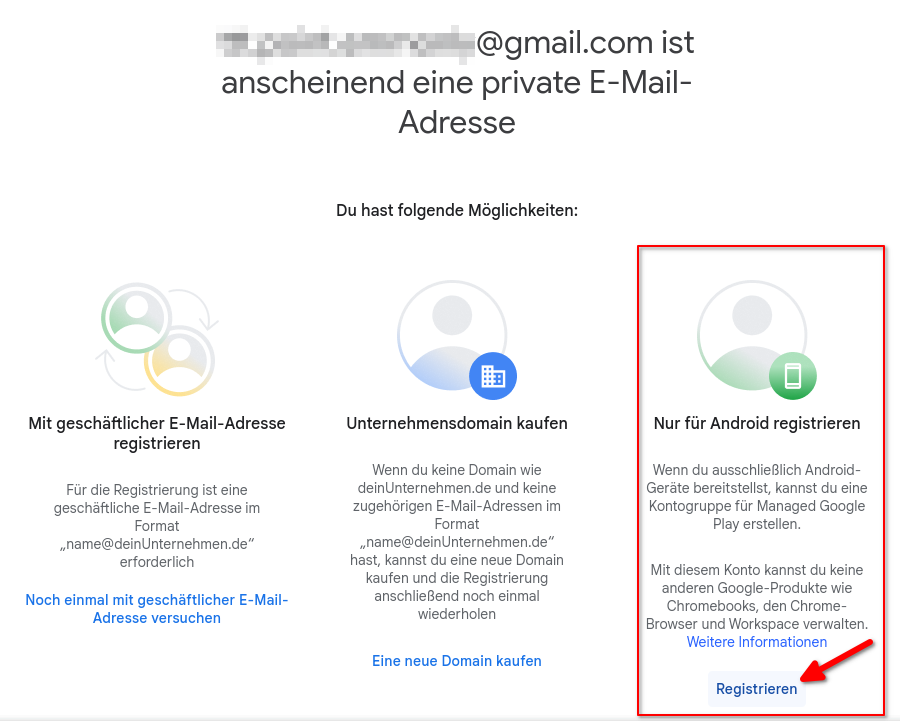

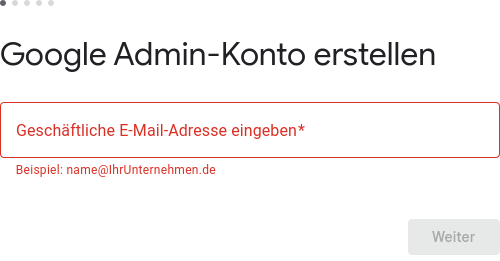

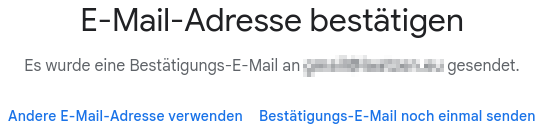

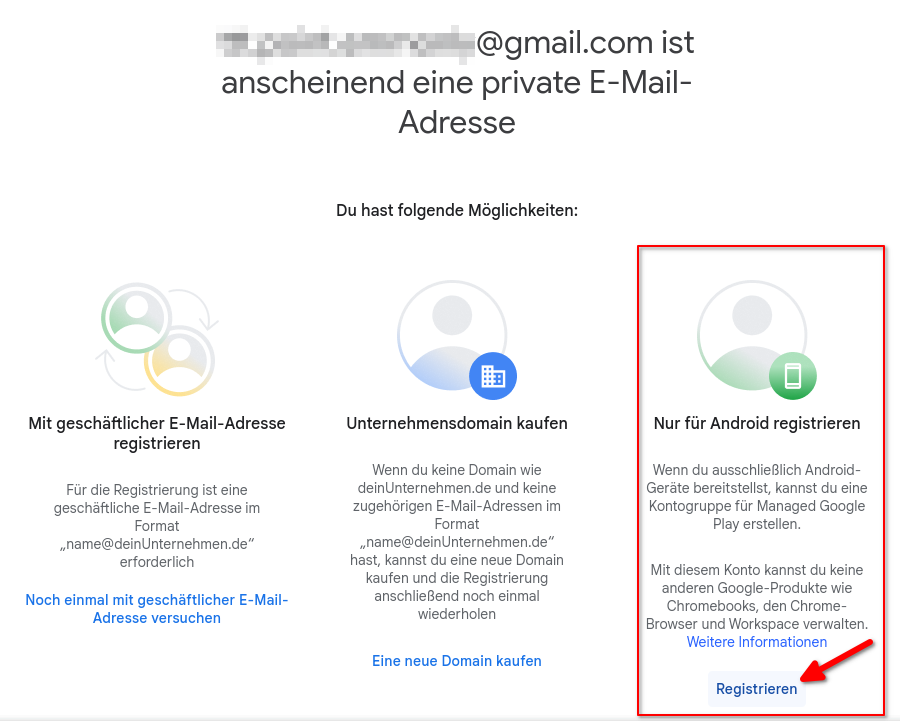

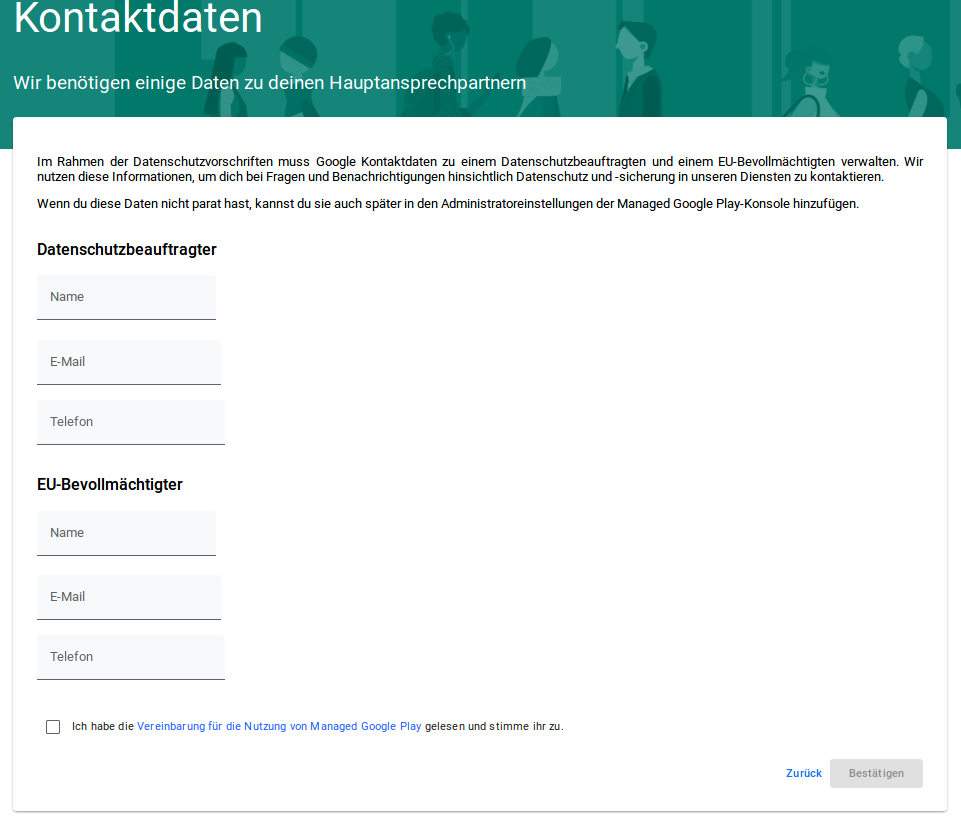

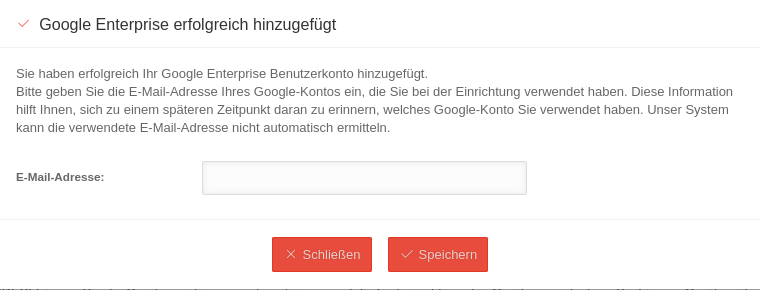

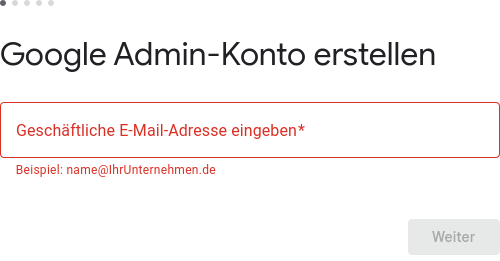

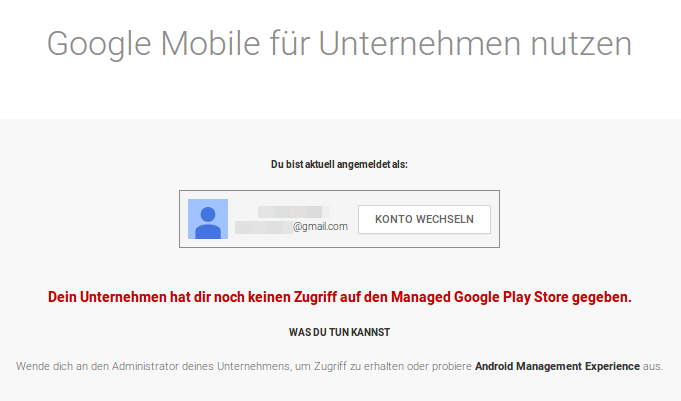

E-Mail-Adresse, für die Verknüpfung mit Android Enterprise

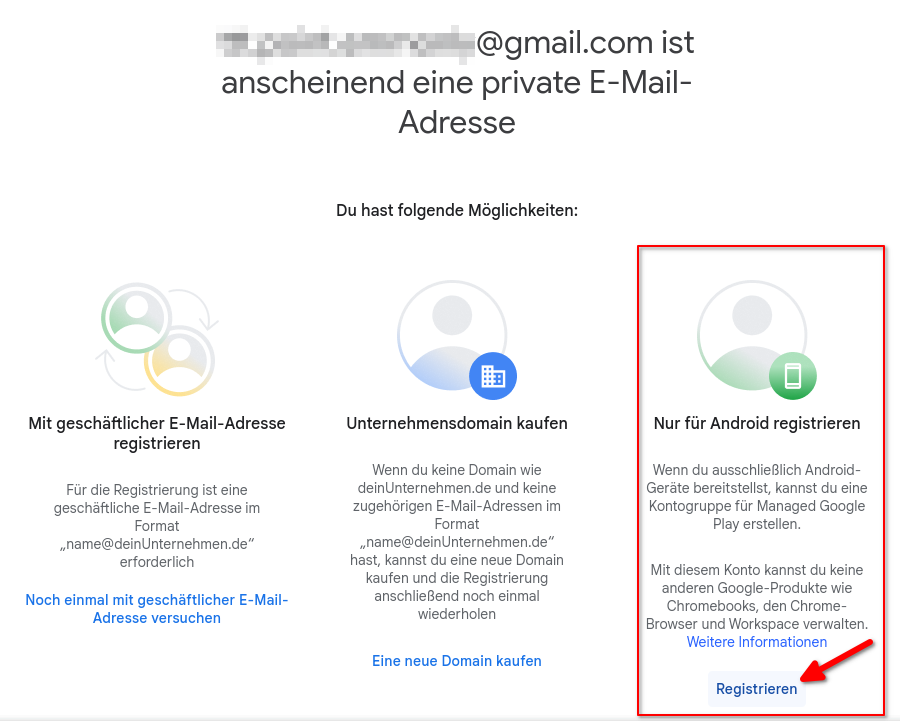

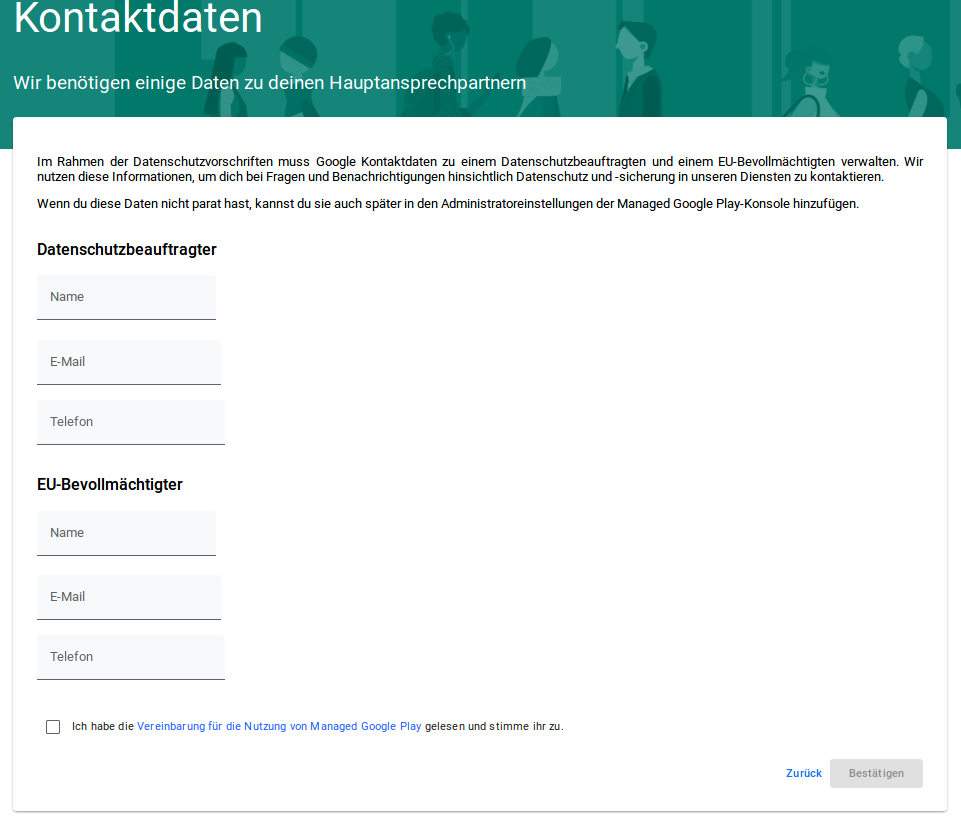

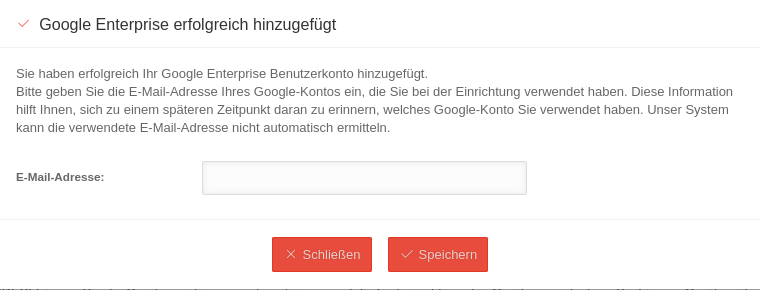

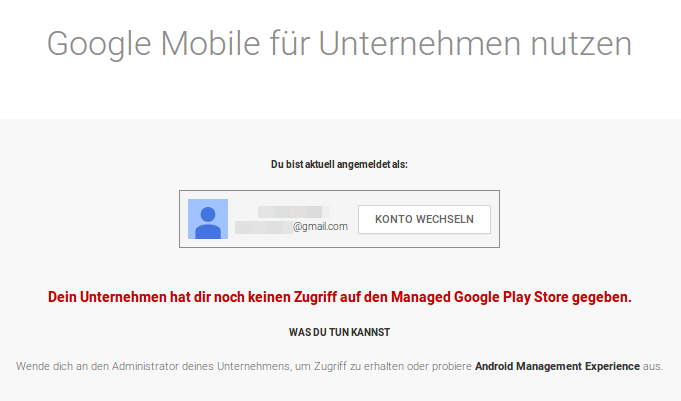

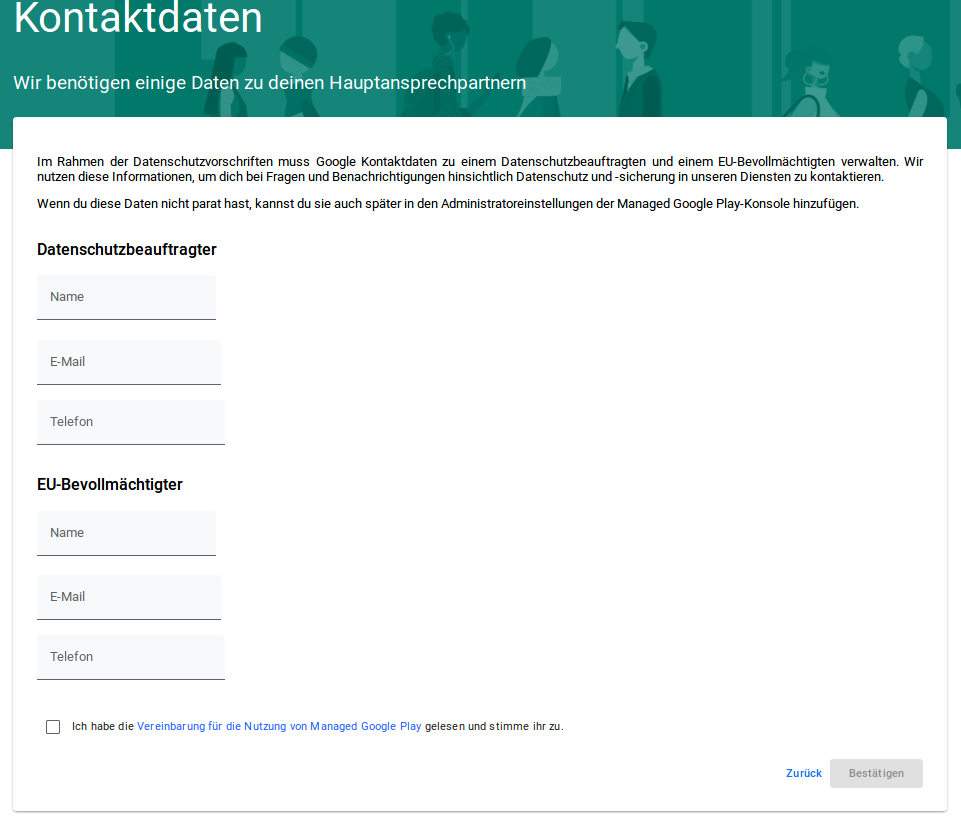

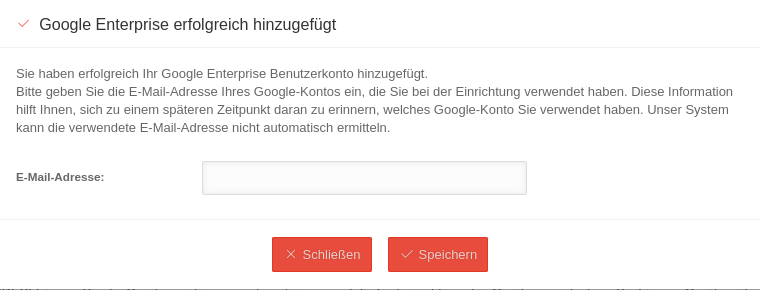

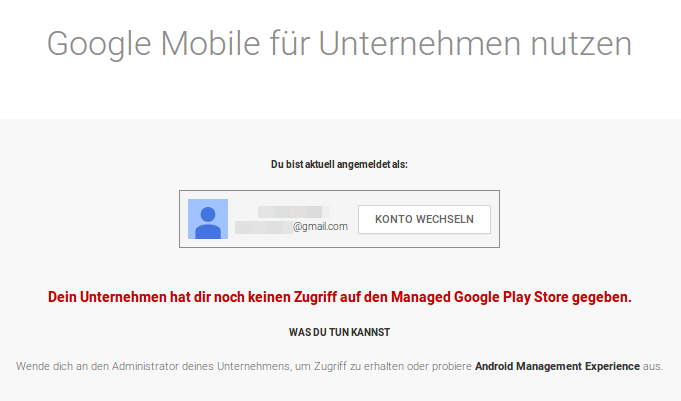

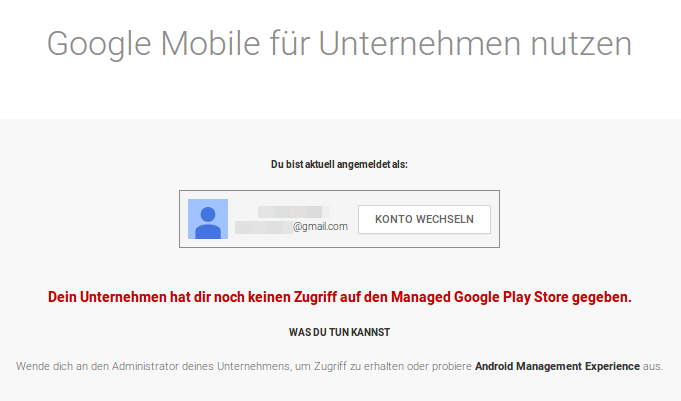

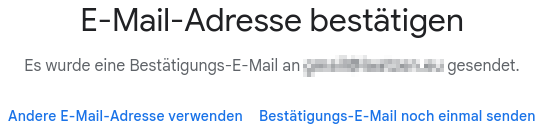

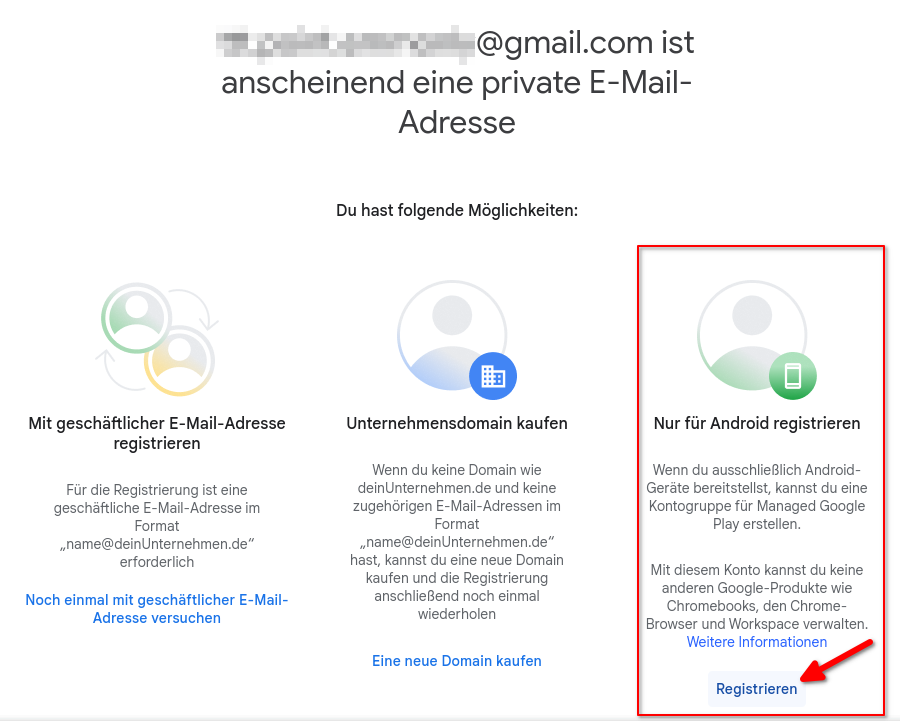

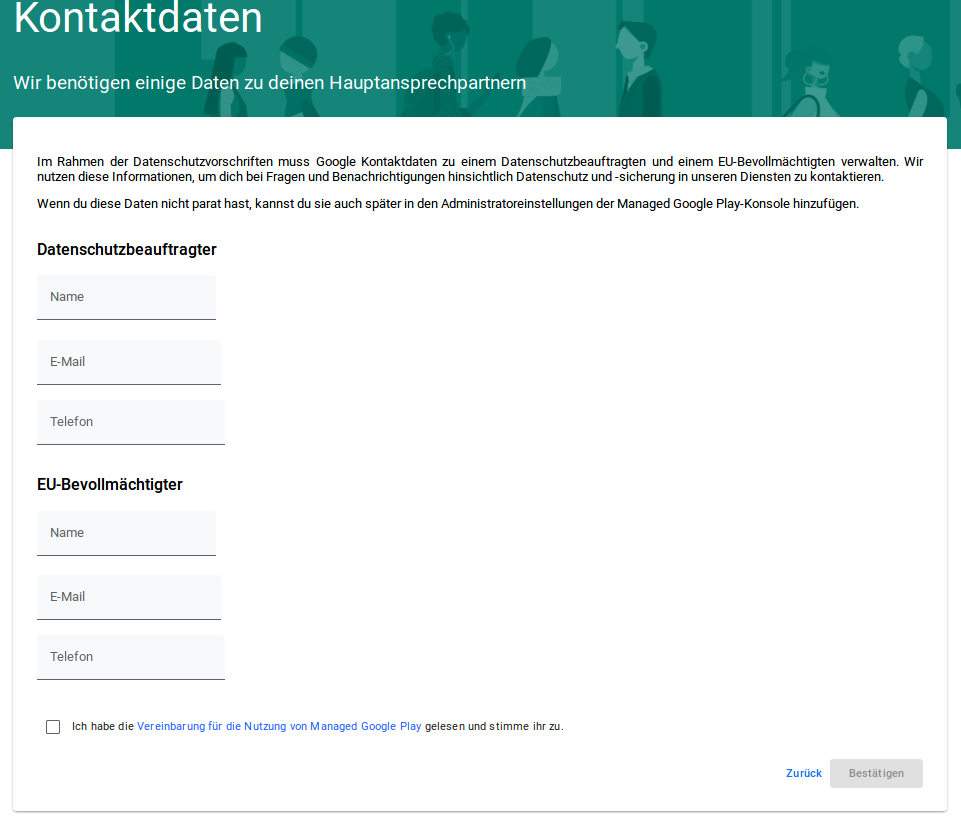

Wird eine E-Mail-Adresse mit einer Domain der eigenen Organisation verwendet werden (z.b. mdm@anyideas.de) muss diese bestätigt werden  Wird eine E-Mail-Adresse mit einer Domain eines Mail-Anbieters verwendet (z.b. mdm.anyideas@gmail.com) muss die Option Nur für Android registrieren gewählt werden.  Weiterleitung auf https://play.google.com/work  Es sind Angaben zum/r Datenschutzbeauftragten und EU-Bevollmächtigten erforderlich  Es erfolgt eine Weiterleitung zurück zum Securepoint Mobile Security Portal. Die E-Mail-Adresse, mit der die Verknüpfung erstellt wurde sollte nun gespeichert werden um eine spätere Zuordnung zu ermöglichen. Die Einrichtung muss mit Speichern abgeschlossen werden.  Sollte diese Meldung beim Aufruf von https://play.google.com/work erscheinen, ist die Registrierung im Securepoint Mobile Security Portal noch nicht abgeschlossen worden und kein Token verknüpft! | |||||||||||||||||||

Es muss ein Android-Profil geben, daß dem Gerät zugeordnet werden kann.

BYOD: Android Profil

Unter lässt sich ein Profil hinzufügen, ein Profil importieren oder ein bestehendes Profil bearbeiten (Klick auf Profilkachel oder → Bearbeiten )

Hier wiederum werden verschiedene Konfiguration vorgenommen, z.B.:

- Apps installieren und konfigurieren

- Passwort-Richtlinien

- Sicherheitseinstellungen

- Steuerung des App Stores für private Anwendungen

- Freigabe der beruflichen Adressbücher für den privaten Bereich (z.B. bei eingehenden Anrufen)

- WiFi Konfigurationen

- Einschränkungen

- Passwort-Richtlinien

- Sicherheitseinstellungen

Geräte Enrollment

BYOD: Registrierungs-Token für ein Profil

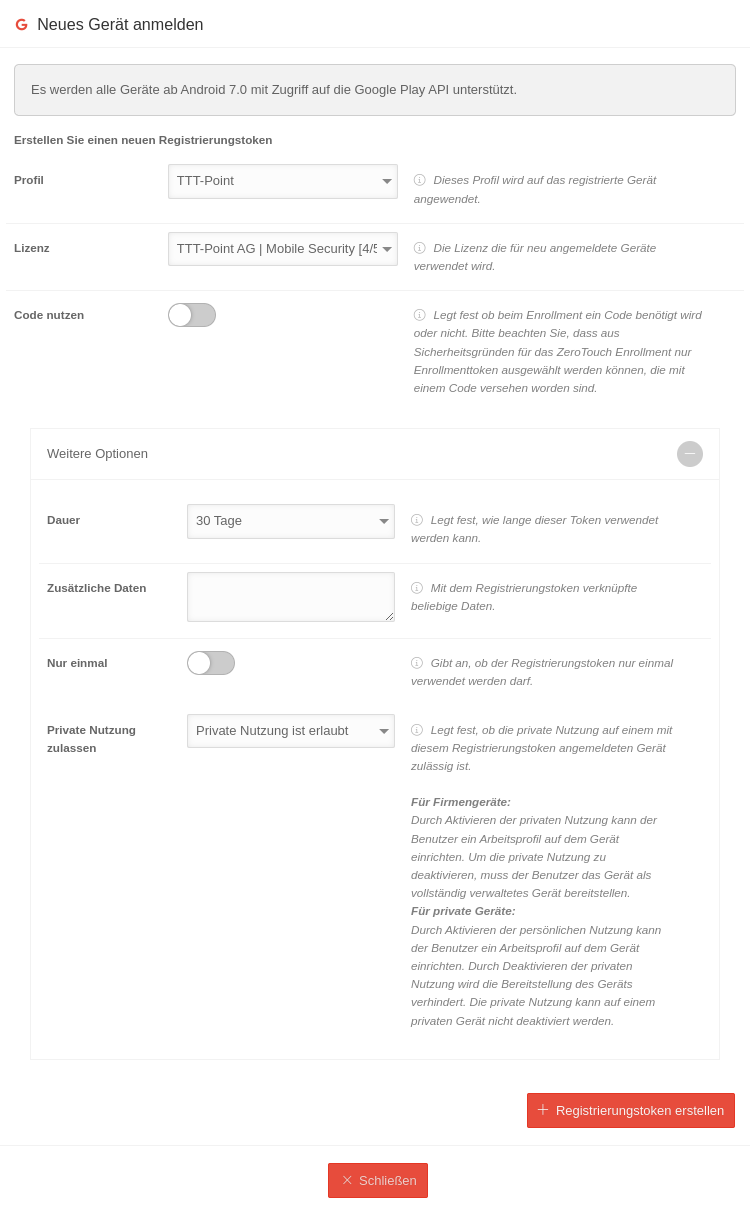

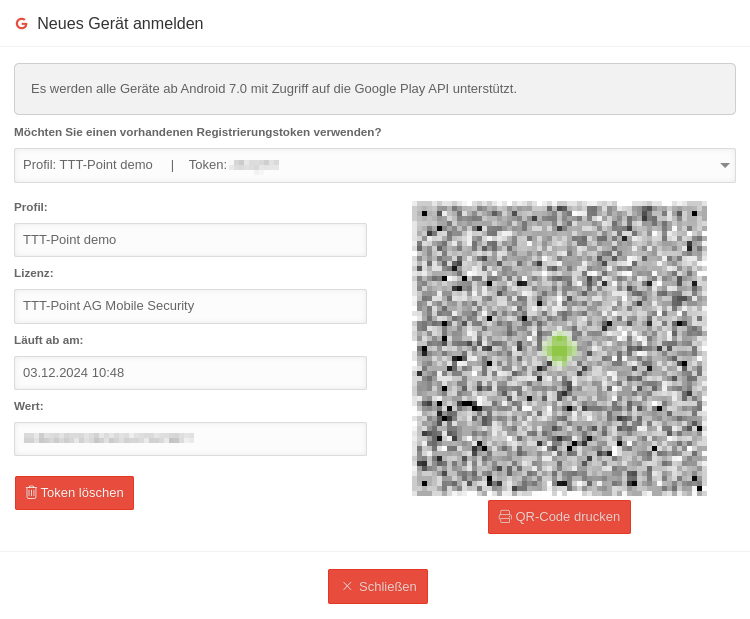

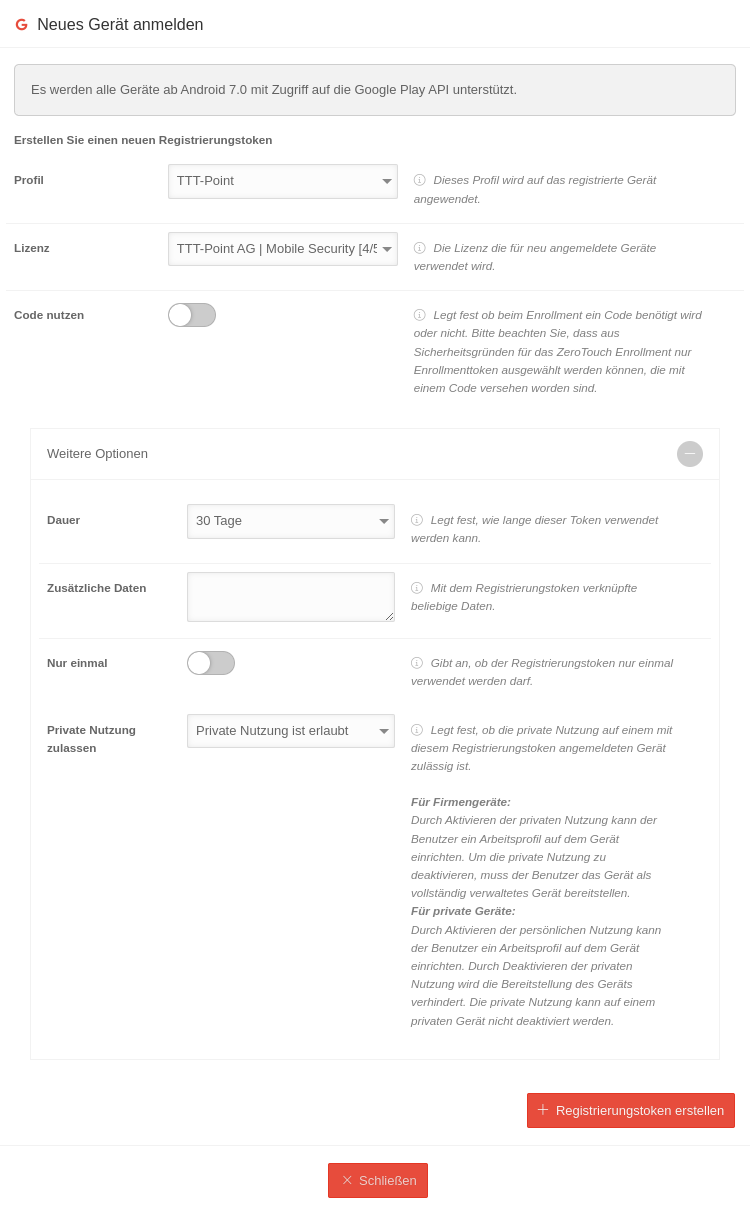

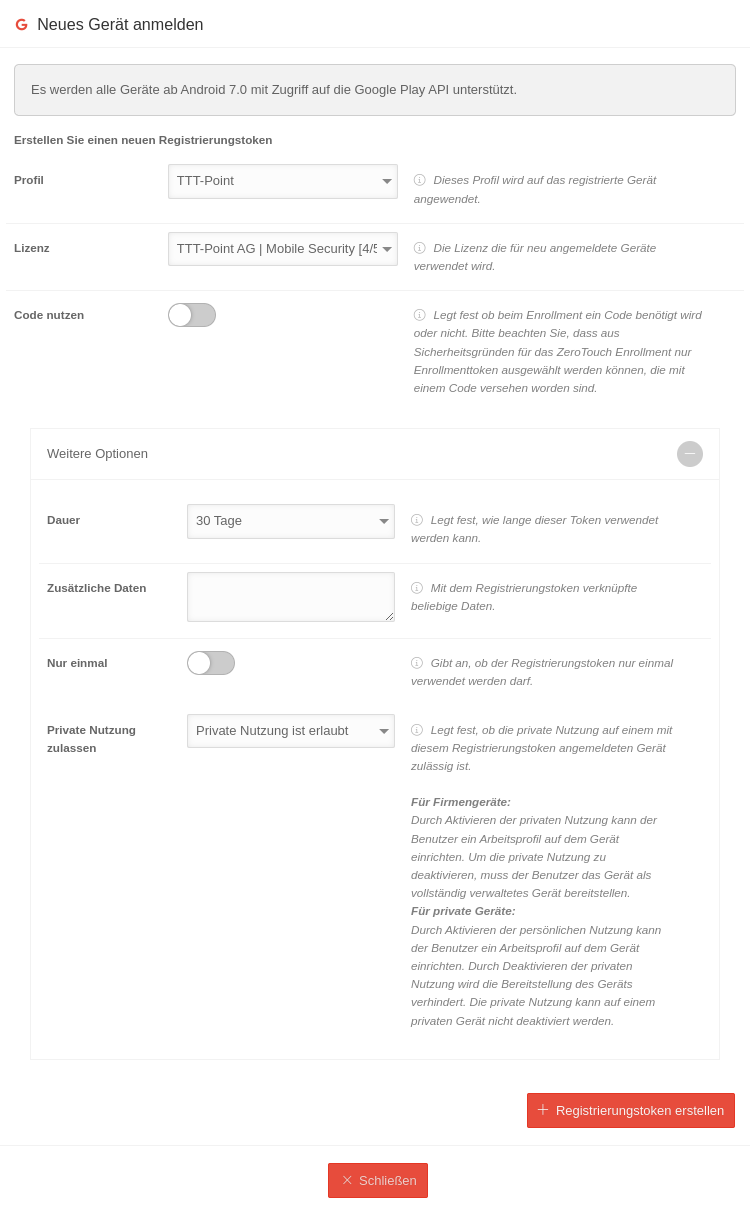

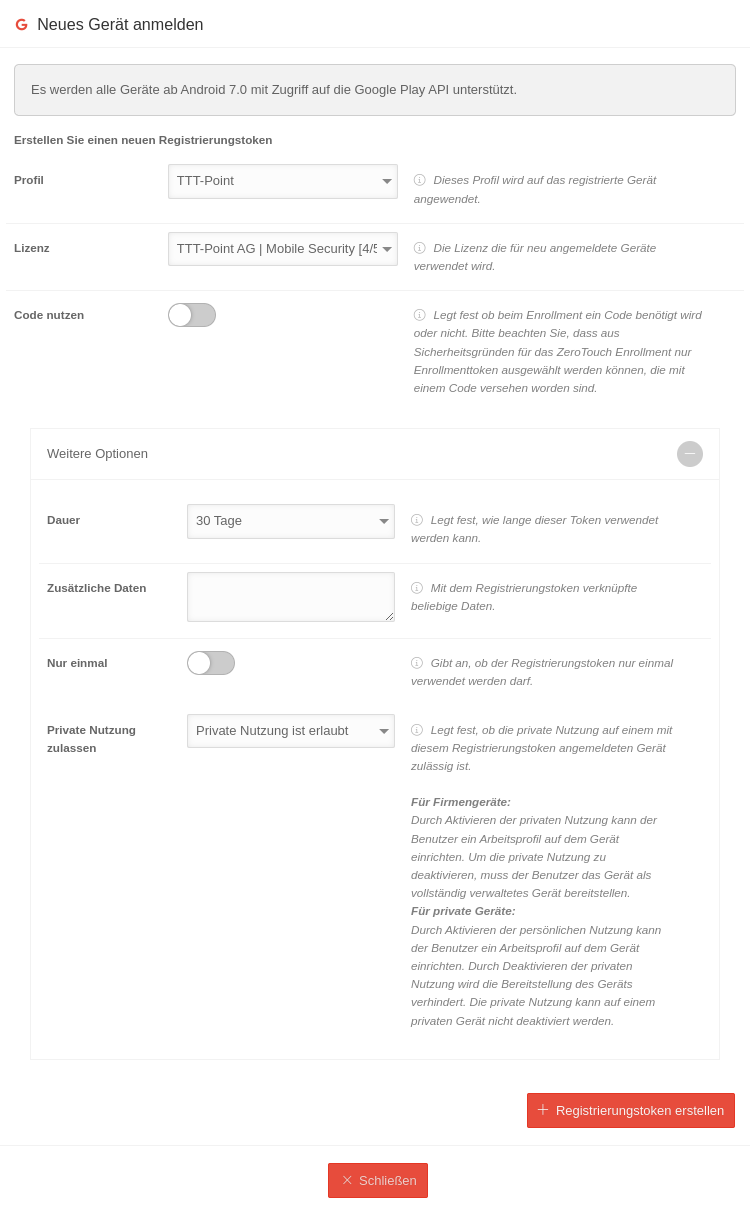

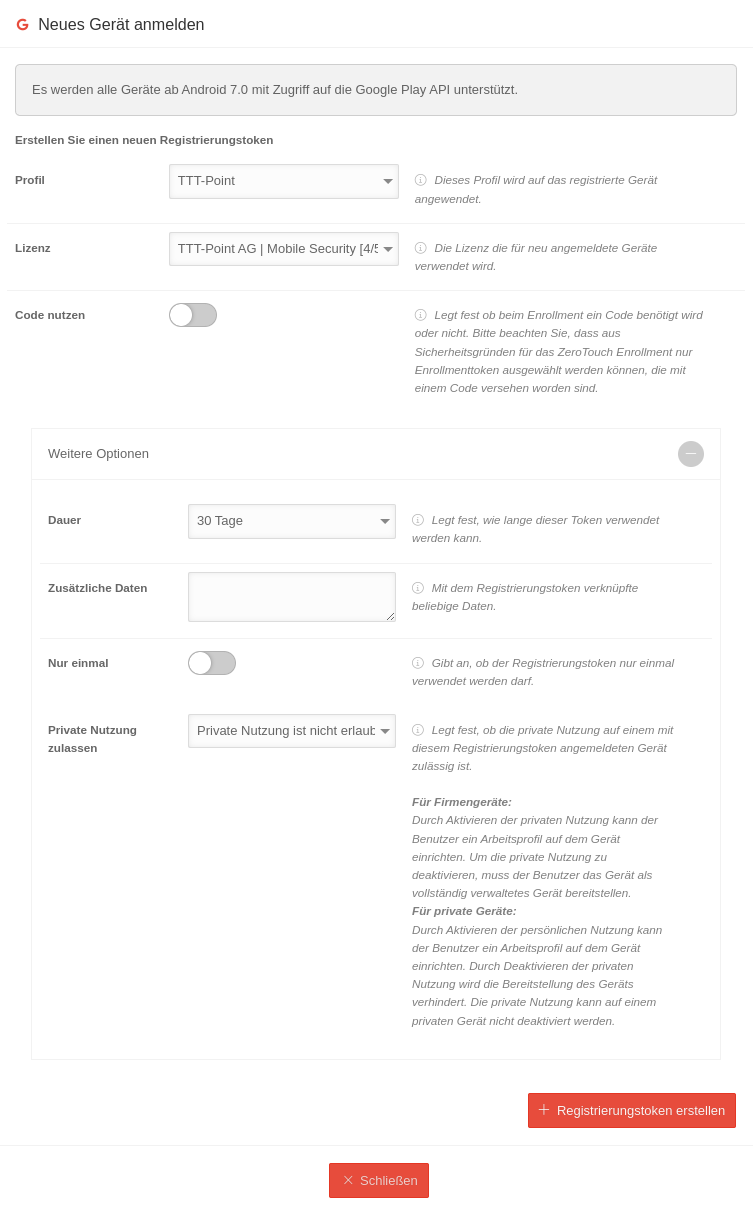

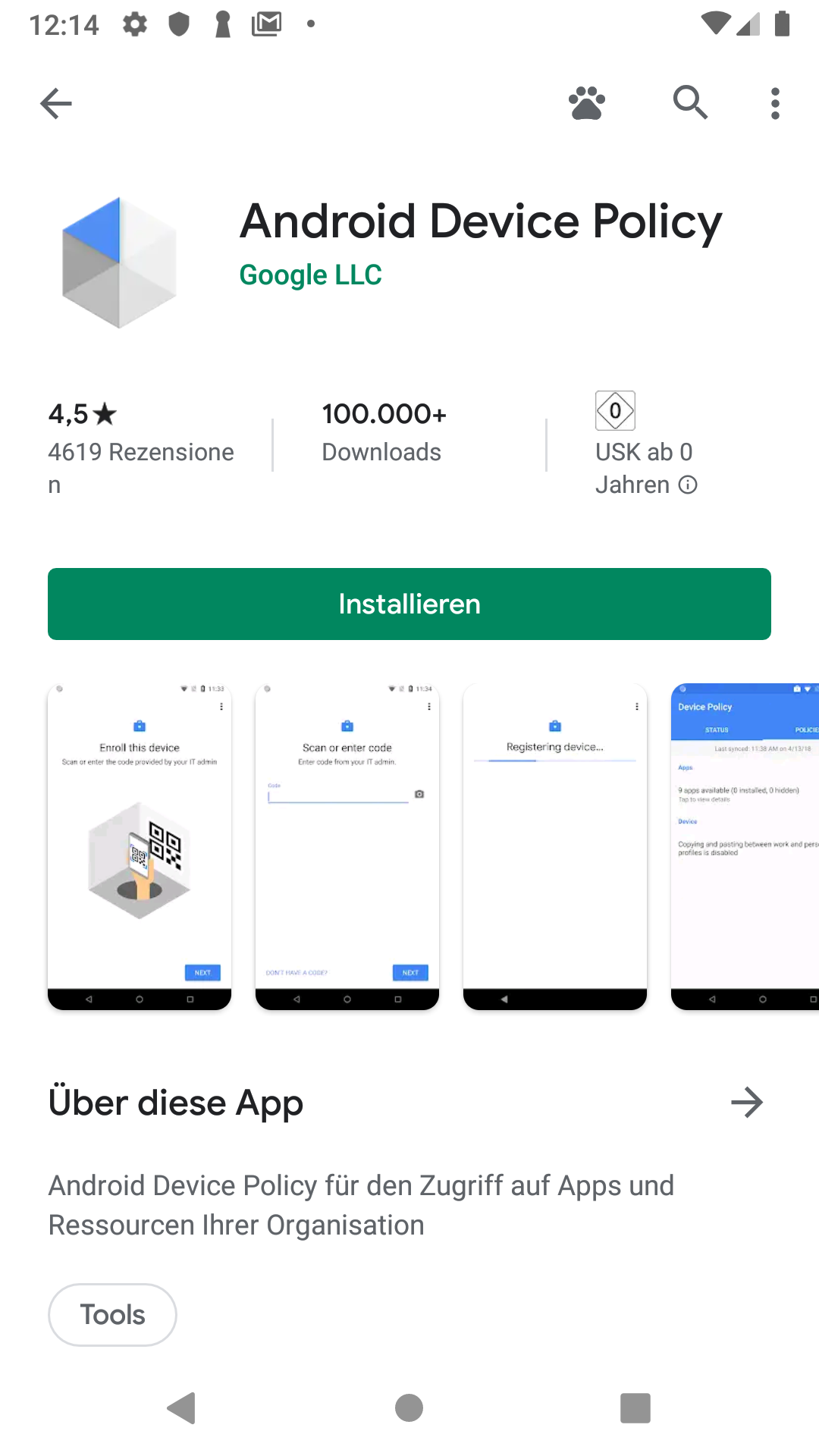

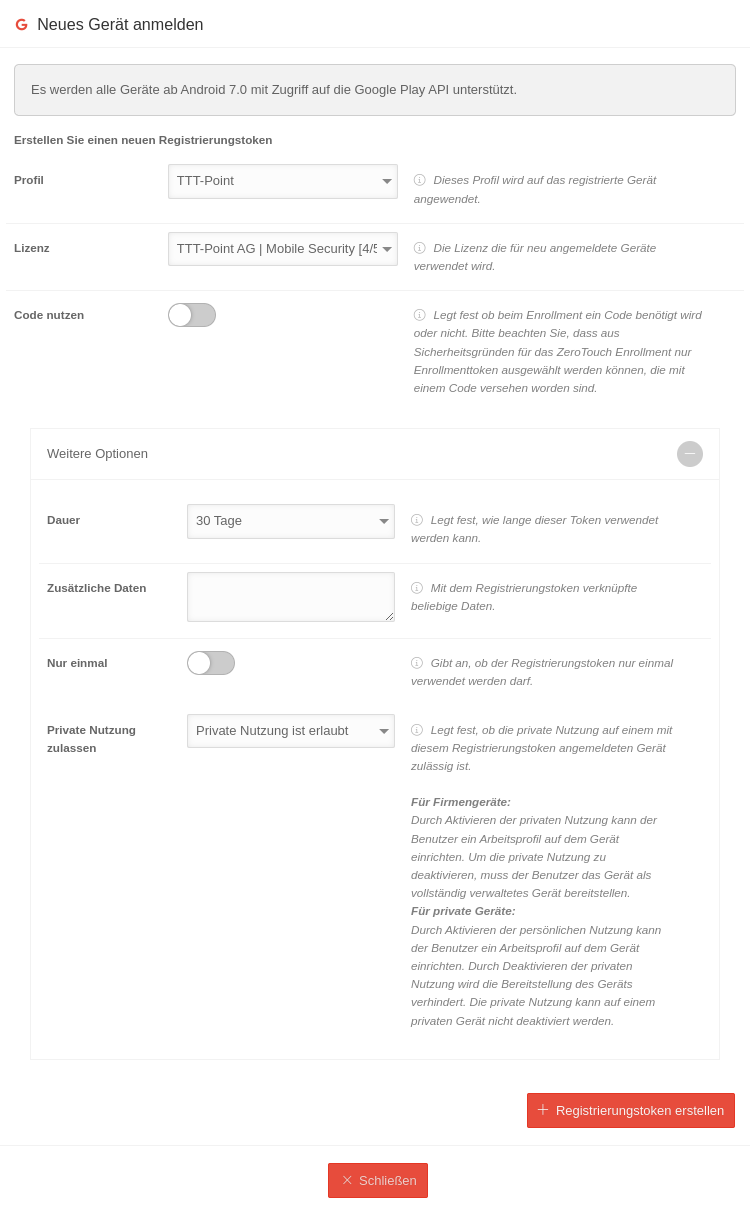

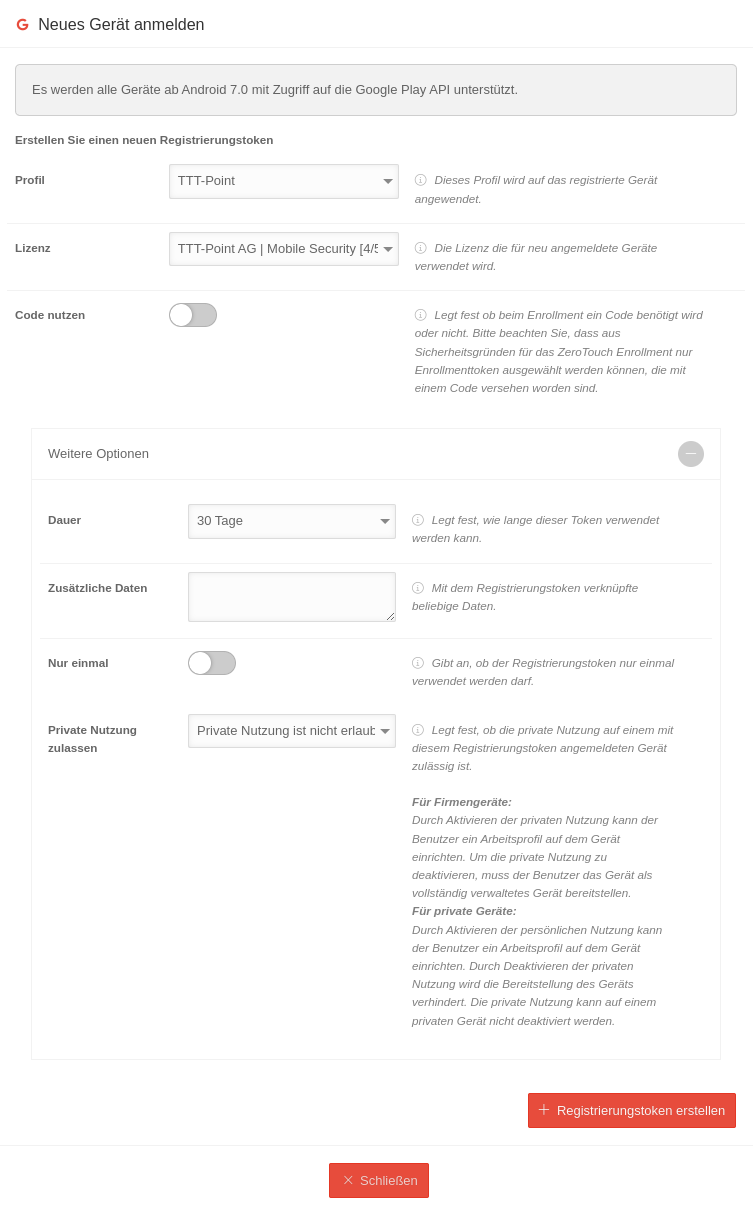

Unter lässt sich mit der so bezeichneten Schaltfläche ein Neues Gerät anmelden

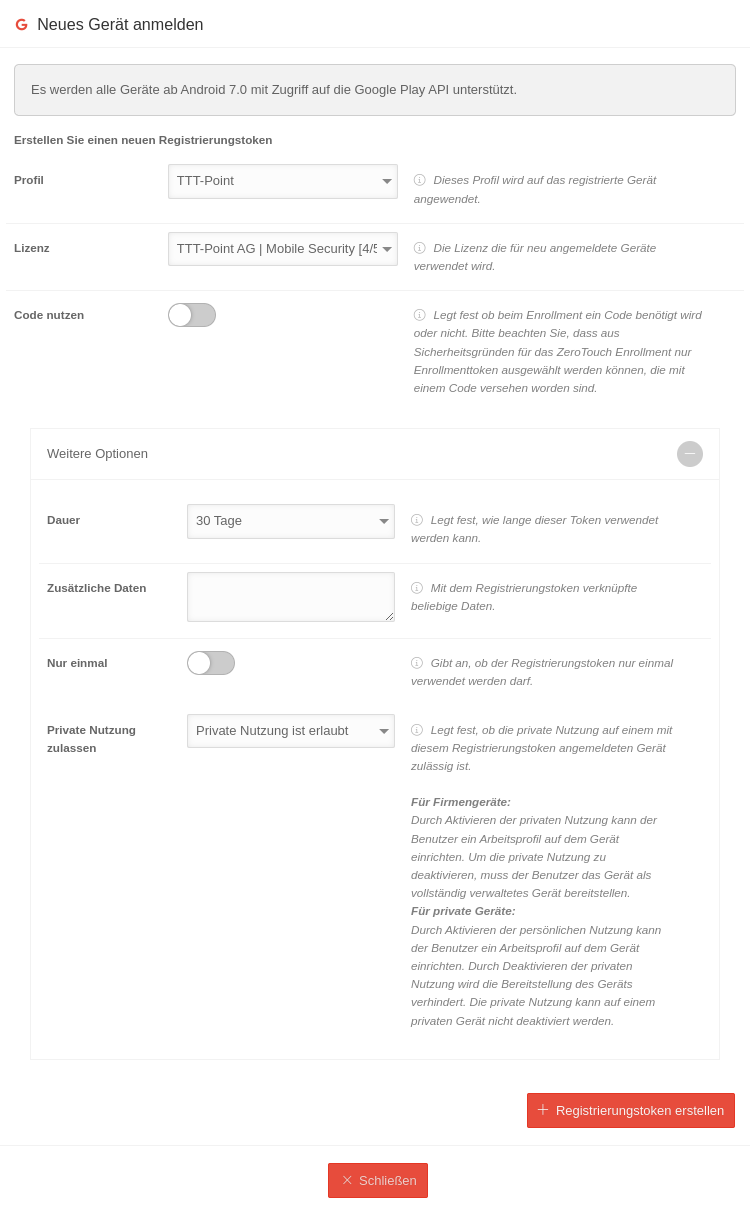

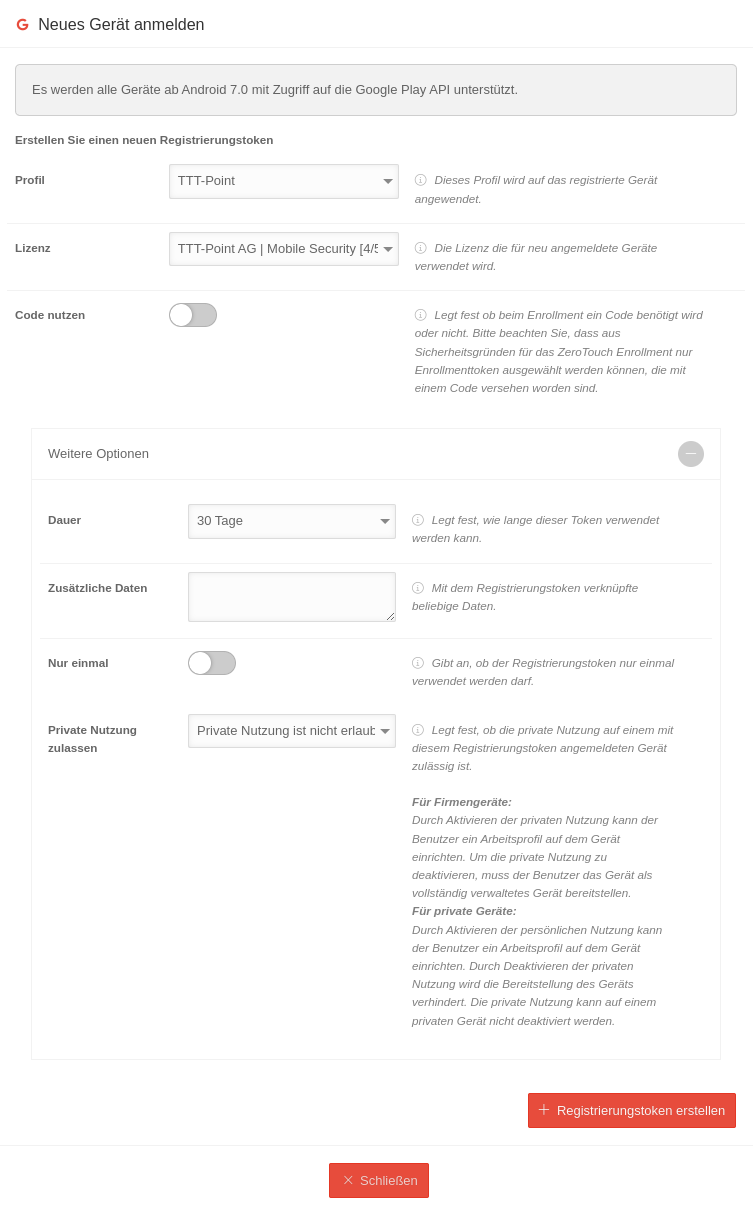

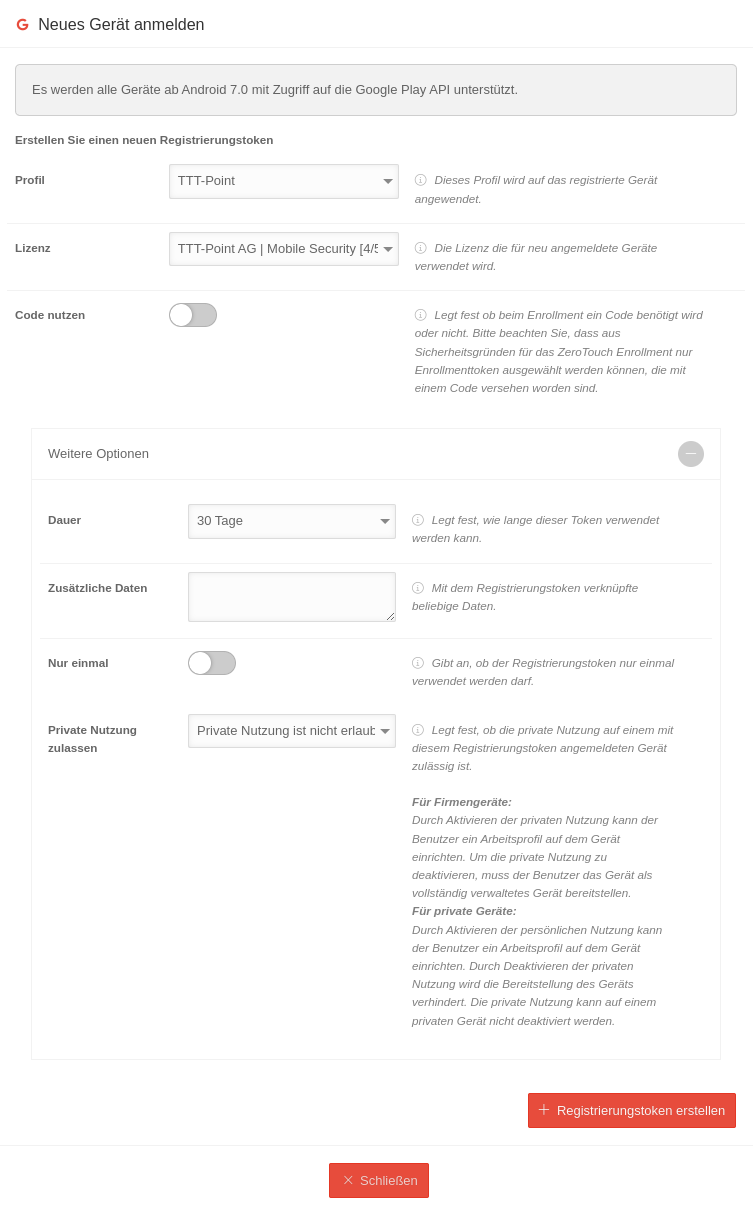

| Beschriftung | Option | Beschreibung |  |

|

|

| ||

|---|---|---|---|---|---|---|---|---|

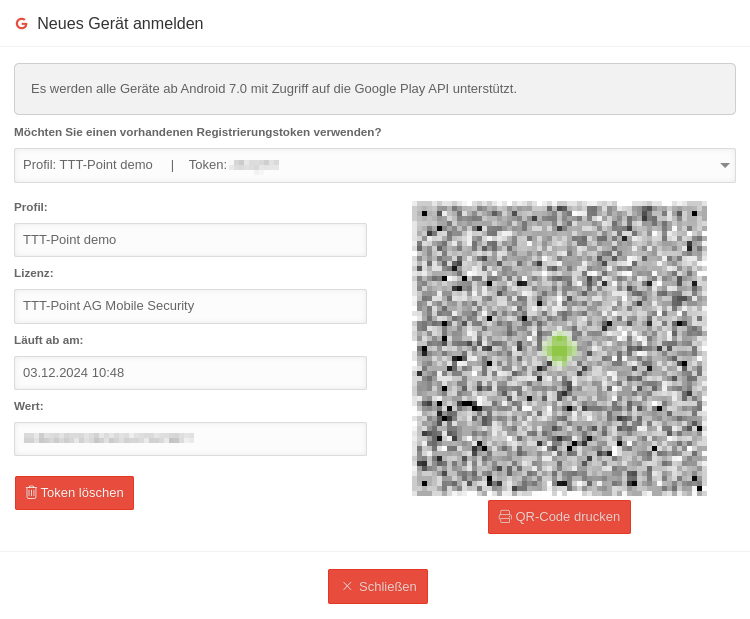

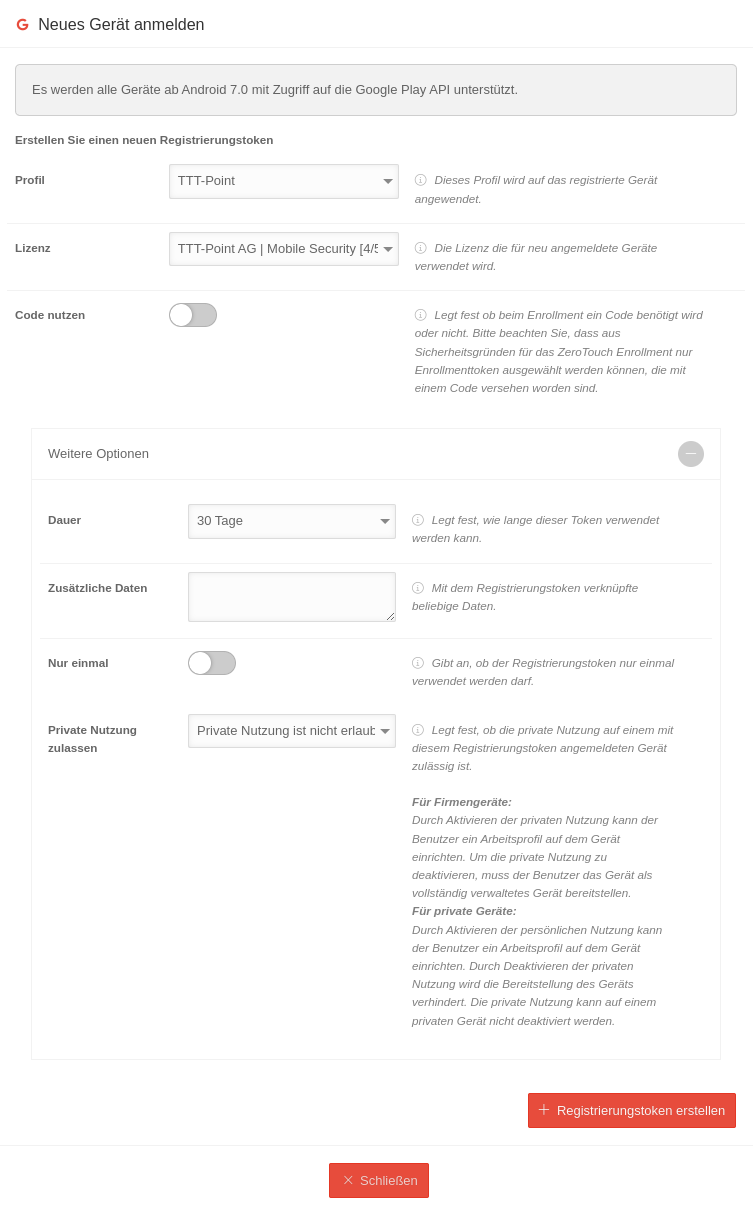

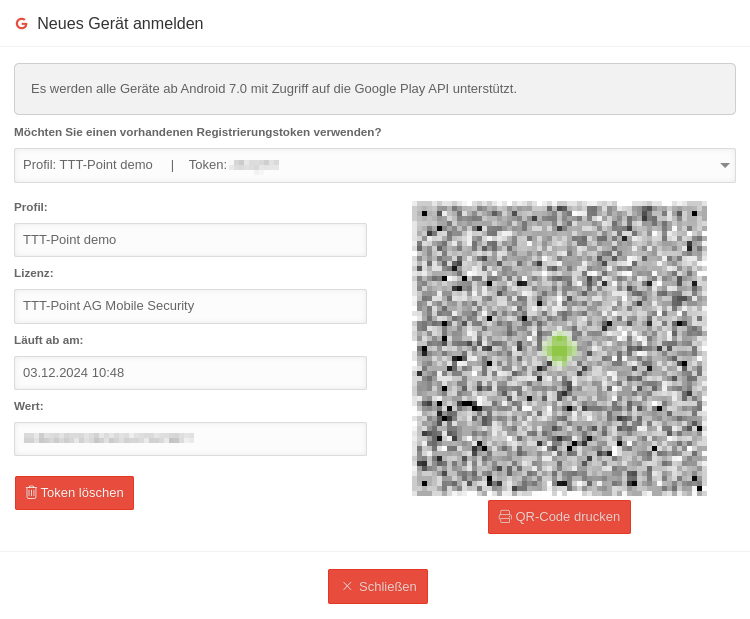

| Möchten Sie ein vorhandenes Registrierungstoken verwenden? | Erstellen Sie ein neues Registrierungstoken | Sollte bereits ein Registrierungstoken erstellt worden, das noch nicht abgelaufen ist, kann es hier ausgewählt und angezeigt werden. (Abb. s.u.) | ||||||

| Profil | Android Enterprise Profil | Dieses Profil soll auf das zu registrierende Gerät angewendet werden. | ||||||

| Lizenz | TTT-Point AG | MDM [0/10] (aaaa) | Auswahl der Lizenz, die für neu angemeldete Geräte verwendet werden soll. Es ist möglich, Geräte nach Ablauf einer Laufzeit-Lizenz einer neuen Lizenz zuzuordnen. | ||||||

| Code nutzen |

Legt fest, ob beim Enrollment am Ende der Geräteregistrierung ein Code benötigt wird oder nicht notempty Sollte aktiviert werden, um zu verhindern, daß Geräte, die in unbefugte Hände gelangt sind mit konfigurierten Zugangsdaten oder anderen Firmen-Geheimnissen registriert werden Aus Sicherheitsgründen für das ZeroTouch Enrollment können ausschließlich Enrollmenttokens ausgewählt werden, die mit einer PIN versehen worden sind. | |||||||

| Weitere Optionen | ||||||||

| Dauer | 30 Tage | Legt fest, wie lange dieses Token verwendet werden kann Danach ist eine Geräteregistrierung mit diesem Token nicht mehr möglich. Mögliche Werte: 30 Minuten Technisch handelt es sich um eine Begrenzung auf 10.000 Jahre | ||||||

| Zusätzliche Daten | Mit dem Registrierungstoken verknüpfte beliebige Daten. Wird angezeigt unter in der Geräteübersicht | |||||||

| Nur einmal | Gibt an, ob das Registrierungstoken nur einmal verwendet werden darf. | |||||||

| Private Nutzung zulassen | Private Nutzung ist erlaubt | Legt fest, ob die private Nutzung auf einem mit diesem Registrierungstoken angemeldeten Gerät zulässig ist. Für private Geräte: Es wird ein Arbeitsprofil auf dem Gerät eingerichtet. |

Private Nutzung ist erlaubt | Legt fest, ob die private Nutzung auf einem mit diesem Registrierungstoken angemeldeten Gerät zulässig ist. Für Firmengeräte: Es wird ein Arbeitsprofil auf dem Gerät eingerichtet. |

Private Nutzung ist nicht erlaubt | Legt fest, ob die private Nutzung auf einem mit diesem Registrierungstoken angemeldeten Gerät zulässig ist. Die Deaktivierung der privaten Nutzung verhindert das Erstellen eines Arbeitscontainers. |

Private Nutzung ist nicht erlaubt | Legt fest, ob die private Nutzung auf einem mit diesem Registrierungstoken angemeldeten Gerät zulässig ist. Die Deaktivierung der privaten Nutzung verhindert das Erstellen eines Arbeitscontainers. |

| Registrierungstoken erstellen | Erstellt einen Registrierungstoken mit QR-Code und einem Wert, der über die Tastatur eingetragen werden kann. Es wird der Name des zugehörigen Profils angezeigt, sowie das Datum, an dem es ausläuft und nicht mehr verwendet werden kann. |

| ||||||

BYOD: Gerät registrieren

Private Geräte mit zusätzlichem Arbeitsprofil (BYOD)

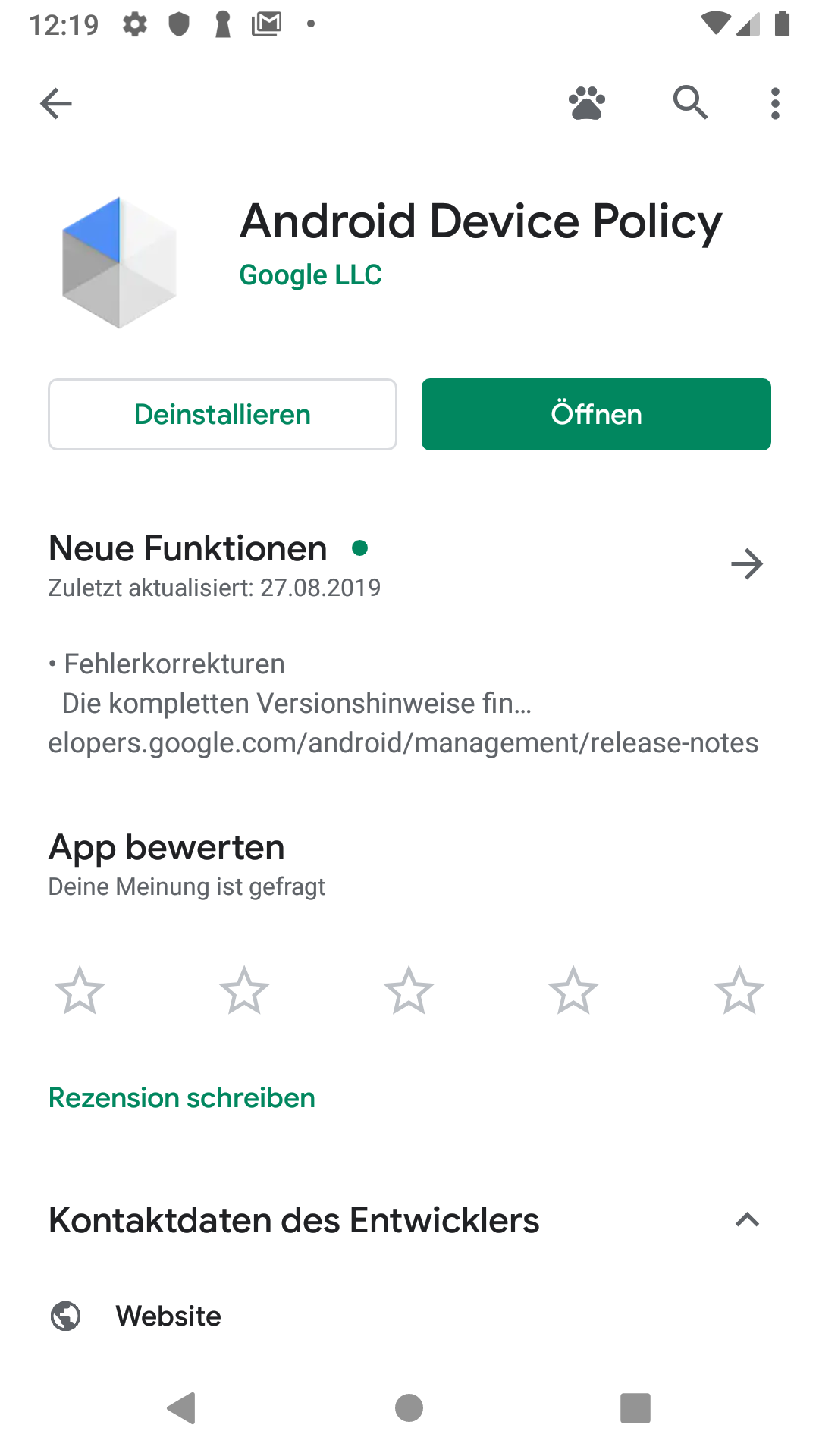

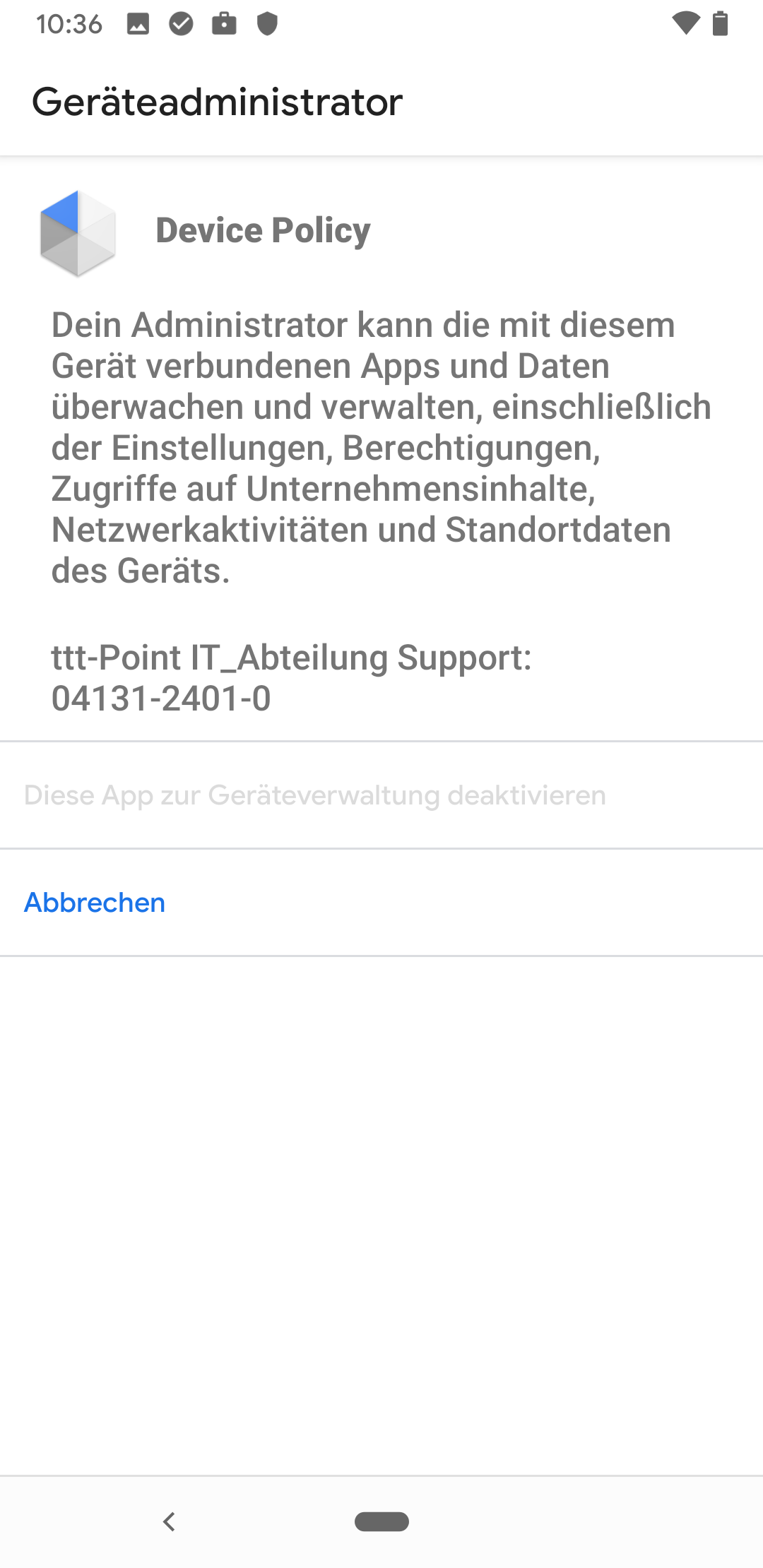

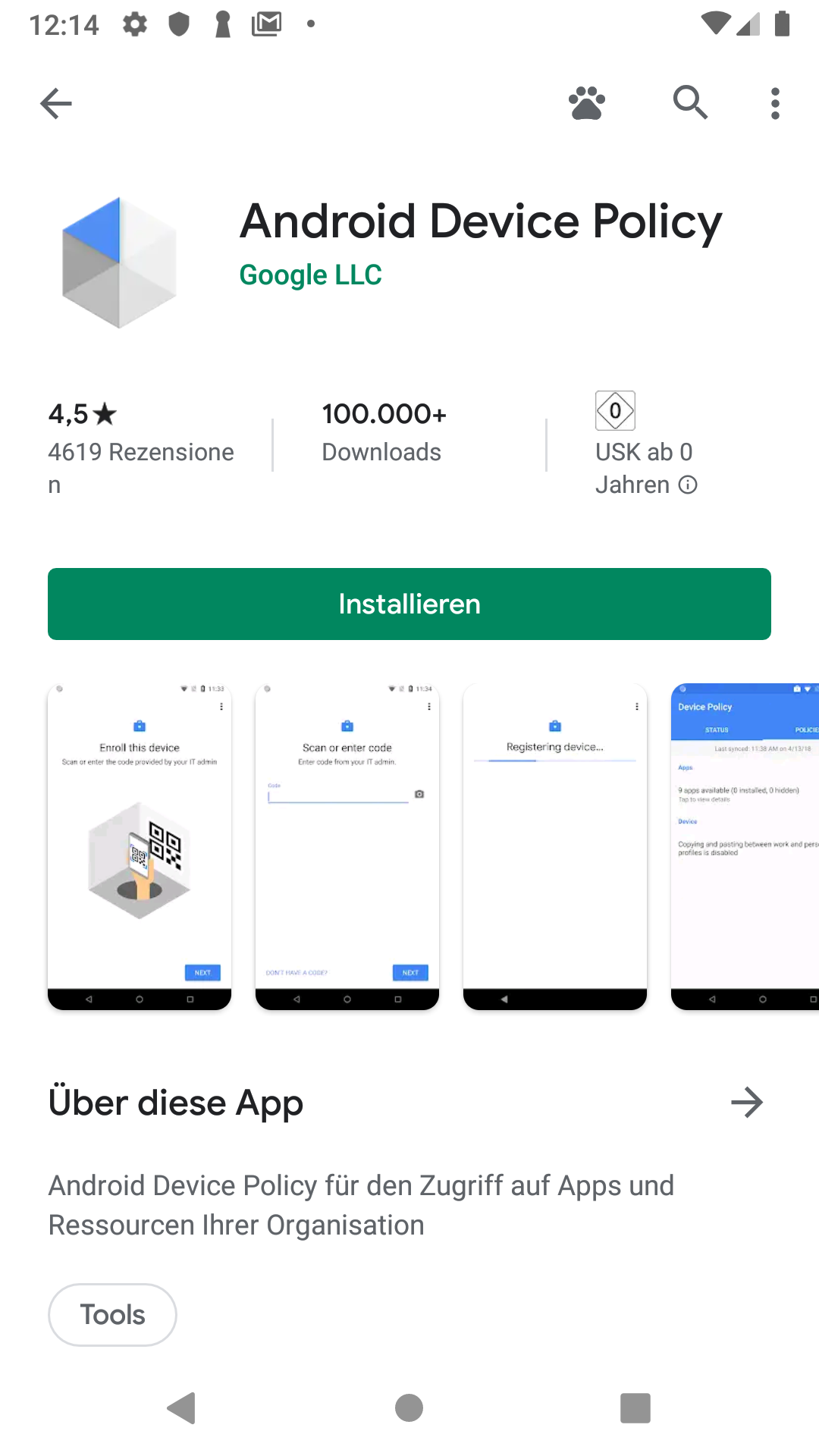

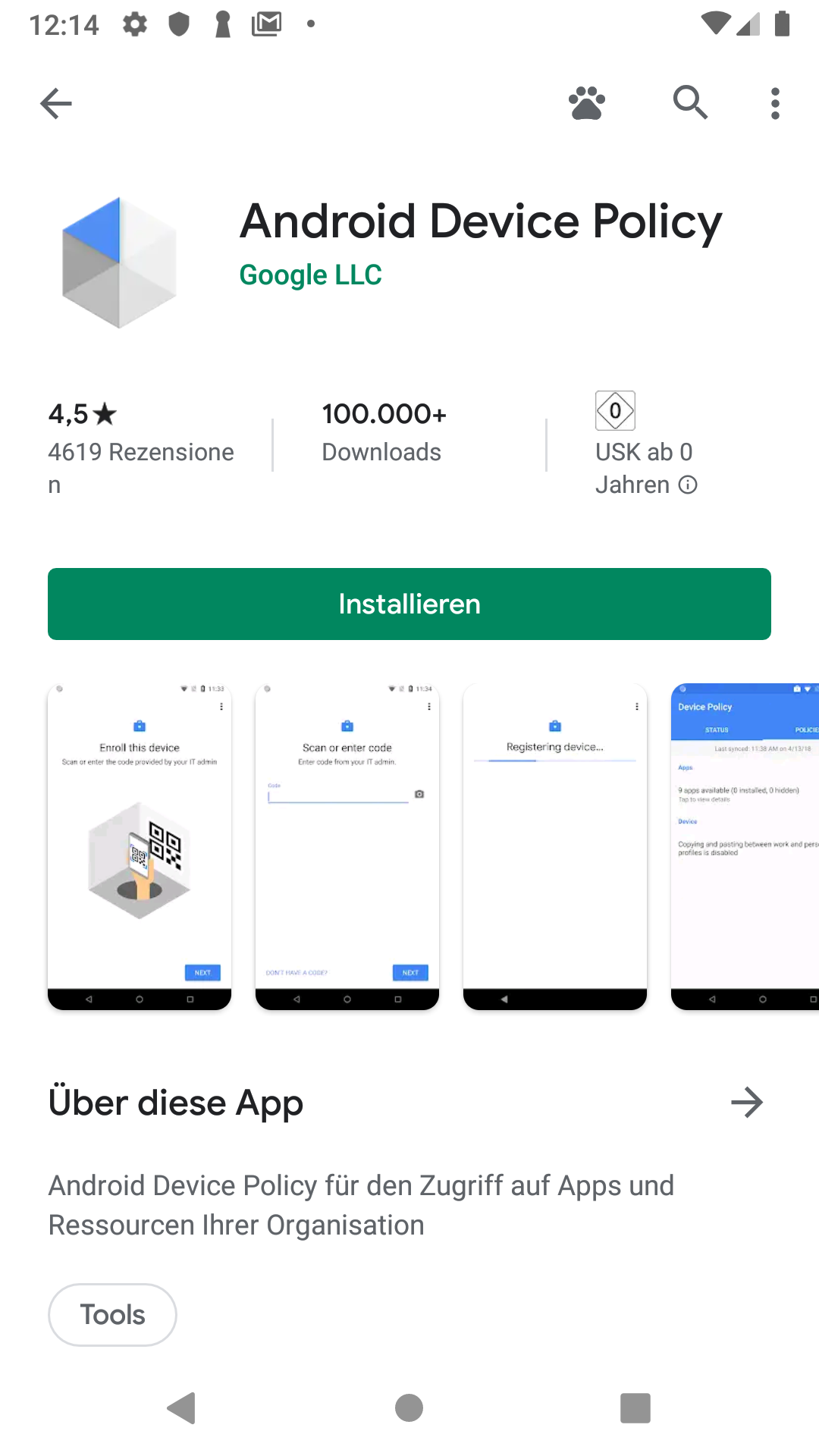

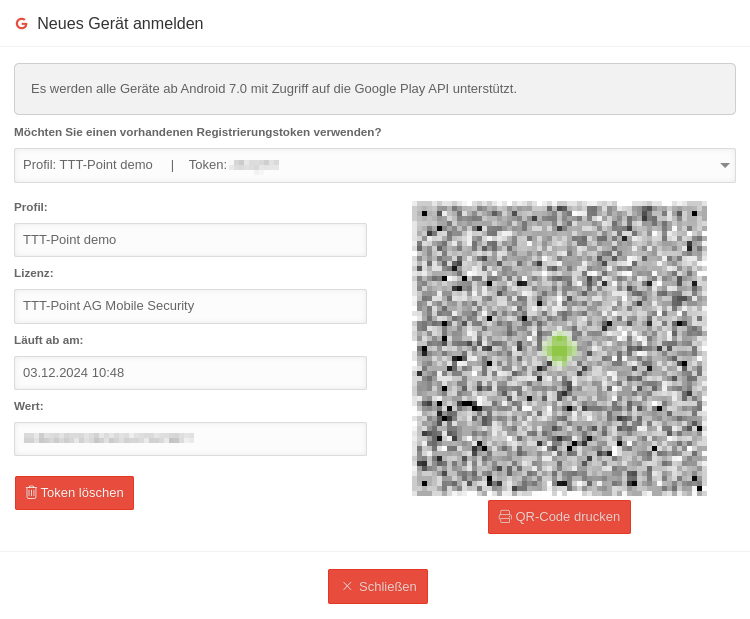

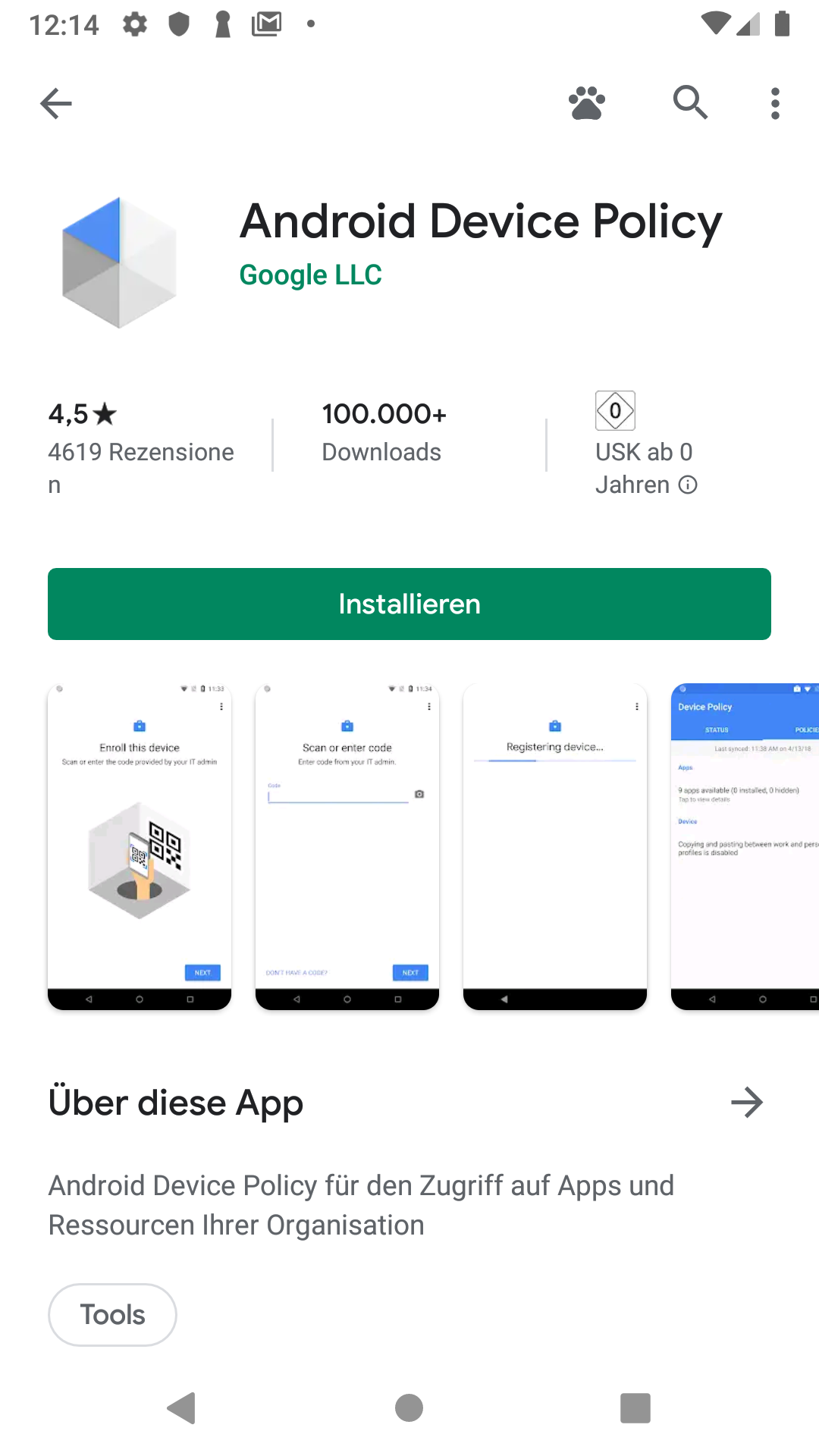

Um private von geschäftlichen Apps unterscheiden zu können, wird die App Android Device Policy benötigt.

Auf privaten Geräten, in denen nur das Arbeitsprofil von einer Organisation - und damit durch das Securepoint Mobile Security Profil - verwaltet wird, muss diese App manuell aus dem Android App-Store installiert werden.

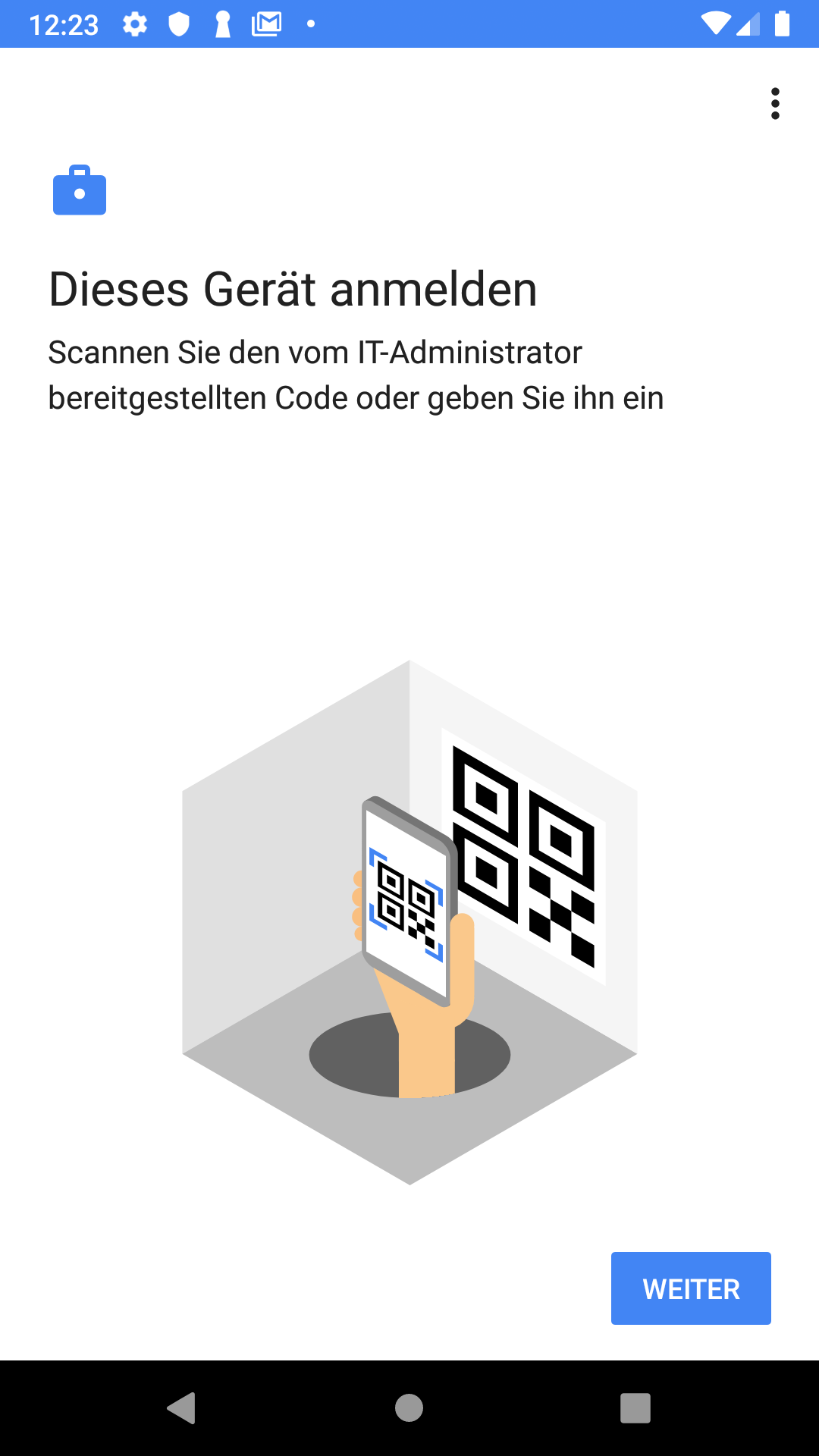

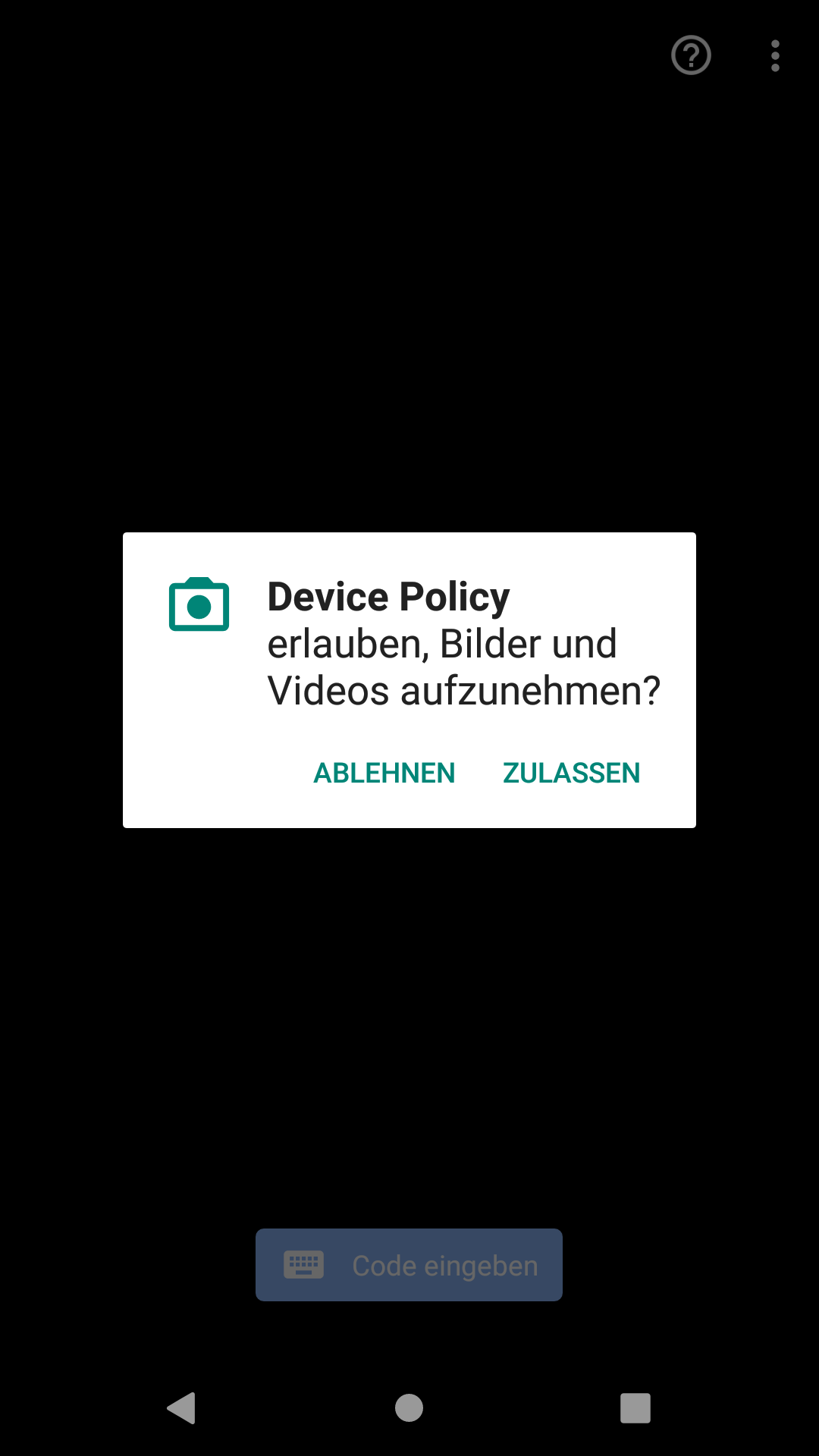

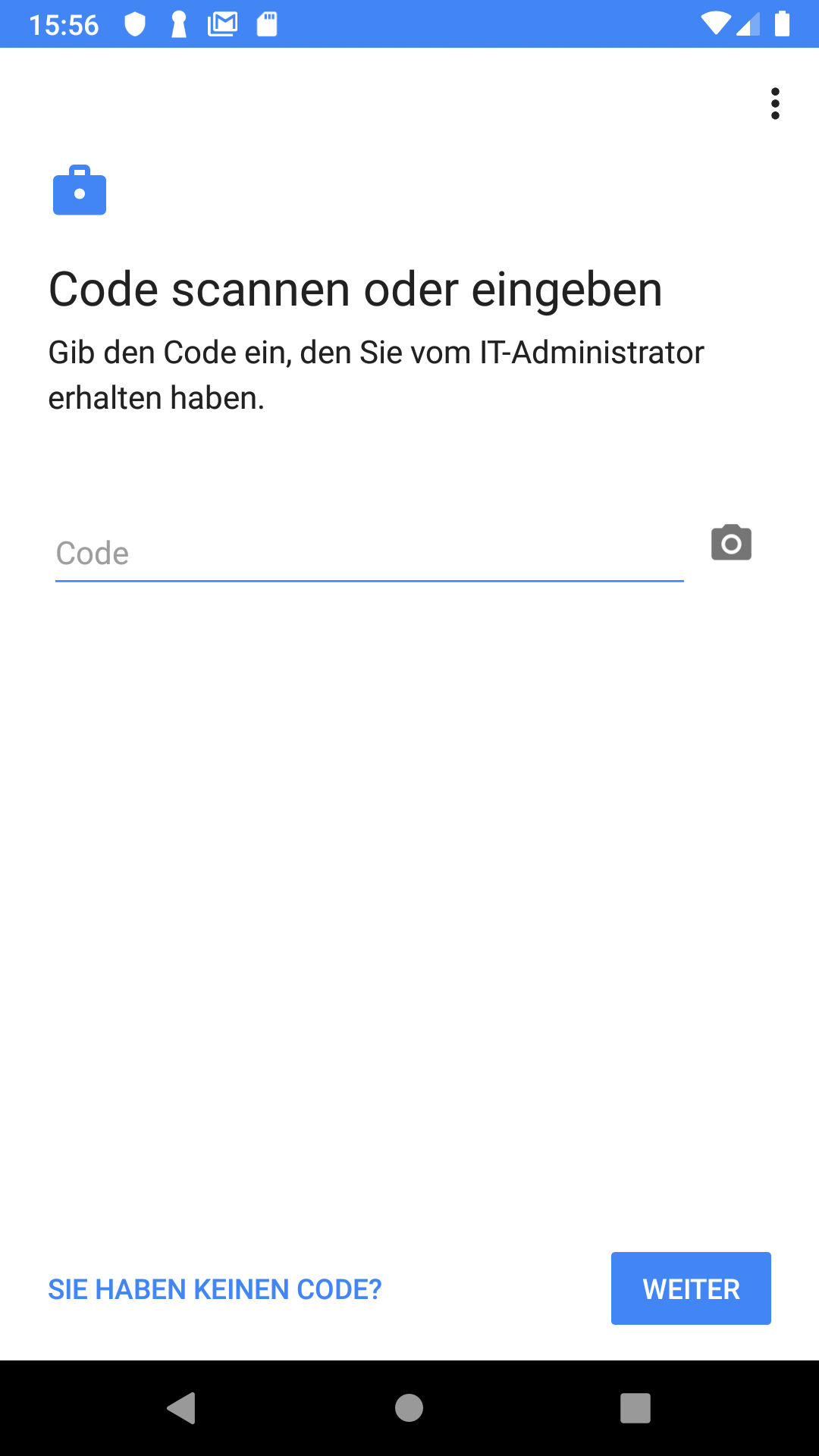

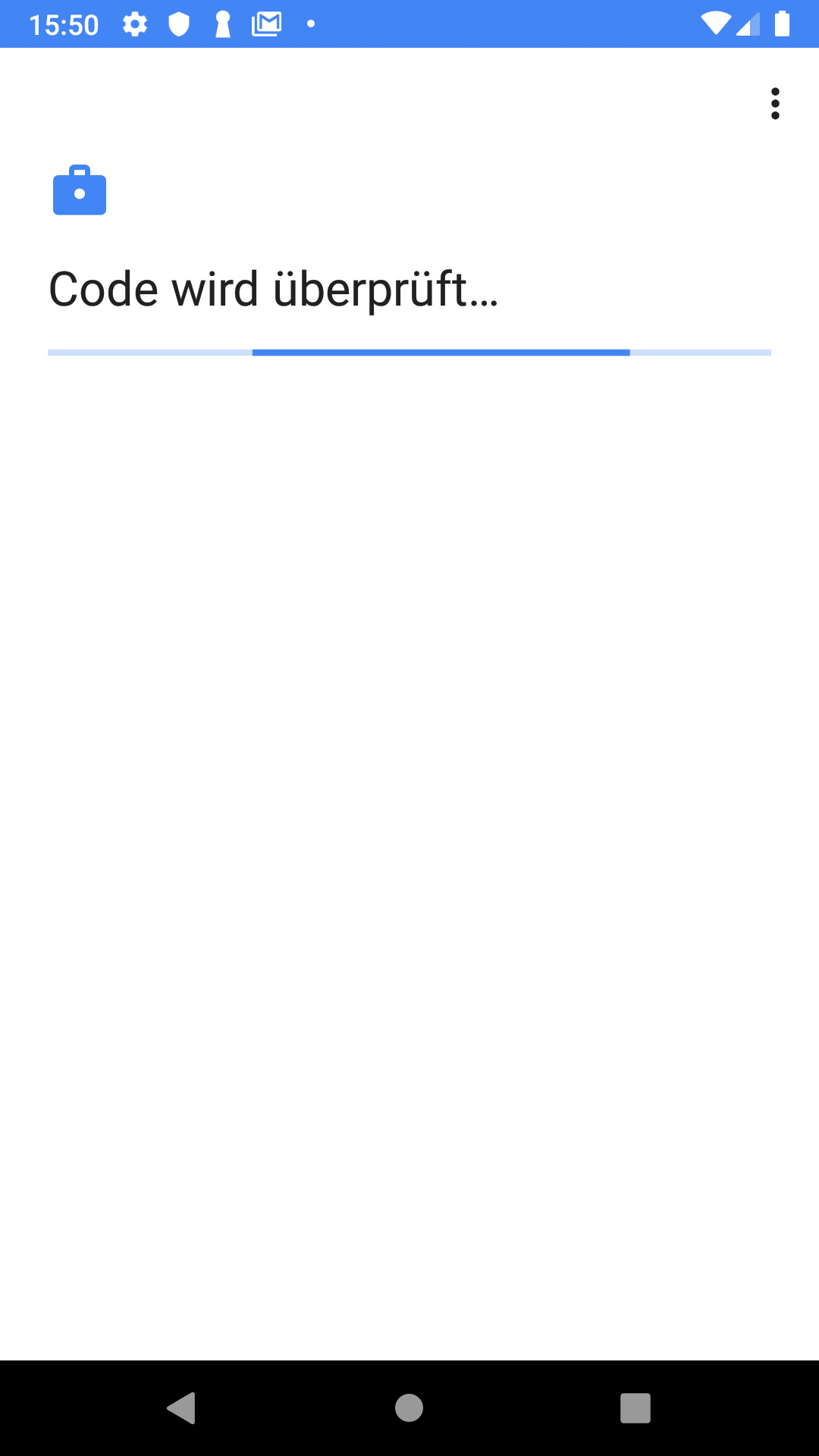

Mit dieser App wird der Registrierungstoken gescannt oder über die Tastatur eingegeben und die Geräte können im Portal registriert und konfiguriert werden.

- Installation der App Android Device Policy aus dem Google Play Store

Der Aufruf der App erfolgt über die Liste der installierten Apps im Google Play Store

- Scannen des QR-Codes oder Eingabe des des Registrierungstokens über Tastatur

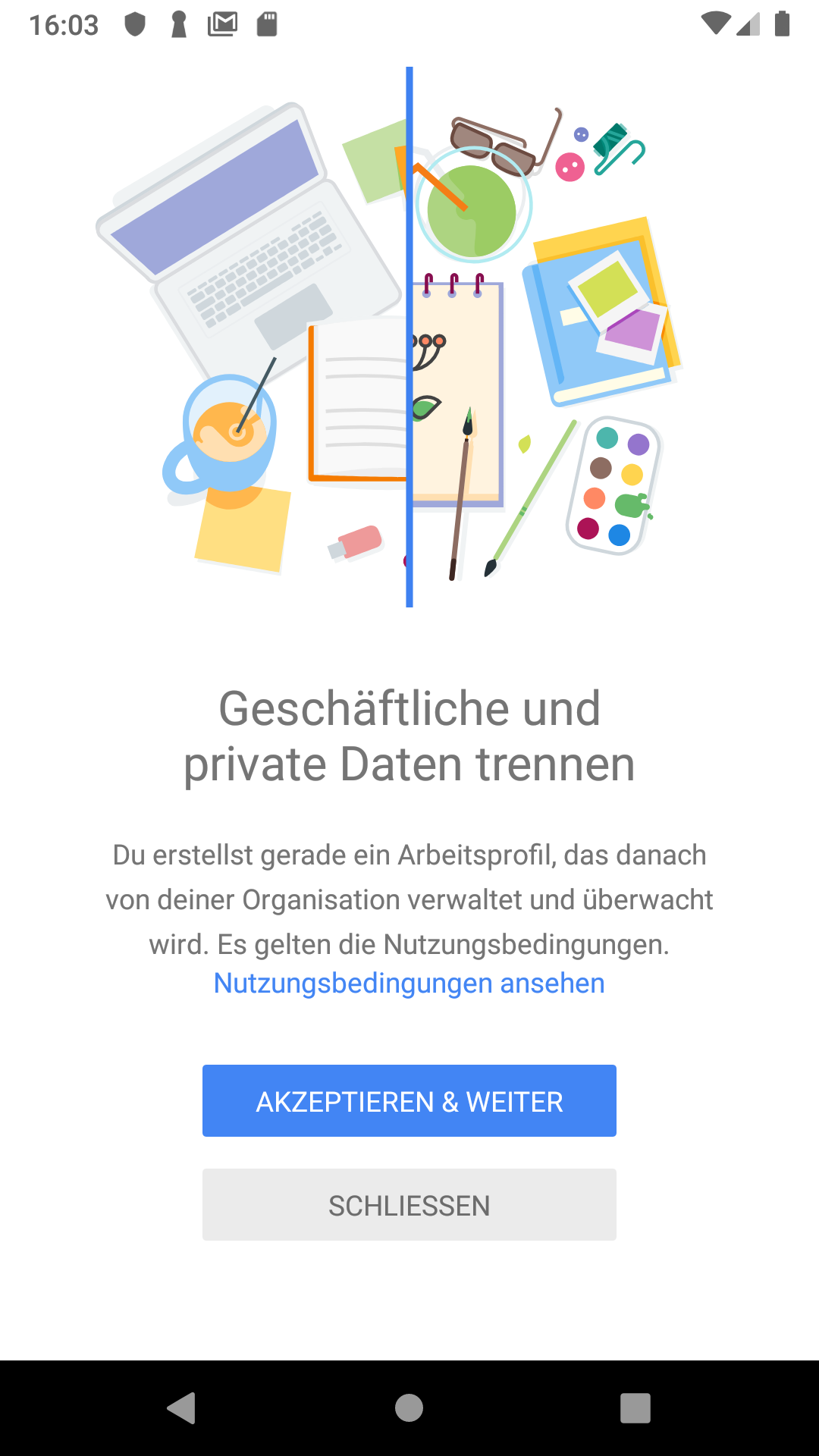

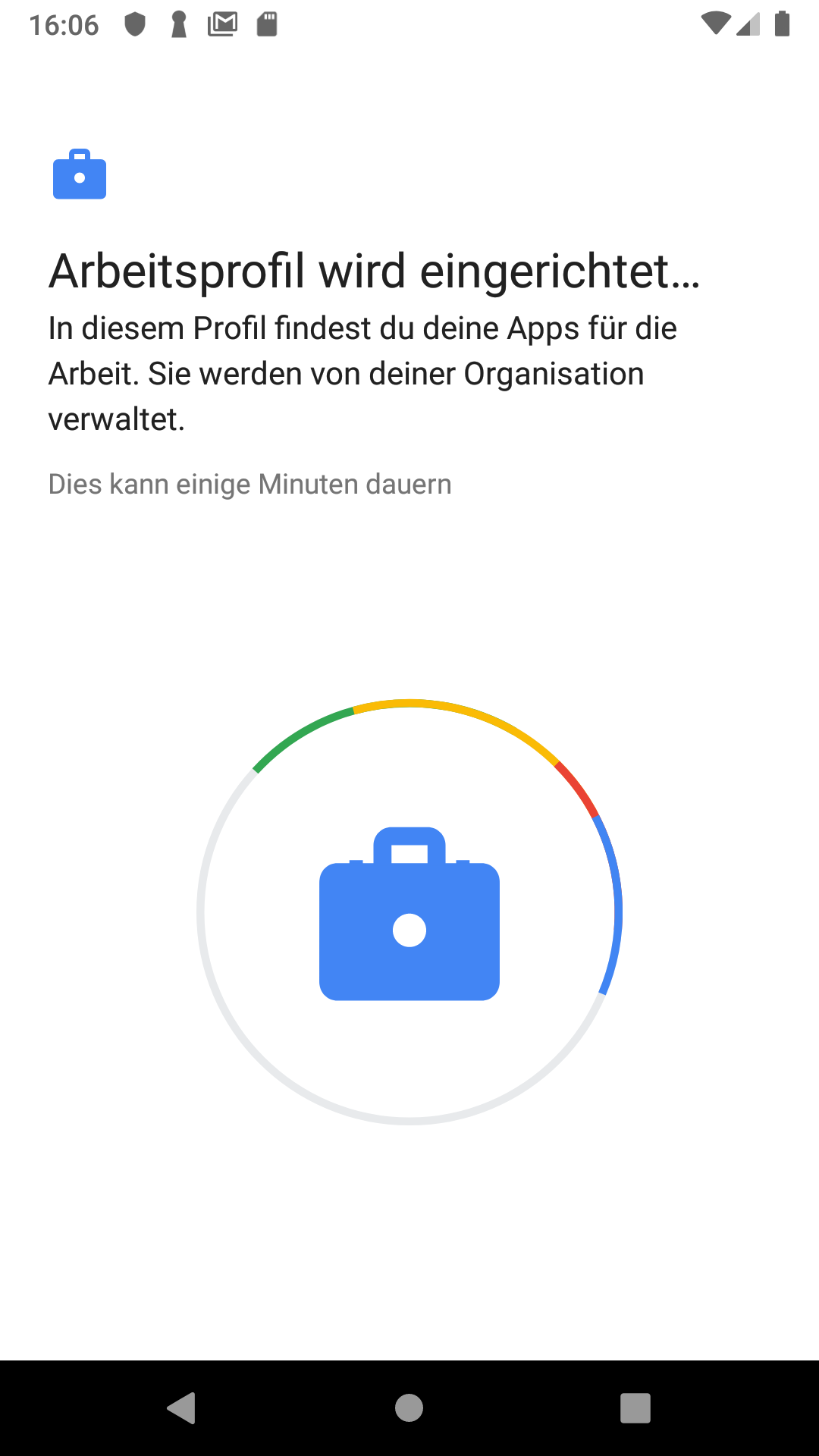

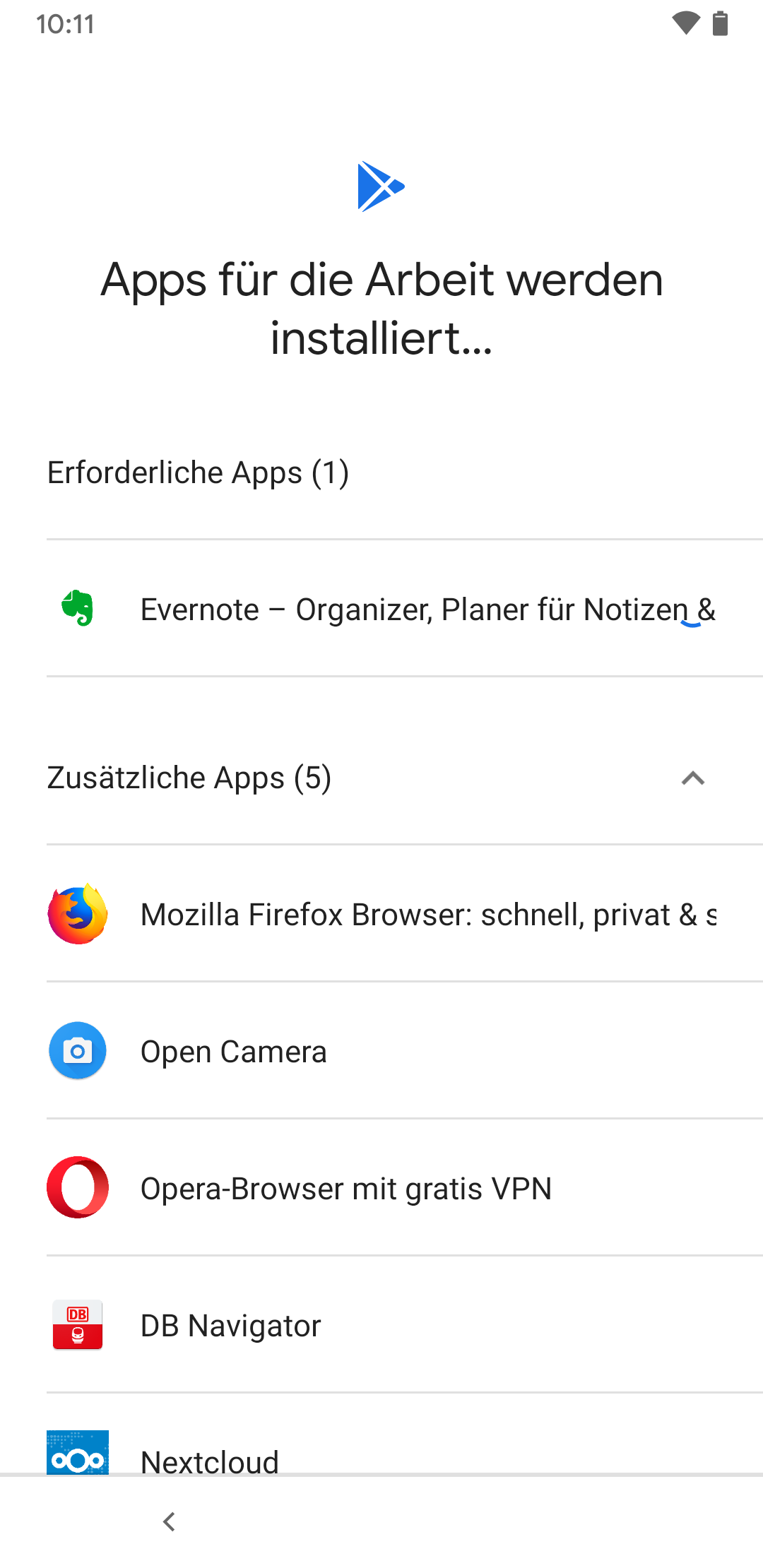

- Für das Enterprise Profil wird auf dem Gerät ein Arbeitsprofil erstellt

- Alle konfigurierten Anwendungen, Einschränkungen etc. werden innerhalb des Arbeitsprofils erstellt und angewendet

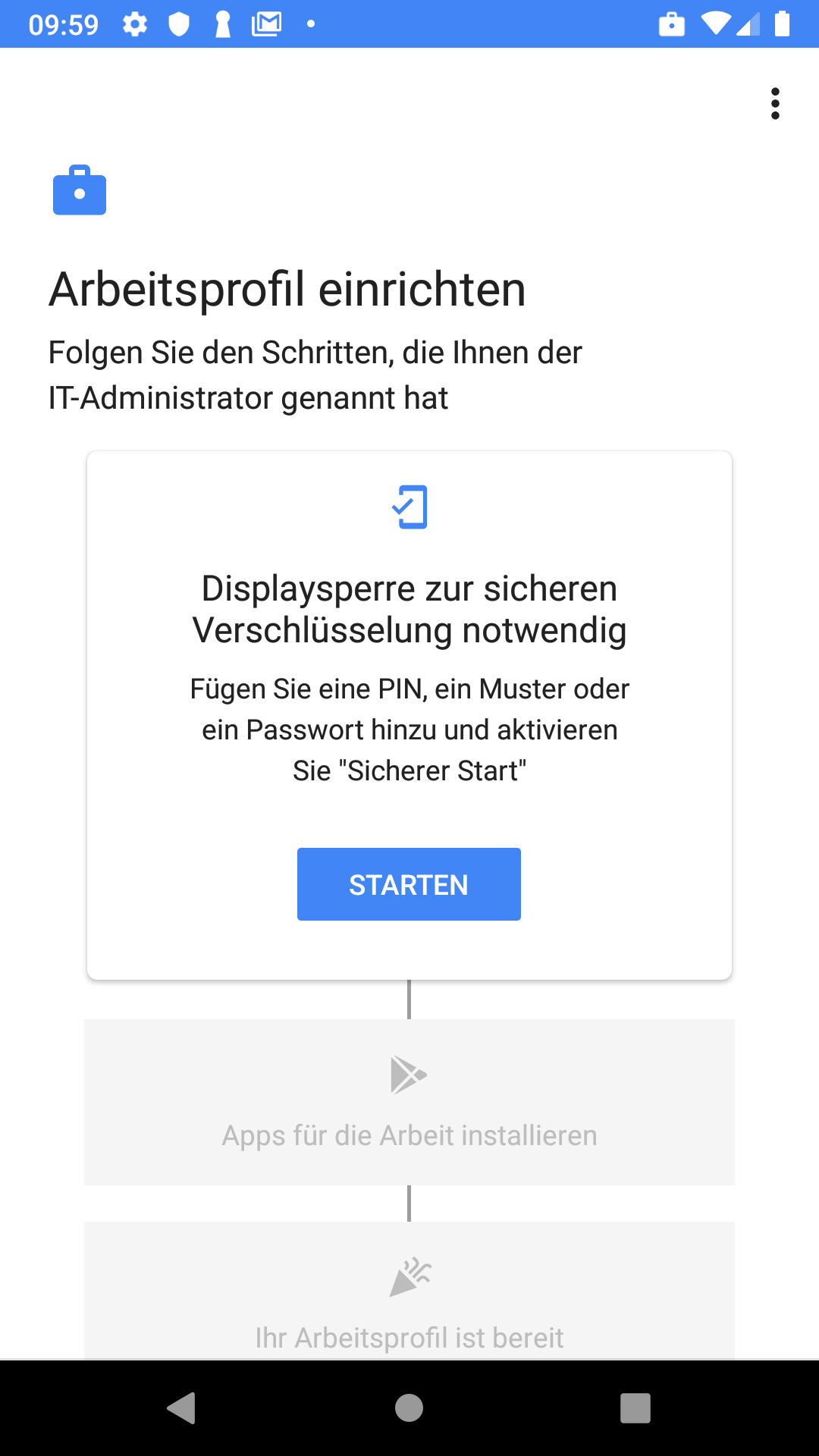

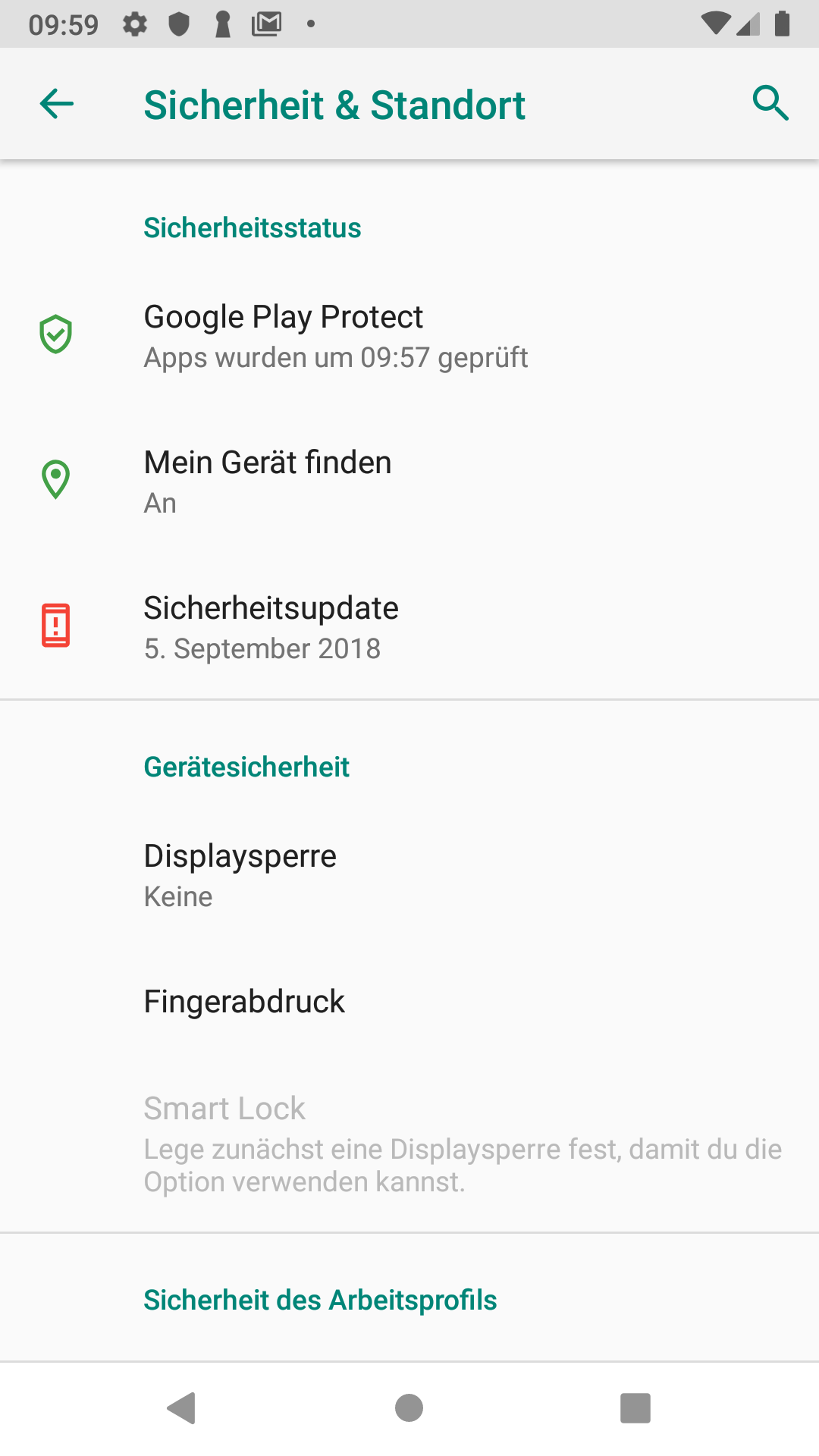

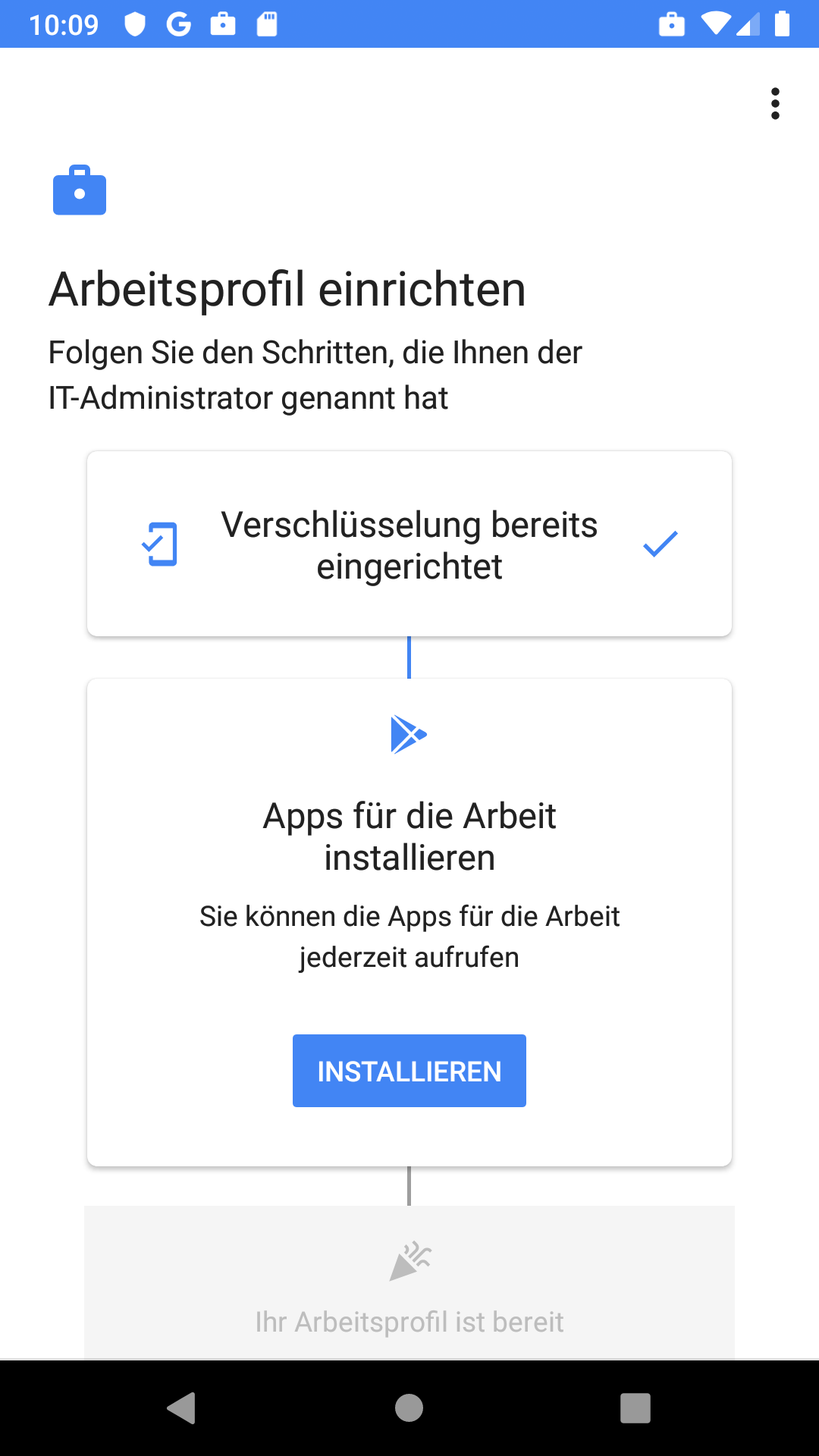

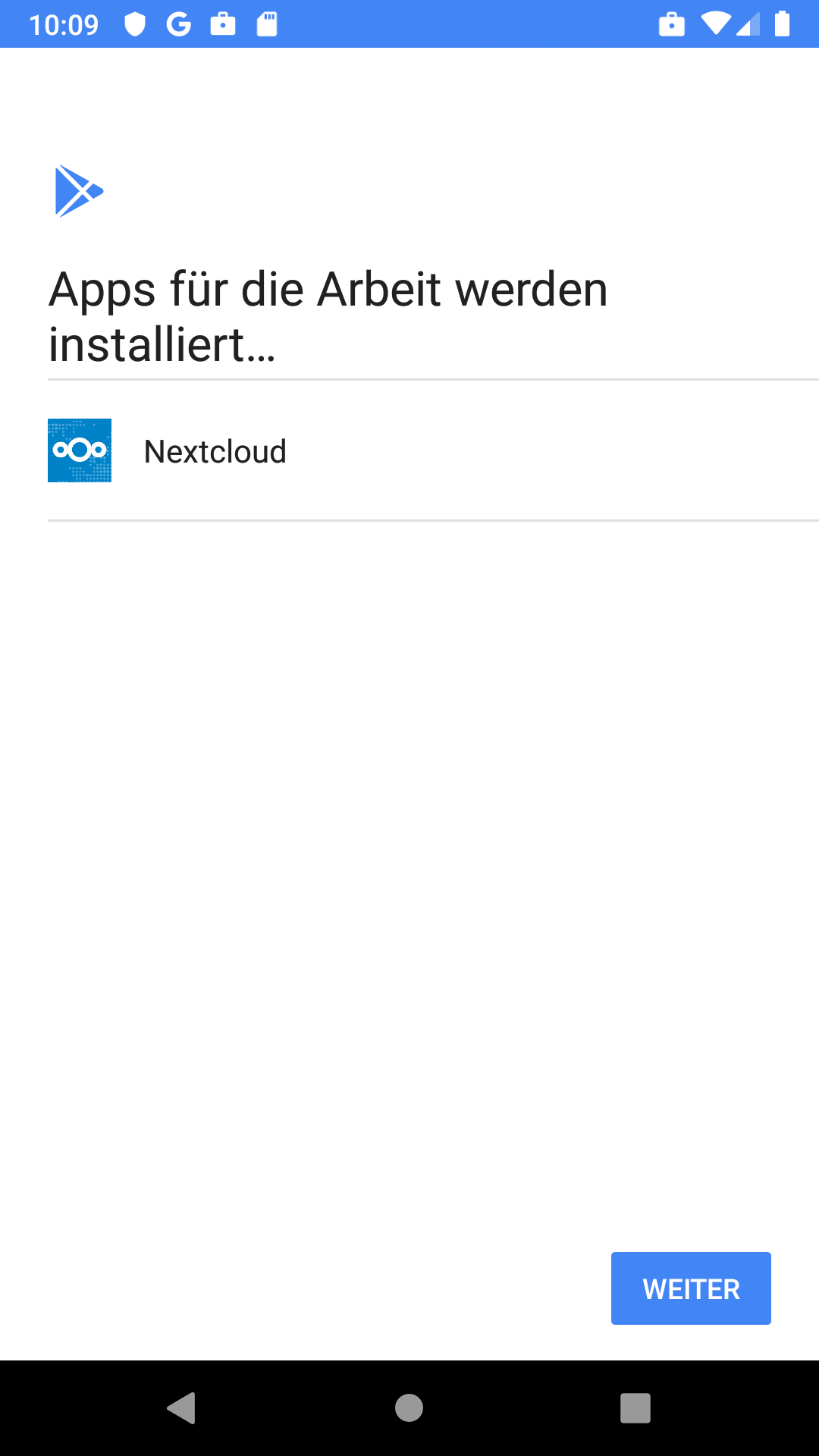

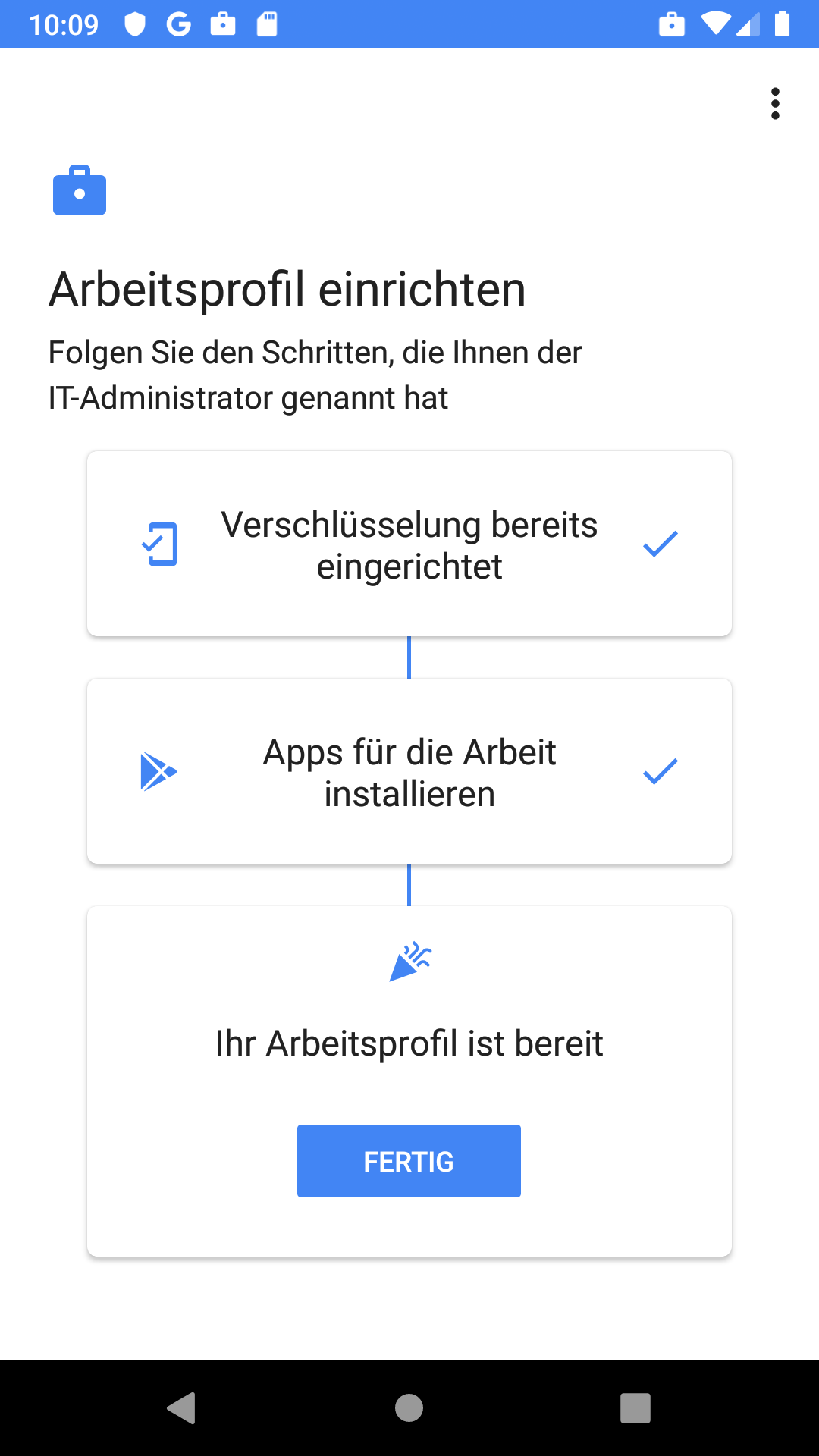

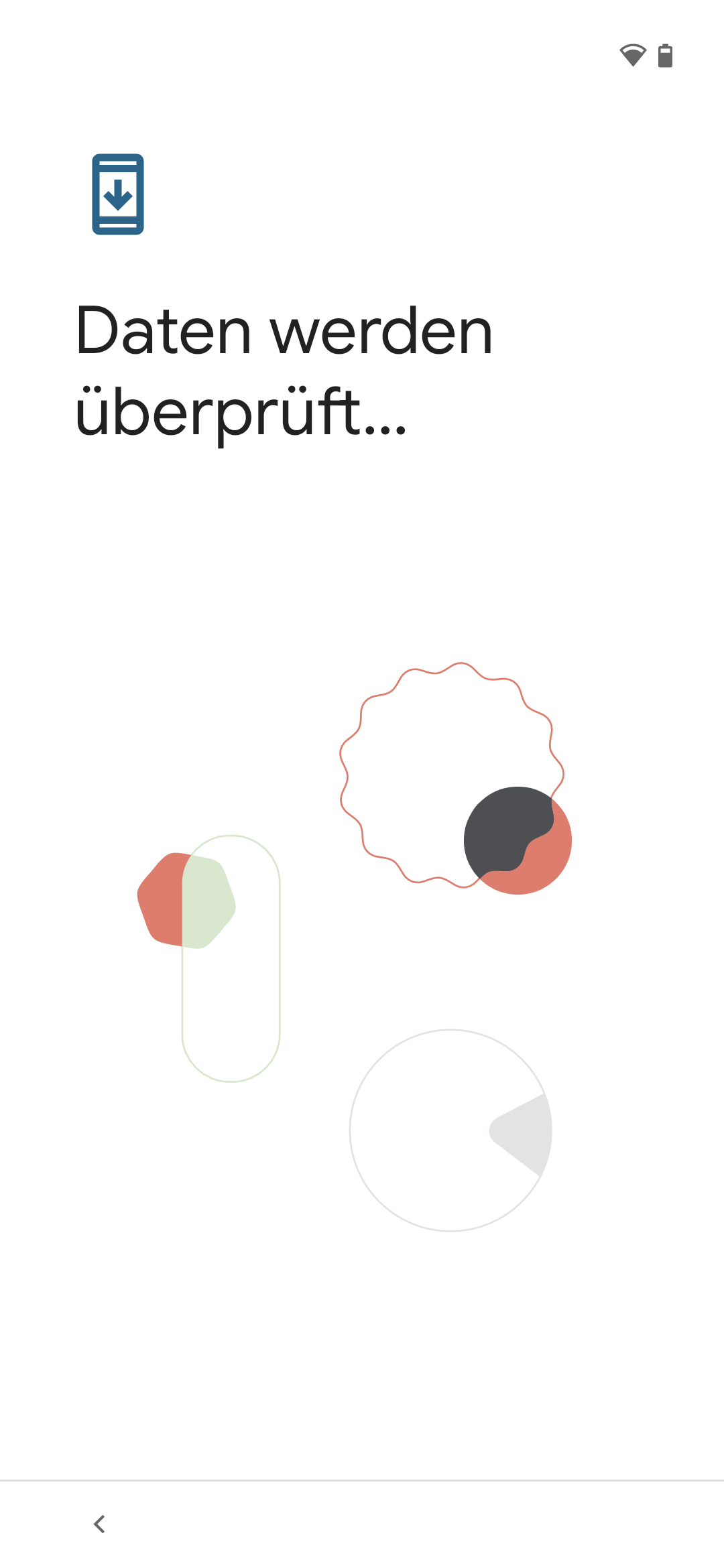

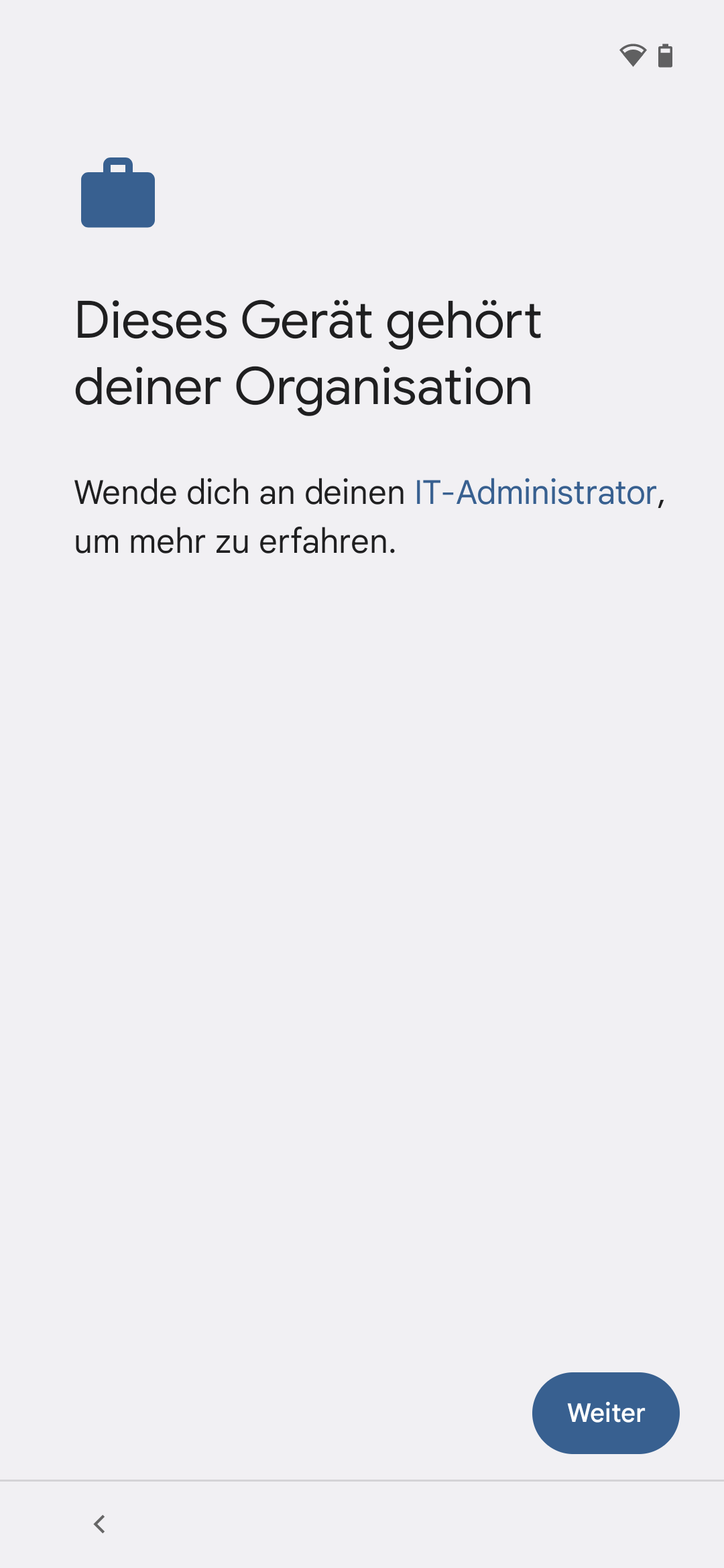

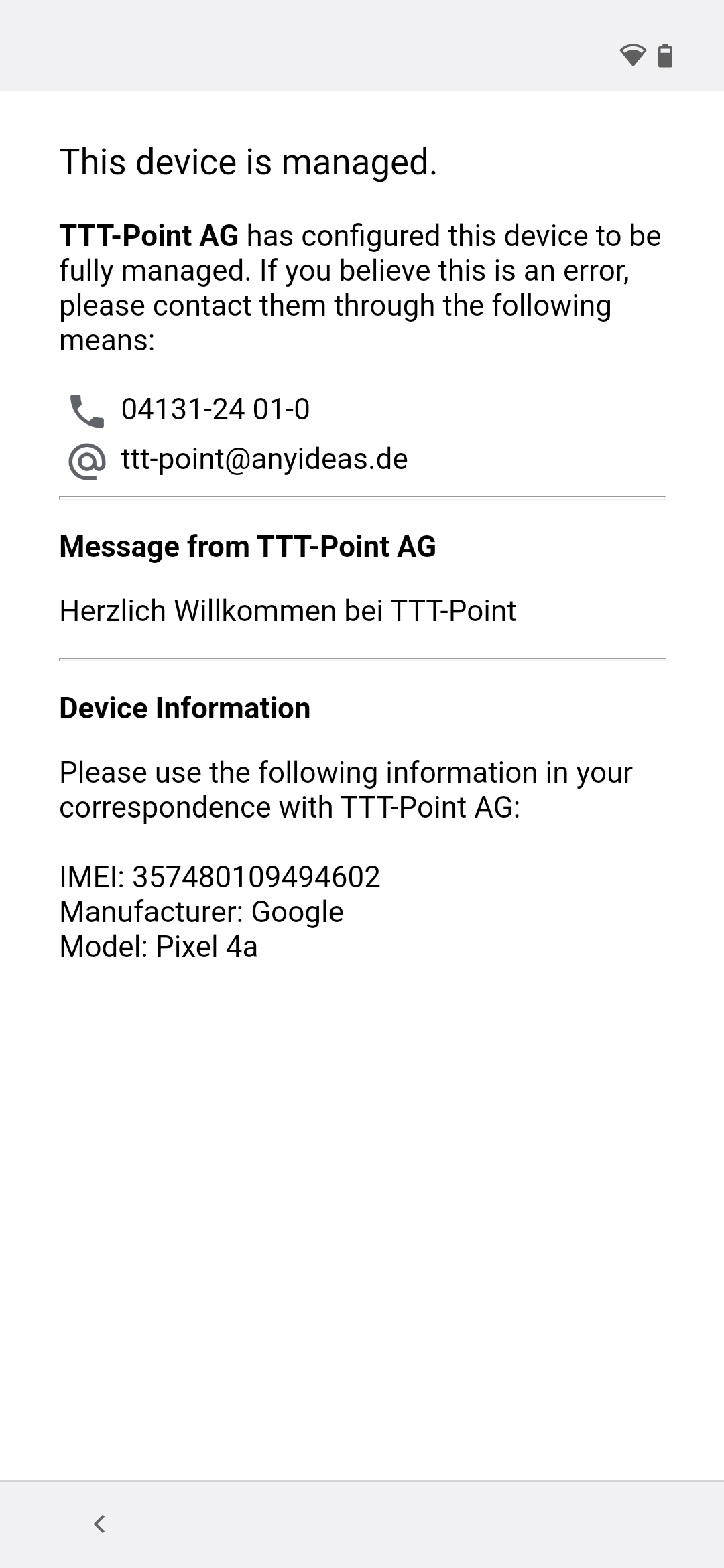

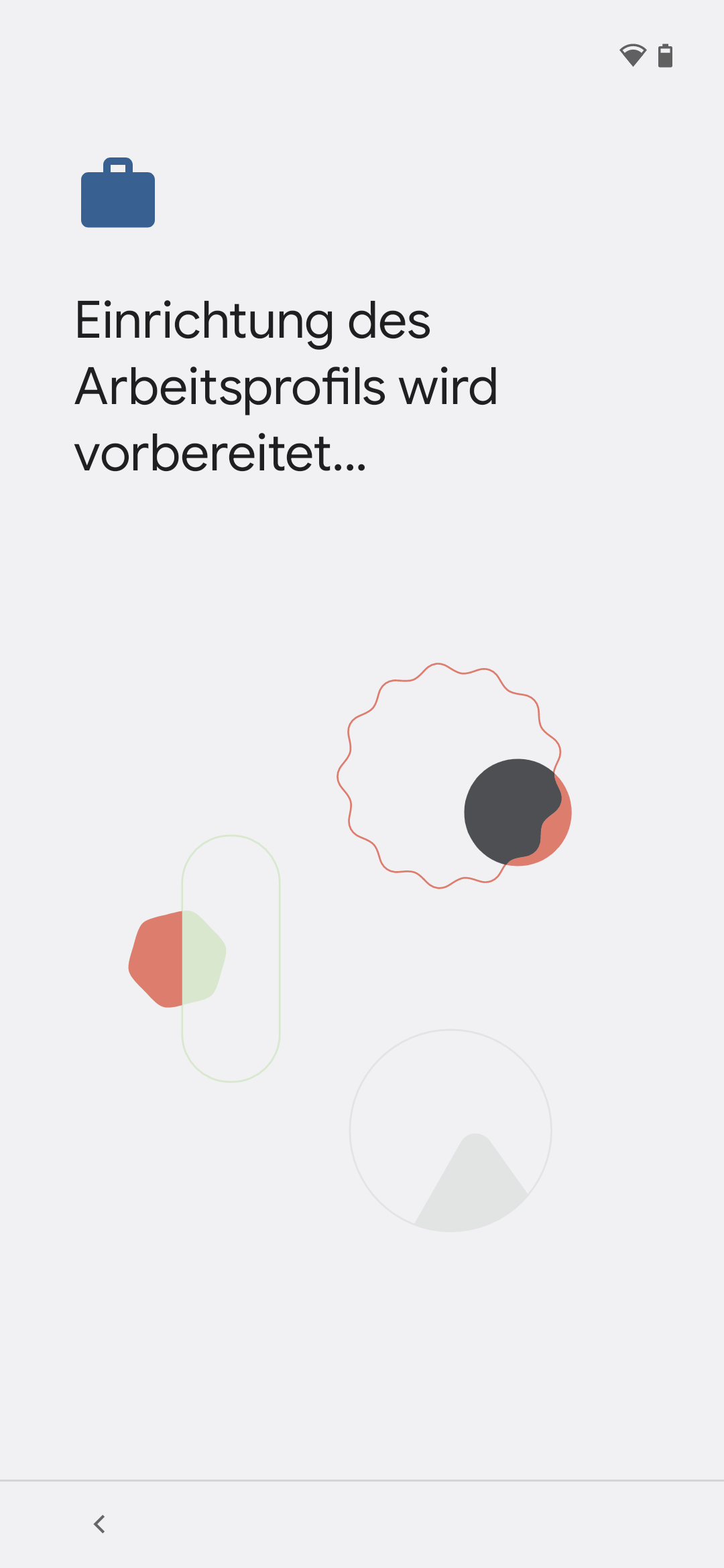

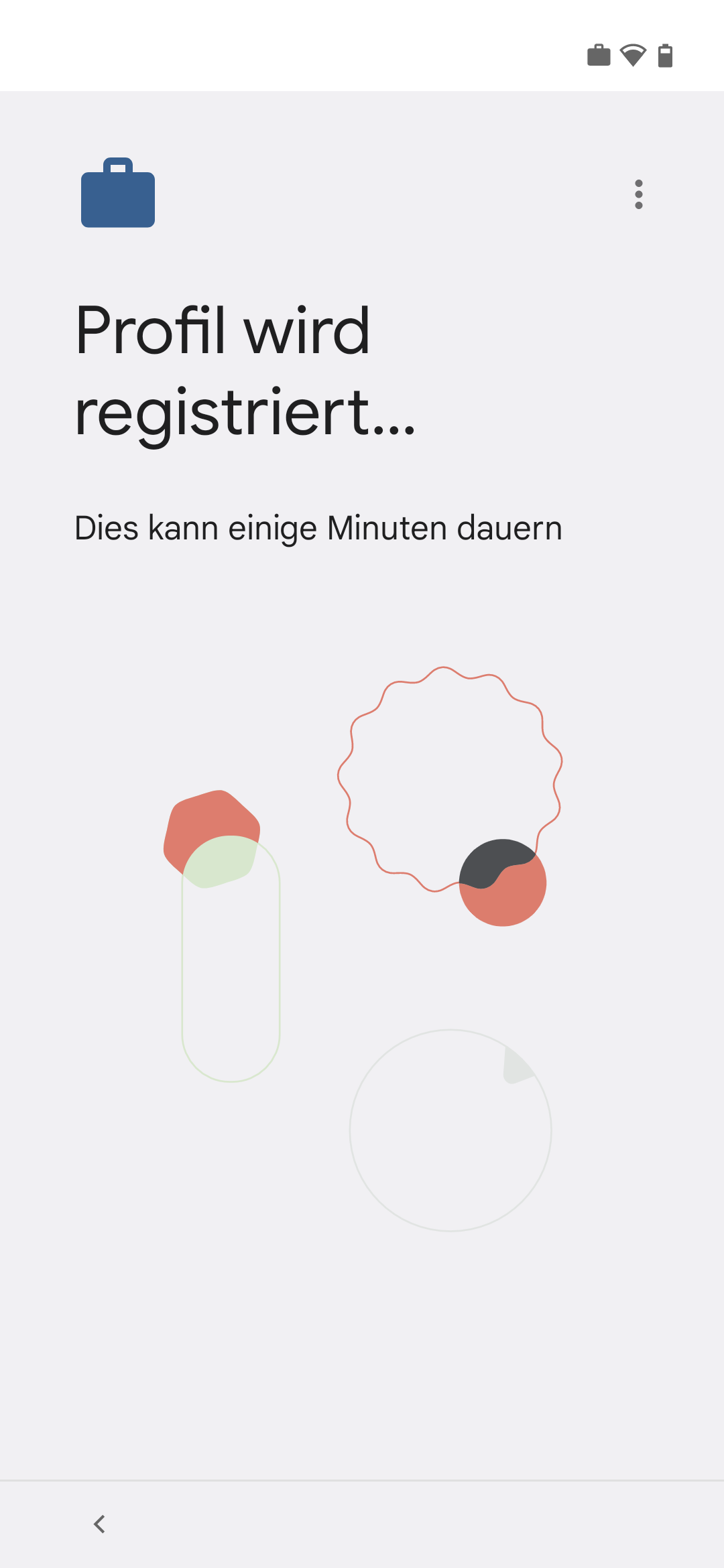

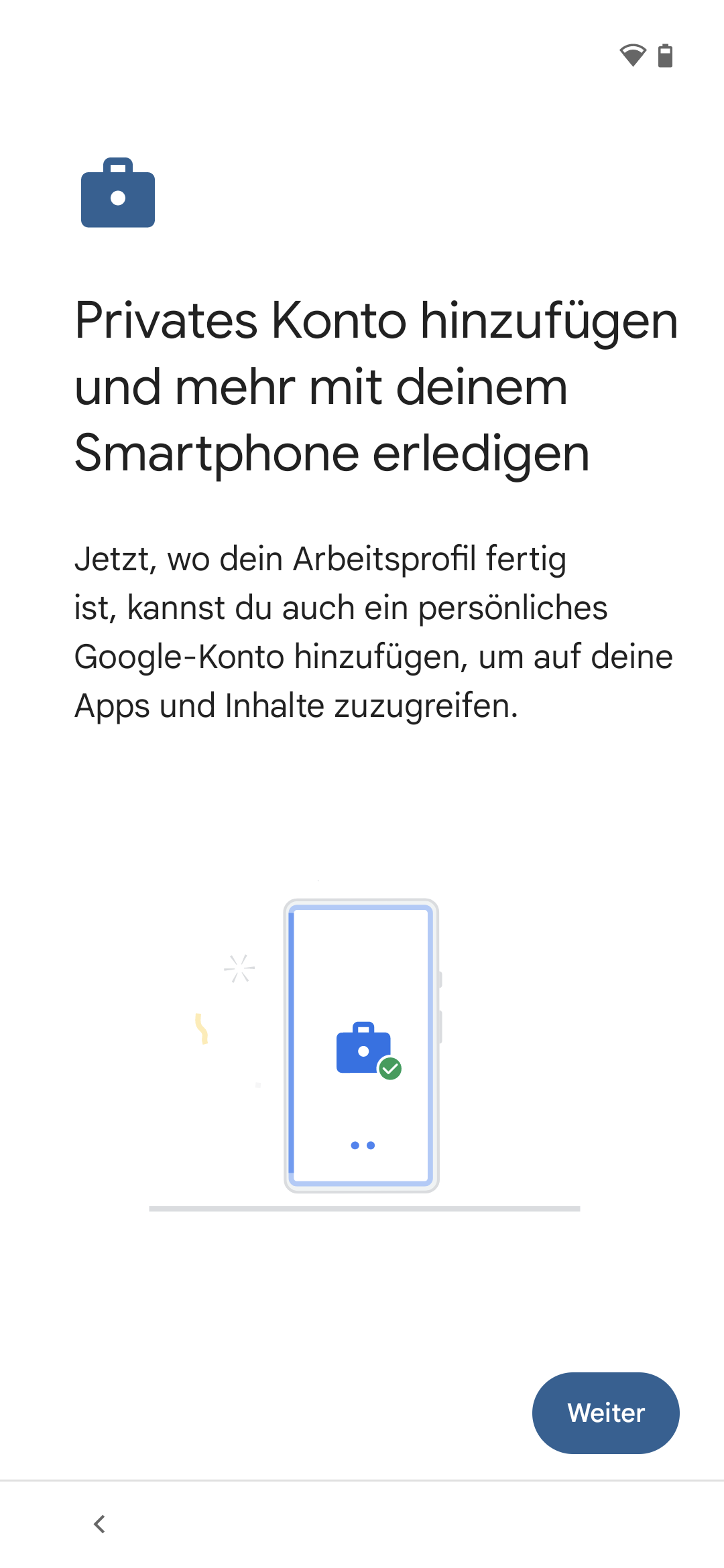

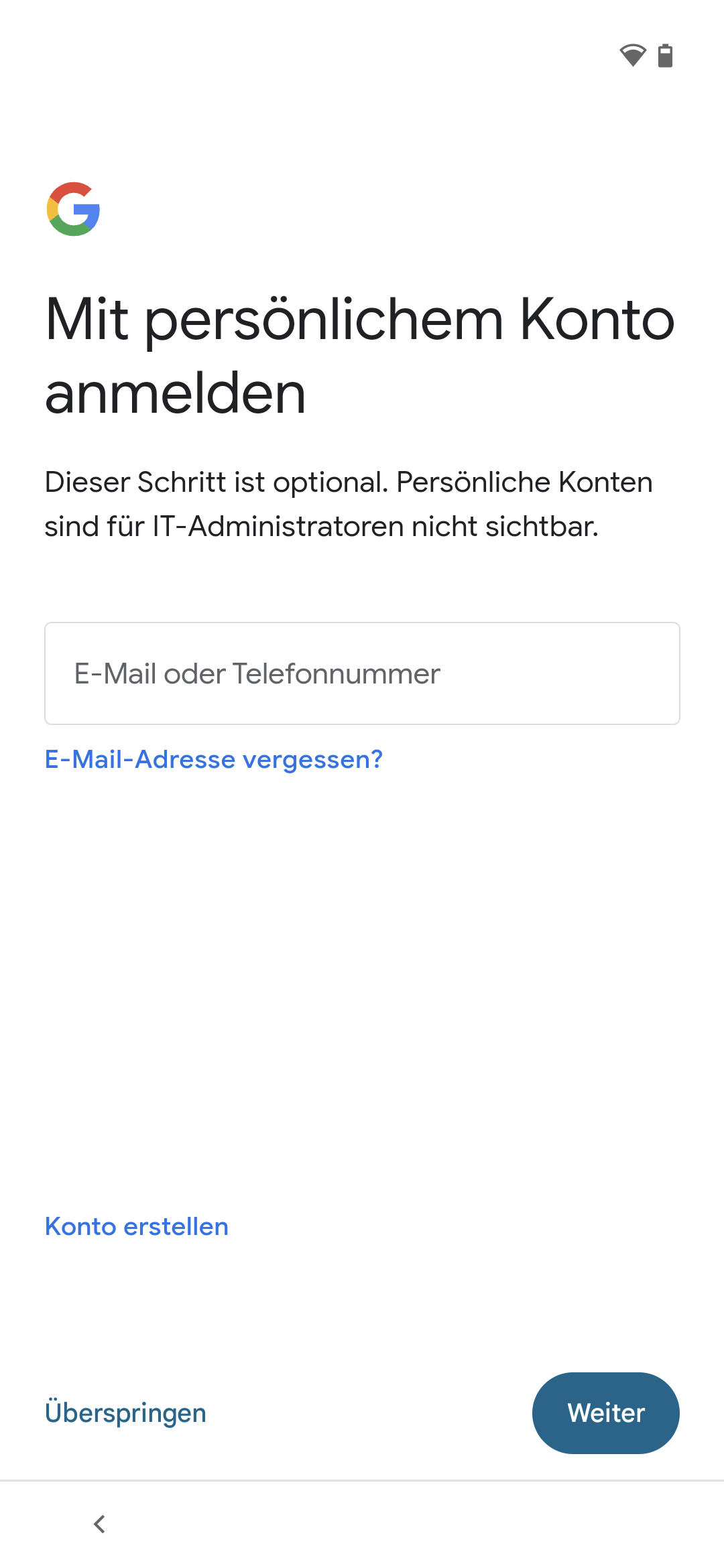

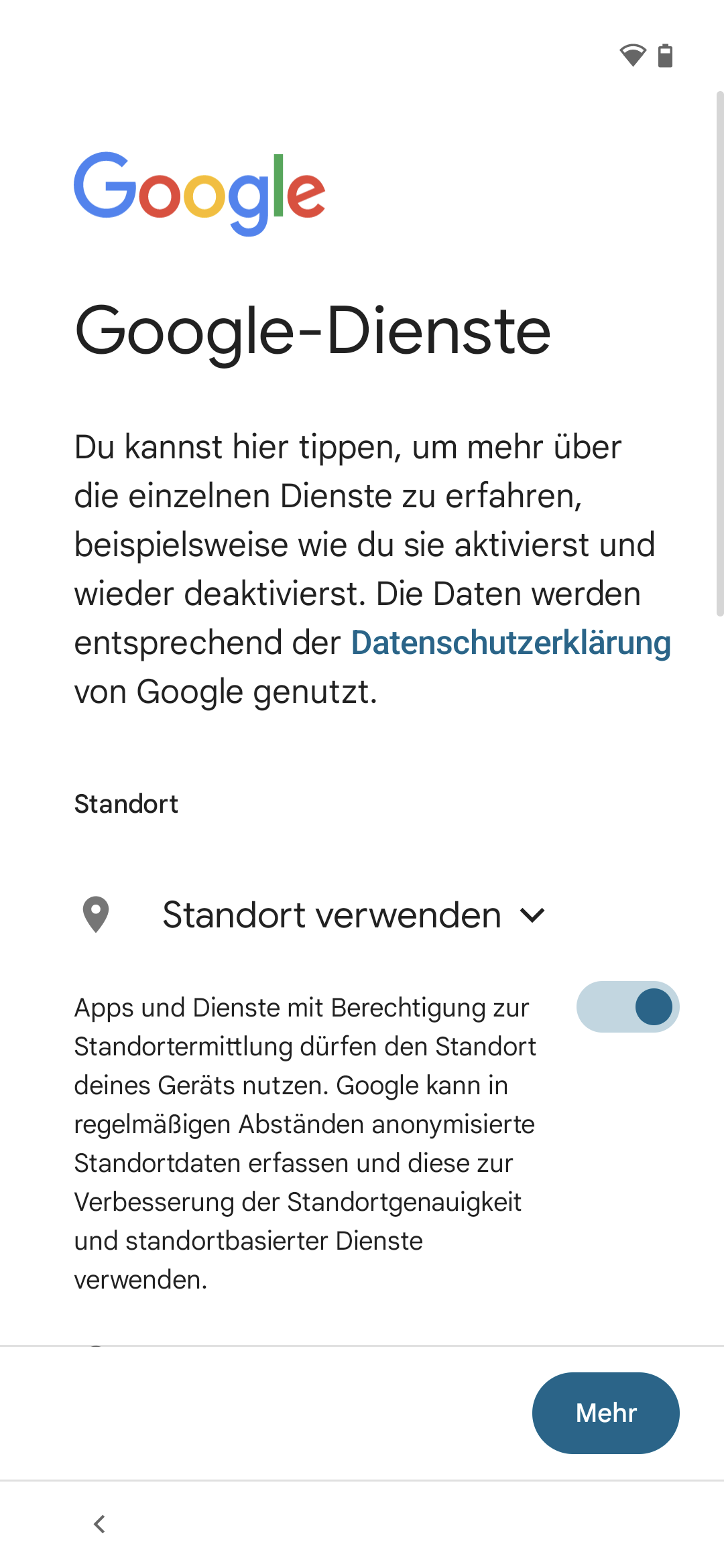

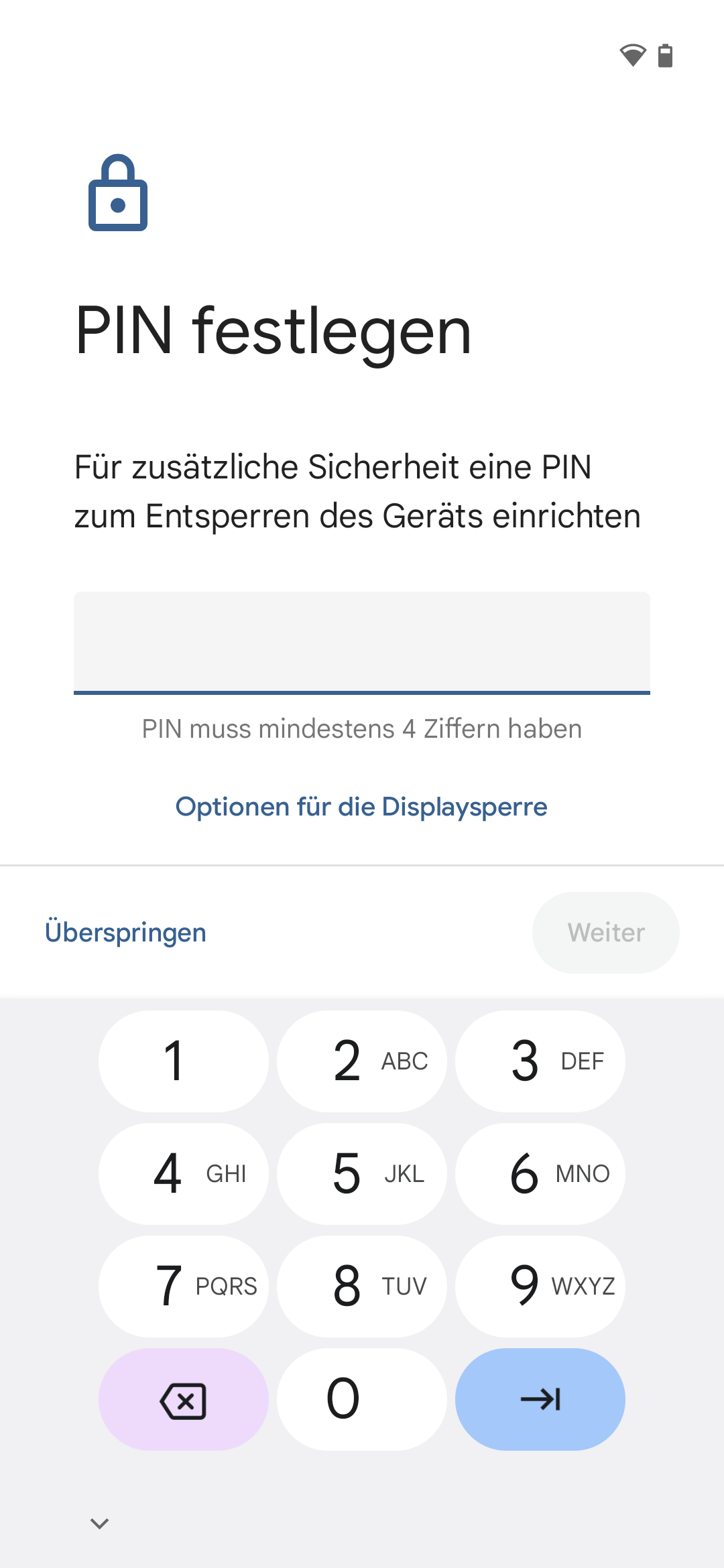

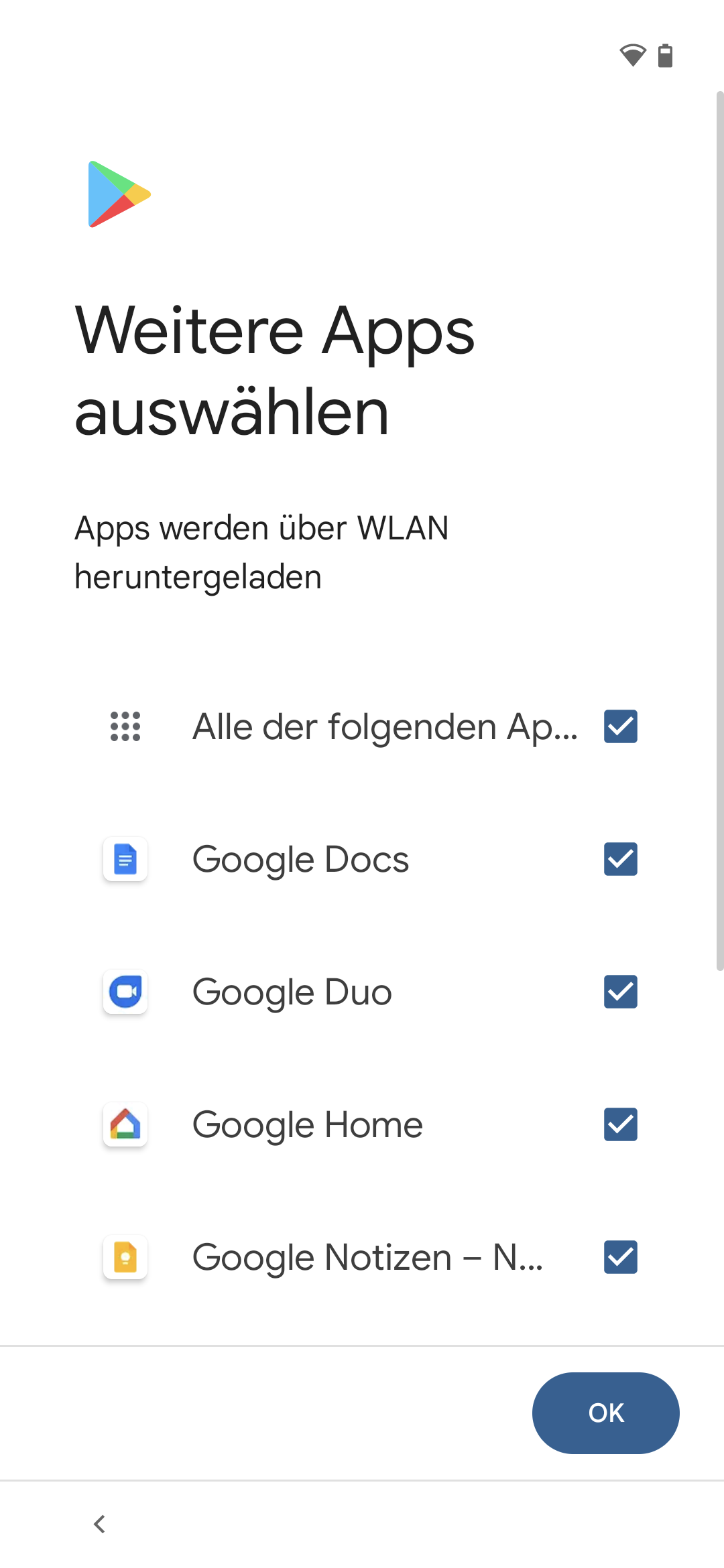

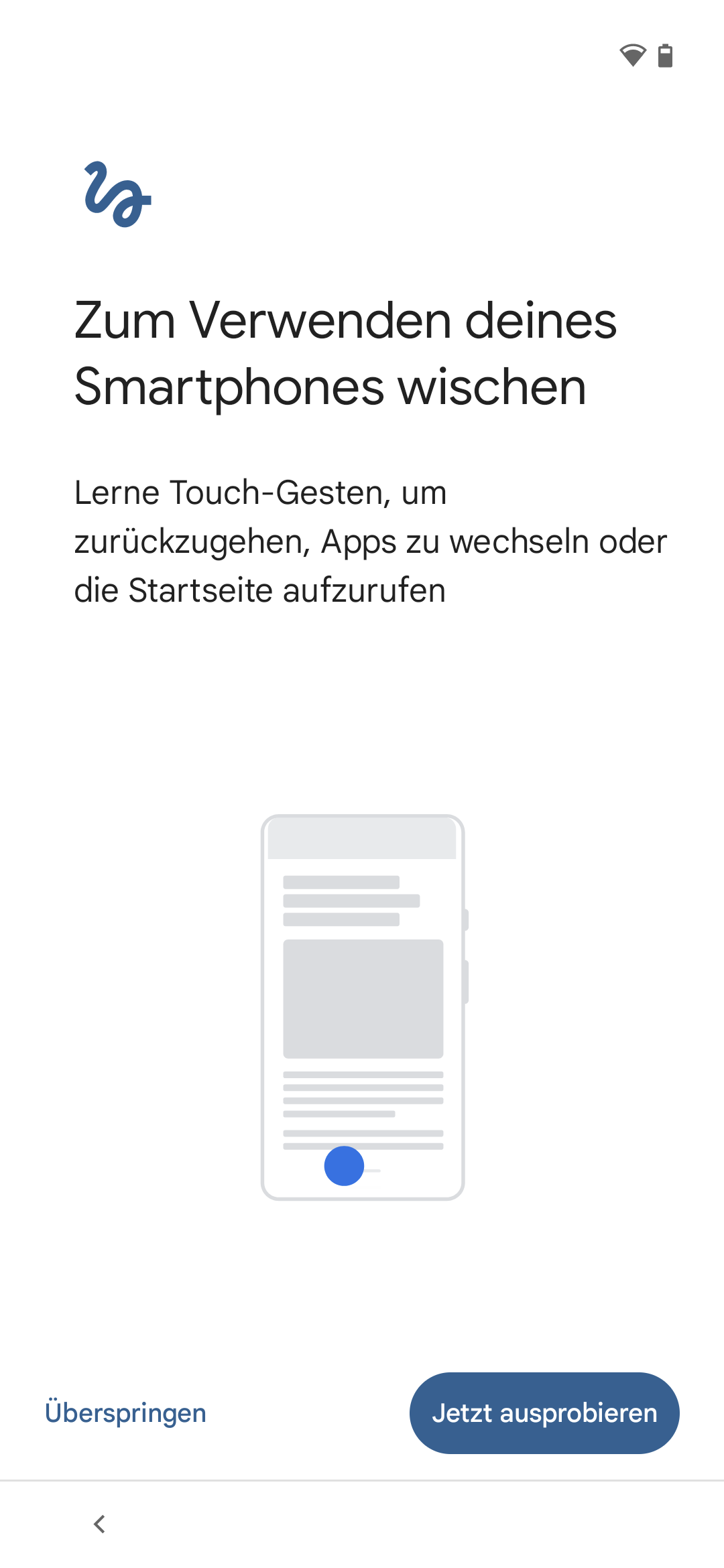

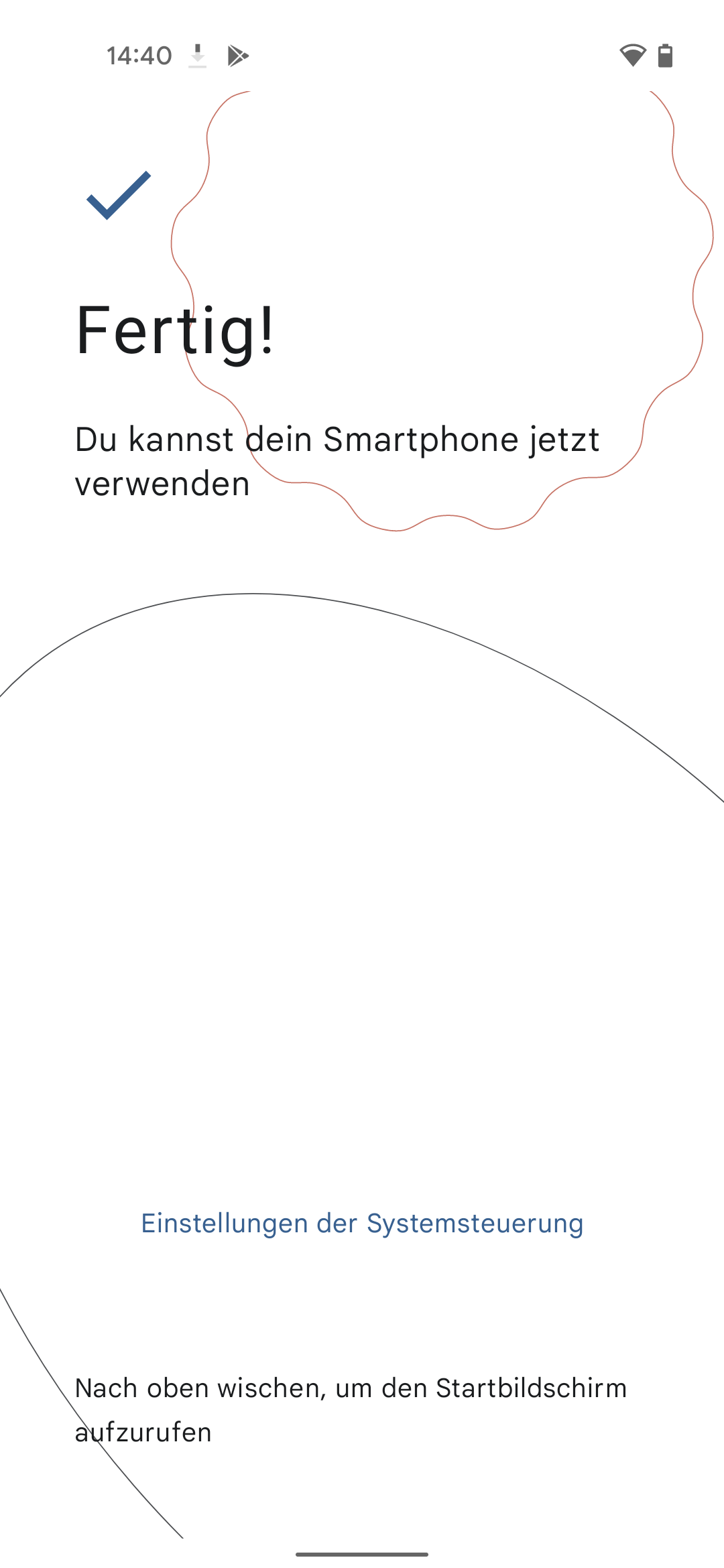

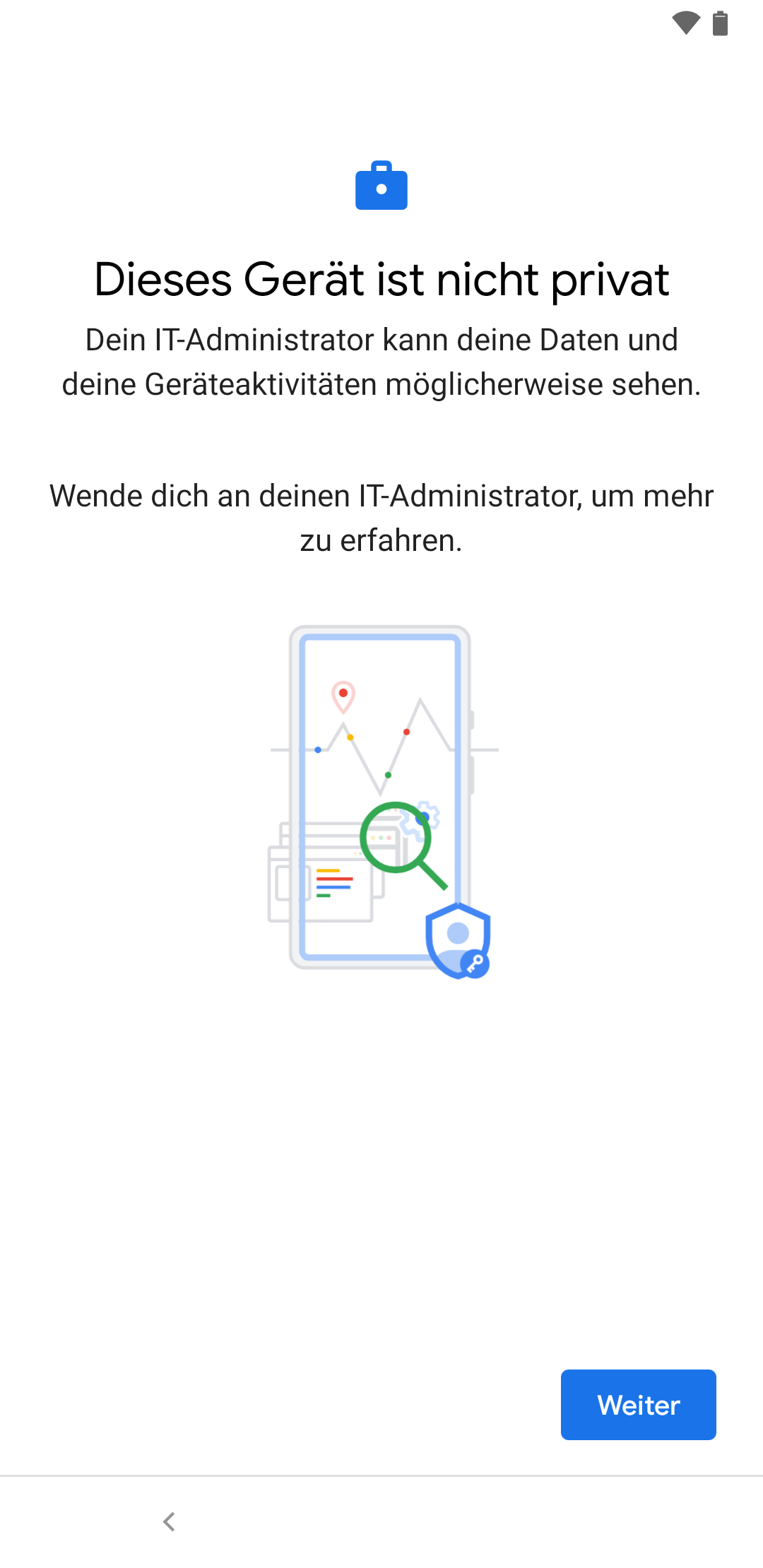

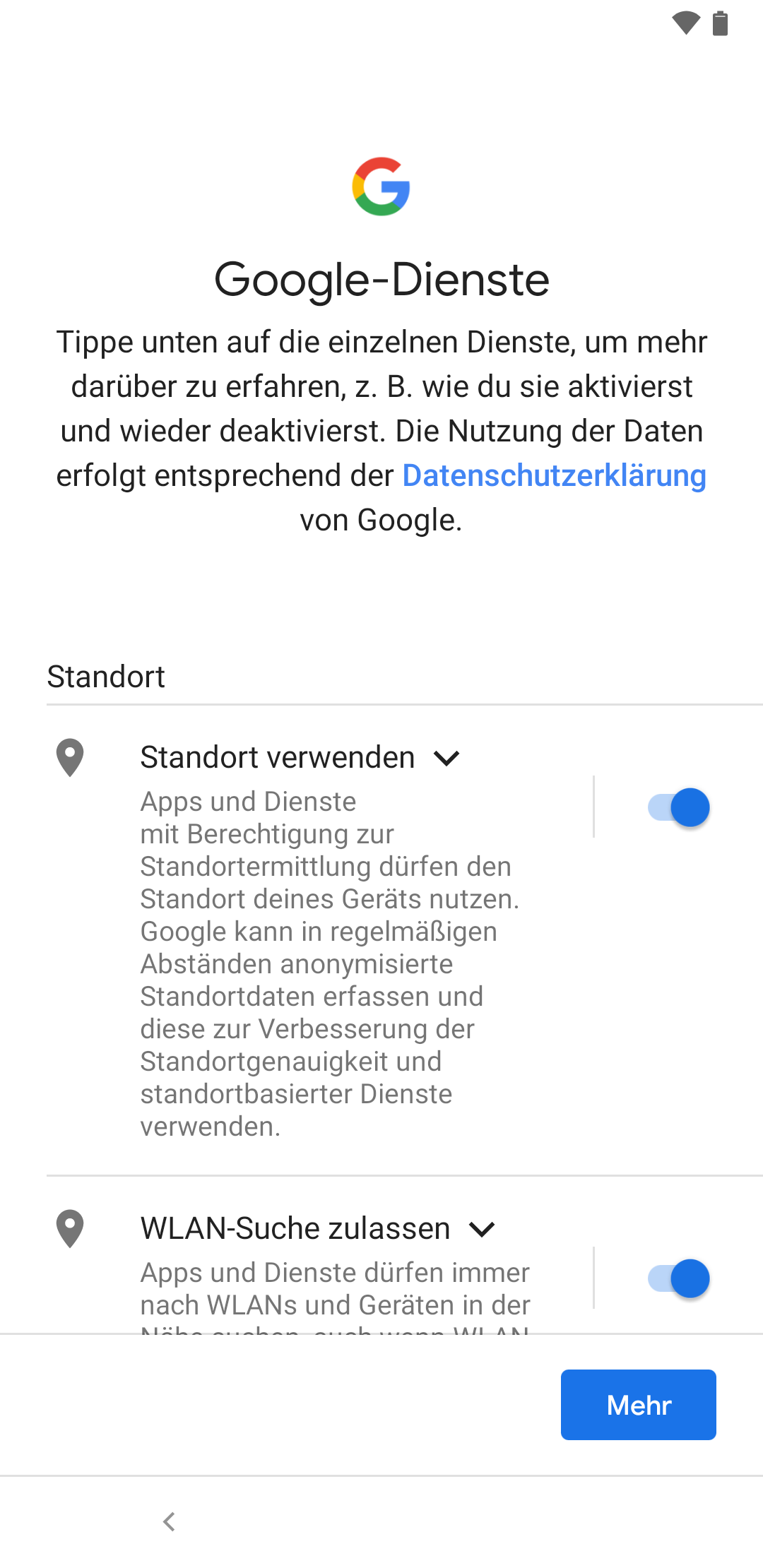

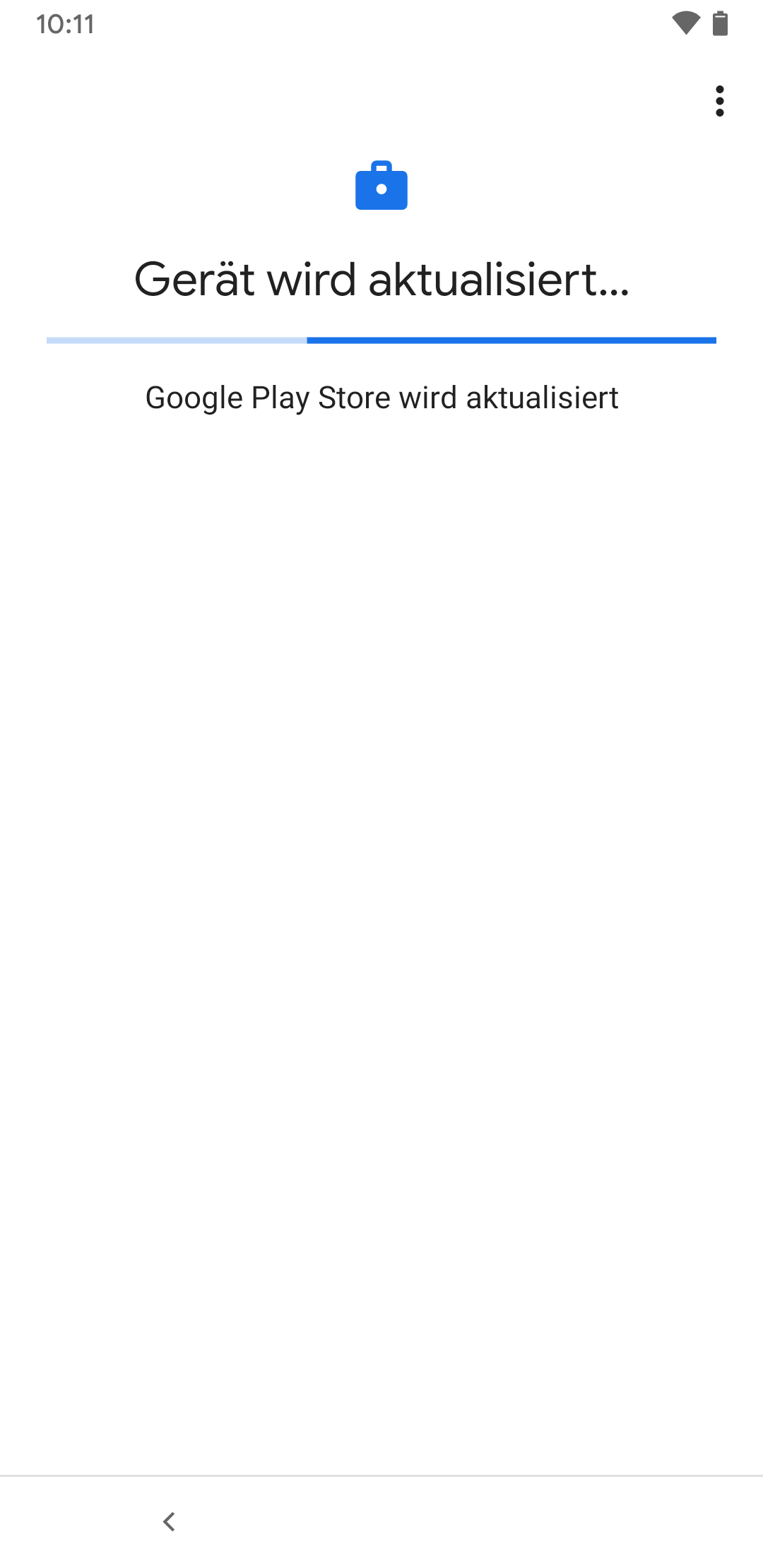

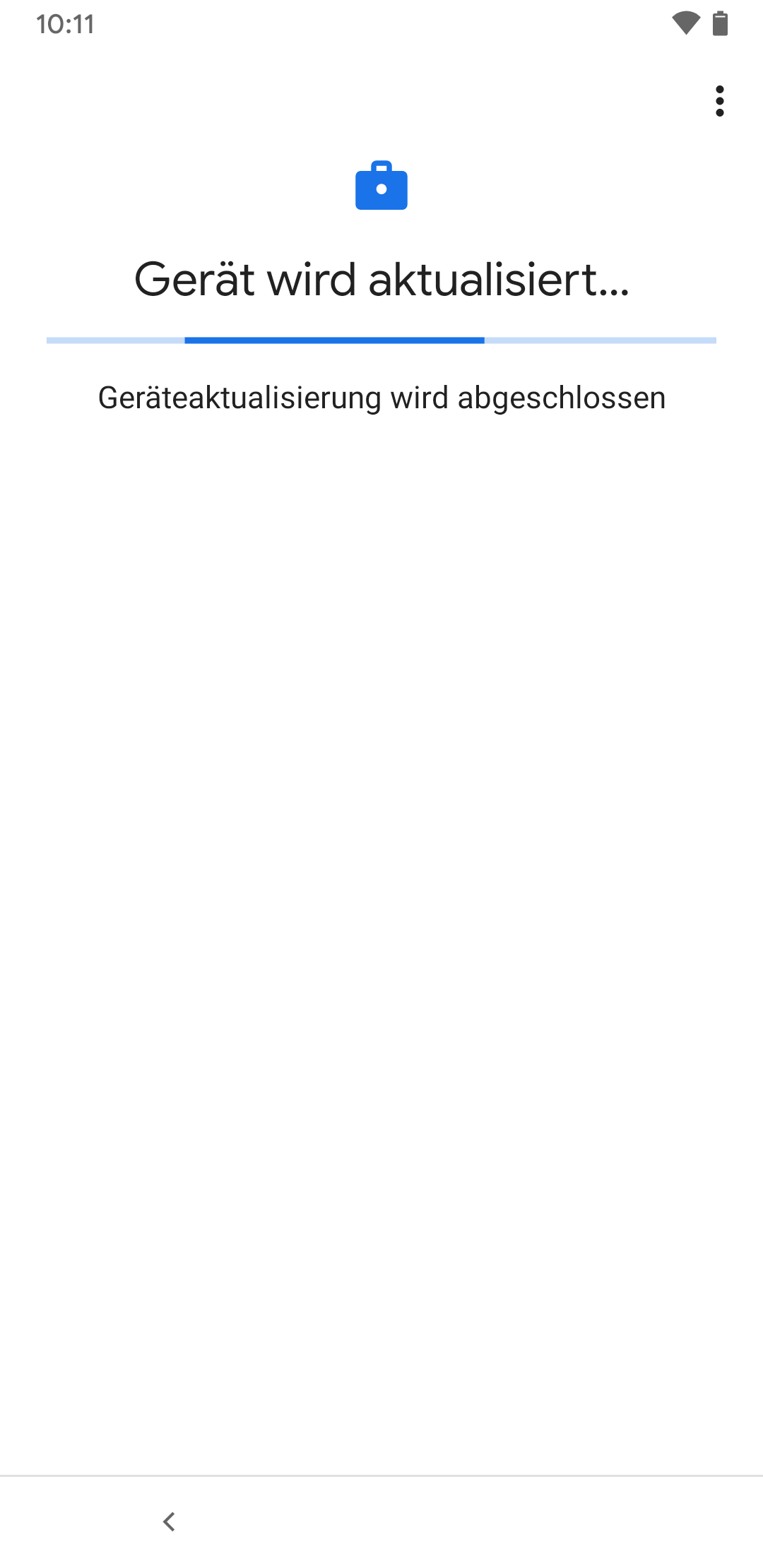

| 1. | 2. | 3. |

| Abb.1 | Abb.2 | Abb.3 |

| Abbildungen | ||

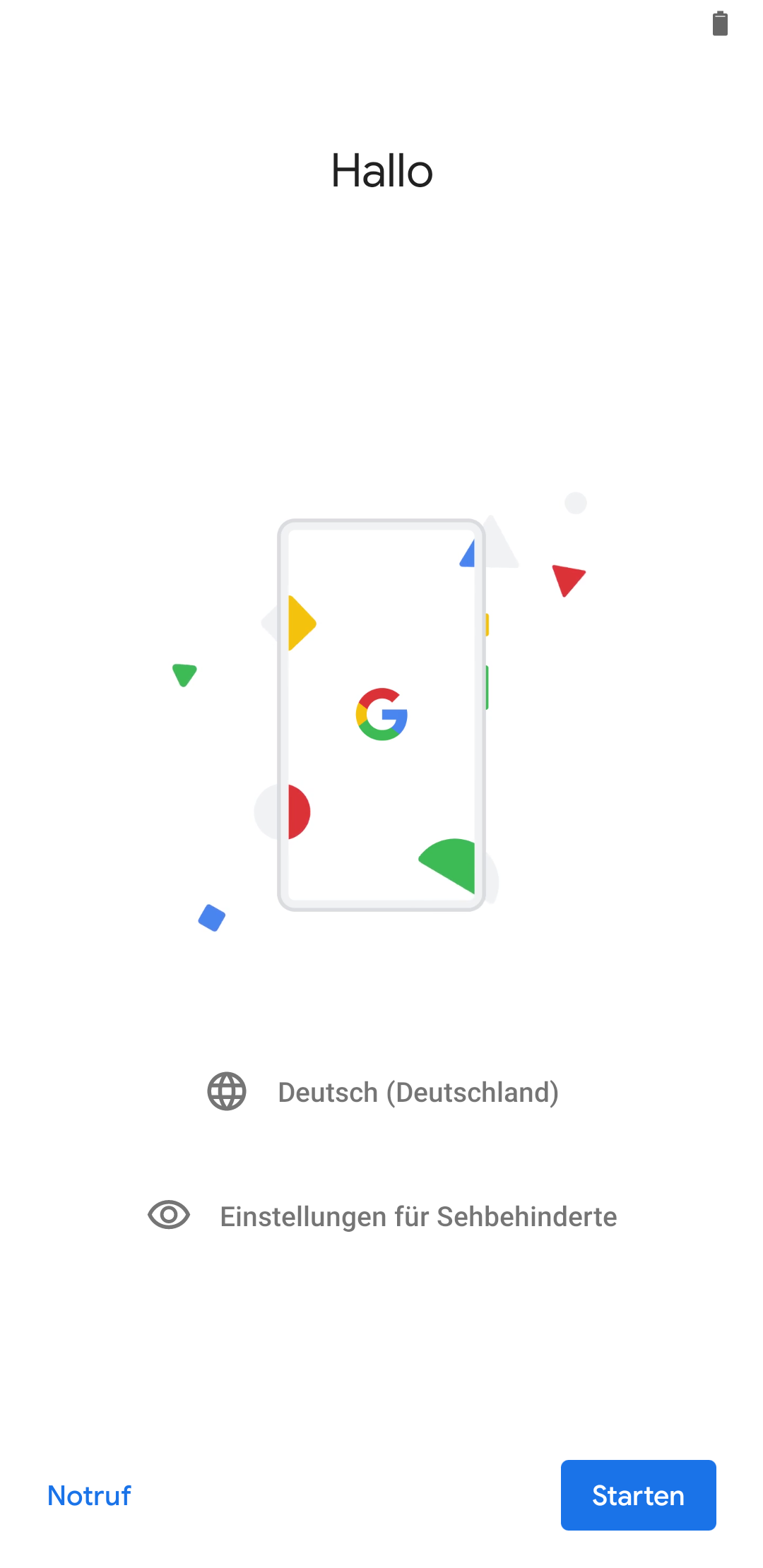

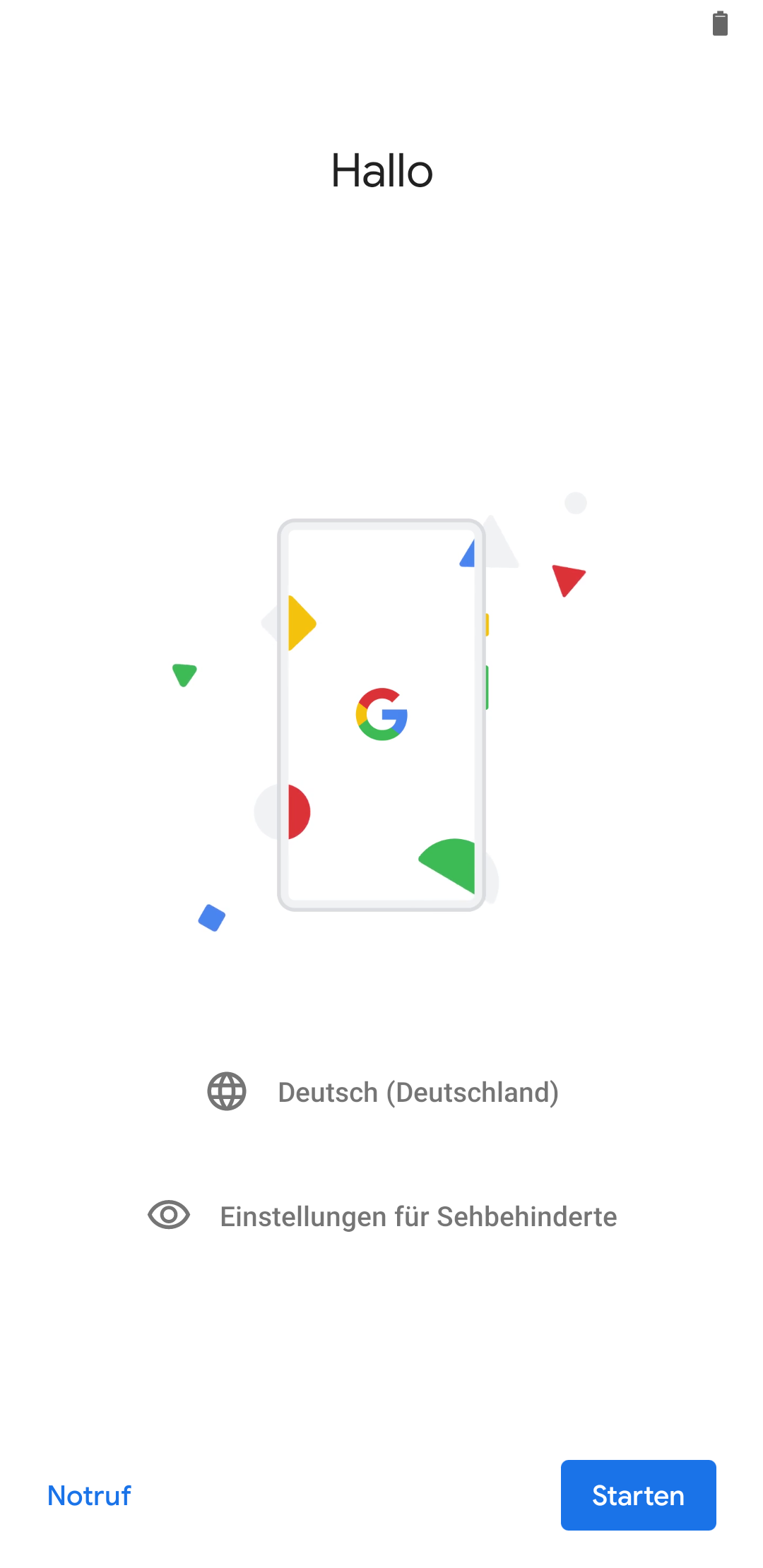

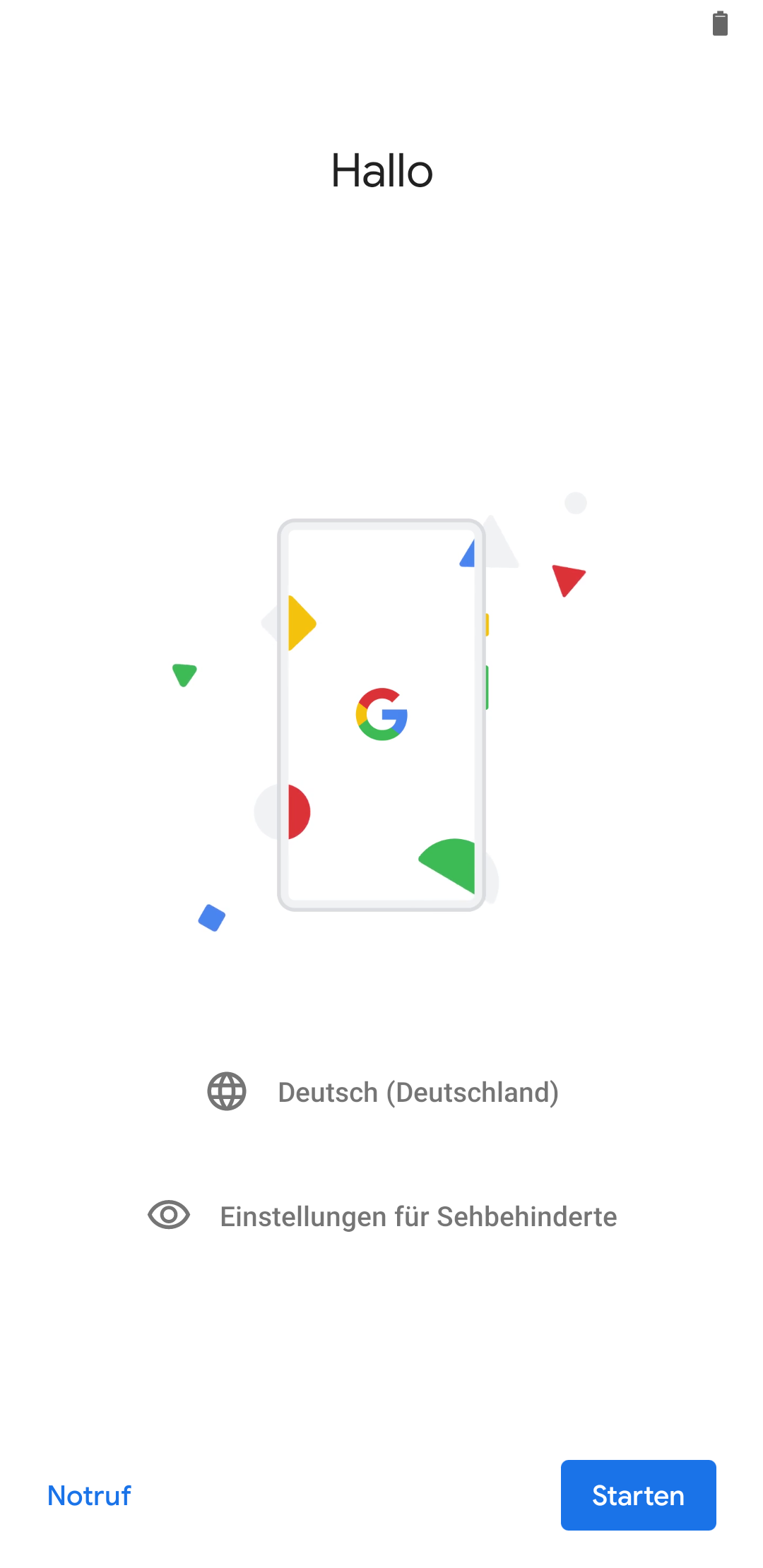

- Erstmaliges Anschalten oder Geräte-Reset (Werkseinstellungen)

- Auswahl der Ländereinstellungen

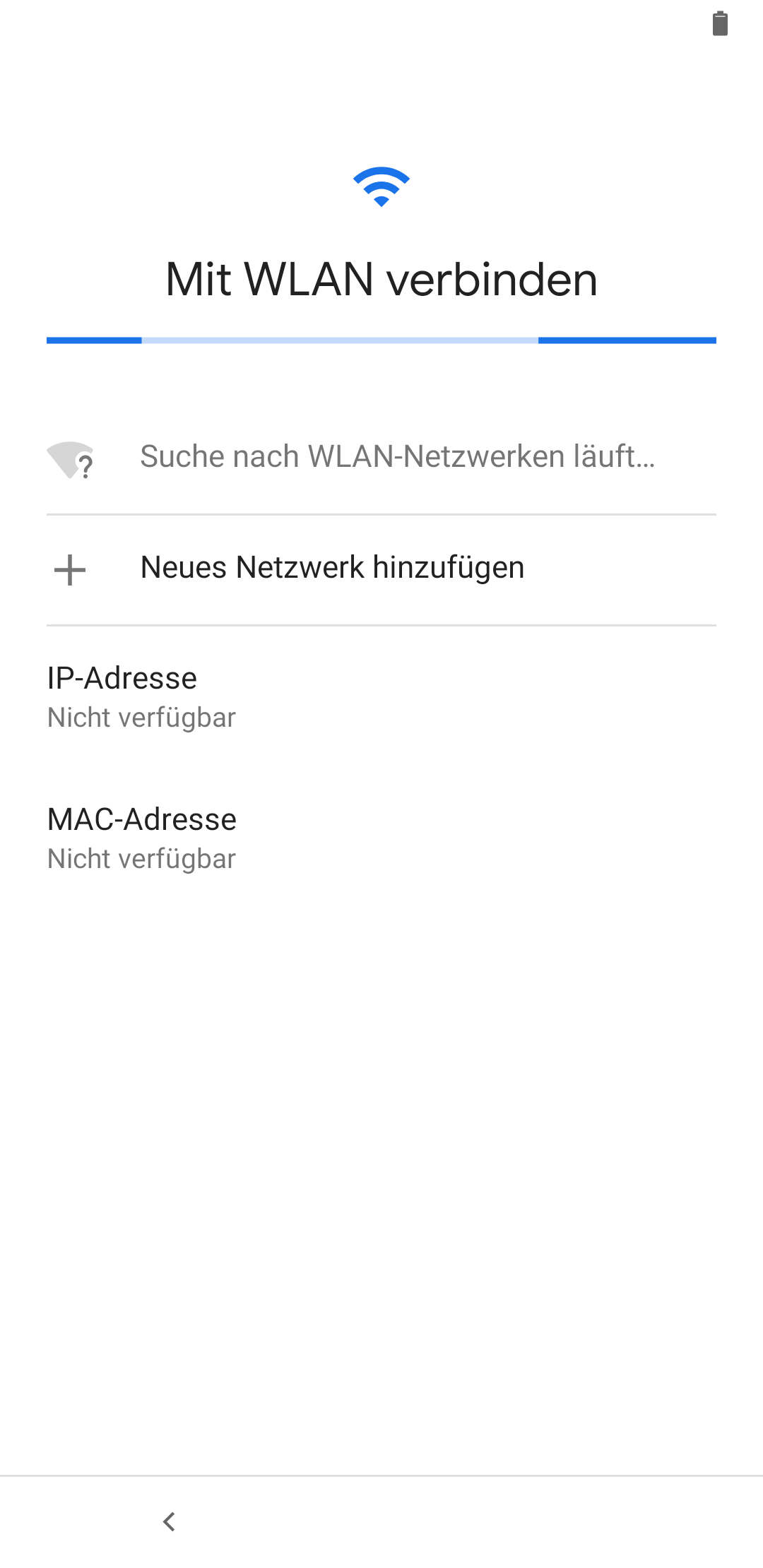

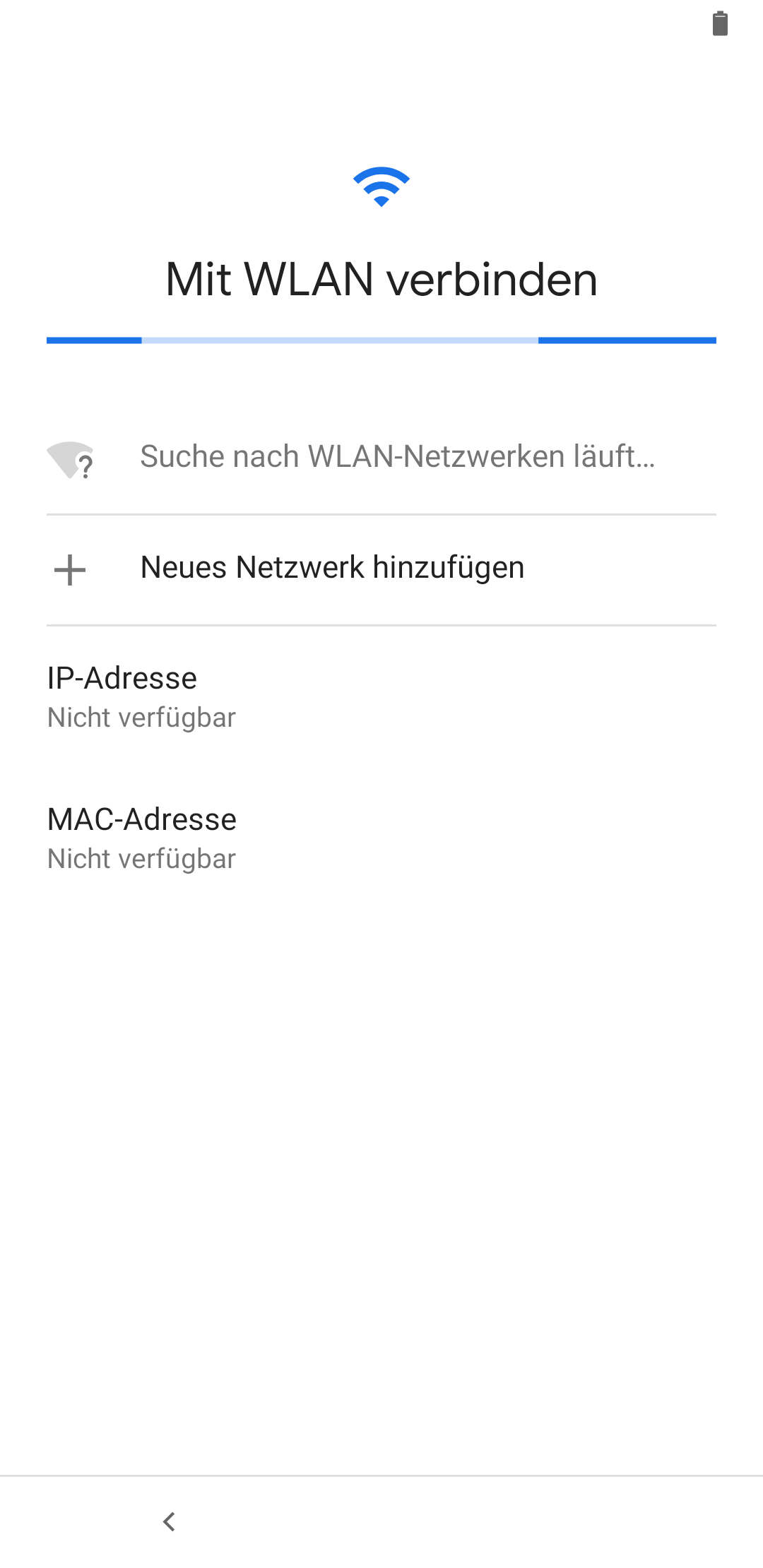

- 7-maliges schnelles Tippen auf das Display öffnet einen QR-Code-Scanner

- Einscannen des Profil-QR-Codes (siehe oben)

- Auf dem Gerät wird ein Arbeitsprofil erstellt

- Alle konfigurierten Anwendungen, Einschränkungen etc. werden innerhalb des Arbeitsprofils erstellt und angewendet

- Apps werden im Bereich "Geschäftlich" angezeigt und mit einem Koffersymbol versehen

- Es kann zusätzlich ein privates Google Konto hinterlegt werden

Dieser Vorgang kann auch später durchgeführt werden- Es wird ein privates Profil eingerichtet

- Es existiert ein eigener Bereich Privat mit eigenem Playstore

Vollständig verwaltete Geräte (COBO: Company Owned, business only oder COSU: Company owned single use) werden bei der Ersteinrichtung oder nach einem Geräte-Reset direkt mit dem Android Enterprise Profil verbunden. Die Verknüpfung mit einem Googlekonto und damit mit einem App-Store wird durch das zugeordnete Profil definiert.

- Erstmaliges Anschalten oder Geräte-Reset (Werkseinstellungen)

- Auswahl der Ländereinstellungen

- 7-maliges schnelles Tippen auf das Display öffnet einen QR-Code-Scanner

- Einscannen des Profil-QR-Codes (siehe oben)

- Das Gerät wird als vollständig verwaltetes Gerät eingerichtet.

- Alle im Profil gespeicherten Richtlinien, Apss und Einschränkungen werden auf das Gerät unmittelbar angewendet

Dieser Vorgang kann bei der Erstinstallation einige Minuten dauern!

- Alle im Profil gespeicherten Richtlinien, Apss und Einschränkungen werden auf das Gerät unmittelbar angewendet

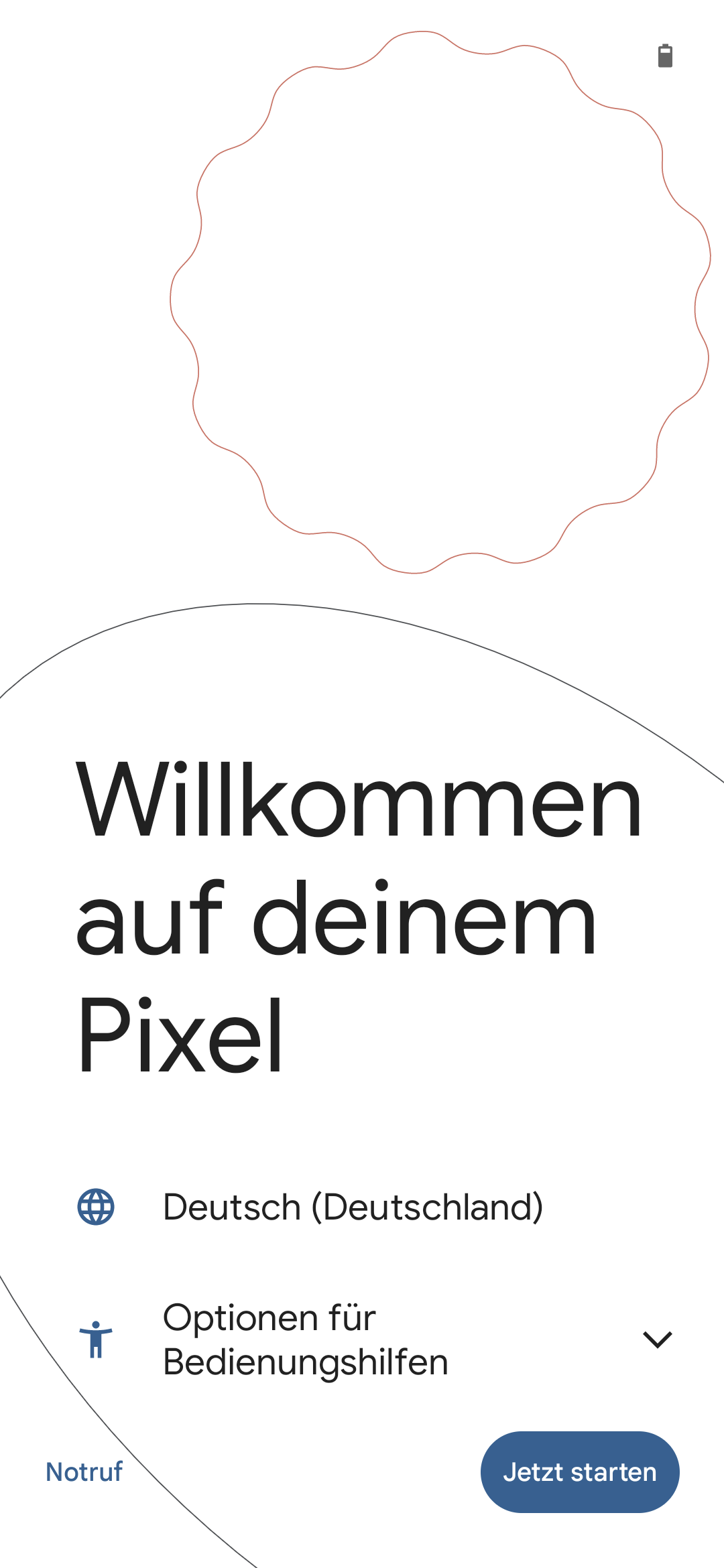

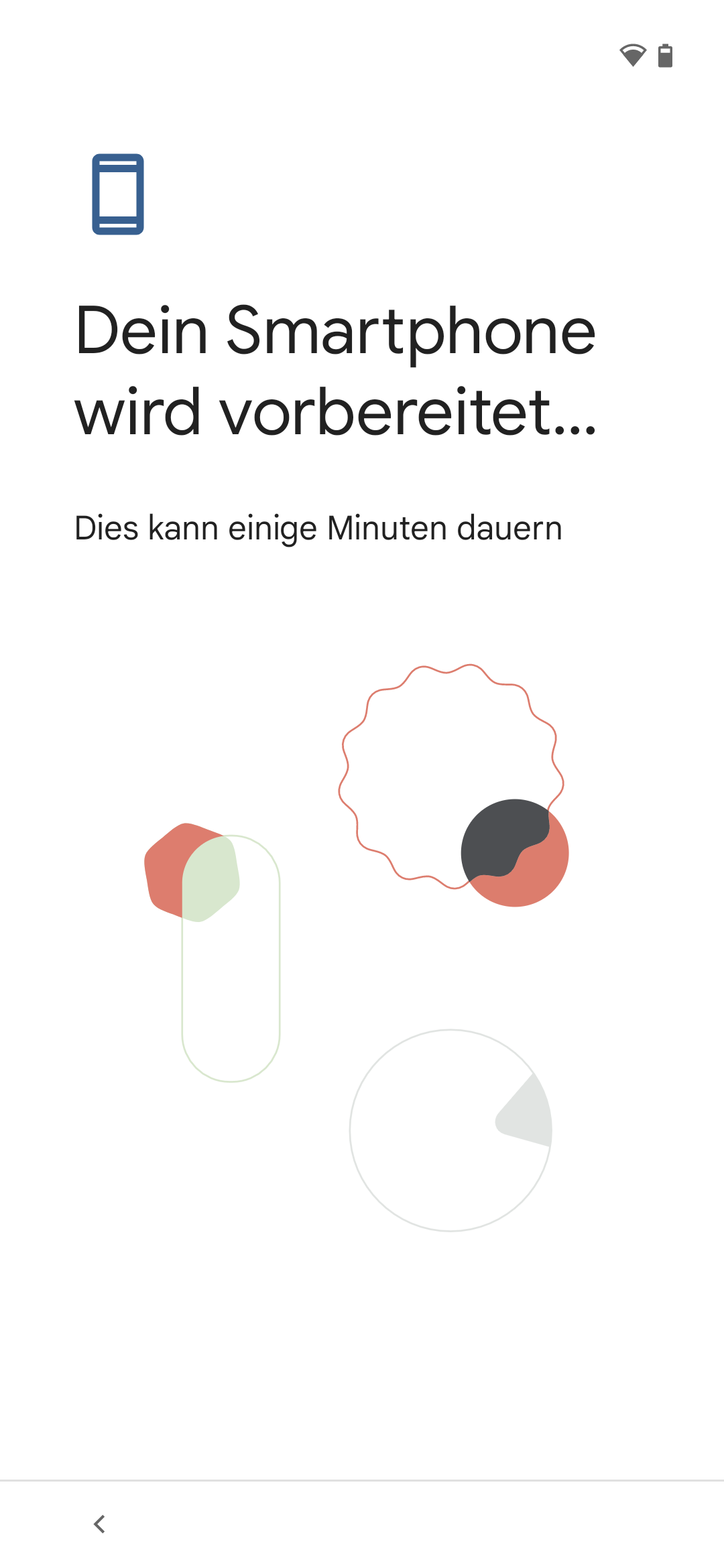

| 1. | 2. | 3. |

| Abb.1 | Abb.2 | Abb.3 |

| Abbildungen | ||

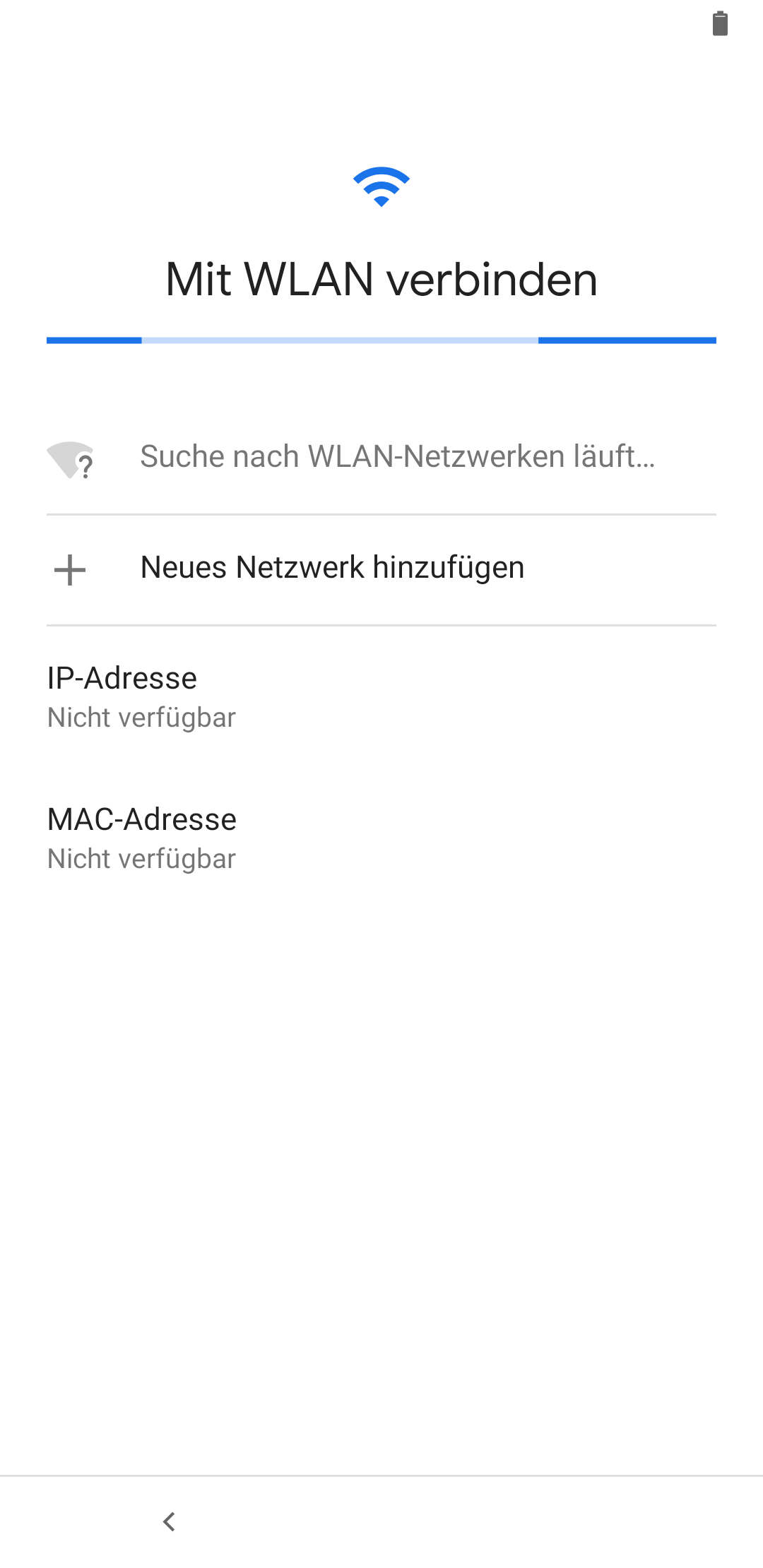

7-maliges schnelles Tippen auf das Display öffnet einen QR-Code-Scanner

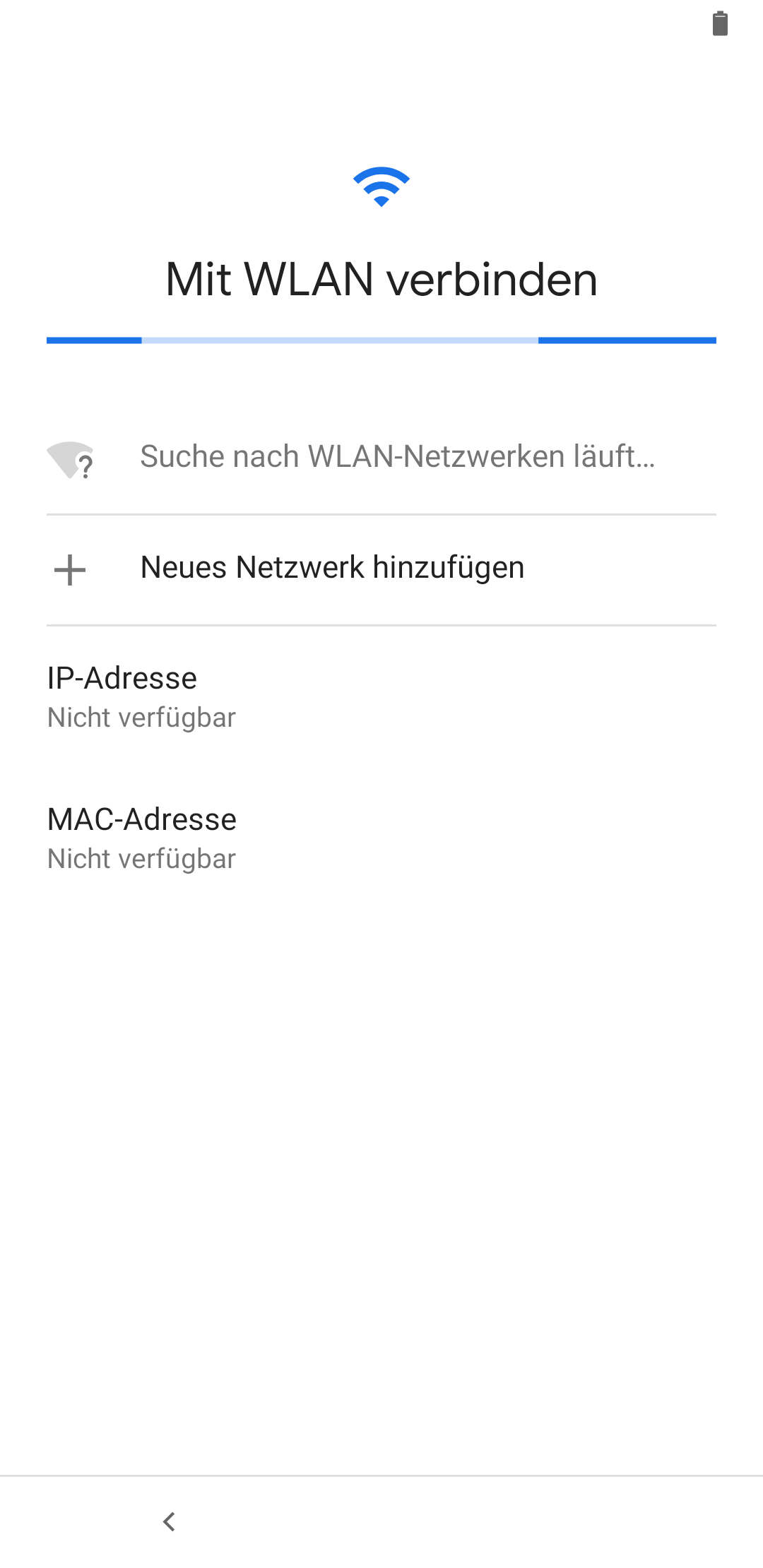

Geräte mit Android ≤ 9 (Pie) benötigen bereits jetzt eine temporäre WLAN-Verbindung, um einen QR-Code-Scanner zu laden.

Geräte aus der Verwaltung durch Mobile Security entfernen

Private Geräte mit Arbeitsprofil (BYOD)

Unter / Löschen in der jeweiligen Geräte-Kachel kann die Verwaltung von den Geräten entfernt werden:

- Alle Apps und Daten innerhalb des Arbeitsprofils werden gelöscht

- Das Arbeitsprofil auf diesen Geräten wird entfernt.

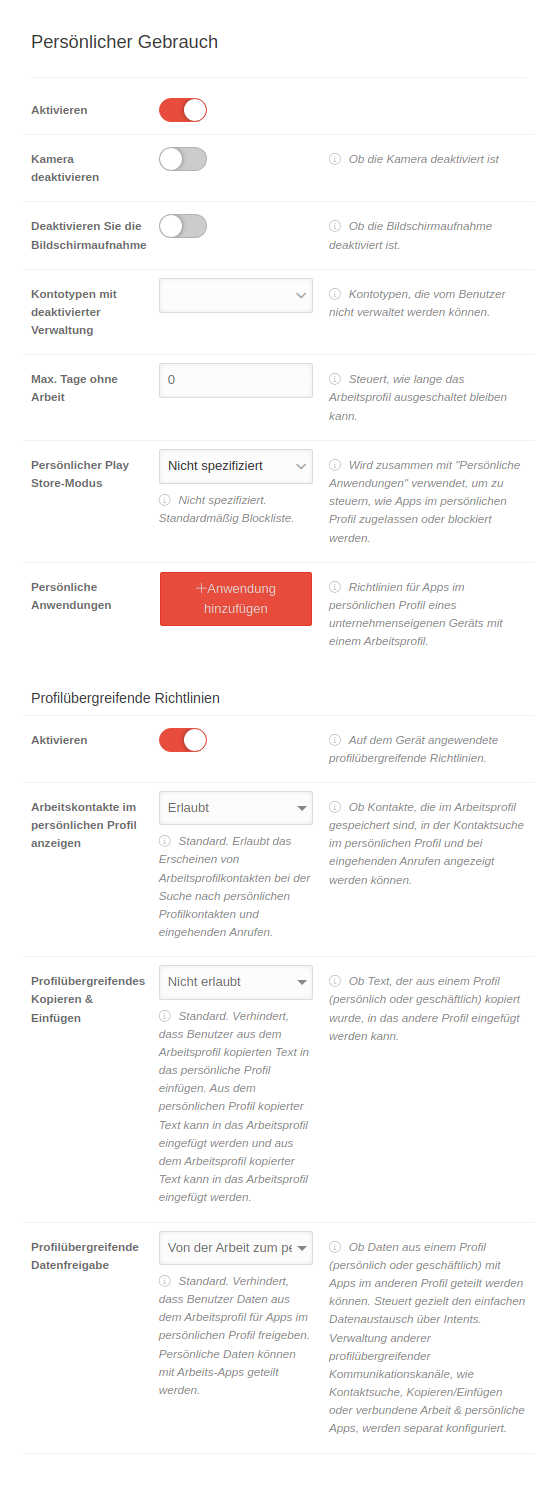

COPE: Company owned, personal enabled

Firmeneigentum mit privater Nutzung:

- Das Unternehmen kauft das Gerät für den Nutzer

- Die private Nutzung ist erlaubt

- Trennung privater und beruflicher Apps und Daten durch Container

- simple Steuerung des privaten Bereichs durch das MDM

- z.B.: Zugriff auf Bilder erlauben / verbieten

- Adressaustausch erlauben / verbieten

- Es ist möglich, das Gerät in rein private Nutzung zu überführen

- Einstellung unter: → Neues Gerät anmelden →

→ Weitere Optionen → Private Nutzung zulassen: Private Nutzung ist erlaubt

Zusätzlich im Profil: Reiter Persönlicher Gebrauch Aktivieren

Ablauf

Hier werden die erforderlichen Schritte beschrieben, um Android Geräte verbinden zu können:

Voraussetzungen:

- Das Securepoint Mobile Device Management (MDM) muss mit einem Google-Konto als Android Enterprise Konto verknüpft sein

- Im Securepoint Unified Security Portal konfiguriertes Android Enterprise Profil

Enrollment:

- Das Securepoint Mobile Device Management (MDM) muss mit einem Google-Konto als Android Enterprise Konto verknüpft sein

- Im Securepoint Unified Security Portal konfiguriertes Android Enterprise Profil

Enrollment:

- Das Securepoint Mobile Device Management (MDM) muss mit einem Google-Konto als Android Enterprise Konto verknüpft sein

- Im Securepoint Unified Security Portal konfiguriertes Android Enterprise Profil

Enrollment:

- Das Securepoint Mobile Device Management (MDM) muss mit einem Google-Konto als Android Enterprise Konto verknüpft sein

- Im Securepoint Unified Security Portal konfiguriertes Android Enterprise Profil

Enrollment:

Vorbereitung

Es muss eine Verbindung vom Securepoint Mobile Security Portal zu einem Android Enterprise Konto bestehen.

COPE: Verknüpfung Google Enterprise mit Securepoint Mobile Security

| Um Google Enterprise für Unternehmen nutzen und über Securepoint Mobile Security administrieren zu können, muss eine Verknüpfung zwischen dem Konto bei Securepoint Mobile Security und einem Google-Konto für EMM hergestellt werden. notempty Wichtig ist hierbei, dass es nur noch ein Google-Enterprise-Konto für alle Geräte eines Tenants (Kunde mit eigenem Mobile-Security-Konto) gibt. Ohne EMM hat jedes Gerät ein eigenes Google-Konto. |

| ||||||||||||||||||

| notempty Ein Google-Konto darf jeweils mit nur einem Tenant verknüpft werden! Andernfalls erscheinen alle Geräte, die einem Tenant – und damit einem Google-Konto – zugeordneten wurden in allen weiteren Tenants, die mit dem gleichen Google-Konto verknüpft sind! | |||||||||||||||||||

|

Verknüpfung im Menü

| |||||||||||||||||||

| → Android Enterprise → Hinzufügen/Verknüpfen | |||||||||||||||||||

| Ein Google-Konto wird durch die Verknüpfung mit Securepoint Mobile Security als EMM-Anbieter zu einem Enterprise Konto | |||||||||||||||||||

| Die Kommunikation des Securepoint Mobile Security Portals läuft hierbei komplett über dieses Google-Konto. | |||||||||||||||||||

| notempty Um ungewollte Nebeneffekte zu vermeiden, sollte unbedingt ein neues Konto angelegt werden. | |||||||||||||||||||

E-Mail-Adresse, für die Verknüpfung mit Android Enterprise

Wird eine E-Mail-Adresse mit einer Domain der eigenen Organisation verwendet werden (z.b. mdm@anyideas.de) muss diese bestätigt werden  Wird eine E-Mail-Adresse mit einer Domain eines Mail-Anbieters verwendet (z.b. mdm.anyideas@gmail.com) muss die Option Nur für Android registrieren gewählt werden.  Weiterleitung auf https://play.google.com/work  Es sind Angaben zum/r Datenschutzbeauftragten und EU-Bevollmächtigten erforderlich  Es erfolgt eine Weiterleitung zurück zum Securepoint Mobile Security Portal. Die E-Mail-Adresse, mit der die Verknüpfung erstellt wurde sollte nun gespeichert werden um eine spätere Zuordnung zu ermöglichen. Die Einrichtung muss mit Speichern abgeschlossen werden.  Sollte diese Meldung beim Aufruf von https://play.google.com/work erscheinen, ist die Registrierung im Securepoint Mobile Security Portal noch nicht abgeschlossen worden und kein Token verknüpft! | |||||||||||||||||||

Es muss ein Android-Profil geben, daß dem Gerät zugeordnet werden kann.

COPE: Android Profil

Unter lässt sich ein Profil hinzufügen, ein Profil importieren oder ein bestehendes Profil bearbeiten (Klick auf Profilkachel oder → Bearbeiten )

Hier wiederum werden verschiedene Konfiguration vorgenommen, z.B.:

- Apps installieren und konfigurieren

- Passwort-Richtlinien

- Sicherheitseinstellungen

- Steuerung des App Stores für private Anwendungen

- Freigabe der beruflichen Adressbücher für den privaten Bereich (z.B. bei eingehenden Anrufen)

- WiFi Konfigurationen

- Einschränkungen

- Passwort-Richtlinien

- Sicherheitseinstellungen

Geräte Enrollment

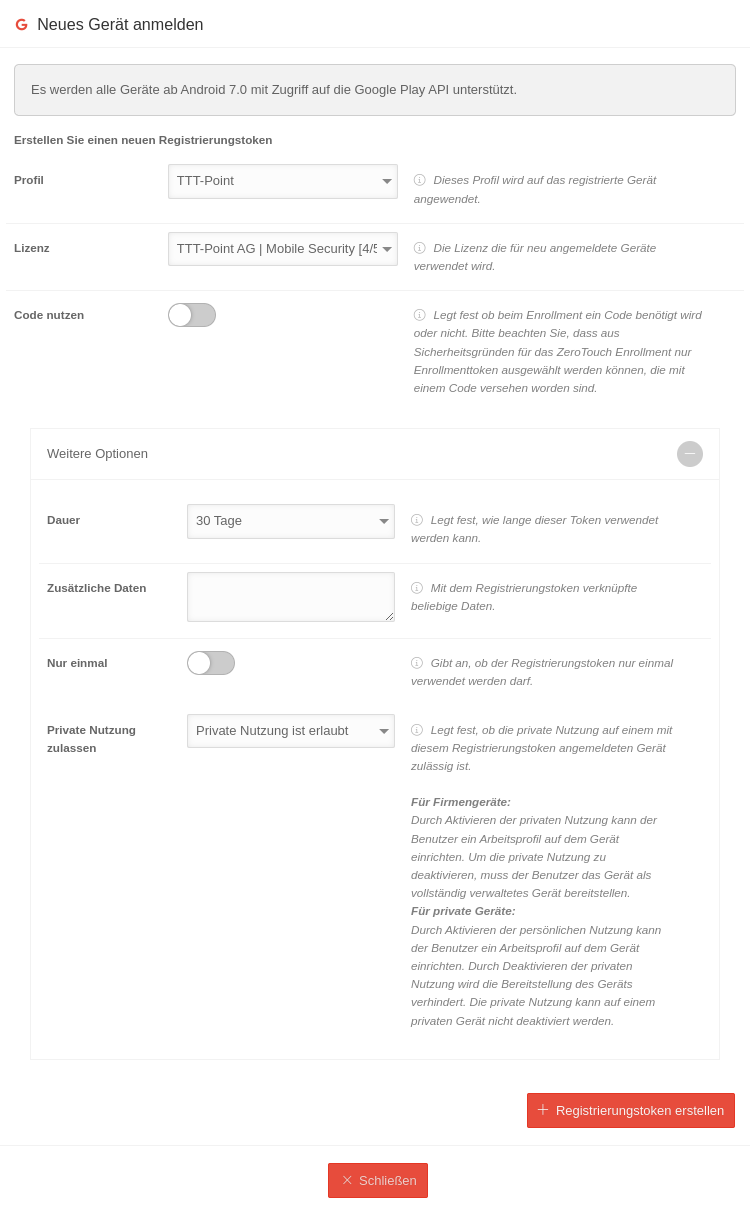

COPE: Registrierungs-Token für ein Profil

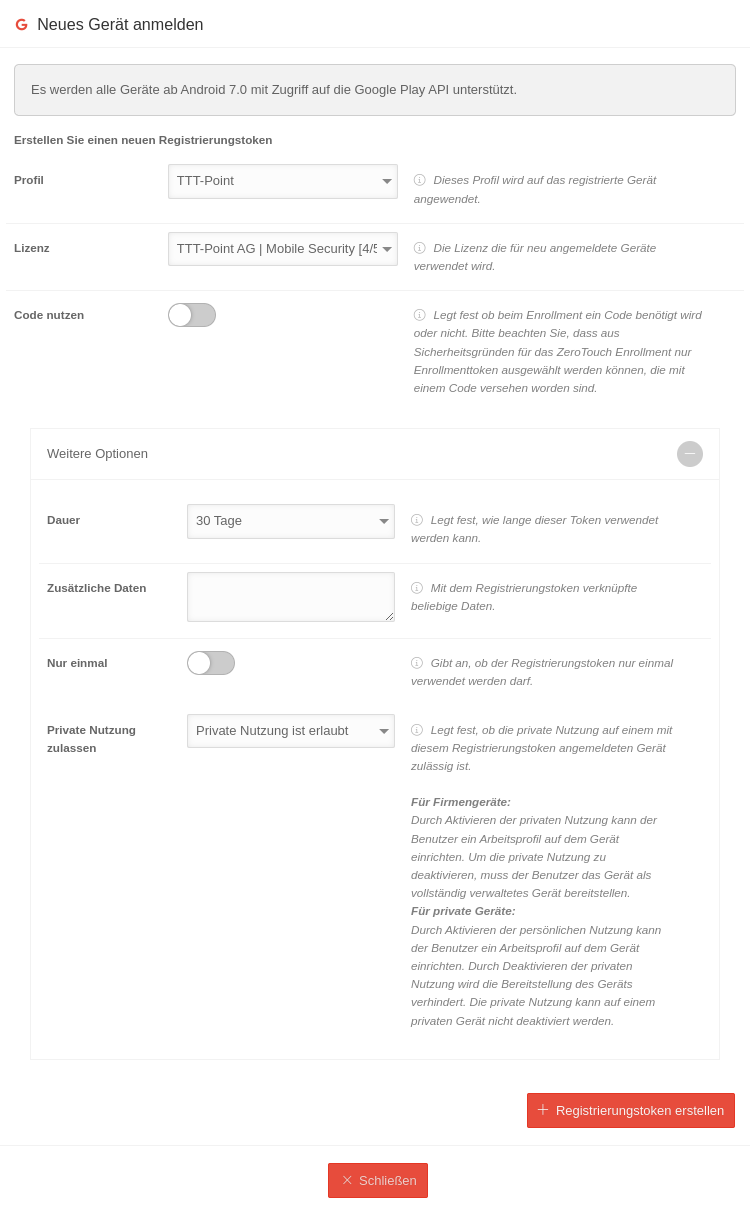

Unter lässt sich mit der so bezeichneten Schaltfläche ein Neues Gerät anmelden

| Beschriftung | Option | Beschreibung |  |

|

|

| ||

|---|---|---|---|---|---|---|---|---|

| Möchten Sie ein vorhandenes Registrierungstoken verwenden? | Erstellen Sie ein neues Registrierungstoken | Sollte bereits ein Registrierungstoken erstellt worden, das noch nicht abgelaufen ist, kann es hier ausgewählt und angezeigt werden. (Abb. s.u.) | ||||||

| Profil | Android Enterprise Profil | Dieses Profil soll auf das zu registrierende Gerät angewendet werden. | ||||||

| Lizenz | TTT-Point AG | MDM [0/10] (aaaa) | Auswahl der Lizenz, die für neu angemeldete Geräte verwendet werden soll. Es ist möglich, Geräte nach Ablauf einer Laufzeit-Lizenz einer neuen Lizenz zuzuordnen. | ||||||

| Code nutzen |

Legt fest, ob beim Enrollment am Ende der Geräteregistrierung ein Code benötigt wird oder nicht notempty Sollte aktiviert werden, um zu verhindern, daß Geräte, die in unbefugte Hände gelangt sind mit konfigurierten Zugangsdaten oder anderen Firmen-Geheimnissen registriert werden Aus Sicherheitsgründen für das ZeroTouch Enrollment können ausschließlich Enrollmenttokens ausgewählt werden, die mit einer PIN versehen worden sind. | |||||||

| Weitere Optionen | ||||||||

| Dauer | 30 Tage | Legt fest, wie lange dieses Token verwendet werden kann Danach ist eine Geräteregistrierung mit diesem Token nicht mehr möglich. Mögliche Werte: 30 Minuten Technisch handelt es sich um eine Begrenzung auf 10.000 Jahre | ||||||

| Zusätzliche Daten | Mit dem Registrierungstoken verknüpfte beliebige Daten. Wird angezeigt unter in der Geräteübersicht | |||||||

| Nur einmal | Gibt an, ob das Registrierungstoken nur einmal verwendet werden darf. | |||||||

| Private Nutzung zulassen | Private Nutzung ist erlaubt | Legt fest, ob die private Nutzung auf einem mit diesem Registrierungstoken angemeldeten Gerät zulässig ist. Für private Geräte: Es wird ein Arbeitsprofil auf dem Gerät eingerichtet. |

Private Nutzung ist erlaubt | Legt fest, ob die private Nutzung auf einem mit diesem Registrierungstoken angemeldeten Gerät zulässig ist. Für Firmengeräte: Es wird ein Arbeitsprofil auf dem Gerät eingerichtet. |

Private Nutzung ist nicht erlaubt | Legt fest, ob die private Nutzung auf einem mit diesem Registrierungstoken angemeldeten Gerät zulässig ist. Die Deaktivierung der privaten Nutzung verhindert das Erstellen eines Arbeitscontainers. |

Private Nutzung ist nicht erlaubt | Legt fest, ob die private Nutzung auf einem mit diesem Registrierungstoken angemeldeten Gerät zulässig ist. Die Deaktivierung der privaten Nutzung verhindert das Erstellen eines Arbeitscontainers. |

| Registrierungstoken erstellen | Erstellt einen Registrierungstoken mit QR-Code und einem Wert, der über die Tastatur eingetragen werden kann. Es wird der Name des zugehörigen Profils angezeigt, sowie das Datum, an dem es ausläuft und nicht mehr verwendet werden kann. |

| ||||||

COPE: Gerät registrieren

Firmeneigentum mit privater Nutzung (COPE)

Um private von geschäftlichen Apps unterscheiden zu können, wird die App Android Device Policy benötigt.

Auf privaten Geräten, in denen nur das Arbeitsprofil von einer Organisation - und damit durch das Securepoint Mobile Security Profil - verwaltet wird, muss diese App manuell aus dem Android App-Store installiert werden.

Mit dieser App wird der Registrierungstoken gescannt oder über die Tastatur eingegeben und die Geräte können im Portal registriert und konfiguriert werden.

- Installation der App Android Device Policy aus dem Google Play Store

Der Aufruf der App erfolgt über die Liste der installierten Apps im Google Play Store

- Scannen des QR-Codes oder Eingabe des des Registrierungstokens über Tastatur

- Für das Enterprise Profil wird auf dem Gerät ein Arbeitsprofil erstellt

- Alle konfigurierten Anwendungen, Einschränkungen etc. werden innerhalb des Arbeitsprofils erstellt und angewendet

| 1. | 2. | 3. |

| Abb.1 | Abb.2 | Abb.3 |

| Abbildungen | ||

- Erstmaliges Anschalten oder Geräte-Reset (Werkseinstellungen)

- Auswahl der Ländereinstellungen

- 7-maliges schnelles Tippen auf das Display öffnet einen QR-Code-Scanner

- Einscannen des Profil-QR-Codes (siehe oben)

- Auf dem Gerät wird ein Arbeitsprofil erstellt

- Alle konfigurierten Anwendungen, Einschränkungen etc. werden innerhalb des Arbeitsprofils erstellt und angewendet

- Apps werden im Bereich "Geschäftlich" angezeigt und mit einem Koffersymbol versehen

- Es kann zusätzlich ein privates Google Konto hinterlegt werden

Dieser Vorgang kann auch später durchgeführt werden- Es wird ein privates Profil eingerichtet

- Es existiert ein eigener Bereich Privat mit eigenem Playstore

Vollständig verwaltete Geräte (COBO: Company Owned, business only oder COSU: Company owned single use) werden bei der Ersteinrichtung oder nach einem Geräte-Reset direkt mit dem Android Enterprise Profil verbunden. Die Verknüpfung mit einem Googlekonto und damit mit einem App-Store wird durch das zugeordnete Profil definiert.

- Erstmaliges Anschalten oder Geräte-Reset (Werkseinstellungen)

- Auswahl der Ländereinstellungen

- 7-maliges schnelles Tippen auf das Display öffnet einen QR-Code-Scanner

- Einscannen des Profil-QR-Codes (siehe oben)

- Das Gerät wird als vollständig verwaltetes Gerät eingerichtet.

- Alle im Profil gespeicherten Richtlinien, Apss und Einschränkungen werden auf das Gerät unmittelbar angewendet

Dieser Vorgang kann bei der Erstinstallation einige Minuten dauern!

- Alle im Profil gespeicherten Richtlinien, Apss und Einschränkungen werden auf das Gerät unmittelbar angewendet

| 1. | 2. | 3. |

| Abb.1 | Abb.2 | Abb.3 |

| Abbildungen | ||

7-maliges schnelles Tippen auf das Display öffnet einen QR-Code-Scanner

Geräte mit Android ≤ 9 (Pie) benötigen bereits jetzt eine temporäre WLAN-Verbindung, um einen QR-Code-Scanner zu laden.

Zero-Touch Geräte

Registrierung im Menü

Entweder

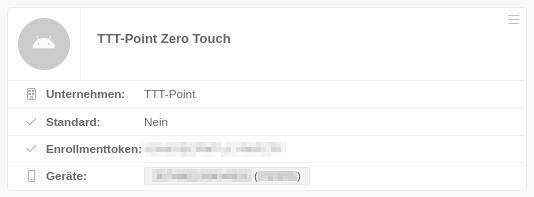

- Gerät einer bestehende Konfiguration hinzufügen:

- Konfiguration bearbeiten: Gerätekachel anklicken (oder über das Hamburger-Menü in der Gerätekachel oben rechts / Bearbeiten)

- ggf. neues, gültiges Enrollmenttoken wählen Enrollmenttoken sind maximal 30 Tage lang gültig

- Gerät(e) anhand der IMEI oder Seriennummer auswählen

- Angaben speichern

oder

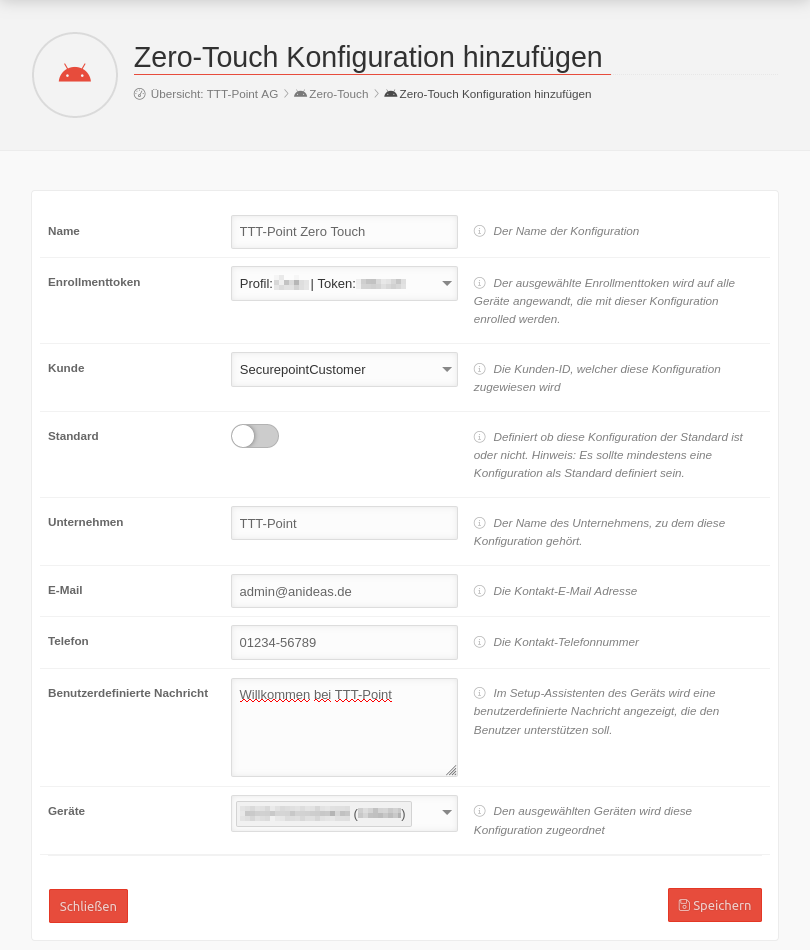

- mit der Schaltfläche Konfiguration hinzufügen

- Enrollmenttoken wählen

- Kunde wählen

- Weitere Angaben vervollständigen (Unternehmensname, Kontaktdaten…)

- Gerät(e) anhand der IMEI oder Seriennummer auswählen

- Angaben speichern

Das Enrollment auf dem Gerät selbst ist, je nach Konfiguration, genau so, wie in den Abschnitten COPE, COBU oder COSU beschrieben.

Abschluss durch Benutzer

Die Konfiguration aus dem Profil wird anschließend automatisch auf das Gerät angewendet.

Geräte aus der Verwaltung durch Mobile Security entfernen

Firmengeräte mit privater Nutzung (COPE)

Unter / Löschen in der jeweiligen Geräte-Kachel kann die Verwaltung von den Geräten entfernt werden:

- Alle Daten werden gelöscht.

- Die Geräte werden automatisch und unverzüglich auf ihren Werkszustand zurückgesetzt!

Unter Reiter Operationen Schaltfläche Eigentum abgeben kann das Gerät aus der Verwaltung entfernt werden:

- Alle Apps und Daten innerhalb des Arbeitsprofils werden gelöscht

- Das Arbeitsprofil auf diesen Geräten wird entfernt.

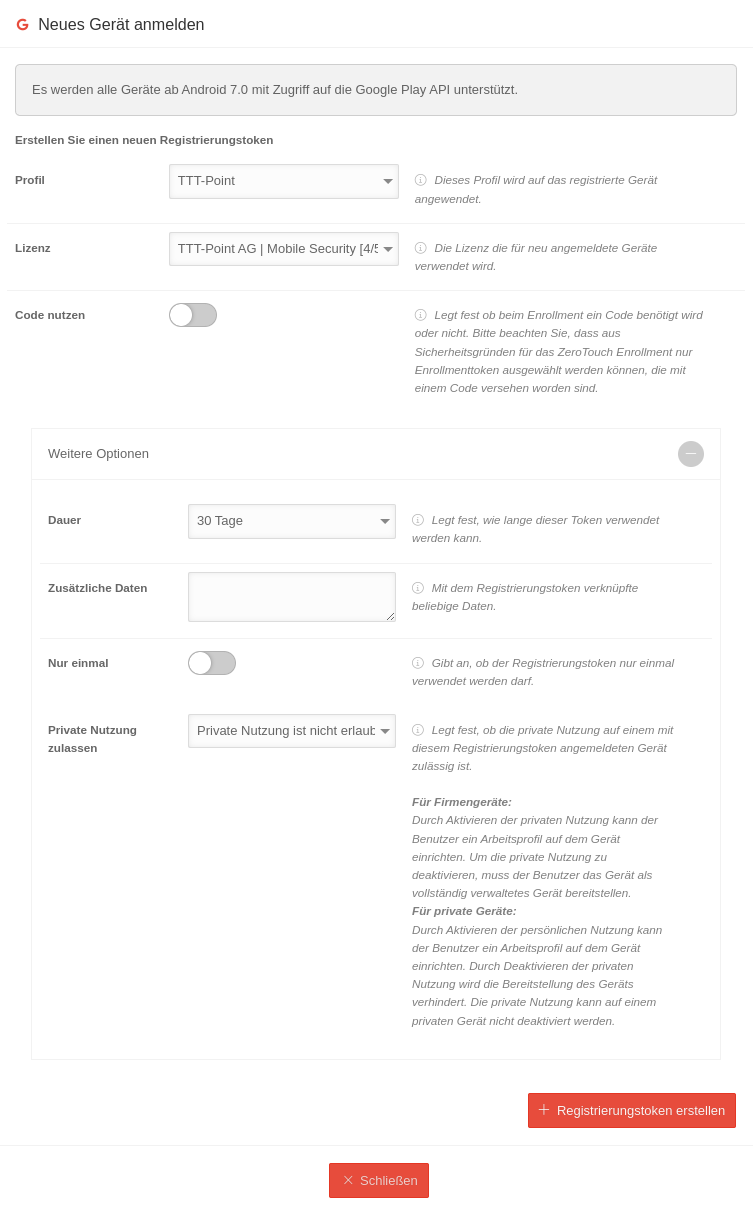

COBO: Company owned, business only

Firmeneigentum ohne private Nutzung:

- Die Geräte sind nur für den Einsatz im Unternehmensumfeld gedacht

- Der IT-Administrator hat die volle Kontrolle über das Smartphone

- Private Daten sind auf dem Gerät strikt untersagt

- Einstellung unter: → Neues Gerät anmelden →

→ Weitere Optionen → Private Nutzung zulassen → Private Nutzung ist nicht erlaubt

Ablauf

Hier werden die erforderlichen Schritte beschrieben, um Android Geräte verbinden zu können:

Voraussetzungen:

- Das Securepoint Mobile Device Management (MDM) muss mit einem Google-Konto als Android Enterprise Konto verknüpft sein

- Im Securepoint Unified Security Portal konfiguriertes Android Enterprise Profil

Enrollment:

- Das Securepoint Mobile Device Management (MDM) muss mit einem Google-Konto als Android Enterprise Konto verknüpft sein

- Im Securepoint Unified Security Portal konfiguriertes Android Enterprise Profil

Enrollment:

- Das Securepoint Mobile Device Management (MDM) muss mit einem Google-Konto als Android Enterprise Konto verknüpft sein

- Im Securepoint Unified Security Portal konfiguriertes Android Enterprise Profil

Enrollment:

- Das Securepoint Mobile Device Management (MDM) muss mit einem Google-Konto als Android Enterprise Konto verknüpft sein

- Im Securepoint Unified Security Portal konfiguriertes Android Enterprise Profil

Enrollment:

Vorbereitung

Es muss eine Verbindung vom Securepoint Mobile Security Portal zu einem Android Enterprise Konto bestehen.

COBO: Verknüpfung Google Enterprise mit Securepoint Mobile Security

| Um Google Enterprise für Unternehmen nutzen und über Securepoint Mobile Security administrieren zu können, muss eine Verknüpfung zwischen dem Konto bei Securepoint Mobile Security und einem Google-Konto für EMM hergestellt werden. notempty Wichtig ist hierbei, dass es nur noch ein Google-Enterprise-Konto für alle Geräte eines Tenants (Kunde mit eigenem Mobile-Security-Konto) gibt. Ohne EMM hat jedes Gerät ein eigenes Google-Konto. |

| ||||||||||||||||||

| notempty Ein Google-Konto darf jeweils mit nur einem Tenant verknüpft werden! Andernfalls erscheinen alle Geräte, die einem Tenant – und damit einem Google-Konto – zugeordneten wurden in allen weiteren Tenants, die mit dem gleichen Google-Konto verknüpft sind! | |||||||||||||||||||

|

Verknüpfung im Menü

| |||||||||||||||||||

| → Android Enterprise → Hinzufügen/Verknüpfen | |||||||||||||||||||

| Ein Google-Konto wird durch die Verknüpfung mit Securepoint Mobile Security als EMM-Anbieter zu einem Enterprise Konto | |||||||||||||||||||

| Die Kommunikation des Securepoint Mobile Security Portals läuft hierbei komplett über dieses Google-Konto. | |||||||||||||||||||

| notempty Um ungewollte Nebeneffekte zu vermeiden, sollte unbedingt ein neues Konto angelegt werden. | |||||||||||||||||||

E-Mail-Adresse, für die Verknüpfung mit Android Enterprise

Wird eine E-Mail-Adresse mit einer Domain der eigenen Organisation verwendet werden (z.b. mdm@anyideas.de) muss diese bestätigt werden  Wird eine E-Mail-Adresse mit einer Domain eines Mail-Anbieters verwendet (z.b. mdm.anyideas@gmail.com) muss die Option Nur für Android registrieren gewählt werden.  Weiterleitung auf https://play.google.com/work  Es sind Angaben zum/r Datenschutzbeauftragten und EU-Bevollmächtigten erforderlich  Es erfolgt eine Weiterleitung zurück zum Securepoint Mobile Security Portal. Die E-Mail-Adresse, mit der die Verknüpfung erstellt wurde sollte nun gespeichert werden um eine spätere Zuordnung zu ermöglichen. Die Einrichtung muss mit Speichern abgeschlossen werden.  Sollte diese Meldung beim Aufruf von https://play.google.com/work erscheinen, ist die Registrierung im Securepoint Mobile Security Portal noch nicht abgeschlossen worden und kein Token verknüpft! | |||||||||||||||||||

Es muss ein Android-Profil geben, daß dem Gerät zugeordnet werden kann.

COBO: Android Profil

Unter lässt sich ein Profil hinzufügen, ein Profil importieren oder ein bestehendes Profil bearbeiten (Klick auf Profilkachel oder → Bearbeiten )

Hier wiederum werden verschiedene Konfiguration vorgenommen, z.B.:

- Apps installieren und konfigurieren

- Passwort-Richtlinien

- Sicherheitseinstellungen

- Steuerung des App Stores für private Anwendungen

- Freigabe der beruflichen Adressbücher für den privaten Bereich (z.B. bei eingehenden Anrufen)

- WiFi Konfigurationen

- Einschränkungen

- Passwort-Richtlinien

- Sicherheitseinstellungen

Geräte Enrollment

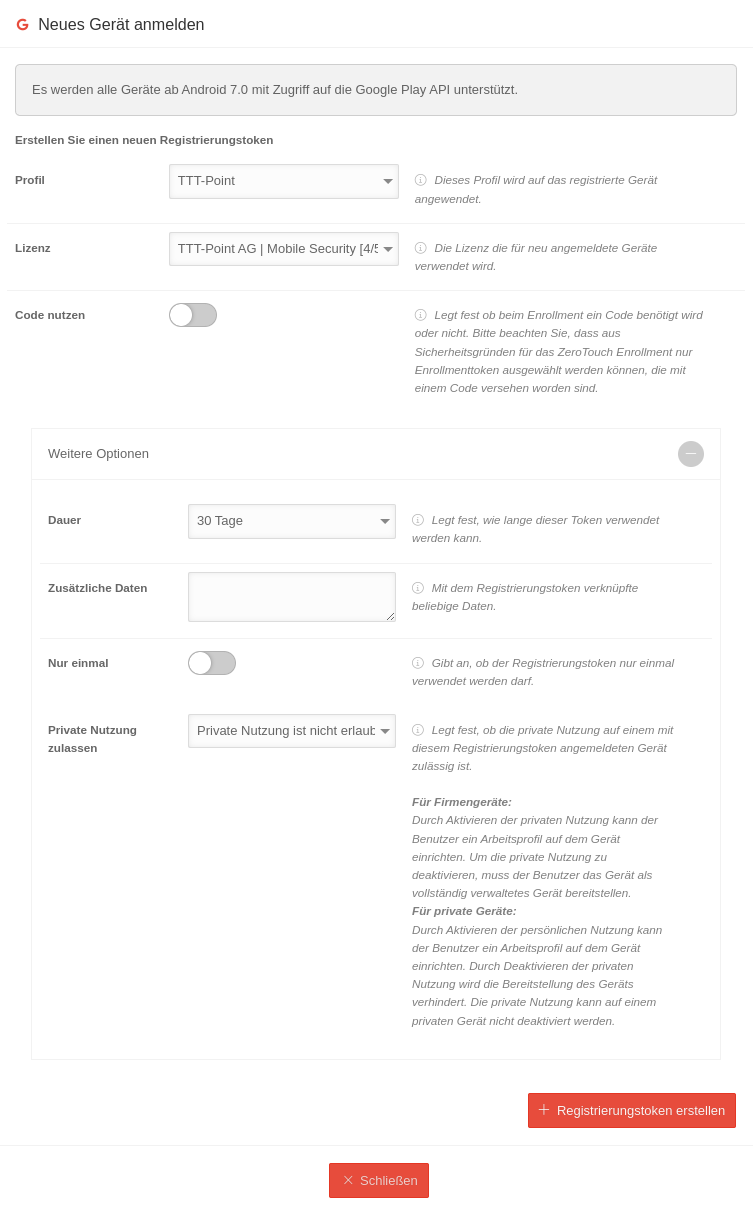

COBO: Registrierungs-Token für ein Profil

Unter lässt sich mit der so bezeichneten Schaltfläche ein Neues Gerät anmelden

| Beschriftung | Option | Beschreibung |  |

|

|

| ||

|---|---|---|---|---|---|---|---|---|

| Möchten Sie ein vorhandenes Registrierungstoken verwenden? | Erstellen Sie ein neues Registrierungstoken | Sollte bereits ein Registrierungstoken erstellt worden, das noch nicht abgelaufen ist, kann es hier ausgewählt und angezeigt werden. (Abb. s.u.) | ||||||

| Profil | Android Enterprise Profil | Dieses Profil soll auf das zu registrierende Gerät angewendet werden. | ||||||

| Lizenz | TTT-Point AG | MDM [0/10] (aaaa) | Auswahl der Lizenz, die für neu angemeldete Geräte verwendet werden soll. Es ist möglich, Geräte nach Ablauf einer Laufzeit-Lizenz einer neuen Lizenz zuzuordnen. | ||||||

| Code nutzen |

Legt fest, ob beim Enrollment am Ende der Geräteregistrierung ein Code benötigt wird oder nicht notempty Sollte aktiviert werden, um zu verhindern, daß Geräte, die in unbefugte Hände gelangt sind mit konfigurierten Zugangsdaten oder anderen Firmen-Geheimnissen registriert werden Aus Sicherheitsgründen für das ZeroTouch Enrollment können ausschließlich Enrollmenttokens ausgewählt werden, die mit einer PIN versehen worden sind. | |||||||

| Weitere Optionen | ||||||||

| Dauer | 30 Tage | Legt fest, wie lange dieses Token verwendet werden kann Danach ist eine Geräteregistrierung mit diesem Token nicht mehr möglich. Mögliche Werte: 30 Minuten Technisch handelt es sich um eine Begrenzung auf 10.000 Jahre | ||||||

| Zusätzliche Daten | Mit dem Registrierungstoken verknüpfte beliebige Daten. Wird angezeigt unter in der Geräteübersicht | |||||||

| Nur einmal | Gibt an, ob das Registrierungstoken nur einmal verwendet werden darf. | |||||||

| Private Nutzung zulassen | Private Nutzung ist erlaubt | Legt fest, ob die private Nutzung auf einem mit diesem Registrierungstoken angemeldeten Gerät zulässig ist. Für private Geräte: Es wird ein Arbeitsprofil auf dem Gerät eingerichtet. |

Private Nutzung ist erlaubt | Legt fest, ob die private Nutzung auf einem mit diesem Registrierungstoken angemeldeten Gerät zulässig ist. Für Firmengeräte: Es wird ein Arbeitsprofil auf dem Gerät eingerichtet. |

Private Nutzung ist nicht erlaubt | Legt fest, ob die private Nutzung auf einem mit diesem Registrierungstoken angemeldeten Gerät zulässig ist. Die Deaktivierung der privaten Nutzung verhindert das Erstellen eines Arbeitscontainers. |

Private Nutzung ist nicht erlaubt | Legt fest, ob die private Nutzung auf einem mit diesem Registrierungstoken angemeldeten Gerät zulässig ist. Die Deaktivierung der privaten Nutzung verhindert das Erstellen eines Arbeitscontainers. |

| Registrierungstoken erstellen | Erstellt einen Registrierungstoken mit QR-Code und einem Wert, der über die Tastatur eingetragen werden kann. Es wird der Name des zugehörigen Profils angezeigt, sowie das Datum, an dem es ausläuft und nicht mehr verwendet werden kann. |

| ||||||

COBO: Gerät registrieren

Vollständig verwaltete Geräte (COBO, COSU)

Um private von geschäftlichen Apps unterscheiden zu können, wird die App Android Device Policy benötigt.

Auf privaten Geräten, in denen nur das Arbeitsprofil von einer Organisation - und damit durch das Securepoint Mobile Security Profil - verwaltet wird, muss diese App manuell aus dem Android App-Store installiert werden.

Mit dieser App wird der Registrierungstoken gescannt oder über die Tastatur eingegeben und die Geräte können im Portal registriert und konfiguriert werden.

- Installation der App Android Device Policy aus dem Google Play Store

Der Aufruf der App erfolgt über die Liste der installierten Apps im Google Play Store

- Scannen des QR-Codes oder Eingabe des des Registrierungstokens über Tastatur

- Für das Enterprise Profil wird auf dem Gerät ein Arbeitsprofil erstellt

- Alle konfigurierten Anwendungen, Einschränkungen etc. werden innerhalb des Arbeitsprofils erstellt und angewendet

| 1. | 2. | 3. |

| Abb.1 | Abb.2 | Abb.3 |

| Abbildungen | ||

- Erstmaliges Anschalten oder Geräte-Reset (Werkseinstellungen)

- Auswahl der Ländereinstellungen

- 7-maliges schnelles Tippen auf das Display öffnet einen QR-Code-Scanner

- Einscannen des Profil-QR-Codes (siehe oben)

- Auf dem Gerät wird ein Arbeitsprofil erstellt

- Alle konfigurierten Anwendungen, Einschränkungen etc. werden innerhalb des Arbeitsprofils erstellt und angewendet

- Apps werden im Bereich "Geschäftlich" angezeigt und mit einem Koffersymbol versehen

- Es kann zusätzlich ein privates Google Konto hinterlegt werden

Dieser Vorgang kann auch später durchgeführt werden- Es wird ein privates Profil eingerichtet

- Es existiert ein eigener Bereich Privat mit eigenem Playstore

Vollständig verwaltete Geräte (COBO: Company Owned, business only oder COSU: Company owned single use) werden bei der Ersteinrichtung oder nach einem Geräte-Reset direkt mit dem Android Enterprise Profil verbunden. Die Verknüpfung mit einem Googlekonto und damit mit einem App-Store wird durch das zugeordnete Profil definiert.

- Erstmaliges Anschalten oder Geräte-Reset (Werkseinstellungen)

- Auswahl der Ländereinstellungen

- 7-maliges schnelles Tippen auf das Display öffnet einen QR-Code-Scanner

- Einscannen des Profil-QR-Codes (siehe oben)

- Das Gerät wird als vollständig verwaltetes Gerät eingerichtet.

- Alle im Profil gespeicherten Richtlinien, Apss und Einschränkungen werden auf das Gerät unmittelbar angewendet

Dieser Vorgang kann bei der Erstinstallation einige Minuten dauern!

- Alle im Profil gespeicherten Richtlinien, Apss und Einschränkungen werden auf das Gerät unmittelbar angewendet

| 1. | 2. | 3. |

| Abb.1 | Abb.2 | Abb.3 |

| Abbildungen | ||

7-maliges schnelles Tippen auf das Display öffnet einen QR-Code-Scanner

Geräte mit Android ≤ 9 (Pie) benötigen bereits jetzt eine temporäre WLAN-Verbindung, um einen QR-Code-Scanner zu laden.

Zero-Touch Geräte

Registrierung im Menü

Entweder

- Gerät einer bestehende Konfiguration hinzufügen:

- Konfiguration bearbeiten: Gerätekachel anklicken (oder über das Hamburger-Menü in der Gerätekachel oben rechts / Bearbeiten)

- ggf. neues, gültiges Enrollmenttoken wählen Enrollmenttoken sind maximal 30 Tage lang gültig

- Gerät(e) anhand der IMEI oder Seriennummer auswählen

- Angaben speichern

oder

- mit der Schaltfläche Konfiguration hinzufügen

- Enrollmenttoken wählen

- Kunde wählen

- Weitere Angaben vervollständigen (Unternehmensname, Kontaktdaten…)

- Gerät(e) anhand der IMEI oder Seriennummer auswählen

- Angaben speichern

Das Enrollment auf dem Gerät selbst ist, je nach Konfiguration, genau so, wie in den Abschnitten COPE, COBU oder COSU beschrieben.

Abschluss durch Benutzer

Die Konfiguration aus dem Profil wird anschließend automatisch auf das Gerät angewendet.

Geräte aus der Verwaltung durch Mobile Security entfernen

Vollständig verwaltete Geräte (COBO / COSU)

Unter / Löschen in der jeweiligen Geräte-Kachel kann die Verwaltung von den Geräten entfernt werden:

- Alle Daten werden gelöscht.

- Die Geräte werden automatisch und unverzüglich auf ihren Werkszustand zurückgesetzt!

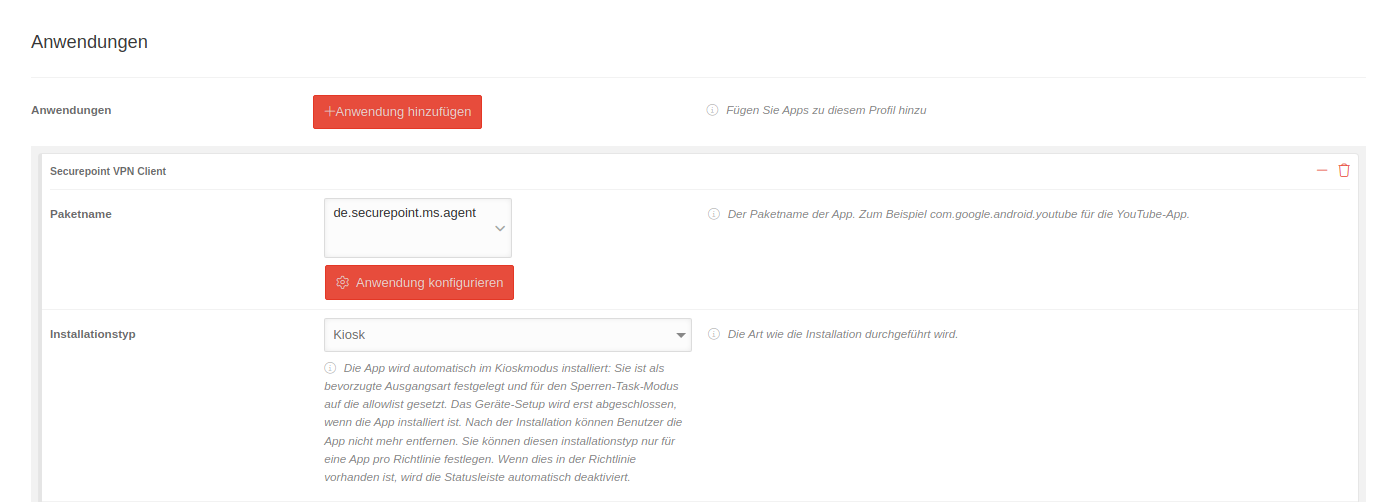

COSU: Company owned, single use

Firmeneigentum mit einer einzigen Anwendung:

- COSU-Geräte sind für eine spezifische Aufgabe konfiguriert

- Dies wird meist über einen Kioskmodus realisiert

- Einstellung unter: → Reiter Anwendungen → Anwendungen Anwendung hinzufügen oder Anwendung auswählen → Eintrag Installationstyp Kiosk

Ablauf

Hier werden die erforderlichen Schritte beschrieben, um Android Geräte verbinden zu können:

Voraussetzungen:

- Das Securepoint Mobile Device Management (MDM) muss mit einem Google-Konto als Android Enterprise Konto verknüpft sein

- Im Securepoint Unified Security Portal konfiguriertes Android Enterprise Profil

Enrollment:

- Das Securepoint Mobile Device Management (MDM) muss mit einem Google-Konto als Android Enterprise Konto verknüpft sein

- Im Securepoint Unified Security Portal konfiguriertes Android Enterprise Profil

Enrollment:

- Das Securepoint Mobile Device Management (MDM) muss mit einem Google-Konto als Android Enterprise Konto verknüpft sein

- Im Securepoint Unified Security Portal konfiguriertes Android Enterprise Profil

Enrollment:

- Das Securepoint Mobile Device Management (MDM) muss mit einem Google-Konto als Android Enterprise Konto verknüpft sein

- Im Securepoint Unified Security Portal konfiguriertes Android Enterprise Profil

Enrollment:

Vorbereitung

Es muss eine Verbindung vom Securepoint Mobile Security Portal zu einem Android Enterprise Konto bestehen.

COSU: Verknüpfung Google Enterprise mit Securepoint Mobile Security

| Um Google Enterprise für Unternehmen nutzen und über Securepoint Mobile Security administrieren zu können, muss eine Verknüpfung zwischen dem Konto bei Securepoint Mobile Security und einem Google-Konto für EMM hergestellt werden. notempty Wichtig ist hierbei, dass es nur noch ein Google-Enterprise-Konto für alle Geräte eines Tenants (Kunde mit eigenem Mobile-Security-Konto) gibt. Ohne EMM hat jedes Gerät ein eigenes Google-Konto. |

| ||||||||||||||||||

| notempty Ein Google-Konto darf jeweils mit nur einem Tenant verknüpft werden! Andernfalls erscheinen alle Geräte, die einem Tenant – und damit einem Google-Konto – zugeordneten wurden in allen weiteren Tenants, die mit dem gleichen Google-Konto verknüpft sind! | |||||||||||||||||||

|

Verknüpfung im Menü

| |||||||||||||||||||

| → Android Enterprise → Hinzufügen/Verknüpfen | |||||||||||||||||||

| Ein Google-Konto wird durch die Verknüpfung mit Securepoint Mobile Security als EMM-Anbieter zu einem Enterprise Konto | |||||||||||||||||||

| Die Kommunikation des Securepoint Mobile Security Portals läuft hierbei komplett über dieses Google-Konto. | |||||||||||||||||||

| notempty Um ungewollte Nebeneffekte zu vermeiden, sollte unbedingt ein neues Konto angelegt werden. | |||||||||||||||||||

E-Mail-Adresse, für die Verknüpfung mit Android Enterprise

Wird eine E-Mail-Adresse mit einer Domain der eigenen Organisation verwendet werden (z.b. mdm@anyideas.de) muss diese bestätigt werden  Wird eine E-Mail-Adresse mit einer Domain eines Mail-Anbieters verwendet (z.b. mdm.anyideas@gmail.com) muss die Option Nur für Android registrieren gewählt werden.  Weiterleitung auf https://play.google.com/work  Es sind Angaben zum/r Datenschutzbeauftragten und EU-Bevollmächtigten erforderlich  Es erfolgt eine Weiterleitung zurück zum Securepoint Mobile Security Portal. Die E-Mail-Adresse, mit der die Verknüpfung erstellt wurde sollte nun gespeichert werden um eine spätere Zuordnung zu ermöglichen. Die Einrichtung muss mit Speichern abgeschlossen werden.  Sollte diese Meldung beim Aufruf von https://play.google.com/work erscheinen, ist die Registrierung im Securepoint Mobile Security Portal noch nicht abgeschlossen worden und kein Token verknüpft! | |||||||||||||||||||

Es muss ein Android-Profil geben, daß dem Gerät zugeordnet werden kann.

COSU: Android Profil

Unter lässt sich ein Profil hinzufügen, ein Profil importieren oder ein bestehendes Profil bearbeiten (Klick auf Profilkachel oder → Bearbeiten )

Hier wiederum werden verschiedene Konfiguration vorgenommen, z.B.:

- Apps installieren und konfigurieren

- Passwort-Richtlinien

- Sicherheitseinstellungen

- Steuerung des App Stores für private Anwendungen

- Freigabe der beruflichen Adressbücher für den privaten Bereich (z.B. bei eingehenden Anrufen)

- WiFi Konfigurationen

- Einschränkungen

- Passwort-Richtlinien

- Sicherheitseinstellungen

Geräte Enrollment

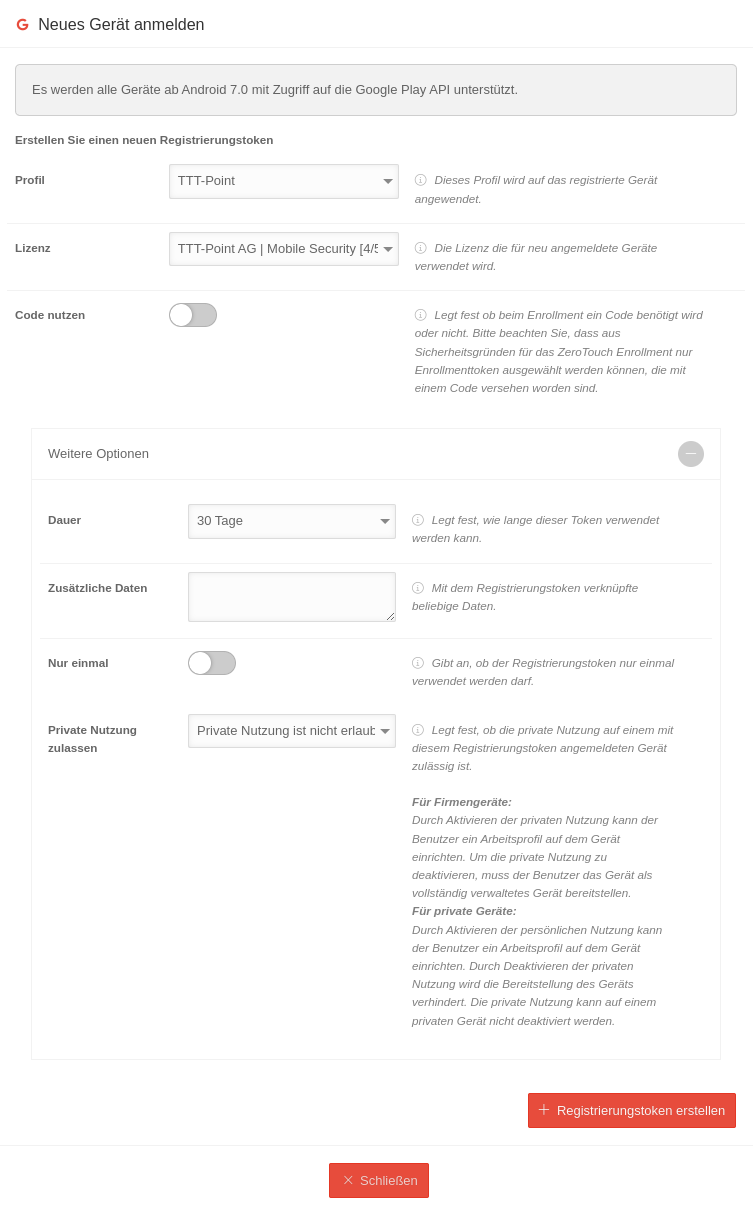

COSU: Registrierungs-Token für ein Profil

Unter lässt sich mit der so bezeichneten Schaltfläche ein Neues Gerät anmelden

| Beschriftung | Option | Beschreibung |  |

|

|

| ||

|---|---|---|---|---|---|---|---|---|

| Möchten Sie ein vorhandenes Registrierungstoken verwenden? | Erstellen Sie ein neues Registrierungstoken | Sollte bereits ein Registrierungstoken erstellt worden, das noch nicht abgelaufen ist, kann es hier ausgewählt und angezeigt werden. (Abb. s.u.) | ||||||

| Profil | Android Enterprise Profil | Dieses Profil soll auf das zu registrierende Gerät angewendet werden. | ||||||

| Lizenz | TTT-Point AG | MDM [0/10] (aaaa) | Auswahl der Lizenz, die für neu angemeldete Geräte verwendet werden soll. Es ist möglich, Geräte nach Ablauf einer Laufzeit-Lizenz einer neuen Lizenz zuzuordnen. | ||||||

| Code nutzen |

Legt fest, ob beim Enrollment am Ende der Geräteregistrierung ein Code benötigt wird oder nicht notempty Sollte aktiviert werden, um zu verhindern, daß Geräte, die in unbefugte Hände gelangt sind mit konfigurierten Zugangsdaten oder anderen Firmen-Geheimnissen registriert werden Aus Sicherheitsgründen für das ZeroTouch Enrollment können ausschließlich Enrollmenttokens ausgewählt werden, die mit einer PIN versehen worden sind. | |||||||

| Weitere Optionen | ||||||||

| Dauer | 30 Tage | Legt fest, wie lange dieses Token verwendet werden kann Danach ist eine Geräteregistrierung mit diesem Token nicht mehr möglich. Mögliche Werte: 30 Minuten Technisch handelt es sich um eine Begrenzung auf 10.000 Jahre | ||||||

| Zusätzliche Daten | Mit dem Registrierungstoken verknüpfte beliebige Daten. Wird angezeigt unter in der Geräteübersicht | |||||||

| Nur einmal | Gibt an, ob das Registrierungstoken nur einmal verwendet werden darf. | |||||||

| Private Nutzung zulassen | Private Nutzung ist erlaubt | Legt fest, ob die private Nutzung auf einem mit diesem Registrierungstoken angemeldeten Gerät zulässig ist. Für private Geräte: Es wird ein Arbeitsprofil auf dem Gerät eingerichtet. |

Private Nutzung ist erlaubt | Legt fest, ob die private Nutzung auf einem mit diesem Registrierungstoken angemeldeten Gerät zulässig ist. Für Firmengeräte: Es wird ein Arbeitsprofil auf dem Gerät eingerichtet. |

Private Nutzung ist nicht erlaubt | Legt fest, ob die private Nutzung auf einem mit diesem Registrierungstoken angemeldeten Gerät zulässig ist. Die Deaktivierung der privaten Nutzung verhindert das Erstellen eines Arbeitscontainers. |

Private Nutzung ist nicht erlaubt | Legt fest, ob die private Nutzung auf einem mit diesem Registrierungstoken angemeldeten Gerät zulässig ist. Die Deaktivierung der privaten Nutzung verhindert das Erstellen eines Arbeitscontainers. |

| Registrierungstoken erstellen | Erstellt einen Registrierungstoken mit QR-Code und einem Wert, der über die Tastatur eingetragen werden kann. Es wird der Name des zugehörigen Profils angezeigt, sowie das Datum, an dem es ausläuft und nicht mehr verwendet werden kann. |

| ||||||

COSU: Gerät registrieren

Vollständig verwaltete Geräte (COBO, COSU)

Um private von geschäftlichen Apps unterscheiden zu können, wird die App Android Device Policy benötigt.

Auf privaten Geräten, in denen nur das Arbeitsprofil von einer Organisation - und damit durch das Securepoint Mobile Security Profil - verwaltet wird, muss diese App manuell aus dem Android App-Store installiert werden.

Mit dieser App wird der Registrierungstoken gescannt oder über die Tastatur eingegeben und die Geräte können im Portal registriert und konfiguriert werden.

- Installation der App Android Device Policy aus dem Google Play Store

Der Aufruf der App erfolgt über die Liste der installierten Apps im Google Play Store

- Scannen des QR-Codes oder Eingabe des des Registrierungstokens über Tastatur

- Für das Enterprise Profil wird auf dem Gerät ein Arbeitsprofil erstellt

- Alle konfigurierten Anwendungen, Einschränkungen etc. werden innerhalb des Arbeitsprofils erstellt und angewendet

| 1. | 2. | 3. |

| Abb.1 | Abb.2 | Abb.3 |

| Abbildungen | ||

- Erstmaliges Anschalten oder Geräte-Reset (Werkseinstellungen)

- Auswahl der Ländereinstellungen

- 7-maliges schnelles Tippen auf das Display öffnet einen QR-Code-Scanner

- Einscannen des Profil-QR-Codes (siehe oben)

- Auf dem Gerät wird ein Arbeitsprofil erstellt

- Alle konfigurierten Anwendungen, Einschränkungen etc. werden innerhalb des Arbeitsprofils erstellt und angewendet

- Apps werden im Bereich "Geschäftlich" angezeigt und mit einem Koffersymbol versehen

- Es kann zusätzlich ein privates Google Konto hinterlegt werden

Dieser Vorgang kann auch später durchgeführt werden- Es wird ein privates Profil eingerichtet

- Es existiert ein eigener Bereich Privat mit eigenem Playstore

Vollständig verwaltete Geräte (COBO: Company Owned, business only oder COSU: Company owned single use) werden bei der Ersteinrichtung oder nach einem Geräte-Reset direkt mit dem Android Enterprise Profil verbunden. Die Verknüpfung mit einem Googlekonto und damit mit einem App-Store wird durch das zugeordnete Profil definiert.

- Erstmaliges Anschalten oder Geräte-Reset (Werkseinstellungen)

- Auswahl der Ländereinstellungen

- 7-maliges schnelles Tippen auf das Display öffnet einen QR-Code-Scanner

- Einscannen des Profil-QR-Codes (siehe oben)

- Das Gerät wird als vollständig verwaltetes Gerät eingerichtet.

- Alle im Profil gespeicherten Richtlinien, Apss und Einschränkungen werden auf das Gerät unmittelbar angewendet

Dieser Vorgang kann bei der Erstinstallation einige Minuten dauern!

- Alle im Profil gespeicherten Richtlinien, Apss und Einschränkungen werden auf das Gerät unmittelbar angewendet

| 1. | 2. | 3. |

| Abb.1 | Abb.2 | Abb.3 |

| Abbildungen | ||

7-maliges schnelles Tippen auf das Display öffnet einen QR-Code-Scanner

Geräte mit Android ≤ 9 (Pie) benötigen bereits jetzt eine temporäre WLAN-Verbindung, um einen QR-Code-Scanner zu laden.

Zero-Touch Geräte

Registrierung im Menü

Entweder

- Gerät einer bestehende Konfiguration hinzufügen:

- Konfiguration bearbeiten: Gerätekachel anklicken (oder über das Hamburger-Menü in der Gerätekachel oben rechts / Bearbeiten)

- ggf. neues, gültiges Enrollmenttoken wählen Enrollmenttoken sind maximal 30 Tage lang gültig

- Gerät(e) anhand der IMEI oder Seriennummer auswählen

- Angaben speichern

oder

- mit der Schaltfläche Konfiguration hinzufügen

- Enrollmenttoken wählen

- Kunde wählen

- Weitere Angaben vervollständigen (Unternehmensname, Kontaktdaten…)

- Gerät(e) anhand der IMEI oder Seriennummer auswählen

- Angaben speichern

Das Enrollment auf dem Gerät selbst ist, je nach Konfiguration, genau so, wie in den Abschnitten COPE, COBU oder COSU beschrieben.

Abschluss durch Benutzer

Die Konfiguration aus dem Profil wird anschließend automatisch auf das Gerät angewendet.

Geräte aus der Verwaltung durch Mobile Security entfernen

Vollständig verwaltete Geräte (COBO / COSU)

Unter / Löschen in der jeweiligen Geräte-Kachel kann die Verwaltung von den Geräten entfernt werden:

- Alle Daten werden gelöscht.

- Die Geräte werden automatisch und unverzüglich auf ihren Werkszustand zurückgesetzt!