Letzte Anpassung zur Version: 12.6.2

- Aktualisierung zum Redesign des Webinterfaces

- Neue Funktion zum Absichern der genutzten Ports: Connection Rate Limit

- 12.7.1

- Wo erforderlich werden nur Zertifikate mit privatem Schlüssel-Teil angeboten

Einleitung

Eine Roadwarrior-Verbindung verbindet einzelne Hosts mit dem lokalen Netzwerk. Dadurch kann sich beispielsweise ein Außendienstmitarbeiter oder eine Außendienstmitarbeiterin mit dem Netzwerk der Zentrale verbinden.

In dieser Schritt für Schritt Anleitung wird die Konfiguration einer End-to-Site Verbindung gezeigt. Der gewählte Verbindungstyp ist native IPSec mit IKEv1.

Für native IPSec Verbindungen mit IKEv1 benötigt der Client ein separates Programm.

Konfiguration einer nativen IPSec Verbindung

Neue Verbindungen werden im Menü Bereich Verbindungen Schaltfläche hinzugefügt.

Einrichtungsassistent

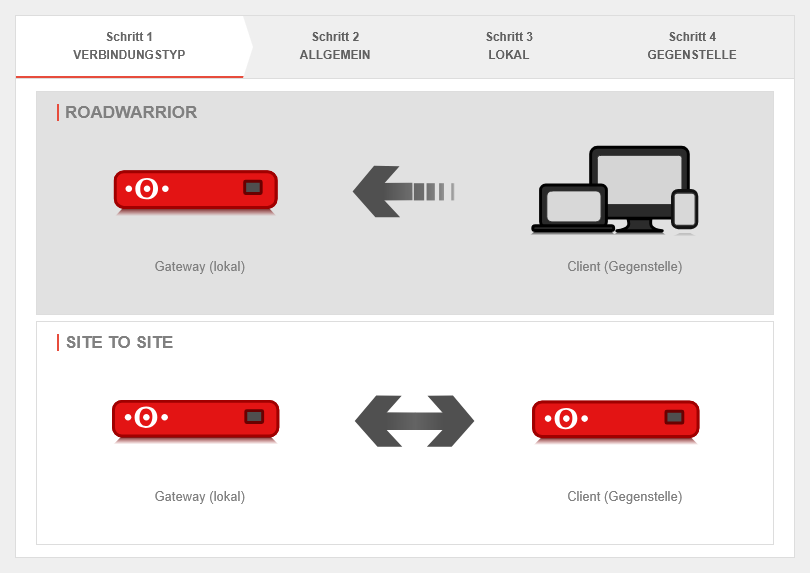

Verbindungstyp Schritt 1 - Verbindungstyp

| |||

| Beschriftung | Wert | Beschreibung | UTMbenutzer@firewall.name.fqdnVPNIPSec  Einrichtungsschritt 1 Einrichtungsschritt 1

|

|---|---|---|---|

| Auswahl des Verbindungs-Typs | Es stehen folgende Verbindungen zur Verfügung:

|

Für die Konfiguration einer E2S / End-to-Site-Verbindung wird Roadwarrior ausgewählt. | |

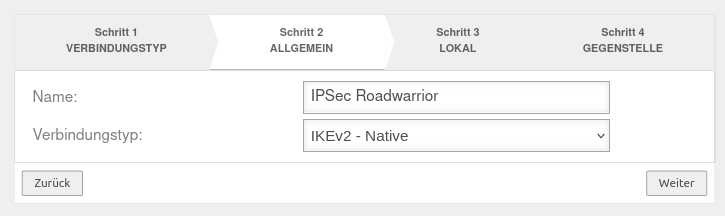

Allgemein Schritt 2 - Allgemein

| |||

| Name: | IPSec Roadwarrior | Eindeutigen Namen wählen |  |

| Verbindungstyp: | Mögliche Verbindungstypen: Der Verbindungstyp IKEv1 - L2TP ist nur auswählbar, wenn L2TP auf Autostart steht, oder explizit im Admininterface aktiviert wird. L2TP aktivieren unter: Bereich Ausgeblendete Funktionen L2TP aktivieren: Ja Ausgeblendete Menüschaltflächen aktivieren: Strg + Alt + A Bitte beachten, welcher Typ vom Betriebssystem unterstützt wird. | ||

| notempty Beim Einrichtungsschritt 2 stehen zwei grundverschiedene Verbindungstypen zur Auswahl. Je nachdem ob ein Verbindungstyp von IKEv1, oder IKEv2 ausgewählt wird, unterscheiden sich die kommenden Einrichtungsschritte 3 und 4: | |||

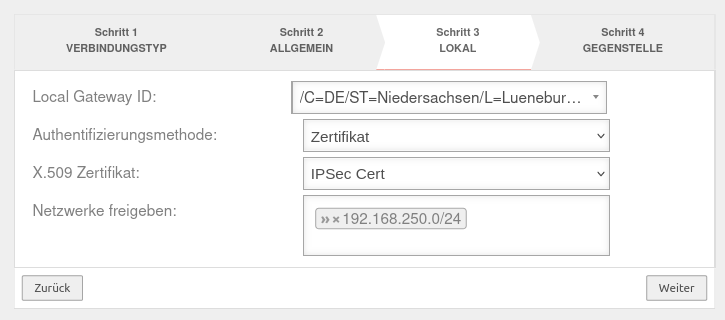

Lokal – IKEv1 Schritt 3 - Lokal - IKEv1

| |||

| Local Gateway ID: | Die Gateway ID fließt in die Authentifizierung mit ein. Dies kann eine IP-Adresse, ein Hostname oder eine Schnittstelle sein. Wird bei einer Auswahl eines X.509 Zertifikats automatisch ausgefüllt. |

| |

| Authentifizierungsmethode: | Ein Pre-Shared Key wird verwendet | ||

| Ein vorhandenes Zertifikat wird verwendet | |||

| Ein vorhandener privater RSA-Schlüssel wird verwendet | |||

| X.509 Zertifikat: Es sind nur Zertifikate mit privatem Schlüssel-Teil auswählbar Nur bei Authentifizierungsmethode

|

Auswahl eines Zertifikates | ||

| Privater RSA-Schlüssel: | Auswahl eines RSA-Schlüssels | ||

| Netzwerke freigeben: Nur bei IKEv1 - Native |

»192.168.250.0/24 | Netzwerke für die IPSec-Verbindung freigeben | |

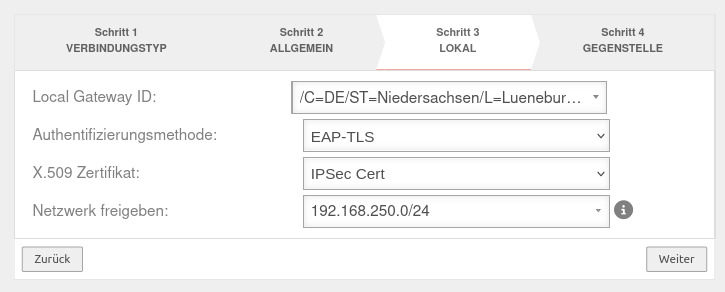

Lokal – IKEv2 Schritt 3 - Lokal - IKEv2

| |||

| Local Gateway ID: | Die Gateway ID fließt in die Authentifizierung mit ein. Dies kann eine IP-Adresse, ein Hostname oder eine Schnittstelle sein. Wird bei einer Auswahl eines X.509 Zertifikats automatisch ausgefüllt. |

| |

| Authentifizierungsmethode | Ein Pre-Shared Key wird verwendet | ||

| Ein vorhandenes Zertifikat wird verwendet | |||

| Ein vorhandener privater RSA-Schlüssel wird verwendet | |||

| Nur bei IKEv2 | EAP-TLS wird verwendet. Wird für MSCHAPv2 benötigt. | ||

| X.509 Zertifikat: Nur bei Authentifizierungsmethode

|

Auswahl eines Zertifikates | ||

| Privater RSA-Schlüssel: | Auswahl eines RSA-Schlüssels | ||

| Netzwerke freigeben: | 192.168.250.0/24 | Netzwerke für die IPSec-Verbindung freigeben | |

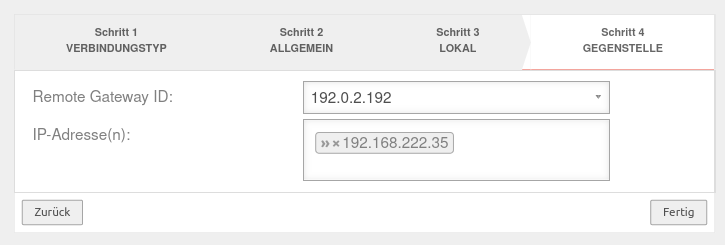

Gegenstelle – IKEv1 Schritt 4 - Gegenstelle - IKEv1

| |||

| Öffentlicher RSA-Schlüssel: Nur bei Authentifizierungsmethode RSA |

Der benötigte öffentlicher RSA-Schlüssel der Gegenstelle |  | |

| Remote Gateway ID: Nur bei IKEv1 - Native |

192.0.2.192 oder Mein_Roadwarrior |

Wird mehr als eine IPSec-Verbindung eingerichtet, sollte hier unbedingt eine eindeutige ID eingetragen werden. Das Kennwort ankommender Verbindungen wird anhand der ID der IPSec-Verbindung überprüft. Wird als ID keine IP-Adresse angegeben, sind bei Site-to-Site-Verbindungen weitere Einstellungen vorzunehmen. | |

| IP-Adresse / Pool: Nur bei IKEv1 - XAuth |

»192.168.22.35/24 | IP-Adresse, bzw. Pool für den Aufbau der IPSec-Verbindungen | |

| Öffne Benutzerdialog nach Beendigung: Nur bei

|

Ja | Öffnet im Anschluss an den Assistenten den Benutzer-Dialog der UTM. Für den Aufbau dieser Verbindung ist die Eingabe von Benutzerdaten nötig. Der Benutzer benötigt die nötigen Rechte. | |

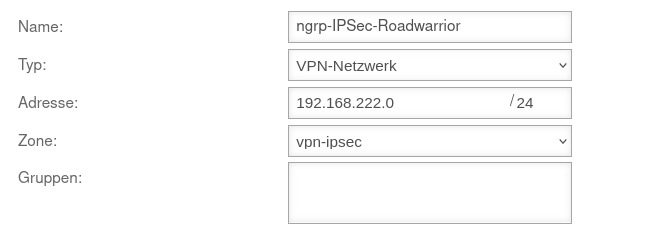

| IP-Adresse(n): Nur bei IKEv1 - Native |

192.168.222.35 | Zusätzliche IP-Adresse für den Roadwarrior, mit der die IPSec-Verbindung aufgebaut wird.

| |

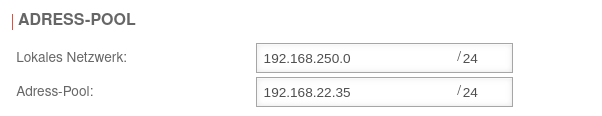

Gegenstelle – IKEv2 Schritt 4 - Gegenstelle - IKEv2

| |||

| Öffentlicher RSA-Schlüssel: Nur bei Authentifizierungsmethode RSA |

Der benötigte öffentlicher RSA-Schlüssel der Gegenstelle |  | |

| IP-Adresse / Pool: | 192.168.22.35/24 | IP-Adresse, bzw. Pool für den Aufbau der IPSec-Verbindungen | |

| Authentifizierungsmethode Nur bei Authentifizierungsmethode

|

Ein vorhandenes Zertifikat wird verwendet | ||

| EAP-MSCHAPV2 wird verwendet | |||

| EAP-TLS wird verwendet. Wird für MSCHAPv2 benötigt. | |||

| X.509 Zertifikat: Nur bei Authentifizierungsmethode

|

Das Zertifikat für die Gegenstelle. Es müssen zwei unterschiedliche Zertifikate für die lokale und die remote Seite ausgewählt werden. | ||

| Benutzergruppe: Nur bei EAP-MSCHAPv2 |

Auswahl der berechtigten Benutzergruppe. Diese muss vorher erstellt werden. | ||

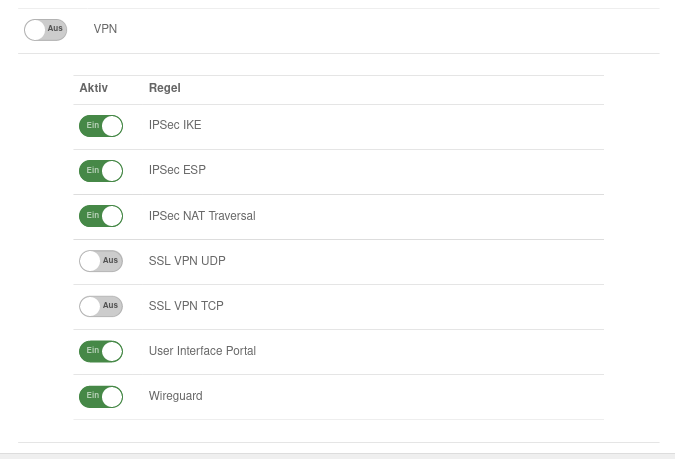

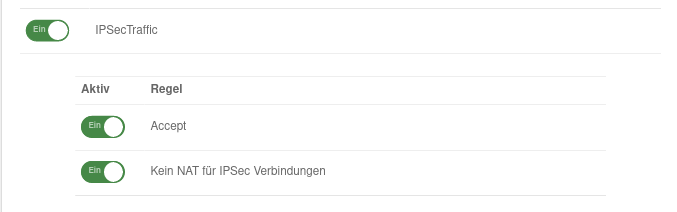

Regelwerk

Um den Zugriff auf das interne Netz zu gewähren, muss die Verbindung erlaubt werden.

Paketfilter Regeln

Portfilter Regel anlegen unter Schaltfläche .

Die erste Regel ermöglicht, dass der IPSec-Tunnel überhaupt aufgebaut wird.

Eine zweite Regel erlaubt dem Roadwarrior den Zugriff auf das gewünschte Netzwerk, einen Host oder eine Netzwerkgruppe.

| # | Quelle | Ziel | Dienst | NAT | Aktion | Aktiv | |||

| 4 | Accept | Ein | |||||||

| 5 | Accept | Ein |

Jetzt kann eine Verbindung mit einem Roadwarrior hergestellt werden.

Hierzu muss ggf. ein Client verwendet werden. Es muss darauf geachtet werden, dass in allen Phasen der Verbindung die Parameter auf beiden Seiten jeweils identisch sind.

Notwendige Änderungen, bei Verwendung eines NCP- oder Greenbow-Clients:

- UTM

- Diffie-Hellman Group (Phase 1)

- DH-Gruppe (PFS) (Phase 2)

oder

- NCP- oder Greenbow-Client:

- IKE-DH-Gruppe

Bei Verwendung von IKEv1 außerdem:

- NCP- oder Greenbow-Client:

- Austausch-Modus: Main Mode (IKEv1)

- Config_mode aktivieren

Weitere Einstellungen

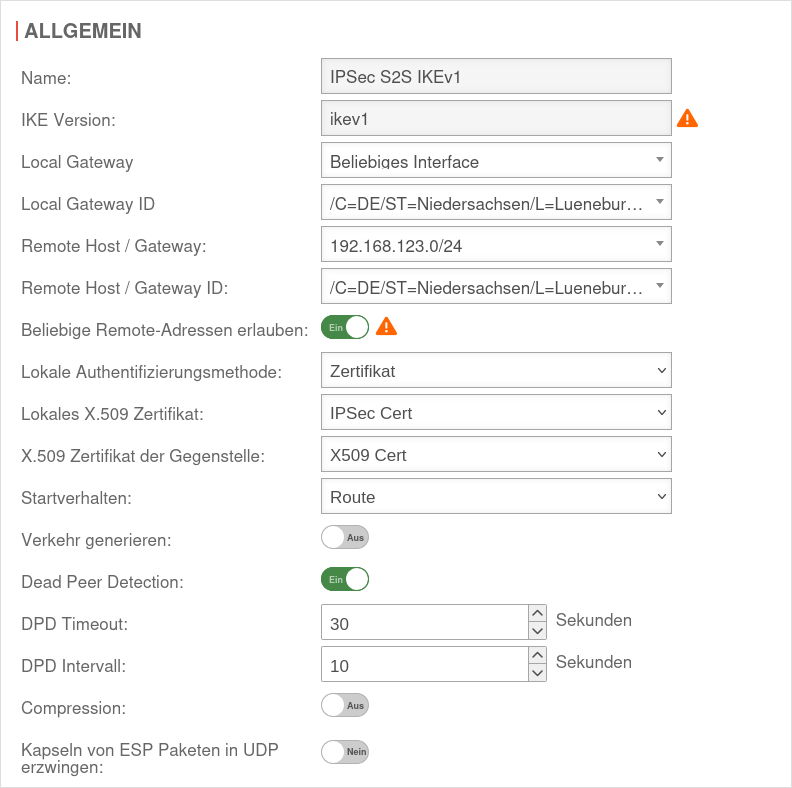

Neben den Einstellungen, die auch schon im Assistenten festgelegt wurden, lassen sich weitere Parameter konfigurieren:

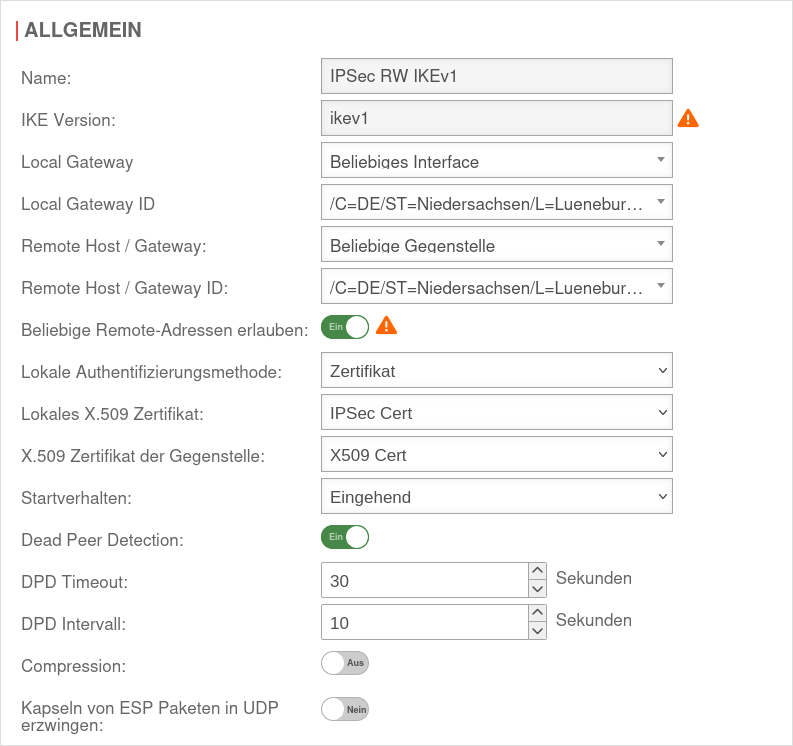

IKEv1

| 1. | 2. | 3. |

| Abb.1 | Abb.2 | Abb.3 |

| Abbildungen | ||

Phase 1 | ||||||

Bereich Verbindungen Schaltfläche AllgemeinAllgemein | ||||||

| Beschriftung | Wert | Beschreibung | UTMbenutzer@firewall.name.fqdnVPNIPSec  Phase 1 Allgemein Phase 1 Allgemein

|

|||

|---|---|---|---|---|---|---|

| Beliebige Remote-Adressen erlauben: | Ein Default |

Diese Option deaktivieren für Site to Site-Verbindungen mit DynDNS-Hosts, wenn mehrere IPsec-Verbindungen mit a priori unbekannten Adressen (DynDNS S2S, Roadwarrior) konfiguriert sind. | ||||

| Startverhalten: | Der Tunnel wird von der UTM initiiert, auch wenn keine Pakete gesendet werden. Eingehende Anfragen werden entgegen genommen. | |||||

| Default wenn Remote Host beliebig | Die UTM nimmt eingehende Tunnelanfragen entgegen. Ausgehend wird keine Verbindung erstellt. | |||||

| Default wenn Remote Host benannt | Der Tunnel wird von der UTM nur dann initiiert, wenn Pakete gesendet werden sollen.notempty Wird nur als Default-Wert gesetzt, wenn als Remote Host / Gateway nicht Beliebige Gegenstelle ausgewählt ist. | |||||

| Deaktiviert den Tunnel | ||||||

| Dead Peer Detection: | Ein | Überprüft in einem festgelegtem Intervall, ob der Tunnel noch besteht. Wurde der Tunnel unerwartet beendet, werden die SAs abgebaut. (Nur dann ist es auch möglich einen neuen Tunnel wieder herzustellen.) | ||||

| DPD Timeout: | 30 Sekunden | Zeitraum, bevor der Zustand unter Startverhalten wieder hergestellt wird Hier werden die gleichen Werte verwendet, wie für normale Pakete. | ||||

| DPD Intervall: | 10 Sekunden | Intervall der Überprüfung | ||||

| Compression: | Aus | Kompression wird nicht von allen Gegenstellen unterstützt | ||||

| MOBIKE aktivieren: | Ja | Dient zur Deaktivierung der MOBIKE Option Die Deaktivierung verhindert, dass verschlüsselte Daten von einer Gegenstelle zusätzlich in 4500udp gekapselt werden, was zu Problemen in der Kommunikation führt. | ||||

| Kapseln von ESP Paketen in UDP erzwingen: notempty Neu ab v14.1.0 |

Aus | Kann Probleme mit der Aushandlung von NAT-Traversal (UDP Encapsulation) verhindern Aktivieren per CLI: ipsec get

ipsec set id <id> flags [ "Liste" "bestehender" "Flags" "UDP_ENCAP" ]

| ||||

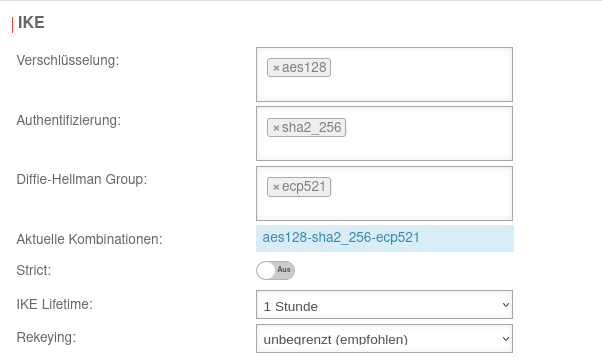

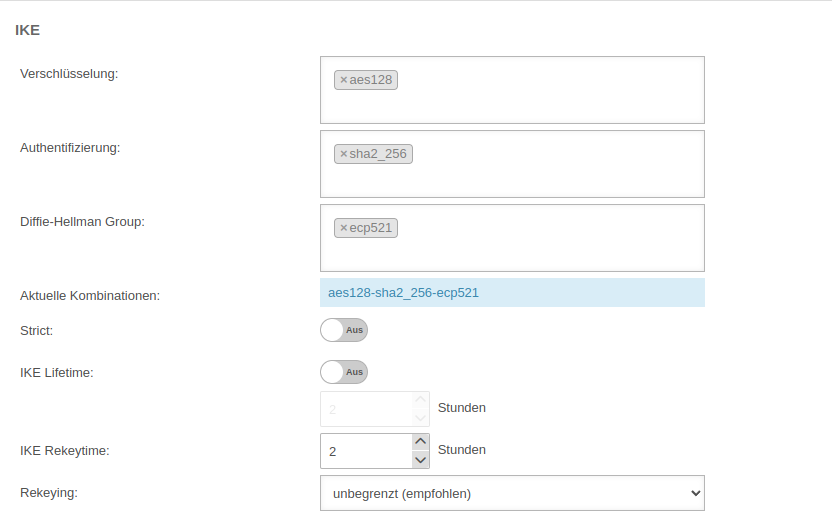

Abschnitt IKE Einstellungen, die in der UTM und im Client identisch sein müssen: IKE | ||||||

| Beschriftung | Default UTM | Default NCP Client |  |

| ||

| Verschlüsselung: | »aes128 | AES 128 Bit | ||||

| Authentifizierung: | »sha2_256 | Hash: SHA2 256 Bit | ||||

| Diffie-Hellman Gruppe: | »ecp521 | IKE DH-Gruppe: DH2 (modp1024) | ||||

| Aktuelle Kombinationen: | aes128-sha2_256-ecp521 | |||||

| Abschnitt IKE Weitere Einstellungen: | ||||||

| Beschriftung | Wert | Beschreibung | ||||

| Strict: | Aus | Die konfigurierten Parameter (Authentisierungs- und Verschlüsselungsalgorithmen) werden bevorzugt für Verbindungen verwendet | ||||

| Ein | Es werden keine weiteren Proposals akzeptiert. Eine Verbindung ist nur mit den konfigurierten Parametern möglich. | |||||

| IKE Lifetime: | Aus 3 Stunden | Gültigkeitsdauer der Security Association: Vereinbarung zwischen zwei kommunizierenden Einheiten in Rechnernetzen. Sie beschreibt, wie die beiden Parteien Sicherheitsdienste anwenden, um sicher miteinander kommunizieren zu können. Beim Einsatz mehrerer Dienste müssen auch mehrere Sicherheitsverbindungen aufgebaut werden. (Quelle: Wikipedia 2022) in Phase 1 Kann zusätzlich zu IKE Rekeytime aktiviert Ein werden. Wird die Lifetime gesetzt, muss der Wert größer als die Rekeytime sein. | ||||

| IKE Lifetime: | Gültigkeitsdauer der Security Association: Vereinbarung zwischen zwei kommunizierenden Einheiten in Rechnernetzen. Sie beschreibt, wie die beiden Parteien Sicherheitsdienste anwenden, um sicher miteinander kommunizieren zu können. Beim Einsatz mehrerer Dienste müssen auch mehrere Sicherheitsverbindungen aufgebaut werden. (Quelle: Wikipedia 2022) in Phase 1 | |||||

| IKE Rekeytime: | 2 Stunden | Die Gültigkeitsdauer, in der die Verbindung hergestellt wird (initial oder nach Abbruch) | ||||

| notempty Ab der Version 12.5.0 wird bei bereits bestehenden Verbindungen, die keine Rekeytime gesetzt haben an dieser Stelle der Wert der Lifetime eingetragen und der Wert der Lifetime auf 0 gesetzt. Dies erhöht die Stabilität der Verbindung signifikant und sollte keinerlei Nachteile mit sich bringen. Wurde bereits ein Wert für die Rekeytime gesetzt (möglich ab v12.4) wird keine Änderung vorgenommen. Beispiel: Aktive Version: ike_lifetime = 2 ike_rekeytime = 0 Nach Update: ike_lifetime = 0 ike_rekeytime = 2 ---- Aktive Version: ike_lifetime = 2 ike_rekeytime = 1 Nach Update: (ohne Änderung) ike_lifetime =2 ike_rekeytime = 1 | ||||||

| Rekeying: | Anzahl der Versuche, um die Verbindung herzustellen (initial oder nach Abbruch) Bei E2S-Verbindungen (Roadwarrior) kann die Einstellung 3 mal vermeiden, daß endlos versucht wird eine Verbindung zu nicht korrekt abgemeldeten Geräten herzustellen | |||||

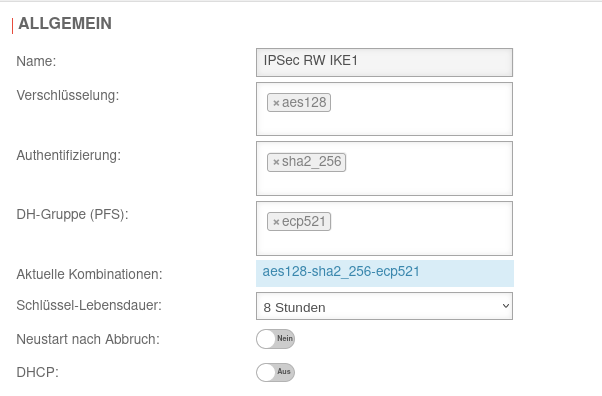

Phase 2 | ||||||

Bereich Verbindungen Schaltfläche AllgemeinAbschnitt Allgemein Einstellungen, die in der UTM und im Client identisch sein müssen: | ||||||

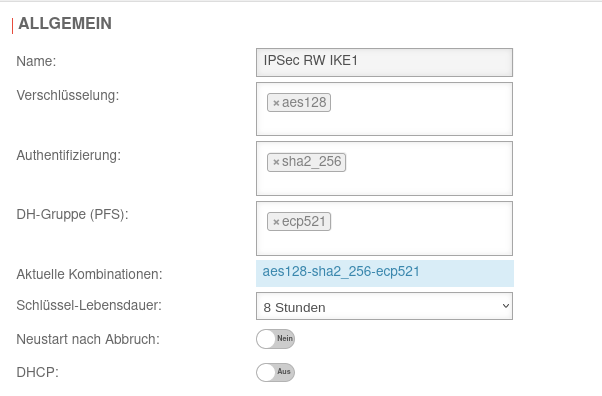

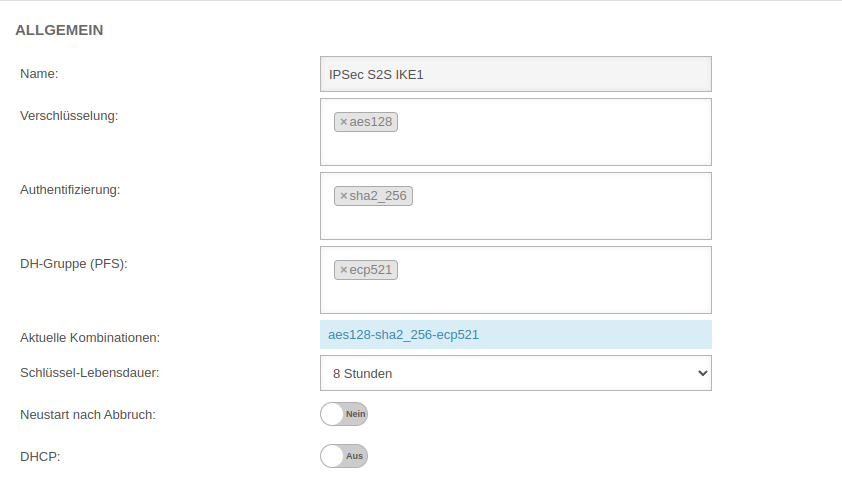

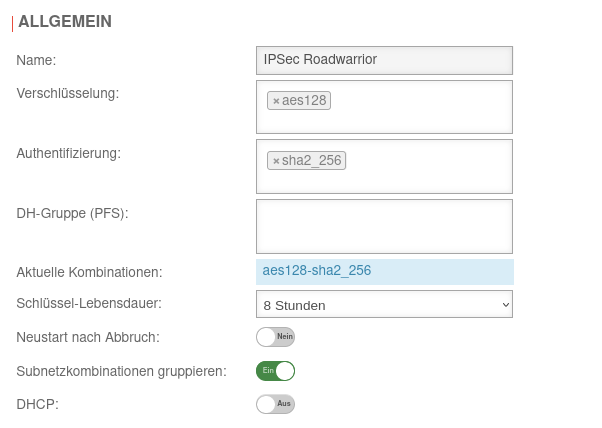

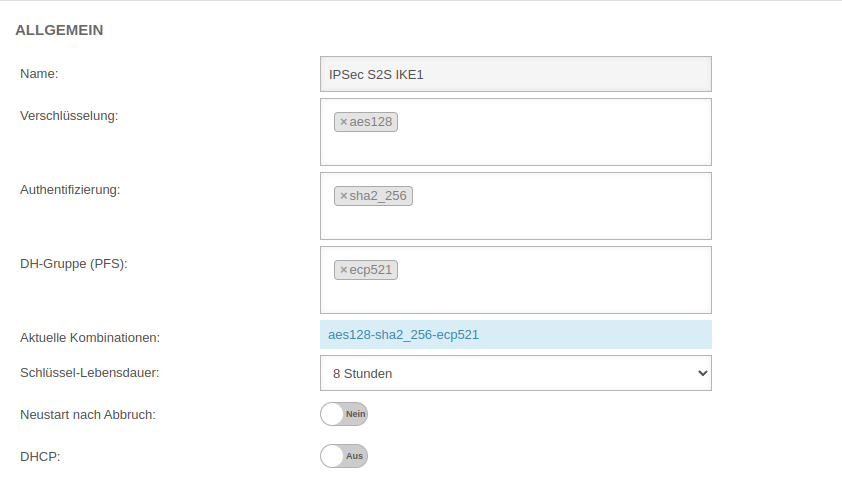

| Beschriftung | Default UTM | Default NCP Client | UTMbenutzer@firewall.name.fqdnVPNIPSec  Phase 2 / Abschnitt Allgemein mit / IKEv1 / Roadwarrior Phase 2 / Abschnitt Allgemein mit / IKEv1 / Roadwarrior

|

UTMbenutzer@firewall.name.fqdnVPNIPSec  Phase 2 / Abschnitt Allgemein mit / IKEv2 / Roadwarrior Phase 2 / Abschnitt Allgemein mit / IKEv2 / Roadwarrior

|

UTMbenutzer@firewall.name.fqdnVPNIPSec  Phase 2 / Abschnitt Allgemein mit / IKEv1 / S2S Phase 2 / Abschnitt Allgemein mit / IKEv1 / S2S

|

UTMbenutzer@firewall.name.fqdnVPNIPSec  Phase 2 / Abschnitt Allgemein mit / IKEv2 / S2S Phase 2 / Abschnitt Allgemein mit / IKEv2 / S2S

|

| Verschlüsselung: | »aes128 | AES 128 Bit | ||||

| Authentifizierung: | »sha2_256 | SHA2 256 Bit | ||||

| Diffie-Hellman Gruppe: | »ecp521 | IKE DH-Gruppe: DH2 (modp1024) | ||||

| Diffie-Hellman Gruppe: | »ecp521 | IKE DH-Gruppe: DH2 (modp1024) | ||||

| Aktuelle Kombinationen: | aes128-sha2_256-ecp521 | |||||

| Schlüssel-Lebensdauer: | Schlüssel Lebensdauer in Phase 2 | |||||

| Austausch-Modus: | Main Mode (nicht konfigurierbar) | Aggressive Mode (IKEv1) Die UTM unterstützt aus Sicherheitsgründen keinen Aggressive Mode. | ||||

| Neustart nach Abbruch: | Nein | Wurde die Verbindung unerwartet beendet wird bei Aktivierung der Zustand, der unter Startverhalten in Phase 1 konfiguriert wurde wiederhergestellt. Es wird automatisch die Dead Peer Detection in Phase 1 aktiviert.

| ||||

| DHCP: | Aus | Bei Aktivierung erhalten die Clients IP-Adressen aus einem lokalen Netz. Dazu sind weitere Konfigurationen erforderlich, siehe Wiki Artikel zu DHCP für IPSec.

| ||||

Troubleshooting

Detaillierte Hinweise zum Troubleshooting finden sich im Troubleshooting-Guide

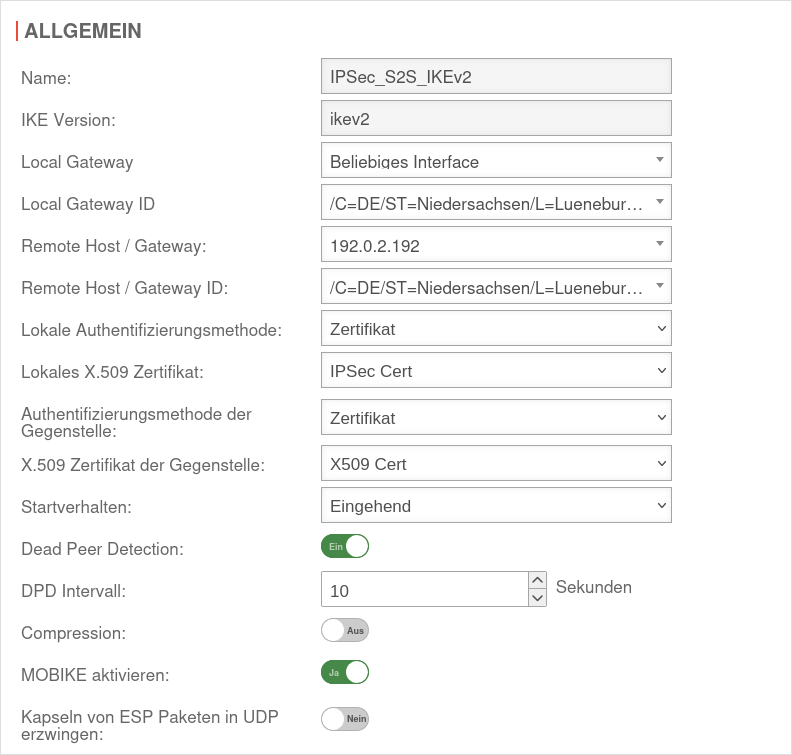

IKEv2

| 1. | 2. | 3. |

| Abb.1 | Abb.2 | Abb.3 |

| Abbildungen | ||

Phase 1 | ||||||

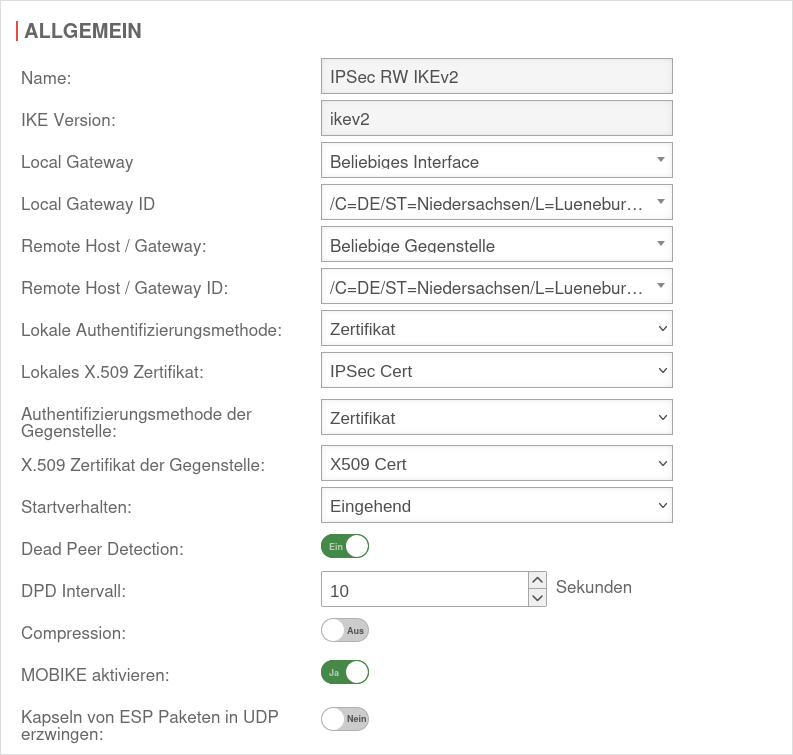

Bereich Verbindungen Schaltfläche AllgemeinAllgemein | ||||||

| Beschriftung | Wert | Beschreibung | UTMbenutzer@firewall.name.fqdnVPNIPSec  Phase 1 Allgemein Phase 1 Allgemein

|

|||

|---|---|---|---|---|---|---|

| Startverhalten: | Der Tunnel wird von der UTM initiiert, auch wenn keine Pakete gesendet werden. Eingehende Anfragen werden entgegen genommen. | |||||

| Default wenn Remote Host beliebig | Die UTM nimmt eingehende Tunnelanfragen entgegen. Ausgehend wird keine Verbindung erstellt. | |||||

| Default wenn Remote Host benannt | Der Tunnel wird von der UTM nur dann initiiert, wenn Pakete gesendet werden sollen.notempty Wird nur als Default-Wert gesetzt, wenn als Remote Host / Gateway nicht Beliebige Gegenstelle ausgewählt ist. | |||||

| Deaktiviert den Tunnel | ||||||

| Dead Peer Detection: | Ein | Überprüft in einem festgelegtem Intervall, ob der Tunnel noch besteht. Wurde der Tunnel unerwartet beendet, werden die SAs abgebaut. (Nur dann ist es auch möglich einen neuen Tunnel wieder herzustellen.) | ||||

| DPD Timeout: | 30 Sekunden | Zeitraum, bevor der Zustand unter Startverhalten wieder hergestellt wird Hier werden die gleichen Werte verwendet, wie für normale Pakete. | ||||

| DPD Intervall: | 10 Sekunden | Intervall der Überprüfung | ||||

| Compression: | Aus | Kompression wird nicht von allen Gegenstellen unterstützt | ||||

| MOBIKE aktivieren: | Ja | Dient zur Deaktivierung der MOBIKE Option Die Deaktivierung verhindert, dass verschlüsselte Daten von einer Gegenstelle zusätzlich in 4500udp gekapselt werden, was zu Problemen in der Kommunikation führt. | ||||

| Kapseln von ESP Paketen in UDP erzwingen: notempty Neu ab v14.1.0 |

Aus | Kann Probleme mit der Aushandlung von NAT-Traversal (UDP Encapsulation) verhindern Aktivieren per CLI: ipsec get

ipsec set id <id> flags [ "Liste" "bestehender" "Flags" "UDP_ENCAP" ]

| ||||

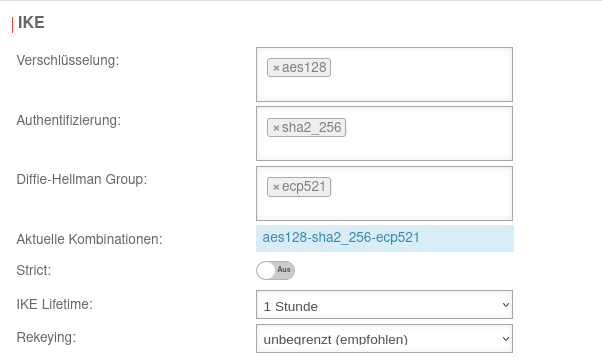

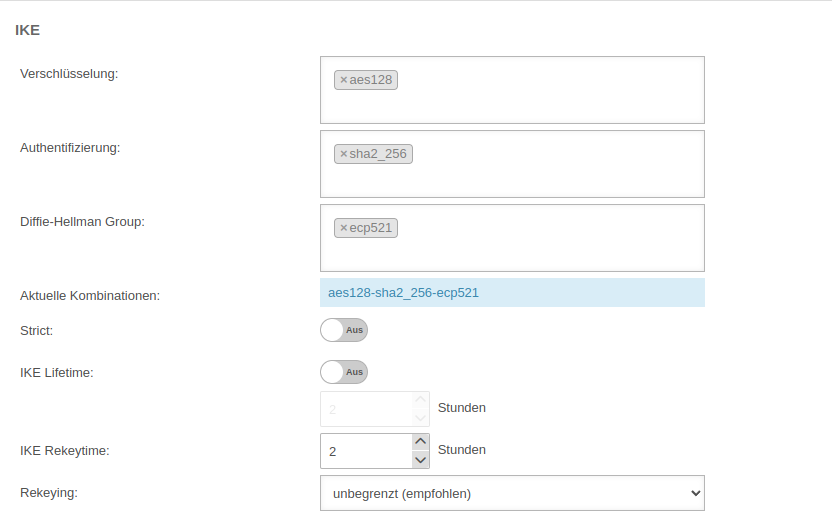

Abschnitt IKE Einstellungen, die in der UTM und im Client identisch sein müssen: IKE | ||||||

| Beschriftung | Default UTM | Default NCP Client |  |

| ||

| Verschlüsselung: | »aes128 | AES 128 Bit | ||||

| Authentifizierung: | »sha2_256 | Hash: SHA2 256 Bit | ||||

| Diffie-Hellman Gruppe: | »ecp521 | IKE DH-Gruppe: DH2 (modp1024) | ||||

| Aktuelle Kombinationen: | aes128-sha2_256-ecp521 | |||||

| Abschnitt IKE Weitere Einstellungen: | ||||||

| Beschriftung | Wert | Beschreibung | ||||

| Strict: | Aus | Die konfigurierten Parameter (Authentisierungs- und Verschlüsselungsalgorithmen) werden bevorzugt für Verbindungen verwendet | ||||

| Ein | Es werden keine weiteren Proposals akzeptiert. Eine Verbindung ist nur mit den konfigurierten Parametern möglich. | |||||

| IKE Lifetime: | Aus 3 Stunden | Gültigkeitsdauer der Security Association: Vereinbarung zwischen zwei kommunizierenden Einheiten in Rechnernetzen. Sie beschreibt, wie die beiden Parteien Sicherheitsdienste anwenden, um sicher miteinander kommunizieren zu können. Beim Einsatz mehrerer Dienste müssen auch mehrere Sicherheitsverbindungen aufgebaut werden. (Quelle: Wikipedia 2022) in Phase 1 Kann zusätzlich zu IKE Rekeytime aktiviert Ein werden. Wird die Lifetime gesetzt, muss der Wert größer als die Rekeytime sein. | ||||

| IKE Lifetime: | Gültigkeitsdauer der Security Association: Vereinbarung zwischen zwei kommunizierenden Einheiten in Rechnernetzen. Sie beschreibt, wie die beiden Parteien Sicherheitsdienste anwenden, um sicher miteinander kommunizieren zu können. Beim Einsatz mehrerer Dienste müssen auch mehrere Sicherheitsverbindungen aufgebaut werden. (Quelle: Wikipedia 2022) in Phase 1 | |||||

| IKE Rekeytime: | 2 Stunden | Die Gültigkeitsdauer, in der die Verbindung hergestellt wird (initial oder nach Abbruch) | ||||

| notempty Ab der Version 12.5.0 wird bei bereits bestehenden Verbindungen, die keine Rekeytime gesetzt haben an dieser Stelle der Wert der Lifetime eingetragen und der Wert der Lifetime auf 0 gesetzt. Dies erhöht die Stabilität der Verbindung signifikant und sollte keinerlei Nachteile mit sich bringen. Wurde bereits ein Wert für die Rekeytime gesetzt (möglich ab v12.4) wird keine Änderung vorgenommen. Beispiel: Aktive Version: ike_lifetime = 2 ike_rekeytime = 0 Nach Update: ike_lifetime = 0 ike_rekeytime = 2 ---- Aktive Version: ike_lifetime = 2 ike_rekeytime = 1 Nach Update: (ohne Änderung) ike_lifetime =2 ike_rekeytime = 1 | ||||||

| Rekeying: | Anzahl der Versuche, um die Verbindung herzustellen (initial oder nach Abbruch) Bei E2S-Verbindungen (Roadwarrior) kann die Einstellung 3 mal vermeiden, daß endlos versucht wird eine Verbindung zu nicht korrekt abgemeldeten Geräten herzustellen | |||||

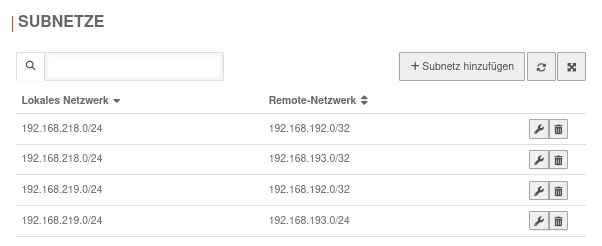

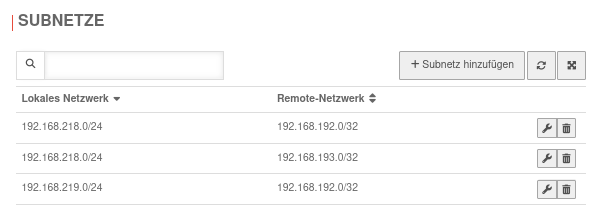

Phase 2 | ||||||

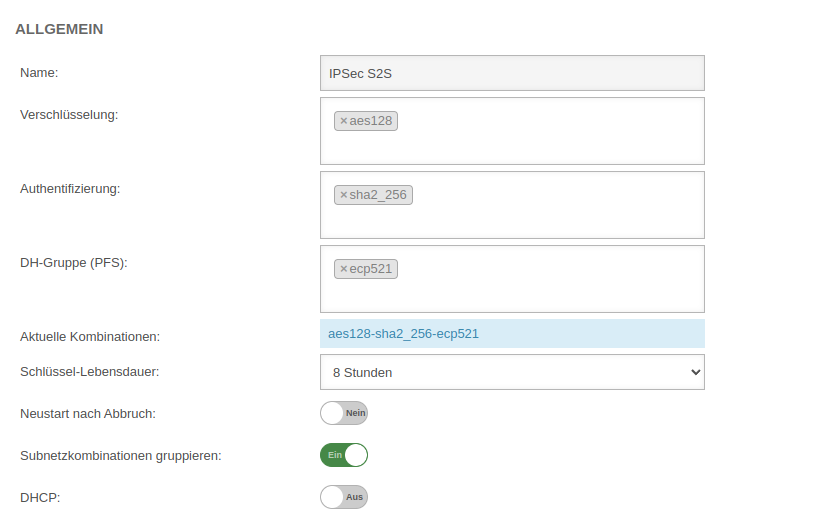

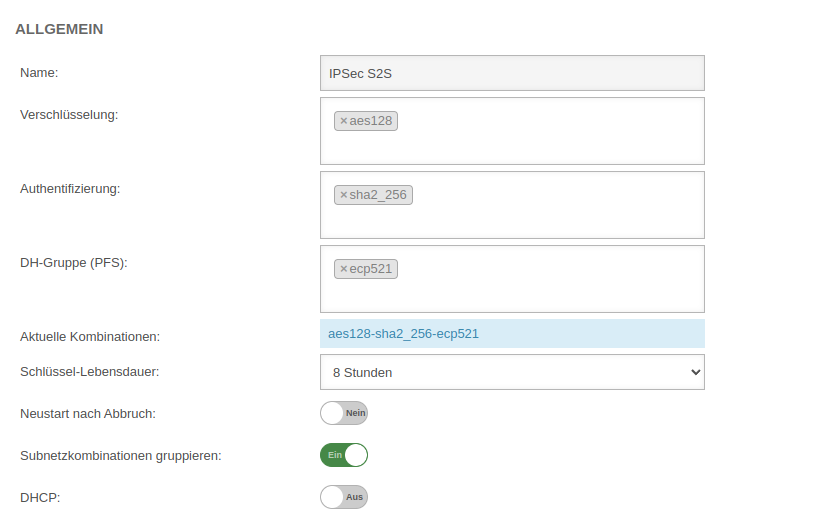

Bereich Verbindungen Schaltfläche AllgemeinAbschnitt Allgemein Einstellungen, die in der UTM und im Client identisch sein müssen: | ||||||

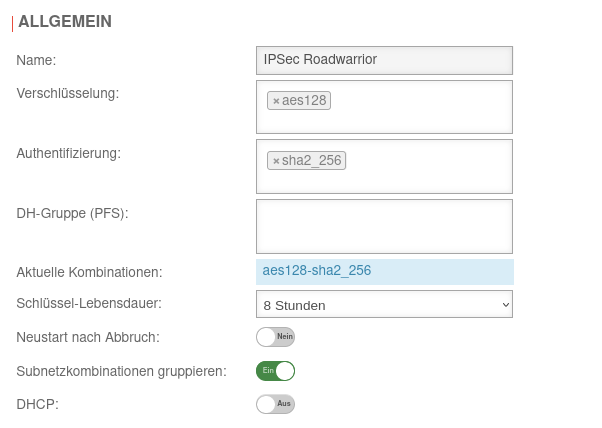

| Beschriftung | Default UTM | Default NCP Client | UTMbenutzer@firewall.name.fqdnVPNIPSec  Phase 2 / Abschnitt Allgemein mit / IKEv1 / Roadwarrior Phase 2 / Abschnitt Allgemein mit / IKEv1 / Roadwarrior

|

UTMbenutzer@firewall.name.fqdnVPNIPSec  Phase 2 / Abschnitt Allgemein mit / IKEv2 / Roadwarrior Phase 2 / Abschnitt Allgemein mit / IKEv2 / Roadwarrior

|

UTMbenutzer@firewall.name.fqdnVPNIPSec  Phase 2 / Abschnitt Allgemein mit / IKEv1 / S2S Phase 2 / Abschnitt Allgemein mit / IKEv1 / S2S

|

UTMbenutzer@firewall.name.fqdnVPNIPSec  Phase 2 / Abschnitt Allgemein mit / IKEv2 / S2S Phase 2 / Abschnitt Allgemein mit / IKEv2 / S2S

|

| Verschlüsselung: | »aes128 | AES 128 Bit | ||||

| Authentifizierung: | »sha2_256 | SHA2 256 Bit | ||||

| Diffie-Hellman Gruppe: | »ecp521 | IKE DH-Gruppe: DH2 (modp1024) | ||||

| Diffie-Hellman Gruppe: | »ecp521 | IKE DH-Gruppe: DH2 (modp1024) | ||||

| Aktuelle Kombinationen: | aes128-sha2_256-ecp521 | |||||

| Schlüssel-Lebensdauer: | Schlüssel Lebensdauer in Phase 2 | |||||

| Austausch-Modus: | Main Mode (nicht konfigurierbar) | Aggressive Mode (IKEv1) Die UTM unterstützt aus Sicherheitsgründen keinen Aggressive Mode. | ||||

| Neustart nach Abbruch: | Nein | Wurde die Verbindung unerwartet beendet wird bei Aktivierung der Zustand, der unter Startverhalten in Phase 1 konfiguriert wurde wiederhergestellt. Es wird automatisch die Dead Peer Detection in Phase 1 aktiviert.

| ||||

| Subnetzkombinationen gruppieren: | Ja |

Sind auf lokaler Seite oder auf der Gegenstelle mehr als ein Netz konfiguriert, wird bei Deaktivierung für jede Subnetzkombination eine eigene SA ausgehandelt. Dies hat besonders bei mehreren Subnetzen viele Subnetzkombinationen und damit viele SAs zur Folge und führt durch das Design des IPSec-Protokolls zu Limitierungen und zu Einbußen in der Stabilität der Verbindungen. | ||||

| DHCP: | Aus | Bei Aktivierung erhalten die Clients IP-Adressen aus einem lokalen Netz. Dazu sind weitere Konfigurationen erforderlich, siehe Wiki Artikel zu DHCP für IPSec.

| ||||

Troubleshooting

Detaillierte Hinweise zum Troubleshooting finden sich im Troubleshooting-Guide

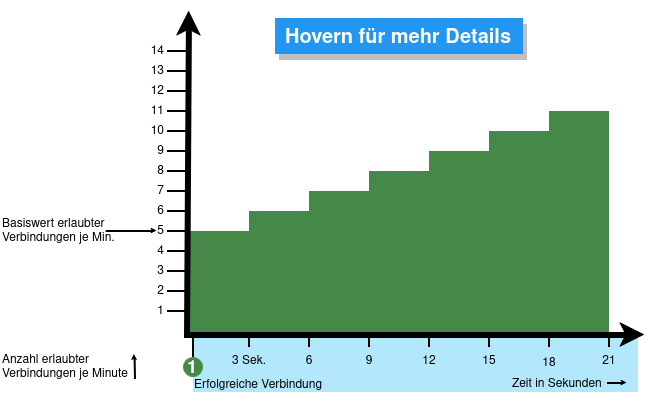

Connection Rate Limit

Drosselung von Zugriffen von bestimmten Quell-IPs auf wiederkehrende Ports

notempty

Die Funktion ist zunächst ausschließlich über das CLI zu konfigurieren

SSL-VPN-Zugänge können so z.B. vor aggressiven Scans oder Anmeldeversuchen geschützt werden.

Die UTM kann ab v12.6.2 die Anzahl der TCP- und/oder UDP-Verbindungen von einer externen IP-Adresse auf einen Port limitieren.

Dabei gelten folgende Bedingungen:

- Es werde nur eingehende Verbindungen überwacht, für die eine Default-Route existiert

- Es werden die Verbindungen von einer IP-Adresse auf einen Port der UTM innerhalb einer Minute gezählt

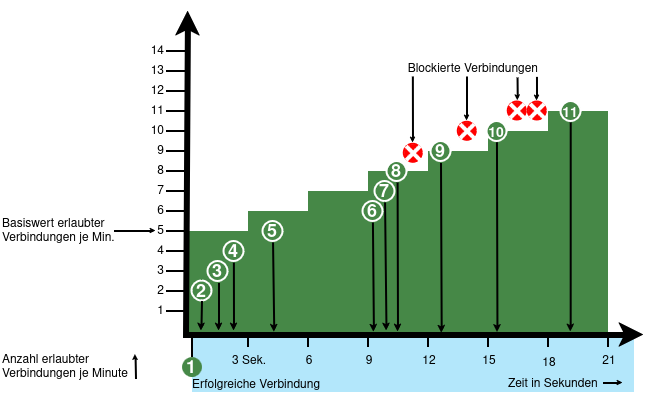

- Bei Aktivierung werden 5 Verbindungen / Verbindungsversuche je Minute zugelassen.

Danach werden die Verbindungen limitiert:- Dabei werden die zusätzlich zugelassenen Verbindungen innerhalb von 60 Sekunden seit der ersten Verbindung gleichmäßig verteilt.

- Bei einem CONNECTION_RATE_LIMIT-Wert von 20 kommt also alle 3 Sekunden eine zusätzliche Verbindung hinzu.

- 10 Sekunden nach der 1 Anmeldung könnten 3 weitere Verbindungen aufgebaut werden (jeweils von der gleichen IP-Adresse aus auf den selben Ziel-Port)

- Die Sperrung einer IP-Adresse wirkt nur für den Zugriff auf den Port, der zu oft genutzt wurde.

Andere Ports können weiterhin erreicht werden. - Die Funktion ist bei Neuinstallationen per Default auf 20 UDP-Verbindungen / Minute auf allen Ports aktiviert

- Bei Updates muss die Funktion manuell aktiviert werden

| extc-Variable | Default | Beschreibung |

|---|---|---|

| CONNECTION_RATE_LIMIT_TCP | 0 | Anzahl der zugelassenen TCP-Verbindungen einer IP-Adresse je Port 0 = Funktion deaktiviert, es werden keine Sperrungen vorgenommen |

| CONNECTION_RATE_LIMIT_TCP_PORTS | Ports die überwacht werden sollen. Per Default leer=alle Ports würden (bei Aktivierung) überwacht werden. Einzelne Ports werden durch Leerzeichen getrennt: [ 1194 1195 ] | |

| CONNECTION_RATE_LIMIT_UDP | 20 / 0 Default Einstellung bei Neuinstallationen ab v12.6.2: 20 Bei Update Installationen ist der Wert 0, damit ist die Funktion deaktiviert. |

Anzahl der zugelassenen UDP-Verbindungen einer IP-Adresse je Port |

| CONNECTION_RATE_LIMIT_UDP_PORTS | Ports die überwacht werden sollen. Per Default leer=alle Ports werden überwacht (nur bei Neuinstallationen!). Einzelne Ports werden durch Leerzeichen getrennt: [ 1194 1195 ] |

Konfiguration mit CLI-Befehlen

| CLI-Befehl | Funktion |

|---|---|

| extc value get application securepoint_firewall Alternativ als root-User: spcli extc value get application securepoint_firewall | grep RATE |

Listet alle Variablen der Anwendung securepoint_firewall auf. Für das Connection Limit sind die Variablen zuständig, die mit CONNECTION_RATE_LIMIT_ beginnen. application |variable |value --------------------+-------------------------------+----- securepoint_firewall |… |… |CONNECTION_RATE_LIMIT_TCP |0 |CONNECTION_RATE_LIMIT_TCP_PORTS| |CONNECTION_RATE_LIMIT_UDP |20 |CONNECTION_RATE_LIMIT_UDP_PORTS| |

| extc value set application securepoint_firewall variable CONNECTION_RATE_LIMIT_TCP value 20 system update rule |

Begrenzt die zugelassene Anzahl von TCP-Verbindungen von einer einzelnen IP-Adresse auf jeweils einen bestimmten Port auf 20 pro Minute

Eine Änderung wird durch ein Regelupdate direkt durchgeführt. Der Wert muss nicht zuerst auf 0 gesetzt werden! |

| extc value set application securepoint_firewall variable CONNECTION_RATE_LIMIT_TCP value 0 system update rule |

Deaktiviert die Überwachung von TCP-Verbindungen |

| extc value set application securepoint_firewall variable CONNECTION_RATE_LIMIT_TCP_PORTS value [ 443 11115 ] system update rule |

Beschränkt die Überwachung von TCP-Verbindungen auf die Ports 443 und 11115 Vor und nach den eckigen Klammern [ ] müssen jeweils Leerzeichen stehen! |

| extc value set application securepoint_firewall variable CONNECTION_RATE_LIMIT_TCP_PORTS value [ ] system update rule |

Vor und nach den eckigen Klammern [ ] müssen jeweils Leerzeichen stehen! |

| extc value set application securepoint_firewall variable CONNECTION_RATE_LIMIT_UDP value 20 system update rule |

Begrenzt die zugelassene Anzahl von UDP-Verbindungen von einer einzelnen IP-Adresse auf jeweils einen bestimmten Port auf 20 pro Minute Default Einstellung bei Neuinstallationen ab v12.6.2: 20 Bei Update Installationen ist der Wert 0, damit ist die Funktion deaktiviert. Der Wert muss nicht zuerst auf 0 gesetzt werden! |

| extc value set application securepoint_firewall variable CONNECTION_RATE_LIMIT_UDP value 0 system update rule |

Deaktiviert die Überwachung von UDP-Verbindungen |

| extc value set application securepoint_firewall variable CONNECTION_RATE_LIMIT_UDP_PORTS value [ 1194 1195 ] system update rule |

Beschränkt die Überwachung von UDP-Verbindungen auf die Ports 1194 und 1195. (Beispielhaft für 2 angelegte SSL-VPN Tunnel.) Vor und nach den eckigen Klammern [ ] müssen jeweils Leerzeichen stehen! |

| extc value set application securepoint_firewall variable CONNECTION_RATE_LIMIT_UDP_PORTS value [ ] system update rule |

Vor und nach den eckigen Klammern [ ] müssen jeweils Leerzeichen stehen! |

extc value set application securepoint_firewall variable CONNECTION_RATE_LIMIT_TCP value 20 notempty Zum Abschluss muss der CLI-Befehl system update rule eingegeben werden, damit die Werte in den Regeln angewendet werden. |

Beispiel, um maximal 20 Verbindungen pro Minute je IP-Adresse und Port zuzulassen. Bei TCP wird die Überwachung auf die Ports 443 und 11115 beschränkt. Es werden alle Ports auf UDP-Verbindungen überwacht. |