K Weiterleitung auf UTM/RULE/Implizite Regeln v12.1 entfernt Markierung: Weiterleitung entfernt |

KKeine Bearbeitungszusammenfassung |

||

| (9 dazwischenliegende Versionen von 2 Benutzern werden nicht angezeigt) | |||

| Zeile 4: | Zeile 4: | ||

{{:UTM/RULE/Implizite_Regeln.lang}} | {{:UTM/RULE/Implizite_Regeln.lang}} | ||

</div>{{Select_lang}} | {{var | neu--Systemweite Sperrungen verschoben | ||

{{Header| | | Einstellungen für GeoIP Sperrungen verschoben zu [[UTM/APP/IDS-IPS#Systemweite_Sperrungen|IDS/IPS]] | ||

* | | }} | ||

* {{#var:neu-- | {{var | neu--TI-Proxy | ||

|[[UTM/RULE/Implizite_Regeln_v12.1 | 12.1]] | | [[#ti_proxy|DESTNAT für den TI-Proxy]] | ||

| }} | |||

</div><div class="new_design"></div>{{Select_lang}}{{TOC2|Bild={{#var:Implizite Regeln TOC--Bild}}|class=width70}} | |||

{{Header|14.0.8.2| | |||

* {{#var:neu--TI-Proxy}} | |||

|vorher=* {{#var:neu--Systemweite Sperrungen verschoben}} | |||

|vorher-ver=14.0.1 | |||

|[[UTM/RULE/Implizite_Regeln_v14.0.1 | 14.0.1]] | |||

[[UTM/RULE/Implizite_Regeln_v12.7 | 12.7]] | |||

[[UTM/RULE/Implizite_Regeln_v12.5.0 | 12.5]] | |||

[[UTM/RULE/Implizite_Regeln_v12.4 | 12.4]] | |||

[[UTM/RULE/Implizite_Regeln_v12.2 | 12.2]] | |||

[[UTM/RULE/Implizite_Regeln_v12.1 | 12.1]] | |||

[[UTM/RULE/Implizite_Regeln_v11.7 | 11.7]] | [[UTM/RULE/Implizite_Regeln_v11.7 | 11.7]] | ||

| {{Menu-UTM|Firewall|Implizite Regeln}} | |||

}} | }} | ||

---- | |||

=== {{#var:Implizite Regeln}} === | |||

<div class="Einrücken"> | |||

{{#var:Implizite Regeln--Menu}} | |||

< | |||

<br> | <br> | ||

{{Hinweis-box|{{#var:Implizite Regeln--Zonen-Hinweis}} |r|fs__icon=em2}} | |||

<br clear=all></div> | |||

{| class="sptable2 | {| class="sptable2 pd5 sortable Einrücken" | ||

|- | |- | ||

! {{#var:Gruppe}} | ! {{#var:Gruppe}} / {{#var:Regel}} !! {{#var:desc}} !! {{#var:Protokoll}} !! Port !! {{#var:Aktiv}}<br><small>(Default)</small> | ||

|- class="Leerzeile" | |||

| | |||

|- class="impliedrule-tile-group-container" | |||

| {{Reiter| BlockChain }} || {{#var:Gruppenaktivierung}} || colspan=3 | {{Button|{{#var:Alle}}|class=first|bc=grün|c=white-l}}{{Button|{{#var:Einige}}|class=middle hgrau}}{{Button|{{#var:Keine}}|class=last hgrau}} | |||

|- | |- | ||

| | | FailToBan_ssh || {{#var:FailToBan_ssh--desc}}{{#var:BlockChain--desc}} || TCP || 22 || {{ButtonAn|{{#var:ein}} }} | ||

|- | |- | ||

| {{#var: | | FailToBan_http_admin || {{#var:FailToBan_http_admin--desc}} {{#var:BlockChain--desc}} {{Einblenden|{{#var:Portänderung}}|{{#var:hide}}|true|info}}{{#var:Änderungen http_admin}}</div></span></div> || TCP || 11115<i class=sup title="{{#var:Defaultwert--desc}}">*</i> || {{ButtonAn|{{#var:ein}} }} | ||

|- | |- | ||

| | | FailToBan_http_user || {{#var:FailToBan_http_user--desc}} {{#var:BlockChain--desc}} {{Einblenden|{{#var:Portänderung}}|{{#var:hide}}|true|info}}{{#var:Änderungen http_admin}}</div></span></div> || TCP || 443<i class=sup title="{{#var:Defaultwert--desc}}">*</i> || {{ButtonAn|{{#var:ein}} }} | ||

|- | |- | ||

| | | FailToBan_smtp || {{#var:FailToBan_smtp--desc}} {{#var:BlockChain--desc}} {{Einblenden|{{#var:Portänderung}}|{{#var:hide}}|true|info}}{{#var:Änderungen smtp}}</div></span></div> || TCP || 25<i class=sup title="{{#var:Defaultwert--desc}}">*</i> || {{ButtonAn|{{#var:ein}} }} | ||

|- class="Leerzeile" | |||

| | |||

|- class="impliedrule-tile-group-container" | |||

| {{Reiter| CaptivePortal }} || {{#var:CaptivePortal--desc}} || colspan=3 | {{Button|{{#var:Alle}}|class=first hgrau}}{{Button|{{#var:Einige}}|class=middle hgrau}}{{Button|{{#var:Keine}}|class=last|bc=grün|c=white-l}} | |||

|- | |- | ||

| | | CaptivePortalPage || {{#var:CaptivePortalPage--desc}}{{Einblenden|{{#var:Portänderung}}|{{#var:hide}}|true|info}}{{#var:Änderungen captivePortal}}</div></span></div> || TCP || 8085<i class=sup title="{{#var:Defaultwert--desc}}">*</i> || {{ButtonAus|{{#var:aus}} }} | ||

|- | |- | ||

| | | CaptivePortalRedirection || {{#var:CaptivePortalRedirection--desc}} || || || {{ButtonAus|{{#var:aus}} }} | ||

|- class="Leerzeile" | |||

| | |||

|- class="impliedrule-tile-group-container" | |||

| colspan="2 | {{Reiter| IPComp }} || colspan="3" | {{Button|{{#var:Alle}}|class=first hgrau}}{{Button|{{#var:Keine}}|class=last|bc=grün|c=white-l}} | |||

|- | |- | ||

| {{#var: | | IPComp || {{#var:IPComp--desc}} || IPComp || || {{ButtonAus|{{#var:aus}} }} | ||

|- class="Leerzeile" | |||

| | |||

|- class="impliedrule-tile-group-container" | |||

| {{Reiter| IpsecTraffic }} || {{#var:Gruppenaktivierung}} || colspan="3" | {{Button|{{#var:Alle}}|class=first hgrau}}{{Button|{{#var:Einige}}|class=middle|bc=grün|c=white-l}}{{Button|{{#var:Keine}}|class=last hgrau}} | |||

|- | |- | ||

| | | Accept || {{#var:IPSec--Accept--desc}} || || || {{ButtonAn|{{#var:ein}} }} | ||

|- | |- | ||

| {{#var: | | {{#var:Kein NAT für IPSec Verbindungen}} || {{#var:Kein NAT für IPSec Verbindungen--desc}}<br><li class="list--element__alert list--element__positiv small bold">{{#var:Kein NAT für IPSec Verbindungen--Hinweis}}</li> || || || {{ButtonAus|{{#var:aus}} }} | ||

|- class="Leerzeile" | |||

| | |||

|- class="impliedrule-tile-group-container" | |||

| colspan="2" | {{Reiter| Silent Services Accept}} || colspan="3" | {{Button|{{#var:Alle}}|class=first|bc=grün|c=white-l}}{{Button|{{#var:Keine}}|class=last hgrau}} | |||

|- | |- | ||

| rowspan=" | | rowspan="2" | Bootp | ||

| rowspan="2" | {{#var:Bootp--desc}} | |||

| rowspan="2" | UDP | |||

| 67 | |||

| rowspan="2" | {{ButtonAn|{{#var:ein}} }} | |||

|- | |- | ||

| {{ | | 68 | ||

|- class="Leerzeile" | |||

| | |||

|- class="impliedrule-tile-group-container" | |||

| colspan="2" | {{Reiter| Silent Services Drop}} || colspan="3" | {{Button|{{#var:Alle}}|class=first|bc=grün|c=white-l}}{{Button|{{#var:Einige}}|class=middle|bc=white}}{{Button|{{#var:Keine}}|class=last|bc=white}} | |||

|- | |- | ||

| | | NetBios Datagram || {{#var:Verwirft diese Pakete ohne Logmeldung}} || UDP || 138 || {{ButtonAn|{{#var:ein}} }} | ||

| | |||

|- | |- | ||

| | | NetBios Nameservice || {{#var:Verwirft diese Pakete ohne Logmeldung}} || UDP || 137 || {{ButtonAn|{{#var:ein}} }} | ||

| | |||

|- | |- | ||

| | | NetBios Session Service || {{#var:Verwirft diese Pakete ohne Logmeldung}} || UDP || 139 || {{ButtonAn|{{#var:ein}} }} | ||

|- | |||

| | |- class="Leerzeile" | ||

| | |||

|- class="impliedrule-tile-group-container" | |||

| colspan="2" | {{Reiter| VPN }} ||colspan="3" | {{Button|{{#var:Alle}}|class=first|bc=grün|c=white-l}}{{Button|{{#var:Einige}}|class=middle hgrau}}{{Button|{{#var:Keine}}|class=last hgrau}} | |||

|- | |- | ||

| | | IPSec IKE || {{#var:IPSec IKE--desc}} || UDP || 500 || {{ButtonAn|{{#var:ein}} }} | ||

|- | |- | ||

| | | IPSec ESP || {{#var:IPSec ESP--desc}} || ESP || || {{ButtonAn|{{#var:ein}} }} | ||

|- | |- | ||

| | | IPSec NAT Traversal || {{#var:IPSec NAT Traversal--desc}} || UDP || 4500 || {{ButtonAn|{{#var:ein}} }} | ||

|- | |- | ||

| | | SSL VPN UDP || {{#var:SSL VPN UDP--desc}} || UDP || 1194 || {{ButtonAn|{{#var:ein}} }} | ||

|- | |- | ||

| | | SSL VPN TCP || {{#var:SSL VPN TCP--desc}} || TCP || 1194 || {{ButtonAn|{{#var:ein}} }} | ||

|- | |- | ||

| | | User Interface Portal || {{#var:User Interface Portal--desc}} || TCP || 443 || {{ButtonAn|{{#var:ein}} }} | ||

|- | |- | ||

|| || | | Wireguard || {{#var:Wireguard--desc}} {{Einblenden|{{#var:Portänderung}}|{{#var:hide}}|true|info}}{{#var:Änderungen wireguard}}</div></span></div> | ||

| UDP || 51280<i class=sup title="{{#var:Defaultwert--desc}}">*</i> || {{ButtonAn|{{#var:ein}} }} | |||

|- class="Leerzeile" | |||

| | |||

|- class="impliedrule-tile-group-container" | |||

| colspan=2 | <span id=ti_proxy></span>{{Reiter| TI-Proxy }} {{Hinweis-box|{{#var:neu ab}} v14.0.7.2|gr|14.1|status=neu}} || colspan="3" | {{Button|{{#var:Alle}}|class=first hgrau}}{{Button|{{#var:Keine}}|class=last|bc=grün|c=white-l}} | |||

|- | |- | ||

|| || | | {{#var:CTProxyRedirect}} || {{#var:CTProxyRedirect--desc}} || TCP || 60000 || {{ButtonAn|{{#var:ein}} }} | ||

|} | |} | ||

Aktuelle Version vom 29. September 2025, 11:48 Uhr

Implizite Regeln der UTM

Letzte Anpassung zur Version: 14.0.8.2 (08.2025)

Neu:

- Einstellungen für GeoIP Sperrungen verschoben zu IDS/IPS

Dieser Artikel bezieht sich auf eine Beta-Version

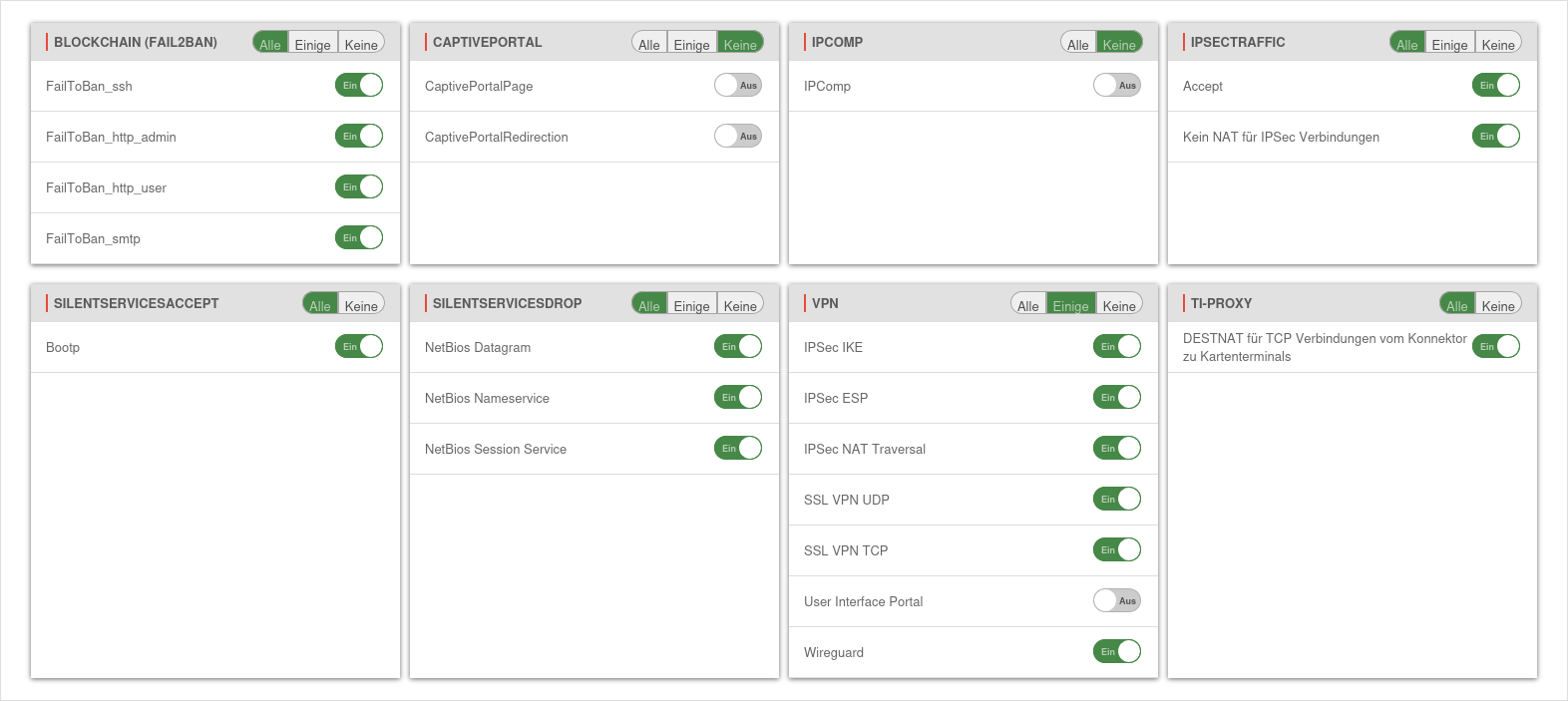

Implizite Regeln

Einstellungen im Menü .

Für bestimmte Anwendungsfälle wurden Implizite Regeln hinzugefügt. Diese Regeln können ganz einfach vom Anwender je nach Bedarf aktiviert oder deaktiviert werden. Einige von diesen Regeln sind bereits default aktiv.

Die Eingangs-Zonen sind für diese Regeln nicht relevant, d.h. bei Aktivierung sind ggf. Ports auf allen Schnittstellen freigegeben.

| Gruppe / Regel | Beschreibung | Protokoll | Port | Aktiv (Default) |

|---|---|---|---|---|

| BlockChain | Aktiviert / deaktiviert die gesamte Gruppe | |||

| FailToBan_ssh | Zugriff per ssh.Überwachung mit Fail2Ban Regeln. Konfiguration unter |

TCP | 22 | Ein |

| FailToBan_http_admin | Zugriff über das Admin Interface. Überwachung mit Fail2Ban Regeln. Konfiguration unter Port Änderungen möglich unter |

TCP | 11115* | Ein |

| FailToBan_http_user | Zugriff über das User Interface. Überwachung mit Fail2Ban Regeln. Konfiguration unter Port Änderungen möglich unter |

TCP | 443* | Ein |

| FailToBan_smtp | Zugriff über das Mailgateway. Überwachung mit Fail2Ban Regeln. Konfiguration unter Port Änderungen möglich unter Bereich Smarthost |

TCP | 25* | Ein |

| CaptivePortal | Umleitung des Verkehrs auf eine Landingpage ermöglichen | |||

| CaptivePortalPage | Öffnet einen eingehenden Port auf dem entsprechenden Interface der Firewall, dass für das Captive Portal vorgesehen ist, um die Landingpage anzeigen zu können. Port Änderungen möglich unter Bereich Erweitert |

TCP | 8085* | Aus |

| CaptivePortalRedirection | Umleitung des Traffics auf den oben genannten Port. | Aus | ||

| IPComp | ||||

| IPComp | Akzeptiert Verbindungen mit dem Protokoll IPComp (Komprimierung der Datenpakete, IP-Protokoll Nummer 108) | IPComp | Aus | |

| IpsecTraffic | Aktiviert / deaktiviert die gesamte Gruppe | |||

| Accept | Akzeptiert Ein- und Ausgehend en Datenverkehr einer IPSec-Verbindung | Ein | ||

| Kein NAT für IPSec Verbindungen | Nimmt alle IPSec-Verbindungen vom NAT aus |

Aus | ||

| Silent Services Accept | ||||

| Bootp | Akzeptiert

|

UDP | 67 | Ein |

| 68 | ||||

| Silent Services Drop | ||||

| NetBios Datagram | Verwirft diese Pakete ohne Logmeldung | UDP | 138 | Ein |

| NetBios Nameservice | Verwirft diese Pakete ohne Logmeldung | UDP | 137 | Ein |

| NetBios Session Service | Verwirft diese Pakete ohne Logmeldung | UDP | 139 | Ein |

| VPN | ||||

| IPSec IKE | Akzeptiert Verbindungen auf Port 500/UDP | UDP | 500 | Ein |

| IPSec ESP | Akzeptiert Verbindungen mit dem Protokoll ESP (50) | ESP | Ein | |

| IPSec NAT Traversal | Akzeptiert Verbindungen auf Port 4500/UDP | UDP | 4500 | Ein |

| SSL VPN UDP | Akzeptiert Verbindungen auf Ports, für die eine SSL-VPN-Instanz mit dem Protokoll UDP konfiguriert wurde | UDP | 1194 | Ein |

| SSL VPN TCP | Akzeptiert Verbindungen auf Ports, für die eine SSL-VPN-Instanz mit dem Protokoll TCP konfiguriert wurde | TCP | 1194 | Ein |

| User Interface Portal | Akzeptiert Verbindungen auf Port 443/TCP. Erforderlich für das User Interface. | TCP | 443 | Ein |

| Wireguard | Ermöglicht Verbindungen mit dem Wireguard Protokoll. Port Änderungen möglich unter Schaltfläche Bearbeiten der Verbindung |

UDP | 51280* | Ein |

| TI-Proxy notempty Neu ab v14.0.7.2 |

||||

| DESTNAT für TCP Verbindungen vom Konnektor zu Kartenterminals | Erstellt und erlaubt eine Portweiterleitung von den IP-Adressen und Ports wie im TI-Proxy hinterlegt vom Konnektor per destnat zu den Kartenterminals (default: 60000→4742) | TCP | 60000 | Ein |