K Weiterleitung auf UTM/GeoIP v12.2.2 entfernt Markierung: Weiterleitung entfernt |

KKeine Bearbeitungszusammenfassung |

||

| Zeile 6: | Zeile 6: | ||

</div>{{Select_lang}}{{TOC2|cap={{#ev:vimeo|https://vimeo.com/685607720||| {{#var:Video-Anleitung}} }} }} | </div>{{Select_lang}}{{TOC2|cap={{#ev:vimeo|https://vimeo.com/685607720||| {{#var:Video-Anleitung}} }} }} | ||

{{Header|12.2.3| | {{Header|12.2.3| | ||

* {{#var:neu--Ausnahmen}} | |||

* {{#var:neu--Netzwerkobjekte per GUI}} | * {{#var:neu--Netzwerkobjekte per GUI}} | ||

* {{#var:neu--Hinweis Outlook-App}} | |||

|[[UTM/GeoIP_v12.2.2|12.2.2]] | |[[UTM/GeoIP_v12.2.2|12.2.2]] | ||

|new=true}} | |new=true}} | ||

| Zeile 27: | Zeile 29: | ||

=== {{#var:GeoIP-basierte Portfilter Regeln}} === | === {{#var:GeoIP-basierte Portfilter Regeln}} === | ||

<div class="Einrücken"> | |||

{{#var:Portfilter basierte Blockade--desc}} | {{#var:Portfilter basierte Blockade--desc}} | ||

<li class="list--element__alert list--element__hint">{{#var:GeoIP--Zone}}</li> | <li class="list--element__alert list--element__hint">{{#var:GeoIP--Zone}}</li> | ||

| Zeile 32: | Zeile 35: | ||

==== {{#var:Einrichten weiterer Zonen für GeoIP}} ==== | ==== {{#var:Einrichten weiterer Zonen für GeoIP}} ==== | ||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{pt3| {{#var:Einrichten weiterer Zonen für GeoIP--Bild}} | {{#var:Einrichten weiterer Zonen für GeoIP--cap}} }} | |||

{{#var:Einrichten weitere Zonen für GeoIP--desc}} | {{#var:Einrichten weitere Zonen für GeoIP--desc}} | ||

| Zeile 42: | Zeile 46: | ||

<li class="list--element__alert list--element__warning">{{#var:CLI-Befehl anzeigen--Warnung}}</li> | <li class="list--element__alert list--element__warning">{{#var:CLI-Befehl anzeigen--Warnung}}</li> | ||

</div></span></div></div> | </div></span></div></div> | ||

<br clear=all> | |||

==== {{#var:Portfilter basierte Blockade}} ==== | ==== {{#var:Portfilter basierte Blockade}} ==== | ||

| Zeile 130: | Zeile 135: | ||

| class=mw13 | {{Button||+}} <span class=Hover>{{#var:Zu Gruppe hinzufügen}}</span>|| {{ic|GEOIP:''XY''|icon={{spc|geoip|o|-}}|class=available }} || {{#var:Zu Gruppe hinzufügen--desc}} | | class=mw13 | {{Button||+}} <span class=Hover>{{#var:Zu Gruppe hinzufügen}}</span>|| {{ic|GEOIP:''XY''|icon={{spc|geoip|o|-}}|class=available }} || {{#var:Zu Gruppe hinzufügen--desc}} | ||

|- class="Leerzeile" | |- class="Leerzeile" | ||

| | | colspan="3" | <li class="list--element__alert list--element__warning">{{#var:Hinweis Outlook-App über USA}}{{info|{{#var:Hinweis Outlook-App über USA--info}} }}</li> | ||

|- class="Leerzeile" | |- class="Leerzeile" | ||

| colspan="3" | {{h5| {{#var:GeoIP-allow Schritt 3}} | {{#var:GeoIP-allow Schritt 3}} }} | | colspan="3" | {{h5| {{#var:GeoIP-allow Schritt 3}} | {{#var:GeoIP-allow Schritt 3}} }} | ||

| Zeile 139: | Zeile 144: | ||

| {{b|{{#var:Quelle}} }} || {{ic|{{#var:Geo-allow}}|dr|icon={{spc|geoips|o|-}}|iconborder=none|class=max-content }} || {{#var:GeoIP-Quelle--desc}} | | {{b|{{#var:Quelle}} }} || {{ic|{{#var:Geo-allow}}|dr|icon={{spc|geoips|o|-}}|iconborder=none|class=max-content }} || {{#var:GeoIP-Quelle--desc}} | ||

|- | |- | ||

| {{b|{{#var:Ziel}} }} || {{ic|external-interface|dr|icon={{spc|interface|o|-}} |iconborder=none|class=available}} || {{#var:Ziel--desc}} | | {{b|{{#var:Ziel}} }} || {{ic|external-interface|dr|icon={{spc|interface|o|-}} |iconborder=none|class=available}} || {{#var:Ziel--allow--desc}} | ||

|- | |- | ||

| {{b|{{#var:Dienst}} }} || {{ic|https|dr|icon={{spc|tcp|o|-}}|iconborder=none |class=mw12}} || {{#var:Dienst--desc}} | | {{b|{{#var:Dienst}} }} || {{ic|https|dr|icon={{spc|tcp|o|-}}|iconborder=none |class=mw12}} || {{#var:Dienst--allow--desc}} | ||

|- | |- | ||

| {{b|{{#var:Aktion}} }} || {{Button|ACCEPT|dr|class=available}} || {{#var:Aktion-allow--desc}} | | {{b|{{#var:Aktion}} }} || {{Button|ACCEPT|dr|class=available}} || {{#var:Aktion-allow--desc}} | ||

| Zeile 158: | Zeile 163: | ||

| | | | ||

|} | |} | ||

</div> | |||

=== {{#var:Potentiell gefährliche IPs sperren}} === | === {{#var:Potentiell gefährliche IPs sperren}} === | ||

Version vom 25. August 2022, 11:19 Uhr

Neuer Artikel zur Version: 12.2.3

Für jedes Land existiert in der UTM dafür eine GeoIP, in der diese Zuweisungen gespeichert werden.

Diese Datenbank wird regelmäßig unabhängig von der Firmware aktualisiert.Die GeoIPs werden von der UTM dabei wie Netzwerkobjekte der Zone external behandelt. → weitere Zonen

Systemweites Blocking

Unter lassen sich Regionen systemweit als Quelle oder Ziel blockieren

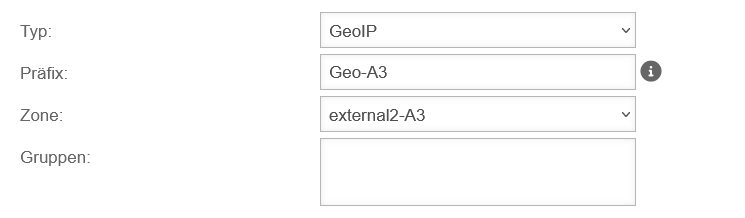

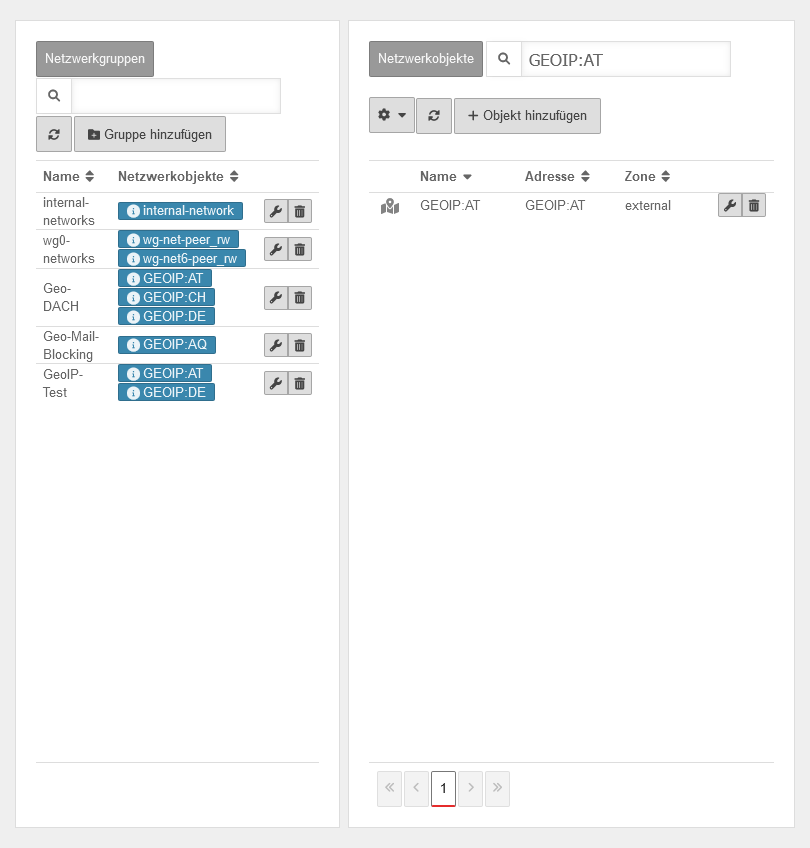

Einrichten weiterer Zonen für GeoIP

Liegt die Schnittstelle mit dem Internetzugang in einer anderen Zone oder steht an mehreren Schnittstellen mit weiteren Zonen ein Internetzugang bereit, müssen GeoIP-Netzwerkobjekte dort ebenfalls zur Verfügung stehen.

Unter Schaltfläche kann ein Netzwerkobjekt vom Typ hinzugefügt werden.

Dabei muss die Zone angegeben werden, in der diese Objekte liegen sollen.

Ein Präfix ist optional möglich.

Siehe auch Wiki: Paketfilter / Netzwerkobjekte erstellen

node geoip generate zone <zone> name <prefix>

Der Prefixname ist optional, die Zone muss bereits existieren.

Beispiel: node geoip generate zone external2 name EXT2_

Dieser Befehl erzeugt für jede Region ein zusätzliches Netzwerkobjekt in der Zone external2.

Für Deutschland hieße das dann EXT2_GEOIP:DE

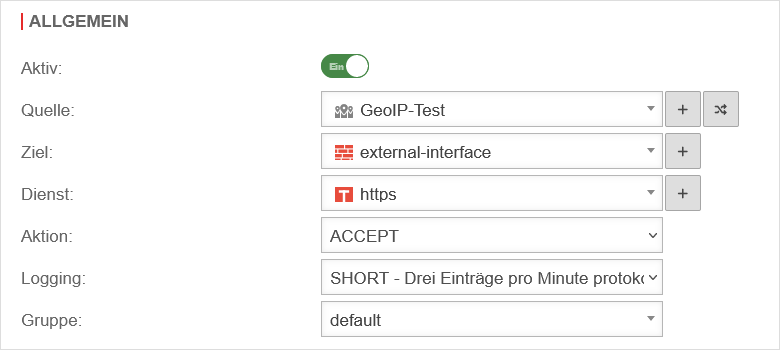

Beispiel: Zugriff erlauben

Eine Paketfilter Regel erlaubt den Zugriff aus dem Internet auf das externe Interface mit https.

Hierfür muss unter auf die Schaltfläche geklickt werden

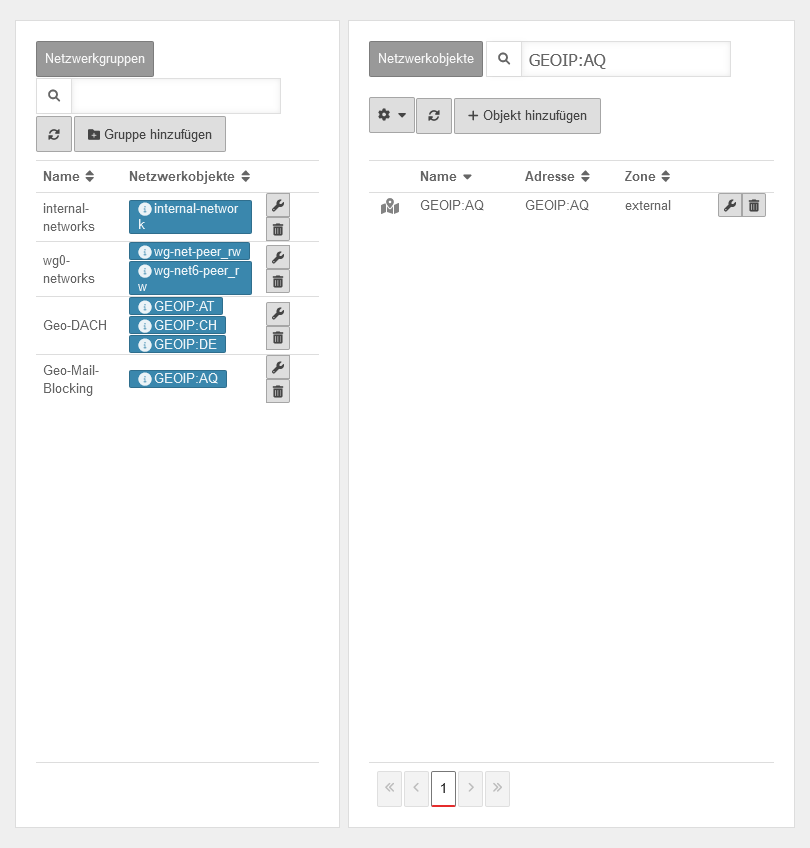

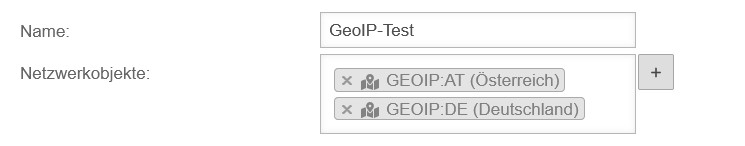

Schritt 1: Anlegen einer Netzwerkgruppe Schritt 1: Anlegen einer Netzwerkgruppe

| |||

| Beschriftung | Wert | Beschreibung |  |

|---|---|---|---|

| Name: | Aussagekräftiger Name für die Netzwerkgruppe | ||

Schritt 2: Übersicht NetzwerkgruppenSchritt 2: Übersicht Netzwerkgruppen

| |||

| → |  | ||

| Netzwerkobjekte | Suchtext für gewünschtes Land | ||

Die Outlook-App von Microsoft baut keine direkte Verbindung auf, sondern leitet den gesamten Verkehr über Microsoft-Server. Deren Standort ist (Stand 08.2022) in den USA. Dort werden auch die Zugangsdaten gespeichert! Siehe auch https://www.heise.de/mac-and-i/meldung/Microsofts-Outlook-App-schleust-E-Mails-ueber-Fremd-Server-2533240.html | |||

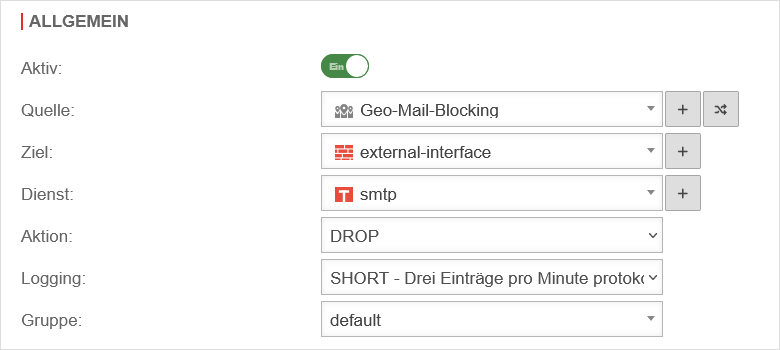

Schritt 3: Bestehende Regel bearbeiten Schritt 3: Bestehende Regel bearbeiten

| |||

| Unter mit der Schaltfläche eine neue Regel anlegen oder eine bestehende bearbeiten |  | ||

| Quelle: | Im Dropdown-Menü im Abschnitt GeoIP Netzwerkgruppen die gewünschte Gruppe auswählen | ||

| Ziel: | Schnittstelle, auf der die zu erlaubenden Pakete ankommen | ||

| Dienst: | Dienst oder Dienstgruppe, der bzw. die erlaubt werden soll | ||

| Aktion: | Lässt die Pakete durch | ||

| Logging: | Gewünschtes Logging wählen | ||

| Gruppe | Auswahl aus voreingestellten Gruppen, welche z.B. alle Länder eines Kontinents auswählt. | ||

Schritt 4: Regeln aktualisieren Schritt 4: Regeln aktualisieren

| |||

Potentiell gefährliche IPs sperren

Unabhängig von der geographischen Zuordnung einer IP können über die Cyber Defence Cloud IPs gesperrt werden, die als potentiell bedrohlich erkannt wurden:

Aktivierung unter Bereich Cyber Defence Cloud Schaltfläche Verbindung protokollieren und blockieren: Ja